7

TINJAUAN PUSTAKA 2.1 Jaringan Internet

Jaringan Internet adalah suatu sistem jaringan yang terkait dalam lingkup global dan memfasilitasi komunkasi layanan data, seperti remote login, transfer file, surat elektronik, World Wide Web, dan newsgroup. Jaringan internet awalnya hanya terbatas pada lembaga militer dan akademis, tapi sekarang hampir seluruh lapisan telah membangun jaringan internet.

2.2 Klasifikasi Jaringan 2.2.1 Local Area Network

Menurut Forouzan (2010:47) Local Area Network (LAN) adalah sebuah jaringan komputer yang didesain untuk jangkauan geografis yang terbatas seperti satu gedung atau kampus. Walaupun LAN dapat digunakan sebagai jaringan terpisah untuk menghubungkan antara komputer di sebuah organisasi untuk membagi informasi.

Menurut Forouzan (2007:13) Local Area Network (LAN) biasanya dimiliki secara privat dan terhubung dengan perangkat di dalam satu kantor atau gedung. Tergantung kebutuhan dari sebuah organisasi dan jenis teknologi yang digunakan, Sebuah LAN dapat terdiri dari 2 Personal Computer dan sebuah printer dalam sebuah kantor. atau dapat di perluas menjadi sebuah perusahaan dan termasuk perangkat audio dan video.

2.2.2 Metropolitan Area Network

Menurut Edward dan Bramante (2009:11), Metropolitan Area Network adalah sebuah jaringan komputer yang mencakup area yang lebih luas dibandingkan dengan LAN dan lebih kecil dibandingkan dengan WAN. Jaringan komputer ini biasanya di atur oleh seorang operator, seperti kantor pemerintah, sistem kesehatan, dan organisasi besar atau perusahaan tipe lainnya.

Jaringan MAN dapat berkomunikasi di area geografis yang luas, menggunakan protokol seperti ATM, FDDI, Fast Ethernet, atau Gigabit Ethernet.

2.2.3 Wide Area Network

Menurut Edward dan Bramante (2009:12), Wide Area network adalah sebuah jaringan yang mencakup area geografis yang luas. Sebuah WAN menghubungkan antar area jaringan, membuat jalan untuk membawa data dari dan menuju pengguna di suatu area lain.

Berikut beberapa protokol yang biasa digunakan dalam WAN • Asynchronus Transfer Mode (ATM)

• Frame Relay • X.25

2.3 OSI Reference Model

Menurut Edward dan Bramante (2009:45), Model referensi OSI adalah sebuah standart model referensi untuk komunikasi data antar jaringan. Untuk seorang user, referensi ini digunakan untuk mendefinisikan dan memahami sebuah jaringan. Untuk seorang vendor, digunakan untuk mengembangkan sebuah produk yang dapat digunakan dengan produk vendor lain.

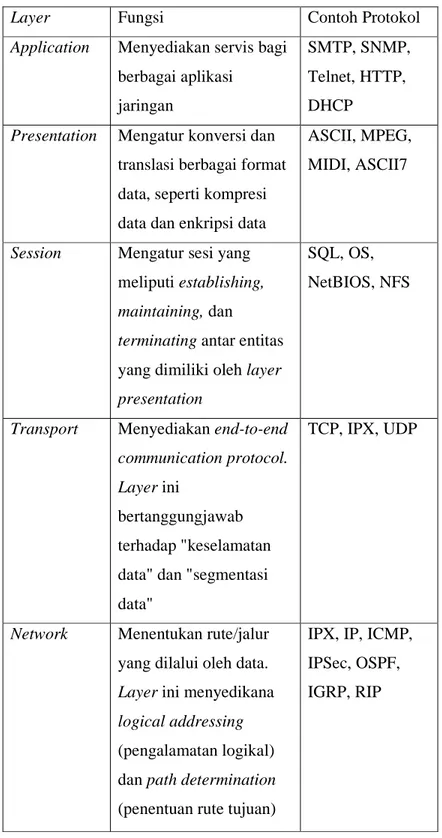

Model referensi OSI membagi komunikasi data menjadi tujuh layer/lapisan. Tiga layer paling bawah digunakan untuk menyampaikan data antar titik jaringan, sedangkan empat layer yang lain digunakan ketika data pengguna disampaikan antar end-user. Berikut merupakan tabel dari setiap layer dan masing-masig fungsinya menurut Sofana (2012:97).

Tabel 2.1 Tabel OSI layer

Layer Fungsi Contoh Protokol

Application Menyediakan servis bagi berbagai aplikasi

jaringan

SMTP, SNMP, Telnet, HTTP, DHCP

Presentation Mengatur konversi dan translasi berbagai format data, seperti kompresi data dan enkripsi data

ASCII, MPEG, MIDI, ASCII7

Session Mengatur sesi yang

meliputi establishing, maintaining, dan

terminating antar entitas yang dimiliki oleh layer presentation

SQL, OS, NetBIOS, NFS

Transport Menyediakan end-to-end

communication protocol. Layer ini

bertanggungjawab terhadap "keselamatan data" dan "segmentasi data"

TCP, IPX, UDP

Network Menentukan rute/jalur

yang dilalui oleh data. Layer ini menyedikana logical addressing (pengalamatan logikal) dan path determination (penentuan rute tujuan)

IPX, IP, ICMP, IPSec, OSPF, IGRP, RIP

Layer Fungsi Contoh Protocol

Data Link Menentukan pengalamatan

fisik (hardware address), error notification

(pendeteksian kesalahan), frame flow control

(kendali aliran frame), dan topologi jaringan.

Ada dua sublayer pada Data Link layer, yaitu Logical Link Control (LLC) dan Media Access Control(MAC).

LLC mengatur komunikasi seperti error notification dan flow control. Sedangkan M AC mengatur pengalamatan fisik yang digunakan dalam proses komunikasi antar-adapter.

Frame Relay, PPP, ISL, Token Ring

Physical Layer ini menentukan

masalah

gelombang/medan dan berbagai fungsi yang berkaitan dengan link fisik, seperti besar tegangan arus listrik, panjang maksimal media transmisi, jenis kabel dan konektor

802.11a/b/g/n, hub, repeater, fiber optic

2.4 TCP/IP

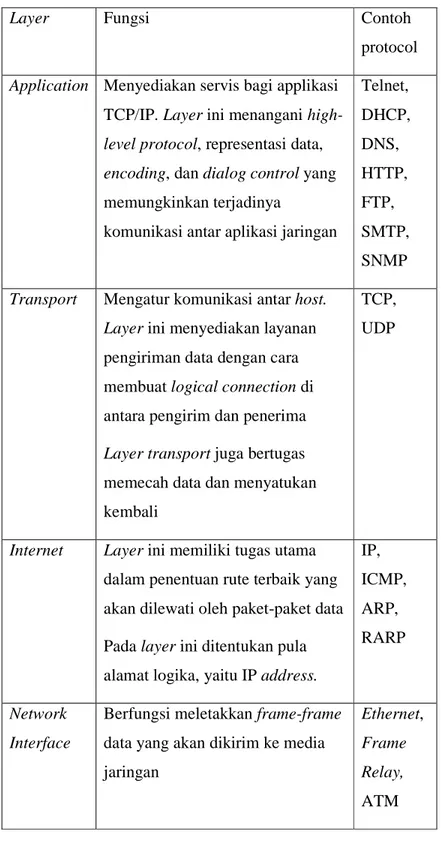

Tabel 2.2 Tabel TCP/IP layer

Layer Fungsi Contoh

protocol Application Menyediakan servis bagi applikasi

TCP/IP. Layer ini menangani high-level protocol, representasi data, encoding, dan dialog control yang memungkinkan terjadinya

komunikasi antar aplikasi jaringan

Telnet, DHCP, DNS, HTTP, FTP, SMTP, SNMP Transport Mengatur komunikasi antar host.

Layer ini menyediakan layanan pengiriman data dengan cara membuat logical connection di antara pengirim dan penerima Layer transport juga bertugas memecah data dan menyatukan kembali

TCP, UDP

Internet Layer ini memiliki tugas utama dalam penentuan rute terbaik yang akan dilewati oleh paket-paket data Pada layer ini ditentukan pula alamat logika, yaitu IP address.

IP, ICMP, ARP, RARP Network Interface

Berfungsi meletakkan frame-frame data yang akan dikirim ke media jaringan

Ethernet, Frame Relay, ATM

Menurut Sofana (2012:242), model referensi TCP/IP merupakan model referensi yang dikembangkan sebelum model OSI. Jika dibandingkan layer yang ada di TCP/IP tidaklah sama dengan OSI. TCP/IP yang terdiri dari empat software layer yang dijelaskan pada tabel 2.2.

Menurut Sofana (2012:242), model ini dikembangkan menggunakan model referensi DARPA yang diusulkan oleh departemen pertahanan Amerika Serikat. Model DARPA ini digunakan untuk membuat aturan untuk ARPANET dan sudah dikembangkan jauh sebelum pengembangan model OSI.

2.5 TCP

TCP(Tranmission Control Protocol) sendiri, menurut Edward dan Bramante (2009:26) merupakan transport protocol yang mengatur aliran data antar host. TCP membagi messages/pesan menjadi segmen yang lebih kecil dan memastikan data yang sampai error-free (bebsa dariu kesalahan) dan dipresentasikan dengan urutan yang benar. TCP mengatur aliran data dan mengatur ukuran dan kecepatan data yang dikirim. Banyak layanan dan aplikasi jaringan yang menggunakan TCP seperti World Wide Web (WWW), e-mail, dan secure shell (SSH).

2.6 Internet Protocol

Menurut Edward dan Bramante (2009:27), internet protocol (IP) adalah protocol yang menetapkan bagaimana data di kirimkan antar dua perangkat. Datagram dilanjutkan ke sebuah endpoint sebagai tujuan sesuai dengan alamat IP yang diberikan ke endpoint. Ketika data dikirimkan, data dienkapsulasi menjadi datagram. Mungkin diperlukan banyak diagram hanya untuk mengirimkan satu pesan. Tugan internet protocol (IP) adalah untuk memastikan diagram tersebut cepat sampai ke tujuan dengan memilih rute yang ada.

Perangkat yang menggunakan TCP/IP diberikan sebuah nilai numerik yang disebut IP address. IP address biasanya unik dan memiliki informasi jaringan untuk sebuah perangkat. Saat ini IP yang banyak digunakan adalah IP versi empat (IPv4).

Sebuah IPv4 address terdiri dari 32-bit angka yang dipisahkan menjadi 4 bagian, dinamakan octet, yang dipisahkan dengan dots atau titik. Setiap octet terdiri dari 8 bits dari total 32-bit angka. Hal ini dinamakan dotted decimal notation atau notasi desimal yang dibatasi titik. Contoh 192.168.1.1. Maksud dari octet yang diwakili oleh setiap angka menyatakan IP address tersebuat termasuk dari Network class atau kelas dari network mana. IP address terpisah menjadi 2 bagian, yaitu bagian network (netid) dan bagian host (hostid). Berikut merupakan macam kelas dan bagian-bagiannya.

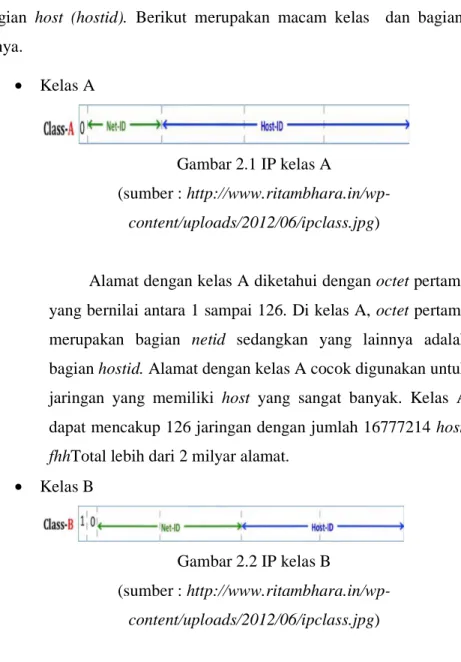

• Kelas A

Gambar 2.1 IP kelas A

(sumber : http://www.ritambhara.in/wp-content/uploads/2012/06/ipclass.jpg)

Alamat dengan kelas A diketahui dengan octet pertama yang bernilai antara 1 sampai 126. Di kelas A, octet pertama merupakan bagian netid sedangkan yang lainnya adalah bagian hostid. Alamat dengan kelas A cocok digunakan untuk jaringan yang memiliki host yang sangat banyak. Kelas A dapat mencakup 126 jaringan dengan jumlah 16777214 host. fhhTotal lebih dari 2 milyar alamat.

• Kelas B

Gambar 2.2 IP kelas B

(sumber : http://www.ritambhara.in/wp-content/uploads/2012/06/ipclass.jpg)

Alamat dengan kelas B diketahui dengan octet pertama yang bernilai 128 sampai 191. Di kelas B, octet pertama dan kedua yang merupakan bagian netid dan sisanya merupakan bagian hostid. Kelas B dapat mencakup 16382 jaringan

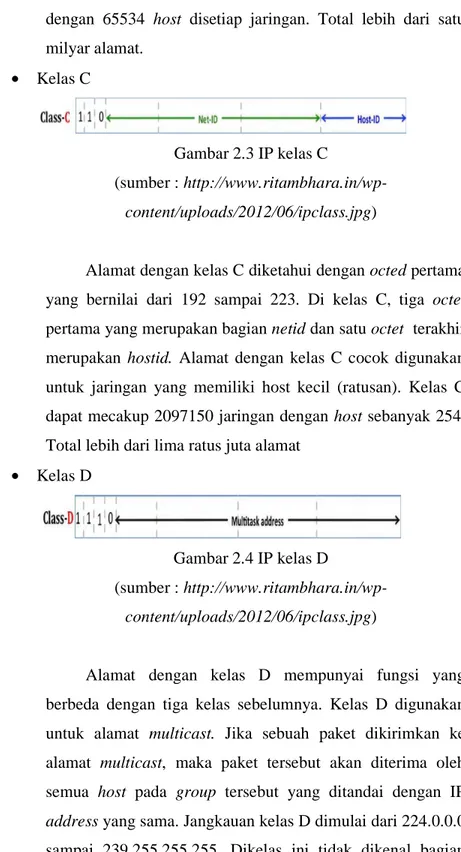

dengan 65534 host disetiap jaringan. Total lebih dari satu milyar alamat. • Kelas C Gambar 2.3 IP kelas C (sumber : http://www.ritambhara.in/wp-content/uploads/2012/06/ipclass.jpg)

Alamat dengan kelas C diketahui dengan octed pertama yang bernilai dari 192 sampai 223. Di kelas C, tiga octet pertama yang merupakan bagian netid dan satu octet terakhir merupakan hostid. Alamat dengan kelas C cocok digunakan untuk jaringan yang memiliki host kecil (ratusan). Kelas C dapat mecakup 2097150 jaringan dengan host sebanyak 254. Total lebih dari lima ratus juta alamat

• Kelas D

Gambar 2.4 IP kelas D

(sumber : http://www.ritambhara.in/wp-content/uploads/2012/06/ipclass.jpg)

Alamat dengan kelas D mempunyai fungsi yang berbeda dengan tiga kelas sebelumnya. Kelas D digunakan untuk alamat multicast. Jika sebuah paket dikirimkan ke alamat multicast, maka paket tersebut akan diterima oleh semua host pada group tersebut yang ditandai dengan IP address yang sama. Jangkauan kelas D dimulai dari 224.0.0.0 sampai 239.255.255.255. Dikelas ini tidak dikenal bagian netid atau hostid.

• Kelas E

Gambar 2.5 IP kelas E

(sumber : http://www.ritambhara.in/wp-content/uploads/2012/06/ipclass.jpg)

Alamat dengan kelas E digunakan untuk keperluan riset atau eksperimen. Kelas E diketahui dengan empat bit dalam octet pertama bernilai 1111. Pada kelas ini juga tidak dikenal bagian netid dan hostid.

2.7 Topologi

Topologi merupakan bentuk dari sebuah jaringan komputer. Bagaimana komputer dan perangkat lainnya tersusun atau bentuk koneksi satu dengan yang lain sehingga membentuk suatu jaringan komputer.

Menurut Edward dan Bramante (2009:18), terdapat beberapa jenis topologi yang dapat dibangun yaitu

a. Topologi Bus

Topologi bus merupakan topologi yang paling sederhana dan paling mudah untuk diimplementasikan. Topologi ini terdiri dari node-node yang terhubung dengan satu kabel (disebut bus).

Gambar 2.6 Topologi bus (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

Untuk topologi ini diperlukan set aturan untuk setiap node tidak mengirimkan data secara bersamaan supaya tidak terjadi collision atau tabrakan diantara data tersebut.

Topologi ini memiliki bebrapa keuntungan seperti Mudah diimplementasikan.

Mudah untuk menambahkan node baru. Kabel yang dibutuhkan relatif sedikit.

Cost yang dibutuhkan untuk implementasi topologi ini sedikit atau relatif murah.

Walaupun sederhana dan paling mudah dibuat, tetapi topologi ini juga memiliki beberapa kelemahan, seperti

Ketika terdapat kerusakan pada kabel, semua jaringan yang terhubung terputus.

Seiring waktu biaya perawatan bisa saja mahal. Komunikasi yang terjadi lebih lambat dari

topologi-topologi lain. b. Topologi Star

Topologi star merupakan topologi yang terdiri node-node yang terhubung dengan sebuah node pusat yang mengatur aliran data yang melewatinya. Topologi ini relatif populer digunakan untuk LAN perkantoran.

Node pusat ini bertugas untuk menerima data dan menyebarkannya atau broadcast ke semua node yang terhubung sehingga node satu dapat terhubung dengan node lain.

Gambar 2.7 Topologi star (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

%20Games/2_Networking/Networking%20Self-teaching%20Guide.pdf) Keuntungan dari topologi ini yaitu

Topologi ini cukup sederhana dan mudah untuk dibangun dan dikembangkan.

Mudah untuk mendeteksi terjadinya kerusakan dan mudah untuk diperbaiki

Sedangkan kelemahan dari topologi ini adalah

Jika node pusat mengalami kerusakan, node lain yang tidak dapat berkomunikasi

Jika terdapat banyak aktifitas di jaringan, kinerja node pusat dapat menurun sehingga node pusat menjadi lambat untuk merespon data yang lewat. Hal ini akan menghambat komunikasi antara node.

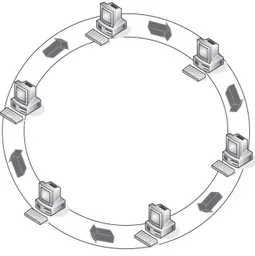

Pengembangan atau perluasan (Scalability) dari topologi ini harus sesuai dengan kemampuan dari node pusat. c. Topologi Ring

Topologi ini lebih ke arah logikal daripada fisikal. Topologi ini menghubungkan node dengan node disebelahnya sehingga membentuk lingkaran atau cincin.

Setiap node mengatur setiap data yang lewat. Data yang lewat di periksa apakah data tersebut ditujukan ke node tersebut. Jika data tersebut tidak ditujukan ke node yang menerima maka data tersebut akan diteruskan sampai ke node yang dituju.

Gambar 2.8 Topologi Ring (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

%20Games/2_Networking/Networking%20Self-teaching%20Guide.pdf)

Biasanya topologi ini hanya memiliki satu jalur untuk transfer data sehingga jika bisa saja node yang dituju seharusnya dekat, data harus memutar melewati node lain terlebih dahulu. Untuk mengatasi ini biasanya ditambahkan jalur (redundan) yang berlawanan. Topologi ini biasanya desebut topologio dual rings.

Gambar 2.9 Topologi dual rings (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

Topologi ini memiliki beberapa kauntungan yaitu Cukup mudah untuk dirawat.

Dalam topologi ini tidak diperlukan aturan untuk menjaga data collition.

Topologi ini dapat dikembangkan atau diperbesar untuk mencakup node yang lebih banyak dari pada topologi yang lain.

Terdapat juga beberapa kelemahan dari topologi ini yaitu Jika terdapat di satu node, bisa saja node lain tidak dapat terhubung dengan yang lain, terlebih lagi jika hanya terdapat satu jalur saja.

Jika sedang melakukan perawatan atau penambahan node, node lain yang terhubung akan menerima efeknya. Hal ini bisa saja mengganggu komunikasi.

Dibandingkan dengan topologi yang lain, komunikasi yang terjadi pada topologi ini relatif lebih lambat.

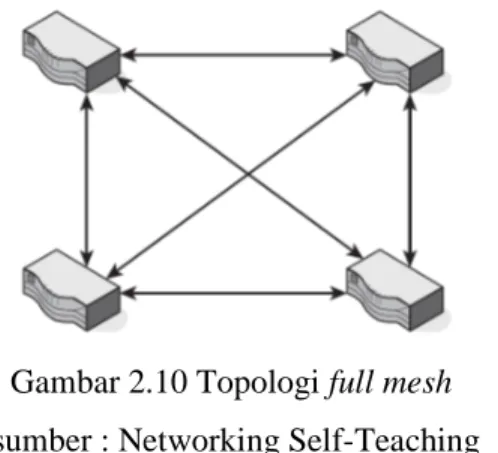

d. Topologi Mesh

Terdapat 2 topologi mesh yang dapat digunakan, yaitu topologi full mesh dan topologi partial mesh. Topologi full mesh merupkan topologi dimana semua node terhubung dengan node lainnya. Sedangkan setiap node dalam topologi partial mesh tidak selalu terhubung dengan node lainnnya.

Gambar 2.10 Topologi full mesh (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

Gambar 2.11 Topologi partial mesh (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

%20Games/2_Networking/Networking%20Self-teaching%20Guide.pdf)

Topologi ini memiliki satu keuntungan yang sangat berguna yaitu memiliki banyak redundansi. Redundansi ini berguna jika terjadi hubungan terputus diantara node masih ada jalur lain yang dapat dilewati.

Topologi ini juga memiliki kelemahan. Salah satu yang besar yaitu mahal. Untuk implementasi topologi ini dibutuhkan biaya yang cukup mahal. Dibutuhkan banyak kabel untuk membangun topologi ini. Seining berkembang nya jaringan topologi ini juga akan bertambah rumit dan membutuhkan kabel yang lebih banyak.

e. Topologi Hierarchical

Topologi Hierarchical bentuknya mirip dengan topologi star. Sama seperti topologi star, topologi ini memliki node pusat yang terhubung dengan node lainnya. Bedanya adalah setiap node ini bisa menjadi node pusat untuk kumpulan node lain juga.

Gambar 2.12 Topologi hierarchical (sumber : Networking Self-Teaching

Guide.2009.http://212.50.14.233/Knowledge/Computing%20%26

%20Games/2_Networking/Networking%20Self-teaching%20Guide.pdf)

Topologi ini bisa disamakan dengan topologi extended star. Bedanya adalah jika topologi star biasanya menggunakan hub atau switch sebagai node pusat atau penghubung node lain sedangkan topologi hierarchical menggunakan komputer.

2.8 Bandwidth

Bandwidth adalah sebuah ukuran seberapa besarkah data yang dapat di kirimkan dalam sebuah jaringan dalam suatu interval tertentu. Biasanya diukur dalam bit per detik (bit per second, atau bps).

Jaringan moderen biasanya memiliki ukuran dalam jutaan bit per detik (Megabit per second, atau Mbps) sampai milyaran bit per detik (Gigabit per second,atau Gbps).

Menurut TechTerms(2012), walaupun bandwidth digunakan untuk menjelaskan kecepatan dari suatu jaringan oleh kebanyakan orang, bandwidth sendiri sebenarnya tidak mengukur kecepatan data yang mengalir dsari satui lokasi ke lokasi lain. Karena data bergerak melalui elektronik atau kabel fiber optic, kecepatan dari setiap bit tidak dapat dilihat.

Melainkan bandwidth mengukur seberapa banyak atau besar data yang dapat mengalir atau bergerak dalam suatu koneksi dalam satu waktu.

2.9 Bandwidth Management

Menurut Mahatna, Ahmed, dan Bora(2013:69), bandwidth management memiliki carakerja yang sulit dimengerti dengan logika yang sederhana. Aliran traffic pada jaringan adalah satu bit di setiap waktu. Dalam jaringan komputer, transmisi data yang handal diperoleh dengan dasar manajemen dan kontrol dari bandwidth. Tanpa adanya manajemen bandwidth, seorang user tidak akan dapat menggunakan semua bandwidth yang tersedia dalam jaringan. Mustahil untuk membedakan antara bebrbagai traffic jaringan serta sulit untuk mengendalikan pengguna atau aplikasi yang harus memiliki prioritas terpenting. Aplikasi yang membutuhkan jumlah dan kualitas bandwidth yang lebih baik, dapat beroperasi buruk karena tidak mendapatkan bandwidth tersebut.

Menurut ICTP(2006:4), bandwidth management memiliki tiga komponen yang perlu dilakuakan untuk mendapatkan jaringan yang efektif. Tiga komponen tersebut yaitu

a. Policy

Policy atau kebijakan adalah pernyataan opini, tujuan, aksi, dan prosedur yang mengarahkan seluruh kebutuhan jaringan. Contohnya kebijakan untuk sebuah server yang harus selalu aktif harus memiliki jaringan yang selalu beroperasi optimal tanpa adanya hambatan. Untuk karyawan, jaringan harus dipakai hanya untuk keperluan pekerjaannya. Karyawan tidak boleh menggunakan jaringan tersebut untuk keperluan yang lain.

b. Network monitoring

Network monitoring merupakan proses pengumpulan informasi tentang semua aspek dari operasi jaringan. Dengan menganalisan data ini, dapat diidentifikasi kesalahan, pemborosan, dan akses ilegal serta menemukan gejala yang akan dapat menimbulkan masalah kedepan.

c. Implementation

Implementation adalah langkah untuk mengimplementasikan traffic shapping, chaching, dan teknologi lain ke jaringan untuk membantu mencapai policy yang telah ditentukan. Aksi yang dilakukan sesuai dengan data yang telah diambil. dengan monitoring dan analisis, serta dibatasi dengan kebijakan jarinagn yang dibuat.

2.10 Mikrotik

Menurut Arditya (2013:2), Mikrotik dibuat oleh MikroTikls, adalah sebuah perusahaan di kota Riga, Latvia. Latvia adalah sebuah negara bagian dari negara Uni Soviet atau Rusia sekarang ini.

Mikrotik adalah sistem operasi dan perangkat lunak yang dapat digunakan untuk menjadikan komputer menjadi router network yang handal, mencakup berbagai fitur yang dibuat untuk IP network dan jaringan wireless.

Mikrotik mulai didirikan tahun 1995 yang pada awalnya ditujukan untuk perusahaan jasa layanan Internet (PJI) atau Internet Service Provider (ISP) yang melayani pelanggannya menggunakan teknologi nirkabel atau wireless.

Mikrotik memiliki sebuah metode untuk melkukan bandwidth management. Metode tersebut yaitu queue.

2.10.1 Queue

Queue adalah salah satu cara untuk melakukan bandwith management. Queue digunakan untuk membatasi dan meprioritaskan aliran jaringan. Berikut beberapa hal yang diatur dalam queue

• Membatasi aliran data untuk IP address, subnet, protocol, dan port tertentu serta parameter lain.

• prioritaskan bebrapa aliran packet

• Mengatur traffic bursts untuk menadapatkan kecepatan yang lebih cepat untuk web browsing

• Mengaplikasikan beberapa limit atau batasan atau aturan berbasis waktu.

• Membagi trafik diantara user sama rata atau sesuai dengan penggunaannya.

2.10.2 Simple Queue

Simple Queue merupakan cara paling mudah untuk melakukan queue pada RouterOS. Metode ini mengaturan bandwidth secara sederhana berdasarkan IP Address client dengan menentukan kecepatan upload dan download maksimum yang bisa dicapai oleh client.

a. Target Address

Bandwidth dari IP address target yang akan diatur b. Max Limit

Max limit merupakan bandwidth maksimal yang bisa dicapai oleh target yang ada di queue.

c. Burst Limit

Burst Limit merupakan bandwidth maksimal yang dapat dicapai oleh target di queue ketika burst aktif.

d. Burst Time

Burst Time merupakan periode dalam detik dari rata-rata data rate yang dihitung.

e. Burst Threshold

Burst threshold digunakan ketika nilai data rate lebih kecil dari nilai burst threshold maka burst dibolehkan. Ketika nilai data rate sama dengan nilai burst threshold, burst dilarang melakukan burst limit. Nilai burst threshold harus lebih besar nilai limit at dan dibawah nilai max limit.

2.11 VLAN

VLAN atau Virtual Local Area Network merupakan metode untuk mengumpulkan beberapa perangkat dalam satu grup. Grup ini bertindak sebagai satu jaringan terpisah dengan yang lain walaupun terdapat grup lain

dalam infrastuktur jaringan yang sama. Metode ini digunakan dalam layer 2, data link.

Menurut Cisco Networking Academy (2010:72), terdapat beberapa keuntungan menggunakan VLAN, yaitu

a. Dengan menggunakan vlan, jaringan dapat dibagi menjadi beberapa grup sehingga dapat mencegah terjadinya akses yang tidak diinginkan pada jaringan atau grup dengan data yang confidential atau rahasia.

b. Dengan menggunakan vlan, biaya yang dikeluarkan untuk pengembangan jaringan dapat dikurangi dan penggunaan bandwidth dan uplink menjadi lebih efisien.

c. Dengan membagi jaringan, penggunaan traffic yang tidak diperlukan dapat dikuraangi sehingga dapat meningkatkan performa jaringan.

d. Pembagian jaringan dapat mengurangi perangkat yang dapat yang mungkit mengakibatkan broadcast storm. Broadcast storm merupakan penggunaan traffic yang berlebihan yang diakibatkan banyaknya broadcast (penyebaran data) dalam layer 2 sehingga data tersebut terus berputar-putar tanpa henti dan menghabiskan bandwidth.

e. Menggunakan vlan dapat mempermudah mengatur jaringan karena hanya berisi pengguna dengan kebutuhan yang sama didalam grup tersebut. Metode ini juga dapat mempermudah dalam mengetahui kegunaan jaringa dalam grup tersebut dan mempermudah penambahan perangkat.

2.12 Firewall

Riadi(2011:73) memiliki pendapatentang pengertian firewall yaitu Firewall adalah sebuah sistem atau kelompok sistem yang menerapkan sebuah access control policy terhadap lalu lintas jaringan yang melewati titik-titik akses dalam jaringan. Tugas firewall adalah untuk memastikan bahwa tidak ada tambahan diluar ruang lingkup yang diizinkan.

Firewall bertanggung jawab untuk memastikan bahwa acces control policy yang diikuti oleh semua pengguna Firewall sama seperti alat-alat jaringan lain dalam hal untuk mengontrol aliran lalu lintas jaringan. Namun, tidak seperti alat-alat jaringan lain, sebuah firewall harus mengontrol lalu lintas network dengan memasukkan faktor pertimbangan bahwa tidak semua paket-paket data yang dilihatnya adalah apa yang seperti terlihat.

Firewall digunakan untuk mengontrol akses antara network internal sebuah organisasi Internet. Sekarang ini firewall semakin menjadi fungsi standar yang ditambahkan untuk semua host yang berhubungan dengan network di dalam jaringan tersebut.

Fungsi-fungsi umum firewall yaitu a. Static packet filtering

b. Dynamic packet filtering c. Stateful filtering

d. Proxy 2.13 NAT

NAT (Network Address Translation) adalah sebuah fungsi untuk mengubah source IP, destination IP, source port, atau destination port yang asli dari sebuah IP packet. Fungsi ini mampu menyamarkan atau menyembunyikan alamat private network dibalik alamat public network. Hal ini dapat disebut juga masquerade atau masquerading. Fungsi ini juga mampu membuat public mengakses private server.

Menurut Discher(2011:84), NAT memiliki 2 fungsi utama yaitu source NAT dan destination NAT.

2.13.1 Source NAT

Dalam Mikrotik fungsi ini disebut juga "srcnat". Fungsi yang paling umum adalah masquerade. Dengan fungsi ini sebuah router dengan sebuah alamat IP public dapat berfungsi sebagai internet gateway untuk banyak host dibalik jaringan private. Hal ini menyebabkan packet yang keluar dari jaringan private memiliki alamat sumber (source address) public untuk menutupi atau menggati alamat private. Dengan menggati alamat source tersebut, packet packet yang

keluar dari jaringan private pengirim dapat berkomunikasi dengan alamat public tujuan.

2.13.2 Destination NAT

Dalam Mikrotik fungsi ini disebut juga "dstnat". Fungsi ini memiliki cara kerja yang hampir mirip dengan source NAT. Hanya saja jika source NAT mengubah alamat sumber, destination NAT mengubah alamat tujuan (destination address). Alamat tujuan yang ada dipaket yang sebelumnya alamat public diganti dengan alamat private yang ada dalam jaringan. Dengan begitu packet yang sampai dapat ditujukan ke alamat private khusus yang ada dalam jaringan.

2.14 State of the Art Penelitian 1 :

Judul : Optimasi Bandwith Menggunakan Traffic Shapping Pengarang : A.Hizbullah

Tahun : 2012

Penerbit : FMIPA Unila

Perkembangan layanan komunikasi telah berkembang sangat pesat. Salah satunya adalah pemanfaatan penggunaan bandwith untuk mengakases jaringan Internet. Traffic shapping bandwidth dapat memberikan efesiensi dalam hal pemanfaatan bandwidth pada instansi yang melakukan manajemen dalam lalulintas jaringannya. Metode yang digunakan dalam penelitian ini adalah metode literatur yaitu metode pengumpulan data yang dilakukan dengan mengumpulkan sumber-sumber data yang terkait dan metode eksperimen yaitu melakukan penelitian dengan mengkonfigurasi Mikrotik RouterOS untuk melakukan traffic shapping bandwidth. Hasil penelitian ini adalah router yang dapat melakukan traffic shapping sehingga kualitas koneksi menjadi lebih baik untuk mengakses dan mengambil data dari sebuah website.

Penelitian 2 :

Judul : Optimalisasi Bandwidth dan Keamanan Jaringan dengan Filterisasi pada Warung Internet Menggunakan Mikrotik Routerboard

Pengarang : Imam Riadi Tahun : 2010

Penerbit : Universitas Ahmad Dahlan Yogyakarta

Mikrotik Routerboard adalah salah satu alternatif untuk mengoptimisasi dan meningkatkan keamanan dari sebuah jaringan yang digunakan saat ini. Mikrotik Routerboard menawarkan performa yang baik untuk mengatur jaringan komputer. Penelitian ini dilakukan untuk mengimlementasi Bandwidth Management dan melakukan filtering menggunakan Mikrotik Routerboard pada sebuah jaringan dari internet cafe. Dalam mengoptimasi bandwidth, teknik yang digunakan adalah queue tree sedangkan dalam filtering menggunakan type IP address dan port. Implementasi diselesaikan secara manual dan menggunakan script. Filtrasi dibandingkan dengan DNS Nawala Filtration Network. Pengujuan filtrasi menggunakan sebuah browser dan program lainnya menggunakan Visual Basic .NET

Penelitian 3 :

Judul : Implementasi Bandwidth Management dan Pengaturan Akses Menggunakan Mikrotik Router Os

Pengarang : Sabar Saut Martua Narababan Tahun : 2013

Penerbit : Universitas Widyatama

Sebuah jaringan warnet pada umumnya belum menerapkan manajemen bandwidth untuk setiap PC yang terhubung ke jaringan LAN. Seiring dengan berkembangnya jaringan dan layanan, dibutuhkan suatu metode manajemen bandwidth yang tepat. Implementasi metode manajemen bandwidth ini dilakukan pada kondisi real pada jaringan gamenet B@rnet dengan mengamati through-put rata-rata yang didapatkan di tiap client dan pada PC Router Mikrotik dengan skenario banyak user mengakses beragam layanan. Tujuan dari manajemen Bandwidth adalah terwujudnya Router Mikrotik yang dapat memanajemen bandwidth di setiap unit komputer dapat digunakan dengan maksimal dan sesuai dengan kebutuhan bandwidth di setiap bagian komputer. Metode penelitian yang digunakan adalah metode penelitian bersifat deskriptif dengan pendekatan kuantitatif. Teknik pengumpulan data yang digunakan studi kepustakaan, observasi dan wawancara. Penelitian ini dilaksanakan di gamenet B@rnet. Permasalahan dalam perancangan jaringan di B@rnet yaitu tidak menggunakan fitur firewall dan manajemen bandwidth yang kurang stabil. Sebagai langkah perbaikan dan pengembangan, untuk membangun jaringan yang lebih baik dan stabil yaitu dengan menggunakan sistem operasi Mikrotik. Dengan perbaikan serta pengembangan jaringan yang tepat diharapkan dapat meningkatkan mutu pelayanan dan kenyamanan user.