COMPUTER LAW & SECURITY REVIEW 28 (2012) 679-686

Tersedia online di www.sciencedirect.com

SciVerse ScienceDirect

www.compseconline.com/publications/prodclaw.htm

Hukum Komputer &

Review Keamanan

Keamanan Berorientasi Pada Platform Komputasi Awan Untuk Infrastruktur Penting

M. Mackay a, T. Baker b, A. Al-Yasiri c

a. Sekolah Ilmu Komputer dan Matematika, Universitas Liverpool John Moores, Inggris

b. Sekolah Komputasi, Matematika dan Teknologi Digital, Universitas Manchester Metropolitan, Inggris c. Sekolah Komputasi, Sains and Teknik, Universitas Salford, Inggris

-ABSTRAK

Munculnya virtualisasi dan komputasi awan merupakan salah satu fitur yang paling signifikan dari dunia komputasi dalam 10 tahun terakhir. Namun, meskipun popular, masih ada sejumlah hambatan teknis yang menghalanginya untuk benar-benar menjadi suatu layanan yang potensial. Masalah inti adalah pada masalah keamanan data dan kurangnya kepercayaan pengguna dalam mengandalkan layanan awan untuk menerapkan pada landasan infrastruktur TI mereka. Ini adalah masalah yang snagat kompleks, yang mencakup beberapa faktor yang saling terkait seperti dalam hal integritas platform, jminan pelayanan yang kuat, data dan keamananan jaringan, dan banyak orang lain yang memiliki masalah yang seperti ini dan belum diatasi dengan cara yang berarti. Makalah ini menyajikan konsep inovatif dengan platform terintegrasi untuk memperkuat integritas dan keamanan layanan awan dan kami menerapkan ini dalam konteks infrastruktur kritis penting untuk mengindentifikasi persyaratan utama mengenai komponen dan fitur infrastruktur ini.

@ 2012 M. Mackay. T. Baker & A. Al-Yasiri, Diterbitkan oleh Elsevier Ltd. Kata Kunci: Kepercayaan, Komputasi Awan, Infrastruktur Penting

---1. Perkenalan

Munculnya komputasi awan adalah salah satu perkembangan yang paling signifikan pada dunia komputasi modern dan pertumbuhan ini di sistem terdistribusi dalam skala besar telah memungkinkan untuk menawarkan pemrosesan dan sumber daya penyimpanan sebagai layanan on-demand dan berbasis skala yang tinggi. Banyak perusahaan kini menawarkan layanan publik berbasis awan secara luas termasuk Amazon, Google, dan Microsoft; sedangkan Usaha (dan khususnya mereka yang di lingkup UKM) mencari untuk menyebarkan infrastruktur awan

pribadi berdasarkan model ini. Namun, meskipun popularitasnya besar, masih ada sejumlah hambatan teknis yang dapat menghalangi Komputasi Awan untuk benar-benar menjadi layanan yang utama yang digunakan di mana-mana, di mana dalam hal ini pelanggan memiliki persyaratan yang ketat dan kompleks terhadap sarana dan prasarana keamanan. Ada banyak aspek yang berkontribusi terhadap masalah ini tapi inti pokok dalam masalah ini adalah kurangnya jaminan atas berikut ini:

- Kemacetan pada jaringan di dalam dan bahwa sampai tingkat yang cukup untuk dapat dikaitkan dengan kepercayaan untuk pindah ke layanan berbasis awan, pelanggan masih memiliki persyaratan keamanan yang tinggi untuk hal itu, dan hal itu akan menjauhkan jasa ini dalam mendukung lingkungan yang lebih terkontrol. Sayangnya, ini mencakup berbagai pengguna potensial, seperti perusahaan keamanan, penelitian dan pengembangan kelompok, dan akhirnya bidang pemerintahan dan pelayanan militer, tapi dalam makalah ini kami fokus pada penyedia Infrastruktur penting karena hal itu merupakan langkah pertama yang logis dalam arah ini. Tulisan ini benar-benar merupakan melindungi aset yang dikerahkan di awan dan menawarkan jaminan yang masuk mengidentifikasi inti persyaratan, komponen, dan fitur seperti infrastruktur. Pertama-tama kita akan memberikan analisis saat ini pendekatan keamanan awan, termasuk bidang yang muncul komputasi awan terpercaya, yang dapat

membuat ini lebih menarik bagi penyedia Infrastruktur Penting.

Bagian 2 dari makalah ini menggambarkan state-of-the-art dalam bidang komputasi platform terpercaya dan aplikasi untuk infrastruktur penting. Dari sana, kami menyelidiki aplikasi pekerjaan ini untuk komputasi awan dan mengeksplorasi bagaimana Sistem tersebut dapat terbangun. Bagian 3 dari tulisan ini akan menyajikan gambaran membahas masalah pengamanan jaringan awan dan bagaimana untuk secara aktif memantau dan melindungi infrastruktur internal dan eksternal. Akhirnya, dalam Bagian 5 kami menarik benang ini bersama-sama untuk state-of-the-art di daerah dari terpercaya platform komputasi dan aplikasi untuk Infrastruktur Penting. Kami akan memperkenalkan platform terpercaya dan mendiskusikan keuntungan dan

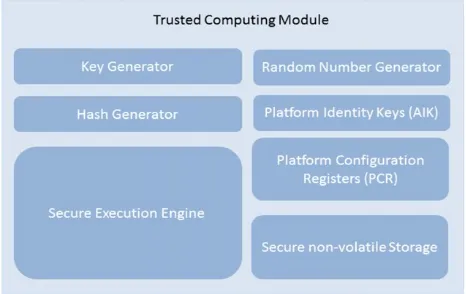

dan otentikasi otomatis (TCG, 2011). Fungsi utama dari TC adalah untuk memastikan bahwa hanya kode resmi yang bias berjalan pada sistem dan ini adalah mekanisme penting untuk membantu melindungi sistem penting atau sensitif. Di sisi lain, otentikasi adalah tambahan keamanan utama karena memungkinkan awan untuk mengotentikasi diri untuk diketahui mesin dan memberikan tingkat pelayanan yang lebih tinggi kepada pengguna mereka. Namun, TC masih kontroversial karena mungkin untuk membatasi atau bahkan mencegah akses ke sumber daya yang dilindungi diberlakukan melalui langkah-langkah keamanan yang ketat dan karenanya memiliki potensi yang signifikan untuk penyalahgunaan jika dikompromikan (Stallman, 2007). Namun demikian, banyak hardware utama dan perangkat lunak vendor sekarang menggabungkan elemen komputasi terpercaya di penawaran mereka dan beberapa pelanggan dengan persyaratan keamanan yang tinggi, seperti Departemen Pertahanan AS, sekarang memerlukan fungsi ini sebagai bagian dari tender (US DoD 2007).

Komputasi Terpercaya meliputi enam teknologi konsep kunci yang diperlukan untuk sistem yang dipercaya sepenuhnya, menurut Trusted Computing Group spesifikasi untuk Trusted Platform Module (TPM): Tombol pengesahan, Input dan output aman, Memory curtaining / eksekusi yang dilindungi, Segel penyimpanan, Remote pengesahan dan dukungan pihak ketiga (TTP) terpercaya. Berbagai teknik ini bertujuan untuk mengamankan sumber daya sistem; memberikan jaminan atas integritas

proses yang berjalan, dan

mengotentikasi validitas komunikasi poin terakhir untuk semua transaksi. Selain itu, di luar aplikasi asli yang utama dari Digital Rights Management, TC juga sekarang ditemukan potensi digunakan dalam berbagai keperluan seperti Distributed firewall, pencegahan Distributed Denial of Service Attack

(DDoS), dan komputasi mobile pihak ketiga. Gambar. 1 merupakan modul platform khusus yang terpercaya.

2.2. Infrastruktur penting

Infrastruktur penting / Crirical Infrastructure (CI) adalah istilah yang banyak digunakan untuk membedakan jasa yang bersifat serius / sensitif sehingga mereka memiliki potensi untuk menyebabkan gangguan besar dalam bergantung sistem / layanan jika mereka terancam atau hancur (Moteff dan Parfomak, 2004). Layanan yang paling umum terkait dengan istilah ini adalah:

- Distribusi energi (listrik, gas dan minyak)

-Layanan darurat (polisi, pemadam kebakaran, rumah sakit, dll)

- Layanan keamanan (militer, lembaga) -Sistem transportasi (kereta api, bandara, pelabuhan)

-Utilitasumum (air, limbah, limbah, telekomunikasi)

Gambar. 1 Platform komputasi terpercaya.

Gambar. 2 Fitur khusus perlindungan infrastruktur penting

Dalam beberapa tahun terakhir, telah ditemukan bahwa semakin aspek penting secara efektif membela CI adalah memadai melindungi infrastruktur ICT sebagai peningkatan jumlah serangan, sebagian atau seluruhnya, dilakukan jarak jauh melalui Internet. Salah satu contoh yang terkenal adalah serangan cyber baru-baru ini pada sistem pembangkit listrik Iran dengan memodifikasi Virus Stuxnet secara mendalam (BBC NEWS, 2010). Dengan demikian, peningkatan Tren penelitian komputasi dalam mencari cara untuk

secara efektif menggunakan mekanisme yang aman untuk melindungi CI seperti di baru-baru ini mendirikan pusat PROTECT (LJMU, 2011).

Dalam konteks ini, banyak mekanisme keamanan jaringan yang digunakan atau dikembangkan untuk meningkatkan perlindungan terhadap CI dalam hal penyebaran secara tradisional di sisi luar firewall dan Intrusion Detection Systems

(IDS). Ini termasuk Intrusion Prevention Systems

(IPS), mekanisme ketahanan jaringan, otentikasi pengguna, Zona Demiliterisasi (DMZs), sistem dan protokol pengerasan, sistem yang terpercaya, dan banyak lainnya (Zunnurain dan Vrbsky, 2010). Baru-baru ini, munculnya Komputasi Awan telah memperkenalkan kompleksitas tambahan untuk gambaran sebagai penyedia menilai bagaimana pelanggan dengan persyaratan keamanan yang kuat dapat didukung.

2.3. Komputasi awan Terpercaya

Dalam konteks CI, pengenalan elemen Komputasi Terpercaya ke komputasi awan berpotensi memberikan beberapa keuntungan yang berbeda untuk menguatkan platform. Ini adalah aspek yang sangat perlu pematangan dalam pengamanan komputasi tapi ada memiliki sudah sejumlah karya yang ditujukan untuk merancang sebuah dunia layanan komputasi awan (Shen dan Tong, 2010).

berbasis kontrol akses.

Pendekatan ini telah menerima peningkatan minat baru-baru ini tahun sebagai pengendali untuk memungkinkan pergerakan CI ke dalam awan. Selain itu, ini memiliki keuntungan dan berpotensi menjadi lebih murah dalam pelaksanaannnya, karena dapat didasarkan pada unsur-unsur pasar massal, dan digunakan dan dikelola sepenuhnya oleh penyedia awan. Pada akhirnya, hal ini bisa mengarah pada pengembangan 'Trusted Layer as a Service 'Model (TLaaS) dimana penyedia layanan awan menawarkan fitur komputasi terpercaya untuk pelanggan sebagai tambahan Lapisan layanan dan peluang pendapatan.

---3. Keamanan data dalam platform cloud

Setelah melihat platform terpercaya, kami sekarang menempatkan ini di konteks yang lebih luas dari keamanan Komputasi Awan dan mendiskusikan mekanisme yang ada untuk memastikan integritas data, akses pengguna kontrol, dan ketahanan awan secara keseluruhan . Bagian ini akan menyoroti tantangan saat ini dalam mendukung Infrastruktur Penting di Komputasi Awan atau sistem terdistribusi lainnya.

3.1. Keamanan data Awan

Salah satu kelemahan utama secara tradisional dikaitkan dengan komputasi awan adalah kurangnya penyediaan untuk keamanan data dan persepsi bahwa, dengan pindah ke awan, misi penting Data bisa terkena serangan. Ini tergantung, untuk tertentu di mana pada bentuk komputasi awan yang digunakan itu dan oleh ekstensi sejauh manajemen yang tanggungjawab dari pengguna atau penyedia awan tapi ada wellproven teknik yang dapat

Trade-off di sini adalah tambahan hit kinerja yang terjadi selama akses data dan ini bukan berarti bisa digunakan oleh penyedia awan secara universal (Chow et al., 2009). Masalah kedua adalah dalam penyerang mendapatkan akses ke data melalui mengorbankan sumber daya bersama, yaitu melalui hardware tervirtualisasi, untuk mengintip data aktif yang mengalir di dalam mesin virtual. Masalah

terakhir yang perlu dipertimbangkan adalah integritas data untuk memastikan bahwa sumber daya yang tersimpan dalam awan tidak terganggu dan / atau diubah saat berada di penyimpanan. Memang, untuk tujuan ini beberapa penyedia awan sudah menerapkan mekanisme kompleks untuk membingungkan Data, tetapi sangat mudah untuk melihat bagaimana platform terpercaya dapat digunakan untuk mengatasi beberapa atau semua masalah ini (Ghemawat et al., 2003).

3.2. Otentikasi, otorisasi, akuntansi dan user Control

Bahkan jika kita dapat memberikan keyakinan yang cukup atas keamanan dan integritas data yang ter-simpan di awan, Masalah utama yang ke-dua yang perlu dipertimbangkan adalah keamanan akses pengguna ke sumber daya ini untuk mencegah penggunaan yang tidak sah. Karena ketiadaan mekanisme otentikasi yang kuat, penyerang dapat mengontrol atas sumber daya di awan dan berpotensi menggunakan ini untuk kompromi layanan lainnya. Biasanya, akses disediakan di se-cara keseluruhan atau bias juga tidak seperti itu, setelah akses diberikan ke awan, pengguna memiliki kebebasan untuk melakukan banyak kerusakan yang disengaja untuk memulai dan menghentikan server virtual, atau membuat kekacauan lain di dalam lingkungan awan (CSA 2010). Jelas ini adalah masalah yang lebih serius ketika datang ke masyarakat, hibrida, dan masyarakat awan sejak jasa awan swasta masih akan berada di belakang langkah-langkah keamanan jaringan perusahaan yang ada. Namun, dalam semua kasus itu adalah tanggung jawab utama dari penyedia layanan awan yang kuat dengan IAM sesuai mekanisme. Tentu saja, mesin virtual atau jasa yang dioperasikan di awan masih harus tunduk pada pengerasan sama dengan sistem tradisional. Sekali lagi, berbagai pekerjaan teknik secara umum dapat digunakan di sini untuk menegakkan akses kontrol dan dikonfir-masi hak pengguna seperti Role-Based Access Con-trol (RBAC) melalui bahasa mark-up seperti Secu-rity Assertion Markup Language (SAML) atau eX-tensible Access Control Markup Language

hanya individu (dan sistem) yang dipercaya yang dapat memperoleh akses ke sumber daya awan.

3.3. Kesegaran

Kami akan mempertimbangkan masalah ketahanan data dalam konteks komputasi awan dan bagaimana strategi distribusi dan replikasi dapat mempengaruhi keamanan data penting. Salah satu kekuatan tradi-sional komputasi awan adalah bahwa data tidak tentu disimpan dalam satu lokasi tetap dan bahwa data ini dan layanan yang berjalan dapat bermigrasi antara sumber daya awan dan direplikasi untuk memberikan redundansi dan ketahanan di Acara serangan atau kerugian. Namun, masalah ini juga tidak mudah begitu saja bagi kita untuk mengang-gap CI karena hampir pasti akan ada kendala tamba-han yang dikenakan karena hukum, masalah kea-manan manajerial, atau nasional penyimpanan data. Replikasi data, misalnya, adalah salah satu daerah seperti di mana Infrastruktur penting mem-perkenalkan kompleksitas tambahan.Tentu saja, itu selalu merupakan strategi suara untuk memastikan bahwa salinan data penting secara aman direplikasi dan disimpan dalam lokasi fisik alternatif untuk memastikan bahwa serangan / kerugian berkurang. Namun, dalam hal ini, perawatan khusus harus di-ambil untuk mengatasi hukum dan masalah kea-manan. Sebagai contoh, mungkin perlu untuk mene-tapkan persis di mana data dapat (atau tidak bisa) direplikasi ke dan berapa banyak salinan yang dibuat (Abadi, 2009). Memang, hal itu mungkin menjadi kasus bahwa CI mengabaikan replikasi otomatis seluruhnya mendukung sistem back-up

lokal mereka sendiri.

Selain itu, lokasi layanan CI yang berjalan awan adalah isu yang lebih sensitif dalam kasus ini dan syarat dan ketentuan berlaku apa yang dapat di-jalankan dan dari mana dapat didi-jalankan. Sebagai contoh, CI dapat membatasi node yang dapat digu-nakan dalam awan untuk 'ramah' negara, lokasi di mana sistem hukum tertentu berlaku, atau di mana keamanan tertentu jaminan dapat dibuat bahwa node adalah terpercaya, tentu dalam kasus penyedia awan publik (Eisenhauer, 2005). Akhirnya, satu masalah yang lebih rendah untuk mempertim-bangkan dengan replikasi dan migrasi adalah aspek keamanan jaringan. Ini adalah masalah terpisah dari mengamankan jaringan awan yang sebenarnya (lihat bagian selanjutnya) sebagai jaringan dimana data

yang lewat tidak mungkin berada di bawah penye-dia awan atau kontrol CI. Dengan demikian, mekanisme keamanan khusus mungkin diperlukan untuk mengamankan data 'hidup' transfer untuk mencegah intersepsi, ‘manusia di posisi tengah’ atau bentuk serangan jaringan lainnya.

---4. Mengamankan jaringan awan

Aspek terakhir yang kita pertimbangkan adalah den-gan melihat keamanan jarinden-gan di konteks kom-putasi awan, baik yang berkaitan dengan pusat data interkoneksi dan integritas jaringan virtual dan kea-manan. Konektivitas jaringan aman merupakan as-pek penting dari CI dalam mendukung perpindahan ke komputasi awan, tidak hanya harus sambungan-nya yang dibuat aman dari serangan, tetapi per-awatan khusus juga harus diambil untuk mencegah kegagalan koneksi mana yang handal, akses ke sumber daya yang konsisten adalah misi penting (Schoo et al., 2010). Dalam konteks ini, kita memeriksa ada praktek yang terbaik dalam bidang manajemen jaringan dan bagaimana hal itu dapat diterapkan untuk Komputasi Awan, termasuk mekanisme enkripsi untuk melindungi data peng-guna, dan monitoring dan jasa IPS, untuk menga-mankan infrastruktur jaringan.

4.1. Pendekatan keamanan jaringan

Keuntungan dari penyedia awan hosting un-tuk berbagai layanan adalah bahwa selama provider mengimplementasikan langkah-langkah keamanan yang kuat, pelanggan semua dapat manfaat dari kekuatan dasar ini yang menyediakan dan hanya fokus pada pengamanan layanan mereka sendiri. Kerugian di sini tentu saja adalah bahwa jika langkah-langkah ini menjadi terganggu maka semua pelanggan jasa juga berpotensi dan rentan akan ter-ganggu. Dengan demikian, pelanggan CI mungkin memerlukan tambahan tingkat isolasi dari sisa in-frastruktur untuk meminimalkan kemungkinan bahwa jaringan mereka mendapatkan dikompro-mikan.

4.2. Enkripsi data jaringan

Aspek lain yang utama dari keamanan jaringan dalam mengamankan sambungan data CI baik ke dalam awan itu sendiri.

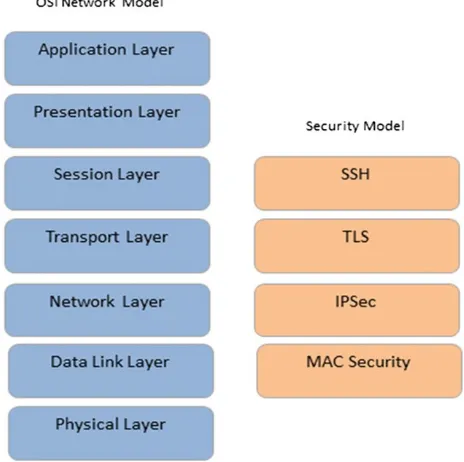

Dengan demikian, protokol enkripsi di Layer2 dan / atau Layer3 akan menjadi penting untuk menyedi-akan tingkat yang dapat diterima jaminan atas kea-manan koneksi. Koneksi Transport Layer Security (TLS) sudah menjadi mekanisme standar untuk menyediakan koneksi yang aman baik ke dalam jaringan awan dan, satu mengasumsikan, antara pusat data. Namun, karena potensi kerentanan im-plementasi khusus dari TLS dari sertifikat salah urus, serangan man-in-the-middle (manusia posisi di tengah-tengah), atau XML, lainnya pendekatan mungkin diperlukan (Rex dan Santesson, 2009). Itu adalah alternatif alami (atau penambahan) di sini adalah IP Security (IPSec) yang menyediakan Layer3 keamanan dan, keamanan Application Layer protokol seperti Secure Shell (SSH) seperti ditun-jukkan pada Gambar. 3. IPSec adalah mekanisme sangat penting karena menawarkan enkripsi dan otentikasi, dan ini merupakan aspek inti dari pro-tokol IPv6 pada masa mendatang, dan digunakan dalam Virtual Private Network (VPN) (Kang dan Balitanas, 2009). Namun, patut dipertanyakan, apakah semua pendekatan sendiri ini akan menawarkan keamanan yang cukup untuk CI untuk mempertimbangkan menempatkan data penting di awan publik / hibrida dan luar infrastruktur pribadi mereka sendiri kecuali jaminan lebih lanjut dapat ditawarkan atas integritas. Dengan demikian, mungkin perlu untuk mempertimbangkan untuk menggabungkan beberapa protokol untuk menawarkan ke dalam pertahanan atau ketentuan

yang didedikasikan PPP link untuk sepenuhnya menghindari Internet publik.

4.3. Jaringan elastis

Dengan infrastruktur awan dan komunikasi cukup aman, aspek jaringan lainnya mendukung CI adalah untuk memastikan bahwa koneksi keduanya aman konsisten dan dapat diandalkan. Dalam hal CI berg-erak layanan ke awan, mereka akan memerlukan konstan dan dapat diandalkan tingkat konektivitas-nya, seperti halnya gangguan layanan yang dapat mempengaruhi kinerja CI secara serius. Di sana dua aspek ini, a) memperkuat terbaik saat-upaya IP mekanisme routing di Internet dengan redundansi tambahan dan b) mencegah penolakan serangan layanan berbahaya.

Gambar. 3 Lapisan protokol jaringan aman.

lebih konektivitas sehingga berbagai teknik dapat digunakan untuk meningkatkan keandalan jaringan. Untuk Misalnya, mekanisme QoS dapat digunakan untuk memastikan bahwa Kapasitas tidak melebihi sehingga mengurangi resiko koneksi ditolak atau tu-run. Kedua, Routing redundansi dapat digunakan untuk memastikan bahwa selalu ada lebih dari satu rute dari pelanggan ke awan sehingga menjamin konektivitas dalam menghadapi kegagalan. Dalam kasus kedua, konektivitas ke awan mungkin teran-cam oleh aktivitas berbahaya, seperti melalui De-nial of Service (DoS), ini merupkan jenis serangan yang baru-baru ini digunakan oleh kelompok Anonymous dalam menanggapi penangkapan Julian Assange di kasus WikiLeaks (Pras dan Sperotto, 2010). Serangan DoS upaya untuk membanjiri in-frastruktur penyedia awan dengan membuat banyak permintaan independen untuk titik tertentu dalam jaringan (yaitu web server atau router tertentu). Serangan DoS sering dibuat lebih kompleks untuk mendiagnosa dan diatasi dengan didistribusikan ke lebih banyak ke sumber di Internet melalui botnet atau mekanisme lainnya. Penelitian terhadap penanggulangan yang efektif untuk mendeteksi dan mengatasi serangan DDoS masih berlangsung dan, sudah dibuktikan dalam serangan terakhir, masih belum sepenuhnya efektif.

---5. Pendekatan terintegrasi untuk pengamanan awan

Berdasarkan penyelidikan yang kami lakukan ter-hadap teknologi konvergen, kita sekarang meng-hadirkan pendekatan kami ke awan aman terinte-grasi platform yang bertujuan untuk mewujudkan semua prinsip-prinsip di atas. Langkah pertama kami adalah untuk menentukan ancaman dan per-syaratan Infrastruktur Penting dan membahas bagaimana kita akan mengatasi ini. Dari sana, kita beralih untuk mengidentifikasi fitur-fitur utama dan diharapkan dari fungsi platform.

5.1. Ancaman infrastruktur penting

Ancaman yang CI hadapi adalah mirip dengan ke-banyakan perusahaan jaringan dengan pengecualian di sini bahwa dalam banyak kasus ada persyaratan yang lebih ketat atas toleransi terhadap kesalahan

dan serangan. Beberapa ancaman utama dalam ka-sus adalah sebagai berikut:

- Serangan Hacking - Serangan DDoS - Serangan insider - Kegagalan peralatan - Isu End-to-end - Spionase

- Kehilangan data atau korupsi

Ancaman ini mungkin tidak terlalu bermasalah atau berbahaya, tetapi masalah mendasar adalah bahwa penyedia CI ditolak akses ke data atau layanan dan bahwa data kepemilikan atau rahasia yang. jatuh ke tangan pihak lain. Banyak dari masalah ini muncul ancaman secara umum di Internet, tetapi ketentuan tambahan perlu diambil di sini jika layanan CI harus di-expose awan. Dengan pemikiran ini, kami menyelidiki persyaratan inti yang harus dipenuhi.

5.2. Persyaratan infrastruktur penting

Dua keprihatinan utama untuk CI dalam me-mindahkan data ke awan adalah masalah keamanan dan integritas data, dan dimaksimalkan ketersediaan layanan. Sementara itu sangat tidak mungkin bahwa penyedia CI akan memindahkan layanan misi pent-ing untuk awan publik, dukungan sistem dan layanan tersier dapat lebih mudah ditetapkan. Dalam konteks ini, persyaratan inti tercantum di bawah ini:

- Dukungan real time: jasa harus terus mem-berikan ketersediaan tingkat tinggi dalam meng-hadapi kesalahan dan konektivitas berselang. Hal ini memerlukan penyedia untuk kebijakan dan prosedur untuk layanan backup detail dan recovery. Infras-truktur penting membutuhkan lebih penjelasan rinci tentang cara backup data yang ditangani oleh penye-dia. Sebagai contoh, klien mungkin perlu tahu Rin-cian bagaimana media removable dikelola dan han-cur. Hal ini secara khusus penting ketika media berisi data sensitif.

meningkatkan data Volume mungkin menyiratkan bahwa berbagai layanan dan data bisa digandakan di sisi penyedia. Hal ini memerlukan jaminan bahwa integritas data dapat dipertahankan pada setiap saat. Hal ini juga mengharuskan tingkat yang tepat dari data dan layanan isolasi harus dipertahankan. - Infrastruktur yang aman: platform awan harus mampu memberikan jaminan yang wajar atas kea-manan data baik ketika disimpan di awan dan ketika itu dalam perjalanan. Hal ini memerlukan rincian tentang bagaimana data dilindungi secara fisik dan lingkungan virtual lebih awan. Kekhawatiran dalam Persyaratan harus mencakup:

i. Definisi peran dan tugas personil yang bisa men-gakses data dan melakukan tugas-tugas manajemen data. aku aku.

ii. Deskripsi prosedur dan proses yang digunakan dalam monitoring data dan logging.

iii. Tingkat pemisahan dan isolasi aplikasi, lalu lin-tas data dan jaringan virtual, yang diterapkan pada awan.

iv. Rincian tentang bagaimana data dilindungi dalam mesin virtual. Untuk Rincian contoh yang diperlukan untuk menentukan berapa banyak fungsi atau jasa yang di-host dalam satu server virtual. - Jaminan Tinggi: awan juga harus menunjukkan keandalan dan tingkat yang sangat tinggi redundansi dan ketahanan untuk meminimalkan downtime. Hal ini harus mencakup rincian lain bagaimana program utilitas dan aplikasi multi-tenanted adalah disedi-akan dan terisolasi. Sebuah aktivitas berbahaya yang dilakukan oleh satu penyewa dapat mempen-garuhi penyewa lain. Hal ini dapat menyebabkan kehilangan data berharga atau gangguan layanan. - Biaya minimal: biaya transisi dan menjaga layanan di atas awan harus dikurangi berbeda den-gan pribadi sumber informasi.

-Dinamis penyediaan: layanan harus mampu bereaksi terhadap persyaratan kinerja on-demand

seperti pengolahan persyaratan kenaikan (atau penu-runan) dari waktu ke waktu, termasuk penghentian tabrakan. Hal ini memerlukan deskripsi ukuran kin-erja dan stabilitas penyediaan layanan sehubungan dengan tingkat permintaan pengguna. Platform awan juga harus detail bagaimana penggunaan sum-ber daya dikendalikan dan dioptimalkan menggu-nakan kemampuan pengukuran yang tepat untuk je-nis layanan yang disediakan.

- Jaminan hukum: pelanggan harus bebas untuk menentukan tingkat denda kontrol atas lokasi layanan dan data Strategi replikasi dipekerjakan bagian dari Tingkat Pelayanan Agreement (SLA). Hal ini memerlukan dalam hal penentuan tingkat data perlindungan dan privasi sesuai dengan peratu-ran perundang-undangan yang relevan dan regulasi termasuk menentukan yurisdiksi selama masa kon-trak dan kontrol data.

Sementara banyak dari persyaratan tersebut dapat dipenuhi secara intrinsik dalam komputasi awan, ada beberapa kelemahan terkenal diperke-nalkan dalam pendekatan ini yang berpotensi kritis, terutama dalam hal CI. Mungkin yang paling pent-ing dari ini adalah relatif kurangnya keamanan dan otentikasi pengguna di platform awan yang khas dan kontrol dan pemantauan yang terbatas terhadap replikasi data dan lokasi layanan. Karena itu setiap penggunaan layanan awan dalam lingkungan ini akan membutuhkan SLA dan harus sudah berada di tempat menggabungkan sebagian besar unsur di atas di samping kondisi biasa pada keseluruhan kinerja.

5.3. Fitur platform dan fungsi yang diharapkan

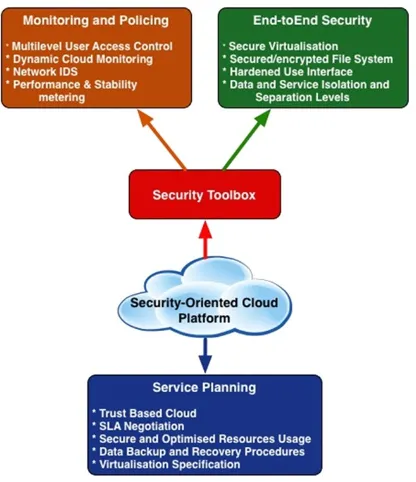

Akhirnya, didasarkan pada karya yang dijelaskan dalam makalah ini, kita akan menyajikan fitur kunci dari platform yang diusulkan kami yang akan men-dukung migrasi CI ke awan. Platform ini akan di-fokuskan pada penyediaan integritas data tambahan dan keamanan untuk meminimalkan risiko layanan misi penting yang terganggu atau diturunkan oleh kegagalan peralatan / jaringan atau penyerangan. Ini akan difokuskan di sekitar 3 layanan utama, Jasa Perencanaan, End-to-End keamanan, dan Monitor-ing dan Penegakan. Fitur-fitur ini akan disajikan se-bagai 'toolbox' yang akan memungkinkan platform untuk diadopsi dan digunakan sebagai komponen oleh berbagai penyedia awan seperti ditunjukkan pada Gambar. 4.

5.3.1. Perencanaan pelayanan

akan melibatkan ketentuan tambahan dan per-syaratan. Misalnya, seperti yang dibahas sebelum-nya dalam makalah ini, CI akan memiliki per-syaratan lebih lokasi data dan layanan kepada pihak terpercaya dan menegakkan otoritas hukum dan politik itu disajikan di bawah.

5.3.2. End-to-end keamanan

Fitur kedua platform akan penyediaan keamanan

end-to-end dalam bentuk enkripsi data dan mekanisme mengaburkan dan melalui penerapan as-pek komputasi yang dipercaya. Ini akan diber-lakukan, baik data disimpan di server sementara dan dikomunikasikan atas jaringan, dan akan mencakup berbagai teknik enkripsi dan mekanisme otentikasi untuk memaksimalkan keamanan platform. Selain itu, platform akan mencakup aspek-aspek terper-caya komputasi seperti curtaining memori, remote pengesahan dan pihak ketiga yang dipercaya untuk memberikan jaminan atas integritas layanan di tem-pat yang aman, TPM virtual sistem.

Gambar. 4 Fitur utama dari arsitektur yang diusulkan.

5.3.3. Pemantauan dan penegakan

Fitur terakhir dari platform adalah monitoring dan Aspek penegakan hukum, yang akan mencegah serangan dan memastikan bahwa ketentuan SLA

terpenuhi. Pemantauan infrastruktur perlu didis-tribusikan untuk memberikan jaminan untuk kedua pelanggan dan penyedia awan yang SLA sedang ditegakkan dan ini juga dapat digunakan untuk men-gukur efektivitas platform. Hal ini dapat mencakup misalnya beberapa bentuk model akuntansi / audit untuk melacak penggunaan aplikasi dan layanan di awan dan memodelkan penggunaannya. Selain itu, sebuah Intrusion Detection System (IDS) akan dik-erahkan untuk mengamankan awan terhadap seran-gan dan ini akan menjadi terlengkapi denseran-gan layanan jaringan tangguh untuk melawan setiap pola serangan yang diakui.

---6. Kesimpulan

kami terhadap ekspektasi penyedia CI, mengem-bangkan, mengintegrasikan dan mengevaluasi fungsi diidentifikasi, dan menunjukkan kekuatan dari platform. Namun demikian, penulis optimis bahwa keuntungan dari pendekatan kami akan self-evident dan mendapatkan traksi baik dalam akademik dan komunitas riset yang lebih luas.

M. Mackay ([email protected]) adalah Dosen Jaringan Sistem dan Keamanan di Sekolah Kom-putasi dan Ilmu Matematika, Liverpool John Moores University, Liverpool, UK

T. Baker ([email protected]) (penulis korespon-densi) adalah Dosen Jaringan Masa Depan dan Sis-tem Terdistribusi di Sekolah Komputasi, MaSis-tem- Matem-atika, dan Teknologi Digital, Manchester Metropoli-tan University, Manchester, UK

A. Al-Yasiri ([email protected]) adalah dosen senior Sistem Jaringan Komputer di Sekolah Komputasi, Sains dan Teknik, University of Salford, Salford, Inggris.

REFERENSI

__________________________________________

Abadi DJ. Manajemen data di awan: keterbatasan dan peluang. IEEE data Eng. Buletin Maret 2009; 32 (1). BBC NEWS. Worm Stuxnet menyerang

in-stalasi nuklir Iran. Tersedia dari: http://www.bbc.-co.uk/news/world-middle-east- 11414483; 2010 [diakses 09.09.11].

Chow, R, Golle, P, Jakobsson, M, Shi, E, Staddon, J, Masuoka, R, et al. Mengontrol data di awan: melakukan outsourcing perhitungan tanpa melakukan outsourcing kontrol. Dalam: 2009 kom-putasi awan ACM lokakarya keamanan (CCSW '09), Chicago; 13 November 2009, pp. 85e90.

CPNI. Pusat perlindungan infrastruktur nasional ha-laman awal. Tersedia dari: http://www.cpni.gov.uk/ Template / CPNI / halaman / Default.aspx; 2010 [di-akses 09.09.11]. Gambar. 4 e Fitur utama dari ar-sitektur yang diusulkan.

Cloud Security Alliance, CSA. Pedoman identitas & akses manajemen v2.1. Tersedia dari: https: // cloudsecurityalliance. org / bimbingan / csaguide-dom12-v2.10.pdf; 2010 [diakses 09.09.11].

Eisenhauer M. Privasi dan hukum keamanan isu di lepas pantaitransaksi outsourcing. Atlanta Georgia: Hunton & Williams; 15 Februari 2005.

Ghemawat, S, Gobioff, H, Leung, sistem file S. Google. Dalam: 19 ACM simposium pada prinsip-prinsip sistem operasi (SOSP '03), Bolton, New York; 19e22 Oktober 2003, vol. 37. pp. 29e43.

Haidar, DA, Cuppens-Boulahia, N, Cuppens, F, De-bar, H. An Profil RBAC diperpanjang XACML. Dalam: 3 lokakarya ACM di layanan web aman (SWS '06), Alexandria Virginia; 3 November 2006. pp. 13e22.

Jansen W, Grance T. Pedoman keamanan dan pri-vasi di depan umum komputasi awan. Institut Na-sional Standar dan Teknologi (NIST) Publikasi Khusus 800-144. US Department Perdagangan; De-sember 2011.

Journal of Advanced Sains dan Teknologi 2009; 8 (9): 9e18.

LJMU. Pusat penelitian melindungi. Tersedia dari: http: // www. cms.livjm.ac.uk/pri; 2011 [diakses 09.09.11].

Lombardi F, Di pietro R. virtualisasi aman untuk awan komputasi. Jurnal Jaringan dan Aplikasi Kom-puter 2011; 34 (4): 1113e22.

Moteff, J, Parfomak, P. infrastruktur kritis dan aset kunci: definisi dan identifikasi, 1 Oktober, laporan CRS untuk Kongres; 2004, RL 32.631.

Pras A, Sperotto A, Moura G, Drago I, Barbosa R, Sadre R, et al. Serangan oleh "anonymous" Wik-ileaks pendukung tidak anonim; 2010. Laporan CTIT teknis, hlm. 1e10.

Rex M, lapisan Santesson S. Transport keamanan (TLS) aman negosiasi ulang IETF rancangan inter-net. Tersedia dari: http: // tools. ietf.org/html/draft-mrex-tls-secure-renegotiation-04; 2009 [Diakses 10.09.11].

Schoo P, Fusenig V, Souza V, Melo M, Murray P, Debar H, et al. Tantangan untuk keamanan jaringan cloud. Dalam: 2nd Icst konferensi pada jaringan mobile dan manajemen (MONAMI

2010), Santander Spanyol, 22e24 September 2010. Berlin Heidelberg: Springer; 2010.

Shen, Z, Tong, Q. keamanan sistem komputasi awan dimungkinkan oleh teknologi komputasi dipercaya. Dalam: 2 Konferensi internasional tentang sistem pemrosesan sinyal (ICSPS), Dalian; 5E7 Juli 2010, vol 2 hal. 11e15.

Stallman R. Dapatkah Anda percaya komputer Anda. Tersedia dari: http:// www.gnu.org/philoso-phy/can-you-trust.html; 2007 [diakses 09.09.11].

Trusted Computing Group, (TCG). Modul platform terpercaya spesifikasi versi 1.2. Tersedia dari: http://

www.trustedcomputinggroup.org/resources/tpm_ma in_ spesifikasi; 2011 [diakses 20.05.11].

Departemen Pertahanan AS. Enkripsi sensitif un-classified Data saat istirahat pada perangkat kom-putasi mobile dan removable media penyimpanan. Tersedia dari: http://iase.disa.mil/policyguidance/ dod-dar-TPM-decree07-03-07.pdf; 2007 [diakses 10.09.11]. Vieira K, Schulter A, Westphall CB, Westphall CM. Intrusi deteksi untuk grid dan kom-putasi awan. IEEE IT Profesional 2010; 12 (4): 38e43.