LAPORAN RESMI KEAMANAN DATA

IDS Snort

Oleh :

Labba Awwabi (2110141047)

JURUSAN TEKNIK INFORMATIKA

POLITEKNIK ELEKTRONIKA NEGERI SURABAYA

SURABAYA

DalamProses Instalasi Snort ada beberapa Sesi yaitu isntalasi Kebutuhan awal Snort seperti Build Essential,Libpcap ,libpcre,Instalasi dan Download SNORT, instalasi dan download Barnard ,terkahir adalah database MYSQL.

Langkah pertama instalasi Build Essential package dengan mengetikan perintah seperti dibawah

:~# apt-get install -y build-essential

selanjutnya adalah tahap instalasi Libpcap dan libcre3

:~# apt-get install -y libpcap-dev libpcre3-dev libdumbnet-dev

setelah proses libcap dan libcre3 telah selesai membuat lokasi direktori snort dimana dalam direk tori ini kita akan melakukan proses instalasi dan configurasi Snort

selanjutnya adalah instalasi library untuk Snort # apt-get install -y zlib1g-dev liblzma-dev

setelah library terinstall langkah selanjutnya adalah instalasi Snort DAQ library,langkah pertama untuk melakukan instal DAQ adalah menginstal Bison Flex

:~# apt-get install -y bison flex

lalu download dan install File DAQ di folder "snort_src" :~#cd snort_src/

EXTRACT hasil download DAQ

:~/snort_src# tar -xvzf daq-2.0.6.tar.gz :~/snort_src# cd daq-2.0.6

:~/snort_src/daq-2.0.6# ./configure

:~/snort_src/daq-2.0.6# ./configure && make && make install

Setelah terinstall daq maka dari folder snort_src akan muncul tulisan daq-2.0.6

Langkah selanjutnya adalah intslasi snort yang diawali dengan mendownload File "snort.tar.gz" di folder "snort_src" dengan cara mengetikan perintah di bawah

langkah selanjunta setelah file terdownload di folder snort_src akan muncul hasil download seperti pada gambar di bawah

setelah file terdownload maka langkah selanjutnya kita menginstall dan mengekstract file snort di folder "snort_src " seperti pada perintah dibawah

:~/snort_src# tar -xvzf snort-2.9.9.0.tar.gzh :~/snort_src# cd snort-2.9.9.0/

setelah proses instalasi selesai maka kita bisa melihat muncul direktori snort-2.9.9.0 pada folder snort.src

untuk melihat versi snort yang terinstall pada komputer kita bisa dengan mengtikan perintah

:~/snort -V

agar bisa berjalan snort harus di lakukan update library

setelah bisa melakukan versi cek snort sekarang kita bisa melakukan file konfigurasi snort agar bisa melakukan mode Network Intrusiont Detection . lakukan Seperti pada erintah di bawah :

# Buat User dan Group

:~# groupadd snort

:~# useradd snort -r -s /sbin/nologin -c SNORT_IDS -g snort

# Buat direktori untuk snort

#Buat file untuk menyimpan rule dan Ip List

#Buat Direktori Logging

#Mengatur permission

Setelah melakukan pembuatan user snort,group Snort, dirketori dan penyimpanan rule maka langkah selanjutnya adalah mengubah hak akses kepemilikan folder yang kita telah buat sbeelumnya dengan cara mengetikan perintah di bawah :

Copy beberapa file asli dari snort dan pindahkan ke direktori snort yang sudah kitabuat sebelumnya ,di sarankan terlebih dahulu masuk ke direktori "Snort_src"

:~# cd snort_src

:~# cd snort_src/snort-2.9.8.3/etc/

:~/snort_src/snort-2.9.8.3/etc/# cp *.conf* /etc/snort :~/snort_src/snort-2.9.8.3/etc/# cp *.map /etc/snort :~/snort_src/snort-2.9.8.3/etc/# cp *.dtd /etc/snort :~/snort_src/snort-2.9.8.3/etc/# cd

:~# cd

snort_src/snort-2.9.8.3/src/dynamic-preprocessors/build/usr/local/lib/snort_dynamicpreprocessor/ :~./././# cp * /usr/local/lib/snort_dynamicpreprocessor/

Setelah mengkopy file konfigurasi dan dinamic pre processor kita bisa melihat susunan hirarki dari kegiatan di atas dengan cara mengetikan perintah di ":~# tree" pada directori snort seperti pada gambar dibawah

Langkah selanjutnya adalah melakukan konfigurasi SNORT di file "snort.conf".Pertama lakukan perintah di bawah

setalh berhasil edit file "snort.conf dengan editor "NANO" .Dari file "snort.conf " yang akan kita rubah adalah IPVAR , dan file path di snort.seperti pada gambar di bawah

:~# nano -c /etc/snort/snort.conf

ganti HOME_NET dengan ip network yang kita akan lindungi dengan snort

beri alamat file rule yang kita buat sebelumnya

jika sudah selsai simpan konfigurasi dan lakukan pengujian SNort dengan perintah di bawah :

snort -T -i eth0 -c /etc/snort/snort.conf

jika muncul tulisan pada kotak merah di gambar atas maka uji coba berhasil.Langkah selanjutnya adalah menambahkan rules pada snort di file "local.rule" yang sudah kita buat sebelumnya yang terletak di direktori etc/snort/rules pada file local.rules . dengan mentikan perintah

:~# cd /etc/snort/rules/

:~/etc/snort/rules# nano -c local.rules

dan mengisi file tersebut dengan rule pad agambar di bawah

dan beri juga rule di file "sid-msg.map " agar bisa memunculkan pesan serangan ,dengan mengetikan perintah

:~/etc/snort/rules# cd ..

:~/etc/snort# nano -c sid-msg.map

dan isikan rule di bawah

setelah memberikan rule di file local.rule dan sid-msg.map maka bisa di lakukan uji coba kembali Snort dengan mengetikan perintah di bawah

Scroll hasil dari perintah diatas ,jika muncul hasil seperti pada gambar diatas maka rule yang telah kita buat sebelumnya telah berhasil terbaca oleh Snort

Proses instalasi Snort sudah selesai selanjutnya adalah proses instalasi database MYSQL untuk menyimpan hasil log dan Barnyard untuk membaca hasil log capture oleh Snort.

langkah pertama untuk mengintsal mysql adalah dengan mendownload Mysql di lokasi folder "snort_src" dengan mengetikan perintah di bawah

:~# wget http://dev.mysql.com/get/mysql-apt-config_0.7.3-1_all.deb

Setelah terdownload lakukan konfigurasi set up Versi pada file Mysql hasil download sebelumnya dengan mengetikan perintah di bawah :

setelah melakukan konfigurasi versi Mysql,lakukan "apt-get update" untuk melakukan finalisasi set up MySQL.

jika selama proses update di temukan error seperti pada gambar dibawah

maka lakukan perintah di bawah untuk mendapat key baru

:~# sudo apt-key adv --keyserver hkp://pgp.mit.edu:80 --recv-keys 5072E1F5

Lakukan set up ulang mysql dengen mnegtikan perintah di bawah ,dan masukan password root

edit file "snort.conf" agar mengatur hasil output snort berupa ALERT dalam format binary dengan memberi perintah di bawah pada baris 525 di file "snort.conf"

Proses instalasi MySQL telah selsai,sesuai dengan urutan maka selanjutnya adalah mendownload dan mengkonfigurasi Barnyard

langkah pertama adalah mendownload barnyard dengan perintah di bawah dan diletakan di folder "snort_src"

:~/snort_src# wget

https://github.com/firnsy/barnyard2/archive/7254c24702392288fe6be948f88afb74040f6dc9 .tar.gz \-O barnyard2-2-1.14-336.tar.gz

hasil dari download tersebut dapat dilihat pada gambar di bawah

langkah selanjutnya adalah melakukan esktarasi file yang telah kita download sebelumnya dan melakukan konfigurasi barnyard,lakukan seperti perintah di bawah

:~/snort_src# tar -zxvf barnyard2-2-1.14-336.tar.gz

:~/snort_src# cd barnyard2-2-1.14-336

:~/snort_src/barnyard2-2-1.14-336# autoreconf -fvi -I ./m4

Setelah proses instalasi barnyard langkah selanjutnya adalah menghubungkan barnyard dengan dnet.h dengan mengetikan perintah dibawah

Langkah selanjutnya adalah mengkonfigurasi barnyard agar bisa menyimpan data ke MySQL dengan cara mengetikan perintah di bawah

:~/snort_src/barnyard2-2-1.14-336# ./configure --with-mysql --with-mysql-libraries=/usr/lib/i386-linux-gnu

Setalh konfigurasi barnayard dengan MySQL langkah selanjutnya adalah install Barnyard dengan mengetikan perintah di bawah

:~/snort_src/barnyard2-2-1.14-336# make :~/snort_src/barnyard2-2-1.14-336# make install

setalh proses install barnyard sudah selesaid an tidak ada masalah maka selanjutnya adalah membuat file yang akan menjadi direktori penyimpanan dari barnyard setalah menerima log dari snort , untuk itu lakukan perintah dibawah

Selanjutnya membuat database baru dealam mysql. dengan cara sperti dibawah

:~# mysql -u root –p

Setelah selesai membuat database di MySQL selanjuntya konfigurasi fiel banyard2.conf agar log yang diterima bisa masuk ke datbase. Lakukan perintah di bawah :

:~# chmod o-r /etc/snort/barnyard2.conf

hapus comment pada config interface menjadi eth0 di file barnyard.conf , di line 75

beri rule seperti gambar dibawah ,pada barnyard.conf di agar barnyard bisa terhubung dengan MySQL ,di line 378

setelah selesai lakukan perubahan permison pada barnyard dengan mengetikan perintah di bawah

:~/etc/snort# cd

:~# chmod o-r /etc/snort/barnyard2.conf

Telah selesai proses instalasi Snort, dan barnyard , selanjutnya adalah melakukan uji coba alert pada snort dengan cara menegtikan perintah di bawah

setelah di jalankan tidak akan muncul apa apa hal ini dikarenakan smort sedang berjalan di background system dimana SNORT sedangn melakukan scanning pada traffic network host ,maka biarkan tersebut lalu lakukan ping menuju HOST

setelah di lakukan ping dari luar host menuju host langkah selanjutnya adalah dengan menghetikan proses scanning snort dengan menekan tombol kombinasi "CTRL + C" lalu jalankan Barnyard2 dengan menggunakan perintah di bawah agar memasukan data ke database .lakukan perintah dibawah untuk menjalankan barnyard:

:~/var/log/snort# cd

:~# barnyard2 -c /etc/snort/barnyard2.conf -d /var/log/snort -f snort.u2 -w /var/log/snort/barnyard2.waldo -g snort -u snort

Gambar diatas adalah proses barnyard membaca log dari snort ,dan jika sudah selesai akan menghasilkan gambar seperti di bawah

untuk mengecek apakah datas log sudah masuk atau belum ,di akhir proses barnyard ketikan perintah dibawah

:~# mysql -u snort -p -D snort -e "select count(*) from event"

MODE NIDS SNORT

Mode operasi snort yang paling rumit adalah sebagai pendeteksi penyusup (intrusion detection) di jaringan yang kita gunakan. Ciri khas mode operasi untuk pendeteksi penyusup adaah dengan menambahkan perintah ke snort untuk membaca file konfigurasi –c nama-file-konfigurasi.conf. Isi file konfigurasi ini lumayan banyak, tapi sebagian besar telah di set secara baik dalam contoh snort.conf yang dibawa oleh source snort.

Beberapa contoh perintah untuk mengaktifkan snort untuk melakukan pendeteksian penyusup, seperti

./snort –dev –l ./log –h 192.168.0.0/24 –c snort.conf ./snort –d –h 192.168.0.0/24 –l ./log –c snort.conf

Untuk melakukan deteksi penyusup secara prinsip snort harus melakukan logging paket yang lewat dapat menggunakan perintah –l nama-file-logging, atau membiarkan snort menggunakan default file logging-nya di directory /var/log/snort. Kemudian menganalisa catatan / logging paket yang ada sesuai dengan isi perintah snort.conf.

Ada beberapa tambahan perintah yang akan membuat proses deteksi menjadi lebih effisien, mekanisme pemberitahuan alert di Linux dapat di set dengan perintah –A sebagai berikut, -A fast, mode alert yang cepat berisi waktu, berita, IP & port tujuan.

-A full, mode alert dengan informasi lengkap. -A unsock, mode alert ke unix socket.

-A none, mematikan mode alert.

dalam percobaan kali ini kita akan melakukan network Detection System pada snort dengan cara menampilkan langsung hasil alert pada stdout ,untuk jelasnya lakukan perintah di

bawah,sebelum itu lakukan ping dari luar host menuju host.

:~# /usr/local/bin/snort -A console -q -u snort -g snort -c /etc/snort/snort.conf -i eth0

Penjelasan dari perintah di atas adalah :

● -A console Perintah console akan mencetak langsung hasil alert

● -q "quite mode " hasil alert tidak menampilkan banner atay status ● -u snort menjalankan snort setelah berdasarkan user yang aktif

● -g snort menjalankan snort setelah berdasarkan group yang aktif ● -c /etc/snort/snort.conf lokasi file snort.conf

● - eth0 interface yang akan di lihat /di analisa

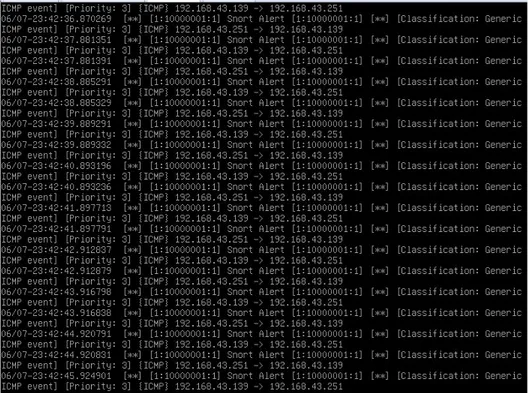

Hasil dari running perintah

Ping dari luar

Dari gambar di atas dapat dilihat bahwa snort langsung menampilkan hasil alert langsung tanpa harus di transfer menuju Barnyard.dalam hal ini menujukan SNORT mampu mendeteksi sebuah tindakan aktifitas interaksi dari luar menuju ke host dengan menampilkan alert

Sniffer Mode SNORT

Untuk menjalankan snort pada sniffer mode tidaklah sukar, beberapa contoh perintah nya terdapat di bawah ini,

#snort –v #snort –vd #snort –vde #snort –v –d –e

dengan menambahkan beberapa switch –v, -d, -e akan menghasilkan beberapa keluaran yang berbeda, yaitu

-v, untuk melihat header TCP/IP paket yang lewat. -d, untuk melihat isi paket.

-e, untuk melihat header link layer paket seperti ethernet header.

dalam percobaan sniffing akan dilakukan dengan perintah snort -v,snort -vd,dan snort -v -e -d, agar percobaan berhasil maka oerlu di lakukan ping dari luar host agar bisa terdeteksi sebagai serangan

snort -v

dari gambar diatas dapat dilihat bahwa snort mendeteksi header packet yang lewat.

dari hasil di atas snort mendeteksi header paket yang terlewat dan isi dari paket header tersebut

dari hasil di atas dapat dilihat bahwa snort tidak hanya dapt menangkap header dan isi dari paket yang lewat akan tetapi juga bisa melihat header Link dari paket yang lewat