4

BAB II.

TINJAUAN PUSTAKA

2.1 Keamanan Sistem

Keamanan sistem diperlukan untuk menjamin sumber daya agar tidak digunakan atau dimodifikasi oleh orang yang tidak berhak. Keamanan meliputi masalah teknis, manajerial, legalitas dan politis. Keamanan sistem dapat dikelompokkan menjadi tiga kelompok, yaitu keamanan eksternal (external security), keamanan interface pemakai (user interface security) dan keamanan internal (internal security).

Keamanan eksternal meliputi keamanan yang berkaitan dengan fasilitas komputer dari penyusup dan bencana alam seperti kebakaran dan kebanjiran. Sedangkan keamanan

interface pemakai meliputi keamanan yang berkaitan dengan identifikasi pemakai sebelum

pemakai diijinkan mengakses program dan data yang disimpan, contohnya penggunaan

password sehingga hanya orang yang berhak sajalah yang dapat menggunakan sumber

daya yang diperlukannya. Dan keamanan internal meliputi keamanan yang berkaitan dengan keamanan beragam kendali yang dibangun pada perangkat keras (hardware) dan sistem operasi yang menjamin operasi yang handal dan tidak terkorupsi untuk menjaga integritas program dan data, biasanya keamanan jenis ini dibangun secara perangkat lunak (software).

Dan kebutuhan akan sebuah keamanan didasarkan pada tiga hal, yaitu kerahasiaan (secrecy), integritas (integrity) dan ketersediaan (availibility). Kerahasiaan adalah keterjaminan sistem hanya dapat diakses oleh pihak yang berhak. Integritas adalah sistem hanya dapat dimodifikasi oleh pihak yang berhak. Sedangkan ketersediaan adalah keterjaminan bahwa sistem memang disediakan untuk pihak yang berhak tersebut.

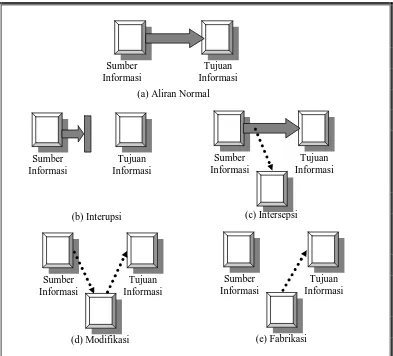

5

perangkat keras seperti harddisk atau pemotongan kabel komunikasi. Intersepsi merupakan ancaman terhadap aspek kerahasiaan, yaitu sistem dapat diakses oleh pihak yang tak memiliki hak, berupa user / orang atau program komputer. Contohnya penyadapan untuk mengambil data rahasia atau mengkopi file tanpa hak. Modifikasi merupakan ancaman terhadap aspek integritas, di mana sistem selain dapat diakses oleh orang yang tidak berhak tetapi juga dapat merusak sumber daya (memodifikasi). Contohnya mengubah nilai file data, mengubah program sehingga bertindak secara beda dan memodifikasi pesan yang ada. Sedangkan fabrikasi yang juga merupakan ancaman terhadap integritas, yaitu pihak yang tidak berhak dapat menyisipkan / memasukkan objek palsu ke dalam sistem. Contohnya memasukkan pesan palsu dan penambahan record ke file.

Gambar 2.1. Skema Ancaman Terhadap Sistem Komputer Sumber

Informasi

Tujuan Informasi (a) Aliran Normal

Sumber Informasi

Tujuan Informasi

(b) Interupsi (c) Intersepsi

Sumber Informasi

Tujuan Informasi

(d) Modifikasi Sumber

Informasi

Tujuan Informasi

(e) Fabrikasi Sumber

Informasi

6 2.2 Biometrik

Kebanyakan sistem keamanan menggunakan sebuah perlindungan yang akan mendefinisikan pemakai, sehingga sistem keamanan mengetahui identitas dari pemakai. Masalah identifikasi pemakai ini disebut sebagai otentifikasi pemakai (user

authentication). Metode otentifikasi yang biasa digunakan yaitu : sesuatu yang diketahui

oleh pemakai, misalnya password, kombinasi kunci, nama kecil dan sebagainya. Sesuatu yang dimiliki pemakai seperti kartu identitas, kunci dan sebagainya. Dan sesuatu mengenai / merupakan ciri dari pemakai, contohnya sidik jari, raut / cirri-ciri wajah, retina mata, tanda tangan, suara dan lain-lain.

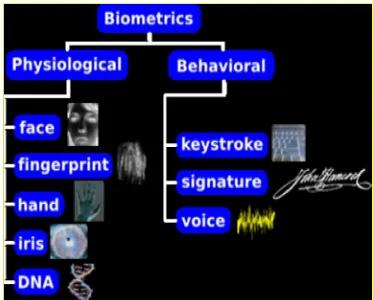

Ciri dari pemakai tersebut dikenal sebagai biometrik. Biometrik adalah suatu metode yang secara otomatis selalu dipunyai dan menjadi ciri khas setiap manusia dengan menganalisa secara statistik dari karakteristik biologis manusia. Ciri khas tersebut dapat dilihat dari karakter fisik, misalnya sidik jari, raut / ciri-ciri wajah, retina mata dan dilihat dari karakteristik tingkah laku, misalnya tanda tangan dan suara, seperti terlihat pada gambar 2.2. di bawah ini.

7

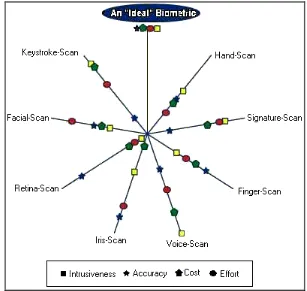

Perbandingan antara tingkat intrusiveness, accuracy, cost dan effort pada biometric ditampilkan pada Gambar 2.3. dibawah ini.

Gambar 2.3. Tingkat Intrusiveness, Accuracy, Cost Dan Effort

Sidik jari setiap manusia mempunyai kode khusus berupa garis-garis yang khas pada jari manusia. Sidik jari paling banyak digunakan dengan melakukan pencitraan digital pada jari manusia. Pencitraan 3 dimensi lebih baik dibandingkan dengan pencitraan 2 dimensi. Yaitu dengan meletakkan, menggeser atau mengarahkan jari pada layar / screen atau menggunakan mouse yang dapat membaca sidik jari. Hasil dari pencitraan tersebut berupa data digital yang khas. Keuntungannya adalah tidak akan menggangu, faktor kesalahan kecil dan ketepatan daya ukur. Sedangkan kerugiannya adalah jika jari mengalami luka potong atau terbakar, maka akan mempengaruhi kinerja alat ini.

8

pancaran panas dari wajah seseorang. Jadi sistem hanya akan bekerja jika mengenali wajah.

Retina mata manusia terlindung dan terproteksi dari lingkungan luar. Mata memiliki sifat physiologi, memiliki ukuran, ketajaman reaksi terhadap cahaya yang berbeda-beda dan akan bereaksi terhadap cahaya / sinar dan gerakan / getaran alami untuk mencegah perubahan pada gambar atau subjek lain yang mengarah pada mata.

Tanda tangan, dengan digunakannya papan dan pena khusus di mana pemakai menulis tanda tangan, dengan cara penciriannya bukan membandingkan bentuk tanda tangan, tetapi membandingkan gerakan (arah) dan tekanan pada pena saat menulis. Seseorang dapat meniru tanda tangan tetapi sulit meniru persis cara (gerakan dinamis dan irama tekanan) saat pembuatan tanda tangan.

Suara manusia khas dan unik, dapat membedakan antara satu manusia dengan manusia lainnya dilihat dari perbedaan frekuensi, intonasi suara karena jenis suara tidak ada yang sama persis. Aspek yang dapat menjadi perbandingan adalah dasar suara / bunyi, bunyi sengau (yang keluar dari hidung), gerakan jakun, irama, tingkat suara / bunyi, frekuensi dan durasi. Keuntungannya adalah murah biayanya dan tidak mengganggu, tetapi jika sakit atau adanya faktor lain yang menyebabkan perbedaan bentuk naik turunnya suara akan mengganggu kinerja dari sistem.

Contoh lain dari biometrik yaitu identifikasi yang meniru perilaku kucing dan anjing yang menandai daerah batas wilayahnya menggunakan urine. Dengan alat

urinalysis, bila pemakai ingin login, maka pemakai harus membawa sampel urine-nya.

Sampel urine dimasukkan ke tabung dan segera dilakukan analisis dan ditentukan apakah termasuk salah satu pemakai sistem. Hal ini merupakan bentuk pengaman yang baik tetapi tidak dapat diterima secara psikologis.

Identifikasi lain yang juga tidak dapat diterima secara psikologis adalah analisa darah, yaitu dengan disediakannya satu jarum di mana pemakai dapat mencobloskan jari sampai menetes darahnya. Kemudian darah tersebut dianalisis dengan spektografi (blood

spectographic analysis) untuk menentukan mengenai pemilik darah tersebut.

9

kreditnya, internet akses dan kontrol log-in komputer, sistem keamanan untuk verifikasi passport, tiket dan bagasi, sistem portable untuk pengenalan individu pada kepolisian, sistem rahasia untuk proteksi database dan record, serta lain sebagainya.

2.3 Pengolahan Citra

Image merupakan informasi yang secara umum tersimpan dalam bentuk pemetaan bit–bit, atau lebih dikenal sebagai istilah bitmap. Dimana setiap bit akan membentuk satu titik informasi yang dikenal sebagai pixel. Atau dengan kata lain, satu pixel merupakan satu titik image yang terdiri dari satu atau beberapa bit informasi. Satuan dari pixel biasanya dinyatakan dengan posisi x, posisi y dan nilai dari pixel tersebut (warna atau gray). Dalam satu bidang gambar, sepenuhnya terdiri dari pixel – pixel disimpan dalam bentuk bilang biner. Disebut biner karena hanya memiliki dua kemungkinan, yaitu 0 atau 1, ada atau tidak. Image atau video dalam bentuk biner banyak digunakan khususnya untuk masalah - masalah yang berhubungan dengan deteksi obyek yang sederhana. Misalkan untuk mencari ada atau tidak garis petunjuk dalam suatu robot line tracer. Video adalah susunan dari beberapa gambar yang ditampilkan secara bergantian dan sangat cepat, sehingga membentuk suatu pergerakan yang halus. Biasanya gambar yang disusun berasal dari gambar dalam bentuk image (bukan grafik). Pengertian Video biasanya mengacu pada proses atau teknologi dari sistem gambar bergerak. Sebelum dilakukan pembacaan data video dari sensor, ada beberapa perangkat yang harus dipenuhi, mulai dari device sensor, saluran sinyal/data video, video grabber, driver video capture, pemrograman API dan aplikasi.

Penggunaan pixel biner ini dimaksudkan untuk menyederhanakan proses dengan hanya memperhatikan ada atau tidak. Selain itu, penggunaan biner juga memperkecil data baik saat dikirimkan atau saat disimpan, termasuk juga saat diproses.

10

berbagai tingkat kecerahan. Jika digunakan pixel biner, maka kemungkinan perbedaan - perbedaan tersebut akan hilang hanya menjadi hitam atau putih.

Selain format biner dan grayscale, Format RGB juga banyak digunakan dalam menyatakan pixel dalam sistem digital. Hal ini sehubungan dengan kemudahan pernyataan warna dalam bentuk komponen warna primer R, G dan B.

Format RGB 24 memiliki jumlah kedalaman warna mencapai 16 juta warna, karena itu sering juga dikenal dengan true color, karena dengan warna sejumlah itu hampir dapat menyamai pewarnaan yang ada secara alami.

Pengubahan dari format warna ke gray level banyak dilakukan dengan tujuan penyederhanaan format warna, dimana dalam penggunaannya tidak diperlukan atau dipentingkan informasi warna yang ada, tetapi hanya perbedaan intensitas dari image. Selain itu, pengolahan image dalam bentuk gray scale memiliki kemudahan dibandingkan dengan format warna.

Cara deteksi suatu image yang paling umum digunakan adalah cara scaling, scanning dan cropping.

Pemilihan faktor penskalaan yang sesuai akan mempercepat operasi kerja tanpa mengurangi kinerja sistem. Contoh pada gambar sebelumnya, jika dilakukan penskalaan 1:8, ternyata image aslinya cukup buruk, namun dengan faktor 1:5 didapatkan hasil yang lebih baik, dan kecepatan yang didapatkan kurang 5 x 5 = 25 (kecepatan keseluruhan sistem sangat dipengaruhi oleh proses-proses yang lain) kali jika dibandingkan dengan pemrosesan image aslinya.

Untuk menentukan sebenarnya berapa nilai yang terbaik adalah berdasarkan kebutuhan, antara kecepatan dan ketelitian. Jika menginginkan ketelitian, maka harus ditentukan penskalaan yang sedemikian rupa sehingga hasil image yang diamati secara visual masih terlihat dengan baik, ini biasanya tergantung dari ukuran image dan detil dari bentuk image tersebut.

11

saja 16 pixel), sedangkan jika suatu obyek bentuknya sangat kasar (lingkaran, kotak dan sebagainya, di sini hanya dipentingkan keberadaannya saja, bukan bentuknya), ukuran yang sesuai adalah 5 sampai 15 pixel (ambil saja 8 atau 10 pixel).

Gambar 2.4 Image 200 x 80 di–skala 1:5 dan 1:8

Dengan memperkecil ukuran image asli akan dapat mempercepat proses perhitungan secara keseluruhan. Namun cara ini juga dapat menurunkan kinerja dari sistem, dimana suatu image yang semula memiliki jumlah pixel yang besar akan memiliki bentuk yang detil, dengan dilakukan penskalaan akan didapatkan bentuk gambar yang kurang detil.

Pencarian berdasarkan scanning memiliki kelebihan tersendiri, yaitu lebih cepat (kalau obyek yang dicari dekat dengan titik awal) dan mudah tetapi tidak akurat. Artinya untuk memastikan apakah pada suatu daerah benar-benar ada obyek harus dilakukan pemeriksaan yang lebih mendalam pada daerah-daerah tertentu yang dideteksi. Hal ini tentu saja menyebabkan proses menjadi lambat. Kelebihan lain dari proses scanning adalah metode klasifikasi atau identifikasi dari proses deteksi dapat beragam, artinya dapat menggunakan berbagai metode.

Jika suatu obyek dapat diketahui berdasarkan ciri warnanya saja, maka dapat digunakan metode segmentasi warna. Metode ini secara umum digunakan untuk memisahkan suatu warna terhadap warna lainnya. Inti dari segmentasi warna adalah membaca warna pixel demi pixel atau daerah demi daerah dan membandingkannya dengan warna yang dikehendaki. Pada tahapan membandingkan ini, dapat menggunakan berbagai cara yang ada, mulai dari berbasis matematis sederhana, statistik ataupun kecerdasan buatan.

12

Jika obyek posisinya sudah tentu pada sensor, maka proses deteksi dilakukan cukup dengan mengamati daerah tersebut, tanpa menghiraukan daerah lainnya. Contoh dalam aplikasi mengamati obyek yang berjalan pada suatu bab berjalan (conveyor), maka lintasan dari obyek sudah tertentu. Dengan memastikan obyek akan melintas pada titik tertentu, maka proses deteksi dapat dipusatkan pada titik tersebut.

Jika obyek ternyata menempati posisi yang tidak tentu, maka harus dilakukan proses pencarian. Proses pencarian dapat dilakukan dengan dua cara, melakukan scanning di seluruh daerah image, atau langsung menentukan titik tengah (titik berat) dari obyek yang ada di layar.

Dengan cropping, cara ini mengharuskan program untuk mencari pixel demi pixel, area demi area, ukuran demi ukuran dari seluruh bagian image. Jika suatu obyek berhasil ditemukan, bagian image yang bertepatan dengan obyek tersebut akan dipotong untuk diproses pada bagian berikutnya. Kelebihan dari cara ini adalah posisi dari obyek dapat bebas, jumlah dari obyek dapat lebih dari satu, ukuran dari obyek dapat bebas dan dapat menggunakan berbagai metode klasifikasi, dimana hasil crop obyek yang ditemukan dengan mudah diproses pada classifier yang dikehendaki.

2.4. Fuzzy C-Means (FCM)

Fuzzy C-Means adalah suatu teknik peng-cluster-an data yang mana keberadaan

tiap-tiap titik data dalam suatu cluster ditentukan oleh derajat keanggotaan. Teknik ini pertama kali diperkenalkan oleh Jim Bezdek pada tahun 1981.

Konsep dasar FCM, pertama kali adalah menentukan pusat cluster, yang akan menandai lokasi rata-rata untuk tiap-tiap cluster. Pada kondisi awal, pusat cluster ini masih belum akurat. Tiap-tiap titik data memiliki derajat keanggotaan untuk tiap-tiap

cluster. Dengan cara memperbaiki pusat cluster dan derajat keanggotaan tiap-tiap titik

data secara berulang, maka akan dapat dilihat bahwa pusat cluster akan bergerak menuju lokasi yang tepat. Perulangan ini didasarkan pada minimasi fungsi obyektif yang menggambarkan jarak dari titik data yang diberikan ke pusat cluster yang terbobot oleh derajat keanggotaan titik data tersebut.

13

Fungsi obyek yang digunakan pada FCM adalah:

2x adalah data yang akan di cluster

Dan V adalah matriks pusat cluster

w terkecil adalah yang terbaik, sehingga :

)

Euclidean Distance merupakan metode statistika yang digunakan untuk mencari

data yang terdekat antara parameter data referensi dengan parameter data baru. Parameter referensi : R1, R2, R3, .... Rim dimana i = jumlah region dan R = data pada tiap region. Sedangkan data baru: R1’, R2’, R3’, ....Rn’, dimana n = jumlah region dan R = data pada tiap region, banyaknya jumlah region antara data baru dengan parameter sampel harus

14 2.6 Microsoft Visual Basic 6.0

Visual basic merupakan salah satu bahasa pemrograman yang berorientasi pada obyek (OOP). Salah satu kehandalan visual basic adalah pembuatan aplikasi Graphical User Interface (GUI). Didalam premrograman visual basic kita tidak perlu bersusah payah lagi memikirkan desain untuk tampilan mewah bagi suatu tampilan program lengkap dengan berbgai icon dan menu. Kita hanya cukup berorientasi pada struktur dan logika dari program utamanya. Untuk pembuatan tampilan user interfacenya tersebut relatif mudah dilakukan karena kita hanya perlu meletakkan obyek-obyek grafis ke form yang telah disediakan, setelah itu kita hanya perlu mengatur property dan obyek-obyek tersebut menurut kreatifitas kita sendiri.

Visual Basic (sering disebut VB) selain disebut sebagai sebuah bahasa pemrograman, juga sering disebut sebagai sarana untuk menghasilkan program-program aplikasi berbasis Windows. Beberapa kemampuan atau manfaat dari Visual Basic diantaranya dapat membuat program aplikasi berbasis Windows, membuat obyek-obyek pembantu program seperti control ActiveX, file help, aplikasi internet, dan sebagainya serta menguji program (debugging) dan menghasilkan program akhir berakhiran EXE yang bersifat executable, atau dapat langsung dijalankan.

2.7 Komunikasi Parallel

15

Gambar 2.5. Pin – Pin Parallel Port

Paralel port yang telah distandarisasi dibawah standard IEEE 1284, pertama diperkenalkan pada tahun 1994. Standard tersebut didefinisikan dalam 5 mode operasi, yaitu : mode kompabilitas (Compability Mode); mode 4 bit (Nibble Mode); mode 8 bit (Byte Mode); mode parallel port lanjutan (Enhanced Paralel Port) dan mode kapabilitas diperluas (Extended Capability Port).