Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke : diplomsko delo univerzitetnega študija

Teks penuh

(2) ZAHVALA Zahvaljujem se mentorici prof. dr. Alenki Hudoklin Božič za izdatno pomoč, svetovanje in usmerjanje pri izdelavi diplomskega dela. Hvala g.Alešu Golouhu iz podjetja NLB Koroška banka za pomoč in strokovne nasvete pri izdelavi diplomskega dela. Posebna zahvala moji družini za vso potrpljenje, vzpodbudo in podporo..

(3) POVZETEK V diplomski nalogi je obravnavana varnost informacijskega sistema NLB Koroške banke. V teoretičnem delu naloge sem podal definicije osnovnih pojmov s področja varovanja informacij in predstavil dejavnosti v okviru zagotavljanja varnosti informacijskega sistema s posebnim poudarkom na upravljanju in analizi tveganja. V empiričnem delu naloge je opisana kvalitativna analiza tveganja za dobrine obravnavanega informacijskega sistema. Za najvišja ugotovljena tveganja je predlagana uvedba novih ali dodatnih nadzorstev. Tveganja, ki jih v dokumentu izračunamo, so osnova za investicijo v vzpostavitev novih, dodatnih ali izboljšanih nadzorstev, ki bi ugotovljena visoka tveganja zmanjšala na sprejemljivo raven. Z uvedbo teh nadzorstev bi povečali razpoložljivost, preprečili razkritje ter ohranili točnost in popolnost dobrin - torej dosegli zastavljeni cilj - zagotoviti ustrezno informacijsko varnost, ali pa se mu zelo približali. KLJUČNE BESEDE Varnost informacijskega sistema, dobrina, grožnja varnosti, upravljanje tveganja, analiza tveganja. ABSTRACT This dissertation describes information system security of NLB Koroška bank. In theoretic part of the document I have specified basic concepts of information security and I have introduced activities which are important to assure sufficient security of information system with special emphasis on risk management and risk analysis. In the empirical part I have described qualitative risk analysis for information system assets. For highest identified risks, the risk management process was taken. Risks, identified through the analysis are base for investment in new, better controls or for improving existing controls which would reduce risks on exactable level. With applying new or improved controls we could increase availability and achieve appropriate confidentiality and integrity of information assets which is exactly the main goal in insuring proper level of information security. KEYWORDS Information system security, Asset, Threath, Risk management, Risk analisys..

(4) KAZALO I. UVOD ..................................................................................................................... 1 1. PROBLEMATIKA INFORMACIJSKE VARNOSTI V PODJETJIH............ 1 1.1 KAJ PRIČAKOVATI V PRIHODNJE .......................................................................... 2 2. OBSTOJEČI ZAKONI IN STANDARDI .......................................................... 3 2.1 ZAKONODAJA NA PODROČJU INFORMACIJSKE VARNOSTI .................................... 3 2.2 STANDARDI INFORMACIJSKE VARNOSTI .............................................................. 3 2.2.1 Slovenija in standard BS 7799/ISO 17799 ................................................. 4 2.2.2 O standardu BS 7799/ISO 17799 v svetu.................................................... 6 2.2.3 Novosti na področju standardov o varovanju informacij........................... 6 3. PROBLEMATIKA DIPLOMSKE NALOGE .................................................... 8 3.1 OPIS PROBLEMA IN POMEMBNOST PROBLEMA ZA BANKO .................................... 8 3.2 CILJI NALOGE ...................................................................................................... 8 3.3 METODOLOGIJA .................................................................................................. 8 3.4 PREDVIDENI REZULTATI NALOGE ........................................................................ 9 II.TEORETIČNE OSNOVE................................................................................... 10 1. DEFINICIJE IN TERMINOLOGIJA............................................................... 10 1.1 OSNOVNI POJMI................................................................................................. 10 2. ZAGOTAVLJANJE VARNOSTI INFORMACIJSKEGA SISTEMA.......... 13 2.1 KAKO BI LAHKO OPREDELILI VARNOST INFORMACIJSKEGA SISTEMA?............... 13 2.2 KAJ OGROŽA VARNOST INFORMACIJSKIH SISTEMOV .......................................... 14 2.3 SISTEM ZA UPRAVLJANJE VAROVANJA INFORMACIJ (SUVI).............................. 16 2.4 VARNOSTNA POLITIKA ...................................................................................... 17 2.5 ORGANIZACIJSKA VARNOST .............................................................................. 18 2.5.1 Infrastruktura varovanja informacij......................................................... 18 2.5.2 Varovanje dostopa tretje stranke.............................................................. 19 2.5.3 Zunanji viri ............................................................................................... 19 2.6 VARNOST OSEBJA ............................................................................................. 20 2.7 FIZIČNA ZAŠČITA IN ZAŠČITA OKOLJA ............................................................... 20 2.7.1 Varovanje območja ................................................................................... 20 2.7.2 Varovanje opreme..................................................................................... 21 2.7.3 Splošna nadzorstva ................................................................................... 21 2.8 UPRAVLJANJE S KOMUNIKACIJAMI IN S PRODUKCIJO......................................... 21 2.8.1 Dokumentirani delovni postopki............................................................... 21 2.8.2 Nadzor sprememb v produkciji ................................................................. 21 2.8.3 Kako ravnamo v primeru uresničene grožnje........................................... 22 2.8.4 Ločevanje razvojnih in produkcijskih zmogljivosti................................... 22 2.8.5 Nadzorstvo proti zlonamernim programom.............................................. 22 2.8.6 Varnostna kopija informacij ..................................................................... 22 2.8.7 Upravljanje in nadzor omrežja ................................................................. 22 2.8.8 Izmenjava informacij in programske opreme ........................................... 23.

(5) 2.9 NADZOR DOSTOPA ............................................................................................ 23 2.9.1 Poslovne zahteve pri nadzoru dostopa ..................................................... 23 2.9.2 Upravljanje dostopa uporabnikov ............................................................ 23 2.9.3 Odgovornost uporabnikov ........................................................................ 23 2.9.4 Nadzor dostopa do omrežja ...................................................................... 24 2.9.5 Nadzor dostopa do operacijskega sistema................................................ 24 2.9.6 Nadzor dostopa do aplikacij ..................................................................... 24 2.9.7 Prenosna računalniška oprema ................................................................ 24 2.10 RAZVIJANJE IN VZDRŽEVANJE SISTEMOV ........................................................ 25 2.10.1 Varnostne zahteve sistemov .................................................................... 25 2.10.2 Varovanje aplikacijskih sistemov............................................................ 25 2.10.3 Kriptografski nadzor.............................................................................. 25 2.11 ZDRUŽLJIVOST ................................................................................................ 25 2.11.1 Združljivost z zakonskimi zahtevami....................................................... 25 2.11.2 Združljivost z varnostno politiko............................................................. 25 2.11.3 presoja sistema ....................................................................................... 26 3. UPRAVLJANJE TVEGANJA ........................................................................... 27 3.1 UVOD ................................................................................................................ 27 3.2 VLOGE IN ODGOVORNOSTI ZAPOSLENIH ............................................................ 27 3.3 ANALIZA TVEGANJA ......................................................................................... 27 3.3.1 Prepoznavanje in vrednotenje dobrin....................................................... 28 3.3.2 Prepoznavanje varnostnih zahtev ............................................................. 29 3.3.3 Prepoznavanje groženj in ranljivosti........................................................ 29 3.3.4 ocena verjetnosti, da se grožnja uresniči.................................................. 30 3.3.5 ocena možnih posledic groženj ................................................................. 30 3.3.6 ocena varnostnih tveganj .......................................................................... 31 3.3.7 Prepoznavanje in vrednotenje možnosti za obravnavo tveganja.............. 31 3.3.8 Izbira nadzorstev....................................................................................... 32 3.3.9 Analiza stroškov in koristi vpeljanih nadzorstev ...................................... 33 3.3.10 Cilji in koristi ocene tveganja ................................................................. 33 3.4 PRISTOPI K OCENJEVANJU TVEGANJA ................................................................ 34 3.4.1 Osnovno ocenjevanje tveganja ................................................................. 34 3.4.2 Natančno ocenjevanje tveganja ................................................................ 34 3.4.3 Združen pristop ......................................................................................... 35 4. ZNAČILNOSTI ZAGOTAVLJANJA VARNOSTI INFORMACIJSKIH SISTEMOV V BANKAH.................................................................................... 36 4.1 SISTEMI ZA VAROVANJE .................................................................................... 36 4.2 ZAVEST O VARNOSTI ......................................................................................... 37 III. EMPIRIČNI DEL .............................................................................................. 39 1. PREDSTAVITEV PODJETJA KOROŠKA BANKA D.D.............................. 39 1.1. KRATEK OPIS PODJETJA.................................................................................... 39 1.2. INFORMACIJSKI SISTEM .................................................................................... 40 2. ANALIZA TVEGANJ NA ODDELKU INFORMACIJSKE TEHNOLOGIJE.................................................................................................. 48.

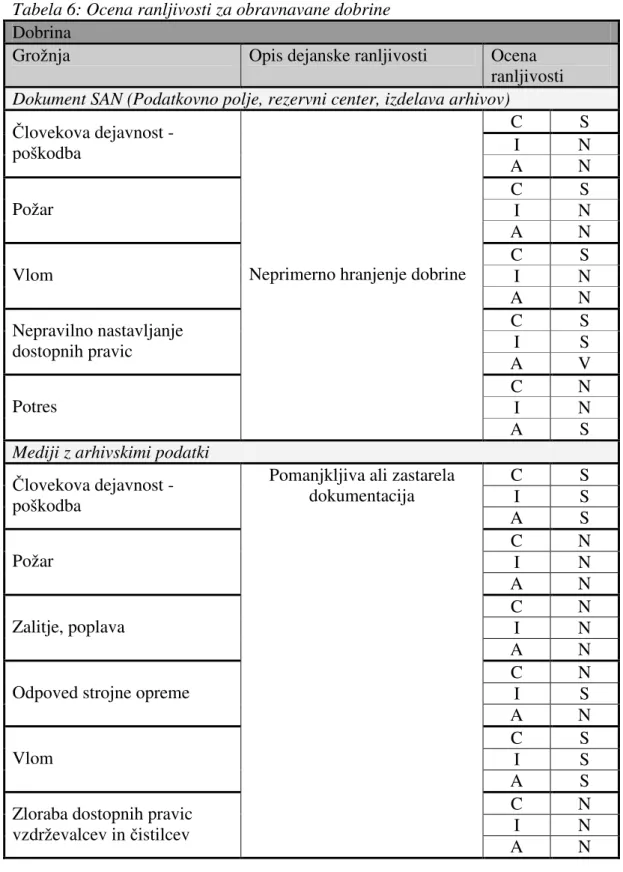

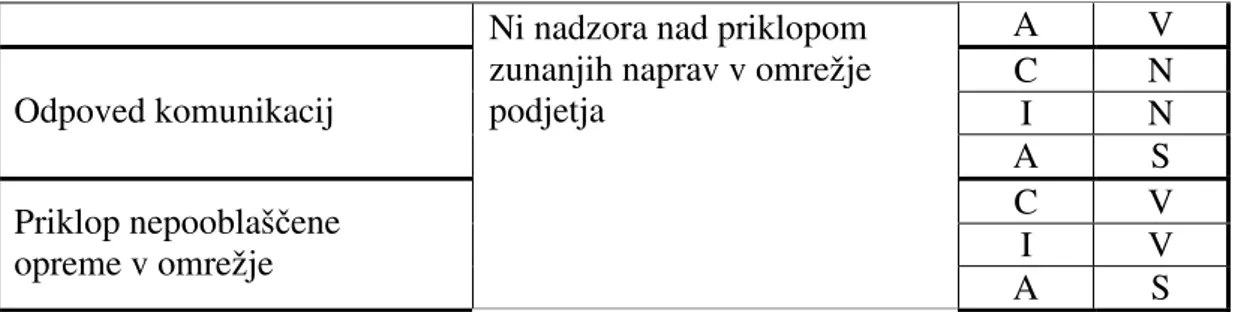

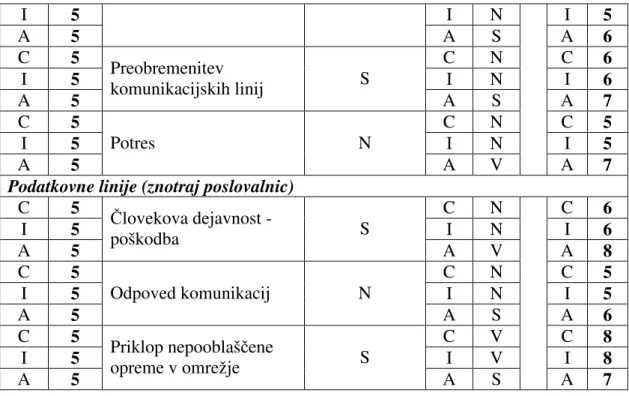

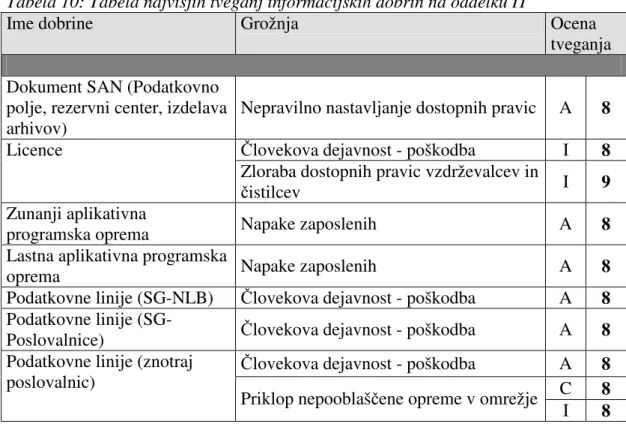

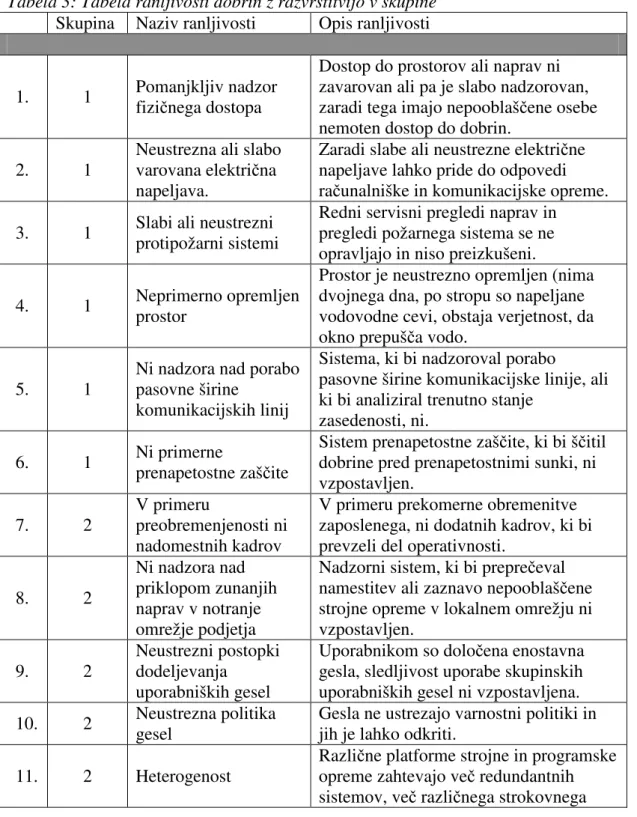

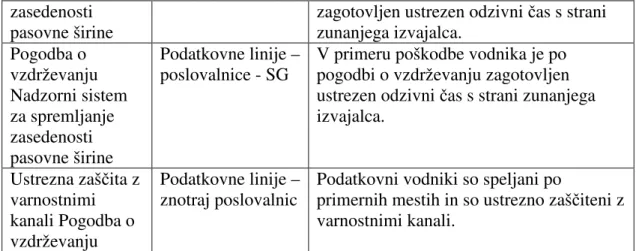

(6) 2.1. KLASIFIKACIJA DOBRIN ................................................................................... 48 2.2. OPREDELITEV RELEVANTNIH GROŽENJ VARNOSTI DOBRIN ............................... 51 2.3. OPREDELITEV RANLJIVOSTI DOBRIN ................................................................ 54 2.4. IZVEDBA ANALIZE TVEGANJA .......................................................................... 66 2.5. RAZVRSTITEV OCEN TVEGANJA IN PREDLOG IZBOLJŠAV PRI NAJVIŠJIH TVEGANJIH ..................................................................................................... 120 2.6. ZAKLJUČEK IN PERSPEKTIVE NADALJNJEGA DELA.......................................... 124.

(7) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. I. UVOD 1. PROBLEMATIKA INFORMACIJSKE VARNOSTI V PODJETJIH Skrb za varnost podatkov, ki jih hranimo v računalniških sistemih, je postala najpomembnejša tema na vseh uporabniških ravneh, od posameznikov do podjetij. Spoznanje, da so podatki in informacije, s katerimi posluje bodisi podjetje bodisi posameznik, velikega pomena se počasi zajeda v delovne in poslovne procese organizacij in posameznikov. Zavedanje, da ob morebitni izgubi podatkov, le teh ni mogoče nadomestiti, je pripeljalo podjetja in posameznike do tega, da so o problematiki varovanja pričeli razmišljati sistematsko in celovito. V praksi se že kažejo rezultati osveščenosti, saj podjetja in posamezniki vpeljujejo v svoje delovne in poslovne procese celovite varnostne mehanizme z namenom vzpostavitve informacijske varnosti. Da se na področju varnosti stvari premikajo močno navzgor, kaže tudi raziskava družbe IDC, ki je med največjimi svetovnimi podjetji ugotovila, da je področje varnosti po pomenu preraslo vsa druga področja. Pa vendar je v svetovnem merilu moč zaznati porast kriminala na področju informacijske varnosti. V čem je problem? Kljub vsem opozorilom in vedno večji osveščenosti managerjev, informatikov in ostalih zaposlenih še marsikje niso dojeli pravega pomena varnostnih ukrepov, pa tudi samega pomena hranjenja podatkov ne. Še vedno so šele katastrofe, zaradi katerih pride do izgube podatkov, tiste, ki privedejo podjetje ali posameznika do spoznanja, kako pomembni so ti podatki in jih prisili, da pričnejo razmišljati o vzpostavitvi varnostne politike. Zelo pomembno je, da organizacije dojamejo kakšen je pravi pomen informacijske varnosti in da se temu posvetijo v zadostni meri in na pravilen način. Vse preveč ljudi meni, da je mogoče varnost kupiti v obliki izdelka – strojne, programske opreme; izdelek namestimo, malo preizkusimo in to je to. Takšne naprave obljubljajo odstranitev vseh nevšečnosti, so kot nekakšno univerzalno zdravilo, ki brez velikega truda in z nizkimi stroški odpravi potencialne nevarnosti, pa naj gre za kakršnekoli programske vsiljivce in drug neželen promet iz interneta ter poskuse vdora itn. Seveda so varnostne naprave in sodobna programska oprema nujno potrebne varnostne komponente, ki prispevajo k izboljšanju varnosti in lažjemu nadzoru nad informacijskim sistemom, vseeno pa se moramo zavedati, da z namestitvijo teh komponent še zdaleč nismo opravili vsega potrebnega za zagotovitev ustrezne stopnje zaščite. Občutek, da je s tem vse rešeno in se lahko posvetimo drugim stvarem, medtem ko se varnostni mehanizmi samodejno posodabljajo in skrbijo za "varnost", je lahko usoden. Niso redki primeri, ko so bili velike zlorabe ravno tam, kjer so bili varnostni postopki "dorečeni", a v resnici docela nepopolni.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 1.

(8) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 1.1 KAJ PRIČAKOVATI V PRIHODNJE Varnostno poročilo podjetja IBM z naslovom 2005 Global Business Security Index Report opisuje potencialna varnostna tveganja za leto 2006. IBM pričakuje pomembne spremembe pri spletnem kriminalu – premik od obsežnih globalnih izbruhov k manjšim, bolj prikritim izsiljevalskim napadom, usmerjenim na specifične organizacije. Razvpite aretacije spletnih kriminalcev so namreč pokazale, da je vse pogostejše delovanje organiziranega kriminala s finančnimi motivi. Zaradi vse varnejših omrežij in programske opreme raziskovalci pričakujejo, da se bodo kriminalci za izvajanje napadov vse bolj usmerili na najbolj šibki člen v organizacijah – na zaposlene. Napore bodo namreč usmerili v prepričevanje končnih uporabnikov, da sami izvedejo napad, saj je to precej lažje in hitreje kot naporno iskanje ranljivosti v programski ali strojni opremi (glej IBM Report: Surge in Criminal-Driven cyber attacks, 2005). Da bi lahko vzpostavili učinkovito informacijsko varnost, moramo dojeti, da je varnost cilj nekega procesa, ki se mora nenehno odvijati, ki se nikoli ne konča in katerega postopki se izpopolnjujejo, razvijajo in se uspešno zoperstavljajo novim grožnjam varnosti. Glavna naloga na področju varnosti v podjetjih, kjer so varnostni mehanizmi dorečeni in se izvajajo, bo ozaveščanje zaposlenih. Varnost informacij je v najširšem pomenu besede stvar vsakega uslužbenca in ta zavest se mora globoko usidrati v miselnost ter poslovne in delovne procese podjetja, da bo le to lahko zagotavljajo visoko stopnjo varnosti za svoje podatke, procese in celoten informacijski sistem (glej Djurdjič, 2004).. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 2.

(9) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 2. OBSTOJEČI ZAKONI IN STANDARDI Da bi zagotovila celovito varovanje podatkov in s tem vzpostavila ustrezen nivo varnosti, vpeljala ustrezne postopke in dosegla skladnost s poslovnimi partnerji, se lahko podjetja in tudi posamezniki oprejo na različne varnostne priročnike in standarde, hkrati pa upoštevajo sodobno pripravljene zakone, s pomočjo katerih dosežejo primerno stopnjo varnosti s čemer dosežejo zaupanje poslovnih partnerjev in javnosti.. 2.1 ZAKONODAJA NA PODROČJU INFORMACIJSKE VARNOSTI Kar se zakonodaje tiče, imamo v Sloveniji informacijsko varnost urejeno s sodobnimi zakoni o informacijski varnosti: • zakon o elektronskem poslovanju in elektronskem podpisu, • zakon o elektronskih komunikacijah, • zakon o varstvu osebnih podatkov, • zakon o avtorskih in sorodnih pravicah, • zakon o pogojnem dostopu do zaščitenih elektronskih storitev, • zakon o varstvu potrošnikov, • zakon o tajnih podatkih. V teh zakonih so poleg fizičnega, organizacijskega in tehničnega varovanja podatkov in informacij opredeljeni tudi pravni dokumenti, ki jih morajo podjetja izdelati za uvedbo in spremljanje postopkov in ukrepov za varovanje informacij (glej Berčič, 2005).. 2.2 STANDARDI INFORMACIJSKE VARNOSTI Standardi o informacijski varnosti so namenjeni podjetjem, da si s pomočjo priročnikov in vodnikov pridobijo ustrezno certifikacijo ali zgolj dosežejo primerno, dovolj visoko varnost poslovanja. V ta namen so na voljo mnogi standardi, ki pokrivajo različna področja poslovanja organizacij. Mednarodni Standard varovanja informacij (Information Security Standard) ISO 17799/BS 7799 je bil v letu 2003 sprejet kot slovenski standard, ki pokriva področje informacijske varnosti. Objavljen je v dveh delih: • SIST BS 7799-2:2003 – Sistemi za upravljanje varovanja informacij – Specifikacija z napotki za uporabo, • SIST ISO/IEC 17799:2003 - Informacijska tehnologija – Kodeks upravljanja varovanja informacij.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 3.

(10) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 2.2.1 SLOVENIJA IN STANDARD BS 7799/ISO 17799 Z vstopom v Evropsko unijo 1. maja 2004 je Slovenija pričela izvajati ukrepe na področju varnosti v pretoku in hrambi informacij. Z upoštevanjem teh ukrepov bodo gospodarske družbe poslovale na enakovreden način z domačimi in tujimi poslovnimi partnerji. S certifikatom o skladnosti s standardom BS 7799/ISO 17799 si podjetja pridobijo zagotovilo za varno upravljanje, prenos in hrambo informacij in s tem potrdilo o tem, da so kot poslovni partner vredni polnega zaupanja. Na področju finančnih in tovrstnih institucij je Banka Slovenije konec leta 2003 izdala Sklep o določitvi pogojev, ki jih mora izpolnjevati banka oziroma hranilnica za opravljanje bančnih oziroma drugih finančnih storitev…(Uradni list RS, št. 124/03), ki določa: »...banka mora v svojem poslovanju upoštevati slovenska standarda SIST BS 77992:2003 in SIST ISO/IEC 17799:2003...«. Standard BS7799/ISO17799 BS 7799/ISO 17799 je mednarodno priznan standard o varovanju informacij. Znan je tudi pod imenom Informacijska tehnologija – kodeks za upravljanje varovanja informacij. Standard določa izčrpno zbirko nadzorstev, ki vsebujejo najboljšo prakso o varovanju informacij, ki je trenutno v veljavi. BS 7799 je bil razvit v začetku devetdesetih let prejšnjega stoletja kot odgovor na zahtevo industrije in vlade, da se oblikuje skupna struktura varovanja informacij. Prva izvedba standarda je izšla v Veliki Britaniji leta 1995, v Sloveniji pa se je ta standard imenoval SIST BS 7799:1997 – Kodeks varovanja informacij. Po štirih letih je izšla druga, izboljšana verzija standarda, in sicer v letu 1999, BS 7799:1999. V tem času se je za standard pričela zanimati tudi Mednarodna organizacija za standardizacijo (ISO). Decembra 2000 je ISO sprejela prvi del standarda in ga preimenovala v ISO/IEC 17799:2000 Information technology – Code of practice for information security management. Leta 2002 je BSi objavila obširno dokumentacijo PD 3000 kot pripomoček organizacijam pri implementaciji ISO/IEC 17799:2000 in BS 7799-2:2002, ki sta v Sloveniji znana kot SIST BS 7799-2:3003 in SIST ISO/IEC 17799:2003. Revizija drugega dela standarda je bila narejena z namenom, da se uskladi z drugimi ISO standardi, kot sta ISO 9001:2000 in ISO 14001:1996. Standardu BS 7799-2:2002 sta v letu 2005 sledila izboljšan standard BS 7799-1:2005 Information technology – Security techniquee – Code of practise for information security management in standard BS 7799-2:2005 Information technology - Security techniques - Information security management systems. Najnovejši standard, ki je izšel leta 2006, pa je standard BS 7799-3:2006 Information security management systems - Guidelines for information security risk management. Preboj standarda je bil od njegovega sprejetja leta 1998 sicer počasen, vendar pa je sedaj tendenca očitna in pomembnost standarda v svetu raste. Vse več organizacij, tako profitnih kot neprofitnih, se odloča implementirati standard v svoje poslovanje, saj so ugotovile, da je implementacija sistema za upravljanje varovanja informacij skladno s standardom bistvenega pomena za njihov uspeh na trgu. Obstajata dva razloga, zakaj standard pridobiva na pomembnosti na globalnem trgu, in sicer:. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 4.

(11) Univerza v Mariboru - Fakulteta za organizacijske vede. • •. Diplomsko delo univerzitetnega študija. gre za mednarodni standard, standardi, ki jih izda British Standards Institution (BSi) in ISO Organization, so poslovno usmerjeni ter vsebujejo dobra orodja za upravljanje družb.. Poudariti je treba, da standard ni standard o informacijski tehnologiji in se ne tiče samo informatikov, temveč zadeva celotno organizacijo in vse zaposlene. Zato tudi standard sam naslavlja štiri različne vrste zagotovitev varovanja informacij, ki jih potrebuje vsaka organizacija: • zagotovitev na organizacijskem področju: pokriva organizacijske in postopkovne varnostne ukrepe, ki zagotavljajo učinkovito uporabo informacijske tehnologije, pri čemer pa je zadovoljeno zahtevam varovanja informacij skladno s standardom; • zagotovitev na področju proizvodov: podana je stopnja zaupanja, da imajo proizvodi informacijske tehnologije določene značilnosti, ki omogočajo pravo mero varnosti; • zagotovitev na področju ponudnikov storitev: opredeljuje, kakšen nivo varnosti morajo izpolnjevati ponudniki storitev, s katerimi se informacije izmenjujejo elektronsko; • zagotovitev na področju poslovnih partnerjev: opredeljuje, kaj vse mora podjetje zagotoviti, da doseže primerno stopnjo varovanja informacij, ki se izmenjujejo s poslovnimi partnerji elektronsko ali drugače. Področje poslovnih partnerjev gre korak naprej od klasične teorije o varovanju informacij in naslavlja enega izmed najbolj spornih področij pri varovanju informacij v zadnjih letih, področje poslovnih partnerjev. Zamislite si, banka dovoli dostop do omrežja drugi banki, ki dovoli dostop do omrežja glavnemu dobavitelju, ki pa nima urejenega varovanja informacij. Družba oziroma organizacija, ki deluje skladno s standardom, bo na podlagi priporočil standarda od zunanjih sodelavcev in pogodbenikov družbe morala zahtevati najvišjo stopnjo varovanja informacij. To pomeni, da bodo morali upoštevati standard tudi vsi poslovni partnerji poslovnih partnerjev. Saj je le tako mogoče zagotoviti ustrezno varovanje informacij. Organizacije se odločijo za certificiranje skladnosti s standardom zaradi treh prednosti, ki jih certificiranje prinaša. Prvič so to notranje prednosti, ki zagotavljajo, da je implementiran ustrezen sistem za upravljanje, ki skrbi za varovanje informacij. Drugič je izboljšano zaupanje poslovnih partnerjev, saj organizacija s certifikatom dokazuje, da je šla skozi primerno, nepristransko in neodvisno presojo o skladnosti s standardom, kar pomeni, da varovanje informacij jemlje resno ter da so informacije pri tej organizaciji varne. Končno pa je organizacija zmožna dokazati skladnost z zahtevami o varovanju podatkov. Kaj zagotavlja standard BS 7799/ISO 17799? Upoštevanje določil standarda BS 7799/ISO 17799 nam omogoča, da v družbo vpeljemo učinkovit sistem za upravljanje informacijske varnosti (SUVI), ki zagotavlja:. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 5.

(12) Univerza v Mariboru - Fakulteta za organizacijske vede. •. •. •. Diplomsko delo univerzitetnega študija. ZAUPNOST INFORMACIJ – določena informacija je dostopna samo tistemu, ki mu je namenjena (je zaščitena pred razkritjem, izgubo, poškodbo ali uporabo s strani nepooblaščenih oseb); CELOVITOST INFORMACIJ – določena je točnost in popolnost informacije ter metoda obdelave (informacije so zavarovane pred kakršnimi koli nepooblaščenimi spremembami); RAZPOLOŽLJIVOST INFORMACIJ – samo avtorizirani uporabniki imajo dostop do informacije in s tem povezanih dobrin, kadarkoli je to potrebno.. 2.2.2 O STANDARDU BS 7799/ISO 17799 V SVETU BS7799/ISO 17799 je priznan in uveljavljen kot mednarodni standard po celem svetu. Posebno zanimanje zanj kažejo Japonska, Skandinavija, Nemčija, Južno Afriška Republika, Avstralija, Nova Zelandija in ZDA. Veliko podjetij je v procesu implementacije sistema za upravljanje varovanja informacij (ang. Information Security Management System-ISMS) na standard BS7799/ISO17799. Na tem mestu je potrebno izpostaviti, da veliko podjetij posluje v skladu s standardom BS7799/ISO17799 in niso v procesu certificiranja. Njihov glavni cilj je izboljšati poslovanje podjetja oziroma organizacije in zaščititi informacije (glej Danesa.com Varujemo prihodnost). 2.2.3 NOVOSTI NA PODROČJU STANDARDOV O VAROVANJU INFORMACIJ Junija 2005 je bil objavljen prenovljen standard BS 7799/ISO 17799 z naslovom BS ISO/IEC 1799:2005 BS 7799-1:2005 Informacijska tehnologija – Varnostne tehnike - Kodeks upravljanja varovanja informacij. Ta univerzalni standard zagotavlja celovit sklop navodil za učinkovito upravljanje informacijske varnosti. Je bistven priročnik, ki pomaga upravljati učinkovito politiko informacijske varnosti. Ponuja jasno razlago in dobro razumevanje, ki omogoča organizaciji razvijati, vpeljevati in določiti učinkovito upravljaljsko varnost, hkrati pa zagotavlja varnost poslovanja znotraj organizacije. Nova izdaja zajema: • spremembe v tehnologiji, tehničnih nadgradnjah in kompatibilnosti, • moderne varnostne tehnike, • dodatna nadzorstva, ki so osredotočene na vodstven nadzor, vključujoč upravljanje dobrin, upravljanje z uresničenimi grožnjami in upravljanje zagotavljanja podpore, • presojo in izboljševanje obstoječih nadzorstev, • vpeljevanje dobre prakse v mednarodnem kontekstu. (Glej BS ISO/IEC 17799 (BS 7799-1) Information Security, 2006) Standard bo zagotavljal specifikacijo za sistem upravljanja varovanja informacij (SUVI) (Information Security Management System (ISMS)) in postavil temelj za nadzor in certificiranje s strani tretje osebe. Usklajen je z drugimi upravljaljskimi sistemi, kot sta ISO 9001 in ISO 14001, in nudi pomoč pri integraciji in delovanju. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 6.

(13) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. celotnega upravljaljskega sistema organizacije. Novi standard bo zamenjal standard BS 7799-2:2002. Procesi odkrivanja, ocenjevanja, obravnavanja in upravljanja tveganja informacijske varnosti so ključni procesi organizacije, če želimo, da organizacija ustrezno varuje svoje dobrine. Navedeni procesi natančno opisani v standardu o informacijski varnosti BS ISO/IEC 27001:2005. Vendar pa so potrebna dodatna navodila, kako upravljati tveganja, ki iz teh procesov izhajajo, kot tudi dodatna navodila, kako jih postaviti v kontekstu drugih poslovnih tveganj. Ta navodila zagotavlja povsem nov standard BS 7799-3:2006 Sistemi za upravljanje varovanja informacij, Vodnik za upravljanje tveganja informacijske varnosti in pokriva: • ocenjevanje tveganja, • obravnavanje tveganja, • odločanje vodstva (kako upravljati tveganje), • ponovno oceno tveganja, • spremljanje in pregledovanje profila tveganja, • tveganje informacijske varnosti v kontekstu z vodenjem podjetja, • skladnost z drugimi standardi in predpisi, ki temeljijo na tveganju. Standard BS 7799-3:2006 vsebuje navodila, ki nudijo podporo zahtevam, danim v BS ISO/IEC27001:2005 glede na vse poglede upravljaljskega cikla tveganja, sistema za upravljanje informacijske varnosti. To vključuje ocenjevanje tveganja, vpeljavo nadzorstev, ki obravnavajo tveganje, nadzor in pregled tveganj in vzdrževanje ter izboljševanje sistema nadzorstev za obstoječa tveganja. Cilj standarda je zagotoviti učinkovito informacijsko varnost skozi program aktivnosti upravljanja s tveganjem. Ta cilj se doseže z informacijsko varnostjo v kontekstu poslovnih tveganj organizacije. Standard lahko uvedejo vse organizacije ne glede na velikost, tip ali naravo posla, ki ga opravljajo. Namenjen pa je vsem vodstvenim delavcem in drugemu osebju, ki se že ukvarja z aktivnostmi upravljanja tveganja za sisteme upravljanja varovanja informacij.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 7.

(14) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 3. PROBLEMATIKA DIPLOMSKE NALOGE 3.1 OPIS PROBLEMA IN POMEMBNOST PROBLEMA ZA BANKO S stališča zagotavljanja informacijske varnosti in varnega poslovanja je izjemnega pomena, da organizacija pozna, kakšnim tveganjem in v kolikšni meri so izpostavljene njene dobrine. Organizatorjem informacijske varnosti se poraja vprašanje ali so dobrine dovolj zaščitene, kje so meje pri uvajanju nadzorstev, ali je pri uvajanju zaščite potrebno upoštevati nove grožnje varnosti, so dobrine preveč ranljive, kakšne bi bile posledice, če se določena grožnja uresniči. Ob vseh teh vprašanjih, pa je še najbolj pereče to, ali smo upoštevali vse potencialne grožnje, smo sprevideli vse ranljivosti dobrin ali so nadzorstva, za katera odštejemo zajetna finančna sredstva, res funkcionalna in opravljajo svojo nalogo nadzora, ali zgolj znižujejo funkcionalnost dobrine, ki jo ščitijo. Dokument analize tveganja je za banko pomemben, ker bom v sklopu procesa ocenil, kakšno je trenutno stanje informacijske varnosti, ugotovil kje so vrzeli v informacijski varnosti in definiral katere grožnje predstavljajo previsoka tveganja za varno poslovanje. Poleg tega bom evidentiral vse pomembne dobrine z ocenami vrednosti, ugotovil potencialne grožnje varnosti in ranljivosti dobrin ter izdelal seznam obstoječih nadzorstev. Na osnovi izdelane analize bo banka lahko uvedla dodatne ukrepe ali pa dobila potrditev, da vzpostavljena varnost zagotavlja kakovostne in neprekinjene storitve komitentom.. 3.2 CILJI NALOGE V diplomski nalogi bom izdelal dokument, ki bo analiziral, kakšnim tveganjem in v kolikšni meri so izpostavljene dobrine v oddelku informacijske tehnologije Koroške banke. Za najvišja tveganja bom pripravil predloge izboljšav obstoječih nadzorstev ali vpeljav novih oziroma dodatnih nadzorstev. Analizo končnih ugotovitev in pripravljene predloge upravljanja tveganja bom podal vodstvu banke, ki bo na osnovi tega sprejelo sklepe o odpravi, sprejemu ali zmanjšanju tveganj.. 3.3 METODOLOGIJA Analiza tveganja zahteva veliko mero natančnosti in sodelovanja strokovnjakov različnih področij in je zaradi tega lahko precej dolgotrajen postopek. Kot uvod v proces analize bom v prvem koraku pripravil seznam dobrin, razdeljen na več skupin, ki bodo zajele otipljive in neotipljive dobrine organizacije. V drugem koraku bom določil grožnje varnosti, ki lahko prizadenejo dobrine informacijskega sistema banke in ugotovil ranljivosti v prvem koraku določenih dobrin. Pogostosti uresničitev groženj bom ocenil s pomočjo strokovnjakov s področij, na katere se grožnje nanašajo. Grožnje bom razdelil na več skupin glede na njihov izvor. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 8.

(15) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. Pripravil bom tudi seznam možnih ranljivosti obravnavanih dobrin, ki jih lahko grožnje izkoristijo. Ranljivosti bom razdelil v več razredov skladno z razvrstitvijo dobrin. V ta korak spada še postopek vrednotenja dobrin. Dobrine bom ocenjeval glede na kriterij zaupnosti, celovitosti in razpoložljivosti, kar pomeni, da bom ocenil, kakšno vrednost ima posamezna dobrina za organizacijo če pride do razkritja, poškodbe ali do nerazpoložljivosti posamezne dobrine. Za vrednotenje dobrin bom uporabil kvalitativno lestvico ocenjevanja skupin od 1 do 5, kjer pomeni, 1 zelo nizko vrednost dobrine in 5 zelo visoko vrednost dobrine. Tretji korak bo obravnaval oceno pogostosti uresničitve groženj in oceno ranljivosti dobrine. Verjetnost uresničitve grožnje bom razdelil v skupine: nizka, srednja in visoka. Ranljivost dobrin bom razdelil v tri skupine, in sicer: visoko verjetna, možna, malo verjetna. Četrti korak zajema izračun varnostnih tveganj. Ker bom vse dobrine, grožnje in ranljivosti ocenjeval s pomočjo kvalitativne metode bodo tudi končna tveganja predstavljena s pomočjo tabele, v kateri bodo opisne ocene. Uporabil bom prevajalno tabelo, ki bo za vsako dobrino zajemala vrednost dobrine, pogostost uresničitve grožnje in oceno ranljivosti. S pomočjo te tabele bom izdelal končno tabelo, iz katere bo poleg pogostosti uresničitve grožnje in ranljivosti razvidna ocena tveganja za to dobrino. Peti korak predstavlja upravljanje tveganja in pomeni, da bom za določena dovolj visoka tveganja priporočil najbolj primerno metodo upravljanja (izogibanje tveganju, prenos tveganja, upravljanje tveganja). V primeru metode upravljanja s tveganjem bom pripravil predloge vpeljave varnostnih nadzorstev za tveganja, ki bodo presegla vrednosti, ki jih bom določil s pomočjo vodje informacijske tehnologije in uprave ter rezultate s predlogi podal vodji informacijske tehnologije (glej British Standards Institution, 2002).. 3.4 PREDVIDENI REZULTATI NALOGE Rezultat naloge bo tabelarični prikaz stanje ogroženosti dobrin v okviru oddelka informacijske tehnologije ob upoštevanju natančne analize groženj in ranljivosti dobrin za te grožnje. Iz naloge bo mogoče natančno razbrati, kako postopati v primeru posameznih tveganj in kakšne izboljševalne ukrepe je potrebno sprejeti.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 9.

(16) Univerza v Mariboru - Fakulteta za organizacijske vede. II.. Diplomsko delo univerzitetnega študija. TEORETIČNE OSNOVE. Vse vrste organizacij, tako velike, srednje kot majhne, bodo morale zaščititi svoje informacije. Varnostne zahteve bodo odvisne od narave poslovanja, poslovnih procesov, uporabljene tehnologije, poslovnih partnerjev, storitev, ponudnikov storitev ter tveganj, s katerimi se sooča organizacija. Varnostne zahteve opišejo cilje in potrebe po varovanju, ki jih mora organizacija izpolniti, če želi uspešno in varno poslovati. Najpomembnejši viri varnostnih zahtev so: • varnostne zahteve, ki izhajajo iz tveganj, ki ogrožajo organizacijo in njene zmogljivosti za obdelavo informacij (razkritje zaupnih informacij, sprememba ali uničenje informacij), • pravne in zakonske zahteve, zahteve, ki jih določajo statuti ter pogodbene obveznosti (zaščita podatkov, varno shranjevanje zapisov), • druge oblike zahtev, ki se nanašajo na poslovne procese, standarde in cilje obdelave informacij (zagotovilo, da program, ki izračunava podrobnosti o izdelavi izdelka, izračuna pravilne rezultate). Prepoznavanje varnostnih zahtev precej pripomore pri izbiri nadzorstev, ki jih vpeljujemo v delovanje organizacije in zviša nivo celovite varnosti.. 1. DEFINICIJE IN TERMINOLOGIJA 1.1 OSNOVNI POJMI Dobrina Dobrina je vse, kar ima neko vrednost za organizacijo, za njene poslovne dejavnosti in njihov neprekinjeni potek. Kot sem že navedel na strani 10 v poglavju 3.3, lahko dobrine razdelimo na več področij: informacijske dobrine, papirni dokumenti, programske dobrine, fizične dobrine, ljudje, ugled organizacije, storitve. Posledica Posledica je rezultat nekega dogodka. Če dogodek povzroči škodo, ga smatramo kot nezaželenega, posledice pa so v tem primeru negativne. Informacija Informacija je sporočilo, ki poveča prejemnikovo znanje. Kot informacijo lahko smatramo podatke, ki so obdelani in prikazani na način, ki je uporabniku razumljiv.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 10.

(17) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. Grožnja Grožnja je neželen dogodek ali aktivnost, ki lahko poškoduje sistem ali organizacijo in njene dobrine. Ta škoda lahko nastane na podlagi posrednega ali neposrednega napada na dobrine, ki jih obravnava informacijski sistem. Grožnje lahko izvirajo iz naključnih ali namernih virov. Da bi grožnja uspešno povzročila škodo na dobrinah, bi morala izrabiti ranljivost dobrin, ki jih uporablja organizacija. Ranljivost Ranljivost definiramo kot šibko točko dobrine ali skupine dobrin, ki jo je mogoče izrabiti z grožnjo. Ranljivost sama po sebi ne povzroča škode, je zgolj stanje, ki dopušča, da grožnja vpliva na dobrine. Pri prepoznavanju ranljivosti naj bi prepoznali šibke točke: • v fizičnem okolju, • med uslužbenci, upravljalnimi in administrativnimi postopki in nadzorom, • v strojni opremi, programski ali komunikacijski opremi in na napravah, ki jih lahko grožnja izrabi, da bi povzročila škodo na dobrinah in poslovanju, ki ga te dobrine podpirajo. Zaupnost Zagotavljanje zaupnosti pomeni zaščito občutljivih informacij pred nepooblaščenim razkritjem ali protipravnim prestrezanjem. Celovitost Zagotavljanje celovitosti pomeni spremembami ali uničenjem.. varovanje. dobrine. pred. nepooblaščenimi. Razpoložljivost Zagotavljanje razpoložljivosti pomeni, da so dobrine na razpolago uporabnikom, ko jih potrebujejo. Upravljanje varovanja Upravljanje varovanja dobrin informacijskega sistema mehanizmov, ki omogočijo vpeljavo varovanja dobrin.. pomeni. pripravo. Politika varovanja Cilj politike varovanja je zagotoviti, da vodstvo organizacije usmerja in podpira varovanje dobrin informacijskega sistema. V podjetju nastane dokument o politiki varovanja informacij, ki ga vodstvo odobri, izda in ga ustrezno posreduje vsem zaposlenim. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 11.

(18) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. Varnostna nadzorstva Nadzorstvo v najširšem pomenu pomeni upravljanje tveganja, vključno z politiko, postopki, navodili, praksami ali organizacijskimi strukturami, ki so lahko administrativne, tehnične, upravljaljske ali zakonske narave. V splošnem je nadzorstvo delovni postopek ali mehanizem, ki zmanjša varnostno tveganje. Namen vpeljave varnostnega nadzorstva je, da: • prepreči uresničitev grožnje, • ublaži udarec grožnje, • zmanjša učinek, vendar ne more vedno preprečiti uresničitev grožnje. Tipi nadzorstev so: • fizična nadzorstva (požarni alarm, sistem preverjanja dostopa, varnostniki), • proceduralna nadzorstva (politika čistega zaslona, politika čiste mize). Varovalni sloj Na sliki 1 je prikazana metodologija pravilnega varovanja dobrin organizacije. Fizična varnost Logična varnost. Izredni in naključni dogodki. Človeška dejavnost. Dobrine organizacije Fizična varnost. Plan neprekinjenega poslovanja Postopki v izrednih razmerah. Slika 1: Varovalni sloj informacijske varnosti dobrin organizacije Tveganje Tveganje je kombinacija verjetnosti uresničitve grožnje in njenih posledic. Kvantitativno oceno tveganja R predstavlja izraz R = P x C, kjer pomeni P verjetnost ali pogostost uresničitve grožnje, C pa stroške, ki nastanejo ob uresničitvi grožnje. Kvalitativna ocena tveganja je opisna ocena tveganja, dobljena kot kombinacija opisnih ocen za vrednost ogrožene dobrine, ranljivost dobrine in pogostost uresničitve grožnje. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 12.

(19) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 2. ZAGOTAVLJANJE VARNOSTI INFORMACIJSKEGA SISTEMA Vdori ali poskusi vdorov v omrežja so vse bolj pogosti načini napadov »heckerjev«, »crackerjev«, detektivov, nadebudnih študentov in vohunov. Prizadeta niso samo velika, pomembna podjetja, ampak je potencialna žrtev teh napadov lahko katerokoli podjetje ali posameznik. Motivi takšnih napadalcev so zelo različni, od političnih razlogov, radovednosti, samopotrjevanja, vojaških interesov, denarja do kriminalnega ozadja. Cilji takšnih napadov so pridobitev, spreminjanje ali prilagajanje pomembnih podatkov, finančno okoriščanje, maščevanje ali pa samo povzročanje škode. Zaradi visoke povezljivosti, ki so jo sistemi dosegli z rastjo in razvojem interneta, se je verjetnost za vdore še povečala. Sistem organizacije ni ogrožen samo od napadalcev, ki so v fizični bližini organizacije ali v sami organizaciji, temveč lahko informacijski sistem organizacije postane žrtev storilca, ki se lokacijsko nahaja na drugi strani planeta in je zaradi tega težko izsledljiv. Tovrstne storilce je za njihova kazniva dejanja težko kazensko ovaditi, kar daje napadalcem občutek varnosti in nedotakljivosti. Da bi se podjetje uspešno ubranilo tovrstnih napadov, je edina učinkovita obramba primeren sistem zaščite informacijskega sistema in visoka osveščenost vseh zaposlenih. Prvotnega pomena pri vzpostavitvi varnosti je visoka strokovna usposobljenost skrbnikov sistemov, bistveno pa je tudi, da je vodstvo primerno seznanjeno s tovrstnimi nevarnostmi in podpira vzpostavitev varnostne politike in s tem primernega nivoja varnosti, ki zahteva visoke finančne vložke, ter se tega zaveda, kajti če je informacijski sistem že v osnovi slabo zasnovan, lahko posledično prihaja do preobremenitev in odpovedi sistema. Ne smemo pozabiti, da predstavljajo poleg potencialnih zunanjih napadalcev veliko nevarnost za podjetje zaposleni sami. Zaposleni v organizaciji poznajo njeno delovanje, strukturo in lahko namerno ali nenamerno povzročijo veliko škodo informacijskemu sistemu (uničijo ali poškodujejo pomembne datoteke, ovirajo delovanje sistema, ukradejo ali ponaredijo podatke (glej Rolih, 2004).. 2.1 KAKO BI LAHKO OPREDELILI VARNOST INFORMACIJSKEGA SISTEMA? Varnost informacijskega sistema lahko označimo kot sposobnost sistema, da pri določenih pogojih zadovoljivo opravlja zahtevane funkcije brez neželenih dogodkov, ki bi porušili njegovo normalno in celovito delovanje (glej Hudoklin, 2005). Iz zgoraj navedene definicije o varnosti informacijskega sistema lahko sklepamo, da je za zagotavljanje varnosti informacijskega sistema potrebno nenehno zagotavljati razpoložljivost vseh komponent sistema. Pri tem zahteva posebno pozornost skrb za varovanje podatkov, ki morajo biti na voljo vedno, v pravi obliki in biti morajo konsistentni; za določene podatke moramo zagotavljati večletno obstojnost, druge spet po pretečenem času nadzorovano uničiti. Ob vsem tem, pa moramo biti pazljivi. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 13.

(20) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. še na namerne ali nenamerne dogodke, ki ne smejo poškodovati ali kako drugače vplivati na te podatke. Da bi dosegli vse to, je potrebno vpeljati dovolj visoko stopnjo kakovosti strojne in programske opreme ter v podjetju vzpostaviti primerno kulturo varnosti. Podjetja morajo biti pripravljena na dejstvo, da je za zagotovitev primerne strojne in programske opreme z redundanco potrebno zagotoviti finančna sredstva. Samo tako je možno vzpostaviti dovolj varno delovno okolje, ki zagotavlja neprekinjeno poslovanje in ustrezno ščiti komponente sistema pred različnimi grožnjami. Za namen dviga kulture varnosti zaposlenih vzpostavljajo podjetja varnostne portale, na katerih informirajo svoje delavce o vseh vidikih varnosti. Nenehno opozarjanje na različne grožnje varnosti bo pripomoglo k temu, da bo zavest o potrebni varnosti zlezla zaposlenim pod kožo in postala del njihovega vsakdanjega delovnega procesa. Vsebina takšnih portalov se ne nanaša samo na varnost informacijskega sistema temveč podpira vzpostavitev in ohranjanje določenega nivoja varnostni na različnih področjih poslovanja in tudi na splošno (Glej Grdina, 2005).. 2.2 KAJ OGROŽA VARNOST INFORMACIJSKIH SISTEMOV Zaradi hitrega razvoja informatike in komunikacij se je prostor, kamor podjetja ponujajo svoje storitve ali proizvode, močno povečal. Podjetja lahko s pridom izkoriščajo vse prednosti, ki jih sodobne informacijske poti in tehnologije ponujajo in s tem osvajajo nova tržišča in iščejo nove potencialne kupce, posledično pa dosegajo hitro rast in razvoj. Vendar pa sodobna informacijska tehnologija prav iz istega vzroka sili podjetja v veliko odvisnost od informacijskih sistemov. Po eni strani so informacije in podatki v vsakem trenutku razpoložljivi zaposlenim in strankam, komunikacija s strankami je hitra, odzivnost prav tako, po drugi strani pa se povečuje ranljivost podjetja, ki je zaradi tega podvrženo mnogim možnostim zlorab. Najpomembnejše oblike napadov na informacijske sisteme lahko, kot sem navedel že v poglavju 3.3, razdelimo v tri večje skupine, in sicer: človeška dejavnost, izredni dogodki in naključni dogodki. Človeška dejavnost Programski vsiljivci in drug neželen promet iz interneta, ki ga posamezniki zavestno napišejo, obsega viruse, črve, trojanske konje, vohune in druge škodljive programe. Namen piscev takšnih programov je povzročanje škode, izgube podatkov, vohunjenje. Uporabniki porabijo veliko časa za odstranitev takšnih programov in ponovno vzpostavitev normalnega delovanja. Logični vdor v računalniško omrežje pomeni nepooblaščen dostop preko računalniške opreme, ki ga izvede zaposleni ali tuja oseba z uporabo nezakonitih postopkov in metod, kot so razkritje uporabniških gesel s prisluškovanjem omrežju, odkrivanje enostavnih gesel in gesel, ki jih pozna večja skupina ljudi in se ne spreminjajo periodično z različnimi postopki. S takšno zlonamerno dejavnostjo si napadalec pridobi dostopne pravice do dobrin organizacije, do katerih sicer nima dostopa, s čemer pa lahko pride do nepooblaščenih sprememb, razkritja ali uničenja dobrin. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 14.

(21) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. Socialni inženiring (manipulacija) je najenostavnejši in najcenejši način napada, ki s pridom izkorišča človekovo nevednost, lahkomiselnost in zaupljivost. Zaposleni postane žrtev napada zunanjega napadalca, ki se izdaja za neko drugo osebo (npr. serviserja, ki opravlja nujni poseg) in si z navajanjem resničnih dejstev pridobi zaupanje zaposlenega, ki napadalcu zaupa informacije, ki jih le-ta želi. Ob takšni obliki napada odpovejo vsa klasična orodja varovanja. Edino orožje proti takšnim oblikam napadov je stalno izobraževanje in ozaveščanje zaposlenih. Kraja in nezakonito razmnoževanje intelektualne lastnine, kot so, znanja, načrti, podatki o kupcih in cenah, predstavlja za podjetje resno grožnjo varnosti. Podjetje mora storiti vse, da takšne podatke zaščiti pred zlorabami in ne sme dopustiti, da takšni podatki »pricurljajo« v javnost, do konkurentov, saj bi to lahko ogrozilo obstoj, integriteto podjetja ali mu povzročilo veliko poslovno in finančno škodo. Organizacijske pomanjkljivosti, kot so npr. slaba, nepopolna ali napačna navodila in dokumentacija, so lahko posledica za nepravilno upravljanje dobrin ali izvajanje delovnih postopkov, zaradi česar pride do spreminjanja, poškodbe ali odpovedi dobrin organizacije. Tovrstne pomanjkljivosti je težko odkriti, poraba časovnih in finančnih virov pri odpravi le-teh pa zelo velika Vlom smatramo kot zelo resno grožnjo varnosti, saj lahko uresničitev te grožnje prizadene vse dobrine organizacije, posledice pa so kraja, uničenje ali poškodba dobrin, delna ali popolna nerazpoložljivost sistema, poškodbe ljudi, itd. Da bi organizacija ustrezno zaščitila svoje dobrine pred tovrstno grožnjo varnosti je priporočljivo, da uvede primerne varovalne ukrepe kot so npr.: okna v prostor so zaščitena z mrežo, dostopi skozi vhodna vrata so pod neposrednim nadzorom varnostnega osebja, celotno območje dostopa do prostora je pod nadzorom varnostnega osebja preko nadzornih kamer, območje gibanja strank je omejeno, prostor je pod stalnim nadzorom ali opremljen z alarmnimi napravami. V mnogih primerih, so dejanja računalniške sabotaže in izsiljevanja – npr. nasilje na delovnem mestu, izvedena s strani nezadovoljnih zaposlenih, ki so jezni zaradi odpuščanja ali premestitev na drugo delovno mesto. Spet drugi primeri zajemajo zaposlene, ki želijo izkoristiti svoj položaj z namenom finančnega okoriščanja, hekerje, ki so zaposleni v organizaciji in sodelujejo pri nepooblaščenih raziskovanjih po omrežju in pridobivanju kritičnih informacij, in dobro motivirane zaposlene, ki trdijo, da nepooblaščene posege opravljajo v najboljšem interesu organizacije. Grožnjo predstavljajo tudi povzročitelji, ki jih imenujemo »krti«, to so posamezniki, ki v organizacijo pridejo izključno z namenom povzročitve prevare in vohunstva. Poročila preiskovalcev kažejo, da se število groženj, ki jih izvedejo notranji zaposleni, vsako leto hitro povečuje. Težava je v tem, da je takšne grožnje zelo težko preprečiti s kakršnokoli tehnologijo. Brez temeljite raziskave notranjih groženj in razvoja novih metod upravljanja tveganja znotraj organizacije, kot je nepravilen pristop do upravljanja varnosti informacijskega sistema, pridemo do spoznanja, da so kritične, pomembne informacije ranljive na grožnje varnosti, kot so prevare, vohunstva ali sabotaže s strani tistih, ki poznajo sistem najbolje, in to so zaposleni. Naključni dogodki Odpovedi strojne in programske opreme, napake uporabnikov in napake v podatkih lahko resno ogrozijo delovanje informacijskega sistema. Da bi zmanjšali verjetnost Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 15.

(22) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. odpovedi strojne opreme, je priporočljivo vzpostaviti sistem podvojenih komponent na delih, ki so za delovanje celotnega sistema kritični, z namenom da, če pride do odpovedi komponente, njeno nalogo prevzame nadomestna komponenta, komponento, ki odpove, pa v čim krajšem času popravimo ali nadomestimo. Težava lahko nastane, če pride do degradacijske odpovedi komponente; v takšnem primeru sistem in komponenta še delujeta, vendar lahko pride do napačnih obdelav in posledično do napačnih končnih rezultatov. Da se takšna tveganja zmanjšajo, so priporočljivi in potrebni preventivni pregledi sistema in njegovih delov ter nenehno spremljanje in nadzor nad obdelavami. Na zelo podoben problem naletimo na področju programske opreme, ki je še pomembnejši in občutljivejši del informacijskega sistema. Da bi odkrili napačno delovanje ali odpoved programske opreme, je potrebno v same programe vgraditi večstopenjska preverjanja, ki na vsako napačno delovanje ustrezno reagirajo. Napake, ki jih zagrešijo uporabniki, najpogosteje izvirajo iz neupoštevanja navodil, predpisov ali pa so uporabniki pri delu površni. Informacijski sistemi imajo vgrajenih vrsto varoval, ki na takšne napake uporabnike in skrbnike opozarjajo, pa vendar lahko uporabniki kljub vsem zaščitam še vedno izvedejo akcije, ki predstavljajo grožnjo delovanju informacijskega sistema. S tega stališča, je zelo pomembno, da se zaposleni povežejo s skrbniki informacijskih sistemov z namenom odprave tako odkritih groženj. Nekatere napake, ki jih lahko uvrstimo med uporabniške napake, so napake, ki jih uporabniki »zagrešijo« s tem, da v informacijski sistem vnašajo nepravilne podatke. Tako morajo biti pri vnosu podatkov vzpostavljeni primerni nadzorni postopki, ki preprečujejo ali omejujejo vnos napačnih podatkov. Izredni dogodki Naravne nesreče, požar, izliv vode ali poplava predstavljajo veliko potencialno nevarnost informacijskim sistemom. Na tovrstne grožnje moramo biti pripravljeni in proti njim moramo imeti vzpostavljene ustrezne varnostne mehanizme, kot so vzpostavljena delujoča rezervna lokacija računalniškega centra, kopije aktualnih podatkov, izdelana dokumentacija postopkov za ponovno vzpostavitev delovanja, seznam odgovornih delavcev in zunanje podpore. Udar strele ali izpad električne energije, ki ga povzroči nenamerna poškodba električnih vodov ali poseg na električni napeljavi zaradi vzdrževalnih del, lahko za več časa omrtvi celoten sistem ali del sistema. Posebno moramo biti pripravljeni na primer, če pride do daljše prekinitve dobave električne energije.. 2.3 SISTEM ZA UPRAVLJANJE VAROVANJA INFORMACIJ (SUVI) Sistem za upravljanje varovanja informacij je tisti del celotnega sistema za upravljanje, ki temelji na pristopu poslovnega tveganja in katerega namen je vzpostaviti, vpeljati, izvajati, spremljati, vzdrževati in izboljševati varovanje informacijskega sistema. Sistem za upravljanje vključuje strukturo organizacije, politike, načrtovanja, odgovornosti, navade, postopke, procese in dobrine. Namen SUVI je lahko določen za organizacijo kot celoto ali za posamezne dele organizacije, Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 16.

(23) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. pri čemer vključuje dobrine, sisteme, aplikacije, storitve, omrežja in tehnologijo, ki se uporablja za obdelavo, shranjevanje in sporočanje informacij (povzeto po Inštitut za informacijsko varnost, Vodnik za oceno tveganja po BS7799). Bistvo SUVI s stališča organizacije je zagotavljanje neprekinjenega poslovanja in zaščita pomembnih poslovnih procesov, ki zagotavljajo podjetju konkurenčnost na tržišču ter lasten razvoj in rast. V ta skop spada tudi skrb za varstvo osebnih podatkov s katerimi podjetje razpolaga. Vsa podjetja morajo izpolnjevati zahteve po varovanju osebnih podatkov. Nič kaj dosti nam ne pomaga, če imamo v podjetju dobro varovanje informacij in podatkov, če le-te izmenjujemo s podjetjem, ki je na tem področju šibko. Sklepamo lahko, da bodo zahteve trga, se pravi javnosti in podjetji, po varovanju podatkov pripeljale do dviga ravni varovanja podatkov. Na področju bančništva so po sklepu guvernerja Banke Slovenije iz decembra 2003 vse banke prilagodile svoje poslovanje standardu BS 7799. (Glej Rakovec, 2005).. 2.4 VARNOSTNA POLITIKA Varnostna politika zajema pravila, direktive in delovne navade, ki določajo, kako naj se dobrine, vključno z občutljivimi informacijami, upravljajo, zaščitijo in razporedijo po organizaciji. Cilj varnostne politike je, da vodstvo organizacije usmerja in podpira varovanje informacij. Vodstvo organizacije naj z objavo in zagovarjanjem varnostne politike določi jasno taktično usmeritev in pokaže podporo in predanost varovanju informacij po vsej organizaciji. Politika varovanja jasno izraža zavezanost vodstva varovanju informacij in vsebuje: • opredelitev varovanja informacij, • razloge, zakaj je varovanje informacij pomembno za organizacijo, ter njene cilje in načela, • kratko razlago varnostnih politik, načel, standardov in zahtev po združljivosti, • kratko opredelitev odgovornosti pri varovanju informacij, • dokumente, ki podpirajo politiko. Varnostna politika mora biti hitro dosegljiva vsem zaposlenim, vsi zaposleni pa se morajo zavedati njenega obstoja in razumeti njeno vsebino. Varnostna politika igra pomembno vlogo pri vzpostavitvi in vzdrževanju SUVI. Skrbeti moramo da organizacija razvije postopke za odzivanje na kakršnikoli nezaželen dogodek, na novo ranljivost ali grožnjo, spremembe tehnologije ali karkoli drugega, kar je povezano s SUVI in zaradi česar je morda potrebno pregledati politiko. Poleg tega naj bi politiko redno pregledovali zaradi tega, da ostane vpeljevanje politike ustrezno in cenovno ugodno glede na doseženo zaščito. Ko je dokument o politiki varovanja pripravljen, ga mora odobriti vodstvo organizacije, ki naj ga objavi v ustrezni obliki in posreduje vsem zaposlenim v organizaciji. Dokument naj bi vseboval izjavo o zavezanosti vodstva ter določeval odnos organizacije do varovanja informacij. Vseboval naj bi vsaj naslednja navodila: • opredelitev varovanja informacij, splošnih ciljev, obsega in pomena varovanja z vidika omogočanja izmenjave informacij,. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 17.

(24) Univerza v Mariboru - Fakulteta za organizacijske vede. • • •. Diplomsko delo univerzitetnega študija. izjavo o načrtih vodstva organizacije glede podpore ciljem in načelom varovanja informacij, kratko pojasnilo varnostnih politik, načel, standardov in zahtev po usklajenosti z zakonom, ki imajo poseben pomen za organizacijo: usklajenost z zakonskimi in pogodbenimi zahtevami, zahteve po izobraževanju glede varovanja, upravljanje neprekinjenega poslovanja, posledice kršitve varnostne politike. opredelitev splošnih in specifičnih odgovornosti pri upravljanju varovanja informacij vključno s poročanjem o varnostnih nezaželenih dogodkih.. Za politiko varovanja informacij naj bi se določil lastnik, ki bi bil odgovoren za njeno vzdrževanje ter redno pregledovanje. Pregled se mora opraviti po vsaki spremembi, ki vpliva na temelje prvotne ocene tveganja, npr. pomembna nova grožnja, nove ranljivosti ali spremembe v infrastrukturi. Periodično, ali po razporedu, bi bilo potrebno pregledovati: • učinkovitost politike (se kaže v številu in v posledicah uresničenih groženj varnosti), • stroške in posledice, ki jih imajo nadzorstva na učinkovitost poslovanja, • vpliv sprememb na tehnologijo.. 2.5 ORGANIZACIJSKA VARNOST 2.5.1 INFRASTRUKTURA VAROVANJA INFORMACIJ Odbor za upravljanje varovanja informacij in usklajevanje varovanja informacij zagotavlja, v okviru infrastrukture varovanja informacij, jasne smernice in vidno podporo varnostnim pobudam vodstva. Odbor je običajno sestavljen iz ključnih članov vodstva organizacije vključno z varnostnim direktorjem. Vse dejavnosti odbora naj bi dokumentirali, vključno s predstavljenimi materiali in sprejetimi odločitvami. Ta mehanizem je obvezen za zagotovitev, da organizacija prepozna svoje varnostne potrebe, jih ustrezno obravnava in jih nenehno pregleduje. Organizacija naj bi jasno opredelila in dokumentirala odgovornosti za zaščito posameznih dobrin in za izvajanje specifičnih procesov varovanja. Bistvenega pomena je, da se vsem zaposlenim pove, kaj se od njih pričakuje, zlasti tistim, katerim varovanje informacij običajno ni osnovna naloga. V okviru procesa se izdela dokument, ki vsebuje seznam dobrin in seznam odgovornih za varovanje vsake posamezne dobrine. Organizacija je ranljiva, kadar izbere neustrezno opremo ali kadar varnostne zmogljivosti, ki jih je dostavil dobavitelj, ne izpolnjujejo zahtev. S tehnično odobritvijo se zagotovi, da nova oprema vsebuje odobrene naprave. Da se zagotovi varnostne zahteve in zahteve glede nadzorstev je potrebno takšno opremo pazljivo izbrati. Zelo pomembno je, da se vzdržuje celovitost varnostnih nadzorstev, zato je potrebno dodatke ali spremembe zmogljivosti za obdelavo informacij primerno nadzorovati z obvezno odobritvijo ali pooblastilom vodstva.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 18.

(25) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. Strokovno svetovanje pri varovanju informacij je zelo dobrodošlo, saj so nekateri vidiki varovanja precej zapleteni in je tematika varovanja zelo široka – strokovnjaki za varnost so se specializirali za posamezna področja (komunikacijska varnost, virusi, varnost operacijskega sistema, itn), zato naj bi odgovorni za varovanje razumeli potrebo po nasvetu strokovnjaka ter prepoznali, kdaj je ta nasvet potreben. Izbira zunanjih svetovalcev za specifične vidike varovanja naj bi bila del projekta in načrtovanja stroškov. S stališča sodelovanja med organizacijami, naj bi organizacija prepoznala in vzpostavila vse ustrezne stike z zunanjimi uradnimi organi, ponudniki storitev in drugimi organizacijami, ki so pomembne za varovanje informacij. Priporočljivo je pridobiti dobre ideje na sestankih za varovanje, kjer imajo številni dolgoletne in dragocene izkušnje glede varovanja. Pri tem se moramo zavedati, da je potrebno izmenjavo informacij o varovanju nadzorovati, da se tako zagotovi, da zaupne informacije ne pridejo v roke nepooblaščeni osebi. Občasno je potrebno pregledati varovanje. Ta pregled opravi neodvisni organ. S tem pregledom se višjemu vodstvu zagotovi, da je varovanje v organizaciji ustrezno – v najboljšem primeru sovpada s stanjem, kot ga določa dokument o varnostni politiki. Neodvisni presojevalec je lahko zaposlen v organizaciji, vendar pa mora v tem primeru biti čim manj odvisen od vodstva in osebja, ki je podvrženo pregledu. 2.5.2 VAROVANJE DOSTOPA TRETJE STRANKE Cilj varovanja dostopa tretje stranke je vzdrževati varnost informacijskega sistema v organizaciji in vzdrževanje varnosti informacijskih virov, do katerih imajo dostop tretje stranke. Do ogrožanja varnosti informacij v organizaciji pri dostopu tretje stranke lahko pride tako pri fizičnem kot tudi pri logičnem dostopu. V vsakem primeru je potrebno z oceno tveganja določiti nastala tveganja. Takšno tveganje lahko zmanjšamo z natančno določenimi pogodbenimi pogoji in rednim spremljanjem. Enak nivo zaščite kot ga uporablja organizacija za svoje zaposlene naj bi uporabljala tudi za osebje tretje stranke, vključno z identifikacijo uporabnikov, gesli, nadzorom dostopa do podatkov itd. Bistvena razlika je v tem, da organizacija ne more odločati o vodstvu, nadzoru osebja, informacijski tehnologiji, varnostni politiki in navadah tretje stranke. Druga organizacija ima morda povsem drugačno etično in poslovno kulturo, kot jo ima vaša organizacija. Te razlike moramo prepoznati in oceniti, še preden se odločimo za poslovanje z drugo organizacijo. 2.5.3 ZUNANJI VIRI Cilj vzpostavitve varnosti zunanjih virov je vzdrževati varnost informacij tudi, kadar se odgovornost za obdelavo informacij zaupa drugim organizacijam. Varnostne zahteve organizacije, ki zaupa upravljanje in nadzorovanje nekaterih svojih informacijskih sistemov zunanjim organizacijam, naj se določijo v pogodbi med obema strankama.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 19.

(26) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 2.6 VARNOST OSEBJA Cilj vzpostavitve varnosti osebja je zmanjšati tveganje zaradi človeških napak, kraje, poneverbe ali zlorabe zmogljivosti. Organizacija bo ranljiva za številne nevarnosti, če se osebje ne zaveda varnostne politike in pričakovanj. Osebje mora prejeti opis dela, ki opisuje njihove običajne naloge in odgovornosti, ki jim jih nalaga varnostna politika organizacije. Poskrbeti je potrebno tudi za začasne in pogodbene uslužbence, da prejmejo opis svojih delovnih nalog. Ker vedno obstaja tveganje, da uslužbenci izdajo zaupno informacijo, naj bi odgovornost uslužbencev podkrepili s podpisom sporazuma o zaupnosti. Navadno se takšni sporazumi podpišejo ob sklenitvi delovnega razmerja, priporočljivo pa je, da se podpis takšnega dokumenta ponovi vsakih nekaj let, da s tem opozorimo zaposlene na njihovo zavezanost. Pomembno je, da se zaposleni zavedajo svojih varnostnih in pravnih odgovornosti glede ravnanja z informacijami in uporabe zmogljivosti za obdelavo informacij ter da se zavedajo posledic, do katerih pride, če njihovo delo ne poteka v skladu z varnostnimi in pravnimi zahtevami. Poleg tega je pomembno, da zaposleni razumejo, da tovrstne odgovornosti morda veljajo tudi izven njihovega delovnega okolja in delovnih ur. Vsem uslužbencem organizacije naj bo omogočeno ustrezno izobraževanje in redno dopolnjevanje znanja glede politik in postopkov, ki jih uveljavlja organizacija. Neusposobljeni uslužbenci lahko organizaciji povzročijo precej škode. Obstaja veliko tveganje, da izdelajo nepravilne ali pokvarjene informacije ali informacije izgubijo. Prav tako lahko neusposobljeni uslužbenci zaradi neznanja napačno ukrepajo in delajo napake. Usposabljanje uslužbencev poteka na eni od dveh ravni: • ozaveščanje glede varovanja (uslužbenec se seznani z varnostno politiko organizacije, cilji in bistvenimi varnostnimi postopki), • tehnično usposabljanje (uslužbenci s posebnimi odgovornostmi pri varovanju naj bi imeli ustrezne sposobnosti in bili udeleženi uradnega usposabljanja).. 2.7 FIZIČNA ZAŠČITA IN ZAŠČITA OKOLJA 2.7.1 VAROVANJE OBMOČJA Z ustreznim varovanjem območja preprečimo nepooblaščen fizični dostop, škodo in motnje v poslovnih prostorih in informacijah. Prostori, v katerih potekajo poslovni procesi, kjer se nahajajo informacije, storitve, informacijska tehnologija in druge dobrine, so ranljivi za nezaželene dejavnosti. Zaradi tega, je potrebno prostore varovati. Beležiti je potrebno vsak dostop v prostor in po možnosti tudi vsak izstop iz prostora. Organizacija naj bi imela ustrezne postopke za upravljanje fizičnega varovanja, nadzorovanja in spremljanja dostopa. Ustrezno pozornost je potrebno nameniti delu izven običajnega delovnega časa.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 20.

(27) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 2.7.2 VAROVANJE OPREME Cilj varovanja opreme je preprečiti izgubo, škodo ali razkritje dobrin in prekinitev poslovnih dejavnosti. Oprema na delovnih točkah je lahko ranljiva za poškodbe in motnje, ki povzročajo izgubo celovitosti in razpoložljivosti. Dostopnost lahko pripelje do nepooblaščene uporabe in kršitve zaupnosti prikazanih informacij. Fizična škoda lahko nastane tudi zaradi slabih razmer v okolju (vlaga, prah, kemikalije); v nekaterih okoljih lahko pride do resnih elektromagnetnih motenj in motenj z oskrbo z električno energijo. Del opreme lahko preprosto zaklenemo v ustrezno varovane prostore, oprema, ki jo potrebujejo operaterji vsakodnevno, pa je takšnim tveganjem izpostavljena in s tega stališča je potrebno opraviti natančno analizo tveganja. 2.7.3 SPLOŠNA NADZORSTVA Cilj uvedbe splošnih nadzorstev je preprečiti razkritje ali krajo dobrin in zagotavljanje ustrezne zmogljivosti informacijskega sistema. Zelo pogosto zaposleni na svojih mizah ali zaslonih puščajo dokumente ali informacije, ki so zaupne narave. Tako lahko nepooblaščena oseba zlahka pride do zaupnih podatkov ali informacij. Moderna tehnologija takšne zlorabe še dodatno olajšuje, saj lahko z digitalnim fotoaparatom ali telefonom zlahka posnamemo vsebino nekega dokumenta itd. Poleg te možnosti zlorab pa lahko neurejena miza pripelje do izgube dokumentov, ker smo jih založili ali po pomoti celo vrgli v koš za smeti. Zaupne dokumente, ki ležijo na mizi, pa lahko poškodujejo nesreče, kot so požar, poplava ali jih odnese veter. Organizacija naj bi torej sprejele politiko čiste mize za papirje in računalniške nosilce podatkov ter politiko čistega zaslona za računalnike, da bi zmanjšale ta tveganja.. 2.8 UPRAVLJANJE S KOMUNIKACIJAMI IN S PRODUKCIJO 2.8.1 DOKUMENTIRANI DELOVNI POSTOPKI S pravilno dokumentiranimi delovnimi postopki zagotovimo pravilno in varno delovanje informacijskega sistema. Osnova za vzpostavitev varnosti na tem področju je izdelava dokumentacije o delovnih postopkih, ki so določeni v varnostni politiki. Te postopke je potrebno redno vzdrževati saj nepravilno ali neustrezno dokumentirani postopki lahko povzročijo odpovedi sistema ali aplikacij, iz česar sledi izguba zaupnosti in celovitosti informacij. 2.8.2 NADZOR SPREMEMB V PRODUKCIJI Nenadzorovane spremembe produkcijskih informacijskih sistemov lahko povzročijo resne motnje poslovnih procesov. Med spremembe, ki lahko povzročijo težave, spadajo namestitev nove programske opreme, spremembe poslovnega procesa, produkcijskega okolja ali vpeljava novih povezav med različnimi informacijskimi sistemi. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 21.

(28) Univerza v Mariboru - Fakulteta za organizacijske vede. Diplomsko delo univerzitetnega študija. 2.8.3 KAKO RAVNAMO V PRIMERU URESNIČENE GROŽNJE Uresničitev grožnje lahko v poslovanju organizacije navadno preprečimo. Zaradi uresničenih groženj postanemo ranljivi za kršitve zaupnosti, poškodbe celovitosti opreme in podatkov in najpogosteje za izgubo razpoložljivosti. V primeru uresničitve grožnje si pridobimo dragoceno izkušnjo in možnost za izboljšanje postopkov in procesov, da lahko nato preprečimo njihov ponoven pojav. Organizacija naj bi vzdrževala postopke, s katerimi bi zagotovila, da se vse uresničene grožnje, kjer je to primerno, pregledajo in raziščejo, da se sproži postopke obnovitve ter da se nato opravi ustrezen seznam nadzorstev, ki naj bi jih uporabili za ustrezno upravljanje uresničitev groženj. 2.8.4 LOČEVANJE RAZVOJNIH IN PRODUKCIJSKIH ZMOGLJIVOSTI Produkcijski sistemi in procesi zahtevajo največjo celovitost in zanesljivost. Razvoj in testiranje lahko povzročita nenamerne spremembe na programski opremi in na informacijah, če si delita skupno računalniško okolje. Zatorej je potrebno razvojne in testne zmogljivosti ločiti od produkcijskih, saj se s tem zmanjša nevarnost naključne spremembe produkcijskih podatkov ali nepooblaščenega dostopa do produkcijske programske opreme ter poslovnih podatkov. Natančno je potrebno določiti in dokumentirati pravila za prehod nove opreme iz razvojne v produkcijsko fazo. 2.8.5 NADZORSTVO PROTI ZLONAMERNIM PROGRAMOM V poplavi zlonamernih programov je potrebno uvesti primerno stopnjo zaščite za programsko opremo in informacije organizacije pred škodo, ki jo povzroči takšna programska oprema. Da se ta nivo primerno vzpostavi, je potrebno izvajati preventivna nadzorstva za odkrivanje tovrstnih programov, hkrati pa vpeljevati primerne postopke za ozaveščanje uporabnikov. 2.8.6 VARNOSTNA KOPIJA INFORMACIJ Eden od načinov, kako vzdrževati celovitost in razpoložljivost, je redna izdelava varnostnih kopij podatkov na druge nosilce podatkov. Kopije podatkov je potrebno hraniti na varnem mestu izven organizacije v protipožarnem sefu. Redno je potrebno testirati sposobnost obnove podatkov iz varnostnih kopij. Pri postopku arhiviranja je potrebno voditi dnevnik, ki ga redno pregledujemo, in za napake, ki se pojavijo, sprejmemo ukrepe, s katerimi nastale napake odpravimo. 2.8.7 UPRAVLJANJE IN NADZOR OMREŽJA Nadzor omrežja izvajamo, da bi dosegli in vzdrževali varnost v omrežju. Omrežja so predvsem ranljiva za zlorabe kot tudi za odpovedi. Ker so omrežja zelo kompleksni sistem, zlahka pride do napak v njihovi konfiguraciji in pri nadzoru. Organizacije morajo vpeljati ustrezna nadzorstva za zaščito podatkov ki prehajajo skozi omrežje, in zaščiti svoje omrežje ter sisteme, ki so povezani z javnimi omrežji.. Julijan Klančnik: Zagotavljanje varnosti v oddelku informacijske tehnologije NLB Koroške banke. stran 22.

Gambar

Dokumen terkait

Berangkat dari kondisi tersebut, dalam rangka mening- katkan keunggulan dan daya saing CPO Indonesia, tujuan dari tulisan ini adalah untuk mengetahui bagaimana

Berdasarkan Laporan Pengobatan Massal Filariasis Dinas Kesehatan Kota Depok tahun 2008, persentase angka realisasi minum obat Filariasis tertinggi yakni 100% terdapat di Kelurahan

Berdasarkan hasil analisa data dan pembahasan, maka peneliti menyimpulkan sebagai berikut: (1) Faktor yang paling mempengaruhi minat membaca mahasiswa adalah

Sedangkan jumlah anakan dari tanaman yang diberikan 50% pupuk kimia dan biofertilizer mempunyai anakan sebanyak 41,4 anakan/pot, tidak berbeda dengan tanaman yang hanya memperoleh

4.5 Hasil pengujian transfer rate maksimum, serta throughput pada jaringan komputer berbasis powerline communication dengan topologi peer- to-peer, dengan

Bagaimana mengukur waktu baku yang benar terkadang tidak diketahui oleh pihak produksi suatu perusahaan. Kebanyakan hanya mengukur waktu penyelesaian satu satuan produk

Visi tersebut mengandung pengertian bahwa selama tahun 2005 hingga 2025 Kota Semarang diharapkan menjadi kota yang dihuni oleh masyarakat yang senantiasa menjunjung

Untuk menunjukkan keefektivitasan dari algoritma yang diusulkan, algoritma ini digunakan untuk mengoptimalkan fungsi keanggotaan segitiga dari model fuzzy dari sebuah