BAB 2

TINJAUAN PUSTAKA 2.1 Kriptografi

Kriptografi telah menjadi bagian penting dalam dunia teknologi informasi saat ini

terutama dalam bidang komputer. Hampir semua penerapan teknologi informasi

menggunakan kriptografi sebagai alat untuk menjamin keamanan dan kerahasiaan

informasi. Karena itu pulalah kriptografi menjadi ilmu yang berkembang pesat dan

dalam waktu singkat banyak bermunculan algoritma-algoritma baru yang dianggap

lebih unggul daripada pendahulunya. Oleh sebab itu pada bab ini penulis akan

membahas teori-teori yang berkait dengan ilmu kriptografi.

2.1.1 Definisi Kriptografi

Kriptografi (cryptography) berasal dari bahasa Yunani yang terdiri dari dua kata yaitu

cryptós dan gráphein. Kata cryptós artinya rahasia sedangkan gráphein artinya tulisan. Sehingga secara umum kriptografi adalah tulisan rahasia. Ada beberapa

definisi kriptografi yang telah dikemukakan didalam berbagai literatur . Definisi yang

digunakan dalam buku-buku terbaru menyatakan kriptografi merupakan ilmu

mengenai metode untuk mengirimkan pesan secara rahasia sehingga hanya penerima

yang dimaksud dapat menghapus dan membaca pesan atau memahaminya

(Mollin,2007). Sedangkan definisi yang digunakan sekitar tahun 80-an yaitu

kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan. Penggunaan kata

“seni” di dalam definisi di atas berasal dari fakta sejarah bahwa pada masa-masa awal

sejarah kriptografi, setiap orang mungkin mempunyai cara yang unik untuk

merahasiakan pesan.

Jadi secara umum kriptografi merupakan teknik pengamanan informasi dimana

informasi tersebut diubah dengan menggunakan kunci tertentu melalui proses enkripsi

menjadi informasi baru yang tidak dapat dimengerti oleh orang yang tidak berhak

menerimanya, kemudian informasi tersebut dapat diubah kembali oleh orang yang

2.1.2 Sejarah Kriptografi

Kriptografi dimulai pertama sekali dengan menggunakan metode pertukaran posisi

untuk mengenkripsi suatu pesan. Dalam sejarah perkembangannya, Julius Caesar

dalam mengirimkan pesan selalu mengacak pesannya sebelum diberikan kepada kurir.

Ada yang mengatakan bahwa apa yang dilakukan oleh Julius Caesar dianggap sebagai

awal mula dari kriptografi. Kriptografi digunakan pertama sekali oleh bangsa Mesir

4000 tahun yang lalu sampai saat ini (David,1963). Sehingga sampai dengan saat ini

kriptografi pun mulai diperbincangkan secara luas.

Kriptografi digunakan sebagai suatu alat untuk melindungi kerahasian dan

strategi-strategi suatu negara. Sejarah kriptografi sebagian besar merupakan sejarah

kriptografi klasik, yaitu metode enkripsi yang menggunakan kertas dan pencil atau

mungkin dengan bantuan alat mekanik sederhana. Secara umum algoritma kriptografi

klasik dikelompokan menjadi dua kategori yaitu algoritma transposisi (transposition cipher) dan algoritma substitusi (substitution cipher). Cipher transposisi mengubah susunan huruf-huruf didalam pesan, sedangkan cipher subtitusi mengganti setiap huruf

atau kelompok huruf dengan sebuah huruf atau kelompok huruf lain.

Sejarah kriptografi klasik mencatat penggunaan cipher transposisi oleh tentara

Sparta di Yunani pada permulaan tahun 400 SM kemudian. Mereka menggunakan

alat yang namanya scytale. Scytale terdiri dari sebuah kertas panjang dan daun

papyrus yang dililitkan pada sebuah selinder dari diameter tertentu (diameter selinder meyatakan kunci penyandian pesan). Pesan ditulis secara horizontal, baris per baris.

Bila pita dilepaskan, maka huruf-huruf di dalamnya telah tersusun secara acak

membentuk pesan rahasia. Untuk membaca pesan, penerima pesan harus melilitkan

kembali kertas tersebut keselinder yang diameternya sama dengan diameter selinder

pengirim. Sedangkan algoritma substitusi paling awal dan paling sederhana adalah

Caesar cipher, yang digunakan oleh raja Yunani kuno, Julius Caesar. Caranya adalah dengan mengganti setiap karakter di dalam alphabet dengan karakter yang terletak

pada tiga posisi berikutnya di dalam susunan alphabet. Kriptografi juga digunakan

untuk tujuan keamanan. Kalangan gereja pun menggunakan kriptografi pada masa

gangguan otoritas politik atau budaya yang dominan pada saat itu. Yang terkenal pada

saat itu adalah “Angka si Buruk Rupa” (Number of the beast) di dalam kitab perjanjian baru. Angka “666” menyatakan cara kriptografi untuk menyembunyikan

pesan berbahaya, para ahli percaya bahwa pesan tersebut mengacu pada Kerajaan

Romawi (Munir,2006).

Di india kriptografi juga digunakan oleh para pecinta untuk berkomunikasi tanpa

diketahui oleh orang lain. Ini kebanyakan digunakan oleh masyarakat, hal ini terbukti

dengan ditemukannya di dalam buku Kama Sutra yang merekomendasikan wanita seharusnya mempelajari seni dengan memahami cipher. Pada abad ke-17 Ratu Skotlandia, Queen Mary merupakan salah seorang korban pancung. Ratu tersebut

dipancung setelah ditemukannya surat rahasianya di balik penjara (surat yang

terenkripsi berisi rencana pembunuhan terhadap Ratu Elizabeth I) berhasil dipecahkan

oleh seorang pemecah kode.

Pada abad ke-15 ditemukan kode roda (wheel cipher) oleh Leo Battista Alberti. Kode ini terus dikembangkan menjadi alat enkripsi dan dekripsi hingga saat ini.

Metode ini dikembangkan pada awalnya oleh Thomas Jefferson yang kemudian diberi

nama roda kode Jefferson. Kemudian kode ini dikembangkan lagi oleh Bazeries yang

diberi nama silinder Bazerries. Alat ini lebih fleksibel, memungkinkan untuk

dikembangkan secara terus menerus untuk menghindari code breaking. Meskipun demikian metode ini dapat dipecahkan oleh Deviaris pada tahun1893, tetapi metode

ini tetap terus dikembangkan dan dianggap aman untuk kasus-kasus tertentu.

Saat ditemukan pertama kali oleh Leon Albertini roda kode ini terdiri dari dua

buah potongan silendris yaitu potongan silendris dalam dan potongan silendris luar,

yang dikenal dengan cipher disk. Masing-masing potongan silendris memiliki seluruh label alfabet, dengan susunan yang tidak harus terurut dan sama. Potongan silendris

luar merupakan alfabet untuk teks-kode dengan metode monoalphabetic substitution cipher alphabet, yaitu metode enkripsi yang mana satu karakter di teks asli diganti dengan satu karakter bersesuaian atau fungsi satu ke satu.

Pada abad ke-20 kriptografi lebih banyak digunakan oleh kalangan militer. Pada

dengan enigma. Mesin ini menggunakan beberapa buah rotor (roda berputar) dan melakukan proses enkripsi yang sangat rumit. Jerman percaya pesan akan dikirim

melalui enigma tidak akan terpecahkan kode enkripsinya. Tetapi anggapan Jerman tersebut salah, setelah mempelajari mesin enigma bertahun-tahun sekutu berhasil memecahkan kode tersebut. Setelah Jerman mengetahui kode-kode mereka telah

terpecahkan, kemudian enigma mengalami beberapa kali perubahan.

Enigma yang digunakan Jerman bisa mengenkripsi satu pesan dengan 15 milyar kemungkinan. Enigma yang termasuk kriptografi berbasis rotor. Mesin berbasis rotor ini dibangun dan dipatenkan oleh beberapa orang penemu dari negara-negara yang

berbeda dari tahun 1917 sampai 1921, diantaranya oleh warga Amerika Edward Hug

Hebern, warga Jerman Arthur Scherbius, warga Belanda Alexander Koch, dan warga

Swedia Arvid Gerhard Damm. Milik Koch dikembangkan oleh Arthur Scherbius yang

dipatenkan diberi nama enigma untuk versi militer dibangun. Diperkirakan mesin

enigma yang digunakan pada tahun 1935 sampai 1945 adalah 100.000 mesin.

Perkembangan yang paling pesat dan berpengaruh dalam sejarah kriptografi ialah

pada tahun 1976 di mana Whitfield Diffie dan Martin Hellman mempublikasikan

sebuah tesis berjudul New Direction in Cryptography. Dalam tesis ini diperkenalkan konsep kunci publik kriptografi yang paling revolusioner dan juga menyediakan

metode baru dalam pertukaran kunci, yaitu keamanan yang didasarkan atas algoritma

diskrit. Pada tahun 1978, Rivest, Shamir, dan Adleman menemukan enkripsi kunci

publik yang pertama dan sekarang ini dikenal dengan nama RSA (Rivest, Shamir, and Adleman). Skema RSA didasarkan pada permasalahan matematika sulit yang terdiri dari pemfaktoran terhadap bilangan yang besar nilainya. Salah satu sumbangan yang

paling penting dari kriptografi kunci publik ialah tanda tangan digital. Pada tahun

1991, standar internasional yang pertama untuk tanda tangan digital yang

dipergunakan ialah berdasarkan pada skema kunci publik RSA.

Kriptografi memang banyak sekali memiliki sejarah yang panjang, dari awal

munculnya kriptografi yang biasa dikenal dengan kriptografi klasik sampai dengan

berkembang dengan algoritma – algoritma baru yang dikenal dengan kriptografi

Berbagai standar dan infrastruktur yang berhubungan dengan kriptografi sedang

dibangun dan produk–produk keamanan sedang dikembangkan untuk memenuhi

kebutuhan akan keamanan informasi di masyarakat.

2.1.3 Tujuan Kriptografi

Aspek keamanan di dalam kriptografi yaitu :

1. Kerahasiaan (confidentiality) 2. Integritas data (data integrity) 3. Otentikasi (authentication)

4. Penyangkalan( Non-repudiation)

Tujuan kriptografi secara umum yaitu mewujudkan keempat aspek keamanan tersebut

dalam teori dan praktek (Hankerson et al.2004)

1. Kerahasiaan (confidentiality)

Kerahasiaan bertujuan untuk melindungi suatu informasi dari semua pihak

yang tidak berhak atas informasi tersebut. Terdapat beberapa cara yang dapat

digunakan untuk menjaga kerahasiaan suatu informasi, mulai dari penjagaan

secara fisik misalnya menyimpan data pada suatu tempat khusus sampai

dengan penggunaan algoritma matematika untuk mengubah bentuk informasi

menjadi tidak dapat terbaca.

2. Integritas data (data integrity)

Integritas data bertujuan untuk mencegah terjadinya pengubahan informasi

oleh pihak-pihak yang tidak berhak atas informasi tersebut. Manipulasi data

yang dimaksud di sini meliputi penyisipan, penghapusan, maupun penggantian

data.

3. Otentikasi (authentication)

Otentikasi merupakan identifikasi yang dilakukan oleh masing–masing pihak

yang saling berkomunikasi, maksudnya beberapa pihak yang berkomunikasi

harus mengidentifikasi satu sama lainnya. Informasi yang didapat oleh suatu

pihak dari pihak lain harus diidentifikasi untuk memastikan keaslian dari

tanggal pembuatan informasi, isi informasi, waktu kirim dan hal-hal lainnya

yang berhubungan dengan informasi tersebut.

4. Penyangkalan( Non-repudiation)

Non-repudiation berfungsi untuk mencegah terjadinya penyangkalan terhadap suatu aksi yang telah dilakukan oleh pelaku aksi itu sendiri. Jika terjadi

penyangkalan, maka diperlukan suatu prosedur yang melibatkan pihak ke tiga

untuk menyelesaikan masalah tersebut.

2.1.4 Istilah dan Konsep Dasar Kriptografi

Dalam bidang kriptografi ada beberapa istilah atau terminologi. Istilah-istilah tersebut

sangat penting untuk diketahui dalam memahami ilmu kriptografi. Oleh karena itu

penulis akan menjelaskan beberapa istilah penting dalam bidang kriptografi yang

penulis gunakan dalam tulisan ini. Berikut istilah-istilah penting tersebut adalah :

a) Plainteks dan Cipherteks

b) Peserta Komunikasi

c) Enkripsi dan Dekripsi

d) Kriptanalis dan Kriptologi

a. Plainteks dan Cipherteks

Pesan merupakan data atau informasi yang dimengerti maknanya. Nama lain dari

pesan adalah plaintext. Pesan tersebut dapat dikirim melalui kurir, saluran telekomunikasi dan lain-lain, dan juga dapat disimpan dalam media penyimpanan

seperti kertas, storage, dan lain. Pesan dapat berupa teks, video, gambar dan

lain-lain. Agar pesan tersebut tidak dapat dimengerti maknanya bagi pihak lain, maka

pesan perlu disandikan ke bentuk lain yang tidak dapat dipahami. Bentuk pesan yang

telah tersandikan tersebut dinamakan dengan ciphertext.

Komunikasi data melibatkan pertukaran pesan antara dua entitas. Entitas yang

pertama adalah pengirim yang berfungsi mengirim pesan kepada entitas lain. Entitas

kedua adalah penerima, yang berfungsi sebagai penerima pesan yang dikirimkan.

Entitas-entitas ini dapat berupa orang, mesin (komputer), kartu kredit dan lain

sebagainya.

c. Enkripsi dan Dekripsi

Proses penyandian pesan dari plaintext ke ciphertext dinamakan dengan enkripsi (encryption) atau enchipering (standard nama menurut ISO 7498-2), sedangkan proses mengembalikan pesan dari ciphertext menjadi plaintext, disebut dekripsi(decryption), menurut ISO 7498-2. Proses enkripsi dan deskripsi dapat diterapkan pada pesan yang

dikirim dan pesan yang disimpan. Encryption of data in motion mengacu pada enkripsi pesan ditransmisikan melalui saluran komunikasi, sedangkan istilah

encryption of data at-rest mengacu pada enkripsi pesan yang tersimpan di dalam

storage.

d. Kriptanalis dan Kriptologi

Kriptografi selalu memiliki perkembangan, karena kriptografi memiliki ilmu yang

berlawanan yang disebut dengan kriptanalisis. Kriptografi (Cryptografi) adalah ilmu dan seni untuk memecahkan cipherteks menjadi plainteks, tanpa memerlukan kunci

yang digunakan. Pelakunya disebut dengan kriptanalis. Jika seorang kriptografer

mentransformasikan plainteks ke cipherteks dengan menggunakan kunci, maka sebaliknya kriptanalis berusaha memecahkan cipherteks tersebut untuk menemukan

plainteks atau kunci. Kriptologi (cryptology) adalah studi mengenai kriptografi dan kriptanalis. Hubungan antara kriptologi, kriptografi dan kriptanalis dapat dilihat pada

gambar di bawah ini.

Gambar 2.1 Hubungan Antara Kriptologi, Kriptografi dan Kriptanalisis

(Sumber : Munir,2006)

Kriptologi

2.1.5 Jenis Kriptografi

Berdasarkan kunci enkripsi dan dekripsi algoritma kriptografi dibagi menjadi dua

bagian yaitu :

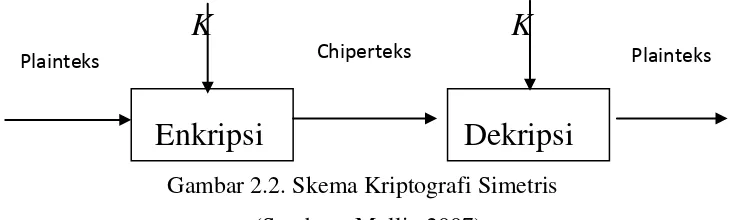

1. Kriptografi Simetris

Konsep dasar dari kriptografi kunci simetris adalah kunci untuk enkripsi dan dekripsi

sama. Istilah lain dari kriptografi simetris ini adalah kriptografi kunci privat ( privat-key cryptography), kriptografi kunci rahasia (secret-key cryptography) atau kriptografi konvensional (conventional cryptography). Dalam kriptografi kunci simetris dapat diasumsikan bahwa si penerima dan pengirim pesan telah terlebih dahulu berbagi

kunci sebelum pesan dikirimkan. Keamanan dari sistem ini terletak pada kerahasiaan

kuncinya.

Semua kriptografi klasik menggunakan sistem kunci simetris ini. Sebelum

tahun1976 hanya kriptografi simetris inilah yang terkenal. Pada umumnya cipher yang termasuk ke dalam kriptografi simetris ini beroperasi dalam mode blok (block cipher), yaitu setiap kali proses enkripsi atau dekripsi dilakukan terhadap satu blok data (yang

berukuran tertentu), atau beroperasi dalam mode aliran (stream cipher), yaitu setiap kali enkripsi atau dekripsi dilakukan terhadap satu bit atau satu byte data. Proses dari skema kriptografi simetris dapat dilihat di pada gambar bawah ini :

K

K

Enkripsi Dekripsi

Gambar 2.2. Skema Kriptografi Simetris

(Sumber : Mollin,2007)

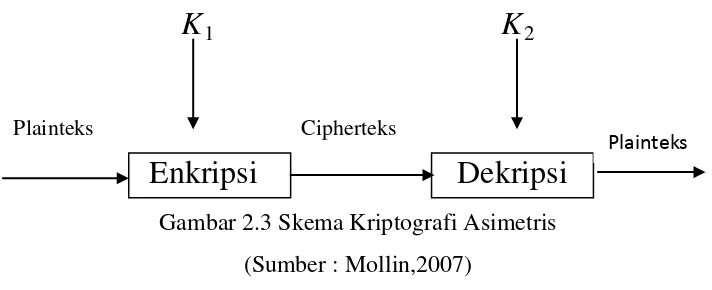

2. Kriptografi Asimetri

Berbeda dengan kriptografi kunci simetris, kriptografi kunci publik memiliki dua buah

kunci yang berbeda pada proses enkripsi dan dekripsinya. Nama lain dari kunci

asimetris adalah kriptografi kunci publik (public-key cryptography). Kunci untuk

enkripsi pada kriptografi asimetri tidak rahasia (kunci privat). Entitas pengirim akan

mengenkripsi dengan menggunakan kunci publik, sedangkan entitas penerima

mendekripsikan kunci privat. Skema dari kriptografi asimetri dapat di lihat pada

gambar di bawah ini.

K

1K

2Plainteks Cipherteks

Enkripsi Dekripsi

Gambar 2.3 Skema Kriptografi Asimetris

(Sumber : Mollin,2007)

Kriptografi asimetris ini dapat dianalogikan seperti kotak surat yang terkunci dan

memiliki lubang untuk memasukan surat. Setiap orang dapat memasukkan surat ke

dalam kotak surat tersebut, tetapi hanya pemilik surat yang memiliki kunci dan yang

dapat membuka kotak surat. Kunci publik dapat dikirim ke penerima melalui saluran

yang sama dengan saluran yang digunakan untuk mengirim pesan tidak perlu takut,

karena pihak yang tidak berkepentingan tidak akan dapat mendeskripsi pesan tersebut,

karena tidak memiliki kunci privat.

2.2 Algoritma RC 5

Algoritma RC-5 merupakan metode enkripsi menggunakan metode simetrik dan

pengolahan dalam bentuk blok chiper, jadi kata kunci yang sama digunakan untuk

proses enkripsi dan dekripsi. Parameter-parameter yang digunakan dalam RC-5 adalah

sebagai berikut :

1. Jumlah putaran ini disimbolkan dengan r yang merupakan parameter untuk rotasi dengan nilai 0, 1, …… 255.

2. Jumlah word dalam bit disimbolkan dengan w. Nilai bit yang di support adalah 16 bit, 32 bit, dan 64 bit.

3. Kata kunci (key word) Variable ini disimbolkan dengan b dengan range 0, 1, 2,….255. Key word ini dikembangkan menjadi array S yang digunakan sebagai

key pada proses untuk enkripsi dan dekripsi.

2.3 Algoritma RC6

Algoritma RC6 merupakan salah satu kandidat Advanced Encryption Standard (AES) yang diajukan oleh RSA Laboratoriest kepada NIST. Dirancang oleh Ronald L Rivest, M.J.B. Robshaw, R. Sidney dan Y.L. Yin, algoritma ini merupakan pengembangan

dari algoritma sebelumnya yaitu RC5 dan telah memenuhi semua kriteria yang

diajukan oleh NIST.

Algoritma RC6 adalah versi yang dilengkapi dengan beberapa parameter, sehingga

dituliskan sebagai RC6-w/r/b, dimana parameter w merupakan ukuran kata dalam

satuan bit, r adalah bilangan bulat bukan negatif yang menunjukan banyaknya iterasi

selam proses enkripsi, dan b menunjukan ukuran kunci enkripsi dalam byte. Ketika algoritma ini masuk sebagai kandidat AES, maka ditetapkan nilai parameter w = 32, r

= 20 dan b bervariasi antara 16, 24, dan 32 byte.

RC6-w/r/b memecah block 128 bit menjadi 4 buah block 32 bit, dan mengikuti enam aturan operasi dasar sebagai berikut :

A + B Operasi penjumlahan bilangan integer.

A – B Operasi pengurangan bilangan integer.

A B Operasi exclusive-OR (XOR A x B Operasi perkalian bilangan integer.

A<<<B A dirotasikan ke kiri sebanyak variabel kedua (B)

A>>>B A dirotasikan ke kanan sebanyak variabel kedua (B)

2.3.1 Enkripsi Algoritma RC 6

Karena RC6 memecah block 128 bit menjadi 4 buah block 32 bit, maka algoritma ini bekerja dengan 4 buah register 32-bit A, B, C, D. Byte yang pertama dari plaintext

A) yang diartikan bahwa nilai yang terletak pada sisi kanan berasal dari register disisi

kiri

Algoritma RC6 menggunakan 44 buah sub kunci yang dibangkitkan dari kunci

dan dinamakan dengan S[0] hingga S[43]. Masing-masing sub kunci panjangnya 32

bit. Proses enkripsi pada algoritma RC6 dimulai dan diakhiri dengan proses whitening

yang bertujuan untuk menyamarkan iterasi yang pertama dan yang terakhir dari proses

enkripsi dan dekripsi. Pada proses whitening awal, nilai B akan dijumlahkan dengan S[0], dan nilai D dijumlahkan dengan S[i]. Pada masing-masing iterasi pada RC6

menggunakan 2 buah sub kunci. Sub kunci pada iterasi yang pertama menggunakan

S[2] dan S[3], sedangkan iterasi-iterasi berikutnya menggunakan sub-sub kunci

lanjutannya. Setelah iterasi ke-20 selesai, dilakukan proses whitening akhir dimana nilai A dijumlahkan dengan S[42],dan nilai C dijumlahkan dengan S[43].

Setiap iterasi pada algoritma RC6 mengikuti aturan sebagai berikut, nilai B dimasukan

ke dalam fungsi f, yang didefinisikan sebagai f(x) =x(2x+1) , kemudian diputar kekiri

sejauh lg-w atau 5 bit. Hasil yang didapat pada proses ini dimisalkan sebagai u. Nilai

u kemudian di XOR dengan C dan hasilnya menjadi nilai C. Nilai t juga digunakan

sebagai acuan bagi C untuk memutar nilainya kekiri. Begitu pula dengan nilai u, juga

digunakan sebagai acuan bagi nilai A untuk melakukan proses pemutaran kekiri.

Kemudian sub kunci S[2i] pada iterasi dijumlahkan dengan A, dan sub kunci S[2i+1]

dijumlahkan dengan C. keempat bagian dari block kemudian akan dipertukarkan dengan mengikuti aturan, bahwa nilai A ditempakan pada D, nilai B ditempatkan pada

A, nilai C ditempatkan pada B, dan nilai (asli) D ditempatkan pad C. demikian iterasi

tersebut akan terus berlangsung hingga 20 kali.

2.3.2 Dekripsi Algoritma RC 6

Proses dekripsi ciphertext pada algoritma RC6 merupakan pembalikan dari proses enkripsi. Pada proses whitening, bila proses enkripsi menggunakan operasi penjumlahan, maka pada proses dekripsi menggunakan operasi pengurangan. Sub

kunci yang digunakan pada proses whitening setelah iterasi terakhir diterapkan sebelum iterasi pertama, begitu juga sebaliknya sub kunci yang diterapkan pada proses

Akibatnya, untuk melakukan dekripsi, hal yang harus dilakukan semata-mata

hanyalah menerapkan algoritma yang sama dengan enkripsi, dengan tiap iterasi

menggunakan sub kunci yang sama dengan yang digunakan pada saat enkripsi, hanya

saja urutan sub kunci yang digunakan terbalik.

2.4 Riset-Riset Terkait

Terdapat beberapa riset yang telah dilakukan banyak peneliti yang berkaitan dengan

penelitian yang penulis buat diantara penelitian tersebut yaitu :

Rudianto, (1999) menjelaskan dalam RC6 merupakan algoritma cipher blok

baru yang didaftarkan ke NIST yang diajukan oleh RSA Security Laboratories.

Algoritma ini dirancang oleh Ronald L Rivest, M.J.B. Robshaw, R. Sidney dan Y.L.

Yin untuk mengikuti kontes Advanced Ecryption Standard (AES) dan berhasil

menjadi salah satu dari lima (5) finalisnya. Design dari berawal dari keinginan untuk

meningkatkan performansi dan tingkat keamanan dari RC5 untuk dapat memenuhi

standar dari kontes tersebut. RC6 memiliki struktur yang sederhana. RC6 terdiri dari

dua jaringan Feistel dimana datanya dicampur dengan rotasi yang bergantung pada isi

data tersebut. Dalam sekali putaran RC6, ada beberapa operasi yang terjadi, antara

lain : dua (2) aplikasi dari fungsi persamaan f(x) = x(2x + 1) mod 232, dua (2) rotasi

32-bit yang tidak berubah, dua (2) rotasi 32-bit yang bergantung pada data, dua (2)

eksklusif OR dan dua (2) fungsi modulo 232 tambahan. Algoritma cipher ini biasanya

memakai 20 putaran.

Abdul Hamid M. Ragab, Nabil A. Ismai, (2005) menerangkan perluasan

peningkatan dari RC6 cipher blok dengan potensi meningkatkan keamanan dan

meningkatkan kinerja. cipher blok yang diusulkan membuat penggunaan berat penting

data-dependent rotasinya fitur yang menonjol termasuk penggunaan delapan register

bekerja bukan empat, dan masuknya perkalian integer sebagai operasi primitif

tambahan. Penggunaan perkalian dengan delapan register bekerja sangat

meningkatkan difusi dicapai per putaran, memungkinkan untuk keamanan yang lebih

besar, lebih sedikit putaran, dan throughput meningkat. Hal ini juga mampu

menangani 256-bit plaintext dan ukuran blok ciphertext dan cocok untuk

ini diharapkan untuk memenuhi pasar tuntutan dan pengembang sistem keamanan

menggunakan maju tersedia prosesor. Spesifikasi lengkap dan implementasi untuk

blok cipher ditingkatkan diberikan. Vektor beberapa tes digunakan untuk memeriksa

keabsahan enkripsi dan dekripsi algoritma. Komparatif evaluasi kinerja blok cipher

yang diusulkan, RC5, RC6, Hasil simulasi menunjukkan bahwa blok cipher

ditingkatkan mencapai throughput maksimal dan waktu minimal enkripsi.

memperkenalkan arsitektur baru dan implementasi untuk blok cipher yang diusulkan,

yang merupakan ekstensi untuk terkenal RC5 blok cipher dan RC6. Parameter desain

Beberapa algoritma yang diusulkan adalah diselidiki di antaranya adalah ukuran word, jumlah putaran, dan panjang kunci rahasia. Perbandingan analisis dan evaluasi kinerja yang dicapai dengan menggunakan simulasi program. Pengaruh jumlah

putaran, panjang kunci rahasia, dan data ukuran blok pada waktu enkripsi dan sistem

throughput dievaluasi dan dibandingkan dengan menggunakan beberapa tes nilai-nilai.

Hasil yang diperoleh menunjukkan bahwa blok yang diusulkan cipher mencapai

throughput maksimum dan minimum waktu enkripsi dibandingkan dengan DES, RC5,

dan RC6. Blok cipher yang diusulkan menawarkan, kompak sederhana, dan fleksibel

blok cipher. Hal ini dapat dengan mudah diimplementasikan dengan menggunakan

perangkat keras atau perangkat lunak untuk mencapai komputer bertingkat tinggi

keamanan data. Ini mencapai persyaratan Lanjutan Enkripsi Standar (AES) dan

computer pengembang sistem keamanan gol.

Nawal A. El-Fishawy, Osama M Abou Zaid (2005) menerangkan, modifikasi dari RC6 cipher blok (MRC6) diperkenalkan. MRC6 adalah algoritma enkripsi simetrik

dirancang untuk memenuhi persyaratan Lanjutan Encryption Standard (AES). Ini

adalah perluasan ditingkatkan dari RC6 dengan meningkatkan kinerja. Itu membuat

penting berat penggunaan data-dependent rotasi. fitur menggunakan enam belas

register bukan empat register di RC6. Menggunakan perkalian bilangan bulat dengan

enam belas bekerja register sangat meningkatkan difusion dicapai per putaran, dan

memungkinkan untuk lebih besar keamanan dengan putaran sedikit. Hal ini juga

mampu menangani 512-bit plaintext dan ukuran blok ciphertext dengan penurunan

kinerja evaluasi MRC6 dengan ERC6,, RC6 dan RC5 diperkenalkan. Hasil simulasi

menunjukkan bahwa MRC6 mencapai minimum Ekripsi dan Dekripsi waktu dan

throughput maksimal.

2.5 Kontribusi Riset

Penelitian ini memberikan kontribusi kepada pemahaman kita tentang aspek penting

keamanan dari suatu jalur tranmisi data, apalagi pesan teks yang ingin kita sampaikan

bersifat rahasia. Dimana kriptografi merupakan seni dalam menjaga keamanan pesan

sehingga penggunaan kriptgrafi RC6 kurang baik dalam pengamanan pesan, tetapi

dapat di gunakan kembali dengan konsep yang berbeda yaitu dengan menambah kunci

rahasianya pada algoritma RC6 tersebut atau di istilahkan dengan pengembangan

algoritma RC6 sehingga proses pengamanan jalur tranmisi data tetap terjaga

kerahasiannya. Pada konsep ini keamanan pesan di jalur tranmisi lebih terjaga serta

memberikan pemahaman baru tentang algoritma RC6 yang di kembangkan dari hasil

kombinasi algoritma RC5 dengan RC6 makan hasil enkripsi dan dekripsi algoritma