8

BAB 2

LANDASAN TEORI

2.1 Teknologi informasi 2.1.1 Pengertian Informasi

Menurut Turban (2003, p15), informasi adalah sebuah kumpulan dari data yang terorganisir dari berbagai cara yang bermanfaat bagi penerima informasinya.

Menurut Mcleod (2008, p15), informasi adalah data yang telah diproses atau data yang memiliki arti.

Jadi, informasi adalah data yang telah diolah menjadi bentuk yang mempunyai arti bagi user dan dapat bermanfaat bagi pengambilan keputusan saat ini dan masa yang akan datang.

2.1.2 Pengertian Teknologi Informasi

Menurut Thompson dan Cats-Baril (2003, p3), teknologi informasi adalah perangkat keras dan perangkat lunak yang dikemas sebagai suatu alat untuk menangkap, menyimpan, memproses dan menghasilkan digital.

Menurut Sawyer dan Willams (2006, p3), teknologi informasi adalah istilah umum yang mendeskripsikan berbagai teknologi yang membantu untuk memproduksi, manipulasi, penyimpanan, komunikasi dan menyebarluaskan informasi.

Jadi, pengertian teknologi informasi adalah teknologi yang biasanya berupa hardware, software dan jaringan telekomunikasi yang menfasilitaskan

dan mendukung proses pengumpulan, pengelolaan, penyimpanan dan pertukaran informasi, atau lebih singkatnya teknologi informasi dapat berarti alat yang mendukung aktivitas dari sebuah sistem informasi.

2.1.3 Evolusi Perkembangan Teknologi Informasi

Menurut Indrajit (2002, p7), perkembangan teknologi yang sedemikian cepatnya telah membawa dunia memasuki era baru yang lebih cepat dari yang dibayangkan sebelumnya. Setidaknya ada empat era penting sejak ditemukannya komputer sebagai alat pengolahan data sampai dengan era internet saat komputer menjadi senjata utama dalam berkompetisi.

Empat era perkembangan teknologi komputer, adalah: 1. Era Komputerisasi

Dimulai sekitar tahun 1960-an, dimana minicomputer dan mainframe mulai diperkenalkan ke dunia industri, kemampuan menghitungnya yang cepat mengakibatkan banyak perusahaan yang memanfaatkannya untuk keperluan pengolahan data (data processing). Pemakaian komputer saat ini ditujukan untuk meningkatkan efisiensi, karena terbukti untuk pekerjaan tertentu, menggunakan komputer jauh lebih efisien (dari segi biaya dan waktu).

2. Era Teknologi Informasi

Di awal tahun 1970-an, teknologi PC atau Personal Computer mulai diperkenalkan sebagai alternatif pengganti minicomputer. Pada era ini komputer memasuki babak barunya, yaitu sebagai suatu fasilitas yang dapat memberikan keuntungan kompetitif bagi perusahaan, terutama yang bergerak di bidang pelayanan atau jasa.

3. Era sistem informasi

Teori-teori manajemen organisasi modern secara intensif mulai diperkenalkan di awal tahun 1980-an dan kunci keberhasilan perusahaan di era tahun 1980-an adalah penciptaan dan penguasaan informasi secara cepat dan akurat. Seorang pelanggan selalu mencari perusahaan yang menjual produk atau jasa yang lebih murah, lebih baik dan lebih cepat. Di sinilah peranan sistem informasi sebagai komponen utama dalam memberikan keunggulan kompetitif perusahaan.

4. Era Globalisasi Informasi

Sulit untuk menemukan teori yang menjelaskan semua fenomena yang terjadi sejak awal tahun 1990-an, namun fakta yang terjadi dapat disimpulkan bahwa tidak ada yang dapat menahan lajunya perkembangan teknologi informasi. Keberadaannya telah menghilangkan garis batas antarnegara dalam hal flow

of information. Tidak ada negara yang mampu mencegah mengalirnya

informasi dari atau ke luar negara, karena batasan antarnegara tidak dikenal dalam dunia maya.

2.1.4 Hardware Dan Software

Menurut Haag, Cummings, dan McCubbrey (2005, p15), ada dua kategori dasar dalam teknologi yaitu hardware dan software. Hardware terdiri dari peralatan fisik yang menyusun sebuah komputer (sering dikenal sebagai sistem komputer). Software adalah kumpulan instruksi–instruksi yang menjalankan hardware untuk menyelesaikan tugas tertentu.

Hardware dibagi menjadi 6 kategori, yaitu (1) input device, (2) output device, (3) storage device, (4) CPU dan RAM, (5) telecommunications device,

(6) connecting device.

Input device adalah peralatan yang digunakan untuk memasukkan

informasi dan perintah yang terdiri dari keyboard, mouse, touch screen, game

controller, dan bar code reader. Output device adalah peralatan yang digunakan

untuk melihat, mendengar, atau sebaliknya mengenali hasil dari permintaan proses informasi yang terdiri dari printer, monitor dan speaker. Storage device adalah peralatan yang digunakan untuk menyimpan informasi yang digunakan dilain waktu terdiri atas hard disk, flash memory card, dan DVD. CPU adalah

hardware yang mengartikan dan menjalankan sistem dan instruksi–instruksi

aplikasi software dan mengatur pengoperasian dari keseluruhan hardware. RAM adalah sebuah kawasan sementara untuk informasi yang bekerja seperti halnya sistem, dan instruksi aplikasi software yang dibutuhkan oleh CPU sekarang ini.

Telecommunications device adalah peralatan yang digunakan untuk mengirim

informasi dan menerima informasi dari orang atau komputer lain dalam satu jaringan contohnya modem. Connecting hardware termasuk hal–hal seperti terminal paralel yang menghubungkan printer, kabel penghubung yang menghubungkan printer ke terminal paralel dan peralatan penghubung internal yang sebagian besar termasuk alat pengantar untuk perjalanan informasi dari satu bagian hardware ke bagian lainnya.

Ada 2 tipe utama dari software, yaitu application dan system. Application

software yang memungkinkan untuk menyelesaikan masalah-masalah spesifik

tugas spesifik untuk mengelola teknologi dan mengatur interaksi dari keseluruhan peralatan teknologi. Di dalam system software ditemukan operating

system software dan utility software. operating system software adalah software

sistem yang mengendalikan software aplikasi dan mengelola bagaimana peralatan hardware bekerja bersama–sama. Utility software adalah software yang menyediakan tambahan fungsionalitas untuk mengoperasikan sistem software, seperti antivirus software, screen savers, disk optimization software.

2.1.5 Jaringan

Menurut Turban, Rainer, Porter (2003, p178), sebuah jaringan komputer, terdiri atas media komunikasi peralatan–peralatan dan software yang dibutuhkan untuk menghubungkan dua atau lebih sistem komputer dan peralatan. Ada 2 ukuran jaringan yang umum, yaitu: LAN (Local Area Networks) dan WAN

(Wide Area Networks). MAN (Metropolitan Area Network) berada diantara dua

ukuran tersebut. LAN menghubungkan dua atau lebih alat komunikasi sampai 2000 kaki (biasanya dalam gedung yang sama). Jadi, setiap pengguna alat dalam jaringan memiliki potensi untuk berkomunikasi dengan alat lainnya. WAN termasuk jaringan regional yang terdiri atas kumpulan telepon atau jaringan internasional seperti penyedia layanan komunikasi global, mungkin milik komersial, swasta, atau publik.

2.1.6 Internet, Intranet, Ekstranet

Menurut Turban, Rainer, Porter (2003, p11), internet adalah elektronik dan jaringan telekomunikasi yang besar yang menghubungkan komputer bisnis, konsumen, instansi pemerintah, sekolah, dan organisasi lainnya di seluruh dunia, yang menggunakan pertukaran informasi secara lancar terbuka. Intranet adalah

jaringan pribadi yang menggunakan jaringan internet dan perangkat lunak protokol TCP/IP, umumnya berupa, internet swasta, atau segmen kelompok swasta dari jaringan internet publik. Ekstranet adalah jaringan yang aman yang menghubungkan mitra bisnis dan intranet lewat internet dengan menyediakan akses ke wilayah masing-masing perusahaan intranet; perpanjangan dari intranet.

2.2 Risiko

2.2.1 Pengertian Risiko

Menurut Peltier (2001, p21), risiko adalah seseorang atau sesuatu yang membuat atau menyarankan sebuah bahaya.

Menurut Djojosoedarso (2003, p2), pengertian risiko antara lain:

1. Risiko adalah suatu variasi dari hasil-hasil yang dapat terjadi selama periode tertentu (Arthur Williams dan Richard, M.H)

2. Risiko adalah ketidakpastian (uncertainty) yang mungkin melahirkan peristiwa kerugian (loss) (A.Abas Salim)

3. Risiko adalah ketidakpastian atas terjadinya suatu peristiwa (Soekarto) 4. Risiko merupakan penyebaran/penyimpangan hasil aktual dari hasil yang

diharapkan (Herman Darmawi)

5. Risiko adalah probabilitas sesuatu hasil /outcome yang berbeda dengan yang diharapkan (Herman Darmawi).

Definisi-definisi tersebut dapat disimpulkan bahwa risiko selalu dihubungkan dengan kemungkinan terjadinya sesuatu yang merugikan yang tidak diduga/tidak diinginkan.

2.2.2 Bentuk-bentuk Risiko

Menurut Djojosoedarso (2005, p3), risiko dapat dibedakan dengan berbagai macam cara antara lain:

1. Menurut sifatnya risiko dapat dibedakan ke dalam:

a. Risiko yang tidak disengaja (risiko murni) adalah risiko yang apabila terjadi tentu menimbulkan kerugian dan terjadinya tanpa disengaja; misalnya risiko terjadinya kebakaran, bencana alam, pencurian, penggelapan, pengacauan, dan sebagainya.

b. Risiko yang disengaja (risiko spekulatif) adalah risiko yang sengaja ditimbulkan oleh yang bersangkutan, agar terjadinya ketidakpastian memberikan keuntungan kepadanya, misalnya risiko utang-piutang, perjudian, perdagangan berjangka (hedging), dan sebagainya.

c. Risiko fundamental adalah risiko yang penyebabnya tidak dapat dilimpahkan kepada seseorang dan yang menderita tidak hanya satu atau beberapa orang saja, tetapi banyak orang, seperti banjir, angin topan, dan sebagainya.

d. Risiko khusus adalah risiko yang bersumber pada peristiwa yang mandiri dan umumnya mudah diketahui penyebabnya, seperti kapal kandas, pesawat jatuh, tabrakan mobil, dan sebagainya.

e. Risiko dinamis adalah risiko yang timbul karena perkembangan dan kemajuan (dinamika) masyarakat di bidang ekonomi, ilmu dan teknologi, seperti risiko keusangan dan risiko penerbangan luar angkasa. Kebalikannya adalah risiko statis, contohnya seperti risiko hari tua dan juga risiko kematian.

2. Dapat-tidaknya risiko tersebut dialihkan kepada pihak lain, maka risiko dapat dibedakan ke dalam:

a. Risiko yang dapat dialihkan kepada pihak lain, dengan mempertanggungkan suatu objek yang akan terkena risiko kepada perusahaan asuransi, dengan membayar sejumlah premi asuransi, sehingga semua kerugian menjadi tanggungan ( pindah) pihak perusahaan asuransi.

b. Risiko yang tidak dapat dialihkan kepada pihak lain (tidak dapat diasuransikan); umumnya meliputi semua jenis risiko spekulatif

3. Menurut sumber/penyebab timbulnya, risiko dapat dibedakan ke dalam: a. Risiko intern yaitu risiko yang berasal dari dalam perusahaan itu sendiri,

seperti kerusakan aktiva karena ulah karyawan, kecelakaan kerja, kesalahan manajemen, dan sebagainya.

b. Risiko ekstern yaitu risiko yang berasal dari luar perusahaan, seperti risiko pencurian, penipuan, persaingan, fluktuasi harga, perubahan kebijakan pemerintah, dan sebagainya.

2.3 Risiko Teknologi Informasi

2.3.1 Kategori Risiko Teknologi Informasi

Menurut Hughes (2006 , p36), kategori risiko teknologi informasi antara kehilangan informasi potensial dan pemulihannya, antara lain:

1. Keamanan

berotoritas. Ini termasuk kejahatan komputer, kebocoran internal dan terorisme cyber.

2. Ketersediaan

Risiko yang datanya tidak dapat diakses, seperti setelah kegagalan sistem, karena kesalahan manusia, perubahan konfigurasi, kurangnya pengurangan arsitektur atau akibat lainnya.

3. Daya Pulih

Risiko di mana informasi yang diperlukan tidak dapat dipulihkan dalam waktu yang cukup setelah sebuah kejadian keamanan atau ketersediaan seperti kegagalan perangkat lunak atau keras, ancaman eksternal, atau bencana alam.

4. Performa

Risiko di mana informasi tidak tersedia saat diperlukan yang diakibatkan oleh arsitektur terdistribusi, permintaan yang tinggi dan topografi informasi teknologi yang beragam.

5. Daya Skala

Risiko yang perkembangan bisnis, pengaturan bottleneck, dan bentuk arsitekturnya membuatnya tidak mungkin menangani banyak aplikasi baru dan biaya bisnis secara efektif.

6. Ketaatan

Risiko yang manajemen atau penggunaan informasinya melanggar keperluan regulator. Yang dipersalahkan dalam hal ini mencakup regulasi pemerintah, panduan pengaturan korporat dan kebijakan internal.

2.3.2 Kelas – Kelas Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p49), risiko–risiko teknologi didefinisikan dalam 7 kelas, dimana pada setiap kasus, teknologi informasi dapat juga melakukan kesalahan, tetapi konsekuensi–konsekuensinya dapat berakibat negatif bagi bisnis.

Kelas – kelas risiko:

1. Projects – failing to deliver

Risiko ini bersangkutan dengan gagalnya suatu proyek TI. Beberapa contoh dari gagalnya penyampaian proyek adalah: menyelesaikan proyek yang ada telat/tidak pada waktunya, sumber daya dan biaya yang dikonsumsi dalam penyelesaian proyek besar sehingga tidak efisisen, mengganggu proses bisnis selama proses implementasi, dan juga fungsi dari proyek tidak sesuai dengan keinginan dari yang diharapkan user.

2. IT service continuity- when business operations go off the air

Risiko ini berhubungan dengan pelayanan TI yang ketinggalan jaman dan tidak dapat diandalkan sehingga menganggu proses bisnis yang sedang berjalan. Biasanya berhubungan dengan sistem operasional dan produksi perusahaan serta kemampuan mereka untuk menyediakan kebutuhan dari

user.

3. Information assets – failing to protect and preserve

Risiko ini berhubungan khusus dengan kerusakan, kehilangan, dan eksploitasi aset informasi yang ada dalam sistem. Dampaknya bisa sangat fatal bagi perusahaan, contohnya informasi yang penting bisa dicuri oleh perusahaan kompetitor, detail dari kartu kredit dapat dilihat oleh pihak yang

tidak berwenang, sehingga dengan demikian akan merusak hubungan antara pelanggan dengan perusahaan. Ini tentunya akan sangat merugikan perusahaan.

4. Service providers and vendors – breaks in the IT value chain

Risiko ini berhubungan dengan kemampuan dari provider dan vendor. Bila mereka gagal dalam menyediakan pelayanan yang baik bagi kita, maka akan berdampak signifikan bagi sistem TI perusahaan. Dampak lainnya berhubungan dengan dampak jangka panjang seperti kekurangan dalam penyediaan layanan TI bagi user perusahaan tersebut.

5. Applications – flaky systems

Risiko ini berhubungan dengan kegagalan aplikasi TI yang diterapkan. Aplikasi biasanya berinteraksi dengan user dan dalam suatu perusahaan biasanya terdapat kombinasi antara software paket dan software buatan yang diintegrasikan menjadi satu.

6. Infrastructure – shaky foundations

Risiko ini berhubungan dengan kegagalan dalam infrastruktur TI. Infrastruktur adalah suatu nama yang umum bagi komputer maupun jaringan yang sedang dipakai dan berjalan di perusahaan tersebut. Di dalam infrastruktur juga termasuk software, seperti sistem operasi dan sistem

database management.

Kegagalan infrastruktur TI bisa bersifat permanen, ketika suatu komponen terbakar, dicuri, rusak maupun koneksi jaringannya sedang putus, maka dampak dari kegagalan tersebut tergantung dari ketahanan sistem yang ada. Apabila terdapat sitem yang sudah tidak kompatibel dengan model yang

baru, maka sistem tersebut perlu diganti. Apabila risiko ini dapat ditangani secara rutin, maka itu merupakan suatu perencanaan jangka panjang yang baik.

7. Strategic and emergent – disabled by IT

Risiko ini berhubungan dengan kemampuan TI untuk memberitahukan strategi bisnis yang dilakukan. Dampak-dampak yang tidak langsung tetapi sangat signifikan dalam pelaksanaan bisnis secara luas. Risiko merupakan kemampuan dari perusahaan untuk terus bergerak maju ke arah visi strategi. Untuk tetap kompetitif diperlukan kemajuan TI untuk dipahami dan dicocokan dengan potensi kesempatan eksploitasi bagi bisnis.

2.3.3 Langkah Pemecahan Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005 , p7), ada tiga langkah kunci dalam membuat risiko informasi teknologi berjalan untuk anda, dalam menempatkan diri anda dalam satu posisi dimana anda dapat hidup dengan risiko:

1. Anda perlu menempatkan kepemimpinan dan manajemen yang tepat pada tempatnya melalui teknologi informasi dan kerangka cara pengaturan risiko 2. Anda perlu menggabungkan cara anda mengurus risiko informasi teknologi

dengan mengadopsi sebuah pendekatan manajemen tas surat yang proaktif. 3. Anda perlu mengatur kompleksitas dengan secara aktif mengatur setiap jenis

2.4 Manajemen Risiko Teknologi Informasi

Menurut Alberts, C dan Dorofee, A (2004, p8), manajemen risiko adalah proses yang berkelanjutan dalam mengenal risiko dan mengimplementasikan rencana untuk menunjuk mereka.

Menurut Djojosoedarso (2003, p4), manajemen risiko adalah pelaksanaan fungsi-fungsi manajemen dalam penanggulangan risiko, terutama risiko yang dihadapi oleh organisasi/perusahaan, keluarga dan masyarakat. Jadi mencakup kegiatan merencakan, mengorganisir, menyusun, memimpin, dan mengawasi (termasuk mengevaluasi) program penanggulangan risiko.

Jadi, manajemen risiko adalah suatu proses identifikasi, mengukur risiko, serta membentuk strategi untuk mengelolanya melalui sumber daya yang tersedia. Strategi yang dapat digunakan antara lain mentransfer risiko pada pihak lain, menghindari risiko, mengurangi efek buruk dari risiko, dan menerima sebagian maupun seluruh konsekuensi dari risiko tertentu.

2.4.1 Fungsi – fungsi Pokok Manajemen Risiko

Menurut Djojosoedarso (2005, p14), fungsi pokok manajemen risiko terdiri dari:

1. Menemukan Kerugian Potensial

Artinya berupaya untuk menemukan atau mengidentifikasi seluruh risiko murni yang dihadapi perusahaan, yang meliputi:

a. Kerusakan fisik dari harta kekayaan perusahaan.

b. Kehilangan pendapatan atau kerugian lainnya akibat terganggunya operasi perusahaan.

d. Kerugian-kerugian yang timbul karena penipuan, tindakan-tindakan kriminal lainnya, tidak jujurnya karyawan.

e. Kerugian-kerugian yang timbul akibat karyawan kunci (keymen) meninggal dunia, sakit atau cacat.

2. Mengevaluasi Kerugian Potensial

Artinya melakukan evaluasi dan penilaian terhadap semua kerugian potensial yang dihadapi oleh perusahaan. Evaluasi dan penilaian ini akan meliputi perkiraan mengenai:

a. Besarnya kemungkinan frekuensi terjadinya kerugian artinya memperkirakan jumlah kemungkinan terjadinya kerugian selama suatu periode tertentu atau berapa kali terjadinya kerugian tersebut selama suatu periode tertentu.

b. Besarnya bahaya dari tiap-tiap kerugian, artinya menilai besarnya kerugian yang diderita, yang biasanya dikaitkan dengan besarnya pengaruh kerugian tersebut, terutama terhadap kondisi finansial perusahaan.

3. Memilih teknis/cara yang tepat atau menentukan suatu kombinasi dari teknik-teknik yang tepat guna menanggulangi kerugian.

Pada pokoknya ada empat cara yang dapat dipakai untuk menanggulangi risiko, yaitu mengurangi kesempatan terjadinya kerugian, meretensi, mengasuransikan, dan menghindari. Di mana tugas dari manajer risiko adalah memilih satu cara yang paling tepat untuk menanggulangi suatu risiko atau memilih suatu kombinasi dari cara-cara yang paling tepat untuk menanggulangi risiko.

2.4.2 Tahap Manajemen Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p62), jalan kehidupan manajemen risiko terdiri dari beberapa tahap berikut, ditempatkan dengan cara yang berbeda untuk jenis risiko yang berbeda:

1. Pengenalan/penemuan – menaruh risiko teknologi informasi pada radar manajemen.

2. Penilaian/analisis – mengerti risiko informasi teknologi dalam konteks tas surat keseluruhan risiko informasi teknologi dan menilai kemungkinan munculnya dan pengaruhnya pada bisnis.

3. Perawatan – menentukan pilihan terbaik dari beberapa langkah tindakan yang memungkinkan untuk mengatasi risiko, merencanakan, dan menyelesaikan tindakan yang diperlukan.

4. Pengamatan dan peninjauan – menindaklanjuti untuk memastikan apa yang direncanakan itu dikerjakan dan mengerti perubahan yang ada pada tas surat risiko teknologi informasi.

2.4.3 Manajemen Identifikasi Risiko

Menurut Bandyopadhyay dan Mykytyn (1999 , p437), langkah awal pada pengenalan risiko adalah dengan menentukan lingkungan teknologi informasi. Lingkungan teknologi informasi terdiri dari tiga tingkat:

1. Tingkat Aplikasi

Tingkat aplikasi berkonsentrasi pada risiko teknis atau kegagalan implementasi aplikasi informasi teknologi. Risiko seperti ini dapat timbul dari sumber internal dan eksternal. Ancaman eksternal adalah bencana alam, tindakan kompetitor, hacker, dan virus komputer.

Ancaman internal kepada aset teknologi informasi dapat datang dari akses fisik berotoritas atau tanpa otoritas yang mengakibatkan penyalahgunaan sistem.

Ancaman-ancaman ini dapat merusak atau menghancurkan aset informasi teknologi seperti perangkat keras, perangkat lunak, data, personil, atau fasilitas. Sebuah studi empiris pada keamanan komputer mengungkapkan bahwa, pada tingkat aplikasi, manajer-manajer menganggap bencana alam dan tindakan kecelakaan pegawai sebagai risiko dengan tingkat terbesar. Mereka juga melihat lingkungan komputer mainframe lebih aman daripada lingkungan mikrokomputer.

2. Tingkat organisasi

Pada tingkat organisasi, fokusnya adalah pada pengaruh informasi teknologi di semua bagian fungsional organisasi daripada pada bagian aplikasi yang terisolasi. Bisnis-bisnis menempatkan informasi teknologi secara bertingkat pada tingkat organisasi untuk mencapai keuntungan kompetitif.

Ketergantungan yang semakin berkembang terhadap teknologi informasi demi mendapatkan keuntungan strategis untuk organisasi dapat membuat organisasi menjadi sasaran berbagai jenis risiko.

3. Tingkat interorganisasi.

Pada tingkat interorganisasi, fokusnya adalah pada risiko teknologi informasi pada organisasi yang beroperasi pada lingkungan jaringan. Penggunaan teknologi informasi yang paling mutakhir dan kuat sekarang ini mencakup jaringan yang melewati batasan organisasi. Ini adalah SI otomatis yang dibagi oleh dua organisasi atau lebih. Perkembangan pada pemakaian sistem

interorganisasi (IOS) belakangan ini telah meningkatkan produktivitas, fleksibilitas, dan tingkat kompetitifan.

2.5 Metode Pengukuran Risiko Teknologi Informasi

Menurut artikel yang ditulis oleh Niekerk dan Labuschagne (2006), metode pengukuran risiko teknologi untuk keamanan informasi di perusahaan kecil, menengah dan mikro, terdiri dari dua metodologi, yaitu (1) OCTAVE-S dan (2) CRAMM V EXPRESS.

Menurut Maulana dan Supangkat (2006, p121), terdapat banyak metode yang bisa digunakan dalam penerapan manajemen risiko teknologi informasi, diantaranya menggunakan metode OCTAVE, COBIT, dan NIST Special Publication 800-30.

Dari semua metode pengukuran risiko teknologi informasi yang ada, kami akan menjabarkan dua metode yang ada yaitu metode NIST Special Publication 800-30 dan OCTAVE-S.

2.5.1 Pengukuran Risiko Teknologi Informasi Berdasarkan NIST SP 800-30

NIST (National Institute of Standard and Technology) mengeluarkan rekomendasi melalui publikasi khusus 800-30 tentang Risk Management Guide

for Information Technology System. Terdapat tiga proses dalam pengelolaan

risiko yaitu:

1. Proses Penilaian Risiko a. Karakteristik Sistem

Dalam menilai risiko untuk sebuah sistem TI, langkah pertama adalah untuk menentukan cakupan usaha. Pada tahap ini, batas-batas terhadap

sistem yang diidentifikasi, bersama dengan sumber daya dan informasi yang merupakan sistem. Karakteristik sebuah sistem TI membentuk ruang lingkup dari risiko usaha, yang menggambarkan operasional otorisasi atau akreditasi batas-batas, dan menyediakan informasi (misalnya, perangkat keras, perangkat lunak, sistem konektivitas, dan divisi yang bertanggung jawab atau dukungan personil) yang penting untuk menentukan risiko.

b. Identifikasi Ancaman

Identifikasi Ancaman yang mungkin menyerang kelemahan sistem TI, sebuah kelemahan atau kerentanan dapat dipicu dari kesengajaan ataupun ketidaksengajaan, sebuah sumber ancaman tidak akan menghasilkan sebuah risiko jika tidak ada kelemahan yang dibiarkan. Dalam mempertimbangkan kemungkinan adanya ancaman, hal yang tidak boleh diabaikan, yaitu mempertimbangan sumber ancaman, potensi kerentanan, dan kontrol yang ada.

c. Identifikasi Kerentanan

Analisis ancaman untuk sebuah sistem TI harus disertai sebuah analisis dari kerentanan yang terkait dengan sistem lingkungan. Tujuan dari langkah ini adalah untuk mengetahui kekurangan atau kelemahan dari sistem yang dapat dieksploitasi oleh sumber ancaman.

d. Analisis Pengendalian

Tujuan dari langkah ini adalah menganalisa pengendalian yang telah dilaksanakan atau direncanakan untuk meminimalkan atau

menghilangkan kemungkinan–kemungkinan ancaman dari kelemahan atau kekurangan yang ada.

e. Penentuan Kemungkinan/Kecenderungan

Untuk mendapatkan keseluruhan penilaian terhadap kemungkinan atau kecenderungan yang menunjukan adanya peluang kelemahan yang dapat dilakukan oleh lingkungan ancaman. Berikut ini faktor-faktor yang harus dipertimbangkan:

1. Motivasi dan Sumber Ancaman 2. Sifat dari Kerentanan

3. Keberadaan dan Efektifitas Pengendalian Saat Ini

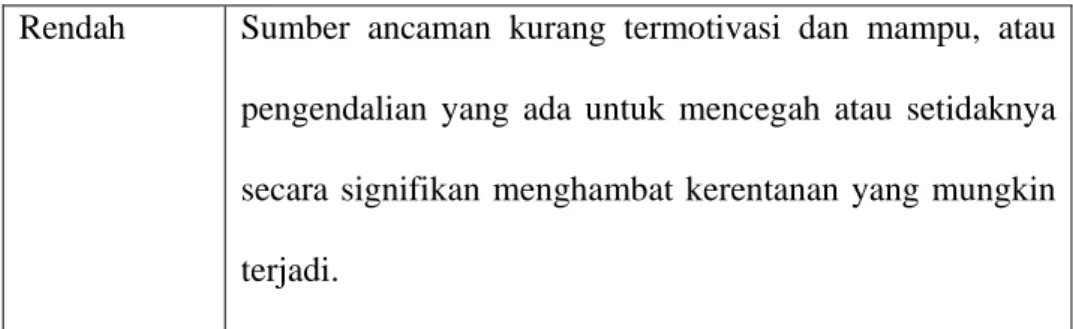

Kemungkinan/kecenderungan dari kelemahan potensial yang dapat terjadi, dideskripsikan dalam tingkatan tinggi, sedang, atau rendah:

Level kemungkinan

Definisi kemungkinan/kecenderungan

Tinggi Sumber ancaman yang memiliki motivasi tinggi, memiliki kemampuan yang cukup, dan pengendalian untuk mencegah kerentanan yang mungkin terjadi tidak efektif

Sedang Sumber ancaman termotivasi dan mampu, tetapi pengendalian yang ada, dapat menghambat kerentanan dengan sukses.

Rendah Sumber ancaman kurang termotivasi dan mampu, atau pengendalian yang ada untuk mencegah atau setidaknya secara signifikan menghambat kerentanan yang mungkin terjadi.

Table 2.1 Definisi kemungkinan/kecenderungan f. Analisis Dampak

Menentukan hasil dari dampak paling buruk yang mungkin terjadi dari sebuah ancaman yang timbul, sebelum memulai analisis dampak, diperlukan informasi sebagai berikut:

1. Sistem Misi (misalnya, proses yang dilakukan oleh sistem TI) 2. Sistem dan Data Kritikal (misalnya, sistem nilai atau pentingnya

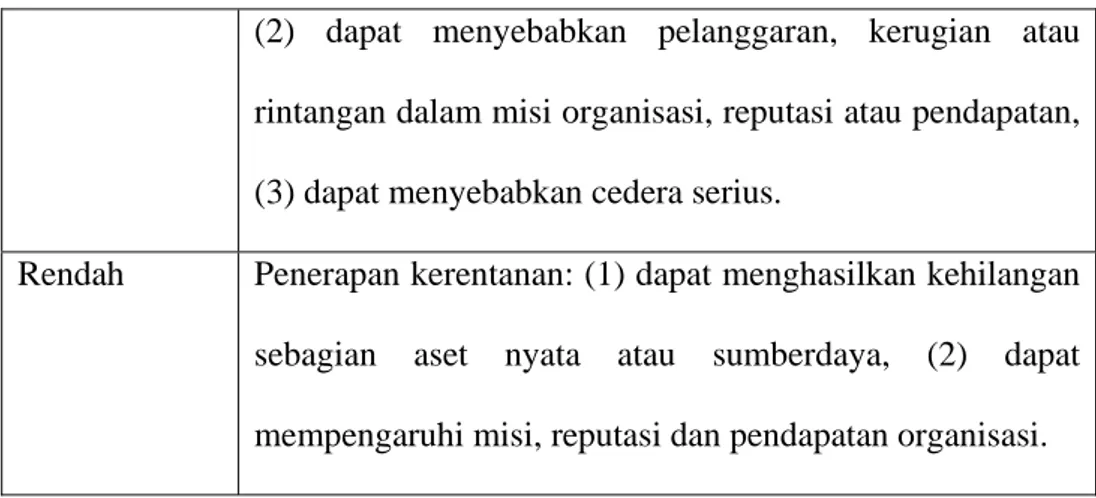

untuk sebuah organisasi) 3. Sistem dan Sensitivitas Data. Besarnya

dampak

Definisi dampak

Tinggi Penerapan kerentanan: (1) dapat menghasilkan kehilangan biaya yang sangat tinggi dari aset nyata utama atau sumberdaya, (2) dapat menyebabkan pelanggaran, kerugian atau rintangan dalam misi organisasi, reputasi atau pendapatan yang signifikan, (3) dapat menyebabkan kematian atau cedera serius.

Sedang Penerapan kerentanan: (1) dapat menghasilkan kehilangan biaya yang tinggi dari aset nyata utama atau sumberdaya,

(2) dapat menyebabkan pelanggaran, kerugian atau rintangan dalam misi organisasi, reputasi atau pendapatan, (3) dapat menyebabkan cedera serius.

Rendah Penerapan kerentanan: (1) dapat menghasilkan kehilangan sebagian aset nyata atau sumberdaya, (2) dapat mempengaruhi misi, reputasi dan pendapatan organisasi.

Tabel 2.2 Besarnya definisi dampak g. Penentuan Risiko

Tujuan dari langkah ini adalah untuk menilai tingkat risiko bagi sistem TI. Penentuan tingkat risiko ini merupakan suatu fungsi:

1. Kecenderungan suatu sumber ancaman menyerang vulnerability dari sistem TI.

2. Besaran dampak yang akan terjadi jika sumber ancaman sukses menyerang vulnerability dari sistem TI.

3. Terpenuhinya perencanaan kontrol keamanan yang ada untuk mengurangi dan menghilangkan resiko.

h. Rekomendasi Pengendalian

Selama proses ini, pengendalian yang dapat mengurangi atau mengeliminasi risiko yang diidentifikasi. Tujuan dari rekomendasi pengendalian adalah mengurangi tingkat risiko bagi sistem TI dan data ketingkat yang dapat diterima oleh organisasi. Faktor – faktor yang harus dipertimbangkan dalam rekomendasi pengendalian dan solusi alternatif untuk meminimalkan atau mengeliminasi risiko diidentifikasi:

1. Keefektifan dari Pilihan yang Direkomendasikan 2. Perundang–undangan dan Peraturan

3. Kebijakan Organisasi 4. Dampak Operasional

5. Keselamatan dan Kehandalan i. Dokumentasi Hasil-hasil

Setelah pengukuran risiko selesai (sumber ancaman, dan kerentanan telah diidentifikasi, penilaian risiko, dan rekomendasi pengendalian tersedia), hasil–hasil yang ada harus di dokumentasikan dalam laporan resmi. 2. Proses Pengurangan Risiko

Terdapat beberapa strategi dalam melakukan pengurangan risiko, yaitu dengan menerima risiko (risk assumption), mencegah terjadinya risiko (risk

avoidance), membatasi level resiko (risk limitation), perencanaan risiko (risk plan), penelitian dan pengakuan (research and acknowledgment),

mentransfer risiko (risk transference).

Metodologi pengurangan resiko berikut menggambarkan pendekatan untuk mengimplementasikan kontrol:

1. Memprioritaskan Aksi

2. Evaluasi Terhadap Kontrol yang Direkomendasikan 3. Melakukan Cost-Benefit Analysis

4. Memilih Kontrol

5. Memberikan Tanggung Jawab

6. Mengembangkan Rencana Implementasi Perlindungan 7. Implementasikan Kontrol yang Dipilih

3. Proses Evaluasi Risiko

Pada proses ini dilakukan evaluasi apakah pendekatan manajemen risiko yang diterapkan sudah sesuai. Kemudian dilakukan penilaian risiko kembali untuk memastikan keberadaan risiko yang teridentifikasi maupun risiko yang belum teridentifikasi.

2.5.2 Pengukuran Risiko Teknologi Informasi Berdasarkan OCTAVE-S OCTAVE-S adalah sebuah variasi dari pendekatan OCTAVE yang dikembangkan untuk pengukuran risiko teknologi informasi bagi organisasi yang beranggotakan 20 sampai 80 karyawan, dan diharapkan dalam organisasi memiliki 3 sampai 5 orang yang berpengetahuan luas dalam praktek keamanan. OCTAVE-S tidak direkomendasikan untuk organisasi yang tidak dapat menciptakan karyawan yang berpengetahuan luas.

OCTAVE-S adalah sebuah evaluasi informasi risiko keamanan dengan pengarahan sendiri. Hal ini memerlukan sebuah analisis team untuk menguji risiko keamanan di sebuah aset kritis organisasi dalam relasi kepada objective bisnisnya. Hasil akhirnya strategi perlindungan besar organisasi dan rencana peringanan risiko aset dasar. Dengan mengimplementasi hasil-hasil dari OCTAVE-S, sebuah organisasi berusaha melindungi semua informasi dengan lebih baik, relasi aset dan meningkatkan keseluruhan bidang keamanan.

Tahapan – tahapan OCTAVE-S yang berbasis pada framework OCTAVE yaitu:

a. Membangun Aset Berbasis Profil Ancaman

Tahap pertama adalah sebuah evaluasi dari aspek organisasi. Selama dalam tahap ini, tim analisis menggambarkan kriteria dampak evaluasi yang akan

digunakan nantinya untuk mengevaluasi risiko. Hal ini juga mengidentifikasi aset-aset organisasi yang penting, dan evaluasi praktek keamanan sekarang dalam organisasi. Tim menyelesaikan tugasnya sendiri, mengumpulkan informasi tambahan hanya ketika diperlukan. Kemudian memilih 3 dari 5 aset kritikal untuk menganalisa dasar kedalaman dari hubungan penting dalam organisasi. Akhirnya, tim menggambarkan kebutuhan-kebutuhan keamanan dan menggambarkan profil ancaman pada setiap aset. Dimana pada tahap ini terdiri atas 2 proses, yaitu identifikasi informasi organisasi dan membuat profil ancaman serta memiliki enam aktivitas.

b. Mengidentifikasi Kerentanan Infrastruktur

Selama tahap ini, tim analisis melakukan peninjauan ulang level tinggi dari infrastruktur komputer organisasi, fokus yang lebih pada keamanan yang mempertimbangkan perawatan dari infrastruktur. Tim analisis pertama menganalisis bagaimana orang-orang menggunakan infrastruktur komputer pada akses aset kritis, menghasilkan kunci dari kelas komponen-komponen. Tahap ini memiliki satu proses yaitu memeriksa perhitungan infrastruktur dalam kaitannya dengan aset yang kritis dimana terdapat dua aktivitas.

c. Mengembangkan Strategi Keamanan dan Perencanaan.

Selama tahap ini, tim analisis mengidentifikasi risiko dari aset kritis organisasi dan memutuskan apa yang harus dilakukan. Dasar dari pengumpulan analisis informasi, tim membuat strategi perlindungan untuk organisasi dan mengurangi rencana risiko yang ditujukan pada aset kritis. Kertas kerja OCTAVE-S yang digunakan selama tahap ini mempunyai struktur tinggi dan berhubungan erat dengan praktek katalog OCTAVE,

memungkinkan tim untuk menghubungkan rekomendasi-rekomendasinya untuk meningkatkan praktek keamanan dari penerimaan benchmark. Tahap ini terdiri atas 2 proses, yaitu identifikasi dan analisis risiko serta mengembangkan strategi perlindungan dan rencana mitigasi, di mana proses ini memiliki delapan aktivitas.

Manajemen risiko keamanan informasi memerlukan sebuah keseimbangan kegiatan reaksi dan proaktif. Selama dalam evaluasi OCTAVE-S, tim analisis memandang keamanan dari berbagai perspektif, memastikan rekomendasi mencapai keseimbangan dasar yang sesuai pada kebutuhan organisasi.

Hasil utama dari OCTAVE-S adalah terdiri dari 3 tingkatan, terdiri dari: a. Strategi perlindungan organisasi yang luas: Perlindungan strategi yang

digariskan pimpinan organisasi dengan cermat untuk praktek keamanan informasi.

b. Rencana mitigasi risiko: Rencana ini dimaksudkan untuk mengurangi risiko dari aset kritikal dan meningkatkan praktek keamanan yang dipilih. c. Daftar tindakan: Tindakan ini termaksud item tindakan jangka pendek

yang diperlukan untuk mengatasi kelemahan tertentu.

Setiap tahap OCTAVE-S memproduksi hasil yang bermanfaat sehingga sebagian evaluasi akan menghasilkan informasi yang berguna untuk meningkatkan sikap keamanan organisasi.