BAB 4 PEMBAHASAN

4.1 Perencanaan Audit 4.1.1 Tujuan

Audit atas sistem informasi persediaan dilakukan untuk menilai sejauh mana tingkat integritas, keamanan, efektifitas, dan efisiensi kinerja sistem informasi persediaan yang ada pada PT. Sumbertama Sejatikarsa.

4.1.2 Ruang Lingkup Audit

Ruang lingkup audit dibatasi pada penilaian atas pengendalian manajemen operasi dan keamanan; pengendalian batasan, masukan, dan keluaran.

4.2 Pelaksanaan Audit 4.2.1 Manajemen Keamanan 4.2.1.1 Program Audit

Type of test

Classification Substantive Test Audit

Instrument Initial

Procedures

Dapatkan informasi mengenai struktur organisasi

Dapatkan informasi mengenai job description dari masing-masing bagian dalam struktur organisasi.

Dapatkan pemahaman mengenai prosedur dan proses bisnis yang terkait dengan sistem informasi persediaan yang ada.

W, O, SD W, O, SD

(Keterangan: K-Kuesioner, W-Wawancara, O-Observasi, T-Testing, SD-Studi Dokumentasi)

Threat of Fire

Tinjau keberadaan dan kondisi tabung pemadam kebakaran, alarm kebakaran, detektor asap dan water sprinkler di setiap ruangan.

Dapatkan informasi tentang pemeriksaan secara berkala atas tabung pemadam kebakaran.

Lakukan peninjauan terhadap keberadaan bahan-bahan yang mudah

terbakar di sekitar aset-aset sistem informasi yang berharga.

K, W, O, T

K, W, SD

K, W, O

Threat of Water

Lakukan pengecekan terhadap penggunaan bahan pelindung tahan air pada perangkat keras yang tidak digunakan.

Lakukan peninjauan terhadap lokasi penempatan aset-aset sistem informasi.

K, W, O

K, W, O

Virus Cek penggunaan software anti virus di setiap komputer.

Dapatkan informasi mengenai apakah setiap file baru yang dijalankan selalu dicek oleh software anti virus.

Dapatkan informasi tentang scanning virus secara berkala di tiap komputer.

K, W, O, SD K, W, O, T K, W, SD Energy Variation

Lakukan pengecekan terhadap penggunaan dan kondisi UPS di tiap komputer.

Lakukan pengecekan terhadap keberadaan dan kondisi generator.

K, W, O, T

K, W, O, T Intruder Tinjau keberadaan petugas keamanan.

Dapatkan informasi mengenai penggunaan badge karyawan.

Dapatkan informasi mengenai adanya pengisian buku kunjungan tamu.

Dapatkan informasi tentang penggunaan alarm keamanan.

K, W, O K, W, O K, W, O, SD K, W, O Pengendalian Manajemen Keamanan Control of Last Resort

Dapatkan informasi mengenai disaster recovery plan perusahaan.

Dapatkan informasi tentang penggunaan asuransi atas aset-aset perusahaan.

K,W,O, SD, T K, W, SD

4.2.1.2 Resume Bukti Audit

[ Kuesioner, wawancara, dan observasi: lihat lampiran L.34, L.39, L.49 ]

Klasifikasi :Ancaman Api

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur mengenai dampak yang dapat ditimbulkan oleh api, diketahui bahwa:

Kebakaran dapat mengakibatkan perusahaan mengalami kerugian fatal berupa rusaknya semua aset-aset sistem informasi yang dimiliki.

Bahwa kebakaran merupakan ancaman paling serius yang dihadapi oleh semua perusahaan terhadap keamanan fisik atas aset-aset sistem informasi.

Oleh karena itu, impact dari api dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko kebakaran, diketahui bahwa:

Bangunan (e.g., dinding dan lantai) tidak terbuat dari bahan-bahan kayu. Sebagian besar karyawan tidak memiliki kebiasaan merokok.

Tidak terdapat aktivitas perusahaan yang membutuhkan dinyalakannya api. Oleh karena itu, tingkat probability masuk dalam kategori L.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai bentuk-bentuk pengendalian yang diterapkan perusahaan saat ini dalam menghadapi resiko kebakaran, diketahui hal-hal sebagai berikut:

Adanya tabung pemadam kebakaran.

Tempat keberadaan aset sistem informasi terbebas dari material yang mudah terbakar.

Tidak terdapat alarm keamanan, detektor asap, dan water sprinkler.

Adanya kebijakan perusahaan yang menetapkan bahwa seluruh ruangan di gedung perusahaan merupakan daerah bebas rokok.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori M.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko kebakaran, diketahui bahwa:

Tabung pemadam kebakaran diletakkan di seluruh lokasi bangunan perusahaan yang strategis dan mudah dijangkau.

Seluruh tabung pemadam kebakaran berfungsi dengan baik, dan dilakukan pengecekan terhadap kondisi kelayakan, serta pengisian ulang oleh petugas dari pemadam kebakaran setiap satu tahun sekali.

Keberadaan semua aset-aset sistem informasi terletak jauh dari material yang mudah terbakar (e.g., arsip-arsip dan persediaan kertas untuk keperluan print diletakkan di ruangan yang terpisah).

Oleh karena itu, tingkat coverage masuk dalam kategori H.

Klasifikasi :Ancaman Kerusakan karena Air

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur mengenai dampak yang dapat ditimbulkan oleh air, diketahui bahwa aset-aset sistem informasi sangat rentan terhadap air. Terkenanya air pada aset sistem informasi dapat mengakibatkan komponen-komponen didalamnya berkarat, dan juga konslet sehingga aset-aset sistem informasi menjadi rusak. Oleh karena dampak yang begitu fatal, maka impact dari air dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko kerusakan karena air, diketahui bahwa:

Lokasi gedung perusahaan berada di daerah yang bebas banjir.

Minuman dan makanan biasanya diletakkan di ruangan kerja oleh para karyawan.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai bentuk-bentuk pengendalian yang diterapkan perusahaan saat ini dalam menghadapi resiko kerusakan karena air, diketahui bahwa:

Langit-langit bangunan dilapisi dengan bahan yang tahan air (waterproof). Kebijakan untuk meletakkan aset-aset sistem informasi di tempat yang terbebas

dari air

Kebijakan mengenai peletakkan minuman dan semua material yang berbentuk cairan harus jauh dari tempat aset-aset sistem informasi berada.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko kerusakan karena air, diketahui bahwa:

Langit-langit semua ruangan yang ada pada gedung perusahaan dilapisi dengan bahan yang tahan air (waterproof).

Semua karyawan mematuhi kebijakan tersebut dikarenakan adanya penekanan dari pimpinan perusahaan.

Klasifikasi :Virus

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur mengenai dampak yang diakibatkan oleh virus, diketahui bahwa virus dapat mengganggu kinerja sistem aplikasi yang ada sehingga aplikasi tidak dapat bekerja dengan maksimal (e.g., response time menjadi lambat), merusak integritas data, dan bahkan virus dapat menghancurkan seluruh isi hard drive. Oleh karenanya, impact dari virus dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko virus, diketahui hal-hal sebagai berikut:

Perusahaan jarang menggunakan data-data masukan yang berasal dari removable disk (e.g., flashdisk). Data masukan yang digunakan hampir selalu berupa dokumen-dokumen sumber.

Komputer-komputer perusahaan tidak terhubung dengan internet. Oleh karena itu, tingkat probability tergolong dalam kategori L.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko virus, diketahui bahwa terdapat penggunaan

software anti virus baik pada server maupun client; adanya kebijakan perusahaan yang melarang para staf untuk menginstall software tambahan ke dalam komputer tanpa seijin dari pimpinan perusahaan; dan dilakukannya backup data secara berkala. Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko virus, diketahui hal-hal sebagai berikut:

Tidak dilakukan full system scan secara berkala.

Semua komputer yang ada di perusahaan hanya memuat software-software aplikasi yang diijinkan oleh perusahaan saja.

Backup data hanya dilakukan ke drive d: server saja. Backup data tidak dilakukan ke media compact disk.

Dilakukan scanning anti virus terhadap file-file yang akan digunakan. Oleh karena itu, tingkat coverage tergolong dalam kategori M.

Klasifikasi : Variasi Tegangan Listrik

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa variasi tegangan listrik tidak hanya mengganggu kinerja operasional, tetapi juga dapat berakibat pada rusaknya

peralatan komputer yang ada, e.g., terbakarnya circuit pada komponen komputer yang ada sehingga komputer menjadi rusak. Oleh karenanya, impact dari variasi tegangan listrik dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko variasi tegangan listrik, diketahui bahwa aliran listrik dari PLN seringkali tidak menentu. Karena ketersediaan (supply) listrik PLN sekarang ini terbatas menyebabkan seringnya terjadi variasi tegangan listrik, bahkan kadang terjadi pemadaman sementara secara tiba-tiba yang dilakukan oleh PLN. Oleh karena itu, tingkat probability masuk dalam kategori H.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai bentuk-bentuk pengendalian yang diterapkan perusahaan saat ini dalam menghadapi resiko variasi tegangan listrik, diketahui hal-hal sebagai berikut:

Terdapat penggunaan UPS (Uninterruptible Power Supply). Terdapat generator yang diletakkan di lt.3 gedung perusahaan.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko variasi tegangan listrik, diketahui hal-hal sebagai berikut:

Penggunaan UPS (Uninterruptible Power Supply) pada semua komputer yang ada.

Generator yang ada memiliki kemampuan untuk men-supply listrik yang dibutuhkan guna menunjang keseluruhan kegiatan operasional kantor dalam satu gedung, dan generator berada dalam keadaan yang terawat dan berfungsi dengan baik.

Oleh karena itu, tingkat coverage masuk dalam kategori H.

Klasifikasi : Gangguan dari Pihak Luar

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa pihak luar dapat memasuki perusahaan untuk melakukan pencurian, pengrusakan terhadap aset-aset sistem informasi, ataupun visual eavesdropping. Oleh karenanya, impact dari gangguan dari pihak luar dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko gangguan dari pihak luar, diketahui bahwa:

Gedung perusahaan adalah milik sendiri dan hanya digunakan untuk kegiatan operasional internal perusahaan.

Terdapat banyak karyawan bagian pengiriman yang berkeliaran untuk keperluan bongkar muat barang dari dan ke gudang.

Oleh karena itu, tingkat probability masuk dalam kategori M.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai bentuk-bentuk pengendalian yang diterapkan perusahaan saat ini dalam menghadapi resiko gangguan dari pihak luar, diketahui hal-hal sebagai berikut:

Penggunaan petugas keamanan.

Penguncian ruangan tempat aset sistem informasi berada ketika jam kantor telah selesai.

Tidak adanya penggunaan alarm keamanan, tanda pengenal diri (badge) karyawan, dan pengisian buku kunjungan tamu.

Dokumen penting mengenai aset sistem informasi diletakkan pada lemari yang dikunci.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori M.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko gangguan dari pihak luar, diketahui bahwa:

Hanya terdapat satu jalur akses untuk memasuki gedung, yaitu pintu masuk yang dijaga oleh dua orang petugas keamanan.

Ruangan tempat semua aset sistem informasi berada, selalu dikunci ketika jam kantor telah berakhir.

Semua dokumen penting mengenai aset sistem informasi diletakkan pada lemari yang dikunci, dan hanya dapat diakses oleh staf yang berwenang. Oleh karena itu, tingkat coverage masuk dalam kategori H.

Klasifikasi : Control of Last Resort

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa bentuk-bentuk pengendalian yang diimplementasikan guna mencegah resiko yang ada memiliki kemungkinan untuk gagal. Apabila hal itu terjadi dan bencana menyerang, maka operasi perusahaan menjadi terhenti dan mengakibatkan kerugian-kerugian (losses) akibat terhentinya operasional perusahaan. Oleh karena itu, impact dari resiko ini dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas bencana, diketahui bahwa:

Gedung perusahaan (diantaranya dinding dan lantai) terbuat dari material-material yang tidak rawan terhadap api.

Lokasi gedung berada di daerah yang tidak rawan banjir dan gempa bumi. Oleh karena itu, tingkat probability masuk dalam kategori L.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai bentuk-bentuk pengendalian yang diterapkan perusahaan saat ini dalam menghadapi bencana yang mungkin terjadi, diketahui bahwa:

Perusahaan memiliki backup site.

Dilakukannya backup atas data-data perusahaan secara berkala. Perusahaan mengikuti program asuransi.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi kemungkinan terjadinya bencana, diketahui hal-hal sebagai berikut:

Adanya fasilitas cold-site yang dilengkapi dengan generator. Asuransi mencakup gedung beserta seluruh isinya.

Backup data yang dilakukan hanya ke drive d: server. Backup data tidak dilakukan ke media compact disk.

4.2.1.3 Matrik Penilaian Resiko dan Pengendalian

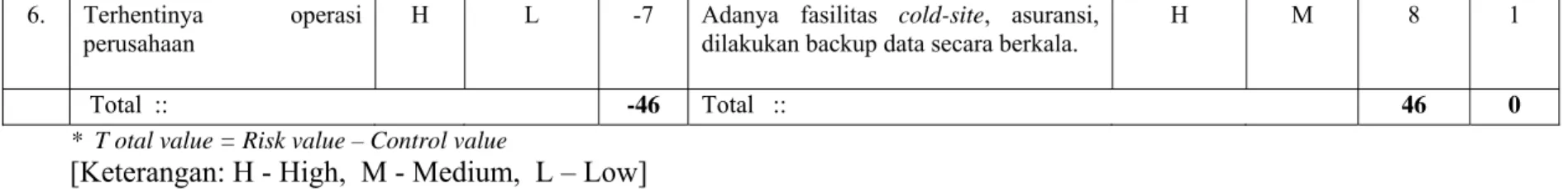

No. Risk Impact Probability Risk

value

Control Reliability Coverage Control value

Total

1. Kebakaran H L -7 Adanya tabung pemadam kebakaran;

tempat keberadaan aset SI terbebas dari bahan yang mudah terbakar; adanya kebijakan perusahaan yang menetapkan bahwa seluruh ruangan di gedung perusahaan merupakan daerah bebas rokok; tidak terdapat alarm keamanan, detektor asap, dan watersprinkler.

M H 6 -1

2. Kerusakan oleh karena air H M -8 Langit-langit bangunan dilapisi

waterproof, aset-aset SI diletakkan di

tempat yang bebas air.

H H 9 1

3. Virus H L -7 Penggunaan software anti virus;

larangan menginstall software

tambahan; dilakukan backup data secara berkala.

H M 8 1

4. Variasi tegangan listrik H H -9 Penggunaan UPS dan generator H H 9 0

5. Gangguan dari pihak luar H M -8 Adanya petugas keamanan; ruangan tempat aset sistem informasi berada dikunci; dokumen penting mengenai aset sistem informasi diletakkan pada lemari yang dikunci; tidak adanya alarm keamanan, badge karyawan, dan

pengisian buku kunjungan tamu.

6. Terhentinya operasi

perusahaan H L -7 Adanya dilakukan backup data secara berkala. fasilitas cold-site, asuransi, H M 8 1

Total :: -46 Total :: 46 0

* T otal value = Risk value – Control value

[Keterangan: H - High, M - Medium, L – Low]

Tabel 4.1 Matrik Penilaian Resiko dan Pengendalian – Security Management Control

Berdasarkan matrik penilaian resiko dan pengendalian diatas, diperoleh total gabungan nilai antara resiko dan pengendalian sebesar 0 poin, yang berarti secara keseluruhan perusahaan memiliki tingkat pengendalian manajemen keamanan yang memadai. Bahwa resiko-resiko manajemen keamanan yang ada seimbang dengan tingkat pengendalian yang saat ini diterapkan oleh perusahaan.

4.2.1.4 Temuan Audit

1. Tidak terdapat alarm kebakaran, detektor asap, dan water sprinkler

Pada gedung perusahaan tidak ditemukan adanya penggunaan alarm kebakaran, detektor asap, dan juga water sprinkler di seluruh ruangan. Detektor asap hanya ditemukan pada ruangan gudang.

Sistem perlindungan terhadap bahaya api yang baik mengharuskan adanya penggunaan detektor asap dan water sprinkler pada setiap ruangan yang ada pada gedung perusahaan, serta keberadaan alarm kebakaran di tempat yang strategis.

Tidak adanya alarm kebakaran, detektor asap, dan water sprinkler disebabkan karena kurangnya perhatian dari pihak developer dan pemilik perusahaan ketika pembangunan gedung perusahaan dilakukan, sehingga pemasangan atas sistem pengaman kebakaran ini menjadi terlewatkan.

Sampai saat ini tidak pernah terjadi kebakaran pada gedung perusahaan, namun demikian apabila suatu ketika terjadi kebakaran maka kebakaran tidak akan segera diketahui sehingga api menjadi lebih besar dibandingkan bila diketahui lebih cepat dengan adanya detektor asap, dan waktu pemadaman api pun menjadi lebih lama, serta evakuasi karyawan menjadi lebih sulit dilakukan karena tidak adanya sinyal standar atas kebakaran, berupa alarm kebakaran.

Oleh karena itu, perusahaan sebaiknya melakukan perbaikan atas gedung dengan memasang detektor asap dan water sprinkler di seluruh ruangan, serta alarm kebakaran di lokasi yang strategis.

2. Tidak terdapat penggunaan bahan penutup yang tahan air pada peralatan komputer yang tidak digunakan

Peralatan-peralatan komputer yang ada tidak ditutupi dengan penutup oleh para karyawan ketika selesai digunakan, yaitu pada waktu jam pulang kantor.

Seharusnya peralatan komputer yang tidak digunakan ditutupi dengan bahan pelindung yang tahan air untuk mencegah kemungkinan rusaknya peralatan komputer karena terkena air.

Tidak digunakan bahan penutup pada peralatan komputer ini dikarenakan kurangnya perhatian perusahaan mengenai masalah perawatan atas peralatan komputer yang dimiliki.

Setelah dilakukan evaluasi, sampai saat ini memang belum pernah terjadi masalah kerusakan pada peralatan komputer dikarenakan tidak terlindungnya peralatan komputer yang tidak digunakan. Namun demikian, resiko tetap saja ada.

Oleh karena itu, untuk menjamin terhindarnya kerusakan peralatan komputer yang ada, sebaiknya semua peralatan komputer ditutupi dengan penutup yang tahan air pada setiap akhir jam kerja kantor.

3. Tidak dilakukan full system scan secara berkala

Para pegawai PT. Sumbertama Sejatikarsa tidak melakukan full system scan secara berkala atas komputer masing-masing yang digunakan. Begitu pula terhadap server, tidak dilakukan full system scan secara berkala oleh pemilik perusahaan.

Sebagai langkah detective control, perlu dilakukan full system scan secara berkala untuk mendeteksi infeksi-infeksi virus yang ada.

Tidak dilakukannya full system scan secara berkala itu disebabkan oleh karena tidak adanya penekanan dari perusahaan mengenai pentingnya dilakukan scanning anti virus, dengan pertimbangan bahwa komputer perusahaan tidak terhubung dengan internet dan jarang digunakan data masukan selain berupa dokumen sumber.

Setelah dilakukan evaluasi mengenai kondisi ini, ternyata memang tidak ditemukan adanya virus pada semua komputer perusahaan yang digunakan. Namun demikian, resiko tetap saja ada.

Oleh karena itu, untuk mendapatkan jaminan bahwa komputer perusahaan terbebas dari virus maka pimpinan perusahaan sebaiknya membuat kebijakan yang mengharuskan para staf untuk melakukan full system scan secara berkala.

4. Backup data hanya dilakukan ke drive d: server saja

Setiap bulan perusahaan backup data ke drive d: server. Backup data tidak dilakukan ke media compact disk.

Seharusnya dilakukan pembackupan data ke media lainnya, seperti compact disk sehingga perusahaan memiliki cadangan data selain backup yang terdapat pada server.

Kondisi di atas terjadi karena hal tersebut tidak terpikirkan oleh pimpinan perusahaan. Pimpinan perusahaan selama ini merasa dengan dilakukannya backup ke drive d: server sudah memadai.

Sampai saat ini tidak pernah terjadi masalah atas data backup yang dilakukan ke drive d: server. Namun demikian, resiko tidak dapat dipakainya data backup yang tersimpan pada server tetap saja ada.

Oleh karena itu, perusahaan sebaiknya melakukan backup data ke compact disc (CD) selain pada drive d: server, untuk lebih memberikan jaminan kepastian atas ketersediaan data backup ketika dibutuhkan.

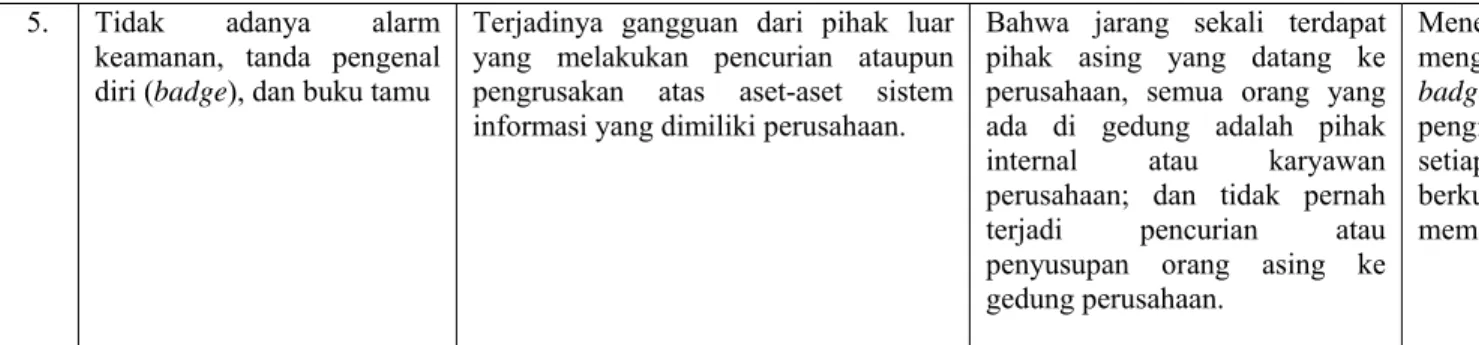

5. Tidak adanya alarm keamanan, tanda pengenal diri (badge), dan buku tamu

Pada gedung perusahaan tidak terdapat penggunaan alarm keamanan, selain itu para karyawan tidak menggunakan tanda pengenal diri (badge) untuk membedakan antara karyawan dengan tamu perusahaan, serta tidak adanya buku tamu yang harus diisi oleh pihak asing yang melakukan kunjungan ke perusahaan.

Seharusnya terdapat penggunaan alarm keamanan, badge karyawan, dan pengisian buku tamu dalam rangka pengendalian terhadap resiko adanya gangguan dari pihak luar yang melakukan pencurian ataupun pengrusakan atas aset-aset sistem informasi yang dimiliki perusahaan.

Kondisi tersebut terjadi karena gedung beroperasi hanya diperuntukkan bagi kegiatan internal perusahaan saja. Jadi jarang terdapat pihak luar yang datang ke perusahaan. Selain itu, keamanan gedung dirasa sudah cukup oleh pemilik perusahaan dengan adanya penjaga gedung dan dikuncinya ruangan-ruangan setelah selesai digunakan.

Dan sampai saat ini memang jarang sekali terdapat pihak asing yang datang ke perusahaan, semua orang yang ada di gedung adalah pihak internal atau karyawan perusahaan; dan tidak pernah terjadi pencurian atau penyusupan orang asing ke gedung perusahaan. Namun demikian, resiko tetap saja ada.

Oleh karena itu, untuk memaksimalkan pengendalian atas resiko adanya unauthorized intruders sebaiknya perusahaan memasang alarm keamanan, menetapkan kebijakan mengenai penggunaan badge karyawan, dan juga buku tamu yang harus diisi oleh setiap pihak luar yang berkunjung ke perusahaan.

4.2.1.5 Rekomendasi Audit

No. Temuan Audit Resiko Existing condition Rekomendasi Pihak

Pelaksana 1. Tidak terdapat alarm

kebakaran, detektor asap, dan water sprinkler.

Apabila terjadi kebakaran maka kebakaran tidak dapat segera diketahui sehingga menyebabkan api menjadi lebih besar dibandingkan bila diketahui lebih cepat dengan adanya detektor asap, dan waktu pemadaman api pun menjadi lebih lama, serta evakuasi karyawan menjadi lebih sulit dilakukan karena tidak adanya sinyal standar atas kebakaran, berupa alarm kebakaran.

Bahwa sampai saat ini belum pernah terjadi kebakaran pada gedung perusahaan.

Perusahaan sebaiknya melakukan perbaikan atas gedung dengan memasang detektor asap dan water sprinkler di seluruh

ruangan, serta alarm kebakaran di lokasi yang strategis.

Bag. Maintenance

2. Tidak terdapat penggunaan bahan penutup yang tahan air pada peralatan komputer yang tidak digunakan

Rusaknya peralatan komputer oleh

karena terkena air. Bahwa sampai saat ini belum pernah terjadi masalah kerusakan pada peralatan komputer dikarenakan tidak terlindungnya peralatan komputer.

Semua peralatan komputer ditutupi dengan penutup yang tahan air pada setiap akhir jam kerja kantor

Para staf perusahaan

3. Tidak dilakukan full system scan secara berkala

Tidak terdeteksinya virus-virus yang terdapat pada komputer.

Tidak ditemukan adanya virus pada semua komputer perusahaan yang digunakan.

Menetapkan kebijakan yang mengharuskan para staf untuk melakukan full system scan secara berkala.

Pimpinan perusahaan

4. Backup data hanya

dilakukan ke drive d: server saja

Rusaknya atau tidak dapat dipakainya data backup yang tersimpan pada server ketika dibutuhkan.

Bahwa sampai saat ini tidak pernah terjadi masalah atas data backup yang dilakukan ke drive d: server.

Melakukan backup data ke

compact disc (CD) selain

pada drive d: server, untuk lebih memberikan jaminan kepastian atas ketersediaan data backup ketika dibutuhkan

Pimpinan perusahaan

5. Tidak adanya alarm keamanan, tanda pengenal diri (badge), dan buku tamu

Terjadinya gangguan dari pihak luar yang melakukan pencurian ataupun pengrusakan atas aset-aset sistem informasi yang dimiliki perusahaan.

Bahwa jarang sekali terdapat pihak asing yang datang ke perusahaan, semua orang yang ada di gedung adalah pihak internal atau karyawan perusahaan; dan tidak pernah terjadi pencurian atau penyusupan orang asing ke gedung perusahaan.

Menetapkan kebijakan mengenai penggunaan

badge karyawan, dan juga

pengisian buku tamu oleh setiap pihak luar yang berkunjung ke perusahaan; memasang alarm keamanan.

Pimpinan perusahaan dan Bag. Maintenance

4.2.2 Pengendalian Manajemen Operasi 4.2.2.1 Program Audit

Type Of test

Classification Substantive Test Audit

Instrument Operation Management Control Operation Control

Lakukan peninjauan terhadap job description dari masing-masing bagian yang ada.

Dapatkan informasi mengenai ketersediaan buku panduan (manua bookl).

Dapatkan informasi mengenai adanya supervisi terhadap kegiatan operasional yang dilakukan.

Dapatkan informasi tentang adanya pelatihan bagi karyawan baru dalam hal pengoperasian aplikasi.

W, O, SD K, W, O, SD K, W, O K, W, SD Maintenance Control

Lakukan peninjauan terhadap intensitas penggunaan peralatan komputer yang ada.

Dapatkan informasi mengenai dilakukannya perawatan terhadap peralatan komputer.

Dapatkan informasi mengenai ketersediaan staf teknisi TI dalam perusahaan. W, O, SD K, W, O, SD K, W, O, SD Data Entry Environment & Facilities

Dapatkan informasi mengenai kenyamanan dari peralatan kantor (e.g.,meja dan kursi) yang digunakan. Lakukan peninjauan mengenai

penerangan ruangan yang ada.

Lakukan peninjauan terhadap tingkat kebisingan daerah lokasi gedung perusahaan berada.

Lakukan peninjauan mengenai sirkulasi udara dan penggunaan AC dalam ruangan kantor .

Cek mengenai posisi layar komputer terhadap pantulan cahaya lampu. Lakukan peninjauan terhadap tata

letak peralatan yang terdapat di atas meja. W, O, T K, W, O K, W, O K, W, O K, W, O K, W, O Documentation Library

Dapatkan informasi mengenai lokasi penyimpanan dokumentasi yang berkaitan dengan aset sistem

(Keterangan: K-Kuesioner, W-Wawancara, O-Observasi, T-Testing, SD-Studi Dokumentasi)

4.2.2.2 Resume Bukti Audit

[ Kuesioner, wawancara, dan observasi: lihat Lampiran L.35 , L.41, L.50 ]

Klasifikasi : Operation Control

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa tidak adanya pengendalian operasi berdampak pada meningkatnya kemungkinan terjadinya tindakan yang menyimpang diluar dari wewenang yang dimiliki; dan ketidakefektifan tindakan penanganan atas masalah operasional komputer, padahal teknologi informasi memegang peranan yang kritikal bagi perusahaan. Oleh karenanya, impact dari tidak adanya pengendalian operasi dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko tersebut, diketahui hal-hal sebagai berikut:

informasi.

Dapatkan informasi mengenai pembatasan hak akses terhadap dokumentasi.

Lakukan peninjauan mengenai penataan yang dilakukan terhadap arsip dokumentasi.

K, W, O

Terdapat job description yang jelas atas tugas dari masing-masing staf.

Adanya user manual atas aplikasi yang digunakan, dan buku panduan untuk pengoperasian peralatan komputer yang ada.

Oleh karena itu, tingkat probability tergolong dalam kategori M.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui hal-hal sebagai berikut:

Adanya pengawasan atau supervisi yang dilakukan untuk menjamin kepatuhan terhadap tugas operasional yang telah ditetapkan.

Terdapat pemisahan tugas yang jelas antara bagian yang bertugas memberikan otorisasi; melakukan pengentrian data; dan penyimpanan (custody).

Adanya kebijakan pemberian pelatihan (training) bagi karyawan baru dalam hal mengoperasikan aplikasi yang ada.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui bahwa:

Supervisi dilakukan terhadap semua bagian atas pelaksanaan tugas operasional yang telah ditetapkan.

Pelatihan selalu dilakukan terhadap setiap karyawan baru mengenai aplikasi-aplikasi yang akan digunakan dalam tugasnya sehari-hari.

Oleh karena itu, tingkat coverage tergolong dalam kategori H.

Klasifikasi : Maintenance Control

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa tidak adanya maintenance control memperbesar kemungkinan rusaknya perangkat keras. Kerusakan pada perangkat keras yang kritikal bagi operasional perusahaan dapat berakibat pada terhentinya aktivitas bisnis perusahaan. Oleh karenanya, impact dari resiko ini dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko yang ada, diketahui bahwa peralatan komputer yang ada digunakan secara aktif dalam kegiatan operasional perusahaan sehari-hari. Oleh karena itu, tingkat probability tergolong dalam kategori H.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui hal-hal sebagai berikut:

Adanya perawatan atau pembersihan terhadap peralatan komputer yang ada. Atas kerusakan peralatan komputer yang terjadi, perusahaan memanggil

teknisi dari luar perusahaan untuk melakukan perbaikan.

Adanya kebijakan (untuk maintenance terhadap CPU), bila memungkinkan, pemindahan atas data-data dan program penting dari mesin harus dilakukan sebelum diserahkan untuk diperbaiki oleh teknisi.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan pengendalian yang ada, didapatkan informasi sebagai berikut:

Setiap terjadi kerusakan peralatan komputer, perusahaan segera menghubungi pihak teknisi dari luar untuk dilakukan service atau perbaikan pada hari yang sama.

Setiap staf bertanggung jawab atas kebersihan dan perawatan terhadap peralatan komputer yang digunakan dalam keseharian pekerjaannya.

Klasifikasi : Data Entry Environment and Facilities

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa lingkungan dan fasilitas yang tidak baik dalam menunjang keying tasks menyebabkan menurunnya kecepatan dari kinerja pengentrian data yang dilakukan oleh user, yang hal ini mengakibatkan ketidakefisienan dari operasional perusahaan. Oleh karenanya, impact dari resiko ini dimasukkan dalam kategori L.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko yang ada, diketahui hal-hal sebagai berikut:

Penggunaan kursi yang empuk dan sesuai tingginya dengan meja kantor yang digunakan.

Adanya penerangan ruangan dengan intensitas cahaya yang memadai dan mendukung aktivitas pengentrian data.

Penggunaan AC pada ruangan, dan adanya sirkulasi udara dalam ruangan yang baik (ruangan tidak berbau apek).

Lokasi perusahaan yang tidak terletak di daerah yang ramai atau bising. Oleh karena itu, tingkat probability tergolong dalam kategori L.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui hal-hal sebagai berikut:

Pengaturan terhadap intensitas cahaya dan posisi dari layar komputer.

Pengaturan layout atau tata letak dari peralatan yang terletak diatas meja untuk mendukung efektifitas kerja pengentrian data.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan pengendalian yang ada, diketahui hal-hal sebagai berikut:

Dilakukan pengaturan intensitas cahaya (brightness) atas seluruh komputer yang digunakan perusahaan agar tidak menyilaukan dan membuat mata lelah.

Posisi seluruh layar komputer terletak pada posisi yang baik dimana cahaya lampu tidak terpantul pada layar komputer.

Terdapat pengaturan atas tata letak dari perlengkapan kantor yang terdapat pada semua meja kerja staf, agar memberikan kenyamanan dan memberi ruang gerak yang leluasa dan kondusif dalam melakukan kegiatan pengentrian data.

Klasifikasi : Documentation Library

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa dokumentasi-dokumentasi yang berkaitan dengan aset sistem informasi apabila tidak terkelola dengan baik berakibat pada hilang atau dicurinya dokumen tersebut. Oleh karenanya, impact dari resiko ini dimasukkan dalam kategori M.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko yang ada, diketahui bahwa semua dokumentasi yang berkaitan dengan aset-aset sistem informasi yang dimiliki perusahaan disimpan di ruangan kantor. Oleh karena itu, tingkat probability tergolong dalam kategori H.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui hal-hal sebagai berikut:

Dokumentasi yang terkait dengan aset sistem informasi diletakkan pada lemari yang dikunci.

Tidak dilakukan penataan atas dokumentasi sistem informasi yang ada pada lemari penyimpanan.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori M.

Coverage:

Dari hasil evaluasi mengenai cakupan pengendalian yang ada, diketahui bahwa: Semua dokumentasi sistem informasi diletakkan pada lemari yang dikunci. Terdapat staf yang bertanggung jawab atas dokumentasi sistem informasi

yang ada, dimana akses ke dokumentasi harus melalui persetujuan dari staf tersebut.

4.2.2.3 Matrik Penilaian Resiko dan Pengendalian

No. Risk Impact Probability Risk

value

Control Reliability Coverage Control value

Total Value *

1. Penanganan atas masalah

operasional yang buruk. H M -8 Dilakukan supervisi (pengawasan), pemisahan tugas yang jelas, dan pemberian pelatihan bagi karyawan baru.

H H 9 1

2. Tidak adanya maintenance control terhadap peralatan

komputer

H H -9 Adanya dilakukan perawatan atas peralatan komputer; apabila terjadi kerusakan, perusahaan memanggil teknisi dari luar untuk melakukan perbaikan; adanya kebijakan (apabila memungkinkan) untuk memindahkan data dan program penting dari CPU sebelum diserahkan pada teknisi untuk dilakukan perbaikan.

H M 8 -1

3. Lingkungan dan fasilitas yang tidak menunjang aktivitas pengentrian data.

L L -1 Pengaturan terhadap intensitas cahaya dan posisi dari layar komputer, pengaturan tata letak dari peralatan yang terletak di atas meja.

H H 9 8

4. Dokumentasi yang berkaitan dengan aset sistem informasi tidak terkelola dengan baik.

M H -6 Dokumentasi yang terkait dengan aset sistem informasi diletakkan pada lemari yang dikunci, adanya pembatasan hak akses, dan tidak dilakukannya penataan atas dokumentasi aset sistem informasi.

M H 6 0

Total :: - 24 Total :: 32 8

* T otal value = Risk value – Control value

[Keterangan: H - High, M - Medium, L – Low]

Tabel 4.3 Matrik Penilaian Resiko dan Pengendalian – Operation Management Control

Berdasarkan matrik penilaian resiko dan pengendalian di atas, diperoleh total gabungan nilai antara resiko dan pengendalian sebesar 8 poin, yang berarti secara keseluruhan perusahaan memiliki tingkat pengendalian manajemen operasi yang baik. Bahwa resiko-resiko manajemen operasi yang ada lebih kecil dari tingkat pengendalian yang saat ini diterapkan oleh perusahaan.

4.2.2.4 Temuan Audit

1. Perusahaan tidak memiliki staf teknisi TI yang bertugas untuk maintenance atas aset sistem informasi yang ada.

Perusahaan tidak memiliki staf khusus yang bertugas menangani persoalan teknis teknologi informasi yang terjadi di dalam perusahaan. Apabila terjadi kerusakan, maka perusahaan akan menghubungi jasa teknisi dari luar untuk melakukan perbaikan.

Seharusnya perusahaan memiliki staf teknisi TI yang bertugas menangani mengenai segala persoalan dan maintenance atas teknologi informasi yang digunakan perusahaan.

Kondisi ini terjadi karena kurangnya perhatian dari pimpinan perusahaan mengenai pentingnya masalah maintenance atas aset-aset sistem informasi yang dimiliki.

Sampai saat ini, kerusakan atas aset-aset sistem informasi yang dimiliki perusahaan jarang terjadi, dan penggunaan jasa teknisi dari luar untuk perbaikan apabila diperlukan dirasa sudah cukup. Namun demikian, penggunaan jasa teknisi dari luar tidak efisien sebab terbuangnya waktu untuk memanggil teknisi dibandingkan dengan bila menggunakan staf teknisi internal yang selalu tersedia kapanpun dibutuhkan; dan juga kehandalan atas aset sistem informasi yang ada menjadi lebih terjamin dengan dilakukan maintenance secara berkala oleh staf internal yang memang kompeten di bidangnya.

Oleh karena itu, perusahaan sebaiknya merekrut staf teknisi khusus untuk keperluan maintenance atas teknologi informasi yang digunakan perusahaan .

2. Perusahaan tidak melakukan penataan terhadap dokumentasi-dokumentasi yang berkaitan dengan aset sistem informasi.

Perusahaan tidak melakukan penataan terhadap dokumentasi-dokumentasi yang berkaitan dengan aset sistem informasi yang dimilikinya. Semua dokumentasi tersebut disimpan pada lemari yang dikunci, tanpa dilakukannya penataan.

Seharusnya perusahaan melakukan penataan terhadap dokumentasi sistem informasi yang ada, sehingga memudahkan dilakukannya pencarian dokumentasi ketika dibutuhkan.

Kondisi ini terjadi karena perusahaan tidak menetapkan kebijakan mengenai perlunya dilakukan penataan atas dokumentasi-dokumentasi sistem informasi yang ada.

Sebagai akibatnya, pencarian atas dokumentasi sistem informasi ketika dibutuhkan memakan waktu yang lama karena tidak dilakukannya penataan atau pengelompokan dokumentasi berdasarkan kategori.

Oleh karena itu, perusahaan sebaiknya melakukan penataan terhadap semua dokumentasi yang berkaitan dengan aset sistem informasi yang dimilikinya.

4.2.2.5 Rekomendasi Audit

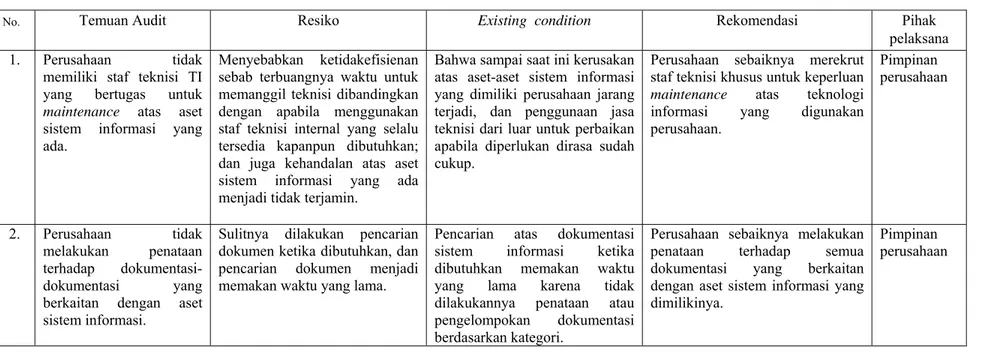

No. Temuan Audit Resiko Existing condition Rekomendasi Pihak

pelaksana

1. Perusahaan tidak

memiliki staf teknisi TI yang bertugas untuk

maintenance atas aset

sistem informasi yang ada.

Menyebabkan ketidakefisienan sebab terbuangnya waktu untuk memanggil teknisi dibandingkan dengan apabila menggunakan staf teknisi internal yang selalu tersedia kapanpun dibutuhkan; dan juga kehandalan atas aset sistem informasi yang ada menjadi tidak terjamin.

Bahwa sampai saat ini kerusakan atas aset-aset sistem informasi yang dimiliki perusahaan jarang terjadi, dan penggunaan jasa teknisi dari luar untuk perbaikan apabila diperlukan dirasa sudah cukup.

Perusahaan sebaiknya merekrut staf teknisi khusus untuk keperluan

maintenance atas teknologi

informasi yang digunakan perusahaan. Pimpinan perusahaan 2. Perusahaan tidak melakukan penataan terhadap dokumentasi-dokumentasi yang berkaitan dengan aset sistem informasi.

Sulitnya dilakukan pencarian dokumen ketika dibutuhkan, dan pencarian dokumen menjadi memakan waktu yang lama.

Pencarian atas dokumentasi sistem informasi ketika dibutuhkan memakan waktu yang lama karena tidak dilakukannya penataan atau pengelompokan dokumentasi berdasarkan kategori.

Perusahaan sebaiknya melakukan penataan terhadap semua dokumentasi yang berkaitan dengan aset sistem informasi yang dimilikinya.

Pimpinan perusahaan

4.2.3 Pengendalian Batasan 4.2.3.1 Program Audit

Type of test

Classification Substantive Test Audit

Instrument Identification

& Authentication

Dapatkan informasi mengenai keberadaan pengendalian terhadap hak akses.

Dapatkan informasi mengenai penggantian password secara berkala. Dapatkan informasi mengenai

keberadaan terminal time-out.

Lakukan peninjauan mengenai keberadaan pesan informasi yang ditampilkan aplikasi atas waktu akses terakhir yang dilakukan.

Lakukan peninjauan mengenai adanya penyamaran karakter terhadap password yang dientri.

Lakukan pengecekan mengenai keberadaan username dan password yang bersifat case sensitive

Dapatkan informasi mengenai penggunaan karakter alpanumeric mix pada username dan password Dapatkan informasi mengenai adanya

dilakukan penghapusan hak akses bagi karyawan yang sudah mengundurkan diri.

Lakukan peninjauan mengenai adanya dilakukan perubahan level akses terhadap karyawan yang dipindahtugaskan ke bagian lain.

K, W, O, SD K, W, SD K, W, O K, W, O K, W, O, T K,W, O, T K, W, SD K, W, SD K, W, SD Pengendalian Batasan Action Privilege

Lakukan peninjauan mengenai keberadaan menu untuk mengatur action privilege pada aplikasi DBS. Dapatkan informasi mengenai

keberadaan dan penggunaan audit trail.

Dapatkan informasi mengenai kebijakan perusahaan dalam menetapkan action privilege bagi setiap staf

W, O, SD

K, W,O, SD K, W, O

(Keterangan: K-Kuesioner, W-Wawancara, O-Observasi, T-Testing, SD-Studi Dokumentasi)

4.2.3.2 Resume Bukti Audit

[ Kuesioner, wawancara, dan observasi: lihat Lampiran L.36 , L.43, L.51 ]

Klasifikasi : Identification & Authentication

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa tidak adanya proses identifikasi dan authentikasi untuk mengakses sistem aplikasi mengakibatkan terjadinya aktivitas-aktivitas yang tidak terotorisasi dalam penggunaan aplikasi oleh unauthorized user. Oleh karenanya, impact dari resiko ini dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko yang ada, diketahui bahwa para staf bekerja pada ruangan yang sama, dan tidak semua komputer terhubung dalam jaringan client-server untuk keperluan penggunaan aplikasi DBS. Oleh karena itu, tingkat probability tergolong dalam kategori M.

Logs and Auditability

Dapatkan informasi mengenai ketersediaan dan penggunaan fasilitas user logs pada aplikasi.

2. Assessment of Control Reliability:

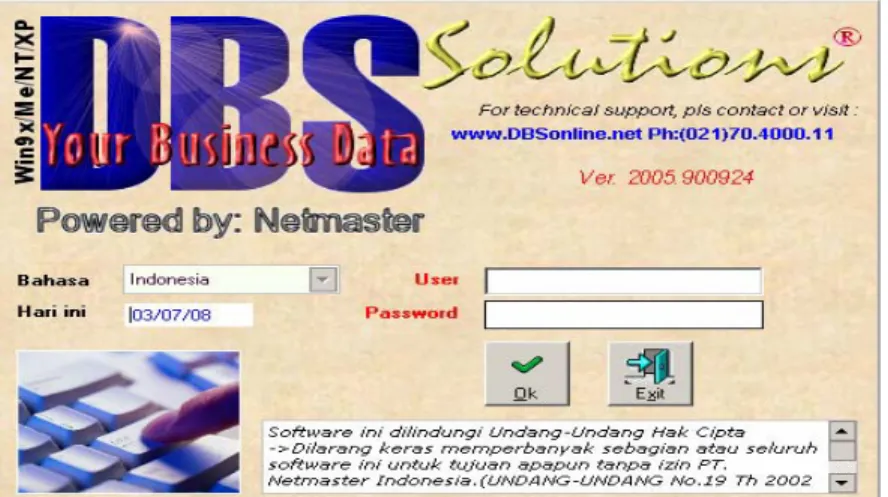

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui bahwa:

Terdapat penggunaan username dan password pada aplikasi DBS.

Setiap karakter password yang dimasukkan, pada layar komputer ditampilkan dalam bentuk titik hitam tebal ( ● ).

Username dan password bersifat case-sensitive, dan karakter yang dimasukkan dapat berupa alphanumeric mix.

Adanya pembatasan usaha (limited trial) untuk melakukan log-in.

Aplikasi tidak melakukan log-out secara otomatis terhadap kekosongan aktivitas yang dilakukan oleh user pada aplikasi (terminated- log out).

Aplikasi tidak menampilkan pesan informasi mengenai waktu akses terakhir yang dilakukan user. Apabila user berhasil melakukan log-in, maka akan langsung masuk ke menu utama dari aplikasi DBS.

Adanya penekanan dari pihak pimpinan untuk tidak memberitahukan username dan password yang dimiliki oleh staf pengguna aplikasi DBS. Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori M.

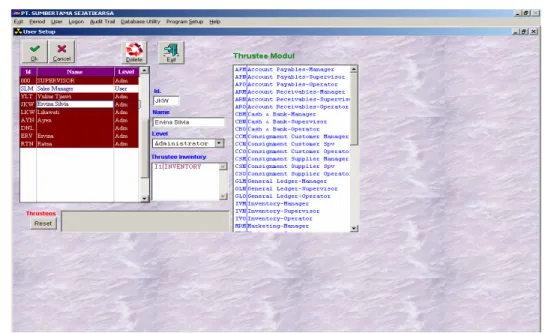

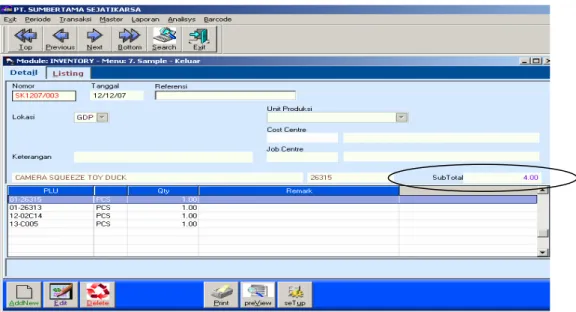

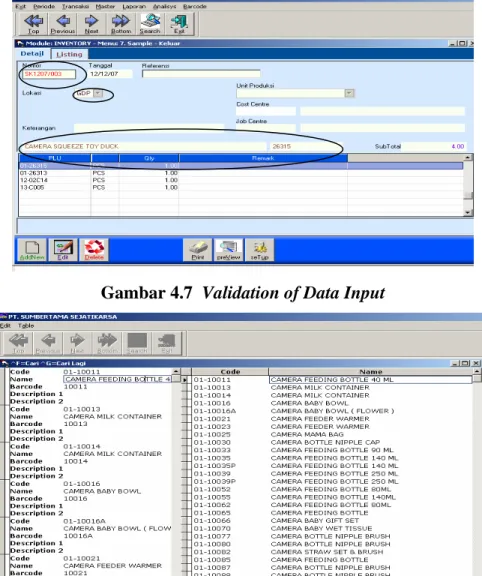

Gambar 4.1 Tampilan Menu Log - in

Gambar 4.2 Tampilan atas Invalid Password

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang ada, diketahui hal-hal sebagai berikut:

Semua staf menggunakan password yang terdiri dari kombinasi huruf besar, huruf kecil dan juga karakter angka.

Adanya pembatasan usaha (limited trial) untuk melakukan login sebanyak 3 kali. Apabila telah 3 kali gagal, maka account user yang bersangkutan akan diblokir.

Jumlah digit minimal untuk karakter password yaitu sebanyak 3 (tiga) digit. Tidak dilakukan penggantian password secara berkala.

Tidak dilakukan penghapusan username dan password bagi karyawan yang sudah tidak bekerja lagi di perusahaan.

Semua staf pengguna aplikasi DBS tidak diperbolehkan untuk memberitahukan username dan password yang dimilikinya.

Oleh karena itu, tingkat coverage tergolong dalam kategori M.

Klasifikasi : Action Privilege

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa tidak adanya penetapan action privilege dari setiap user atas suatu aplikasi mengakibatkan terjadinya unauthorized use dari sumber daya aplikasi yang ada karena tidak dibatasinya tindakan yang diperbolehkan untuk level jabatan dan wewenang yang dimiliki oleh staf terkait. Oleh karenanya, impact dari resiko ini dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko yang ada, diketahui bahwa aplikasi DBS merupakan software dengan modul-modul yang terintegrasi, meliputi general ledger, cash and bank, account receivable, account payable, sales, purchases, dan inventory. Oleh karena itu, tingkat probability tergolong dalam kategori H.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui bahwa:

Terdapat menu ”User Setup” yang berfungsi untuk menetapkan level akses dari setiap user pengguna aplikasi DBS.

Penetapan action privilege terhadap masing-masing staf pengguna aplikasi hanya dapat dilakukan oleh pimpinan perusahaan.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang ada, diketahui bahwa pimpinan perusahaan men-set semua staf pengguna aplikasi sebagai level administrator, yang berarti dapat melakukan read, add, update, dan delete terhadap

semua modul yang ada. Oleh karenanya, tingkat coverage tergolong dalam kategori L.

Gambar 4.3 Tampilan Menu ”User Setup”

Klasifikasi : Logs and Auditability

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa tidak adanya catatan (logs) atas aktivitas user di dalam aplikasi berakibat pada tidak dapat dilakukannya pelacakan atau penelusuran terhadap kemungkinan aktivitas user yang tidak terotorisasi di dalam penggunaan aplikasi. Oleh karenanya, impact dari resiko ini dimasukkan dalam kategori M.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko yang ada, diketahui bahwa aplikasi DBS merupakan software dengan modul-modul yang terintegrasi, dan semua staf pengguna aplikasi diset sebagai level administrator. Oleh karena itu,tingkat probability tergolong dalam kategori H.

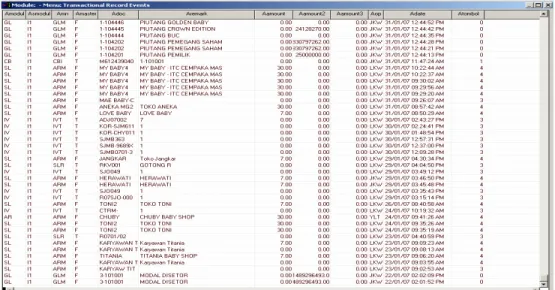

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko yang ada, diketahui bahwa terdapat menu ”Transactional Record Events” yang memuat informasi mengenai semua aktivitas dalam aplikasi yang dilakukan oleh user. Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang ada, diketahui bahwa tidak pernah dilakukan evaluasi atas informasi user logs yang tersedia pada menu ”Transactional Record Events”. Oleh karenanya, tingkat coverage tergolong dalam kategori L.

4.2.3.3 Matrik Penilaian Resiko dan Pengendalian

No. Risk Impact Probability Risk

value

Control Reliability Coverage Control value

Total Value *

1. Tidak adanya proses identifikasi dan authentikasi.

H M -8 Penggunaan username & password; penyamaran

karakter password; case-sensitive; alphanumeric mix; limited trial; penekanan dari pimpinan untuk

tidak memberitahukan username & password yang

dimiliki; tidak adanya terminated-log out dan

informasi mengenai previous log-ins.

M M 5 -3

2. Tidak terdapat penetapan

action privilege.

H H -9 Terdapat menu “User Setup”, dan penetapan action privilege yang hanya dapat dilakukan oleh

pimpinan perusahaan.

H L 7 -2

3. Tidak adanya catatan (logs) atas aktivitas user

di dalam aplikasi.

M H -6 Terdapat menu ”Transactional Record Events”

pada aplikasi. H L 7 1

Total :: - 23 Total :: 19 -4

* T otal value = Risk value – Control value

[Keterangan: H - High, M - Medium, L – Low]

Tabel 4.5 Matrik Penilaian Resiko dan Pengendalian -- Boundary Control

Berdasarkan matrik penilaian resiko dan pengendalian di atas, diperoleh total gabungan nilai antara resiko dan pengendalian sebesar -4 poin, yang berarti secara keseluruhan perusahaan memiliki tingkat pengendalian batasan yang kurang baik. Bahwa resiko-resiko batasan yang ada lebih besar dari tingkat pengendalian yang saat ini diterapkan oleh perusahaan.

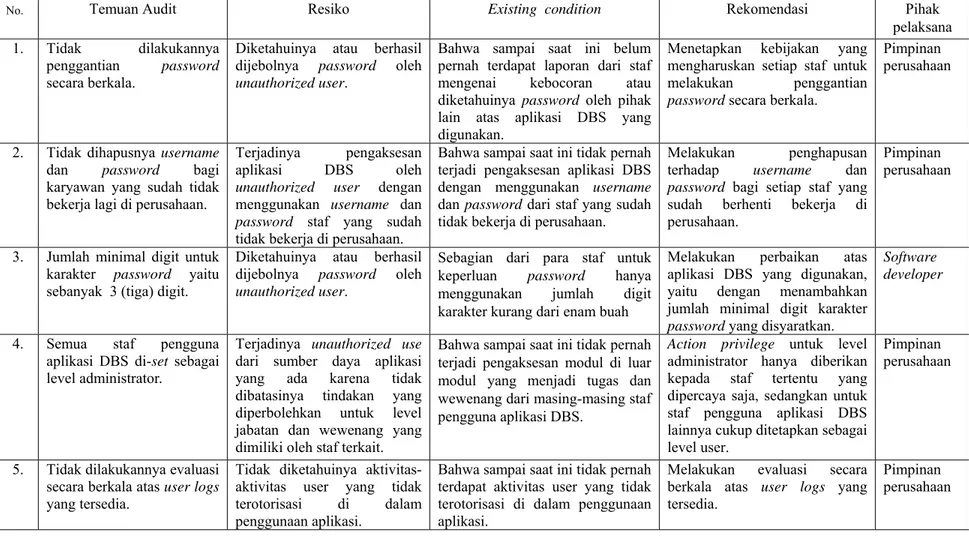

4.2.3.4 Temuan Audit

1. Tidak dilakukannya penggantian password secara berkala.

Para staf perusahaan tidak melakukan penggantian terhadap password yang dimilikinya untuk keperluan mengakses aplikasi DBS secara berkala. Beberapa staf malah tidak pernah melakukan penggantian password.

Seharusnya dilakukan penggantian password secara berkala untuk mencegah penjebolan password oleh unauthorized user.

Kondisi ini terjadi karena tidak adanya kebijakan perusahaan yang mengharuskan para staf untuk melakukan penggantian password secara berkala.

Dari hasil evaluasi diketahui bahwa sampai saat ini belum pernah terdapat laporan dari staf mengenai kebocoran atau diketahuinya password oleh pihak lain atas aplikasi DBS yang digunakan. Namun demikian, resiko tetap saja ada.

Oleh karena itu, untuk menjamin keamanan dari password yang digunakan, perusahaan sebaiknya menetapkan kebijakan yang mengharuskan setiap staf untuk melakukan penggantian password secara berkala.

2. Tidak dihapusnya username dan password bagi karyawan yang sudah tidak bekerja lagi di perusahaan.

Username dan password dari staf pengguna aplikasi DBS yang telah mengundurkan diri tidak pernah dihapus. Jadi, semua username dan password tersebut masih aktif dan dapat digunakan untuk mengakses aplikasi DBS.

Seharusnya dilakukan penghapusan username dan password terhadap semua staf yang sudah tidak bekerja lagi di perusahaan.

Kondisi ini terjadi karena kurangnya perhatian dari pimpinan perusahaan mengenai resiko di aksesnya aplikasi DBS oleh unauthorized user dengan menggunakan username dan password staf yang sudah tidak bekerja di perusahaan.

Dari hasil evaluasi atas ”Transactional Record Events” yang ada, diketahui bahwa sampai saat ini tidak pernah terjadi pengaksesan aplikasi DBS dengan menggunakan username dan password dari staf yang sudah tidak bekerja di perusahaan. Namun demikian, resiko tetap saja ada.

Oleh karena itu, pimpinan perusahaan sebaiknya melakukan penghapusan terhadap username dan password bagi setiap staf yang sudah berhenti bekerja untuk lebih menjamin keamanan pengaksesan ke aplikasi DBS.

Gambar 4.4 Tampilan Menu Transactional Record Events

3. Jumlah minimal digit untuk karakter password yaitu sebanyak 3 (tiga) digit.

Untuk keperluan login, jumlah minimal digit yang diperlukan pada aplikasi DBS Solutions yang digunakan perusahaan adalah sebanyak 3 (tiga) digit.

Seharusnya untuk keperluan password digunakan jumlah minimal digit enam buah untuk memberikan jaminan keamanan password yang lebih tinggi.

Kondisi ini terjadi karena pada saat pembelian aplikasi, pimpinan perusahaan tidak mempermasalahkan mengenai hal tersebut kepada pihak software developer.

Sebagian dari para staf untuk keperluan password hanya menggunakan jumlah digit karakter kurang dari enam buah, yang hal ini menyebabkan kerentanan terhadap penjebolan password yang digunakan.

Oleh karena itu, perusahaan sebaiknya menghubungi pihak software developer untuk melakukan perbaikan atas aplikasi DBS yang digunakan, yaitu dengan menambahkan jumlah minimal digit karakter password yang disyaratkan.

4. Semua staf pengguna aplikasi DBS di-set sebagai level administrator.

Pimpinan perusahaan menetapkan semua staf pengguna aplikasi DBS sebagai level administrator, yang berarti dapat melakukan read, add, update, dan delete terhadap semua modul yang terdapat pada aplikasi.

Seharusnya diberikan action privilege yang berbeda tergantung dari tingkatan jabatan dan kebutuhan dari setiap staf pengguna aplikasi DBS.

Kondisi ini terjadi karena pertimbangan dari pimpinan perusahaan untuk mengantisipasi apabila staf yang berwenang untuk mengakses modul tertentu sedang tidak berada di tempat, maka modul tersebut dapat diakses oleh staf lain apabila benar-benar dibutuhkan pada kondisi yang mendesak.

Dari hasil evaluasi, sampai saat ini tidak pernah terjadi pengaksesan modul di luar modul yang menjadi tugas dan wewenang dari masing-masing staf pengguna

aplikasi DBS. Namun demikian, kemungkinan terjadinya unauthorized action tetap saja ada.

Oleh karena itu, untuk menjamin authorized action dari setiap staf sebaiknya action privilege untuk level administrator hanya diberikan kepada staf tertentu yang dipercaya, sedangkan untuk staf pengguna aplikasi DBS lainnya cukup ditetapkan sebagai level user.

5. Tidak dilakukannya evaluasi secara berkala atas user logs yang tersedia.

Pimpinan perusahaan tidak pernah melakukan evaluasi atas user logs yang tersedia pada aplikasi DBS, yaitu pada menu ”Transactional Record Events”. Menu tersebut selama ini tidak pernah digunakan.

Seharusnya dilakukan evaluasi secara berkala atas user logs dalam rangka untuk melakukan pelacakan atau penelusuran terhadap kemungkinan aktivitas user yang tidak terotorisasi di dalam penggunaan aplikasi.

Kondisi ini terjadi karena kurangnya perhatian dari pimpinan perusahaan mengenai pentingnya untuk dilakukan evaluasi atas user logs yang tersedia.

Dari hasil evaluasi, sampai saat ini tidak pernah terdapat aktivitas user yang tidak terotorisasi di dalam penggunaan aplikasi. Namun demikian, kemungkinan terjadinya aktivitas user yang tidak terotorisasi tetap saja ada.

Oleh karena itu, pimpinan perusahaan sebaiknya melakukan evaluasi secara berkala atas user logs yang tersedia.

4.2.3.5 Rekomendasi Audit

No. Temuan Audit Resiko Existing condition Rekomendasi Pihak

pelaksana

1. Tidak dilakukannya

penggantian password

secara berkala.

Diketahuinya atau berhasil dijebolnya password oleh unauthorized user.

Bahwa sampai saat ini belum pernah terdapat laporan dari staf mengenai kebocoran atau diketahuinya password oleh pihak

lain atas aplikasi DBS yang digunakan.

Menetapkan kebijakan yang mengharuskan setiap staf untuk

melakukan penggantian

password secara berkala.

Pimpinan perusahaan

2. Tidak dihapusnya username

dan password bagi

karyawan yang sudah tidak bekerja lagi di perusahaan.

Terjadinya pengaksesan aplikasi DBS oleh

unauthorized user dengan

menggunakan username dan password staf yang sudah

tidak bekerja di perusahaan.

Bahwa sampai saat ini tidak pernah terjadi pengaksesan aplikasi DBS dengan menggunakan username

dan password dari staf yang sudah

tidak bekerja di perusahaan.

Melakukan penghapusan terhadap username dan password bagi setiap staf yang

sudah berhenti bekerja di perusahaan.

Pimpinan perusahaan

3. Jumlah minimal digit untuk karakter password yaitu

sebanyak 3 (tiga) digit.

Diketahuinya atau berhasil dijebolnya password oleh unauthorized user.

Sebagian dari para staf untuk keperluan password hanya

menggunakan jumlah digit karakter kurang dari enam buah

Melakukan perbaikan atas aplikasi DBS yang digunakan, yaitu dengan menambahkan jumlah minimal digit karakter

password yang disyaratkan.

Software developer

4. Semua staf pengguna aplikasi DBS di-set sebagai

level administrator.

Terjadinya unauthorized use

dari sumber daya aplikasi yang ada karena tidak dibatasinya tindakan yang diperbolehkan untuk level jabatan dan wewenang yang dimiliki oleh staf terkait.

Bahwa sampai saat ini tidak pernah terjadi pengaksesan modul di luar modul yang menjadi tugas dan wewenang dari masing-masing staf pengguna aplikasi DBS.

Action privilege untuk level

administrator hanya diberikan kepada staf tertentu yang dipercaya saja, sedangkan untuk staf pengguna aplikasi DBS lainnya cukup ditetapkan sebagai level user.

Pimpinan perusahaan

5. Tidak dilakukannya evaluasi secara berkala atas user logs

yang tersedia.

Tidak diketahuinya aktivitas-aktivitas user yang tidak terotorisasi di dalam penggunaan aplikasi.

Bahwa sampai saat ini tidak pernah terdapat aktivitas user yang tidak terotorisasi di dalam penggunaan aplikasi.

Melakukan evaluasi secara berkala atas user logs yang

tersedia.

Pimpinan perusahaan

4.2.4 Pengendalian Masukan 4.2.4.1 Program Audit

Type of test

Classification Substantive Test Audit

Instrument Data Input

Method

Lakukan peninjauan mengenai metode input yang digunakan.

Dapatkan informasi mengenai apakah penginputan selalu dilakukan dengan menggunakan dokumen sumber. Dapatkan informasi mengenai apakah

dilakukan rechecking terhadap dokumen sumber atas data yang diinput sebelum dilakukan pensavean.

K, W, O K, W, O K, W, O Source Document Design

Dapatkan informasi mengenai layout dan style dari dokumen-dokumen sumber yang digunakan.

Dapatkan informasi mengenai penggunaan form template khusus untuk setiap jenis transaksi.

K, W, O, SD K, W, O, SD Data Entry Screen Design

Lakukan peninjauan terhadap screen organization yang ada.

Lakukan peninjauan terhadap design caption yang digunakan.

Lakukan peninjauan terhadap data-entry field design.

Dapatkan informasi tentang adanya penggunaan tabbing/skipping untuk perpindahan antar field pada form.

Dapatkan informasi mengenai penggunaan warna yang menunjang efektifitas user dalam menjalankan aplikasi.

Cek keberadaan prompting dan help facilities. K, O, SD K, O, SD K, O, SD W, O, T K, W, O K, O, SD, T Pengendalian Masukan Data code control

Lakukan peninjauan mengenai penggunaan alphabet/numeric mix.

Dapatkan informasi tentang penggunaan kombinasi antara huruf besar dan kecil pada kode.

Cek mengenai predictability of character sequence pada kode-kode yang digunakan. K, W, O, SD K, W, O, SD W, O, SD

(Keterangan: K-Kuesioner, W-Wawancara, O-Observasi, T-Testing, SD-Studi Dokumentasi)

4.2.4.2 Resume Bukti Audit

[ Kuesioner, wawancara, dan observasi : lihat lampiran L.37, L.45, L.52 ]

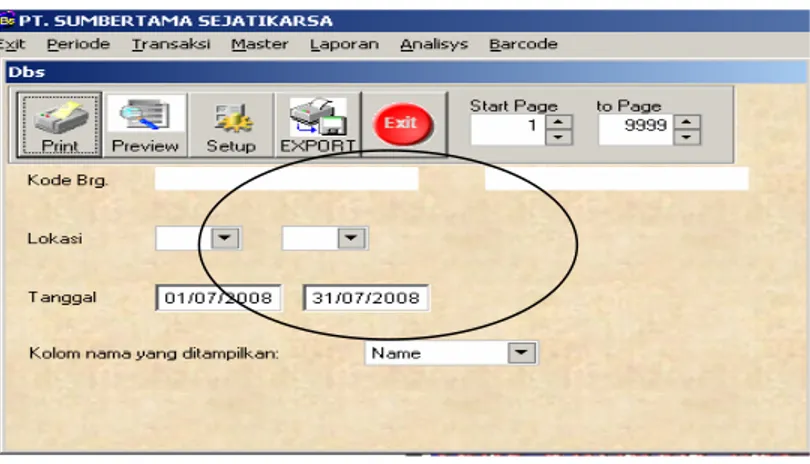

Klasifikasi : Data Input Method

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa keyboarding (medium-based input method) merupakan metode penginputan data yang paling rawan terhadap terjadinya error ataupun irregularities dibandingkan dengan metode-metode lainnya (direct reading dan direct entry method). Dengan keyboarding, kesalahan dapat terjadi

Dapatkan informasi tentang jenis sistem pengkodean yang digunakan.

W, O, SD Batch control Cek keberadaan control total atas

logical batch yang ada.

W, O, SD Validation of

data input

Dapatkan informasi mengenai adanya pengecekan data inputan yang dilakukan oleh aplikasi terhadap kriteria: o alphanumeric field o limit o validity o missing data/blank o sequence W, O, T W, O, T W, O, T W, O, T W, O, T Instruction Input

Dapatkan informasi mengenai instruction input approach yang digunakan.

K, W, O, SD, T

ketika keying dilakukan. Oleh karenanya, impact dari metode penginputan data dimasukkan dalam kategori H.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko metode penginputan yang digunakan, diketahui bahwa:

Seluruh transaksi perusahaan yang terjadi diinput berdasarkan dokumen sumber. Penginputan data yang dilakukan oleh seluruh staf menggunakan metode

keyboarding.

Oleh karena itu, tingkat probability tergolong dalam kategori H.

2. Assessment of Control Reliability:

Dari hasil evaluasi yang dilakukan untuk menilai pengendalian yang diterapkan perusahaan dalam menghadapi resiko atas metode penginputan data yang digunakan, diketahui hal-hal sebagai berikut:

terdapat pemeriksaan kembali (checking) atas data-data yang diinput terhadap dokumen sumber, sebelum save dilakukan.

Adanya pembagian tugas dan tanggung jawab yang jelas atas kebenaran data yang termuat pada dokumen sumber.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan atas pengendalian yang diterapkan perusahaan dalam menghadapi resiko metode penginputan data yang digunakan, diketahui hal-hal sebagai berikut:

Atas seluruh data yang diinput, selalu dilakukan pemeriksaan kembali oleh staf admin stock sebelum save dilakukan.

Terdapat line of responsibility yang jelas atas keabsahan dokumen sumber, sebelum akhirnya dokumen sumber diberikan kepada staf admin untuk dientri.

Oleh karena itu, tingkat coverage tergolong dalam kategori H.

Klasifikasi : Source Document Design

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa layout dan style dokumen sumber yang buruk, terutama berakibat pada menurunnya kecepatan user dalam melakukan penginputan data dan menghambat kinerja user dalam melakukan subsequent reference checking. Oleh karenanya, impact dari rancangan dokumen sumber dimasukkan dalam kategori L.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko rancangan dokumen sumber yang buruk, diketahui bahwa untuk keperluan penginputan pada sistem informasi persediaan, beberapa jenis transaksi menggunakan dokumen sumber berupa nota serba guna, diantaranya yaitu dokumen sumber yang digunakan untuk kepentingan pencatatan barang rusak, barang renovasi, dan koreksi stok. Oleh karena itu, tingkat probability tergolong dalam kategori M.

2. Assessment of Control Reliability:

Dari hasil evaluasi atas dokumen sumber yang digunakan perusahaan, diketahui mengenai adanya:

Pencantuman judul yang jelas pada dokumen sumber. Pencetakan (preprint) semua informasi yang konstan.

Penggunaan teknik untuk memberikan penekanan atas perbedaan yang ada, e.g., penggunaan jenis huruf yang berbeda ( italic, bold)

Pengaturan field yang mudah digunakan, diantaranya alur data yang berlaku umum (dari kiri ke kanan, dan dari atas ke bawah); mengelompokkan data-data yang berkaitan.

Penggunaan caption yang diletakkan sebelum data field.

Oleh karena itu, tingkat reliability dari pengendalian yang ada dimasukkan dalam kategori H.

Coverage:

Dari hasil evaluasi mengenai cakupan pengendalian atas dokumen-dokumen sumber yang digunakan, diketahui hal-hal sebagai berikut:

[ lihat lampiran L.21, L.22, L.23, L.24, L.25, L.26, L.29]

Tabel 4.7 Cakupan Pengendalian atas Dokumen Sumber

Keterangan: : fully -covered : partially-covered

: not-covered

Oleh karena itu, tingkat coverage secara keseluruhan tergolong dalam kategori M.

Klasifikasi : Data - Entry Screen Design

Objective :

1. Assessment of Risk Impact:

Dari hasil studi literatur, diketahui bahwa kualitas rancangan layar yang buruk berakibat pada meningkatnya frekuensi input errors dan menjadi penyebab ketidakefektif dan efisienan dari kegiatan penginputan data yang dilakukan. Oleh

About Title & Preprint Technique Easy-to-use Caption

Form heading to emphasis field

Surat jalan pergudangan

Sample out

Sample in

Surat jalan konsinyasi

Retur konsinyasi

Renovasi

Rusak

Lain-lain

karenanya, impact dari kualitas rancangan layar yang buruk dimasukkan dalam kategori M.

Probability:

Dari hasil evaluasi yang dilakukan untuk menilai tingkat probabilitas keterjadian atas resiko kualitas rancangan layar yang buruk, diketahui bahwa aplikasi DBS merupakan paket aplikasi terstandarisasi untuk kebutuhan perusahaan menengah, yang dibeli dari software developer (bukan built-in-house). Oleh karena itu, tingkat probability tergolong dalam kategori M.

2. Assessment of Control Reliability:

Dari hasil evaluasi atas rancangan layar penginputan data, diketahui mengenai adanya:

Screen organization yang baik, berupa keseimbangan jumlah elemen yang ada pada ke dua sisi layar, elemen-elemen yang tersusun dengan rapi, dan adanya konsistensi bentuk rancangan pada semua form yang ada.

Caption yang secara jelas dapat dibedakan dari data-entry field terkait (e.g., dengan penggunaan warna atau display intensities yang berbeda).

Data entry field yang selalu didahului oleh caption terkait, dan penggunaan caption yang secara jelas mengidentifikasikan maksudnya.

Penggunaan tabbing untuk pindah ke data-entry field berikutnya. Penggunaan warna secara konsisten dan tidak menyilaukan mata.