i

MENGUJI KEAMANAN DATA PADA SITUS EXELSA

SKRIPSI

Diajukan untuk Memenuhi salah Satu Syarat

Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

OLEH:

Adita Nurmalita EkaSiwi 085314007

JURUSAN TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA

YOGYAKARTA

ii

EXAMINE DATA SAFETY ON THE EXELSA WEBSITE

A THESIS

Presented as Partial Fulfillment of the Requirements

To Obtain the Sarjana Komputer Degree

In Department of Informatics Engineering

By:

Adita Nurmalita EkaSiwi

085314007

INFORMATICS ENGINEERING STUDY PROGRAM

DEPARTMENT OF INFORMATICS ENGINEERING

FACULTY OF SCIENCE AND TECHNOLOGY

SANATA DHARMA UNIVERSITY

YOGYAKARTA

vii

HALAMAN PERSEMBAHAN

Karya ini saya persembahkan kepada :

Allah S.W.T

Bapak Sudjadi, SH (Alm) dan Ibu Siti Lestari

Adik Adita Bayu RakaSiwi

Semua sahabat yang aku sayangi dan senantiasa

viii

HALAMAN MOTTO

“

Allah tidak akan membebani seseorang

melainkan sesuai dengan kesanggupannya”

( Qs . 2 : 286 )

Jangan lelah untuk mencari ilmu karena segala

sesuatu di dunia ini perlu ilmu, jika tak ada ilmu

maka kita sama saja dengan orang mati, tak akan

bisa berbuat apa-apa.

ix

ABSTRAK

Keamanan basisdata atau sering disebut dengan database security adalah

mekanisme pengamanan database yang bertujuan untuk meminimalisir kehilangan

data yang disebabkan oleh suatu peristiwa misalnya dibobol hacker. Keamanan data

menjadi hal yang sangat penting pada suatu sistem informasi. Informasi yang penting

misalnya data nilai mahasiswa, data pasien dapat mengakibatkan ancaman terhadap

suatu sistem informasi. Keperluan keamanan database timbul dari kebutuhan untuk

melindungi data. Keamanan basis data ini terkait hardware, software, orang dan

data. Implementasi keamanan yang efektif memerlukan kontrol yang tepat (Connoly,

2005). Dalam mengamankan data, ada 3 standart yang harus dipenuhi, yakni

confidentiality, integrity, dan availability. Aplikasi E-Learning Exelsa Sanata Dharma

Yogyakarta merupakan program aplikasi yang telah dikembangkan, dipublikasikan

dan diterapkan dalam proses pembelajaran tetapi belum diuji kemanan basis datanya.

Data yang tersimpan pada aplikasi e-learning exelsa harus aman karena jika aplikasi

e-learning exelsa tidak aman maka akan dimanfaatkan oleh pengguna yang tidak sah

untuk melakukan hal yang merugikan. Evaluasi dilakukan dengan tujuan untuk

mengetahui seberapa aman data yang tersimpan pada aplikasi E-Learning exelsa di

USD.

Untuk melakukan penelitian ini, langkah pertama adalah menyusun beberapa

x

berdasarkan ketiga metode pengujian, yaitu metode pengujian confidentiality,

integrity dan availability. Penelitian ini juga melakukan pengujian atau observasi

terhadap ketiga aspek tersebut.

Setelah melakukan analisis data dan hasil uji coba terhadap sistem, maka

diperoleh hasil mengenai tingkat keamanan data yang tersimpan pada aplikasi

e-learning exelsa untuk setiap aspek yang mempunyai penilaian aman atau kurang

xi ABSTRACT

Database security is a mechanism to minimize the lost of data that may be

caused by an event submitted by a hacker. The data security is very important onthe

information systems. Importantinformationsuch asstudent’s grade andpatient

datacouldlead toa threat toan information system. The need of database security is driven from to protect such important data. Database security involves hardware,

software, people, and data.To effectively implement security requires appropriate

controls (Connoly, 2005). In securing data, there are three standards that must be

fulfilled, namely confidentiality, integrity, and availability.

The Exelsa of Sanata Dharma Yogyakarta is the application program that has

been expandeed,publishedand applied in learning process but itsdatabase security has

never been examinated.The database ofthe e-learning Exelsa must be safe since if it

is not then illegal users could irresponsibly manipulate or destroy it .The purpose of

this research is to measure the safety database used in Exelsa as an e-learning system

in Sanata Dharma University.

The steps used in this research include: arrange some questions that is used

to interview the administrators based on the three sequrity measures mentioned above

namely confidentiality, integrity and availability. After doing data analysis through

observation, interview and database scheme review, the database of Exelsa is

xii

KATA PENGANTAR

Puji syukur kepada Tuhan Yang Maha Esa karena atas segala berkat dan

rahmat-Nya penulis dapat menyelesaikan tugas akhir ini yang berjudul “Menguji Keamanan Data Situs Exelsa”

Penelitian ini tidak akan selesai dengan baik tanpa adanya dukungan,

semangat, doa dan motivasi yang telah diberikan oleh banyak pihak. Untuk itu,

penulis ingin mengucapkan terima kasih kepada:

1. Ibuku dan Alm Ayahku yang telah memberi dukungan kepada penulis baik

moral, spiritual maupun material selama masa studi.

2. Bapak Drs. Johanes Eka Priyatma, M.Sc., PhD. selaku dosen pembimbing

yang telah memberikan dukungan, bantuan dan dorongan kepada penulis

selama mengikuti proses perkuliahan sampai dengan penyelesaian skripsi ini.

3. Ibu Paulina Heruningsih Prima Rosa, S.Si., M.Sc. selaku Dekan Fakultas

Sains dan Teknologi Universitas Sanata Dharma Yogyakarta.

4. Ibu Ridowati Gunawan, S.Kom.,M.T. selaku Ketua Jurusan Teknik

Informatika Fakultas Sains dan Teknologi Universitas Sanata Dharma

Yogyakarta.

5. Bapak Cyprianus Kuntoro Adi, S.J.. selaku Dosen Pembimbing Akademik

yang senantiasa memotivasi dan member nasihat yang berguna sehingga

xiii

6. Bapak Ignatius Aris Dwiatmoko selaku pimpinan P3MP yang telah

mengijinkan penulis untuk melakukan penelitian sehingga penulis bisa

menyelesaikan tugas akhir ini dengan baik.

7. Bapak Agus, Mas Kris selaku administrator exelsa yang telah banyak

membantu dalam wawancara dan observasi guna mendukung penyelesaian

tugas akhir ini.

8. Bapak Christophorus Yauardi Terima kasih telah membantu mempersiapkan

ruangan untuk ujian tugas akhir ini.

9. Adita Bayu RakaSiwi, atas do’a dan dukungannya selama ini.

10.Didik Sulistiadi. Terima Kasih atas semangat, cinta, dukungan dan kesetiaan

yang telah diberikan selama ini.

11.Teman-teman Teknik Informatika angkatan 2008, terutama Putri, Didit, Iben,

Ilan. Sungguh merupakan pengalaman yang sangat menyenangkan dan tak

terlupakan dapat berdiskusi dan bercanda bersama-sama selama ini. Terima

kasih atas semangat dan bantuan yang sangat berarti sehingga akhirnya skripsi

ini dapat terselesaikan.

12.Teman – teman Kost Benteng ( Mery, Tiwi, Winda, Leslie). Terima kasih atas

semangat dan dukungan yang selalu diberikan ketika penulis putus asa.

13.Rekan-rekan Universitas Sanata Dharma. Terima kasih atas kesediaan

xiv

14.Seluruh pihak yang telah membantu saya baik secara langsung maupun tidak

langsung selama ini, yang tidak dapat saya sebutkan satu persatu.

Penulis menyadari masih terdapat banyak kekuarangan dalam skripsi ini.

Oleh karena itu, segala saran dan kritik sangat diharapkan penulis dari pembaca

untuk perbaikan-perbaikan dan penyempurnaan skripsi ini dimasa yang akan datang.

Akhir kata, semoga penulisan skripsi ini berguna untuk menambah wawasan

ataupun menjadi referensi bagi para pembaca sekalian khususnya pada mahasiswa

Teknik Informatika.

Yogyakarta,

xv DAFTAR ISI

HALAMAN JUDUL ... i

HALAMAN JUDUL ( INGGRIS ) ... ii

HALAMAN PERSETUJUAN ... Error! Bookmark not defined. HALAMAN PENGESAHAN... Error! Bookmark not defined. PERNYATAAN KEASLIAN KARYA ... v

LEMBAR PERNYATAAN PERSETUJUAN ... Error! Bookmark not defined. HALAMAN PERSEMBAHAN ... vii

HALAMAN MOTTO ... viii

ABSTRAK ... Error! Bookmark not defined. ABSTRACT ... xi

KATA PENGANTAR ... xii

DAFTAR ISI ... xv

DAFTAR TABEL ... xviii

DAFTAR GAMBAR ... xix

BAB I ... 1

PENDAHULUAN ... 1

1.2 Rumusan Masalah ... 4

xvi

1.4 Tujuan Penelitian ... 5

BAB II ... 6

LANDASAN TEORI ... 6

2.1 Keamanan Basis data ... 6

2.2 Kontrol Berbasis Komputer ... 14

2.3 SQL Data Manipulation ... 23

BAB III ... 27

METODE PENELITIAN ... 27

3.1 Penentuan Masalah ... 27

3.2 Perumusan Masalah ... 27

3.3 Pengolahan Data ... 31

3.4 Penarikan Kesimpulan ... 32

BAB IV ... 33

HASIL DAN PEMBAHASAN ... 33

4.1 Hasil Wawancara dan Observasi... 33

4.2 Proses Pengujian ... 36

BAB V ... 68

KESIMPULAN DAN SARAN ... 68

xvii

5.2 Saran ... 69

Daftar Pustaka ... 71

xviii

DAFTAR TABEL

Tabel 4.1.1 hasil penelitian ... 34

Tabel 4.1.2 hasil wawancara ... 35

Tabel 4.1.3 Frekuensi hasil penelitian... 36

Tabel 4.1.4 Frekuensi hasil penelitian... 36

Tabel 4.2.1 Tabel Kontrol Akses ... 41

Tabel 4.2.2.1 Jw531420122 dan kr531420122 ... 52

Tabel 4.2.2.2 mhs5314, mtk5314 snd5314 dan photomhs5314 ... 53

Tabel 4.2.2.3 Tabel db_forum_kul, gammu, inbox ... 53

Tabel 4.2.2.4 outbox dan outbox_multipart ... 54

Tabel 4.2.2.5 agenda, p3mp_armo ... 54

Tabel 4.2.2.6 p3mp_bimbingan, p3mp_bimbinganforum ... 55

Tabel 4.2.2.7 p3mp_chatmhsgabung, p3mp_chatonline, p3mp_chatpesan ... 56

Tabel 4.2.2.8 p3mp_conmateri... 56

Tabel 4.2.2.9 p3mp_bahanajar, p3mp_dsn_ajar, p3mp_dsnonline ... 57

xix

DAFTAR GAMBAR

Gambar 4.2.1.1 Ganti password mahasiswa ... 38

Gambar 4.2.1.2 Contoh kriteria password ... 40

Gambar 4.2.1.3 Gagal Log in ... 41

Gambar 4.2.1.4 Hak Akses pengguna exelsa ... 42

Gambar. 4.2.2.1 ER Diagram mahasiswa dan mataKuliah ... 44

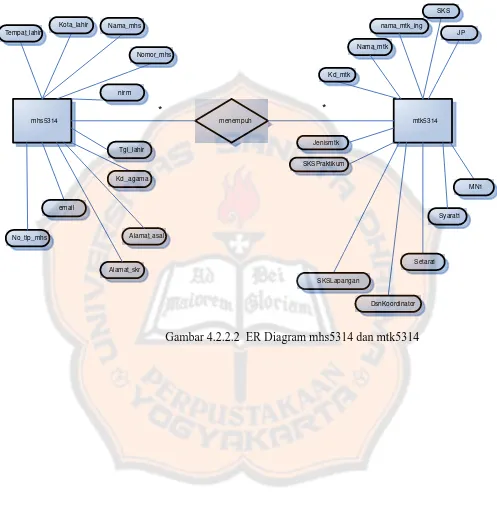

Gambar 4.2.2.2 ER Diagram mhs5314 dan mtk5314 ... 45

Gambar 4.2.2.3 ER Diagram mtk5314 dan kr531420122 ... 46

Gambar 4.2.2.4 ER Diagram mtk5314 dan jw531420122 ... 47

Gambar 4.2.2.5 ER Diagram mhs5314 dan kr531420122 ... 47

Gambar 4.2.2.6 ER Diagram kr531420122 dan jw531420122 ... 48

Gambar 4.2.2.7 ER Diagram mhs5314 dan snd5314 ... 49

Gambar 4.2.2.8 ER Diagram mhs5314 dan photomhs5314... 50

Gambar 4.2.2.9 ER Diagram Pegawai dan idPegawai ... 51

1 BAB I PENDAHULUAN

1.1 Latar Belakang Masalah

Keamanan basisdata atau sering disebut dengan database security adalah

mekanisme pengamanan database yang bertujuan untuk meminimalisir kehilangan

data yang disebabkan oleh suatu peristiwa misalnya dibobol hacker. Kejahatan

teknologi komputer telah meningkat dan diperkirakan akan berlanjut ke tahun depan.

Keamanan data menjadi hal yang sangat penting pada suatu sistem informasi .

Namun, masalah keamanan data pada sistem informasi sering terabaikan.

Pentingnya pengamanan baru disadari setelah terjadinya bencana. Tanpa

pengamanan sistem informasi yang baik, penerapan teknologi secanggih apapun

akan sangat membahayakan institusi atau organisasi itu sendiri. Informasi yang

penting dan strategis dapat mengakibatkan ancaman terhadap suatu sistem informasi.

Keperluan keamanan database timbul dari kebutuhan untuk melindungi data.

Pertama, dari kehilangan dan kerusakan data. Kedua, dan pihak yang tidak

diijinkan untuk mengakses atau mengubah data. Permasalahan lainnya mencakup

perlindungan data dari delay yang berlebihan dalam mengakses atau

2

Keamanan tidak hanya diterapkan pada data di database tetapi juga pada

bagian lain dari sistem yang mempengaruhi database. Keamanan basis data ini

meliputi hardware, software, orang dan data. Implementasi keamanan yang efektif

memerlukan kontrol yang tepat (Connoly, 2005). Database mewakili sumber

informasi suatu instansi atau perusahaan yang sangat penting yang seharusnya

diamankan dengan menggunakan kontrol yang sesuai.

Dalam mengamankan data, ada 3 standart yang harus dipenuhi, antara lain

confidentiality, integrity, dan availability. Aspek confidentiality merupakan

pencegahan pengaksesan terhadap informasi yang dilakukan oleh pengguna yang

tidak berhak. Informasi disembunyikan dari pengguna yang tidak berhak. Aspek

integrity adalah usaha pencegahan memodifikasi data oleh pengguna yang tidak sah

dan tidak benar. Aspek availability penyediaan informasi untuk pengguna yang

sah,jika pengguna tersebut sah maka akses tidak dapat ditolak. Kontrol akses terhadap

informasi yang penting merupakan perhatian khusus bagi manajer, pekerja di bidang

teknologi informasi, pengembang aplikasi dan database administrator. Kontrol akses

selektif berdasarkan authorisasi keamanan dari level user dapat menjamin kerahasiaan

tanpa batasan yang terlalu luas. Level dari kontrol akses ini menjamin rahasia

informasi penting yang tidak akan tersedia untuk orang yang tidak diberi izin (

authorisasi ). Administrator sistem bertanggung jawab untuk memungkinkan

3

akun pengguna. Pengamanan dengan firewall saja belum cukup untuk mengamankan

data- data penting. Penyusup ( cracker ) dapat melakukan penyusupan atau

eksploitasi keamanan dengan mempergunakan teknik tertentu, sehingga bisa

mengakses data rahasia yang sebenarnya telah diamankan sehingga dapat

memperoleh informasi dengan langsung mengakses tabel database. Apabila hal ini

terjadi, maka sebaiknya data yang disimpan dalam database harus diamankan dengan

metode tertentu, misalnya dengan metode enkripsi.

Enkripsi merupakan metode pengkodean data dengan algoritma khusus

yang membuat data dari yang bisa dimengerti menjadi sebuah yang tidak bisa dibaca

atau tidak mudah dimengerti. Enkripsi ini digunakan untuk melindungi data yang

sensitive dalam database. Beberapa DBMS (misalnya MYSQL dan Oracle )

mengikutsertakan enkripsi yang secara otomatis mengkodekan data yang penting saat

disimpan atau dikirimkan melalui saluran komunikasi. Produk DBMS

memungkinkan pengguna untuk membuat kode enkripsi sendiri.

Aplikasi E-Learning Exelsa Sanata Dharma Yogyakarta merupakan program

aplikasi yang telah dikembangkan, dipublikasikan dan diterapkan dalam proses

pembelajaran namun, belum diuji kemanan basis datanya. Penelitian ini dilakukan

untuk menganalisis aspek keamanan sistem aplikasi meliputi web server, dan

E-4

Learning yang diterapkan. Data yang tersimpan pada aplikasi e-learning exelsa harus

aman karena jika aplikasi e-learning exelsa tidak aman maka akan dimanfaatkan oleh

pengguna yang tidak sah untuk melakukan hal yang merugikan.

1.2 Rumusan Masalah

Dari latar belakang yang telah dijelaskan di atas, maka rumusan masalah yang dapat

diselesaikan dalam penelitian ini adalah seberapa aman data yang tersimpan pada

aplikasi E-Learning exelsa di USD ?

Adapun metode yang digunakan dalam menyelesaikan tugas akhir ini adalah :

1. Evaluasi terhadap Confidentiality or Secrecy

2. Evaluasi terhadap Integrity

3. Evaluasi terhadap Availability

1.3 Batasan Masalah

- Meneliti keamanan basis data pada situs exelsa.

- Tidak meneliti mengenai keamanan jaringan, meliputi firewall, proxy server,

5 1.4 Tujuan Penelitian

- Mengetahui kehandalan sistem dalam menghadapi berbagai ancaman

keamanan basis data.

- Untuk mengetahui tingkat keamanan basis data di situs exelsa ditinjau dari

aspek confidentiality, integrity dan availability.

- Untuk mengetahui tipe – tipe ancaman yang menyerang keamanan data pada

6 BAB II

LANDASAN TEORI

2.1 Keamanan Basis data 2.1.1. Pengertian

Keamanan basis data merupakan suatu mekanisme untuk melindungi

database dari ancaman – ancaman ( threats ) yang disengaja atau yang terjadi

secara kebetulan atau tidak disengaja. Tujuan dari pengamanan basis data

adalah untuk meminimalisir kehilangan yang disebabkan oleh hal-hal yang

diantisipasi dengan cara pembayaran yang efektif tanpa memaksa pengguna.

Keamanan tidak hanya diterapkan pada data di database tetapi juga pada

bagian lain dari sistem yang akan mempengaruhi database. Database security

meliputi: hardware, software, people dan data. Implementasi keamanan yang

efektif memerlukan kontrol yang tepat. Keamanan database dibangun di atas

kerangka kerja yang mencakup tiga konstruksi: kerahasiaan, integritas dan

ketersediaan (Bertino & Sandhu, 2005). Kerahasiaan atau rahasia mengacu

pada perlindungan data terhadap pengungkapan yang tidak sah, integritas

mengacu pada pencegahan modifikasi data yang tidak sah dan yang tidak

benar, dan ketersediaan mengacu pada pencegahan dan pemulihan dari

7

berbahaya yang mengakibatkan penolakan ketersediaan data (Bertino, Byun &

Kamra, 2007).

Fungsi keamanan komputer adalah menjaga tiga karakteristik berikut :

- Confidentiality, atau kerahasiaan mengacu pada kebutuhan untuk menjaga

kerahasiaan data yang penting bagi suatu perusahaan atau organisasi.

Informasi yang penting hanya dapat dilihat atau diakses oleh pengguna

yang sah. Pelanggaran keamanan basis data dapat menyebabkan hilangnya

kerahasiaan data yang mengarah pada hilangnya daya saing.

- Integirty adalah Sistem yang aman menjamin data yang terkandung valid.

Integritas data berarti data diproteksi dari penghapusan dan kerusakan data

ketika berada dalam database

.

Kehilangan integritas data yang tidak validatau rusak akan mempengaruhi operasi yang ada pada suatu organisasi.

Pada sekuriti ini akan berkaitan dengan proses pengubahan data. Integrity

didefinisikan oleh Clark and Wilson adalah :

No user of the system, even if authorized, may be permitted to

modify data items in such a way that acsses or a accounting

records of the company are lost or corrupted.

Tidak ada pengguna dalam sistem, jika ada yang berwenang oleh

8

catatan laporan dari perusahaan yang dihilangkan. Dalam hal ini jelas bahwa

integrity berkaitan dengan konsistensi eksternal.

- Availability berarti informasi harus tersedia ketika dibutuhkan oleh

pengguna. Penyembunyian informasi dari pihak yang tidak berhak. Sistem

yang aman mampu menyediakan data ke user yang diijinkan tanpa delay.

Serangan denial of service berusaha untuk menahan user untuk mengakses

dan menggunakan sistem ketika dibutuhkan. Availability di definisikan oleh

ISO 7498-2 adalah “The property of being accessible and usable upon

demand by an authorized entity.” Property yang dapat diakses dan dapat

digunakan atas permintaan entitas yang berwenang. Jadi informasi yang

berharga disembunyikan dari pihak yang tidak berhak. Jika pihak yang

berwenang ingin mengakses informasi dari suatu database, maka sistem tidak

boleh menolak.

Data yang aman adalah data yang mencakup tiga karakteristik

keamanan data tersebut. Basis data merupakan sistem yang harus

dilindungi, tidak diperbolehkan jika terjadi penyalahgunaan. Tetapi pada

kenyataannya sering terjadi penyalahgunaan basis data, seperti berikut :

1. Penyalahgunaan tidak sengaja jenisnya :

9

- Anomali yang disebabkan oleh akses database yang konkuren

- Anomali yang disebabkan oleh pendistribuasian data pada beberapa

komputer

- Logika error yang mengancam kemampuan transaksi untuk mempertahankan

konsistensi database.

2. Penyalahgunaan sengaja, jenisnya :

- Pengambilan data / pembacaan data oleh pihak yang tidak berwenang.

- Pengubahan data oleh pihak yang tidak berwenang

- Penghapusan data oleh pihak yang tidak berwenang.

2.1.2. Tipe – tipe ancaman dengan area keamanan basis data sebagai

berikut :

Database mewakili sumber informasi perusahaan yang sangat penting

yang seharusnya diamankan menggunakan kontrol yang sesuai. Keamanan

basis data berhubungan dengan situasi sebagai berikut :

- Loss of confidentiality (secrecy)

Kehilangan yang tidak disengaja, termasuk kesalahan manusia,

perangkat lunak, serta perangkat keras. Menetapkan prosedur –

10

perangkat yang seragam, dan jadwal pemeliharaan perangkat keras

harus dilakukan untuk melindungi basis data dari kehilangan data

yang tidak disengaja. Misalnya pengambilan / pembacaan data oleh

pihak yang tidak berwenang.

- Theft and Fraud

Aktivitas yang mungkin dilakukan oleh orang-orang yang tidak

bertanggung jawab melalui sarana – sarana elektronik. Aktivitas yang

biasanya dilakukan adalah mengubah data, tetapi pada beberapa

kasus, data tetap berada seperti pada keadaan semula. Seharusnya

pengguna dibatasi dalam melakukan pengaksesan data, dengan

mengubah data atau dengan mencatat setiap perubahan data yang

dilakukan. Hal ini bisa diminimalisir dengan menggunakan firewall

yang dipasang pada perangkat keras maupun perangkat lunak pada

sistem komputer, sehingga pihak – pihak dari luar sistem tidak bisa

masuk ke sistem secara sembarangan. Akibat pencurian dan penipuan

tidak hanya berakibat pada lingkungan database tetapi juga

keseluruhan dari suatu perusahaan. Pencurian dan penipuan tidak

perlu mengubah data.

11

Kehilangan privasi biasanya berhubungan dengan hilangnya

perlindungan terhadap data-data vital milik seseorang. Privasi

mengacu pada kebutuhan untuk melindungi data tentang individu.

Suatu organisasi juga bisa mengalami masalah yang sama yaitu

kehilangan data – data yang bernilai strategis. Pemeliharaan kata

sandi ( password ) dengan cara seksama dapat mengurangi

kemungkinan akses terhadap data-data yang bersifat privasi.

- Loss of integrity

Jika integritas data dilanggar maka data tersebut menjadi tidak sah

atau rusak sehingga tidak bermanfaat lagi. Integritas data bisa

dikendalikan dengan prosedur back up dan recovery yang baik.

Prosedur ini sangat penting sebab kehilangan data dan kesalahan data

bisa membuat manajer mengambil keputusan yang keliru dan

membuat perusahaan menanggung biaya yang besar. Kehilangan hasil

integritas data dalam data yang tidak valid. Misalnya anomali yang

disebabkan oleh akses database yang konkruen, pengubahan data oleh

pihak yang tidak berwenang.

- Loss of availability

Ketersediaan data pengguna dipengaruhi oleh kinerja perangkat keras,

12

keras, jaringan atau perangkat lunak mengalami gangguan, maka

suatu organisasi akan mengalamai kesulitan untuk melakukan

operasional perusahaan.

Dengan adanya beberapa situasi diatas, sebuah perusahaan atau

organisasi berusaha untuk mengurangi resiko misalnya kerusakan data atau

kehilangan data. Jika terjadi suatu kesalahan maka akan berakibat timbulnya

13

2.1.3. Ancaman Potensial pada sistem komputer

14 2.2 Kontrol Berbasis Komputer

Tipe dari countermeasures (tindakan balasan) untuk threat pada sistem

komputer terdiri dari kontrol secara fisik sampai prosedur administratif. Jenis

penanggulangan ancaman pada sistem komputer terdiri dari kontrol fisik

sampai prosedur administratif. Keamanan DBMS yang baik harus

dihubungkan dengan sistem operasi.

2.2.1 Tingkatan pada keamanan basis data sebagai berikut :

1. Fisikal lokasi-lokasi dimana terdapat sistem komputer haruslah aman

secara fisik terhadap serangan perusak.

2. Manusia wewenang pemakai harus dilakukan dengan berhati-hati untuk

mengurangi kemungkinan adanya manipulasi oleh pemakai yang berwenang

3. Sistem Operasi Kelemahan pada SO ini memungkinkan pengaksesan data

oleh pihak tak berwenang, karena hampir seluruh jaringan sistem database

menggunakan akses jarak jauh.

4. Sistem Database Pengaturan hak pemakai yang baik.

2.2.2 Pengaturan keamanan basis data sebagai berikut :

15

Memberi hak atau priviledge yang dapat membuat subjek melakukan akses

yang sah ke dalam sebuah objek sistem. Kontrol otorisasi tidak hanya

mengatur pengaksesan ke suatu objek, tetapi juga apa yang dapat dilakukan

subjek terhadap objek. Proses otorisasi meliputi authentikasi dari user/

program yang meminta akses ke obyek database (tabel, view, strored

procedure, trigger, atau objek lain yang bisa dibuat menggunakan sistem).

Autentifikasi merupakan suatu mekanisme untuk menentukan apakah

user adalah user seperti yang diklaim. Tanggung jawab Sistem

administrator yaitu mengijinkan pengguna untuk mengakses sistem

komputer. Tanggung jawab dari Database Administrator (DBA) untuk

mengijinkan user mengakses DBMS.

2. Access Control (Kontrol Akses)

Kontrol akses ke sistem basisdata berdasarkan pemberian (grant) dan

pengambilan (revoke) priviledge. Privilege diberikan untuk memungkinkan

user membuat atau mengakses database (read, write, atau modify ) dan

sekaligus membuat objek database seperti relation, view, index atau

menjalankan berbagai keperluan dari DBMS. Privilege diberikan (grant) ke

user untuk melakukan tugas yang diperlukan untuk pekerjaannya. Pengguna

yang membuat objek pada database seperti relation, atau view secara otomatis

16 3. Views

View adalah hasil dinamis yang diperoleh dari satu atau lebih operasi relasi

yang dioperasikan pada relasi terbaik untuk menghasilkan relasi lain. View

adalah virtual relasi yang tidak secara aktual ada dalam database, tetapi

dihasilkan berdasarkan permintaan khusus dari user, pada saat waktu diminta.

Mekanisme view memberikan mekanisme keanaman yang kuat dan flexsibel

dengan menyembunyikan bagian database dari user tertentu. View dapat

didefinisikan dengan menggunakan beberapa relasi yang dilakukan oleh user

yang diberi grant privilege untuk menggunakannya.

Contoh pada Database relasional, untuk pengamanan dilakukan beberapa level

:

1. Relasi pengguna diperbolehkan atau tidak diperbolehkan

mengakses langsung suatu relasi

2. View pengguna diperbolehkan atau tidak diperbolehkan mengakses

data yang terapat pada view

3. Read Authorization pengguna diperbolehkan membaca data, tetapi

tidak dapat memodifikasi.

4. Insert Authorization pengguna diperbolehkan menambah data baru,

tetapi tidak dapat memodifikasi data yang sudah ada.

5. Update Authorization pengguna diperbolehkan memodifikasi data,

17

6. Delete Authorization pengguna diperbolehkan menghapus data.

Untuk Modifikasi data terdapat otorisasi tambahan :

1. Index Authorization pengguna diperbolehkan membuat dan

menghapus index data.

2. Resource Authorization pengguna diperbolehkan membuat

relasi-relasi baru.

3. Alteration Authorization pengguna diperbolehkan

menambah/menghapus atribut suatu relasi.

4. Drop Authorization pengguna diperbolehkan menghapus relasi

yang sudah ada.

3. Backup and Recovery

Backup adalah proses secara periodic membuat copy database dan log file ke

media penyimpanan offline. DBMS harus mempunyai fasilitas untuk

melakukan backup yang akan membantu untuk melakukan recovery database

jika terjadi kegagalan (failure) database. Back up terhadapat database dan log

file secara periodic ditempat yang aman sehingga, dapat digunakan untuk

mengembalikan database dalam keadaan konsisten yang terakhir.

Journaling: proses menjaga dan memelihara sebuah file log (atau jurnal) dari

18

yang akan dilakukan secara efektif dalam hal kegagalan. Keuntungan dari

journaling adalah jika terjadi failure, database dapat direcover pada kondisi

terakhir dengan menggunakan backup copy database dan informasi yang

terdapat dalam log file.

Isi Jurnal :

Record transaksi

1. Identifikasi dari record

2. Tipe record jurnal (transaksi start, insert, update, delete, abort,

commit)

3. Item data sebelum perubahan (operasi update dan delete)

4. Item data setelah perubahan (operasi insert dan update)

5. Informasi manajemen jurnal (misal : pointer sebelum dan record jurnal

selanjutnya untuk semua transaksi

Record checkpoint : suatu informasi pada jurnal untuk memulihkan database

dari kegagalan, kalau sekedar redo, akan sulit penyimpanan sejauh mana

jurnal untuk mencarinya kembali, maka untuk membatasi pencarian

menggunakan teknik ini.

Recovery : merupakan upaya uantuk mengembalikan basis data ke keadaaan yang dianggap benar setelah terjadinya suatu kegagalan.

19

1. Pemulihan terhadap kegagalan transaksi : Kesatuan prosedur alam program

yang dapat mengubah / memperbarui data pada sejumlah tabel.

2. Pemulihan terhadap kegagalan media : Pemulihan karena kegagalan media

dengan cara mengambil atau memuat kembali salinan basis data (backup)

3. Pemulihan terhadap kegagalan sistem : Karena gangguan sistem, hang, listrik

terputus alirannya.

Fasilitas pemulihan pada DBMS :

1. Mekanisme backup secara periodik

2. fasilitas logging dengan membuat track pada tempatnya saat transaksi

berlangsung dan pada saat database berubah.

3. fasilitas checkpoint, melakukan update database yang terbaru.

4. manager pemulihan, memperbolehkan sistem untuk menyimpan ulang

database menjadi lebih konsisten setelah terjadinya kesalahan.

Teknik Pemulihan :

1. defered upate / perubahan yang ditunda : perubahan pada DB tidak akan

berlangsung sampai transaksi ada pada poin disetujui (COMMIT). Jika terjadi

kegagalan maka tidak akan terjadi perubahan, tetapi diperlukan operasi redo

20

2. Immediate Update / perubahan langsung : perubahan pada DB akan segera

tanpa harus menunggu sebuah transaksi tersebut disetujui. Jika terjadi

kegagalan diperlukan operasi UNDO untuk melihat apakah ada transaksi yang

telah disetujui sebelum terjadi kegagalan.

3. Shadow Paging : menggunakan page bayangan imana paa prosesnya terdiri

dari 2 tabel yang sama, yang satu menjadi tabel transaksi dan yang lain

digunakan sebagai cadangan. Ketika transaksi mulai berlangsung kedua tabel

ini sama dan selama berlangsung tabel transaksi yang menyimpan semua

perubahan ke database, tabel bayangan akan digunakan jika terjadi kesalahan.

Keuntungannya adalah tidak membutuhkan REDO atau UNDO,

kelemahannya membuat terjadinya fragmentasi.

4. Integrity

Integrity constrain memberi kontribusi dalam melakukan pemeliharaan

terhadap keamanan sistem database dengan melakukan pencegahan data dari

bentuk yang tidak valid yang mengakibatkan hasil yang tidak benar. Integrity

didefinisikan oleh Clark and Wilson adalah : “No user of the system, even if

authorized, may be permitted to modify data items in such a way that asses or

a accounting records of the company are lost or corrupted”. Tidak ada user

dari sistem, bahkan jika yang berwenang, dapat diizinkan untuk memodifikasi

item data sedemikian rupa sehingga akses atau catatan akuntansi sebuah

21 5. Enkripsi

Enkripsi adalah pengkodean data dengan algoritma khusus yang membuat

data tidak terbaca oleh program apapun tanpa deksripsi kunci. Teknik unutuk

melindungi data yang sensitive dalam sistem database. Enkripsi dimaksudkan

untuk melindungi informasi agar tidak terlihat oleh orang atau pihak yang

bukan seharusnya. Informasi ini dapat berupa nomor kartu kredit, catatan

penting dalam komputer, maupun password untuk mengakses sesuatu.

Enkripsi juga dapat digunakan untuk melakukan proteksi pada saat data

ditransmisikan melalui jalur komunikasi.

Ada beberapa teknik untuk encoding data dalam penyembunyian

informasi, diantaranya :

a. Reversible

Teknik reversible lebih umum digunakan. Untuk mentranformasikan

data yang secure ke dalam sistem yang tidak secure digunakan

Cryptosystem yang terdiri dari:

- An encryption key : Untuk enkripsi data.

- An encryption algorithm dengan encryption key mentransformasikan

plaintext ke dalam chipertext.

22

- A decryption algorithm, dengan decryption key mengubah chipertext

kembali ke plaintext.

Teknik yang digunakan untuk cryptosystem ada dua yaitu symmetric

encryption dan asymmetric encryption. Teknik enkripsi symmetric

menggunakan encryption dan decryption key yang sama tergantung

pada jalur komunikasi yang aman. Teknik enkripsi asimmetris

menggunakan encryption dan decryption key yang berbeda.

b. Irreversible

Pada teknik ini tidak mengijinkan data asli untuk diketahui oleh orang

lain.

6. RAID Technology

Redundant Array of Inexpensive Disks. Hardware dimana DBMS yang

berjalan harus fault-tolerant, yang berarti DBMS seharusnya terus beroperasi

jika salah satu komponen hardware gagal. Menggunakan komponen redundan

yang terintegrasi ke dalam sistem yang bekerja kapanpun , satu atau lebih

komponen gagal. Salah satu pemecahan (solusi) untuk menyediakan sebuah

array disk yang besar yang terdiri dari susunan beberapa disk yang

independent yang diorganisasi untuk meningkatkan keandalan dan pada saat

23 2.3 SQL Data Manipulation

2.3.1 Pengertian SQL

SQL ( Structure Query Languange ) adalah sebuah bahasa komputer

yang digunakan untuk mengakses data dalam basis data relasional.

Digunakan untuk mengakses dan query database. Menurut ANSI

(American National Standards Institute), itu adalah bahasa standar untuk

sistem manajemen database relasional. SQL merupakan salah satu DBMS

( Data Base Management System ) yang saat ini banyak digunakan pada

operasi basis data dan embedded (ditempelkan) di semua bahasa

pemrograman yang mendukung basis data relasional. Bahasa yang

mendukung SQL antara lain : visual basic, C++, SQL, PostGree SQL,

Java, Delphi. SQL dapat digunakan oleh berbagai pengguna termasuk

Database Administrator (DBA), manajemen personil, pengembang

aplikasi.

2.3.2 Kategori dalam SQL

Dalam SQL ada beberapa sintak bahasa untuk pemrograman database,

antara lain :

1. Data Definition Language ( DDL ) untuk mendefinisikan struktur

24

perintah-perintah untuk mendefinisikan skema relasi, menghapus

relasi serta memodifikasi skema relasi.

2. Data Manipulation Language (DML) untuk mengambil dan

memperbarui data. SQL DML mencakup bahasa SQL untuk

menyisipkan rekaman pada relasi, menghapus rekaman pada relasi,

serta memodifikasi rekaman pada relasi.

3. View Definition SQL memuat perintah-perintah untuk

mendefinisikan tampilan-tampilan (view) yang dikehendaki pengguna.

4. Transaction Control SQL memuat perintah2 untuk menspesifikasikan

awal dan akhir suatu transaksi.

5. Embedded SQL dan Dynamic SQL Terminologi ini mencakup

kemampuan SQL untuk disisipkan pada beberapa bahasa pemrograman,

missal Visual Basic, Delphi, C/C++, java.

6. Integrity. SQL DDL mencakup perintah-perintah untuk

menspesifikasikan batasan-batasan integritas.

7. Authorization. SQL DDL mencakup perintah-perintah untuk

membatasi akses pada basis data demi alasan keamanan.

25

Pernyataan SQL digunakan untuk melakukan tugas-tugas seperti

update data pada database, atau mengambil data dari database.

Command pada SQL di dominasi menggunakan bahasa inggris.

Standart SQL perintah seperti "Select", "Insert", "Update", "Hapus",

"Create", dan "Drop" dapat digunakan untuk mencapai semua

yang kita perlu lakukan dengan database. Secara umum perintah atau

command dalam SQL dibagi menjadi dua, yaitu :

1. DDL ( Data Definition Languange) digunakan untuk

mendefinisikan, mengubah dan menghapus database serta objek lain

yang diperlukan. Ada perintah yang termasuk dalam DDL, yaitu :

- CREATE DATABASE : Perintah ini digunakan untuk membuat

database baru.

- DROP DATABASE : Perintah ini digunakan untuk menghapus

database.

- CREATE TABLE : Perintah digunakan untuk membuat tabel baru

pada suatu database.

- ALTER TABLE : Perintah yang digunakan untuk mengubah atau

26

meliputi mengganti nama tabel, menambah kolom,mengubah kolom,

menghapus kolom maupun memberi atribut pada kolom.

- DROP TABLE : Perintah ini digunakan untuk menghapus tabel dalam

suatu database.

2. Data Manipulation Languange ( DML ) merupakan perintah

dalam SQL yang digunakan untuk memanipulasi data. Perintah yang

digunakan antara lain :

- SELECT digunakan untuk menampilkan atau mengambil suatu data

dari suatu tabel atau beberapa tabel dalam satu relasi database.

- UPDATE digunakan untuk memodifikasi data dari database. Misalnya

data yang ada dalam database yang kurang benar dengan kondisi yang

baru maka dapat menggunakan perintah UPDATE.

- INSERT digunakan untuk memasukkan data dalam suatu tabel pada

database tertentu.

- GRANT : Untuk memberi izin akses kepada pengguna.

- DELETE digunakan untuk menghapus data dari suatu tabel dalam

database.

-27 BAB III

METODE PENELITIAN

Metode penelitian yang digunakan dalam penelitian ini meliputi langkah –

langkah sebagai berikut :

3.1 Penentuan Masalah

Masalah yang akan diteliti adalah seberapa aman data yang tersimpan pada

aplikasi E-Learning exelsa di Universitas Sanata Dharma.

3.2 Perumusan Masalah

Perumusan masalah dalam penelitian ini yakni : seberapa aman data yang

tersimpan pada aplikasi e-learning exelsa di USD? Untuk itu diperlukan

pengujian terhadap ketiga hal diatas, yaitu :

3.2.1 Metode Pengujian Confidentiality

Anthony Scime (2010:6) mengatakan bahwa “confidentiality refers to the

protection of data against unauthorized disclosure”. Pengujian confidentiality

dilakukan dengan cara melakukan pengujian dan pengamatan terhadap

pemberian hak atau priviledge yang dapat membuat subyek melakukan akses

yang sah ke dalam sebuah objek sistem. Dengan proses otorisasi ( authorization)

28

database. Dengan pemberian hak atau priviledge ada pembagian peran untuk

masing-masing pengguna pada suatu sistem. Informasi yang bersifat rahasia

sebaiknya tidak dapat dilihat oleh pengguna yang tidak berwenang. Selain

melakukan pengujian, untuk mengetahui confidentiality pada exelsa, perlu

dilakukan wawancara dengan administrator exelsa. Contoh pertanyaan yang

akan diajukan pada saat wawancara, sebagai berikut :

- Siapa saja yang berhak mengakses Exelsa ?

- Apakah situs exelsa pernah di hack oleh hacker? Bagaimana cara menangani hal

tersebut?

- Bagaimana jalanya proses authorisasi pada situs exelsa?

- Bagaimana cara exelsa mengelola password pengguna ?

- Bagaimana mekanisme melindungi data-data di exelsa dari pihak yang tidak

sah?

- Apakah pengguna biasa bisa melihat data dari pengguna exelsa yang lain?

- Siapa saja yang berhak melihat dan menutup data yang tidak sah?

- Apakah semua pengurus exelsa bisa mengakses database yang ada pada exelsa?

29

- Bagaimana proses mekanisme keamanan basis data pada exelsa?

3.2.2 Metode Pengujian Integrity

Anthony Scime (2010:6) mengatakan bahwa “integrity refers to the

prevention and recovery from hardware and improrer data modification”.

Pengujian Integrity dilakukan dengan melakukan pengamatan pada concurrency

control ( kontrol konkurensi). Hal ini perlu dilakukan untuk melihat pengelolaan

operasi yang bersamaan dalam database. Prosedur ini sangat penting sebab untuk

mencegah interfensi ketika satu atau lebih pengguna mengakses database secara

bersamaan. Pengujian aspek integrity dengan cara melihat keamanan transaksi

pada exelsa, melihat skema basis data pada exelsa. Jika integritas data dilanggar

maka data tersebut menjadi tidak sah sehingga tidak bisa dimanfaatkan lagi.

Selain melakukan pengujian, untuk mengetahui integrity pada exelsa, perlu

dilakukan wawancara dengan administrator exelsa. Contoh pertanyaan yang

akan diajukan pada saat wawancara, sebagai berikut :

- Bagaimana tingkat keamanan transaksi pada exelsa?

- Apakah transaksi data di exelsa pernah mengalami kegagalan?

- Ada berapa pengguna yang mengeluh mengenai kehilangan data? Misal tugas

30

- Pernahkan terjadi user tidak bisa mengakses exelsa?

- Siapa saja yang bisa mengakses database pada exelsa?

- Siapa saja yang diperbolehkan untuk memodifikasi database di exelsa?

- Bagaimana teknik Concurency Control yang digunakan exelsa?

- Bagaimana jika terjadi listrik padam, apakah data di exelsa hilang?

- Apakah transaksi di exelsa pernah terjadi deadlock?

3.2.2 Metode Pengujian Availability

Bertino Byun & Kamra (2007) mengatakan, “availability refers to the

prevention and recovery from hardware and software errors as well as from

malicious data access resulting in the denial of data availability”. Pengujian

availability dengan cara mengamati kinerja perangkat keras, jaringan dan

perangkat lunak yang digunakan oleh exelsa. Ancaman terhadap virus. Selain

melakukan pengujian, untuk mengetahui availability pada exelsa, perlu

dilakukan wawancara dengan administrator exelsa. Contoh pertanyaan yang

akan diajukan pada saat wawancara, sebagai berikut :

31

- Apakah exelsa sudah memiliki staff yang memahami jalanya sistem aplikasi

exelsa?

- Apakah exelsa pernah mengalami kehilangan data karena listrik padam?

- Apa yang dilakukan pihak exelsa jika server exelsa down?

- Apakah exelsa pernah mengalami kerusakan fisik perangkat keras?

- Apa media penyimpanan yang digunakan exelsa?

- Apakah aplikasi e-learning exelsa pernah terserang virus?

- Berapa kali perangkat keras mengalami perbaikan?

- Bagaimana kecepatan jaringan yang digunakan untuk menunjang exelsa?

- Pernahkah terjadi down time?

- Bagaimana prosedur back up and recovery data pada exelsa?

3.3 Pengolahan Data

Pada langkah tahap ini dilakukan analisa dari setiap aspek kualitas keamanan

basis data pada situs exelsa. Analisa tingkat keamanan basis data di situs exelsa.

Ditinjau dari uji coba atau observasi aspek confidentiality, integrity, dan availability dan

32 3.4 Penarikan Kesimpulan

Pada tahap ini merupakan hasil dari analisa ketiga aspek penentuan kualitas

keamanan database diatas akan menentukan seberapa aman data yang tersimpan pada

33 BAB IV

HASIL DAN PEMBAHASAN

4.1 Hasil Wawancara dan Observasi

Penelitian ini menggunakan metode wawancara pada administrator

exelsa dan observasi pada sistem exelsa. Hasil wawancara dan observasi disajikan

dalam bentuk tabel dengan kode berdasarkan aspek yang digunakan untuk penelitian.

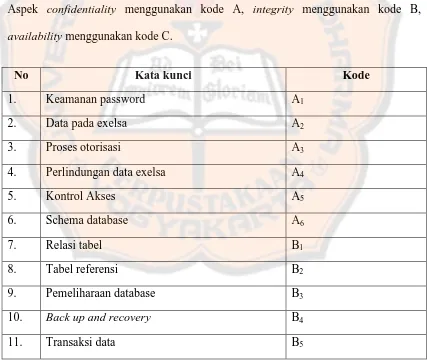

Aspek confidentiality menggunakan kode A, integrity menggunakan kode B,

availability menggunakan kode C.

No Kata kunci Kode

1. Keamanan password A1

2. Data pada exelsa A2

3. Proses otorisasi A3

4. Perlindungan data exelsa A4

5. Kontrol Akses A5

6. Schema database A6

7. Relasi tabel B1

8. Tabel referensi B2

9. Pemeliharaan database B3

10. Back up and recovery B4

34

12. Akses database B6

13. Modifikasi database B7

14. Concurrency control B8

15. Integritas entitas B9

16. Integritas referensial B10

17. Integritas domain B11

18. Bencana B12, C1

19. Modifikasi program B13,C2

20. Pelatihan staff exelsa B14,C3

21. Kehilangan data / server down B15,C4

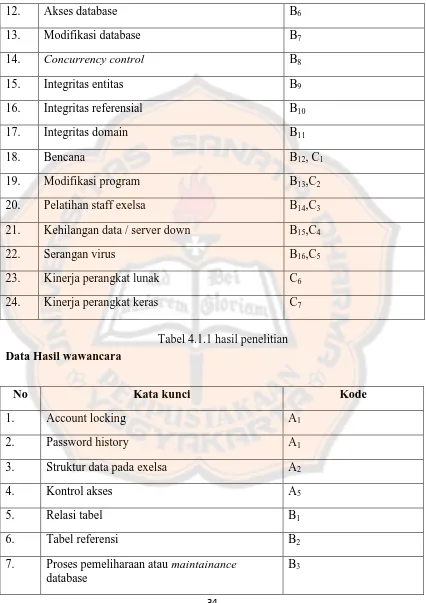

7. Proses pemeliharaan atau maintainance database

35

8. Prosedur back up dan recovery B4

9. Transaksi data B5

10. Modifikasi database B7

11. Akses database B6

12. Teknik concurrency control B8

13. Integritas entitas B9

14. Integritas referensial B10

15. Integritas domain B11

16. Bencana alam B12

17. Kinerja perangkat lunak C6

18. Kinerja perangkat keras C7

36

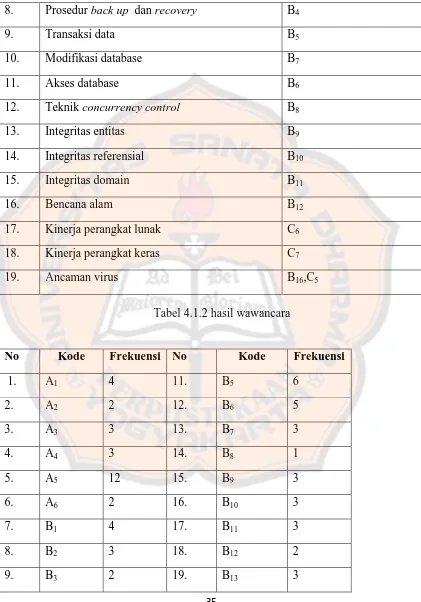

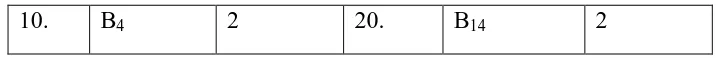

10. B4 2 20. B14 2

Tabel 4.1.3 Frekuensi hasil penelitian

Tabel 4.1.4 Frekuensi hasil penelitian

4.2 Proses Pengujian

4.2.1 Pengujian confidentiality

Conolly (2005:5) mengatakan bahwa, “ Confidentiality merupakan

aspek kerahasiaan yang mengacu pada kebutuhan untuk menjaga data yang penting

bagi suatu perusahaan atau individu”. Proses pengujian aspek confidentiality pada

situs exelsa dilakukan dengan melakukan pengamatan dan pengujian terhadap kontrol

akses setiap pengguna situs exelsa.

No Kode Frekuensi

21. B15 3

22. B16 3

23. C1 2

24. C2 2

25. C3 2

26. C4 3

27. C5 3

28. C6 1

37

Setiap pengguna exelsa sudah diberikan hak atau priviledge

masing-masing untuk Log in ke sistem exelsa. Administrator, pengguna exelsa (dosen dan

mahasiswa) mempunyai hak yang berbeda dalam mengakses exelsa. Berdasarkan

wawancara, di exelsa belum pernah terjadi pelanggaran otoritas pengguna, pengguna

bisa mengakses exelsa sesuai dengan perannya masing-masing. Pengguna exelsa

sudah terjamin kerahasiaan datanya. Kerahasiaan mengacu untuk membatasi akses

informasi dan keterbukaan terhadap pengguna yang sah serta mencegah akses kepada

pihak yang tidak sah. Oleh karena itu pengguna exelsa mempunyai username dan

password untuk menyimpan data yang bersifat pribadi agar tidak bisa dilihat oleh

pengguna lain. Dengan metode otentikasi (otorisasi) seperti user-ID dan password,

yang secara unik mengidentifikasi pengguna dan kontrol akses ke sistem data guna

mendukung tujuan kerahasiaan.

Pada exelsa, pengguna diberikan 4x kesempatan untuk login jika

melakukan kesalahan dalam penulisan username atau password. Oleh karena itu jika

pengguna exelsa salah dalam memasukkan password, maka pengguna harus

menghubungi administrator exelsa guna membuka password yang terblokir.

Aplikasi e-learning exelsa sudah ada fasilitas penggantian password oleh pengguna.

Jika password awal sudah diketahui orang lain, maka pengguna exelsa bisa

mengganti dengan password yang lebih aman. Untuk alasan kerahasiaan password

masing-masing pengguna, sebaiknya sebagai pengguna exelsa tidak membicarakan

38

orang lain bisa membacanya. Cara ini bisa membantu menjamin kerahasiaan data

pengguna yang sah dari akses pengguna yang tidak sah.

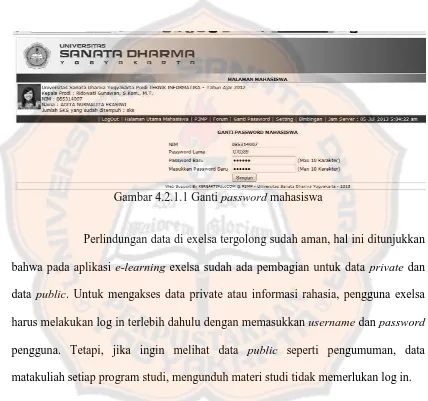

Gambar 4.2.1.1 Ganti password mahasiswa

Perlindungan data di exelsa tergolong sudah aman, hal ini ditunjukkan

bahwa pada aplikasi e-learning exelsa sudah ada pembagian untuk data private dan

data public. Untuk mengakses data private atau informasi rahasia, pengguna exelsa

harus melakukan log in terlebih dahulu dengan memasukkan username dan password

pengguna. Tetapi, jika ingin melihat data public seperti pengumuman, data

matakuliah setiap program studi, mengunduh materi studi tidak memerlukan log in.

Portal e-learning exelsa tidak membuat publik informasi pribadi masing-masing

pengguna. Berdasarkan wawancara dan observasi belum pernah terjadi pelanggaran

oleh pengguna dalam menggunakan layanan exelsa. Pada aplikasi exelsa sudah

39

pada portal exelsa berlaku untuk informasi pribadi yang diberikan oleh pengguna saat

mengakses exelsa. Kebijakan ini tidak berlaku untuk orang yang tidak berlaku untuk

pengguna yang tidak sah.

Untuk mengakses data private di exelsa seorang pengguna perlu

memiliki username dan password, yang sebelumnya sudah terintegrasi dengan SIA

di BAPSI. Password dari masing-masing pengguna bisa sesuai dengan NIM untuk

mahasiswa atau NPP untuk dosen tergantung masing-masing pengguna. Password

tersebut terdiri dari angka atau kombinasi angka dan huruf serta membuatnya

maksimal 10 karakter. Sebaiknya tidak membuat password yang mudah ditebak oleh

orang lain, misalnya tanggal lahir, urutan angka atau alphabet yang berdekatan pada

keyboard. Pastikan password tercatat di dokumen milik pribadi yang tidak bisa

diketahui orang lain.

Berdasarkan wawancara terhadap administrator exelsa, sebagian besar pengguna

exelsa menggunakan tanggal lahir atau NIM sebagai password untuk mengakses

exelsa. Penggunaan password yang kuat menurunkan resiko keseluruhan dari

pelanggaran keamanan, tetapi password yang kuat tidak menggantikan kebutuhan

untuk kontrol keamanan yang efektif. Resiko yang ditimbulkan oleh beberapa cara

melanggar keamanan basis data yang tidak berhubungan dengan kekuatan password.

Untuk pengguna suatu sistem informasi, bisa mengubah password nya secara berkala

40

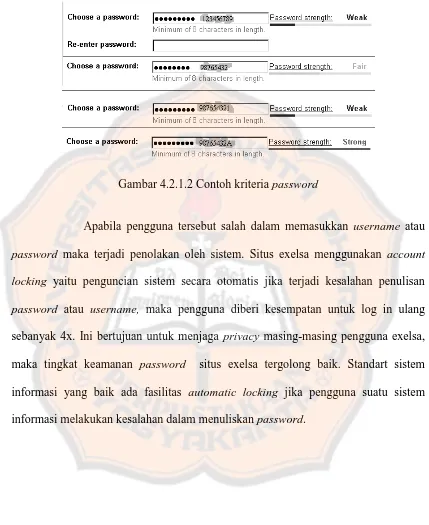

Gambar 4.2.1.2 Contoh kriteria password

Apabila pengguna tersebut salah dalam memasukkan username atau

password maka terjadi penolakan oleh sistem. Situs exelsa menggunakan account

locking yaitu penguncian sistem secara otomatis jika terjadi kesalahan penulisan

password atau username, maka pengguna diberi kesempatan untuk log in ulang

sebanyak 4x. Ini bertujuan untuk menjaga privacy masing-masing pengguna exelsa,

maka tingkat keamanan password situs exelsa tergolong baik. Standart sistem

informasi yang baik ada fasilitas automatic locking jika pengguna suatu sistem

41

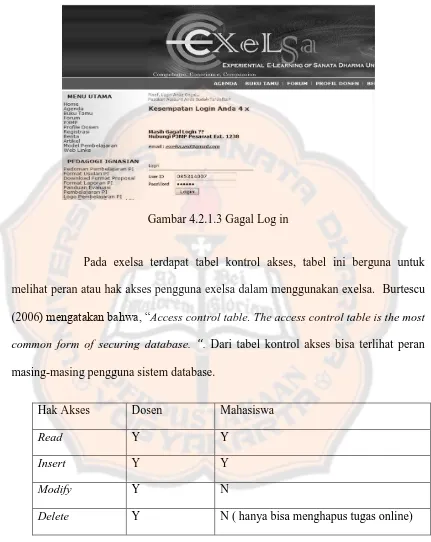

Gambar 4.2.1.3 Gagal Log in

Pada exelsa terdapat tabel kontrol akses, tabel ini berguna untuk

melihat peran atau hak akses pengguna exelsa dalam menggunakan exelsa. Burtescu

(2006) mengatakan bahwa, “Access control table. The access control table is the most

common form of securing database. “. Dari tabel kontrol akses bisa terlihat peran

masing-masing pengguna sistem database.

Hak Akses Dosen Mahasiswa

Read Y Y

Insert Y Y

Modify Y N

Delete Y N ( hanya bisa menghapus tugas online)

42

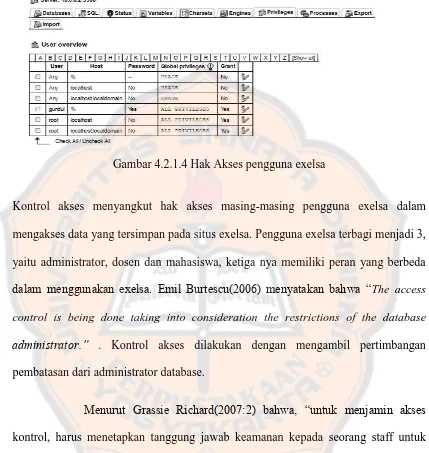

Gambar 4.2.1.4 Hak Akses pengguna exelsa

Kontrol akses menyangkut hak akses masing-masing pengguna exelsa dalam

mengakses data yang tersimpan pada situs exelsa. Pengguna exelsa terbagi menjadi 3,

yaitu administrator, dosen dan mahasiswa, ketiga nya memiliki peran yang berbeda

dalam menggunakan exelsa. Emil Burtescu(2006) menyatakan bahwa “The access

control is being done taking into consideration the restrictions of the database

administrator.” . Kontrol akses dilakukan dengan mengambil pertimbangan

pembatasan dari administrator database.

Menurut Grassie Richard(2007:2) bahwa, “untuk menjamin akses

kontrol, harus menetapkan tanggung jawab keamanan kepada seorang staff untuk

mengimplementasikan kontrol akses dan prosedur keamanan”. Exelsa sudah

melakukan prinsip ini, hanya administrator yang bisa mengakses seluruh database

yang tersimpan pada exelsa. Pengguna exelsa biasa bukan administrator exelsa hanya

bisa mengakses data sesuai dengan peran pengguna, misalnya mahasiswa bisa

43

ajar, mengganti penganturan informasi mahasiswa itu sendiri. Administrator diberi

kewenangan untuk melihat dan menutup seluruh database exelsa, termasuk database

password masing-masing pengguna exelsa. Administrator exelsa berwenang untuk

mengakses database exelsa sampai tingkat terkecil untuk tabel, view, field, dan

kolom.

Sesuai dengan teori confidentiality dan berdasarkan wawancara, tingkat kerahasiaan

pada exelsa tergolong baik. Karena informasi yang penting dan tergolong data private

hanya dapat dilihat oleh pengguna yang sah, kontrol akses sudah sesuai dengan peran

masing-masing pengguna exelsa. Pengguna yang sah dari suatu sistem informasi,

sebaiknya menjaga kerahasiaan data nya. Hal ini bertujuan sedikit mengurangi

kekhawatiran jika suatu saat terjadi penyadapan data oleh pihak yang tidak

berwenang.

4.2.2 Pengujian Integrity

Anthony Scime (2010:6) mengatakan bahwa,” integrity refers to the

prevention and recovery from hardware and improper data modification”. Integritas

mengacu pada pencegahan dan pemulihan dari perangkat keras dan modifikasi data

yang tidak tepat misalnya mahasiswa A memodifikasi atau mengganti data

mahasiswa B tanpa sepengetahuan mahasiswa B. Integrity mencakup konsep

integritas data, maka data diproteksi dari penghapusan dan kerusakan ketika data

44

tidak valid maka akan mempengaruhi operasi yang ada dalam instansi tersebut. Jika

integritas data dilanggar maka data tersebut menjadi tidak sah sehingga tidak

bermanfaat lagi.

Pengujian aspek integrity dilakukan dengan mengamati dan menganalisa

relasi pada tabel yang digunakan exelsa untuk menyimpan data. Hal ini bertujuan

untuk melihat apakah data yang ada di exelsa terintegrasi dengan baik? Sebagai

contoh tabel mahasiswa berelasi dengan tabel MataKuliah, menggunakan relasi many

to many, satu mahasiswa bisa menempuh banyak MataKuliah, satu mataKuliah bisa

ditempuh banyak mahasiswa.

Mahasiswa menempuh Mata kuliah

* *

Nama_mhs

NIM kodeMtk

NamaMtk

45

46

Gambar 4.2.2.3 ER Diagram mtk5314 dan kr531420122

47

Gambar 4.2.2.4 ER Diagram mtk5314 dan jw531420122

mhs5314 memiliki kr531420122

nomor_ mhs

kd_ agama Alamat_asal

kota_lahir

nama_mhs nirm

tempat_ lahir

Nomor_mhs

1 1

Kd_mtk

Tgl_ lahir

nilai

seksi

nilai

48

49

mhs5314 memiliki snd5314 nomor_mhs

kd_agama Alamat_asal

kota_lahir

nama_mhs nirm

tempat_lahir

Nomor_mhs

1 1

sandi

Tgl_lahir

50

mhs5314 memiliki photomhs5314

nomor_mhs

kd_agama Alamat_asal

kota_lahir

nama_mhs nirm

tempat_lahir

Nomor_mhs

1 1

photo

Tgl_lahir

Gambar 4.2.2.8 ER Diagram mhs5314 dan photomhs5314

Berdasarkan wawancara dan observasi, relasi tabel pada situs exelsa

termasuk dalam kategori baik, karena relasi tabel dalam database exelsa sudah sesuai

dengan teori database. Conolly(2005:5) mengatakan bahwa, “In the relational model,

relations are used to hold information about the objects to be represented in the

database.”. Dalam model relasional, relasi digunakan untuk menyimpan informasi

tentang objek yang akan terwakili dalam database. Relasi digunakan untuk

memudahkan pengembang untuk menyajikan data dalam database. Suatu relasi

51

dengan catatan dan kolom tabel sesuai dengan atribut. Atribut dapat muncul dalam

urutan apapun dalam relasi yang sama karena menyampaikan makna yang sama.

Sebagai contoh, informasi mengenai Pegawai berelasi dengan idPegawai. Relasi

pegawai dengan idPegawai one to one relation, satu pegawai mempunyai satu

idPegawai. Tabel pegawai mempunyai kolom dengan atribut kdPegawai, npp, nppl,

nip, nama_peg, gelar_depan, gelar_blk, alamat, agama, email. Demikian pula

informasi mengenai idPegawai mempunyai kolom dengan atribut npp, username,

password, kdPegawai. Atribut kdPegawai pada tabel Pegawai menjadi primary key

sedangkan pada tabel pegawai menjadi foreign key.

Pegawai punya idPegawai

52

Tabel 4.2.2.1 Jw531420122 dan kr531420122

Tabel 4.2.2.1 merupakan contoh tabel view pada exelsa, karena pada kedua

tabel tersebut tidak terdapat primary keyatau foreign key. Tabel view dihasilkan dari

sebuah query terhadap relasi dasar. Tabel view menjamin keamanan data dengan cara

sederhana. Jika pihak yang tidak berwenang mengakses database melalui view,

53

Tabel 4.2.2.2 mhs5314, mtk5314 snd5314 dan photomhs5314

Tabel 4.2.2.2 merupakan tabel mahasiswa5314, mataKuliah5314. Tabel

mhs5314 berelasi dengan tabel snd5314. Pada tabel mhs5314 atribut nomor_mhs

menjadi primary key sedangkan pada tabel snd5314 atribut nomor_mhs menjadi

foreign key. Hal ini menunjukkan integritas referensial (referential integrity)

terpenuhi, bahwa foreign key bisa berada di salah satu tabel, dan bisa merujuk ke

primary key dari beberapa tabel dalam database. Tabel photomhs5314 merupakan

tabel view, tabel tersebut tidak mempunyai primary key dan foreign key.

Tabel 4.2.2.3 Tabel db_forum_kul, gammu, inbox

Tabel 4.2.2.3 untuk bagian yang pertama merupakan tabel db_forum_kul

digunakan untuk menyimpan informasi yang tersimpan dalam forum_kuliah

mahasiswa. Semua database forum kuliah pada exelsa tersimpan pada tabel

54

Tabel 4.2.2.4 outbox dan outbox_multipart

Tabel 4.2.2.4 merupakan tabel outbox yang digunakan untuk menampung sms

55

Tabel agenda digunakan untuk menyimpan daftar agenda yang ada di exelsa.

Semua database agenda pada exelsa tersimpan pada tabel agenda. Tabel ini tidak

berelasi dengan tabel apapun. Berisi judul agenda, deskripsi agenda, tanggal

diadakannya agenda, tanggal pembuatan agenda, gambar agenda. Sedangkan tabel

p3mp_armo digunakan untuk menyimpan artikel yang tersimpan pada aplikasi

e-learning exelsa.

Tabel p3mp_bimbingan digunakan untuk menyimpan informasi pada daftar

bimbingan mahasiswa dengan dosen pembimbing. Tabel p3mp_bimbingan berelasi

dengan tabel p3mp_bimbinganforum. Atribut id_bimbingan pada tabel

p3mp_bimbingan menjadi primary key sedangkan pada tabel p3mp_bimbinganforum

56

(referential integrity) terpenuhi, bahwa foreign key bisa berada di salah satu tabel,

dan bisa merujuk ke primary key dari beberapa tabel dalam database.

p3mp_chatmhsgabung

Tabel 4.2.2.7 p3mp_chatmhsgabung, p3mp_chatonline, p3mp_chatpesan

Tabel p3mp_chatmhsgabung, p3mp_chatonline, p3mp_chatpesan merupakan

tabel temporary. Tabel temporary digunakan untuk menampung catatan aktivitas

pengguna yang aktif.

Tabel p3mp_conmateri digunakan untuk menyimpan informasi mengenai

57

Tabel 4.2.2.9 p3mp_bahanajar, p3mp_dsn_ajar, p3mp_dsnonline

Tabel p3mp_bahanajar digunakan untuk menyimpan database bahan

ajar mata kuliah tertentu. Bahan ajar mahasiswa satu dengan yang lain berbeda.

Karena mata kuliah yang ditempuh tidak sama. Tabel p3mp_bahanajar berelasi

dengan tabel p3mp_dsn_bhnajar. Pada tabel p3mp_bahanajar atribut id_bhn_ajar

sebagai primary key sedangkan pada tabel p3mp_dsn_bhnajar atribut id_bhn_ajar

sebagai foreign key. Hal ini menunjukkan integritas referensial (referential integrity)

58

primary key dari beberapa tabel dalam database. Tabel p3mp_dsnonline hanya tabel

temporari yang digunakan untuk menyimpan aktivitas status dosen yang aktif.

Selain tabel di atas juga ada tabel yang merujuk ke tabel lain, misalnya tabel

p3mp_tugasonline merujuk ke tabel p3mp_tugasonlinej. Pada tabel

p3mp_tugasonline id_to menjadi primary key, sedangkan pada tabel

p3mp_tugasonlinej id_to menjadi foreign key. Hal ini menunjukkan integritas

referensial (referential integrity) terpenuhi, bahwa foreign key bisa berada di salah

satu tabel, dan bisa merujuk ke primary key dari beberapa tabel dalam database.

p3mp_tugasonline

Conolly(2005:5) mengatakan, “A transaction is a logical unit of work

on the database.” Sebuah transaksi merupakan unit logis yang bekerja dalam

database. Perintah SQL merupakan unit logis yang bisa bekerja dalam database,

misalnya perintah INSERT, UPDATE, DELETE. Tujuan dari transaksi data adalah

59

yang lain. Berdasarkan wawancara dengan administrator exelsa, sebagian besar

transaksi transaksi di exelsa berhasil, jarang mengalami kegagalan transaksi.

Transaksi di exlesa mengalami kegagalan jika terjadi koneksi internet yang lambat,

dan ketika session habis tidak bisa commit. Jika transaksi commit maka database

mencapai suatu keadaan konsisten yang baru. Jika transaksi gagal, tidak bisa di

rollback . Jadi ketika suatu transaksi salah, maka harus mengulang dari awal

transaksi.

Transaksi di exelsa sudah memenuhi sifat dasar transaksi menurut Haerder and

Reuter, 1983 antara lain :

- Atomicity : Jika satu bagian dari transaksi gagal, maka seluruh transaksi

gagal.

- Consistency : Harus mentransformasikan database dari satu keadaan

konsisten yang satu ke keadaan konsisten yang lain. Misal nya seorang

pengguna exelsa mengupload tugas online, dan programmer melakukan

kesalahan logika transaksi maka database dalam keadaan tidak konsisten.

DBMS tidak akan bisa mendeteksi kesalahan ini dan memperbaikinya.

Berdasarkan keterangan wawancara, transaksi pada aplikasi e-learning exelsa

sebagian besar berhasil. Jika terjadi transaksi yang tidak commit maka harus