Penyisipan Robust Watermark Dalam Suatu Citra

Untuk Perlindungan Hak Cipta

MURINTO

Program Studi Teknik Informatika Universitas Ahmad Dahlan Jogjakarta

Jl.Prof.Dr. Soepomo, Janturan, Jogjakarta .Telp. (0274) 379418

email : [email protected]

Abstrak

Dalam makalah ini dijelaskan tentang penyisipan digital watermark dalam suatu citra yang mempunyai sifat tahan(robust,tidak terdeteksi(undetecable), tidak mudah dipindah (unremovable), dan tidak mudah diubah (unalterable).Citra yang digunakan dalam penelitian ini adalah citra gray scale . Metode yang digunakan dalam penyisipan watermark didasarkan pada operasi kompresi JPEG untuk image gray scale Dalam makalah ini pertama kali dikenalkan tentang model kompresi JPEG, kemudian dijelaskan tentang metode penyisipan yang didasarkan pada model kompresi JPEG. Langkah berikutnya adalah menggunakan suatu algoritma untuk menyisipkan watermark ke dalam suatu citra gray scale. Hasil percobaan secara umum memperlihatkan bahwa watermark yang disisipkan robust, dimana tidak akan menurunkan kualitas image yang ditumpangi.

Kata kunci : digital watermark, signal to noise(SNR),

kompresi JPEG, perlindungan hak cipta.

1. Pendahuluan

Perkembangan teknologi komputer yang sangat pesat saat, tidak terlepas dari makin majunya teknologi digital. Teknologi digital membawa perubahan yang berati dalam peradaban manusia. Pada saat sekarang ini sering dinamakan dengan era digital atau dunia digital, hal ini karena semakin banyaknya data digital yang digunakan dalam kehidupan sehari-hari. Perkembangan komputer digital dan perangkat-perangkat lainnya yang menggunakan digital, mengakibatkan adanya perubahan perilaku manusia dalam memanfaatkan data digital itu sendiri. Dengan berkembangnya teknologi digital, yang mudah dalam hal penyebaran, penduplikasian dan penyimpanannya maka akan timbul masalah lain yakni sehubungan dengan hak cipta seseorang yang harus diperhitungkan di dalamnya.

Penyisipan watermark tidak terdeteksi

(undetecable), tidak mudah dipindah

(unremovable), dan tidak mudah diubah

(unalterable). Metode yang digunakan dalam

penyisipan watermark didasarkan pada JPEG untuk image gray scale. Dalam makalah ini pertama kali dikenalkan tentang model kompresi JPEG, kemudian dijelaskan tentang metode penyisipan yang didasarkan pada model kompresi JPEG.

Terdapat beberapa penelitan mengenai watermarking sebagai suatu metode untuk menyisipkan citra digital yang dilakukan para ahli sebelumnya. Metode tersebut ada yang bekerja pada domain spatial dan ada juga yang bekerja pada domain ruang. Teknik digital watermarking yang dilakukan pada domain spatial, secara sederhana menyisipkan suatu watermark ke dalam

the least significant bits (LSB) secara random.

Sedangkan pada domain frekuensi, citra terlbih dahulu ditransformasikan ke dalam koefisien-koefisien domain frekuensi. Transfomasi dapat berupa DCT(Discrete Cosine Transform), DFT

(Discrete Fourier Transform) atau tranformasi

lainnya. Tranformasi yang didasarkan pada blok DCT, pola watermarknya dapat dikenali secara visual. Citra pertama kali dibagi kedalam blok-blok DCT dan ditampilkan pada tiap blok-blok-blok-blok tersebut. Watermark disisipkan dengan cara menyeleksi koefisien DCT frekuensi menengah yang dimodifikasi[4]. Cox [3] memperkenalkan suatu metode penanaman sejumlah urutan bilangan real sepanjang n pada citra ukuran N x N dengan mentransformasikan terlebih dahulu menajdi koefisien DCT N x N. Bilangan real tersebut ditanamkan pada n koefisien DCT yang paling besar, tidak termasuk komponen-komponen DC

2. Model Kompresi JPEG

Sebelum membahas lebih dalam tentang

Kompresi JPEG, maka terlebih dulu akan diperkenalkan mengenai proses kompresi JPEG. Terdapat 6 langkah dalam proses kompresi JPEG, yaitu : normalisasi, DCT, kuantisasi, zig-zag scan,

RLE(Run Length Encoding), dan Huffman Coding.

Diagram blok proses kompresi JPEG dapat dilihat dalam Gambar 1.

Gambar 1. Model Kompresi JPEG

2.1. Transformasi DCT

Prinsip dasar dari transformasi DCT adalah mentransformasikan data dari domain spatial ke dalam domain ruang. Transformasi ke dalam domain ruang sangat menguntungkan kompresi datanya. Transformasi DCT dibagi dalam blok-blok kecil yang berukuran tetap dan kemudian dkonversikan dari domain spatial ke dalam domain frekuensi. Masukan proses DCT adalah matrik data dua dimensi yang berukuran NxN. Apabila transformasi DCT diterapkan untuk tiap blok 8x8, maka akan menghasilkan suatu blok baru ukuran 8x8. Misalkan apabila blok baru tersebut dinamakan dengan F(u,v), maka persamaan transformasi DCT dituliskan :

i j j i f v j C v i C v u F (, ) ( , ) [, ] 4 1 ) , ( (1) dimana : 16 . ) 1 2 cos( ) ( ) , (i u Au i uv C A(u) = 2 1,untuk i = 0 dan , A(u) = 1 untuk i0. Sedangkan keluaran dari proses DCT adalah matriks data dua dimensi NxN. Tiap koefisien dari matriks keluaran ini merupakan nilai pada tiap frekuensi spatial. JPEG standar pada saat ini menggunakan DCT sebagai basisnya.

2.2. Kuantisasi dan RLE

Proses kuantisasi merupakan proses untuk mengurangi jumlah bit yang diperlukan dalam hal penyimpanannya. Proses kuantisasi diterapkan pada keluaran proses DCT. Kuantisasi dilakukan dengan cara membagi keluaran proses DCT dengan suatu nilai yan gditetapkan dalam matriks kuantisasi. Proses kuantisasi dilakukan dengan cara :

] , [ ] , [ ) , ( v u q v u F Round v u FQ (2) dimana :

(q[u,v]) = tabel kuantisasi.

Pemilihan tabel kuantisasi (q[u,v])) akan menentukan hasil kualitas kompresi dan dekuantisasi dari suatu citra. Dalam proses dekompresi JPEG tiap elemen dari FQ(u,v) dikalikan dengan q(u,v) untuk mendapatkan kembali suatu pendekatan bagi F(u,v), blok citra f(i,j) dapat dibalikkan kembali dengan menggunakan suatu invers 2-D DCI (IDCT). Adapun persamaannya adalah :

u v v u F v j C v i C j i f (, ) ( , ) ( , ) 4 1 ) , ( (3)RLE(Run Length Encoding) merupakan suatu

proses serangkaian simbol yang berurutan dikodekan menjadi suatu kode yang terdiri dari simbol-simbol tersebut dan jumlah perulangannya. Hasil proses kuantisasi cenderung nol untuk frekuensi tinggi. RLE secara efektif membaca keluaran dari proses kuantisasi secara linier. Cara yang sering digunakan adalah dengan

zag scaning, yakni membaca data secara

zig-zag dimulai dari koefisien DC(0,0), kemudian koefisien (0,1), koefisien (1,0), dan seterusnya sampai dengan koefisien (N,N).

3. Digital Watermark didasarkan pada JPEG

Prinsip dasar dari operasi kompresi JPEG adalah mengkuantisasi elemen-elemen yang berada pada frekuensi menengah. Suatu bit label disisipkan melelui suatu hubungan secara khusus dari 3 elemen yang dikuantisasi dalam suatu blok B. Hubungan diantara 3 elemen tersebut membentuk suatu pola kombinasi yan gterbagi dalam tiga kelompok, yaitu : dua dari tiga kelompok tersebut mewakili keloompok valid untuk menyisipkan suatu kode ‘1’ atau ‘0’, sedangkan yang lainnya mewakili suatu pola yang tidak valid. Kriteria valid atu tidaknya suatu blok ditentukan melalui selisih maksimum diantara dua elemen dari suatu lokasi yang dipilih guna mendapatkan pola yang valid.

Hal yang perlu diperhatikan dalam algoritma penyisipan adalah sebagai berikut :

1. Lokasi blok mana yang akan dipiih untuk menyisipkan watermark, pemilihannya dilakukan dengan menggunakan suatu kunci inisial untuk menghasilkan sederetan secara

pseudo-random sehingga dapat ditentukan

blok-blok mana yang akan dipilih.

2. Pada saat menyisipkan watermark untuk blok yang terpilih dengan menggunakan sepasang

Blok 8x8 DCT

Hasil kompresi

kuantisasi Encoding

koefisien DCT dari blok tersebut. Pemilihan ini dilakukan menurut tingkatnya yang terbagi atas beberapa sub-band.

level 1 level 2 level 3 level 4

Gambar 2. Sub-band blok watermark

Misalkan terdapat 8 x 8 blok sebagai hasil dari kuantisasi JPEG yang nilai pixel-pixelnya seperti ditampilkan dalan Tabel.1.

16 11 10 16 42 40 51 61 12 12 14 19 26 58 60 55 14 13 16 24 40 57 69 56 14 17 22 29 51 87 80 62 18 22 37 56 68 109 103 77 24 35 55 64 81 104 113 92 49 64 78 87 103 121 120 101 72 92 95 98 112 100 103 99

Tabel 1. Kuantisai JPEG citra 8 x 8 blok

Dari tabel 1. diatas maka dapat diperoleh suatu lokasi yang memungkinkan untuk penyisipan kode dalam suatu blok adalah :

v 0 1 2 3 4 5 6 7 10 16 12 14 19 14 13 16

Tabel 2. Lokasi Penyisipan Kode dalam Blok

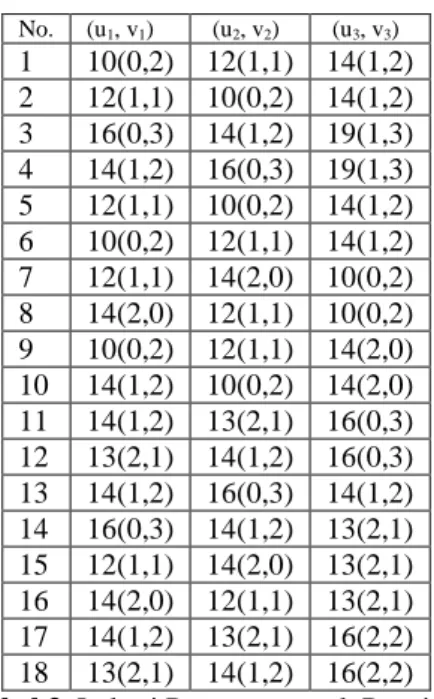

Apabila diambil kemungkinan 3 pasang (set) blok (u1, v1), (u2, v2), dan (u3, v3), yang digunakan untuk menyisipkan watermark, maka kemunginan-kemunginan tersebut dapat dilihat dalam Tabel.3.

No. (u1, v1) (u2, v2) (u3, v3) 1 10(0,2) 12(1,1) 14(1,2) 2 12(1,1) 10(0,2) 14(1,2) 3 16(0,3) 14(1,2) 19(1,3) 4 14(1,2) 16(0,3) 19(1,3) 5 12(1,1) 10(0,2) 14(1,2) 6 10(0,2) 12(1,1) 14(1,2) 7 12(1,1) 14(2,0) 10(0,2) 8 14(2,0) 12(1,1) 10(0,2) 9 10(0,2) 12(1,1) 14(2,0) 10 14(1,2) 10(0,2) 14(2,0) 11 14(1,2) 13(2,1) 16(0,3) 12 13(2,1) 14(1,2) 16(0,3) 13 14(1,2) 16(0,3) 14(1,2) 14 16(0,3) 14(1,2) 13(2,1) 15 12(1,1) 14(2,0) 13(2,1) 16 14(2,0) 12(1,1) 13(2,1) 17 14(1,2) 13(2,1) 16(2,2) 18 13(2,1) 14(1,2) 16(2,2)

Tabel 3. Lokasi Pasangan untuk Penyisipan

Dalam sistem digital watermarking terdapat dua bagian utama yaitu penyisipan watermark

(encoder) dan pengekstraksian citra watermark

(decoder). Terdapat suatu kunci watermark, kunci ini digunakan selama proses penyisipan dan pengekstraksian watermark.

3.1.Encoder

Encoder atau proses penyispan watermark ke dalam citra host melalui dua tahap utama yaitu : pengoperasian proses kompresi JPEG untuk citra watermark dan penyisipan citra watermark kedalam citra host (embedding the scrambled

watermark). Tujuan akhir dari penyisipan

watermark adalah didapatkan watermark yang tahan terhadap tampering atau diakses oleh yang tidak berhak melalui suatu serangan.

Adapun algoritma penyisipan citra watermark ke dalam citra host adalah : Asumsikan bahwa suatu lokasi tiga pasang elemen dari blok b secara pseudo-random dipilih dari himpunan lokasi yang mungkin,dinotasikan sebagai (u1, v1), (u2, v2), (u3, v3). Blok b ditransformasi DCT dan kuantisasi secara lokal di dalam (u1, v1), (u2, v2), (u3, v3). dengan parameter kualitas faktor Q. Jika FQ(u1, v1), FQ (u2, v2), FQ (u3, v3) dijadikan nilai koefisien kuantisasi pada lokasi-lokasi yang dipilih., dengan ketentuan sebagi berikut :

1. Ketika Ci = 1, modifikasi FQ(u1, v1),FQ(u2, v2), FQ(u3,v3) sedemikian hingga memenuhi kondisi : FQ(u1, v1) > FQ (u3, v3) + D, serta

FQ (u2, v2) > FQ (u3, v3) + D

2. Ketika Ci = 0,modifikasi FQ(u1, v1),YQ(u2, v2), FQ(u3,vl3) sedemikian hingga memenuhi kondisi : FQ(u1, v1) < FQ (u3, v3) + D, serta FQ (u2, v2) < FQ (u3, v3) + D

3. FQ(u1,v1), FQ(k2,l2), FQ(u3,v3), terlebih dulu dikuantisasi, transformasi invers (IDCT) dan tulis kembali ke dalam blok b.

3.2. Decoder

Decoder atau proses pengekstraksian watermark sama halnya dengan proses penyisipan dimana terjadi pembalikan. Dalam teknik ini, ekstraksi dari citra watermark harus mengacu pada citra host. Adapun langkah-langkahnya adalah sebagai berikut : Asumsikan bahwa suatu lokasi tiga pasang elemen dari blok b secara pseudo-random dipilih dari himpunan lokasi yang mungkin,dinotasikan sebagai(u1, v1), (u2, v2), (u3, v3). Blok b ditransformasi DCT dan kuantisasi secara lokal di dalam (u1, v1), (u2, v2), (u3, v3). dengan parameter kualitas faktor Q. Jika FQ(u1, v1), FQ (u2, v2), FQ (u3, v3) dijadikan nilai koefisien kuantisasi pada lokasi-lokasi yang dipilih., dengan ketentuan sebagi berikut :

1. Jika FQ(u1, v1) > FQ (u2, v2) + D dan FQ (u2, u2) > FQ(u3, v3) + D, nilai balikan 1.

2. Jika FQ(u1, v1) + D < FQ (u3, v3),dan FQ (u2, v2) + D < FQ (u3, v3), nilai balikan 0.

3. Dalam kasus yang lain, penyisipan bit dalam blok b ini rusak (tidak valid).

4. Hasil Penelitian

Dalam penelitian ini, ukuran dari citra host adalah 512 x 512 dengan 256 intensitas (gray scale). Citra watermark yang akan disisipkan berupa citra binary bitmap dengan ukuran 128 x 128 pixel. Gambar 5. dan Gambar 6. masing-masing memperlihatkan citra host dan citra watermarknya.

Gambar 3. Citra Host Gambar 4. Citra Watermark

Dengan menggunakan algoritma penyisipan yang sudah dijelaskan sebelumnya maka hasil penyisipan

citra wateramark ke dalam citra host dapat dilihat dalam Gambar 7, sedangkan hasil citra watermark yang sudah diekstrak dari citra host setelah disisipkan dapat dilihat dalam Gambar 8.

Gambar 5. Terwatermark Gambar 6. Ekstraksi

Dari Gambar 3 dan Gambar 5, dapat dilihat bahwa antara citra host dan citra terwatermark kelihatan hampir sama. Mata manusia tidak dapat membedakan mana citra yang tidak disisipi dengan citra watermark dan mana citra yang sudah disisipi dengan watermark. Untuk memperlihatkan apakah di dalam suatu citra terdapat watermark atau tidak,maka digunakan suatu pendekatan nilai signal to noise rasio

(SNR), yaitu untuk mengukur distorsi yang timbul

pada citra diakrenakan adanya watermark didalamnya {Bors and Pitas, ]. Nilai SNR dalam penelitian ini adalah : 45.90 db.

Adapun persamaannya adalah sebagai berikut :

i j i j j i w j i w j i w SNR 2 2 )] , ( ' ) , ( [ ) , ( log 10 (4 ) dimana :w(i,j) = citra host

w’(i,j) = citra yang disisipi watermark

Similaritas antara kedua citra watermark yaitu antara citra yang tidak diproses ( tidak dimasukkan ke dalam citra host) dan citra watermark yang diperoleh dari hasil ekstraksi citra secara kuantitatif dapat diukur dengan menggunakan normalized cross correlation (NC) [Hsu and Wu, 3], yang didefinisikan sebagai :

i j 2 ij i j ij ij ] [w ' w w NC (5) dimana :wij= nilai pixel pada lokasi (i,j) untuk watermark asli

wij’= nilai pixel pada lokasi (i,j) untuk watermark hasil ekstraksi dari citra host.

Dari penghitungan yang dilakukan dalam penelitian terhadap citra watermark didapatkan nilai NC sebesar 99,01 %.

5. Kesimpulan

Dalam penelitian ini diperkenalkan tentang digital watermaking untuk melindungi hak cipta, khususnya hak cipta yang berhubungan dengan citra digital. Penyisipan watermark dalam suatu citra dengan cara menyisipkannya ke dalam citra dengan menggunakan suatu algoritma.Metode yang digunakan dalam penyisipan watermark didasarkan pada operasi kompresi JPEG untuk image gray scale.

Dari hasil yang didapatkan tidak terdapat distorsi yang bisa dilihat mata manusia terhadap citra host. Hal ini bisa dikatakan bahwa penyisipan watermark tidak mempengaruhi kualitas dari citra yang ditumpai (citra host).

Daftar Pustaka

[1] Koch, E, Zhao, J, Toward Robust and Hidden

Image Copyright Labeling, IEEE workshop on

nonlinear signal and image processing, June 20, 1995.

[2] Koch, E, Rindfrey,J Zhao,J, Copyright Protection

for Multimedia Data, Proceedings of the

Interntional Conference on Digital Media and Electronic Publishing, Dec. 6-8, 1994.

[3] Cox,I.J, Killian,J, Leighton,F.T and Shamoon, T,

Secure Spread Spectrum Watermarking for Multimedia, IEEE Transactions of Image

Processing , Vol.6 No.12,pp. 1673-1687., 1997. [4] Hsu, ,C.T, WU, J.I, Hidden Digital Watermark

in Images, IEEE Transactions of Image

Processing, Vol.8, No.1.pp. 56-58., 1999. [5] Pitas, I, A Method for Watermark Easting on

Digital Images, IEEE Transactions on Circuits

and system for video technology, Vol.8 No.6, pp. 775-780, 1998.

[6] Tsai,C, Chang, C, Embedding Robust Gray Level

Watermark in An Image Using Discrete Cosine Transform, Department of Computer Science

and Information Engineering National Chung Chang University, Taiwan, 1998.