SECURITY AND ETHICAL CHALLENGES

“TANTANGAN DALAM HAL ETIKA DAN KEAMANAN”

Oleh :

Ilham Arief Gautama P056111541.48

PROGRAM PASCASARJANA MANAJEMEN DAN BISNIS INSTITUT PERTANIAN BOGOR

BOGOR 2012

I. Tantangan Keamanan, Etika, dan Sosial TI 1.1 Pendahuluan

Persaingan yang semakin ketat dalam dunia bisnis dan usaha mendorong setiap pelaku usaha untuk dapat meningkatkan kemampuannya dengan mengembangkan sistem informasi yang ditunjang dengan kemajuan teknologi di dalam organisasinya. Dalam persaingan yang semakin ketat, informasi menjadi salah satu sumberdaya yang harus dikelola secara baik sehingga dapat menciptakan nilai tambah bagi organisasi. Informasi yang cepat dan akurat menjadi faktor penentu pengambilan keputusan bisnis yang tepat. Ibarat dua sisi mata uang yang tidak bisa dipisahkan, penggunaan teknologi informasi yang sedemikian pesatnya tidak hanya membawa keuntungan bagi pelaku organisasi, tetapi juga mampu memberikan dampak yang besar pada masyarakat yang mana kondisi demikian juga akan menimbulkan isu etika dalam hal kejahatan, privasi, individualitas, pemberian kerja, kesehatan, serta kondisi kerja. Dalam kondisi demikian, peran pelaku informasi akan dihadapkan pada kondisi yang menantang, dimana mereka harus menyadari betul bahwa teknologi informasi memiliki hasil yang sangat bermanfaat dan juga merusak pada pelaku maupun masyarakat disetiap area ini.

Ketika suatu teknologi mampu berperan signifikan dalam suatu pekerjaan produksi misalnya maka saat itu lah peran manusia akan sedikit terkikis dengan peniadaan pekerjaan yang dilakukan langsung oleh manusia, namun akan sangat memberikan manfaat dimana akan tercapai suatu peningkatan kondisi kerja dan hasil produksi yang memiliki kualitas lebih tinggi dengan biaya lebih rendah. Didalam mengembangkan sistem informasi yang mengelola sumberdaya organisasi diperlukan pengorganisasian yang teratur dan terintegrasi sehingga tujuan penerapan sistem informasi tersebut dapat tercapai dan tidak terjadi tumpang tindih dengan perubahan operasi organisasi akibat penerapan sistem informasi berbasis komputer. Jadi, pekerjaan sebagai seorang manajer atau praktisi bisnis harus melibatkan pengelolaan aktivitas kerja kita dan pekerjaan orang lain untuk meminimalkan pengaruh yang merusak dari aplikasi bisnis teknologi informasi, dan mengoptimalkan pengaruh yang bermanfaat dari

implementasi teknologi informasi. Bila kondisi ideal tersebut dapat tercapai maka hal itu akan mencerminkan penggunaan teknologi informasi yang bertanggung jawab secara etika.

1.2 Tanggung Jawab Etika Praktisi Bisnis

Sebagai praktisi bisnis dalam suatu organisasi, kita akan mendapatkan sebuah tanggung jawab untuk menyebarluaskan penggunaan teknologi informasi yang beretika di lingkungan kerja kita. Baik ketika seseorang memiliki tanggung jawa manajerial atau tidak, maka dia tetap harus menerima tanggung jawab etika yang ditimbulkan dari aktivitas kerjanya. Hal ini meliputi menjalankan dengan benar peran sebagai sumberdaya manusia dalam sistem bisnis yang dikembangkan dan gunakan dalam organisasi. Sebagai seorang manajer atau praktisi bisnis, maka dia memiliki tanggung jawab untuk membuat suatu keputusan mengenai segala aktivitas bisnis dan penggunaan teknologi informasi yang mungkin memiliki dimensi etika yang perlu dipertimbangkan secara benar. Beberapa contoh dalam kegiatan bisnis yang umum terjadi di perusahaan dimana seorang pimpinan memiliki wewenang dan dapat mengambil keputusan terhadap segala aktivitas yang dilakukan oleh karyawannya terkait dengan penggunaan teknologi informasi seperti memonitor aktivitas kerja karyawan dan email mereka, membiarkan atau melarang karyawannya menggunakan komputer ditempat kerja untuk kepentingan pribadi atau membawa software milik kantor untuk dipakai sendiri, mengakses catatan pribadi karyawan maupun berbagai file ditempat karyawan secara elektronik, atau menjual informasi pelanggan yang diekstraksi dari sistem pemrosesan transaksi ke perusahaan lain dan lain sebagainya. Kondisi demikian merupakan kondisi dimana seorang manajer atau pimpinan dihadapkan pada berbagai keputusan yang harus dibuat dimana keputusan yang diambil tersebut memiliki dimensi etika yang kontroversial.

1.3 Etika Bisnis

Etika bisnis berkaitan dengan berbagai pertanyaan etika yang dihadapkan kepada manajer atau pimpinan dalam pengambilan keputusan dalam bisnis mereka sehari-hari. Disini isu-isu tentang hak cipta intelektual, privasi pelanggan

dan karyawan, keamanan di tempat kerja akan ditekankan karena merupakan bagian atau area yang utama dalam kontroversi etis di teknologi informasi. Dari isu-isu yang dikemukakan maka akan muncul pertanyaan bagaimana para manajer dapat membuat keputusan yang beretika ketika dihadapkan kepada isu-isu bisnis tersebut. Sebagai contoh dalam etika bisnis, teori pemegang saham (Stockholder Theory) menyatakan bahwa para manajer adalah agen dari para pemegang saham dan satu-satunya tanggung jawab etika mereka adalah untuk meningkatkan laba perusahaan tanpa melanggar hukum atau melakukan praktik penipuan yang dapat merugikan perusahaan dan pemegang saham. Akan tetapi , teori kontrak sosial menyatakan bahwa selain bertanggung jawab untuk meningkatkan laba perusahaan juga memiliki tanggung jawab sosial yang didasarkan pada kontrak sosial. Syarat pertama dari kontrak tersebut mensyaratkan perusahaan untuk meningkatkan kepuasan ekonomi para pelanggan dan karyawan.

Perusahaan harus bertanggungjawab untuk mewujudkan itu tanpa menyebabkan kerugian sosial seperti polusi lingkungan yang diakibatkan dari kegiatan bisnis, menyalahgunakan kekuatan politik perusahaan, dan tidak menghasilkan suatu kondisi dimana karyawan perusahaan dituntut untuk terus bekerja semaksimal mungkin untuk meningkatkan laba perusahaan dalam kondisi yang tidak manusiawi. Persyaratan kedua mensyaratkan perusahaan untuk menghindari praktik penipuan, menghargai para karyawan mereka sebagai manusia, dan menghindari praktik yang secara sistematis memperburuk posisi kelompok apapun dalam masyarakat. Teori stakholder dalam etika bisnis menekankan bahwa para pimpinan memiliki tanggung jawab etika untuk mengelola bisnis perusahaan demi kebaikan semua pemilik kepentingan, yang terdiri dari individu atau kelompok dengan kepentingan atau kebutuhan atas perusahaan. Stakeholder disini meliputi para pemegang saham, karyawan, pelangganm pemasok, dan juga masyarakat sekitar. Kadang pula stakeholder tersebut bisa diperluas dengan menyertakan kelompok-kelompok atau individu yang dapat mempengaruhi atau dipengaruhi perusahaan seperti perusahaan

pesaing, institusi pemerintahan, maupun kelompok khusus lainnya.

Menyeimbangkan berbagai pemilik kepentingan yang saling bertentangan bukanlah suatu pekerjaan mudah bagi seorang manajer, tetapi tetap harus perlu

dipikirkan jalan terbaik yang mampu merangkul kepentingan terbaik bagi setiap kelompok tersebut.

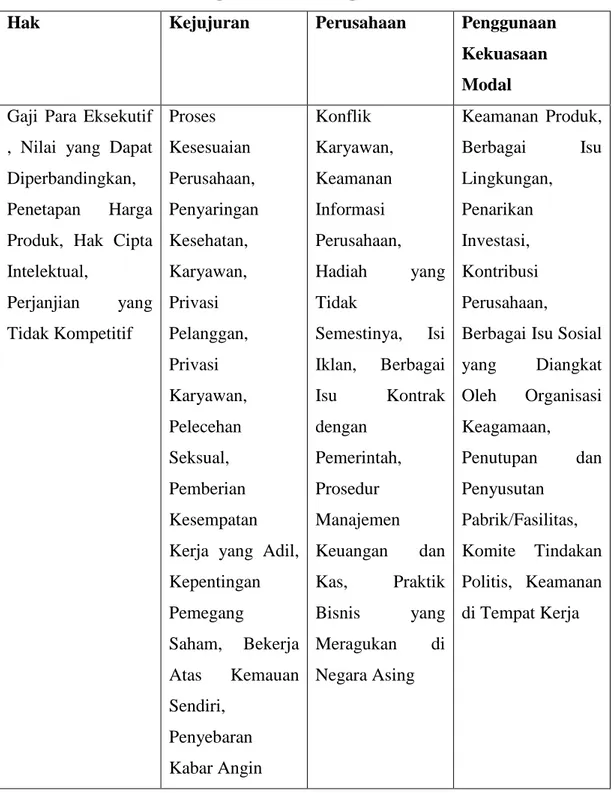

Tabel 1. Kategori Dasar Berbagai Isu Etika Bisnis

Hak Kejujuran Perusahaan Penggunaan

Kekuasaan Modal Gaji Para Eksekutif

, Nilai yang Dapat Diperbandingkan,

Penetapan Harga

Produk, Hak Cipta Intelektual, Perjanjian yang Tidak Kompetitif Proses Kesesuaian Perusahaan, Penyaringan Kesehatan, Karyawan, Privasi Pelanggan, Privasi Karyawan, Pelecehan Seksual, Pemberian Kesempatan Kerja yang Adil, Kepentingan Pemegang Saham, Bekerja Atas Kemauan Sendiri, Penyebaran Kabar Angin Konflik Karyawan, Keamanan Informasi Perusahaan, Hadiah yang Tidak Semestinya, Isi Iklan, Berbagai Isu Kontrak dengan Pemerintah, Prosedur Manajemen Keuangan dan Kas, Praktik Bisnis yang Meragukan di Negara Asing Keamanan Produk, Berbagai Isu Lingkungan, Penarikan Investasi, Kontribusi Perusahaan,

Berbagai Isu Sosial

yang Diangkat Oleh Organisasi Keagamaan, Penutupan dan Penyusutan Pabrik/Fasilitas, Komite Tindakan Politis, Keamanan di Tempat Kerja

1.4 Etika Teknologi

Salah satu dimensi penting lainnya yang harus diperhatikan oleh seorang manajer adalah penggunaan segala bentuk teknologi dalam setiap aktivitas dan kinerja pemakai teknologi diperusahaan secara beretika. Manusia sebagai pemakai teknologi memiliki segala keterbatasan alamiah, sedangkan pemakaian teknologi juga akan memberikan pengaruh langsung terhadap si pemakai. Sebagai contoh etika yang harus diperhatikan ketika seorang menggunakan komputer dalam aktivitas kerjanya yaitu bagaimana waktu penggunaan teknologi/komputer tersebut harus disesuaikan dengan keterbatasan si pemakai. Kondisi demikian harus benar-benar diperhatikan. Alih-alih mendapatkan hasil kerja yang lebih maksimal justru kinerja seseorang tersebut akan semakin menurun karena keterbatasan fisik maupun konsentrasi si pemakai. Perilaku yang beretika terkait dengan penggunaan teknologi ini dapat dilakukan misalnya dengan penjadwalan waktu istirahat yang sesuai agar kondisi fisik maupun konsentrasi si pemakai dapat segar kembali dan tenunya akan meminimalisir dampak buruk bagi kesehatan si pemakai.

1.5 Kejahatan Komputer

Kejahatan dunia maya adalah ancaman yang berkembang bagi masyarakat, yang disebabkan oleh penjahat atau tindakan tidak bertanggung jawab dari para individu yang menga,bil keuntungan dari penggunaan luas serta kerentanan komputer dan internet, serta jaringan lainnya. Kejahatan tersebut menyajika suatu tantangan besar bagi penggunaan teknologi informasi yang beretika. Kejahatan komputer memiliki beberapa ancaman serius atas integritas, keamanan, dan ketahanan hidup sebagian besar sistem bisnis, dan kemudian membuat pengembangan metode keamanan yang efektif sebagai prioritas utama.

Tatkala aplikasi komputer meluas, terutama dalam telekomunikasi, kejahatan komputer juga merebak dan mulai masuk pelanggaran, komputer digunakan secara langsung atau tidak langsung dalam tindak kejahatan. Definisi paling sesuai untuk kejahatan komputer saat ini adalah segala tindakan ilegal dengan menggunakan pengetahuan teknologi komputer untuk melakukan tindak kejahatan. Pencurian perangkat keras dan lunak (hardware dan software),

manipulasi data, pengaksesan sistem komputer secara ilegal dengan telepon, dan mengubah program kesemuanya masuk definisi ini. Karakteristik lain dalam definisi ini adalah komputer dapat secara aktif atau pasif terlibat dalam suatu tindak kejahatan. Pengubahan data secara ilegal dalam suatu database, perusakan file, dan penggunaan program pendobrak (hacking) untuk mendapatkan akses ke dalam suatu sistem juga termasuk kedalamnya.

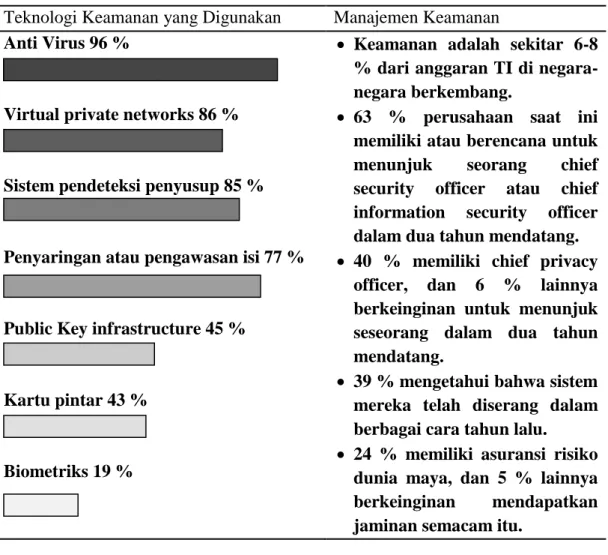

Tabel 2. Cara perusahaan besar melindungi dirinya dari kejahatan dunia maya dan kejahatan komputer

Teknologi Keamanan yang Digunakan Manajemen Keamanan

Anti Virus 96 %

Virtual private networks 86 %

Sistem pendeteksi penyusup 85 %

Penyaringan atau pengawasan isi 77 %

Public Key infrastructure 45 %

Kartu pintar 43 %

Biometriks 19 %

Keamanan adalah sekitar 6-8 % dari anggaran TI di negara-negara berkembang.

63 % perusahaan saat ini memiliki atau berencana untuk menunjuk seorang chief security officer atau chief information security officer dalam dua tahun mendatang. 40 % memiliki chief privacy

officer, dan 6 % lainnya berkeinginan untuk menunjuk seseorang dalam dua tahun mendatang.

39 % mengetahui bahwa sistem mereka telah diserang dalam berbagai cara tahun lalu. 24 % memiliki asuransi risiko

dunia maya, dan 5 % lainnya berkeinginan mendapatkan jaminan semacam itu.

1.6 Praktik Hacking

Hacking dalam dunia komputer berarti penggunaan komputer yang sifatnya obsesif, yaitu mengakses atau menerobos suatu sistem jaringan komputer tertentu yang ditujukan untuk segala macam bentuk penggunaan yang tidak sah atau ilegal. Para hacker atau si pelaku hacking ini bisa merupakan orang luar atau

karyawan perusahaan yang menggunakan jaringan internet dan jaringan lainnya untuk mencuri, membobol atau merusak data serta program dari suatu sistem perusahaan tertentu. Para Hacker memonitor email, akses web server, atau transfer file untuk mengekstraksi password atau mencuri file jaringan, atau memasukkan data yang akan menyebabkan sistem mau menerima penerobos. Ada dua jenis hacking yang umum diketahui, yang pertama adalah social hacking dan technical hacking.

Social Hacking : Dalam jenis hacking ini, yang perlu diketahui hacker adalah informasi tentang sistem apa yang dipergunakan oleh server, siapa pemilik server, siapa Admin yang mengelola server, koneksi apa yang dipergunakan, bagaimana server itu tersambung internet, informasi apa saja yang disediakan oleh server tersebut, apakah server tersebut juga tersambung dengan LAN di sebuah organisasi dan informasi lainnya. Technical Hacking : Merupakan tindakan teknis untuk melakukan penyusupan ke dalam sistem, baik dengan alat bantu (hacking tool) atau dengan mempergunakan fasilitas sistem itu sendiri yang dipergunakan untuk menyerang kelemahan (lubang keamanan) yang terdapat dalam sistem. Inti dari kegiatan ini adalah mendapatkan akses penuh kedalam sistem dengan cara apapun dan bagaimana pun.

Para hacker disini dapat bekerja dengan menggunakan suatu layanan jarak jauh yang memungkinkan sebuah komputer dalam suatu jaringan menjalankan program atas komputer lainnya untuk mendapatkan hak akses dalam jaringan tersebut. Telnet, yaitu alat internet untuk penggunaan interaktif komputer jarak jauh, dapat membantu para hacker mengungkap informasi untuk merencanakan serangan lainnya. Para hacker telah menggunakan Telnet untuk mengakses port e-mail komputer, contohnya memonitor berbagai pesan ee-mail untuk mendapatkan password dan informasi lainnya mengenai rekening pemakai yang memiliki akses atau ke sumber daya jaringan. Taktik umum yang dilakukan dalam kegiatan hacking ini seperti pengingkaran layanan (Denial of Service), yaitu praktik yang umum dalam permainan jaringan. Dengan menghujani perlengkapan situs Web dengan terlalu banyak permintaan, penyerang dapat secara efektif menyumbat memperlambat kinerja atau bahkan merusak situs tersebut.

Metode membebani komputer secara berlebihan ini kadang kala digunakan untuk menutupi serangan. Metode memindai (Scans) yaitu penyebaran pemeriksaan internet untuk menetapkan jenis komputer, layanan dan juga koneksinya. Melalui cara itu para penjahat dapat memanfaatkan kelemahan dalam program komputer atau software tertentu. Metode lainnya yaitu metode pengendus (Sniffer) yaitu program yang secara terbalik mencari setiap paket data ketika mereka melalui internet, menangkap password atau keseluruhan isi paketnya. Metado memalsu (Spoffing) yaitu memalsukan alamat e-mail atau halaman Web untuk menjebak pemakai menyampaikan informasi penting seperti password , atau nomor kartu kredit. Kuda troya (Trojan Horse) yaitu program yang tanpa diketahui pemakai, berisi perintah untuk memanfaatkan kerentanan yang diketahui dalam beberapa software. Metode pintu belakang (Back door) yaitu jika titik masuk asli telah dideteksi, membuat beberapa cara kembali membuat proses masuk kembali mudah dan sulit untuk dideteksi. Metode Applet Jahat (Malicious Applet) merupakan program mini, kadang kala ditulis dalam bahasa komputer yang terkenal, Java, yang menayalahgunakan sumberdaya komputer korban, mengubah file di hard disk , mengirim e-mail palsu atau mencuri password. Metode War Dialling adalah program yang secara otomatis menelpon ribuan nomor telepon melalui koneksi modem.

Metode bom logika (Logic Bomb) yaitu perintah dalam program komputer yang memicu tindakan jahat. Metode pembebanan penyimpanan sementara komputer (Buffer Overflow) yaitu teknik untuk merusak atau mengambil alih kendali komputer dengan mengirimkan terlalu banyak data ke area penyimpanan

sementara komputer di memori komputer. Metode penjebol password (Password

Cracker) yaitu suatu software yang digunakan untuk menebak password. Metode rekayasa sosial (Social Engineering) yaitu taktik yang digunakan untuk mendapatkan akses ke sistem komputer melalui perbincangan dengan para karyawan perusahaan yang tidak menaruh curiga untuk mengoreksi informasi berharga seperti password. Yang terakhir yaitu metode bak sampah (Dumpster Diving) yaitu metode dengan berburu melalui sampah perusahaan untuk menemukan informasi yang membantu menerobos masuk kedalam sistem komputer perusahaan tersebut. Kadang kala informasi tersebut digunakan untuk

membuat jebakan dalam rekayasa melalui kehidupan sosial, lebih kredibel. Kondisi demikian memaksa pelaku sistem informasi perusahaan perlu membuat dan menerapkan suatu sistem pengamanan komputer seperti enkripsi dan firewall yang paling tidak mampu meminimalisir dampak negatif yang ditimbulkan dari aktivitas hacking ini.

1.7 Pencurian di Dunia Maya

Dalam sebagian besar kasus, kejahatan ini adalah “pekerjaan orang dalam” yang melibatkann akses jaringa secara tidak sah serta perubahan database komputer untuk penipuan agar dapat menutupi jejak para karyawan yang terlibat. Tentu saja banyak kejahatan komputer yang melibatkan penggunaan internet. Dalam sebagian besar kasus, lingkup dari kerugian finansial yang ditimbulkannya jauh lebih besar daripada kejadian yang dilaporkan. Sebagian besar perusahaan tidak mengungkapkan bahwa mereka telah menjadi sasaran atau korban kejahatan komputer. Mereka khawatir akan membuat takut para pelanggan dan menimbulkan keluhan bagi para pemegang saham.

1.8 Penggunaan yang Tidak Sah di tempat Kerja

Penggunaan tidak sah atas sistem komputer dan jaringan dapat disebut pencurian waktu dan sumber daya . Banyak contoh yang umum dari akivitas pelanggaran ini dimana pelanggaran-pelanggaran itu banyak dilakukan oleh karyawan dalam suatu perusahaan. Kegiatan-kegiatan yang umum dilakukan yaitu menggunakan fasilitas internet kantor untuk kepentingan pribadi, seperti mengirim email pribadi, bermain game, berselancar ria untuk mencari informasi yang dibutuhkan pribadi atau berbagai macam kegiatan konsultasi maupun keuangan pribadi dengag menggunakan internet perusahaan. Software pemonitor jaringan, disebut pengendus (Sniffer), sering kali digunakan untuk memonitor lalulintas jaringan agar dapat mengevaluasi kapasitas jaringan, serta mengungkapkan bukti pemakaian yang tidak semestinya. Berbagai contoh banyak peerusahaan yang menetapkan regulasi yang sedemikian ketat untuk membatasi aktivitas merugikan ini. Bisa dengan memblokir situs-situs yang biasa diakses oleh karyawan atau menerapkan suatu sistem aplikasi pemantau di setiap

komputer karyawan. Bahkan sanksi pemecatan akan dilakukan bila pelanggaran atas dasar pribadi itu terlampau berbahaya bagi kepentingan perusahaan. Aktifitas-aktifitas penyalahgunaan nternet yang umum seperti penyalahgunaan umum e-mail, penggunaan dan akses yang tidak sah, pelanggaran/pemalsuan hak sipta, memasukkan pesan ke Newsgroup, transmisi data rahasia, pornografi, hacking, download dan upload hal-hal yang tidak berkaitan dengan pekerjaaj, penggunaan internet untuk hiburan, penggunaan ISP eksternal, dan kerja sampingan.

1.9 Pembajakan Software

Program komputer adalah properti berharga dan karenanya merupakan subjek pencurian dari sistem komputer. Akan tetapi, pembuatan kopi software secara tidak sah, atau pembajakan software (software piracy), juga merupakan bentuk umum dari pencurian software. Penyembarang kopi tidak sah dari software oleh para karyawan perusahaan adalah bentuk utama dari pembajakan software. Pembuatan kopi tidak sah merupakan hal ilegal karena software adalah hak cipta intelektual yang dilindungi oleh hukum hak sipta dan kesepakatan lisensi untuk pemakai. Oleh karena itu, banyak perusahaan menandatangani lisensi situs yang memungkinkan mereka secara ilegal membuat sejumlah kopi untuk digunakan oleh para karyawan mereka dilokasi tertentu. Alternatif lainnya adalah shareware, yang memungkinkan seseorang membuat kopi software untuk orang lain, dan software domain publik , yang tidak memiliki hak cipta. Software bukanlah satu-satunya hak cipta intelektual dalam pembajakan berbasis komputer. Bentuk bahan lainnya yang memiliki hak cipta, seperti musik, video, gambar, artikel, buku, dan karya tulis lainnya sangatlah rentan terhadap pelanggaran hak cipta, yang dalam kebanyakan pengadilan dianggap ilegal. Versi yang didigitalkan dapat dengan mudah ditangkap oleh sistem komputer serta disediakan untuk banyak orang agar dapat diakses atau di-download dalam situs Web di Internet, atau dapat langsung disebarkan melalui e-mail sebagai file lampiran.

1.10 Virus dan Worm Komputer

Salah satu dari kejahatan komputer yang paling merusak melibatkan pembuatan virus komputer atau cacing (warm). Virus adalah istilah yang lebih populer tetapi, secara teknis , virus adalah kode program yang tidak dapat bekerja tanpa dimasukkan kedalam program lain. Worm adalah program berbeda yang dapat jalan tanpa perlu diarahkan. Dalam kasus manapun, program-program ini mengkopi siklus yang mengganggu atau merusak ke dalam sistem komputer jaringan dari siapapun yang mengakses komputer bervirus atau yang menggunakan kopi dari disk magnetis dari komputer bervirus. Selanjutnya, virus atau worm komputer komputer dapat menyebarkan kerusakan diantara banyak pemakai. Virus komputer biasanya memasuki sistem melalui e-mail dan lampiran file lewat Internet serta layanan online , atau melalui kopi software yang ilegal atau pinjaman. Berbagai kopi dari software shareware yang diambil dari Internet dapat merupakan sumber lain virus. Virus biasanya mengkopi dirinya sendiri kedalam berbagai file dari sistem operasi komputer. Kemudian, virus tersebu akan menyebar ke memori utama, dan mengkopi dirinya sendiri ke dalam hard disk komputer serta floppy disk mana pun yang dimasukkan kedalamnya. Untuk tindakan preventif, sebaiknya hindari pemakaian software dari sumber yang meragukan tanpa memeriksa keberadaan virus didalamnya.

1.11 Berbagai Isu Privasi

Teknologi informasi memungkinkan baik secara teknis maupun ekonomi, untuk mengumpulkan, menyimpan, mengintegrasikan, memberi dan menerima, serta menarik data dan informasi secara cepat serta mudah. Karakteristik ini memiliki pengaruh penting yang menguntungkan pada efisiensi dan efektivitas sistem informasi berbasis komputer. Akan tetapi, kekuatan teknologi informasi yang dapat menyimpan dan menarik informasi dapat memiliki pengaruh yang negatif pada hal atas privasi (right to privacy) dari setiap individu. Isu mengenai privasi yang penting sedang diperdebatkan dalam dunia bisnis dan pemerintah, karena teknologi Internet mempercepat semua keberadaan koneksi telekomunikasi global dalam bisnis dan masyarakat. Contohnya ;

- Mengakses percakapan pribadi e-mail seseorang dan catatan komputernya, serta mengumpulkan dan berbagi informasi mengenai keuntungan individual yang didapat dari kunjungan mereka pada berbagai situs Web Internet serta newsgroup (pelanggaran privasi).

- Selalu mengetahui lokasi seseorang, terutama ketika telepon genggam dan penyeranta menjadi semakin erat dihubungkan dengan orang daripada tempat (pemonitoran komputer).

- Menggunakan informasi pelanggan yang didapatkan dari banyak sumber untuk memasarkan layanan bisnis ambahan (pencocokan komputer). - Mengumpulkan nomor telepon, alamat e-mail, nomor kartu kredit, dan

informasi personal lainnya untuk membangun profil setiap pelanggan (file personal yang tidak sah).

1.12 Privasi Dalam Internet

Internet terkenal karena dapat memberikan anonimitas bagi para pemakainya, padahal sebenarnya mereka sangat mudah dilihat dan terbuka terhadap terjadinya pelanggaran atas privasi mereka. Sebagian besar dari Internet

dan World Wide Web, e-mail, ruang perbincangan, dan newsgroup masih

merupakan pembatas elektronik yang terbuka lebar dan tidak aman, tanpa adanya aturan yang keras atas informasi apa yang personal dan pribadi. Tentu saja, anda dapat melindungi privasi anda dalam beberapa cara. Contohnya, e-mail yang sensitif dapat dilindungi dengan enskripsi, jika kedua pihak pemilik e-mail menggunakan software enkripsi yang sesuai satu sama lain dalam program e-mail mereka. Memasukkan berita ke newsgroup dapat dilakukan secara pribadi dengan mengirimkannya melalui pengirim pesan anonim yang melindungi identitas anda ketika anda menambahkan komentar anda dalam suatu diskusi. Anda dapat meminta penyedia layanan Internet anda untuk tidak menjual nama dan informasi personal anda ke penyedia mailing list serta penjual lainnya. Terakhir, anda dapat menolak untuk menunjukkan data dan hobi personal dalam profil pemakai layanan online dan situs Web untuk membatasi ekspos anda terhadap perburuan elektronik (elektronic snooping).

1.13 Pencocokan Komputer

Pembuatan profil komputer dan berbagai kesalahan dalam pencocokan komputer (Computer matching) atas data personal adalah ancaman kontroversial lainnya atas privasi. Ancaman lainnya adalah penococokan yang tidak dari informasi terkomputerisasi mengenai Anda yang dikstraksi dari database sistem pemrosesan penjualan dan dijual ke para perantara informasi atau perusahaan lainnya. Ancaman yang lebih baru adalah pencocokan tidak sah dan penjualan informasi mengenai anda yang dikumpulkan dari situs Web seta newsgroup Internet yang anda kunjungi. Banyak negara secara keras mengatur pengumpulan dan panggunaan data personal oleh perusahaan dan lembaga pemerintah. Banyak hukum privasi (privacy law) pemerintah yang mencoba untuk menegakan privasi dari file dan komunikasi berbasis komputer. Contohnya, di Amerika Serikat, Electronic Communications Privacy Act dan Computer Fraud and Abuse Act, melarang penghadangan data pesan komunikasi, mencuri atau menghancurkan data, atau menerobos kedalam sistem komputer yang terkait dengan federal. Oleh karena Internet meliputi sistem komputer yang berkaitan dengan Federal, para pengacara untuk privasi berargumentasi bahwa hukum tersebut juga membutuhkan pemberitahuan ke para karyawan jika perusahaan ingin memonitor penggunaan Internet.

Sisi kebalikan dari debat mengenai privasi adalah hak orang untuk mengetahui berbagai masalah yang mungkin ingin disimpan orang lainnya untuk pribadi (kebebasan informasi), hak untuk menyatakan pendapat mengenai permasalahan privasi semacam itu (kebebasan berbicara), dan hak untuk mengungkapkan pendapat mereka pada khalayak umum (kebebasan pers). Beberapa dari medan perang terbesar dalam debat tersebut adalah papan buletin, kotak e-mail, dan berbagai file online di Internet serta jaringan informasi publik seperti America Online dan Microsoft Network. Senjata yang digunakan dalam perang ini meliputi spamming, flame email, hukum pencemaran nama baik seseorang (libel law), serta sensor. Spamming adalah pengiriman tidak terbatas dari berbagai pesan e-mail yang tidak diminta (spam) kebanyak pemakai Internet. Spam adalah taktik favorit dari pengirim surat massal iklan yang tidak diminta,

atau junk e-mail. Spam juga telah digunakan para penjahat dunia maya untuk menyebarkan virus komputer atau untuk menerobos sistem komputer.

Flaming adalah praktik pengiriman pesan e-mail yang sangat mencari-cari, menghina, dan sering kali vulgar (flame mail), atau memasukan berika ke newsgroup ke para pemakai lain di Internet atau layanan online. Flaming utamanya menyebar dalam beberapa newsgroup kelompok yang memiliki minat khusus (special-internet newsgroup) di Internet. Terdapat banyak insiden pesan rasisme atau pencemaran di Web yang mengarah pada perlunya tindakan sensor serta tuntutan hukum untuk para pencemar nama baik. Selain itu, keberadaan bahan yang secara terbuka secara seksual di banyak lokasi World Wide Web telah memicu tuntukan hukum dan tindakan sensor oleh berbaga kelompok serta pemerintah. Dampak dari tekonologi informsi pada pemberian kesempatan kerja (employment) adalah isu etika dan secara langsung berkaitan dengan penggunaan komputer untuk mencapai otomisasi aktivitas pekerjaan. Tidak ada keraguan bahwa penggunaan teknologi informasi telah menciptakan berbagai pekerjaan baru dan meningkatkan produktivitas, serta meneyebabkan pengurangan yang signifikan atas beberapa jenis peluang kerja.

Akan tetapi, tidak dapat diragukan lagi bahwa teknologi Internet telah menciptakan lapangan peluang kerja baru. Banyak pekerjaan baru, termasuk webmaster Internet, direktur e-comerce, analisis sistem, dan konsultan pemakai, telah diciptakan untuk mendukung aplikasi e-busines dan e-comerce, analis sistem. Pekerjaan tambahan telah diciptakan karena teknologi informasi memungkinkan produksi berbagai barang dan jasa yang rumit dan teknis, yang jika idak ada teknologi informasi, akan tidak mungkin untuk di produksi. Jadi, berbagai pekerjaan telah diciptakan oleh berbagai aktivitas yang sangat bergantung pada teknologi informasi, dalam berbagai bidang seperti ekplorasi luar angkasa, teknologi elektronik mikro, dan telekomunikasi. Salah satu dari isu etika yang paling meledak berkaitan dengan privasi di tempat kerja dan kualitas kondisi pekerjaan dalam bisnis adalah pemonitoran komputer (computer monitoring). Artinya, komputer digunakan untuk memonitor produktivitas dan perilaku dari jutaan karyawan ketika mereka bekerja. Diyakini, pemonitoran komputer dilakukan agar para pemberi kerja dapat mengumpulkan berbagai data

produktivitas karyawan mereka untuk meningkatkan efisiensi serta kualitas layanan. Akan tetapi, pemonitoran komputer telah dikritik sebagai tidak etis karena memonitor setiap individu, bukan hanya pekerjaannya, serta dilakukan secara terus-menerus, hingga melanggar privasi kerja dan kebebasan pribadi.

Pemonitoran komputer juga telah dikritik sebagai serangan terhadap privasi karyawan karena dalam banyak kasus, karyawan tidak mengetahui bahwa mereka diawasi atau tidak tahu bagaimana informasi tersebut digunakan. Berbagai kritik juga menyebutkan bahwa hak karyawan atas proses yang adil juga mungkin berkurang karena ketidak tepatan penggunaan data yang dikumpulkan untuk membuat keputusan personalia. Oleh karena pemonitoran komputer meningkatkan stres karyawan yang harus bekerja di bawah pengawasan konstan. Tekan politik dibangun utnuk tidak membenarkan atau mengatur pemonitoran komputer di tempat kerja. Contohnya, berbagai kelompok advokasi publik, serikat kerja, dan banyak anggoata legislatif, yang mendorong tindakan pada tingkat negara bagian dan federal Amerika Serikat. Hukum yang diajukan akan mengatur pemonitoran komputer dan melindungi hak-hak karyawan untuk mengetahui serta hak privasi. Sementara itu, tuntutan hukum dari para pekerja yang dimonitor adalah salah satu idu etika dalam bisnis yang tidak akan pernah habis.

Kritik yang sering sekali dilontarkan pada sistem informasi berkaitan dengan pengaruh negatifnya atas individualitas (individuality) orang-orang, sistem berbasis komputer dikritik sebagai sistem dingin yang tidak memanusiakan serta tidak mempersonalisasikan berbagai aktivitas yang telah di komputerisasi, karena meniadakan hubungan manusia ang ada dalam sistem nonkomputer. Aspek lain dari hilangnya individualitas adalah kelakuan individu yang tampaknya diisyaratkan oleh beberapa sistem berbasis komputer. Sistem ini tampaknya tidak memiliki fleksibilitas. Merka menginginkan kesesuaian yang tepat atas prosedur terinci jika sistem tersebut diharapkan bekerja. Dampak negatif dari TI atas individualitas dipertajam dengan berbagai cerita seram yang mendeskripsikan bagaiman tidak fleksibelnya serta tidak pedulinya beberapa organisasi yang menjalankan proses berbasis komputer ketika mereka harus memperbaiki kesalahan mereka sendiri. Akan tetapi banyak aplikasi bisnis TI didesain untuk meminimalkan sistem yang tidak mempersonalisasikan manusia dan dingin.

Contohnya, banyak sistem e-commerce didesain untuk menekankan pada fitur personalisasi dan komunitas agar dapat mendorong kunjungan berulang ke situs Web e-commerce tersebut. Jadi penyebaran penggunaan pc dan Internet telah secara dramatis meningkatkan pengembangan sistem informasi yang berorientasi pada manusia serta yang dipersonalisasi.

Penggunaan teknologi informasi di tempat kerja meningkatkan berbagai isu kesehatan (health issues). Penggunaan yang intensif atas kompuer dilaporkan menyebabkan masalah kesehatan seperti stres di tempat kerja, kerusakan otot tangan dan leher, kelelahan mata, ekspos terhadap radiasi dan bahkan kematian oleh kecelakaan yang disebabkan oleh komputer. Orang yang duduk di depan tempat kerja PC atau terminal tampilan visual (visual displa terminal-VDT) dalam pekerjaan berkecepatan tinggi untuk mengetik secara berulang-ulang dapat menderita berbagai masalah kesehatan yang secara umum disebut sebagai kelainan trauma kumulatif (cumulative trauma disorder – CTD). Melihat terlalu lama tampilan video dapat menyebabkan kelelahan mata serta masalh kesehatan lainnya atas para karyawan yang harus melakukan hal ini seharian. Radiasi yang ditimbulkan oleh cathode ray tubes (CRT) yang menghasilkan sebagian besar tampilan vide, adalah kekahawatiran kesehatan lainnya. CRT menghasilkan area elektromagnetis yang dapat menyebabkan radiasi berbahaya bagi para karyawan yang bekerja terlalu dekan dan lama di depan monitor video.

Solusi untuk beberapa masalah ini didasarkan pada ilmu ergonomik (ergonomics), yang kadang disebut sebagai rekayasa faktor manusia (human factor enginering). Tujuan dari ergonomik adalah untuk mendesain lingkungan kerja sehat yang aman, nyaman dan menyenangkan bagi orang-orang untuk bekerja didalamnya, hingga meningkatkan moral serta produktivitas karyawan. Ergonomik menekankan pada kesehatan desain tempat kerja, terminal kerja, komputer dan mesin lainnya, bahkan pakat software. Masalah kesehatan lainnya mungkin membutuhkan solusi ergonomik yang menekankan pada desain pekerjaan, daripada desain tempat kerja.

Pekerjaan yang ergonomik juga dapat memberikan lebih banyak jenis tugas pekerjaan bagi mereka yang para pekerjanya menghabiskan sebagian besar waktu kerja mereka di terminal kerja komputer.

II. Manajemen Keamanan Teknologi Informasi

2.1 Pendahaluan

Para manajer bisnis dan praktisi bisnis bertanggung jawa atas keamanan, kualitas, dan kinerja dari sistem informasi bisnis dalam unit bisnis mereka. Seperti aset penting bisnis lainnya, hardware, software, jaringan dan sumber daya data yang perlu dilindungi oleh berbagai alat keamanan untuk memastikan kualitas mereka dan penggunaan mereka yang bermanfaat. Itu adalah nilai bisnis dari manajemen keamanan. Tujuan dari manajemen keamanan (security management) alah untuk akurasi, integritas dan keamanan proses serta sumber daya semua sistem informsi. Jadi manajemen keamanan yang efektif dapat meminimalkan kesalahan, penipuan, dan kerugian dalam sistem informasi yang saling menghubungkan perusahaan saat ini dengan para pelanggan, pemasok dan stakholder lainnya.

2.2 Pertahanan Keamanan Yang Saling Berhubungan

Keamanan dari perusahaan saat ini adalah tantangan manajemen yang terbesar. Banyak perusahaan masih dalam proses untuk dapat terhubung penuh dengan Web dan Internet untuk e-commerce, dan merekayasa ulang proses bisnis internal mereka dengan intranet, software e-business dan hubungan ekstranet ke pelanggan, pemasok dan mitra bisnis lainnya. Hubungan jaringan dan arus bisnis yang penting perlu dilindungi dari serangan luar oleh para penjahat dunia maya atau subversi dari tindakan kejahatan atau tidak bertanggung jawab dari pihak dalam. Hal ini membutuhkan berbagai alat keamanan dan alat pertahanan, serta program manajemen keamanan yang terkoordinasi. Mari kita lihat beberapa pertahanan kamanan yang penting ini.

2.3 Enkripsi

Enkripsi (encryption) data telah menjadi cara yang penting utnuk melindungi data dan sumber daya jaringan komputer lainnya terutama di Internet, intranet dan ekstranet. Paswword, pesan, file dan data lainnya dapat ditransmisikan dalam bentuk acak serta dibentuk kembali oleh sistem komputer

untuk para pemakai yang berhak saja. Contohnya, email dapat diacak dan di enkodekan dengan menggunakan kunci khusus bagi penerima yang dikenal oleh pengirim. Setelah e-mail di transmisikan, hanya kunci pribadi penerima yang rahasia tersebut yang dapat membentuk kembali pesan tersebut. Program enkripsi dijual sebagai produk terpisah atau dimasukan kedalam software lain yang digunakan untuk proses enkripsi. Terdapat beberapa software yang saling bersaing untuk standar enkripsi, akan tetapi dua yang paling terkenal adalah RSA (dari RSA Data Security) dan PGP (preety good privacy), sebuah program enkripsi terkeanal yang tersedia di Ineternet. Berbagai produk softwaree termasuk microsoft Window XP, Novell Netware dan Lotus Notes menawarkan berbagai fitur enkripsi dengan menggunakan software RSA.

2.4 Firewall

Metode penting lainya untuk pengendalian dan keamanan dalam Internet serta jaringan lainnya adalah menggunakan komputer dan software Firewall, Firewall sebuah jaringan dapat merupakan prosesor komunikasi, biasanya sebuah router, atau server khusus, bersama dengan software firewall, Firewall berfungsi sebagai “penjaga gerbang” sistem yang melindungi intranet perusahaan dan jaringan lain perusahaan dari penerobosan, dengan menyediakan saringan dan poin transfer yang aman untuk akse ke dan dari Internet serta jaringan lainnya. Firewall menyaring semua lalu lintas jaringan untuk password yang tepat atau kode keamanan lainnya, dan hanya mengizinkan transmisi sah untuk masuk serta keluar dari jaringan. Software firewall juga telah menjadi komponen sistem komputer yang penting untuk para individu yang terhubung dengan Internet melalu DSL atau modem kabel, karena status koneksi mereka yang rentan dan “selalu menyala”.

Firewall dapat mendeteksi, tetapi tidak benar-benar dapat mencegah secara keseluruhan akses tidak sah (hacking) ke dalam jaringan komputer. Dalam beberapa kasus, firewall dapat mengizinkan akses hanya dari lokasi yang terpercaya di Internet ke komputer tertentu di dalam firewall. Atau, firewall dapat hanya mengizinkan informasi yang “aman” untuk lewat. Firewall kemudian dapat memberikan pengganti untuk beberapa layanan jaringan (seperti e-mail atau

transfer file) yang melakukan sebagian besar fungsi yang sama, tetap tidak serentan itu terhadap penerobosan.

2.5 Pertahanan dari Serangan Pengingkaran Layanan

Serangan besar atas e-commerce dan situs Web perusahaan dalam beberapa tahun belakangan ini telah menunjukan bahwa Internet sangatlah rentan dari berbagai serbuan hacker jahat, terutama dari serangan pengingkaran layanan yang terdistribusi (distributed denial of service-DDOS). Serbuan pengingkaran layaanan melalui Internet tergantung pada tiga lapis sistem komputer jaringan: (1) situs Web korban, (2) penyedia layanan Internet korban (internet service provider-ISP), dan (3) situs “zombi” atau komputer bantuan (slave) yang diaktifkan oleh para penjahat dunia maya. Alat pertahanan dan tindakan keamanan yang terlibat, ini semua adalah berbagai langkah dasar yang dapat diambil dari perusahaan dan organisasi lainnya untuk melindungi situs Web mereka dari pengingkara layanan serta serangan hacking lainnya.

2.6 Pemonitoran e-mail

Internet dan sistem e-mail online lainnya adalah salah sat tempat favorit untuk serngan oleh para hacker agar dapat menyebarkan virus komputer atau menerobos masuk ke dalam jaringan komputer. E-mail juga merupakan medan tempur untuk berbagai usaha oleh para perusahaan untuk menegakan kebijakan atas pesan ilegal, personal, atau yang merusak oleh para karyawan, serta atas berbagai tuntutandari beberapa karyawan dan pihak lainnya, yang melihat kebijakan semacam itu sebagai pelanggaran atas hak privasi.

2.7 Pertahanan dari Virus

Banyak perusahaan yang membangun pertahanan melawan penyebaran virus dengan memusatkan distribusi serta pembaruan software antivirus sebagai tanggung jawab dari departemen SI mereka. Perusahaan lainnya melakukan outsourcing untuk tanggung jawab perlindungan dari virus ke ISP atau perusahaan telekomunikasi atau manajemen keamanan. Salah satu alasan dari tren ini adalah perusahaan software antivirus besar seperti Trend Micro (eDoctor dan PC-cillin),

MaAfee (VirusScan), Serta Symantec (Norton Antivirus) telah mengembangkan versi jaringan dari berbagai program mereka yang dipasarkan ke para ISP dan pihak lainnya sebagai layanan yang harus mereka tawarkan ke semua pelanggan mereka. Perusahaan antivirus tersebut juga memasarkan software suite keamanan yang mengintegrasikan perlindungan dari virus firewall, keamanan Web, dan fitur pemblokiran.

2.8 Kode keamanan

Biasanya, sistem password bertingkat digunakan untuk manajemen keamanan. Pertama, pemakai akhir log on ke sistem komputer dengan memasukan kode identifikasi khususnya atau ID Pemakai. Pemakai akhir tersebut kemudian diminta untuk memasukan password agar dapat memperoleh akses ke sistem. (password harus sering di ubah dan terdiri dari kombinasi aneh antara huruf besar, huruf kecil dan angka) kemudian, untuk mengakses sebuah file, nama file khusus harus dimasukan. Didalam beberapa sistem, password untuk membaca isi file berbeda dari yang diminta untuk menulis ke sebuah file (mengubah isinya). Fitur ini menambahkan tingkat perlindungan untuk sumber daya data yang disimpan. Akan tetapi, untuk keamanan yang lebih keras, password dapt diacak atau di enkripsi untuk menghindari pencurian atau penyalahgunaannya, seperti yang akan dibahas di bagian selanjutnya.

2.9 Pembuatan Cadangan File

Pembuatan cadangan file (backup file), yang menduplikasikan berbagai file data atau program, adalah alat keamanan penting lainnya. File juga dapat dilindungi dengan alat file retention ang melibatkan penyimpanan berbagai kopi file dri periode sebelumnya. Jika file yang ada saat ini hancur, file dari periode sebelunnya dapat digunakan untuk merekonstruksi file baru. Kadang, beberapa generasi file disimpan (disebut sebagai file bertingkat-atau file anak (child). Orang tua (parent), kakek (grand parent), dan lain-lain) yang dapat disimpan sebagai cadangan. File semacam itu dapat disimpan di luar gedung, sebuah lokasi yang jauh dari pusat data perusahaan, yang kadang merupakan gudang penyimpanan di lokasi yang jauh.

2.10 Pemonitor keamanan

Kamanan suatu jaringan dapat disediakan oleh paket software sistem khusus yang disebut sebagai pemonitor keamanan sistem (system security monitor). Pemonitor keamanan sistem adalah program yang memonitor penggunaan sistem komputer dan jaringan serta melindungi mereka dari penggunaaan tidak sah, penipuan, dan kehancura. Program semacam itu menyediakan alat kamana yang dibutuhkan untuk memungkinkan hanya para pamakai sah yang dapa mengakses jaringan. Selain itu, program kemanaan memonitor penggunaan jaringan komputer dan mengumpulkan statistik dari usaha apa pun penyalahgunaan jaringan komputer, program itu kemudian akan menghasilkan laporan untuk membantu dalam pemeliharaan keamanan jaringan.

2.11 Keamanan biometris

Keamanan biometris (biometric security) adalah bidang keamanan komputer yang mengalami pertumbuhan pesat. Ini adalah alat keamanan yang disediakan oleh peralatan komputer, yang mengukur ciri khas fisik yang membedakan setiap individu. Hal ini meliputi verifikasi suara, sidik jari, geometri tangan, dinamika tanda tangan, analisis penekanan tombol, pemindai retina mata, pengenalan wajah, serta analisis pola genetik. Peralatan pengendalian biometris menggunakan sensor untuk tujuan khusus agar dapat mengukur dan mendigitalkan profil biometris dari sidik jari, suara, atau ciri khusus fisik seseorang. Sinyal yang didigitalkan itu diproses dan dibandingkan dengan profil yang sebelumnya diproses untuk setiap orang yang di disk magnetis yang disimpan. Jika profil tersebut sesuai, orang tersebut diizinkan untuk masuk kedalam jaringan komputer dan diberikan akses ke sumber daya sistem terbatas.

2.12 Pengendalian kegagalan komputer

Sistem kompuer gagal karena beberapa alasan, listrik mati, tidak berfungsinya sirkuit elektronik, masalah dalam jaringan telekomunikasi, kesalahan pemrogaman yang tersembunyi, virus komputer, kesalahan operator komputer dan vandalisme elektronik. Program pemeliharaan perawatan untuk hardware serta pembaruan manajemen software adalah hal biasa. Kemampuan

sistem komputer cadangan dapat diatur dengan organisasi pemulihan bencana. Perubahan hardware dan software utama biasanya dijadwalkan secara hati-hati serta diimplementasikan untuk menghindari masalah. Terakhir, personel pusat data yang terlatih baik dan penggunaan software manajemen kinerja serta keamanan membantu menjaga sistem kompuer perusahaan dan jaringannya untuk bekerja dengan benar.

2.13 Sistem toleransi gagal

Banyak perusahaan yang menggunakan sistem komputer pentoleransi kegagalan (fauls toleransi) yang memiliki banyak prosesor, periferal, dan software yang memberikan kemampuan fail over untuk mendukung berbagai komponen ketika terjadi kegagalan sistem. Sistem ini dapat memberikan fail safe dengan sistem kompter tetap beroperasi di tingkat yang sama bahkan jika terdapa kegagalan besar pada hardware atau software. Akan tetapi, banyak sistem komputer pentoleransi kegagalan menawarkan kemampuan fail soft yang memungkinkan sistem komputer terus beroperasi delam tingkat yang lebih rendah tetapi dapat diterima jika ada kegagalan sistem yang besar.

2.14 Pemulihan dari Bencana

Bencana alam dan buatan manusia dapat terjadi. Angin puyuh, gempa bumi, kebakaran, banjir, tindakan kriminal dan teroris, serta kesalahan manusia dapat sangat parah merusak sumber daya komputasi organisasi, dan kemudian kesehatan organisasi itu sendiri. Banyak perusahaan terutama peritel e-commerce online dan grosir, penerbangan, bank, serta ISP, dibuat tidak berdaya karena kehilangan kekuatan komputasi selama beberapa jam, itulah mengapa organisasi mengembangkan prosedur pemulihan dari bencana (disaster recovery) serta mensahkannya sebagai rencana pemulihan dari bencana (disaster recovery plan). Kesepakatan dengan berbagai perusahaan lainnya untuk penggunaan fasilitas alternatif sebagai lokasi pemulihan dari bencana dan di luar kantor dari database organisasi, juga merupakan bagian dari usaha pemuliahan dari bencana yang efektif.

2.15 Pengendalian sistem informasi

Dua persyaratan akhir manajemen kemanan yang perlu disebutkan adalah pengembangan pengendalian sistem informasi dan penyelesaian audit sistem bisnis. Mari kita lihat secara singkat kedua alat keamanan ini. Pengendalian sistem informasi (information system control) adalah metode dan alat yang berusaha untuk memastikan akurasi, validitas dan kebenaran aktivitas sistem informasi. Pengendalian sistem informasi (ST) harus dikembangkan untuk memastikan entri data, teknik pemrosesan, metode penyimpanan, serta output informasi yang tepat, jadi, pengendalian SI didesain untuk memonitor dan memelihara kualitas serta keamanan input, pemrosesan, output dan aktivitas penyimpanan di sistem informasi mana pun.

2.16 Mengaudit keamanan TI

Manajemaen keamanan TI harus secara periodik diperiksa atau diaudit, oleh karyawan bagian internal audit di perusahaan atau auditor eksternal dari kantor akuntan publik profesional. Audit semacam itu mengkaji dan mengavaluasi apakah alat keamanan dan kebijakan manajemen yang memadai telah dikembangkan serta diimplementasikan. Hal ini biasanya meliputi verifikasi akurasi dan integritas software yang digunakan, serta input data dan output yang dihasilkan oleh berbagai aplikasi bisnis.Tujuan penting lainnya dari audit sistem bisnis adalah menguji integritas dari jejak audit (audit trail) dapat didefinisikan sebagai keberadaaan dokumentasi yang memungkinkan sebuah transaksi ditelusuri melalui berbagai tahapan pemrosesan informasinya, penelusuran ini dapat dimulai dengan kemunculan sebuah transaksi dalam dokumen dan dapat diakhiri dengan transformasinya ke dalam informasi di dokumen input terakhir atau laporan. Sering kali jejak audit elektronik (elektronic audit trail) ini membentuk daftar pengendali (control log) yang secara otomatis mencatat semua aktivitas jaringan komputer pada disk magnetis atau peralatan tape. Fitur audit ini dapat ditemukan pada banyak sistem pemrosesan transaksi online, pemonitor kinerja dan keamanan sistem operasi, serta program pengendalian jaringan, software yang mencatat semua aktivitas jaringan juga banyak di gunakan di internet, terutama di World Wide Web, serta intranet dan ekstranet perusahaan.

Jejak audit semacam itu membantu para auditor memeriksa kesalahan atau penipuan dan juga membantu para pakar keamanan SI menelusuri serta mengavaluasi jejak dari serangan hacker atas jaringan komputer.

DAFTAR PUSTAKA

O’Brien, James A. 2002. Pengantar Sistem Informasi. Salemba Empat, Jakarta.

O’Brien. J. 2005. Pengantar Sistem Informasi Perspektif Bisnis dan Manajerial. Edisi 12. Salemba Empat. Jakarta.