Jurnal Teknik Informatika, Vol 1 September 2012

ANALISA KINERJA FAIL2BAN DAN DENYHOSTS

DALAM MENGAMANKAN SERVER DARI

SERANGAN BRUTE FORCE

Rudy Rinaldi

1), Agus Urip Ari Wibowo

2),dan Yuli Fitrisia

3) Jurusan Komputer, Politeknik Caltex RiauJalan Umban Sari no.1, Rumbai, Pekanbaru, Riau, 28265

(E-mail: 1) rudy_pcrti@yahoo.com, 2) agusurip@yahoo.com, 3) yuli_fitrisia@yahoo.com )

Abstrak - Keamanan jaringan merupakan hal penting

bagi administrator jaringan. Salah satu serangan yang mudah digunakan untuk menyusup sistem keamanan jaringan adalah serangan brute force. Serangan brute force adalah sebuah teknik serangan terhadap sebuah sistem keamanan komputer yang menggunakan percobaan terhadap semua kunci yang ada. Dengan menggunakan Fail2ban, administrator jaringan dapat mencegah serangan brute force terhadap attacker yang mencoba login ke berbagai layanan, misalnya SSH Server dan FTP Server, bahkan mencegah attacker yang mencoba menebak form login pada sebuah WEB Server. Jika Fail2ban menemukan serangan brute force, Fail2ban akan menghentikan usaha attacker untuk melanjutkan serangan brute force dengan memblok Internet Protocol (IP) dari attacker menggunakan IPTables. Denyhosts adalah aplikasi untuk melindungi SSH Server dari serangan brute force. Denyhosts akan memblok IP dari attacker yang melakukan serangan brute force menggunakan TCP Wrappers. Pengujian dilakukan dengan membandingkan aplikasi Fail2ban dan Denyhosts dalam melindungi SSH Server. Dari hasil pengujian diketahui bahwa Fail2ban dan Denyhosts berhasil mem-banned IP dari attacker. Fai2ban dan IPTables dapat dibuat di satu komputer dengan SSH Server yang dilindungi pada komputer lainnya. Failregex pada Fail2ban, lebih mudah untuk dideklarasikan daripada failregex pada Denyhosts. Filter paket pada firewall di Fail2ban terletak pada mesin firewall, sedangkan Denyhosts menggunakan firewall mesin SSH Server itu sendiri.

Kata Kunci : Fail2ban, Denyhosts, FTP, WEB, SSH

Server

1. PENDAHULUAN

Internet merupakan suatu alat komunikasi yang sangat membantu, mobile, dan praktis. Tetapi disisi lain, Internet bisa menjadi alat berbahaya. Tidak hanya di dunia nyata, kejahatan juga dapat dilakukan di dunia maya. Oleh karena itu di dunia maya juga diperlukan keamanan. Gangguan keamanan Internet

memiliki bermacam bentuk, dari probing / scanning,

cracking, brute force, worm, trojan, spam, dan

sebagainya. Administrator biasanya akan melakukan tindakan pengamanan terhadap jaringannya, yaitu dengan menggunakan Firewall agar jaringannya tetap aman dari serangan hacker. Tetapi hal ini cukup sulit untuk menemukan hacker tepat pada posisinya melakukan serangan. Sehingga administrator kesulitan dalam melakukan tindakan terhadap serangan yang dilakukan.

Fail2ban merupakan salah satu aplikasi yang membantu administrator dalam mengamankan jaringan. Fail2ban beroperasi dengan memblokir IP yang mencoba melanggar keamanan sistem. Alamat IP yang diblokir dapat dilihat pada file log (misalnya:

/var/log/pwdfail, /var/log/auth.log, dan

lain-lain) dan melarang setiap IP yang berupaya login terlalu banyak atau melakukan tindakan yang tidak diinginkan lainnya dalam jangka waktu yang ditetapkan oleh administrator.

Fail2ban biasanya dirancang untuk membuka atau membolehkan host yang diblokir dalam jangka waktu tertentu, sehingga tidak mengunci setiap koneksi yang mungkin telah terkonfigurasi sementara. Namun, mengunci IP dalam waktu beberapa menit biasanya cukup untuk menghentikan koneksi jaringan yang sedang melakukan flood atau membanjiri sistem jaringan, serta mengurangi kemungkinan suksesnya untuk melakukan dictionary attack.

Dalam bahasa sederhana, Fail2ban yaitu aplikasi yang berfungsi untuk melakukan pencegahan terhadap percobaan serangan brute force login ke suatu Server. Aplikasi ini diterapkan untuk melakukan pengamanan terhadap SSH, FTP, SMTP, dan Apache.

Dari uraian diatas, dibuat penelitian untuk menganalisa kerja Fail2ban dalam mengamankan Server. Karena banyak aplikasi untuk mencegah serangan brute force, maka dibandingkan antara aplikasi Fail2ban dengan aplikasi Denyhosts dalam mengamankan Server

2. TINJAUAN PUSTAKA 2.1 Arsitektur dan Sejarah TCP/IP

Komunikasi data adalah merupakan proses mengirimkan data dari suatu komputer ke komputer lain. Untuk memproses pengiriman data tersebut, terdapat beberapa permasalahan yang sangat rumit diantaranya adalah harus adanya kesamaan bahasa antara satu komputer dengan komputer yang lain agar dapat berkomunikasi. Selain itu, masalah lainnya adalah bagaimana paket data tersebut dapat dikirimkan ke komputer yang tepat sesuai tujuannya, terlebih lagi bila hubungan komputer tersebut tidak berada pada lokasi jaringan yang sama. Permasalahan tersebut dapat diatasi dengan menggunakan protokol yang sama [5].

Salah satu protokol yang paling banyak digunakan adalah TCP/IP. Setiap komputer yang terhubung dalam jaringan harus memiliki IP yang unik. Sebuah komputer agar mempunyai sebuah IP, maka diperlukan NIC. Jenis NIC bermacam-macam tergantung media fisik yang digunakan untuk mentransfer data. Contohnya Interface Ethernet yang banyak digunakan pada jaringan LAN yang menggunakan kabel UTP.

2.2 WEB Server

WEB Server adalah sebuah perangkat lunak Server yang berfungsi menerima permintaan HTTP atau HTTPS dari klien yang dikenal dengan browser

WEB yang umumnya berbentuk dokumen HTML. WEB Server yang terkenal di antaranya adalah

Apache dan Microsoft Internet Information Service (IIS). Apache merupakan WEB Server antar platform, sedangkan IIS hanya dapat beroperasi di sistem operasi Microsoft Windows [5].

2.3 File Transfer Protocol (FTP)

File Transfer Protocol (FTP) merupakan salah

satu aplikasi TCP/IP yang banyak digunakan untuk memindahkan atau meng-copy file dari komputer satu ke komputer lainnya. Aplikasi ini adalah aplikasi yang telah dikembangkan sejak awal perkembangan

Internet. Hal ini terlihat dari mulai didefinisikannya

protokol ini sejak Internet menggunakan RFC sebagai alat standarisasi. Kata FTP sendiri telah muncul di RFC 172 yang diterbitkan tahun 1971 [4].

Walau pada awalnya berbentuk tidak menarik dan berbeda dari bentuk yang ada sekarang, fasilitas Server ini terus berkembang, terutama program FTP

Client untuk komputer desktop yang telah dilengkapi

dengan fungsi-fungsi interface yang menarik dan dilengkapi dengan Graphical User Interface (GUI). Akhirnya pengguna komputer desktop yang memindahkan file dari Server ke dalam komputernya, merasa seperti memindahkan file dari folder ke folder [3].

2.4 Secure Shell (SSH)

Secure Shell (SSH) adalah aplikasi pengganti remote login seperti telnet, rsh, dan rlogin, yang jauh

lebih aman. Dikembangkan pertama kali oleh

OpenBSD project dan kemudian versi rilis p (port)

di-manage oleh team porting ke sistem operasi lainnya,

termasuk sistem operasi Linux. Fungsi utama aplikasi ini adalah untuk mengakses mesin secara remote. Bentuk akses remote yang bisa diperoleh adalah akses pada mode teks maupun mode grafis/X apabila konfigurasinya mengijinkan. Scp yang merupakan anggota keluarga SSH adalah aplikasi pengganti rcp yang aman, keluarga lainnya adalah sftp yang dapat digunakan sebagai pengganti FTP [3].

Dengan SSH, semua percakapan antara Server dan klien di-enkripsi. Artinya, apabila percakapan tersebut disadap, penyadap tidak mungkin memahami isinya. Bayangkan seandainya seorang administrator sedang melakukan maintenance Server dari jauh, tentunya dengan account yang punya hak khusus, tanpa setahu administrator, account dan password tersebut disadap oleh pihak luar, kemudian Server diobrak-abrik [3].

2.5 Fail2ban

Fail2ban merupakan salah satu aplikasi yang membantu administrator dalam mengamankan jaringan. Fail2ban beroperasi dengan memblokir IP yang mencoba melanggar keamanan sistem. Alamat IP yang diblokir dapat dilihat pada file log (misalnya: /var/log/pwdfail, /var/log/auth.log, dan lain-lain) dan melarang setiap IP yang berupaya login terlalu banyak atau melakukan tindakan yang tidak diinginkan lainnya dalam jangka waktu yang ditetapkan oleh administrator [1].

Fail2ban biasanya dirancang untuk membuka atau membolehkan host yang diblokir dalam jangka waktu tertentu, sehingga tidak mengunci setiap koneksi yang mungkin telah terkonfigurasi sementara. Namun, mengunci IP dalam waktu beberapa menit biasanya cukup untuk menghentikan koneksi jaringan yang sedang melakukan flood atau membanjiri sistem jaringan, serta mengurangi kemungkinan suksesnya untuk melakukan dictionary attack.

2.6 Denyhosts

Pada website http://denyhosts.sourceforge.net/ . Denyhosts adalah aplikasi yang berjalan pada sistem Linux untuk membantu administrator dalam menggagalkan serangan SSH Server. Dikenal sebagai

dictionary attack dan serangan brute force. Dengan

aplikasi ini, mencegah attacker yang selalu mencoba untuk masuk ke sistem [2].

Cara kerja Denyhosts adalah memeriksa log otentikasi yang mencoba login namun terjadi kegagalan. Catatan informasi ini tentang alamat IP pengguna dan membandingkan jumlah login yang tidak valid ke file konfigurasi yang ditentukan oleh administrator. Jika usaha login tidak valid sudah terlalu banyak, sebagai contoh serangan dictionary

attack dan mencegah alamat IP tersebut untuk

2.7 IPTables

IPTables merupakan salah satu firewall popular

dan powerfull yang tersedia di sistem operasi Linux. Dasar dari IPTables adalah harus memiliki pengetahuan dasar mengenai TCP/IP. IPTables memiliki tiga macam daftar aturan bawaan dalam tabel penyaringan, daftar tersebut dinamakan rantai

firewall (firewall chain) atau sering disebut chain

saja. Ketiga chain tersebut adalah INPUT, OUTPUT dan FORWARD [6].

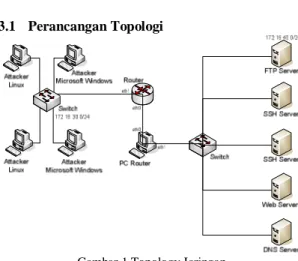

3. PERANCANGAN 3.1 Perancangan Topologi

Gambar 1 Topology Jaringan

Pada gambar diatas, digunakan empat buah komputer sebagai attacker. Kemudian menggunakan lima buah komputer sebagai Server. Komputer-komputer Server berbeda jaringan dengan attacker. Antara komputer Server dan attacker dihubungkan dengan router Cisco dan PC router. PC router berfungsi juga sebagai firewall antara komputer

attacker dengan komputer Server.

3.2 Perancangan Hardware

Perancangan jaringan pada penelitian ini menggunakan beberapa perangkat keras/hardware dengan spesifikasi sebagai berikut:

1. Lima buah komputer digunakan sebagai Server untuk membangun jaringan Server dengan spesifikasi:

a. Intel Core 2 Duo. b. Memory 1 GB. c. Hardisk 320 GB. 2. Kabel UTP dan RJ45.

3. Satu unit komputer sebagai PC router. 4. Dua unit Switch DLINK.

5. Empat buah komputer digunakan sebagai attacker untuk pengujian Server. Dengan spesifikasi sebagai berikut:

a. Komputer 1 dan 2 : Intel Core i5, Memory 2 GB, Harddisk 500GB.

b. Komputer 3 dan 4 : Intel Core 2 Duo, Memory 1 GB, Harddisk 320 GB.

6. Satu buah router Cisco 2800 Series.

3.3 Perancangan Software 1. Perancangan DNS Server

Pada penelitian ini digunakan DNS Server. DNS Server di bangun pada sistem operasi Debian 6.0 Squeeze. Software yang digunakan adalah bind9. Bind9 yang digunakan adalah versi 1:9.7.3. Berikut cara instalasi DNS Server pada Debian 6.0 Squeeze.

apt-get install bind9 2. Perancangan FTP Server

Pada penelitian ini dilakukan serangan brute

force pada FTP Server. Aplikasi yang digunakan

untuk membangun FTP Server adalah vsftpd. Vsftpd yang digunakan adalah versi 2.3.2. Berikut cara instalasi vsftpd.

apt-get install vsftpd 3. Perancangan SSH Server

Pada penelitian ini dilakukan serangan brute

force pada SSH Server. Aplikasi yang digunakan

untuk membangun SSH Server adalah OpenSSH. OpenSSH yang digunakan adalah versi 1:5.5p1-6. Berikut cara instalasi OpenSSH.

apt-get install ssh2 4. Perancangan WEB Server

Pada penelitian ini dilakukan serangan brute

force pada WEB Server. Aplikasi yang digunakan

untuk membangun WEB Server adalah Apache2. Apache2 yang digunakan adalah versi 2.2.16-6. Berikut cara instalasi Apache2.

apt-get install apache2

5. Perancangan NFS Server dan NFS Client NFS Server diinstal pada WEB Server, FTP Server, dan SSH Server. Untuk instalasi NFS Server menggunakan perintah.

apt-get install nfs-kernel-server

nfs-common portmap

NFS Client diinstal pada PC router. Untuk melakukan instalasi NFS Client menggunakan perintah.

apt-get install nfs-common portmap NFS Server digunakan untuk melakukan sharing

folder log Server. Pada NFS Client akan membaca sharing folder dan digunakan oleh Fail2ban untuk

melakukan pengecekan log dengan failregex. 6. Perancangan Fail2ban

Pada Debian 6.0 Squeeze, Fail2ban yang digunakan adalah Fail2ban versi 0.8.4. Untuk instalasi Fail2ban pada Debian 6.0 Squeeze dapat menggunakan perintah.

apt-get install fail2ban 7. Perancangan Denyhosts

Pada penelitian ini, dibangun sebuah SSH Server yang dilindungi oleh Denyhosts. Denyhosts yang digunakan adalah versi 2.6-7. Untuk instalasi Denyhosts pada Debian 6.0 Squeeze dapat menggunakan perintah.

apt-get install denyhosts 8. Perancangan Aplikasi Attacker

Pada penelitian digunakan aplikasi attacker pada Microsoft Windows dan Linux. Aplikasi

attacker di Microsoft Windows adalah.

a. Putty versi 0.61 b. Brutus versi 2.0 c. Havij versi 1.10

Aplikasi attacker di Linux adalah: a. Hydra versi 7.2

b. DirBuster versi 0.12

4. HASIL DAN ANALISA 4.1 Fail2ban

Pada penelitian ini, Fail2ban melindungi FTP Server, SSH Server, dan WEB Server.

4.1.1 Fail2ban melindungi FTP Server

Pada penelitian ini, dilakukan pengujian terhadap FTP Server yang dilindungi oleh Fail2ban dengan empat attacker. Empat attacker tersebut menggunakan aplikasi Brutus pada sistem operasi Microsoft Windows sebanyak dua buah dan menggunakan aplikasi hydra pada sistem operasi Linux dua buah.

Pada aplikasi Brutus, serangan brute force yang dilakukan dengan mencoba segala username dan password pada file users.txt dan words.txt. Sedangkan aplikasi Hydra, mencoba segala username dan password yang sudah di-list.

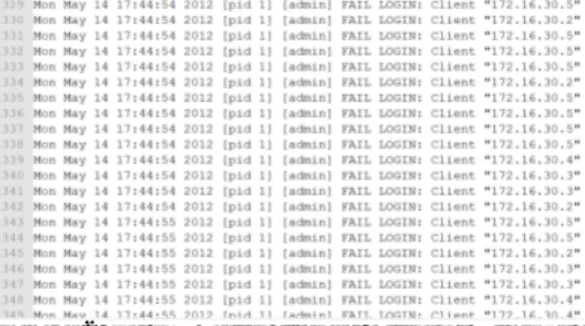

Setelah dijalankan aplikasi ke-empat attacker secara bersamaan, akan terjadi penambahan data pada log FTP Server. Berikut log pada FTP Server setelah dijalankan aplikasi pada empat attacker.

Gambar 2 Log FTP Server diserang Microsoft Windows dan Linux

Pada gambar diatas, terlihat attacker

menggunakan IP, 172.16.30.2, 172.16.30.3, 172.16.30.4 dan 172.16.30.5 yang telah gagal dalam melakukan login. Kemudian Fail2ban akan melakukan pengecekan terhadap fairegex yang dideklarasikan pada file vsftpd.conf. Setelah

failregex dan log pada FTP Server cocok dengan

formatnya maka dihitung satu kesalahan. Jika kesalahan sudah sama dengan atau lebih dari yang sudah ditentukan pada variabel maxretry dalam rentang waktu yang telah ditentukan pada variabel

findtime, maka file action bekerja. File action itu

adalah iptables-multiportftp.conf. Pada file

iptables-multiportftp.conf terdapat perintah

iptables yang men-drop paket dari attacker. Berikut log pada Fail2ban dengan log FTP Server pada Gambar 2.

Gambar 3 Log Fail2ban untuk FTP Server diserang Microsoft Windows dan Linux

Berikut hasil perintah iptables –L dengan log FTP Server pada Gambar 2.

Chain fail2ban-vsftpd (1 references) target prot opt source destination DROP all -- 172.16.30.2 ftp.local DROP all -- 172.16.30.3 ftp.local DROP all -- 172.16.30.4 ftp.local DROP all -- 172.16.30.5 ftp.local RETURN all -- anywhere anywhere

4.1.2 Fail2ban melindungi SSH Server

Pada penelitian ini, dilakukan pengujian terhadap SSH Server yang dilindungi oleh Fail2ban dengan empat attacker. Empat attacker tersebut menggunakan aplikasi putty pada sistem operasi Microsoft Windows sebanyak dua buah dan menggunakan aplikasi hydra pada sistem operasi Linux dua buah.

Pada aplikasi putty, serangan brute force dilakukan dengan menginputkan username dan

password dari Server. Sedangkan aplikasi Hydra,

mencoba segala username dan password yang sudah di-list.

Setelah dijalankan aplikasi ke-empat attacker secara bersamaan, terjadi penambahan data pada log SSH Server. Berikut log pada SSH Server setelah

dijalankan aplikasi Putty dan Hydra pada attacker.

Gambar 4 Log SSH Server diserang Microsoft Windows dan Linux yang dilindungi Fail2ban

Pada gambar diatas, terlihat attacker

menggunakan IP 172.16.30.2, 172.16.30.3, 172.16.30.4, dan 172.16.30.5 yang telah gagal dalam melakukan login. Kemudian Fail2ban akan melakukan pengecekan terhadap fairegex yang dideklarasikan pada file sshd.conf. Setelah

failregex dan log pada SSH Server cocok dengan

formatnya maka dihitung satu kesalahan. Jika kesalahan sudah sama dengan atau lebih dari yang sudah ditentukan pada variabel maxretry dalam rentang waktu yang telah ditentukan pada variabel

findtime, maka file action bekerja. File action itu

adalah iptables-multiportssh.conf. Pada file

iptables-multiportssh.conf terdapat

perintah iptables yang men-drop paket dari

attacker. Berikut log pada Fail2ban dengan log

SSH Server pada Gambar 4.

Gambar 5 Log Fail2ban untuk SSH Server diserang Microsoft Windows dan Linux

Berikut hasil perintah iptables –L dengan log SSH Server pada Gambar 4.

Chain Fail2ban-ssh (1 references) target prot opt source destination DROP all -- 172.16.30.3 ssh.local DROP all -- 172.16.30.5 ssh.local DROP all -- 172.16.30.2 ssh.local DROP all -- 172.16.30.4 ssh.local RETURN all -- anywhere anywhere

Dari Gambar 5, pada baris 165 terlihat warning bahwa IP 172.16.30.4 sudah di-banned, pada baris 166 terlihat warning bahwa IP 172.16.30.2 sudah di-banned, pada baris 168 terlihat warning bahwa IP 172.16.30.5 sudah di-banned dan pada baris 169 terlihat warning bahwa IP 172.16.30.3 sudah

di-banned.

Tetapi, pada Gambar 5 di baris 167, terdapat tulisan already banned pada log Fail2ban dengan IP yang sama. Ini berarti log pada SSH Server terus jalan, namun IPTables belum melakukan ban karena membutuhkan waktu untuk melakukan perintah iptables -I Fail2ban-<name> 1 -s <ip> -d 192.168.40.19 -j DROP.

4.1.3 Fail2ban melindungi WEB Server

Pada penelitian ini, dilakukan pengujian terhadap

WEB Server yang dilindungi oleh Fail2ban dengan

empat attacker. Empat attacker tersebut menggunakan aplikasi Havij pada sistem operasi Microsoft Windows sebanyak dua buah dan menggunakan aplikasi DirBuster pada sistem operasi Linux dua buah. Serangan yang dilakukan adalah, menemukan page login administrator sebuah WEB. Havij dan DirBuster melakukan request ke Server dengan list nama file

page admin yang sudah ditentukan.

Berikut log pada WEB Server setelah dijalankan aplikasi pada empat attacker.

Gambar 6 Log WEB Server diserang Microsoft Windows dan Linux

Pada gambar diatas, terlihat attacker

menggunakan IP 172.16.30.2, 172.16.30.3, 172.16.30.4, dan 172.16.30.5 yang telah gagal dalam melakukan searching directory atau searching

administrator login. Kemudian Fail2ban melakukan

pengecekan terhadap fairegex yang dideklarasikan pada file apache-auth.conf. Setelah failregex dan log pada WEB Server cocok dengan formatnya maka dihitung satu kesalahan. Jika kesalahan sudah sama dengan atau lebih dari yang sudah ditentukan pada variabel maxretry dalam rentang waktu yang telah ditentukan pada variabel findtime, maka file action bekerja. File action itu adalah

iptables-multiportweb.conf. Pada file

iptables-multiportweb.conf terdapat perintah iptables yang akan men-drop paket dari attacker. Berikut log pada Fail2ban dengan log web Server pada Gambar 6.

Gambar 7 Log Fail2ban untuk WEB Server diserang Microsoft Windows dan Linux

Berikut hasil perintah iptables –L dengan log

WEB Server pada Gambar 6.

Chain Fail2ban-apache (1 references) target prot opt source destination DROP all -- 172.16.30.2 web.local DROP all -- 172.16.30.3 web.local DROP all -- 172.16.30.4 web.local DROP all -- 172.16.30.5 web.local RETURN all -- anywhere anywhere

Dari Gambar 7, pada baris 87 terlihat warning bahwa IP 172.16.30.5 sudah di-banned, pada baris 88 terlihat warning bahwa IP 172.16.30.4 sudah

di-banned, pada baris 89 terlihat warning bahwa IP

172.16.30.3 sudah di-banned dan pada baris 96 terlihat warning bahwa IP 172.16.30.2 sudah

di-banned.

Tetapi, pada Gambar 7 di baris 90 sampai dengan 95, terdapat tulisan already banned pada log Fail2ban. Ini berarti log pada WEB Server terus jalan, namun IPTables belum melakukan ban karena membutuhkan waktu untuk melakukan perintah iptables -I

Fail2ban-<name> 1 -s <ip> -d

192.168.40.8 -j DROP. 4.2 Denyhosts

Pada penelitian ini, dilakukan pengujian terhadap SSH Server. Pada pengujian ini, satu

attacker menggunakan sistem operasi Linux.

Aplikasi yang digunakan adalah aplikasi hydra untuk melakukan serangan brute force terhadap SSH Server. Hydra yang digunakan adalah versi 7.2. serangan yang dilakukan adalah dengan memasukkan username dan password yang sudah di-list pada file users.txt dan words.txt.

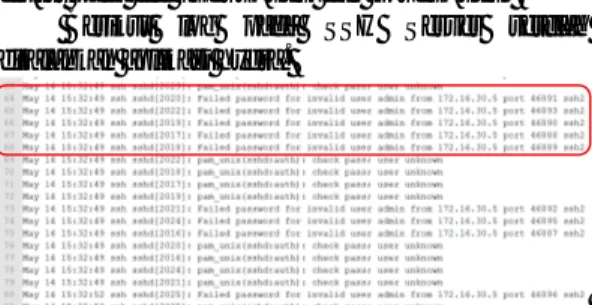

Berikut log pada SSH Server setelah dijalankan aplikasi hydra.

Gambar 8 Log SSH Server diserang Microsoft Windows dan Linux yang dilindungi Denyhosts Pada gambar diatas, client dengan IP 172.16.30.5 telah melakukan gagal login lebih dari 3 kali. Kemudian Denyhosts menambahkan IP 172.16.30.5 kedalam file hosts.deny.

Gambar 9 IP yang di-banned pada Denyhosts Dari Gambar 9, pada baris 1 terlihat bahwa IP 172.16.30.5 sudah di-banned pada layanan sshd.

5. KESIMPULAN dan SARAN

Berdasarkan hasil dari pengujian dan analisa yang telah dilakukan maka didapatkan beberapa kesimpulan:

1. Fail2ban berhasil melakukan ban pada Internet Protocol (IP) dari attacker yang mencoba melakukan serangan brute force pada IPTables.

2. Denyhosts berhasil melakukan ban pada Internet Protocol (IP) dari attacker yang melakukan serangan brute force

menggunakan file hosts.deny.

3. Fai2ban dan IPTables dapat dibuat di satu komputer dengan SSH Server yang dilindungi pada komputer yang lain. Sedangkan Denyhosts dan TCP Wrappers hanya dibuat di komputer yang sama dimana SSH Server dilindungi.

4. Failregex pada Fail2ban, lebih mudah untuk melakukan deklarasi untuk menemukan serangan pada log SSH Server daripada

failregex pada Denyhosts. Karena failregex

pada Denyhosts, sudah ditentukan dengan variabel DENY_THRESHOLD_INVALID, DENY_THRESHOLD_VALID dan DENY_THRESHOLD_ROOT yang ada pada file denyhosts.conf.

5. Filter paket pada firewall di Fail2ban terletak pada mesin firewall, sehingga request dari

attacker sudah di filter di mesin firewall

sebelum sampai ke mesin SSH Server. Sedangkan firewall pada Denyhosts menggunakan firewall mesin SSH Server itu sendiri. Sehingga request dari attacker sudah sampai pada mesin SSH Server.

Beberapa saran untuk penelitian dan pengembangan lebih lanjut adalah:

1. Membandingkan Fail2ban dengan aplikasi lain dengan menganalisa layanan selain SSH Server.

2. Menggunakan IPv6 dalam melakukan blok pada firewall.

3. Menganalisa layanan yang dilindungi Fail2ban selain dari yang telah ditulis pada penelitian ini.

PUSTAKA

[1] Daranto, Michael. (2007). Fail2ban di Slackware v12.x | Slackerbox. Diambil 12

November 2011.

http://www.slackerbox.com/node/552

[2] Denyhosts. (t.t). Diambil 29 November 2011 dari http://denyhosts.sourceforge.net/

[3] Hermanto, Harry. (2007). Konfigurasi Fedora Core 5 Sebagai Sistem Operasi Host dan Guest pada Xen. Tugas Akhir, Jurusan Teknik

Komputer, Politeknik Caltex Riau, Pekanbaru : tidak diterbitkan

[4] Kamalasari, Serli. (2008). Mengelola Jaringan Internet Menggunakan Squid pada Jaringan Padang Expres dan Posmetro Padang. Tugas Akhir, Jurusan Teknik Komputer, Politeknik Caltex Riau, Pekanbaru : tidak diterbitkan [5] Marsal, Hadhi Darma. (2011). Simulasi dan

Analisa Keamanan Jaringan Menggunakan Honeypot. Tugas Akhir, Jurusan Teknik Komputer, Politeknik Caltex Riau, Pekanbaru : tidak diterbitkan

[6] Parasaulian, Ridwan. (2010). Mendeteksi Cara Kerja Intruder (Penyusup) pada Jaringan Internet Menggunakan Aplikasi Open Source Intrusion Prevention System (IPS). Tugas Akhir, Jurusan Teknik Komputer, Politeknik Caltex Riau, Pekanbaru : tidak diterbitkan