1

TUGAS MATA KULIAH

KEAMANAN SISTEM DAN JARINGAN KOMPUTER

IP SECURITY DAN VPN

Disusun oleh: Kelompok XII Erna Yuliasari 12/340632/PTK/8401 Muhammad Andi 12/340640/PTK/8409 Y. Ipuk Yulianto 12/340654/PTK/8423

Chief Information Officer 8a

Program Studi Magister Teknologi Informasi

Jurusan Teknik Elektro dan Teknologi Informasi

Fakultas Teknik

2013

2 BAB I PENDAHULUAN

1.1 Latar Belakang

Pada awal perkembangannya, jaringan komputer hanya digunakan untuk pengiriman e-mail antar perguruan tinggi untuk keperluan riset dan untuk berbagi penggunaan printer dalam suatu perusahaan. Untuk memenuhi tujuan tersebut, aspek keamanan jaringan pada saat itu tidak mendapat perhatian penting.

Seiring dengan perkembangan, jaringan komputer telah digunakan untuk hal-hal yang lebih kompleks seperti untuk perbankan, untuk perdagangan, dan sebagainya. Dan semua itu menggunakan media Internet.

Internet tidak lagi dimonopoli oleh beberapa elemen industri namun sebagian besar industri kecil dan menengah juga diikutsertakan untuk bisa memanfaatkan teknologi internet dalam usaha mereka. Di tengah-tengah pergolakan teknologi informasi pada dunia usaha, internet ternyata tidak lagi bisa menyediakan arus informasi yang lebih bersifat privat. Berbagai mesin pencari tumbuh dan layanan e-commerce juga berkembang. Belum lagi serangan virus dan spam, serta kejahatan informasi yang lain terus mengintai.

Aspek keamanan dalam komunikasi melalui jaringan komputer menjadi semakin penting terutama karena banyaknya aktivitas pertukaran informasi rahasia melalui Internet. Internet merupakan suatu wilayah pertukaran data yang bersifat publik. Namun dalam implementasinya, ada beberapa pertukaran informasi yang bersifat privat. Apalagi untuk aktivitas yang memiliki resiko tinggi apabila berjalan di media nonsecure seperti internet ini. Dengan adanya informasi yang bersifat privat, dikembangkanlah suatu teknik untuk menghantarkan informasi tersebut melalui jaringan publik secara lebih aman. Dalam makalah ini, IPsec dan VPN akan dibahas sebagai salah satu aplikasi teknik kriptografi untuk keamanan jaringan komputer.

1.2 Tujuan

Dengan adanya makalah ini diharapkan dapat memberi wawasan tentang luasnya ilmu kriptografi dan implementasinya ke dalam rangkaian protocol Ipsec dan VPN.

3 BAB II LANDASAN TEORI

Keamanan jaringan terbagi menjadi empat kategori umum, yaitu

Secrecy/Confidentiality, Authentication, Nonrepudiation, dan Integrity Control. IP Security (Ipsec) merupakan salah satu solusi kemanan jaringan berupa protokol kemanan

yang berada di network layer untuk pengiriman paket IP. 2.1 IP Security

2.1.1 Pengertian IP Security

IPSec (singkatan dari IP Security) adalah sebuah protokol yang digunakan untuk mengamankan transmisi datagram dalam sebuah internetwork berbasis TCP/IP. IPSec adalah sebuah framework standar terbuka yang dikembangkan oleh Internet Engineering

Task Force (IETF). IPSec diimplementasikan pada lapisan transport dalam OSI Reference Model untuk melindungi protokol IP dan protokol-protokol yang lebih tinggi dengan menggunakan beberapa kebijakan keamanan yang dapat dikonfigurasikan untuk memenuhi kebutuhan keamanan pengguna, atau jaringan. IPSec bekerja pada lapisan network, memproteksi dan mengotentifikasi komunikasi paket IP antara host dan berfungsi baik pada lalulintas IPv6 maupun IPv4. IPSec ini sebenarnya adalah fitur yang dimiliki oleh IPv6 namun oleh beberapa developer diaplikasikan kedalam IPv4.

IPSec umumnya diletakkan sebagai sebuah lapisan tambahan di dalam stack protokol TCP/IP dan diatur oleh setiap kebijakan keamanan yang diinstalasikan dalam setiap mesin komputer dan dengan sebuah skema enkripsi yang dapat dinegosiasikan antara pengirim dan penerima. Kebijakan-kebijakan keamanan tersebut berisi kumpulan filter yang diasosiasikan dengan kelakuan tertentu. Ketika sebuah alamat IP, nomor port TCP dan UDP atau protokol dari sebuah paket datagram IP cocok dengan filter tertentu, maka kelakukan yang dikaitkan dengannya akan diaplikasikan terhadap paket IP tersebut.

Secara umum layanan yang diberikan IPSec adalah:

● Data Confidentiality, pengirim data dapat mengenkripsi paket data sebelum dilakukan transmit data.

● Data Integrity, penerima dapat mengotentifikasi paket yang dikirimkan oleh pengirim untuk meyakinkan bahwa data tidak dibajak selama transmisi.

● Data Origin Authentication, penerima dapat mengotentifikasi dari mana asal paket IPsec yang dikirimkan.

4

● Anti Replay, penerima dapat mendeteksi dan menolak paket yang telah dibajak. ● Access Control, melakukan kontrol terhadap siapa saja pengguna yang dapat

mengakses layanan.

● Limited traffic flow confidentiality

Untuk membuat sebuah sesi komunikasi yang aman antara dua komputer dengan menggunakan IPSec, maka dibutuhkan sebuah framework protokol yang disebut dengan ISAKMP/Oakley. Framework tersebut mencakup beberapa algoritma kriptografi yang telah ditentukan sebelumnya, dan juga dapat diperluas dengan menambahkan beberapa sistem kriptografi tambahan yang dibuat oleh pihak ketiga. Selama proses negosiasi dilakukan, persetujuan akan tercapai dengan metode autentikasi dan kemanan yang akan digunakan, dan protokol pun akan membuat sebuah kunci yang dapat digunakan bersama (shared key) yang nantinya digunakan sebagi kunci enkripsi data.

Secara teknis, IPsec terdiri atas dua bagian utama. Bagian pertama mendeskripsikan dua protocol untuk penambahan header pada paket yang membawa security identifier, data mengenai integrity control, dan informasi keamanan lain. Bagian kedua berkaitan dengan protocol pembangkitan dan distribusi kunci. Bagian pertama IPsec adalah implementasi dua protokol keamanan yaitu:

1. Authentication Header (AH) menyediakan data integrity, data origin authentication dan proteksi terhadap replay attack.

2. Encapsulating Security Payload (ESP) menyediakan layanan yang disediakan oleh AH ditambah layanan data confidentiality dan traffic flow confidentiality.

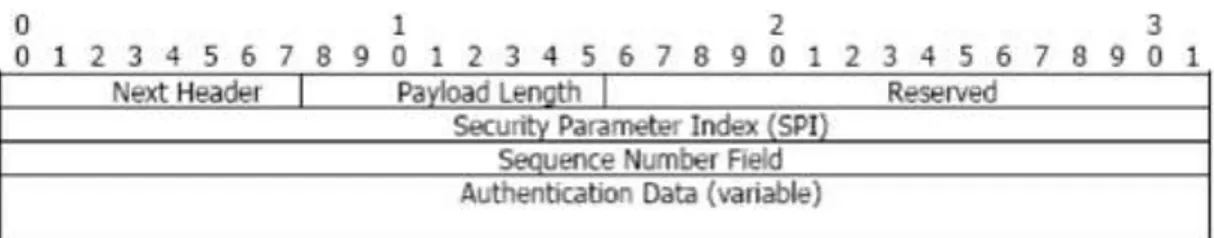

2.1.2 Protokol Authentication Header (AH)

AH (Authentication Header), autentifikasi sumber data dan proteksi terhadap pencurian data. Protocol AH dibuat dengan melakukan enkapsulasi paket IP asli kedalam paket baru yang mengandung IP header yang baru yaitu AH header disertai dengan header asli. Isi data yang dikirimkan melalui protocol AH bersifat clear text sehingga tunnel yang berdasar protocol AH ini tidak menyediakan kepastian data.

5 Format Paket data AH:

Gambar 1. Format Paket data AH

Proses implementasi AH pada paket :

Gambar 2. Proses implementasi AH pada paket

Dalam IPv4 , AH melindungi muatan IP dan field header semua datagram IP bisa berubah kecuali untuk bidang (yaitu orang-orang yang mungkin diubah dalam perjalanan). Bisa berubah (dan karena itu berkepentingan) field header IP DSCP / KL , ECN , Flags, Fragment Offset , TTL dan header checksum .

Dalam IPv6 , AH melindungi AH sendiri, Tujuan Pilihan sundulan ekstensi setelah AH, dan muatan IP. Hal ini juga melindungi header IPv6 tetap dan semua header ekstensi sebelum AH, kecuali untuk bisa berubah bidang: DSCP , ECN ., Label Arus, dan Limit Hop .AH beroperasi secara langsung di atas IP, menggunakan nomor protokol IP 51.

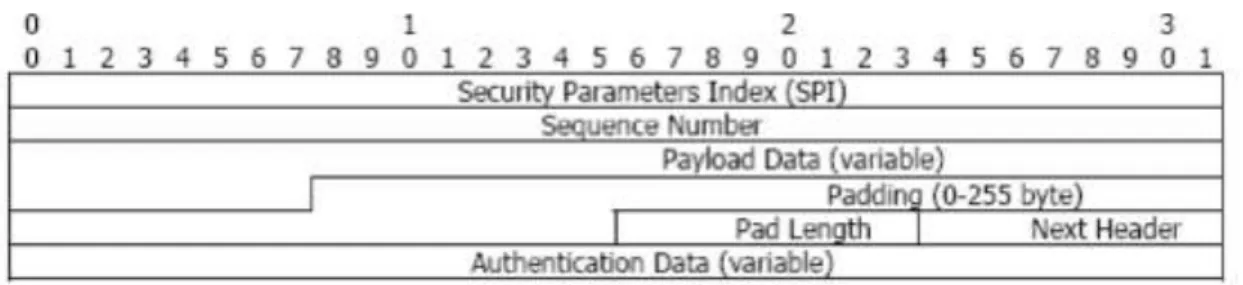

2.1.3 Protokol Encapsulating Security Payload (ESP)

ESP (Encapsulated Security Payload) dapat menyediakan kepastian data, autentikasi sumber data dan proteksi terhadap gangguan pada data. Protocol ESP dibuat dengan melakukan enkripsi pada paket IP dan membuat paket IP lain yang mengandung header IP asli dan header ESP. Data yang terenkripsi (yang mengandung header IP asli) dan trailer ESP, separuhnya terenkripsi dan sebagian tidak.

6 Format paket data ESP :

Gambar 3. Format paket data ESP

2.1.4 Internet Key Exchange (IKE)

Internet Key Exchange (IKE) berfungsi untuk pembangkitan dan penukaran kunci kriptografi secara otomatis. Kunci kriptografi digunakan dalam auntentikasi node yang berkomunikasi dan proses enkripsi dan dekripsi paket yang dikirimkan. Protokol Internet Key Exchange (IKE) bertujuan untuk membuat, dan mengelola Security Association. Ada tiga metode yang digunakan untuk mengelola pertukaran kunci enkripsi saat menggunakan Ipsec, yaitu :

a. Main Mode

Pada modus ini, negosiasi dan pertukaran kunci menggunakan pertukaran yang aman dari enam paket diantara server IKE . Metode ini adalah yang paling aman, tetapi juga yang paling lambat.

b. Aggressive Mode

Pada metode ini, negosiasi dan pertukaran kunci menggunakan pertukaran tiga paket diantara Server IKE. Metode ini lebih cepat, tetapi kurang aman karena beberapa informasi host dipertukarkan di cleartext.

c. Manual Keying

Administrator sistem menkofigurasi secara manual masing-masing sistem dengan kuncinya masing-masing dan dengan kunci sistem komunikasi lainnya. Hal ini lebih praktis untuk sistem yang lebih kecil dan relatif statis. Metode ini jauh lebih cepat dan lebih aman dibandingkan dengan metode yang lain.

7 2.1.5 Security Association

Kombinasi tentang bagaimana melindungi data (ESP dan atau AH termasuk algoritma dan kunci), apa saja data yang dilindungi dan pada saat apa data dilindungi disebut dengan Security Association (SA).

SA merupakan identifikasi unik dengan berbasiskan Security Parameter Index (SPI), alamat tujuan IP dan protocol keamanan (AH dan atau ESP) yang diimplementasikan dalam trafik jaringan IPSec. Dua tipe SA yang didefinisikan yaitu :

• Transport Mode

Protokol menyediakan proteksi terhadap layer di atas IP layer. Layanan keamanan pada mode ini dilakukan dengan penambahan sebuah IPsec header antara IP header dengan header protokol layer di atas IP yang diproteksi.

Gambar 4. Implementasi IPsec di skema komunikasi end-to-end • Tunnel mode

Protokol diaplikasikan untuk menyediakan proteksi pada paket IP sehingga sekaligus melindungi layer di atas IP layer. Hal ini dilakukan dengan mengenkapsulasi paket IP yang akan diproteksi pada sebuah IP datagram yang lain.

8

Pada tabel.1 berikut, dijelaskan fungsi Transport Mode dan Tunnel Mode Transport Mode SA Tunnel Mode SA AH Mengotentikasi IP Payload

dan memilih bagian-bagian dari IP Header dan ekstensi header Ipv6

Mengotentikasi bagian dalam paket IP dan bagian luar IP header dan ekstensi header IPv6.

ESP Mengenkripsi IP payload dan ekstensi header IPv6.

Mengenkripsi bagian dalam paket IP.

ESP dengan otentikasi

Mengenkripsi IP payload dan setiap ekstensi header Ipv6 setelah ESP header.

Mengotentikasi IP payload tetapi tidak tidak IP header.

Mengenkripsi bagian dalam paket IP. Mengotentikasi bagian dalam paket IP.

Tabel.1. Fungsi Transport Mode dan Tunnel Mode

Dalam implementasinya Security Association ini dikelompokkan dalam suatu database. Database tersebut antara lain:

• Security Policy Database (SPD)

Semua elemen yang penting pada proses SA dimasukkan kedalam Security Policy Database (SPD), yang akan menspesifikasikan pelayanan apakah yang diberikan pada IP Datagram yang lewat pada trafik tersebut. SPD harus memperhitungkan semua proses pada trafik meliputi Inbound dan Outbound dan trafik non IPSec. Pada pelaksanaannya, IPSec akan mengecek SA pada SPD tersebut dan memberikan aksi discard (untuk paket pada host yang berada diluar network tersebut), bypass IPSec atau apply IPSec. Manajemen

9

SPD harus meliputi beberapa selector yaitu alamat IP sumber, nama sub bagian database, dan port serta protocol tujuan dan sumber paket (TCP,UDP).

• Security Association Database (SAD)

Pada dasarnya isi dari SAD mirip dengan isi SPD yaitu policy trafik Inbound dan Outbound. Perbedaannya pada SPD setiap proses outbound tidak langsung menunjuk pada satu SA atau dikenal dengan SA Bundle. Pada proses inbound SAD memiliki index tujuan alamat IP, protocol IPSec dan SPI. Untuk proses Inbound pada SA akan melihat beberapa hal pada SAD yaitu header terluar alamat IP tujuan, protocol IPSec, SPI, Sequence Number Counter, Sequence Counter Overflow, Anti-replay Window, AH algorithm,ESP algorithm dan lifetime.

2.1.6 Kelebihan dan Kelemahan IPSec

Kelebihan IPSec:

1. IPsec dapat melindungi protokol apa pun yang berjalan di atas IP dan pada medium apa

pun yang dapat digunakan IP, sehingga IPsec merupakan suatu metode umum yang dapat menyediakan keamanan komunikasi melalui jaringan computer.

2. IPsec menyediakan keamanan secara transparan, sehingga dari sisi aplikasi, user tidak

perlu menyadari keberadaannya

3. IPsec dirancang untuk memenuhi standar baru IPv6 tanpa melupakan IPv4 yang

sekarang digunakan

4. Perancangan IPsec tidak mengharuskan penggunaan algoritma enkripsi atau hash

tertentu sehingga jika algoritma yang sering digunakan sekarang telah dipecahkan, fungsinya dapat diganti dengan algoritma lain yang lebih sulit dipecahkan .

Kelemahan IPSec:

1. IPsec terlalu kompleks, penyediaan beberapa fitur tambahan dengan menambah

kompleksitas yang tidak perlu .

2. Beberapa dokumentasinya masih mengandung beberapa kesalahan, tidak menjelaskan

beberapa penjelasan esensial, dan ambigu.

3. Beberapa algoritma default yang digunakan dalam IPsec telah dapat

dipecahkan/dianggap tidak aman (misalnya DES yang dianggap tidak aman dan MD5 yang telah mulai berhasil diserang. Algoritma penggantinya telah tersedia dan

10

administrator sistem sendiri yang harus memastikan bahwa mereka menggunakan algoritma lain untuk mendapatkan keamanan yang lebih tinggi.

2.2 Virtual Private Network (VPN)

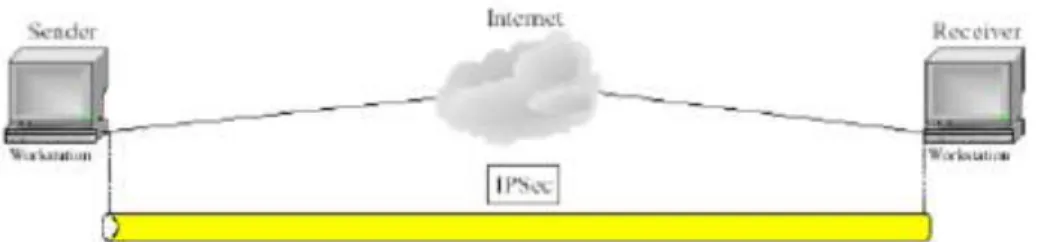

Dalam lingkungan komputasi terdistribusi saat ini, virtual private network (VPN) menawarkan solusi menarik bagi manajer jaringan. Pada dasarnya, VPN terdiri dari satu set komputer yang interkoneksi dengan cara jaringan yang relatif aman dan yang menggunakan enkripsi dan protokol khusus untuk memberikan keamanan. Pada setiap situs perusahaan, workstation, server, dan database yang dihubungkan oleh satu atau lebih area lokal net-karya (LAN). Internet atau jaringan publik lainnya dapat digunakan untuk menghubungkan situs, memberikan penghematan biaya atas penggunaan jaringan pribadi dan pembongkaran jaringan area tugas manajemen yang luas untuk penyedia jaringan publik. Bahwa jaringan publik yang sama menyediakan jalur akses untuk telecommuters dan karyawan mobile lainnya untuk log on ke sistem perusahaan dari situs remote.

Tapi manajer menghadapi kebutuhan mendasar: keamanan. Penggunaan jaringan publik untuk keperluan perusahaan rawan terhadap penyadapan lalu lintas dan entry point untuk pengguna yang tidak sah. Untuk mengatasi masalah ini, VPN diperlukan. Pada dasarnya, VPN menggunakan enkripsi dan otentikasi dalam lapisan protokol yang lebih rendah untuk menyediakan koneksi yang aman melalui jaringan yang tidak aman jika tidak, biasanya Internet. VPN umumnya lebih murah daripada jaringan privat menggunakan jalur pribadi yang dedicated, VPN mengandalkan penggunaan enkripsi yang sama dan sistem otentikasi pada kedua ujungnya. Enkripsi ini dapat dilakukan oleh software firewall atau mungkin oleh router. Mekanisme protokol yang paling umum digunakan untuk tujuan ini adalah pada tingkat IP dan dikenal sebagai IP security.

Sebuah organisasi mengelola LAN di lokasi tersebar. Sebuah cara logis menerapkan IPsec dalam firewall, seperti yang ditunjukkan pada Gambar 7. Jika IPsec diimplementasikan dalam kotak terpisah di belakang (internal) firewall, maka lalu lintas VPN yang melewati firewall di kedua arah akan dienkripsi. Dalam hal ini, firewall tidak dapat melakukan fungsinya penyaringan atau fungsi keamanan lainnya, seperti kontrol akses, logging, atau memindai virus. IPsec dapat diimplementasikan dalam lingkup router, di luar firewall. Namun, penggunaan perangkat ini mungkin lebih kurang aman daripada penggunaan firewall dan dengan demikian kurang diinginkan sebagai platform IPsec.

11 2.2.1 Distributed Firewalls

Sebuah konfigurasi firewall didistribusikan melibatkan perangkat firewall yang berdiri sendiri ditambah berbasis host firewall bekerja bersama di bawah kontrol administrasi pusat. Gambar 7 menunjukkan konfigurasi firewall yang terdistribusi. Administrator dapat mengkonfigurasi host-firewall pada ratusan server dan workstation serta mengkonfigurasi firewall pribadi pada sistem pengguna lokal dan remote. Penggunaan tools tertentu dapat membantu administrator untuk melakukan setting dan memonitor keamanan di seluruh jaringan. Firewall ini melindungi terhadap serangan internal dan memberikan perlindungan disesuaikan dengan mesin dan aplikasi yang spesifik. Stand-alone firewall memberikan perlindungan global, termasuk firewall internal dan sebuah firewall eksternal.

Gambar 7. Keamanan VPN

Dengan firewall terdistribusi, mungkin masuk akal untuk menetapkan baik internal dan eksternal DMZ (demilitarized zone). Web server membutuhkan perlindungan karena memiliki informasi yang kurang penting pada mereka dapat ditempatkan dalam DMZ eksternal, di luar firewall eksternal. Perlindungan apa yang dibutuhkan disediakan oleh firewall berbasis host di server ini.

Sebuah aspek penting dari konfigurasi firewall terdistribusi adalah pemantauan keamanan. Pemantauan tersebut biasanya meliputi agregasi dan analisis log, statistik firewall, dan fine-grained monitoring remote host individu jika diperlukan.

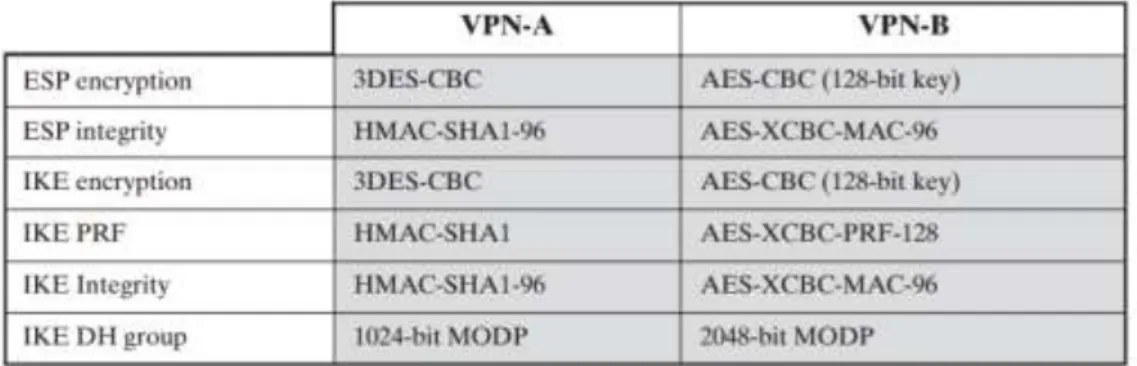

12 2.2.2 Cryptographic Suites

Protokol IPsecv3 dan IKEv3 bergantung pada berbagai jenis algoritma kriptografi. Terdapat beberapa algoritma kriptografi pada beberapa jenis, masing-masing dengan keberagaman parameter, seperti ukuran kunci. Untuk mempromosikan interoperabilitas, dua RFC mendefinisikan rekomendasi suite algoritma kriptografi dan parameter untuk berbagai aplikasi.

RFC 4308 mendefinisikan dua suite kriptografi untuk membangun Virtual Private

Network. Suite VPN-A sesuai dengan keamanan VPN perusahaan umum yang digunakan

pada implementasi IKEv1 (2005). Suite VPN-B menyediakan keamanan yang lebih kuat dan direkomendasikan untuk VPN baru yang menerapkan IPsecv3 dan IKEv2. Tabel 19.4a daftar algoritma dan parameter untuk dua suite. Ada beberapa hal yang perlu diketahui tentang dua suite ini. Pada kriptografi simetris, VPN-A bergantung pada 3DES dan HMAC, sementara VPN-B bergantung secara eksklusif pada AES. Tiga jenis algoritma secret-key yang digunakan:

Enkripsi : Untuk enkripsi menggunakan modus chaining blok cipher (CBC).

Message authentication : Untuk otentikasi pesan, VPN-A bergantung pada HMAC dengan SHA-1 dengan output dipotong ke 96 bit. VPN-B bergantung pada varian dari CMAC dengan output dipotong ke 96 bit.

Pseudorandom Function : IKEv2 menghasilkan bit pseudorandom oleh penggunaan MAC berulang yang telah digunakan untuk message authentication.

RFC 4869 mendefinisikan empat suite kriptografi opsional yang kompatibel dengan spesifikasi Suite B dari United States National Security Agency’s. Pada tahun 2005, NSA mengeluarkan Suite B, yang mendefinisikan algoritma dan kekuatan yang diperlukan untuk melindungi informasi sensitif tapi tidak rahasia / sensitive but

13

unclassified dan informasi rahasia untuk digunakan dalam Cryptographic Modernization program [LATT09]. Keempat suite didefinisikan dalam RFC 4869 menyediakan pilihan

untuk ESP dan IKE. Keempat suite dibedakan oleh pilihan kekuatan algoritma kriptografi dan pilihan apakah ESP adalah untuk menyediakan kerahasiaan dan integritas atau integritas saja. Semua suite menawarkan perlindungan lebih besar dari dua suite VPN didefinisikan dalam RFC 4308.

14 BAB III

ANALISA PENGGUNAAN KRIPTOGRAFI PADA IPSEC DAN VPN

Menurut Ferguson dan Schneier, IPsec merupakan masalah yang kompleks untuk keamanan informasi. Nyatanya, untuk merancang keamanan di IPsec kita harus mencoba situasi-situasi yang berbeda dengan pilihan-pilihan yang berbeda pula. Yang diharapkan adalah sistem yang akan dihasilkan dapat memberi keamanan sesuai dengan kompleksitas pembangunannya. Walaupun, tidak ada sistem IPsec yang akan mencapai keamanan yang paling tinggi.

Masalah utama yang menjadi perhatian dalam mengimplementasikan aspek keamanan dalam jaringan komputer adalah di layer mana aspek keamanan tersebut harus diimplementasikan. Salah satu solusi yang menjamin tingkat keamanan paling tinggi adalah dengan mengimplementasikan aspek keamanan pada application layer. Dengan implementasi aspek keamanan pada layer ini maka keamanan data dapat dijamin secara

end-to-end (proses ke proses) sehingga upaya apa pun untuk mengakses atau mengubah

data dalam proses pengiriman data dapat dicegah. Namun, pendekatan ini membawa pengaruh yang besar yaitu bahwa semua aplikasi yang dibangun harus ditambahkan dengan aspek keamanan untuk dapat menjamin keamanan pengiriman data.

Pendekatan lain didasarkan bahwa tidak semua pengguna menyadari pentingnya aspek keamanan sehingga mungkin menyebabkan mereka tidak dapat menggunakan fitur keamanan pada aplikasi dengan benar. Selain itu, tidak semua pengembang aplikasi memiliki kemauan untuk menambahkan aspek keamanan pada aplikasi mereka. Oleh karena itu, aspek keamanan ditambahkan pada network layer sehingga fitur kemanan dapat dipenuhi tanpa campur tangan pengguna atau pengembang aplikasi.

Pada akhirnya pendekatan kedua mendapat dukungan lebih banyak daripada pendekatan pertama sehingga dibuat sebuah standar keamanan network layer yang salah satu desainnya yaitu IPsec. IPsec merupakan kumpulan protokol yang dikembangkan oleh IETF (Internet Engineering Task Force) untuk mendukung pertukaran paket yang aman melalui IP layer.

Seperti yang telah diketahui bahwa IPsec mempunyai 2 protokol utama yaitu Authentication Header (AH) dan Encapsulating Security Payload (ESP) . Kedua protocol ini sama-sama menjadi menjadi bagian utama untuk memberi pelayanan keamanan bagi

15

IPsec. AH dan ESP independent terhadap algoritma kriptografi, meskipun sekumpulan algoritma tertentu dispesifikasikan sebagai sarana untuk mendukung interoperabilitas.

Perbedaan kedua protocol ini adalah hanyalah protocol ESP yang menyediakan fitur data confidentiality dengan mengunakan algoritma simetri. Protocoll AH tidak menyediakan fitur ini walaupun sama-sama menyediakan fitur data integrity. Aspek inilah yang menyebabkan protocol IPsec dibagi menjadi dua jenis (AH dan ESP). Hal ini bertujuan untuk menyediakan fleksibilitas bagi pengguna untuk dapat memilih tingkat keamanan yang dikehendaki karena tidak semua pesan bersifat rahasia tetapi integritas data tetap harus dijaga. Bila pesan tidak bersifat rahasia maka pengguna dapat menggunakan protocol AH dan bila pesan harus dijamin kerahasiaannya maka pengguna dapat menggunakan protocol ESP. Kunci enkripsi sendiri ditentukan oleh Security Association.

Menurut Ferguson dan Schneier, authentikasi pada IPsec memperbolehkan penerima pesan (Message) menolak paket data yang error atau berbeda dengan lebih cepat, tanpa pesan tersebut harus di dekripsi terlebih dahulu. Hal ini dapat membantu penanganan Denial of Service (DOS) yang menyerang dengan mengirimkan data dengan bandwidth yang sangat besar.

ESP hanya memperbolehkan enkripsi. Karena dapat memberikan performa keamanan yang lebih baik.

Sebelum implementasi ESP

16

Enkripsi sebelum atau sesudah Autentikasi memiliki keuntungan yaitu :

Saat AH di proteksi oleh ESP, dimungkinkan bahwa setiap orang dapat menginterrupt pesan (message) dan memodifikasi AH dengan tidak terdeteksi. Maka dibutuhkan Autentification Information untuk membantu memproteksi AH dan ESP.

IPsec sering juga digunakan pada VPN (Virtual Private Network), yang memperbolehkan system berkomunikasi secara secure pada public network seperti Internet. IPsec berbasis VPN diciptakan dengan menggunakan IPsec untuk mengenkripsi trafik antara 2 node. Ipsec menggunakan IKE (Internet Key Exchange) protokol untuk mengautentikasi identitas pengirim dan penerima. Ketika sekali hanshake terlampau, Ipsec mengenkripsi semua data yang sedang ditransfer antara dua pengirim dan penerima.

Enkripsi Ipsec berada pada IP layer, sehingga memungkinkan perusahaan untuk memproteksi seluruh tipe traffic Internet. Karena protokol beroperasi dibawah layer aplikasi, Ipsec bersifat transparan pada aplikasi-aplikasi IP-based. Sehingga, aplikasi dapat berjalan tanpa bisa tersentuh oleh penyerang, dan pengguna (pengirim ataupun penerima) tidak harus merubah kebiasaan menggunakan aplikasi untuk mentransfer pesan.

Walaupun Ipsec menawarkan solusi yang menjanjikan untuk keamanan jaringan, ketetapan Ipsec dan operasi enkripsinya dijalankan secara intensif dan dapat menyebabkan penurunan performa network.

Cara kerja IPSec dapat dibagi dalam lima tahap, yaitu:

● Memutuskan menggunakan IPSec antara dua titik akhir di internet

● Mengkonfigurasi dua buah gateway antara titik akhir untuk mendukung IPSec ● Inisialisasi tunnel IPSec antara dua gateway

● Negosiasi dari parameter IPSec/IKE antara dua gateway ● Mulai melewatkan data

17

Untuk lebih jelasnya berikut ini diberikan contoh langkah demi langkah IPSec antara Bob yang berada di kota New York (NY) dan Alice yang berada di kota San Fransisco (SF). Langkah-langkah hubungan tersebut diuraikan sebagai berikut:

● SF mengkonfigurasi IPSec dengan NY ● NY mengkonfigurasi IPSec dengan SF ● Alice mengirimkan data kepada Bob

● SF mengenali bahwa data tersebut harus diamankan ● SF memulai IKE dengan peer di NY

● SF menawarkan algoritma enkripsi, algoritma hash (untuk otentifikasi), metode otentifikasi, protokol EPS atau AH

● NY setuju dengan tawaran SF lalu meresponnya dengan mengirimkan persetujuan kepada SF

● SF membangkitkan bilangan acak, ’ nonce’, dan mengirimkannya bersama kunci public ke NY

● NY menggunakan kunci public SF untuk mendekripsi nonce yang telah dienkripsi dan kemudian memverifikasinya ke SF

● SF menggunakan kunci private untuk menandatangani nonce dan mengirimkannya kembali ke NY

● NY menggunakan kunci private untuk menandatangani nonce dan mengirinkannya kembali ke SF

● SF menggunakan kunci public untuk mendekrip nonce yang dienkrip kemudian memverifikasi ke NY

● NY menggunakan kunci public SF untuk mendekrip nonce yang dienkrip kemudian memverifikasi ke SF

● SF memulai quick mode negotiation dengan NY dengan membangkitkan dan mengirimkan security parameter index (SPI)

● NY memverifikasi bahwa SPI belum digunakan olehnya dan mengkonfirmasi bahwa SF dapat menggunakan SPI tersebut, sambil NY juga mengirimkan SPI miliknya sendiri ke SF.

● SF mengkonfirmasi SPI milik NY dan mengirimkan alamat dari host Alice yang akan menggunakan IPSec SA NY mengkonfirmasi ke SF bahwa dapat mendukung IPSec untuk Alice dan sekaligus mengirimkan alamat host Bob ke NY SF mengkonfirmasi ke NY bahwa dapat mendukung IPSec untuk Bob dan mengirimkan atribut IPSec (umur SA dan algoritma enkripsi ke NY)

18

● NY memverifikasi bahwa atribut IPSec yang dikirimkan SF dan membangun pasangan SA IPSec (inbound dan outbound) untuk Bob untuk berbicara kepada Alice

● SF menerima konfirmasi atribut IPSec NY dan membangun pasangan SA IPsec (inbound dan outbound) untuk Alice untuk berbicara kepada Bob

19 BAB IV KESIMPULAN

IP Security / IPSec merupakan salah satu solusi kemanan jaringan berupa protokol kemanan yang berada di network layer untuk pengiriman paket IP. IPsec terdiri atas dua bagian utama, yaitu protokol penambahan header pada paket IP (AH dan ESP) dan protokol pembangkitan dan distribusi kunci secara otomatis (IKE). IPsec menggunakan teknik-teknik kriptografi dalam menyediakan layanan keamanan. IPsec merupakan aplikasi Teknik Kriptografi untuk Keamanan Jaringan Komputer Authentication, Data Integrity, dan Confidentiality. Authentication dan Data Integrity disediakan oleh protokol AH dan ESP dengan menggunakan HMAC. Confidentiality disediakan oleh protokol ESP dengan mengunakan algoritma kriptografi simetri. Walaupun menurut para ahli masih memiliki beberapa kekurangan, IPsec masih dianggap sebagai solusi terbaik dalam menyediakan keamanan dalam komunikasi melalui jaringan komputer.

Virtual Private Network (VPN) menggunakan enkripsi dan otentikasi dalam lapisan

protokol yang lebih rendah untuk menyediakan koneksi yang aman melalui jaringan tidak aman jika tidak, biasanya Internet. VPN umumnya lebih murah daripada jaringan swasta nyata menggunakan jalur pribadi tetapi mengandalkan memiliki enkripsi yang sama dan sistem otentikasi pada kedua ujungnya. Enkripsi ini dapat dilakukan oleh software firewall atau mungkin oleh router. Mekanisme protokol yang paling umum digunakan untuk tujuan ini adalah pada tingkat IP dan dikenal sebagai IP security.

20 DAFTAR PUSTAKA http://id.wikipedia.org/wiki/Kriptografi http://id.wikipedia.org/wiki/IP_Security http://www.schneier.com/paper-ipsec.pdf http://web.cs.wpi.edu/~rek/Adv_Nets/Spring2002/IPSec.pdf http://one.indoskripsi.com/click/291/0 http://www.sun.com/products/networking/whitepapers/sca4k_wp.pdf http://www.fx.dk/download/docs/ipsec.pdf http://csrc.nist.gov/publications/nistpubs/800-77/sp800-77.pdf

Mulya, Megah, 2008, Bahan Ajar Kriptografi, Jurusan Teknik Informatika Fakultas Ilmu Komputer Universitas Sriwijaya, Palembang