Perancangan dan Analisis

Permutation-Box

Terbaik

Berdasarkan Nilai Korelasi dan

Avalanche Effect

Sebagai Pemenuhan Prinsip

Confusion

dan

diffusion

Artikel Ilmiah

Peneliti :

Victor Aglisias Saptenno (672012066) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

1 1. Pendahuluan

Keamanaan data adalah suatu hal yang diinginkan semua orang untuk menjaga privasi, agar pesan yang dikirim atau diterima aman dari gangguan pihak ketiga atau orang yang tidak bertanggung jawab, dalam hal ini untuk menjaga keamanaan data tersebut akan disembunyikan menggunakan algoritma kriptografi.

Konfusi (confusion) yaitu Mengaburkan hubungan antara plaintext dan ciphertext. Cara paling mudah untuk melakukan konfusi adalah menggunakan substitusi. Konfusi menimbulkan kesulitan dalam usaha musuh untuk mencari keteraturan dan pola statistik antara plaintext dan

ciphertext.

Difusi (diffusion) yaitu menyebarkan redudansi plaintext dengan menyebarkan masukan ke seluruh ciphertext. Cara yang paling mudah untuk dapat melakukan difusi adalah dengan menggunakan metode transposisi. Jika menggunakan difusi, akan dibutuhkan waktu yang lebih lama untk memecahkan sandi rahasia ini.

Sehingga dapat digunakan untuk mengamankan informasi. Pada implementasinya sebuah algoritma sandi harus memperhatikan kualitas layanan dari keseluruhan sistem dimana dia diimplementasikan. Algoritma sandi yang handal adalah algoritma sandi yang kekuatannya terletak pada kunci, bukan pada kerahasiaan algoritma itu sendiri. Teknik dan metode untuk menguji kehandalan algoritma sandi adalah kriptanalisa[1].

Kemudian untuk memenuhi prinsip konfusi dan difusi maka dilakukan penilitian mengenai Perancangan Dan Analisis Permutation-Box Terbaik Berdasarkan Nilai Korelasi Dan

Avalanche Effect dengan pendekatan pada block cipher berbasis 128 bit. Pada algoritma yang dirancang menggunakan AES yang merupakan algoritma block chiper dengan menggunakan sistem permutasi dan subtitusi (P-Box dan S-Box) bukan dengan jaringan feistel sebagaimana

block chiper pada umumnya. AES memiliki ukuran block yang tetap sepanjang 128 bit dan 256 bit. Terdapat juga skema transposisi dengan beberapa pola yang berbeda pada plainteks dan kunci, dan juga dikombinasi dengan pola horizontal dan vertikal sebagai alur pemasukan dan pengambilan bit pada sebuah kotak transposisi.

2. Tinjauan Pustaka

Penelitian terdahulu yang terkait dengan penelitian ini berjudul, “Analisis Ketahanan Algoritma Enkripsi Standar Pervasive Computing (CLEFIA) Terhadap Serangan Linear Dan Differential Cryptanalisis Dengan Metode LAT, Tabel XOR Dan Nonlinearity”. Pervasive computing memiliki konsep bahwa komputasi bisa dimunculkan dimana saja, menyatu dalam aktifitas manusia dan dikembangkan dalam sumber daya ringan. Salah satu isu penting dalam pervasive computing adalah keamanan, yaitu bagaimana menerapkan fitur keamanan meskipun dengan sumber daya terbatas. CLEFIA merupakan algoritma block cipher yang menjadi standar dalam ISO/IEC 29192-2 untuk penerapan enkripsi simetrik pada perangkat dengan sumber daya ringan. Karakteristik tersebut sangat cocok untuk diimplementasikan pada teknologi berbasis

2

maksimal sebesar 24, nilai differential uniformity sebesar 10 dan nilai nonlinearity 100. S-box S1 memiliki nilai LAT maksimal sebesar 16, nilai differential uniformity sebesar 4 dan nilai nonlinearity 112. Nilai tersebut menghasilkan probabilitas sukses yang sangat kecil untuk diberlakukan serangan linear dan differential cryptanalysis sehingga disimpulkan bahwa S-box CLEFIA tahan terhadap linear dan differential cryptanalysis[2].

Pada penelitian yang ke 2 ini mengenai Pemenuhan Prinsip Shannon (Confussoin dan

Diffusion) pada Block Cipher dengan Pola Anyaman Rambut Papua (ARAP) menggunakan

Constanta Bilangan Prima. Berdasarkan hasil dari penelitian maka dapat disimpulkan modifikasi kriptografi ARAP diperoleh rata-rata nilai AE sebanyak 46,875%. Modifikasi yang dilakukan dapat berhasil melampaui nilai AE dari kriptografi modern seperti Blowfish yang menggunakan lima proses block cipher. Modifikasi ARAP juga dapat memenuhi prinsip shannon difusi-konfusi dengan peningkatan nilai avalance effect dan juga prinsip iterated cipher berdasarkan peningkatan nilai avalanche effect[3].

Kemudian pada penelitian tentang “Algoritma Kriptografi AES Rijndael”

dimana Algoritma kriptografi AES Rijndael adalah algoritma kriptografi yang cukup handal hingga saat ini. Pada tahun 2006, National Security Agency (NSA) pernah menyatakan bahwa AES cukup aman digunakan untuk mengamankan data-data pemerintah Amerika Serikat yang bukan tergolong sangat rahasia. Hingga tahun 2006 serangan terbaik terhadap algoritma Rijndael hanya berhasil menembus putaran ke-7 untuk kunci 128 bit, putaran ke-8 untuk kunci 192 bit, dan putaran ke-9 untuk kunci 256 bit. Dengan melihat jumlah putaran yang berhasil ditembus, tidaklah tidak mungkin suatu hari algoritma ini dapat dengan mudah ditembus. Namun demikian algoritma Rijndael masih dipandang algoritma yang cukup handal[4].

Berdasarkan penelitian-penelitian terkait kriptografi sebelumnya, maka akan dilakukan penelitian tentang Perancangan Dan Analisis Permutation-Box Terbaik Berdasarkan Nilai Korelasi Dan Avalanche Effect Sebagai Pemenuhan Prinsip Konfusi Dan Difusi. Perbedaan penelitian ini dengan yang sebelumnya dimana jumlah data yang diproses sebanyak 128 bit dalam 4 proses sebanyak 15 putaran, dan pada dua plainteks dikombinasikan dengan tabel subtitusi S-Box. Dengan jumlah data yang diacak dan dikombinasikan dengan tabel subtitusi S-Box maka kriptografi yang dirancang mampu lebih menyamarkan hasil enkripsi (cipher text)

dibandingkan dengan penilitian sebelumnya.

Kriptografi adalah terkait erat dengan disiplin ilmu kriptologi dan pembacaan sandi. Kriptografi termasuk teknik seperti microdots, penggabungan kata-kata dengan gambar, dan cara-cara lain untuk menyembunyikan informasi dalam penyimpanan atau berpindah. Namun, dalam dunia komputer sekarang ini, kriptografi yang paling sering dikaitkan dengan plaintext (teks biasa, kadang-kadang disebut sebagai teks yang jelas) menjadi ciphertext (suatu proses yang disebut enkripsi), kemudian kembali lagi (dikenal sebagai dekripsi)[5].

Pada bagian ini juga akan membahas teori pendukung yang digunakan dalam perancangan dan analisis kriptografi block cipher 128 bit menggunakan beberapa pola yang berbeda, yang dapat mengacak bit lebih baik agar tidak dapat diketahui oleh pihak ketiga.

Selanjutnya akan dibahas dasar-dasar teori yang digunakan sebagai dasar untuk merancang kriptografi dalam penelitian ini. Kriptografi adalah ilmu yang mempelajari teknik-teknik yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, dan otentikasi.

3

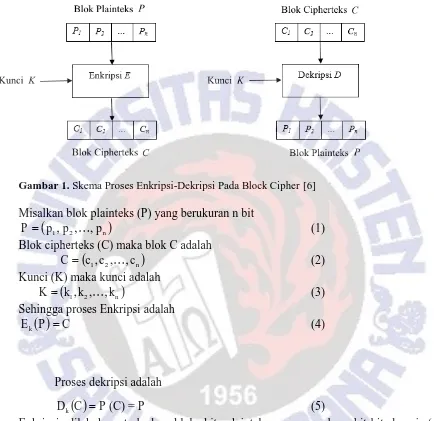

dari 64-bit atau 128-bit). Block cipher juga merupakan algoritma kunci simetri atau kriptografi kunci privat, dimana kunci untuk enkripsi sama dengan kunci untuk dekripsi[6]. Secara umum

block cipherdapat ditunjukkan pada Gambar 1.

Gambar 1. Skema Proses Enkripsi-Dekripsi Pada Block Cipher [6]

Misalkan blok plainteks (P) yang berukuran n bit

p p pn

P 1, 2,, (1)

Blok cipherteks (C) maka blok C adalah

c c cn

4

Σx2 = Kuadrat dari total jumlah variabel X

Σy2 = Kuadrat dari total jumlah variabel Y

Σxy = Hasil perkalian dari total jumlah variabel X dan variabelY

Panduan umum dalam menentukan kriteria kolerasi ditunjukkan pada Tabel 1.

Tabel 1 Kriteria Korelasi

Nilai Korelasi Kriteria Korelasi

0 Tidak ada korelasi

0.00–0.19 Korelasi sangat lemah 0.20–0.39 Korelasi lemah

0.40–0.59 Korelasi sedang 0.6– 0.79 Korelasi kuat/erat 0.8–1 Korelasi sempurna

3. Metode dan Perancangan Algoritma

Tahapan yang dilakukan dalam penelitian ini, terdiri dari 5 (lima) tahapan, yaitu: (1) Identifikasi Masalah, (2) Kajian Pustaka, (3) Perancangan Algoritma, (4) Pengujian Kriptografi, dan (5) Penulisan Laporan.

Perancangan Algoritma

Pengujian Kriptografi Kajian Pustaka

5 Gambar 2 Tahapan Penelitian

Tahap penelitian dari Gambar 2. dapat dijelaskan sebagai berikut : Tahap pertama: Identifikasi Masalah dilakukan dengan mengidentifikasi masalah yang kaitannya dengan kriptografi AES. Selain itu, menentukan batasan masalah dalam penelitian ini yaitu ; Plaintext

dan kunci dibatasi maksimal 16 karakter pada Block Cipher 128 bit, Block-block menggunakan 16x8 (128-bit), serta perancangan kriptografi menggunakan beberapa pola yang berbeda. Tahap kedua : Kajian pustaka dilakukan dengan mengumpulkan referensi dari buku, jurnal, atau sumber lain yang berkaitan dengan penelitian ini. Tahap ketiga : Merancang algoritma kriptografi Block Cipher 128 bit berbasis pada beberapa pola yang berbeda, yang dikombinasikan dengan XOR dan menggunakan tabel subtitusi s-box untuk subtitusi byte. Tahap keempat: Setelah rancangan kriptografi dibuat dibutuhkan pengujian algoritma pada block chiper 128 bit. Pengujian dilakukan dengan cara manual dimana plaintext diubah kedalam bit untuk melakukan proses enkripsi; Tahap kelima: menulisan laporan dari hasil penelitian yang dilakukan mengenai proses perancangan kriptografi Block Cipher 128 Bit Berbasis pada beberapa pola yang berbeda.

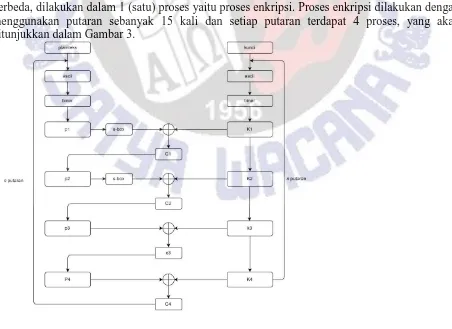

6 Gambar 3 Rancangan Alur Proses Enkripsi

Gambar 3. merupakan rancangan alur proses enkripsi. Langkah-langkah alur proses enkripsi dapat dijabarkan sebagai berikut: a) Menyiapkan plaintext dan kunci; b) Mengubah

plaintext dan kunci menjadi nilai Desimal sesuai dalam tabel ASCII; c) Mengubah desimal ke biner. Dalam rancangan enkripsi plaintext dan kunci setiap proses pada setiap putaran: 1) Putaran pertama Plaintext 1 (P1) akan melakukan transposisi dengan bintang delapan sudut kemudian akan ditransformasi dengan tabel subtitusi S-Box sebelum melewati proses XOR dengan Kunci 1 (K1) menghasilkan Plaintext 2 (P2) akan melakukan transposisi dengan bintang delapan sudut kemudian akan ditransformasi dengan tabel subtitusi S-Box sebelum melewati proses XOR dengan Kunci 2 (K2) menghasilkan Plaintext 3 (P3) setelah sebelumnya diproses pada S-Box; 3) kunci 2 (K2) akan di transformasi dengan pola lotre, Plaintext 3 (P3) di XOR dengan Kunci 3 (K3) menghasilkan Plaintext 4 (P4); 4) kunci 3 (K3) akan melakukan transformasi dengan pola lotre, Plaintext 4 (P4) di XOR dengan Kunci 4 (K4) menghasilkan

Plaintext 5 (P5); 5) Plaintext 5 (P5) masuk pada putaran ke n dengan alur proses yang sama dengan putaran pertama, dan tahapan tersebut akan berlanjut sampai putaran ke n yang menghasilkan Ciphertext (C).

4. Hasil dan Pembahasan

Bagian ini akan membahas secara rinci mengenai perancangan algoritma kriptografi Block Cipher 128 bit. Yang dimana dilakukan pengujian terhadap pola yang dipakai dengan 4 proses yang dilakukan berdasarkan nilai korelasi dan

avalanche effect terbaik. Dengan menggunakan teknik transposisi pada kotak permutasi.

Gambar 5 Pola Alur Pemasukkan bit pada Matriks Plaintext proses 4

7

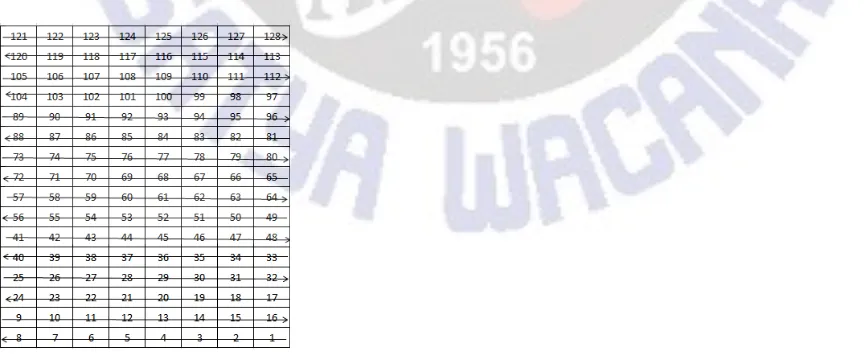

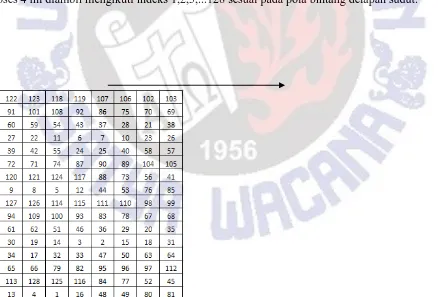

merupakan gambaran alur pemasukan bit proses 4. Cara pemasukan bit pada proses 4 ini dimulai dari kanan paling bawah dari indeks 1 dilakukan secara vertikal hingga berakhir kanan paling atas pada indeks 128.

Gambar 6 Pola Alur pengambilan bit pada Matriks Plaintext proses 4

Gambar 6 merupakan pola pengambilan bit pada matriks plaintext. Dimana Gambar 6 merupakan gambaran alur pengambilan bit plaintext proses ke 4. Cara pengambilan bit pada proses 4 ini diambil mengikuti indeks 1,2,3,...128 sesuai pada pola bintang delapan sudut.

8

Gambar 7 merupakan hasil pengambilan bit pada matriks plainteks proses ke 4. Hasil diurutkan ke kanan dari baris paling atas hingga baris paling bawah.

Selanjutnya proses yang akan dilakukan pada plainteks dan kunci sama dengan proses yang telah ditunjukkan pada gambar 5, 6, 7 di atas, hanya saja proses yang akan dilakukan menggunakan pola yang berbeda dan otomatis indeksnya juga ikut berubah sesuai pola yang dipakai.

Tabel 2 hasil tabel nilai korelasi pada pola plainteks 1

Tabel 2 adalah tabel pengujian dari tiap pola plainteks yang dirancang. Pengujian dilakukan dengan melakukan perhitungan korelasi pada input plainteks yang berbeda, kemudian dihitung nilai rata-rata tiap pola dari keempat plainteks yang berbeda tanpa melakukan proses XOR dengan kunci. Hasilnya dapat dilihat

pada tabel 2 pada kolom rata-rata yang berwarna biru, kemudian diurutkan sesuai nilai korelasi yang baik berdasarkan indeks dibawah kolom nilai rata-rata korelasi.

Tabel 3 hasil tabel nilai korelasi pada pola plainteks 24 kombinasi

9

dilakukan dengan melakukan perhitungan korelasi pada input plainteks yang berbeda, kemudian dihitung nilai rata-rata tiap kombinasi pola. dan nilai korelasi yang baik dapat dilihat pada kolom yang berwarna biru kombinasi pola DBAC.

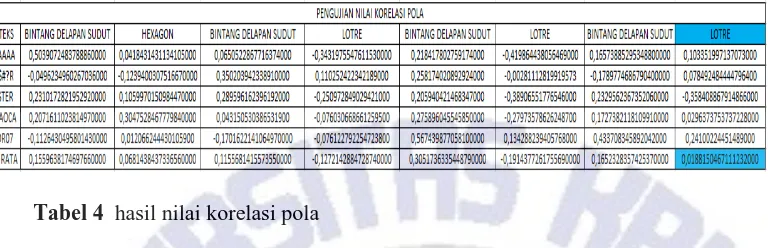

Tabel 4 hasil nilai korelasi pola

Berdasarkan tabel 4 dilakukan pengujian terhadap semua pola yang dipakai pada perancangan untuk menentukan pola yang baik pada P-Box berdasarkan nilai korelasi yang didapat dengan inputan lima plainteks yang berbeda. berdasarkan nilai rata – rata pengujian pada tabel 4 pola bintang delapan sudut, pola hexagon, dan pola lotre didapatkan nilai rata – rata korelasi yang baik pada pola lotre.

Tabel 5 Hasil Nilai avalanche effect pola

Berdasarkan tabel 5 dilakukan pengujian terhadap semua pola yang dipakai pada perancangan untuk menentukan pola yang baik pada P-Box berdasarkan nilai Avalanche effect

yang didapat dengan inputan lima pasang plainteks yang berbeda. berdasarkan nilai rata – rata pengujian pada tabel 5 pola bintang delapan sudut, pola hexagon, dan pola lotre memiliki tingkat kekuatan yang sama dalam perhitungan nilai Avalanche effect.

Tabel 6 Hasil Nilai avalanche effect 15 putaran

Pada tabel 6 merupakan hasil dari perhitungan avalanche effect 15 putaran yang menggunakan S-box, dan diuji menggunakan 5 macam plainteks yang berbeda. dan nilai tertingginya terdapat pada putaran ke 3 yaitu 61,71875 dengan menggunakan plainteks A&7#$#?R dan M&7#$#?R.

1 2 1 2 3 4 5 6 7 8

AAAAAAAA BAAAAAAA 1,5625 1,5625 1,5625 1,5625 1,5625 1,5625 1,5625 1,5625

DISASTER DISCSTER 0,78125 0,78125 0,78125 0,78125 0,78125 0,78125 0,78125 0,78125

VICTOR07 V1CTOR07 2,34375 3,125 3,125 3,125 3,125 3,125 3,125 3,125

A&7#$#?R M&7#$#?R 1,5625 1,5625 1,5625 1,5625 1,5625 1,5625 1,5625 1,5625

KDRMAOCA KDRBAOCA 3,125 3,125 3,125 3,125 3,125 3,125 3,125 3,125

1,875 2,03125 2,03125 2,03125 2,03125 2,03125 2,03125 2,03125 RATA - RATA

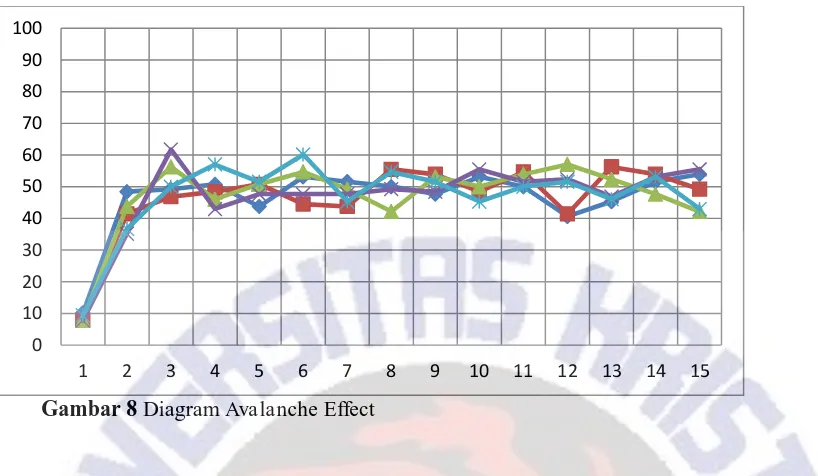

10 Gambar 8 Diagram Avalanche Effect

Berdasarkan gambar 8 indeks 1 sampai 15 menunjukkan jumlah putaran pada perancangan, indeks 0 sampai 100 menunujukkan nilai Avalanche effect, untuk menguji

Avalanche effect ini menggunakan 5 plainteks yang berbeda dapat dilihat di tabel 6 pada kolom plainteks. Diagram Avalanche effect diatas merupakan hasil dari setelah menggunakan kombinasi pola terbaik dan menggabungkan S-Box maka didapati hasil seperti gambar 8. Percobaan dilakukan sebanyak 15 putaran, tetapi angka Avalanche effect terlihat menunjukkan titik jenuh pada putaran 8 dan 9. Sehingga pada penelitian ini ditentukan jumlah putaran sebanyak 9 putaran.

Tabel 7 Perbandingan avalanche effect

Encryption Technique No. of bits flipped % Playfair Cipher 4 6.25

Pada tabel diatas menunjukkan perbandingan avalanche effect berdasarkan teknik enkripsi yang dipakai. Dan teknik P-box Lotre 128 bit hasilnya berada lebih dari DES dan

Blowfish.

5. Simpulan

Berdasarkan penelitian dan pengujian terhadap Perancangan dan analisis permutation-box

terbaik berdasarkan nilai korelasi dan Avalanche effect Sebagai Pemenuhan Prinsip Confusion

Dan Diffusion dapat disimpulkan bahwa: 1. Berdasarkan rata-rata nilai korelasi pada 15 putaran yaitu 0,14316 dilihat dari tabel kategori korelasi maka termasuk dalam kategori korelasi sangat

11

lemah, maka dari itu plainteks dan cipherteks tidak saling berhubungan dikatakan secara statistik. pengujian terhadap pola terbaik yang dipakai pada penelitian ini antara pola bintang delapan sudut, hexagon, lotre berdasarkan nilai korelasi pada tiap pola terdapat pada pola lotre yang memiliki nilai korelasi yaitu 0,01% pada tabel korelasi nilai ini termasuk dalam kategori korelasi sangat lemah. 2. berdasarkan kombinasi pola terbaik dan menggabungkan S-Box nilai Avalanche effect naik sebanyak 61% pada putaran ke 3 melebihi avalanche effect pada metode enkripsi DES dan blowfish. Pada penelitian perancangan ini juga terdapat 9 putaran yang dilakukan berdasarkan pengujian avalanche effect. Penelitian ini telah memenuhi prinsip confusion dan

diffusion berdasarkan nilai korelasi dan Avalanche effect. Dan dapat dijadikan sebagai alternatif keamanaan data yang baik.

6. Daftar Pustaka

[1] Kertopati R., Mei 2009. Tutorial Pemrograman Kriptografi C++ dan Java.

[2] Amas., November 2015. Analisis Ketahanan Algoritma Enkripsi Standar Pervasive Computing (CLEFIA) Terhadap Serangan Linear Dan Differential Cryptanalisis Dengan Metode LAT, XOR Table Dan Nonlinearity

[3] Jober F. R., Wowor A. D., April 2016. Pemenuhan Prinsip Shannon (Confussoin dan

Diffusion) pada Block Cipher dengan Pola Anyaman Rambut Papua (ARAP) menggunakan

Constanta Bilangan Prima.

[4] Didi., Oktober 2009. Algoritma Kriptografi AES RIJNDAEL

[5] Rouse M., Agustus 2014. cryptography