Rancang Bangun Pr oxy Anti Vir us Ber basis

Linux dan Mikr otik

SKRIPSI

Disusun Oleh :

Moch Khaisar J unaedhi

NPM. 0534010008

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

Rancang Bangun Proxy Anti Virus Berbasis Linux dan Mikrotik

Pembimbing I

: Ir Purnomo Edi Sasongko,MP.

Pembimbing II

: Chrystia Aji P., S.Kom

Penyusun : Moch Khaisar Junaedhi

ABSTRAK

Tugas akhir ini membahas tentang memberikan solusi terhadap permasalahan

terganggunga suatu jaringan komputer yang di akibatkan oleh virus yang menginfeksi

dalam jaringan tersebut maupun dalam komputer serta memberikan jaminan oleh

server antivirus dalam paket data yang ada dalam jaringan tersebut tidak terdapat

malware atau virus yang berasal dari internet.

Salah satu alternatif solusinya adalah dengan

membuat suatu sistem keamanan

sistem jaringan komputer, yaitu proxy anti virus dan di kombinasikan dengan

mikrotik yang berguna untuk mendeteksi virus yang masuk dari internet pada sistem

jaringan komputer dan menindaklanjutinya dengan pemblokiran (penghentian) virus

tersebut.

Dengan adanya antivirus proxy ini maka sebuah jaringan akan terbebas oleh

virus, sehingga dapat meminimalisir masuknya virus dari internet ke jaringan lokal.

Dan Menghindari Pembaharuan virus dari klien.

KATA PENGANTAR

Syukur Alhamdulillaahi rabbil ‘alamin terucap ke hadirat Allah SWT atas segala limpahan Karunia-Nya sehingga dengan segala keterbatasan waktu, tenaga dan pikiran yang dimiliki penyusun, akhirnya penyusun dapat menyelesaikan Skripsi yang berjudul “ Rancang Bangun Pr oxy Anti Vir us Ber basis Linux dan Mikr otik” tepat waktu.

Skripsi dengan beban 4 SKS ini disusun guna diajukan sebagai salah satu syarat untuk menyelesaikan program Strata Satu (S1) pada jurusan Teknik Informatika, Fakultas Teknologi Industri, UPN ”VETERAN” Jawa Timur.

Melalui Skripsi ini penyusun merasa mendapatkan kesempatan besar untuk memperdalam ilmu pengetahuan yang diperoleh selama di bangku perkuliahan. Namun, penyusun menyadari bahwa Skripsi ini masih jauh dari sempurna. Oleh karena itu penyusun sangat mengharapkan saran dan kritik dari para pembaca untuk pengembangan aplikasi lebih lanjut.

Surabaya, 22 Mei 2012

DAFTAR ISI

ABSTRAK... i KATA PENGANTAR... DAFTAR ISI... ii iii DAFTAR GAMBAR... viBAB I PENDAHULUAN... 1

1.1 Latar Belakang... 1

1.2 Perumusan Masalah... 2

1.3 Batasan Masalahan... 2

1.4 Tujuan Penelitian... 1.5 Manfaat Penelitian... 3 3 1.6 Metodologi Pembuatan Skripsi... 4

1.7 Sistematika Pembahasan... 5

BAB II TINJ AUAN PUSTAKA... 6

2.1 Transmission Control Protocol/Internet Protocol... 6

2.2 Gateway... 7

2.3 Virus Komputer……….. 8

2.3.1 Cara Kerja Virus Komputer... 8

2.3.2 Jenis-Jenis Virus Komputer……… 8

2.3.3 Cara Mengatasi Virus Komputer... 10

2.4.1 Jenis Antivirus Berdasarkan Cara Kerja……….. 11

2.4.2 Jenis Antivirus Berdasarkan Pengguna……… 12

2.5 Proxy Server... 13

2.6 Linux ... 13

2.7 Ubuntu... 14

2.8 HTTP Anti Virus Proxy (HAVP)……….. 15

2.9 ClamAV... 17

2.10 Pengertian MikroTik Router OS……… 17

2.10.1 Sejarah MikroTik RouterOS……….. 17

2.10.2 Jenis-Jenis Mikrotik……… 18

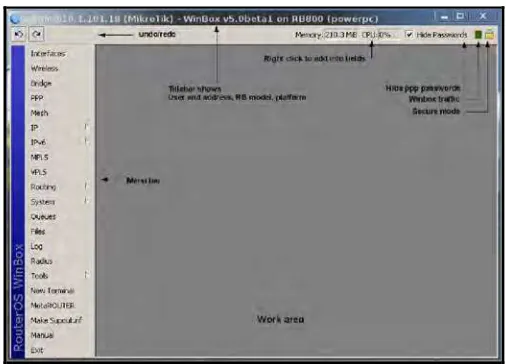

2.11 Winbox………... 19

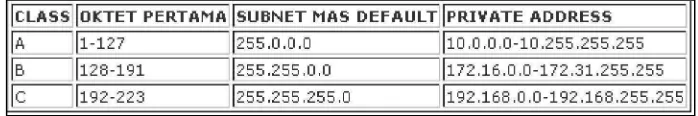

2.12 Subnetting/Subnet Mask……… 21

2.13 Squid……… 23

2.14 Firewall……… 24

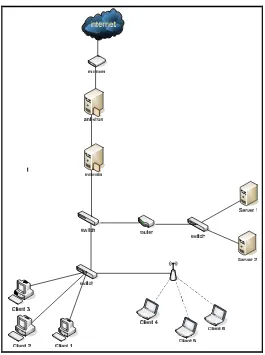

BAB III ANALISA DAN PERANCANGAN SISTEM... 25

3.1 Analisa... 25

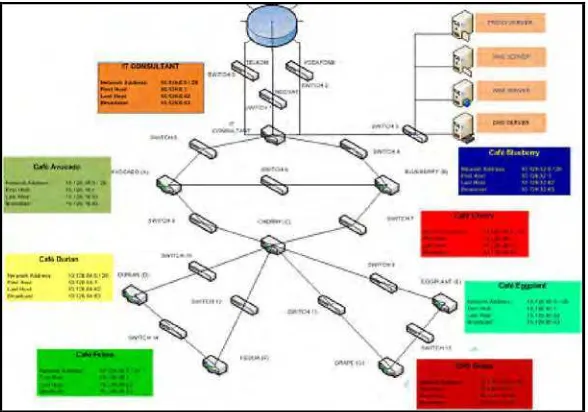

3.2 Perancangan Sistem... 27

3.2.1 Deskripsi Umum...27

3.2.2 Macam – Macam Topologi Jaringan……….. 29

3.2.3 Kebutuhan Pengguna (User)... 31

3.2.4 Kebutuhan Sistem... 32

3.2.5 Alur Kerja Antivirus Proxy... 33

BAB IV IMPLEMENTASI SISTEM... 34

4.1 Kebutuhan Sistem... 34

4.2 Aplikasi Sistem Proxy Antivirus... 35

4.3 Konfigurasi Komputer... 35

4.4 Instalasi dan Konfigurasi Anti Virus Proxy... 43

4.4.1 Konfigurasi Squid... 44

4.4.2 Konfigurasi HAVP... 46

4.4.3 Konfigurasi ClamAV... 47

4.5 Instalasi dan Konfigurasi Mikrotik……… 50

BAB V UJ I COBA DAN EVALUASI...52

5.1 Lingkungan Uji Coba... 52

5.2 Skenario Uji Coba ...53

5.3 Alur Kerja Proxy anti virus pada Jaringan………. 54

BAB VI PENUTUP... 59

6.1. Kesimpulan... 59

6.2 Saran ...60

DAFTAR GAMBAR

Gambar 2.1. Proxy Server ... 13

Gambar 2.2. HAVP (Http AntiVirus Proxy) Design ... 16

Gambar 2.3. Interface Winbox ...………... 19

Gambar 2.4. Pencarian IP Mikrotik ...………... 19

Gambar 2.5. Interface Mikrotik ... 21

Gambar 2.6. Class Subnetting ………... 22

Gambar 2.7. Contoh Subnetting Design ………... 23

Gambar 3.1. Flowchart/Alur AnitVirus Proxy ...………...……….. 28

Gambar 3.2. Topologi AntiVirus Proxy ...…... 30

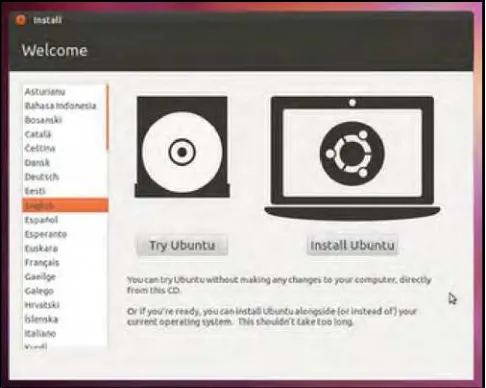

Gambar 4.1 Installation Ubuntu ...….………... 36

Gambar 4.2 Installation Ubuntu ………... 37

Gambar 4.3. Installation Ubuntu ………...………... 38

Gambar 4.4. Installation Ubuntu ...………..…... 40

Gambar 4.5. Installation Ubuntu ...………... 41

Gambar 4.6. Installation Ubuntu... 43

Gambar 4.7. Konfigurasi Routing pada Linux ... 43

Gambar 4.8. Setting IP pada Linux ... 44

Gambar 4.9. Install Squid ... 46

Gambar 4.11. Installation ClamAv ... 48

Gambar 4.12. Konfigurasi Squid ... 48

Gambar 4.13. Konfigurasi HAVP ... 49

Gambar 4.14. Konfigurasi Routing pada Mikrotik ... 50

Gambar 4.15. Alamat IP pada Mikrotik ... 50

Gambar 4.16. IP yang Digunakan pada Mikrotik ... 51

Gambar 4.17. Pengamatan pada Mikrotik ... 51

Gambar 4.18. Daftar Virus pada Filter Mikrotik ... 52

Gambar 5.1. Proses Pengunduhan Virus pada Web Server ... 53

Gambar 5.2. Proses Saat Mikrotik Melakukan Pemblokiran Virus Update ... 54

Gambar 5.3. Contoh Pemblokiran Jenis Adware.BhO-1244 ... 56

Gambar 5.4. Contoh Pemblokiran Jenis Trojan.Downloader ... 57

Gambar 5.5. Contoh Pemblokiran Jenis Trojan.Adload... 57

Gambar 5.6. Contoh Pemblokiran Jenis Trojan Zlob ... 58

Gambar 5.7. Contoh Pemblokiran Virus dari Mikrotik dari Client ... 58

BAB I

PENDAHULUAN

1.1 Latar Belakang

Seiring dengan perkembangan teknologi informasi serta di dukungnya

kemudahan akses

internet

saat ini sehingga layanan informasi data dengan mudah di

dapatkan. Berbagai layanan pun dapat dengan mudah di akses. Namun dengan segala

kemudahan yang di dapatkan tentunya ada sisi negatif yang harus di waspadai, yaitu

keamanan.

Salah satu faktor keamanan yang patut di waspadai adalah

virus

komputer.

Banyak varian

virus

yang sangat merugikan bagi di misalnya, kerusakan data serta

file, kerusakan sistem operasi, dan pencurian data. Dan Mayoritas infeksi

virus

terjadi

melalui akses

internet

. Untuk mengamankan sebuah jaringan, administrator dituntut

untuk bisa menutup celah-celah yang dapat memungkinkan masuknya

virus

kedalam

jaringan komputer dan menginfeksi komputer-komputer yang ada di dalam sistem

jaringan tersebut.

Salah satu cara untuk melakukan pemblokiran akses masuknya

virus

adalah

memasang

server

proxy

yang dilengkapi dengan anti

virus

pada

gateway internet

.

Antivirus

ini harus memiliki kemampuan memecah paket data dan menganalisa tiap

paket apakah mengandung

malware

atau tidak, sebelum paket data dari

internet

Selain itu untuk mencegah

virus

yang sudah menginfeksi komputer klien

melakukan

update

digunakan

Mikrotik

untuk memblokir port dan koneksi yang biasa

di gunakan oleh

virus

.

1.2. Perumusan Masalah

Berdasarkan latar belakang yang telah diuraikan sebelumnya, terdapat beberapa

rumusan masalah yang akan diangkat dalam skripsi ini, antara lain:

a)

Bagaimana mengimplementasikan sistem yang dapat memblokir masuknya

virus

dari

internet

pada sistem jaringan sehingga tidak sampai menginfeksi

komputer-komputer yang ada di dalam jaringan tersebut.

b)

Bagaimana sistem

antivirus

ini dapat memblokir koneksi

virus

yang berusaha

melakukan

update

.

c)

Bagaimana sistem

antivirus

ini dapat menghapus

virus

yang akan berusaha

menginfeksi

server

proxy

antivirus

itu sendiri.

1.3. Batasan Masalah

Pada pembuatan sistem

antivirus

ini perlu didefinisikan batasan masalah

mengenai sejauh mana pembuatan sistem

antivirus

ini akan dikerjakan. Beberapa

batasan masalah tersebut antara lain:

a)

Sistem

proxy

antivirus

ini tidak membahas mengenai penurunan kecepatan

koneksi dalam jaringan.

c)

Sistem

antivirus

ini berkomunikasi dengan Klien lainnya melalui

switch

, dan

tidak akan di terapkan dalam network yang berbeda atau dilakukan

routing

.

1.4. Tujuan

Adapun Pembuatan dari sistem Rancang Bangun

Proxy AntiVirus

Berbasis

Linux

dan

Mikrotik

adalah :

a)

Memberikan solusi pada permasalahan terganggunya sebuah sistem jaringan

komputer yang di akibatkan oleh

virus

yang menginfeksi sistem jaringan

maupun komputer.

b)

Memberikan suatu jaminan oleh

server

antivirus

dalam paket data yang ada

pada sistem jaringan bersih dari

malware

ataupun

virus

yang berasal dari

internet

.

1.5. Manfaat

Adapun manfaat dari sistem Rancang Bangun

Proxy

AntiVirus

Berbasis

Linux

dan

Mikrotik

adalah :

a)

Meminimalisir masuknya

virus

ataupun

malware

dari

internet

pada sebuah

jaringan.

b)

Memutuskan koneksi penyebaran

virus

melalui jaringan serta

internet

.

c)

Mengurangi pemakaian

bandwidth

untuk auto

update

apabila

antivirus

di

1.6. Metodologi Penelitian

Pembuatan skripsi terbagi menjadi beberapa tahapan, yang mana tahapannya

adalah sebagai berikut:

a)

Survei Lapangan

Tahap ini dilakukan untuk pencarian data bagaimana proses backup suatu file

dapat dilakukan melalui jaringan menggunakan dua buah

server

.

b)

Studi Literature

Pada tahap ini dilakukan pengumpulan dokumen-dokumen,

referensi-referensi, buku-buku, sumber dari

internet

, atau sumber-sumber lain yang

diperlukan untuk merancang dan membuat untuk mengimplementasikan

sistem ini.

c)

Analisa dan Perancangan Sistem

Dari hasil studi

literature

dan hasil survey lapangan akan dibuat deskripsi

umum serta dilakukan analisa kebutuhan sistem, selain itu juga dilakukan

perancangan awal sistem keamanan yang akan dibuat, sehingga akan

dihasilkan disain dan proses yang siap untuk diimplementasikan.

d)

Pembuatan Sistem

Pada tahap ini merupakan tahap yang paling banyak memerlukan waktu

karena sistem ini memerlukan banyak pengujian, mulai dari kestabilan sistem

itu sendiri hingga proses sinkronisasi yang dilakukan pada dua buah

server

e)

Uji coba dan Evaluasi sistem

Pada tahap ini sistem anti

virus

yang telah di buat akan dilakukan Skenario

Uji Coba (simulasi) dan di evaluasi kelayakan pemakaian.

f)

Penyusunan Buku Skripsi

Pada tahap ini merupakan tahap terakhir dari pengerjaan skripsi. Buku ini

disusun sebagai laporan dari seluruh proses pengerjaan skripsi. Dari

penyusunan buku ini diharapkan dapat memudahkan pembaca yang ingin

menyempurnakan dan mengembangkan aplikasi lebih lanjut.

1.7. Sistematika Pembahasan

Sistematika pembahasan yang dibuat dalam skripsi ini disusun dalam

beberapa bab, yang dijelaskan sebagai berikut:

BAB I

PENDAHULUAN

Bab ini berisi tentang deskripsi umum skripsi yang meliputi latar

belakang, perumusan masalah, batasan masalah, tujuan dan manfaat,

serta metodologi pembuatan skripsi dan sistematika pembahasan.

BAB II

TINJAUAN PUSTAKA

Bab ini berisi mengenai konsep dan teori pembelajaran yang menjadi

landasan pembuatan skripsi antara lain: teori tentang pengamanan

BAB III

ANALISA DAN PERANCANGAN SISTEM

Bab ini berisi tentang analisa dari sistem yang akan dibuat dan

perancangan sistem yang meliputi antara lain: deskripsi umum sistem,

kebutuhan sistem, pemodelan sistem,dan perancangan basis data.

BAB IV IMPEMENTASI SISTEM

Pada bab ini akan membahas tentang implementasi sistem yang

dibuat.

BAB V

UJI COBA DAN EVALUASI

Bab ini berisi hasil implementasi dari perancangan yang telah dibuat

sebelumnya dan penjelasan lingkungan uji coba aplikasi, skenario uji

coba, pelaksanaan uji coba dan evaluasi dari hasil uji coba yang telah

dilakukan untuk kelayakan pemakaian aplikasi.

BAB VI

PENUTUP

Bab ini berisi kesimpulan dan saran untuk pengembangan aplikasi

lebih lanjut dalam upaya memperbaiki kelemahan pada aplikasi guna

B BAABBIIII

T

TIINNJJAAUUAANNPPUUSSTTAAKKAA

2.1 Tr ansmission Control Pr otocol/Inter net Pr otocol

Transmission Control Protocol/Internet Protocol (TCP/IP) adalah standar komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data dari satu komputer ke komputer lain di dalam jaringan internet. Protokol ini tidaklah dapat berdiri sendiri, karena memang protokol ini berupa kumpulan protokol (protocol suite). Protokol ini juga merupakan protokol yang paling banyak digunakan saat ini. Data tersebut diimplementasikan dalam bentuk perangkat lunak (software) di sistem operasi. Istilah yang diberikan kepada perangkat lunak ini adalah TCP/IP Stack (Wikipedia, 2009).

Protokol TCP/IP dikembangkan pada akhir dekade 1970-an hingga awal 1980-an sebagai sebuah protokol standar untuk menghubungkan komputer-komputer dan jaringan untuk membentuk sebuah jaringan yang luas (WAN).

Protokol TCP/IP selalu berevolusi seiring dengan berjalannya waktu, mengingat semakin banyaknya kebutuhan terhadap jaringan komputer dan

Internet. Pengembangan ini dilakukan oleh beberapa badan, seperti halnya

Internet Society (ISOC), Internet Architecture Board (IAB), dan Internet Engineering Task Force (IETF). Macam-macam protokol yang berjalan di atas

TCP/IP, skema pengalamatan, dan konsep TCP/IP didefinisikan dalam dokumen yang disebut sebagai Request for Comments (RFC) yang dikeluarkan oleh IETF.

2.2 Gateway

Gateway adalah sebuah perangkat yang digunakan untuk menghubungkan satu jaringan komputer dengan satu atau lebih jaringan komputer yang menggunakan protokol komunikasi yang berbeda sehingga informasi dari satu jaringan komputer dapat diberikan kepada jaringan komputer lain yang protokolnya berbeda. Definisi tersebut adalah definisi gateway yang utama.

Seiring dengan merebaknya internet, definisi gateway seringkali bergeser. Tidak jarang para pemula menyamakan akan istilah gateway dengan router yang sebenarnya memiliki definisi dan makna yang berbeda.

2.3 Vir us Komputer

Virus komputer merupakan program komputer yang dapat menggandakan atau menyalin dirinya sendiri dan menyebar dengan cara menyisipkan salinan dirinya ke dalam program atau dokumen lain. Virus komputer dapat dianalogikan dengan virus biologis yang menyebar dengan cara menyisipkan dirinya sendiri ke sel makhluk hidup. Virus komputer dapat merusak (misalnya dengan merusak data pada dokumen), membuat pengguna komputer merasa terganggu, maupun tidak menimbulkan efek sama sekali.

2.3.1Car a Ker ja Vir us Komputer

Virus komputer umumnya dapat merusak perangkat lunak komputer dan tidak dapat secara langsung merusak perangkat keras komputer tetapi dapat mengakibatkan kerusakan dengan cara memuat program yang memaksa over process ke perangkat tertentu. Efek negatif virus komputer adalah memperbanyak dirinya sendiri, yang membuat sumber daya pada komputer (seperti penggunaan

memori) menjadi berkurang secara signifikan. Hampir 95% virus komputer berbasis sistem operasi Windows dan sisanya menyerang Linux/GNU, Mac,

FreeBSD, OS/2 IBM, dan Sun Operating System. Virus yang ganas akan merusak perangkat keras.

2.3.2 J enis-J enis Vir us Komputer

Virus komputer adalah sebuah istilah umum untuk menggambarkan segala jenis serangan terhadap komputer. Dikategorikan dari cara kerjanya, virus

a) Worm adalah virus yang dapat menduplikatkan dirinya sendiri pada harddisk. Ini membuat sumber daya komputer (harddisk) menjadi penuh akan worm itu. b) Trojan merupakan virus yang mengambil data pada komputer yang telah

terinfeksi dan mengirimkannya pada pembuat trojan itu sendiri.

c) Backdoor merupakan virus yang memiliki karakteristik yang hampir sama dengan trojan. Namun, backdoor bisanya menyerupai file yang baik-baik saja. Misalnya game.

d) Spyware merupakan virus yang memantau komputer yang terinfeksi.

e) Rogue merupakan program yang meniru program antivirus dan menampilkan aktivitas layaknya antivirus normal, dan memberikan peringatan-peringatan palsu tentang adanya virus. Tujuannya adalah agar pengguna membeli dan mengaktivasi program antivirus palsu itu dan mendatangkan uang bagi pembuat virus rogue tersebut. Juga rogue dapat membuka celah keamanan dalam komputer guna mendatangkan virus lain.

f) Rootkit adalah virus yang bekerja menyerupai kerja sistem komputer yang biasa saja.

g) Polymorphic virus adalah virus yang gemar beubah-ubah agar tidak dapat terdeteksi.

h) Metamorphic virus adalah virus yang mengubah pengkodeannya sendiri agar lebih sulit dideteksi.

2.3.3 Car a Mengatasi Vir us Komputer

Serangan virus dapat dicegah atau ditanggulangi dengan menggunakan perangkat lunak antivirus. Jenis perangkat lunak ini dapat juga mendeteksi dan menghapus virus komputer. Virus komputer ini dapat dihapus dengan basis data (database/Signature-based detection), heuristik, atau peringkat dari program itu sendiri (Quantum).

2.4 Per angkat Lunak Antivirus

Antivirus adalah sebuah jenis perangkat lunak yang digunakan untuk mengamankan, mendeteksi, dan menghapus virus komputer dari sistem komputer.

antivirus disebut juga Virus Protection Software. Aplikasi ini dapat menentukan apakah sebuah sistem komputer telah terinfeksi dengan sebuah virus atau tidak. Umumnya, perangkat lunak ini berjalan di latar belakang (background) dan melakukan pemindaian terhadap semua berkas yang diakses (dibuka, dimodifikasi, atau ketika disimpan).

Antivirus - antivirus terbaru sekarang tidak hanya mendeteksi virus. Program antivirus sekarang juga telah dilengkapi dengan kemampuan untuk mendeteksi spyware, rootkits, dan malware - malware lainnya. Tidak hanya itu,

2.4.1 J enis Antivirus Ber dasar kan Car a Ker ja

Pada umumnya jenis antivirus berdasarkan cara kerja terbagi menjadi dua jenis, pertama adalah pendeteksian dengan menggunakan virus signature database. Cara kerja antivirus ini merupakan pendekatan yang banyak digunakan oleh antivirus tradisional, yang mencari tanda-tanda dari keberadaan dari virus

dengan menggunakan sebagian kecil dari kode virus yang telah dianalisis oleh

vendor antivirus, dan telah dikatalogisasi sesuai dengan jenis, ukuran, daya hancur dan beberapa kategori lainnya. Cara ini terbilang cepat dan dapat diandalkan untuk mendeteksi virus-virus yang telah dianalisis oleh vendor antivirus, akan tetapi tidak dapat mendeteksi virus yang baru hingga virus signature database yang baru diinstalasikan ke dalam sistem. Virus signature database ini dapat diperoleh dari vendorantivirus dan umumnya dapat diperoleh secara gratis melalui mengunduh atau melalui berlangganan (subscription).

Kedua, pendeteksian dengan melihat cara bagaimana virus bekerja. Cara kerja antivirus seperti ini merupakan pendekatan yang baru yang dipinjam dari teknologi yang diterapkan dalam Intrusion Detection System (IDS). Cara ini sering disebut juga sebagai behavior-blocking detection. Cara ini menggunakan

policy (kebijakan) yang harus diterapkan untuk mendeteksi keberadaan sebuah

virus. Jika ada kelakuan perangkat lunak yang tidak sesuai dengan kebijakan yang diterapkan, seperti halnya perangkat lunak yang mencoba untuk mengakses

address book untuk mengirimkan e-mail secara massal terhadap daftar e-mail yang berada di dalam address book tersebut (cara ini sering digunakan oleh virus

mengisolasi kode - kode yang dicurigai sebagai virus hingga administrator

menentukan apa yang akan dilakukan selanjutnya. Keuntungan dari cara ini adalah antivirus dapat mendeteksi adanya virus-virus baru yang belum dikenali oleh virus signature database. Kekurangan dari penggunaan cara ini, jelas karena

antivirus memantau cara kerja perangkat lunak secara keseluruhan (bukan memantau berkas), maka seringnya antivirus membuat alarm palsu atau False Alarm (jika konfigurasi antivirus terlalu "keras"), atau bahkan mengizinkan virus

untuk berkembangbiak di dalam sistem (jika konfigurasi antivirus terlalu "lunak"), maka akan terjadi false positive. Beberapa produsen menyebut teknik ini sebagai heuristic scanning. Teknologi heuristic scanning ini telah berkembang begitu jauh hingga sekarang. Beberapa antivirus mengecek sebuah file dengan definisi biasa. Jika lolos dari deteksi biasa, maka file tersebut dijalankan di sebuah lingkungan virtual. Jika semua perubahan yang dilakukan file bersifat seperti

virus, maka pengguna akan diperingatkan.

2.4.2 J enis Antivirus Ber dasar kan Pengguna

Antivirus berdasarkan penggunanya dibagi menjadi 2, yaitu Home User

dan Network /Corporate User. Untuk home user, antivirus berjalan seperti biasa. Untuk versi jaringan (network), antivirus dapat melakukan scan di komputer - komputer klien dan network drive. Selain itu, proses update komputer klien dalam jaringan tidak harus langsung dari internet. Komputer klien dapat melakukan

2.5 Pr oxy Server

Proxy server adalah sebuah komputer server atau program komputer yang dapat bertindak sebagai komputer lainnya untuk melakukan permintaan terhadap

content dari internet atau intranet. Proxy server bertindak sebagai gateway

terhadap dunia internet untuk setiap komputer klien. Proxy server tidak terlihat oleh komputer klien seorang pengguna yang berinteraksi dengan Internet

Melalui sebuah proxy server tidak akan mengetahui bahwa sebuah proxy server sedang menangani permintaan yang dilakukannya. Web server yang menerima permintaan dari proxy server akan menginterpretasikan permintaan-permintaan tersebut seolah-olah permintaan-permintaan itu datang secara langsung dari komputer klien, bukan dari proxy server. (id.wikipedia.org)

Gambar 2.1. Proxy Server

(Sumber:HTTP://d3ptzz.kandangbuaya.com/2009/02/21/proxy-indonesia-gratis//)

2.6 Linux

terbuka lain pada umumnya, kode sumber Linux dapat dimodifikasi, digunakan dan didistribusikan kembali secara bebas oleh siapa saja.

Nama Linux berasal dari nama pembuatnya, yang diperkenalkan tahun 1991 oleh Linus Torvalds. Sistem, peralatan sistem dan pustaka umumnya berasal dari sistem operasi GNU, yang diumumkan tahun 1983 oleh Richard Stallman. Kontribusi GNU adalah dasar dari munculnya nama alternatif GNU/Linux.

Linux telah lama dikenal untuk penggunaannya di server, dan didukung oleh perusahaan-perusahaan komputer ternama seperti Intel, Dell, Hewlett-Packard, IBM, Novell, Oracle Corporation, Red Hat, dan Sun Microsystems.

Linux digunakan sebagai sistem operasi di berbagai macam jenis perangkat keras komputer, termasuk komputer desktop, superkomputer dan sistem benam seperti pembaca buku elektronik, sistem permainan video (PlayStation 2, PlayStation 3 dan XBox), telepon genggam dan router. Para pengamat teknologi informatika beranggapan kesuksesan Linux dikarenakan Linux tidak bergantung kepada

vendor (vendor independence), biaya operasional yang rendah, dan kompatibilitas yang tinggi dibandingkan versi UNIX tak bebas, serta faktor keamanan dan kestabilannya yang tinggi dibandingkan dengan sistem operasi lainnya seperti

Microsoft Windows. Ciri-ciri ini juga menjadi bukti atas keunggulan model pengembangan perangkat lunak sumber terbuka (opensource software).

2.7 Ubuntu

• Kubuntu merupakan Ubuntu yang memakai KDE Plasma Workspace, Kubuntu membutuhkan sumber daya hardware yang lebih banyak dibanding Ubuntu.

• Xubuntu merupakan distribusi Ubuntu yang memakai Xfce desktop environment, membutuhkan lebih sedikit sumber daya hardware.

• Lubuntu merupakan distribusi Ubuntu yang memakai LXDE desktop environment, merupakan distribusi Ubuntu yang membutuhkan paing sedikit sumber daya hardware.

• Edubuntu merupakan salah satu proyek gabungan Ubuntu dan GNOME yang bertujuan untuk menciptakan sistem operasi untuk sekolah dan pengguna rumah.

• Mythbuntu merupakan distribusi Ubuntu yang didesain untuk membuat theater ruma dengan MythTV. Mythbuntu menggunakan Xfce desktop environment.

2.8 HTTP Anti Vir us Pr oxy (HAVP)

HTTP proxy Antivirus (HAVP) adalah proxy yang menggunakan filter anti

virus. HAVP bukan merupakan cache atau content filter, untuk saat ini apabila disaat traffic complete telah dipindai oleh antivirus. Hal tersebut dilakukan dengan alasan adanya kemungkinan kode berbahaya di hampir setiap tipe berkas (filetype) misalnya HTML (JavaScript) atau Jpeg. HAVP bertujuan untuk menghentikan terutama dialer atau browser eksploitasi.

Mengunduh dalam skala besar merupakan masalah bagi proxy pemindaian

virus karena klien seharusnya tidak menerima data yang dicentang oleh pemindai

Dengan menggunakan sistem antivirus yang lama sistem tersebut mempunyai kelemahan yang mana antivirus tersebut bisa melakukan auto update dan menggunakan bandwidth yang lebih banyak dari pada antivirus Proxy. Pada dasarnya pengguna antivirus proxy yang ada pada masing – masing komputer belum tentu mengetahui kelebihan dari antivirus proxy ini, karena yang mengontrol adalah seorang admin jaringan sehingga pengguna tidak perlu mengoperasikan antivirus sehingga filter virus tidak bergantung dengan kemampuan komputer pengguna.

Gambar 2.2 HAVP ( HTTP Antivirus Proxy ) Design

(Sumber:HTTP://www.server-side.de/grafik/havp-design1.jpg)

2.9 ClamAV

ClamAV adalah software antivirus yang bersifat free atau gratis dan juga

2.10 Penger tian Mik roTik Router OS

MikroTik RouterOS merupakan sistem operasi dasar Linux yang diperuntukkan sebagai network router. Di disain untuk memberikan kemudahan bagi penggunanya. Administrasinya bisa dilakukan melalui Windows Application

(WinBox). Selain itu instalasi dapat dilakukan pada komputer standar, PC

(Personal Computer). PC (Personal Computer) yang akan dijadikan router mikrotik pun tidak memerlukan sumber yang cukup besar untuk penggunaan standar, misalnya hanya sebagai gateway. Untuk keperluan beban yang besar (network yang kompleks, maupun routing yang rumit) disarankan untuk mempertimbangkan pemilihan sumber PC (Personal Computer) yang memadai.

2.10.1 Sejar ah Mikr oTik Router OS

MikroTik adalah sebuah perusahaan kecil berkantor pusat di Latvia, bersebelahan dengan Rusia. Pembentukannya diprakarsai oleh John Trully dan

tempat eksperimen John dan Arnis, karena saat ini mereka sudah membantu negara-negara lain termasuk Srilanka yang melayani sekitar 400 pengguna. Linux

yang pertama kali digunakan adalah Kernel 2.2 yang dikembangkan secara bersama-sama dengan bantuan 5-15 orang staf Research and Development (R&D) MikroTik yang sekarang menguasai dunia routing di negara-negara berkembang. Menurut Arnis, selain staf di lingkungan MikroTik, mereka juga merekrut tenega-tenaga lepas dan pihak ketiga yang dengan intensif mengembangkan MikroTik secara maraton.

2.10.2 J enis - J enis Mikr otik

Terdapat dua jenis dari MikroTik yakni :

1. MikroTik RouterOS yang berbentuk software yang dapat diunduh melalui alamat web, www.mikrotik.com. Dan dapat diinstal pada komputer rumahan Personal Computer (PC).

2. BUILT-IN Hardware MikroTik dalam bentuk perangkat keras yang

khusus dikemas dalam board router yang didalamnya sudah terinstal MikroTik RouterOS.

2.11 Winbox

Gambar 2.3 Interface Winbox

Semua fungsi antarmuka Winbox sedekat mungkin dengan fungsi

Console, semua fungsi Winbox sama persis dalam hierarki yang sama di Terminal Konsol dan sebaliknya (kecuali fungsi-fungsi yang tidak diimplementasikan dalam Winbox). Itu sebabnya tidak ada Winbox bagian dalam yang manual.

Gambar 2.4 Pencarian Ip mikrotik

Keterangan Gambar Di atas Sebagai Berikut : a) Tombol

Log on ke router dengan alamat IP tertentu (dan nomor port jika user telah berubah dari nilai default 80) atau MAC Address (jika router di subnet yang sama), nama pengguna, dan sandi.

c) Tombol Simpan (Save)

Menyimpan sesi saat ini ke dalam daftar (untuk menjalankannya, cukup klik ganda pada item).

d) Tombol Menghapus (Remove)

Memindahkan item yang dipilih dari daftar. e) Tombol Alat (Tools)

Menghapus semua item dari daftar, membersihkan cache pada disk lokal, impor wbx alamat dari file atau ekspor mereka untuk wbx file. f) Modus Aman (Secure Mode)

Menyediakan privasi dan integritas data antara RouterOS Winbox dan melalui Transport Layer Security (TLS) protokol.

g) Simpan Kata Sandi (Keep Password)

Gambar 2.5 Interface Mikrotik

2.12 Subnetting/Subnet Mask

Terdapat beberapa macam akan subnetting itu sendiri, diantaranya : Subnetting Kelas A, Subnetting Kelas B, dan Subnetting Kelas C. Berikut gambar dan rumus dari subnetting :

Gambar 2.6 Class Subnetting

Rumus :

• Rumus untuk menghitung jumlah subnet adalah: 2n -2 n adalah jumlah bit

yang diselubungi

• Rumus untuk menghitung jumlah host per subnet = 2N – 2 N adalah

jumlah bit yang masih tersisa untuk host ID

Terdapat dua alasan yang menguntungkan bagi user dalam melakukan subnetting, pertama, untuk mengalokasikan IP address yang terbatas supaya lebih efisien. Jika internet terbatas oleh alamat-alamat di kelas A, B, dan C, tiap

network akan memliki 254, 65.000, atau 16 juta IP address untuk host device-nya. Walaupun terdapat banyak network dengan jumlah host lebih dari 254, namun hanya sedikit network (kalau tidak mau dibilang ada) yang memiliki host sebanyak 65.000 atau 16 juta. Dan network yang memiliki lebih dari 254 device

akan membutuhkan alokasi kelas B dan mungkin akan menghamburkan percuma

sekitar 10 ribuan IP address.

akan memperlambat kerja network. Cara TCP/IP bekerja mengatur agar semua komputer dengan network ID yang sama harus berada di physical network yang sama juga. Physical network memiliki domain broadcast yang sama, yang berarti sebuah medium network harus membawa semua lalu lintas (traffic) untuk

network. Karena alasan kinerja, network biasanya disegmentasikan ke dalam

domain broadcast yang lebih kecil – bahkan lebih kecil – dari kelas C address.

Gambar 2.7 Contoh subnetting Design

(Sumber:HTTP://blog.malowopati.com/apa-itu-subnetting)

2.13 Squid

besar. Ini berjalan pada sistem operasi yang paling tersedia, termasuk Windows dan berlisensi di bawah GNU GPL.

2.14 Sistem Keamanan (Firewall)

Sistem keamanan yang menggunakan device atau sistem yang diletakkan di dua jaringan dengan fungsi utama melakukan penyaringan terhadap akses yang akan masuk. Berupa seperangkat hardware atau software, bisa juga berupa seperangkat aturan dan prosedur yang ditetapkan oleh organisasi. Firewall juga dapat disebut sebagai sistem atau perangkat yang mengizinkan lalu lintas jaringan yang dianggapnya aman untuk melaluinya dan mencegah lalu lintas jaringan yang tidak aman. Umumnya firewall diimplementasikan dalam sebuah mesin terdedikasi yang berjalan pada pintu gerbang (gateway) antara jaringan lokal dan jaringan lainnya. Firewall juga umumnya digunakan untuk mengontrol akses terhadap siapa saja yang memiliki akses terhadap jaringan pribadi dari hak luar. Saat ini istilah firewall menjadi istilah generik yang merujuk pada sistem yang mengatur komunikasi antar dua jaringan yang berbeda.

Contoh setting firewall sebagai berikut :

/sbin/iptables -t nat -A POSTROUTING -s 192.168.20.0/255.255.255.0 -d 0/0 -j MASQUERADE

/sbin/iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 3128

penjelasan nya seperti ini:

-t nat = adalah pembuatan table nat pada iptable

-A POSTROUTING = ini akan menambah satu aturan baru pada bagian postrouting

BAB III

ANALISA DAN PERANCANGAN SISTEM

3.1 Analisa

Halaman web sangat rentang sekali terserang worm dan virus yang tersebar di internet. Situs Web rentang rentang terkena virus sehingga dapat diubah tanpa sepengetahuan penulis dan terkadang mempunyai referensi script

program yang dapat digunakan untuk menginfeksi pengguna komputer. Selain itu, dan akhir-akhir ini ada beberapa kerentanan dalam sistem berbasis gambar yang telah memungkinkan virus untuk dieksekusi dalam format file JPEG.

Meningkatnya penggunaan applet java maka meningkat pula jumlah multiplatform virus menyebar melalui HTTP dan bekerja dari platform (PC, Palmtop, ponsel) atau sistem operasi di tempat mereka berjalan. Solusi terbaik untuk masalah ini adalah menyediakan semua perangkat klien yang terhubung ke

internet dengan program antivirus yang baik dengan real time perlindungan, memeriksa setiap file yang masuk. Namun, tidak cukup dengan dua alasan tidak adanya program antivirus, bahkan mereka memiliki mekanisme untuk memperbarui diri, dan dapat memberikan 100% jaminan terhadap setiap virusreal time memeriksa konten masuk terutama pada perangkat yang kinerjanya tidak terlalu baik, dan dapat memperlambat sistem sampai membuat pengguna menonaktifkan antivirus secara realtime perlindungan. Untuk alasan ini, virus

paling luas adalah bahwa email server, yang memiliki sistem yang dapat menganalisis pesan yang masuk dan keluar melalui SMTP dan lampiran untuk melakukan deteksi virus. Dalam hal ini, aplikasi antivirus memeriksa gateway SMTP, karena sebuah email wajib untuk melewati itu, sebelum mencapai kotak masuk pengguna. Untuk layanan HTTP, ini tidak begitu signifikan, karena klien

LAN (Local Area Network) dapat berpotensi menghubungkan langsung ke salah satu serverweb yang tersedia di internet.

Solusi untuk masalah ini seperti di atas yang melibatkan tingkat pintu gerbang ke LAN (Local Area Network) untuk mengumpulkan HTTP permintaan klien dan mengarahkan mereka ke serverweb yang relevan. Gateway aplikasi ini disebut sebagai Web Proxy dan karena mampu menafsirkan protokol, HTTP, bukan hanya penyaring (filter) berdasarkan URL, tetapi juga merinci materi yang sedang dilakukan seperti (HTML, JavaScript, Java Applet, gambar, ... ) dan untuk mendeteksi virus. Salah satu fungsi yang paling umum dari proxy sejauh ini web cache, yaitu pada penyimpanan halaman web yang telah dikunjungi, dalam rangka mempercepat menampilkan alamat URL yang sama untuk permintaan pengguna berikutnya. Tujuan dari hal ini juga untuk mengurangi konsumsi bandwidth pada

internet dan salah satu yang paling dikenal sistem proxy, mampu melakukan fungsi-fungsi web cache adalah Squid, Yang didistribusikan dengan lisensi Open Source. Ubuntu tidak memadukan Squid karena tidak mengumpulkan halaman

3.2 Per ancangan Sistem

Perancangan sistem berisikan penjelasan tentang deskripsi umum sistem, proses-proses akan dijabarkan dalam topologi maupun beberapa permodelan yang terkait dengan sistem jaringan komputer serta failover pada server

3.2.1 Deskr ipsi Umum Sistem

Di mana sistem yang berjalan pada sebuah antivirus yaitu saat klien melakukan koneksi ke internet maka permintaan klien di cek dulu apakah itu merupakan web service atau malware apabila yang diminta klien tersebut melewati port malware maka akan secara otomatis di blokir oleh mikrotik, dan apabila yang diminta oleh klien berupa web service maka akan di teruskan ke

internet.

• Flowchart dari sisi mikrotik

• Flowchart dari sisi internet

Paket di terima kembali oleh proxy

antivirus dari internet

Pemeriksaan paket oleh proxy

antivirus

Apakah mengandung

malware Blokir

Kirimkan paket kembali ke user

Report ke user terhadap pemblokiran Ya

Tidak

End Start

Gambar 3.1. Flowchart/Alur antivirus Proxy

b) port yang diminta masuk ke dalam mikrotik, dan didalam mikrotik di cek apakah mengandung malware atau bukan,

c) apabila yang di akses port web service maka langsung masuk ke proxy antivirus dan langsung akses ke internet,

d) apabila menggandung malware maka akan di blokir otomatis oleh mikrotik, e) apabila jika bukan malware maka bisa langsung connect ke internet,

f) paket yang masuk dari internet disaring oleh proxyantivirus apabila port yang di akses bukan web service maka langsung masuk ke mikrotik dan di teruskan kepada klien,

g) apabila web service tersebut tidak mengandung malware setelah melewati

antivirusproxy maka web service tersebut akan di kirimkan kembali ke klien, dan

h) apabila permintaan klien yang di web service mengandung maka akan masuk ke proxy antivirus dan klien akan mendapatkan message di browser sehingga tidak dapat di proses permintaannya

3.2.2 Macam – Macam Topologi J ar ingan

1) Topologi Bus

2) Topologi Ring (Cincin) 3) Topologi Star (Bintang) 4) Topologi Tree (Pohon)

5) Topologi Mesh (Tak beraturan) 6) Topologi Wireless (Nirkabel)

Topologi Jaringan merupakan sebuah rancangan yang nantinya akan digunakan dalam sistem jaringan sesungguhnya.

Deskripsi dari rancangan sistem tersebut adalah sebagai berikut :

Input :

Mikrotik dan antivirus proxy mendapatkan input berupa permintaan

pengguna untuk melakukan akses internet

Pr oses :

Mikrotik dan Antivirus proxy apabila permintaan pengguna terdapat

malware maka akan di blokir oleh mikrotik jika tidak ada maka bisa langsung terhubung ke internet dan apabila dari internet terdapat paket

malware yang ada dalam web service maka akan di blokir oleh proxy anti virus

Output :

Output apabila klien meng access web service apabila web service tersebut mengandung malware maka akan di blokir oleh proxy anti virus dan klien akan menerima report.

3.2.3 Kebutuhan Pengguna (User)

Dalam kebutuhan pengguna (user) pada sistem antivirus proxy ini hanyalah pengguna tersebut adalah seorang administrator. Hanya administrator

saja yang dapat melakukan modifikasi dan melakukan konfigurasi pada sistem

3.2.4 Kebutuhan Sistem

Dalam pembangunan sistem pengamanan jaringan ini diperlukan berbagai macam komponen, baik yang bersifat wajib, maupun tambahan atau pelengkap. Untuk memenuhi kebutuhan pengguna (user) mengenai interaksi dengan sistem dan untuk mengetahui kebutuhan-kebutuhan apa saja yang perlu dipersiapkan, maka perlu dijabarkan mengenai kebutuhan baik dari sudut pandang perangkat keras maupun perangkat lunak.

1) Perangkat keras dalam hal ini adalah

a) Personal Computer maupun Server

Dengan Spesifikasi sebagai Berikut :

• Hardisk 80 GB

• ProcessorIntelPentium 4

• RAM 1 GB b) Switch

c) Network Interface Card

d) Modem, jika sistem jaringan ingin juga terkoneksi ke jaringan publik (Internet).

e) Wireless Access Point (Non Router), bila menginginkan koneksi nirkabel.

3.2.5 Alur Ker ja Antivirus Proxy

Pola kerja proxy antivirus ini adalah dengan pendeteksian dengan menggunakan basis data virus signature (virus signature database). Cara kerja

antivirus ini merupakan pendekatan yang banyak digunakan oleh antivirus

tradisional, yang mencari tanda-tanda dari keberadaan dari virus dengan menggunakan sebagian kecil dari kode virus yang telah dianalisis oleh vendor antivirus, dan telah dikatalogisasi sesuai dengan jenis, ukuran, daya hancur dan beberapa kategori lainnya. Cara ini terbilang cepat dan dapat diandalkan untuk mendeteksi virus-virus yang telah dianalisis oleh mesin antivirus, tapi tidak dapat mendeteksi virus yang baru hingga basis data virus signature yang baru diinstalasikan ke dalam sistem. Selain itu pendeteksian dengan melihat cara bagaimana virus bekerja. Cara ini merupakan pendekatan yang baru yang dipinjam dari teknologi yang diterapkan dalam Intrusion Detection System (IDS). Cara ini sering disebut juga sebagai Behavior-blocking detection. Dengan metode tersebut apabila proxy antivirus mendapati kejanggalan adanya malware maka akan menganalisa kode yang dianggap malware tersebut, apabila terdapat

malware maka proxy akan otomatis memblokir koneksi

3.3 Rencana Pengujian

BAB IV

IMPLEMENTASI SISTEM

4.1.

Kebutuhan Sistem

Dalam pembangunan sistem pengamanan jaringan ini diperlukan berbagai macam

komponen, baik yang bersifat wajib, maupun tambahan atau pelengkap. Untuk memenuhi

kebutuhan pengguna (

user

) mengenai interaksi dengan sistem dan untuk mengetahui

kebutuhan-kebutuhan apa saja yang perlu dipersiapkan, maka perlu dijabarkan mengenai

kebutuhan baik dari sudut perangkat keras maupun perangkat lunak

.

1)

Perangkat keras dalam hal ini adalah

a)

Personal Computer

Dengan Spesifikasi sebagai berikut :

•

Harddisk 80 GB

•

Processor

Intel

Pentium 4

•

RAM

1 GB

b)

Switch

c)

Network Interface Card

d)

Modem

, jika sistem jaringan ingin juga terkoneksi ke jaringan publik

(

Internet

).

e)

Wireless Access Point (Non Router)

, bila menginginkan koneksi nirkabel.

f)

Mikrotik RB333

4.2. Aplikasi Sistem

Proxy

Antivirus

Pada tahap ini akan dibahas mengenai implementasi

Proxy Antivirus

dari

perancangan yang telah dibahas sebelumnya.

Proxy Antivirus

adalah sebuah aplikasi yang melibatkan tingkat pintu gerbang ke

LAN

(

Local Area Network

) untuk mengumpulkan permintaan HTTP klien dan mereka

diarahkan ke

server

web yang relevan dan aplikasi

proxy

antivirus

ini mempunyai

fungsi yang paling umum dari sebuah

proxy

yang mana seperti web cache, yang mana

dalam rangka mempercepat menampilkan alamat

URL

yang sama untuk permintaan dari

pengguna yang berikutnya. Dan Tujuan dari hal ini adalah untuk mengurangi konsumsi

bandwidth di

Internet

dan salah satu yang paling dikenal sistem

proxy

, mampu

melakukan fungsi

-fungsi web cache adalah Squid, dimana

antivirus

akan melakukan

tugasnya untuk menfilter paketan – paketan yang masuk dari

internet

ke dalam sebuah

jaringan

LAN

(

Local Area Network

) sehingga paketan data tersebut dapat di pastikan

tidak mengandung sebuah

Virus

di dalam paketan tersebut yang mana system

antivirus

tersebut merupakan gabungan antara Clamav, Havp dan Squid yang mana masing –

masing melakukan pekerjaanya sendiri – sendiri.

4.3

Konfigurasi Komputer

Pr oses instalasi

Linux Ubuntu 11.10

:

a)

Sebelum mulai menginstal Ubuntu 11.10, diperlukan installer baik yang

memiliki

CD/DVD

Ubuntu 11.10, silahkan mengunduhnya terlebih dulu

melalui halaman rilis Ubuntu 11.10 lalu menyimpannya kedalam

CD/DVD

.

b)

Setelah semua kebutuhan siap dan cukup memahami resiko yang mungkin

terjadi, mulai proses menginstal Ubuntu 11.10. Masukkan

CD/DVD

Ubuntu

11.10 desktop kedalam

CD/DVD

drive, reboot komputer lalu ataur BIOS agar

menggunakan

CD/DVD

sebagai media booting pertama. Ubuntu live desktop

akan segera dijalankan, tunggulah hingga ditampilkan halaman "

Welcome

".

Gambar 4.1.

Installation Ubuntu

c)

Pada halaman tersebut pilih tombol "

Try Ubuntu

" untuk menjalankan Ubuntu

11.10 sebagai desktop live CD. Ini dimaksudkan untuk memeriksa apakah

perangkat yang di gunakan telah dikenali dengan baik dan sistem dapat

berjalan dengan sempurna.

Setelah desktop selesai dimuat, klik ganda ikon "

Install Ubuntu

" yang berada

di desktop untuk menjalankan Ubiquity (installer Ubuntu). Pada halaman

d)

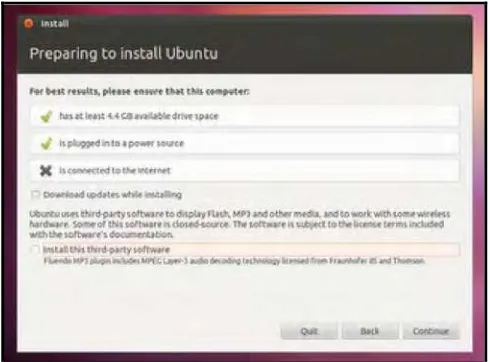

Yang mana akan dibawa ke halaman "

Preparing to install Ubuntu

". Pada

halaman ini installer akan memeriksa ketersediaan perangkat yang dibutuhkan

termasuk sambungan

internet

jika tersedia.

Gambar 4.2.

pengecekan Instalasi Ubuntu

Keterangan sebagai berikut :

•

installer Ubuntu mendeteksi keberaan harddisk dan tersedianya

sambungan

internet

.

•

installer tidak menemukan ketersediaan sambungan

internet

. Pada

langkah ini, jika memiliki sambungan ke

internet

maka dapat memilih

opsi untuk mengunduh

update

jika telah tersedia serta menginstal

perangkat lunak yang disediakan pihak ketiga selama proses instalasi,

namun demikian, untuk memutuskan terlebih dulu koneksi

internet

dan tidak mengaktifkan kedua opsi tersebut karena dengan

mengaktifkan keduanya akan menyebabkan proses instalasi berjalan

e)

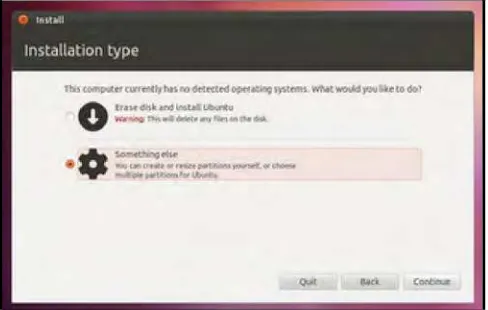

Pada halaman "

Installation type

", diminta menentukan jenis instalasi yang

ingin dilakukan. Gambar berikut akan menunjukkan pada beberapa kondisi

yang mungkin di jumpai.

Gambar 4.3.

Pemilihan Jenis Instalasi

Keterangan sebagai berikut :

•

Ubuntu 11.10 mendeteksi keberadaan sistem operasi lain dan juga

sistem operasi Ubuntu versi sebelumnya, dalam contoh ini sistem

yang telah ada adalah Windows 7 dan Ubuntu 11.04. Dalam

kondisi ini di diminta untuk memilih beberapa opsi, opsi pertama

"

Erase Ubuntu 11.04 and reinstall

"; jika memilih opsi ini maka

instalasi Ubuntu 11.04 akan dihapus dan digantikan oleh Ubuntu

11.10.

Peringatan

: pilihan ini akan menghapus semua file dan data

yang berada dalam sistem Ubuntu 11.04. Opsi kedua "

Upgrade

Ubuntu 11.04 to 11.10

"; opsi ini digunakan untuk meng-upgrade

sistem Ubuntu 11.04 yang telah ada menjadi Ubuntu 11.10,

dengan cara ini semua data dan file yang disimpan tidak akan

sebelumnya akan dipertahankan jika memungkinkan, sepanjang

dependensi dan kompatibilitas dengan Ubuntu 11.10 terpenuhi,

jika tidak, perangkat lunak akan dihapus. Opsi ketiga "

Erase

everything and reinstall

";

Peringatan!

, pilihan ini akan menghapus

semua sistem yang telah ada (Windows 7 dan Ubuntu 11.04)

beserta semua data dan file yang ada dalam harddisk. Opsi

keempat "

Something else

"; penjelasan sama dengan gambar

sebelumnya.

•

Ubuntu 11.10 tidak mendeteksi keberadaan sistem operasi lain,

hal ini mungkin terjadi karena Ubuntu tidak mengenali, atau

harddisk masih dalam keadaan kosong (baru) dan atau harddisk

telah memiliki bebrapa partisi yang berisi data dan file-file lain.

Dalam keadaan tersebut di hanya diberika dua pilihan, opsi

pertama "

Erase disk and install Ubuntu

";

Peringatan!

ini akan

menghapus semua isi harddisk dan

Ubuntu 11.10

akan melakukan

instalasi (penentuan partisi) secara otomatis. Opsi kedua

"

Something else

" sama dengan penjelasan gambar sebelumnya.

f)

Dari semua kemungkinan di atas,menyarankan untuk memilih opsi terakhir

"

Something else

". Dengan memilih opsi tersebut dapat menentukan proses

pembuat partisi secara manual sesuai kebutuhan. Tentukan pilihan, lalu

lanjutkan

proses

dengan

menekan

tombol

"

Continue

".

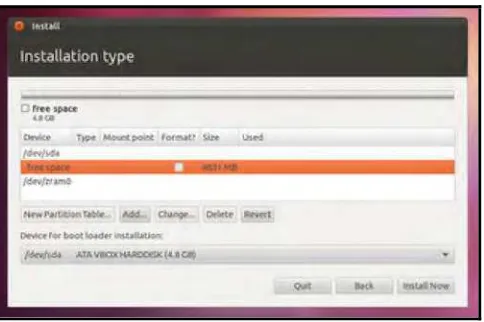

Jika memilih opsi terakhir "

Something else

", pada halaman selanjutnya

Gambar 4.4.

Installation Ubuntu

Keterangan sebagai berikut :

•

harddisk dalam keadaan kosong atau masih baru, untuk dapat

menggunakannya harus membuat sebuah tabel partisi baru pada

harddisk tersebut (/dev/sda). Untuk membuat tabel partisi pada

harddisk baru, tekan tombol "

New Partition table...

", sebuah dialog

"

Create new empty partition table...

" akan ditampilkan

•

tekan tombol "

Continue

" pada dialog tersebut untuk melanjutkan

pembuatan tabel partisi.

•

Ubuntu mengenali keberadaan sebuah harddisk yang telah

memiliki bebrapa partisi yang berisi file-file lain namun tidak

menemukan sistem terinstal didalamnya. Jika file-file yang ada

dalam harddisk tersebut sudah tidak diperlukan lagi dan Anda

ingin menggunakan seluruh isi harddisk, pilih sebuah partisi lalu

tekan tombol "

Delete

",

Peringatan!

partisi beserta isinya akan

langkah tersebut dengan memilih satu persatu partisi lain yang

akan dihapus. Pada langkah ini, dapat memilih untuk hanya

menghapus sebuah partisi saja yang nantinya akan digunakan

sebagai tempat menginstal Ubuntu 11.10 dengan pertimbangan

partisi lain dapat digunakan menyimpan data dan file-file penting

lainnya.

Dari semua langkah yang dilakukan di atas, dengan berbagai

kondisi dan pilihan yang telah ditentukan, hasilnya adalah sebuah

"

free space

" dibawah /dev/sda.

•

yang selanjutnya akan disusun partisi-partisi baru pada free space

tersebut untuk menginstal Ubuntu.

g)

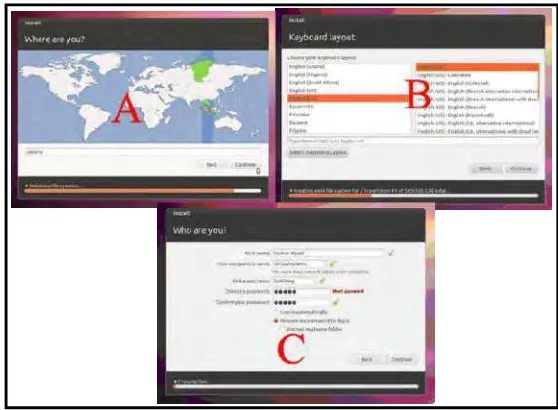

Langkah-langkah selanjutnya tinggal mengisi informasi pribadi yang

dibutuhkan. Pada halam "

Where are you?

" tentukan lokasi tempat keberadaan.

Keterangan sebagai berikut :

•

tekan "

Continue

" untuk melanjutkan. Pada halaman "

Keyboard

layout

" pilih tata letak keyboard yang digunakan atau biarkan

dalam keadaan default.

•

tekan "

Continue

" untuk melanjutkan. Pada halaman "

Who are

you?

" isi semua informasi pribadi yang diminta, "

Your name:

" isi

dengan nama lengkap , "

Your computer's name:

" isi dengan nama

komputer yang diinginkan, "

Pick a username:

" tentukan username

yang akan digunakan untuk login ke sistem, "

Choose a password:

"

dan "

Confirm your password:

" isi dengan password yang akan

digunakan saat login. Dua opsi dibawahnya, pilih pada "

Require

my password to log in

" dan tidak perlu mengaktifkan pilihan

"

EncrIPt my home folder

" jika tidak tahu kegunaannya.

•

tekan "

Continue

" untuk melanjutkan. Semua informasi yang

diminta telah selesai di tentukan, slideshow informasi akan

ditampilkan, tinggal menanti instalasi diselesaikan.

•

Instalasi selesai, pada dialog "

Installaton complete

" tekan tombol

"

Restart Now

".

•

komputer akan direstart, ambil

CD/DVD

installer yang dikeluarkan

h)

Beberapa saat kemudian komputer akan dinyalakan kembali.

Gambar 4.6.

Installation Ubuntu

4.4.

Instalasi dan Konfigurasi Anti

Virus

Proxy

•

konfigurasi

Routing

yang mana ini Digunakan agar Client Bisa melakukan

Access

Internet

.

•

IP yang digunakan pada Linux

IP yang digunakan pada

network card

di dalam sistem operasi yang mana

nantinya digunakan untuk meng alamatkan pada

antivirus

yang ada di dalam

sistem operasi.

Gambar 4.8.

Setting IP pada Linux

4.4.1 Konfigurasi Squid

Kemudian Install

Squid Proxy

beserta Komponen – Komponennya seperti Pada

Gambar di bawah Supaya bisa bekerja sesuai dengan keinginan di harus memodifikasi isi

dari squid.conf file. Biasanya setelah default install, file tersebut tersimpan di direktori

/etc/squid/. Saat pertama kali terinstall, squid akan memiliki sebuah default configuration

file yang disertai coment-comment yang begitu buanyak, sehingga poin-poin

port yang digunakan oleh

proxy

3128 dengan Mode Transparan di mana di squid

disediakan ruang kosong 50MB dan apabila ada permasalahn dalam browsing maka

admin akan menampilkan message.serta di mana Squid memberikan space untuk

penyimpanan alamat direktori yang pernah di access sebelumnya.

Dan adapun potongan script yang di gunakan pada Squid adalah sebagai berikut :

HTTP_port 3128 transparent

cache_mem 50 MB

cache_mgr [email protected]

cache_dir ufs /var/cache/squid 10000 32 512

cache_peer 127.0.0.1 parent 8080 0 no-query no-digest

no-netdb-exchange default

maximum_object_size 102400 KB

access_log /var/log/squid/access.log

cache_log /var/log/squid/cache.log

Gambar 4.9.

Install Squid

4.4.2 Konfigurasi HAVP

Setelah Install

Squid Proxy

Selesai maka lakukan Instalasi Berikutnya Yaitu

Install

Havp

(HTTP Anti

Virus

Proxy

) dengan komponen – komponennya Dimana Havp

di sini Bekerja sebagai Penghubung antara squid

Proxy

dan Anti

virus

di mana di

Gambar 4.10.

Installation Havp

4.4.3 Konfigurasi ClamAV

Setelah selesai Install

Havp

(HTTP Anti

Virus

Proxy

) kemudian lakukan Instalasi

ClamAV. ClamAV

digunakan sebagai

Antivirus

yang di mana C

lamAV

sudah Cukup

Gambar 4.11.

Installation ClamAV

Konfigurasi Pada Squid

Konfigurasi di sini digunakan untuk menyimpan cache yang di akses oleh

Konfigurasi Pada Havp (HTTP Anti

Virus

Proxy

)

Konfigurasi Havp untuk menyatukan fungsi antara squid

Proxy

,

antivirus

.

Yang mana di dalam Havp sendiri hanya untuk mengaktifkan script yang sudah

ada pada squid

proxy

dan

antivirus

.

Gambar 4.13.

Konfigurasi HAVP

4.5

Instalasi dan Konfigurasi Mikrotik

Berikut ini adalah konfigurasi Ethernet yang terdapat pada Mikrotik.

Konfigurasi IP Ethernet yang di gunakan pada Mikrotik yang mana seperti

pada gambar di bawah.

Gambar 4.15 alamat

IP pada Mikrotik

Konfigurasi Routing pada mikrotik agar client dapat terhubung dengan

Konfigurasi di bawah ini adalah untuk mentranslasikan IP klien menjadi

ke IP public.

Gambar 4.17.

Pengalamatan pada Mikrotik

Daftar port yang biasa digunakan oleh

virus

, di data dan dimasukkan ke

dalam daftar firewall mikrotik untuk di blokir.

BAB V

UJ I COBA DAN EVALUASI

5.1. Lingkungan Uji Coba

Pada bab ini akan dibahas mengenai uji coba terhadap sistem Proxy antivirus dan menggunakan Mikrotik yang telah dibuat dan selanjutnya akan dibuat evaluasi dari hasil uji coba tersebut. Uji coba dilaksanakan untuk mengetahui apakah aplikasi dapat berjalan dengan baik sesuai perancangan yang dibuat. Evaluasi dilakukan untuk menentukan tingkat keberhasilan dari sistem yang dibuat.

Pada bagian ini akan dijelaskan mengenai spesifikasi hardware pada yang akan digunakan dalam implementasi sistem kali ini.

Pada uji coba kali ini digunakan sebuah Personal Computer sebagai Proxy antivirus dan Mikrotik. dengan spesifikasi sebagai berikut:

1) Sistem Operasi: linux(ubunutu)

2) Hardisk 80 GB

3) ProcessorIntelPentium 4

5.2. Sk enar io Uji Coba

Simulasi dilakukan dengan beberapa cara:

• Dari sisi Internet:

Skenario uji coba rancang bangun proxy anti virus adalah dengan cara membangun web server yang mana digunakan untuk menepatkan

virus di dalam web server tersebut. Cara ini digunakan sebagai simulasi virus yang berada di internet. di saat klien tersebut terkoneksi dengan internet maka klien mencoba untuk mengakses web server

tersebut untuk mengetahui cara kerja/pemblokiran virus yang di blok oleh antivirus proxy

Simulasi dilakukan dengan cara klien mengunduh virus yang ada pada web server. Apabila terdapat pemblokiran dalam browser maka dengan begitu antivirus proxy telah berjalan.

Gambar 5.1 Proses Pengunduhan Virus Pada Web Server

• Dari sisi Klien :

Skenario uji coba dari sisi klien adalah menggunakan perangkat komputer pada klien (Laptop/Personal Computer) di mana pada perangkat komputer yang di gunakan klien telah terinfeksi virus,

backdoor, malware.

switch Anti virus Proxy Mikrotik

Web server

Client 1

Pada saat virus tersebut melakukan update/koneksi ke server virus

tersebut maka virus tersebut akan terblokir oleh Mikrotik sehingga

virus tersebut tidak dapat melakukan update.

Gambar 5.2 Proses Saat Mikrotik Melakukan Pemblokiran VirusUpdate

Hasil antivirus yang digunakan dalam HAVP (HTTP Anti Virus Proxy)

Pembanding ClamAV AVG AVG dan

ClamAV

Virus Terdeteksi 10 virus dari 10 sample virus

10 virus dari 10 sample virus

10 virus dari 10 sample virus

Kinerja - - -

Kecepatan Scanning

Lebih cepat Lebih lambat Lebih lambat

Keterangan sebagai berikut :

Di karenakan spesifikasi komputer kurang memungkinkan maka penulis tidak menggunakan AVG.

switch Anti virus Proxy Mikrotik

Web server

Client 1

Cleint 2

5.3. Alur Ker ja Pr oxy anti virus pada J ar ingan

Berikut adalah Alur kerja pada Proxy antivirus yang terdapat pada jaringan :

• Dari sisi Klien

1) Klien melakukan request koneksi pada internet 2) Request klien akan masuk pada Mikrotik

3) Dari mikrotik request klien dilakukan proses pengecekan port

4) Apakah Port yang digunakan adalah portVirus atau bukan

5) Apabila port request klien adalah port virus maka request klien akan terblokir

6) Dan apabila request klien tersebut bukan port virus maka request klien akan di lanjutkan ke proxy antivirus

7) Untuk selanjutnya request klien akan di teruskan ke internet

• Dari sisi internet

1) Paketan traffic yang diminta oleh klien masuk pada proxy anti virus

2) Apabila pada paketan traffic terbagi file traffic akan di cocokkan pada database anti virus

3) Apabila file traffic tersebut ada yang cocok dengan database antivus maka paketan traffic tersebut tidak akan di teruskan kepada klien

4) Dan sebagai gantinya klien mendapatkan pesan pada browser yang mana yang diminta oleh klien mengandung virus

PENGUJ IAN ANTIVIRUS PROXY

Apabila permintaan klien mengandung virus Adware.BhoO-1244 yang sesuai database clamav maka klien akan mendapatkan pesan seperti di bawah ini.

Gambar 5.3 Contoh Pemblokiran Jenis Adware.Bhoo-1244

Gambar 5.4 Contoh Pemblokiran Jenis Trojan.Downloader

Apabila permintaan klien mengandung virus Trojan.adload yang sesuai database clamav maka klien akan mendapatkan pesan seperti di bawah ini

Gambar 5.5 Contoh Pemblokiran Jenis Trojan.Adload

Apabila permintaan klien mengandung virus Trojan zlob yang sesuai

Gambar 5.6 Contoh Pemblokiran Jenis Trojan Zlob

Apabila ada virus dari klien yang akan melakukan pembaharuan dari server virus tersebut maka dalam mikrotik dapat dilihat nama virus yang melakukan pembaharuan.

Gambar 5.7 Contoh Pemblokiran Virus Dari Mikrotik Dari Klien

BAB VI

PENUTUP

6.1 Kesimpulan

Berdasarkan pada analisis dan pembahasan sebelumnya, maka pada Laporan Tugas Akhir yang diberi judul Rancang Bangun proxy antivirus berbasis Linux dan Mikrotik, maka diperoleh kesimpulan yaitu :

a) Maka dengan adanya sistem keamanan berupa proxy antivirus yang dibangun telah berhasil melakukan pemblokiran terhadap virus yang akan masuk ke sistem jaringan lokal ( LAN ). Hal ini dibuktikan dengan berhasilnya sistem

antivirus ini menampilkan laporan kepada klien bahwa website mengandung kode berbahaya ( kemungkinan besar virus ).

b) Maka dengan Pemblokiran virus