K o m

K o m b i n a s i F

b i n a s i Fi r e

i r ew

w a l l

a l l d i O

d i O S I M

S I M o d e l

o d e l

Deris Stiaw

Deris Stiawan an (Dosen (Dosen FASILKOM FASILKOM UNSRI)UNSRI) Sebu

Sebuah Pemah Pemikiran, Shikiran, Sharar ing, ing, Ide Ide PengetPengetahuan, ahuan, PenePenelitianlitian

Meningkatnya penggunaan Internet di dunia bisnis mendorong semakin berkembang dan Meningkatnya penggunaan Internet di dunia bisnis mendorong semakin berkembang dan beragam content-content di Internet. Karena Internet merupakan jaringan Publik maka tidak beragam content-content di Internet. Karena Internet merupakan jaringan Publik maka tidak ada yang bisa menjamin perilaku dari setiap orang yang terkoneksi ke Internet, karena seperti ada yang bisa menjamin perilaku dari setiap orang yang terkoneksi ke Internet, karena seperti juga kehidupan nyata terdapat banyak perilaku di internet dari yang berhati baik sampai yang juga kehidupan nyata terdapat banyak perilaku di internet dari yang berhati baik sampai yang berhati buruk, dari yang mencari informasi umum sampai mencari informasi kartu kredit orang berhati buruk, dari yang mencari informasi umum sampai mencari informasi kartu kredit orang lain. Karena sifatnya yang publik atau umum maka muncul masalah baru yaitu masalah lain. Karena sifatnya yang publik atau umum maka muncul masalah baru yaitu masalah keamanan data dan informasi di Internet terutama informasi-informasi yang bersifat krusial keamanan data dan informasi di Internet terutama informasi-informasi yang bersifat krusial dan konfiden.

dan konfiden.

Pada saat sebuah perusahaan telah atau akan mengintegrasikan jaringannya secara terpusat Pada saat sebuah perusahaan telah atau akan mengintegrasikan jaringannya secara terpusat dengan menggunakan komunikasi data via jaringan

dengan menggunakan komunikasi data via jaringan privateprivate atau sewa sepertiatau sewa seperti Leased ChannelLeased Channel,, VSAT, VPN atau bahkan menggunakan jaringan publik (Internet), Maka ada suatu permasalahan VSAT, VPN atau bahkan menggunakan jaringan publik (Internet), Maka ada suatu permasalahan lain yang sangat krusial yaitu ”Keamanan atau

lain yang sangat krusial yaitu ”Keamanan atau SecuritySecurity”. Karena tidak ada yang sistem yang”. Karena tidak ada yang sistem yang aman didunia ini selagi masih dibuat oleh tangan manusia, karena kita hanya bisa meningkatkan aman didunia ini selagi masih dibuat oleh tangan manusia, karena kita hanya bisa meningkatkan dari yang tidak aman menjadi aman dan biasanya keamanan akan didapat setelah lubang / dari yang tidak aman menjadi aman dan biasanya keamanan akan didapat setelah lubang / vurnability

vurnability system diketahui oleh penyusup atau di publikasi pihak lain.system diketahui oleh penyusup atau di publikasi pihak lain.

Ancaman masalah keamanan ini banyak sekali ditemui oleh pengguna seperti Virus, Trojan, Ancaman masalah keamanan ini banyak sekali ditemui oleh pengguna seperti Virus, Trojan, Worm, DoS, hacker, sniffing, defaced, Buffer Overflow, dan sebagainya dengan apapun istilah Worm, DoS, hacker, sniffing, defaced, Buffer Overflow, dan sebagainya dengan apapun istilah underground

underground yang banyak sekali saat ini, yang pasti akan menyusahkan kita pada saatyang banyak sekali saat ini, yang pasti akan menyusahkan kita pada saat ancaman-ancaman ini menyerang. Metode serangan saat ini sangat beragam, dari yang ancaman-ancaman ini menyerang. Metode serangan saat ini sangat beragam, dari yang sederhana yang dilakukan para pemula atau

sederhana yang dilakukan para pemula atau script kiddiesscript kiddies sampai dengan serangan dengansampai dengan serangan dengan menggunakan metode-metode terbaru. Karena akan semakin kompleksnya administrasi dari menggunakan metode-metode terbaru. Karena akan semakin kompleksnya administrasi dari jaringan skala luas (WAN) maka diperlukan suatu mekanisme keamanan dan metode untuk jaringan skala luas (WAN) maka diperlukan suatu mekanisme keamanan dan metode untuk dapat mengoptimalkan sumber daya jaringan tersebut, semakin besar suatu jaringan maka dapat mengoptimalkan sumber daya jaringan tersebut, semakin besar suatu jaringan maka makin rentan terhadap serangan dan semakin banyak

makin rentan terhadap serangan dan semakin banyak vurnerabilityvurnerability yang terbuka.yang terbuka.

Pendahuluan ...

Pendahuluan ...

Saat ini sangat dibutuhkan suatu sistem untuk mengamankan sumber daya Jaringan kita, Saat ini sangat dibutuhkan suatu sistem untuk mengamankan sumber daya Jaringan kita, keamanan sistem sangat diperlukan untuk menjamin layanan yang diberikan oleh mesin-mesin keamanan sistem sangat diperlukan untuk menjamin layanan yang diberikan oleh mesin-mesin server kita. Karena tingginya kebutuhan akan peralatan keamanan di jaringan, maka saat ini server kita. Karena tingginya kebutuhan akan peralatan keamanan di jaringan, maka saat ini ada banyak solusi yang ditawarkan oleh para vendor-vendor dunia untuk mengamankan ada banyak solusi yang ditawarkan oleh para vendor-vendor dunia untuk mengamankan infrastruktur jaringan

infrastruktur jaringan sistem informasi sistem informasi perusahaan. Solusi perusahaan. Solusi yang dapat yang dapat dipilih dari dipilih dari solusisolusi perangkat keras atau

perangkat keras atau boxbox dan solusi perangkat lunak yang biasanya berjalan pada suatu sistemdan solusi perangkat lunak yang biasanya berjalan pada suatu sistem operasi tertentu.

operasi tertentu.

Ada beberapa cara standar yang dapat dilakukan untuk mengamankan jaringan komputer Ada beberapa cara standar yang dapat dilakukan untuk mengamankan jaringan komputer sistem informasi, sistem yang biasa digunakan adalah Firewall, Firewall adalah sebuah sistem informasi, sistem yang biasa digunakan adalah Firewall, Firewall adalah sebuah komputer yang memproteksi jaringan dari jaringan yang tidak dipercaya yang memisahkan komputer yang memproteksi jaringan dari jaringan yang tidak dipercaya yang memisahkan antara jaringan lokal dengan jaringan publik, dengan melakukan metode filtering paket data antara jaringan lokal dengan jaringan publik, dengan melakukan metode filtering paket data yang masuk dan keluar (Marcus Goncalves,

yang masuk dan keluar (Marcus Goncalves, Firewall CompletedFirewall Completed:227), Mesin Firewall bisa berupa:227), Mesin Firewall bisa berupa perangkat lunak atau perangkat keras atau keduanya yang tugas utamanya adalah menyaring perangkat lunak atau perangkat keras atau keduanya yang tugas utamanya adalah menyaring paket data.

paket data.

Firewall merupakan sebuah perangkat dasar yang dibutuhkan untuk membatasi akses dari luar Firewall merupakan sebuah perangkat dasar yang dibutuhkan untuk membatasi akses dari luar jaringan kita. perangkat ini bisa berupa router atau sebuah server yang difungsikan untuk jaringan kita. perangkat ini bisa berupa router atau sebuah server yang difungsikan untuk melakukan filtering paket-paket data, atau sebuah perangkat firewall box yang difungsikan melakukan filtering paket-paket data, atau sebuah perangkat firewall box yang difungsikan sebagai

sebagai filteringfiltering dandan proxyproxy (Anonymous, Maximum Linux Security, 488). Firewall biasanya(Anonymous, Maximum Linux Security, 488). Firewall biasanya dapat berupa seperangkat

dapat berupa seperangkat hardwarehardware atauatau softwaresoftware, bisa juga berupa seperangkat aturan dan, bisa juga berupa seperangkat aturan dan prosedur yang ditetapkan oleh perusahaan. Firewall biasanya yang diletakkan di dua jaringan prosedur yang ditetapkan oleh perusahaan. Firewall biasanya yang diletakkan di dua jaringan dengan fungsi utama melakukan

dengan fungsi utama melakukan filtering, Screening,Checking & Blockingfiltering, Screening,Checking & Blocking terhadap akses yangterhadap akses yang akan masuk dan keluar. Baik itu perangkat hardware atau software harus dapat akan masuk dan keluar. Baik itu perangkat hardware atau software harus dapat menterjemahkan dari Policy yang dibuat oleh perusahaan, karena penggunaan teknologi menterjemahkan dari Policy yang dibuat oleh perusahaan, karena penggunaan teknologi informasi setiap perusahaan berbeda yang disesuaikan dengan visi dan misi perusahaan informasi setiap perusahaan berbeda yang disesuaikan dengan visi dan misi perusahaan tersebut.

tersebut.

Sistem Keamanan & Protocol

Sistem Keamanan & Protocol

Gambar 1. Fundamental Firewall, memisahkan jaringan publik dan lokal Gambar 1. Fundamental Firewall, memisahkan jaringan publik dan lokal

Internet, adalah sebuah sistem yang besar dan banyak yang menghubungkan jutaan sistem dan Internet, adalah sebuah sistem yang besar dan banyak yang menghubungkan jutaan sistem dan terdiri dari

terdiri dari multi-protocolmulti-protocol , berbagai macam media, jaringan global dunia yang dahulu, berbagai macam media, jaringan global dunia yang dahulu dikembangkan oleh Departemen Pertahanan Amerika Serikat yang dikenal dengan ARPAnet dikembangkan oleh Departemen Pertahanan Amerika Serikat yang dikenal dengan ARPAnet (Kevin Archer, dkk, V

(Kevin Archer, dkk, Voice and Data Securityoice and Data Security, 2001:56) Dengan semakin banyaknya vendor dan, 2001:56) Dengan semakin banyaknya vendor dan standar dalam bidang jaringan dan untuk mempermudah pengertian, penggunaan, desain, standar dalam bidang jaringan dan untuk mempermudah pengertian, penggunaan, desain, pengolahan data dan keseragaman standar vendor agar produk atau sistem yang dibuat tadi pengolahan data dan keseragaman standar vendor agar produk atau sistem yang dibuat tadi diperlukan suatu standarisasi agar dapat saling berkomunikasi.

diperlukan suatu standarisasi agar dapat saling berkomunikasi.

Pada tahun 1970an

Pada tahun 1970an Internasional Organization for StandarizationInternasional Organization for Standarization (ISO)(ISO) membuat Referensimembuat Referensi O

Open Spen Systyst ems ems IntInt ererconnecconnectt ii on on (OSI) untuk kebutuhan kompatibelitas. OSI Model adalah model(OSI) untuk kebutuhan kompatibelitas. OSI Model adalah model atau acuan arsitektural utama untuk network yang mendeskripsikan bagaimana data dan atau acuan arsitektural utama untuk network yang mendeskripsikan bagaimana data dan informasi network di komunikasikan dari sebuah

informasi network di komunikasikan dari sebuah aplikasaplikasi ki k omputeromputer keke aplikasi komputeraplikasi komputer lainlain melalui sebuah

melalui sebuah media transmisi.media transmisi. (Todd Lammle,(Todd Lammle, CCNA Study GuidCCNA Study Guide, 2005:682). OSI bukane, 2005:682). OSI bukan suatu perangkat keras melainkan panduan bagi vendor agar devicesnya dapat berjalan di suatu perangkat keras melainkan panduan bagi vendor agar devicesnya dapat berjalan di jaringan.OSI Model terdiri dari 7 Layer, dimana setiap layernya mempunyai fungsi dan kegunaan jaringan.OSI Model terdiri dari 7 Layer, dimana setiap layernya mempunyai fungsi dan kegunaan sendiri-sendiri. Proses encapsulation atau pembungkusan yang terjadi di setiap layernya. Layer sendiri-sendiri. Proses encapsulation atau pembungkusan yang terjadi di setiap layernya. Layer dibawahnya akan membuka encapsulations dari layer sebelumnya dan menambahkan dibawahnya akan membuka encapsulations dari layer sebelumnya dan menambahkan encapsulation di layer tersebut untuk diteruskan ke layer diatasnya.

Jadi misalnya suatu vendor memproduksi suatu device jaringan yang digunakan dilayer 3 (layer Jadi misalnya suatu vendor memproduksi suatu device jaringan yang digunakan dilayer 3 (layer network) atau perangkat router, maka vendor tersebut hanya konsen memproduksi network) atau perangkat router, maka vendor tersebut hanya konsen memproduksi peralatannya untuk dapat berjalan di layer 3 tanpa harus pusing dengan vendor lain yang peralatannya untuk dapat berjalan di layer 3 tanpa harus pusing dengan vendor lain yang berada di layer bawahnya atau diatasnya.

berada di layer bawahnya atau diatasnya.

Gambar 2. OSI Model (sumber cisco.netacad.net) Gambar 2. OSI Model (sumber cisco.netacad.net)

Pada saat proses komunikasi data dibutuhkan suatu mekanisme pengiriman data antara

Pada saat proses komunikasi data dibutuhkan suatu mekanisme pengiriman data antara source- source-destination

destination tersebut. Dimana komunikasi lokal atau jarak yang jauh membutuhkan kerjasamatersebut. Dimana komunikasi lokal atau jarak yang jauh membutuhkan kerjasama antar perangkat. Maka dibutuhkan suatu cara agar data sampai ketujuan tanpa ada paket data antar perangkat. Maka dibutuhkan suatu cara agar data sampai ketujuan tanpa ada paket data yang rusak/ hilang. Agar mudah dalam penanganan masalah komdat ini para ahli memecah yang rusak/ hilang. Agar mudah dalam penanganan masalah komdat ini para ahli memecah permasalahan kedalam bagian-bagian kecil. Dibuatlah suatu standart aturan untuk permasalahan kedalam bagian-bagian kecil. Dibuatlah suatu standart aturan untuk memecahkan masalah tersebut, keseluruhan aturan ini harus dapat bekerjasama

Pada saat komunikasi berlangsung antara sumber dan penerima di jaringan Internet terdapat Pada saat komunikasi berlangsung antara sumber dan penerima di jaringan Internet terdapat proses yang dinamakan

proses yang dinamakan Three-way hanshakeThree-way hanshake, suatu proses pengiriman dan penerimaan paket, suatu proses pengiriman dan penerimaan paket data, kontrol kesalahan dengan sebuah protocol yang sepakat untuk proses komunikasi.

data, kontrol kesalahan dengan sebuah protocol yang sepakat untuk proses komunikasi.

Gambar 3. Proses TCP 3 way h

Gambar 3. Proses TCP 3 way handshake (cisco.netacad.net)andshake (cisco.netacad.net)

Pada saat proses komunikasi berlangsung antara penerima dan pengirim menggunakan suatu Pada saat proses komunikasi berlangsung antara penerima dan pengirim menggunakan suatu aplikasi atau protocol tertentu misalnya aplikasi browser dengan protocol http (

aplikasi atau protocol tertentu misalnya aplikasi browser dengan protocol http (HyperTextHyperText Transfer Protocol

Transfer Protocol) dan aplikasi Outlook Express dengan protocol POP3 () dan aplikasi Outlook Express dengan protocol POP3 (Post Office Protocol verPost Office Protocol ver 3

3). Untuk membedakan proses komunikasi ini dikarenakan bisa saja terjadi dalam satu waktu). Untuk membedakan proses komunikasi ini dikarenakan bisa saja terjadi dalam satu waktu secara bersamaan maka digunakan

secara bersamaan maka digunakan port numberport number untuk aplikasi dan protocol tersebut, misalnyauntuk aplikasi dan protocol tersebut, misalnya HTTP menggunakan port 80 dan P0P3 menggunakan port 110.

HTTP menggunakan port 80 dan P0P3 menggunakan port 110.

Protocol adalah suatu set aturan yang dapat di mengerti devices untuk saling berkomunikasi. Protocol adalah suatu set aturan yang dapat di mengerti devices untuk saling berkomunikasi. Determinasi waktu, antrian, penjadwalan, pengelamatan dan kontrol kesalahan, istilah ini Determinasi waktu, antrian, penjadwalan, pengelamatan dan kontrol kesalahan, istilah ini digunakan untuk mengacu pada software yang mengimplementasikan sebuah protocol (Todd digunakan untuk mengacu pada software yang mengimplementasikan sebuah protocol (Todd Lamme,

Lamme, CCNA study guideCCNA study guide, 2005:688) TCP/IP adalah sebuah Protocol yang saat ini banyak, 2005:688) TCP/IP adalah sebuah Protocol yang saat ini banyak digunakan dan menjadi standart di Internet. TCP/IP yang dibuat oleh DoD untuk memastikan digunakan dan menjadi standart di Internet. TCP/IP yang dibuat oleh DoD untuk memastikan dan menjaga integritas data. Dengan design dan implementasi dengan benar jaringan TCP/IP dan menjaga integritas data. Dengan design dan implementasi dengan benar jaringan TCP/IP bisa sangat fleksibel dan reliable. TCP/IP (

bisa sangat fleksibel dan reliable. TCP/IP (Transmission Control Protocol / Internet ProtocolTransmission Control Protocol / Internet Protocol)) yang terdiri dari berbagai protocol yang bertanggung jawab atas bagian-bagian tertentu pada yang terdiri dari berbagai protocol yang bertanggung jawab atas bagian-bagian tertentu pada proses komunikasi data (Welden Odom

TCP menyediakan

TCP menyediakan virtual circuitvirtual circuit antar aplikasi end-user, TCP berfungsi untuk mengubah satuantar aplikasi end-user, TCP berfungsi untuk mengubah satu blok data

blok data yang besar yang besar menjadi segmen-segmen menjadi segmen-segmen yang dinomori yang dinomori dan disusun dan disusun kembali secarakembali secara berurutan,

berurutan, dimana dimana menunggu menunggu tandatanda acknowledgmentacknowledgment dari penerima dan jika terjadi error akandari penerima dan jika terjadi error akan mengirim ulang yang tidak mendapat umpan balik

mengirim ulang yang tidak mendapat umpan balik acknowledgedacknowledged. Sebelum host pengirim. Sebelum host pengirim mengirim segmen menuju model dibawahnya, protocol TCP pengirim menghubungi protocol mengirim segmen menuju model dibawahnya, protocol TCP pengirim menghubungi protocol TCP penerima dan membuat sebuah koneksi. Pada saat pertama kali proses

TCP penerima dan membuat sebuah koneksi. Pada saat pertama kali proses handshakehandshake, kedua, kedua layer TCP membuat persetujuan tentang jumlah informasi yang akan dikirim.

layer TCP membuat persetujuan tentang jumlah informasi yang akan dikirim.

Berbeda dengan TCP, yang sifatya

Berbeda dengan TCP, yang sifatya Connection-orientedConnection-oriented yang sangat memperhatikan masalahyang sangat memperhatikan masalah error data yang terkirim ke tujuan. Sedangkan pada UDP (user datagram protocol), jenis error data yang terkirim ke tujuan. Sedangkan pada UDP (user datagram protocol), jenis protocol yang

protocol yang conneconnectionless orctionless orientediented, dimana penerima tidak menerima tanda terima, namun, dimana penerima tidak menerima tanda terima, namun unggul dalam penggunaan bandwidth. Kemiripan UDP dengan TCP ada pada penggunaan unggul dalam penggunaan bandwidth. Kemiripan UDP dengan TCP ada pada penggunaan port port number

number . TCP & UDP menggunakan port number ini untuk membedakan pengiriman paket data. TCP & UDP menggunakan port number ini untuk membedakan pengiriman paket data ke beberapa aplikasi berbeda yang terletak pada computer yang sama. Port number 1023 ke beberapa aplikasi berbeda yang terletak pada computer yang sama. Port number 1023 kebawah dikenal dengan

kebawah dikenal dengan well-know port numberwell-know port number. Pada saat paket data di alamatkan ke tujuan,. Pada saat paket data di alamatkan ke tujuan, komputer tujuan harus mengetahui yang harus dilakukan pada paket tersebut, protocol TCP/IP komputer tujuan harus mengetahui yang harus dilakukan pada paket tersebut, protocol TCP/IP menggunakan salah satu dari 65,536 pengelamatan penomeran port. (Vicki Stanfield, Roderick, menggunakan salah satu dari 65,536 pengelamatan penomeran port. (Vicki Stanfield, Roderick, Linux System Administration

Linux System Administration,2002:505). Port number inilah yang akan membedakan antara satu,2002:505). Port number inilah yang akan membedakan antara satu aplikasi dengan aplikasi lainnya atau satu protocol dengan protocol lainnya pada saat proses aplikasi dengan aplikasi lainnya atau satu protocol dengan protocol lainnya pada saat proses transmisi data antara sumber dan tujuan.

transmisi data antara sumber dan tujuan.

Gambar 4. Port Number (sumber cisco.netacad.net) Gambar 4. Port Number (sumber cisco.netacad.net)

Peralatan dilayer 3 dikenal dengan nama router, perangkat router yang biasanya berupa bentuk Peralatan dilayer 3 dikenal dengan nama router, perangkat router yang biasanya berupa bentuk box dari vendor-vendor perangkat jeringan seperti router cisco, nortel network, 3com, dan box dari vendor-vendor perangkat jeringan seperti router cisco, nortel network, 3com, dan sebagainya. Bahkan kita juga bisa membuat router dengan komputer biasa atau komputer sebagainya. Bahkan kita juga bisa membuat router dengan komputer biasa atau komputer Server khusus yang menjalankan sistem operasi tertentu seperti Linux atau Windows Server. Server khusus yang menjalankan sistem operasi tertentu seperti Linux atau Windows Server.

Untuk dapat melewatkan paket data dari sumber ke tujuan pada router terdapat protocol Untuk dapat melewatkan paket data dari sumber ke tujuan pada router terdapat protocol pengelamatan atau routing protocol yang saling mengupdate antara satu dengan yang lainya pengelamatan atau routing protocol yang saling mengupdate antara satu dengan yang lainya agar dapat melewatkan data sesuai dengan tujuannya (Preston Gralla,

agar dapat melewatkan data sesuai dengan tujuannya (Preston Gralla, How Internet WorksHow Internet Works,, 1999:63)

1999:63)

Gambar 5. Contoh topology WAN dengan router Gambar 5. Contoh topology WAN dengan router

Di peralatan router layer 3 diperlukan konfigurasi khusus agar paket data yang masuk dan Di peralatan router layer 3 diperlukan konfigurasi khusus agar paket data yang masuk dan keluar dapat diatur,

keluar dapat diatur, Access Control ListAccess Control List (ACL) adalah pengelompokan paket berdasarkan(ACL) adalah pengelompokan paket berdasarkan kategori yang mengatur lalu lintas network (Todd Lamme,

kategori yang mengatur lalu lintas network (Todd Lamme, CCNA study guideCCNA study guide, 2005:518)., 2005:518). Dengan menggunakan ACL ini kita bisa melakukan

Dengan menggunakan ACL ini kita bisa melakukan filteringfiltering dandan blockingblocking paket data yang yangpaket data yang yang masuk dan keluar dari network atau mengatur akses ke sumber daya di network.

masuk dan keluar dari network atau mengatur akses ke sumber daya di network.

Agar unik setiap computer yang terkoneksi ke Internet diberi alamat yang berbeda. Alamat ini Agar unik setiap computer yang terkoneksi ke Internet diberi alamat yang berbeda. Alamat ini supaya seragam di seluruh dunia diberikan alamat IP address. Pengelamatan diseluruh dunia supaya seragam di seluruh dunia diberikan alamat IP address. Pengelamatan diseluruh dunia diberikan oleh badan internasional khusus yang disebut

diberikan oleh badan internasional khusus yang disebut Internet Assigned Number AuthorityInternet Assigned Number Authority (IANA), dimana IANA hanya memberikan IP address Network ID nya saja sedangkan host ID (IANA), dimana IANA hanya memberikan IP address Network ID nya saja sedangkan host ID diatur oleh pemilik IP address tersebut.

Ip address dibagi menjadi 2 bagian yaitu Network ID dan Host ID, Network ID yang akan Ip address dibagi menjadi 2 bagian yaitu Network ID dan Host ID, Network ID yang akan menentukan alamat dalam jaringan (network address) sedangkan Host ID menentukan alamat menentukan alamat dalam jaringan (network address) sedangkan Host ID menentukan alamat dari peralatan jaringan yang sifatnya unik untuk membedakan antara satu mesin dengan mesin dari peralatan jaringan yang sifatnya unik untuk membedakan antara satu mesin dengan mesin lainnya. Ibaratkan Network ID Nomor jalan dan alamat jalan sedangkan Host ID adalah nomor lainnya. Ibaratkan Network ID Nomor jalan dan alamat jalan sedangkan Host ID adalah nomor rumahnya. IP address dibagi menjadi beberapa kelas yaitu ;

rumahnya. IP address dibagi menjadi beberapa kelas yaitu ;

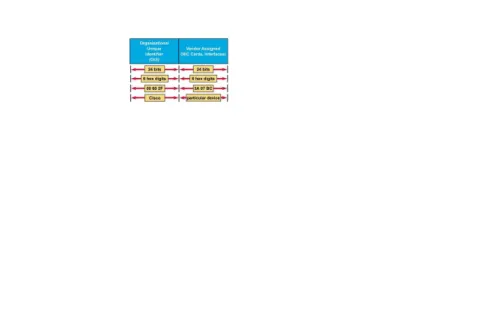

Gambar 6.. Kelas-kelas IP Address Gambar 6.. Kelas-kelas IP Address

(sumber cisco.netacad.net) (sumber cisco.netacad.net)

MAC (

MAC (Media Access ControlMedia Access Control) address sebuah penomoran yang unik yang terdapat di kartu) address sebuah penomoran yang unik yang terdapat di kartu jaringan atau

jaringan atau Netwotk Interface CardNetwotk Interface Card (NIC).(NIC). Media Access ControlMedia Access Control (MAC) (MAC) terdiri terdiri 24 24 bit bit vendorvendor code dan 24 bit serial numbernya., Mac Address bersifat unik dan tidak mungkin sama antara code dan 24 bit serial numbernya., Mac Address bersifat unik dan tidak mungkin sama antara satu NIC dengan NIC lainnya

satu NIC dengan NIC lainnya

Gambar 7. Pengelamatan MAC Address Gambar 7. Pengelamatan MAC Address

(sumber cisco.netacad.net) (sumber cisco.netacad.net)

Ada banyak anggapan

Ada banyak anggapan yang salah dengan yang salah dengan statetement, seperti statetement, seperti ”Kami sudah memiliki ”Kami sudah memiliki firewallfirewall yang banyak dan terbaru”, “ Kami mempunyai team yang tangguh dan hebat dalam bidang yang banyak dan terbaru”, “ Kami mempunyai team yang tangguh dan hebat dalam bidang security”,” Kami mempunyai dana IT yang

security”,” Kami mempunyai dana IT yang unlimited”, “unlimited”, “Kami tidak ada musuh dan data yangKami tidak ada musuh dan data yang kami onlinekan tidak mengandung informasi penting”. Inilah beberapa faktor yang memicu kami onlinekan tidak mengandung informasi penting”. Inilah beberapa faktor yang memicu terjadinya kebocoran dari sistem pertahanan yang kita bangun, belum lagi tidak adanya terjadinya kebocoran dari sistem pertahanan yang kita bangun, belum lagi tidak adanya rulesrules atau

atau policypolicy tentang sistem keamanan di perusahaan atau institusi kita. Maka diperlukan suatutentang sistem keamanan di perusahaan atau institusi kita. Maka diperlukan suatu aturan yang nyata dan diterapkan dengan sungguh-sungguh disetiap level managemen. Karena aturan yang nyata dan diterapkan dengan sungguh-sungguh disetiap level managemen. Karena akan tidak berguna perangkat yang canggih dan mahal namun tidak dibuat aturan yang akan tidak berguna perangkat yang canggih dan mahal namun tidak dibuat aturan yang mengatur.

mengatur.

Policy system keamanan dapat berupa suatu aturan yang menentukan penggunaan perangkat Policy system keamanan dapat berupa suatu aturan yang menentukan penggunaan perangkat computer, hak akses userr, perlindungan dari serangan. Aturan di sebuah perusahaan yang satu computer, hak akses userr, perlindungan dari serangan. Aturan di sebuah perusahaan yang satu dengan yang lain mungkin tidak sama tergantung dari proses bisnis dan visi/misi perusahaan dengan yang lain mungkin tidak sama tergantung dari proses bisnis dan visi/misi perusahaan tersebut (Tom Thomas, Network Security first-step,

Metode Pengamanan di perangkat Firewall bisa menggunakan konsep di OSI Layer yaitu di Metode Pengamanan di perangkat Firewall bisa menggunakan konsep di OSI Layer yaitu di Laye

Layer 3 Ner 3 Nett work, work, LayeLayer 4 Tr 4 T ransporansport rt dan Ldan Layer 7 Aayer 7 Applippli caticati ons ons ..

LAYER 3

LAYER 3 NETWORKNETWORK

Gambar 8. Proses Layer Network hanya membaca IP Address sumber dan tujuan Gambar 8. Proses Layer Network hanya membaca IP Address sumber dan tujuan

Pada Layer 3 yaitu Layer / lapisan network, contoh perangkat hardware yang digunakan dilayer Pada Layer 3 yaitu Layer / lapisan network, contoh perangkat hardware yang digunakan dilayer ini adalah router, di layer 3 yang diproses hanya IP Address Source dan IP Address Destinations. ini adalah router, di layer 3 yang diproses hanya IP Address Source dan IP Address Destinations. Encapsulation yang berasal dari Layer sebelumnya, yang akan dibaca adalah IP Address sumber Encapsulation yang berasal dari Layer sebelumnya, yang akan dibaca adalah IP Address sumber dan tujuan paket tersebut, untuk diteruskan ke routing yang lain. Pada layer 3 router tidak dan tujuan paket tersebut, untuk diteruskan ke routing yang lain. Pada layer 3 router tidak peduli dimana lokasi suatu host berada dan isi paket data yang dibawa, karena Layer 3 hanya peduli dimana lokasi suatu host berada dan isi paket data yang dibawa, karena Layer 3 hanya peduli dengan network itu berada dan cara terbaik untuk mencapainya dan menentukan lokasi peduli dengan network itu berada dan cara terbaik untuk mencapainya dan menentukan lokasi jaringan tersebut. Pada layer ini akan mengangkut lalu lintas antar peralatan yang tidak jaringan tersebut. Pada layer ini akan mengangkut lalu lintas antar peralatan yang tidak terhubung secara lokal.

terhubung secara lokal.

Metode Pengamanan OSI...

Metode Pengamanan OSI...

Sebagai contoh paket diterima oleh interface router, dan mencek alamat IP tujuan, lalu Router Sebagai contoh paket diterima oleh interface router, dan mencek alamat IP tujuan, lalu Router mencek alamat network tujuan pada routing table yang dimilikinya. Jika tidak ditemukan pada mencek alamat network tujuan pada routing table yang dimilikinya. Jika tidak ditemukan pada entri routing tablenya maka data akan di drop. Jika ditemukan, Interface router akan entri routing tablenya maka data akan di drop. Jika ditemukan, Interface router akan melewatkan paket data dengan dibungkus menjadi frame data dan dikirimkan ke jaringan melewatkan paket data dengan dibungkus menjadi frame data dan dikirimkan ke jaringan lokal/ interface router tetangga untuk dibungkus di layer berikutnya. Jadi yang dibaca dilayer 3 lokal/ interface router tetangga untuk dibungkus di layer berikutnya. Jadi yang dibaca dilayer 3 ini hanya ip source dan destinationsnya tanpa melihat paket data yang ada.

ini hanya ip source dan destinationsnya tanpa melihat paket data yang ada.

Penggunaan Filtering di layer 3 ini dalam konfigurasinya tergantung dari

Penggunaan Filtering di layer 3 ini dalam konfigurasinya tergantung dari commandcommand dan syntaxdan syntax dari perangkat yang kita gunakan, misalnya jika kita menggunakan router dari vendor cisco dari perangkat yang kita gunakan, misalnya jika kita menggunakan router dari vendor cisco systems maka

systems maka command line Interfacecommand line Interface yang digunakan disebutyang digunakan disebut AccAccess ess CContont rr ol ol List List (AC(ACL)L).. Dalam penggunaan perintah ACL selain kita bisa memfiltering alamat IP yang masuk dan keluar Dalam penggunaan perintah ACL selain kita bisa memfiltering alamat IP yang masuk dan keluar juga dapat memfiltering penggunaan port yang digunakan. ACL biasa digunakan oleh juga dapat memfiltering penggunaan port yang digunakan. ACL biasa digunakan oleh administrator untuk memfilter dan blocking IP Address, port number, dan protocol dari sumber administrator untuk memfilter dan blocking IP Address, port number, dan protocol dari sumber dan tujuan di jaringan.

dan tujuan di jaringan.

Gambar 9. Routing di layer network Gambar 9. Routing di layer network

(sumber cisco.neacad.net) (sumber cisco.neacad.net) Router A Router A RouterB RouterB

Sebagai contoh seperti pada gambar 9, terlihat bahwa router hanya membaca IP Address Sebagai contoh seperti pada gambar 9, terlihat bahwa router hanya membaca IP Address sumbernya dan tujuannya, dari network header inilah paket data akan diteruskan. Di perangkat sumbernya dan tujuannya, dari network header inilah paket data akan diteruskan. Di perangkat router koneksi terjalin ke interkoneksi lainnya lewat suatu interface bisa berupa interface router koneksi terjalin ke interkoneksi lainnya lewat suatu interface bisa berupa interface Ethernet, fast Ethernet atau serial yang tergantung dari layanan yang disewa ke provider. Ethernet, fast Ethernet atau serial yang tergantung dari layanan yang disewa ke provider. Terlihat pada gambar 8 IP Address interkoneksi interface antara router A dan router B adalah Terlihat pada gambar 8 IP Address interkoneksi interface antara router A dan router B adalah 192.168.1.1 dan 192.168.1.2. pada router A terdapat

192.168.1.1 dan 192.168.1.2. pada router A terdapat routing tablerouting table yang menerangkanyang menerangkan pengelamatan ke network yang berada di network router B melewati interface router A.

pengelamatan ke network yang berada di network router B melewati interface router A.

Gambar 10. Router sebagai Packet Filtering Gambar 10. Router sebagai Packet Filtering

Contoh pada gambar 10 diatas dapat dibuat aturan dengan ACL untuk melakukan

Contoh pada gambar 10 diatas dapat dibuat aturan dengan ACL untuk melakukan filtering,filtering, blocking

blocking terhadap akses. Pembuatan ACL dengan menggunakan Router salah satu vendorterhadap akses. Pembuatan ACL dengan menggunakan Router salah satu vendor network sebagai Firewall yang akan menyaring semua paket data yang akan masuk dan keluar. network sebagai Firewall yang akan menyaring semua paket data yang akan masuk dan keluar. Dalam contoh ini semua layanan seperti Web, Mail, DNS dan FTP server diletakkan di daerah Dalam contoh ini semua layanan seperti Web, Mail, DNS dan FTP server diletakkan di daerah DMZ (

Konfigurasi pada Router ; Konfigurasi pada Router ;

Router(config)# int serial 0 Router(config)# int serial 0

Router(config)# ip access-group filterin in Router(config)# ip access-group filterin in Router(config)# ip access-group filterout out Router(config)# ip access-group filterout out Router(config)# no snmp Router(config)# no snmp Router(config)# no ip direct-broadcast Router(config)# no ip direct-broadcast Router(config)# no ip redirects Router(config)# no ip redirects Router(config)# no ip unreachables Router(config)# no ip unreachables Router(config)# no cdp ena Router(config)# no cdp ena Filter in : Filter in :

Router(config)# ip access-list extended filtering Router(config)# ip access-list extended filtering Router(config)# deny ip 192.0.0.0 0.0.0.255 any Router(config)# deny ip 192.0.0.0 0.0.0.255 any Router(config)# deny ip 172.16.0.15 0.0.0.0.255 any Router(config)# deny ip 172.16.0.15 0.0.0.0.255 any Router(config)# deny 224.0.0.0 15.255.255.255 any Router(config)# deny 224.0.0.0 15.255.255.255 any Router(config)# deny ip host 0.0.0.0 any

Router(config)# deny ip host 0.0.0.0 any

Router(config)# permit tcp any host 202.130.0.3 eq 80 Router(config)# permit tcp any host 202.130.0.3 eq 80 Router(config)# permit tcp any host 202.130.0.4 eq 25 Router(config)# permit tcp any host 202.130.0.4 eq 25 Router(config)# permit tcp any host 202.130.0.5 eq 53 Router(config)# permit tcp any host 202.130.0.5 eq 53 Filter Out

Filter Out

Router(config)# ip access-list extended filterout Router(config)# ip access-list extended filterout

Router(config)# permit tcp host 202.130.0.3 any gt 1023 est Router(config)# permit tcp host 202.130.0.3 any gt 1023 est Router(config)# permit tcp host 202.130.0.4 any gt 1023 est Router(config)# permit tcp host 202.130.0.4 any gt 1023 est Router(config)# permit tcp host 202.130.0.5 any gt 1023 est Router(config)# permit tcp host 202.130.0.5 any gt 1023 est Router(config)# permit tcp any any eq 21 reflect packets Router(config)# permit tcp any any eq 21 reflect packets Router(config)# permit tcp any any eq 25 reflect packets Router(config)# permit tcp any any eq 25 reflect packets Router(config)# permit tcp any any eq 80 reflect packets Router(config)# permit tcp any any eq 80 reflect packets Konfigurasi ke LAN ;

Konfigurasi ke LAN ;

Router(config)# Interface eth0 Router(config)# Interface eth0

Router(config)# ip access-group filterin1 in Router(config)# ip access-group filterin1 in

Router(config)# ip access-list extended filterin 1 Router(config)# ip access-list extended filterin 1 Router(config)# permit IP 192.168.0.0 0.0.0.255 any Router(config)# permit IP 192.168.0.0 0.0.0.255 any Router(config)# Interface eth1

Router(config)# Interface eth1

Router(config)# ip access-group filterout2 out Router(config)# ip access-group filterout2 out Router(config)# ip access-group filterin2 in Router(config)# ip access-group filterin2 in Filter-out 2

Filter-out 2

Router(config)# ip access-list extended filterout2 Router(config)# ip access-list extended filterout2 Router(config)#

Router(config)# permit tcp permit tcp any any host host 202.130.50.3 eq 202.130.50.3 eq 8080 Router(config)#

Router(config)# permit tcp permit tcp any any host host 202.130.50.4 eq 202.130.50.4 eq 2525 Router(config)#

Router(config)# permit tcp permit tcp any any host host 202.130.50.5 eq 202.130.50.5 eq 5353 Filter-in 2

Filter-in 2

Router(config)#

Router(config)# ip ip access-list access-list extended extended filter2filter2 Router(config)#

Router(config)# permit tcp permit tcp host host 202.130.50.4 any 202.130.50.4 any eq eq 5353 Router(config)#

Router(config)# permit udp permit udp host host 202.130.50.4 any 202.130.50.4 any eq eq 5353 Router(config)#

Penggunaan Firewall di layer 3 ini untuk menyaring atau Filter Paket yang biasa disebut port Penggunaan Firewall di layer 3 ini untuk menyaring atau Filter Paket yang biasa disebut port based Firewall sangat baik dalam kecepatan membaca paket data namun kurang di aplikasi based Firewall sangat baik dalam kecepatan membaca paket data namun kurang di aplikasi atau paket yang melewati protocol FTP.

LAYER 4

LAYER 4 TRANSPOTRANSPORTRT

Pada Layer 4 Transport, prose terjadi melakukan segmentasi dan menyatukan kembali data Pada Layer 4 Transport, prose terjadi melakukan segmentasi dan menyatukan kembali data yang tersegmentasi (

yang tersegmentasi (reassemblingreassembling) dari) dari upper layerupper layer menjadi sebuah arus data yang sama danmenjadi sebuah arus data yang sama dan menyediakan layanan tranportasi data ujung ke ujung serta membuat sebuah koneksi

menyediakan layanan tranportasi data ujung ke ujung serta membuat sebuah koneksi logikallogikal antara host pengirim dan tujuan pada sebuah internetwork.

antara host pengirim dan tujuan pada sebuah internetwork.

Pada layer 4 ini terjadi proses

Pada layer 4 ini terjadi proses three-way handshakethree-way handshake yang melakukan prosesyang melakukan proses handshakehandshake antaraantara sumber dan tujuan dengan menggunakan protocol TCP/UDP dan pengalamatan

sumber dan tujuan dengan menggunakan protocol TCP/UDP dan pengalamatan port numberport number tertentu. Pada layer ini bisa terjadi lebih dari satu proses

tertentu. Pada layer ini bisa terjadi lebih dari satu proses handshakehandshake dikarenakan terdapat bisadikarenakan terdapat bisa terjadi banyak proses komunikasi oleh aplikasi sistem yang disebut

terjadi banyak proses komunikasi oleh aplikasi sistem yang disebut MultiflexingMultiflexing, yang, yang memungkinkan bisa melakukan lebih dari satu proses komunikasi secara bersamaan misalnya memungkinkan bisa melakukan lebih dari satu proses komunikasi secara bersamaan misalnya sambil membuka e-mail dengan

sambil membuka e-mail dengan mail clientmail client juga membuka banyak halaman website padajuga membuka banyak halaman website pada browser, ditambah dengan melakukan

browser, ditambah dengan melakukan chattingchatting dengan dengan melakukan melakukan panggilan panggilan VOIP/VideoVOIP/Video Streaming.

Streaming.

Gambar 11. Multiflexing di Layer Transport Gambar 11. Multiflexing di Layer Transport

(sumber

Untuk

Untuk membedakan membedakan banyak banyak proses proses ini ini penggunaanpenggunaan Port NumberPort Number adalah jawabannya, dimanaadalah jawabannya, dimana setiap aplikasi yang dikembangkan oleh vendor atau pengembang perangkat lunak pasti setiap aplikasi yang dikembangkan oleh vendor atau pengembang perangkat lunak pasti menggunakan

menggunakan port numberport number tertentu, begitu juga protocol-protocol lainnya. Misalnya padatertentu, begitu juga protocol-protocol lainnya. Misalnya pada contoh gambar 10 aplikasi-aplikasi Mail, browser, dan

contoh gambar 10 aplikasi-aplikasi Mail, browser, dan Internet MessagingInternet Messaging (IM) koneksinya(IM) koneksinya dapat dilakukan secara bersamaan, untuk membedakan banyak aplikasi yang dibuka ini dapat dilakukan secara bersamaan, untuk membedakan banyak aplikasi yang dibuka ini digunakanlah port number yang sesuai dengan aplikasinya, seperti untuk mengirim mail digunakanlah port number yang sesuai dengan aplikasinya, seperti untuk mengirim mail menggunakan port 110 untuk protocol POP3 (

menggunakan port 110 untuk protocol POP3 (Post Office Protocol ver 3Post Office Protocol ver 3), port 80 untuk aplikasi), port 80 untuk aplikasi browser, dan port 51 untuk aplikasi IM.

browser, dan port 51 untuk aplikasi IM.

Pada gambar 11 terlihat sebuah komputer dapat melakukan banyak koneksi dengan Pada gambar 11 terlihat sebuah komputer dapat melakukan banyak koneksi dengan aplikasi-aplikasi tertentu, dimana setiap aplikasi menggunakan

aplikasi-aplikasi tertentu, dimana setiap aplikasi menggunakan port numberport number untukuntuk membedakan komunikasinya ke tujuan. Layer transport bersifat

membedakan komunikasinya ke tujuan. Layer transport bersifat ConnectionlessConnectionless atauatau Connection-oriented

Connection-oriented yang akan membuat komunikasi yangyang akan membuat komunikasi yang connection-orientedconnection-oriented dengandengan membuat sesion pada peralatan remote lain. Perbedaan pada proses

membuat sesion pada peralatan remote lain. Perbedaan pada proses multiplexingmultiplexing diatas adalahdiatas adalah protocol yang digunakan dan

protocol yang digunakan dan port numberport number nya walaupun ada banyak aplikasi yang dibukanya walaupun ada banyak aplikasi yang dibuka

Gambar 12. metode filtering iptables Gambar 12. metode filtering iptables Penggunaan

Penggunaan Filtering, ScreenningFiltering, Screenning dandan BlockingBlocking di layer 4 ini dapat dilakukan dengandi layer 4 ini dapat dilakukan dengan memperhatikan penggunaan port number yang digunakan. Filtering dan blocking misalnya memperhatikan penggunaan port number yang digunakan. Filtering dan blocking misalnya menyaring penggunaan Protocol tertentu, seperti TCP, UDP, IP, dan ICMP

Penggunaan perintah dengan IP Tables adalah salah satu contoh filtering dan blocking di Layer Penggunaan perintah dengan IP Tables adalah salah satu contoh filtering dan blocking di Layer 4 Transport. IP Tables merupakan program IP filter build-in yang disediakan oleh kernel Sistem 4 Transport. IP Tables merupakan program IP filter build-in yang disediakan oleh kernel Sistem Operasi Linux. Penggunaan IP Tables biasanya digunakan di sebuah mesin yang di fungsikan Operasi Linux. Penggunaan IP Tables biasanya digunakan di sebuah mesin yang di fungsikan sebagai Firewall atau NAT (

sebagai Firewall atau NAT (Network Address TranslationNetwork Address Translation) dan Server, contohnya Proxy Server) dan Server, contohnya Proxy Server

LAYER 7 APPLICATIONS LAYER 7 APPLICATIONS

Pada Layer 7, Layer Applications berfungsi sebagai Interface antara jaringan dan software Pada Layer 7, Layer Applications berfungsi sebagai Interface antara jaringan dan software aplikasi, con

aplikasi, contohnya tohnya Telnet, HTTP, Telnet, HTTP, FTP, WWW FTP, WWW Browser, SBrowser, SMTP Gateway MTP Gateway atau Mail atau Mail ClientClient ((eudora, outlook, thebateudora, outlook, thebat dan sebagainya) . Fungsi utama dari layer 7 adalahdan sebagainya) . Fungsi utama dari layer 7 adalah mengkomunikasikan service ke aplikasi dan sebagai Interface antara jaringan dengan aplikasi mengkomunikasikan service ke aplikasi dan sebagai Interface antara jaringan dengan aplikasi software yang ada.

Penggunaan Proxy Server dapat dijadikan solusi untuk melakukan

Penggunaan Proxy Server dapat dijadikan solusi untuk melakukan screeningscreening dandan blockingblocking didi Layer 7, dengan menggunakan proxy dapat menyaring paket-paket berdasarkan policy yang Layer 7, dengan menggunakan proxy dapat menyaring paket-paket berdasarkan policy yang dibuat, misalnya berdasarkan alamat web tertentu.

dibuat, misalnya berdasarkan alamat web tertentu.

Blocking dengan proxy dapat dioptimalkan dengan menyaring alamat-alamat web yang Blocking dengan proxy dapat dioptimalkan dengan menyaring alamat-alamat web yang mengandung content pornography, kekerasan, virus atau trojan, ilegal software dan mengandung content pornography, kekerasan, virus atau trojan, ilegal software dan sebagainya. Pada gambar 13 terlihat metode filtering di layer 7 bisa menyaring content website sebagainya. Pada gambar 13 terlihat metode filtering di layer 7 bisa menyaring content website berdasarkan URL yang tidak diperbolehkan mengakses ke jaringan kita, baik paket data yang berdasarkan URL yang tidak diperbolehkan mengakses ke jaringan kita, baik paket data yang keluar atau paket data yang masuk. Ada banyak website yang memberikan layanan block keluar atau paket data yang masuk. Ada banyak website yang memberikan layanan block alamat-alamat web seperti urlblacklist.org, squidguard.org, spamcop.net .

alamat-alamat web seperti urlblacklist.org, squidguard.org, spamcop.net . Gambar 13. Filtering content Web

Bahan

Bahan Bacaa

Bacaan

n

Anonymous,

Anonymous, Maximum SecurityMaximum Security, Sams Publishing, USA, 2001, Sams Publishing, USA, 2001 Anonymous,

Anonymous, Maximum Linux SecurityMaximum Linux Security, Sams Publishing, USA, 2000, Sams Publishing, USA, 2000 Cisco.com, materi CNAP Ver 3.1

Cisco.com, materi CNAP Ver 3.1

Cris Brenton, Mastering Network Security, Second Edition, Sybex, USA, 2003. Cris Brenton, Mastering Network Security, Second Edition, Sybex, USA, 2003. Kevin Archer, James Core, dkk, V

Kevin Archer, James Core, dkk, Voice and Data Securityoice and Data Security, Sa, Sams Publishing, ms Publishing, USA, USA, 20012001 Marcus Goncalves,

Marcus Goncalves, Firewall CompleteFirewall Completed, Mc-Graw-Hill, USA, 1998d, Mc-Graw-Hill, USA, 1998 Preston Gralla,

Preston Gralla, How Internet WorksHow Internet Works, Que, USA, 1999, Que, USA, 1999 Shelly Cashman Vermaat,

Shelly Cashman Vermaat, Discovering ComputerDiscovering Computer, Salemba Infotek, Jakarta, 2007, Salemba Infotek, Jakarta, 2007 Todd Lammle,

Todd Lammle, Cisco Certified Network Associate Study GuideCisco Certified Network Associate Study Guide, Elex Media, Jakarta, 2005., Elex Media, Jakarta, 2005. Tom Thomas,

Tom Thomas, Network Security first-stepNetwork Security first-step, Andi Offset, 2005., Andi Offset, 2005. _________,Cisco.netacad.net, 2000

_________,Cisco.netacad.net, 2000 Vicki Stanfield, Roderick,

Vicki Stanfield, Roderick, Linux System AdministrationLinux System Administration, Sybex,USA, 2001, Sybex,USA, 2001 Wendell Odom CCIE,