VIRTUAL PRIVATE

VIRTUAL PRIVATE

NETWORKS (VPN)

NETWORKS (VPN)

Traditional Connectivity

Traditional Connectivity

[From Gartner Consulting] [From Gartner Consulting]

What is VPN?

What is VPN?

¾

¾Virtual Private Network is a type of private Virtual Private Network is a type of private network that uses public telecommunication,

network that uses public telecommunication,

such as the Internet, instead of leased lines to

such as the Internet, instead of leased lines to

communicate.

communicate. ¾

¾Became popular as more employees worked in Became popular as more employees worked in remote locations.

remote locations. ¾

What is a VPN

What is a VPN

Public networks are used to move information between trusted network segments using shared facilities like frame relay or atm

A VIRTUAL Private Network replaces all of the above utilizing the public Internet Performance and availability depend on your ISP and the

Private Networks

Private Networks

vs.

vs.

Virtual Private Networks

Virtual Private Networks

Employees can access the network (Intranet) Employees can access the network (Intranet) from remote locations.

from remote locations.

Secured networks.Secured networks.

The Internet is used as the backbone for VPNsThe Internet is used as the backbone for VPNs

Saves cost tremendously from reduction of Saves cost tremendously from reduction of equipment and maintenance costs.

equipment and maintenance costs.

Why?

Why?

T1 is a 1.544 Mbps point-to-point dedicated, digital circuit provided T1 is a 1.544 Mbps point-to-point dedicated, digital circuit provided by the telephone companies

Remote Access Virtual Private

Remote Access Virtual Private

Network

Network

Brief Overview of How it Works

Brief Overview of How it Works

9

9

Two connections Two connections – one is made to the – one is made to the Internet and the second is made to the Internet and the second is made to the VPN.VPN.

9

9

Datagrams –Datagrams – contains data, destination contains data, destination and source information.and source information.

9

9

Firewalls Firewalls –– VPNs allow authorized users VPNs allow authorized users to pass through the firewalls.to pass through the firewalls.

9

9

Protocols –Protocols – protocols create the VPN protocols create the VPN tunnels.Four Critical Functions

Four Critical Functions

Authentication Authentication –– validates that the data was validates that the data was sent from the sender.sent from the sender.

Access controlAccess control –– limiting unauthorized users limiting unauthorized users from accessing the network.from accessing the network.

Confidentiality Confidentiality – preventing the data to be – preventing the data to be read or copied as the data is beingread or copied as the data is being transported.

transported.

Data Integrity Data Integrity – ensuring that the data has – ensuring that the data has not been alteredEncryption

Encryption

Encryption -- is a method of Encryption -- is a method of “scrambling“scrambling” ” data before transmitting it onto the Internet. data before transmitting it onto the Internet.

Public Key Encryption TechniquePublic Key Encryption Technique

Tunneling

Tunneling

A virtual point-to-point connection A virtual point-to-point connection

made through a public network. It transports made through a public network. It transports encapsulated datagrams.

encapsulated datagrams.

Encrypted Inner Datagram Datagram Header Outer Datagram Data Area

Original Datagram

Data Encapsulation [From Comer]

Two types of end points:

Remote Access

Four Protocols used in VPN

Four Protocols used in VPN

¾

¾

PPTP -- Point-to-Point Tunneling ProtocolPPTP -- Point-to-Point Tunneling Protocol¾

¾

L2TP -- Layer 2 Tunneling ProtocolL2TP -- Layer 2 Tunneling Protocol¾

¾

IPsec -- Internet Protocol SecurityIPsec -- Internet Protocol Security¾

¾

SOCKS SOCKS –– is not used as much as the is not used as much as the ones aboveVPN Encapsulation of Packets

VPN Encapsulation of Packets

Types of Implementations

Types of Implementations

What does What does ““implementationimplementation”” mean in mean in VPNs?VPNs?

3 types3 types

Intranet Intranet –– Within an organization Within an organization

Extranet Extranet –– Outside an organization Outside an organization

Virtual Private Networks (VPN)

Basic ArchitectureVPN Topology: Types of VPNs

VPN Topology: Types of VPNs

Remote access VPNRemote access VPN

Intranet VPNIntranet VPN

VPN Topology: Remote Access

VPN Topology: Remote Access

VPN

VPN Topology: Intranet VPN

VPN Topology: Extranet VPN

VPN Component

VPN Component

TunnelingTunneling

EncryptionEncryption

Authentication,Identity Authentication,Identity

Tunneling

Tunneling

Tunnel dalam VPN sebenarnya hanya logical Tunnel dalam VPN sebenarnya hanya logical point-to-point connection dengan otentikasi

point-to-point connection dengan otentikasi

dan enkripsi

dan enkripsi

Paket lama dibungkus dalam paket baru. Paket lama dibungkus dalam paket baru. Alamat ujung tujuan terowongan (

Alamat ujung tujuan terowongan (tunnel tunnel endpoints)

endpoints) diletakkan di destination address diletakkan di destination address paket baru, yang disebut dengan

paket baru, yang disebut dengan

encapsulation header.

encapsulation header. Tujuan akhir tetap ada Tujuan akhir tetap ada pada header paket lama yang dibungkus

pada header paket lama yang dibungkus

(encapsulated). Saat sampai di endpoint,

(encapsulated). Saat sampai di endpoint,

kapsul dibuka, dan paket lama dikirimkan ke

kapsul dibuka, dan paket lama dikirimkan ke

tujuan akhirnya

Teknologi Tunneling

Teknologi Tunneling

Protokol Protokol tunneling layer tunneling layer 2 (Data Link Layer) dan 2 (Data Link Layer) dan

layer

layer 3 (Network Layer) model OSI layer : 3 (Network Layer) model OSI layer :

Tunneling Layer Tunneling Layer 2 (Data Link Layer) : 2 (Data Link Layer) :

PPTP (Point to Point Tunneling Protocol) PPTP (Point to Point Tunneling Protocol)

L2TP (Layer 2 Tunneling Protocol) L2TP (Layer 2 Tunneling Protocol)

L2F (Layer 2 Forwarding) L2F (Layer 2 Forwarding)

Tunnelling Layer Tunnelling Layer 3 (Network Layer): 3 (Network Layer):

IPSec (IP Security) IPSec (IP Security)

VTP (Virtual Tunneling Protocol) VTP (Virtual Tunneling Protocol)

Point-to-Point Tunneling

Point-to-Point Tunneling

Protocol (PPTP)

Protocol (PPTP)

PPTP merupakan protokol jaringan yang PPTP merupakan protokol jaringan yang memungkinkan pengamanan transfer data dari

memungkinkan pengamanan transfer data dari

remote client ke server pribadi perusahaan

remote client ke server pribadi perusahaan

dengan membuat sebuah VPN melalui TCP/IP.

dengan membuat sebuah VPN melalui TCP/IP.

Umumnya terdapat tiga komputer yang Umumnya terdapat tiga komputer yang diperlukan untuk membangun PPTP, yaitu

diperlukan untuk membangun PPTP, yaitu

sebagai berikut :

sebagai berikut :

Klien PPTP, Network access server (NAS),

Klien PPTP, Network access server (NAS),

Server PPTP

Layer 2 Tunneling Protocol

Layer 2 Tunneling Protocol

(L2TP)

(L2TP)

L2TP adalah tunneling protocol yang L2TP adalah tunneling protocol yangmemadukan dua buah tunneling protokol memadukan dua buah tunneling protokol yaitu L2F (Layer 2 Forwarding) milik cisco yaitu L2F (Layer 2 Forwarding) milik cisco dan PPTP milik Microsoft.

dan PPTP milik Microsoft.

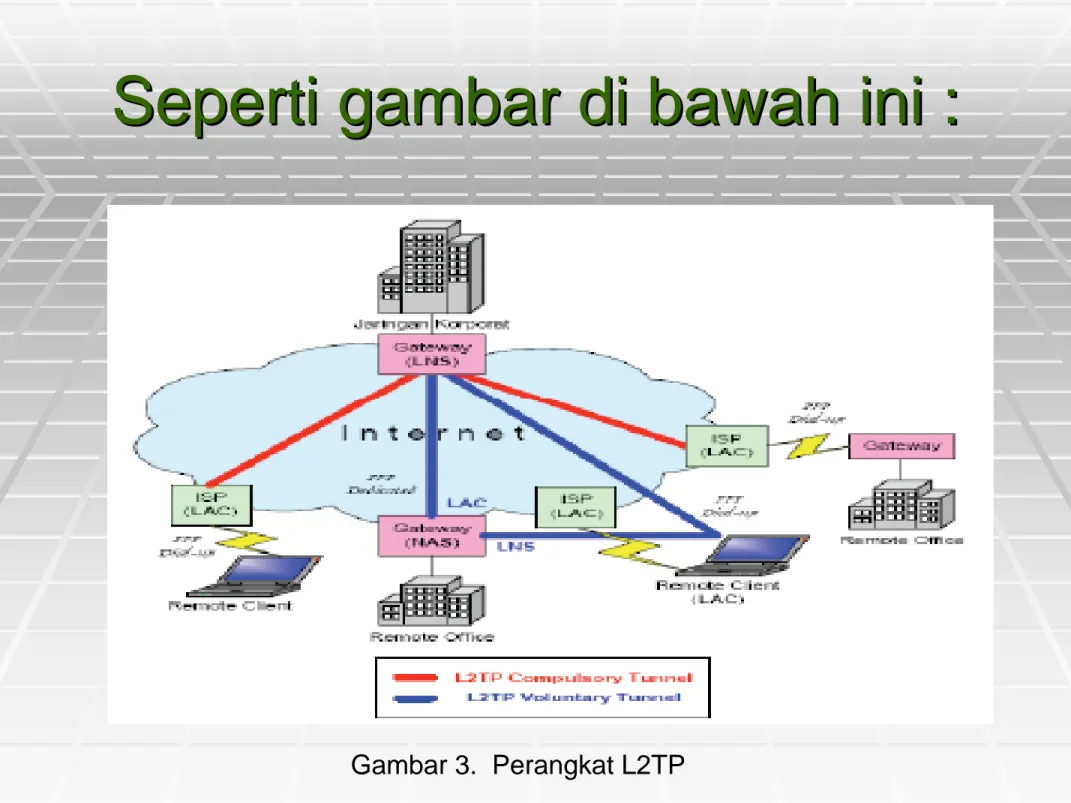

Umumnya L2TP menggunakan port 1702 Umumnya L2TP menggunakan port 1702 dengan protocol UDP untuk mengirimkan dengan protocol UDP untuk mengirimkan L2TP encapsulated PPP frames sebagai L2TP encapsulated PPP frames sebagai data yang di tunnel.Seperti gambar di bawah ini :

Seperti gambar di bawah ini :

Perangkat dasar L2TP :

Perangkat dasar L2TP :

Remote Client Remote Client

Suatu

Suatu end system end system atau atau router router pada jaringan pada jaringan remote access remote access

(mis. :

(mis. : dial-up clientdial-up client).).

L2TP L2TP Access Concentrator Access Concentrator (LAC)(LAC)

Sistem yang berada disalah satu ujung

Sistem yang berada disalah satu ujung tunnel tunnel L2TP dan L2TP dan merupakan

merupakan peer peer ke LNS. Berada pada sisi ke LNS. Berada pada sisi remote clientremote client/ ISP. / ISP. Sebagai pemrakarsa

Sebagai pemrakarsa incoming call incoming call dan penerima dan penerima outgoing outgoing call

call..

L2TP L2TP Network Server Network Server (LNS)(LNS)

Sistem yang berada disalah satu ujung

Sistem yang berada disalah satu ujung tunnel tunnel L2TP dan L2TP dan merupakan

merupakan peer peer ke LAC. Berada pada sisi jaringan korporat. ke LAC. Berada pada sisi jaringan korporat. Sebagai pemrakarsa

Sebagai pemrakarsa outgoing call outgoing call dan penerima dan penerima incoming incoming call

call..

Network Access Server Network Access Server (NAS)(NAS)

NAS dapat berlaku seperti LAC atau LNS atau kedua-duanya. NAS dapat berlaku seperti LAC atau LNS atau kedua-duanya.

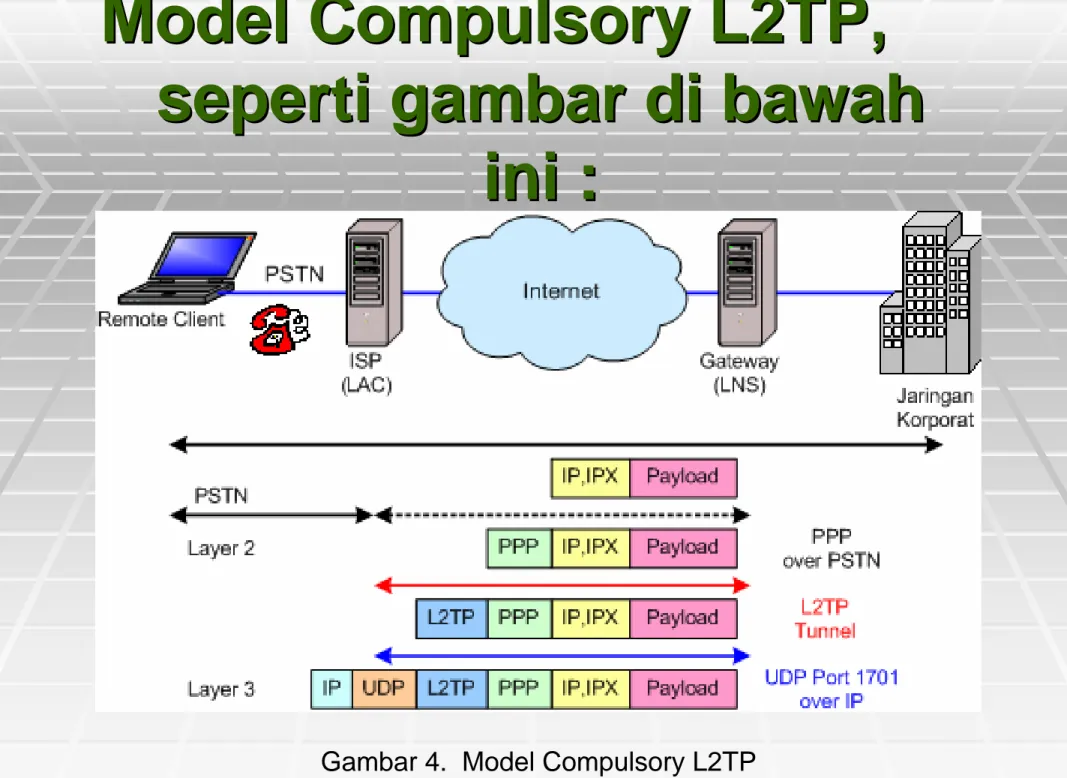

Model Compulsory L2TP,

Model Compulsory L2TP,

seperti gambar di bawah

seperti gambar di bawah

ini :

ini :

Compulsory L2TP, melakukan :

Compulsory L2TP, melakukan :

1.1. Remote clientRemote client memulai koneksi PPP ke LAC melalui PSTN. memulai koneksi PPP ke LAC melalui PSTN. Pada gambar diatas LAC berada di ISP.

Pada gambar diatas LAC berada di ISP.

2.

2. ISP menerima koneksi tersebut dan link PPP ditetapkan. ISP menerima koneksi tersebut dan link PPP ditetapkan.

3.

3. ISP melakukan partial authentication (pengesahan ISP melakukan partial authentication (pengesahan parsial)untuk mempelajari user name. Database map user parsial)untuk mempelajari user name. Database map user untuk layanan-layanan dan endpoint tunnel LNS, dipelihara untuk layanan-layanan dan endpoint tunnel LNS, dipelihara oleh ISP.

oleh ISP.

4.

4. LAC kemudian menginisiasi tunnel L2TP ke LNS. LAC kemudian menginisiasi tunnel L2TP ke LNS.

5.

5. Jika LNS menerima koneksi, LAC kemudian Jika LNS menerima koneksi, LAC kemudian mengencapsulasi PPP dengan L2TP, dan meneruskannya mengencapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel yang tepat.

melalui tunnel yang tepat.

6.

6. LNS menerima frame-frame tersebut, kemudian LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa.

incoming PPP biasa.

7.

7. LNS kemudian menggunakan pengesahan PPP untuk LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP.

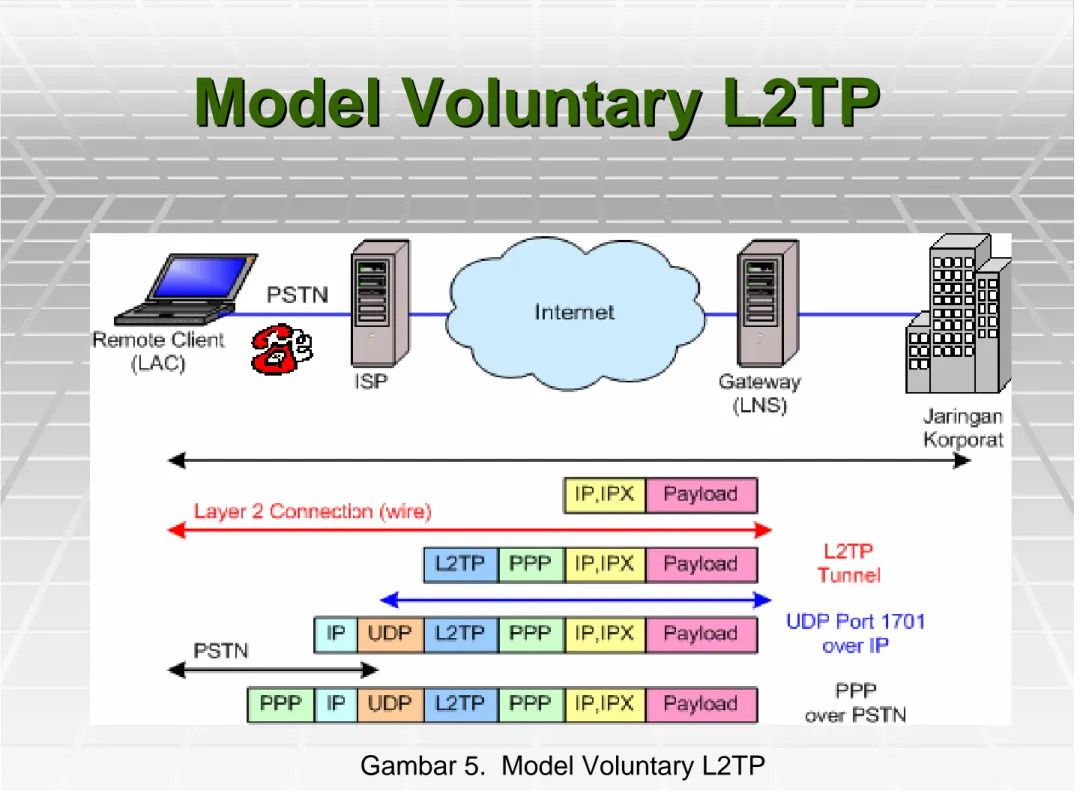

Model Voluntary L2TP

Model Voluntary L2TP

Voluntary L2TP, melakukan :

Voluntary L2TP, melakukan :

1.1. Remote client Remote client mempunyai koneksi mempunyai koneksi pre- established pre- established ke ISP. ke ISP. Remote Client befungsi juga sebagai LAC. Dalam hal ini, Remote Client befungsi juga sebagai LAC. Dalam hal ini,

host

host berisi berisi software client software client LAC mempunyai suatu koneksi ke LAC mempunyai suatu koneksi ke jaringan publik (internet) melalui ISP.

jaringan publik (internet) melalui ISP.

2.

2. Client Client L2TP (LAC) menginisiasi L2TP (LAC) menginisiasi tunnel tunnel L2TP ke LNS.L2TP ke LNS.

3.

3. Jika LNS menerima koneksi, LAC kemudian meng-Jika LNS menerima koneksi, LAC kemudian meng-encapsulasi PPP dengan L2TP, dan meneruskannya encapsulasi PPP dengan L2TP, dan meneruskannya melalui

melalui tunneltunnel. .

4.

4. LNS menerima LNS menerima frame-frame frame-frame tersebut, kemudian tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai

melepaskan L2TP, dan memprosesnya sebagai frame frame incoming

incoming PPP biasa. PPP biasa.

5.

5. LNS kemudian menggunakan pengesahan PPP untuk LNS kemudian menggunakan pengesahan PPP untuk memvalidasi

Cara Kerja L2TP

Cara Kerja L2TP

Komponen-komponen pada tunnel, yaitu : Komponen-komponen pada tunnel, yaitu :

Control channelControl channel

Sessions Sessions (data channel) (data channel)

Cara kerjanya seperti gambar di

Cara kerjanya seperti gambar di

bawah ini :

bawah ini :

IPSecurity (IPSec)

IPSecurity (IPSec)

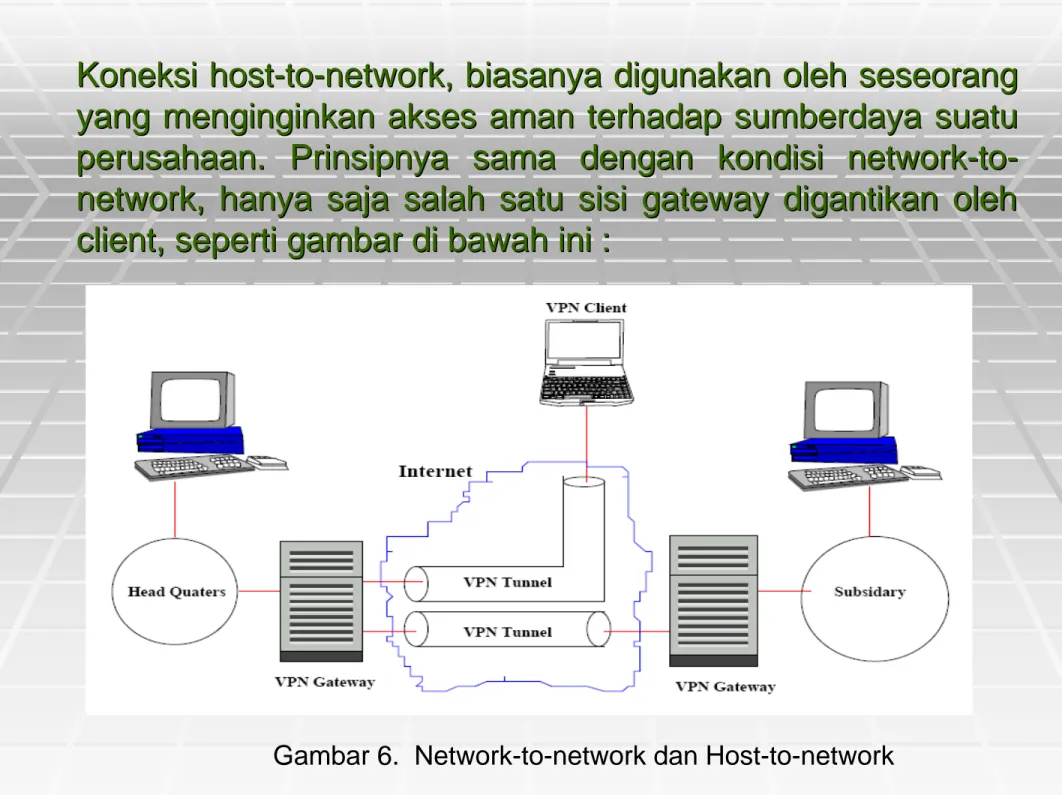

IPSec bekerja dengan tiga cara, yaitu: IPSec bekerja dengan tiga cara, yaitu:

Network-to-networkNetwork-to-network

Host-to-networkHost-to-network

Host-to-hostHost-to-hostKoneksi host-to-network, biasanya digunakan oleh seseorang Koneksi host-to-network, biasanya digunakan oleh seseorang yang menginginkan akses aman terhadap sumberdaya suatu yang menginginkan akses aman terhadap sumberdaya suatu perusahaan. Prinsipnya sama dengan kondisi perusahaan. Prinsipnya sama dengan kondisi network-to-network, hanya saja salah satu sisi gateway digantikan oleh network, hanya saja salah satu sisi gateway digantikan oleh client, seperti gambar di bawah ini :

client, seperti gambar di bawah ini :

Protokol yang berjalan

Protokol yang berjalan

dibelakang IPSec adalah :

dibelakang IPSec adalah :

AH (Authentication Header) AH (Authentication Header)

ESP (Encapsulated Security Payload) ESP (Encapsulated Security Payload)

Kelebihan mengapa IPSec menjadi standar, yaitu:

Kelebihan mengapa IPSec menjadi standar, yaitu: Confidentiality Confidentiality Integrity Integrity Authenticity Authenticity