6

LANDASAN TEORI

2.1. Pengertian Jaringan Komputer

Menurut Irawan (2013:2) “Jaringan Komputer bisa dikatakan sebagai sebuah kelompok yang terdiri dari dua atau lebih komputer yang saling berbagi pakai (sharing) melalui perangkat lunak ataupun keras, serta menggunakan protokol yang sama”.

2.1.1. Jenis-jenis Jaringan Komputer Berdasarkan Ruang Lingkup

Menurut Wahana Komputer (2010:3) “Ada banyak tipe jaringan komputer, itu juga bisa dibedakan berdasarkan beberapa parameter yang berbeda. Parameter pertama adalah berdasarkan ruang lingkup”. Jaringan komputer dapat dikatagorikan berdasarkan ruang lingkupnya, diantaranya sebagai berikut:

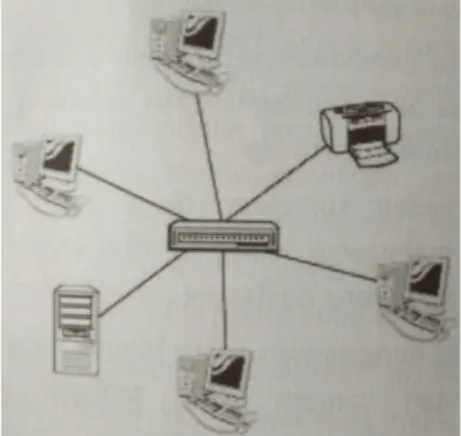

1. Local Area Network (LAN)

Menurut Irawan (2013:6) “Jaringan komputer dengan ruang lingkup terkecil, terdiri dari dua komputer atau lebih yang saling berhubungan. Cakupan jaringan ini adalah lokasi dengan jangkauan area terbatas seperti warnet, kantor, laboratorium”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.I Local Area Network

Media yang digunakan untuk LAN dapat berupa kabel UTP (Unshielded Twisted

Pair) atau BNC (Bayoet Neill-Concelman) maupun wireless.

2

.

Metropolitan Area Network (MAN)Menurut Irawan (2013:6) “Jaringan ini merupakan pengembangan dari LAN dengan cakupan yang lebih luas, seperti dalam satu kota besar beserta daerah setempat”.

Sumber: http://bankers-adda.com/wp-content/uploads/2014/12/man.jpg Gambar II.2 Metropolitan Area Network

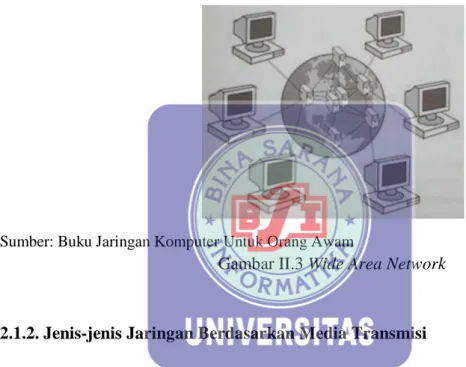

3. Wide Area Network (WAN)

Menurut Irawan (2013:6) “Jaringan komputer dengan jangkauan paling luas, mencakup antar provinsi, negara, bahkan benua. Internet adalah jaringan WAN terbesar”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.3 Wide Area Network

2.1.2. Jenis-jenis Jaringan Berdasarkan Media Transmisi

Menurut Daryanto (2010:35) “Media transmisi adalah media atau perangkat yang berfungsi untuk menghubungkan secara fisik untuk komunikasi data antar komputer satu dengan komputer lainnya”.

Jaringan komputer dapat dikelompokan berdasarkan media transmisinya, diantaranya sebagai berikut:

1. Jaringan Berkabel (Wired Network)

Menurut Irawan (2013:7) “komputer di dalam jaringan ini terhubung melalui media kabel. Kabel jaringan tersebut bekerja dengan cara megirimkan informasi dalam bentuk sinyal listrik kepada komputer-komputer yang terhubung di jaringan”.

2. Jaringan Nirkabel (Wireless Network)

Menurut Irawan (2013:7) “Jaringan dengan media penghubung gelombang elektromagnetik. Setiap komputer saling berkomunikasi menggunakan gelombang elektromagnetik yang menggunakan sinyal informasi kepada komputer lain”.

Menurut Kurniawan (2007:22) menyatakan bahwa:

Untuk menangani masalah kabel yang begitu panjang pada pemasangan jaringan komputer, kita dapat memilih alternatif wireless LAN untuk berhubungan dengan jaringan. Melalui wireless LAN, kita tidak perlu bersusah-payah menarik kabel untuk memasang jaringan. Untuk mengakses jaringan wireless kita hanya membutuhkan sebuah kartu jaringan wireless yang terpasang pada komputer atau laptop. Jangkauan jaringan wireless tergantung dari jenis kartu wireless.

Menurut Kurniawan (2007:23) menyatakan bahwa kelebihan dan kekurangan jaringan nirkabel sebagai berikut:

Kelebihan dari jaringan nirkabel adalah:

a. Lebih praktis serta tidak memerlukan ruang apabila wireless terpasang pada laptop atau peralatan elektronik portable sejenis.

Kekurangan dari jaringan nirkabel adalah:

a. Banyak perangkat yang tidak cocok dengan wireless LAN.

b. Jumlah kanal yang tersedia pada frekuensi 2,4GHz sangat terbatas, sehingga perangkat-perangkat lain yang menggunakan frekuensi tersebut dapat terganggu.

c. Keamanan pada jaringan wireless LAN masih kurang.

Sedangkan menurut Irawan (2013:105) menyatakan bahwa:

Jaringan wireless menggunakan gelombang radio sebagai media transmisi, oleh karena itu harus memiliki standar frekuensi yang sama. Standarisasi jaringan

wireless atau dikenal dengan istilah teknologi Wi-Fi, telah ditetapkan oleh IEEE

(Institute of Electrical and Electronics Enginer) menjadi beberapa jenis sesuai dengan kecepatannya. Berikut ini beberapa standarisasi Wi-Fi berdasarkan ketentuan dari IEE:

a. IEEE 802.11

Standarisasi pertama untuk teknologi WLAN dari IEEE pada tahun 1997. Mendukung bandwidth maksimal hingga 2 Mbps pada frekuensi 2,4GHz. Teknologi ini tidak digunakan lagi karena terlalu lambat.

b. IEEE 802.11b

Pengembangan dari 802.11 pada tahun 1999. Mendukung bandwidth meksimal hingga 11 Mbps pada frekuensi 2,4Ghz.

c. IEEE 802.11a

Dikembangkan bersamaan dengan 802.11b. mendukung bandwidth maksimal hingga 54 Mbps pada frekuensi 5Ghz. IEEE 802.11a dan 802.11b tidak kompatibel karena bekerja pada frekuensi yang sama.

d. IEEE 802.11g

Dikembangkan pada tahun 2001-2003, merupakan kombinasi dari IEEE 802.11a dan 802.11b. mendukung bandwidth maksimal hingga 54Mbps pada frekuensi 2,4Ghz. IEEE 802.11g mendukung kompatibilitas dengan IEEE 802.11b karena bekerja pada frekuensi yang sama.

e. IEEE 802.11n

Pengembangan dari IEEE 802.11g pada tahun 2009 dengan menambahkan teknologi MIMO (Multiple-Input Multiple-Output). Mendukung bandwidth maksimal hingga 600Mbps pada frekuensi 2,4Ghz dan di bawah 5Ghz. IEEE 802.11n mendukung kompatibilitas dengan IEEE 802.11g dan IEEE 802.11b.

Sumber: http://netsprogram.com/tinymcpuk/gambar/image/diagram-ap.jpg Gambar II.4 Wireless Local Area Network

2.2. Topologi Jaringan

Menurut Irawan (2013:23) ”Topologi jaringan adalah sebuah cara bagaimana menghubungkan komputer dengan komputer lainnya dalam sebuah jaringan. Topologi jaringan terbagi menjadi dua yaitu topologi logika (logical topology) dan topologi fisik (physical topology)”.

Berdasarkan media transmisi, topologi dibagi menjadi dua macam yaitu:

1. Topologi Mode Infrastuktur

Menurut Irawan (2013:107) “Semua host dengan adapter wireless terhubung ke jaringan melalui access point atau wireless router. Topologi ini bisa saja gabungan dari jaringan kabel dan wireless yang dihubungkan oleh router access point”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.5 Topologi Mode Infrastruktur a. Topologi Peer-to-Peer

Menurut Irawan (2013:28) “Topologi peer-to-peer adalah topologi jaringan yang terdiri dari minimal 2 sampai maksimal 10 komputer. Tujuan utama dari penerapan topologi ini adalah sekedar untuk berbagi pakai printer atau sebuah program secara bersama-sama dalam jaringan”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.6 Topologi Peer to Peer b. Topologi Bus

Menurut Irawan (2013:23) “Topologi bus atau topologi backbone adalah menghubungkan beberapa komputer secara berantai (workstation dan server) pada sebuah kabel coaxial. Sebuah terminator ditempatkan pada tiap-tiap ujung

backbone”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.7 Topologi Bus

c. Topologi Ring

Menurut Irawan (2013:24) “Topologi ring atau topologi cincin merupakan jalur komunikasi satu arah, karena semua komputer dengan node lainnya saling berhubungan seperti membentuk lingkaran. Data akan berputar dalam jaringan jika tidak ada terminal yang menggambil”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.8 Topologi Ring d. Topologi Star

Menurut Irawan (2013:25) “Topologi star atau topologi bintang adalah sistem jaringan dengan komunikasi terpusat, yaitu beberapa komputer terhubung dengan sebuah terminal yang menjadi pusat jaringan”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.9 Topologi Star

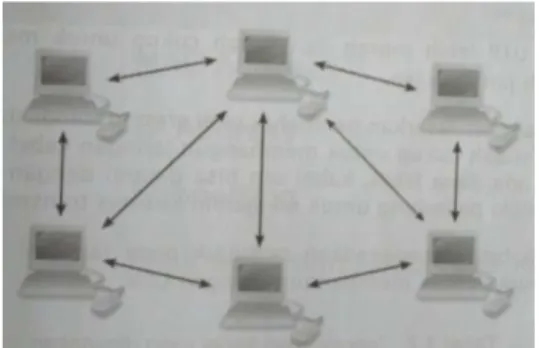

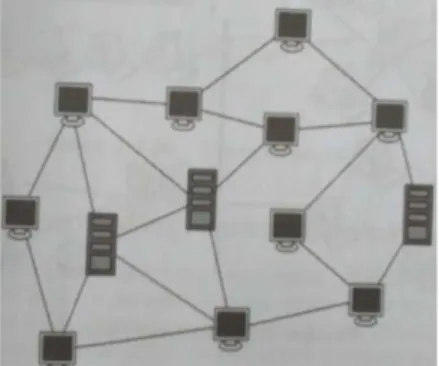

e. Topologi Mesh

Menurut Irawan (2013:27) “Topologi mesh adalah topologi yang tidak memiliki aturan dalam koneksi. Pada topologi ini setiap terminal terhubung secara

langsung kesemua terminal-terminal yang lain. Topologi ini sulit diterapkan pada jaringan kabel, tapi bisa diterapkan dengan jaringan wireless”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

Gambar II.10 Topologi Mesh f. Topologi Tree

Menurut Irawan (2013:26) “Topologi Tree atau topologi pohon bisa dikatakan sebagai kombinasi karakteristik antara topologi star dan topologi bus. Topologi ini terdiri atas kumpulan topologi star yang dihubungkan dalam satu topologi

bus sebagai backbone”.

Sumber: Buku Jaringan Komputer Untuk Orang Awam

2. Topologi Ad-Hoc

Menurut Irawan (2013:106) “Topologi ini sama dengan topologi peer-to-peer. Kedua komputer saling berkomunikasi langsung melalui perangkat adapter WLAN masing-masing tanpa harus terhubung ke access point”.

Sumber: Buku Jaringan komputer Untuk Orang awam

Gambar II.12 Topologi Ad-Hoc

2.3.

Perangkat Keras Jaringan

Menurut Wahana Komputer (2010:8) “Komponen pertama yang penting disiapkan untuk membuat jaringan adalah perangkat keras. Apakah perangkat keras itu? Perangkat keras atau dalam bahasa Inggris disebut hardware adalah semua bagian fisik komputer, adapun bagian non-fisik akan disebut perangkat lunak”. Diantaranya adalah sebagai berikut:

1. Server

Menurut Dede Sopandi (2008:13) menyatakan bahwa:

Server adalah sebuah komputer yang berisi program baik sistem operasi maupun

program aplikasi yang menyediakan pelayanan kepada komputer atau program lain yang sama ataupun berbeda. Komputer server adalah komputer yang biasanya dikhususkan untuk penyimpanan data yang akan digunakan bersama, atau basis data. Selain itu, jika menggunakan sistem operasi berbasis network (Network

diperbolehkan masuk ke server tersebut, berikut otoritasnya yang dapat di-manage oleh sepwervisor atau administrator.

Sumber:http://www.ccs-egypt.com/panel/servicesnew/408563654109044-ibm-x3655-1.jpg Gambar II.13 Server

2. HUB/Switch

Menurut Wahana Komputer (2010:15) “Hub adalah piranti untuk menghubungkan berbagai kabel untuk membentuk jaringan. Hub-lah yang menyatukan piranti-piranti tersebut menjadi terikat dalam satu jaringan”.

Sumber: http://www.catatanteknisi.com/2010/11/perbedaan-hub-switch-bridge-router.html Gambar II.14 HUB

Menurut Irawan (2013:11) “Switch memiliki fungsi yang mirip dengan hub, tapi switch mampu memeriksa paket data yang diterima, menentukan sumber dan perangkat tujuan masing-masing paket informasi, dan melanjutkan informasi serta data secara tepat”.

Sumber: http://www.catatanteknisi.com/2010/11/perbedaan-hub-switch-bridge-router.html Gambar II.15 Switch

Dapat disimpulkan penggunaan switch lebih baik dibandingkan hub jika dilihat dari prinsip kerjanya, perbedaan ini pula yang mengakibatkan transfer data pada

switch lebih cepat dibandingkan dengan hub karena switch langsung mengirim

paket data ke komputer tujuan, tidak mengirim ke seluruh port yang ada (broadcast) sehingga bandwidth yang ada pada switch dapat digunakan secara penuh.

3. Kartu Jaringan/NIC (Network Interface Card)

Menurut Wahana Komputer (2010:9) “Network Interface Card dalam bahasa Indonesia sering disebut kartu jaringan (disingkat NIC) adalah sebuah kartu yang berfungsi sebagai jembatan dari komputer ke sebuah jaringan komputer”.

Sumber: Buku Cara Mudah Membangun Jaringan Komputer & Internet

4. Router

Menurut Wahana Komputer (2010:16) “router adalah piranti elektronik yang fungsinya mem-forward data antara jaringan komputer. Router adalah piranti di mana software dan hardware disetting untuk melakukan routing dan mem-forward informasi. Router akan menghubungkan dua atau lebih subnet”.

Sumber: http://www.cisco.com/content/dam/en/us/products/routers/ps10538/ps10819/1921-lg-.jpg Gambar II.17 Router

5. Access Point

Menurut Wahana Komputer (2010:18) “wireless access point (AP) adalah sebuah yang memungkinkan piranti wireless berkomunikasi untuk berhubungan ke jaringan wireless menggunakan Wi-Fi”. Secara standarisasi, access point bekerja pada lapisan Data Link dan lapisan fisik dari standarisasi OSI, sehingga protokol komunikasi atau transfer data masih memakai protokol TCP/IP. Access point berfungsi sebagai DHCP server, hal ini memudahkan user saat terhubung dengan Wi-Fi karena tidak perlu setting IP address. Access point juga memiliki fitur

Wired Equivalent Privacy (WEP) dan Wi-Fi Protected Access (WPA) sebagai security terhadap hak akses jaringan.

Sumber: Buku Cara Mudah Membangun Jaringan Komputer & Internet

Gambar II.18 Access Point

6. Modem

Menurut Kurniawan (2007:55) “modem merupakan kependekan dari modulator

demodulator. Alat ini memungkinkan PC, mini komputer, atau mainframe untuk

menerima dan mengirimkan paket data dalam bentuk digital melalui saluran telepon”.

Sumber: :http://media.cox.com/support/images/internet/equipment/Cisco_DPC3010_front.jpg Gambar II.19 Modem

7. Kabel Jaringan

Menurut Kurniawan (2007:38) menyatakan bahwa:

Komputer kita membutuhkan sebuah media transmisi untuk dapat terhubung dan melakukan segala bentuk kegiatan di jaringan. Media transmisi ada beberapa macan, salah satunya adalah kabel. Kabel pada jaringan komputer kita gunakan untuk menghubungkan antara suatu server dengan workstation, atau sebaliknya.

Berikut macam-macam bentuk kabel yang biasa digunakan dalam jaringan komputer:

a. Kabel TP (Twisted Pair)

Menurut Kurniawan (2007:41) “Kabel TP (Twisted Pair) merupakan suatu kabel yang berintikan tembaga berukuran kecil. Pada masing-masing kabel berisikan 8 buah kabel kecil dengan warna yang berbeda antara satu dengan lainnya”.

Menurut Kurniawan (2007:44) “Berdasarkan cara pemasangannya dengan LAN

card, kabel twisted pair dapat kita hubungkan dengan 2 macam cara, yaitu

menggunakan metode straight dan metode crossover”.

Penggunaan masing metode-metode adalah sebagai berikut:

1) Metode Pengkabelan Lurus (Straight)

Metode straight digunakan untuk menghubungkan peralatan jaringan yang jenisnya berbeda, misalnya antara komputer dengan hub/switch.

Sumber: http://www.mikrotik.co.id/artikel_lihat.php?id=68

2) Metode Pengkabelan Bersilang (Crossover)

Metode crossover digunakan untuk menghubungkan peralatan jaringan yang sejenis, misalnya antara komputer dengan komputer, hub dengan hub/switch.

Sumber: http://www.mikrotik.co.id/artikel_lihat.php?id=68

Gambar II.21 Metode Pengkabelan Crossover

b. Kabel Coaxial

Menurut Daryanto (2010:36) “Kabel coaxial adalah kabel yang memiliki satu konduktor copper ditengahnya”. Jenis kabel ini biasanya digunakan untuk topologi bus.

Ada dua jenis tipe kabel coaxial yaitu:

1) Kabel coaxial thin (RG-58) disebut juga dengan 10base2 (thinnet) dimana angka 2 menunjuk pada panjang maksimum untuk segmen kebel tersebut adalah 200 meter, namun kenyataannya hanya sampai 185 meter.

2) Kabel coaxial thick (RG-8) disebut juga dengan 10base5 (thicket), dengan spesifikasi teknis mampu menjangkau bentangan maksimum 500 meter, membutuhkan transceiver sebelum dihubungkan dengan komputer.

Sumber: http://teknodaily.com/wp-content2015/02/CoaxialThicknet&ThinnetCoaxial.jpg Gambar II.22 Kabel Coaxial

c. Kabel Fiber Optic

Menurut Kurniawan (2007:47) menyatakan bahwa:

Kabel fiber optic merupakan suatu jenis kabel yang berisi serat optic yang sangat halus digunakan untuk men-transfer data pada jaringan komputer. Pada inti kebel terdapat serat sebagai inti (core) atau sering dinamakan dengan inner

optic, inner optic ini dilapisi atau dilindingi oleh bahan gelas yang disebut

dengan cladding.

Sumber: http://www.scientronics-mea.com/files/Connectors%20and%20patch%20cords.jpg

8. Konektor

Menurut Irawan (2013:13) menyatakan bahwa:

Konektor digunakan sebagai penghubung antara kabel jaringan dengan port yang ada di perangkat keras jaringan. Konektor disesuaikan dengan jenis kabel yang digunakan. Kabel UTP/STP menggunakan konektor RJ(Registered Jack), coaxial menggunakan konektor BNC (Bayoet Neill-Concelman) dan fiber optic menggunakan banyak konektor seperti SC, ST, FC dan sebagainya.

Sumber: http://www.memperbaiki.com/web/wp-content/uploads/2015/10/Cable Connector.jpg Gambar II.24 Konektor

2.4. Perangkat Lunak Jaringan

Menurut Simarmata (2010:19) “Perangkat lunak adalah program komputer yang berfungsi sebagai sarana interaksi antara pengguna dan perangkat keras. Perangkat lunak juga dapat dikatakan sebagai penterjemah perintah-perintah yang dijalankan pengguna komputer untuk diteruskan ke atau diproses oleh perangkat keras”. Perangkat tersebut diantaranya:

1. Sistem Operasi a. Windows Server

Perusahaan Microsoft mempunyai beberapa produk yang memang dikhususkan untuk sistem operasi komputer server, beberapa contoh produknya adalah

windows server 2000, windows server 2003, windows server 2008, windows

server 2012.

b. Windows OS Client

Sistem operasi berbasis windows adalah OS yang berbayar, OS client yang umumnya digunakan diantaranya Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10.

2. Aplikasi Pendukung

Untuk Server diantaranya:

a. Net Scan: Digunakan untuk mengetahui IP address komputer lain. b. LAN Discovery: Digunakan untuk monitoring jaringan LAN. c. Port Scan: Digunakan untuk memindai port yang aktif. d. Mdaemon: Digunakan untuk mail server.

e. VNC: Digunakan untuk memonitoring, me-remote PC client. f. My SQL Server: Digunakan untuk database server.

Untuk Client diantaranya:

a. Ms. Office: Digunakan untuk melakukan pengolahan data.

b. Ms. Visual Studio: Digunakan untuk pembuatan program aplikasi. c. PHP: Digunakan untuk membuat web.

2.5. TCP/IP dan Subnetting

1. Pengertian TCP/IP

Menurut Kurniawan (2007:6) “TCP/IP (Transmission Control Protocol/Internet

Protokol) merupakan salah satu protokol jaringan atau standar aturan jaringan yang

paling banyak digunakan pada jaringan berskala besar dan luas”. TCP/IP dipakai karena bersifat fleksibel dan mudah digunakan. TCP/IP terdiri dari beberapa lapisan protokol. Dalam penerapannya, TCP/IP menggunakan 4 level layer dalam arsitektur protokol.

Tabel.II.1 Tabel TCP/IP

TCP/IP Model TCP/IP Protocol Suite

Application Layer Telnt FTP SMTP DNS RIP SNMP

Transport Layer TCP UDP

Internet Layer IPSec IP ICMP IGMP

Network Interface

Layer Ethernet Token Ring Frame Relay ATM

Sumber:http//i.tech.microsoft.com/

2. Layer Pada TCP/IP

a. Network Interface Layer

Menurut Yani (2009:72) “Network Interface Layer merupakan layer yang bertanggung jawab mengirim dan menerima data ke dan dari media fisik, dapat berupa kabel, fiber optic, atau gelombang radio”. Karena tugasnya itu protokol pada layer ini harus mampu menterjemahkan sinyal listrik menjadi data digital yang dimengerti komputer, yang berasal dari peralatan lain yang sejenis.

Protokol-protokol yang ada pada layer ini, antara lain:

1) SLIP (Serial Line Internet Protocol).

2) PPP (Point to Point Protocol).

3) ARP (Address Resolution Protocol).

b. Internet Layer

Menurut Yani (2009:74) “Protokol-protokol yang berada pada layer ini bertanggung jawab dalam proses pengiriman paket ke alamat yang tepat”. Pada

layer ini terdapat beberapa protokol, antara lain:

1) IP (Internet Protocol), adalah protokol yang bertugas untuk pengalamatan dan mengatur pengiriman paket data hingga sampai ke alamat yang benar.

2) ICMP (Internet Control Message Protocol), adalah protokol yang bertugas mengirimkan pesan kesalahan bila terjadi masalah pada saat pengiriman paket data.

c. Transport Layer

Menurut Yani (2009:75) “Transport layer merupakan layer komunikasi data yang mengatur aliran data antara dua host, untuk keperluan aplikasi di atasnya”. Protokol yang ada pada layer ini, antara lain:

1) TCP (Transmission Control Protocol), adalah protokol yang menjamin keandalan pengiriman data dengan menggunakan proses acknowledgement yaitu sinyal pemberitahuan bahwa data telah sampai atau diterima. Protokol

TCP selalu meminta konfirmasi setiap selesai mengirimkan data, apakah data sudah sampai tujuan dengan selamat, bila sudah maka TCP akan mengirimkan data urutan berikutnya, bila belum maka akan dilakukan pengiriman ulang (retransmisi).

2) UDP (User Diagram Protocol), adalah protokol yang tidak menggunakan proses acknowledgement dan pengurutan, sehingga lapisan di atas protokol ini tidak pernah mengetahui sampai tidaknya paket data yang dikirim ke tujuan.

d. Application layer

Pada layer ini terletak semua aplikasi yang menggunakan protokol TCP/IP, diantaranya:

1) FTP (File Transfer Protocol), protokol untuk transfer file.

2) Telnet, protokol untuk akses dari jarak jauh.

3) SMTP (Simple Mail Transfer Protocol), protokol untuk pertukaran e-mail.

4) HTTP (Hyper Transfer Protocol), protokol untuk transfer file HTML dan web.

3. Cara Kerja TCP/IP

Dalam TCP/IP terjadi penyampaian data dari protokol yang berada di satu layer ke protokol di layer lain. Setiap protokol memperlakukan semua informasi yang diterimanya dari protokol lain sebagai data. Jika suatu protokol menerima data dari

protokol lain di atasnya ia akan menambahkan informasi tambahan miliknya ke data tersebut. Informasi ini memiliki fungsi yang sesuai dengan fungsi protokol tersebut. Setelah itu data ini dilanjutkan ke protokol pada layer di bawahnya. Jika data yang diterima dianggap valid, maka protokol akan melepas informasi tambahan tersebut, untuk kemudian meneruskan data itu ke protokol lain yang berada pada layer di atasnya.

3. IP Address

Menurut Irawan (2013:32) “IP address adalah alamat yang digunakan pada perangkat yang terhubung dengan jaringan, seperti komputer, printer, dan sebagainya. IP address yang sudah banyak digunakan adalah IP versi 4 dengan kapasitas 32bit, jika sudah penuh akan digantikan IP versi 6 dengan kapasitas 168bit”. Dengan adanya IP address, maka yang dikirimkan oleh host pengirim dapat dikirimkan lewat protokol TCP/IP hingga sampai ke host yang dituju.

Alamat IP versi 4 adalah 1 set bilangan biner 32bit yang terbagi menjadi 4 bagian (32bit/4 = 8bit). Setiap bagian terdiri dari 8bit (1 oktat) yang dipisahkan dengan tanda baca titik (.).

xxxxxxxx.xxxxxxxx.xxxxxxxx.xxxxxxxx Oktat1 . Oktat2 . Oktat3 . Oktat4

Huruf x di atas mewakili angka dari bilangan biner (binary), yaitu 1 dan 0. Tiap oktat pada keterangan diatas bisa terdiri dari susunan bilangan decimal 128, 64, 32, 16, 8, 4, 2, dan 1.

Nilai paling tinggi dari biner 8bit adalah 255. Angka ini dihitung dari bilangan biner 2 berpangkat. Contoh:

11111111 = 27+26+25+24+23+22+21+20 = 128+64+32+16+8+4+2+1 = 255

Nilai dari angka 2 berpangkat hanya dihitung jika biner bernilai 1. Jika biner bernilai 0, maka nilainya juga sama dengan . dengan demikian nilai terbesar dari 32bit IP

address adalah:

11111111.11111111.11111111.11111111 Atau sama dengan: 255.255.255.255 Tabel.II.2 Tabel Rumus Biner ke Desimal

Bilangan 1 Oktat IP versi 4 Total

Binner 1 1 1 1 1 1 1 1 8bit

Desimal 128 64 32 16 8 4 2 1 255

Sumber: Buku Jaringan Komputer Untuk Orang Awam

a. Kelas IP address

Menurut Irawan (2013:36) “IP address terbagi menjadi beberapa kategori atau kelompok yang disebut dengan kelas (class). Ada 5 kelas IP address yaitu A, B, C, D, dan E. hanya 3 yang digunakan, yaitu A, B, dan C. kelas D hanya untuk alamat multicast dan E untuk percobaan”.

Berikut ini adalah karakter dari masing-masing IP address: 1) IP address kelas A

Terdiri dari 8bit untuk network ID (oktat pertama) dan 24bit sisanya adalah

host ID. Singkatnya IP kelas A memiliki jumlah host yang sangat besar.

Format biner: 0nnnnnnn.hhhhhhhh.hhhhhhhh.hhhhhhhh 2) IP address kelas B

Terdiri dari 16bit untuk network ID dan 16bit sisanya adalah host ID. Rentang alamat IP kelas B dimulai dari angka 128.

Format biner: 10nnnnnn.nnnnnnnn.hhhhhhhh.hhhhhhhh 3) IP address kelas C

Terdiri dari 24bit untuk network ID dan 8bit sisanya untuk host ID. Rentang alamat IP kelas C dimulai dari angka 192.

Format biner: 110nnnnn.nnnnnnnn.nnnnnnnn.hhhhhhhh

Tabel II.3 Rentang Alamat IP address

Kelas Rentang Alamat Penulisan

A 1-126 1.0.0.0-126.255.255.255

B 128-191 128.0.0.0-191.255.255.255

C 192-233 192.0.0.0-233.255.255.255

D 224-239 224.0.0.0-239.255.255.255

E 240-254 240.0.0.0-254.255.255.255

4) Private IP address

IP address ini hanya digunaka untuk host-host di LAN yaitu kelas A yaitu 10.0.0.0 s/d 10.255.255.255, kelas B 172.16.0.0 s/d 172.31.255.255, kelas C 192.168.0.0 s/d 192.168.255.255.

4. Subnetting

Menurut Irawan (2013:39) “Subnetting adalah membagi jaringan ke dalam beberapa bagian dengan “memecah” host ID subnet mask untuk dijadikan beberapa network ID baru bagi jaringan-jaringan yang lebih kecil”.

Tabel.II.4 Tabel Subnet Mask

Kelas Subnet Mask Biner

A 255.0.0.0 11111111.00000000.00000000.00000000

B 255.255.0.0 11111111.11111111.00000000.00000000.

C 255.255.255.0 11111111.11111111.11111111.00000000

Sumber: Buku Jaringan Komputer Untuk Orang Awam

a. Perhitungan Subnetting

1) Menentukan Jumlah Subnet

Perhitungan untuk menentukan jumlah subnet dapat dilakukan dengan cara: 2x = Jumlah Subnet

Angka 2 dipangkatkan dengan banyaknya angka 1 binary pada oktat host ID dari subnet mask.

2) Menentukan Jumlah Host per Subnet

Perhitungan untuk menentukan jumlah subnet dapat dilakukan dengan cara: 2y - 2= Jumlah Subnet

Angka 2 dipangkatkan dengan banyaknya angka 0 binary pada oktat host ID dari subnet mask, kemudian dikurangi 2.

3) Menentukan Blok Subnet

Perhitungan untuk menentukan rentang blok subnet adalah dengan mengurangi angka 256 dengan nilai desimal dari oktat terakhir.

256 – Nilai Oktat Terakhir Subnet Mask

Misalkan diketahui subnet mask adalah 255.255.255.192, maka 256-192=64. Berikutnya hitung kelipatan 64, maka 64+64=128 dan 128+64=192, jadi total subnetnya adalah 0, 64, 128, 192.

4) Menentukan Alamat Subnet, Host, dan Broadcast yang valid

Setelah berhasil menentukan blok subnet dan membuat subnet map atau

table subnet, dari situ bisa ditentukan alamat subnet, rentang host, dan

alamat broadcast yang valid.

b. Contoh Subnetting

Diketahui sebuah jaringan dengan alamat 192.168.100.0 memiliki subnet mask 255.255.255.192

1) Tentukan Jumlah Subnet

Nilai biner dari 255.255.255.192 adalah: 11111111.11111111.11111111.11000000

Alamat jaringan adalah kelas C dengan subnet mask default: 255.255.255.0. rumus untuk menentukan jumlah subnet adalah 2x, dimana x adalah

banyaknya angka biner (1) dari oktat host ID kelas C yang dimodifikasi (11000000).

Kemudian dari oktat tersebut didapatkan jumlah angka biner (1) adalah 2 digit, sehingga 22=4. Maka jumlah subnet untuk alamat 192.168.100.0

subnet mask 255.255.255.192 adalah 4.

2) Tentukan Jumlah Host per Subnet Nilai biner dari 255.255.255.192 adalah: 11111111.11111111.11111111.11000000

Rumus untuk menentukan jumlah host per subnet adalah 2y–2, y adalah banyaknya bit (0) host dari subnet mask (11000000).

Didapatkan jumlah bit (0) dalam subnet mask adalah 6 digit, sehingga 26 -2=62. Maka jumlah host pada tiap-tiap subnet untuk alamat 192.168.100.0 dengan subnet mask 255.255.255.192 adalah 62.

3) Tentukan Blok Subnet

Blok subnet= 256 - oktat terakhir subnet mask. Oktat terakhir subnet mask adalah 192 (255.255.255.192), maka 256–192=64. Nilai subnet berikutnya adalah kelipatan 64 dan berakhir pada angka 192, yaitu 64+64=128 dan 128+64=192. Hitung kelipatan dimulai dari angka 0, maka total subnetnya adalah: 0, 64, 128, 192.

4) Tentukan Alamat Subnet, Host, dan Broadcast yang valid

Subnet, host, dan broadcast yang valid dari alamat jaringan 192.168.100.0

a) Subnet 1 (subnet zero)

Alamat Subnet : 192.168.100.0 Alamat Host Pertama : 192.168.100.1 Alamat Host Terakhir : 192.168.100.62 Alamat Broadcast : 192.168.100.63 b) Subnet 2

Alamat Subnet : 192.168.100.64 Alamat Host Pertama : 192.168.100.65 Alamat Host Terakhir : 192.168.100.126 Alamat Broadcast : 192.168.100.191 c) Subnet 3

Alamat Subnet : 192.168.100.128 Alamat Host Pertama : 192.168.100.129 Alamat Host Terakhir : 192.168.100.190 Alamat Broadcast : 192.168.100.191 d) Subnet 4 (all-ones subnet/broadcast subnet)

Alamat Subnet : 192.168.100.192 Alamat Host Pertama : 192.168.100.193 Alamat Host Terakhir : 192.168.100.254 Alamat Broadcast : 192.168.100.255

2.6. Sistem Keamanan Jaringan

Menurut Sukmaaji (2012:60) “Keamanan jaringan yaitu proses pencegahan yang dilakukan oleh penyerang untuk terhubung ke dalam jaringan komputer melalui akses yang tidak sah, atau penggunaan secara illegal dari komputer dan jaringan”.

Menurut Rahardjo dalam Sukmaaji (2008:158) “Dalam teknologi komputer keamanan dapat diklasifikasikan menjadi empat”, yaitu:

1. Keamanan yang bersifat fisik (physical security)

Keamanan yang bersifat fisik termasuk akses orang ke gedung, peralatan, dan media yang digunakan.

2. Keamanan yang berhubungan dengan orang

Keamanan yang berhubungan dengan orang antara termasuk identifikasi, dan profil risiko dari orang yang mempunyai akses (pekerja). Seringkali kelemahan keamanan sistem informasi bergantung kepada manusia (pemakai dan pengelola). 3. Keamanan dari data dan media serta teknik komunikasi (communications)

Yang termasuk di dalam ini adalah kelemahan dalam software yang digunakan untuk mengelola data. Seorang kriminal dapat memasang virus atau trojan horse sehingga dapat mengumpulkan informasi (seperti password) yang semestinya tidak berhak diakses.

4. Keamanan dalam operasi

Keamanan dalam operasi termasuk prosedur yang digunakan untuk mengatur dan mengelola sistem keamanan, dan juga termasuk prosedur setelah serangan (post

Model sistem keamanan jaringan diantaranya: 1. Firewall

Menurut Sukmaaji (2012:75) “Firewall merupakan sebuah sistem atau perangkat keamanan pada jaringan komputer yang bertugas untuk menjaga lalu lintas data di dalam jaringan komputer agar berjalan dengan aman dan mencegah lalu lintas data yang tidak aman untuk masuk di dalam jaringan komputer”.

2. Autentikasi

Menurut Sukmaaji (2012:104) “Autentikasi adalah proses pengenalan peralatan, sistem operasi, kegiatan aplikasi dan identitas user login yang terhubung dengan jaringan”.

3. Enkripsi

Menurut Sukmaaji (2012:112) “Enkripsi adalah teknik pengkodean data yang berguna untuk menjaga data atau file di dalam komputer maupun pada jalur komunikasi dari pemakai yang tidak dikendaki”.

2.6.1. Sistem Keamanan Jaringan Wireless

Menurut Kurniawan (2007:188) menyatakan bahwa:

Aspek keamanan wireless sangat penting bagi pengguna jaringan untuk melindungi datanya. Media transmisi radio yang merupakan media transmisi

wireless tidak bisa dibatasi, maka bisa saja orang lain yang lokasinya dekat

dengan kita bisa mencuri informasi tentang e-mail atau data-data lainnya. Untuk itulah diperlukan fasilitas keamanan di jaringan wireless, fitur keamanan ini bisa digunakan untuk mengenkripsi data sehingga komputer lain tidak bisa mengertinya.Berikut fitur keamanan diantaranya adalah Wired Equivalent

Privacy (WEP), Fi Protected Access-Pre Shared Key (WPA-PSK), dan Wi-Fi Protected Access 2-Pre Shared Key (WPA2-PSK).

Sedangkan menurut Hantoro (2009:80) terdapat beberapa sistem keamanan jaringan

wireless diantaranya:

1. WEP

Wired Equivalent Privacy adalah algoritma enkripsi (shared key authentication process) untuk autentikasi user dan enkripsi data payload yang dilewatkan lewat

jaringan wireless. Dengan demikian seperti namanya, maka sistem WLAN dirancang agar sama amannya dengan jaringan wired LAN.

2. WPA-PSK

WPA-PSK atau Wi-Fi Protected Access-Pre Shared Key menggunakan protokol enkripsi yang lebih ampuh dibanding WEP. Dengan WPA-PSK, network key akan diubah secara otomatis dan kemudian diotentikasikan secara teratur. Perangkat Wi-Fi pada umumnya sudah mendukung WPA-PSK”.

3. WPA2-PSK

PSK singkatan dari Wi-Fi Protected Access 2-Pre Shared Key. WPA2-PSK menggunakan protokol enkripsi yang lebih baik dibandingkan dengan WEP maupun WPA-PSK. WPA2-PSK menggunakan algoritma enkripsi AES dan otentikasi 802.1x. sehingga menjamin keamanan data dan kontrol akses jaringan yang lebih baik dibanding WEP dan WPA-PSK.