Jurnal Teknik Informatika dan Sistem Informasi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E- ISSN 2503-2933 593

Manajamen Risiko SIMRS Menggunakan Metode

OCTAVE-S dan Standar Pengendalian ISO/EIC 27001

Ito Setiawan*1, Miyat Sutopo2, Abdul Azis3 1,2,3

Universitas Amikom Purwokerto, Jl. Letjend Pol. Soemarto, telp/fax (0281) 623321 e-mail: *[email protected], [email protected]

Abstrak

Rumah sakit Wishnu Husada Banyumas sudah menerapkan teknologi informasi dalam proses pelayanan namun permasalah yang muncul dalam penerapan sistem informasi sering terjadi seperti human error, server bermasalah dan risiko lainya. Kurangnya dokumentasi dalam penanganan risiko mengakibatkan risiko yang sama sering terulang kembali dikemudian hari. Tujuan dari penelitian ini adalah melakukan evaluasi risiko menggunakan metode OCTAVE-S dan standar pengendalian mengacu pada ISO 27001 pada Rumah sakit. Penelitian ini adalah penelitian kualitatif dengan menggunakan pendekatan studi kasus. Metode pengumpulan data menggunakan studi literatur dan studi lapangan. Hasil yang dicapai dari penelitian ini yaitu mengetahui aset kritis sistem informasi berupa database server dan juga SIMRS, mengetahui ancaman terhadap aset kritis berupa belum adanya beberapa standar prosedur di 6 bagian praktek keamanan. Terdapat 6 praktek keamanan yang mendapat stoplight warna merah, 9 praktek keamanan stoplight warna kuning dan 1 praktek keamanan stoplight warna hijau mengacu pada metode OCTAVE-S. Rencana mitigasi risiko mengacu pada ISO 27001 untuk membantu pihak rumah sakit memetakan sesuai dengan penilaian praktek keamanan yang telah dilakukan.

Kata kunci—Sistem Informasi, OCTAVE-S, ISO 27001

Abstract

Wishnu Husada Banyumas Hospital has applied information technology in the service process, but the problems that arise in the application of information systems often occur such as human error, server problems and other risks. Lack of documentation in managing risks results in the same risks being repeated often in the future. The purpose of this study is to evaluate risk using the OCTAVE-S method and control standards referring to ISO 27001 in hospitals. This research is a qualitative research using a case study approach. The data collection method uses literature studies and field studies. The results achieved from this research are knowing critical information systems in the form of a database server and also SIMRS, knowing the threat to critical assets in the form of the absence of some standard procedures in the 6 parts of security practices. There are 6 security practices that get a red stoplight, 9 yellow stoplight security practices and 1 green stoplight security practice referring to the OCTAVE-S method. The risk mitigation plan refers to ISO 27001 to help the organization map according to the assessment of safety practices that have been carried out.

594 Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E-ISSN 2503-2933

IJCC

Setiawan, et., al [Manajamen Risiko SIMRS Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC

27001]

1. PENDAHULUAN

Meningkatnya ketergantungan organisasi terhadap sistem informasi sejalan dengan risiko yang mungkin timbul dari penerapan sistem informasi. risiko adalah ancaman atau kemungkinan suatu tindakan yang menimbulkan dampak yang berlawanan dengan tujuan yang ingin dicapai [1]. Sistem informasi memiliki risiko yang beragam seperti human error, kerusakan sistem akibat terkena virus, kegagalan kelistrikan karena faktor alam, kebocoran data karena hacker dan lain sebagainya. Risiko-risiko yang timbul tersebut akan menimbulkan dampak kerugian bagi perusahaan baik secara finansial maupun nonfinansial [2]. Maka dari itu dibutuhkan tata kelola risiko yang baik, usaha untuk meminimalkan risiko yang mungkin akan terjadi ataupun untuk mengatasi risiko-risiko yang telah terjadi dan mengatur tata kelola risiko dengan baik dapat dilakukan dengan manajemen risiko [3] [4]. Selain itu manajemen risiko yang baik akan sangat berpengaruh pada manajemen proyek, manajemen kualitas, manajemen layanan TI dan Manajemen Informasi [5]. Manajemen risiko merupakan proses, berbeda dengan penilaian risiko, menimbang kebijakan alternatif dalam konsultasi dengan pihak yang berkepentingan, mempertimbangkan penilaian risiko dan faktor sah lainya dan memilih mencegah yang tepat serta pemilihan kontrol yang baik [6] [7]. Manajemen risiko dan keamanan informasi telah menjadi praktek penting baik di ruang industri pemerintahan maupun swasta [8]. Salah satu bagian yang harus diatur dengan baik adalah bagian teknologi informasi di perusahaan [9]

Teknologi informasi berkembang disemua bidang salah satunya adalah bidang kesehatan. Dalam riset fasilitas kesehatan (rifaskes) di Indonesia tahun 2011 kondisi infrastuktur TIK di rumah sakit (RS) pemerintah sebanyak 82% sudah memiliki akses internet. Selain itu sebanyak 740 rumah sakit sudah mengunakan sistem informasi yang terintergrasi [10]. Penggunaan sistem informasi juga telah digunakan di Rumah Sakit Wishnu Husada Banyumas seperti dalam menginput data pasien, informasi rekam medis, informasi data radiologi, informasi apotek dan lain sebagainya.

Permasalah yang muncul dalam penerapan sistem informasi di Rumah Sakit Wishnu Husada Banyumas seperti data pasien yang tidak terbaca oleh sistem karena salah dalam penginputan data, data yang hilang atau tidak bisa dibuka karena terkena virus, sistem aplikasi yang tidak bisa digunakan karena human error, hardware cepat rusak karena tidak tahu proses penggunaan dan perawatannya, jaringan yang bermasalah karena instalasi yang kurang tepat, kurangnya dokumentasi dalam penanganan risiko sehingga risiko yang sama sering terulang kembali dikemudian hari, kebijakan dalam menangani risiko yang tidak dijalankan dengan baik, rendahnya keamanan terhadap aset informasi yang berakibat data mudah dicuri oleh orang lain, Standar operasional prosedur masih kurang diterapkan dengan baik bahkan belum semua memiliki standar operasional prosedur. Selain itu bila terjadi kendala sistem informasi akan mengganggu Rumah Sakit Wishnu Husada Banyumas dalam mencapai visi dan misi kedepanya.

Jika masalah-masalah yang muncul terhadap aset informasi tidak diperhatikan dan tidak dimitigasi dengan baik maka akan menjadi risiko yang berdampak buruk terhadap Rumah Sakit Wishnu Husada Banyumas. Untuk meminimalkan risiko, mengetahui profil risiko serta membuat mitigasi yang tepat terhadap risiko dibutuhkan pengukuran risiko terhadap aset informasi [11]. Salah satu metode untuk melakukan pengukuran manajemen risiko adalah metode OCTAVE. OCTAVE merupakan salah satu teknik dan metode yang digunakan untuk strategi dan perencanaan risiko keamanan informasi [12]. Metode OCTAVE menjadi metode peringkat pertama dalam evaluasi risiko [13]. Pengukuran risiko pada aset informasi dengan metode OCTAVE-S belum pernah dilakukan di Rumah Sakit Wishnu Husada Banyumas sehingga hal inilah yang mendasari pentingnya dilakukan pengukuran risiko.

Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E- ISSN 2503-2933 595

Sebagai acuan dalam menentukan pengendalian atas risiko yang telah diperoleh dari hasil analisis dapat menggunakan ISO/IEC 27001. ISO/IEC 27001 merupakan standar internasional yang dipersiapkan untuk membangun, mengimplementasikan, mengoperasikan, memonitor, serta merawat dan mengembangkan Sistem Manajemen Keamanan Informasi (SMKI) [14]. Sehingga ISO/IEC 27001 dapat digunakan sebagai acuan dalam menentukan pengendalian atas risiko yang telah dinilai dengan metode penilaian risiko yang digunakan dengan standar internasional [15]. Beberapa hal penting yang patut dijadikan pertimbangan mengapa standar ISO/IEC 27001 dipilih karena standar ini fleksibel dikembangkan dan tergantung dari kebutuhan organisasi, tujuan organisasi, persyaratan keamanan, proses bisnis dan jumlah pegawai dan ukuran struktur organisasi serta ISO/IEC 27001 menyediakan sertifikat implementasi SMKI yang diakui secara internasional yang disebut Information Security Management System (ISMS) Certification [16].

2. METODE PENELITIAN

Penelitian ini adalah jenis penelitian kualitatif dengan menggunakan pendekatan studi kasus. Penelitian ini secara umum dilakukan dengan menggunakan metode OCTAVE-S untuk mengidentifikasi risiko yang ada diperusahaan terkait dengan sistem informasi kemudian mengukur risiko yang telah teridentifikasi serta membuat rencana mitigasi risiko yang nantinya sebagai rekomendasi dalam proses pencegahan serta penanganan risiko tersebut berdasarkan langkah pada metode OCTAVE khususnya OCTAVE-S dan menggunakan ISO 27001 untuk proses pengendalian risiko yang ada. Dalam proses pengambilan data pada penelitian ini menggunakan cara studi literatur dan studi lapangan. Studi literatur adalah mengambil referensi dari buku, artikel, jurnal dan juga internet sedangkan studi lapangan terdapat beberapa metode seperti observasi, wawancara, dan dokumentasi.

Kegiatan penelitian ini dimulai dari studi pendahuluan sampai dengan rekomendasi yang diberikan kepada tempat penelitian. Kerangka pikir pada penelitian ini dijelaskan pada gambar berikut:

596 Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E-ISSN 2503-2933

IJCC

Setiawan, et., al [Manajamen Risiko SIMRS Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC

27001]

3. HASIL DAN PEMBAHASAN

Langkah awal dalam melakukan evaluasi manajemen risiko dengan metode OCTAVE-S adalah melakukan persiapan. Pada fase persiapan terdapat beberapa proses seperti mencari dukungan dari pihak senior manajemen, membuat tim analisis dan menentukan ruang lingkup evaluasi. Pada proses mencari dukungan terhadap senior manajemen peneliti menyakinkan kepada beberapa senior manajemen seperti pimpinan dan kepala tata usaha tentang pentingnya menjaga aset yang dimiliki organisasi dengan cara mempraktekan keamanan organisasi dengan baik mengacu pada metode OCTAVE-S. Proses selanjutnya dibentuklah tim analisis. Setelah dibentuk tim analisis proses selanjutnya adalah tim menentukan ruang lingkup evaluasi terhadap organisasi dan menyiapkan data-data untuk menunjang proses evaluasi. Pengukuran risiko sistem informasi manggunakan metode OCTAVE-S.fase-fasenya adalah sebagai berikut:

1. Fase 1 Membangun Aset Berbasis Profil Ancaman

Pada tahap ini terdapat 2 proses yaitu mengidentifikasi informasi organisasi dan membuat profil ancaman. Dari kedua proses tersebut terdapat 6 aktifitas yaitu membangun kriteria dampak evaluasi, mengidentifikasi aset organisasi, mengevaluasi praktek keamanan, memilih aset kritis, mengidentifikasi syarat-syarat keamanan aset kritis, mengidentifikasi ancaman terhadap aset kritis. Untuk melaksanakan fase ini peneliti melakukan observasi, wawancara terhadap pimpinan, kepala tata usaha dan pengguna sistem untuk memperoleh data. Berikut aset yang dimiliki oleh Rumah Sakit Wishnu Husada Banyumas:

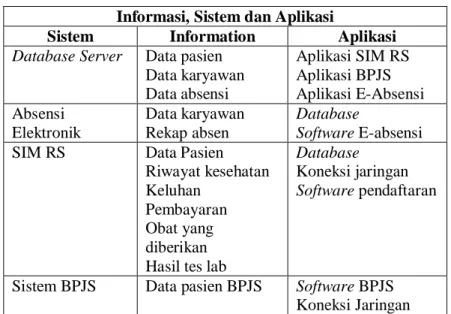

Tabel 1. Aset Informasi

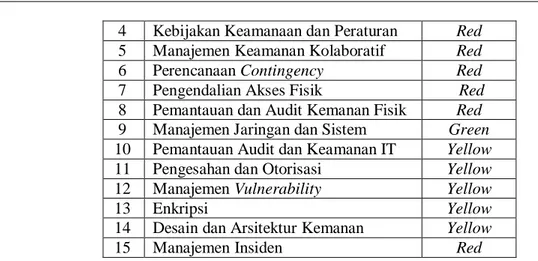

Langkah selanjutnya adalah melakukan evaluasi praktek keamanan organisasi, hasil dari evaluasi tersebut terlihat pada tabel berikut:

Tabel 2. Aset Informasi

No Praktek Keamanan Organisasi Spotlight 1 Kesadaran Keamanan dan Pelatihan Yellow

2 Steategi Keamanan Yellow

3 Manajemen Keamanan Yellow

Informasi, Sistem dan Aplikasi

Sistem Information Aplikasi Database Server Data pasien

Data karyawan Data absensi Aplikasi SIM RS Aplikasi BPJS Aplikasi E-Absensi Absensi Elektronik Data karyawan Rekap absen Database Software E-absensi SIM RS Data Pasien

Riwayat kesehatan Keluhan

Pembayaran Obat yang diberikan Hasil tes lab

Database Koneksi jaringan Software pendaftaran

Sistem BPJS Data pasien BPJS Software BPJS Koneksi Jaringan

Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E- ISSN 2503-2933 597

4 Kebijakan Keamanaan dan Peraturan Red 5 Manajemen Keamanan Kolaboratif Red

6 Perencanaan Contingency Red

7 Pengendalian Akses Fisik Red 8 Pemantauan dan Audit Kemanan Fisik Red 9 Manajemen Jaringan dan Sistem Green 10 Pemantauan Audit dan Keamanan IT Yellow 11 Pengesahan dan Otorisasi Yellow 12 Manajemen Vulnerability Yellow

13 Enkripsi Yellow

14 Desain dan Arsitektur Kemanan Yellow

15 Manajemen Insiden Red

Dalam proses keamanan terhadap aset organisasi secara keseluruhan dapat dilihat pada gambar berikut:

Gambar 2. Praktek Kemanan Aset Organisasi 2. Fase 2 Identifikasi Kerentanan Infrastruktur

Pada fase ini terdapat satu proses yaitu menghitung aset kritis pada organisasi. dari proses tersebut terdapat dua aktivitas yaitu memeriksa jalur akses dan menganalisa proses yang terkait dengan teknologi. Untuk melaksanakan fase ini peneliti melakukan observasi, wawancara terhadap pimpinan, kepala tata usaha dan pengguna sistem untuk memperoleh data. Hasil dari analisis ancaman dan aspek praktek keamanan adalah sebagai berikut:

Tabel 3. Aspek Praktek Keamanan dan Ancaman Aspek Praktek

Keamanan Ancaman

Kebijakan Keamanaan dan Peraturan

1. Belum adanya prosuder formal yang terdokumentasi

Manajemen Keamanan Kolaboratif

2. Belum ada kebijakan untuk bekerjasama dengan pihak eksternal Perencanaan Contingency 3. Tidak adanya rencana pemulihan

bencana

Pengendalian Akses Fisik 4. Prosedur akses fisik yang belum diterapkan secara penuh

Pemantauan dan Audit Keamanan Fisik

5. Belum adanya catatan pemeliharaan 6. Belum adanya pemantauan kesalahan

yang rutin

Manajemen Insiden 7. Belum ada kerjasama dengan pihak penegak hukum

598 Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E-ISSN 2503-2933

IJCC

Setiawan, et., al [Manajamen Risiko SIMRS Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC

27001]

3. Fase 3 Mengembangkan Strategi Keamanan dan Rencana Mitigasi

Tim melakukan identifikasi ancaman apa yang mungkin terjadi berdasar atas belum terpenuhinya aspek praktek keamanan berdasarkan hasil dari sebelumnya. Selanjutnya dari ancaman yang ada tersebut akan dilakukan mitigasi berdasarkan atas standar ISO/IEC 27001.

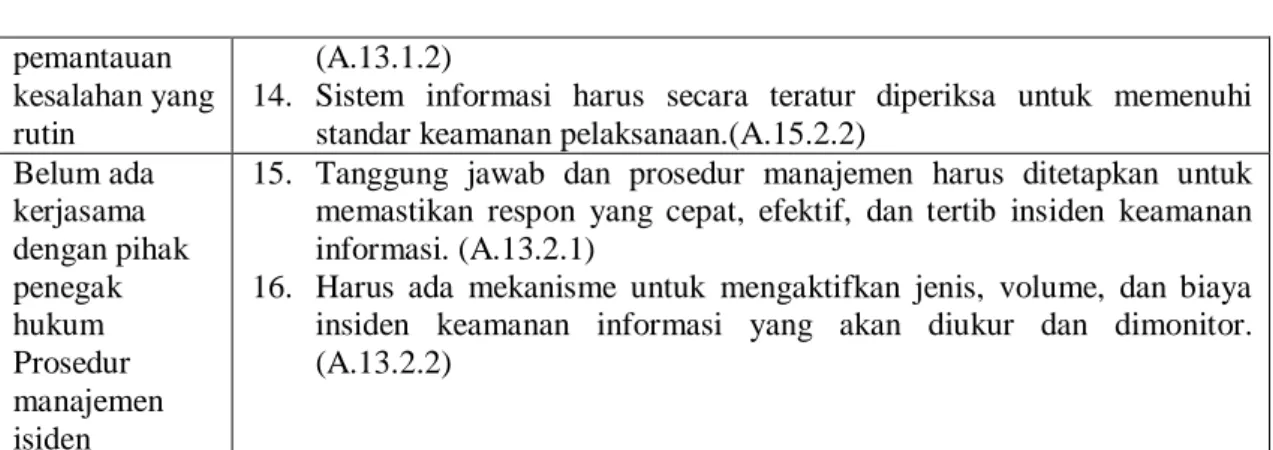

Tabel 4. Kontrol ISO 27001 Terhadap Ancaman

Ancaman Kontrol ISO/IEC 27001

Belum adanya prosuder formal yang terdokumentasi

1. Sebuah dokumen kebijakan keamanan informasi harus disetujui oleh manajemen, dan diterbitkan dan dikomunikasikan kepada seluruh karyawan dan pihak eksternal yang relevan.(A.5.1.1)

2. Prosedur operasi harus didokumentasikan, dipelihara, dan tersedia untuk semua pengguna yang membutuhkannya. (A.10.1.1)

Beluma ada kebijakan untuk bekerjasama dengan pihak eksternal

3. Kegiatan keamanan informasi harus dikoordinasikan oleh perwakilan dari berbagai organisasi dengan peran yang relevan dan fungsi pekerjaan.(A.6.1.2)

4. Perjanjian dengan pihak ketiga yang melibatkan mengakses, pengolahan, berkomunikasi, atau mengelola fasilitas informasi atau informasi pengolahan organisasi, atau menambahkan produk atau jasa untuk fasilitas pengolahan informasi harus mencakup semua persyaratan keamanan yang relevan.( A.6.2.3)

Tidak adanya rencana pemulihan bencana

5. Peristiwa yang dapat menyebabkan gangguan terhadap proses bisnis harus diidentifikasi, bersama dengan probabilitas dan dampak dari gangguan tersebut dan konsekuensinya terhadap keamanan informasi.(A.14.1.2)

6. Rencana harus dikembangkan dan diterapkan untuk memelihara atau memulihkan operasi dan memastikan ketersediaan informasi pada tingkat yang diperlukan dan dalam skala waktu yang diperlukan berikut gangguan, atau kegagalan, proses bisnis penting. (A.14.1.3) 7. Sebuah kerangka tunggal dari rencana kelangsungan bisnis harus

dipelihara untuk memastikan semua rencana konsisten, secara konsisten mengatasi kebutuhan keamanan informasi, dan untuk mengidentifikasi prioritas untuk pengujian dan pemeliharaan. (A.14.1.4)

8. Rencana kesinambungan bisnis harus diuji dan diperbarui. (A.14.1.5) Prosedur akses

fisik yang belum diterapkan secara penuh.

9. Daerah aman harus dilindungi oleh kontrol entri yang sesuai untuk memastikan bahwa personil hanya berwenang diperbolehkan akses.(A.9.1.2)

10. Perlindungan fisik terhadap kerusakan dari kebakaran, banjir, gempa bumi, ledakan, kerusuhan sipil, dan bentuk lain dari bencana alam atau buatan manusia harus dirancang dan diterapkan.(A.9.1.4)

11. Jalur akses seperti daerah pengiriman dan bongkar poin lain di mana orang yang tidak berhak dapat memasuki tempat harus dikontrol dan, jika mungkin, terisolasi dari fasilitas pengolahan informasi untuk menghindari akses yang tidak sah.(A.9.1.6)

Belum adanya catatan pemeliharaan Belum adanya

12. Kejadian keamanan informasi harus dilaporkan melalui saluran manajemen yang tepat secepat mungkin. (A.13.1.1)

13. Semua karyawan, kontraktor dan pengguna pihak ketiga dari sistem informasi dan layanan wajib dicatat dan melaporkan setiap kelemahan keamanan yang diamati atau dicurigai dalam sistem atau layanan.

Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E- ISSN 2503-2933 599

pemantauan kesalahan yang rutin

(A.13.1.2)

14. Sistem informasi harus secara teratur diperiksa untuk memenuhi standar keamanan pelaksanaan.(A.15.2.2)

Belum ada kerjasama dengan pihak penegak hukum Prosedur manajemen isiden

15. Tanggung jawab dan prosedur manajemen harus ditetapkan untuk memastikan respon yang cepat, efektif, dan tertib insiden keamanan informasi. (A.13.2.1)

16. Harus ada mekanisme untuk mengaktifkan jenis, volume, dan biaya insiden keamanan informasi yang akan diukur dan dimonitor. (A.13.2.2)

Tabel 4 di atas menggambarkan kontrol ancaman yang diidentifikasi dalam tabel 3, kontrol mengacu pada ISO 27001. Untuk menyelaraskan antara ancaman dan kontrol, Rumah Sakit Wishnu Husada Banyumas harus melakukan kontrol tersebut untuk mengurangi risiko yang akan terjadi. Organisasi tidak akan melakukan perluasan evaluasi untuk menambahkan aset kritis, jika kegiatan mitigasi yang ada sekarang belum diterapkan secara menyeluruh. organisasi dianjurkan untuk melakukan evaluasi setiap 3 tahun.

4. KESIMPULAN

Dari hasil penelitian dan analisa yang telah dilakukan maka dapat diambil kesimpulan sebagai berikut: (1) Dengan melakukan pengukuran risiko dengan metode OCTAVE-S maka Rumah Sakit Wishnu Husada Banyumas dapat mengelompokan risiko dan mengetahui kelemahan sistem informasi yang dimiliki. (2) Ancaman aset-aset kritis pada Rumah Sakit Wishnu Husada Banyumas yang teridentifikasi adalah: SIM RS, Database Server dan Sistem BPJS. SIM RS digunakan untuk mengelola pasien dari mulai mendaftaran sampai pasien mendapatkan obat. Sistem tersebut saling terintegrasi. Database server digunakan untuk menyimpan data-data penting. (3) Dari lima belas praktek keamanan, Rumah Sakit Wishnu Husada Banyumas memiliki enam praktek keamanan yang bernilai merah yaitu: Kebijakan Keamanaan dan Peraturan, Manajemen Keamanan Kolaboratif, Perencanaan Contingency, Pengendalian Akses Fisik, Pemantauan dan Audit Keamanan Fisik serta manajemen insiden yang telah dibuat rencana mitigasi untuk penanganan risiko yang mungkin terjadi dengan mengacu pada kontrol ISO 27001.

5. SARAN

Melanjutkan praktek keamanaan terhadap aset informasi dan berfokus terhadap praktek keamanan data menggunakan metode ISO maupun metode yang lain secara periodik. Penelitan selanjutnya sebaiknya menghasilkan dokumen dalam pencegahan ancaman dan kerentanan pada aset informasi.

UCAPAN TERIMA KASIH

Peneliti mengucapkan terima kasih dan penghargaan yang setinggi-tingginya kepada pihak Universitas Amikom Purwokerto dan LP2M Universitas Amikom Purwokerto yang telah mendanai penelitian ini melalui program Penelitian Dosen Muda Amikom (PDMA). Peneliti

600 Jatisi ISSN 2407-4322

Vol. 7, No. 3, Desember 2020, Hal. 593-600 E-ISSN 2503-2933

IJCC

Setiawan, et., al [Manajamen Risiko SIMRS Menggunakan Metode OCTAVE-S dan Standar Pengendalian ISO/EIC

27001]

DAFTAR PUSTAKA

[1] Idroes, Ferry, 2008. Manajemen Risiko Perbankan, PT. Raja Grafindo Persada, Jakarta. [2] Sanyoto Gondodiyoto. 2007, Audit Sistem Informasi, Mitra Wacana Media, Indonesia [3] Purtell, T, 2007. A New View on IT Risk Management, 54(10)

[4] Suroso & Fakhrozi. 2018, Assessment of Information System Risk Management with Octave Allegro At Education Institution, Universitas Bina Nusantara, Jakarta.

[5] B. Barafort, A. L. Mesquida, and A. Mas. 2017, “Integrating Risk Management in IT Settings from ISO Standards and Management Systems Perspectives,” Comput. Stand. Interfaces, Vol. 54, pp. 176–185.

[6] ENISA. 2006, Risk Management: Implementation Principles and Inventories for Risk Management/Risk Assesment Method and Tools, ENISA, USA.

[7] Serumena dkk. 2019, Understanding The Risk Model to The Management Information System of The Supply Chain in The Company's Logistics Process, Universitas Atma Jaya, Yogyakarta.

[8] C. Preda. 2013, “Implementing A Risk Management Standard,” J. Def. Resour. Manag., Vol. 4, No. 1, pp. 111–120.

[9] Safa’a I. Hajeer. 2012, Critical Risk Factors for Information System (IS) Projects (IS) Projects Between Sink and Swim, Department of Computer Information Systems. Vol. 2, pp. 1270–1279.

[10] Kemenkes. 2011, SIKDA Generik, Diakses 5 April 2016 dari http://sehatnegeriku.com. [11] Anderes Gui, Dkk. 2008, Pengukuran Resiko Teknologi Informasi (TI) Dengan Metode

OCTAVE-S. Universitas Bina Nusantara. Jakarta

[12] Alberts C, Dorofee A, Stevens J, Woody C. 2005, OCTAVE-S Implementation Guide, Ver 1.0.Januari 2005, Pittsburgh:.Carnegie Mellon University

[13] Hakemi, Aida, Dkk. 2014, Enhancement of Vector Method by Adapting OCTAVE for Risk Analysis in Lagecy System Migration, Universitas Teknologi Malaysia.

[14] ISO/IEC 27001. 2005, Information Technology - Security Techniques – Information Security Management Systems - Requirements.

[15] Stephanus. 2016. Manajemen Resiko Sistem Informasi Menggunakan Metode OCTAVE-S Dan ISO 27001 pada PDAM Tirta Kerta Rahardja, Universitas Bina Nusantara, Jakarta [16] Sarno, R. dan Iffano, I. 2009, Sistem Manajemen Keamanan Informasi, Surabaya: ITS