Keamanan Sistem dan Jaringan Komputer

Analisis Ancaman dengan Metode STRIDE

Pada Sistem Web E-commerce

Kelas XK

Dosen: Hadi Syahrial, M. Kom

Disusun oleh:

1511601500 Ade Setiadi

Program Pasca Sarjana Magister Komputer

Universitas Budi Luhur

Abstraksi

E-Commerce sangat maju di Indonesia terbukti banyaknya situs-situs besar e-commerce laris di Indonesia. Dengan e-commerce penjual dan pemberi diberi kemudahan dalam transaksi. Dibalik kemudahan dan keuntungan e-commerce tentu perlu mewaspadai adanya serangan yang dapat mencuri data pribadi, data kartu kredit, dan data penting lainnya. Untuk itu perlu adanya analisa STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, and Elevation of Prvilege) dengan menggunakan Microsoft Threat Modeling Tool 2016 untuk sebuah aplikasi e-commerce.

Kata kunci: E-Commerce, STRIDE, dan Microsoft Threat Modeling Tool 2016.

Abstract

E-Commerce is very advanced in Indonesia proved much large sites e-commerce demand in Indonesia. With e-commerce sellers and providers given the ease of transaction. Behind the ease and benefits of e-commerce would need to be aware of any attacks that can steal personal data, credit card data, and other important data. For that we need the analysis of STRIDE (Spoofing, Tampering, repudiation, Information Disclosure, Denial of Service, and Elevation of Prvilege) using Microsoft Threat Modeling Tool 2016 to an e-commerce application.

1. Pendahuluan

1.1. Latar Belakang

Perkembangan tahun ke tahun selalu diikuti dengan perkembangan teknologi informasi. Teknologi dapat dimanfaatkan untuk keperluan pribadi dan bisnis. Untuk bisnis misalnya e-commerce, e-commerce sangat maju di Indonesia terbukti banyaknya situs-situs besar e-commerce laris di Indonesia. Dengan e-commerce penjual dan pemberi diberi kemudahan dalam transaksi, beberapa penjual dapat menjual produk walaupun tidak memiliki toko fisik, ada juga penjual yang tidak mempunyai produk sendiri (reseller), untuk pembeli tidak perlu berkunjung ke toko secara langsung dengan begitu dapat menghemat waktu dan biaya. Dalam e-commerce juga pembeli dapat memilih banyak toko dan banyak penjual yang menjajahkan barang dagangannya, membuat pembeli dapat memilih mulai dari harga termurah, terlaris, dan lainnya. Dibalik kemudahan dan keuntungan e-commerce tentu perlu mewaspadai adanya serangan yang dapat mencuri data pribadi, data kartu kredit, dan data penting lainnya. Untuk itu perlu adanya analisa Threat Modeling dengan menggunakan Microsoft Threat Modeling Tool 2016 untuk sebuah aplikasi e-commerce.

1.2. Rumusan Masalah

Setiap penelitian dimulai dari rumusan masalah yang dilanjutkan dengan pemecahan masalah. Setiap penelitian dimulai dari rumusan masalah yang dilanjutkan dengan pemecahan masalah. Beberapa permasalahan sebagai berikut:

1. Bagaimana cara membuat DFD dalam aplikasi threat modeling tool? 2. Bagimana menganalisa STRIDE di aplikasi threat modeling tool?

3. Bagimana mengatahui secara detail serangan-serangan pada aplikasi threat modeling tool?

1.3. Ruang Lingkup

Untuk membangun sistem e-commerce, dibutuhkan analisis dari berbagai aspek. Salah satu analisis yang perlu dilakukan adalah analisis keamanan sistem dari ancaman yang mungkin dapat menyerang sistem e-commerce yang dibuat.

1.4. Tujuan dan Manfaat

Dengan adanya penelitian ini diharapkan peneliti dan pembaca dapat mengerti dan memahami mengenai analisa STRIDE menggunakan Microsoft Threat Modeling Tool 2016, memahami serangan yang mungkin dapat terjadi, dan mengantisipasi serangan tersebut.

2. Landasan Teori 2.1. E-Commerce

E-commerce dapat didefinisikan sebagai segala bentuk transaksi perdagangan atau perniagaan barang atau jasa (trade of goods and service) dengan menggunakan media elektronik. Pada dasarnya e-commerce merupakan dampak dari perkembangan teknologi informasi dan komunikasi, sehingga secara signifikan merubah cara manusia melakukan interaksi dengan lingkungannya, yang dalam hal ini adalah terkait dengan mekanisme dagang. E-Commerce bukanlah sekeda mekanisme penjualan barang atau jasa melalu medium internet, tetapi lebih pada sebuah transformasi binis yang merubah cara-cara perusahaan dalam melakukan aktivitas usahanya sehari-hari (Windasari, 2009)

2.2. Threat / Ancaman

Threat apabila dilihat secara harfiah berarti ancaman, threat disini berarti Bahwa segala sesuatu hal maupun perbuatan yang dapat mengakibatkan sebuah resiko bagi penggunanya. (Mauluddin, 2010).

Adalah tiga level tingkatan yang digunakan dalam menentukan tingkat prioritas ancaman terhadap pengguna :

1. Tinggi / High: Ancaman sumber sangat termotivasi dan sama-sama mampu. Kontrol

keamanan untuk mencegah kerentanan dari dieksploitasi tidak efektif.

2. Moderat / Medium : Sumber Ancaman termotivasi dan mampu dari segi sumber daya. Namun, langkah-langkah keamanan di tempat akan mencegah pelaksanaan kerentanan. Atau, ancaman kekurangan sumber motivasi atau hanya sedikit yang mampu engeksploitasi

kerentanan tersebut.

3. Low / Lemah : Ancaman kekurangan baik sumber motivasi atau kemampuan, atau kontrol ada untuk mencegah atau membatasi secara signifikan eksploitasi vulnerability.

2.3. Microsoft Modeling Tool 2016

Microsoft Modeling Tool 2016 adalah alat yang membantu dalam menemukan ancaman dalam tahap desain proyek perangkat lunak. Ini tersedia sebagai download gratis dari Microsoft Download Center. Rilis terbaru ini menyederhanakan bekerja

dengan ancaman dan menyediakan editor baru untuk mendefinisikan ancaman Anda sendiri. Microsoft Ancaman Modeling Alat 2016 memiliki beberapa perbaikan seperti New Ancaman Grid, Template Editor & Migrasi ada Data Flow Diagram. (Situs Resmi Microsoft, 2015).

3. Tinjauan Pustaka

1. Penelitian yang dilakukan Dinisfu, Kurli Hariawan, dkk dengan judul “Analisis Ancaman dengan Metode STRIDE pada Sistem Email POP3 dan SMTP”. Penelitian ini membahas analisis keamanan sistem email menggunakan metode analisis STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, and

Elevation of Prvilege). Untuk mempermudah pemodelan sistem digunakan “SDL Threat Modeling Tools”. Untuk membangun sistem email pada sebuah perusahaan,

dibutuhkan analisis dari berbagai aspek. Salah satu analisis yang perlu dilakukan adalah analisis keamanan sistem dari ancaman yang mungkin dapat menyerang sistem email yang dibuat. Pada sistem email POP3/SMTP ini, terlihat resiko terbanyak berada pada elemen proses (CAS). Sehingga perlu perhatian keamanan yang lebih pada elemen ini agar dampak resiko keamanan suatu sistem dapat diminimalisir.

2. Penelitian yang dilakukan Benedikta, Wilhelmus, dan Emmy dengan judul "Keamanan Dalam Transaksi Internet". Penelitian ini membahas mengenai penggunaan internet didominasi oleh electronic commerce (e-commerce), melalui internet masyarakat memiliki ruang gerak yang lebih luas dalam memilih produk baik barang maupun jasa, serta melakuka berbagi macam transaksi sesuai dengan keinginannya. Sehingga dalam penggunaannya diatur dalam Undang-Undang Nomor 11 Tahun 2008. Namun dalam dibalik semua sisi positif yang dapat ditawarkan oleh fasilitas electronic ini, ada beberapa permasalahan yang sering terjadi. Penelitian ini membahas mengenai tujuan dari keamanan sistem informasi, berbagai macam serangan keamanan, dan teknologi yang dapat digunakan untuk mengamankan sistem informasi. Permasalahan yang terjadi pada aktivitas e-commerce adalah adanya pemalsuan kartu kredit. Dari hasil survei oleh Gartner Group, pemalsuan kartu kredit 12 kali lebih sering terjadi untuk para peritel e-commerce dibandingkan dengan para pedagang yang bertemu langsung dengan pelanggan mereka (McLeod & Schell, 2011).

3. Penelitian yang dilakukan Amras Mauluddin dengan judul "Penilian Resiko Berupa Ancaman Terhadap Pengguna Facebook Melalui Metode STRIDE". Penelitian ini membahas Facebook / social networking adalah sebuah situs yang merupakan situs

yang sangat popular saat ini karena merupakan situs jejaring sosialsekarang banyak digemari hampir oleh semua manusia di dunia, tetapi penggunaan itu banyak sekali, disadari banyak adanya kejahatan. Adanya kebocoran data pribadi seperti user name dan password email, Kebocoran data pribadi seperti username dan password facebook. Metode Stride adalah satu untuk mengatasi masalah ini dengan kombinasi tiga level penentuan kemungkinan ( Probability Determation ).

4. Penelitian yang dilakukan Khairani Ummah dengan judul “System Security Requirement untuk Perancangan Intelligent Public Transport pada Sistem Pembayaran Elektronik Angkutan Kota”. Penelitian ini membahas contoh permasalahan tarif pada transportasi umum adalah tarif yang kontradiktif pada angkutan kota. Untuk jarak tempuh yang sama, antar angkot dapat memberlakukan tarif yang berbeda. Dalam mengatasi permasalahan tersebut, telah diusulkan sebuah rancangan sistem pembayaran elektronik angkutan kota. Namun, dalam rancangan tersebut belum melibatkan aspek security.Olehkarenaitu,akan dilakukan prosesre-engineering sistem dengan memasukkan aspek keamanan. Untuk melakukan proses re-engineering, digunakan NIST SP 800-160 sebagai panduan system security engineering. Pada makalah ini akan dibahas security requirement dengan menggunakan metodologi security requirement elicitation. Problem frames yang digunakan pada system modeling adalah system requirement yang diturunkan dari stakeholder requirement. Identifikasi ancaman dan kerentanan yang dilakukan menggunakan STRIDE threat list. Identifikasi dan analisis yang dilakukan telah menghasilkan daftar 14 poin security requirement untuk Sistem Pembayaran Elektronik Angkutan Kota.

5. Penelitian yang dilakukan Elsa, Atik, dan Natalia dengan judul “Sistem Informasi Perpusakaan”. Penelitian ini membahas sangat pentingnya nilai sebuah informasi menyebabkan seringkali informasi diinginkan hanya boleh diakses oleh orang-orang tertentu. Jatuhnya informasi ke tangan pihak lain (misalnya pihak lawan bisnis) dapat menimbulkan kerugian bagi pemilik informasi. Sebagai contoh, banyak informasi dalam sebuah perusahaan yang hanya diperbolehkan diketahui oleh orang-orang tertentu di dalam perusahaan tersebut, seperti misalnya informasi tentang produk yang sedang dalam development, algoritma-algoritma dan teknik-teknik yang digunakan untuk menghasilkan produk tersebut. Untuk itu keamanan dari sistem informasi yang digunakan harus terjamin dalam batas yang dapat diterima. Ancaman keamanan sistem informasi adalah sebuah aksi yang terjadi baik dari dalam sistem maupun dari luar sistem yang dapat mengganggu keseimbangan sistem informasi.

Serangan dapat diminimalisir apabila ancaman sudah diprediksi dan dipersiapkan antisipasi sebelumnya atau mungkin sudah dihitung terlebih dahulu melalui metode -metode penilaian resiko dari sebuah ancaman. Ada beberapa -metode yang digunakan dalam mengklasifikasikan ancaman, salah satunya adalah Stride Method ( metode stride ). Serangan dapat diminimalisir apabila ancaman sudah diprediksi dan dipersiapkan antisipasi sebelumnya atau mungkin sudah dihitung terlebih dahulu melalui metode -metode penilaian resiko dari sebuah ancaman. Ada beberapa metode yang digunakan dalam mengklasifikasikan ancaman, salah satunya adalah Stride Method ( metode stride ) .

4. Metode Penelitian

Metode penelitian yang penulis gunakan yaitu analisis STRIDE (Spoofing, Tampering,

Repudiation, Information Disclosure, Denial of Service, and Elevation of Prvilege). Untuk

mempermudah pemodelan sistem, penulis menggunakan Microsoft Threat Modeling Tool 2016.

Menurut (Mauluddin, 2010) STIDE dilihat secara harfiah adalah berarti langkah, namun sebenarnya stride adalah sebuah singkatan yang kebetulan mempunyai hubungan dengan pengertiannya secara harfiah. Metode Stride sendiri adalah sebuah metode yang digunakan untuk mengklasifikasikan jenis kejahatan di dalam sebuah jaringan dan internet berdasarkan kepada jenis ancaman nya ( threats ), jadi pada dasarnya STRIDE adalah singkatan dari lima buah jenis ancaman. Berikut adalah kepanjangan dan pengertian dari stride :

a. Spoofing

Spoofing adalah kemungkinan ancaman dengan menggunakan identitas orang lain sebagai hak akses untuk memasuki sebuah system yang bukan merupakan hak aksesnya.

b. Tampering

Adalah kemungkinan untuk mengubah sebuah data dalam database maupun system tanpa memiliki hak akses terhadap database tersebut.

c. Repudiation

Kemungkinan pembuatan sebuah database atau aplikasi dengan tidak sengaja atau sengaja dengan menyisipkan bugs, virus, tanpa pertanggungjawaban, membuat sebuah account sendiri, sehingga membuat sebuah vulnerability didalam system aplikasi atau database.

d. Information disclosure

Kemungkinan untuk dapat membuka dan membaca sebuah informasi tanpa mempunyai hak otorisasi.

e. Denial of service

Kemungkinan yang menyebabkan sebuah system tidak dapat berjalan atau tidak dapat dipergunakan oleh orang lain.

f. Elevation of privilege

Kemungkinan penyalahgunaan wewenang diluar hak aksesnya sehingga menyebabkan dapat diaksesnya hak akses milik orang lain.

4.1. Aspek Keamanan

Penjelasan aspek keamanan menurut (Sya’ban dkk, 2012) adalah sebagai berikut:

1. Authentication

Authentication adalah proses menentukan apakah sesorang yang masuk merupakan orang yang benar dan berhak. Authentication biasa menggunakan username dan password untuk masuk. Password diasumsikan hanya user yang bersangkutan yang hanya mengetahuinya. Kelemahan sistem ini adalah intruders dapat masuk jika username dan password diketaui.

2. Integrity

Integrity bermaksud bahwa data yang diakses atau dibaca diterima dengan utuh, tidak kurang atau lebih. Hal tersebut mungkin terjadi karena sistem error.

3. Non repudiation

Non Repudiation adalah bahwa pengirim dan penerima tidak dapat mengelak bahwa benar-benar mereka yang melakukannya.

4. Confidentiality

Menurut International Organization for Standardization (ISO) confidentiality adalah memastikan bahwa informasi dapat diakses oleh yang mempunyai hak. Bisa dikatakan bahwa informasi tersebut merupakan informasi yang mengandung privacy/kerahasiaan.

5. Availability

Availability merupakan ketersediaan, yang berarti sebuah informasi selalu tersedia ataupun dapat diakses pada saat dibutuhkan.

6. Authority/Authorization

Authority/Authorization adalah wewenang yang dimilki oleh user yang telah terautentikasi dalam sebuah sistem informasi. Wewenang yang dimilki bisa merubah, memodifikasi, menghapus atau menambah suatu informasi.

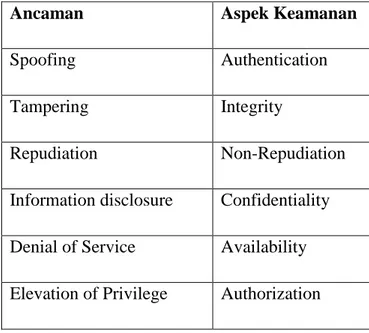

Tabel 1.1 Hubungan Ancaman dan Aspek Keamanan (Sya’ban dkk, 2012)

Ancaman Aspek Keamanan

Spoofing Authentication

Tampering Integrity

Repudiation Non-Repudiation

Information disclosure Confidentiality

Denial of Service Availability

Elevation of Privilege Authorization

Langkah-langkah analisis STRIDE adalah dengan melakukan pemodelan suatu sistem yang menggambarkan cara kerja sistem tersebut (contohnya dengan Data Flow Diagram / DFD). Kemudian setiap bagian dari pemodelan tersebut dianalisis dari kemungkinan ancaman STRIDE.

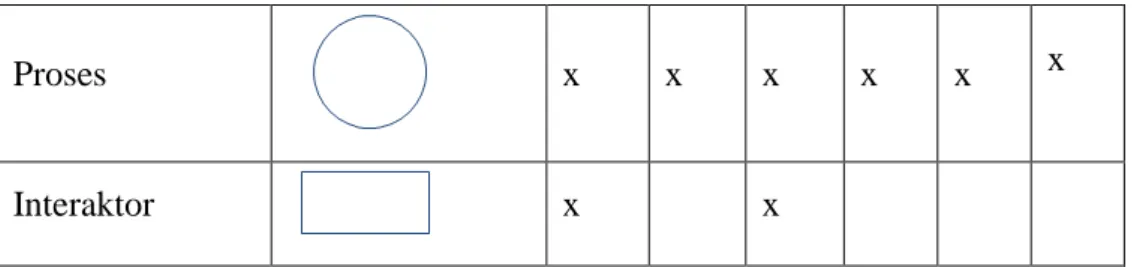

Dalam pemodelan sistem dengan DFD, terdapat 4 simbol elemen yang memiliki ancaman STRIDE yaitu data flow, data store, proses, dan interaktor. Elemen dan ancaman tersebut dapat disimbolkan sebagai berikut:

Tabel 1.2. Simbol DFD dan STRIDE (Sya’ban dkk, 2012)

Elemen Simbol S T R I D E

Data flow x x x

Proses x x x x x x

Interaktor x x

4.2. SDL (Security Development Lifecycle) Threat Modeling Tools

Menurut (Sya’ban dkk, 2012) SDL Threat Modeling Tools merupakan suatu perangkat lunak yang diperkenalkan oleh Microsoft untuk membantu melakukan analisis STRIDE terhadap suatu sistem. Tools ini menampilkan framework untuk melakukan analisis STRIDE dengan siklus sebagai berikut:

Gambar 1. Proses SDL Threat Modeling (Sya’ban dkk, 2012)

Penjelasan elemen-elemen dari Proses SDL Threat Modeling yang terdapat pada gambar 1.1 adalah sebagai berikut (Sya’ban dkk, 2012):

a). Vision merupakan gambaran umum dari sistem yang akan dianalisis. Tahap ini menjelaskan cara kerja dari suatu sistem.

b). Model merupakan pemodelan dari sistem menjadi suatu diagram sistem (sebagai contoh adalah menggunakan Data Flow Diagram / DFD).

c). Identify Threat merupakan inti dari analisis model. Pada tahap ini dilakukan analisis STRIDE terhadap setiap elemen pada suatu sistem.

d). Mitigate merupakan solusi yang dipilih untuk menanggulangi hasil dari analisis ancaman STRIDE.

e). Validate merupakan tahapan untuk mengesahkan model sistem yang telah dibuat. Pada tahap ini diperhatikan prioritas dampak dari ancaman STRIDE dan solusi yang diberikan.

7. Hasil dan Pembahasan

7.1. Gambaran Umum Sistem (Vision)

Umumnya sistem e-commerce menggunakan cloud computing, artinya aplikasi, penyimpanan, dan informasi lainnya tersimpan di internet. User atau pengguna dapat mengakses aplikasi web e-commerce dengan menggunakan browser dan browser yang meminta data untuk web server, sql database, dan cloud storage.

7.2. Pemodelan Sistem (Model)

Atau untuk lebih jelasnya dapat di lihat pada: http://kuliah.adesetiadi.id/uts-jarkom.htm

7.4. Pengesahan Sistem (Validate)

Dari hasil identifikasi ancaman yang mungkin terjadi pada sistem e-commerce sebagai berikut:

No Elemen

Jumlah Resiko

Keterangan Low Medium High

1 Data Flow: - Request - - 8 - - Response - - 8 - 2 Data Store - SQL Database - - 4 SQL Database may be spoofed by an attacker and this may lead to data being

written to the attacker's target instead of SQL Database. - Cloud Storage - - 4 - 3 Proses - Web Server - 1 3

Browser may be spoofed by an attacker and this may lead to unauthorized

access to Web Server.

-Web Application

- 1 3

Browser may be spoofed by an attacker and this may lead to unauthorized

access to Web Application. 4 Interaktor - Human User - - 2 - - Browser - - 8 -

8. Penutup

8.1 Kesimpulan

Berdasarkan hasil analisa dan perumusan masalah yang telah dilakukan, maka penulis dapat menyimpulkan bahwa:

1. Untuk dapat membuat DFD di aplikasi threat modeling diperlukan pengetahuan simbol-simbol yang digunakan.

2. Untuk menganalisa di dalam aplikasi threat modeling dapat dilihat dengan menggunakan threat list.

3. Untuk dapat melihat detail threat dapat mengekspor ke dalam ekstrensi .htm. 8.2 Saran

Untuk menanggulangi permasalahan dan mencapai hasil yang baik, maka saran dan pendapat yang penulis kemukakan adalah dalam membuat DFD di threat modeling tool diperlukan pengetahuan mengenai lingkungan bisnis aplikasi yang akan dianalisa. Dengan begitu akan mempermudah dalam pembuatannya.

9. Daftar Pustaka

Anna, Benedikta, Wilhelmus, dan Emmy. 2011. "Keamanan Dalam Transaksi Internet". Yogyakarta: Universitas Gadjah Mada.

Mauluddin, Amras. 2010. "Penilaian Resiko Berupa Ancaman Terhadap Pengguna Facebokk Melalui Metode STRIDE". Bandung: Jurnal Informasi Vol 3 No 1.

Microsoft, 2015. “Microsoft Threat Modeling Tool 2016”.

https://www.microsoft.com/en-us/download/details.aspx?id=49168 (diakses 28 Oktober 2016).

Suryana, Elsa. 2013. "Sistem Informasi Perpustakaan". http://elsa-suryana-

fisip12.web.unair.ac.id/artikel_detail-79306-Umum-Keamanan%20Sistem%20Informasi.html (diakses 28 Oktober 2016).

Sya'ban, Dinisfu, Kurli, dkk. 2012. "Analisis Ancaman dengan Metode STRIDE pada Sistem Email POP3 dan SMTP". Jakarta: Universitas Budi Luhur.

Ummah, Khairani. 2016. "System Security Requirement Untuk Perancangan Intelligent Public Transport Pada Sistem Pembayaran Elektronik Angkutan Kota".

Wirdasari, Dian. Teknologi E-Commerce Dalam Proses Bisnis. 2009. Jurnal SAINTIKOM Vol. 7/No. 2/Agustus 2009. STMIK Tiguna Dharma.