Risk Assesment Sistem Informasi Manajemen Personel atau

Aplikasi Riwayat Hidup (RH) di lingkungan TNI AU

Untuk memenuhi tugas dari mata kuliah Risk Assesment and Security Management (RASM)

Dosen:

Toto Suharto,S.Kom.,MT.

Dibuat Oleh:

Iim Abdurrohim NIM: L.25.012.0010 Muhammad Taher Jupri NIM: L.25.012.0012

Adi Hendrarini NIM: L.25.012.0013

PROGRAM PASCA SARJANA TEKNIK INFORMATIKA

2015

Risk Assesment Sistem Informasi Manajemen Personel atau

Aplikasi Riwayat Hidup (RH) di lingkungan TNI AU

Untuk memenuhi tugas dari mata kuliah Risk Assesment and Security Management (RASM)

Dosen:

Toto Suharto,S.Kom.,MT.

Dibuat Oleh:

Iim Abdurrohim NIM: L.25.012.0010 Muhammad Taher Jupri NIM: L.25.012.0012

Adi Hendrarini NIM: L.25.012.0013

PROGRAM PASCA SARJANA TEKNIK INFORMATIKA

2015

Risk Assesment Sistem Informasi Manajemen Personel atau

Aplikasi Riwayat Hidup (RH) di lingkungan TNI AU

Untuk memenuhi tugas dari mata kuliah Risk Assesment and Security Management (RASM)

Dosen:

Toto Suharto,S.Kom.,MT.

Dibuat Oleh:

Iim Abdurrohim NIM: L.25.012.0010 Muhammad Taher Jupri NIM: L.25.012.0012

Adi Hendrarini NIM: L.25.012.0013

Daftar Isi

1. Studi Organisasi dan Analisa Sistem... 3

1.1. Studi Organisasi Disminpersau... 3

1.2. Analisis Sistem Riwayat Hidup (RH) ... 5

2. Identifikasi Risiko... 5

2.1. Identifikasi Asset... 6

2.2. Identifikasi Ancaman ... 7

2.3. Identifikasi Kerentanan ... 8

2.4. Analisis Tingkat Risiko... 15

2.5. Analisis Dampak Terhadap Sistem... 15

2.6. Evaluasi/ Perlakuan Risiko ... 16

2.7. Mitigasi Risiko... 19

Risk Assesment Sistem Informasi Manajemen

Personel atau Aplikasi Riwayat Hidup (RH) di

lingkungan TNI AU

1. Studi Organisasi dan Analisa Sistem

Penggunaan teknologi informasi oleh TNI Angkatan Udara saat ini masih dalam skala terbatas di beberapa bidang diantaranya Aplikasi Intelijen, Aplikasi Operasi, Aplikasi Logistik, Aplikasi Produksi Kesehatan, Aplikasi Perencanaan Program Kegiatan dan Aplikasi Personel. Khusus di bidang personel, teknologi informasi TNI AU yang telah digunakan dalam rangka peningkatan dan pengembangan pembinaan personel berupa aplikasi terapan meliputi Eksekutif Informasi Sistem (EIS), Riwayat Hidup (RH), Daftar Penghasilan Pokok (DPP), Photobase (personel) dan Nominatif Personel(1).

Penggunaan teknologi informasi yang telah diterapkan oleh TNI Angkatan Udara melalui beberapa aplikasi di atas, pada saat ini dilaksanakan oleh Disinfolahta sebagai pengolah data dan manajerial dalam penggunaan sistem data base, software, hardware, operator dan maintenance.

Sedangkan aplikasi terapan khususnya di bidang personel secara umum dilaksanakan di Disminpersau melalui upaya pembinaan tenaga manusia (binpersman) meliputi penyediaan, pendidikan, penggunaan, perawatan dan pemisahan personel.

1.1. Studi Organisasi Disminpersau

Atas dasar Peraturan Kepala Staf TNI Angkatan Udara (Perkasau) tentang Pokok Organisasi dan Prosedur Dinas Administrasi Personel TNI AU;

personel meliputi sebagian fungsi pembinaan personel yang terdiri atas penyediaan/pengadaan, pendidikan, penggunaan, pemisahan dan penyiapan penyaluran personel TNI AU serta pembinaan bidang profesi administrasi dan dinas khusus . Pasal 3 berbunyi: Dalam rangka pelaksanaan tugas Disminpersau menyelenggarakan fungsi-fungsi sebagai berikut(2):

a. Menyelenggarakan pembinaan prajurit TNI AU, meliputi: 1) Penyediaan prajurit TNI AU

2) Penggunaan prajurit TNI AU

3) Pemisahan dan penyaluran prajurit TNI AU b. Menyelenggarakan pembinaan PNS TNI AU meliputi:

1) Pengadaan PNS TNI AU 2) Penggunaan PNS TNI AU 3) Pemisahan PNS TNI AU

c. Menyelenggarakan pembinaan profesi Korps Administrasi dan Khusus serta pembinaan Wanita TNI AU.

d. Menyelenggarakan penyiapan calon siswa pendidikan untuk prajurit dan PNS TNI AU.

e. Mengadakan koordinasi dan kerja sama dengan badan-badan dan instansi terkait di dalam dan diluar TNI AU.

f. Mengajukan pertimbangan dan saran kepada Kasau mengenai hal-hal yang berhubungan dengan bidang tugasnya.

Bab II Pasal 4 tentang Susunan Organisasi sebagi berikut:

a. Eselon Pemimpin: Kepala Dinas Administrasi Personel TNI AU, disingkat Kadisminpersau;

b. Eselon Pembantu Pemimpin/Staf: Sekretariat Dinas, disingkat Setdis; c. Eselon Staf Pelaksana:

1) Subdinas Penyediaan Prajurit, disingkat Subdisdiajurit. 2) Subdinas Administrasi Prajurit, disingkat Subdisminjurit. 3) Subdinas Administrasi Pegawai Negeri Sipil disingkat

Subdisminpns.

5) Subdinas Pembina Profesi Administrasi dan Khusus, disingkat Subdisbinprof Adm & Sus.

1.2. Analisis Sistem Riwayat Hidup (RH)

Fokus penilaian risiko yang dijadikan kasus pada penulisan ini adalah pada aplikasi riwayat hidup (RH) personel TNI AU.

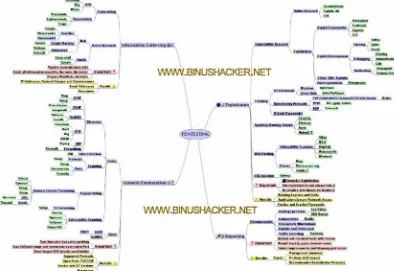

Tujuan aplikasi digambarkan dalam diagram ikan dibawah ini:

1.2-1Gambar Tujuan Aplikasi Riwayat Hidup (RH)

2. Identifikasi Risiko

2.1. Identifikasi Asset

Didalam identifikasi asset ini penilaian asset menggunakan metode penilaian kualitatif dari kebutuhan terhadap keterjaminan Confidentiality, Integrity dan Availability (C,I,A) adapun kriteria nya sebagai berikut:

Aspek Keterjaminan

C,I,A Bobot

Low (L) 1

Medium (M) 2

High (H) 3

Adapun daftar identifikasi aset sebagai berikut:

NO KLASIFIKASIASSET DESKRIPSI KETERJAASPEK

MINAN

Nilai Asset

1. Data/ Informasi C I A

a. Berkas fisik

Dokumen duplikat berupa: dikum/ ijazah, dikma/dikbangum, kursus pendidikan militer, sk kenaikan pangkat, sk jabatan, tanda kehormatan

L

1 L1 M2 4

b. Data digital

Seluruh data riwayat hidup personel TNI AU dan PNS TNI AU yang tersimpan didalam database dan ditempatkan didalam server

H

3 M2 H3 8

c. Data User Berisi seluruh data user yangmemiliki hak akses kedalam aplikasi personel

H

3 H3 H3 9

2. Perangkat Lunak

a. Sistem operasi Baik di server maupun di klienmenggunakan SO yang sama M2 H3 M2 7 b. Web browser Aplikasi yang digunakan untukmenjalankan aplikasi riwayat hidup M2 M2 H3 7

c. DBMS Yang digunakan sebagai pengolahdatabase untuk aplikasi riwayat hidup

H

3 H3 H3 9

d. Aplikasi riwayathidup Adalah aplikasi utama untukmenjalankan seluruh sistem manajamen personel

H

3 M2 H3 8

3. Perangkat keras dan perangkat jaringan komputer a. Access point Perangkat transmisi data secarawireless menghubungkan node

dengan jaringan

M

2 M2 M2 6

c. Modem Perangkat untuk koneksi jaringanlokal dengan penyedia ISP H3 M2 H3 8

d. Kabel (UTP) Media transmisi data untukmenghubungkan perangkat satu dengan yang lain

M

2 M2 M2 6

e. PC Server Perangkat komputer yang digunakanuntuk menyimpan aplikasi riwayat hidup

H

3 H3 H3 9

f. Client PC

Semua perangkat komputer baik pc, laptop, notebook, dan tablet yang terhubung dalam jaringan komputer untuk melakukan akses kepada aplikasi riwayat hidup

H

3 H3 M2 8

4. Sumber daya manusia

a. Administrator Orang/ bagian yang melakukan tugasuntuk melakukan maintenance dan manajemen teknologi informasi

H

3 M2 M2 7

b. User aksesterbatas Orang/bagian yang memiliki hakakses terhadap aplikasi dengan batasan tertentu (Non administrator)

M

2 M2 M2 6

c. User umum Orang/bagian yang mendapatkanakses terbatas/ view saja untuk melihat informasi umum

L

1 L1 L1 3

2.2. Identifikasi Ancaman

Dalam menentukan penilaian ancaman terhadap asset ada dua katergori yang dapat dilakukan yaitu melihat kekuatan ancamannya dan kemungkinan seringnya terjadi, adapun bobot masing-masing penilaian ancaman tersebut dibawah ini:

Penilaian ancaman dengan melihat kekuatan ancamanya:

Kekuatan

Ancaman Keterangan Bobot

Low (L) Ancaman tidak mempengaruhi operasi

bisnis 1

Medium (M) Ancaman mempengaruhi operasi bisnis,

tetapi masih bisa ditangani 2

High (H) Ancaman sangat mempengaruhi dan

mengganggu operasi bisnis 3

Penilaian ancaman dengan melihat probabilitas kemungkinan seringnya terjadi ancaman:

Probabilitas Bobot

(J)

Kadang-kadang (K) 2

Sering (S) 3

Ancaman terhadap asset yang dimiliki sebagai berikut:

No Nama Asset Jenis

Ancaman KekuatanAncaman Probabilitas NilaiAncaman 1 Data/ Informasi

a. Berkas fisik Threat-1 L(1) K(2) 2

b. Data digital Threat-2 H(3) K(2) 6

c. Data User Threat-3 H(3) J(1) 3

2. Perangkat Lunak

a. Sistem operasi Threat-4 H(3) K(2) 6

b. Web browser Threat-5 M(2) K(2) 4

c. DBMS Threat-6 H(3) K(2) 6

d. Aplikasi riwayat hidup Threat-7 H(3) K(2) 6

3. Perangkat keras danperangkat jaringan komputer

a. Access point Threat-8 M(2) K(2) 4

b. Switch/hub Threat-9 M(2) J(1) 2

c. Modem Threat-10 H(3) K(2) 6

d. Kabel (UTP) Threat-11 M(2) K(2) 4

e. PC Server Threat-12 H(3) K(2) 6

f. Client PC Threat-13 H(3) S(3) 9

4. Sumber daya manusia

a. Administrator Threat-14 H(3) K(2) 6

b. User akses terbatas Threat-15 H(3) K(2) 6

c. User umum Threat-16 L(1) J(1) 1

2.3. Identifikasi Kerentanan

Untuk melakukan penilaian tingkat kerentanan ada beberapa teknik penilaian kerentanan diantaranya adalah:

1) Automated vulnerability scanning tools 2) Security testing and evaluation

3) Penetration Testing 4) Code Review

5) Interview people and users 6) Questionnaires

Penetration Testing adalah metode untuk mengevaluasi keamanan sistem komputer atau jaringan dengan mensimulasikan serangan dari sumber yang berbahaya. Sebagai contoh serangan yang dilakukan oleh Black Hat Hacker ,

Cracker , Defacer , dsb(3).

Gambar 2.3-1Penetration Testing Roadmap(3)

Penulis menuliskan artikel tentang penetration testing ini sebelumnya akan dijadikan referensi dalam penilaian kerentanan ini tetapi karena sesuatu hal yang belum bisa penulis lakukan sesuai dengan arahan pentesting maka penulis melakukannya dengan cara by referensi internet untuk setiap ancamannya.

Adapun penilaian kerentanan memiliki bobot sebagai berikut:

Nilai Kerentanan Keterangan Bobot

Low (L) Aset yang sulit untuk diubah sehingga

membutuhkan waktu lama untuk diserang 1

Medium (M) Aset yang tidak terlalu sulit untuk diubah tapi dibutuhkan waktu agak lama untuk diserang

2

Daftar identifikasi kerentanannya sebagai berikut:

No Asset Jenis

Ancaman Bentuk Ancaman Kerentanan NilaiKerentanan Total Nilai

1 Data/ Informasi

a. Berkas fisik Threat-1

Faktor Perusak: Bencana alam dan Manusia (sengaja maupun tidak sengaja) (4)

Bencana kebakaran(4)

Ruang penyimpanan karena struktur bangunan, lokasi maupun bahan yang digunakan mudah rusak (4)

Tidak semua ruang penyimpanan berkas memiliki alarm fire

L(1)

L(1)

2

b. Data digital Threat-2

Data korups

Malware/ spyware/ Trojan Horse

Virus & worm

Pelanggaran pemeliharaan sistem informasi

Tidak terdapat proteksi penggunaan komputer terhadap pengguna/ user

Tidak ada aplikasi pendeteksi dari gangguan keamanan dari komputer

Setiap user pengguna komputer dengan bebas menggunakan eksternal storage

Tidak ada mekanisme pengawasan pengguna komputer

c. Data User Threat-3

Pemberitahuan akses login ke pihak yang tidak

berwenang

Penyadapan (sniffing)

Belum ada kebijakan yang mengatur tentang pentingnya akses login pribadi user ke sistem

Tidak ada proteksi terhadap data yang tersimpan

M(2)

H(3)

5

2. Perangkat Lunak

a. Sistem operasi Threat-4 Error register

Waktu komputer error

Tidak dilakukan maintenance berkala

Tidak adanya pemeriksaan berkala

Tidak terpasang aplikasi pendeteksi

M(2) M(2)

Virus & Worm dan pengamanPengguna dengan bebas

menggunakan eksternal disk M(2)

b. Web browser Threat-5

Java/ active x error

Software error

Web physing

Tidak ada penjadwalan secara berkala update pada web browser

Tidak ada aturan yang mengatur instalasi komputer

Tidak ada konfirmasi yang membenarkan user jika berhasil mengakses situs yang benar

M(2) M(2) M(2)

6

c. DBMS Threat-6

Aplikasi error (crash)

Penyalahgunaan hak akses

Terjadinya error antara koneksi basisdata dengan aplikasi

Tidak ada pembaharuan dari versi database

Tidak ada prosedur pemantauan pada penggunaan mesin server

Tidak ada log untuk mencatat aktifitas administrator dan user lainnya

Mekanisme atau prosedur

pemeliharaan aplikasi tidak terjadual

L(1) L(1)

M(2)

4

d. Aplikasi riwayathidup Threat-7

Brute force login

Ilegal encoding

Kesalahan penggunaan perangkat lunak

Tidak ada batasan ketika user gagal melakukan login

Tidak ada batas jumlah karakter password

Belum ada kebijakan penyandian

Pemahaman pengguna terhadap antar muka masih kurang

Kurangnya dokumentasi mengenai

M(2)

L(1) L(1)

Session Hijacking

SQL Injection

penggunaan perangkat lunak

Tidak ada kebijakan yang mengharuskan pengguna membersihkan temporary

Aplikasi menerima seluruh karakter yang di inputkan

Kurang pengujian atau validasi pada aplikasi sehingga terbuka untuk di hack

M(2)

M(2)

3. Perangkat keras danperangkat jaringan komputer

a. Access point Threat-8

Interfensi sinyal

Guessing password attack

Pencurian hardware

Ip address scanning

Terganggu karena dekat dengan perangkat yang mengganggu sinyal

Password yang digunakan terlalu mudah

Terpasang ditempat yang tidak aman

Konfigurasi jaringan komputer yang masih menggunakan default

L(1)

M(2) H(3) H(3)

9

b. Switch/hub Threat-9

Kerusakan perangkat

Pencurian perangkat

Faktor usia perangkat yang terlalu lama tidak ada update

Kurangnya perhatian terhadap penyimpanan perangkat

L(1) L(1)

2

c. Modem Threat-10 IP spoofing Konfigurasi menggunakan defaultKonfigurasi yang tidak memenuhi standar keamanan

Wiretapping

telnet remote login

Ottentifikasi yang terlalu mudah

Data yang saling bertukar pada media jaringan komputer tidak terlindungi

Setiap kompter yang terhubung dengan internet dapat mengakses dan melakukan login terhadap router

L(1)

L(1)

d. Kabel (UTP) Threat-11

Kerusakan fisik kabel jaringan komputer

Korosi dan pembekuan

Kurang pemeliharaan kabel karena tidak ada pemeliharaan berkala

Kurang perhatian pemeliharaan terhadap kabel

L(1)

L(1)

2

e. PC Server Threat-12

Gangguan listrik

Api

DNS spooffing

Sumber listrik yang tidak stabil

Tidak dipatuhi kebijakan larangan merokok sehingga api dari rokok menimbulkan kebakaran

Tidak ada pemantauan terhadap user yang mengakses server

M(2) H(3)

M(2)

7

f. Client PC Threat-13 Pencurian perangkat keras Kurangnya pengawasan danperlindungan fisik terhadap

penyimpanan media perangkat keras

M(2) 2

4. Sumber daya manusia

a. Administrator Threat-14

Kesalahan penanganan

Kesalahan pengkodean programming

Prosedur rekruitmen personil yang tidak sesuai

Kesalahan penggunaan perangkat TI

Pelatihan keamanan yang tidak cukup

Tidak cukup pengujian terhadap perangkat lunak

L(1)

L(1)

Pelanggaran ketersediaan

personil Hanya satu orang yang mengertipengelolaan TI

Ketidakhadiran personil

L(1)

b. User aksesterbatas Threat-15

Kesalahan penggunaan perangkat TI

Pencurian dokumen

Penyebaran data rahasia

Pelatihan yang tidak cukup

Prosedur rekruitmen personil yang tidak sesuai

Kebijakan hak akses menggunakan infrastruktur TI yang belum memadai

Bekerja tanpa ada pengawasan yang cukup

Belum ada aturan atau kebijakan yang mengatur penjaminan data yang bersifat rahasia

M(2)

M(2) M(2)

6

c. User umum Threat-16 Penyalahgunaan hak akses Kurangnya kebijakan atau aturantentang hak akses menggunakan infrastruktur TI

2.4. Analisis Tingkat Risiko

Untuk menentukan tingkat risiko menggunakan estimasi kuantitatif yaitu:

Tingkat risiko = asset x threat x vulnerability Threat = kekuatan ancaman x probabilitas

Maka daftar ini menunjukkan tingkat risiko yang ada:

No Asset Nilai

Asset NilaiAncaman NilaiKerentanan TingkatRisiko KriteriaRisiko 1 Data/ Informasi

a. Berkas fisik 4 2 2 16 N

b. Data digital 8 6 8 384 D

c. Data User 9 3 5 135 L

2. Perangkat Lunak

a. Sistem operasi 7 6 6 252 H

b. Web browser 7 4 6 168 M

c. DBMS 9 6 4 216 M

d. Aplikasi riwayat

hidup 8 6 8 384 D

3. Perangkat keras dan perangkat jaringan

4. Sumber daya manusia

a. Administrator 7 6 3 126 L b. User akses terbatas 6 6 6 216 M

c. User umum 3 1 3 9 N

2.5. Analisis Dampak Terhadap Sistem

Bobot nilai kriteria dampak terhadap sistem

Bobot

Nilai Kriteria Dampak Batas Bawah Batas Atas

1 Negligible (N) 3 81

2 Low (L) 82 162

3 Medium (M) 163 243

4 High (H) 244 323

Bobot nilai dampak = nilai asset x ancaman x (ancaman x probabilitas) Daftar nilai dampak terhadap sistem

No Asset Nilai

Aset NilaiAncaman Nilai(ancaman x probabilitas)

Nilai

Dampak KriteriaDampak

1 Data/

4. Sumber daya

manusia

a. Administrator 7 3 6 126 L

b. User akses

terbatas 6 3 6 108 L

c. User umum 3 1 1 3 N

2.6. Evaluasi/ Perlakuan Risiko

Access point M T M T AM A A M A T A A M T T A T

Switch/hub N T AM T AM A A AM T T A A AM T T A T

Modem M T M T AM A A M A T A A M T T A T

Kabel (UTP) N T AM T AM A A AM T T A A AM T T A T

PC Server D AM M AM M A A M A AM A A M AM AM A AM

Client PC L T AM T A T T A T T T T A T T T T

Sumber daya manusia

Administrator L T AM T A T T A T T T T A T T T T

User akses

terbatas M T M T AM A A M A T A A M T T A T

User umum N T AM T AM A A AM T T A A AM T T A T

Catatan penjelasan: Diterima = T Dialihkan = A Mitigasi = M

2.7. Mitigasi Risiko

Berkas Fisik

Ancaman Kerentanan Skenario

Daftar Pustaka

1. Devano, Iwan Surya Dharma. OPTIMALISASI SISTEM INFORMASI MANAJEMEN DALAM PEMBINAAN PERSONEL TNI ANGKATAN UDARA

GUNA MENDUKUNG TUGAS PADA LIMA TAHUN MENDATANG. dibaca

pada tanggal 22/04/2015 : http://iwansuryadharma.blogspot.com/, 2009. Internet Blog.

2. TNI MARKAS BESAR ANGKATAN UDARA. Penyempurnaan

Pokok-Pokok Organisasi dan Prosedur Disminpersau Disaeroau. Jakarta :

Peraturan KASAU No. Perkasau/10/III/2008 Tanggal 10 Maret 2008, 2008. Perkasau.

3. Hacking: Penetration Testing Concept. Binus Hacker. [Online] Independent Hacking Community. [Cited: Mei 12, 2015.] http://www.binushacker.net/hacking-penetration-testing-concept.html.