MODUL

JARINGAN KOMPUTER

Disusun oleh :

Indah Purnamasari ST, MKom.

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

NUSA MANDIRI

JAKARTA

2018

▸ Baca selengkapnya: kabel yang digunakan sebagai media penghubung dalam jaringan komputer, kecuali? (1 poin)

(2)MODUL JARINGAN KOMPUTER

KATA PENGANTAR

Puji syukur penulis panjatkan kehadirat Allah SWT, yang telah memberikan rahmat dan hidayahnya sehingga modul Jaringan Komputer ini dapat terselesaikan dengan baik. Selanjutnya modul ini disusun untuk memberikan gambaran bagi mahasiswa yang mempelajari mata kuliah jaringan komputer dengan software Cisco Packet Tracer.

Tak lupa penulis mengucapkan banyak terima kasih kepada semua pihak yang telah membantu dengan tenaga dan pikirannya, terima kasih juga kepada rekan–rekan instruktur, dosen dan semuanya yang tidak bisa disebutkan satu persatu, yang selalu mendukung penulis sehingga modul ini sehingga dapat selesai sesuai yang kita inginkan semua.

Penulis menyadari masih banyak kekurangan dalam penyusunan modul ini. Untuk itu saran dan kritik yang membangun sangat penulis harapkan guna perbaikan dan pengembangan modul ini ke depan.

Akhir kata penulis berharap semoga modul Jaringan Komputer ini dapat dipergunakan sebaik-baiknya dan dapat dijadikan referensi untuk mahasiswa umum yang ingin mempelajari mata kuliah jaringan komputer dengan software Cisco Packet Tracer.

Jakarta, Agustus 2018

MODUL JARINGAN KOMPUTER

DAFTAR ISI

Cover ... 1

Kata Pengantar ... 2

Daftar Isi ... 3

Pertemuan 1 Pengenalan Jaringan Komputer dan penjelasan tugas ... 4

Pertemuan 2 IP Address dan Subnetting...14

Pertemuan 3 Perangkat Jaringan ...20

Pertemuan 4 Instalasi Media Transmisi Jaringan...23

Pertemuan 5 Topologi Jaringan...25

Pertemuan 6 Jaringan Sederhana ...29

Pertemuan 9 Switching ... 31

Pertemuan 10 Router ... 34

Pertemuan 11 Seven Layer OSI ... 37

Pertemuan 12 Pembuatan Jaringan Sederhana 2 ... 42

Pertemuan 13 Routing Fundamental ... 60

Pertemuan 14 Pembuatan Jaringan Sederhana 3 ... 61

Daftar Pustaka...62

MODUL JARINGAN KOMPUTER

Pertemuan 1

Pengenalan Jaringan Komputer

1. Definisi

Jaringan komputer adalah hubungan dua buah device ataupun lebih yang digunakan untuk berkomunikasi diantara device tersebut. Jaringan komputer adalah suatu sistem yang terdiri atas komputer dan perangkat jaringan lainnya yang bekerja sama untuk mencapai tujuan tertentu”. Komputer, printer atau perangkat keras lainnya yang terhubung dengan jaringan disebut dengan istilah node. Jaringan komputer juga dapat dibedakan berdasarkan beberapa kriteria, seperti luas area, media transmisi, pola operasi

2. Komponen Pembentuk Jaringan 1. End Device

2. Perantara Perangkat Jaringan 3. Media Transmisi

-Wired -Wireless

Untuk membangun sebuah jaringan komputer, diperlukan sebuah media Transmisi baik menggunakan Kabel maupun menggunakan Wireless.

Media transmisi merupakan media yang digunakan untuk mengirimkan informasi antara pengirim dan penerima. Berdasarkan media penghantar yang digunakan, jaringan komputer dibagi menjadi wire network dan wireless network.

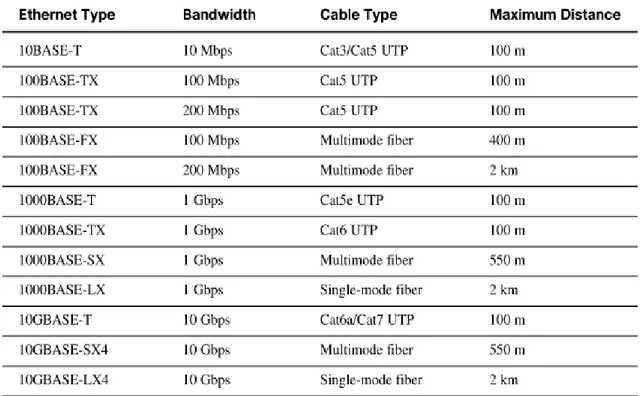

MODUL JARINGAN KOMPUTER

penghantar. Kabel yang umumnya digunakan pada jaringan komputer biasanya menggunakan bahan dasar tembaga. Ada juga jenis kabel lain yang menggunakan bahan fiber optic atau serat optik. Biasanya bahan tembaga banyak digunakan pada LAN, sedangkan untuk MAN dan WAN menggunakan gabungan kabel tembaga dan serat optik. Ada beberapa jenis kabel yang saat ini dipergunakan pada jaringan komputer dan dapat dikategorikan dalam beberapa jenis , yaitu:

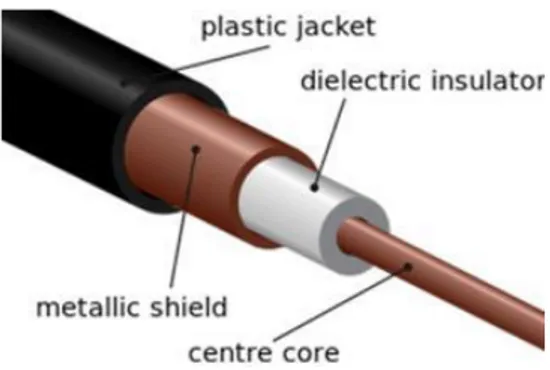

a. Kabel Coaxial

Kabel coaxial terdiri atas konduktor silindris yang menggelilingi sebuah kabel tembaga inti yang konduktif. Media ini merupakan salah satu konduktor yang baik dalam menghantarkan elektron. Kabel coaxial digunakan untuk berbagai jenis komunikasi data dan biasanya digunakan untuk kabel antenna TV.

Gambar 1. Kabel Coaxial

Kabel coaxial memiliki karakteristik yang unik dan memiliki beberapa komponen, yaitu: 1) Kabel tembaga (centre core) berfungsi sebagai media konduktor listrik dan berada pada

tengah-tengah atau inti kabel coaxial.

2) Lapisan dielectric isolator berfungsi sebagai isolator yang memisahkan antara kabel tembaga dan lapisan metal.

3) Lapisan metal (metallic shield) berfungsi untuk melindungi kabel utamanya kabel tembaga dari interferensi atau gangguan dunia luar.

4) Lapisan plastic (plastic jacket) berfungsi sebagai pelindung terluar kabel yang akan menjaga kabel berhubungan langsung dengan lingkungan sekitar.

Berdasarkan ukuran diameter, kabel coaxial terdiri dari dua jenis, yaitu:

1) Kabel thinnet (RG-58 atau RG-59) biasanya berwarna hitam. Kabel yang digunakan untuk thinnet bersifat lentur (mudah dililit) sehingga cocok digunakan di dalam ruangan (indoor). Secara teori, panjang kabel minimal yang digunakan untuk membangun network yaitu sekitar 45 cm. Sedangkan panjang maksimal adalah 185 meter.

2) Kabel thicknet (RG-8) biasanya diberi warna kuning. Sedangkan untuk ukuran kabel thicknet lebih besar dan lebih kaku dibandingkan kabel thinnet. Panjang maksimal kabel thicknet mencapai 500 meter, sehingga cocok digunakan untuk luar ruangan (outdoor).

MODUL JARINGAN KOMPUTER

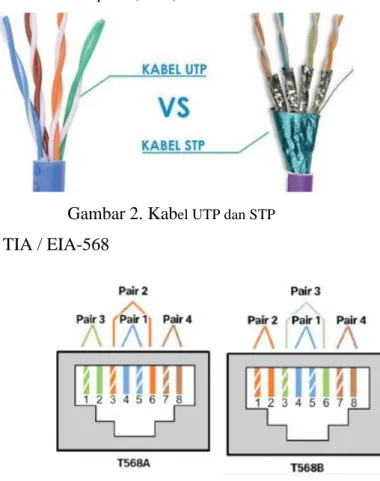

b. Kabel Twisted Pair

Kabel twisted-pair merupakan jenis kabel yang paling banyak digunakan, misalkan untuk kabel LAN maupun kabel telepon. Media ini terdiri dari dua jenis yaitu shielded twisted pair (STP) dan unshielded twisted pair (UTP).

Gambar 2. Kabel UTP dan STP Standar Kabel UTP : TIA / EIA-568

Gambar 3. TIA 568

1) Shielded Twisted Pair (STP)

Shielded memiliki arti sebagai selubung pembungkus yang berfungsi untuk mencegah adanya electromagnetic interference (EMI) maupun radio frekuensi interference (RFI). Hal ini menjadi salah satu keunggulan STP dibandingkan dengan UTP, akan tetapi secara ekonomis STP menjadi lebih mahal dibandingkan UTP. Dari segi kecepatan transfer data, STP kecepatannya mencapai 10-100 Mbps. Panjang maksimum kabel yang diijinkan adalah 100 meter. Dalam segi instalasi, kabel STP lebih kaku dibandingkan kabel UTP. 2) Unshielded Twisted Pair (UTP)

Unshielded memiliki arti tanpa selubung pembungkus, sehingga UTP lebih rentan terhadap gangguan interferensi elektromagnetik dibandingkan STP. Kabel UTP memiliki banyak keunggulan, harga kabel UTP lebih murah dibandingkan media lainnya, selain itu biaya perawatan dan perbaikan juga cukup murah. Kecepatan transfer data mencapai 10-100 Mbps. Kekurangan kabel UTP adalah rentan terhadap efek interferensi elektris yang berasal dari media atau perangkat-perangkat di sekelilingnya. Panjang kabel maksimal

MODUL JARINGAN KOMPUTER

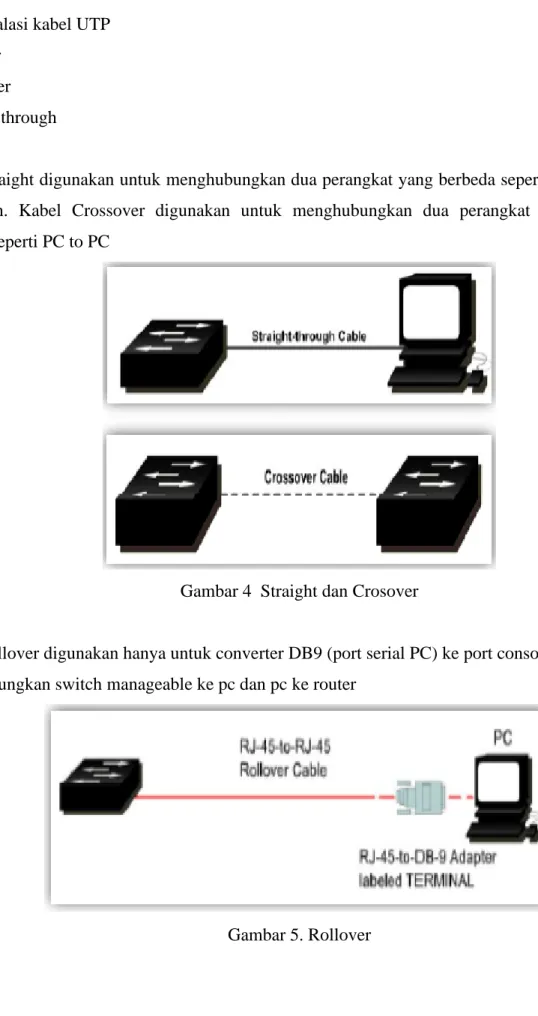

yang diijinkan adalah 100 meter. Jenis instalasi kabel UTP

–Rollover –Crossover –Straight-through

Kabel Straight digunakan untuk menghubungkan dua perangkat yang berbeda seperti PC to Switch. Kabel Crossover digunakan untuk menghubungkan dua perangkat yang berbeda seperti PC to PC

Gambar 4 Straight dan Crosover

Kabel Rollover digunakan hanya untuk converter DB9 (port serial PC) ke port console. Menghubungkan switch manageable ke pc dan pc ke router

MODUL JARINGAN KOMPUTER

Gambar 6. Tipe-tipe kabel

c. Kabel Fiber Optic

Kabel fiber optic atau serat optik merupakan suatu alat media komunikasi yang berguna untuk mentransmisikan data melalui media cahaya.

Teknologi ini melakukan perubahan sinyal listrik ke dalam sinyal cahaya yang kemudian disalurkan melalui serat optik dan selanjutnya di konversi kembali menjadi sinyal listrik pada bagian penerima.

Gambar 7. Kabel Fiber Optic

Jaringan wireless adalah jaringan komputer yang menggunakan gelombang radio untuk transfer datanya

Teknologi wireless memiliki standar yang telah ditetapkan oleh Institute of Electrical and Electronic Engineers (IEEE). Standar IEEE untuk teknologi wireless diantaranya:

a. Standar IEEE 802.11a, merupakan standar dengan frekuensi 5 Ghz dengan kecepatan 54 Mbps. Keuntungan standar 802.11a adalah kapasitas yang cukup tinggi, mencapai 12

MODUL JARINGAN KOMPUTER

channel dan mendukung aplikasi yang membutuhkan performa tinggi. Standar 802.11a tidak kompatibel dengan standar 802.11b/g.

b. Standar IEEE 802.11b, merupakan standar dengan frekuensi 2.4 Ghz dengan kecepatan 11 Mbps.

c. Standar IEEE 802.11g, merupakan standar dengan frekuensi 2.4 Ghz dengan kecepatan 54 Mbps.

d. Standar IEEE 802.11n, bekerja pada frekuensi 2.4 Ghz dengan kecepatan transfer 100 Mbps.

Jaringan wireless tentu memiliki banyak kelebihan seperti hemat kabel dan lain-lain, namun jaringan ini memiliki kelemahan yang secara umum dapat dibagi menjadi 2 jenis, yaitu kelemahan pada konfigurasi dan jenis enkripsi yang digunakan. Untuk mengatasinya terdapat berbagai jenis model-model keamanan jaringan wireless, yaitu: a. WEP (Wired Equivalent Privacy) adalah suatu metode pengamanan jaringan nirkabel,

merupakan standar keamanan & enkripsi pertama yang digunakan pada wireless. Enkripsi WEP menggunakan kunci yang dimasukkan (oleh administrator) ke client maupun access point.

b. WPA-PSK (Wi-Fi Protected Access – Pre Shared Key) adalah metode pengamanan dengan WPA ini diciptakan untuk melengkapi sistem yang sebelumnya, yaitu WEP. Teknik WPA didesain menggantikan metode keamanan WEP, yang menggunakan kunci keamanan statik, dengan menggunakan TKIP (Temporal Key Integrity Protocol) yang mampu berubah secara dinamis. Protokol TKIP akan mengambil kunci utama sebagai starting point yang kemudian secara reguler berubah sehingga tidak ada kunci enkripsi yang digunakan dua kali.

c. WPA2-PSK (Wifi Protected Access 2 Pre-Shared Key) adalah security terbaru untuk wireless dan lebih bagus dari WEP dan WPA-PSK. Dalam WPA2-PSK ada dua jenis decryption, yaitu advanced encryption standard (AES) dan temporal key integrity protocol (TKIP).

MAC address filtering merupakan metode filtering untuk membatasi hak akses dari MAC address yang bersangkutan. Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC filtering. MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti: pencurian PC card dalam MAC filter dari suatu access point sniffing terhadap WLAN.

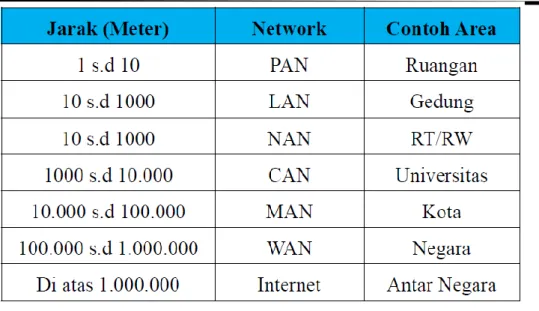

Jenis Jenis Jaringan Komputer Berdasarkan Luas Area

MODUL JARINGAN KOMPUTER

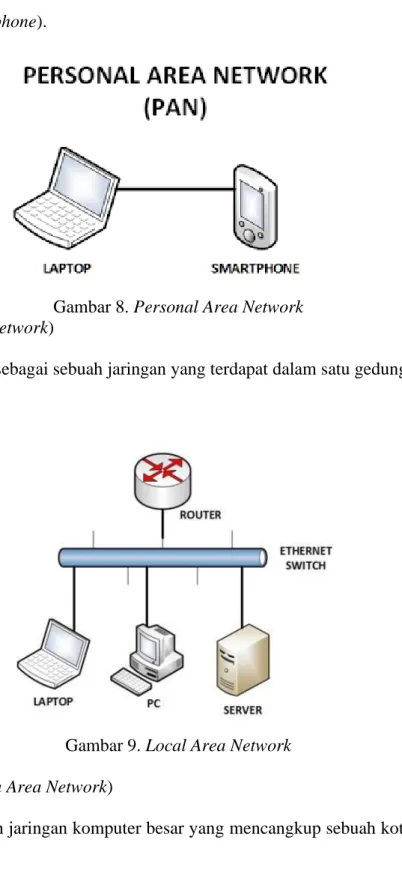

PAN (Personal Area Network)

PAN merupakan jaringan komputer yang dibentuk oleh beberapa buah komputer atau

antara komputer dengan peralatan non-komputer (seperti: printer, mesin fax, telepon

selular, PDA, handphone).

Gambar 8. Personal Area Network LAN (Local Area Network)

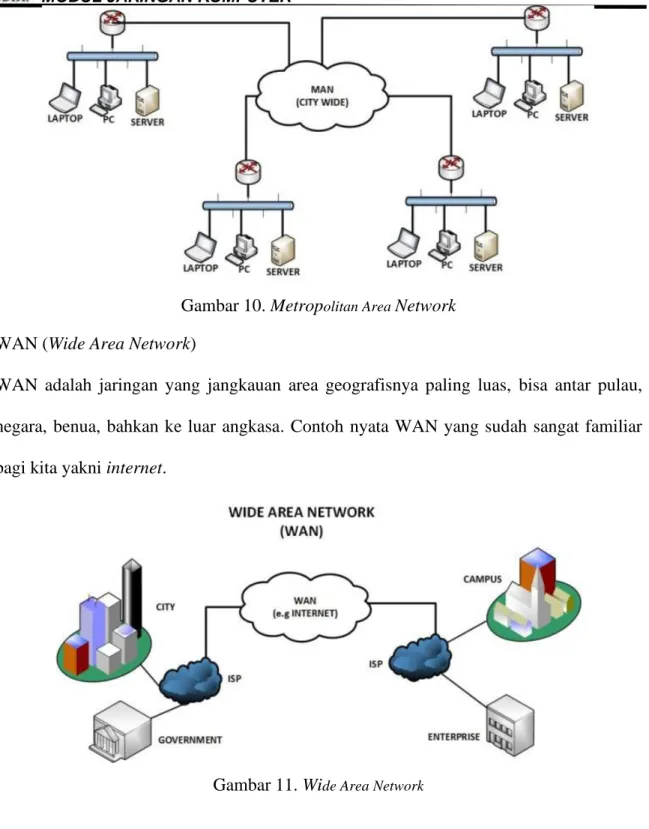

LAN didefinisikan sebagai sebuah jaringan yang terdapat dalam satu gedung, kantor, atau

kampus.

Gambar 9. Local Area Network

MAN (Metropolitan Area Network)

MAN adalah sebuah jaringan komputer besar yang mencangkup sebuah kota atau sebuah

MODUL JARINGAN KOMPUTER

Gambar 10. Metropolitan Area Network

WAN (Wide Area Network)

WAN adalah jaringan yang jangkauan area geografisnya paling luas, bisa antar pulau,

negara, benua, bahkan ke luar angkasa. Contoh nyata WAN yang sudah sangat familiar

bagi kita yakni internet.

MODUL JARINGAN KOMPUTER

Gambar 12. Jenis-jenis Jaringan Komputer Keamanan Jaringan

-Ancaman Keamanan Jaringan Komputer • Virus, worm, dan trojan horse • Spyware dan adware

• serangan zero-day, juga disebut serangan zero-jam • serangan hacker

• intersepsi data dan pencurian • Pencurian identitas

-Solusi Keamanan Jaringan Komputer • Antivirus dan antispyware • Filtering firewall

• Sistem firewall khusus • Access control list (ACL)

• Intrusion prevention systems (IPS) • Virtual Private Networks (VPN)

3. Penjelasan Tugas

a. Mahasiswa diminta untuk membuat resume Jenis jenis Jaringan Komputer dan di upload di blog

b. Pembentukan kelompok untuk pertemuan 4 dan 6

c. Penjelasan alat yang dibutuhkn untuk tugas kelompok pertemuan 4 dan 6

4. Kriteria Penilaian

MODUL JARINGAN KOMPUTER

1) Range nilai: 0-100

2) Penilaian konfigurasi dasar perangkat jaringan Cisco =30 % 3) Penilaian testing = 40% (Keberhasilan eksekusi program) 4) Penilaian diketahui pada saat tanya jawab = 30%

5. Contoh Penilaian Konfigurasi : 30% x 100 =30 Testing : 40% x 100 = 40 Tanya Jawab : 30% x 100 = 30 TOTAL NILAI : 100 6. Project Program

a. Instalasi Kabel Jaringan b. Navigating the IOS c. Konfigurasi Switch Cisco d. Konfigurasi Router Cisco

e. Pembuatan Jaringan Sederhana 1 f. Pembuatan Jaringan Sederhana 2 g. Pembuatan Jaringan Sederhana 3

PERTEMUAN 2 IP Address dan Subnetting

IP Address

IP address merupakan alamat dari sebuah komputer yang dibentuk oleh sekumpulan bilangan biner sepanjang 32 bit, yang dibagi atas 4 bagian. IP address merupakan sebuah indetitas dari host pada jaringan komputer. IP address yang digunakan untuk keperluan LAN/intranet disebut sebagai IP address local. Sedangkan IP address yang digunakan untuk keperluan internet disebut IP address public.

IP address (Internet protokol address) adalah metode pengalamatan pada jaringan komputer dengan memberikan sederetan angka pada komputer (host), router atau peralatan jaringan lainnya”. IP address sebenarnya bukan diberikan kepada komputer (host) atau router, melainkan pada interface jaringan dari host atau router tersebut.

Mekanisme pengalamatan dengan menggunakan IP dapat menggunakan dua alternatif pilihan yaitu bisa menggunakan IPv4 (Internet Protocol versi 4) atau IPv6 (Internet Protocol versi 6). Mekanisme pengalamatan dengan menggunakan IP versi 4 cukup sederhana, karena jumlah pola pengalamatan yang digunakan sebanyak 32 bit. Dari jumlah bit tersebut, dibagi menjadi empat bagian, setiap bagian panjangnya 8 bit. Masing-masing bagian dinamakan dengan istilah octet, dimulai dari octet 1, octet 2, octet 3, octet 4. Nilai tiap octet diantara 0 sampai 255 dalam format bilangan desimal atau 00000000 sampai 11111111 dalam format bilangan biner.

Tabel 1.

Internet Protocol Address

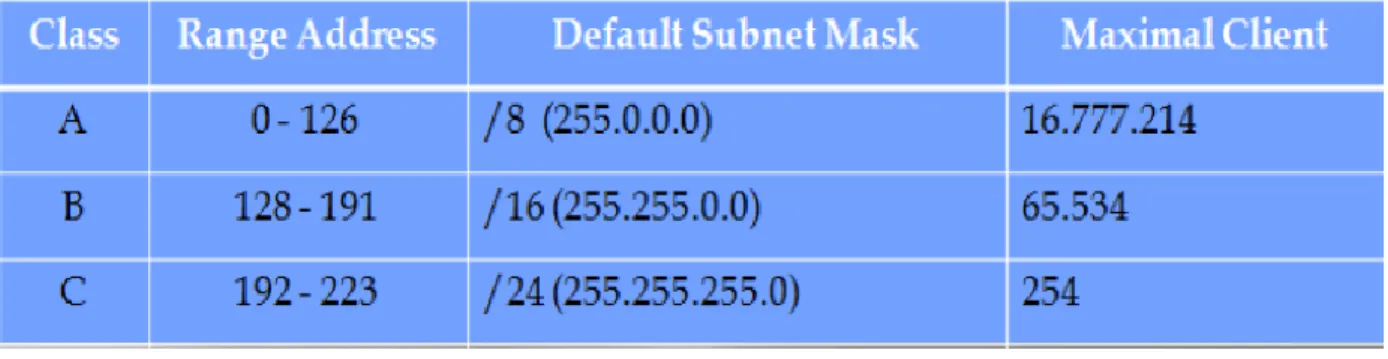

Secara umum, terdapat lima kelas dalam pola pengelompokkan IP address, yaitu kelas A,B,C,D dan E. Namun dalam praktiknya hanya kelas A,B dan C yang bisa digunakan untuk keperluan umum.. Sedangkan kelas D dan E digunakan untuk keperluan khusus.

Tabel 2.

Konsep IP address (kelas A,B dan C) menggunakan dua parameter utama, yaitu alamat network dan alamat host. Kedua parameter tersebut akan digunakan dalam proses pencarian alamat tujuan dari penerima sebuah data (paket).

Gambar 1. Network ID dan Host ID

a. Kelas A

Pada kelas ini, 8 bit pertama merupakan bit-bit network (network bit), sedangkan 24 bit terakhir merupakan bit-bit untuk host.

b. Kelas B

Pada kelas ini, 16 bit pertama merupakan bit-bit network (network bit), sedangkan 16 bit terakhir merupakan bit-bit untuk host.

c. Kelas C

Pada kelas ini, 24 bit pertama merupakan bit-bit network (network bit), sedangkan 8 bit terakhir merupakan bit-bit untuk host.

1. IP Address Public

IP address public merupakan IP address yang dapat diakses di jaringan internet. IP public juga dikenal sebagai globally routable unicast IP address. Ketika sebuah perangkat memiliki IP public dan terkoneksi ke jaringan internet, maka perangkat tadi bisa diakses darimanapun melalui jaringan internet juga. Akan tetapi kita tidak bisa memasang sembarang IP public di sebuah device, ada aturan mengenai alokasi IP public menurut (Lukman & Bachtiar, 2018). Berikut ini adalah rentang IP address public yang dikelompokkan berdasarkan kelas yaitu:

a. IP address yang dapat digunakan untuk kelas A adalah 1.0.0.0 sampai 9.255.255.255 dan 11.0.0.0 sampai 126.255.255.255

b. IP address yang dapat digunakan untuk kelas B adalah 128.0.0.0 sampai 172.15.255.255 dan 172.32.0.0 sampai 191.255.255.255

c. IP address yang dapat digunakan untuk kelas C adalah 192.0.0.0 sampai 192.167.255.255 dan 192.169.0.0.0 sampai 223.255.255.255

2. IP Address Private

Alamat IP khusus ini digunakan untuk mengalamati sebuah komputer yang berada pada jaringan lokal dan jaringan tersebut tidak terhubung ke internet. Apabila ingin terhubung ke jaringan internet, perlu menggunakan IP address public menurut (Nugroho, 2016). Dari ketiga pembagian kelas dalam konsep pengalamatan IPv4, yaitu kelas A, B dan C. Tidak semua IP address pada kelas tersebut termasuk ke dalam kategori alamat private. Berikut adalah rentang IP address private yang dikelompokkan berdasarkan kelas, yaitu: a. Kelas A untuk IP address 10.0.0.0 sampai 10.255.255.255

b. Kelas B untuk IP address 172.16.0.0 sampai 172.31.255.255 c. Kelas C untuk IP address 192.168.0.0 sampai 192.168.255.255 3. Subnet Mask

Dalam memberikan sebuah alamat pada komputer, terdapat parameter lainnya selain IP address. Parameter tersebut adalah subnet mask, default gateway dan alamat dari server DNS. Menurut (Nugroho, 2016) “Subnet mask itu sendiri merupakan sebuah nilai yang digunakan untuk menunjukkan letak alamat network dari sebuah komputer”.

Gambar 2. Pengalamatan Komputer

Sama seperti format pengalamatan IPv4, subnet mask terdiri dari 32 bit dan dibagi menjadi empat octet. Subnet mask juga dikelompokkan menjadi tiga kelas, yaitu kelas A, B dan C.

Gambar 3. Netmask Default

menunjukkan Penulisan nilai subnet mask dapat pula dituliskan dalam bentuk notasi slash. Misalnya subnet mask default untuk kelas A yaitu 255.0.0.0 menjadi /8, subnet mask default untuk kelas B yaitu 255.255.0.0 menjadi /16, atau subnet mask default untuk kelas C yaitu 255.255.255.0 menjadi /24. Nilai sesudah tanda slash menandakan jumlah bit 1 yang digunakan pada subnet mask.

Dari proses pengisian IP address dan nilai subnet mask, akan didapatkan tiga parameter berikut:

a. Network address (NA) merupakan IP address wilayah sebuah komputer.yang terhubung ke dalam jaringan.

b. Broadcast address (BA) merupakan IP address yang digunakan bersama. c. Range host address (RHA) merupakan rentang IP address yang boleh

digunakan untuk alamat host dalam sebuah network.

Subnetting

Penggunaan subnetting dapat menentukan besarnya jumlah client yang dapat mengakses ke dalam sebuah jaringan komputer

Subnetting artinya proses dalam membagi wilayah jaringan besar menjadi beberapa wilayah jaringan kecil. Subnetting juga bisa dikatakan sebagai proses pemecahan network address (NA). Proses tersebut menghasilkan beberapa network address yang baru.

Subnetting dapat dilakukan dengan perhitungan dari nilai subnet mask yang digunakan untuk menentukan jumlah alamat network dan menghitung jumlah IP address yang bisa digunakan untuk pengalamatan interface perangkat (komputer).

a. Dalam menentukan blok subnet, perhitungan yang digunakan yaitu: Blok subnet = 256 – (nilai octet terakhir pada subnet mask).

b. Rumus menghitung jumlah alamat network (NA)

∑ NA = 2x, dimana ‘x’ adalah jumlah bit ‘1’ pada nilai subnet mask.

c. Untuk menentukan nilai broadcast address (BA), cara yang digunakan yaitu dengan mengganti semua bit-bit host (yang bernilai 0 biner pada network address) menjadi bernilai 1 biner.

d. Rumus menghitung jumlah IP address untuk host (RHA)

∑ RHA = 2y – 2, dimana ‘y’ adalah jumlah bit ‘0’ pada nilai subnet mask

Contoh Subnetting

Alamat IP Address 192.168.10.1/25

Berapakah jumlah network dan host yang terbentuk? 11111111. 11111111. 11111111.10000000 : /25 Network : 2n Host : 2h-2

: 21 : 27-2

Penjelasan Tugas

Mahasiswa diminta untuk membuat perhitungan subnetting dari soal yang diberikan untuk IP address kelas A, B, C

PERTEMUAN 3 Perangkat Jaringan

Dalam membangun sebuah jaringan komputer yang lebih besar terdapat beberapa device yang harus digunakan seperti:

1.Hub 2.Switch 3.Access Point 4.Router, dll HUB

Hub biasanya dipilih sebagai perangkat perantara dalam jaringan LAN yang sangat kecil dimana bandwidth pengguna tidak mengalami masalah. Namun, dalam perkembangan jaringan saat ini, hub telah digantikan oleh switch

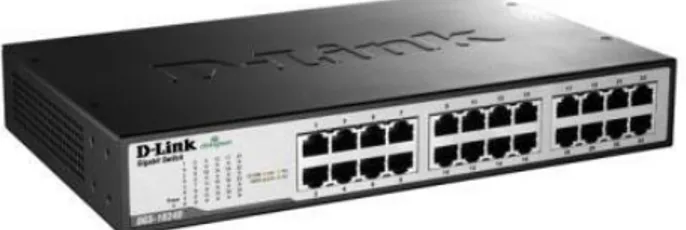

SWITCH

Switch nampaknya kini lebih disukai daripada hub dalam membangun sebuah jaringan lokal (LAN). Perangkat switch dapat membagi beberapa segmen collision domain dan menyediakan keamanan yang lebih baik dibandingkan dengan hub Switch adalah perangkat keras komputer yang berfungsi untuk melakukan bridging transparan atau menghubungkan beberapa segmentasi jaringan dan meneruskan frame berdasarkan alamat fisik perangkat atau alamat MAC

Hirarki Switch

Gambar 2. Hirarki Switch ROUTER

Router sering digunakan untuk menghubungkan beberapa network yang berbeda. Router merupakan perangkat utama yang digunakan untuk menghubungkan jaringan LAN, WAN dan WLAN

Menurut (Sofana, 2014) “Router sering digunakan untuk menghubungkan beberapa network. Baik network yang sama maupun berbeda dari segi teknologinya. Seperti menghubungkan network yang menggunakan topologi bus, star dan ring”.

Sumber: https://www.ayoksinau.com/pengertian-router-fungsi-router-dan-cara-kerja-router/ Gambar 3. Router

NIC (Network Interface Card)

Kartu jaringan merupakan interface yang menghubungkan PC dengan sebuah

Gambar 4. Network Interface Card Access Point

Access point adalah sebuah node yang telah dikonfigurasi untuk menghubungkan jaringan lokal dengan jaringan wireless. Access point bertindak sebagai pusat pemancar dan penerima untuk sinyal-sinyal radio WLAN

Gambar 5. Access Point

Penjelasan Tugas

Mahasiswa diminta untuk membuat resume Repeater, Bridge dan NIC kemuadian di upload di blog

PERTEMUAN 4

Instalasi Media Transmisi Jaringan

1. Alat yang dibutuhkan

- Kabel UTP Minimal 5 Meter,

- RJ 45 minimal 20 Buah atau 1 (Satu) Box Untuk 1 kelas, - LAN Tester, - Tang Crimping, 2. Membuat Kabel - Straight - Crossover - Rollover Gambar 1. TIA 568

Gambar 3 Kael Rollover TIA 568 B

3. Uji Konektivitas

PERTEMUAN 5 Topologi Jaringan

Definisi Topologi

Topologi jaringan komputer merupakan suatu teknik untuk menghubungkan komputer yang satu dengan komputer lainnya yang merangkai menjadi sebuah jaringan. Klasifikasi Topologi 1. Physical Topology 2. Logical Topology 3. Signal Topology 1. Physical Topologi

Topologi yang menggambarkan penempatan node jaringan dan koneksi fisik di antara jaringan komputer

- Topologi Bus - Topologi Star - Topologi Ring - Topoli dual Ring - Topologi Tree - Topologi Mesh - Topologi Hybrid

- Topologi Bus

Topologi bus adalah topologi jaringan komputer yang menggunakan sebuah kabel utama (backbone) sebagai tulang punggung jaringan”.

a. Kelebihan topologi bus yaitu:

1) Apabila terjadi gangguan pada node, tidak akan menggangu komputer yang lainnya. 2) Peralatan utamanya media kabel, harga relatif lebih murah.

b. Kekurangan topologi bus yaitu:

1) Topologi ini sangat rentan terjadi tabrakan pada saat pengiriman data. 2) Apabila kabel utama putus maka keseluruhan jaringan akan lumpuh total.

- Topologi Ring

Topologi Ring adalah topologi jaringan yang berupa lingkaran tertutup yang berisi node-node”

Gambar 2. Topologi Ring

a. Kelebihan topologi ring yaitu:

1) Semua komputer atau node pada jaringan dengan topologi ini memiliki kedudukan yang sama.

2) Dibandingankan dengan teknologi pada topologi bus, maka pada topologi ring risiko collision lebih kecil dikarenakan arah aliran data searah.

b. Kekurangan topologi ring yaitu:

1) Apabila terjadi gangguan pada kabel utama, maka akan menggangu keseluruhan jaringan. 2) Sulit untuk mengembangkan kedalam bentuk jaringan yang lebih luas.

3) Penambahan dan pemindahan komputer juga akan menggangu jaringan yang sedang berjalan.

- Topologi Star

Ciri khusus dari penggunaan topologi star adalah setiap perangkat dihubungkan pada satu perangkat penghubung (sentral) ke perangkat-perangkat yang lain”. Topologi ini membentuk

seperti bintang karena semua komputer dihubungkan ke sebuah perangkat penghubung (hub atau switch) dengan kabel UTP, sehingga hub atau switch menjadi pusat dari jaringan dan bertugas untuk mengontrol lalu lintas data.

Gambar 3. Topologi Star

a. Kelebihan topologi star yaitu:

1) Pengembangannya sangat mudah karena untuk menambah atau mengurangi jumlah node tidak akan menggangu jaringan yang ada.

2) Apabila node mengalami gangguan tidak akan mempengaruhi jaringan yang ada.

3) Troubleshooting lebih mudah dikarenakan tiap node memiliki jalur sendiri yang tidak terintegrasi ke jalur node lainnya sehingga pada saat dilakukan perbaikan, cukup dilakukan terhadap jalur node yang bermasalah.

4) Management jaringan menjadi lebih mudah dengan menggunaan perangkat penghubung.

b. Kekurangan topologi star yaitu:

1) Apabila pada perangkat penghubung mengalami masalah, maka aktifitas jaringan akan terhenti

2) Jika lalu lintas padat pada perangkat penghubung, dapat menyebabkan terjadi collision.

- Topologi Tree

Topologi tree merupakan kombinasi karakteristik antara topologi star dan topologi bus. Karena pada topologi ini terdiri atas kumpulan topologi star yang dihubungkan dalam satu topologi bus sebagai jalur tulang punggung atau backbone sehingga menyerupai hierarki atau tingkatan”.

Gambar 4. Topologi Tree a. Kelebihan topologi tree yaitu:

1) Topologi ini memiliki kemudahan dalam pengembangannya

2) Pengaturan atau management jaringan lebih mudah dikarenakan adanya sentralisasi dan pembagian hierarki sehingga memudahkan alokasi permasalahan.

b. Kekurangan topologi tree yaitu:

1) Kerusakan pada hierarki atau tingkatan tertinggi akan berakibat ke semua jaringan 2) Masih ada kemungkinan terjadinya tabrakan data atau collision.

2. Logical Topologi

Topologi yang menggambarkan jalur yang dilewati oleh sebuah paket data disaat mereka melalui suatu jaringan dan diatur oleh protokol yang digunakan oleh data tersebut

3. Signal Topologi

Menggambarkan jalur yang dilalui suatu sinyal disaat mereka melintasi jaringan.

Penjelasan Tugas

Mahasiswa diminta untuk membuat resume Kelebihandan kekurangan masing masing topologi kemudian di upload di blog

PERTEMUAN 6 Jaringan Sederhana

Langkah-langkah Membangun Jaringan 1. Peralatan yang diperlukan

2. Setting IP 3. Mematikan firewall 4. Setting sharing 5. Pengujian jaringan 1. Setting IP ✓ Start ✓ Control Panel

✓ Network and Internet ✓ Network and Sharing ✓ Change adapter setting o -Local Area Connection o -TCP/IP versi 4 → properties o -Input IP address

2. Mematikan Firewall ✓ Start

✓ Control Panel ✓ System and Security ✓ Windows Firewall

• -Turn Windows Firewall On or Off • -Atur opsi TURN OFF windows firewall 3. Sharing

✓ Start

✓ Control Panel

✓ Network and Internet

✓ Network and Sharing Center ✓ Change advanced sharing setting

• -Atur opsi menjadi ON semua kecuali password • protected sharing

4. Pengujian Jaringan ✓ Start

✓ Command Prompt

✓ Ketik Ipconfig untuk melihat IP ✓ Ketik ping IP

5. Share Data

✓ Klik kanan folder yang akan di share ✓ Properties

✓ Sharing → Share →add

▪ -Pilih permission level →share ✓ Advanced sharing →share this folder

✓ Melihat file sharing di windows explorer folder network pilih PC

6. Buatlah jaringan komputer sederhana dengan menggunakan 2 buah Laptop. Serta pastikan kedua Device tersebut saling terkoneksi

7. Buatlah jaringan komputer sederhana dengan menggunakan 4 buah Laptop dan 1 buah switch.

Lakukan pengujian untuk melihat apakah semua perangkat masih dapat terkoneksi.

8. Buatlah jaringan komputer sederhana dengan menggunakan 5 buah Laptop dan 1 buah switch.

Lakukan pengujian untuk melihat apakah semua perangkat masih dapat terkoneksi.

PERTEMUAN 9 SWITCHING

Konfigurasi Sistem Operasi Perintah Dasar Cisco

1. User EXEC Mode / “(Switch> )”

User EXEC Mode tidak mengijinkan user untuk melakukan perubahan

konfigurasi pada perangkat. Serta User EXEC Mode hanya memiliki perintah-perintah terbatas. Biasanya digunakan untuk melakukan monitoring atau view

Privileged EXEC Mode / “(Switch# )”

Mode ini dapat digunakan untuk melakukan konfigurasi pada perangkat

2. Perintah yang digunakan untuk berpindah dari User EXEC Mode ke Privileged EXEC Mode menggunakan “enable”

3. Perintah yang digunakan untuk berpindah dari

Privileged EXEC Mode ke Mode Konfigurasi Global menggunakan “configure terminal”

4. Nama Perangkat

Nama host memungkinkan perangkat untuk diidentifkasi oleh Administrator jaringan Sangat penting dan juga harus ditampilkan dalam pendokumentasian topologi

Konfigurasi Hostname

> Dimulai dengan huruf, Tidak mengandung spasi > Dapat menggunakan huruf, angka atau tanda bacas

–Mengamankan akses privileged EXEC dan user EXEC.

6. Konfigurasi Sandi

–Gunakan password yang kuat.

–Hindari menggunakan password secara berulang

7. Mengenkripsi password

–Cisco IOS menampilkan password dalam teks biasa secara default. –Password harus dienkripsi.

–Untuk melihat konfigurasi secara keselurahan dapat menggunakan perintah “Switch# show run”

8. Memberikan Banner

–Kata-kata yang menyiratkan bahwa login adalah "selamat datang“.

–Sering digunakan untuk pemberitahuan hukum karena ditampilkan ke semua terminal yang terhubung.

9. Simpan Konfigurasi

–NVRAM tidak kehilangan isinya saat perangkat dimatikan.

10. Mengubah konfigurasi

–File yang disimpan dalam RAM mencerminkan konfigurasi saat ini. RAM kehilangan semua isinya saat perangkat dimatikan atau restart.

PERTEMUAN 10 Routing

Konfigurasi Sistem Operasi Perintah Dasar Cisco

1. User EXEC Mode / “(Switch> )”

User EXEC Mode tidak mengijinkan user untuk melakukan perubahan

konfigurasi pada perangkat. Serta User EXEC Mode hanya memiliki perintah-perintah terbatas. Biasanya digunakan untuk melakukan monitoring atau view

Privileged EXEC Mode / “(Switch# )”

Mode ini dapat digunakan untuk melakukan konfigurasi pada perangkat

2. Perintah yang digunakan untuk berpindah dari User EXEC Mode ke Privileged EXEC Mode menggunakan “enable”

3. Perintah yang digunakan untuk berpindah dari

Privileged EXEC Mode ke Mode Konfigurasi Global menggunakan “configure terminal”

4. Nama Perangkat

Nama host memungkinkan perangkat untuk diidentifkasi oleh Administrator jaringan Sangat penting dan juga harus ditampilkan dalam pendokumentasian topologi

Konfigurasi Hostname

> Dimulai dengan huruf, Tidak mengandung spasi > Dapat menggunakan huruf, angka atau tanda bacas

5. Mengamankan Akses Perangkat

–Mengamankan akses privileged EXEC dan user EXEC.

–Gunakan password yang kuat.

–Hindari menggunakan password secara berulang

7. Mengenkripsi password

–Cisco IOS menampilkan password dalam teks biasa secara default. –Password harus dienkripsi.

–Untuk melihat konfigurasi secara keselurahan dapat menggunakan perintah “Switch# show run”

8. Memberikan Banner

–Kata-kata yang menyiratkan bahwa login adalah "selamat datang“.

–Sering digunakan untuk pemberitahuan hukum karena ditampilkan ke semua terminal yang terhubung.

9. Mengubah konfigurasi

–File yang disimpan dalam RAM mencerminkan konfigurasi saat ini. RAM kehilangan semua isinya saat perangkat dimatikan atau restart.

Ket:

Interface gigabitEthernet 0/0: digunakan untuk menentukan interface yang akan dikonfigurasi IP Address

Ip address 192.168.10.1 255.255.255.0: digunakan untuk memasukan alamat IP Address terhadap interface yang telah ditentukan

No shutdown: digunakan untuk mengaktifkan interface

10. Simpan Konfigurasi

–File yang disimpan di NVRAM berisi semua perintah yang akan digunakan pada startup atau restart

PERTEMUAN 11 SEVEN LAYERS OSI

Gambar 1. 7 Layer OSI

Sebuah badan multinasional yang didirikan tahun 1947 yang bernama International Standards Organization (ISO) sebagai badan yang melahirkan standar-standar standar internasional. ISO ini mengeluarkan juga standar jaringan komunikasi yang mencakup segala aspek yaitu model OSI (Open System Interconnection).

•Tujuan OSI ini adalah untuk membuat standar aturan komunikasi sehingga dapat terjalin interkomunikasi dari sistem yang berbeda tanpa memerlukan perubahan yang signifikan pada hardware dan software.

Tujuh lapisan dibagi menjadi 3 sub-kelompok (subgroups).

–Lapisan 1, 2 dan 3 adalah network support layer (lapisan-lapisan pendukung jaringan).

–Lapisan 4 adalah transport layer, yang menghubungkan user support layer dan network support layer.

Gambar 2. Lower dan Upper Layer OSI

Application Layer

Layer yang berhubungan lansung dengan pengguna.

Menyediakan fasilitas layanan jaringan kepada aplikasi pengguna. Protokol

•HTTP (Hypertext Transfer Protokol) •FTP (File Transfer Protocol)

•SMTP (Simple Mail Transport Protocol) •POP3 (Post Office Protocol ver. 3)

•IMAP4 (Internet Message Protocol ver. 4) Aplikasi pengguna

•Web server/client •FTP server/client •Mail server/client

Presentation Layer

Mengatur format data.

Mengatur representasi dari data.

•Konversi format text ASCII untuk dokumen, GIF dan JPG untuk gambar. •Enkripsi data

Session Layer

Bertanggung jawab untuk mengendalikan dialog antar node. Suatu dialog adalah percakapan formal dimana dua node sepakat untuk bertukar data.

Session mempunyai tiga fase :

1)Pembentukan hubungan, menyepakati aturan-aturan komunikasi. 2)Pemindahan data, proses pertukaran data

3)Pemutusan hubungan, ketika node-node tidak lagi perlu berkomunikasi (pertukaran data telah selesai).

Komunikasi dapat berlangsung dalam tiga mode dialog : 1.Simplex

Data dikirimkan hanya kesatu arah saja menggunakan satu buah jalur (channel) komunikasi.

Gambar 3. Simplex 2.Half Duplex

Data dapat dikirimkan kedua arah secara bergantian menggunakan satu buah jalur (channel) komunikasi.

Gambar 4. Half Duplex 3.Full Duplex

Data dikirimkan dan diterima secara bersamaan menggunakan dua buah jalur (channel) komunikasi yang berbeda.

Gambar 5. Full Duplex

Transport Layer

Lapisan ini memberikan pelayanan secara transparan dalam hal error recovery dan flow control . –Error recovery, yaitu pemulihan setelah terjadi kesalahan dalam pengiriman data, misalnya dengan mengirimkan lagi data yang tidak terkirim.

- Flow control, yaitu pengendalian arus data.

•Lapisan transport menjamin bahwa data yang diberikannya pada lapisan session diatasnya dalam keadaan utuh, urut dan tanpa duplikasi serta bebas dari kesalahan.

•Data pada layer ini disebut segmen

Network Layer

Bertanggung jawab untuk: Menentukan alamat jaringan.

Menentukan rute yang harus diambil selama perjalanan. Menjaga antrian trafik di jaringan.

Data pada layer ini disebut paket.

Meneruskan paket ke jaringan yang benar disebut dengan Routing, dan peralatan yang melaksanakannya disebut router.

Data Link Layer

Lapisan ini berfungsi untuk mentranformasi paket data dari layer di atasnya menjadi sinyal data (dan sebaliknya) yang nantinya akan diteruskan ke media jaringan. Data pada layer ini disebut frame.

Pada saat data akan ditransmisikan, maka data akan dibagi menjadi frame-frame kecil, alasannya:

2)Jenis flow control tertentu akan efisien jika frame ukurannya kecil. 3) Agar pengiriman tidak didominasi oleh user tertentu

Physical Layer

Data pada lapisan ini berbentuk sinyal data.

Mendefinisikan karakteristik dari media yang digunakan, meliputi: 1.Jenis media (coaxial, UTP, fiber optik, wireless)

2.Jenis sinyal (analog/digital). 3.Konektor (RG 58, RJ 45).

4.Metode encode/decode sinyal data.

Penjelasan Tugas

1.Jelaskan Fungsi-Fungsi dari Protokol di bawah ini: a)ICMP

b)POP3 c)SMTP d)FTP e)ARP

2. Berikan Penjelasan Mengenai kelebihan dan Kekurangan Ipv4 dan Ipv6?

3. Tugas di upload via blog masing-masing mahasiswa dan alamat blog beserta resume di email ke email dosen

PERTEMUAN 12

PEMBUATAN JARINGAN SEDERHANA

1. Navigating the IOS

Topology

Objectives

Part 1: Establish Basic Connections, Access the CLI, and Explore Help Part 2: Explore EXEC Modes

Part 3: Set the Clock Background

In this activity, you will practice skills necessary for navigating the Cisco IOS, such as different user access modes, various configuration modes, and common commands used on a regular basis. You will also practice accessing the context-sensitive Help by configuring the clock command.

Part 1: Establish Basic Connections, Access the CLI, and Explore Help

In Part 1 of this activity, you will connect a PC to a switch using a console connection and explore various command modes and Help features.

Step 1: Connect PC1 to S1 using a console cable.

a. Click the Connections icon (the one that looks like a lightning bolt) in the lower left corner of the Packet Tracer window.

b. Select the light blue Console cable by clicking it. The mouse pointer will change to what appears to be a connector with a cable dangling from it.

c. Click PC1. A window displays an option for an RS-232 connection.

d. Drag the other end of the console connection to the S1 switch and click the switch to access the connection list.

e. Select the Console port to complete the connection.

Step 2: Establish a terminal session with S1.

a. Click PC1 and then select the Desktop tab.

b. Click the Terminal application icon. Verify that the Port Configuration default settings are correct.

What is the setting for bits per second? _____________________________________________ c. Click OK.

d. The screen that appears may have several messages displayed. Somewhere on the screen there should be a Press RETURN to get started! message. Press ENTER.

What is the prompt displayed on the screen? _________________________________________

Step 3: Explore the IOS Help.

a. The IOS can provide help for commands depending on the level accessed. The prompt currently displayed is called User EXEC, and the device is waiting for a command. The most basic form of help is to type a question mark (?) at the prompt to display a list of commands.

S1> ?

Which command begins with the letter ‘C’? _________________________________________ b. At the prompt, type t and then a question mark (?).

S1> t?

Which commands are displayed? __________________________________________________ c. At the prompt, type te and then a question mark (?).

S1> te?

Which commands are displayed? __________________________________________________ This type of help is known as context-sensitive Help. It provides more information as the

commands are expanded.

Part 2: Explore EXEC Modes

In Part 2 of this activity, you will switch to privileged EXEC mode and issue additional commands.

Step 1: Enter privileged EXEC mode.

a. At the prompt, type the question mark (?). S1> ?

What information is displayed that describes the enable command? ______________________ b. Type en and press the Tab key.

S1> en<Tab>

What displays after pressing the Tab key? __________________________________________ This is called command completion (or tab completion). When part of a command is typed, the

Tab key can be used to complete the partial command. If the characters typed are enough to

make the command unique, as in the case of the enable command, the remaining portion of the command is displayed.

______________________________________________________________________________ ______

c. Enter the enable command and press ENTER. How does the prompt change?

______________________________________________________________________________ ______

d. When prompted, type the question mark (?). S1# ?

One command starts with the letter ‘C’ in user EXEC mode. How many commands are displayed now that privileged EXEC mode is active? (Hint: you could type c? to list just the commands beginning with ‘C’.)

______________________________________________________________________________ ______

Step 2: Enter Global Configuration mode.

a. When in privileged EXEC mode, one of the commands starting with the letter ‘C’ is configure. Type either the full command or enough of the command to make it unique. Press the <Tab> key to issue the command and press ENTER.

S1# configure

What is the message that is displayed?

______________________________________________________________________________ ______

b. Press Enter to accept the default parameter that is enclosed in brackets [terminal].

How does the prompt change? ____________________________________________________ c. This is called global configuration mode. This mode will be explored further in upcoming

activities and labs. For now, return to privileged EXEC mode by typing end, exit, or Ctrl-Z. S1(config)# exit

S1#

Part 3: Set the Clock

Step 1: Use the clock command.

a. Use the clock command to further explore Help and command syntax. Type show clock at the privileged EXEC prompt.

S1# show clock

What information is displayed? What is the year that is displayed?

______________________________________________________________________________ ______

b. Use the context-sensitive Help and the clock command to set the time on the switch to the current time. Enter the command clock and press ENTER.

S1# clock<ENTER>

What information is displayed? ___________________________________________________ c. The “% Incomplete command” message is returned by the IOS. This indicates that the clock

command needs more parameters. Any time more information is needed, help can be provided by typing a space after the command and the question mark (?).

S1# clock ?

What information is displayed? ___________________________________________________ d. Set the clock using the clock set command. Proceed through the command one step at a time.

S1# clock set ?

What information is being requested? ______________________________________________ What would have been displayed if only the clock set command had been entered, and no

request for help was made by using the question mark? ________________________________ e. Based on the information requested by issuing the clock set ? command, enter a time of 3:00

p.m. by using the 24-hour format of 15:00:00. Check to see if more parameters are needed. S1# clock set 15:00:00 ?

The output returns a request for more information: <1-31> Day of the month

MONTH Month of the year

f. Attempt to set the date to 01/31/2035 using the format requested. It may be necessary to request additional help using the context-sensitive Help to complete the process. When finished, issue the show clock command to display the clock setting. The resulting command output should display as:

S1# show clock

*15:0:4.869 UTC Tue Jan 31 2035

g. If you were not successful, try the following command to obtain the output above: S1# clock set 15:00:00 31 Jan 2035

Step 2: Explore additional command messages.

a. The IOS provides various outputs for incorrect or incomplete commands. Continue to use the

clock command to explore additional messages that may be encountered as you learn to use the

IOS.

b. Issue the following command and record the messages: S1# cl

S1# clock

What information was returned? __________________________________________________ S1# clock set 25:00:00

What information was returned?

______________________________________________________________________________ ______

S1# clock set 15:00:00 32 What information was returned?

______________________________________________________________________________ ______

2. Configuring Initial Switch Settings

Topology

Objectives

Part 1: Verify the Default Switch Configuration Part 2: Configure a Basic Switch Configuration Part 3: Configure a MOTD Banner

Part 4: Save Configuration Files to NVRAM Part 5: Configure S2

Background

In this activity, you will perform basic switch configurations. You will secure access to the command-line interface (CLI) and console ports using encrypted and plain text passwords. You

will also learn how to configure messages for users logging into the switch. These banners are also used to warn unauthorized users that access is prohibited.

Part 4: Verify the Default Switch Configuration Step 1: Enter privileged EXEC mode.

You can access all switch commands from privileged EXEC mode. However, because many of the privileged commands configure operating parameters, privileged access should be password-protected to prevent unauthorized use.

The privileged EXEC command set includes those commands contained in user EXEC mode, as well as the configure command through which access to the remaining command modes are gained.

a. Click S1 and then the CLI tab. Press Enter.

b. Enter privileged EXEC mode by entering the enable command: Switch> enable

Switch#

Notice that the prompt changed in the configuration to reflect privileged EXEC mode.

Step 2: Examine the current switch configuration.

a. Enter the show running-config command. Switch# show running-config

b. Answer the following questions:

1) How many FastEthernet interfaces does the switch have? ______________________________ 2) How many Gigabit Ethernet interfaces does the switch have? ___________________________ 3) What is the range of values shown for the vty lines? ___________________________________ 4) Which command will display the current contents of non-volatile random-access memory

(NVRAM)?

______________________________________________________________________________ __

5) Why does the switch respond with startup-config is not present?

______________________________________________________________________________ __

Part 5: Create a Basic Switch Configuration Step 1: Assign a name to a switch.

To configure parameters on a switch, you may be required to move between various configuration modes. Notice how the prompt changes as you navigate through the switch. Switch# configure terminal

S1(config)# exit S1#

Step 2: Secure access to the console line.

To secure access to the console line, access config-line mode and set the console password to

letmein.

S1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z. S1(config)# line console 0

S1(config-line)# password letmein S1(config-line)# login

S1(config-line)# exit S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Why is the login command required?

______________________________________________________________________________ _________

Step 3: Verify that console access is secured.

Exit privileged mode to verify that the console port password is in effect. S1# exit

Switch con0 is now available Press RETURN to get started.

User Access Verification Password:

S1>

Note: If the switch did not prompt you for a password, then you did not configure the login

parameter in Step 2.

Step 4: Secure privileged mode access.

Set the enable password to c1$c0. This password protects access to privileged mode.

Note: The 0 in c1$c0 is a zero, not a capital O. This password will not grade as correct until after

you encrypt it in Step 8. S1> enable

S1# configure terminal

S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Step 5: Verify that privileged mode access is secure.

a. Enter the exit command again to log out of the switch. b. Press <Enter> and you will now be asked for a password:

User Access Verification Password:

c. The first password is the console password you configured for line con 0. Enter this password to return to user EXEC mode.

d. Enter the command to access privileged mode.

e. Enter the second password you configured to protect privileged EXEC mode.

f. Verify your configurations by examining the contents of the running-configuration file: S1# show running-config

Notice how the console and enable passwords are both in plain text. This could pose a security risk if someone is looking over your shoulder.

Step 6: Configure an encrypted password to secure access to privileged mode.

The enable password should be replaced with the newer encrypted secret password using the

enable secret command. Set the enable secret password to itsasecret.

S1# config t

S1(config)# enable secret itsasecret S1(config)# exit

S1#

Note: The enable secret password overrides the enable password. If both are configured on the

switch, you must enter the enable secret password to enter privileged EXEC mode.

Step 7: Verify that the enable secret password is added to the configuration file.

a. Enter the show running-config command again to verify the new enable secret password is configured.

Note: You can abbreviate show running-config as

S1# show run

b. What is displayed for the enable secret password? ____________________________________ c. Why is the enable secret password displayed differently from what we configured?

______________________________________________________________________________ ______

______________________________________________________________________________ ______

Step 8: Encrypt the enable and console passwords.

As you noticed in Step 7, the enable secret password was encrypted, but the enable and console passwords were still in plain text. We will now encrypt these plain text passwords using the

service password-encryption command.

S1# config t

S1(config)# service password-encryption S1(config)# exit

If you configure any more passwords on the switch, will they be displayed in the configuration file as plain text or in encrypted form? Explain.

______________________________________________________________________________ _________

Part 6: Configure a MOTD Banner

Step 1: Configure a message of the day (MOTD) banner.

The Cisco IOS command set includes a feature that allows you to configure messages that anyone logging onto the switch sees. These messages are called message of the day, or MOTD banners. Enclose the banner text in quotations or use a delimiter different from any character appearing in the MOTD string.

S1# config t

S1(config)# banner motd "This is a secure system. Authorized Access Only!" S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

1) When will this banner be displayed?

______________________________________________________________________________ ______

2) Why should every switch have a MOTD banner?

______________________________________________________________________________ ______

Part 7: Save Configuration Files to NVRAM

Step 1: Verify that the configuration is accurate using the show run command. Step 2: Save the configuration file.

You have completed the basic configuration of the switch. Now back up the running configuration file to NVRAM to ensure that the changes made are not lost if the system is rebooted or loses power.

S1# copy running-config startup-config Destination filename [startup-config]?[Enter] Building configuration...

[OK]

What is the shortest, abbreviated version of the copy running-config startup-config command?

Step 3: Examine the startup configuration file.

Which command will display the contents of NVRAM? _______________________________ Are all the changes that were entered recorded in the file? ______________________________

Part 8: Configure S2

You have completed the configuration on S1. You will now configure S2. If you cannot remember the commands, refer to Parts 1 to 4 for assistance.

Configure S2 with the following parameters:

a. Name device: S2

b. Protect access to the console using the letmein password.

c. Configure an enable password of c1$c0 and an enable secret password of itsasecret. d. Configure a message to those logging into the switch with the following message:

Authorized access only. Unauthorized access is prohibited and violators will be prosecuted to the full extent of the law.

e. Encrypt all plain text passwords. f. Ensure that the configuration is correct.

Save the configuration file to avoid loss if the switch is powered down.

3. Configure Initial Router Settings Topology

Objectives

Part 2: Configure and Verify the Initial Router Configuration Part 3: Save the Running Configuration File

Background

In this activity, you will perform basic router configurations. You will secure access to the CLI and console port using encrypted and plain text passwords. You will also configure messages for users logging into the router. These banners also warn unauthorized users that access is prohibited. Finally, you will verify and save your running configuration.

Part 9: Verify the Default Router Configuration

Step 1: Establish a console connection to R1.

a. Choose a Console cable from the available connections. b. Click PCA and select RS 232.

c. Click R1 and select Console.

d. Click PCA > Desktop tab > Terminal.

e. Click OK and press ENTER. You are now able to configure R1.

Step 2: Enter privileged mode and examine the current configuration.

You can access all the router commands from privileged EXEC mode. However, because many of the privileged commands configure operating parameters, privileged access should be password-protected to prevent unauthorized use.

a. Enter privileged EXEC mode by entering the enable command. Router> enable

Router#

Notice that the prompt changed in the configuration to reflect privileged EXEC mode. b. Enter the show running-config command:

Router# show running-config c. Answer the following questions:

What is the router’s hostname? ___________________________________________________ How many Fast Ethernet interfaces does the Router have? ______________________________ How many Gigabit Ethernet interfaces does the Router have? ___________________________ How many Serial interfaces does the router have? ____________________________________ What is the range of values shown for the vty lines? ___________________________________ d. Display the current contents of NVRAM.

Router# show startup-config startup-config is not present

______________________________________________________________________________ ______

Part 10: Configure and Verify the Initial Router Configuration

To configure parameters on a router, you may be required to move between various configuration modes. Notice how the prompt changes as you navigate through the router.

Step 1: Configure the initial settings on R1.

Note: If you have difficulty remembering the commands, refer to the content for this topic. The

commands are the same as you configured on a switch. a. R1 as the hostname.

b. Use the following passwords: 1) Console: letmein

2) Privileged EXEC, unencrypted: cisco 3) Privileged EXEC, encrypted: itsasecret c. Encrypt all plain text passwords.

d. Message of the day text: Unauthorized access is strictly prohibited.

Step 2: Verify the initial settings on R1.

a. Verify the initial settings by viewing the configuration for R1. What command do you use? ______________________________________________________________________________ ______

b. Exit the current console session until you see the following message: R1 con0 is now available

Press RETURN to get started.

c. Press ENTER; you should see the following message: Unauthorized access is strictly prohibited.

User Access Verification

Password:

Why should every router have a message-of-the-day (MOTD) banner?

______________________________________________________________________________ ______

If you are not prompted for a password, what console line command did you forget to configure? ______________________________________________________________________________ ______

d. Enter the passwords necessary to return to privileged EXEC mode.

Why would the enable secret password allow access to the privileged EXEC mode and the

enable password no longer be valid?

______________________________________________________________________________ ______

If you configure any more passwords on the router, are they displayed in the configuration file as plain text or in encrypted form? Explain.

______________________________________________________________________________ ______

______________________________________________________________________________ ______

Part 11: Save the Running Configuration File Step 1: Save the configuration file to NVRAM.

a. You have configured the initial settings for R1. Now back up the running configuration file to NVRAM to ensure that the changes made are not lost if the system is rebooted or loses power. What command did you enter to save the configuration to NVRAM?

______________________________________________________________________________ ______

What is the shortest, unambiguous version of this command? ___________________________ Which command displays the contents of the NVRAM?

______________________________________________________________________________ ______

b. Verify that all of the parameters configured are recorded. If not, analyze the output and determine which commands were not done or were entered incorrectly. You can also click

Check Results in the instruction window.

Step 2: Optional bonus: Save the startup configuration file to flash.

Although you will be learning more about managing the flash storage in a router in later chapters, you may be interested to know now that —, as an added backup procedure —, you can save your startup configuration file to flash. By default, the router still loads the startup configuration from NVRAM, but if NVRAM becomes corrupt, you can restore the startup configuration by copying it over from flash.

Complete the following steps to save the startup configuration to flash. a. Examine the contents of flash using the show flash command:

R1# show flash

Which of these files would you guess is the IOS image? _______________________________ Why do you think this file is the IOS image?

______________________________________________________________________________ ______

b. Save the startup configuration file to flash using the following commands: R1# copy startup-config flash

Destination filename [startup-config]

The router prompts to store the file in flash using the name in brackets. If the answer is yes, then press ENTER; if not, type an appropriate name and press ENTER.

Use the show flash command to verify the startup configuration file is now stored in flash

4. Connect a Router to a LAN Topology

Objectives

Part 1: Display Router Information Part 2: Configure Router Interfaces Part 3: Verify the Configuration Background

In this activity, you will use various show commands to display the current state of the router. You will then use the Addressing Table to configure router Ethernet interfaces. Finally, you will use commands to verify and test your configurations.

Note: The routers in this activity are partially configured. Some of the configurations are not covered

in this course, but are provided to assist you in using verification commands.

Part 12: Display Router Information

Step 1: Display interface information on R1.

Note: Click a device and then click the CLI tab to access the command line directly. The console

password is cisco. The privileged EXEC password is class.

a. Which command displays the statistics for all interfaces configured on a router? ____________ b. Which command displays the information about the Serial 0/0/0 interface only? ____________ c. Enter the command to display the statistics for the Serial 0/0/0 interface on R1 and answer the

following questions:

1) What is the IP address configured on R1? ________________________________________ 2) What is the bandwidth on the Serial 0/0/0 interface? ________________________________ d. Enter the command to display the statistics for the GigabitEthernet 0/0 interface and answer the

following questions:

1) What is the IP address on R1? _________________________________________________ 2) What is the MAC address of the GigabitEthernet 0/0 interface? _______________________ 3) What is the bandwidth on the GigabitEthernet 0/0 interface? _________________________

Step 2: Display a summary list of the interfaces on R1.

a. Which command displays a brief summary of the current interfaces, statuses, and IP addresses assigned to them?

______________________________________________________________________________ ______

b. Enter the command on each router and answer the following questions:

1) How many serial interfaces are there on R1 and R2? _______________________________ 2) How many Ethernet interfaces are there on R1 and R2?

___________________________________________________________________________ _____

3) Are all the Ethernet interfaces on R1 the same? If no, explain the difference(s).

___________________________________________________________________________ _____

Step 3: Display the routing table on R1.

a. What command displays the content of the routing table? ______________________________ b. Enter the command on R1 and answer the following questions:

1) How many connected routes are there (uses the C code)? ____________________________ Which route is listed? ________________________________________________________ 2) How does a router handle a packet destined for a network that is not listed in the routing

table?

___________________________________________________________________________ _____

Part 13: Configure Router Interfaces

Step 1: Configure the GigabitEthernet 0/0 interface on R1.

a. Enter the following commands to address and activate the GigabitEthernet 0/0 interface on R1: R1(config)# interface gigabitethernet 0/0

R1(config-if)# ip address 192.168.10.1 255.255.255.0 R1(config-if)# no shutdown

%LINK-5-CHANGED: Interface GigabitEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to up

b. It is good practice to configure a description for each interface to help document the network information. Configure an interface description indicating to which device it is connected. R1(config-if)# description LAN connection to S1

c. R1 should now be able to ping PC1. R1(config-if)# end

%SYS-5-CONFIG_I: Configured from console by console R1# ping 192.168.10.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 2 seconds: .!!!!