Octavianus Wijaya, Jusak, Anjik Sukmaaji JCONES Vol. 3, No. 1 (2014) 105-111

Journal of Control and Network Systems

Situs Jurnal : http://jurnal.stikom.edu/index.php/jconePEMODELAN KARAKTERISITIK DENIAL OF SERVICE

ATTACK MELALUI ANALISIS DATA TRAFIK

Octavianus Wijaya1) Jusak2) Anjik Sukmaaji3) Program Studi/Jurusan Sistem Komputer

STMIK STIKOM Surabaya Jl. Raya Kedung Baruk 98 Surabaya, 60298

Email: 1) [email protected], 2) [email protected], 3) [email protected]

Abstract: DoS is one example of attacks that can disrupt the infrastructure of computer networks, this

type of attack has a typical pattern, where in each attack will send a number of data packets continuously to attack the target. DoS Attack consists of UDP, PING and SYN Flood Attack. This study aims to get a mean, relative frequency, parameter values, the probability distribution, plot the data and the value of MSE. Subsequently analyzed using statistical methods, and modeling to estimate the parameters in the form of a probability distribution. The probability distribution is composed of a gamma distribution, lognormal distribution and weibull distribution. By using this model, it can be shown that the DoS Attack characteristic of UDP Attack and SYN Flood Attack are much closer to the lognormal distribution than Gamma the distribution or Weibull distribution. On the other hand, the distribution of the PING flood attack resembles the gamma distribution.

Keywords: Dos Attack, Probability distribution, MSE

Masalah keamanan sebuah jaringan akhir-akhir ini amat sangat rentan terhadap serangan dari berbagai pihak. Alasan dari serangan tersebut tentu saja beragam. Diantaranya yaitu alasan untuk merusak, balas dendam, politik, atau Cuma iseng - iseng saja untuk unjuk gigi. Satatus subkultural dalam dunia hacker, adalah sebuah unjuk gigi atau lebih tepat kita sebut sebagai pencarian jati diri. Adalah sebuah aktifitas umum dikalangan hacker-hacker muda untuk menunjukkan kemampuannya dan Denial

of Service (DoS) merupakan aktifitas hacker

diawal karirnya. Alasan politik dan ekonomi untuk saat sekarang juga merupakan alasan yang paling relevan. Kita bisa melihat dalam cyber war, serangan DoS bahkan dilakukan secara terdistribusi atau lebih dikenal dengan istilah

'Distribute Denial of Service'. Beberapa kasus

serangan virus semacam 'code-red' melakukan serangan DoS bahkan secara otomatis dengan memanfaatkan komputer yang terinfeksi, komputer ini disebut zombie. Lebih relevan lagi, keisengan merupakan motif yang paling sering

dijumpai. Bukanlah hal yang sulit untuk mendapatkan program-program DoS, seperti

nestea, teardrop, land, boink, jolt dan vadim.

Program-program DoS dapat melakukan

serangan Denial of Service dengan sangat tepat, dan yang terpenting sangat mudah untuk melakukannya (Gon, 2012).

Serangan Denial of Services (DoS)

adalah salah satu contoh jenis serangan yang dapat mengganggu infrastruktur dari jaringan komputer, serangan jenis ini memiliki suatu pola khas, dimana dalam setiap serangannya akan mengirimkan sejumlah paket data secara terus-menerus kepada target serangannya. Dengan menggunakan metode deteksi anomali, serangan

DoS dapat dideteksi dengan mengidentifikasi pola-pola anomali yang ditimbulkan (Sucipta, Wirawan, & Muliantara, 2012).

Dalam tugas akhir ini penulis mencoba melakukan pemodelan terhadap lalu lintas paket data dengan menangkap paket data dalam jaringan dan menganalisisnya guna mengetahui karakteristik sebuah serangan UDP Flood, Ping Flood, dan SYN Attack.

METODE PENELITIAN

Untuk mendapatkan hasil yang sesuai tujuan yang diinginkan diperlukan sebuah

rancangan untuk mempermudah dalam

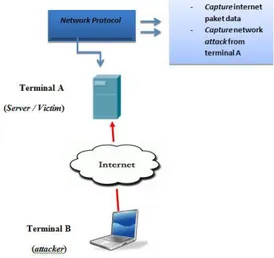

memahami sistem yang akan dibuat, maka akan dibuat sebuah Simulasi jaringan yang dapat dilihat pada Gambar 1.

Gambar 1. Simulasi Jaringan Dari Simulasi jaringan di atas dapat diketahui bagaimana cara mendapatkan paket data dari lalu lintas jaringan menggunakan

Network Protocol Analyzer. Terminal A

bertindak melakukan analisis terhadap lalu lintas jaringan dengan menggunakan Network Protocol

Analyzer untuk mengambil paket data dalam

jaringan, tetapi sebelumnya dalam penelitian ini terminal A berada dalam kondisi terhubung langsung dengan internet. Terminal A dapat menangkap paket yang yang melintasi lalu lintas jaringan dengan Network Protocol Analyzer.

Network Protocol Analyzer akan mendeteksi

paket-paket data atau informasi yang melintas di dalam jaringan termasuk aktifitas yang dilakukan terminal B di dalam jaringan.

Terminal B yang juga terhubung

langsung dengan terminal A dan difungsikan sebagai pihak yang bertindak melakukan serangan (attack) terhadap terminal A. Terminal B melakukan attack terhadap terminal A dengan menggunakan beberapa jenis serangan di antaranya SYN Attack, Ping Flood dan UDP

Flood. Untuk lebih detailnya bisa dilihat pada

blok diagram pada Gambar 2.

Gambar 2. Blok Diagram

Setelah paket data di dapatkan dengan

menggunakan Network Protocol Analyzer

selanjutnya file diolah dengan menggunakan excel, spss dan matlab. Selanjutnya menghitung panjang paket data (byte) dalam rentang waktu tertentu. Selanjutnya memodelkan panjang paket (byte) ke dalam bentuk kurva distribusi frekuensi untuk mengetahui bentuk distribusi probabilitasnya pada setiap paket data yang normal dan paket data yang terkena serangan

SYN Attack, Ping Flood dan UDP Flood.

Selanjutnya melakukan estimasi untuk mengetahui parameter dari setiap distribusi probabilitas yang

telah dibuat dan akhirnya mendapatkan

kesimpulan yang sesuai dengan tujuan analisis.

3.1 Peralatan dan perlengkapan penilitian

a. Dua Unit Laptop

Laptop ini digunakan sebagai alat untuk serangan dan juga sebagai alat untuk menangkap paket data dari serangan DoS Attack.

b. Dua Unit Modem

Modem ini digunakan untuk sebagai koneksi internet yang nantinya dipakai untuk aliran paket data dari attacker menuju victim

c. Aplikasi Wireshark

Aplikasi wireshark ini untuk

menangkap paket data yang nanti akan digunakan untuk penelitian

Octavianus Wijaya, Jusak, Anjik Sukmaaji

Matlab

Aplikasi Microsoft excel ini

digunakan untuk wadah dari proses statistik dan digunakan untuk

perhitungan MSE. Selanjutnya

aplikasi SPSS ini digunakan untuk mencari distribusi frekuensi pada paket data mentah. Dan aplikasi Matlab digunakan untuk estimasi parameter, distribusi probabilitas dan plot data.

3.2 Prosedur Penelitian

3.2.1 Parameter Penelitian

Penelitian ini menggunakan beberapa parameter yang dapat menghasilkan nilai distribusi probabilitas dan nilai MSE yaitu UDP

Attack, PING Flood dan SYN Attack.

3.2.2 Metode Pengambilan Data

Metode pengambilan paket data adalah

dengan menggunakan Network Protocol

Analyser yaitu Wireshark, dengan cara Terminal

A sebagai server/victim bertindak melakukan analisis terhadap lalu lintas jaringan dengan menggunakan Network Protocol Analyzer untuk mengambil paket data dalam jaringan, tetapi sebelumnya dalam penelitian ini terminal A berada dalam kondisi terhubung langsung dengan internet. Terminal A dapat menangkap paket yang melintasi lalu lintas jaringan dengan

Network Protocol Analyzer. Network Protocol

Analyzer akan mendeteksi paket-paket data atau

informasi yang melintas di dalam jaringan termasuk aktifitas yang dilakukan terminal B sebagai Attacker di dalam jaringan.

Terminal B yang juga terhubung langsung dengan terminal A dan difungsikan sebagai pihak yang bertindak melakukan serangan (attack) terhadap terminal A. Terminal B melakukan attack terhadap terminal A dengan menggunakan beberapa jenis serangan di antaranya SYN Attack, Ping Flood dan UDP Flood.

3.2.3 Metode Klarifikasi Data

Metode klasifikasi data menggunakan distribusi probabilitas, distribusi ini terdiri dari distribusi gamma, distribusi lognormal dan distribusi weibull. Distribusi probabilitas ini digunakan untuk memodelkan karakteristik dari

DoS Attack dan untuk mendapat hasil dari nilai

MSE.

3.3 Cara Kerja Sistem Secara Keseluruhan

Laptop attacker menggunakan Os

Backtrack 5 terhubung dengan koneksi internet

modem Smartfren dan Server menggunakan menggunakan Os Ubuntu yang terhubung dengan koneksi internet modem Smartfren. Langkah-langkah serangan :

A. Buka terminal pada sisi Server/Victim

ketikkan ifconfig, nanti akan muncul dengan jelas IP Address yang didapat dari modem

Smartfren, buka juga Network Protocol

Analyser yaitu Wireshark.

B. Selanjutnya buka terminal pada sisi Attacker, lakukan instalasi hping3 yang nantinya akan digunakan Attacker untuk proses serangan ketik sudo apt-get install hping3 setelah selesai hping3 sudah siap untuk dipakai serangan, untuk rentang waktu masing-masing serangannya selama 3 menit, serangan ini tidak bisa dilakukan terlalu lama dikarenakan wireshark sendiri tidak bisa menampung terlalu banyak paket data.

C. Pada sisi Attacker lakukan serangan ketik

a. Sudo hping3 –I u1 -S [IP Address

Server/Victim], ini merupakan metode

serangan SYN Attack.

b. Sudo hping3 –I u1 -2 [IP Address

Server/Victim], ini merupakan metode serangan UDP Flood.

c. Sudo hping3 –I u1 -1 [IP Address

Server/Victim], ini merupakan metode

serangan Ping Flood.

D. Pada sisi Server / Victim buka Wireshark.

a. Wireshark disini merupakan network

protocol analyser yang digunakan untuk

mencapture paket data, jadi apabila terdapat paket data dalam jumlah besar datang secara serentak maka akan bisa terdeteksi oleh

Wireshark. Wiresahark ini nanti akan

mencapture paket data dari serangan SYN

Attack terlebih dahulu, setelah itu paket

data dari serangan UDP Flood dan yang terakhir paket data dari serangan Ping

Flood.

E. Selanjutnya paket data SYN Attack, UDP Flood, dan Ping Flood di simpan dan dikonversi ke excel 2003 agar bisa dianalisis nantinya memakai aplikasi SPSS dan MATLAB.

F. Selanjutnya membuat interval kelas untuk paket data length, agar data ribuan saat disajikan dalam bentuk histogram atau grafik bisa dibaca dengan baik. Setelah membuat interval kelas, mencari nilai tengah dan

frekuensi relatif yang digunakan nanti dalam penyajian atau pemodelan histogram dan grafik.

G. Selanjutnya Melakukan estimasi α dan β untuk distribusi Gamma dan Weibull

sedangkan untuk distribusi lognormal

melakukan estimasi

μ

dan

σ

, menggunakan aplikasi MatlabH. Setelah melakukan estimasi parameter, masukkan parameter distribusi Weibull ke rumus distribusi Weibull dan masukkan parameter distribusi Gamma ke rumus distribusi Gamma dan masukkan parameter lognormal kedalam rumus distribusi

lognormal.

I. Plot UDP Attack yaitu data mentah dengan distribusi Gamma, Lognormal, Weibull dan untuk Syn Attack, Ping Flood juga sama prosesnya.

J. Kesalahan rata-rata kwadrat atau MSE

(Mean Square error) merupakan metode

alternatif dalam mengevaluasi suatu teknik peramalan, dimana setiap kesalahan atau residual dikuadratkan yang biasanya menghasilkan kesalahan yang lebih kecil tetapi kadang-kadang menghasilkan yang sangat besar.

K. Metode MSE ini nantinya akan digunakan untuk mencari tingkat eror terkecil yang dijadikan patokan untuk pendekatan ke distribusi Weibull, distribusi Gamma atau distribusi Lognormal, apabila MSE distribusi Weibull lebih kecil nilainya dari pada distribusi Gamma maka paket data serangan tersebut adalah distribusi Weibull. Dan juga sama untuk distribusi Weibull atau distribusi Lognormal.

.

HASIL PENGUJIAN

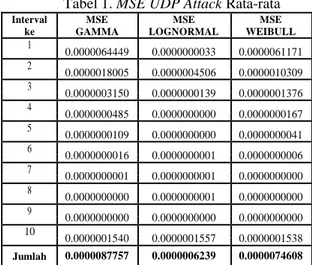

Pengujian UDP Attack mendapatkan hasil yaitu distribusi lognormal paling mendekati dengan histogram data mentah dari pada distribusi gamma dan distribusi weibull. Hasil dari pengujian UDP Attack dapat ditunjukan pada Gambar 3.

Gambar 3. Distribusi Probabilitas UDP Attack Rata-rata

MSE Lognormal untuk serangan UDP

Attack Rata-rata paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram data mentah

UDP Attack adalah distribusi Lognormal dengan

nilai parameter μ = 4.1394775, σ = 0.86768475.

Hasil MSE Lognormal ditunjukan pada Tabel 1. Tabel 1. MSE UDP Attack Rata-rata

Interval MSE MSE MSE

ke GAMMA LOGNORMAL WEIBULL 1 0.0000064449 0.0000000033 0.0000061171 2 0.0000018005 0.0000004506 0.0000010309 3 0.0000003150 0.0000000139 0.0000001376 4 0.0000000485 0.0000000000 0.0000000167 5 0.0000000109 0.0000000000 0.0000000041 6 0.0000000016 0.0000000001 0.0000000006 7 0.0000000001 0.0000000001 0.0000000000 8 0.0000000000 0.0000000001 0.0000000000 9 0.0000000000 0.0000000000 0.0000000000 10 0.0000001540 0.0000001557 0.0000001538 Jumlah 0.0000087757 0.0000006239 0.0000074608

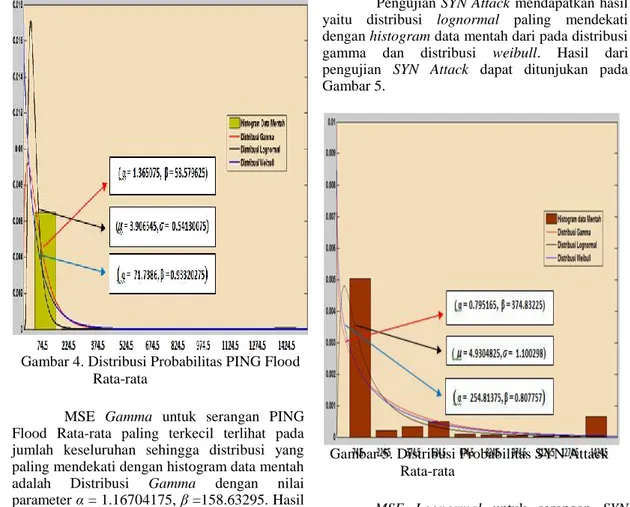

Pengujian PING Flood mendapatkan hasil yaitu distribusi gamma paling mendekati dengan histogram data mentah dari pada distribusi lognormal dan distribusi weibull. Hasil dari pengujian PING Flood dapat ditunjukan pada Gambar 4.

Octavianus Wijaya, Jusak, Anjik Sukmaaji

Gambar 4. Distribusi Probabilitas PING Flood Rata-rata

MSE Gamma untuk serangan PING

Flood Rata-rata paling terkecil terlihat pada jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram data mentah

adalah Distribusi Gamma dengan nilai

parameter α = 1.16704175, β =158.63295. Hasil

MSE Gamma ditunjukan pada Tabel 2.

Tabel 2. MSE PING Flood Rata-rata

Interval MSE MSE MSE

ke GAMMA LOGNORMAL WEIBULL 1 0.0000000202 0.0000010703 0.0000027729 2 0.0000001426 0.0000000000 0.0000002970 3 0.0000000001 0.0000000008 0.0000000018 4 0.0000000020 0.0000000021 0.0000000014 5 0.0000000001 0.0000000001 0.0000000001 6 0.0000000000 0.0000000000 0.0000000000 7 0.0000000000 0.0000000000 0.0000000000 8 0.0000000000 0.0000000000 0.0000000000 9 0.0000000000 0.0000000000 0.0000000000 10 0.0000000056 0.0000000056 0.0000000056 Jumlah 0.0000001707 0.0000010790 0.0000030788

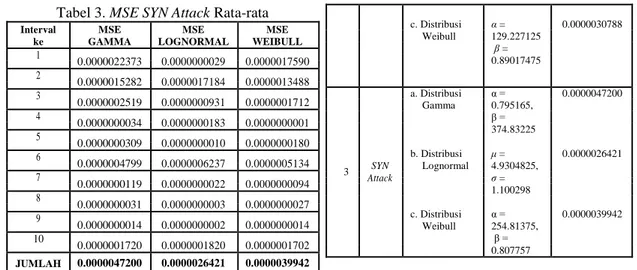

Pengujian SYN Attack mendapatkan hasil yaitu distribusi lognormal paling mendekati dengan histogram data mentah dari pada distribusi gamma dan distribusi weibull. Hasil dari pengujian SYN Attack dapat ditunjukan pada Gambar 5.

Gambar 5. Distribusi Probabilitas SYN Attack Rata-rata

MSE Lognormal untuk serangan SYN

Attack Rata-rata paling terkecil terlihat pada

jumlah keseluruhan sehingga distribusi yang paling mendekati dengan histogram data mentah

SYN Attack adalah distribusi Lognormal dengan

nilai parameter μ =4.9304825, σ =1.100298.

Hasil MSE Lognormal ditunjukan pada Tabel 3.

Tabel 3. MSE SYN Attack Rata-rata

Interval MSE MSE MSE

ke GAMMA LOGNORMAL WEIBULL 1 0.0000022373 0.0000000029 0.0000017590 2 0.0000015282 0.0000017184 0.0000013488 3 0.0000002519 0.0000000931 0.0000001712 4 0.0000000034 0.0000000183 0.0000000001 5 0.0000000309 0.0000000010 0.0000000180 6 0.0000004799 0.0000006237 0.0000005134 7 0.0000000119 0.0000000022 0.0000000094 8 0.0000000031 0.0000000003 0.0000000027 9 0.0000000014 0.0000000002 0.0000000014 10 0.0000001720 0.0000001820 0.0000001702 JUMLAH 0.0000047200 0.0000026421 0.0000039942

pengujian seperti terlihat dalam Tabel 4 bahwa UDP Attack memiliki karakteristik distribusi statistik mendekati distribusi

lognormal dengan hasil nilai MSE terkecil yaitu

nilai MSE = 0.0000006239 dengan nilai parameter μ = 4.1394775, σ = 0.86768475, SYN

Attack memiliki karakteristik distribusi statistik

mendekati distribusi lognormal dengan hasil nilai MSE terkecil yaitu nilai MSE = 0.0000026421 dengan nilai parameter μ = 4.9304825, σ = 1.100298. Sedangkan PING

Flood memiliki karakteristik distribusi statistik

mendekati distribusi gamma dengan nilai MSE terkecil yaitu nilai MSE = 0.0000001707 dengan nilai parameter α = 1.16704175, β = 158.63295.

Tabel 4. Rekapitulasi Hasil Pengujian

Jenis Distribusi Nilai

No Seran MSE Probabilitas Parameter gan a. Distribusi α = 0.0000087757 Gamma 0.79437075 β = 204.494325 b. Distribusi μ = 0.0000006239 ] UDP Lognormal 4.1394775, Attack σ = 0.86768475 c. Distribusi α = 0.0000074608 Weibull 108.7841, β = 0.7651995 a. Distribusi α = 0.0000001707 Gamma 1.16704175 β = PING 158.63295 2 Flood b. Distribusi μ = 0.0000010790 Lognormal 4.202285, σ = 0.71340275 c. Distribusi α = 0.0000030788 Weibull 129.227125 β = 0.89017475 a. Distribusi α = 0.0000047200 Gamma 0.795165, β = 374.83225 b. Distribusi μ = 0.0000026421 3 SYN Lognormal 4.9304825, Attack σ = 1.100298 c. Distribusi α = 0.0000039942 Weibull 254.81375, β = 0.807757

SIMPULAN

Berdasar hasil pengujian dapat

disimpulkan bahwa UDP AttackRata-rata memiliki karakteristik distribusi statistik mendekati distribusiLognormal dengan hasil nilai MSE terkecil yaitu nilai MSE = 0.0000006239 dengan nilai parameter μ = 4.1394775, σ = 0.86768475, SYN Attack Rata-ratamemiliki karakteristik distribusi statistik mendekati distribusiLognormal dengan hasil nilai MSE terkecil yaitu nilai MSE = 0.0000026421 dengan nilai parameter μ = 4.9304825, σ = 1.100298. SedangkanPING

FloodRata-ratamemiliki karakteristik distribusi

statistik mendekati distribusi Gammadengan nilai MSE terkecil yaitu nilai MSE= 0.0000001707 dengan nilai parameter α = 1.16704175, β = 158.63295.

DAFTAR PUSTAKA

Arief, M. R. (n.d.). Mengenal Jenis-jenis Serangan DOS (Denial Of Service) Terhadap Sistem Jaringan. STIMIK

AMIKOM Yogyakarta .

Bayu Krisna, J. G. (n.d.). Network Attack. Harinaldi, M. (2005). Prinsip-prinsip Statistik

Untuk Teknik dan Sains. jakarta:

erlangga.

duraiswamy, K., & palanivel, G. (2010).

Intrusion Detection System in UDP

Protocol. IJCNS International Journal

Of ComputerScience And Network

Security , 4.

Garg, k., & Chawla, R. (2011). DETECTION OF

DDOS ATTACKS USING DATA

Octavianus Wijaya, Jusak, Anjik Sukmaaji

Computing and Business Research

(IJCBR) , 4.

Gon, O. B. (2012). CYBER WAR: ANCAMAN

DAN PENCEGAHAN DALAM

KEAMANAN NASIONAL. 4.

Gunawan, A. A. (2012, February 28).

Pendahuluan Statistik dan Probabilitas.

Retrieved March 27, 2013, from http://blog.ub.ac.id/:

http://blog.ub.ac.id/agustian2010/2012/0

2/28/pendahuluan-statistik-dan-probabilitas/

Myers, R. E. (1995). Ilmu Peluang dan Statistika

untuk Insinyur dan Ilmuwan. Bandung:

ITB Bandung.

Pratama, J. A. (2010). RANCANG BANGUN

SISTEM PENCEGAHAN DATA

FLOODING PADA JARINGAN

KOMPUTER. 3.

Ronald E. Walpoe, R. H. (2000). Probability and Statistics for Engineers and Scientists.

Upper Saddle River, New Jersey 07458: Prentice Hall, Inc.

Sucipta, I. G., Wirawan, I. M., & Muliantara, A.

(2012). ANALISIS KINERJA

ANOMALY-BASED INTRUSION

DETECTION SYSTEM (IDS) DALAM

MENDETEKSI SERANGAN DOS

(DENIAL OF SERVICES) PADA

JARINGAN KOMPUTER. JELIKU Vol 1

, 9.

Suprayogi. (2006). Distribusi Probabilitas kontinyu teoritis. Distribusi Probabilitas

kontinyu teoritis , 37.

Walpole, R. E., & Myers, R. H. (1995). Ilmu Peluang dan statistika untuk Insinyur dan Ilmuwan. Bandung: ITB Bandung.