7 2.1 Otentikasi

Menurut Kamus Inggris-Indonesia yang disusun oleh John M. Echols dan Hassan Shadily (1975), kata otentikasi berasal dari penerjemahan bahasa Inggris authentication yang berarti pembuktian keaslian. Otentikasi merupakan tindakan menetapkan atau membenarkan sesuatu (atau seseorang) sebagai otentik, yaitu bahwa klaim yang dibuat oleh atau tentang subyek adalah benar. Sedangkan dalam hubungannya dengan sistem komputer, otentikasi dikaitkan erat dengan sistem kontrol akses, suatu sistem yang memungkinkan wewenang untuk mengontrol akses ke daerah dan sumber daya dalam suatu fasilitas fisik atau komputer berbasis sistem informasi.

Sebuah sistem operasi komputer modern dewasa ini umumnya sudah menerapkan otentikasi pengguna, dimana akan dilakukan pengecekan terhadap keabsahan dari pengguna yang memasuki sistemnya. Dan sistem otentikasi standar secara umum dalam banyak sistem operasi adalah menggunakan username dan password, yang akan dikelola dengan cara yang sama ataupun berbeda antara berbagai sistem operasi tersebut.

Dalam sistem operasi GNU/Linux dan Windows misalnya, sistem pengelolaan otentikasi pengguna dilakukan dengan cara yang berbeda meskipun menggunakan konsep yang hampir sama untuk beberapa informasi yang digunakan dalam penggunaan username dan password.

2.2 Layanan direktori

Sebuah layanan direktori merupakan sistem perangkat lunak yang menyimpan, mengorganisasi dan menyediakan akses ke informasi dalam suatu direktori. Dalam buku online OpenLDAP Software 2.4 Administrator's Guide di situs web OpenLDAP (http://www.openldap.org) dikatakan bahwa sebuah direktori adalah suatu basis data khusus yang didesain secara spesifik untuk searching dan browsing, dengan penambahan dukungan untuk fungsi dasar lookup dan update.

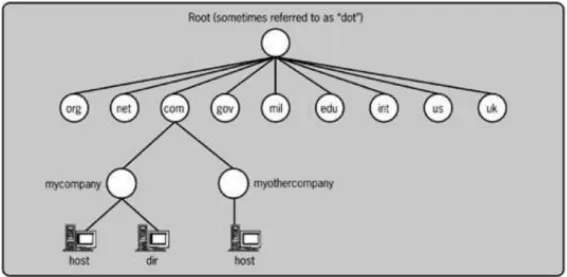

Sebuah layanan direktori sederhana disebut layanan penamaan, yaitu merupakan peta dari nama-nama sumber daya jaringan untuk alamat jaringan masing-masing. Dengan layanan penamaan dari direktori ini, pengguna tidak perlu mengingat alamat fisik sumber daya jaringan, pengguna hanya perlu memberikan nama untuk mencari sumber daya. Konsep ini diterapkan pada layanan Domain Name System (DNS) pada jaringan TCP/IP.

Setiap sumber daya pada jaringan dianggap obyek yang ada pada server direktori. Informasi tentang sumber daya tertentu disimpan sebagai atribut dari obyek. Informasi dalam obyek dapat dibuat aman sehingga hanya pengguna dengan hak akses yang tersedia yang dapat mengaksesnya. Sedangkan untuk penggunaan yang lebih canggih lagi, layanan direktori dapat dirancang dengan namespace sebagai pelanggan, layanan, perangkat, dan lain-lain. Sebuah layanan direktori mendefinisikan namespace untuk jaringan. Sebuah namespace dalam konteks ini merupakan istilah yang digunakan untuk menyimpan satu atau lebih obyek yang bernama entry.

Proses desain direktori biasanya memiliki seperangkat aturan yang menentukan bagaimana sumber daya jaringan dinamakan dan diidentifikasi.

Dalam hal ini nama-nama yang digunakan harus unik dan tidak ambigu. Dalam X.500 (standar layanan direktori) dan LDAP, nama disebut Distinguished Name

Gambar 2.1 Struktur direktori dalam DNS

(DN) dan digunakan untuk merujuk pada sekumpulan atribut yang disebut Relative Distinguished Names (RDN) yang membentuk nama sebuah entry direktori.

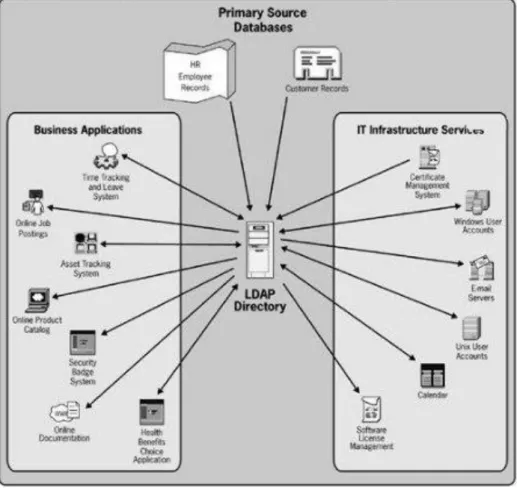

Sebuah layanan direktori merupakan infrastruktur informasi bersama untuk mencari, mengatur, dan mengelola item-item dan sumber daya jaringan, yang dapat mencakup volume, folder, file, printer, pengguna, grup, perangkat, nomor telepon dan obyek lain. Sebuah layanan direktori merupakan komponen penting dari suatu Network Operating System (NOS).

Replikasi dan distribusi mempunyai arti yang sangat berbeda dalam perancangan dan pengelolaan layanan direktori. Istilah replikasi digunakan untuk menunjukkan bahwa namespace yang sama (obyek-obyek yang sama) akan disalin ke server direktori yang lain untuk redundansi dan alasan throughput.

Gambar 2.2 Layanan direktori sebagai pusat penyimpanan data

Namespace yang direplikasi diatur oleh otoritas yang sama. Sedangkan istilah distribusi digunakan untuk menunjukkan bahwa beberapa server direktori yang memegang namespace berbeda, saling berhubungan untuk membentuk layanan direktori terdistribusi. Setiap namespace yang berbeda dapat diatur oleh otoritas yang berbeda pula.

2.2.1 Layanan direktori dan basis data relasional

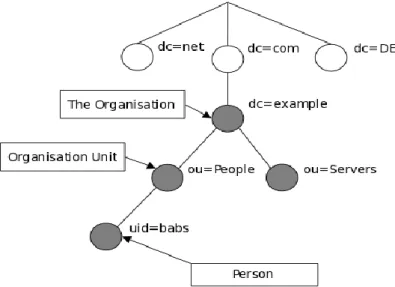

Dengan definisi dan fungsi dari layanan direktori seperti yang telah Gambar 2.4 Struktur direktori terdistribusi

Gambar 2.3 Struktur direktori

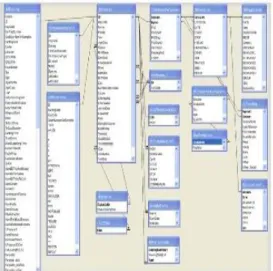

disebutkan tadi, ia sering dibingungkan dengan suatu basis data (dalam hal ini basis data relasional). Perlu diperhatikan bahwa layanan direktori dan basis data memiliki karakteristik masing-masing. Struktur direktori lebih menyerupai sebuah pohon, sedangkan basis data relasional mempunyai struktur berupa tabel-tabel yang saling berhubungan.

Perbedaan direktori dengan basis data dapat kita lihat dari fungsi utamanya. Direktori dibuat untuk lebih banyak dibaca daripada ditulis. Sedangkan untuk basis data diasumsikan untuk operasi baca dan tulis memililki frekuensi yang sama. Jadi kemampuan direktori lebih dimaksimalkan untuk operasi baca dan pencarian, ia tidak dirancang untuk melakukan operasi basis data yang rumit.

Dukungan fungsi-fungsi dalam basis data seperti locking, roll-back, dan lain-lain yang merupakan suatu keunggulan (atau kebutuhan) dari sebuah perangkat lunak basis data yang baik, bukanlah suatu hal yang penting untuk sebuah layanan direktori yang memang lebih didesain untuk dibaca daripada ditulis.

Jadi basis data dan direktori mempunyai kelebihan dan kekurangannya masing-masing, dan kita bisa memiliki keduanya. Kenyataannya, direktori selalu mempunyai konfigurasi basis data khusus yang berjalan di belakangnya. Kita

Gambar 2.5 Direktori dan basis data

dapat membayangkan suatu direktori sebagai sebuah lapisan (layer) di atas sebuah basis data, meskipun kita tidak dapat mengakses basis data secara langsung seperti dalam penggunaan normal. Bahkan dalam beberapa kasus, mungkin saja orang ingin melakukan sinkronisasi beberapa elemen data dalam sebuah direktori dan basis data (Arkills, 2003).

2.3 Lightweight Directory Access Protocol (LDAP)

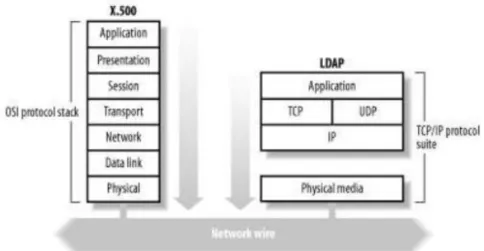

LDAP dikatakan ringan jika dibandingkan dengan layanan direktori X.500 (Carter, 2003). Hal ini dikarenakan pada mulanya LDAP sangat dekat terkait dengan X.500. LDAP pada mulanya dibuat sebagai protokol desktop yang digunakan sebagai gateway untuk X.500 server. X.500 sendiri merupakan sebuah standar. Ia dikatakan berat (heavyweight) karena membutuhkan klien dan server untuk berkomunikasi menggunakan Open System Interface (OSI) protokol. Tujuh lapisan (layer) OSI ini bagus dalam mengaplikasikan kumpulan protokol (protocol suite) jaringan, tetapi ketika dibandingkan dengan kumpulan protokol TCP/IP, ini seperti bepergian jauh dengan barang bawaan yang sangat berat.

Dengan demikian LDAP dikatakan ringan (lightweight) karena menggunakan pesan sedikit yang dipetakan secara langsung pada lapisan TCP (biasanya port 389) dari protokol TCP/IP (Carter, 2003). Sedangkan karena X.500 merupakan lapisan protokol aplikasi (dalam lapisan OSI) maka ia membawa lebih banyak bawaan, seperti network header yang dipasang pada paket pada setiap lapisan sebelum akhirnya dikirimkan ke jaringan.

Gambar 2.6 Hubungan antara klien LDAP, server, dan penyimpanan data

LDAP versi 3 menyediakan model yang sederhana untuk programmer dan administrator. Ia menyediakan satu set operasi yang lebih kecil dan sederhana yang mengijinkan pengembang untuk fokus pada seluk beluk dari program tanpa harus mengerti keunggulan dari protokol yang jarang digunakan. Dengan jalan ini pembuat LDAP berharap untuk meningkatkan penggunaan dengan menyediakan pengembangan aplikasi yang lebih mudah.

LDAP memakai prinsip model client-server, dengan pandangan berorientasi pada pengiriman pesan oleh protokol ini. Klien mengirim pesan kepada server, kemudian server direktori menjawabnya kepada klien dengan kemampuan menangani banyak permintaan dalam suatu waktu yang bersamaan.

Gambar 2.7 X.500 dengan OSI dan LDAP dengan TCP/IP

Gambar 2.8 Koneksi klien-server LDAP

Dalam melakukan tugasnya, LDAP bekerja dengan melakukan operasi- operasi sederhana berupa :

Operasi interogasi : search dan compare.

Operasi update : add, delete, dan modify.

Operasi otentikasi dan kontrol : bind, unbind, dan abandon.

2.4 Sistem operasi GNU/Linux

Linux merupakan istilah umum untuk sistem operasi komputer mirip Unix yang berbasiskan kernel Linux. Proyek GNU diluncurkan pada tahun 1984 untuk mengembangkan sebuah sistem mirip Unix yang merupakan perangkat lunak bebas (free software), yaitu sistem GNU. Saat itu kernel GNU belum selesai dibangun sehingga sistem GNU digunakan bersama dengan kernel Linux yang dibuat oleh Linus Torvalds. Kombinasinya menghasilkan sistem operasi lengkap yang disebut GNU/Linux. Maka sebenarnya kurang tepat bila penyebutannya hanya Linux saja. GNU adalah akronim dari GNU's not Unix, diucapkan sebagai g-noo sebagai satu suku kata tanpa huruf vokal diantara g dan n (Amin Rois Sinung Nugroho, 2009). Di dalam skripsi ini, bila penulis hanya menyebutkan Linux saja, dan tidak ada penjelasan khusus, maka yang dimaksudkan adalah GNU/Linux.

GNU/Linux dibangun sebagai sebuah perangkat lunak bebas (free software), yang terdiri dari kernel Linux yang dilepas secara cuma-cuma oleh Linus Torvalds ditambah dengan berbagai perangkat lunak bebas dari proyek GNU yang dirintis oleh Richard M. Stalman (RMS) bersama Free Software Fondation. Richard juga tidak setuju dengan pemahaman bahwa free adalah gratis, sebab free yang dimaksudkan adalah freedom atau kebebasan. Free di sini tidak ada kaitannya dengan uang. Siapapun bisa menjual atau mengambil manfaat dari free software (Amin Rois Sinung Nugroho, 2009).

Dalam pengembangannya sekarang ini GNU/Linux dikembangkan oleh banyak programmer, pakar sistem operasi, dan pakar jaringan dari seluruh dunia secara bersama-sama. Dengan adanya GNU/Linux maka tersedialah sebuah sistem operasi mirip Unix yang dalam berbagai hal memang sangat mirip dengan Unix, tetapi dikembangkan dengan konsep yang berbeda, serta dapat diakses dan

digunakan secara bebas.

Sebagai sebuah sistem mirip Unix, sistem ini sejak dikembangkan memang sudah memberikan perhatian cukup besar bagi keamanan sistemnya, yang salah satunya adalah melakukan otentikasi standar terhadap penggunanya dengan username dan password. Sedangkan untuk komunikasi jaringan di dalam sistem GNU/Linux seperti juga induknya yaitu Unix, menggunakan protokol TCP/IP untuk berbagai layanannya.

2.4.1 Otentikasi pengguna pada sistem GNU/Linux

Dalam sistem Linux, akun pengguna dapat dibagi menjadi tiga kelompok (mmta dan S'to, 2008), yaitu : akun root, akun normal user, dan akun system.

Akun root adalah pengguna yang mempunyai level tertinggi dalam sistem Linux yang biasanya digunakan untuk mengelola sistem, akun normal user adalah akun pengguna yang dibuat oleh pengelola sistem untuk dapat menggunakan sistem Linux dengan hak akses terbatas, sedangkan yang termasuk akun system adalah akun khusus yang dibuat secara otomatis oleh sistem untuk fungsi-fungsi tertentu seperti menjalankan suatu aplikasi tertentu.

2.4.1.1 Penyimpanan akun pengguna pada sistem GNU/Linux

Penyimpanan akun pengguna dalam sistem operasi GNU/Linux dilakukan dengan menggunakan empat buah file (Minasi dan York, 2003), yaitu :

/etc/passwd /etc/shadow /etc/group /etc/gshadow

Keempat file tersebut dimiliki oleh akun pengguna root. File /etc/passwd dan /etc/group mempunyai hak akses file 644 sehingga isinya bisa dibaca oleh semua pengguna, sedangkan file /etc/shadow dan /etc/gshadow mempunyai hak akses file 400 yang hanya mengijinkan akun pengguna root saja sebagai pemiliknya yang dapat membacanya.

Penyimpanan semua informasi akun pengguna termasuk password dalam sistem Unix traditional disimpan di dalam sebuah file teks ASCII yang bernama

/etc/passwd. File ini dapat dibaca oleh semua pengguna agar proses login pengguna dapat berjalan dengan baik, sehingga kemudian dianggap sebagai sebuah celah keamanan. Karena meskipun sudah disimpan dalam bentuk terenkripsi, akan tetapi tetap ada kemungkinan dapat dipecahkannya enkripsi password pengguna yang tertulis di sana. Maka kemudian digunakan sebuah file lagi selain dari /etc/passwd ini, yaitu file /etc/shadow. Dengan adanya file ini, penyimpanan informasi akun pengguna dibagi ke dalam kedua file tersebut. Dan yang terpenting adalah informasi password pengguna dipindahkan dari file /etc/passwd ke file /etc/shadow yang lebih aman karena file /etc/shadow hanya dapat diakses oleh pengguna root saja. Demikian juga dengan grup yang penyimpanan akunnya akan dibagi pada dua file yaitu /etc/group dan /etc/gshadow dengan konsep yang sama dengan file /etc/passwd dan /etc/shadow.

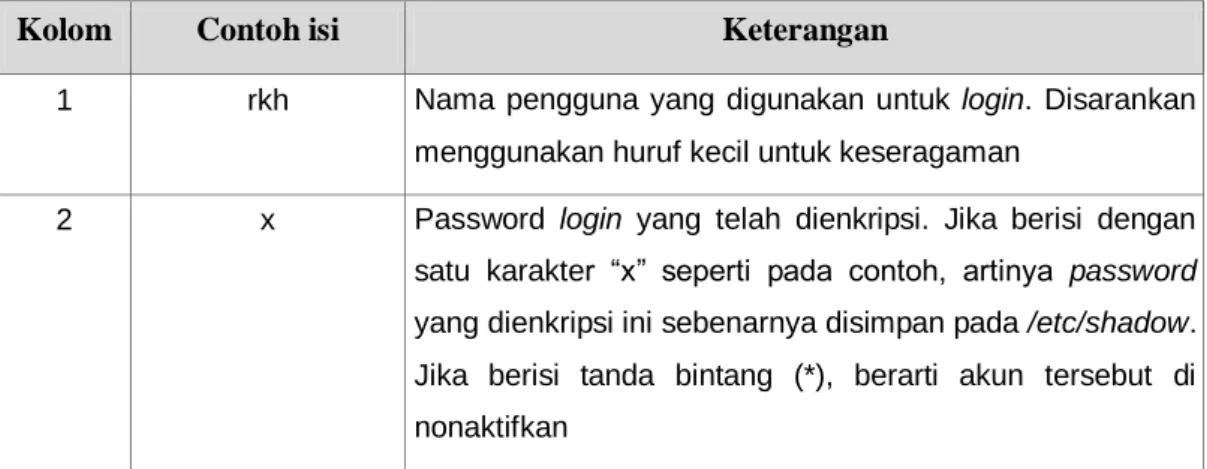

S'to dan mmta memberikan contoh isi dan penjelasan dari keempat file tersebut yang berupa informasi akun pengguna yang dapat dilihat pada Gambar 2.9 dan Tabel 2.1, serta Gambar 2.10 dan Tabel 2.2. Sedangkan untuk akun grup dapat dilihat pada Gambar 2.11 dan Tabel 2.3.

rkh : x : 500 : 500 : Riyadi KH : /home/rkh : /bin/bash

1 2 3 4 5 6 7

Gambar 2.9 Contoh informasi akun pengguna dalam file /etc/passwd

Tabel 2.1 Penjelasan isi file /etc/passwd

Kolom Contoh isi Keterangan

1 rkh Nama pengguna yang digunakan untuk login. Disarankan menggunakan huruf kecil untuk keseragaman

2 x Password login yang telah dienkripsi. Jika berisi dengan satu karakter “x” seperti pada contoh, artinya password yang dienkripsi ini sebenarnya disimpan pada /etc/shadow.

Jika berisi tanda bintang (*), berarti akun tersebut di nonaktifkan

3 500 ID pengguna (User ID) dari akun yang bersangkutan 4 500 ID grup (Group ID) dari grup utama di mana pengguna

tersebut menjadi anggota

5 Riyadi KH Kolom keterangan yang biasanya diisi dengan nama lengkap dari pengguna tersebut

6 /home/rkh Lokasi direktori home yang dimiliki pengguna

7 /bin/bash Shell yang diberikan saat pengguna login ataupun membuka modus teks

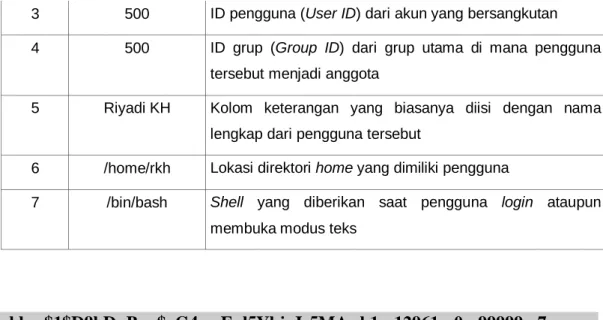

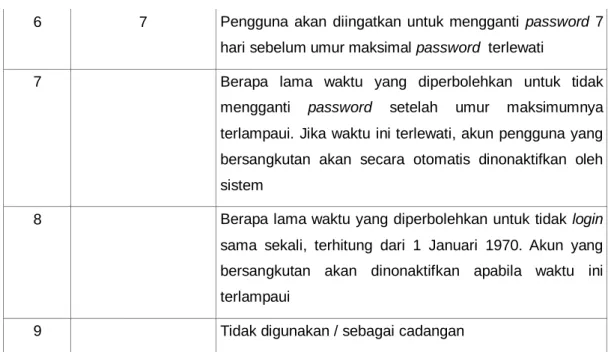

rkh : $1$D9hDuBqv$gG4py.Epl5YbjcJs5MAwh1 : 12961 : 0 : 99999 : 7 : : :

1 2 3 4 5 6 7 8 9

Gambar 2.10 Contoh informasi akun pengguna dalam file /etc/shadow

Tabel 2.2 Penjelasan isi file /etc/shadow

Kolom Contoh isi Keterangan

1 rkh Nama pengguna yang digunakan untuk login. Sama dengan isi yang ada pada /etc/passwd

2 $1$D9hDuBqv... Password login yang telah dienkripsi

3 12961 Jumlah hari sejak password diubah. Dihitung sejak 1 Januari 1970

4 0 Jumlah umur minimal sebuah password sebelum boleh diganti (dalam hari). Jika ini diisi dengan 2, maka pengguna baru boleh mengganti password kembali pada hari Rabu, jika sebelumnya telah menggantinya pada hari Senin

5 99999 Jumlah umur maksimal sebuah password (dalam hari).

Misalkan diisi dengan 30, maka pengguna harus mengganti password setiap 30 hari

6 7 Pengguna akan diingatkan untuk mengganti password 7 hari sebelum umur maksimal password terlewati

7 Berapa lama waktu yang diperbolehkan untuk tidak mengganti password setelah umur maksimumnya terlampaui. Jika waktu ini terlewati, akun pengguna yang bersangkutan akan secara otomatis dinonaktifkan oleh sistem

8 Berapa lama waktu yang diperbolehkan untuk tidak login sama sekali, terhitung dari 1 Januari 1970. Akun yang bersangkutan akan dinonaktifkan apabila waktu ini terlampaui

9 Tidak digunakan / sebagai cadangan

root : x : 0 : root

1 2 3 4

Gambar 2.11 Contoh informasi akun grup dalam file /etc/group

Tabel 2.3 Penjelasan isi file /etc/group

Kolom Contoh isi Keterangan

1 root Nama grup. Nama inilah yang ditampilkan sebagai grup pemilik file pada perintah ls -l

2 x Password untuk grup, yang sebenarnya hampir tidak pernah digunakan. Karakter “x” menandakan bahwa password disimpan pada /etc/gshadow

3 0 ID grup (group ID), atau kode unik dari masing-masing grup.

Kode inilah yang tertera pada file /etc/passwd. Secara default ID grup (GID) akan sama dengan ID pengguna (UID)

4 root Nama pengguna yang merupakan anggota dari grup. Bisa lebih dari satu dengan karakter koma sebagai pemisah

Sedangkan isi file /etc/gshadow terlihat hampir sama dengan file /etc/group kecuali terdapat password grup yang terenkripsi. Tapi hal inipun jarang terlihat karena memang tidak banyak aplikasi di sistem GNU/Linux yang memanfaatkan password dari grup.

2.4.1.2 ID pengguna dan ID grup

Memahami konsep penggunaan ID pengguna (User ID) dan ID grup (Group ID) sangat penting di sistem GNU/Linux, karena ID pengguna dan ID grup inilah yang akan memetakan nama pengguna dan nama grup pada saat ia dibaca oleh komputer. ID pengguna adalah kode yang digunakan oleh mesin untuk menggantikan nama pengguna atau nama login, dan dengan logika yang sama, ID grup digunakan sebagai kode bagi nama grup (mmta & S'to, 2008). Hal ini karena mesin lebih mudah untuk bekerja dengan angka sebagai kebalikan dari manusia yang lebih mudah bekerja dengan nama.

ID pengguna dan ID grup dibuat berupa sebuah nomor yang bersifat unik.

Dalam sebuah sistem GNU/Linux tidak boleh ada ID pengguna dan ID grup yang sama. Jadi meskipun nama penggunanya diganti beberapa kali, ID pengguna akan tetap sama, dan sistem GNU/Linux juga akan membacanya sebagai pengguna yang sama. ID pengguna dan ID grup yang sudah dihapus tidak akan digunakan lagi oleh sistem. Jadi kalau misalnya kita menghapus akun pengguna rkh yang mempunyai ID = 500, dan membuat akun pengguna baru dengan nama rkh juga, maka akun rkh yang baru dibuat itu tidak akan mempunyai ID = 500 lagi melainkan akan diberikan ID baru yang belum pernah digunakan sebelumnya.

Setiap kali membuat sebuah akun pengguna, sistem Linux secara standar akan membuatkan juga sebuah akun grup dengan nomor ID grup yang sama dengan nomor ID penggunanya dan hanya beranggotakan pengguna yang baru dibuat itu. Akun pengguna yang dibuat oleh root akan mendapatkan ID pengguna secara berurutan mulai dari ID = 500 ke atas, karena ID = 1 sampai dengan ID = 499 hanya digunakan oleh sistem (mmta & S'to, 2008).

2.4.2 Hak akses dan kepemilikan file pada sistem GNU/Linux

Konsep yang juga sangat penting di sistem GNU/Linux adalah

kepemilikan (owner) file dan hak akses (permission) file. Ada tiga tingkat kepemilikan pada sistem file keluarga Unix, yaitu : user, group, dan others (Anis Hariri, 2002). Setiap file yang dibuat di sistem GNU/Linux akan mempunyai pemilik. Sebuah file akan dimiliki oleh sebuah akun pengguna dan sebuah akun grup. Pengguna selain yang termasuk sebagai pengguna pemilik (user owner) dan grup pemilik (group owner) akan dimasukkan dalam kelompok others.

Kepemilikan pengguna pada file atau direktori adalah kepemilikan dimana hak akses yang diaplikasikannya berlaku efektif hanya pada pengguna yang memiliki file atau direktori tersebut. Kepemilikan grup pada file atau direktori adalah kepemilikan dimana hak akses yang diaplikasikannya berlaku efektif terhadap pengguna yang menjadi anggota dari grup yang memiliki file atau direktori tersebut. Sedangkan kepemilikan others pada file atau direktori maksudnya adalah di mana hak akses yang diaplikasikannya berlaku efektif terhadap semua pengguna (selain pengguna pemilik dan grup pemilik) yang ada pada sistem tersebut (Anis Hariri, 2002).

Hak akses (permission) file di sistem GNU/Linux pada dasarnya dilakukan dengan menerapkan sebuah konsep yang sederhana dengan menggunakan tiga jenis hak akses file (mmta & S'to, 2008), yaitu :

1. read (r)

Akun yang memiliki akses read ke suatu file dapat membaca isi file tersebut.

Misalnya dengan perintah tail. Akun yang memiliki hak akses read ke suatu direktori akan dapat melihat isi direktori tersebut.

2. write (w)

Akun yang memiliki hak akses write pada suatu file akan dapat mengedit maupun menghapus file tersebut. Akun yang mempunyai hak akses write pada suatu direktori akan dapat membuat ataupun menghapus file yang ada di dalam direktori tersebut, sekalipun ia tidak mempunyai hak akses write pada file itu.

3. execute (x)

Akun yang memiliki hak akses execute pada suatu file akan dapat menjalankan file tersebut bila file tersebut adalah sebuah program atau script.

Akun yang memiliki hak akses execute ke sebuah direktori akan dapat masuk

ke direktori tersebut, membaca dan menulis ke file yang ada di dalam direktori itu bila mempunyai hak aksesnya juga.

- rwx rwx r-x 1 rkh rkh 2451 Sep 28 00:25 file_skripsi.odt

1 2 3 4 5 6 7

Gambar 2.12 Contoh format hak akses dan kepemilikan file

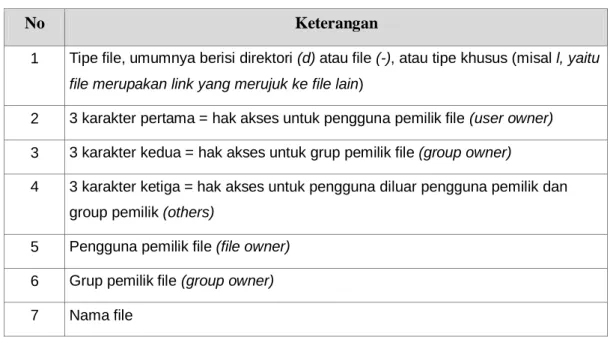

Tabel 2.4 Penjelasan kepemilikan dan hak akses file pada Gambar 2.12

No Keterangan

1 Tipe file, umumnya berisi direktori (d) atau file (-), atau tipe khusus (misal l, yaitu file merupakan link yang merujuk ke file lain)

2 3 karakter pertama = hak akses untuk pengguna pemilik file (user owner) 3 3 karakter kedua = hak akses untuk grup pemilik file (group owner)

4 3 karakter ketiga = hak akses untuk pengguna diluar pengguna pemilik dan group pemilik (others)

5 Pengguna pemilik file (file owner) 6 Grup pemilik file (group owner) 7 Nama file

2.4.2.1 Hak akses file menggunakan angka biner dan desimal

Struktur format hak akses sebuah file dapat dinyatakan dengan menggunakan format angka biner yang berupa bit on – off. Dalam penggunaan angka ini, masing-masing komponen rwx direpresentasikan oleh angka biner : bit 1 untuk menandakan aktif (on), dan bit 0 untuk menandakan tidak aktif (off) (mmta & S'to, 2008). Selain itu struktur format hak akses ini juga dapat dinyatakan dengan menggunakan angka desimal dari masing-masing bilangan biner. Penggunaan angka desimal ini sangat penting karena dapat digunakan untuk

memberi/mengubah hak akses suatu file, seperti yang bisa dilakukan di dalam shell Linux menggunakan perintah chmod.

Masing-masing hak akses file tersebut, yaitu read, write, dan execute, mempunyai angka desimal 4, 2, dan 1. Read bernilai 4, write bernilai 2, dan execute bernilai 1. Penjumlahan dari angka desimal yang dimiliki akan menunjukkan hak akses dari file tersebut. Untuk lebih jelasnya, menyatakan hak akses file menggunakan angka biner dan desimal dapat dilihat pada Tabel 2.5 maupun menggunakan penjumlahan angka 4, 2, dan 1 tersebut pada Gambar 2.13.

Tabel 2.5 Hak akses file menggunakan angka biner dan desimal

Hak akses file (rwx) Representasi biner Representasi desimal

- - - 0 0 0 0

- - x 0 0 1 1

- w - 0 1 0 2

- w x 0 1 1 3

r - - 1 0 0 4

r - x 1 0 1 5

r w - 1 1 0 6

r w x 1 1 1 7

Jadi kalau ingin membaca/memberi/mengubah hak akses dari suatu file, kita dapat menggunakan isi Tabel 2.5. Misalnya bila sebuah file mempunyai hak akses berupa r w x r w – r – – maka itu berarti :

Pengguna pemilik = r w x = 1 1 1 = 7 Grup pemilik = r w - = 1 1 0 = 6 Pengguna lain = r - - = 1 - - = 4

Maka angka desimal untuk hak akses file tersebut adalah = 764.

Sedangkan cara lain untuk mendapatkan nilai hak akses file dapat dilakukan dengan menggunakan perhitungan. Hak akses read bernilai 4, write bernilai 2, dan execute bernilai 1. Sedangkan jika hak aksesnya kosong akan bernilai 0.

r w x r w - r - -

user group others

4+2+1 4+2+0 4+0+0

7 6 4 = 764

Gambar 2. 13 Menghitung hak akses file

2.5 Sistem operasi Windows

Microsoft mengembangkan sistem operasi Windows pada awal tahun 90- an sebagai sebuah sistem operasi berpenampilan grafis seperti halnya Macintosh yang telah lebih dulu dalam membangun sistem operasi berbasis grafis. Pada awal pengembangannya Windows belum memposisikan dirinya sebagai sistem operasi jaringan yang lengkap seperti yang dikenal sekarang ini. Baru pada pertengahan tahun 90-an yang dimulai dengan dirilisnya Windows NT 3.51 Microsoft mulai menempatkan sistem operasi buatannya itu sebagai sistem operasi jaringan yang mempunyai manajemen pengelolaan jaringan yang sangat baik dengan kelebihan utama pada kemudahan dan integrasi.

Kelebihan dari model jaringan yang dikembangkan dalam sistem Windows ini adalah penggunaan konsep Windows Domain yang memberikan kemudahan dalam pengelolaan sumber daya jaringan dengan memusatkan pengelolaan dalam sebuah (atau lebih) server untuk melayani seluruh jaringan. Setiap komputer yang terpasang sistem operasi Windows akan menyediakan otentikasi pengguna secara lokal, sedangkan untuk penggunaan jaringan Windows Domain, otentikasi user dipusatkan pada sebuah server yang akan melayani seluruh kebutuhan otentikasi dalam jaringan (Nial Mansfield, 2002).

Jaringan Windows menggunakan NetBIOS yang berjalan di atas TCP/IP untuk transfer file dan identifikasi nama. Ia tidak menggunakan protokol Internet lainnya, seperti FTP atau NFS. NetBIOS adalah lapisan pada tumpukan program interface aplikasi. Ia menggunakan protokol SMB untuk melakukan file sharing.

Ketika ia bekerja di atas TCP/IP, ia tidak tergantung pada komponen TCP/IP.

2.5.1 Penyimpanan akun pengguna pada sistem Windows

Di dalam sistem Windows, penyimpanan akun pengguna dalam sebuah sistem lokal dilakukan dalam sebuah file yaitu : \Windows\system32\config\SAM.

File ini bertipe biner yang tidak dapat dibaca langsung isinya bila membukanya, dan karena digunakan untuk menyimpan akun pengguna dan selalu dalam keadaan terbuka, file ini juga tidak dapat dihapus dari dalam sistem yang sedang berjalan. Sedangkan dalam sebuah sistem jaringan Windows Domain, penyimpanan akun pengguna dilakukan secara terpusat pada server yang akan melayani seluruh jaringan.

2.5.2 Jaringan Windows Domain

Jaringan Windows Domain yang diperkenalkan oleh Microsoft pada pertengahan tahun 90-an ini tidak berhubungan sama sekali dengan istilah domain DNS pada jaringan TCP/IP. Windows Domain adalah sejumlah komputer yang menggunakan mekanisme keamanan dan saling berbagi pakai basis data pengguna, password, dan (beberapa) informasi kontrol akses (Nial Mansfield, 2002). Konsep ini menyediakan manajemen keamanan terpusat bagi semua komputer yang terdaftar di dalamnya sehingga semua pengguna dalam Domain dapat login dari komputer manapun yang terdaftar di dalam jaringannya dengan menggunakan penyimpanan pengguna yang terpusat pada sebuah server.

Model keamanan Domain juga menyediakan single sign-on dimana pengguna dapat login sekali dari komputer manapun, kemudian informasi login tersebut akan digunakan secara otomatis ketika pengguna tersebut akan menggunakan sumber daya lain pada Domain, tanpa harus melakukan login ulang (Nial Mansfield, 2002). Penyimpanan basis data pengguna di dalam jaringan Domain dilakukan pada sebuah server yang dinamakan Domain Controller.

Sistem Domain (yang diperkenalkan sejak dirilisnya Windows NT 3.51) menggunakan sebuah server Domain Controller (DC) untuk mengelola jaringan yang dinamakan sebagai PDC (Primary Domain Controller), dan sebuah (atau lebih) Domain Controller backup yang dinamakan BDC (Backup Domain Controller) di mana antara PDC dan BDC akan melakukan sinkronisasi basis data Security Account Manager (SAM) secara satu arah dari PDC ke BDC, sehingga

informasi pengguna akan selalu ada di setiap DC. Server BDC akan bertugas membantu PDC dalam melayani jaringan dan apabila PDC mengalami down untuk waktu yang lama, sebuah BDC akan dapat dinaikkan untuk menjadi PDC.

BDC digunakan untuk dua alasan, yaitu fleksibilitas sehingga pengguna dapat login ketika PDC sedang tidak dapat aktif, dan performa untuk membagi beban login pada beberapa area jaringan (Nial Mansfield, 2002).

Sedangkan jaringan Domain yang diterapkan sejak Windows 2000 lebih dikembangkan lagi dengan menggunakan Active Directory (AD). Perbedaan mendasar dari konsep sebelumnya adalah bahwa dalam konsep yang baru ini tidak dikenal lagi PDC dan BDC, melainkan semua DC mempunyai tingkat yang sama.

Apabila dalam konsep Domain sebelum AD dilakukan sinkronisasi database SAM dari PDC ke BDC, maka dalam konsep Domain yang menggunakan AD antara setiap DC akan dilakukan replikasi dua arah yang dikenal sebagai replikasi Multi Master (S'to, 2004). Penyimpanan akun pengguna dikembangkan tidak lagi menggunakan basis data dalam file SAM, tetapi dengan menggunakan Active Directory yang merupakan sebuah layanan direktori di mana penyusunan informasi di dalamnya juga menggunakan konsep yang sama dengan LDAP.

Antara dua buah Domain yang berbeda akan tetap dapat saling memberi kepercayaan pada pengguna di masing-masing Domain untuk mengakses sumber daya lintas domain. Konsep ini dikenal sebagai Domain Trust Relationship.

Gambar 2.14 Domain dengan Active Directory

2.5.3 SID dan RID

Apabila pada sistem GNU/Linux digunakan ID pengguna (UID) dan ID Grup (GID) sebagai pengenal yang akan dibaca oleh sistem, maka pada sistem Windows dikenal konsep Security Identifier (SID) dan Relative Identifier (RID) yang diterapkan dalam semua jaringan Windows, baik Workgroup maupun Domain. Dalam suatu jaringan Domain misalnya, semua obyek yang ada dalam jaringan seperti Domain itu sendiri, pengguna, grup, dan komputer, menggunakan pengenal ini untuk beroperasi dalam jaringan (Jay Ts dkk, 2003).

SID berupa suatu string yang terdiri dari sebuah huruf “S” yang diikuti oleh beberapa kelompok angka yang dipisahkan oleh tanda “-”. Misalnya dalam sebuah jaringan Domain akan menggunakan rangkaian string SID seperti ini : S-1- 5-21-726309263-4128913605-1168186429. Kumpulan string ini dibuat secara otomatis oleh sistem dan selalu berbeda dalam setiap jaringan yang dibuat. Kalau misalnya kita membangun tiga buah jaringan Windows Domain dalam sebuah LAN yang sama, maka ketiganya juga akan mempunyai SID yang berbeda.

Bila SID merupakan pengenal untuk sebuah jaringan secara keseluruhan, maka untuk tiap-tiap obyek yang ada dalam jaringan tersebut seperti komputer server & klien, pengguna, dan grup, akan mempunyai SID yang merupakan gabungan dari SID jaringan ditambah dengan RID dibelakangnya. RID bersifat unik untuk semua obyek yang ada. Ia berupa sekelompok string yang ditambahkan dibelakang SID jaringan. RID adalah analog dari UID dan GID dalam sistem Unix (Jay Ts dkk, 2003). Jadi misalnya sebuah grup yang bernama

“Domain Users” dalam sebuah jaringan Domain akan mempunyai rangkaian string SID seperti ini : S-1-5-21-726309263-4128913605-1168186429-513.

Rangkaian string S-1-5-21-726309263-4128913605-1168186429 diambil dari SID jaringan Domain, sedangkan string 513 di bagian paling belakang adalah RID dari grup tersebut.

2.5.4 NetBIOS Over TCP/IP (NBT)

Dalam melakukan file/print sharing dalam jaringannya, Windows tidak menggunakan TCP/IP murni sebagaimana biasanya dilakukan di sistem Unix, melainkan menggunakan sebuah protokol berbeda yang bernama NetBIOS Over

TCP/IP (NBT). Protokol ini berjalan di atas tumpukan TCP/IP, dan melakukan pekerjaan yang sangat berbeda dengan jaringan TCP/IP. Standar NBT seperti didefinisikan oleh IETF di RFC 1001/1002, menggunakan tiga buah layanan (service) dalam sebuah jaringan, yaitu : name service, datagram, dan session yang bekerja pada UDP port 137 & 138, serta TCP port 139. Name service bertugas untuk menerjemahkan nama ke dalam alamat IP mesin, sementara datagram dan session merupakan protokol komunikasi sekunder yang dipakai untuk keperluan transmit data dari sebuah PC NetBIOS ke jaringan (Jay Ts dkk, 2003).

2.6 Samba

Dalam buku Using Samba Second Edition dari O'Reilly yang ditulis oleh Jay Ts, Robert Ekstein, dan David Collier-Brown (2003), disebutkan bahwa Samba adalah sebuah kumpulan (suite) dari aplikasi Unix yang menggunakan protokol Server Message Block (SMB). Seperti diketahui bahwa jaringan Windows melakukan mekanisme file/print sharing menggunakan protokol CIFS (Common Internet File System). Microsoft pada tahun 1996 telah mendaftarkan protokol SMB (Server Message Block) ke Internet Engineering Task Force (IETF) sebagai protokol CIFS. Dengan hal ini dapat dipahami bahwa protokol CIFS dan SMB sebenarnya adalah sama. Jadi Samba merupakan sebuah aplikasi yang berjalan di atas platform Unix (atau turunannya) di mana ia menyediakan kemampuan pada mesin-mesin tersebut untuk berkomunikasi menggunakan protokol jaringan yang sama dengan jaringan Windows, sehingga kedua sistem dapat saling membagi dan mengakses sumber daya masing-masing.

Samba menyediakan sepasang layanan (service) yang berjalan sebagai daemon (berjalan pada latar belakang) yaitu : smbd yang menangani file and print sharing serta menyediakan otentikasi dan otorisasi untuk klien SMB, dan nmbd yang mendukung layanan penamaan NetBIOS dan WINS (Windows Internet Name Service) seperti yang berjalan di jaringan Windows (Jay Ts dkk, 2003).

Di dalam sistem GNU/Linux, Samba dikelola melalui beberapa file yang umumnya terdapat di folder /etc/samba. Diantaranya yang terpenting adalah :

/etc/samba/smb.conf /etc/samba/smbpasswd

File /etc/samba/smb.conf berisi semua konfigurasi yang dibutuhkan untuk membangun sebuah server Samba dan mendefinisikan semua sharing folder yang disediakan. Sedangkan file /etc/samba/smbpasswd merupakan sebuah file yang digunakan sebagai tempat penyimpanan informasi pengguna Samba beserta atributnya seperti uid, password, flag, dan Last Change Time (LCT). Isi file /etc/samba/smb.conf terdiri dari dua kelompok variabel, yaitu : global dan share, yang setiap kelompok akan berisi baris-baris dari variabel konfigurasi. Bagian variabel global akan ditandai dengan label [global] dan bagian variabel share akan ditandai dengan label [nama share]. Bagian global hanya ada satu di dalam file smb.conf, tetapi bagian share bisa ada satu ataupun lebih sesuai jumlah sharing directory yang disediakan. Isi dari file /etc/samba/smb.conf ini dapat kita susun sedemikian rupa agar sesuai dengan kebutuhan karena mempunyai banyak sekali variabel konfigurasi yang dapat disertakan di dalamnya. Contoh dari isi file /etc/samba/smb.conf ini adalah sebagai berikut :

[global]

workgroup = JIHAD netbios name = ILMU security = share

[Dari Aku]

path = /data/aku browseable = yes writable = yes share modes = yes

[Untuk Umum]

path = /data/umum browseable = yes read only = no

Jay Ts dkk juga memberikan penjelasan isi dari file /etc/samba/smbpasswd seperti pada Gambar 2.15 dan Tabel 2.6.

rkh : 501 : 3907952135E... : 6A2F58B21.... : [U ] : LCT-4AB19A1D:

1 2 3 4 5 6

`

Gambar 2.15 Contoh isi file /etc/samba/smbpasswd

Tabel 2.6 Penjelasan isi file /etc/samba/smbpasswd

Kolom Contoh isi Keterangan

1 rkh Nama pengguna Samba. Harus sudah ada sebelumnya sebagai pengguna Unix yang terdaftar di file /etc/passwd 2 501 Unix ID. Harus sama dengan milik akun rkh yang

tercantum dalam file /etc/passwd

3 33907952135E.... LanMan password hash berupa 32 hex digit. Dihasilkan oleh enkripsi DES. Jenis password yang sama digunakan pada Windows 95/98.

4 6A02F58B21... Windows NT password hash berupa 32 hex digit menggunakan algoritma MD4.

5 U Samba Flag. U = user, N = no password, D = disable, W

= workstation

6 LCT-4AB19A1D Last Change Time. Menyatakan waktu terakhir kali akun diubah. Dihitung sebagai waktu Unix dalam detik sejak tengah malam 1 Januari 1970, berbentuk angka hexadesimal.