1

Perancangan Kriptografi

Block Cipher

dengan

Langkah Permainan Engklek

Artikel Ilmiah

Peneliti :

Kismanto Dwi Cahyono (672010038) Evangs Mailoa, S.Kom., M.Cs

Program Studi Teknik Informatika

Fakultas Teknol

o

gi Informasi

Universitas Kristen Satya Wacana

2

Perancangan Kriptografi

Block Cipher

dengan

Langkah Permainan Engklek

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

Untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Kismanto Dwi Cahyono (672010038) Evangs Mailoa, S.Kom., M.Cs

Program Studi Teknik Informatika

Fakultas Teknol

o

gi Informasi

Universitas Kristen Satya Wacana

Perancangan Kriptografi Block Cipher dengan

Langkah Permainan Engklek

1)Kismanto Dwi Cahyono, 2)Evangs Mailoa

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50771, Indonesia

Email: 1) [email protected], 2) [email protected],

Abstract

One way to maintain the security of data or information that is by using cryptographic methods. The rise of data breaches though it was secured by cryptography has happened lately. This research designed a new algorithm by using the steps hopscotch game and measures hopscotch game with gacuk already thrown in the first box. Algorithms designed in this research prove the pattern of the hopscotch game qualify five-tuple (Five-tuple) to design new algorithms. This research able to compare the speed of the process of randomness between hopscotch, Horse Sumba and AES-128. The comparison with the speed of horse Sumba and AES-128, the design based engklek step faster with an average of 0.120279647 seconds encryption and decryption process 0.085047639 seconds.

Keywords: Cipher Block, Cryptography, steps hopscotch game.

Abstrak

Salah satu cara untuk menjaga keamanan data atau informasi yaitu dengan menggunakan metode kriptografi. Maraknya pembobolan data meski sudah diamankan dengan kriptografi telah terjadi belakangan ini. Penelitian ini merancang algoritma baru dengan menggunakan langkah permainan engklek dan langkah permainan engklek dengan gacuk yang sudah dilempar di kotak pertama. Algoritma yang dirancang di penelitian ini membuktikan pola dalam permainan engklek memenuhi syarat lima-tuple (Five-tuple) untuk merancang algoritma baru. Penelitian ini dapat membandingkan kecepatan proses keacakan antara Engklek, Kuda Sumba dan AES-128. Hasil perbandingan kecepatan dengan Kuda Sumba dan AES-128, rancangan berbasis langkah engklek lebih cepat dengan rata-rata proses enkripsi 0,120279647 detik dan proses dekripsi 0,085047639 detik.

Kata Kunci: Cipher Blok, Kriptografi, Langkah Permainan Engklek.

1) Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana

9 1. Pendahuluan

Kriptografi adalah ilmu yang menyandikan suatu data menjadi kode tertentu yang sulit dimengerti. Kriptografi data asli yang dikirim (plaintext) diubah ke dalam bentuk data tersandi (ciphertext), kemudian data tersandi tersebut dapat dikembalikan ke bentuk data sebenarnya hanya dengan menggunakan kunci (key) tertentu yang hanya dimiliki oleh pihak yang sah saja. Algoritma kriptografi memiliki banyak keunikan cara pengamanan salah satunya adalah cipher block. Pada blok cipher, plaintext yang akan disandikan dipecah menjadi blok-blok dengan panjang yang sama. Blok cipher menyandikan setiap plaintext

tersebut menjadi blok ciphertext dengan proses enkripsi yang identik dan keseluruhan blok

plaintext disandikan dengan kunci yang sama.[1]

Penelitian ini melakukan eksperimen merancang algoritma kriptografi cipher block

baru karena ingin memberi tambahan referensi pengembangan algoritma block chiper, dan menjadi alternatif untuk mengamankan informasi atau data. Penelitian ini memilih eksperimen merancang algoritma block cipher karena rancangan algoritma enkripsi menghasilkan blok cipherteks yang berukuran sama dengan blok plainteks. Sebagai acuan eksperimen perancangan algoritma penelitian ini menggunakan algoritma Kuda Sumba dan Aes 128. Peneliti memilih algortima Kuda Sumba karena ukuran bit yang sama dengan penelitian ini dan memilih Aes 128 karena selama ini Aes masih dianggap algoritma teraman sekarang ini.

Kriptografi yang digunakan untuk eksperimen pada penelitian ini adalah kriptografi dengan langkah permainan engklek atau sunda manda. Penulis memilih alur algoritma seperti permainan engklek atau sunda manda karena pada permainan engklek atau sunda manda ini mempunyai langkah yang unik. Sekaligus memperkenalkan permainan engklek atau sunda manda ini adalah permainan tradisional dari Indonesia, sehingga orang-orang mengetahui bahwa kriptografi ini dirancang oleh orang Indonesia. Langkah permainan engklek yang dimaksud adalah langkah mengikuti gambar denah permainan engklek dan langkah saat gacuk sudah dijatuhkan di kotak pertama.

Tujuan penelitian ini adalah melakukan eksperimen perancang algoritma langkah permainan engklek atau sunda manda yang kemudian digunakan kedalam rancangan block cipher untuk diimplementasi menjadi sebuah aplikasi yang dapat digunakan secara otomatis melakukan proses enkripsi dan dekripsi. Penelitian ini juga menunjukan bahwa permainan tradisional dari Indonesia juga bisa dijadikan alur algoritma.

2. Tinjauan Pustaka

Pada penelitian sebelumnya yang membahas tentang kriptografi yang pertama adalah “Kriptografi Kunci Simetris Dengan Menggunakan Algoritma Crypton”.Crypton adalah blok cipher 128 bit dimana tiap blok data direpresentasikan ke dalam array berukuran 4 x 4 byte. Tiap blok data tersebut diproses dengan menggunakan rangkaian putaran transformasi. Keamanan enkripsi dan dekripsi dengan menggunakan kunci simetris pada dasarnya terletak pada kuncinya sendiri, artinya bahwa kunci yang digunakan untuk mengenkripsi dan dekripsi adalah kunci private key, dimana kunci tersebut tidak boleh dipublikasikan kepada umum. Tiap putaran transformasi terdiri dari empat tahap yaitu : substitusi byte, permutasi bit, transposisi byte dan penambahan kunci. Crypton hanya menggunakan operasi sederhana diantaranya AND, XOR dan shift. [1]

Penelitian kedua yang digunakan sebagai acuan adalah “Perancangan Aplikasi

10

kriptografi AES dalam mengamankan data teks sebelum dikirim, merancang perangkat lunak pengamanan data teks dengan metode kriptografi AES.[2]

Penelitian-penelitian tersebut digunakan sebagai acuan untuk merancang kriptografi block chiper pada penelitian ini. Perbedaan penelitian terdahulu dengan yang sekarang adalah pada penelitian terdahulu yang pertama menggunakan algortima Crypton dengan private key, penelitian kedua menggunakan metode kriptografi AES dengan operasi XOR . Perancangan pada penelitian yang sekarang merancang kriptografi algoritma langkah permainan engklek atau sunda manda dengan menggunakan private key dan operasi XOR sehingga keamanan data aman.

Permainan tradisional engklek yang juga disebut dengan sunda manda ini diyakini mempunyai nama asli ‘Zondag Maandag’ yang merupakan bahasa Belanda. Jadi berdasar sejarahnya memang permainan tradisional engklek ini masuk ke Indonesia melalui Belanda yang pada masa lalu menjajah Indonesia. Diyakini pada masa penjajahan inilah permainan tradisional engklek dibawa masuk ke Indonesia oleh Belanda.

Gambar 1 : Gambar Permainan Engklek [3]

Gambar 1 menunjukan gambar permainan engklek. Permainan tradisional engklek adalah sebuah permainan tradisional sederhana yang dilakukan dengan cara melemparkan sebuah pecahan genteng atau batu berbentuk pipih. Satu anak hanya akan memiliki 1 pecahan genting (kreweng) yang disebut “Gacuk”. Permainan dilakukan secara bergantian. Para pemain akan mengundi urutan pemain yang akan bermain. Pemain pertama harus melemparkan pecahan gentingnya ke kotak pertama yang terdekat. Setelah itu dia harus melompat-lompat ke semua kotak secara berurutan hanya degan menggunakan 1 kaki, sedangkan kaki yang lainnya harus diangkat dan tidak boleh turun menyentuh tanah. Kotak yang terdapat gacuk milik pemain tersebut tidak boleh diinjak (harus dilewati). Dan pemain yang sedang bermain dengan meloncat dilarang untuk menyentuh atau menginjak garis pembatas.

Permainan tradisional engklek sebenarnya juga memiliki makna filosofis. Permainan tradisional engklek bisa diartikan sebagai simbol dari usaha manusia untuk membangun tempat tinggalnya atau rumahnya. Selain itu permainan tradisional engklek juga memiliki filosofi sebagai simbol dalam pencapaian usaha yang tidak bisa sembarangan dengan menabrak semua tata aturan yang telah ada. Namun selalu tetap berusaha selaras dengan aturan yang telah dibuat. [3]

Sebuah kriptografi dapat dikatakan sebagai sebuah sistem kriptografi jika memenuhi lima-tuple (five-tuple)(P, C, K, E, D)yang memenuhi kondisi [4]:

1. �adalah himpunan berhingga dari plainteks, 2. �adalah himpunan berhingga dari cipherteks,

11

Algoritma simetrik dapat pula disebut sebagai algoritma konvensional, dimana kunci dekripsi dapat ditentukan dari kunci enkripsinya, begitu pula sebaliknya. Pada algoritma simetrik, kunci enkripsi dan kunci dekripsinya sama. Keamanan dari algoritma ini terletak pada kuncinya, jika kunci diberitahukan atau dibocorkan maka siapa saja dapat mengenkrip dan mendekripsi data, jadi kunci harus benar-benar rahasia dan aman. Proses enkripsi dan dekripsi dari fungsi algoritma ini dapat dinotasikan sebagai berikut :

Ek (P) = C (Proses Enkripsi) Dk (C) = P (Proses Dekripsi)

Dimana E adalah fungsi enkripsi, D adalah fungsi dekripsi, k adalah kunci enkripsi dan dekripsi, P adalah plaintext (pesan yang sebenarnya) dan C adalah ciphertext (hasil enkripsi dari plaintext).

Proses enkripsi dan dekripsi dengan algoritma simetrik dapat digambarkan sebagai berikut :

Gambar 2: Enkripsi dan Dekripsi Algoritma Simetrik

Gambar 2 menunjukan proses enkripsi dan proses dekripsi.[5]

Plaintext adalah pesan atau informasi yang akan dikirimkan dalam format yang mudah dibaca.

Data diacak dengan menggunakan fungsi atau Kunci Enkripsi (Encryption Key).

Cipherteks adalah pesan atau informasi yang sudah dienkripsi sehingga tidak dapat dibaca dengan mudah.

Proses pengacakan atau proses yang dilakukan untuk mengamankan sebuah pesan (yang disebut plainteks) menjadi pesan yang tersembunyi (disebut cipherteks adalah enkripsi (encryption).

Proses sebaliknya, untuk mengubah cipherteks menjadi plainteks, disebut dekripsi (decryption).

Kunci yang digunakan pada tahap Dekripsi disebut Kunci Dekripsi (Decryption Key). Chiper Block merupakan salah satu algoritma penyandian data modern yang beroperasi pada plainteks atau cipherteks dalam bentuk blok bit, yang dalam hal ini rangkaian bit dibagi menjadi blok-blok bit yang panjangnya sudah ditentukan sebelumnya. Pada saat melakukan enkripsi/dekripsi kriptografer biasanya menggunakan operasi XOR antara

plaintext/chipertext dengan kunci. Untuk menambah kerumitan kriptografer menggunakan algoritma operasi substitusi dan transposisi (keduanya beroperasi dalam mode bit) untuk menimbulkan efek membingungkan (confussion) dan menyebar (diffussion). Terkadang untuk menambah kerumitan digunakan pula jaringan feistel atau dan chiper berulang. [1]

Pada algoritma kriptografi simetrik, operasi aritmetika yang sering dipakai adalah operasi XOR (Exclusive OR) dengan simbol . Operasi XOR ini melibatkan bilangan 0 dan 1 saja. [2]

Enkripsi menghasilkan ciphertext yang memiliki ukuran blok antara plaintext dan

12

menggunakan kunci yang sama. Kunci yang digunakan harus sama agar hasil enkripsi jika didekripsi bisa menghasilkan plaintext.

Gambar 3 : Proses Enkripsi

Pada Gambar 3 menjelaskan bahwa plaintext (P) mengalami proses enkripsi (E) untuk menghasilkan chipertext (C). Pada saat proses enkripsi ini plaintext di XOR dengan kunci (K) agar menghasilkan chipertext (C). Proses enkripsi ini bisa ditulis dengan persamaan [6]:

E(C) = P XOR K

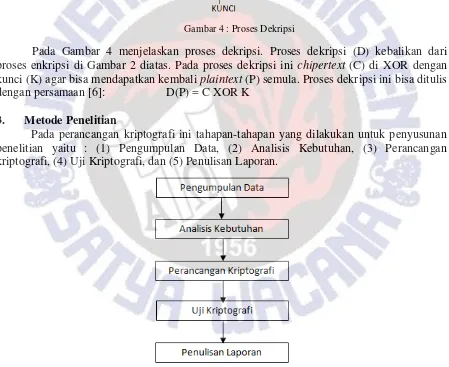

Gambar 4 : Proses Dekripsi

Pada Gambar 4 menjelaskan proses dekripsi. Proses dekripsi (D) kebalikan dari proses enkripsi di Gambar 2 diatas. Pada proses dekripsi ini chipertext (C) di XOR dengan kunci (K) agar bisa mendapatkan kembali plaintext (P) semula. Proses dekripsi ini bisa ditulis dengan persamaan [6]: D(P) = C XOR K

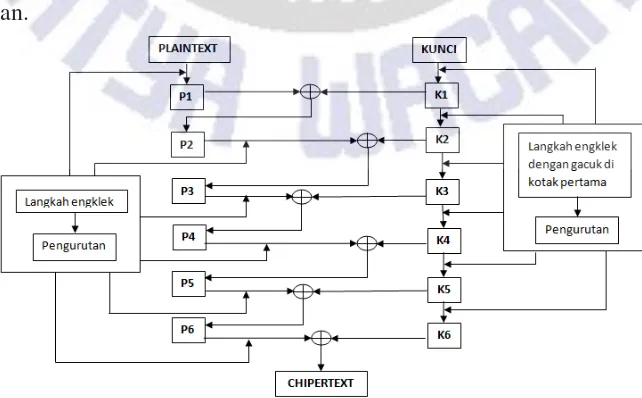

3. Metode Penelitian

Pada perancangan kriptografi ini tahapan-tahapan yang dilakukan untuk penyusunan penelitian yaitu : (1) Pengumpulan Data, (2) Analisis Kebutuhan, (3) Perancangan kriptografi, (4) Uji Kriptografi, dan (5) Penulisan Laporan.

Gambar 5 : Tahap Penelitian

13

Tahap kedua adalah Analisi Kebutuhan. Pada tahap kedua ini dilakukan analisis kebutuhan untuk merancang kriptografi engklek atau sunda manda. Kebutuhan yang dibutuhkan seperti laptop atau pc, aplikasi untuk merancang program kriptografi engklek atau sunda manda, serta data yang disebutkan pada tahap pertama.

Tahap ketiga: Perancangan Kriptografi. Tahap ketiga adalah merancang kriptografi dengan langkah engklek atau sunda manda. Langkah pertama merancang bagan terjadinya proses enkripsi dan dekripsi. Bagan yang dimaksud adalah gambaran awal proses enkripsi dari plaintext sampai menghasilkan chipertext dan proses dekripsi dari chipertext sampai kembali menghasilkan plaintext, dengan kombinasi operasi XOR antara plaintext (P) dengan kunci (K) pada proses enkripsi, dan chipertext (C) dengan kunci (K) pada proses dekripsi.

Langkah kedua pada tahap ketiga ini adalah mengubah setiap huruf pada plaintext

dan key menjadi bentuk biner dengan bantuan tabel ASCII. Mengubah setiap huruf kedalam bentuk biner ini karena algoritma langkah engklek atau sunda manda dijalankan pada tabel 8x8 yang berisi angka biner tersebut.

Langkah ketiga pada tahap ketiga ini adalah perhitugan matematis dengan operasi XOR . Proses enkripsi menghitung plaintext (P) XOR kunci (K) sampai menghasilkan

chipertext (C), dan proses dekripsi menghitung chipertext (C) XOR kunci (K) sampai menghasilkan plaintext (P) awal. Setiap hasil XOR dan pengacakan kunci (K) diacak sesuai langkah yang direncanakan sebanyak 6 kali. Untuk proses enkripsi dan dekripsi langkah yang digunakan adalah langkah permainan engklek atau sunda manda, sedangkan pada proses pengacakan kunci (K) menggunkan langkah pemainan engklek atau sunda manda setelah dilemparnya gacuk pada kotak pertama.

Tahap keempat: Uji Kriptografi. Tahap keempat adalah menguji perhitungan matematis pada tahap ketiga dengan merancang program kriptografi langkah permainan engklek atau sunda manda. Perancangan program ini bertujuan agar sistem yang dirancang berjalan seperti yang diharapkan. Karena sistem harus tetap diuji kedalam program agar rancangan tidak hanya perhitungan algoritmanya saja. Sehingga ada bukti bahwa sistem yang dirancang bisa diterapkan kedalam program.

Tahap kelima: Penulisan Laporan. Tahap ini adalah tahap terakhir dalam penelitian ini, juga sangat penting karena laporan ini bertujuan untuk menuliskan apa saja yang dibutuhkan, dilakukan, dan terjadi selama proses penelitian merancang kriptografi engklek atau sunda manda.

Perancangan kriptografi ini menggunakan 2 proses yaitu enkripsi dan dekripsi. Proses enkripsi kriptografi berbasis langkah permainan engklek atau sunda manda ini mengalami 6 kali pengacakan.

14

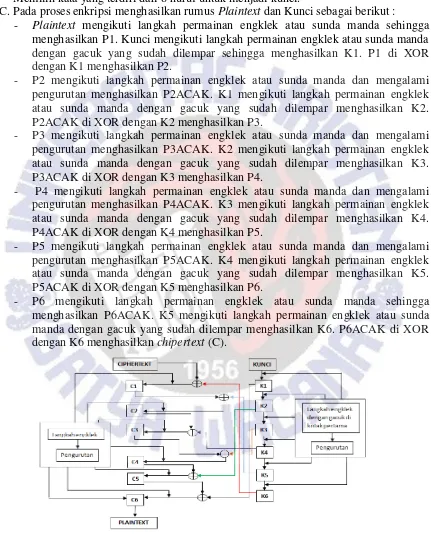

Gambar 6 adalah gambaran proses enkripsi pada kriptografi block chiper yang berbasis langkah pada permainan engklek atau sunda manda. Penjelasan proses enkripsi pada Gambar 5 sebagai berikut :

A.Memilih plaintext.

Memilih kata yang terdiri dari 8 huruf untuk menjadi plaintext. B. Memilih kunci.

Memilih kata yang terdiri dari 8 huruf untuk menjadi kunci.

C. Pada proses enkripsi menghasilkan rumus Plaintext dan Kunci sebagai berikut : - Plaintext mengikuti langkah permainan engklek atau sunda manda sehingga

menghasilkan P1. Kunci mengikuti langkah permainan engklek atau sunda manda dengan gacuk yang sudah dilempar sehingga menghasilkan K1. P1 di XOR dengan K1 menghasilkan P2.

- P2 mengikuti langkah permainan engklek atau sunda manda dan mengalami pengurutan menghasilkan P2ACAK. K1 mengikuti langkah permainan engklek atau sunda manda dengan gacuk yang sudah dilempar menghasilkan K2. P2ACAK di XOR dengan K2 menghasilkan P3.

- P3 mengikuti langkah permainan engklek atau sunda manda dan mengalami pengurutan menghasilkan P3ACAK. K2 mengikuti langkah permainan engklek atau sunda manda dengan gacuk yang sudah dilempar menghasilkan K3. P3ACAK di XOR dengan K3 menghasilkan P4.

- P4 mengikuti langkah permainan engklek atau sunda manda dan mengalami pengurutan menghasilkan P4ACAK. K3 mengikuti langkah permainan engklek atau sunda manda dengan gacuk yang sudah dilempar menghasilkan K4. P4ACAK di XOR dengan K4 menghasilkan P5.

- P5 mengikuti langkah permainan engklek atau sunda manda dan mengalami pengurutan menghasilkan P5ACAK. K4 mengikuti langkah permainan engklek atau sunda manda dengan gacuk yang sudah dilempar menghasilkan K5. P5ACAK di XOR dengan K5 menghasilkan P6.

- P6 mengikuti langkah permainan engklek atau sunda manda sehingga menghasilkan P6ACAK. K5 mengikuti langkah permainan engklek atau sunda manda dengan gacuk yang sudah dilempar menghasilkan K6. P6ACAK di XOR dengan K6 menghasilkan chipertext (C).

Gambar 7 : Rancangan Proses Dekripsi

15 A. Menyiapkan chipertext hasil enkripsi.

Menyiapkan chipertext hasil proses enkripsi. B. Menyiapkan kunci.

Kunci yang digunkan adalah kunci yang disiapkan untuk proses enkripsi

B. Pada proses dekripsi menghasilkan rumus Chipertext dan Kunci sebagai berikut : - Chipertext hasil enkripsi di XOR dengan K6 menghasilkan C1ACAK. C1ACAK

diurutan seperti pengurutan pada P6 menjadi C1.

- C1 di XOR dengan K5 menghasilkan C2ACAK. C2ACAK diurutkan seperti

- C6 diurutkan seperti pengurutan dari P1ACAk menjadi P1 kembali menghasilkan

Plaintext.

Rancangan Algoritma Engklek atau Sunda Manda

Pengujian proses enkripsi dan dekripsi pada penelitian ini dibuktikan dengan plaintext

“ KISMANTO “ , dan kunci yang digunakan “ SALATIGA “. Pengacakan terjadi pada

plaintext saat enkripsi, chipertext saat dekripsi dan kunci sebanyak 6 kali.

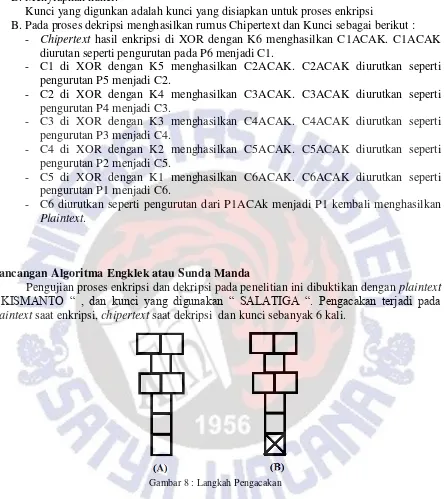

Gambar 8 : Langkah Pengacakan

Gambar 8 menjelaskan langkah permainan engklek yang digunakan pada penelitian ini. Gambar 8(A) adalah gambar yang digunakan sebagai langkah pengacakan plaintext dan

chipertext pada proses enkripsi dan dekripsi. Gambar 8(B) adalah gambar permainan engklek yang sudah dilemparkan gacuk pada kotak pertama, dan gambar ini digunakan untuk pada proses pengacakan key.

16

Gambar 9 : Proses Pengacakan Key 1

Pada Gambar 9 menjelaskan proses pengacakan pada kunci. Kunci “ SALATIGA “ diubah kedalam bentuk biner pada setiap hurufnya. Biner setiap huruf ditulis dari kiri ke gacuk yang dilempar pada kotak pertama ditulis seperti yang ditunjukan pada Gambar 9(B). Gambar 9(B) untuk kolom terakhir pada baris 1 sampai 4 diisi angka pada 4 kolom berwarna kuning yang tidak dilewati langkah engklek yang sudah dilempar gacuk pada kotak pertama. Langkah pengacakan dan pengurutan ini dilakukan sebanyak 6 kali.

Gambar 10 : Proses Pengacakan Key 6

Pada Gambar 10 menjelaskan langkah keenam proses pengacakan pada kunci. Gambar 10(B) adalah K6 hasil pengurutan K5 Gambar 10(A) yang telah dilakukan langkah permainan engklek dengan gacuk yang sudah dilempar pada kotak pertama seperti pada Gambar 8(B). Kolom yang dilewati langkah engklek atau sunda manda dengan gacuk yang sudah dilempar pada kotak pertama ditulis seperti Gambar 10(B). Kolom yang tidak dilewati langkah engklek dengan gacuk yang dilempar pada kotak pertama ditulis seperti pada Gambar 10(B). Gambar 10(B) untuk kolom terakhir pada baris 1 sampai 4 diisi dengan 4 angka berwarna biru yang tidak dilewati langkah engklek yang sudah dilempar gacuk pada kotak pertama sesuai yang ditunjukan Gambar 10(B).

Proses Enkripsi

Gambar 11 : Proses Pengacakan Plaintext 1

Pada Gambar 11 dilakukan proses pengacakan plaintext. Plaintext “ KISMANTO “

17

yang tidak dilewati langkah engklek atau sunda manda ditulis 8 kotak dengan alur seperti ular mengikuti arah panah didalam kotak seperti yang ditunjukan Gambar 11(B).

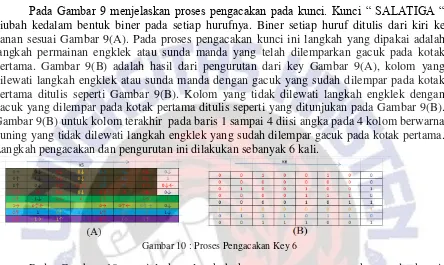

Gambar 12 : Proses Pengacakan Plaintext 2 dan Hasil Enkripsi

Gambar 12 menjelaskan langkah kedua dalam proses pengacakan plaintext. Gambar 12(A) atau P2 adalah hasil dari P1 XOR K1 dan ditulis dari atas ke bawah sesuai yang ditunjukan pada Gambar 12(A). Gambar 12(B) atau P2 ACAK adalah hasil dari pengurutan P2(Gambar 12(B)) setelah dilakukan langkah perminan engklek atau sunda manda seperti langkah engklek yang dirunjukan Gambar 8(A). Penulisan kotak yang dilewati langkah engklek atau sunda manda diambil 4 kotak dari langkah awal dan ditulis sesuai warna kotak seperti pada Gambar 12(A). Kotak yang tidak dilewati langkah permainan engklek atau sunda manda pada Gambar 8(A) ditulis sesuai warna kotak dengan alur ular naik turun yang ditunjukan Gambar 12(B). Langkah pengacakan ini dilakukan sebanyak 6 kali untuk menghasilkan chipertext.

Gambar 12(C) menunjukan hasil dari enkripsi teks dari plaintext menjadi chipertext.

Chipertext diperoleh dari P6ACAK XOR K6 dan hasil XOR ditulis dari atas ke bawah dimulai dari kiri atas sesuai yang ditunjukan pada Gambar 12(C).

Proses Dekripsi

18

Gambar 14 menunjukan proses dekripsi dari chipertext kembali menjadi plaintext awal. Gambar 14(A) atau Chiper adalah hasil enkripsi dari plaintext, sedangkan Gambar 14(B) atau C1ACAK dihasilkan dari Chiper XOR K6 dan hasilnya ditulis dari kiri ke kanan seperti urutan yang ditunjukan Gambar 14(B). Gambar 14(C) atau C1 dihasilkan dari proses pengurutan C1ACAK dan ditulis sesuai warna kotak . Proses XOR dan pengurutan ini dilakukan sebanyak 6 kali.

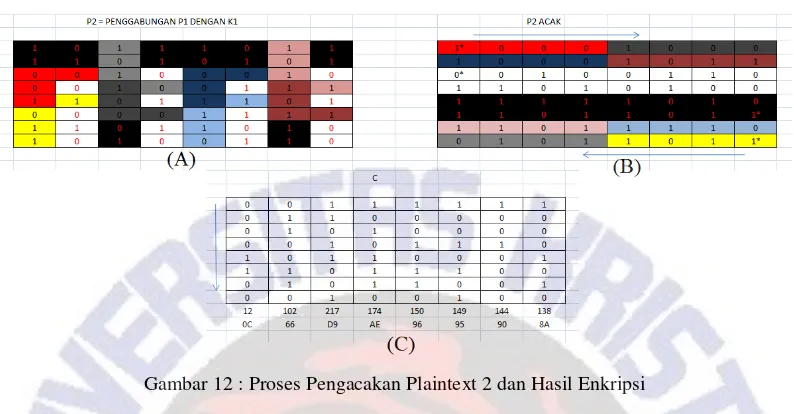

Gambar 15 : Proses Pengacakan Chipertext 6

Gambar 15 menunjukan langkah keempat proses pengacakan chipertext. Gambar 15()A atau C5 dihasilkan dari pengurutan C5ACAK. Pengurutan pada Gambar 15(A) atau C5 ditulis sesuai warna kotak pada C5ACAK. C6 pada Gambar 15(B) dihasilkan dari C5 XOR K1, pada hasil proses XOR biner C6 ditulis dari kiri ke kanan dimulai dari kotak kiri atas sesuai pada Gambar 15(B). Gambar 15(C) adalah hasil dari proses dekripsi yang menghasilkan plaintext awal. Plaintext yang dihasilkan pada Gambar 15(C) berasal dari pengurutan C6 atau Gambar 15(B). Pengurutan dilakukan sesuai dengan warna kotak pada C6 Gambar 15(B).

4. Hasil dan Pembahasan

19

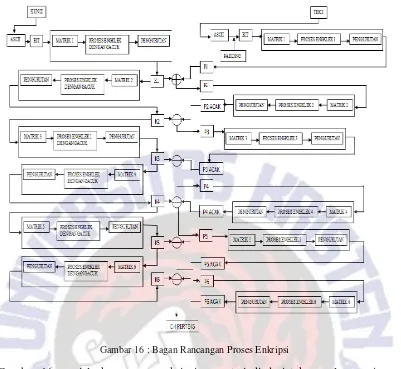

Gambar 16 : Bagan Rancangan Proses Enkripsi

Gambar 16 menjelaskan proses enkripsi yang terjadi dari teks awal sampai menjadi

chipertext. Setiap huruf pada teks awal atau plaintext diubah ke dalam bentuk biner sesuai dengan ASCII. Rancangan algoritma yang dibuat oleh penulis menggunakan ukuran 8 bit, sehingga dari proses pengubahan teks ke bentuk biner dilakukan proses padding atau penghapusan penambahan byte. Biner yang dihasilkan dimasukan ke dalam matriks yang ditentukan, kemudian diacak dengan langkah permainan engklek dan diurutkan sehingga menghasilkan P1.

20

Gambar 17 : Bagan Rancangan Proses Dekripsi

Gambar 17 menjelaskan proses dekripsi dari chipertext kembali menjadi teks awal atau

plaintext. Proses dekripsi adalah kebalikan dari proses enkripsi. Chipertext hasil dari enkripsi di XOR dengan K6 menghasilkan C1ACAK, kemudian C1ACAK mengalami proses pengurutan menghasilkan C1. Proses ini dilakukan sebanyak 6 kali sampai kembali menghasilkan teks awal atau plaintext. C6 mengalami pengurutan untuk kembali menjadi teks awal, sebelum kembali ke teks awal C6 mengalami proses unpadding agar hasil bisa teks awal kembali.

Gambar 18 : Alur Pengambilan dan Pengurutan Enkripsi

21

Gambar 19 : Alur Pengambilan dan Pengurutan Kunci

Gambar 19 menunjukan alur pengambilan dan pengurutan bit pada kunci dengan langkah engklek yang sudah dilemparkan gacuk pada kotak pertama. Langkah engklek dimulai dari kotak berwarna biru dengan nomor 57 seperti yang ditunjukan Gambar 19(A). Alur pengambilan bit mengikuti arah panah berwarna hitam dengan langkah ketiga mengambil kotak kiri dahulu. Pengambilan bit kunci pada kotak yang tidak dilewati langkah engklek dengan gacuk mengikuti arah panah berwarna merah. Pengurutan bit ditulis dari kiri ke kanan dengan kotak yang dilewati langkah engklek dengan gacuk terlebih dahulu seperti yang ditunjukan Gambar 19(B). Untuk kotak warna kuning ditulis sesuai alur arah panah merah dan ditempatkan pada kanan atas mengisi kotak yang kosong sesuai Gambar 19(B). Pengambilan dan pengurutan bit kunci ini dilakukan sebanyak 6 kali.

Gambar 20 : Alur Pengambilan dan Pengurutan Dekripsi

Gambar 20 menunjukan alur pengambilan dan pengurutan bit pada proses dekripsi. Langkah pertama dekripsi adalah chipertext diXOR dengan K6, dan hasil XOR ditulis dari kiri ke kanan seperti pada Gambar 20(A). Pewarnaan kotak pada Gambar 20(A) disesuaikan dengan proses enkripsi ke 6 sehingga hasil XOR chipertext diwarnai seperti P6ACAK. Pengurutan hasil XOR seperti P6 pada proses enkripsi ditunjukan pada Gambar 20(B). Pengambilan dan pengurutan pada proses dekripsi dilakukan sebanyak 6 kali dengan posisi kotak berbeda-beda sesuai rancangan sampai kembali menghasilkan plaintext atau teks awal.

Gambar 21 : Program Algoritma Engklek

22

“SALATIGA”. Pada pilihan proses dipilih enkripsi kemudian tekan button “JALANKAN”,

hasil proses enkripsi atau chipertext “0C66D9AE9695908A” tampil di kotak output, dengan lama proses enkripsi “1,01064022 detik” dan memory “3,1052017212”.

Koding Program 1

//Proses Enkripsi

public static long enkripsi(long src, long knc) throws UnsupportedEncodingException{ byte[][] map = new byte[][] {enkripsi_ProsesTeks1,enkripsi_ProsesTeks2,

Koding Program 1 menjalankan proses enkripsi di dalam program. Pada proses enkripsi ini, program mengambil matriks enkripsi teks dari 1 sampai 6 dan memasukan biner sesuai perpindahan angka dalam matriks. Langkah kedua program mengambil matriks enkripsi kunci1 dan memasukan biner sesuai perpindahan angka dalam matriks. Langkah ketiga program akan meng XOR matriks teks dengan matriks kunci sesuai urutan. Ketiga langkah ini dilakukan sebanyak 6 kali sampai menghasilkan chipertext.

Gambar 21(B) adalah proses dekripsi dengan inputan dari hasil enkripsi gambar 21(A) “0C66D9AE9695908A”. Untuk mengembalikan menjadi plaintext kunci diisi sesuai kunci saat proses enkripsi. Pilihan proses dipilih dekripsi kemudian tekan button “JALANKAN”,

hasil dari proses dekripsi atau plaintext “KISMANTO”tampil dikotak output ,dengan lama proses dekripsi “0,92315563 detik” dan memory “3,3068237305”.

Koding Program 2

//Proses Dekripsi

public static long dekripsi(long src, long knc) throws UnsupportedEncodingException{ byte[][] map = new byte[][] { dekripsi_CprTeks1,dekripsi_CprTeks2, dekripsi_CprTeks3, dekripsi_CprTeks4, dekripsi_CprTeks5, dekripsi_CprTeks6 }; for(int i=0;i<map.length;i++){

23

sesuai perpindahan angka dalam matriks. Langkah kedua program mengambil matriks dekripsi kunci2 dan memasukan biner sesuai perpindahan angka dalam matriks. Langkah ketiga program akan meng XOR matriks chipertext dengan matriks kunci2 sesuai urutan. Ketiga langkah ini dilakukan sebanyak 6 kali sampai kembali menghasilkan teks awal.

Hasil pengukuran kecepatan enkripsi dan dekripsi algoritma engklek yang didapatkan dibandingkan dengan hasil kecepatan enkripsi-dekripsi dengan algoritma Kuda Sumba [7] dan algoritma AES [8]. Hasil perbandingan ditampilkan pada gambar 22 dan 23.

Gambar 22 : Grafik Lama Proses Enkripsi

Gambar 22 menunjukan perbandingan kecepatan proses enkripsi algortima Engklek, Kuda Sumba, dan Aes. Rata-rata lama proses enkripsi algoritma Engklek 0,335805125 detik, sedangkan algortima Kuda Sumba 0,306789625 detik, dan algoritma Aes 0,320345 detik. Dengan melihat grafik pada Gambar 22 dapat disimpulkan bahwa algoritma Engklek lebih stabil saat melakukan proses enkripsi dari algoritma Kuda Sumba dan algortima Aes.

Gambar 23 : Garfik Lama Proses Dekripsi

Gambar 23 menunjukan perbandingan kecepatan proses dekripsi algortima Engklek, algortima Kuda Sumba, dan algortima Aes. Proses dekripsi ini tidak berbeda jauh dengan proses enkripsi yang kecepatan proses algortima Engklek menunjukan lebih stabil. Rata-rata lama proses dekripsi algoritma Engklek 0,464957725 detik, sedangkan algoritma Kuda Sumba 0,35924625 detik, dan algoritma Aes 0,37435175detik.

5. Kesimpulan

24

diimplementasikan ke dalam kriptografi block chiper dengan memenuhi syarat Five-tuple. Program kriptografi ini memerlukan lama proses enkripsi “0,120279647 detik” dan memory “3,1938705444” sedangkan dalam proses dekripsi memerlukan waktu “0,085047639 detik” dan memory “3,3075637817”.

Sebagai saran untuk pengembangan penelitian, diharapkan kedepannya tidak hanya membandingkan kecepatan saja, merancang algortima dengan bit lebih dari 64 dan pengacakan lebih banyak sehingga data lebih aman.

6. Daftar Pustaka

[1] Dafid, 2006. Kriptografi Kunci Simetris Dengan Menggunakan Algoritma Crypton. STMIK MDP Palembang.

[2] Sianturi, Fricles Ariwisanto, 2013. Perancangan Aplikasi Pengamanan Data dengan Kriptografi Advanced Encryption Standard (AES). STIMIK Budi Darma Medan.

[3] pemaintradisional. Engklek. http://permainantradisional1.blogspot.com. Diakses

tanggal 15 Oktober 2015.

[4] J. Daemen and V. Rjimen, "AES Proposal: Rijndael", First Advanced Encryption Standard (AES) Conference, California, Aug. 1998.

[5] Munir, Rinaldi, 2006. Kriptografi, Bandung: Informatika.

[6] Franindo, Ardian, 2007. Chiper Blok dengan Algoritma Operasi XOR antar Pecahan Blok. Institut teknologi Bandung.

[7]Bili, Duta Dairo. 2015. Perancangan Kriptografi Block Cipher dengan Langkah Kuda. Universitas Kristen Satya Wacana.

[8] Widyaningrum, F & Suharsono, A & Henryranu, B. P, 2006. Implementasi dan Analisis Aplikasi Transfer File Antar PC Menggunakan Algoritma RC4 128 Bit dan AES 128 Bit.

![Gambar 1 : Gambar Permainan Engklek [3]](https://thumb-ap.123doks.com/thumbv2/123dok/745852.457713/11.595.100.505.267.443/gambar-gambar-permainan-engklek.webp)