PEMBANGUNAN PROTOKOL SECRET SHARING PADA

METODE WATERMARKING UNTUK AUDIO DIGITAL

DEWI ROSARIA INDAH

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

BOGOR

2010

PEMBANGUNAN PROTOKOL SECRET SHARING PADA

METODE WATERMARKING UNTUK AUDIO DIGITAL

DEWI ROSARIA INDAH

Skripsi

Sebagai salah satu syarat untuk memperoleh gelar

Sarjana Komputer pada

Departemen Ilmu Komputer

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

BOGOR

2010

ABSTRACT

DEWI ROSARIA INDAH. Secret Sharing Protocol Development on Watermarking Method for Digital Audio. Under the direction of SHELVIE NIDYA NEYMAN.

Digital watermarking is a technique to insert information, usually called a watermark, into digital data. The inserted information in general shows the ownership of digital data in order to copyright protection. Existing methods of digital watermarking can only deal with the copyright protection from only one owner. Joint ownership of a digital audio is proposed by adopting a secret sharing scheme in audio watermarking. This study discusses the implementation of Shamir's secret sharing scheme in the joint ownership for digital audio watermarking, including protocols for the insertion (embedding) watermark and protocols for detection ownership process (detection) watermark that meets one of the goals of cryptography is confidentiality. Furthermore, the owner of a digital audio referred to as the participants and the outcome of the process of secret sharing scheme is called shares. Performance of the method of Shamir's secret sharing scheme in the joint ownership watermarking for digital audio was tested by analyzing the properties of Shamir's secret sharing scheme and influence of the level of Lifting Wevelet Transform (LWT), which serves to form a region of the audio file to be inserted watermark, to the process of watermark insertion and watermark detection. This is because performing watermark detection requires the information of the level LWT that used to watermark insertion and LWT length where both of this informations may be known if we know the secret which is formed of shares owned by participants. The results show that joint ownership watermarking protocol that implements Shamir's secret sharing scheme provides confidentiality service where the process of insertion and detection requires a secret that formed by shares that are distributed to the participants confidentially. Thus Shamir's secret sharing scheme in the joint ownership for digital audio watermarking is one good solution to the problem of joint ownership of a digital audio because of the insertion and detection process involving all participants who are the owners of digital audio. Keywords: Watermark, Shamir’s secret sharing scheme, participants, shares, secret

Penguji:

1 Dr. Sugi Guritman

Judul : Pembangunan Protokol Secret Sharing pada Metode Watermarking untuk Audio Digital Nama : Dewi Rosaria Indah

NIM : G64063315

Menyetujui: Pembimbing

Shelvie Nidya Neyman, S.Kom.,M.Si. NIP 19770206 200501 2 002

Mengetahui:

Ketua Departemen Ilmu Komputer,

Dr. Ir. Sri Nurdiati, M.Sc. NIP. 19601126 198601 2 001

RIWAYAT HIDUP

Penulis dilahirkan pada tanggal 29 Mei 1988 di Klaten sebagai anak keempat dari empat bersaudara dari pasangan Kusman Harjo Wiryono dan Sri Mulyati. Pada tahun 2003, penulis menempuh pendidikan menengah atas di SMA Negeri 1 Klaten masuk program IPA dan lulus tahun 2006. Pada tahun yang sama penulis diterima sebagai mahasiswa Departemen Ilmu Komputer, Fakultas Matematika dan Ilmu Pengetahuan Alam (FMIPA), Institut Pertanian Bogor melalui jalur Seleksi Penerimaan Mahasiswa Baru (SPMB). Pada tahun 2009, penulis melaksanakan kegiatan praktik kerja lapangan di Sekretariat Negara Repuplik Indonesia Rumah Tangga Kepresidenan Istana Bogor selama 35 hari. Pada tahun 2007 penulis pernah mengajar les Pengantar Matematika dan Kalkulus di lembaga CSC dan pada tahun 2007-2008 penulis juga pernah mengajar Pengantar Matematika dan Kalkulus di lembaga Gumatika IPB.

PRAKATA

Puji dan syukur penulis panjatkan kepada Tuhan Yesus Kristus atas berkat dan penyertaanNya sehingga tugas akhir dengan judul Pembangunan Protokol Secret Sharing pada Metode Watermarking untuk Audio Digital dapat diselesaikan. Penelitian ini dilaksanakan mulai Februari 2010 sampai dengan Agustus 2010, bertempat di Departemen Ilmu Komputer.

Terima kasih penulis ucapkan kepada Ibu Shelvie Nidya Neyman, S.Kom.,M.Si selaku pembimbing atas bimbingan dan arahannya selama pengerjaan tugas akhir ini, serta Bapak Dr. Sugi Guritman dan Bapak Dr. Ir.Agus Buono, M.Si, M.Kom selaku penguji tugas akhir ini. Ungkapan terima kasih juga disampaikan kepada ayah, ibu serta seluruh keluarga atas doa dan kasih sayangnya. Semoga karya ilmiah ini bermanfaat.

Bogor, Agustus 2010

1

PENDAHULUAN

Latar Belakang

Digital watermarking merupakan metode

untuk menyisipkan suatu informasi, yang biasanya disebut sebagai watermark, pada suatu data digital penampung. Masalah yang dihadapi pada metode digital watermarking saat ini adalah pada umumnya metode yang telah ada hanya mampu menangani perlindungan hak cipta dari satu pemilik saja. Selain itu aplikasi

watermarking untuk copyright pada umumnya

hanya melibatkan satu pihak sehingga sulit diterapkan untuk kepemilikan lebih dari satu pihak. Solusi yang kemudian ditawarkan untuk menangani masalah kepemilikan bersama suatu audio digital adalah dengan menerapkan secret

sharing scheme pada audio watermarking.

Kesiman dan Munir pada tahun 2004 telah melakukan penelitian tentang penerapan secret

sharing scheme pada joint ownership watermarking untuk citra digital. Hasilnya

menunjukkan bahwa secret sharing scheme pada joint ownership watermarking untuk citra

digital merupakan salah satu solusi yang baik

untuk mengatasi permasalahan kepemilikan hak cipta citra digital yang dipegang oleh lebih dari satu pihak. Oleh karena itu pada penelitian kali ini secret sharing scheme diterapkan pada joint

ownership watermarking untuk audio digital

yang meliputi protokol untuk proses penyisipan (embedding) watermark serta protokol untuk proses pendeteksian kepemilikan (detection)

watermark.

Tujuan Penelitian

Tujuan dari penelitian ini adalah:

1 Membangun protokol yang mengimplementasikan Shamir’s secret sharing scheme pada joint ownership watermarking untuk audio digital yang

meliputi protokol untuk proses penyisipan (embedding) watermark serta protokol untuk proses pendeteksian kepemilikan (detection)

watermark untuk audio digital yang memenuhi salah satu tujuan kriptografi yaitu kerahasiaan.

2 Menganalisis sifat-sifat dari Shamir’s secret

sharing scheme.

3 Menganalisis pengaruh level Lifting Wevelet

Transform terhadap proses penyisipan dan

pendeteksian watermark.

Ruang Lingkup

Ruang lingkup penelitian ini adalah : 1 Menggunakan Algoritme Shamir’s secret

sharing scheme untuk proses secret sharing.

2 Menggunakan pembangkit bilangan

pseudorandom Linear Congruential Generators (LCG) untuk pembangkitan watermark berupa integer.

3 File audio yang digunakan adalah wav mono.

4 Menggunakan Lifting Wavelet Haar Transform untuk mengubah audio dari

domain waktu menjadi domain frekuensi dan untuk membentuk region audio yang akan disisipi watermark.

5 Menggunakan teknik Direct Sequence

Spread Spectrum (DSSS) untuk penyisipan

dan pendeteksian watermark.

Manfaat Penelitian

Manfaat yang dapat diperoleh dari penelitian ini adalah mengetahui kinerja dari metode

Shamir’s secret sharing scheme pada joint ownership watermarking untuk audio digital

serta diharapkan dapat menjadi referensi untuk membangun protokol joint ownership watermarking pada audio digital.

TINJAUAN PUSTAKA

Protokol Kriptografi

Protokol kriptografi merupakan algoritme terdistribusi yang didefinisikan sebagai barisan langkah-langkah secara tepat menspesifikasikan tindakan-tindakan dari dua entitas atau lebih yang diperlukan untuk mencapai tujuan keamanan tertentu (Guritman 2003). Protokol memegang peranan penting di dalam kriptografi dan utamanya di dalam mempertemukan tujuan-tujuan kriptografi. Berikut merupakan tujuan-tujuan kriptografi:

1 Kerahasiaan adalah suatu layanan yang digunakan untuk menjaga isi informasi dari semua yang tidak berwenang memilikinya. 2 Integritas data adalah suatu layanan yang

berkaitan pengubahan data dari pihak-pihak yang tidak berwenang.

3 Autentikasi adalah suatu layanan yang berhubungan dengan identifikasi entitas dan informasi itu sendiri.

4 Non-repudiasi adalah suatu layanan yang ditujukan untuk mencegah terjadinya pelanggaran kesepakatan yang telah dibuat sebelumnya oleh entitas.

2

Secret Sharing Scheme

Secara garis besar, secret sharing scheme merupakan metode untuk melakukan pembagian suatu secret, biasanya berupa kunci, menjadi beberapa bagian yang disebut shares, kepada sejumlah pihak yang disebut

participants, dengan kondisi-kondisi tertentu.

Kondisi yang dimaksud menyangkut sekelompok participants mana saja yang memungkinkan untuk menyatukan kembali

secret yang telah dibagi-bagi tersebut (Sun et al

1999). Secara umum secret sharing scheme adalah komponen yang diperlukan untuk melakukan distribusi komputasi di antara sejumlah pihak yang tidak saling mempercayai (http://www.perimeterinstitute.ca/personal/dgott esman/index.html). Dewasa ini, secret sharing

scheme telah digunakan pada bidang-bidang

aplikasi yang beragam, misalnya kontrol akses, peluncuran senjata atau proyektil, membuka kotak deposito, dan lain-lain.

Shamir’s Seret Sharing Scheme

Salah satu jenis secret sharing scheme adalah Shamir’s secret sharing scheme atau biasa disebut sebagai threshold secret sharing

scheme. Pada threshold secret sharing scheme,

kondisi yang harus dipenuhi dari suatu himpunan bagian untuk bisa membentuk kembali sebuah secret adalah jumlah

participants minimal yang harus terdapat

dalam himpunan bagian tersebut (Sun et al 1999). Shamir’s secret sharing scheme ditemukan oleh Shamir.

Berikut merupakan algoritma Shamir’s

secret sharing scheme : (Menezes et all 1996)

1 Setup. Dealer T menentukan secret berupa

integer yang akan dibagikan kepada n

participats.

a T memilih bilangan prima , dan mendefinisikan a0 = S.

b T memilih bilangan acak sebanyak t-1 sebagai koefisien

, kemudian mendefinisikan fungsi polinomial acak dalam yaitu ∑

c T menghitung (atau untuk sembarang n titik i yang berbeda, ), dan secara rahasia memberikan share kepada

participant beserta dengan index i. 2 Rekonstruksi secret. Sembarang himpunan

dari sebanyak t atau lebih shares milik

participants (sebanyak t atau lebih titik (x,y)

= (i,Si) yang berbeda) dapat merekonstruksi

kembali secret dengan menggunakan

interpolasi Lagrange. Secret yang dimaksud adalah f(0)=a0=S. Berikut adalah persamaan

interpolasi Lagrange:

∑ ∏

Shamir’s secret sharing scheme memiliki

beberapa sifat, yaitu : (Menezes et all 1996) Perfect

Jika diberikan shares sebanyak (t-1) atau kurang dari (t-1) maka nilai secret S (0 < S

< p-1) yang terbentuk dari shares tersebut

memiliki peluang yang sama. Ideal

Ukuran sebuah share adalah ukuran secret. Extendable for new users

Shares baru untuk participants baru dapat

dihitung tanpa mempengaruhi shares dari

participants yang sudah ada sebelumnya.

Varying levels of control possible

Memungkinkan single participant untuk memiliki multiple shares yang memberikan kontrol lebih pada participant tersebut. No unproven assumptions

Tidak seperti kebanyakan skema kriptografi, keamanan skema Shamir’s secret sharing

scheme ini tidak tergantung pada asumsi

terbukti.

Pseudorandom Number Generator (PRNG)

Pseudorandom Number Generator adalah

algoritme yang membangkitkan deretan bilangan yang tidak benar-benar acak. Bilangan acak dihasilkan dengan rumus-rumus matematika dan dapat berulang kembali secara periodik. Bilangan acak banyak digunakan di dalam kriptografi, misalnya untuk pembangkitan elemen-elemen kunci, pembangkitan initialization vector (VI), pembangkitan parameter kunci di dalam sistem kriptografi kunci publik, dan sebagainya. Beberapa algoritme PRNG yang sering digunakan di antaranya Linear Congruential

Generator (LCG), Lagged Fibonnaci Generator, Linear Feedback Shift Register

(LFSR), Blum Blum Shub, Fortuna, dan

Mersenne Twister (Munir 2006).

Linear Congruential Generator (LCG)

Linear Congruential Generator (LCG)

adalah salah satu pembangkit bilangan acak tertua dan sangat terkenal. LCG didefinisikan dalam bentuk (Munir 2006):

3

Xn = bilangan acak ke-n dari deretnya

Xn-1 = bilangan acak sebelumnya

a = faktor pengali b = increment m = modulus

(a,b, dan m semuanya konstanta)

Kunci pembangkit adalah X0 yang disebut

umpan (seed). LCG mempunyai periode tidak lebih besar dari m. LCG mempunyai periode penuh (m-1) jika memenui syarat berikut : (Munir 2006)

1 b relatif prima terhadap m.

2 a-1 dapat dibagi dengan semua faktor prima dari m.

3 a-1 adalah kelipatan 4 jika m adalah kelipatan 4.

4 m > maks(a, b, X0).

5 a > 0, b > 0.

TransformasiWavelet

Transformasi Wavelet memiliki kemampuan untuk menganalisis suatu data dalam domain waktu dan domain frekuensi secara simultan. Analisis data pada transformasi Wavelet dilakukan dengan membagi (dekomposisi) suatu sinyal ke dalam komponen-komponen frekuensi yang berbeda-beda dan selanjutnya masing-masing komponen frekuensi tersebut dapat dianalisis sesuai dengan skala resolusinya. Hal ini seperti proses filtering, dimana sinyal dalam domain waktu dilewatkan ke dalam filter

highpass dan lowpass dan memisahkan komponen frekuensi tinggi dan frekuensi rendah (Mar et al 2009).

Transformasi wavelet menggunakan dua komponen penting dalam melakukan transformasi yakni fungsi skala (scaling

function) dan fungsi wavelet (wavelet function).

Fungsi skala (scaling function) disebut juga sebagai Lowpass Filter, sedangkan fungsi

wavelet (wavelet function) disebut juga sebagai Highpass Filter. Kedua fungsi ini digunakan

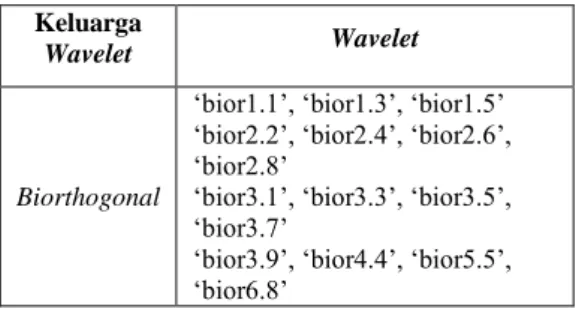

pada saat transformasi wavelet dan inverse transformasi wavelet. Kedua komponen tersebut dapat disebut sebagai mother wavelet. Beberapa jenis mother wavelet dapat dilihat pada Tabel 1. Tabel 1 Daftar mother wavelet

Keluarga

Wavelet Wavelet

Daubechies ‘db1’ or ‘haar’, ‘db2’, ... , ‘db10’, ... , ‘db45’ Coiflets ‘coif1’, ... , ‘coif5’

Symlets ‘sym2’, ... , ‘sym8’, ... , ‘sym45’

Discrete

Meyer ‘dmey’

Tabel 1 Lanjutan daftar mother wavelet Keluarga

Wavelet Wavelet

Biorthogonal

‘bior1.1’, ‘bior1.3’, ‘bior1.5’ ‘bior2.2’, ‘bior2.4’, ‘bior2.6’, ‘bior2.8’

‘bior3.1’, ‘bior3.3’, ‘bior3.5’, ‘bior3.7’

‘bior3.9’, ‘bior4.4’, ‘bior5.5’, ‘bior6.8’

Forward Lifting Wavelet Transform (LWT

maju)

Salah satu metode transformasi wavelet yang cukup sederhana adalah dengan menggunakan pendekatan lifting. Cara kerja dari LWT maju satu dimensi dapat dilihat pada Gambar 1 (http://www.bearcave.com/misl/misl _tech/ wavelets/lifting/basiclift.html) .

Gambar 1 Proses LWT maju satu dimensi. LWT maju terdiri atas 3 tahap, yaitu Split

Pada tahap ini data dibagi kedalam dua bagian yaitu elemen ganjil dan elemen genap.

Predict

Setelah data dibagi ke dalam elemen ganjil dan genap kemudian dilakukan tahap predict yaitu melakukan proses penghitungan dengan wavelet function (high pass filter) sebagai berikut:

Update

Pada tahap ini dilakukan penghitungan dengan scaling function (low pass filter) sebagai berikut:

Pada LWT 2 dimensi, matriks hasil LWT 1 dimensi tersebut ditranspose untuk kemudian dilakukan proses LWT 1 dimensi lagi seperti diatas, hasilnya kemudian ditranspose kembali. Ini dimaksudkan agar proses LWT ini dilakukan baik terhadap baris maupun terhadap kolom data (Franco et all 2010).

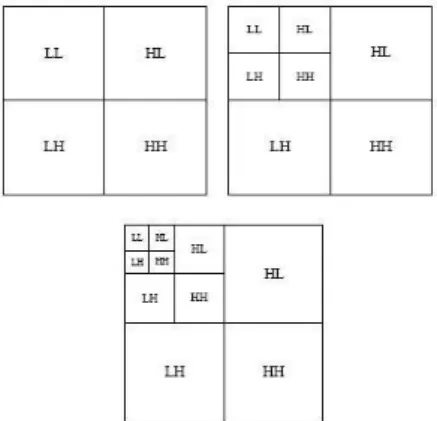

Jika terhadap suatu citra dilakukan proses LWT maju 2 dimensi dengan level dekomposisi

4

satu, maka akan dihasilkan empat buah

subband, yaitu :

1 Koefisien Approksimasi (Cj) atau disebut

juga subband LL

2 Koefisien Detil Horisontal (dj,v) atau disebut

juga subband HL

3 Koefisien Detil Vertikal (dj,h) atau disebut

juga subband LH

4 Koefisien Detil Diagonal (dj,d) atau disebut

juga subband HH

Koefisien aproksimasi mengandung informasi background sedangkan koefisien detail, yaitu detail horizontal, detail vertikal, dan detail diagonal mengandung informasi tepian. Transformasi wavelet di atas merupakan transformasi wavelet level 1, transformasi

wavelet dengan level yang lebih tinggi

didapatkan dengan membagi kembali subband residu pelolos rendah (koefisien aproksimasi) menjadi subband-subband yang lebih kecil. Inverse Lifting waveletTransform

Pada LWT, proses inverse LWT merupakan cermin dari LWT maju. Tahapan proses inverse LWT dapat dilihat pada Gambar 2 (http://www.bearcave.com/misl/misl_tech/wave lets/lifting/basiclift.html).

Gambar 2 Proses inverse LWT satu dimensi. Seperti pada LWT maju, inverse LWT juga terdiri atas 3 tahap, yaitu:

Update

Seperti pada LWT maju, pada tahap ini dilakukan penghitungan dengan scaling

function (low pass filter), bedanya adalah

pada LWT maju dilakukan operasi penambahan sedangkan pada inverse LWT dilakukan operasi pengurangan sebagai berikut:

Predict

Pada tahap predict inverse LWT juga dilakukan penghitungan dengan wavelet

function (high pass filter) sebagai berikut:

Merge

Pada LWT maju dilakukan proses split, sehingga pada inverse LWT ini dilakukan operasi kebalikannya yaitu merge dimana data yang telah terbagi menjadi 2 bagian tersebut digabungkan kembali seperti semula.

Digital Watermarking

Digital watermarking atau watermarking

merupakan teknik untuk menyisipkan informasi ke dalam data digital. Informasi yang disisipkan disebut watermark (tanda air). Watermark dapat berupa teks seperti informasi copyright, gambar, data audio atau rangkaian bit yang tidak bermakna. Proses penyisipan yang dilakukan tidak boleh merusak data digital yang dilindungi. Selain itu watermark yang telah disisipkan tidak dapat dipersepsi oleh indra manusia, tetapi dapat dideteksi oleh komputer dengan menggunakan kunci yang benar. Ide

watermarking pada data digital (sehingga

disebut digital watermarking) dikembangkan di Jepang tahun 1990 dan di Swiss tahun 1993.

Digital watermarking semakin berkembang

seiring dengan semakin meluasnya penggunaan internet, objek digital seperti video, citra dan suara yang dapat dengan mudah digandakan dan disebarluaskan (Munir 2006).

Secara umum, watermarking terdiri atas dua tahapan, yaitu:

1 Penyisipan watermark 2 Pendeteksian watermark

Kedua proses tersebut digambarkan pada Gambar 3 dan 4.

Gambar 3 Proses Peyisipan Watermarking.

5

Istilah-istilah yang sering digunakan dalam digita watermarking adalah sebagai berikut : 1 Cover signal merupakan media yang berupa

audio digital yang akan dilindungi kepemilikannya dengan pemberian label hak cipta.

2 Watermark merupakan informasi yang akan disisipkan ke dalam media lain yang akan dilindungi kepemilikannya.

3 Watermarked audio merupakan hasil dari penyisipan informasi (biasanya berupa label hak cipta) ke dalam audio digital yang akan dilindungi.

4 Watermark key adalah kunci rahasia yang akan digunakan dalam penyisipan hak cipta dan dalam pendeteksian kembali hak cipta.

Watermark key berbeda dengan encryption key. Watermark key hanya mempengaruhi watermark dengan sederhana, sedangkan encryption key mempengaruhi keseluruhan

informasi yang akan dienkripsi.

Metode Spread Specrum

Spread Spectrum adalah sebuah teknik

pentransmisian dengan menggunakan

pseudo-noise code sebagai modulator bentuk gelombang untuk menyebarkan energi sinyal dalam sebuah jalur komunikasi (bandwidth). Oleh penerima, sinyal dikumpulkan kembali menggunakan replika pseudo-noise code

tersinkronisasi (Munir 2006). Direct Sequence Spread Spectrum

Direct sequence spread spectrum atau

DSSS adalah teknik yang memultiplikasi sinyal audio asli dengan rangkaian biner dan koefisien

watermark. Rangkaian biner tersebut umumnya

disebut sebagai sinyal chip. Sinyal chip tersebut harus lebih besar dari data rate atau information

rate. Sinyal chip pada dasarnya merupakan key

yang dibutuhkan baik pada proses penyisipan maupun deteksi untuk memodulasi rangkaian data (Bender et al 1996). Proses dasar DSSS dapat dilihat pada Gambar 5.

Gambar 5 Proses Dasar DSSS (Bender et al 1996).

Proses penyisipan watermark ke dalam sinyal audio pada metode ini dilakukan dengan perumusan sebagai berikut :

’[ ] [ ] [ ],

dengan merupakan tingkat kejelasan

watermark atau watermark amplitude atau

koefisien watermark yang akan disisipkan ke dalam sinyal audio yang rentang nilainya adalah:

,

x(f) adalah sinyal audio yang telah ditransfomasikan ke domain frekuensi dan xi[f]

adalah nilai blok-blok hasil transformasi ke-i. Proses deteksi watermark dilakukan sebaliknya yaitu dengan mengurangkan sinyal hasil transformasi frekuensi watermarked audio dengan sinyal hasil transformasi frekuensi audio asli lalu dibagi dengan scaling factor. Proses tersebut akan menghasilkan carier signal

watermark yang kemudian dikalkulasikan

untuk mendapatkan rangkaian biner watermark dan dikonversikan menjadi informasi sesungguhnya (http://www.ece.uvic.ca/~jvawter /project/report.html).

Alpha (kekuatan watermark) berpengaruh

terhadap kualitas watermarked audio dimana: (Fahamalathi 2008)

Semakin tinggi alpha maka kualitas audio (PSNR) nya semakin rendah atau terdengar derau.

Penggunaan alpha yang tinggi juga dapat meningkatkan ketahanan watermarked audio terhadap serangan berbasis frekuensi. DSSS tahan terhadap serangan resampling, penambahan derau pada domain frekuensi dan domain waktu dengan amplitude yang lebih kecil dari alpha (kekuatan watermark), dan multiple watermarks dengan metode dan pesan yang sama. Akan tetapi DSSS tidak tahan terhadap serangan operasi time streching, cropping, serta multiple watermarks dengan metode yang sama namun dengan pesan yang berbeda (Fahamalathi 2008).

METODE PENELITIAN

Pada tahap implementasi, akan dilakukan proses penyisipan dan pendeteksian watermark pada audio digital. Audio yang akan digunakan adalah wav mono. Pada protokol ini tujuan kriptografi yang diharapkan dapat tercapai adalah kerahasiaan dimana semua informasi yang dibutuhkan untuk melakukan penyisipan dan pendeteksian watermark terletak pada

6

secret yang akan dipecah menjadi n shares dan

dibagikan kepada n participnts.

Penyisipan Watermark

Pada joint ownership watermarking, akan terdapat lebih dari satu pihak yang berhak atas kepemilikan hak cipta dari audio digital. Tentu saja semua pihak yang memegang hak cipta akan audio digital tersebut berhak juga untuk berkontribusi dalam proses pemberian

watermark, serta memiliki hak-hak tertentu

dalam pengakuan hak cipta audio digital tersebut. Dalam proses watermarking, bagian yang biasanya menjadi rahasia yang dipegang hanya oleh pemegang hak cipta adalah kunci untuk proses-proses dalam watermarking, baik itu kunci untuk proses penyisipan watermark (embedding) dan pendeteksian watermark (detection), maupun kunci untuk melakukan pembangkitan bilangan-bilangan random. Kunci-kunci inilah yang dapat dianggap sebagai suatu secret dalam secret sharing scheme, sedangkan pihak-pihak pemegang hak cipta merupakan participants di dalamnya. Misalkan terdapat tiga orang participants yaitu Alice, Bob, dan Carol, maka protokol untuk proses penyisipan watermark dengan dealer (seseorang yang bertanggung jawab terhadap proses perhitungan dan pendistribusian shares) adalah sebagai berikut :

1 Alice, Bob, dan Carol memberikan nilai jumlah participants kepada dealer.

2 Alice, Bob, dan Carol harus menentukan nilai ambang jumlah participants yang bisa membentuk kembali secret (threshold) dan memberikannya kepada dealer.

3 Dealer menentukan secret, dalam hal ini sebagai seed pembangkitan bilangan acak yang nantinya digunakan sebagai

watermark.

4 Dealer memasukkan data jumlah

participants dan nilai ambang jumlah participants yang bisa membentuk kembali secret.

5 Dealer membangkitkan shares dengan

Shamir’s secret sharing scheme.

6 Dealer membagikan shares kepada Alice, Bob, dan Carol, masing-masing akan menerima share yang bersifat rahasia. 7 Alice, Bob, dan Carol memberikan audio

digital yang akan diberi watermark kepada dealer.

8 Alice, Bob, dan Carol menentukan nilai kekuatan watermark.

9 Dealer melakukan proses penyisipan

watermark berdasarkan pembagian shares

tersebut.

Proses secret sharing dilakukan dengan memecah secret mejadi beberapa shares. Misalkan secret (S) akan dipecah menjadi n

shares dengan threshold k shares, maka dipilih

sebuah bilangan prima p dimana p>max(S,n) dan dibangun suatu persamaan polinom orde

k-1 yaitu:

f(x) = S + * + * +... + *

Secret digunakan sebagai koefisien . Koefisien , , ..., dibangkitkan secara

acak dimana . Pasangan kunci (shares) dibangkitkan dengan menghitung nilai

f(i) dimana i merupakan index (Si = f(i),

). Shares yang akan dibagikan kepada

n participants adalah pasangan kunci (i, f(i)).

Setelah proses secret sharing scheme

dilaksanakan, maka masing-masing

participants akan memegang share dari sebuah secret. Watermark yang akan disisipkan ke

dalam audio digital akan dibangkitkan berdasarkan secret yang dibentuk dari shares tersebut.

Watermark yang dibangkitkan berupa

integer dengan menggunakan pembangkit

bilangan pseudorandom yaitu Linear Congruential Generators (LCG). Nilai secret

akan menjadi nilai awal (seed) untuk proses pembangkitan watermark. Proses penyisipan akan dilakukan pada domain frekuensi. Lifting

wavelet transform (LWT) digunakan untuk

mengubah berkas audio dari domain waktu ke dalam domain frekuensi serta untuk membentuk

region dari audio yang akan disisipi. LWT level

1 akan membagi data audio ke dalam 4 region yaitu region LL, region HL, region LH dan

region HH atau secara umum LWT level ke-k

akan membagi data audio ke dalam 3k+1

region. Transformasi Wavelet level 1, 2 dan 3

dapat dilihat pada Gambar 6.

Gambar 6 Transformasi wavelet level 1, 2, 3.

Watermark akan disisipkan pada region LL

7

dibandingkan dengan region lain. Letak region LL bergantung pada level yang akan digunakan pada LWT, dimana dalam penelitian kali ini level didapat dengan perhitungan sebagai berikut:

Level = (secret / threshold ) mod L,

L merupakan level LWT maksimal yang dapat

digunakan. Setelah berkas audio diubah ke dalam domain frekuensi dan region telah dibuat dengan LWT serta pembangkitan watermark

telah dilakukan, maka proses penyisipan watermark siap dilakukan. Berkas audio akan

disisipi watermark dengan metode Direct

Sequence Spread Spectrum (DSSS). Berkas

audio pertama kali dibagi menjadi beberapa blok sepanjang 90 milisecond (karena

inaudible), kemudian pada setiap blok tersebut

dilakukan operasi LWT. Watermark yang berupa integer yang telah dibangkitkan menggunakan LCG diubah menjadi rangkaian biner yang kemudian dimodulasi menjadi

carrier signal periodik sepanjang blok LWT

pada berkas audio.

Proses penyisipan dilakukan dengan menambahkan blok sinyal hasil operasi LWT pada region LL dengan carrier signal periodik yang telah dimultiplikasi dengan watermark

amplitude atau alpha sebagai scalling factor.

Hasil penambahan tersebut kemudian ditransformasi kembali menjadi domain waktu dengan inverse LWT untuk menghasilkan

watermarked audio. Skema proses penyisipan watermark dapat dilihat pada Gambar 7.

Gambar 7 Skema Proses Penyisipan

Watermark.

Pendeteksian Watermark

Untuk mendeteksi watermark, diperlukan baik audio digital asal maupun audio digital uji serta data shares. Protokol untuk proses pendeteksian kepemilikan watermark adalah sebagai berikut :

1 Alice, Bob, dan Carol memasukkan nilai jumlah shares yang akan digunakan untuk membentuk kembali secret (lebih dari nilai ambang).

2 Alice, Bob, dan Carol memasukkan nilai ambang sesuai dengan yang digunakan pada saat pembangkitan shares.

3 Alice, Bob, dan Carol menggabungkan seluruh data shares mereka.

4 Alice, Bob, dan Carol memasukkan audio

digital asal.

5 Alice, Bob, dan Carol memasukkan audio

digital uji.

6 Alice, Bob dan Carol memasukkan kekuatan

watermark sesuai dengan yang digunakan

pada proses penyisipan.

7 Alice, Bob, dan Carol melakukan proses pendeteksian kepemilikan watermark

berdasarkan data shares tersebut.

Berdasarkan data shares (xi,yi) yang

diberikan oleh participants, maka akan dilakukan pembentukan kembali secret dengan menggunakan interpolasi Lagrange sebagai berikut: ∑ ∏

Secret yang terbentuk akan digunakan

sebagai seed pembangkit bilangan acak menggunakan LCG yang nantinya akan digunakan untuk mengetahui panjang

watermark yang telah disisipkan serta pembanding asli tidaknya watermark deteksi. Kemudian dilakukan proses yang sama seperti penyisipan watermark, yaitu proses transformasi audio digital dari domain waktu ke dalam domain frekuensi serta membagi data audio ke dalam region-region sesuai level LWT yang didapat dari informasi secret. Proses LWT dilakukan pada audio digital asal dan audio

digital uji.

Proses pendeteksian watermark dilakukan dengan tahapan-tahapan yang hampir sama dengan tahapan penyisipan, namun setelah diubah ke domain frekuensi dan didapatkan

region LL, watermark amplitude bukan

digunakan sebagai faktor multiplikasi carrier

8

mendapatkan nilai carrier signal yang berisi

watermark. Watermark diestimasi sesuai panjang watermark yang merupakan hasil dari proses LCG kemudian dikonversi menjadi pesan sesungguhnya (integer). Watermark yang dideteksi pada audio digital uji tersebut akan dibandingkan dengan watermark yang dibangkitkan secara matematis dari secret yang dibentuk berdasarkan data shares tersebut. Skema proses pendeteteksian kepemilikan

watermark dapat dilihat pada Gambar 8.

Gambar 8 Skema Proses Pendeteksian

Watermark.

Analisis Hasil Implementasi

Hasil implementasi Shamir’s secret sharing

scheme pada joint ownership watermarking

untuk audio digital kemudian diuji, dianalisis dan dievaluasi. Hal-hal yang dianalisis antara lain :

Analisis properti Shamir’s secret sharing

scheme.

Pada analisis ini akan diuji apakah skema

Shamir’s secret sharing yang telah

diimplementasikan pada joint ownership

watermarking tersebut memiliki properti perfect, ideal, extendable for new users, varying levels of control possible dan no unproven assumptions (Menezes et all

1996).

Analisis peluang mendapatkan secret jika diketahui shares sebanyak kurang dari t. Pada analisis ini akan dilakukan skenario uji rekonstruksi secret dengan shares sebanyak kurang dari t, sebanyak t, dan lebih dari t dengan beberapa kondisi shares yang berbeda untuk melihat kinerja shamir’s

secret sharing dalam pembentukan kembali secret. Kemudian akan dihitung peluang

untuk mendapatkan secret jika shares yang diketahui sebanyak kurang dari t.

Analisis level Lifting wavelet transform. Pada analisis ini meliputi pengujian proses

joint ownership watermarking dengan level

LWT yang berbeda-beda dan pengaruhnya terhadap proses penyisipan serta pendeteksian watermark dengan metode DSSS. Hasil yang diharapkan adalah dengan level yang berbeda antara proses penyisipan dan pendeteksian maka watermark yang di dapatkan bukanlah watermark yang benar. Dari hasil yang didapatkan akan ditentukan level LWT maksimal yang dapat digunakan untuk proses joint ownership watermarking pada audio digital dengan metode DSSS serta seberapa besar pengaruh level tersebut terhadap proses pendeteksian watermark. Hasil yang didapat merupakan ukuran seberapa pentingnya secret pada proses joint

ownership watermarking karena level LWT

yang digunakan pada protokol ini merupakan hasil bagi antara secret dengan

threshold yang digunakan pada Shamir’s secret sharing scheme yang dimodulasi level

LWT maksimal yang dapat digunakan pada

joint ownership watermarking ini.

Analisis peluang mendapatkan watermark yang benar tanpa secret.

Untuk melakukan pendeteksian watermark yang benar dibutuhkan informasi level LWT yang digunakan saat proses penyisipan serta informasi panjang watermark yang keduanya dapat diketahui jika memiliki

secret yang benar yang terbentuk dari shares. Pada proses ini akan dihitung

berapakah peluang mendapatkan watermark yang benar jika tidak memiliki secret. Hasil yang didapat merupakan ukuran kinerja

Shamir’s secret Sharing scheme pada joint ownership watermarking dengan metode

DSSS menggunakan LWT karena secret inilah yang berperan sebagai penentu level LWT serta sebagai seed pada proses LCG yaitu untuk membangkitkan watermark sehingga didapat panjang watermark.

Penarikan Kesimpulan

Setelah mendapatkan hasil dari analisis pada tahap sebelumnya, maka dapat ditarik kesimpulan mengenai kinerja Shamir’s secret

sharing scheme pada joint ownership watermarking untuk audio digital, pengaruh

level LWT terhadap proses penyisipan dan pendeteksian watermark, serta mengetahui apakah salah satu tujuan kriptografi yaitu kerahasiaan terpenuhi pada protokol ini.

9

HASIL DAN PEMBAHASAN

Hasil yang diperoleh dari proses penyisipan

watermark berupa watermarked audio. Pada

proses penyisipan dan pendeteksiannya dilakukan dengan level LWT yang berbeda-beda untuk mengetahui pengaruh level terhadap proses penyisipan dan pendeteksian. Untuk penentuan level LWT maksimal dilakukan dengan melakukan penyisipan dan pendeteksian

watermark dengan level yang sama dimulai dari

level 1 hingga level paling tinggi yang bisa menghasilkan watermark yang benar. Pengujian properti Shamir’s secret sharing scheme dilakukan untuk mengetahui kinerja dari

Shamir’s secret sharing scheme.

Analisis properti Shamir’s secret sharing

scheme Perfect

Pada Shamir’s secret sharing scheme, memiliki shares sebanyak atau kurang dari sama saja dengan tidak memiliki

shares sama sekali karena semua nilai S

( ) yang terbentuk dari shares tersebut memiliki peluang yang sama (Menezes et al 1996). Dengan kata lain bahwa jika shares yang dimiliki adalah sebanyak t-1 atau kurang dari t-1 maka tidak akan memberikan informasi apapun tentang secret.

Misalkan terdapat secret S yang akan dibagi menjadi 2 shares dengan threshold sebanyak 2 ((2,2) threshold scheme) dan bilangan prima p yang dipilih adalah 3. Dari informasi tersebut maka fungsi polinom yang digunakan adalah fungsi polinom berderajat 1 yaitu f(x)=a0+ a1*x

dimana a0 merupakan secret dan a1 merupakan

koefisien yang dipilih secara acak, . Dengan demikian, dapat dibuat himpunan yang berisikan semua kemungkinan koefisien (a0, a1)

dan nilai shares (f(1), f(2)) yaitu:

(a0, a1, f(1) mod 3, f(2) mod 3)={(0,0,0,0),

(0,1,1,2), (0,2,2,1), (1,0,1,1), (1,1,2,0), (1,2,0,2), (2,0,2,2), (2,1,0,1), (2,2,1,0)}

Misalkan informasi yang dimiliki adalah f(1) saja yaitu f(1)=0, sehingga

f(x)=a0+a1*x

0= a0+a1*1

Nilai yang mungkin bagi a0 dan a1 adalah 0,

1 dan 2 sehingga terdapat tiga kemungkinan

persamaan yang bernilai benar yaitu (i) 0=(0+0*1) mod 3 (ii) 0=(1+2*1) mod 3

(iii) 0=(2+1*1) mod 3

Dari ketiga persamaan di atas terlihat bahwa semua nilai a0 yaitu 0, 1 dan 2 memiliki peluang

yang sama untuk dapat dibentuk sebagai secret dari shares sebanyak t-1 atau kurang dari t-1. Ini membuktikan bahwa Shamir’s secret

sharing scheme merupakan skema secret sharing yang perfect.

Ideal

Suatu secret sharing scheme disebut ideal jika shares dari setiap participant diambil dari domain yang sama dengan domain secret (Beimel et all 2006). Pada Shamir’s secret

sharing scheme semua shares yang dibangkitkan dari secret berada dalam domain yang sama dengan secret. Misalkan bilangan prima p yang dipilih adalah 3 maka nilai secret

S adalah serta shares yang dibangkitkan dari secret juga bernilai karena operasi polinomialnya menggunakan modulo 3. Ini membuktikan bahwa Shamir’s secret sharing scheme merupakan skema secret sharing yang ideal. Extendable for new users

Pada Shamir’s secret sharing scheme dimungkinkan menambahkan shares baru untuk

participants baru, yang tidak akan mempengaruhi shares milik participants yang telah ada sebelumnya (Menezes et al 1996). Pada penelitian kali ini dilakukan pengujian terhadap secret yaitu 1234 yang dibagi menjadi 5 shares dengan threshold 3 dan bilangan prima p yang dipilih adalah 1237 sehingga koefisien persamaan polinom a1 dan bernilai

kemudian dihitung nilai Si=f(i)

dengan . Berikut merupakan shares yang dihasilkan (1, 889), (2, 312), (3, 740), (4, 936), dan (5, 900). Kemudian akan dihitung 2

shares baru untuk 2 participants baru. Dengan

menggunakan interpolasi Lagrange didapatkan 2 shares baru yaitu (6, 632) dan (7, 132). Kemudian dilakukan skenario pembentukan

secret dengan menggunakan shares baru serta shares lama seperti yang terlihat pada Tabel 2.

Tabel 2 Skenario pembentukan secret

menggunakan shares baru dan

shares lama

Shares Secret yang

terbentuk

(1, 889)

1234 (6, 632)

10

Tabel 2 Lanjutan Skenario pembentukan secret menggunakan shares baru dan shares lama

Shares Secret yang

terbentuk (2, 312) 1234 (6, 632) (7, 132) (3, 740) 1234 (6, 632) (7, 132) (4, 936) 1234 (6, 632) (7, 132) (5, 900) 1234 (6, 632) (7, 132)

Tabel di atas memperlihatkan bahwa

Shamir’s secret sharing cheme dapat men-generate shares baru untuk participants baru

tanpa mempengaruhi shares dari participants yang telah ada sebelumnya.

Varying levels of control possible

Pada Shamir’s secret sharing scheme memungkinkan single participant untuk dapat memiliki multiple shares yang dapat memberinya kontrol lebih dalam merekonstruksi secret dibandingkan dengan

participants lain.

Misalkan dalam sebuah perusahaan ingin memecah suatu secret S sebanyak n shares dengan threshold 3. Participantsnya terdiri atas presiden perusahaan, vice-president

perusahaan dan beberapa eksekutif perusahaan. Dari n shares yang terbentuk, presiden perusahaan diberikan 3 shares, vice-president diberikan 2 shares dan masing-masing eksekutif perusahaan diberikan 1 shares. Dengan demikian (3,n) threshold scheme ini memungkinkan untuk merekonstruksi secret yang dilakukan oleh 3 orang eksekutif perusahaan, atau oleh seorang eksekutif perusahaan dan seorang vice-president

perusahaan, atau oleh seorang presiden perusahaan itu sendiri.

Dalam hal ini presiden perusahaan memiliki kontrol lebih dalam merekonstruksi secret dibandingkan dengan vice-president

perusahaan dan eksekutif perusahaan. Selain itu

vice-president perusahaan juga memiliki

kontrol lebih dalam merekonstruksi secret dibandingkan dengan eksekutif perusahaan. No unproven assumptions

Pada umumnya protokol kriptografi keamanannya bergantung pada pemenuhan asumsi-asumsi tertentu. Jika ada asumsi yang tidak terpenuhi maka harus tersedia tindakan tertentu untuk mempertahankan keamanannya. Pada Shamir’s secret sharing scheme layanan keamanannya tidak memiliki asumsi apapun, karena dalam skemanya hanya terdapat dua kemungkinan kondisi yaitu aman jika secret terbentuk dan tidak aman jika secret tidak terbentuk. Tidak aman jika shares yang benar kurang dari threshold dan sebaliknya kondisi yang aman tercapai jika shares yang benar sama dengan atau lebih banyak dari threshold.

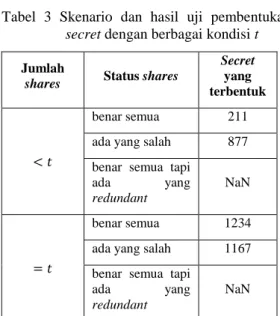

Analisis peluang mendapatkan secret jika diketahui shares sebanyak kurang dari t

Pengujian dilakukan terhadap secret yaitu 1234 di-share menjadi 5 shares dengan

threshold sebanyak 3, dimana bilangan prima p yang dipilih adalah 1237 sehingga koefisien a1 dan persamaan polinom yang digunakan

merupakan bilangan integer random dan shares yang dihitung merupakan

Si=f(i) dimana . Pasangan kunci

(shares) yang dihasilkan adalah (1, 48), (2, 1122), (3, 745), (4, 154), dan (5, 586). Dari kelima pasangan kunci tersebut dilakukan skenario uji untuk membentuk kembali secret seperti yang terlihat pada tabel 3.

Tabel 3 Skenario dan hasil uji pembentukan

secret dengan berbagai kondisi t

Jumlah

shares Status shares

Secret yang terbentuk

benar semua 211

ada yang salah 877

benar semua tapi

ada yang

redundant

NaN

benar semua 1234

ada yang salah 1167

benar semua tapi

ada yang

redundant

11

Tabel 3 Lanjutan skenario dan hasil uji pembentukan secret dengan berbagai kondisi t

Jumlah

shares Status shares

Secret yang terbentuk

benar semua 1234

ada yang salah 28

benar semua tapi

ada yang

redundant

NaN

Tabel hasil uji skenario pembentukan secret di atas menunjukkan bahwa secret hanya akan terbentuk kembali jika memiliki shares yang benar sebanyak t atau lebih dari t tanpa ada yang redundant. Peluang untuk mendapatkan

secret yang benar jika shares yang dimiliki

sebanyak t-1 atau kurang dari t-1 dapat dihitung sebagai berikut :

Jika terdapat t-1 shares (benar semua) maka dibutuhkan sebuah share (i, f(i)) lagi untuk mendapatkan secret yang benar.

Misal:

Maka terdapat 1236 kemungkinan kunci f(i), sehingga peluang untuk mendapatkan pasangan kunci (i, f(i)) yang benar adalah:

.

Dengan demikian, jika bilangan prima p yang digunakan adalah M maka jika memiliki shares sebanyak t-1, untuk mendapatkan secret yang benar peluangnya adalah :

Secara umum jika shares yang dimiliki sebanyak , dengan maka peluang untuk mendapatkan secret yang benar adalah :

(

)

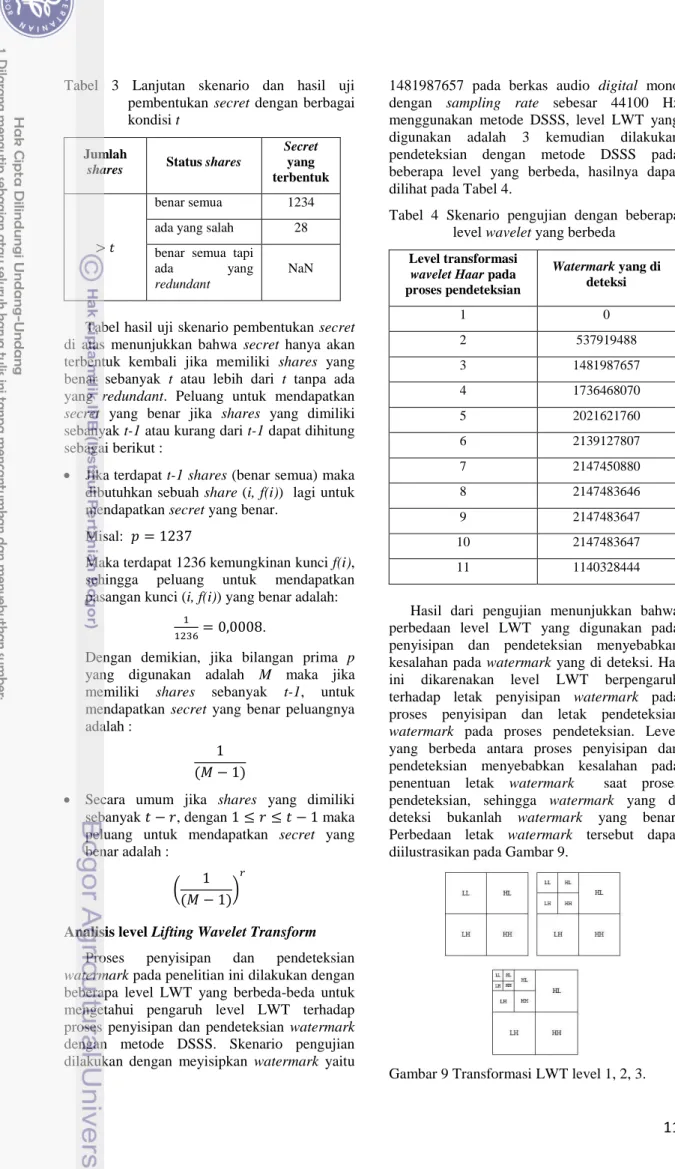

Analisis level Lifting Wavelet Transform

Proses penyisipan dan pendeteksian

watermark pada penelitian ini dilakukan dengan

beberapa level LWT yang berbeda-beda untuk mengetahui pengaruh level LWT terhadap proses penyisipan dan pendeteksian watermark dengan metode DSSS. Skenario pengujian dilakukan dengan meyisipkan watermark yaitu

1481987657 pada berkas audio digital mono dengan sampling rate sebesar 44100 Hz menggunakan metode DSSS, level LWT yang digunakan adalah 3 kemudian dilakukan pendeteksian dengan metode DSSS pada beberapa level yang berbeda, hasilnya dapat dilihat pada Tabel 4.

Tabel 4 Skenario pengujian dengan beberapa level wavelet yang berbeda

Level transformasi wavelet Haar pada proses pendeteksian Watermark yang di deteksi 1 0 2 537919488 3 1481987657 4 1736468070 5 2021621760 6 2139127807 7 2147450880 8 2147483646 9 2147483647 10 2147483647 11 1140328444

Hasil dari pengujian menunjukkan bahwa perbedaan level LWT yang digunakan pada penyisipan dan pendeteksian menyebabkan kesalahan pada watermark yang di deteksi. Hal ini dikarenakan level LWT berpengaruh terhadap letak penyisipan watermark pada proses penyisipan dan letak pendeteksian

watermark pada proses pendeteksian. Level

yang berbeda antara proses penyisipan dan pendeteksian menyebabkan kesalahan pada penentuan letak watermark saat proses pendeteksian, sehingga watermark yang di deteksi bukanlah watermark yang benar. Perbedaan letak watermark tersebut dapat diilustrasikan pada Gambar 9.

12

Gambar di atas secara berturut-turut menggambarkan LWT pada level 1, 2 dan 3. Pada proses penyisipan, watermark disisipkan pada region LL begitu juga pada saat proses pendeteksian, pendeteksian watermark

dilakukan pada region LL. Ilustrasi di atas menunjukkan bahwa perbedaan level LWT mengakibatkan region LL yang berbeda.

Watermark disisipkan pada region LL karena region LL adalah region yang paling tidak fragile dibandingkan dengan region lainnya.

Tahap selanjutnya adalah melakukan pengujian kembali terhadap proses penyisipan dan pendeteksian watermark dengan level yang sama pada saat penyisipan dan pendeteksian tetapi dilakukan pada beberapa level yang berbeda untuk mengetahui level maksimal yang masih dapat mendeteksi watermark dengan benar. Pengujian ini bertujuan untuk mengetahui level LWT maksimal yang dapat digunakan pada proses watermarking dengan metode DSSS serta parameter apa saja yang mempengaruhinya. Skenario pengujian dilakukan dengan meyisipkan watermark yaitu 1481987657 pada berkas audio wav mono dengan sampling rate sebesar 44100 Hz dengan metode DSSS, hasil yang didapat dapat dilihat pada Tabel 5.

Tabel 5 Skenario pengujian level wavelet maksimal Level transformasi wavelet Haar pada proses penyisipan Level transformasi wavelet Haar pada proses pendeteksian Watermark yang dideteksi 1 1 1481987657 2 2 1481987657 3 3 1481987657 4 4 1481987657 5 5 1481987657 6 6 1481987657 7 7 1481987657 8 8 1481987657 9 9 1481987657 10 10 1481987657 11 11 1481987657 12 12 0 13 13 0 14 14 0

Hasil yang didapat menunjukkan bahwa level LWT maksimal yang dapat digunakan pada penelitian kali ini adalah 11. Hal ini dikarenakan pada proses DSSS proses penyisipan dilakukan pada block-block 90 msec karena inaudible, sehingga panjang setiap block adalah:

panjang block = 0.09 * fs,

dengan fs merupakan sampling rate dari berkas audio yang disisipi watermark. Pada penelitian ini sampling rate yang digunakan adalah 44100

Hz yang merupakan standar nada berkualitas

saat ini. Sampling rate di bawah angka tersebut kualitasnya akan semakin berkurang, sehingga didapat:

panjang block = 0.09 * 44100, panjang block = 3969.

Sebelum proses penyisipan, dilakukan LWT terlebih dahulu pada masing-masing block, sehingga menghasilkan 4 region yaitu CA, CH, CV dan CD pada masing-masing block dimana:

CA = koefisien aproksimasi (LL) CH = koefisien detail horisontal (LH) CV = koefisien detail vertikal (HL) CD = koefisien detail diagonal (HH)

Watermark disisipkan pada region CA di

setiap block. Panjang region CA yang dihasilkan adalah:

panjang CA = * panjang block, panjang CA = * 3969,

panjang CA 1984.

Jika level yang digunakan pada LWT adalah 1 maka setiap bit watermark akan disisipkan pada matriks CA mulai dari index ke-1 hingga index ke-panjang CA pada masing-masing

block, jika level yang digunakan pada LWT

adalah 2 maka setiap bit watermark akan disisipkan pada matriks CA mulai dari index ke-1 hingga index ke-(panjang CA/2) pada masing-masing block. Demikian seterusnya hingga level ke-k maka setiap bit watermark akan disisipkan pada matriks CA mulai dari index ke-1 hingga index ke-(panjang CA/2k-1) pada masing-masing block dimana pada penelitian ini panjang CA adalah 1984. Dibutuhkan 11 bit untuk merepresentasikan panjang CA sehingga maksimal level yang dapat digunakan pada penelitian ini adalah 11, dimana:

13

Panjang CA / 2k-1 = 1984 / 1024 , dengan setiap bit watermark minimal disisipkan

pada 1 nilai matriks CA yaitu pada index ke-1. Secara umum dapat ditulis, jika proses penyisipan DSSS dilakukan pada block-bolck b

msec dengan sampling rate fs Hz maka:

Panjang block = b * fsI, panjang CA = * panjang block. Andaikan L adalah banyaknya bit untuk merepresentasikan panjang CA dalam biner maka level LWT maksimal yang dapat digunakan pada joint ownership watermarking dengan metode DSSS adalah L. Pada penelitian ini level LWT yang digunakan untuk penyisipan dan pendeteksian watermark ditentukan dengan perhitungan sebagai berikut:

level = (S / t) mod L

dimana

S = secret t = threshold

L = level LWT maksimal.

Dengan demikian, untuk proses penyisipan dan pendeteksian dibutuhkan secret yang dibentuk oleh shares. Selain itu untuk melakukan pendeteksian watermark selain dibutuhkan informasi level LWT pada saat penyisipan juga dibutuhkan informasi panjang

watermark itu sendiri, dimana informasi

keduanya dapat diketahui jika mengetahui

secret yang benar. Dengan demikian tanpa secret akan sangat sulit untuk melakukan

pendeteksian watermark yang benar.

Analisis peluang mendapatkan watermark yang benar tanpa secret

Untuk melakukan pendeteksian watermark diperlukan informasi panjang pesan serta informasi level LWT yang digunakan pada saat penyisipan dimana kedua informasi tersebut akan diketahui jika mengetahui secret yang terbentuk dari shares. Namun demikian peluang untuk mendapatkan watermark tanpa secret tetap ada. Pada penelitian ini level LWT maksimal yang digunakan adalah 11. Tanpa

secret penyerang harus menebak level LWT

yang digunakan, sehingga peluang mendapatkan level LWT yang benar adalah

. Selain itu

untuk mendapatkan panjang watermark tanpa

secret, penyerang harus mengetahui model LCG

yang digunakan karena watermark dibangkitkan dengan metode LCG. Persamaan LCG adalah sebagai berikut:

,

dengan LCG yang digunakan pada penelitian ini adalah model Park Miller yang memiliki periode penuh (M-1) sehingga memiliki

randomness yang tinggi yaitu:

.

Dari model LCG tersebut didapat M yaitu

sehingga terdapat 31 kemungkinan

panjang pesan yang dapat dibangkitkan oleh model LCG tersebut.

Dengan demikian, dapat ditulis, jika maka terdapat n kemungkinan panjang pesan yang dapat dibangkitkan. Dengan demikian peluang untuk mendapatkan panjang pesan yang benar adalah dengan dan M adalah bilangan modulo yang digunakan pada model LCG. Dengan demikian, pada penelitian ini peluang untuk mendapatkan watermark yang benar adalah:

peluang =

,

dengan dan M merupakan bilangan modulo yang digunakan pada model LCG.

Secara umum, jika level LWT maksimal yang digunakan adalah L dan bilangan modulo pada model LCG adalah M, dengan maka peluang untuk mendapatkan watermark yang benar tanpa secret adalah:

peluang =

.

KESIMPULAN DAN SARAN

Kesimpulan

Dari hasil percobaan yang dilakukan pada penelitian ini diperoleh beberapa kesimpulan: 1 Shamir secret sharing scheme pada protokol

ini memiliki sifat perfect, ideal, extendable

for new users, varying levels of control possible dan no unproven assumption.

2 Peluang untuk mendapatkan secret jika

shares yang dimiliki sebanyak dengan dan bilangan prima serta

threshold pada Shamir’s secret sharing

scheme adalah

(

) .

3 Pada protokol ini jika level LWT maksimal yang dapat digunakan adalah sebesar L, maka rumus untuk mendapatkan informasi level LWT yang akan digunakan baik pada proses penyisipan maupun pendeteksian sehingga memerlukan secret untuk

14

mendapatkan informasi level LWT tersebut adalah

level = (Secret / threshold) mod L.

4 Peluang untuk mendapatkan watermark yang benar tanpa secret pada protokol ini jika level LWT maksimal yang dapat digunakan adalah sebesar L dan bilangan modulo yang digunakan pada LCG adalah

M dimana adalah

.

5 Protokol joint ownership watermarking yang menerapkan Shamir’s secret sharing

scheme ini menyediakan layanan kerahasiaan dimana proses penyisipan dan pendeteksiannya memerlukan secret yang terbentuk dari shares yang dibagikan secara rahasia kepada participants.

6 Shamir secret sharing scheme pada joint

ownership watermarking untuk audio digital

merupakan salah satu solusi yang baik untuk masalah kepemilikan bersama suatu audio

digital karena proses penyisipan dan

pendeteksiannya melibatkan seluruh

participants yang merupakan pemilik dari

audio digital.

Saran

Saran yang dapat diberikan untuk penelitian selanjutnya antara lain:

1 Metode Shamir’s secret sharing scheme pada protokol ini dapat diganti dengan metode secret sharing yang lain seperti Ito’s

secret sharing scheme dan Jackson’s secret sharing scheme yang memungkinkan untuk

diterapkan struktur akses tertentu dalam merekonstruksi secret sehingga dapat dibandingkan kinerjanya terhadap Shamir’s

secret sharing scheme.

2 Audio digital yang digunakan dapat ditambahkan berupa file lain selain wav mono.

3 Metode DSSS pada protokol ini dapat diganti dengan metode watermarking audio lain yang diharapkan lebih tahan terhadap serangan watermarking serta dapat meningkatkan level LWT maksimum yang dapat digunakan pada protokol ini.

4 Pembangkit bilangan acak pada protokol ini dapat diganti dengan pembangkit bilangan acak lain yang derajat keacakannya lebih tinggi dibandingkan LCG.

5 Mengembangkan penelitian dengan jenis file

watermark lainnya, yang tidak hanya berupa integer.

6 Mengembangkan penelitian dengan menambahkan analisis tentang cheater

detection Shamir’s secret sharing yang

dapat mendeteksi kecurangan yang terjadi pada proses Shamir’s secret sharing scheme. 7 Mengembangkan penelitian untuk menganalisis nilai peluang mendapatkan

watermark yang benar tanpa secret.

DAFTAR PUSTAKA

Bender W, Gruhl D, Morimoto N, Lu A. 1996. Techniques For Data Hiding. IBM System

Journal Vol. 35, No. 3&4, MIT Media

Lab. G321-5608.

Beimel A, Livne N, Padro C. 2006. Matroids Can Be Far From Ideal Secret Sharing.

Department of Computer Science Ben-Gurion University Beer-Sheva, Israel.

Fahamalathi F. 2008. Pengimplementasian Metode DSSS (Direct Sequence Spread Spectrum) untuk Audio Watermarking.

Institut Pertanian Bogor, Bogor.

Franco J, Bernabe G, Fernandez J, Acacio ME, Ujaldon M. 2010. The GPU on the 2D Wavelet Transform. Survey and Contributions. Computer Engineering Department, University of Murcia, Spain.

Guritman S. 2003. Pengantar Kriptografi.

Institut Pertanian Bogor, Bogor.

Kesiman MWA, Munir R. 2004. Penerapan Secret Sharing Scheme pada Joint Ownership Watermarking Untuk Citra Digital. Departemen Teknik Informatika,

Institut Teknologi Bandung.

Sun HM, Shieh SP. 1999. Constructing Perfect Secret Sharing Schemes for General And Uniform Access Structures. Department

of Computer Science and Information Engineering National Cheng Kung University Tainan, Taiwan.

Mar E, Usman K, Magdalena R. 2009. Implementation and Analysis Watermarking MPEG Video Base on Wavelet Transform. Teknik Elektro Sekolah Tinggi Teknologi Telkom.

Menezes A, Oorschot PV, Vanstone S. 1996. Handbook of Applied Cryptography.

CRC

Press

.

Munir R. 2006. Kriptografi. Bandung: Informatika.