PERANCANGAN DAN IMPLEMENTASI

Seperti yang telah dijelaskan pada bab sebelumnya, solusi yang diberikan untuk menghadapi permasalahan yang sedang dihadapi oleh PT Asata Utama adalah dengan menerapkan teknologi VPN. Dalam perancangan VPN, kita perlu memperhatikan 2 macam hal: tipe VPN dan protokol VPN. Setelah tipe dan protokol dianalisis sesuai dengan kebutuhan perusahaan, maka kita dapat menentukan tipe dan protokol apa yang akan diimplementasikan.

4.1 Tipe VPN yang Diimplementasikan

VPN mempunyai beberapa macam tipe di antaranya: remote access VPN

dan site-to-site VPN. Site-to-site VPN sendiri terbagi menjadi dua yaitu intranet

based dan ekstranet based. Penjelasan tentang tipe-tipe VPN dapat dilihat pada

Bab 2.

Tipe VPN yang diimplementasikan pada PT Asata Utama adalah remote

access VPN. Remote access VPN ini memberikan fasilitas bagi client untuk

melakukan koneksi ke server VPN yang berada di LAN kantor pabrik. Dengan tipe seperti ini sebenarnya client VPN dapat mengakses server VPN dari mana saja selama ada koneksi internet, namun pada skripsi ini kami melakukan implementasi client VPN hanya pada kantor pusat PT Asata Utama saja.

Dengan remote access VPN jaringan kantor dan jaringan pabrik terhubung menjadi satu kesatuan jaringan internal. Client VPN dari kantor pusat yang telah terhubung dengan server VPN di kantor cabang (pabrik) dapat

melakukan koneksi dengan komputer-komputer dalam jaringan kantor cabang (pabrik), misalnya saling berbagi data dengan nyaman tanpa melalui email.

4.2 Protokol VPN yang Diimplementasikan

VPN mempunyai beberapa protokol yang dapat kita gunakan di antaranya: PPTP (Point to Point Tunneling Protocol), L2TP (Layer Two Tunneling Protocol), IPSEC, PPTP over L2TP, dan IP in IP. Penjelasan tentang jenis-jenis protokol VPN dapat dilihat pada Bab 2.

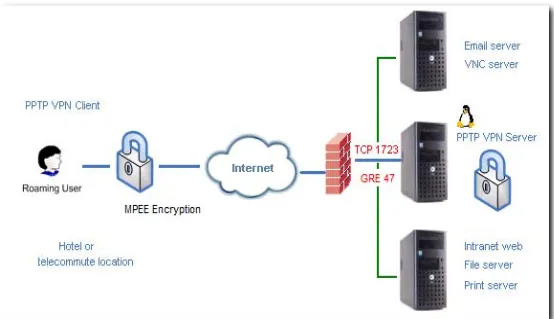

Protokol yang kami gunakan untuk VPN yang diimplementasikan di PT Asata Utama adalah PPTP. Hal ini disebabkan karena selain PPTP merupakan protokol standar yang dipakai oleh VPN yang menggunakan Windows, PPTP juga memudahkan orang yang tidak mengerti jaringan untuk mengeoperasikan VPN. Pada PPTP tidak terdapat autentikasi seperti pada L2TP, namun karena hal ini pula pertukaran data antara kantor dan pabrik menjadi lebih cepat karena selain memakan bandwidth yang lebih kecil, juga meminimalisasi proses yang harus dilakukan dalam pengiriman dan penerimaan data. Hal-hal tersebut, yang sesuai dengan kebutuhan PT Asata Utama akan VPN yang aman, mudah digunakan, dan dapat menyediakan pertukaran data secara cepat, menjadi salah satu pertimbangan kami dalam memilih PPTP sebagai protokol yang digunakan.

4.2.1 Autentikasi dan Access Control yang Digunakan

Autentikasi yang dimaksud disini bukan autentikasi dial-in yang mungkin dibutuhkan oleh network access server ISP. Apabila autentikasi semacam ini dibutuhkan, autentikasi tersebut hanya terbatas untuk mengakses network access server ISP, dan tidak berhubungan dengan autentikasi Windows maupun VPN. Contohnya autentikasi koneksi Telkom Speedy seperti yang ditunjukkan gambar di bawah.

Gambar 4.1 Autentikasi koneksi internet Telkom Speedy

Jika Windows XP SP2 dikonfigurasi sebagai PPTP server, maka server tersebut akan mengontrol seluruh akses ke jaringan privat dimana server tersebut berada, dengan kata lain PPTP server berperan sebagai

gateway. Maka dari itu, PPTP server membutuhkan autentikasi logon

memiliki user name dan password. Dengan demikian, remote access

logon dengan menggunakan komputer yang menjalankan operating

system Windows XP SP2 akan sama amannya dengan melakukan logon

dari sebuah komputer berbasis Windows XP yang terkoneksi ke LAN lokal.

Gambar 4.2 Autentikasi logon Windows XP-based yang standar pada VPN client

Autentikasi pada PPTP client dilakukan dengan menggunakan metode autentikasi yang sama dengan yang digunakan RAS client pada umumnya untuk melakukan koneksi ke RAS server. Implementasi

Remote Access Service (RAS) milik Microsoft mendukung skema

Microsoft Challenge Handshake Authentication Protocol (MS-CHAP),

dan Password Authentication Protocol (PAP). Autentikasi MS-CHAP

sendiri mendukung MD4 hash dan skema autentikasi yang digunakan sebelumnya pada Microsoft LAN Manager.

CHAP merupakan CHAP milik Microsoft, dimana MS-CHAP mengikuti semua standar dari MS-CHAP. MS-MS-CHAP terdiri dari dua versi, yaitu CHAPv1 (didefinisikan dalam RFC 2433) dan MS-CHAPv2 (didefinisikan dalam RFC 2759). MS-MS-CHAPv2 pertama kali digunakan pada Windows NT 4.0 SP4 dan ditambahkan bagi Windows 98 (melalui “Windows 98 Dial-Up Networking Security Upgrade

Release”) dan Windows 95 (melalui “Dial Up Networking 1.3

Performance & Security Update for MS Windows 95”). Sejak Windows

Vista, Microsoft tidak lagi menyediakan dukungan untuk MS-CHAPv1. Pada dasarnya, MS-CHAPv2 konsisten dengan MS-CHAPv1 dan CHAP yang standar. Perbedaan yang mencolok antara MS-CHAPv2 dan MS-CHAPv1 adalah peningkatan keamanan untuk koneksi remote access yaitu dengan penambahan fitur keamanan sebagai berikut:

- Encoding LAN Manager yang lebih rentan untuk response

dan perubahan password tidak lagi digunakan.

- Autentikasi dua arah digunakan untuk memastikan identitas kedua sisi koneksi, remote access server dan

remote access client. Autentikasi dua arah, sering disebut

melakukan dialing ke remote access server yang menyimpan user password-nya, dan dengan demikian mencegah tipuan peniruan remote server.

- Kunci kriptografi yang terpisah dibuat untuk data masuk dan data keluar.

- Kunci kriptografi tersebut didasarkan pada password dari user dan arbitrary challenge string. Setiap kali user melakukan koneksi dengan password yang sama, kunci kriptografi yang berbeda akan dipakai.

Cara kerja autentikasi MS-CHAPv2 merupakan pertukaran dari tiga message, sebagai berikut:

1. Remote access server mengirimkan MS-CHAPv2 Challenge

message ke remote access client, yang terdiri dari sebuah session

identifier dan sebuah arbitrary challenge string.

2. Remote access client mengirimkan MS-CHAPv2 Response

message yang mengandung: user name, sebuah arbitrary peer

challenge string, serta sebuah Secure Hash Algorithim (SHA)

yang merupakan hash dari challenge string yang diterima, peer

challenge string, session identifier, dan user password dalam

3. Remote access server menguji MS-CHAPv2 Response message dari client dan mengirim balik sebuah MS-CHAPv2 Response

message yang mengandung: indikasi berhasil atau gagalnya

percobaan koneksi dan sebuah authenticated response berdasarkan challenge string, peer challenge string, client

response yang terenkripsi, dan user password yang telah dikirm

sebelumnya.

4. Remote access client menguji hasil authentication response dan

jika ternyata benar, melanjutkan koneksi. Jika hasil authentication

response salah, maka remote access client memutuskan koneksi

tersebut.

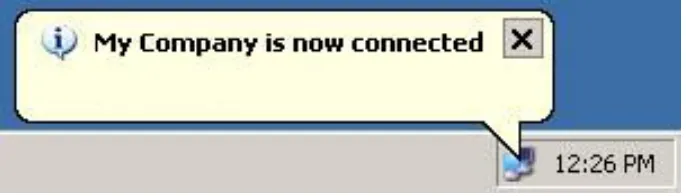

Setelah proses autentikasi berhasil, client akan ter-logon ke server VPN dan dua komputer akan tampil di bagian bawah kanan layar komputer client (default).

Gambar 4.3 Tampilan client setelah berhasil connect ke server VPN Setelah VPN terkoneksi, semua kontrol akses (access crontrol) ke LAN privat terus menggunakan model keamanan Windows XP-based. Akses ke semua sumber daya (file, folder, Registry key, printer, dan objek Active Directory) di drive NTFS membutuhkan pengaturan

permission. Pengaturan sumber daya yang diakses oleh PPTP client tersebut direkomendasikan menggunakan NTFS file system.

Gambar 4.4 Standard permission untuk sebuah organizational unit (OU) di Active Directory

4.2.2 Enkripsi Data dan Packet Filtering yang Digunakan

Enkripsi digunakan untuk mengamankan isi data yang dipertukarkan melalui tunneling VPN, baik dari VPN server ke VPN client maupun sebaliknya. Untuk enkripsi data, PPTP menggunakan proses enkripsi “shared-secret” RAS. Disebut “shared-secret” karena kedua ujung koneksi berbagi encryption key. Dalam implementasi RAS oleh Microsoft, “shared-secret” yang digunakan adalah password user. Metode enkripsi lain menggunakan sebuah key yang available secara publik, sehingga sering disebut metode public key encryption.

PPTP menggunakan enkripsi Point-to-Point Protocol (PPP) yaitu

Microsoft Point-to-Point Encryption (MPEE). Dalam layanan VPN yang

dimasukkan dalam Windows XP SP2, MPEE yang disertakan mendukung 128-bit session key. MPEE sendiri tidak melakukan kompresi atau expand data, tetapi protocol ini sering digunakan bersama Microsoft

Point-to-Point Compression (MPPC) yang mengkompresi data melalui

PPP atau link-link VPN. Negosiasi MPEE berjalan dalam Compression

Control Protocol (CCP), sebuah sub-protokol dari PPP. Yang perlu

diperhatikan, CCP bukanlah protokol kompresi, melainkan protokol kontrol dari MPEE dan MPPC.

Gambar 4.5 Gambaran umum enkripsi VPN menggunakan PPTP

User name dan password client PPTP dapat dibuka oleh PPTP

key diturunkan dari hashed password yang disimpan di baik client maupun server. Standar RSA RC4 digunakan dalam membuat 128-bit

session key berdasarkan password client. Session key ini kemudian

digunakan untuk men-enkripsi semua data yang dikirimkan melalui internet, sehingga menjaga remote connection bersifat privat dan aman.

Data dikirimkan dalam paket-paket PPP terenkripsi. Paket PPP yang mengandung sebuah blok data terenkripsi kemudian dienkapsulasi ke dalam IP datagram yang lebih besar untuk di-routing melalui internet oleh server PPTP. Jika seorang hacker internet berusaha memotong IP datagram yang dikirim, ia hanya akan menemukan media header, IP

header, dan paket PPP yang terdiri atas sebuah blok data terenkripsi. Data

yang ia dapatkan tidak akan dapat dibaca.

Keamanan jaringan dari aktivitas berbahaya dapat ditingkatkan dengan mengaktifkan PPTP filtering di server PPTP. Jika PPTP filtering diaktifkan, PPTP server di jaringan privat hanya akan menerima dan mengirim paket PPTP dari user yang terautentikasi. Dengan kata lain, mencegah semua paket lainnya untuk masuk ke dalam server PPTP dan jaringan privat. Bersama dengan pemakaian enkripsi PPP, PPTP filtering menjaga agar hanya data yang terenkripsi dan terautorisasi yang dapat keluar masuk LAN privat perusahaan. PPTP filtering pada server PPTP dilakukan dengan men-setting “Protocols” di opsi “Network” dari “Control Panel”.

4.3 Implementasi Server VPN pada Kantor Cabang (Pabrik) PT Asata Utama

Implementasi server VPN dilakukan di server kantor cabang (pabrik) PT Asata Utama. Hal ini dikarenakan sebagian besar sumber daya perusahaan disimpan di sana, antara lain: data produksi, gudang, kamera pengawas gudang, pengembangan produk, dan lain lain. Selain itu lokasi kantor cabang (pabrik) PT Asata Utama yang relatif jauh dari kantor pusat yang berada dekat pusat kota juga menjadi pertimbangan. Dengan adanya server VPN di jaringan kantor cabang, maka akan memudahkan bagi user untuk mengakses data-data internal yang disimpan di kantor cabang meski sedang berada di kantor pusat. Misalnya operational manager yang sedang berada di kantor pusat dapat dengan membuka data produksi yang disimpan di kantor cabang tanpa harus pergi mengambil data atau mengirimkan datanya melalui email eksternal.

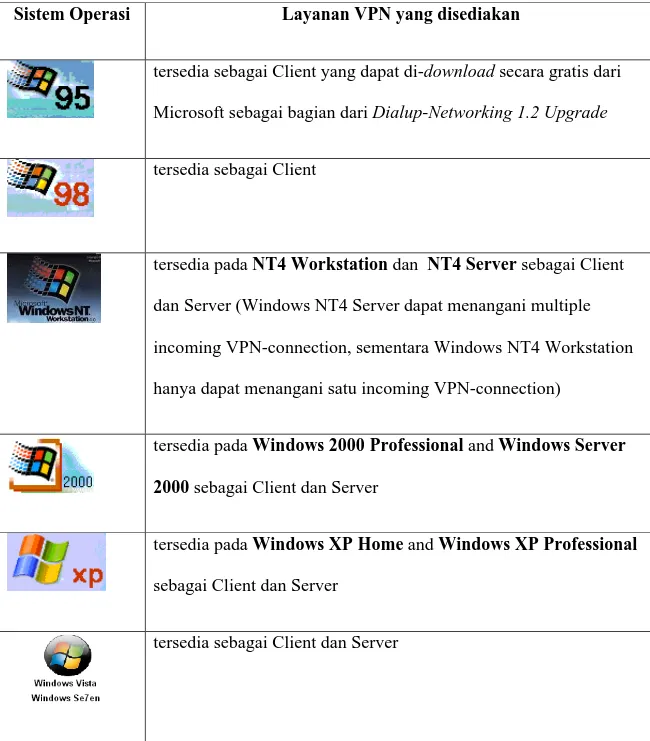

Komputer yang dikonfigurasi sebagai server PPTP harus memenuhi syarat minimum yang dibutuhkan untuk menjalankan Windows XP SP2. Sebenarnya sistem operasi untuk server VPN tidak harus Windows XP, layanan server VPN sudah terdapat mulai dari Windows NT version 4.0. Akan tetapi karena pada Windows NT version 4.0, VPN dengan PPTP masih menggunakan enkripsi 40-bit session key, agar keamanan pertukaran data lebih terjamin kami memutuskan menggunakan Windows XP yang sudah mendukung enkripsi 128-bit session key.

Sistem Operasi Layanan VPN yang disediakan

tersedia sebagai Client yang dapat di-download secara gratis dari Microsoft sebagai bagian dari Dialup-Networking 1.2 Upgrade tersedia sebagai Client

tersedia pada NT4 Workstation dan NT4 Server sebagai Client dan Server (Windows NT4 Server dapat menangani multiple incoming VPN-connection, sementara Windows NT4 Workstation hanya dapat menangani satu incoming VPN-connection)

tersedia pada Windows 2000 Professional and Windows Server 2000 sebagai Client dan Server

tersedia pada Windows XP Home and Windows XP Professional sebagai Client dan Server

tersedia sebagai Client dan Server

Tabel 4.1 Virtual Private Networking Support pada sistem operasi Windows Selain konfigurasi minimum yang sesuai dengan sistem operasi, dibutuhkan juga dua network adapter card atau network interface card (NIC). Satu adapter digunakan untuk koneksi ke internet, sedangkan satu lagi dihubungkan dengan jaringan lokal kantor cabang (pabrik) PT Asata Utama.

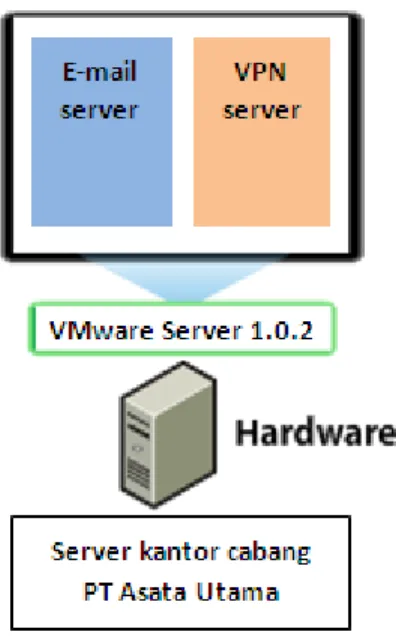

Implementasi server VPN di server kantor cabang (pabrik) PT Asata Utama dilakukan dalam bentuk virtual. Jadi dalam sebuah server berjalan dua

virtual server yang berbeda yaitu :

Server e-mail internal PT Asata Utama, dengan alamat sebagai berikut : • Physical IP address : 192.9.201.101

• Virtual IP address : 192.9.201.102

Server VPN PT Asata Utama, dengan alamat sebagai berikut : • Physical IP address : 192.9.201.103

• Virtual IP address : 192.9.201.44

Penerapan kedua guest ini dilakukan pada host server dengan sistem operasi Windows Server 2000, melalui software VMware Server 1.0.2 yang dapat di-download secara gratis dari internet. Guest yang digunakan sebagai server VPN menggunakan sistem operasi Windows XP Professional SP2.

4.3.1 Instalasi Windows XP pada VMware Server

VMware Server merupakan salah satu software virtualisasi yang dikeluarkan oleh VMware. VMware sendiri selain mengeluarkan VMware Server, juga mengeluarkan VMware Workstation yang berbayar dan VMware Player. Alasan kami memilih menggunakan VMware server adalah karena software tersebut tersedia secara gratis. Selain itu, salah satu keunikan VMware Server dibanding VMware Workstation dan VMware Player adalah dapat tetap menjalankan virtual machine di desktop host bahkan ketika user tidak sedang melakukan login. Mengingat kebutuhan untuk terus menjalankan VPN server agar dapat diakses secara remote, maka VMware Server adalah software yang ideal untuk digunakan.

Instalasi VPN server secara virtual ini pada dasarnya terbagi menjadi dua tahap yaitu:

• Instalasi VMware Server pada komputer host

• Membuat virtual machine Windows XP pada VMware Server

Instalasi VMware Server pada dasarnya sama seperti instalasi

software pada umumnya yaitu dengan menjalankan installer-nya.

Installer VMware Server dapat di-download dari homepage VMware

Server (http://www.vmware.com/products/server/). Dalam proses instalasi, akan dibutuhkan input serial number. Serial number dapat diperoleh secara gratis dengan mengisi formulir registrasi pada homepage

VMware (http://register.vmware.com/content/registration.html). Setelah

installer dan serial number diperoleh, baru proses instalasi dapat dimulai.

Detail proses instalasi VMware Server dapat dilihat pada lampiran.

Setelah VMware Server ter-install, proses selanjutnya adalah membuat virtual machine Windows XP yang akan berjalan di atas sistem operasi host tersebut. Untuk membuat virtual machine ini dibutuhkan

installer Windows XP dan lisensinya. Installer Windows XP dapat

berupa CD atau dalam bentuk ISO. Langkah-langkah pembuatan virtual

machine Windows XP dijelaskan sebagai berikut.

1. Proses pembuatan new virtual machine

Jalankan VMware Server. Pada kotak dialog yang muncul, pilih “local host” untuk mengindikasikan bahwa virtual

machine yang hendak diatur berada di komputer lokal dan

bukan komputer lain yang berada dalam jaringan. Dari menu “File” pilih “New” > “Virtual Machine”. Sebuah

wizard akan memandu proses setup, ikuti langkah-langkah

yang tersedia. Pilihan penting yang perlu diperhatikan adalah ketika memilih disk capacity. Disarankan untuk memilih kapasitas sebesar mungkin sesuai yang dibutuhkan karena kapasitas ini tidak dapat dinaikkan lagi setelah proses setup selesai. Hilangkan tanda centang pada

combo box “Allocate all disk space now” untuk mematikan

pilihan menjaga pemakaian disk minimum. Akhirnya, klik tombol “Finish”. Virtual machine akan terbentuk.

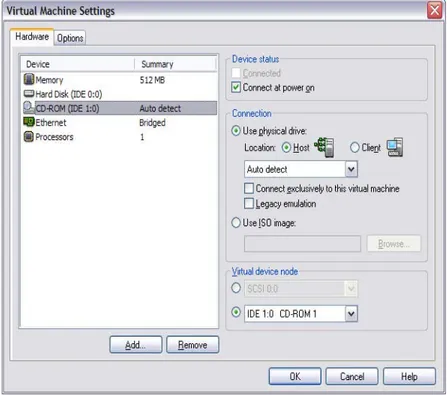

2. Proses mengatur resources virtual machine

Klik virtual machine “Windows XP Professional” pada

inventory. Di panel kanan dari layar VMware Server

dibawah bar “Commands” klik pilihan “Edit virtual

machine settings”.

Gambar 4.7 Tampilan Virtual Machine Settings

Pada tab “Hardware” atur memori ke 512MB untuk menjamin Windows XP berjalan dengan lancar di virtual

machine tersebut. Kemudian klik CD-ROM setting dan

centang combo box “Connect at power on” agar CD/DVD-drive otomatis visible bagi virtual machine tersebut. Hal ini diperlukan dalam proses instalasi sistem operasi dan

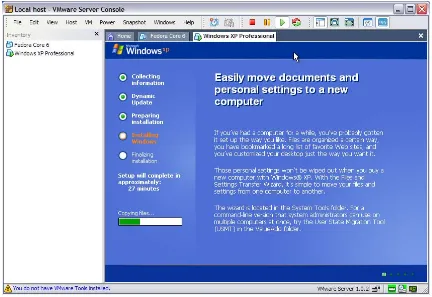

3. Instalasi Windows XP ke virtual machine

Cara meng-install Windows XP ke virtual machine sangat mirip dengan cara meng-install Windows XP ke komputer biasa. Masukkan CD installer Windows XP ke drive CD-ROM komputer host. Pastikan virtual machine yang dipilih di panel “Inventory” benar. Lalu pilih “Start this virtual

machine” untuk menyalakan virtual machine dan mulai

menjalankan CD installer. Lanjutkan proses instalasi hingga selesai.

Gambar 4.8 Tampilan akhir instalasi Windows XP pada virtual machine

Setelahnya, Windows XP dapat dijalankan seperti biasa. Jika ingin menampilkan virtual Windows XP memenuhi seluruh layar, klik tombol “Full Screen”. Untuk keluar dari tampilan “Full Screen” tekan tombol “Ctrl” dan tombol “Alt” secara bersamaan.

4. Meng-install VMware Tools pada guest dengan sistem operasi Windows XP

VMware Tools merupakan package yang harus di-install pada virtual machine untuk meningkatkan kinerja komputer host – sebagai virtual machine link. Cara melakukan instalasinya yaitu dari menu “VM” > “Install

VMware Tools”. Virtual machine akan otomatis

menjalankan ISO image yang berada di drive CD-ROM dan memulai proses instalasi.

4.3.2 Instalasi Server VPN pada Windows XP

Windows XP memungkinkan untuk mengatur sebuah VPN berukuran kecil dengan mudah; fitur ini khususnya sesuai untuk bisnis kecil atau jaringan keluarga, yang disebut juga Small Office/Home Office (SOHO). Fitur ini sangat praktis, terutama jika dibandingkan dengan cara klasik membuat VPN server dengan menggunakan router atau software VPN server lain yang mahal. Untuk membangun sebuah VPN pada Windows XP, yang diperlukan adalah meng-install sebuah remote access

server (server VPN) di LAN yang ditentukan–dalam hal ini LAN kantor

cabang (pabrik) PT Asata Utama–yang dapat diakses melalui internet dan mengkonfigurasi client untuk dapat melakukan koneksi ke server tersebut. Kedua aktivitas tersebut dilakukan melalui wizard panduan yang sudah disediakan oleh Microsoft dan tanpa perlu meng-install aplikasi tambahan.

Dalam sub-bab ini akan dibahas langkah-langkah menginstalasi server VPN. Pada dasarnya langkah-langkah menginstalasi server VPN terbagi menjadi dua tahap yaitu pembuatan koneksi dan konfigurasi. Berikut akan dibahas gambaran besar kedua tahap tersebut, untuk detailnya disertakan pada lampiran.

Tahap pertama adalah pembuatan koneksi. Pembuatan koneksi server VPN pada dasarnya mirip seperti pembuatan koneksi pada umumnya (misalnya koneksi internet, wireless LAN, dll) yaitu melalui

“Network Connections” yang ada di “Control Panel” Windows.

Gambar 4.9 Langkah awal pembuatan koneksi server VPN pada Windows XP

Setelah memilih “Create a new connection” akan muncul wizard untuk membuat koneksi. Ikuti langkah-langkah dalam wizard tersebut. Yang perlu diperhatikan adalah pada layar “Network Connection Type”, yang harus dipilih adalah pilihan “Setup an advanced connection”

sehingga dapat memilih pilihan “Accept incoming connection”. Pilihan ini diperlukan karena sebagai server VPN, server hanya akan menerima koneksi yang masuk. Selain mengijinkan koneksi masuk, juga harus mengijinkan koneksi dari client VPN, maka harus memilih juga pilihan

“Allow virtual private connections”. Setelah menyelesaikan semua

langkah dalam wizard tersebut, maka pembuatan koneksi server VPN telah selesai.

Gambar 4.10 Langkah akhir pembuatan koneksi server VPN pada Windows XP

Tahap kedua adalah konfigurasi. Konfigurasi yang harus dilakukan pada server VPN ada dua yaitu konfigurasi user permission dan konfigurasi network. Kedua konfigurasi tersebut dapat diakses dari

properties “Incoming Connection” hasil dari pembuatan koneksi sebelumnya.

Untuk konfigurasi user permissions, diatur dari tab “Users” seperti yang ditunjukkan di bawah. Di tahap ini yang dilakukan adalah pengaturan login user dan hak akses bagi client VPN. Untuk membuat user baru, tekan “New…”, untuk menghapus user yang sudah ada tekan

“Delete”, sedang untuk mengganti full name atau password user, tekan

“Properties”. Untuk memberi hak akses untuk user tertentu, beri tanda

centang pada check box user yang diinginkan. Pilih pilihan “Require all

users to secure their passwords and data” untuk mengaktifkan

Gambar 4.11 Konfigurasi user permission pada server VPN

Untuk konfigurasi network, diatur dari tab “Networking” seperti yang ditunjukkan di bawah. Dalam kotak dialog pengaturan jenis network

software di bawah, selain memilih jenis network dan protokol apa yang

diijinkan melakukan koneksi, juga dapat mengatur alamat IP yang diperuntukkan bagi client yang melakukan tunneling ke server. Dalam hal ini yang diperuntukkan bagi koneksi client ke server VPN PT Asata Utama adalah alamat IP 192.9.201.45 - 192.9.201.46. Pengaturan alamat IP ini dapat di-set dengan membuka “Properties” dari pilihan network

software “Internet Protocol (TCP/IP)”, bagian “Specify TCP/IP

Addresses”.

Gambar 4.12 Konfigurasi network pada server VPN

4.3.3 DynDNS Account dan Free Dynamic DNS Host

Layanan free Dynamic DNS menyediakan URL yang mudah diingat untuk remote access jaringan secara cepat. Layanan ini juga memungkinkan mencapai layanan-layanan lain yang bersifat personal, seperti personal website, kamera keamanan, VPN, server game, dan lain lain dengan menggunakan alamat web yang sederhana contohnya http://myhome.dyndns.org/, daripada dengan menggunakan alamat IP yang selalu berubah-ubah seperti http://123.45.67.89.

Langkah-langkah menggunakan layanan ini pada dasarnya terbagi menjadi dua bagian besar yaitu:

• Membuat DynDNS Account

• Membuat dan mengaktifkan Free Dynamic DNS Host

Detail langkah-langkah di atas dapat dilihat pada lampiran.

Dynamic DNS host yang dihasilkan akan di-assign pada router agar

walaupun alamat IP eksternal server VPN berubah-ubah, host name yang dikenali tetap sama. URL Dynamic DNS ini juga digunakan oleh client dalam melakukan koneksi ke server, supaya tidak perlu mengubah setting koneksi pada client setiap hendak melakukan akses ke server VPN.

4.3.4 Pengaturan Router untuk Penggunaan Server VPN

Jika jaringan LAN dimana server berada memiliki perangkat

router, berikut dijabarkan beberapa hal yang harus dikonfigurasi pada

router tersebut. Yang pertama, mengatur port yang harus dibuka (port

forwarding) pada firewall router agar koneksi VPN bisa dilakukan. Yang

kedua, meng-assign Dynamic DNS host yang sudah dibuat sebelumnya pada router setting tersebut. Kedua pengaturan tersebut dijabarkan di bawah ini.

Secara default, koneksi broadband dilengkapi dengan firewall. Pada umumnya ada dua jenis firewall, yaitu software firewall dan

yang dapat di-install pada komputer seperti software pada umumnya dan menawarkan proteksi firewall yang cukup memadai. Beberapa contoh pembuat software firewall adalah Norton dan McAfee. Hardware firewall adalah firewall yang menyatu dengan router atau modem yang digunakan untuk koneksi. Karena firewall (baik hardware firewall maupun software

firewall) pada dasarnya melakukan blocking pada port-port koneksi,

maka agar VPN dapat berjalan dengan lancar harus dilakukan setting pada firewall tersebut. Langkah melakukan setting hardware firewall akan berbeda tergantung dari jenis router yang dipakai.

Jenis firewall yang digunakan di kantor cabang (pabrik) PT Asata utama, adalah hardware firewall yang terintegrasi dalam router TP-LINK. Pengaturan yang harus dilakukan adalah mengatur agar port 1723 dan port 1812-1813 terbuka bagi alamat IP server VPN dari menu

“Advanced Setup” router tersebut. Port 1723 karena digunakan oleh TCP

dan merupakan port standar yang dikenal luas digunakan untuk komunikasi Microsoft PPTP VPN client/server. Port 1812 dan 1813 karena merupakan port official yang ditetapkan oleh IANA untuk RADIUS authentication dan RADIUS accounting, yang mana salah satu penggunaannya dipakai oleh Microsoft PPTP VPN server.

Gambar 4.13 Mengatur port yang harus dibuka untuk koneksi VPN pada TP-LINK

Langkah berikutnya adalah men-setting router agar mengenali Dynamic DNS host (yang sudah dibuat sebelumnya di sub-bab 4.3.3 sebelumnya, yaitu “454t4.dyndns.info”). Dynamic DNS ini dibutuhkan karena koneksi internet kantor pusat PT Asata Utama menggunakan koneksi dial-up Speedy yang alamat IP eksternalnya dapat berubah setiap kali connect, sementara koneksi VPN client ke VPN server membutuhkan alamat IP yang statis. Maka dari itu perlu digunakan Dynamic DNS agar menghasilkan host name yang selalu sama untuk koneksinya.

Gambar 4.14 Pengaturan router TP-LINK agar mengenali Dynamic DNS host

4.4 Implementasi Client VPN pada Kantor Pusat PT Asata Utama

Instalasi VPN client dapat dilakukan pada lebih dari satu komputer, dengan syarat komputer yang menjadi VPN client tersebut mempunyai koneksi internet (untuk mengakses VPN server). Dalam skripsi ini implementasi client VPN dilakukan di LAN kantor pusat PT Asata Utama.

Sistem operasi VPN client juga relatif bebas, tersedia mulai dari Windows 95 keatas (lihat Tabel 4.1). Sehingga konfigurasi hardware minimum yang dibutuhkan untuk PPTP client berbeda beda tergantung dari sistem operasi yang digunakan. Implementasi VPN client pada skripsi ini dilakukan pada dua client dengan sistem operasi yang berbeda yaitu Windows XP dan Windows 7. Kedua client tersebut sama-sama mendukung PPTP VPN, hanya terdapat sedikit perbedaan pada langkah-langkah instalasinya. Gambaran umum langkah-langkah

instalasinya dijelaskan di bawah ini, sementara detailnya dapat dilihat pada lampiran.

4.4.1 Instalasi Client VPN pada Windows 7

Instalasi client VPN pada sistem operasi Windows 7 dilakukan dari “Network dan Sharing Center” yang dapat dibuka dari “Control

Panel”. Sebelumnya, pastikan bahwa komputer tempat dimana client

VPN akan diinstalasi sudah terkoneksi dengan internet (lihat Gambar 4.11 dibawah, Internet sudah terhubung dengan network). Jika sudah terkoneksi, buat koneksi baru dari pilihan “Set up a new connection or

network”.

Gambar 4.15 Langkah awal pembuatan koneksi client VPN pada Windows 7

Wizard pembuatan koneksi baru akan muncul, pilih pilihan

to connect” pilih “Use my Internet connection (VPN)” untuk setting koneksi ke server VPN. Di kotak dialog “Type the Internet address to

connect to” yang harus dimasukkan adalah alamat IP eksternal dari server

VPN. Akan tetapi karena alamat IP eksternal server VPN dapat berubah-ubah, maka kita memakai Dynamic DNS host yang sudah dibuat sebelumnya (lihat sub-bab 4.3.3) yaitu “454t4.dyndns.info”. Terakhir, untuk username dan password masukkan username dan password user yang sudah diijinkan hak aksesnya pada server VPN (lihat sub-bab 4.3.2) lalu klik “Connect”. Client VPN telah selesai diinstalasi dan siap melakukan tunneling ke server VPN.

Gambar 4.16 Layar autentikasi koneksi client VPN Windows 7 yang telah selesai

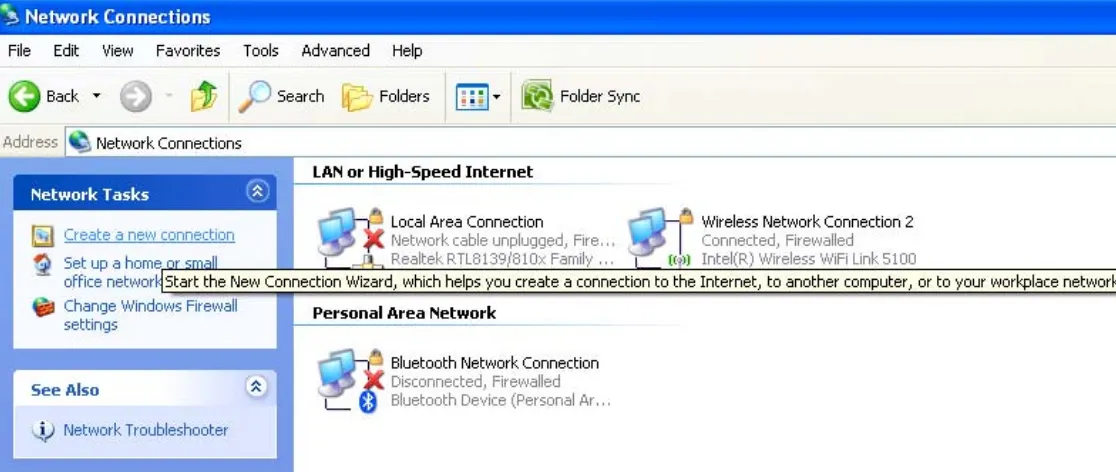

4.4.2 Instalasi Client VPN pada Windows XP

Instalasi client VPN pada sistem operasi Windows XP pada dasarnya serupa dengan instalasi client VPN pada sistem operasi Windows 7. “Create new connection” dilakukan dari “Network

Connections” yang dapat dibuka dari “Control Panel”. Sebelumnya,

pastikan bahwa komputer tempat dimana client VPN akan diinstalasi sudah terkoneksi dengan internet.

Gambar 4.17 Langkah awal pembuatan koneksi client VPN pada Windows XP

Wizard pembuatan koneksi baru akan muncul, ikuti

pilih “Connect to the network at my workplace” lalu “Virtual Private

Network connection” untuk setting koneksi ke server VPN melalui

internet. Di kotak dialog “VPN Server Selection” yang harus dimasukkan adalah alamat IP eksternal dari server VPN. Akan tetapi karena alamat IP eksternal server VPN dapat berubah-ubah, maka kita memakai Dynamic DNS host yang sudah dibuat sebelumnya (lihat sub-bab 4.3.3) yaitu “454t4.dyndns.info”. Terakhir, untuk username dan password masukkan

username dan password user yang sudah diijinkan hak aksesnya pada

server VPN (lihat sub-bab 4.3.2) lalu klik “Finish”. Client VPN telah selesai diinstalasi dan siap melakukan tunneling ke server VPN.

Gambar 4.18 Layar autentikasi koneksi client VPN Windows XP yang telah selesai dibuat

4.4.3 Pengaturan Protokol dan Firewall pada Client VPN

Ada dua konfigurasi yang perlu diatur pada client VPN yang telah terinstalasi, yaitu pengaturan protokol yang digunakan dan pengaturan

firewall client. Karena kedua proses tersebut sangat mirip pada Windows

7 maupun Windows XP, maka pada sub-bab ini penjelasan proses diwakili oleh sampel client VPN Windows XP.

Yang pertama adalah pengaturan protokol. Perlu diperhatikan bahwa secara default pilihan protokol yang digunakan adalah

“Automatic”. Jika ingin mengatur agar koneksi hanya memakai PPTP

saja, dapat dilakukan dengan membuka “Properties” koneksi client VPN tersebut. Pada kotak dialog “Properties” yang muncul, di tab

Gambar 4.19 Setting protokol yang digunakan pada client VPN Windows XP

Yang kedua adalah pengaturan firewall. Pada umumnya, firewall yang terpasang pada client Windows adalah software firewall bawaan Windows atau yang lebih dikenal dengan Windows Firewall. Pengaturan yang harus dilakukan adalah mengatur agar port 1723 dan port 1812-1813 terbuka bagi koneksi dan komunikasi data VPN. Alasan pembukaan port-port tersebut sudah dijelaskan pada langkah pengaturan router server VPN di sub-bab 4.3.3. Pengaturan firewall ini dapat dilakukan dengan membuka “Properties” koneksi client VPN tersebut. Pada kotak dialog

“Properties” yang muncul, di tab “Advanced” klik tombol “Settings…” pada pilihan “Windows Firewall”. Akan muncul kotak dialog “Windows Firewall” seperti yang ditunjukkan di bawah.

Gambar 4.20 Pengaturan Windows Firewall pada client VPN Windows XP

Hilangkan tanda centang pada checkbox “Don’t allow exception” agar pengaturan pembukaan port yang akan dilakukan tidak diabaikan. Kemudian buka tab “Exceptions” dan masukkan port-port yang ingin dibuka di firewall tersebut dari tombol “Add Port…” (port 1723, 1812, dan 1813). Pengaturan firewall pada client VPN telah selesai dilakukan.

Gambar 4.21 Open port koneksi VPN pada firewall client VPN Windows XP

4.5 Pengujian Koneksi antara Server dan Client VPN

Setelah instalasi dan konfigurasi pada server dan client VPN selesai dilakukan, perlu dilakukan pengujian koneksi. Yang diuji disini ada tiga yaitu pengujian autentikasi, pengujian koneksi client ke jaringan LAN server, dan pengujian enkripsi. Berikut akan dijabarkan hasil-hasil pengujian tersebut satu persatu.

4.5.1 Pengujian Autentikasi

Dari tampilan layar autentikasi client VPN seperti yang ditunjukkan oleh Gambar 4.12 dan Gambar 4.14 di sub-bab sebelumnya,

setelah user memasukkan username dan password akan dilakukan proses

dialing ke server VPN.

Gambar 4.22 Proses dialing client VPN ke IP eksternal server VPN Apabila username dan password yang dimasukkan salah maka koneksi akan gagal dilakukan dan muncul error. Dengan kata lain proses

autentikasi ditolak server.

Gambar 4.23 Error Connecting ke server VPN

Apabila username dan password yang dimasukkan sesuai dengan yang permission access yang sudah diatur pada server VPN maka proses autentikasi akan berhasil dan koneksi akan terbentuk. Detail dari koneksi dapat dilihat dari pilihan “Status” koneksi tersebut.

Gambar 4.24 Tampilan status koneksi antara client VPN dan server VPN 4.5.2 Pengujian Koneksi Client VPN ke Jaringan LAN Server VPN

Berikutnya setelah proses tunneling berhasil dan koneksi terbentuk, dilakukan pengujian koneksi client VPN ke komputer-komputer yang berada di jaringan LAN kantor cabang PT Asata Utama dimana server VPN berada. Pengujian dilakukan dengan dua cara yaitu melalui menu “Networking” dari Windows dan melalui aplikasi SoftPerfect Network Scanner (yang kinerjanya menggunakan command ping untuk mengetes koneksi TCP/IP).

Yang pertama yaitu mendeteksi komputer yang terhubung dengan client VPN di layar “Network” Windows. Apabila koneksi VPN bekerja dengan benar

maka client akan dapat mendeteksi komputer-komputer di LAN dimana server VPN berada dan komputer-komputer di LAN dimana client berada (kecuali komputer-komputer yang sedang tidak aktif). Tampilannya terlihat sebagai berikut.

Gambar 4.25 Hasil tampilan koneksi VPN dengan LAN kantor cabang (pabrik) PT Asata Utama

Yang kedua yaitu pengetesan koneksi dengan menggunakan aplikasi SoftPerfect Network Scanner. SoftPerfect Network Scanner adalah program aplikasi freeware yang menawarkan layanan scan multi-threaded IP, NetBIOS dan SNMP dengan tampilan interface yang user-friendly. Program ini melakukan ping ke komputer-komputer, scan untuk listening port TCP/UDP dan menampilkan resource yang di-share (contoh shared file, shared folder, shared

printer, dll) di jaringan. Yang perlu dilakukan adalah memasukkan range alamat IP yang hendak di-scan, maka SoftPerfect Network Scanner akan melakukan ping ke semua alamat IP dalam range tersebut. Karena alamat IP LAN dimana server berada (kantor pusat PT Asata Utama) dan LAN dimana client berada (kantor cabang PT Asata Utama) berada di range 192.9.201.x maka kami melakukan pengujian koneksi untuk range 192.9.201.0 – 192.9.201.255. Hasilnya tampak sebagai berikut.

Gambar 4.26 Hasil pengujian koneksi VPN dengan aplikasi SoftPerfect Network Scanner

4.5.3 Pengujian Enkripsi

Pengetesan enkripsi VPN–dalam hal ini enkripsi PPTP yang digunakan pada Windows XP yaitu MPEE 128–dilakukan dengan menggunakan software Wireshark. Wireshark sendiri adalah software packet analyzer yang bersifat free dan open-source. Kegunaannya adalah untuk troubleshooting jaringan, analisis, pengembangan software dan protokol komunikasi, dan pendidikan. Kinerja Wireshark menggunakan pcap (packet capture) untuk menangkap paket-paket dalam pertukaran data. Dengan Wireshark kita dapat melihat apakah paket-paket tersebut dienkripsi atau tidak. Apabila paket dienkripsi maka dapat disimpulkan bahwa VPN berjalan dengan baik dan aman untuk digunakan pada jalur internet publik.

Skenario pengujian enkripsi adalah melakukan packet capture selama copy file dari sebuah shared folder komputer pada LAN kantor cabang PT Asata Utama ke client VPN yang berada pada LAN kantor pusat PT Asata Utama. File yang akan di-copy adalah salah satu file laporan mingguan (wck3 Jan11.xls) yang ada dalam RINA-PC (alamat IP 192.9.201.16) di shared folder “Material”.

Gambar 4.27 Tampilan isi shared folder “Material” komputer RINA-PC dengan

IP Address 192.201.16

Sebelum melakukan proses copy file, nyalakan packet capture Wireshark terlebih dahulu. Kemudian baru copy file wck3 Jan11.xls dari RINA-PC ke local drive client VPN (misalnya drive data D:/).

Gambar 4.28 Tampilan packet capture aktif pada Wireshark

Setelah proses copy file selesai dilakukan, hentikan packet capture dengan menekan tombol “Stop”. Wireshark akan menampilkan hasil capture packet data yang telah di-kompresi (PPP Compressed Data). Isi packet dapat dilihat pada bagian kanan bawah. Jika diperhatikan, isi packet sudah berbentuk kode kode huruf dan angka acak, maka tampak bahwa enkripsi sudah dilakukan.