1

ANALYSIS NETWORK FORENSICS PADA SERANGAN DENIAL OF SERVICE Galih Nugraha, Husni Mubarok, R. Reza EL AKBAR, Nur Widiyasono

Jurusan Teknik Informatika Universitas Siliwangi Tasikmalaya Email : [email protected]

ABSTRACT

Network forensics is part of a digital forensics which focuses on monitoring and analysing of traffic data on the network. Network forensics can be defined as the process of investigation capture, record, and analyze network activity in order to find out digital evidence of an attack or crime committed and executed using a computer network. For instance, the crimes using a computer network sniffing, spoofing, DoS, DDoS, Phishing, Carding and Malware.

This research investigation DoS attacks to the stages of network forensics methods GFNF (Generic Framework Network Forensics) with the aim to find the log files and system implementation IDS generates a model to minimize the DoS attack. The contribution of this study is to evaluate test method GFNF (Generic Framework Network Forensics) on the investigation process DoS attacks

This research conducted an investigation and analysis the phases of DoS attacks with network forensics. The Results of this forensics investigation obtained that classify several traffic logs that are used as digital evidence of a DoS attack. The Processing and analyzing the data in done with the principles of digital forensics that the aim to find out the activity in the network and then to develop a digital evidence.

Keywords: Digital,Forensics. DoS, GFNF

ABSTRAK

Forensik jaringan merupakan bagian dari forensik digital yang berfokus pada pemantauan dan analisis lalu lintas data pada jaringan. Forensik jaringan dapat didefinisikan sebagai proses capture penyelidikan, merekam, dan menganalisa aktivitas jaringan guna menemukan bukti digital dari suatu serangan atau kejahatan yang dilakukan dan dijalankan dengan menggunakan jaringan komputer. Contoh kejahatan menggunakan jaringan komputer sniffing, spoofing, DoS, DDoS, Phishing, Carding dan Malware.

Penelitian ini melakukan investigation serangan DoS dengan tahapan forensik jaringan menggunakan metode GFNF ( Generic Framework Network Forensics ) dengan tujuan untuk mencari file log dan implementasi sistem IDS menghasilkan sebuah model untuk meminimalisir serangan DoS. Kontribusi dari hasil penelitian ini adalah melakukan evaluasi ujicoba metode GFNF ( Generic Framework Network Forensics ) pada proses investigasi serangan DoS.

Hasil dari penelitian ini telah berhasil dengan baik dan benar melakukan evaluasi metode GFNF. Investigasi forensics ini menghasilkan klasifikasi beberapa traffic log yang diolah dan dikaji untuk memperoleh informasi dari hasil serangan DoS, proses mengolah dan mengkaji data tersebut dilakukan dengan prinsip digital forensik yang bertujuan untuk mengetahui aktivitas didalam jaringan dan kemudian dikembangkan menjadi sebuah bukti digital.

Kata kunci : Digital ,Forensik ,DoS,GFNF

I. PENDAHULUAN

Maraknya tindak kejahatan dan kriminalitas yang dilakukan saat ini secara langsung maupun tidak langsung banyak menggunakan teknologi informasi dan komunikasi. Pemanfaatan komputer ,handphone ,email , internet maupun website, secara luas telah mengundang berbagai pihak untuk melakukan tindak kejahatan dengan menggunakan teknologi elektronik dan digital Salah satunya adalah berkembangnya kejahatan dengan menggunakan internet (surya,2009). Berberapa contoh tindak kejahatan yang dilakukan atau di jalankan menggunakan jaringan internet adalah, pengaksesan secara ilegal hacking ,cracking, carding ,Phishing, botnetdan temasuk serangan Denial Of Services (DoS) merupakan salah satu jenis serangan cracker yang melakukan eksploitasi koneksi jaringan yang mengakibatkan sistem operasi pada server tersebut kehabisan sumber daya, Hal tersebut mengakibatkan jaringan ke server menjadi down (surya,2009).

Seperti yang diketahui,tindak pidana yang menggunakan teknologi (cyber crime) sangat sulit untuk diproses. Hal ini disebabkan oleh berbagai faktor ,diantaranya belum banyak penyidik polri yang mendapat pendidikan mengenai cara penanganan cyber crime, alat

bukti yang digunakan dalam pembuktian sangat terbatas.Dalam UU No 11 Tahun 2008 tentang informasi dan Transaksi Elektronik (UU ITE) khususnya dalam Pasal 44 Ayat (2) disebutkan bahwa alat bukti untuk tindak pidana cyber adalah informasi elektronik atau dokumen dan elektronik (handoko, 2010). Permasalahanya bagaimana cara untuk menemukan dan menjelaskan mengenai data elektronik yang akan dijadikan sebagai alat bukti di persidangan. Berdasarkan dari latar belakang dan permasalahan di atas maka perlu dilakukan penelitian forensik untuk membantu mengelompokan log data sehingga informasi penyerang dapat menjadi alat bukti

Beberapa hal yang menjadi batasan dan dasar dalam penelitian tugas akhir ini adalah:

1. Analisa dan simulasi serangan dilakukan pada sistem jaringan lokal dengan menggunakan sofware virtualbox.

2. Penetrasiserangan menggunakan beberapa skenario yang berbeda anatara lain : melakukan serangan Port Scanning ,Bufer Overflow,Syn Flooding, UDP Flooding.

2 3. Dalam melakukan proses investigasi log traffic

data dan prosesblockit menggunakan alat bantu tools snort IDS

TujuanPenelitian ini adalah :

1. Menemukan bukti digital (digital evidance) pada serangan Denial Of Services menggunakan langkah-langkah proses forensic jaringan.

2. Melakukan evaluasi dan uji coba metode GFNF (General Framework Network Forensics ) pada investigation serangan Denial Of Services .

II. LANDASAN TEORI 2.1. Digital Forensics

Digital forensics adalah aktifitas yang berhubungan dengan pemelihara identifikasi,dan dokumentasi bukti digital dalam kejahatan komputer.( suryo,2013 ).

Menurut definisi Dwi Handoko ( 2013,21 ). Digital Forensics dapat menggambarkan tahapan dan metode-metode yang digunakan untuk mendapatkan informasi tentang file terhapus ,terenkripsi ataupun yang rusak.Secara umum ada 4 (empat) tahapan yang harus dilakukan dalam implementasi Digital Forensics, yaitu:

a Pengumpulan (Acquisition) b Pemeliharaan (Preservation) c Analisa (Analysis)

d Presentasi (Presentation) 2.2. Network Forensics

Fokus utama dari network forensics adalah mengidentifikasi semua kemungkinan yang dapat menyebabkan pelanggaran keamanan sistem dan membuat mekanisme pendeteksian dan pencegahan yang dapat meminimalisir kerugian yang lebih banyak (Dwi Handoko,2013 ), yaitu :

Gambar 1.Kedudukan network forensics 2.3 . Intruction Detection System ( IDS )

Menurut definisi Dwi Handoko ( 2013,21 ). IDS merupakan sebuah sistem yang digunakan untuk mendeteksi adanya serangan dalam sebuah jaringan. IDS ini memiliki sebuah keuntungan yaitu: memonitoring sebuah resource jaringan untuk mendeteksi adanya intrusi atau gangguan dan serangan yang tidak bisa difilter oleh firewall yang sudah ada. menyediakan beberapa opsi untuk me-manage resiko dari sebuah vulnerabillities dan threats. Didalam IDS memiliki beberapa kriteria kondisi

yang harus dimengerti dan dipahami yaitu : IDS harus menganalisis dan mengidentifikasi intrusi dan serangan

Type dari IDS dibagi menjadi 2 yaitu : 1. NIDS (network Based)

Dimana IDS ini memonitoring traffic jaringan dan Memberitahukan dengan cepat ketika ada

serangan

2. HIDS (host based)

Dimana IDS ini memonitoring aktifitas sebuah host dan memberitahukan dengan cepat ketika ada serangan.

2.4 . Denial Of Services ( DoS )

Menurut definisi Alvin ( 2013,21 ). Serangan DoS (Denial Of Service) merupakan sebuah serangan yang sedang ramai dibicarakan di dunia penelitian saat ini. Di zaman yang maju ini, Serangan DoS sudah berkembang menjadi serangan yang terdistribusi yang biasa disebut DDoS (Distributed Denial Of Services). Para penyerang (hacker) dapat melakukan serangan DoS lebih banyak lagi dengan zombie host (komputer yang sudah di injeksi dengan scriptpengontrol jarak jauh / botnet) pada target secara terdistribusi dan bersamaan sehingga efek dari serangan ini adalah dapat melumpuhkan target dengan cepat.

a Port Scanning b Bufer Overflow c Syn Flooding d UDP Flooding 2.5 . Wireshark

Network Analyzer atau menganalisa traffic jaringan. Penganalisaan Kinerja Jaringan itu dapat melingkupi berbagai hal, mulai dari proses menangkap paket-paket data atau informasi yang berlalu-lalang dalam jaringan, sampai pada digunakan pula untuk sniffing Wireshark sendiri merupakan free tools untuk Network Analyzer yang ada saat ini. Dan tampilan dari wireshark ini sendiri terbilang sangat bersahabat dengan user karena menggunakan tampilan grafis atau GUI (Graphical User Interface) ( Aluvalla,2013 ).

III. METODOLOGI

Metode Network Forensics dalam melakukan tahapan investigation forensics pada serangan DoS ini menggunakn framework GFNF ( Generic Framework For Network Forensics Model ) yang dapat dilihat pada Gambar 3.1:

Gambar 2 . Investigation Forensics Model GFNF 3.1. Tahap Preparation And Authorization

Tahap ini melakukan persiapan alat dan bahan yang di butuhkan dalam proses investigation forensics mulai dari, instalasi sofware, konfigurasi perangkat, dan kebutuhan-kebutuhan hadware,sofware dalam melakukan simulasi serangan DoS.

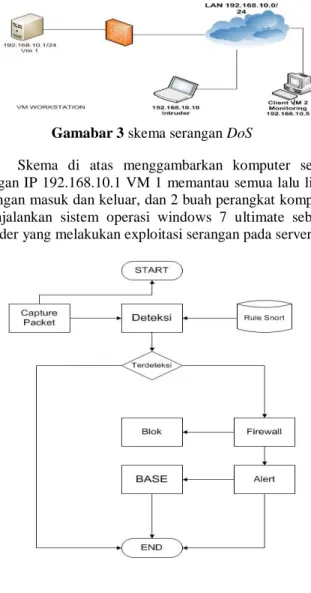

3 Gamabar 3 skema serangan DoS

Skema di atas menggambarkan komputer server dengan IP 192.168.10.1 VM 1 memantau semua lalu lintas jaringan masuk dan keluar, dan 2 buah perangkat komputer menjalankan sistem operasi windows 7 ultimate sebagai intuder yang melakukan exploitasi serangan pada server.

Gambar 4. Proses Investigasi Forensics

Diagram alur atau flowchart di atas menggambarkan bagaimana jalanya sebuah sistem dalam melakukan deteksi dan pencegahan. Paket di capture lalu terdeteksi oleh IDS berdasarkan rule snort yang di konfigurasi,kemudian apabila tidak terdeteksi maka proses berakhir, sedangkan apabila terdeteksi, maka firewall akan melakukan blokir terhadap paket dan menyimpan log alert tersebut di database, kemudian ditampilkan di BASE berbasis web yang dapat di lihat oleh network administrator 3.2. Tahap Detection of Incident / Crime

Tahap ini membangun sistem pendeteksian menggunakan sistem IDS, dan alert snort log akan mengirimkan pesan peringatan bahwa terjadi serangan DoS.

3.3. Incident Response And Collection OfNetwork Traces

Tahap ini melakukan analisa penanganan kejadian serangan, proses pendeteksian yang dialkukan oleh sistem IDS menagkap paket traffic serangan DoS ,dan firewall memblok terhadap sumber serangan.

3.4. PreservationAnd Protection

Tahap ini melakukan analisa data hasil log file yang telah di capture pada proses investigation bab sebelumnya .snort akan mengirimkan report yang akan disimpan didalam database MySQL dan menampilkan

dalam bentuk Web BASE ( Basic Analysis Securty Engine ) dalam proses ini bertujuan untuk menjaga temuan bukti log file

3.5. Tahap pengujian ( Examination )

Pada bagian ini akan dilakukan pengujian sistem yang sudah dibuat berdasarkan perancangan pada bab sebelumnya. Pengujian sistem dilakukan dengan melakukan beberapa serangan DoS yang dimulai dari serangan port scanning , Bufer Overflow, Syn Flooding dan UDP Flooding dan mengetahui apakah sistem IDS dapat membantu dalam melakukan proses forensics jaringan terhadap serangan DoS

3.6. Tahap Analysis

Tahap ini melakukan analisa terhadap hasil pengujian ,analisa hasil penemuan bukti log file dan analisa hasil pada setiap skenario serangan

3.7. Investigation And Atribution

Tahap ini merupakan kegiatan merekontruksi kejadian dari hasil simulasi serangan Denial Of Service yang digunakan untuk menjawab pertanyaan forensics yaitu serangan apa yang terjadi,IP siapa yang melakukan serangan, kapan serangan itu terjadi ,bagaimana serangan tersebut terjadi dan mengapa itu terjadi.

3.8. Presentation

Tahap ini menyajikan hasil penyelidikan dan memberikan review sebagai saran apabila terjadi kasus serupa.

IV. HASIL DAN PEMBAHASAN 4.1. Pengujian

Merupakan suatu proses untuk mencari dan membuka port pada suatu jaringan komputer. Hasil scanning tersebut akan didapatkan letak kelemahan sistem tersebut. Pengujian ini dilakukan dengan menggunakan alamat IP sebagai target yaitu 192.168.10.1 Gambar 4.5adalah hasil port scanning dengan alamat IP 192.168.10.1 :

Gambar 5 . Pengujian Port Scanning

Dari hasil port scan dapat mengetahui berbagai informasi mengenai komputer target selain port yang terbuka tetapi juga dapat mengetahui Sistem Operasi dan Mac Address yang digunakan. Penyerang mendapatkan informasi dari hasil scanning mengenai port yang terbuka antara lain port 135,445,1026,3300,dan 8088.

4 4.1.1. Bufer Overflow

Gambar 6 . Pengujian Bufer Overflow

Ping Attack flooding yang dikatagorikan merupakan jenis serangan DoS, dimana serangan ini melakukan exploitasi program ping dengan mengirimkan paket yang berukuran besar ke sistem yang dituju, lebih besar dari yang diijinkan oleh protocol IP yaitu 65,536 byte.dengan tujuan sistem menjadi crash dan hang

4.1.2. Syn Flooding

Gambar 7 . Pengujian Syn Flooding

Bentuk serangan yang memanfaatkan jaringan TCP/IP dengan pengiriman paket SYN ( synchronization ) ke dalam port yang sedang berjalan dengan tujuan untuk membanjiri sistem jaringan crash dan hang

4.1.3. UDP Flooding

Gambar 8 . Pengujian UDP Flooding

Bentuk serangan pada skenario pengujian ini menggunakan jenis serangan UDP Flooding ,yang membanjiri paket jaringan memanfaatkan laynan protocol UDP, dalam pengujian ini melakukan koneksi langsung antara dua komputer untuk melakukan transfer data antara dua host.

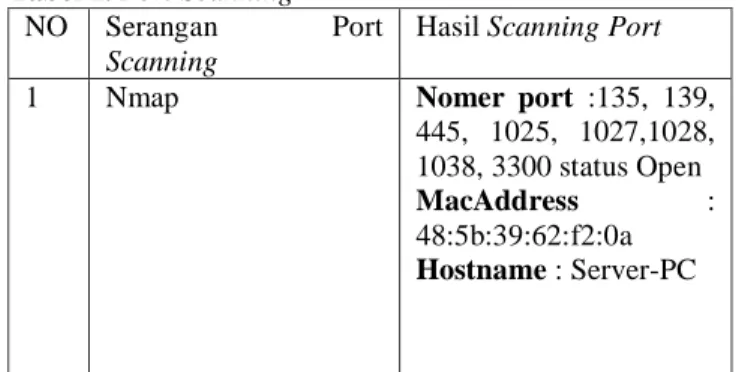

4.2. Hasil Investigation Tabel 1. Port Scanning

NO Serangan Port Scanning

Hasil Scanning Port 1 Nmap Nomer port :135, 139,

445, 1025, 1027,1028, 1038, 3300 status Open

MacAddress :

48:5b:39:62:f2:0a Hostname : Server-PC

Dari hasil port scan dapat mengetahui berbagai informasi mengenai komputer target selain port yang terbuka tetapi juga dapat mengetahui Sistem Operasi dan Mac Address yang digunakan. Penyerang mendapatkan informasi dari hasil scanning mengenai port yang terbuka antara lain port 135,445,1026,3300,dan 8088.

4.2.1. Hasil Serangan Bufer Overflow

Gambar 9. Log File Bufer Overflow

Analisa gambar di atas menjelaskan bahwa sistem IDS mendeteksi adanya serangan pada jaringa dengan alamat sumber IP 192.168.10.10 mengirimkan paket melaluii protocol ICMP dengan 1400 byte pada alamat tujuan IP 192.168.10.1.

4.2.2. Hasil Serangan Syn Flooding

5 Analisa pada gambar di atas menunjukan pengiriman paket Syn dari IP 192.168.10.1 memanfaatkan protokol TCP dan port 445 yang terbuka. Sistem IDS mendeteksi adanya paket Syn pada protocol TCP yang berulang pengiriman paket rata-rata 1500 byte per detiknya.

4.2.3. Hasil Serangan UDP Flooding

Gambar 11. Log File UDP Flooding

Analisa gambar di atas menunjukan sistem IDS mendeteksi adanya aktifitas jaringan melalui protokol UDP dengan alamat sumber IP 192.168.10.10 ,mengirimkan paket rata-rata sebesar 978 byte. Yang diklasifikasikan sebagai bntuk serangan DoS.

5. KESIMPULAN DAN SARAN

Setelah melakukan serangkaian penelitian, maka pada bab ini akan menyimpulkan dari uraian penelitian pada bab sebelumnya. Kesimpulan yang diperoleh adalah sebagai berikut :

1. Hasil pengujian yang telah dilakukan sistem IDS mampu mendeteksi adanya serangan Denial Of Services, hal ini membantu dalam melakukan proses acquisition forensics jaringan. Paket Loger yang terdapat dalam snort mampu mencatat aktivitas serangan dan menyimpan dalam bentuk file log.

2. Sistem IDS disimpan dalam database hal membantu dalam melakukan tahapan preservation penyimpanan barang bukti .Dan alert log file tersebut ditampilkan dengan interface BASE dengan tujuan memudahkan network administrator memonitoring aktivitas serangan jika terjadinya serangan .

5.1 Saran

Dari kesimpulan yang telah dikemukakan, dapat diajukan beberapa saran untuk pengembangan lebih lanjut, diantaranya :

1. Menambahkan pengaturan fungsi otomatis untuk mem-blok sumber IP yang melakukan serangan ,sehingga dapat dilakukan tindakan cepat ketika adanya serangan pada sistem.

2. Melakukan update rules yang ada dalam sistem IDS sehingga dapat melakukan pendeteksian jenis – jenis serangan baru.

3. Firewall hanya merupakan mekanisme awal untuk menangkal serangan, oleh karena itu perlu adanya dukungan mekanisme lain .Sehingga

bila serangan intruder dapat menembus firewall, masih banyak pertahanan yang harus di tembus . 4. Penelitian selanjutnya dapat membuat

aplikasi pemfilter spam untukserangan DoS. 5. Untuk penelitian berikutnya dapat

menggunakan Operating System selain Windows untuk menangkap serangan jadi dapat membandingkan 2 kinerja Operating System berbeda. Dan dapat mengetahui kelebihan dan kelemahan dari Operating System Linux.

DAFTAR PUSTAKA

A. R. Arasteh, M. D. (2007). Analyzing Multiple Logs for Forensic Evidence. Digital Investigation, Vol. 4S, S82-S91.

Arief, M. R. (n.d.). Mengenal Jenis-jenis Serangan DoS (Denial Of Service) Terhadap Sistem Jaringan. STIMIK

AMIKOM Yogyakarta

A Generic Framework for Network Forensics ©2010 International Journal of Computer Application s (0975 – 8887) Volume 1 – No. 11

www.ijcaonline.org/journal/number11/pxc387408.pdf Carrier, B. (2013). Defining Digital Forensic Examination and Analysis Tools. International Journal of Digital Evidence.

Carier, B. D. (2006, June 07). Basic Digital Forensic Investigation Concepts. Digital Evidence.

Herlambang, M. (2009).Buku Putih Cracker: Kupas Tuntas DOS Attack + Cara Penanggulangannya. Indonesia: Andi Publisher.

CSI/FBI Komputer Crime and Security Survey” 2005, didapat dari :Denial of

Service.ppt,[email protected]

Masdian. 2012.Implementasi dan Analisa HIDS (Host Based Intrusion Detection System)Dengan Snort Untuk Mencegah DDOS(Distributed Denial of Service) Skripsi Teknik Informatika Universitas Trunojoyo:Bangkalan.

Singh, O. (2009).Network Forensics.New Delhi, India: Indian ComputerResponse Team (CERT-In) Department of Information Technology.

Singh, O. (2009).Network Forensics.New Delhi, India: Indian ComputerResponse Team (CERT-In) Department of Information Technology.

Sucipta, I. G., Wirawan, I. M., & Muliantara, A. (2012). Analisis Kinerja Anomaly-Based Intrusion Detection System ( IDS ) dalam mendeteksi serangan Denial Of Services Pada Jaringan Komputer.

Gon, O. B. (2014). CYBER WAR:

ANCAMAN DAN PENCEGAHAN DALAM

KEAMANAN NASIONAL. 4.

Singh, O. (2009).Network Forensics.New Delhi, India: Indian ComputerResponse Team (CERT-In) Department of Information Technology.

Virtual machine”, 2015, diakses pada www.VirtualBox.org.

IDS Center”, 2015, diakses pada :www.engagesecurity.com/products/idscenter.

Zamrudiah, M. (2009). Analisa Mekanisme Pertahanan DOS dan DDOS(Distributed Denial of Service) Pada Virtual Machine denganMenggunakan IDS Center.Jakarta: Universitas Indonesia.