Analisis Perbandingan Metode Naïve Bayes dan PNN Dalam

Mendeteksi Denial of Service

Tugas Akhir

diajukan untuk memenuhi salah satu syarat

memperoleh gelar sarjana

dari Program Studi S1 Informatika

Fakultas Informatika

Universitas Telkom

1301150442

Tri Muryani

Program Studi Sarjana Informatika

Fakultas Informatika

Universitas Telkom

Bandung

LEMBAR PENGESAHAN

Analisis Perbandingan Metode Naïve Bayes dan PNN Dalam Mendeteksi Denial of

Service

Comparative Analysis of the Naive Bayes and PNN Methods in Detecting Denial of Service

NIM : 1301150442

Tri Muryani

Tugas akhir ini telah diterima dan disahkan untuk memenuhi sebagian syarat memperoleh

gelar pada Program Studi Sarjana Informatika

Fakultas Informatika

Universitas Telkom

Bandung, 9 Januari 2020

Menyetujui

Pembimbing I,

Parman Sukarno, S.T., M.Sc., Ph.D.

NIP: 17770073-1

Ketua Program Studi

Sarjana S1 Informatika,

Niken Dwi Wahyu Cahyani, S.T., M.Kom., Ph.D.

NIP: 00750052

LEMBAR PERNYATAAN

Dengan ini saya, Tri Muryani , menyatakan sesungguhnya bahwa Tugas Akhir saya dengan

judul Analisis Perbandingan Metode Naïve Bayes dan PNN Dalam Mendeteksi Denial of

Service beserta dengan seluruh isinya adalah merupakan hasil karya sendiri, dan saya tidak

melakukan penjiplakan yang tidak sesuai dengan etika keilmuan yang belaku dalam

masyarakat keilmuan. Saya siap menanggung resiko/sanksi yang diberikan jika di kemudian

hari ditemukan pelanggaran terhadap etika keilmuan dalam buku TA atau jika ada klaim

dari pihak lain terhadap keaslian karya,

Bandung, 9 Januari 2020

Yang Menyatakan

Analisis Perbandingan Metode Naïve Bayes dan PNN Dalam Mendeteksi Denial of Service

Tri Muryani1, Parman Sukarno2

1,2,3Fakultas Informatika, Universitas Telkom, Bandung

1[email protected], 2[email protected], Abstrak

Denial of Service (DoS) adalah serangan dimana penyerang menghabiskan sumber daya jaringan komputer.

Dampak dari serangan DoS menyebabkan komputer tidak dapat berfungsi dengan normal. Intrusion Detection

System (IDS) berperan sebagai pendeteksi berbagai jenis serangan pada jaringan komputer termasuk DoS. IDS

mengidentifikasi serangan berdasarkan klasifikasi data jaringan. Metode Intrusion Detection System (IDS)

non-machine learning saat ini tidak terlalu akurat, sehingga diperlukan metode IDS dengan non-machine learning yang

lebih akurat dalam mendeteksi serangan. Untuk mengatasi permasalahan ini, penelitian ini membandingkan metode Naïve Bayes dan Probabilistic Neural Network (PNN) untuk mendeteksi serangan DoS secara optimal. Pada penelitian ini, implementasi menggunakan metode Naïve Bayes dan PNN dalam mendeteksi serangan DoS menggunakan NSL-KDD dataset dengan 13 fitur dari 41 fitur. Hasil dari penelitian ini yaitu Naïve Bayes memiliki akurasi lebih tinggi dengan nilai akurasi 100% daripada PNN yang hanya mempunyai nilai akurasi sebesar 91,93% dalam mendeteksi serangan DoS.

Kata kunci : Keamanan Jaringan Komputer, Naïve Bayes, Probabilistic Neural Network (PNN), Denial of

Service.

Abstract

Denial of Service (DoS) is attack where an attacker spends computer network resources. The impact of a DoS attack causes the computer not to function normally. Intrusion Detection System (IDS) serves as a detection of various types of attacks on computer networks including DoS. IDS identifies attacks based on network data classification. Non-machine learning Intrusion Detection System (IDS) methods are currently not very accurate, so the IDS method with machine learning is more accurate in detecting attacks. To address this problem, the study compares the Naïve Bayes and Probabilistic Neural Network (PNN) methods to optimally detect DoS attacks. In this study, implementations used Naïve Bayes and PNN methods in detecting DoS attacks using NSL-KDD datasets with 13 features from 41 features. The result of this study is that Naïve Bayes has higher accuracy with an accuracy value of 100% than that of PNN which only has an accuracy value of 91,93% in detecting DoS attacks.

Keywords : Computer Network Security, Naïve Bayes, Probabilistic Neural Network (PNN), Denial of

Service.

1. Pendahuluan Latar Belakang

Di zaman sekarang teknologi di bidang internet berkembang secara pesat. Setiap orang dapat menerima informasi dengan menggunakan atau mengakses internet. Namun internet tidak hanya menyediakan peluang potensial yang positif untuk pengguna saja, di sisi lain internet juga terdapat resiko yang sangat besar yaitu dampak negatif untuk penggunanya. Denial of Service (DoS) merupakan serangan yang menyerang di keamanan jaringan komputer. Denial of Service (DoS) adalah penolakan layanan dengan memenuhi traffic yang menghabiskan

resource sehingga mengakibatkan pengguna yang lain tidak mendapatkan akses layanan dari komputer yang

diserang. Tujuan dari Denial of Service (DoS) bukan untuk mencuri informasi dari target, namun tujuan dari penyerang adalah membuat server atau jaringan gagal menyediakan layanan secara normal atau membuat layanannya tidak berguna [1].

Tingginya potensi serangan Denial of Service (DoS), maka untuk mengetahui data tersebut merupakan ancaman atau tidak dibutuhkan deteksi akurat terhadap serangan Denial of Service (DoS) untuk meningkatkan keamanan jaringan dapat dilakukan dengan pendeteksian intrusi pada jaringan. Intrusion Detection System (IDS) adalah suatu system yang mendeteksi dan mengidentifikasi adanya serangan yang terjadi pada suatu jaringan berdasarkan network-based dan host-based [2].

Intrusion Detection System (IDS) terdapat dua teknik pendekatan dasar untuk mendeteksi serangan yang

terjadi pada jaringan, yaitu teknik Anomaly detection dan Signature-based (dikenal sebagai Misuse detection)[3]. Untuk mencari patters atau signatures dari serangan dikenal. Jika ditemukan cocok maka menghasilkan alarm.

memperkirakan perilaku ‘normal' sistem yang akan dilindungi dan menghasilkan alarm ketika penyimpangan antara perilaku sistem saat ini dan perilaku normal melebihi ambang batas yang telah ditetapkan. Namun metode

Intrusion Detection System (IDS) yang ada saat ini tidak terlalu akurat[5]. Dan IDS mempunyai kelemahan dalam

hasil akurasi yang tidak optimal dan untuk mendeteksi memerlukan waktu build model yang lama[11].

Karena dengan metode Intrusion Detection System (IDS) tidak terlalu akurat, dalam menyelesaikan masalah di atas akan dipilih metode machine learning (ML) yang mendapatkan hasil lebih akurat[5]. Penelitian ini akan menganalisis perbandingan tingkat akurasi antara dua metode supervised learning dalam mendeteksi Denial of

Service (DoS). Dan dengan dua metode supervised learning yang berfungsi mengklasifikasi serangan Denial of Service (DoS), yaitu Naïve Bayes dan PNN. Pada penelitian Vijay D Katkar dan Siddhant Vijay Kulkarni [4] yang

menjelaskan tentang performansi metode Naïve Bayes dengan teknik Information Gain memiliki tingkat akurasi yang cukup tinggi yaitu 98,6%. Namun saat ini tidak ada penelitian tentang analisis perbandingan tingkat akurasi metode Naïve Bayes dan PNN. Oleh karena itu metode yang diusulkan adalah Naïve Bayes dan PNN dalam mendeteksi Denial of Service (DoS).

Topik dan Batasannya

Berdasarkan latar belakang, rumusan masalah yang diambil adalah bagaimana perbandingan akurasi algoritma

Naïve Bayes dan PNN dalam memprediksi atau mendeteksi serangan DoS. Adapun batasan masalah yang ada

yaitu hanya membandingkan akurasi algoritma Naïve Bayes dan PNN serta waktu build yang dibutuhkan.

Tujuan

Tujuan penelitian ini untuk menganalisis perbandingan akurasi algoritma Naïve Bayes dan PNN dalam mendeteksi serangan DoS serta waktu build masing-masing algoritma.

Organisasi Tulisan

Pada Jurnal TA ini dijelaskan hal terkat identifikasi masalah, data yang digunakan, lalu disertakan juga pemodelan dan perancangan sistem yang akan dibangun secara umum untuk menyelesaikan masalah yang dijelaskan pada bagian latar belakang. Pengujian dan hasil analisis dibahas pula dalam jurnal TA ini yang dimana kedua hal tersebut dijadikan rujukan penarikan kesimpulan.

2. Studi Terkait

Serangan Jaringan Komputer

Keamanan jaringan adalah suatu sistem perlindungan jaringan dari serangan yang mengancam validitas dan integritas data. Namun, terdapat serangan pada jaringan computer dengan menggunakan berbagai cara untuk menyerang dan menimbulkan akibat yang berbeda-beda. Pada penelitian ini serangan pada jaringan komputer dibagi menjadi 4 jenis serangan[4], yaitu mencakup serangan ringan sampai serangan yang berbahaya bagi user yang diserang. Jenis-jenis serangan pada jaringan komputer tersebut adalah Denial of Service (DoS), User to Root

Attacks (U2R), Remote to User Attacks (R2U), Probing/ Probe (PRB). Pertama Denial of Service (DoS) adalah

penolakan layanan dengan memenuhi traffic yang menghabiskan resource sehingga mengakibatkan pengguna yang lain tidak mendapatkan akses layanan dari komputer yang diserang. Kedua User to Root Attacks (U2R) merupakan jenis serangan yang awalnya menyerang sistem user dan mendapatkan akses root (administrator), sehingga penyerang mendapatkan control penuh terhadap sistem milik user. Ketiga Remote to User Attacks (R2U) merupakan jenis serangan di mana penyerang mengirimkan paket ke jaringan untuk menyerang sistem. Kemudian mengeksploitasi kerentanan sistem untuk mendapatkan akses user, sehingga penyerang mendapatkan kontrol terhadap user yang diserang pada sistem tersebut. Keempat Probing/ Probe (PRB) merupakan jenis serangan dimana penyerang memindai suatu jaringan komputer untuk mengumpulkan informasi dan atau menemukan celah keamanan selanjutnya dapat digunakan untuk serangan yang lebih berbahaya.

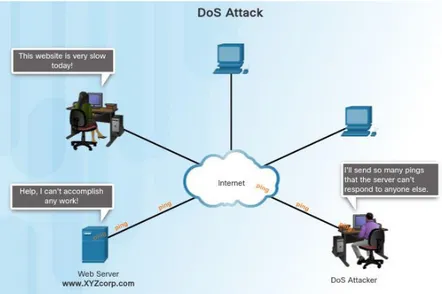

Gambar 1. Arsitektur serangan DoS

Pada Gambar 1 menjelaskan mekanisme dari DoS. Denial of Service (DoS) adalah serangan yang menyerang user yang akan mengakses komputer atau jaringan dengan penolakan layanan yang memenuhi traffic dan menghabiskan resource sehingga mengakibatkan pengguna yang lain tidak mendapatkan akses layanan dari komputer yang diserang. Tujuan dari serangan Denial of Service (DoS) bukan untuk mencuri informasi dari target, namun tujuan dari penyerang adalah membuat server atau jaringan gagal menyediakan layanan secara normal atau membuat layanannya tidak berguna [1].

Dalam serangan DoS seperti flooding diperlukan penelusuran terhadap traffic yang masuk ke dalam jaringan komputer. Fitur service digunakan untuk mencatat layanan apa yang digunakan di jaringan tujuan. Fitur

flag dapat membantu dalam penentuan apakah traffic tersebut termasuk serangan DoS atau bukan jika traffic

tersebut memiliki flag yang sama dalam jumlah banyak dalam frekuensi waktu tertentu dapat dipastikan, penyerang sedang melakukan flooding, contoh flagnya adalah SF yang artinya koneksi normal (SYN/FIN selesai) berbeda dengan REJ yang berarti koneksi ditolah SYN terlihat tetapi balasannya adalah RST). src bytes dan dst

bytes untuk menyimpan jumlah data byte yang dikirim, karena jika jumlah data byte besar maka traffic tersebut

dapat dicurigai mengandung serangan DoS. Status logged in diperlukan untuk mengetahui apakah berhasil log in atau tidak, fitur ini tidak terlalu signifikan tetapi dapat membantu dalam menentukan apakah termasuk serangan DoS atau bukan. Fitur count akan menghitung berapa banyak sumber tersebut dalam waktu dua second terakhir dengan melakukan koneksi ke host tujuan yang sama, semakin besar nilai count semakin besar pula kemungkinan data tersebut diklasifikasikan sebagai serangan DoS. Presentase koneksi yang telah mengaktifkan flag atau fitur

serror rate dapat mendukung data traffic tersebut dalam menentukan label serangan DoS atau bukan. Fitur same srv rate dan dst host same srv rate adalah fitur yang paling signifikan dalam penentuan label serangan DoS atau

bukan karena fitur ini mencatat persentase koneksi dengan service yang sama dimana traffic tersebut dikatakan sedang terjadi flooding karena ada sumber yang sedang melakukan koneksi dengan service sama. Sehingga semakin besar nilai same srv rate dan dst host same srv rate-nya maka semakin besar pula kemungkinan data tersebut adalah serangan DoS. Kebalikan dari same srv rate, diff srv rate untuk menentukan persentasi koneksi dengan service yang berbeda. dst host count mencatat banyaknya koneksi ke host tujuan yang memiliki IP address yang sama sedangan untuk mencatat port number ada pada fitur dst host srv count. Fitur dst host serror rate dan

dst host srv serror rate akan mendukung data yang lain dalam menentukan serangan DoS atau bukan. 13 fitur

tersebut ada yang signifikan ada yang tidak, sehingga 13 fitur ini dibutuhkan untuk saling mendukung dan saling melengkapi dalam menentukan apakah traffic tersebut merupakan serangan DoS atau bukan.

Intrusion Detection System (IDS)

Intrusion Detection System (IDS) adalah suatu system yang mendeteksi dan mengidentifikasi adanya

serangan yang terjadi pada suatu jaringan berdasarkan network-based dan host-based [2]. Intrusion Detection

System (IDS) terdapat dua teknik pendekatan dasar untuk mendeteksi serangan yang terjadi pada jaringan, yaitu

teknik Anomaly detection dan Signature-based (dikenal sebagai Misuse detection) [3]. Menurut [6], IDS merupakan sistem yang mengawasi lalu lintas pada sistem, serta menganalisis dan mencari bukti dari serangan. IDS digunakan untuk memperkuat keamanan pada sistem. Dimulai pada saat paket yang masuk pada jaringan akan ditangkap, data yang terkumpul akan dilakukan pre-processing untuk menghilangkan fitur yang tidak relevan. Data yang sudah di pre-processing akan diklasifikasikan sesuai tingkat permasalahannya [7].

NSL-KDD Dataset

Penelitian[4] menjelaskan tentang pendeteksian serangan Denial of Service harus dilakukan pelatihan terhadap metode yang telah dibuat, dataset yang digunakan adalah NSL-KDD[4]. Karena pada dataset ini merupakan pilihan data record dari dataset KDD CUP’99 untuk mengatasi masalah hasil yang bias dan berlebihan atau data yang ganda[10]. Pada dataset NSL-KDD memiliki 125973 data train dan 22544 data test serta terdapat 41 fitur. Pada penelitian ini fokus pada serangan DoS dengan jumlah data yang digunakan adalah 113271 data

train dan 15452 data test, serta menggunakan 13 fitur.

Naïve Bayes

Naïve Bayes adalah salah satu algoritma dengan metode supervised learning pada machine learning

dalam teorema statistika[8]. Dalam penelitian ini algoritma akan menghitung probabilitas dari dataset NSL-KDD. Berikut cara kerja dari Naïve Bayes:

𝑃(𝐴|𝑋) =𝑃(𝑋|𝐴) 𝑃(𝐴) 𝑃(𝑋)

Dimana A adalah data kelas yang tidak diketahui, X adalah data kelas yang diketahui, P(A) adalah probabilitas data A, P(X) adalah probabilitas data X, P(A|X) adalah probabilitas terjadinya data A jika X yang diketahui, P(X|A) adalah probabilitas terjadinya data X jika A yang diketahui.

Probabilistic Neural Network (PNN)

Probabilistic Neural Network (PNN) adalah algoritma machine learning yang termasuk metode supervised learning merupakan metode jaringan syaraf tiruan yang menggunakan teorema probabilistic klasik.

Arsitektur PNN terdapat 4 layer, yaitu input layer, hidden layer, summation layer dan output layer[12].

Penelitian Terkait

Tabel 1. Penelitian Terkait

No. Judul Hasil

1. Experiments on Detection of Denial of Service Attacks using Naïve Bayesian Classifier [4]

Penelitian ini menjelaskan tentang deteksi serangan Denial of Service yang menggunakan metode Naïve Bayes dan dengan menggunakan Information Gain mendapatkan hasil akurasi 98,6%. Dan dengan menggunakan NSL-KDD Dataset. Namun kekurangan dari paper ini rumus yang dipakai secara lengkap.

2. Improving classification using preprocessing and

machine learning

algorithms on nsl-kdd dataset [8]

Penelitian ini mengusulkan penggunaan dataset NSL-KDD sebagai pengujian awal untuk menganalisis algoritma pada klasifikasi serangan. Mengenai algoritma yang diusulkan yaitu naïve bayes, hidden naïve

bayes, NBTREE dan dengan menggunakan Fast Correlation Based Filter

(FCBF). Berdasarkan hasil pengujian mendapatkan akurasi pada naïve

bayes adalah 88,20%, hidden naïve bayes 93,40%, NBTREE 94,60%.

3. Analysis of Feature

Selection Techniques for Denial of Service (DoS) Attacks [9]

Pada paper ini mengkaji deteksi serangan Denial of Service yang menggunakan metode C 4.5 classification Algorithm dan dengan menggunakan feature IG,GR,CR dan mendapatkan hasil akurasi 98,2% dengan menggunakan KDD-99 Dataset. Tetapi kekurangan dari paper ini adalah tidak menyertakan rumus dan perhitungan dari hasil penelitian.

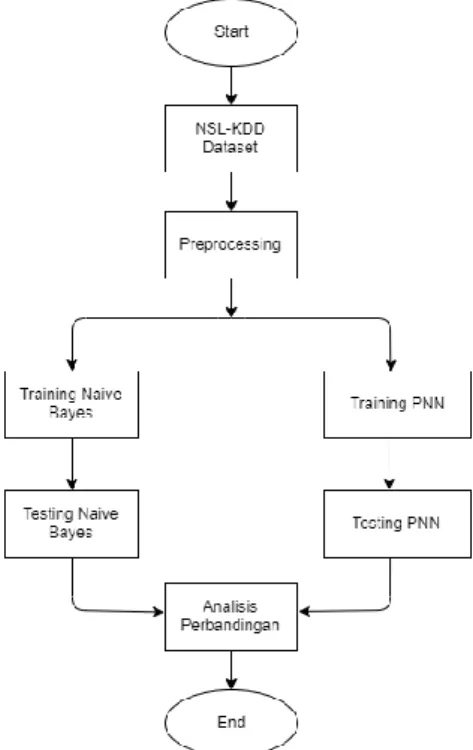

3. Sistem yang Dibangun Perancangan Model

Pada gambar 1 merupakan alur atau tahapan dalam merancang sistem yang dibangun dalam melakukan penelitian Tugas Akhir. Pengimplementasian penelitian Tugas Akhir ini menggunakan Bahasa pemrograman

python.

Metodologi pada penelitian ini diawali dengan menentukan dataset. Dataset yang digunakan adalah NSL-KDD yang berupa data train dan data test dengan tipe serangan DoS. Dataset tersebut terdiri dari 41 fitur dengan 4 jenis serangan[4]. Pada penelitian ini fokus pada serangan DoS dengan jumlah data yang digunakan adalah 113271 untuk data train dan 15452 untuk data test. Dataset tersebut kemudian diproses kedalam tahap

preprocessing. Preprocessing dilakukan untuk memudahkan algoritma dalam membaca dataset. Pada tahap ini

jenis serangan akan dikategorikan sebagai DoS dan normal, dimana DoS adalah land, smurf, teardrop, pod,

neptune, back. Land adalah hacker yang mengirimkan paket TCP SYN palsu ke server yang akan diserang. Smurf

yaitu hacker yang menggunakan alamat host lain dan membanjiri router dengan paket permintaan echo ICMP yang dikenal sebagai aplikasi ping berjumlah besar. Teardrop adalah serangan dengan mengirimkan paket

import data, encoding, feature scalling, feature selection. Pertama adalah import data. kemudian tahap encoding

kategori dataset dilakukan perubahan fitur data yang semula bertipe string diubah kedalam data yang bertipe numerik. Contoh: TCP diubah menjadi 1, HTTP diubah menjadi 2, UDP diubah menjadi 3, dan sebagainya. Pada tahap feature scaling atau normalisasi digunakan dalam data yang bernilai besar maupun kecil. Rumus normalisasi

𝑁𝑜𝑟𝑚𝑎𝑙𝑖𝑧𝑒𝑑(𝑥) = 𝑥 − 𝑚𝑖𝑛𝑉𝑎𝑙𝑢𝑒 𝑚𝑎𝑥𝑉𝑎𝑙𝑢𝑒 − 𝑚𝑖𝑛𝑉𝑎𝑙𝑢𝑒

Dimana x adalah nilai yang dinormalisasikan, minValue adalah nilai terendah dari dataset, dan maxValue adalah nilai tertinggi dari dataset.

Pada tahap feature selection dengan menggunakan Principal Component Analysis (PCA) menghasilkan 13 fitur dari 41 fitur. Dan 13 fitur yang terpilih yaitu flag, src_bytes, dst_bytes, logged_in, count, serror_rate,

same_srv_rate, diff_srv_rate, dst_host_count, dst_host_srv_count, dst_host_srv_diff_host_rate, dst_host_serror_rate, dst_host_srv_serror_rate.

Tahap selanjutnya adalah deteksi serangan menggunakan algoritma Naïve Bayes dan PNN yang mengoutputkan nilai-nilai TP, TN, FP, FN dan menghasilkan nilai akurasi sesuai dengan rumus.

Gambar 2. Perancangan Model

Penerapan Metode

Pembuatan model akan dibuat dalam bahasa Python. Pada proses ini menggunakan 2 Machine Learning yaitu Naïve Bayes, dan PNN. Pada perancangan pada masing-masing Machine Learning dilakukan pengujian terhadap data tes untuk melihat tingkat akurasi pada masing-masing Machine Learning. Setelah mendapatkan akurasi yang cukup maka akan dibandingkan dan dianalisis dari hasil akurasi tersebut.

Pengujian Dataset

Pengujian dataset terhadap metode Naïve Bayes, dan PNN dilakukan dengan melihat akurasi yang didapat tersebut.

Hasil Akurasi Rancangan Model Classification accuracy (CA).

Dalam penelitian ini menggunakan parameter dari dataset NSL-KDD untuk menghitung hasil akurasinya. Hasil akurasi digunakan formula sebagai berikut:

𝐴𝑘𝑢𝑟𝑎𝑠𝑖 = 𝑇𝑃 + 𝑇𝑁 𝑇𝑃 + 𝐹𝑃 + 𝑇𝑁 + 𝐹𝑁 Dimana

True Positive (TP) : jumlah DoS terdeteksi sebagai serangan DoS. True Negative (TN) : jumlah bukan DoS terdeteksi sebagai normal.

False Positive (FP) : jumlah bukan DoS terdeteksi sebagai serangan DoS.

False Negative (FN) : jumlah DoS terdeteksi sebagai normal.4. Evaluasi

4.1 Hasil Pengujian

Pada gambar 3 ditunjukkan hasil dari evaluasi penelitian pengklasifikasikan serangan DoS yang dilakukan dengan metode Naïve Bayes dan PNN. Akurasi Naïve Bayes dengan data tes yang telah terklasifikasi yaitu sebesar 100% dengan durasi proses 12,33 detik. Sedangkan akurasi PNN dengan menggunakan data tes yang telah terklasifikasi yaitu sebesar 91,93% dengan durasi proses 691,378 detik.

Hasil akurasi tersebut didapatkan dari tabel confusion matrix. Tabel 2 tersebut berisikan True Positive (TP),

False Positive (FP), True Negative (TN), False Negative (FN)

Tabel 2. Hasil pengujian algoritma

Algoritma Akurasi TP TN FP FN

Naïve Bayes 100% 2563 1946 0 0

PNN 91,93% 51850 63968 3375 6780

4.2 Analisis Hasil Pengujian

Dari pengujian yang dilakukan pada komputer dengan spesifikasi Core-i5 dengan RAM 8GB dan jumlah data yang digunakan adalah 113271 untuk data train dan 15452 untuk data test serta fitur yang digunakan sebanyak 13 fitur. Dalam 13 fitur tersebut menurut hipotesis terdapat empat fitur yang mempengaruhi serangan DoS yaitu

same_srv_rate, dst_host_count, dst_host_srv_count, dst_host_srv_diff_host_rate, karena pada keempat fitur

tersebut mempunyai koneksi dengan host tujuan yang sama dalam serangan DoS. Dapat dilihat pada Tabel 2 algoritma Naïve Bayes memiliki akurasi tertinggi yaitu 100%. Algoritma Naïve Bayes menghasilkan nilai akurasi yang lebih baik daripada PNN, karena pada Naïve Bayes perhitungannya lebih detail dan sederhana, serta untuk titik noise yang diisolasi lebih kokoh, dan parameternya hanya menggunakan data train yang berjumlah kecil dalam klasifikasi. Sehingga Naïve Bayes menghasilkan prediksi yang lebih optimal daripada PNN.

Untuk time, Naïve Bayes juga lebih unggul daripada PNN karena Naïve Bayes memiliki

running-time yang lebih kecil. 5. Kesimpulan

Jaringan komputer harus diamankan dari serangan-serangan yang semakin canggih, yaitu salah satunya dari serangan Denial of Service (DoS). Intrusion Detection System (IDS) adalah suatu system yang mendeteksi dan mengidentifikasi adanya serangan yang terjadi pada suatu jaringan berdasarkan network-based dan host-based [2]. Penelitian ini membuktikan bahwa machine learning dapat meningkatkan performansi IDS jika dibandingan dengan metode tradisional. Beberapa model algoritma telah diuji untuk menentukan akurasi yang terbaik. Dan nilai akurasi Naïve Bayes cukup tinggi yaitu 100%. Sehingga dapat disimpulkan bahwa Naïve Bayes lebih baik dalam mengatasi masalah keamanan jaringan komputer dan dapat meningkatkan keamanan jaringan komputer.

Dalam penelitian ini, machine learning masih dilakukan di luar arsitektur jaringan. Saran yang diajukan untuk penelitian selanjutnya yaitu machine learning dipasangkan di dalam arsitektur jaringan sehingga akurasi dapat terlihat secara real-time.

Daftar Pustaka

[1] Z. Chao-yang. 2011. “DOS Attack Analysis and Study of New Measures to Prevent”. International

Conference on Intelligence Science and Information Engineering, pp.426-429.

[2] R. Khodirsyah. 2019. “Studi Algoritma Terbaik Sebagai Classifier Pada Intrusion Detection System”. Open Library Telkom University, pp. 1-8.

[3] M.-Y. Sua, G.-J. Yub, and C.-Y. Lina. 2009. “A real-time network intrusion detection system for large-scale attacks based on an incremental mining approach”. Computers Security, vol. 28, pp.301-309, 07.

[4] V. D. Katkar and S. V. Kulkarni. 2013. “Experiments on Detection of Denial of Service Attacks using Naïve Bayesian Classifier”. International Conference on Green Computing, Communication and Conservation of

Energy (ICGCE), pp.725-730.

[5] J. Ashraf and S. Latif. 2014. “Handling Intrusion and DDoS Attacks in Software Defined Networks Using Machine Learning Techniques”. National Software Engineering Conference (NSEC), pp.55–60.

[6] Y. Religia. 2019. “Feature extraction untuk klasifikasi pengenalan wajah menggunakan support vector machine dan k nearest neighbor”. Pelita Teknologi: Jurnal Ilmiah Informatika, Arsitektur dan Lingkungan, vol. 14, no. 2, pp. 85–92.

[7] B. Bambang and E. I. Jazi. 2015. “Analisa sistem keamanan intrusion detection system (ids), firewall system, database system dan monitoring system menggunakan agent bergerak”. Seminar Nasional Informatika (SEMNASIF), vol. 1, no. 4.

[8] D. H. Deshmukh, T. Ghorpade, and P. Padiya. 2015. “Improving classification using preprocessing and machine learning algorithms on nsl-kdd dataset”. International Conference on Communication, Information

Computing Technology (ICCICT), pp 1–6.

[9] D. Shubhangi and C. Meenu. 2018. “Analysis of Feature Selection Techniques for Denial of Service (DoS) Attacks”. International Conference on Recent Advances in Information Technology, pp. 1-4.

[10] B. Adhi Tama and K. H. Rhee. 2015. “Performance Analysis of Multiple Classifier System in DoS Attack Detection”. Springer, vol. 9503, pp. 339–347.

[11] Y. B. Bhavsar and K. C. Waghmare. 2013. “Intrusion detection system using data mining technique: Support vector machine”. International Journal of Emerging Technology and Advanced Engineering, vol. 3, no. 3, pp. 581– 586.

[12] C. E. Rasmussen. 2003. “Gaussian processes in machine learning,” Summer School on Machine Learning. Springer, pp. 63–71.

Lampiran

No Nama Fitur Deskripsi

1 duration Durasi koneksi (dalam detik)

2 protocol_type Tipe protocol. Yaitu tcp, udp, dan icmp

3 service Layanan jaringan pada destination, http, telnet, dll 4 flag Status normal atau error pada koneksi

5 src_bytes Jumlah data byte dari source ke destination 6 dst_bytes Jumlah data byte dari destination ke source

7 land “1” jika koneksi dari/ ke host/ port yang sama; “0” sebaliknya 8 wrong_fragment Jumlah “wrong” fragmen

9 urgent Jumlah paket urgent

10 hot Jumlah “hot” indikator

11 num_failed_logins Jumlah percobaan login yang gagal 12 logged_in “1” jika login sukses; “0” sebaliknya 13 num_compromised Jumlah kondisi yang dapat dikompromikan 14 root_shell “1” jika root shell diperoleh; “0” sebaliknya 15 su_attempted “1” jika ada command su root; “0” sebaliknya 16 num_root Jumlah akses ke root

17 num_file_creations Jumlah operasi file creation 18 num_shells Jumlah shell prompt

19 num_access_files Jumlah operasi pada access control files

20 num_outbound_cmds Jumlah outbound command pada sebuah sesi ftp 21 is_host_login “1” jika login pada “host” list; “0” sebaliknya 22 is_guest_login “1” jika login pada “guest” list; “0” sebaliknya

23 count Jumlah koneksi host yang sama dengan yang saat ini selama dua detik terakhir

24 srv_count Jumlah koneksi ke layanan yang sama seperti saat ini sambungan dalam dua detik terakhir

25 serror_rate % koneksi yang terdapat “SYN” error 26 srv_serror_rate % koneksi yang terdapat “SYN” error 27 rerror_rate % koneksi yang terdapat “REJ” error 28 srv_rerror_rate % koneksi yang terdapat “REJ” error 29 same_srv_rate Jumlah koneksi pada layanan yang sama 30 diff_srv_rate Jumlah koneksi pada layanan yang berbeda 31 srv_diff_host_rate Jumlah koneksi pada host yang berbeda 32 dst_host_count jumlah koneksi antara destination dan host

33 dst_host_srv_count Jumlah koneksi layanan antara destination dan host

35 dst_host_diff_srv_rate Jumlah koneksi layanan yang berbeda antara destination dan host 36 dst_host_same_src_port_rate Jumlah koneksi dengan source post yang sama antara destination

dan host

37 dst_host_srv_diff_host_rate Jumlah koneksi layanan dengan host yang berbeda antara destination dan host

38 dst_host_serror_rate Jumlah “SYN” error antara destination dan host

39 dst_host_srv_serror_rate Jumlah “SYN” error pada koneksi layanan antara destination dan host

40 dst_host_rerror_rate Jumlah “REJ” error antara destination dan host

41 dst_host_srv_rerror_rate Jumlah “REJ” error pada koneksi layanan antara destination dan host