28

Bab IV

HASIL DAN ANALISA

4.1 Implementasi

Sistem penyembunyian data digital berupa gambar ini menggunakan penggabungan dua buah metode yaitu metode 4-LSB dan Visual Cryptography. Sehingga pembangunan sistem ini melalui dua tahap yaitu tahap penyembunyian data gambar ke dalam cover image menggunakan metode 4-LSB dan tahap enkripsi gambar menggunakan metode Visual Cryptography. User interface menggunakan bahasa pemrograman visual basic,

berikut adalah tampilannya :

4.1.1 Menu Login

Menu ini digunakkan untuk dapat mengakses kedalam menu utama. Dalam menu ini user harus memasukkan id dan

password dengan benar, apabila password atau id salah maka tidak bisa masuk ke menu utama.

4.1.2Menu Utama

Halaman ini bertugas untuk melakukan proses penyembunyian pesan. Halaman ini meminta inputan dari user berupa 2 gambar berekstensi JPEG, JPG, atau PNG. Dimana ukuran pesan harus lebih kecil daripada ukuran cover image. Bila sudah terpenuhi kemudian tekan tombol “encode ” dan tunggulah sampai proses penyembunyian selesai. Selain itu juga pada halaman ini juga bertugas untuk melakukan proses ekstraksi. Dalam proses ekstraksi ini juga meminta user untuk memasukkan 1 buah gambar, namun gambar yang dimasukkan adalah gambar yang sudah di enkripsi.

4.2 Pengujian

Hasil pengujian dari aplikasi ini adalah sebagai berikut :

4.2.1. Proses Penyembunyian

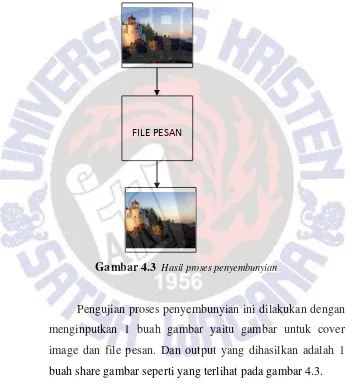

Gambar 4.3 Hasil proses penyembunyian

Pengujian proses penyembunyian ini dilakukan dengan menginputkan 1 buah gambar yaitu gambar untuk cover image dan file pesan. Dan output yang dihasilkan adalah 1 buah share gambar seperti yang terlihat pada gambar 4.3.

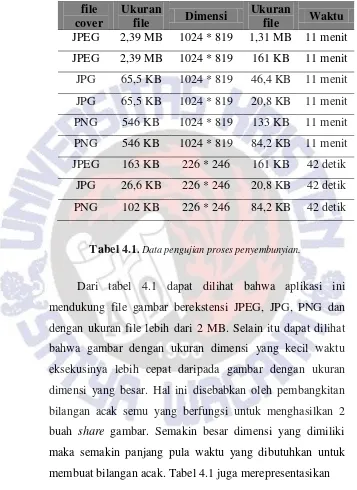

Data yang diinputkan dan hasil waktu pengeksekusian adalah sebagai berikut :

file cover

Ukuran

file Dimensi

Ukuran

file Waktu

JPEG 2,39 MB 1024 * 819 1,31 MB 11 menit JPEG 2,39 MB 1024 * 819 161 KB 11 menit JPG 65,5 KB 1024 * 819 46,4 KB 11 menit JPG 65,5 KB 1024 * 819 20,8 KB 11 menit PNG 546 KB 1024 * 819 133 KB 11 menit PNG 546 KB 1024 * 819 84,2 KB 11 menit JPEG 163 KB 226 * 246 161 KB 42 detik

JPG 26,6 KB 226 * 246 20,8 KB 42 detik PNG 102 KB 226 * 246 84,2 KB 42 detik

Tabel 4.1. Data pengujian proses penyembunyian.

bahwa aplikasi ini mampu menyembunyikan file pesan seukuran atau hampir sama dengan ukuran dari file cover.

4.2.2. Proses Pengekstrakan

Gambar 4.4 Hasil proses pengekstrakan

Pengujian proses pengekstrakan ini dilakukan dengan menginputkan 1 buah share gambar hasil dari proses penyembunyian. Dan outputnya adalah file pesan. Data yang diinputkan dan hasil waktu pengeksekusian adalah sebagai berikut :

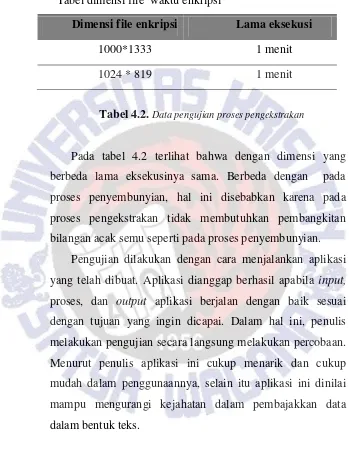

Tabel dimensi file waktu enkripsi

Dimensi file enkripsi Lama eksekusi

1000*1333 1 menit

1024 * 819 1 menit

Tabel 4.2. Data pengujian proses pengekstrakan

Pada tabel 4.2 terlihat bahwa dengan dimensi yang berbeda lama eksekusinya sama. Berbeda dengan pada proses penyembunyian, hal ini disebabkan karena pada proses pengekstrakan tidak membutuhkan pembangkitan bilangan acak semu seperti pada proses penyembunyian.

Pengujian dilakukan dengan cara menjalankan aplikasi yang telah dibuat. Aplikasi dianggap berhasil apabila input, proses, dan output aplikasi berjalan dengan baik sesuai dengan tujuan yang ingin dicapai. Dalam hal ini, penulis melakukan pengujian secara langsung melakukan percobaan. Menurut penulis aplikasi ini cukup menarik dan cukup mudah dalam penggunaannya, selain itu aplikasi ini dinilai mampu mengurangi kejahatan dalam pembajakkan data dalam bentuk teks.

4.3. Analisis

cukup menarik dan layak untuk dijadikan alat bantu dalam suatu perusahaan, organisasi, ataupun individu-individu dalam mencegah terjadinya kebocoran pesan rahasia. Dengan demikian aplikasi embedding pesan rahasia pada citra digital ini mulai diterapkan dalam instansi-instansi yang mempunyai data rahasia. Selain mudah dalam penggunaannya aplikasi ini juga memiliki tingkat keamanan yang cukup. Aplikasi ini juga dapat dikembangkan ke tingkat yang lebih tinggi mengggunakan algoritma-algoritma yang semakin berkembang.