37

BAB IV

PENGUJIAN DAN ANALISIS

Pada bagian ini merupakan pembahasan mengenai pengujian sistem dimana hasil

pengujian yang akan dilakukan oleh sistem nantinya akan dibandingkan dengan

perhitungan secara teorinya dan dibandingkan dengan program lain (seperti kalkulator

AES

online

).

Pada bagian 4.1 membahas mengenai pengujian hasil perhitungan sistem terhadap

teori, pada bagian 4.2 membahas mengenai pengujian hasil perhitungan sistem terhadap

program kalkulator

AES

.

4.1.

Pengujian Hasil Perhitungan Sistem terhadap Teori

Pengujian hasil perhitungan sistem terhadap teori bertujuan untuk mengecek dan juga

membuktikan apakah hasil perhitungan yang dihasilkan oleh sistem sudah benar menurut

perhitungan

AES

secara teori atau belum.

4.1.1.Enkripsi

Pada poin 2.3.1. di bab II dapat dilihat kembali hasil perhitungan teori untuk

pre-round

dan

round

ke-1. Berikut merupakan hasil perhitungan teori yang sudah di hitung

pada bab II :

Hasil

Pre-Round

19 a0

9a

e9

3d f4

c6

f8

e3 e2

8d 48

be 2b

2a

08

Hasil

SubBytes

d4

e0 b8 1e

27

bf

b4 41

11 98 5d 52

38

Hasil

ShiftRows

Hasil

MixColumns

04 e0 48 28

66 cb f8 06

81 19 d3 26

e5 9a 7a 4c

Hasil

AddRoundKey

a4 68 6b 02

9c 9f 5b 6a

7f 35 ea 50

f2 2b 43 49

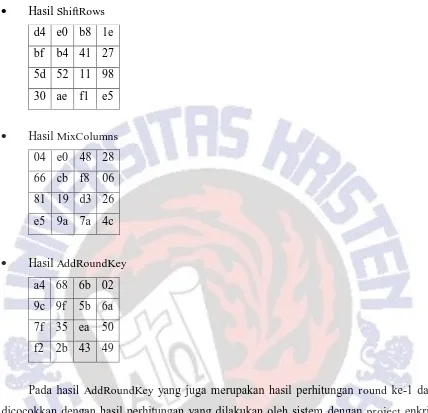

Pada hasil

AddRoundKey

yang juga merupakan hasil perhitungan

round

ke-1 dapat

dicocokkan dengan hasil perhitungan yang dilakukan oleh sistem dengan

project

enkripsi

dekripsi saja yang terpisah dengan

project management password

berikut ini :

Gambar 4.1. Hasil Perhitungan Enkripsi pada

Round

ke-1

d4 e0 b8 1e

bf b4 41 27

5d 52 11 98

39

4.1.2.Dekripsi

Pada poin 2.3.2. di bab II dapat dilihat kembali hasil perhitungan teori untuk

pre-round

dan

round

ke-1. Perlu diketahui

round

ke-1 pada perhitungan teori menjadi

round

ke-9 pada sistem. Hal ini dikarenakan perulangan yang dilakukan secara mundur agar

memudahkan pengcodingan (proses

AddRoundKey

) dan berlaku untuk

ke-2 teori menjadi

round

ke-8 pada sistem dst. Berikut merupakan hasil perhitungan teori yang sudah di hitung

pada bab II :

Hasil

Pre Round

e9 cb 3d af

31 32 2e 09

7d 2c 89 07

b5 72 5f 94

Hasil

InvShiftRow

e9 cb 3d af

09 31 32 2e

89 07 7d 2c

72 5f 94 b5

Hasil

InvSubBytes

eb 59 8b 1b

40 2e a1 c3

f2 38 13 42

1e 84 e7 d2

Hasil

AddRoundKey

47 40 a3 4c

37 d4 70 9f

94 e4 3a 42

40

Hasil

InvMixColumns

87 f2 4d 97

6e 4c 90 ec

46 e7 4a c3

a6 8c d8 95

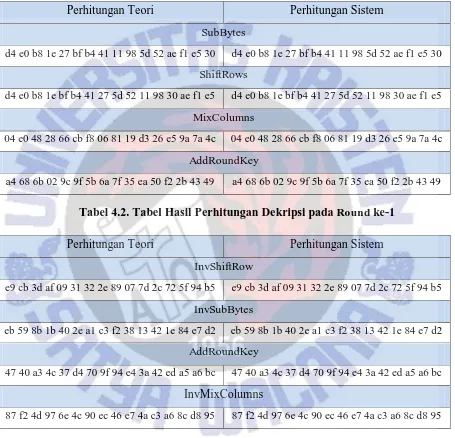

Pada hasil

InvMixColumns

yang juga merupakan hasil perhitungan

round

ke-1 (pada

sistem

round

ke-9) dapat dicocokkan dengan hasil perhitungan yang dilakukan oleh sistem

dengan

project

enkripsi dekripsi saja yang terpisah

dengan project management password

berikut ini :

Gambar 4.2. Hasil Perhitungan Dekripsi pada

Round

ke-1 (pada sistem

round

ke-9)

Pengujian menggunakan

project

enkripsi dekripsi dikarenakan agar

user interface

pada

project management password

terhindar dari

listbox

yang menampilkan

masing-masing langkah enkripsi dekripsi. Dari pengujian hasil perhitungan sistem terhadap teori

41

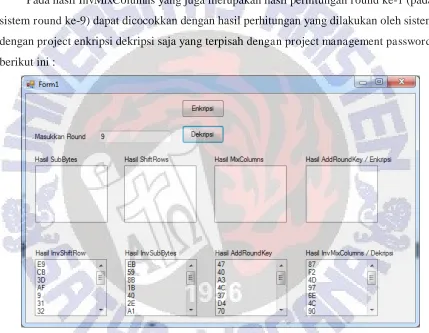

Berikut merupakan tabel yang menampilkan hasil masing-masing tahapan pada

round

ke-1 dari perhitungan teori dengan perhitungan sistem.

Tabel 4.1. Tabel Hasil Perhitungan Enkripsi pada

Round

ke-1

Perhitungan Teori

Perhitungan Sistem

SubBytes

d4 e0 b8 1e 27 bf b4 41 11 98 5d 52 ae f1 e5 30

d4 e0 b8 1e 27 bf b4 41 11 98 5d 52 ae f1 e5 30

ShiftRows

d4 e0 b8 1e bf b4 41 27 5d 52 11 98 30 ae f1 e5

d4 e0 b8 1e bf b4 41 27 5d 52 11 98 30 ae f1 e5

MixColumns

04 e0 48 28 66 cb f8 06 81 19 d3 26 e5 9a 7a 4c

04 e0 48 28 66 cb f8 06 81 19 d3 26 e5 9a 7a 4c

AddRoundKey

a4 68 6b 02 9c 9f 5b 6a 7f 35 ea 50 f2 2b 43 49

a4 68 6b 02 9c 9f 5b 6a 7f 35 ea 50 f2 2b 43 49

Tabel 4.2. Tabel Hasil Perhitungan Dekripsi pada

Round

ke-1

Perhitungan Teori

Perhitungan Sistem

InvShiftRow

e9 cb 3d af 09 31 32 2e 89 07 7d 2c 72 5f 94 b5

e9 cb 3d af 09 31 32 2e 89 07 7d 2c 72 5f 94 b5

InvSubBytes

eb 59 8b 1b 40 2e a1 c3 f2 38 13 42 1e 84 e7 d2

eb 59 8b 1b 40 2e a1 c3 f2 38 13 42 1e 84 e7 d2

AddRoundKey

47 40 a3 4c 37 d4 70 9f 94 e4 3a 42 ed a5 a6 bc

47 40 a3 4c 37 d4 70 9f 94 e4 3a 42 ed a5 a6 bc

InvMixColumns

87 f2 4d 97 6e 4c 90 ec 46 e7 4a c3 a6 8c d8 95

87 f2 4d 97 6e 4c 90 ec 46 e7 4a c3 a6 8c d8 95

Sehingga dapat disimpulkan perhitungan yang dilakukan sistem berdasarkan pada

42

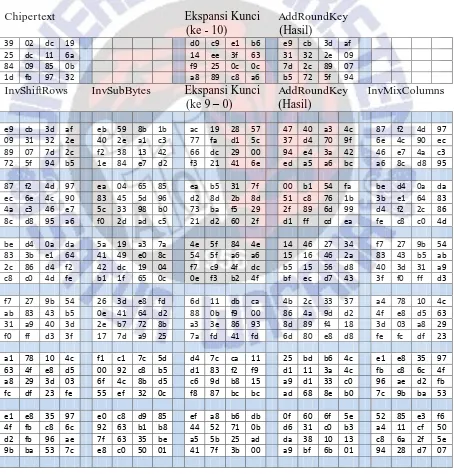

Berikut merupakan tabel hasil perhitungan keseluruhan sistem enkripsi:

Tabel 4.3. Tabel Hasil Perhitungan Keseluruhan Sistem Enkripsi

Plaintext

Kunci

32 88 31 e0 2b 28 ab 09

43 5a 31 37 7e ae f7 cf

f6 30 98 07 15 d2 15 4f

a8 8d a2 34 16 a6 88 3c

Hasil

SubBytes

ShiftRows

MixColumns

Ekspansi Kunci

(ke 1 - 10)

19 a0 9a e9 d4 e0 b8 1e d4 e0 b8 1e 04 e0 48 28 a0 88 23 2a

3d f4 c6 f8 27 bf b4 41 bf b4 41 27 66 cb f8 06 fa 54 a3 6c

e3 e2 8d 48 11 98 5d 52 5d 52 11 98 81 19 d3 26 fe 2c 39 76

be 2b 2a 08 ae f1 e5 30 30 ae f1 e5 e5 9a 7a 4c 17 b1 39 05

a4 68 6b 02 49 45 7f 77 49 45 7f 77 58 1b db 1b f2 7a 59 73

9c 9f 5b 6a de db 39 02 db 39 02 de 4d 4b e7 6b c2 96 35 59

7f 35 ea 50 d2 96 87 53 87 53 d2 96 ca 5a ca b0 95 b9 80 f6

f2 2b 43 49 89 f1 1a 3b 3b 89 f1 1a f1 ac a8 e5 f2 43 7a 7f

aa 61 82 68 ac ef 13 45 ac ef 13 45 75 20 53 bb 3d 47 1e 6d

8f dd d2 32 73 c1 b5 23 c1 b5 23 73 ec 0b c0 25 80 16 23 7a

5f e3 4a 46 cf 11 d6 5a d6 5a cf 11 09 63 cf d0 47 fe 7e 88

03 ef d1 9a 7b df b5 b8 b8 7b df b5 93 33 7c dc 7d 3e 44 3b

48 67 4d d6 52 85 e3 f6 52 85 e3 f6 0f 60 6f 5e ef a8 b6 db

6c 1d e3 5f 50 a4 11 cf a4 11 cf 50 d6 31 c0 b3 44 52 71 0b

4e 9d b1 58 2f 5e c8 6a c8 6a 2f 5e da 38 10 13 a5 5b 25 ad

ee 0d 38 e7 28 d7 07 94 94 28 d7 07 a9 bf 6b 01 41 7f 3b 00

e0 c8 d9 85 e1 e8 35 97 e1 e8 35 97 25 bd b6 4c d4 7c ca 11

92 63 b1 b8 4f fb c8 6c fb c8 6c 4f d1 11 3a 4c d1 83 f2 f9

7f 63 35 be d2 fb 96 ae 96 ae d2 fb a9 d1 33 c0 c6 9d b8 15

e8 c0 50 01 9b ba 53 7c 7c 9b ba 53 ad 68 8e b0 f8 87 bc bc

f1 c1 7c 5d a1 78 10 4c a4 78 10 4c 4b 2c 33 37 6d 11 db ca

00 92 c8 b5 63 4f e8 d5 4f e8 d5 63 86 4a 9d d2 88 0b f9 00

6f 4c 8b d5 a8 29 3d 03 3d 03 a8 29 8d 89 f4 18 a3 3e 86 93

55 ef 32 0c fc df 23 fe fe fc df 23 6d 80 e8 d8 7a fd 41 fd

26 3d e8 fd f7 27 9b 54 f7 27 9b 54 14 46 27 34 4e 5f 84 4e

0e 41 64 d2 ab 83 43 b5 83 43 b5 ab 15 16 46 2a 54 5f a6 a6

2e b7 72 8b 31 a9 40 3d 40 3d 31 a9 b5 15 56 d8 f7 c9 4f dc

17 7d a9 25 f0 ff d3 3f 3f f0 ff d3 bf ec d7 43 0e f3 b2 4f

5a 19 a3 7a be d4 0a da be d4 0a da 00 b1 54 fa ea b5 31 7f

41 49 e0 8c 83 3b e1 64 3b e1 64 83 51 c8 76 1b d2 8d 2b 8d

42 dc 19 04 2c 86 d4 f2 d4 f2 2c 86 2f 89 6d 99 73 ba f5 29

43

ea 04 65 85 87 f2 4d 97 87 f2 4d 97 47 40 a3 4c ac 19 28 57

83 45 5d 96 ec 6e 4c 90 6e 4c 90 ec 37 d4 70 9f 77 fa d1 5c

5c 33 98 b0 4a c3 46 e7 46 e7 4a c3 94 e4 3a 42 66 dc 29 00

f0 2d ad c5 8c d8 95 a6 a6 8c d8 95 ed a5 a6 bc f3 21 41 6e

eb 59 8b 1b e9 cb 3d af e9 cb 3d af d0 c9 e1 b6

40 2e a1 c3 09 31 32 2e 31 32 2e 09 14 ee 3f 63

f2 38 13 42 89 07 7d 2c 7d 2c 89 07 f9 25 0c 0c

1e 84 e7 d2 72 5f 94 b5 b5 72 5f 94 a8 89 c8 a6

44

4.2.

Pengujian Hasil Perhitungan Sistem terhadap Kalkulator

AES

Pada pengujian hasil perhitungan sistem terhadap kalkulator

AES

bertujuan untuk

mengecek dan juga membuktikan apakah hasil perhitungan yang dihasilkan oleh sistem

sudah benar menurut program lain

AES

atau belum.

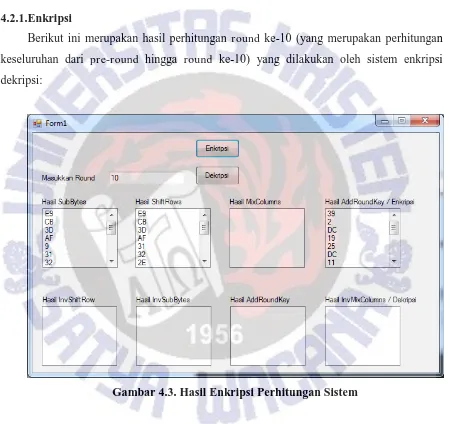

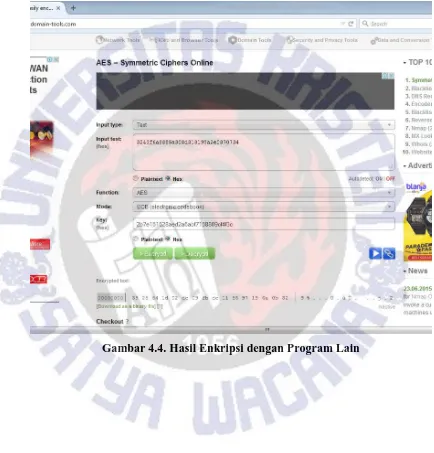

4.2.1.Enkripsi

Berikut ini merupakan hasil perhitungan

round

ke-10 (yang merupakan perhitungan

keseluruhan dari

pre-round

hingga

round

ke-10) yang dilakukan oleh sistem enkripsi

dekripsi:

45

Dan berikut ini merupakan hasil perhitungan enkripsi dari program lain yang dapat

diakses pada

http://aes.online-domain-tools.com/

dengan

input

dan

key

yang diberikan

sama dengan

input

dan

key

pada sistem.

46

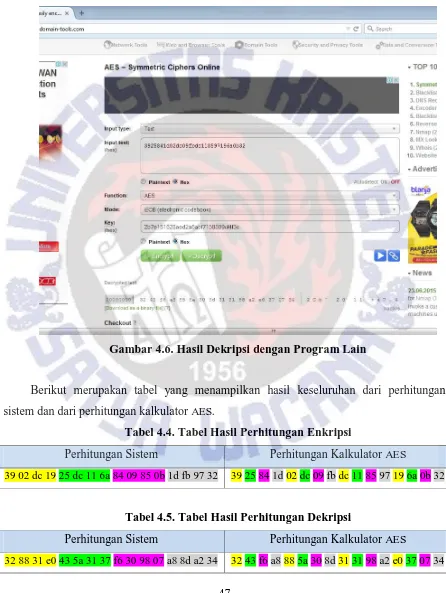

4.2.2.Dekripsi

Berikut ini merupakan hasil perhitungan

round

ke-10 pada teori (

round

ke-0 pada

sistem) yang merupakan perhitungan dekripsi secara keseluruhan yang dilakukan oleh

sistem enkripsi dekripsi mulai dari

ciphertext

hingga

plaintext

:

Gambar 4.5. Hasil Dekripsi Perhitungan Sistem

Pada gambar 4.5. dapat dilihat bahwa hasil

InvMixColumns

sama dengan hasil

AddRoundKey

. Hal ini dikarenakan pada

round

terakhir proses dekripsi tidak ada proses

47

Dan berikut ini merupakan hasil perhitungan dekripsi dari program lain yang dapat

diakses pada

http://aes.online-domain-tools.com/

dengan

input

dan

key

yang diberikan

sama dengan

input

dan

key

pada sistem.

Gambar 4.6. Hasil Dekripsi dengan Program Lain

Berikut merupakan tabel yang menampilkan hasil keseluruhan dari perhitungan

sistem dan dari perhitungan kalkulator

AES

.

Tabel 4.4. Tabel Hasil Perhitungan Enkripsi

Perhitungan Sistem

Perhitungan Kalkulator

AES

39 02 dc 19 25 dc 11 6a 84 09 85 0b 1d fb 97 32

39 25 84 1d 02 dc 09 fb dc 11 85 97 19 6a 0b 32

Tabel 4.5. Tabel Hasil Perhitungan Dekripsi

Perhitungan Sistem

Perhitungan Kalkulator

AES

48

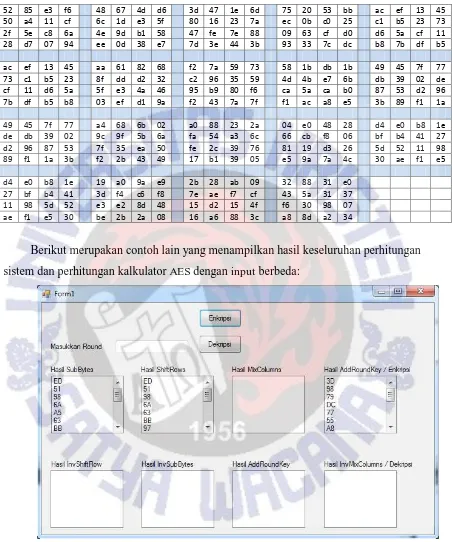

Dari pengujian hasil perhitungan sistem terhadap kalkulator

AES

(program lain)

didapatkan bahwa hasilnya cocok walau letak

input

dan

key

berbeda antara baris dan

kolomnya. Hal ini disebabkan cara pengambilan input yang berbeda antara pembuat

kalkulator

AES

dengan cara sistem. Namun jika peletakannya disamakan maka akan

diperoleh hasil yang sama. Sehingga dapat disimpulkan perhitungan yang dilakukan sistem

dengan hasil perhitungan program lain sudah cocok.

Berikut merupakan tabel hasil perhitungan keseluruhan sistem dekripsi:

Tabel 4.6. Tabel Hasil Perhitungan Keseluruhan Sistem Dekripsi

Chipertext

Ekspansi Kunci

AddRoundKey

(ke - 10)

(Hasil)

39 02 dc 19 d0 c9 e1 b6 e9 cb 3d af

25 dc 11 6a 14 ee 3f 63 31 32 2e 09

84 09 85 0b f9 25 0c 0c 7d 2c 89 07

1d fb 97 32 a8 89 c8 a6 b5 72 5f 94

InvShiftRows InvSubBytes

Ekspansi Kunci

AddRoundKey

InvMixColumns

(ke 9

–

0)

(Hasil)

e9 cb 3d af eb 59 8b 1b ac 19 28 57 47 40 a3 4c 87 f2 4d 97

09 31 32 2e 40 2e a1 c3 77 fa d1 5c 37 d4 70 9f 6e 4c 90 ec

89 07 7d 2c f2 38 13 42 66 dc 29 00 94 e4 3a 42 46 e7 4a c3

72 5f 94 b5 1e 84 e7 d2 f3 21 41 6e ed a5 a6 bc a6 8c d8 95

87 f2 4d 97 ea 04 65 85 ea b5 31 7f 00 b1 54 fa be d4 0a da

ec 6e 4c 90 83 45 5d 96 d2 8d 2b 8d 51 c8 76 1b 3b e1 64 83

4a c3 46 e7 5c 33 98 b0 73 ba f5 29 2f 89 6d 99 d4 f2 2c 86

8c d8 95 a6 f0 2d ad c5 21 d2 60 2f d1 ff cd ea fe c8 c0 4d

be d4 0a da 5a 19 a3 7a 4e 5f 84 4e 14 46 27 34 f7 27 9b 54

83 3b e1 64 41 49 e0 8c 54 5f a6 a6 15 16 46 2a 83 43 b5 ab

2c 86 d4 f2 42 dc 19 04 f7 c9 4f dc b5 15 56 d8 40 3d 31 a9

c8 c0 4d fe b1 1f 65 0c 0e f3 b2 4f bf ec d7 43 3f f0 ff d3

f7 27 9b 54 26 3d e8 fd 6d 11 db ca 4b 2c 33 37 a4 78 10 4c

ab 83 43 b5 0e 41 64 d2 88 0b f9 00 86 4a 9d d2 4f e8 d5 63

31 a9 40 3d 2e b7 72 8b a3 3e 86 93 8d 89 f4 18 3d 03 a8 29

f0 ff d3 3f 17 7d a9 25 7a fd 41 fd 6d 80 e8 d8 fe fc df 23

a1 78 10 4c f1 c1 7c 5d d4 7c ca 11 25 bd b6 4c e1 e8 35 97

63 4f e8 d5 00 92 c8 b5 d1 83 f2 f9 d1 11 3a 4c fb c8 6c 4f

a8 29 3d 03 6f 4c 8b d5 c6 9d b8 15 a9 d1 33 c0 96 ae d2 fb

fc df 23 fe 55 ef 32 0c f8 87 bc bc ad 68 8e b0 7c 9b ba 53

e1 e8 35 97 e0 c8 d9 85 ef a8 b6 db 0f 60 6f 5e 52 85 e3 f6

4f fb c8 6c 92 63 b1 b8 44 52 71 0b d6 31 c0 b3 a4 11 cf 50

d2 fb 96 ae 7f 63 35 be a5 5b 25 ad da 38 10 13 c8 6a 2f 5e

49

52 85 e3 f6 48 67 4d d6 3d 47 1e 6d 75 20 53 bb ac ef 13 45

50 a4 11 cf 6c 1d e3 5f 80 16 23 7a ec 0b c0 25 c1 b5 23 73

2f 5e c8 6a 4e 9d b1 58 47 fe 7e 88 09 63 cf d0 d6 5a cf 11

28 d7 07 94 ee 0d 38 e7 7d 3e 44 3b 93 33 7c dc b8 7b df b5

ac ef 13 45 aa 61 82 68 f2 7a 59 73 58 1b db 1b 49 45 7f 77

73 c1 b5 23 8f dd d2 32 c2 96 35 59 4d 4b e7 6b db 39 02 de

cf 11 d6 5a 5f e3 4a 46 95 b9 80 f6 ca 5a ca b0 87 53 d2 96

7b df b5 b8 03 ef d1 9a f2 43 7a 7f f1 ac a8 e5 3b 89 f1 1a

49 45 7f 77 a4 68 6b 02 a0 88 23 2a 04 e0 48 28 d4 e0 b8 1e

de db 39 02 9c 9f 5b 6a fa 54 a3 6c 66 cb f8 06 bf b4 41 27

d2 96 87 53 7f 35 ea 50 fe 2c 39 76 81 19 d3 26 5d 52 11 98

89 f1 1a 3b f2 2b 43 49 17 b1 39 05 e5 9a 7a 4c 30 ae f1 e5

d4 e0 b8 1e 19 a0 9a e9 2b 28 ab 09 32 88 31 e0

27 bf b4 41 3d f4 c6 f8 7e ae f7 cf 43 5a 31 37

11 98 5d 52 e3 e2 8d 48 15 d2 15 4f f6 30 98 07

ae f1 e5 30 be 2b 2a 08 16 a6 88 3c a8 8d a2 34

Berikut merupakan contoh lain yang menampilkan hasil keseluruhan perhitungan

sistem dan perhitungan kalkulator

AES

dengan

input

berbeda:

50

Gambar 4.8. Hasil Enkripsi Program Lain dengan

Input

Berbeda

51

Gambar 4.10. Hasil Dekripsi Program Lain dengan

Input

Berbeda

Berikut merupakan tabel yang menampilkan hasil keseluruhan dari perhitungan

sistem dan dari perhitungan kalkulator

AES

dengan

input

berbeda:

Tabel 4.7. Tabel Hasil Perhitungan Enkripsi dengan

Input

Berbeda

Perhitungan Sistem

Perhitungan Kalkulator

AES

3d 98 79 dc 77 55 a8 c6 ae f8 7c b7 bf 5b 9a 72

3d 77 ae bf 98 55 f8 5b 79 a8 7c 9a dc c6 b7 72

Tabel 4.8. Tabel Hasil Perhitungan Dekripsi dengan

Input

Berbeda

Perhitungan Sistem

Perhitungan Kalkulator

AES