ANALISIS DAN IMPLEMENTASI

ALGORITME ADVANCED ENCRYPTION STANDARD (AES)

SECARA PARALEL

SAYED ZULFIKAR

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

BOGOR

2012

ANALISIS DAN IMPLEMENTASI

ALGORITME ADVANCED ENCRYPTION STANDARD (AES)

SECARA PARALEL

SAYED ZULFIKAR

Skripsi

sebagai salah satu syarat untuk memperoleh gelar

Sarjana Komputer pada

Departemen Ilmu Komputer

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

BOGOR

2012

Parallel Algorithm supervised by HENDRA RAHMAWAN and ENDANG PURNAMA GIRI. AES is an algorithm for symmetric key cryptography. AES is expected to replace Data Encryption Standard (DES) as a recognized standard for various applications. The complexity of AES encryption and decryption process is O(n), it has fast computation in both encryption and decryption but its execution time will increase as the input data increase. In this research the AES algorithm would be parallelized by dividing the data to each processor (domain decomposition) and by dividing the constituent computing of AES to each processor (functional decomposition), and their performance would be analyzed. Parallel implementation of AES algorithm uses Message Passing Interface (MPI). The objectives of this research are to measure and analyze the performance of parallel AES algorithm using performance metrics. The best result of the parallel AES algorithm in this research is in the decryption process using domain decomposition method. A file with 118.525 MB size has 127.227 seconds decryption execution time using sequential AES algorithm, whereas using 16 processors, its decryption execution time is 34.896 seconds. The speedup is 3.646 and the efficiency is 0.228. This result is not good enough because the speedup is not equal to the number of processors used and the efficiency is below one. This is because the AES decryption in this research has a fast computational process, yet it has a big overhead for data communication. The worst result of the parallel AES algorithm is in the decryption process using functional decomposition method. Using the same file and three processors, the decryption execution time is 168.089 seconds. The speedup is 0.755 and the efficiency is 0.252. This is due to the fact that computing process decomposition is not equally distributed among the processes and the use of MPI blocking communication routine which cause a big overhead for data communication. Both parallel algorithms used in this research are not cost-optimal.

Keywords: AES algorithm, Message Passing Interface (MPI), parallel, performance metrics, pipeline.

Nama : Sayed Zulfikar NIM : G64070096

Menyetujui:

Pembimbing I

Hendra Rahmawan, S.Kom. M.T. NIP. 198205012009121004

Pembimbing II

Endang Purnama Giri, S.Kom. M.Kom. NIP. 198210102006041027

Mengetahui:

Ketua Departemen Ilmu Komputer

Dr. Ir. Agus Buono, M.Si. M.Kom. NIP. 196607021993021001

Selawat serta salam pada junjungan kita Nabi Muhammad shallallahu `alaihi wa sallam beserta keluarga dan sahabatnya.

Penulis mengucapkan terima kasih kepada semua pihak yang telah membantu dalam penyelesaian tugas akhir ini, yaitu :

1 Kedua orang tua tercinta (Said Basri Umar dan Cut Mardiani) yang telah memberikan dukungan, bantuan, perhatian, dan doa sehingga penulis dapat menyelesaikan studi di Departemen Ilmu Komputer IPB.

2 Bapak Hendra Rahmawan, S.Kom. M.T. dan Bapak Endang Purnama Giri, S.Kom. M.Kom. selaku dosen pembimbing.

3 Ibu Ir. Sri Wahjuni, M.T. selaku dosen penguji.

4 Seluruh dosen pengajar dan civitas akademika Departemen Ilmu Komputer FMIPA IPB. 5 Keluarga besar Ilkomerz 44.

6 Semua pihak yang telah membantu pelaksanaan tugas akhir ini baik secara langsung maupun tidak langsung yang belum disebutkan di atas.

Penulis menyadari dalam tugas akhir ini masih banyak kekurangan. Oleh karena itu, penulis mengharapkan kritik dan saran yang membangun. Semoga penelitian ini dapat bermanfaat bagi semua pihak yang membutuhkan. Aamiin.

Bogor, Februari 2011

bersaudara, pasangan Said Basri Umar dan Cut Mardiani.

Penulis lulus dari Sekolah Menengah Atas Negeri 28 Jakarta pada tahun 2007 dan pada tahun yang sama diterima di Program Studi Ilmu Komputer, Fakultas Matematika dan Ilmu Pengetahuan Alam, Institut Pertanian Bogor (IPB) melalui jalur SPMB. Selama mengikuti perkuliahan, penulis aktif dalam berbagai kegiatan termasuk menjadi asisten praktikum Mata Kuliah Komunikasi Data dan Jaringan Komputer pada tahun 2010-2011, Organisasi Komputer pada tahun 2010-2011, dan Pemrosesan Paralel pada tahun 2011-2012. Penulis aktif di bidang non-akademis ditandai dengan menjadi panitia Masa Perkenalan Departemen pada tahun 2009 sebagai anggota divisi Logistik dan Tranportasi dan acara tahunan HIMALKOM, IT TODAY, pada tahun 2009 sebagai ketua.

Penulis pernah melakukan Praktik Kerja Lapangan di PT. Pertamina RU VI Balongan, Indramayu Jawa Barat selama 35 hari kerja. Penulis membuat Sistem Informasi Online Attendance System (OASYS) PT. Pertamina RU VI Balongan (Modul Harian) selama PKL di sana.

v

DAFTAR ISI

Halaman

DAFTAR GAMBAR ... vii

DAFTAR LAMPIRAN ...viii

PENDAHULUAN... 1

Latar Belakang ... 1

Tujuan Penelitian ... 1

Ruang Lingkup Penelitian ... 1

Manfaat Penelitian ... 1 TINJAUAN PUSTAKA ... 2 Kriptografi ... 2 Kotak-S ... 2 Inversi Kotak-S ... 2 Algoritme AES ... 2

Proses Enkripsi AES ... 2

Proses Dekripsi AES ... 4

Ekspansi Kunci ... 5 Pemrograman Paralel ... 5 Metode Foster... 5 MPI (Message-Passing-Interface) ... 6 Performance Metrics ... 6 METODE PENELITIAN ... 6 Studi Pustaka ... 7

Analisis Algoritme AES Sekuensial ... 7

Implementasi Algoritme AES Sekuensial ... 7

Penerapan Metode Foster ke Algoritme AES Domain Decomposition ... 7

Analisis dan Implementasi Algoritme AES Paralel Domain Decomposition ... 7

Penerapan Metode Foster ke Algoritme AES Pipeline ... 7

Analisis dan Implementasi Algoritme AES Pipeline ... 7

Perancangan Percobaan ... 7

Percobaan ... 7

Analisis Kinerja ... 7

HASIL DAN PEMBAHASAN ... 7

Analisis Algoritme AES Sekuensial ... 7

Implementasi Algoritme AES Sekuensial ... 8

Penerapan Metode Foster ke Algoritme AES Paralel Domain Decomposition ... 8

Analisis dan Implementasi Algoritme AES Paralel Domain Decomposition ... 9

Penerapan Metode Foster ke Algoritme AES Pipeline ... 10

Analisis dan Implementasi Algoritme AES Pipeline ... 11

Perancangan Percobaan ... 13

Percobaan ... 13

Analisis Kinerja ... 14

Waktu Eksekusi Sekuensial ... 14

Waktu Eksekusi Paralel ... 14

Speedup ... 15

Efisiensi ... 16

Cost ... 17

Overhead ... 17

KESIMPULAN DAN SARAN ... 18

Kesimpulan ... 18

vi

Halaman

DAFTAR PUSTAKA ... 18 LAMPIRAN ... 21

vii

DAFTAR GAMBAR

Halaman

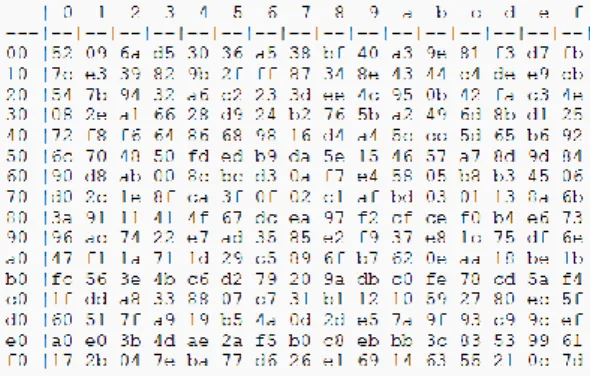

1 Kotak-S. ... 2

2 Inversi kotak-S. ... 2

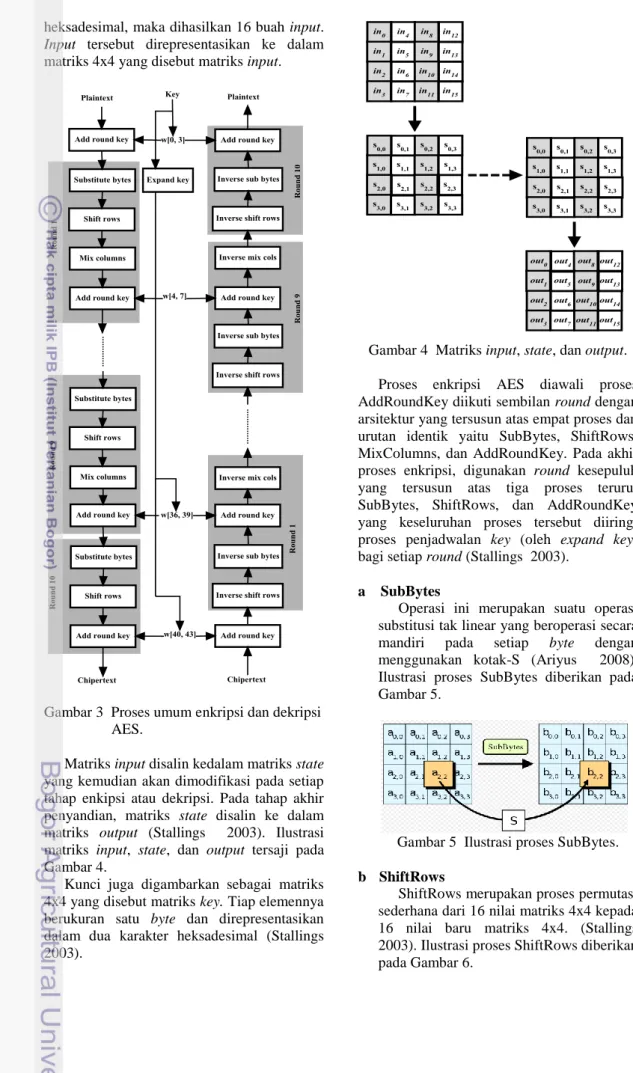

3 Proses umum enkripsi dan dekripsi AES. ... 3

4 Matriks input, state, dan output. ... 3

5 Ilustrasi proses SubBytes. ... 3

6 Ilustrasi proses ShiftRows. ... 4

7 Matriks polimat. ... 4

8 Ilustrasi proses AddRoundKey. ... 4

9 Matriks inversi polimat ... 4

10 Proses ekspansi kunci AES. ... 5

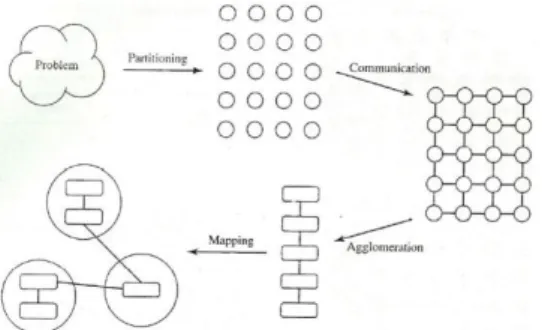

11 Ilustrasi metode Foster. ... 5

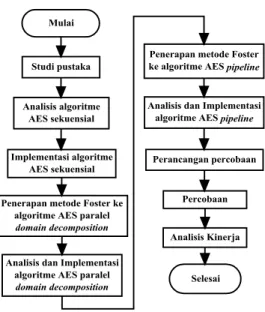

12 Metode penelitian. ... 6

13 Algoritme enkripsi AES sekuensial. ... 8

14 Ilustrasi partisi algoritme AES paralel domain decomposition. ... 8

15 Ilustrasi komunikasi algoritme AES paralel domain decomposition ... 9

16 Ilustrasi aglomerasi algoritme AES paralel domain decomposition ... 9

17 Algoritme enkripsi AES paralel domain decomposition ... 10

18 Ilustrasi partisi algoritme AES pipeline. ... 10

19 Ilustrasi komunikasi algoritme AES pipeline. ... 11

20 Ilustrasi aglomerasi algoritme AES pipeline. ... 11

21 Algoritme implementasi AES pipeline. ... 12

22 Topologi jaringan star. ... 13

23 Perbandingan waktu eksekusi enkripsi dan dekripsi AES sekuensial. ... 14

24 Waktu eksekusi enkripsi AES paralel domain decomposition. ... 14

25 Waktu eksekusi dekripsi AES paralel domain decomposition. ... 14

26 Waktu eksekusi enkripsi AES pipeline. ... 15

27 Waktu eksekusi dekripsi AES pipeline. ... 15

28 Speedup enkripsi AES paralel domain decomposition. ... 15

29 Speedup dekripsi AES paralel domain decomposition. ... 15

30 Speedup enkripsi dan dekripsi AES paralel domain decomposition dengan jumlah proses 8 buah. ... 15

31 Speedup enkripsi dan dekripsi AES pipeline. ... 16

32 Efisiensi enkripsi AES paralel domain decomposition. ... 16

33 Efisiensi dekripsi AES paralel domain decomposition. ... 16

34 Efisiensi enkripsi dan dekripsi AES pipeline. ... 16

35 Cost enkripsi paralel domain decomposition. ... 17

36 Cost dekripsi paralel domain decomposition ... 17

37 Cost enkripsi dan dekripsi AES pipeline. ... 17

38 Overhead enkripsi AES paralel domain decomposition. ... 17

39 Overhead dekripsi AES paralel domain decomposition. ... 17

viii

DAFTAR

LAMPIRAN

Halaman

1 Variabel pendukung dan waktu eksekusi yang diharapkan ... 22

2 Implementasi AES sekuensial ... 23

3 Implementasi AES paralel domain decomposition ... 26

4 Implementasi AES pipeline ... 31

5 Pengaturan dan instalasi MPICH2 ... 37

6 Data hasil percobaan algoritme enkripsi AES paralel domain decomposition perlakuan 1 ... 39

7 Data hasil percobaan algoritme dekripsi AES paralel domain decomposition perlakuan 1 ... 40

8 Data hasil percobaan algoritme enkripsi AES paralel domain decomposition perlakuan 2 ... 41

9 Data hasil percobaan algoritme dekripsi AES paralel domain decomposition perlakuan 2 ... 42

10 Data hasil percobaan algoritme enkripsi AES pipeline ... 43

PENDAHULUAN

Latar Belakang

Pesatnya perkembangan dunia komputer dan interaksinya melalui jaringan publik telah menjadikan keamanan data digital menjadi suatu hal yang penting. Proses pengiriman data melalui jaringan publik rawan untuk dicuri, disadap, ataupun diubah oleh pihak lain yang tidak bertanggung jawab. Untuk menjamin integritas data yang dikirim, selain bergantung kepada keamanan di dalam jaringan, perlu juga dilakukan proteksi terhadap data tersebut. Salah satu cara memproteksi data adalah menggunakan teknik kriptografi.

AES merupakan teknik atau algoritme kriptografi yang telah digunakan pada berbagai aplikasi di seluruh dunia saat ini. AES diharapkan bisa menggantikan Data

Encryption Standard (DES) sebagai standar

yang diakui untuk keperluan berbagai aplikasi (Stallings 2003).

AES memiliki proses enkripsi dan dekripsi yang diketahui memiliki kompleksitas pada lingkup O(n) (Giri 2004). Proses enkripsi dan dekripsi AES tergolong cukup cepat secara kompleksitas, namun waktu eksekusinya akan meningkat seiring dengan besarnya data yang digunakan.

Berbagai upaya dapat dilakukan untuk mengurangi waktu eksekusi. Pemrosesan paralel dikenal sebagai salah satu metode untuk mengurangi waktu eksekusi, namun tidak semua jenis algoritme baik untuk diparalelkan karena terkadang beban komunikasi antar proses dapat memperburuk kinerja algoritme tersebut.

Penelitian ini menerapkan pemrosesan paralel terhadap proses enkripsi dan dekripsi AES. Ada dua cara pemrosesan paralel yang digunakan yaitu dengan membagi seluruh data ke setiap proses dan dengan memecah algoritme AES ke dalam beberapa tahap untuk kemudian data diproses secara pipeline. Cara pertama dikenal dengan domain decomposition, sedangkan cara kedua dikenal

dengan nama functional decomposition.

Tujuan Penelitian

Tujuan dari penelitian ini adalah :

1 Mengimplementasikan algoritme AES secara paralel pada komputer dengan menggunakan bahasa C dengan library MPI.

2 Menganalisis kinerja algoritme AES secara sekuensial dan paralel dengan menghitung

waktu eksekusi, speedup, efisiensi, cost, dan overhead.

Ruang Lingkup Penelitian

Ruang lingkup dalam penelitian ini adalah: 1 Penelitian ini menggunakan sistem operasi Windows XP Professional dan

library MPICH2 pada bahasa pemrograman C.

2 Komputer yang digunakan memiliki spesifikasi processor Intel Core i5 (4 CPU) @3,2 GHz, 1.7 GB memory dan dihubungkan oleh Fast Ethernet dengan kabel UTP standar.

3 Padding dilakukan dengan cara menambahkan nilai antara 1 dan 16 sampai panjang input genap 16. Nilai tiap

pad merupakan representasi dari jumlah pad yang ditambahkan.

4 Algoritme paralel yang diterapkan ada dua yaitu algoritme AES paralel domain

decomposition dan algoritme AES paralel functional decomposition (pipeline).

5 Algoritme AES paralel domain decomposition diberikan dua perlakuan

yaitu:

a perlakuan 1 yang menggunakan empat unit komputer dengan proses yang dibangkitkan adalah 4, 8, 12, 16, 20, 24.

b perlakuan 2 yang membangkitkan 4, 8, 12, dan 16 proses dengan jumlah komputer yang digunakan berturut-turut sebanyak 1, 2, 3, 4 unit.

6 Jumlah proses yang dibangkitkan untuk algoritme AES pipeline dibatasi hanya 2, 3 dan 5. Pembangkitan 2 atau 3 proses hanya menggunakan 1 komputer, sedangkan pembangkitan 5 proses akan menggunakan 2 komputer,.

7 Analisis teori, analisis algoritme, analisis uji perbandingan, dan implementasi algoritme AES dibatasi untuk panjang blok pesan 128 bit dengan panjang blok kunci 128 bit.

8 Analisis performance metrics dibatasi pada waktu eksekusi, speedup, efisiensi,

cost, dan overhead

Manfaat Penelitian

Manfaat yang dapat diperoleh dari penelitian ini adalah dapat diketahui baik atau tidaknya algoritme AES jika diparalelkan dengan cara mengukur performance metrics.

TINJAUAN PUSTAKA

Kriptografi

Kriptografi didefinisikan sebagai studi teknik matematis yang berkaitan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data. Adapun orang yang melakukannya disebut kriptografer (Menezes

et al. 1996).

Menurut Menezes et al. (1996), empat tujuan utama kriptografi yaitu:

1 Kerahasiaan.

2 Integritas data (keutuhan data).

3 Autentikasi (identifikasi entitas dan data). 4 Non-repudiasi (terjaganya kesepakatan

transaksi).

Menurut Menezes et al. (1996), sistem pengamanan data pada kriptografi secara umum ada dua langkah, yaitu:

1 Proses enkripsi

Proses enkripsi adalah suatu proses yang mengubah plaintext (kode sesungguhnya) menjadi chipertext (kode rahasia). Pada enkripsi, proses perubahan plaintext ke

chipertext dilakukan dengan cara menyandikan pesan M dengan suatu kunci K yang akan menghasilkan pesan

C.

2 Proses dekripsi

Proses dekripsi adalah suatu proses yang mengubah chipertext menjadi plaintext, dimana pesan yang sudah teracak dikembalikan ke pesan semula. Pada proses dekripsi, pesan C tersebut diuraikan dengan menggunakan kunci K, sehingga dihasilkan pesan M yang sama seperti pesan sebelumnya.

Kotak-S

Kotak-S merupakan suatu bentuk pemetaan substitusi sederhana dari m-bit input menjadi n-bit output. Suatu kotak-S dengan m bit input dan n bit output dinamakan kotak-S m*n bit (Stallings 2003).

Gambar 1 Kotak-S.

. Algoritme AES menggunakan desain kotak-S yang memetakan 4*32 bit input kepada 4*32 bit output sebagai hasilnya. Desain kotak-S yang digunakan AES dapat dilihat pada Gambar 1.

Inversi Kotak-S

Inversi Kotak-S merupakan bentuk kebalikan dari kotak-S yang tiap sel penyusunnya merupakan antilog (pemetaan kebalikan) dari setiap sel bersesuaian pada kotak-S. Desain inversi kotak-S yang digunakan AES dapat dilihat pada Gambar 2.

Gambar 2 Inversi kotak-S.

Algoritme AES

AES merupakan algoritme kriptografi yang didesain untuk beroperasi pada blok pesan 128 bit dan menggunakan tiga variasi blok kunci dengan panjang 128 bit, 192 bit, atau 256 bit. Khusus untuk penelitian ini, pengkajian akan dibatasi pada blok pesan 128 bit dengan ukuran blok kunci 128 bit.

Empat proses utama algoritme terdiri atas satu proses permutasi (ShiftRows) dan tiga proses substitusi (SubBytes, MixColumns, dan AddRoundKey). Struktur algoritme secara umum cukup sederhana, dengan proses baik enkripsi maupun dekripsi diawali proses AddRoundKey, diikuti sembilan round yang masing-masing tersusun atas empat proses, dan diakhiri round kesepuluh yang terdiri atas tiga proses. Proses AddRoundKey saja yang memanfaatkan kunci, karena itu penyandian diawali dan diakhiri oleh sebuah proses AddRoundKey (Stallings 2003).

Proses Enkripsi AES

Secara umum, proses enkripsi dan dekripsi AES dapat digambarkan pada Gambar 3. Masukan dari algoritme enkripsi dan dekripsi AES adalah sebuah blok berukuran 128 bit. Blok ini digambarkan sebagai sebuah matriks 4x4 dengan tiap elemen berukuran satu byte dan direpresentasikan dalam dua karakter

heksadesimal, maka dihasilkan 16 buah input.

Input tersebut direpresentasikan ke dalam

matriks 4x4 yang disebut matriks input.

Gambar 3 Proses umum enkripsi dan dekripsi AES.

Matriks input disalin kedalam matriks state yang kemudian akan dimodifikasi pada setiap tahap enkipsi atau dekripsi. Pada tahap akhir penyandian, matriks state disalin ke dalam matriks output (Stallings 2003). Ilustrasi matriks input, state, dan output tersaji pada Gambar 4.

Kunci juga digambarkan sebagai matriks 4x4 yang disebut matriks key. Tiap elemennya berukuran satu byte dan direpresentasikan dalam dua karakter heksadesimal (Stallings 2003).

Gambar 4 Matriks input, state, dan output. Proses enkripsi AES diawali proses AddRoundKey diikuti sembilan round dengan arsitektur yang tersusun atas empat proses dan urutan identik yaitu SubBytes, ShiftRows, MixColumns, dan AddRoundKey. Pada akhir proses enkripsi, digunakan round kesepuluh yang tersusun atas tiga proses terurut SubBytes, ShiftRows, dan AddRoundKey yang keseluruhan proses tersebut diiringi proses penjadwalan key (oleh expand key) bagi setiap round (Stallings 2003).

a SubBytes

Operasi ini merupakan suatu operasi substitusi tak linear yang beroperasi secara mandiri pada setiap byte dengan menggunakan kotak-S (Ariyus 2008). Ilustrasi proses SubBytes diberikan pada Gambar 5.

Gambar 5 Ilustrasi proses SubBytes.

b ShiftRows

ShiftRows merupakan proses permutasi sederhana dari 16 nilai matriks 4x4 kepada 16 nilai baru matriks 4x4. (Stallings 2003). Ilustrasi proses ShiftRows diberikan pada Gambar 6.

Gambar 6 Ilustrasi proses ShiftRows.

c MixColumns

MixColumns merupakan operasi terhadap setiap kolom secara terpisah. Setiap byte dari suatu kolom dipetakan terhadap suatu nilai baru dengan suatu fungsi yang melibatkan seluruh nilai (4 byte) dari kolom yang bersangkutan. Proses MixColumns mengalikan matriks polimat dengan matriks state (Stallings 2003).

02 03 01 01

01 02 03 01

01 01 02 03

03 01 01 02

Gambar 7 Matriks polimat.

d AddRoundKey

Operasi ini merupakan suatu operasi penambahan kunci dengan operasi XOR dan setiap kunci putaran terdiri dari w[i]. Nilai w[i] merupakan kunci ekspansi yang diturunkan dari kunci primer (Ariyus 2008). Ilustrasi proses AddRoundKey diberikan pada Gambar 8.

Gambar 8 Ilustrasi proses AddRoundKey.

Proses Dekripsi AES

Struktur proses dekripsi AES sama dengan proses enkripsi. Akan tetapi, proses dekripsi AES memiliki urutan proses dan transformasi penyusun tiap round yang berbeda. Selain itu, transformasi yang digunakan pun merupakan transformasi kebalikan dari proses transformasi penyusun setiap round pada proses enkripsi (Stallings 2003).

Proses dekripsi diawali dengan AddRoundKey lalu dilanjutkan dengan proses sembilan buah round identik yang menggunakan key hasil ekspansi bagi round bersesuaian. Setiap round dekripsi (round pertama sampai round kesembilan) tersusun atas empat proses transformasi terurut, yaitu InvShiftRows, InvSubBytes, AddRoundKey, dan MixColumns. Proses dekripsi diakhiri oleh round kesepuluh dengan tiga proses penyusun secara berurut yaitu InvShiftRows, InvSubBytes, dan AddRounKey (Stallings 2003).

a InvShiftRows

InvShiftRows merupakan transformasi kebalikan dari proses permutasi ShiftRows (Stallings 2003). Untuk kasus blok pesan 128 bit dengan 128 bit blok kunci, InvShiftRows memiliki aturan permutasi sebagai berikut:

1 Baris pertama matriks tetap. 2 Baris kedua matriks bergeser secara

rotasi satu byte ke kanan.

3 Baris ketiga matriks bergeser secara rotasi dua byte ke kanan.

4 Baris keempat matriks bergeser secara rotasi tiga byte ke kanan.

b InvSubBytes

InvSubBytes memiliki kaidah pemetaan seperti proses SubBytes pada enkripsi akan tetapi kamus pemetaannya menggunakan inversi kotak-S (Stallings 2003).

c AddRoundKey

AddRoundKey pada proses dekripsi identik dengan AddRoundKey pada proses enkripsi. Hal ini dikarenakan operasi inversi dari XOR merupakan operasi XOR itu sendiri (Stallings 2003).

d InvMixColumns

InvMixColumns merupakan proses inversi dari proses MixColumns pada enkripsi (Stallings 2003). Proses InvMixColumns dapat didefinisikan sebagai proses perkalian dengan inversi dari matriks polimat pada proses enkripsi (Gambar 10).

0E 0B 0D 09

09 0E 0B 0D

0D 09 0E 0B

0B 0D 09 0E

Ekspansi Kunci

Ekspansi kunci adalah proses untuk membangkitkan kunci bagi round pada setiap iterasi. Algoritme ekspansi kunci AES membutuhkan masukan sebuah kunci berukuran empat word dan akan menghasilkan sebuah 44 word (156 bytes) array yang linear (Stallings 2003). Proses ekspansi kunci digambarkan pada Gambar 10.

Gambar 10 Proses ekspansi kunci AES.

Pemrograman Paralel

Pemrograman paralel adalah pemrograman dalam bahasa yang memungkinkan secara eksplisit menunjukkan bagaimana bagian yang berbeda dari komputasi dapat dieksekusi secara bersamaan oleh prosesor yang berbeda (Quinn 2004).

Algoritme paralel adalah sebuah urutan yang memberi tahu kita bagaimana cara untuk memecahkan suatu masalah menggunakan beberapa prosesor. Algoritme ini mencakup identifikasi bagian dari pekerjaan bersama ke dalam proses yang berjalan secara paralel, pengaturan akses data yang dibagi ke beberapa prosesor, pendistribusian input,

output, dan data yang terkait dengan program

serta koordinasi proses di berbagai tahapan pelaksanaan program paralel (Grama et al. 2003).

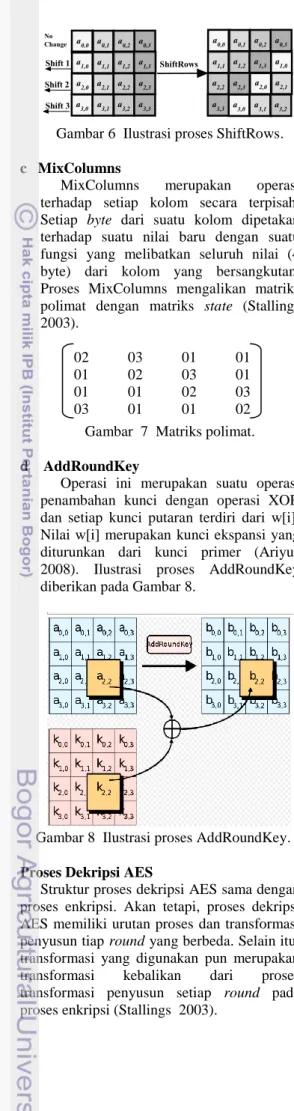

Metode Foster

Ian Foster mengemukakan empat langkah metode desain sistem paralel yang dimulai dari pembagian data ke dalam beberapa bagian, menentukan komunikasi antar bagian, mengelompokkan bagian yang memiliki

komunikasi intensif dengan bagian lain, dan memetakan kelompok tersebut ke sejumlah prosesor yang ada. Empat tahapan desain tersebut adalah partisi, komunikasi, aglomerasi, dan pemetaan (Quinn 2004). Ilustrasi metode foster dapat dilihat pada Gambar 11.

Gambar 11 Ilustrasi metode Foster.

a Partisi

Partisi adalah suatu proses pembagian komputasi dan data ke dalam beberapa bagian. Ada dua cara untuk melakukan partisi, yaitu domain decompotition dan functional decompotition. Domain decompotition

adalah pendekatan model algoritme paralel yang melakukan pembagian data menjadi beberapa bagian terlebih dahulu, kemudian menentukan bagaimana mengasosiasikan komputasi dengan data tersebut. sedangkan functional decompotition melakukan pembagian komputasi terlebih dahulu lalu menentukan bagaimana menghubungkan data dengan komputasi-komputasi tersebut (Quinn 2004).

b Komunikasi

Skema komunikasi antar bagian hasil partisi dibuat setelah melakukan partisi. Ada dua jenis komunikasi yang digunakan yaitu local communication dan

global communication. Local communication adalah membuat saluran

antar task ketika ada task yang membutuhkan nilai dari task lainnya.

Global communication terjadi ketika ada primitive task dengan jumlah yang

signifikan menyumbangkan data untuk menunjukkan proses komputasi (Quinn 2004).

c Aglomerasi

Aglomerasi adalah proses pengelompokkan task ke dalam task yang lebih besar guna meningkatkan kinerja

program maupun menyederhanakan program (Quinn 2004).

d Pemetaan

Pemetaan adalah proses penugasan

task ke prosesor. Tujuan dari pemetaan

adalah memaksimalkan kemampuan prosesor dan meminimalkan komunikasi antar prosesor (Quinn 2004).

MPI (Message-Passing-Interface)

MPI adalah sebuah standar library pengenalan dasar pemrograman sistem paralel (Quinn 2004). MPI dapat digunakan dengan berbagai bahasa pemrograman seperti bahasa C dan Fortran. Operasi utama yang dilakukan oleh standar MPI yaitu:

a Point-to-point Communication

MPI Point-to-point Communication adalah komunikasi antar dua proses. Satu proses bertugas mengirim data atau operasi dan proses lainnya bertugas menerima data atau operasi tersebut.

b Collective Communication

MPI Collective Communication

adalah komunikasi yang melibatkan sekumpulan proses yang dipanggil oleh semua proses dalam communicator.

Performance Metrics

Performance metrics adalah salah satu

cara untuk menganalisis kinerja algoritme paralel (Grama et al.). Beberapa persamaan

performance metric yaitu:

a Waktu Eksekusi

Waktu eksekusi adalah waktu yang dihitung dari awal sampai akhir eksekusi. Waktu eksekusi sekuensial dilambangkan dengan Ts. Waktu eksekusi paralel adalah

dilambangkan dengan Tp (Grama et al.

2003).

b Speedup

Speedup (S) adalah rasio dari waktu

yang digunakan untuk menyelesaikan masalah dalam program sekuensial (Ts)

terhadap waktu yang diperlukan untuk menyelesaikan masalah yang sama dengan program paralel (Tp) (Grama et al.

2003). Speedup dirumuskan pada Persamaaan 1

S =

(1)

c Efisiensi

Efisiensi (E) adalah rasio antara

speedup dengan banyaknya prosesor yang

digunakan (p). Suatu sistem paralel dikatakan cost-optimal jika memiliki efisiensi sebesar 1 (Grama et al. 2003). Efisiensi dirumuskan pada Persamaan 2.

E =

(2)

d Cost

Cost (C) pada sistem paralel adalah

hasil perkalian waktu eksekusi paralel dengan jumlah prosesor yang digunakan (Grama et al. 2003). Fungsi cost dirumuskan pada Persamaan 3.

C = pTp (3)

e Overhead

Overhead adalah kelebihan dari total

waktu yang dibutuhkan oleh semua proses paralel dibandingkan proses sekuensial pada masalah yang sama (Grama et al. 2003). Fungsi overhead dirumuskan pada Persamaan 4.

To = pTp - Ts (4)

METODE PENELITIAN

Penelitian ini akan menggunakan metode Foster dalam merancang sistem paralelnya. Pembagian komputasi akan dilakukan secaradomain decomposition dan functional decomposition. Penelitian ini akan dikerjakan

dalam beberapa tahap yang disesuaikan dengan metode penelitian seperti terlihat pada Gambar 12.

Studi Pustaka

Kegiatan yang dilakukan pada tahap ini adalah mengumpulkan semua informasi atau literatur yang terkait dengan penelitian. Informasi tersebut didapat dari buku, internet, dan artikel yang membahas tentang algoritme AES dan pemrosesan paralel.

Analisis Algoritme AES Sekuensial

Analisis algoritme yang dilakukan pada tahap ini adalah analisis kompleksitas waktu asimptotik dan penghitungan waktu eksekusi AES sekuensial yang diharapkan.

Implementasi Algoritme AES Sekuensial

Algoritme AES sekuensial diimplementasikan dengan menggunakan bahasa pemrograman C. Algoritme utama AES dibagi menjadi tiga bagian yaitu ekspansi kunci, enkripsi, dan dekripsi.

Penerapan Metode Foster ke Algoritme AES Domain Decomposition

Metode yang digunakan untuk implementasi algoritme AES secara paralel pada penelitian ini adalah metode Foster dengan tahapan partisi, komunikasi, aglomerasi, dan pemetaan. Tahapan partisi dilakukan secara domain decomposition.

Analisis dan Implementasi Algoritme AES Paralel Domain Decomposition

Analisis algoritme yang dilakukan pada tahap ini adalah analisis kompleksitas waktu asimptotik dan penghitungan waktu eksekusi AES paralel domain decomposition yang diharapkan. Implementasinya akan menggunakan prosedur komunikasi MPI kolektif scatter/scatterv dan gather/gatherv untuk pendistribusian data.

Penerapan Metode Foster ke Algoritme AES Pipeline

Metode yang digunakan untuk implementasi algoritme AES secara paralel pada penelitian ini adalah metode Foster dengan tahapan partisi, komunikasi, aglomerasi dan pemetaan. Tahapan partisi dilakukan secara functional decomposition. Fungsi yang dipecah adalah komputasi-komputasi penyusun enkripsi atau dekripsi AES dan komputasi ekspansi kunci AES.

Analisis dan Implementasi Algoritme AES

Pipeline

Analisis algoritme yang dilakukan pada tahap ini adalah analisis kompleksitas waktu asimptotik dan penghitungan waktu eksekusi

AES pipeline yang diharapkan. Implementasinya akan menggunakan prosedur komunikasi MPI point-to-point send-receive untuk aliran proses penyandian.

Perancangan Percobaan

Parameter-parameter yang dibutuhkan untuk percobaan ditentukan pada tahap ini. Parameter-parameter tersebut antara lain: 1 Jenis algoritme.

2 Jenis perlakuan. 3 Ukuran file masukan. 4 Jumlah prosesor dan proses. 5 Performace metrics.

6 Perangkat keras dan perangkat lunak.

Percobaan

Waktu enkripsi dan dekripsi dari implementasi AES secara sekuensial dan paralel akan dicatat pada tahap ini.

Analisis Kinerja

Waktu eksekusi algoritme AES sekuensial akan ditentukan pada tahap ini. Kedua algoritme AES paralel akan ditentukan waktu eksekusi, speedup, efisiensi, cost, dan

overhead. Waktu eksekusi kedua algoritme

AES paralel akan dibandingkan dengan waktu eksekusi algoritme paralel yang diharapkan dan waktu eksekusi algoritme sekuensial.

HASIL DAN PEMBAHASAN Analisis Algoritme AES Sekuensial

Proses enkripsi dan dekripsi AES diketahui memiliki kompleksitas pada lingkup O(n) (Giri 2004). Proses enkripsi file pada AES sekuensial diawali dengan membangkitkan 176 bytes kunci-kunci ekspansi melalui proses ekspansi kunci. Selanjutnya file dibagi-bagi ke dalam tiap blok berukuran 128 bit, kemudian setiap blok dioperasikan dengan operasi seperti pada Gambar 3. Proses ini akan terus diulangi sampai semua blok file selesai diproses. Proses dekripsi file pada AES sekuensial memiliki pola yang hampir sama dengan proses enkripsi. Perbedaannya terletak pada jenis operasinya.

Waktu eksekusi enkripsi dan dekripsi AES sekuensial harapan dirumuskan pada Persamaan 5 dan 6.

TSEH = x1 + x2 + A + n(B) (5)

Keterangan :

TSEH : waktu eksekusi enkripsi sekuensial

harapan

TDEH : waktu eksekusi dekripsi sekuensial

harapan

x1 : waktu yang dibutuhkan untuk

membaca suatu data masukan

x2 : waktu yang dibutuhkan untuk menulis

data keluaran

n : banyak blok

A : waktu yang dibutuhkan untuk melakukan ekspansi kunci

B : waktu yang dibutuhkan untuk melakukan enkripsi satu blok data

C : waktu yang dibutuhkan untuk melakukan dekripsi satu blok data Variabel pendukung dan waktu eksekusi harapan untuk enkripsi dan dekripsi algoritme AES sekuensial disajikan dalam Lampiran 1.

Gambar 13 Algoritme enkripsi AES sekuensial.

Implementasi Algoritme AES Sekuensial

Proses enkripsi dan dekripsi pada penelitian ini menggunakan bahasa pemrograman C, kompilator GCC, dan library MPICH2 yang digunakan untuk memakai fungsi perhitungan waktu eksekusi karena implementasi AES paralel juga menggunakan fungsi yang sama sehingga perbandingannya akan sederajat. Algoritme enkripsi AES sekuensial pada penelitian ini dijelaskan pada Gambar 13.

Algoritme dekripsi AES sekuensial hampir sama dengan enkripsi AES sekuensial. Perbedaannya terletak pada jenis operasinya dan proses unpadding dilakukan di akhir sebelum hasil dekripsi disimpan ke file. Implementasi algoritme AES sekunsial dapat dilihat pada Lampiran 2.

Penerapan Metode Foster ke Algoritme AES Paralel Domain Decomposition

Metode yang digunakan untuk implementasi algoritme AES secara paralel adalah metode Foster. Tahapan dari metode foster yaitu:

1 Partisi

Jenis partisi yang dilakukan pada algoritme ini adalah domain decomposition. File plaintext akan dipecah

menjadi blok-blok data berukuran 16 byte. Setiap blok data akan ditangani oleh satu proses, sehingga untuk n blok data akan membutuhkan n proses. Ilustrasi partisi algoritme AES paralel domain decomposition ditunjukkan pada Gambar

14.

Gambar 14 Ilustrasi partisi algoritme AES paralel domain

decomposition.

2 Komunikasi

Proses master (root) akan mengirim blok-blok data kepada setiap proses untuk dienkripsi dengan menggunakan komunikasi kolektif (scatter). Hasil enkripsi tiap proses akan dikumpulkan kembali ke root juga dengan menggunakan koleksi komunikatif (gather). n blok data akan membutuhkan 2 kali komunikasi dan

n buah proses. Ilustrasi komunikasi

decomposition ditunjukkan pada Gambar

15.

Gambar 15 Ilustrasi komunikasi algoritme AES paralel

domain decomposition

3 Aglomerasi

Aglomerasi dilakukan untuk mengurangi komunikasi dan kebutuhan proses agar menjadi lebih efisien. Tiap proses (p) akan menangani n/p blok data. Komunikasi kolektif digunakan untuk meminimalkan komunikasi sehingga hanya membutuhkan sekali scatter untuk pendistribusian data dan sekali gather untuk pengumpulan data. Ilustrasi aglomerasi algoritme AES paralel domain

decomposition ditunjukkan pada Gambar

16.

Gambar 16 Ilustrasi aglomerasi algoritme AES paralel

domain decomposition

4 Pemetaan

Setiap proses akan mengerjakan tugas yang sama namun dengan data masukan yang berbeda-beda. Jika n mod p != 0, jumlah blok data yang dikerjakan oleh tiap proses ada yang sebesar dan ada juga yang sebesar . Jika s = n mod p, blok data akan dipetakan ke s proses pertama sedangkan sisa proses lainnya akan dipetakan blok data.

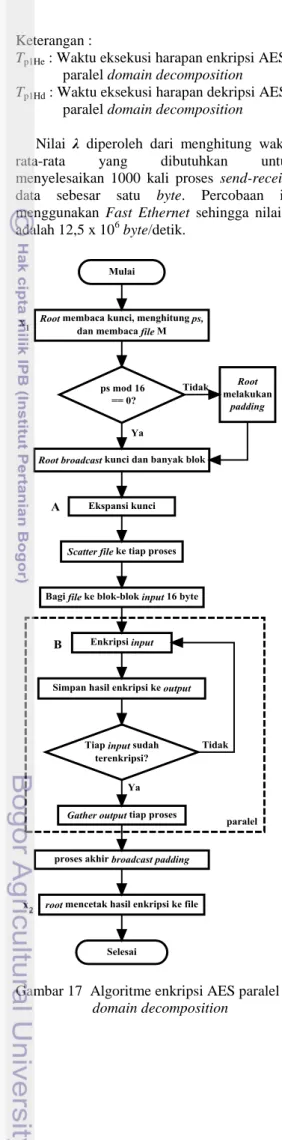

Analisis dan Implementasi Algoritme AES Paralel Domain Decomposition

Algoritme ini membagi langsung semua data masukan ke setiap proses. Setiap proses akan membangkitkan kunci-kunci ekspansi dan melakukan enkripsi atau dekripsi terhadap data masukan yang telah dibagi-bagi tersebut. Terakhir, data hasil enkripsi atau dekripsi dikumpulkan di satu proses untuk kemudian dicetak.

Broadcast diketahui memiliki kompleksitas Ɵ (log p), sedangkan scatter dan

gather Ɵ (n + log p) (Quinn 2004).

Algoritme ini dalam proses komunikasinya melakukan tiga kali broadcast, sekali scatter dan sekali gather. Ekspansi kunci memiliki kompleksitas waktu asimptotik O(1). Untuk perhitungan enkripsi atau dekripsi tiap proses akan melakukan iterasi sebanyak n/p kali. Jika diasumsikan proses pembacaan data masukan dan penulisan data keluaran diabaikan dalam analisis perhitungan kompleksitas waktu asimptotiknya, total kompleksitas waktunya adalah:

Ɵ (n/p + 2n + 5log p) Keterangan:

p : jumlah proses yang dibangkitkan

Jika λ adalah waktu yang dibutuhkan untuk mengirim sebuah pesan dan β (bandwidth) adalah jumlah data yang dapat dikirim dalam satu waktu, maka waktu yang dibutuhkan untuk melakukan suatu broadcast adalah

λ log p

Scatter atau gather data berukuran 16 byte membutuhkan waktu

λ log p + 16n (p-1) / (βp)

Waktu eksekusi harapan enkripsi dan dekripsi yang diharapakan untuk algoritme AES paralel domain decomposition ini dapat dirumuskan melalui Persamaan 7 dan 8.

Tp1He = x1+x2+A+ B + 5λlog p + 32n

(7) Tp1Hd = x1+x2+ A+ C+ 5λlog p + 32n (8)

Keterangan :

Tp1He : Waktu eksekusi harapan enkripsi AES

paralel domain decomposition

Tp1Hd : Waktu eksekusi harapan dekripsi AES

paralel domain decomposition

Nilai λ diperoleh dari menghitung waktu rata-rata yang dibutuhkan untuk menyelesaikan 1000 kali proses send-receive data sebesar satu byte. Percobaan ini menggunakan Fast Ethernet sehingga nilai β adalah 12,5 x 106 byte/detik.

Gambar 17 Algoritme enkripsi AES paralel

domain decomposition

Variabel pendukung dan waktu eksekusi harapan untuk enkripsi dan dekripsi algoritme AES paralel domain decomposition disajikan dalam Lampiran 1. Algoritme enkripsi AES paralel domain decomposition pada penelitian ini dijelaskan pada Gambar 17.

Algoritme dekripsi AES paralel hampir sama dengan enkripsi AES paralel. Perbedaannya terletak pada jenis operasinya dan proses unpadding dilakukan di akhir sebelum hasil dekripsi disimpan ke file. Implementasi algoritme AES paralel domain

decomposition dapat dilihat di Lampiran 3.

Penerapan Metode Foster ke Algoritme AES Pipeline

Tahapan metode Foster yang digunakan dalam menyusun algoritme ini adalah: 1 Partisi

Jenis partisi yang dilakukan pada algoritme ini adalah functional decomposition. Komputasi AES akan

dipecah menjadi komputasi-komputasi penyusun dasarnya. Diketahui enkripsi AES terdiri atas dua komputasi utama yaitu ekspansi kunci dan enkripsi itu sendiri.

Ekspansi kunci tersusun atas empat buah komputasi, yaitu: RotWord, SubWord, dan dua buah proses bitwise XOR. Secara lengkap ekspansi kunci tersusun dari 10 RotWord, 10 SubWord, dan 50 bitwise XOR. Terdapat 70 komputasi dalam ekspansi kunci.

Enkripsi utama AES tersusun atas empat buah komputasi yaitu: SubBytes, ShiftRows, MixCol, AddRoundKey. Secara lengkap, enkripsi AES tersusun atas: 11 AddRoundKey, 10 SubBytes, 10 ShiftRows, dan 9 MixColumns. Terdapat 40 komputasi dalam enkripsi AES. Tiap komputasi akan ditangani satu proses sehingga untuk n blok data dibutuhkan 40 proses untuk ekspansi kunci dan 40 proses untuk enkripsi/dekripsi. Ilustrasi partisi algoritme AES pipeline ditunjukkan pada Gambar 18.

Gambar 18 Ilustrasi partisi algoritme AES pipeline.

2 Komunikasi

Setiap proses akan mengolah blok data masukan sesuai dengan komputasi bagiannya. Jika suatu proses telah selesai melakukan komputasi untuk suatu blok data, blok data tersebut akan dikirim ke proses selanjutnya dan proses tersebut akan menerima masukan berikutnya. Jenis komunikasi yang digunakan adalah komunikasi point-to-point. Untuk n blok data, dibutuhkan 110 proses dan komunikasi sebanyak 39n kali untuk enkripsi atau dekripsi, 69 kali untuk ekspansi kunci, dan 40 kali untuk pengiriman kunci ekspansi ke tiap proses yang menangani komputasi AddRoundKey. Ilustrasi komunikasi algoritme AES pipeline ditunjukkan pada Gambar 19.

Gambar 19 Ilustrasi komunikasi algoritme AES pipeline. 3 Aglomerasi

Aglomerasi pada ekspansi kunci dilakukan karena ekspansi kunci tidak tergantung pada besarnya data masukan dan memiliki waktu komputasi yang kecil, sehingga komputasi ekspansi kunci tidak akan dipecah.

Gambar 20 Ilustrasi aglomerasi algoritme AES pipeline.

Aglomerasi pada enkripsi utama AES dilakukan tergantung pada jumlah proses yang dibangkitkan. Pada dasarnya, algoritme AES pipeline membagi enkripsi AES ke dalam tiga kelompok komputasi yang dijelaskan pada Gambar 20.

Jika proses yang dibangkitkan dua, Komputasi 2 dan Komputasi 3 digabung. Jika proses yang dibangkitkan tiga, pengelompokkan komputasi tidak berubah. Jika proses yang dibangkitkan lima, Komputasi 2 akan dipecah menjadi tiga pecahan yang akan melakukan tiga iterasi yang tiap iterasinya terdiri atas empat buah komputasi yang dilaksanakan secara berturut-turut, yaitu: SubBytes, ShiftRows, MixCol, dan AddRoundKey.

4 Pemetaan

Setiap proses akan melakukan komputasi yang berbeda-beda. Komputasi 1 akan dilakukan oleh proses root, Koputasi 3 akan dikerjakan oleh proses p-1, sedangkan Komputasi 2 akan dikerjakan sisa proses lainnya.

Analisis dan Implementasi Algoritme AES

Pipeline

Satu blok data membutuhkan p-1 pasang komunikasi send-receive. Maka untuk menyelesaikan seluruh komputasi bagi seluruh data dibutuhkan n(p-1) pasang komunikasi send-receive. Sepasang komunikasi send-receive membutuhkan waktu

λ sehingga total kebutuhan waktu komunikasi

point-to-point adalah

λn(p-1)

Komunikasi global yang dilakukan ada dua buah broadcast, sehingga total kebutuhan waktu komunikasi global adalah

2λ (log p)

Total waktu komunikasi algoritme AES

pipeline harapan dirumuskan dalam Persamaan 9.

Tcpi = λn(p-1) + 2λ (log p) (9)

Keterangan:

Tcpi : waktu komunikasi AES pipeline harapan

Proses pengiriman data menggunakan komunikasi blocking. Jadi, secara otomatis, tiap proses akan saling menunggu sampai data benar-benar terkirim. Sehingga waktu

komputasi terbesar di suatu proses akan mempengaruhi waktu komputasi keseluruhan.

Jika p = 2, waktu komputasi total enkripsi dan dekripsi AES pipeline harapannya dirumuskan dalam Persamaan 10 dan 11.

Tp22He = x1 + x2 + A + d + n(9D + E) + Tcpi(10)

Tp22Hd = x1 + x2 + A + d + n(9F + G) + Tcpi (11)

Keterangan:

Tp22He : waktu enkripsi AES pipeline harapan

dengan 2 proses

Tp22Hd : waktu dekripsi AES pipeline harapan

dengan 2 proses

d : waktu komputasi AddRoundKey

D : waktu komputasi SubBytes + ShiftRows+MixCol +AddRoundKey

E : waktu komputasi SubBytes + ShiftRows + AddRoundKey

F : waktu komputasi InvSubBytes + InvShiftRows + InvMixCol +InvAddRoundKey

G : waktu komputasi InvSubBytes + InvShiftRows + InvAddRoundKey Jika p = 3, maka waktu komputasi total enkripsi dan dekripsi AES pipeline

harapannya dirumuskan dalam Persamaan 12 dan 13.

Tp23He = x1 + x2 + A + d + n9D + E + Tcpi (12)

Tp23Hd = x1 + x2 + A + d + n9F + G + Tcpi (13)

Keterangan:

Tp23He : waktu enkripsi AES pipeline harapan

dengan 3 proses

Tp23Hd : waktu dekripsi AES pipeline harapan

dengan 3 proses

Jika p=5, maka waktu komputasi total enkripsi dan dekripsi AES pipeline

harapannya dirumuskan dalam Persamaan 14 dan 15.

Tp25He = x1+ x2+A +d+9D+E+ (n-1)3D+Tcpi (14)

Tp25Hd = x1+x2+A+d+9F+G+ (n-1)3F+ Tcpi (15)

Keterangan:

Tp25He : waktu enkripsi AES pipeline harapan

dengan 5 proses

Tp25Hd : waktu dekripsi AES pipeline harapan

dengan 5 proses

Implementasi enkripsi dan dekripsi AES

pipeline dilakukan dengan menggunakan

bahasa pemrograman C dan library MPICH2 untuk pemrosesan paralel. Algoritme disusun agar setiap proses bertanggung jawab terhadap komputasi tertentu yang seluruh rangkaian komputasi tersebut merupakan suatu komputasi AES utuh. Selanjutnya, setiap blok data dialirkan ke rangkaian komputasi tersebut untuk diolah secara bertahap. Kedatangan suatu blok data akan memicu eksekusi komputasi baru oleh suatu proses dalam

pipeline, pengecualian pada proses yang

menginisiasi pipeline.

Implementasi AES pipeline dalam penelitian ini berbentuk linear 1D. Komunikasi antar proses untuk pengiriman aliran data menggunakan komunikasi

point-to-point send-receive. Algoritme implementasi AES pipeline untuk tiap jumlah proses yang dibangkitkan digambarkan melalui Gambar 21.

Gambar 21 Algoritme implementasi AES

pipeline.

Algoritme dekripsi AES pipeline hampir sama dengan enkripsi AES pipeline.

dan proses unpadding dilakukan di akhir sebelum hasil dekripsi disimpan ke file. Implementasi algoritme AES pipeline dapat dilihat pada Lampiran 4.

Perancangan Percobaan

Parameter-parameter yang digunakan dalam percobaan ini adalah:

1 Jenis algoritme

Percobaan ini akan menguji tiga buah algoritme, yaitu algoritme AES sekuensial, paralel domain decomposition, dan

pipeline.

2 Proses dan prosesor

Jumlah komputer yang digunakan pada penelitian ini berbeda-beda, Algoritme AES paralel domain decomposition diberi dua perlakuan. Perlakuan pertama dengan membangkitkan 4, 8, 12, 16, 20, dan 24 proses pada empat buah komputer

quad-core. Perlakuan kedua dengan membangkitkan 4, 8, 12, dan 16 proses pada masing-masing 1, 2, 3, 4 buah komputer quad-core, sedangkan algoritme AES pipeline dibatasi dengan membangkitkan proses sebanyak 2 dan 3 pada 1 komputer quad-core serta 5 proses pada 2 buah komputer quad-core.

3 Ukuran file

Ukuran file yang digunakan ada tiga kategori yaitu kecil (berukuran sekitar 4 MB), sedang (berukuran sekitar lima kali kecil), dan besar (berukuran sekitar lima kali sedang). Detil ukuran file disajikan pada Tabel 1.

Tabel 1 Nama file beseta ukurannya Nama

File

Kategori Ukuran File

file 1 Kecil 4.762 MB

file 2 Sedang 23.300 MB

file 3 Besar 118.522 MB

4 Ulangan

Ulangan yang dilakukan pada setiap eksekusi adalah sebanyak lima kali. 5 Performance metrics

Performance metrics yang dianalisis adalah waktu eksekusi, speedup, efisiensi, dan overhead.

6 Lingkungan penelitian

a Sepuluh komputer quad-core. b Tiga fast Ethernet 100 Mbps. c Sistem operasi Windows XP dan

program MPICH2-1.4.1p1 32 bit.

Percobaan

Ketiga data yang digunakan dalam percobaan ini dijalankan dengan ketiga jenis

algoritme baik untuk komputasi enkripsi maupun dekripsinya. Perhitungan setiap perlakuan pada masing-masing file dilakukan lima kali ulangan, kemudian diambil nilai rata-ratanya.

Percobaan ini dibagi ke dalam empat bagian yaitu:

1 Eksekusi enkripsi dan dekripsi algoritme AES paralel dengan perlakuan 1.

2 Eksekusi enkripsi dan dekripsi algoritme AES paralel dengan perlakuan 2.

3 Eksekusi enkripsi dan dekripsi algoritme AES pipeline.

4 Eksekusi enkripsi dan dekripsi algoritme AES sekuensial.

Percobaan bagian 1 membutuhkan (2x6x3x5 = 180) kali eksekusi. Percobaan bagian 2 membutuhkan (2x4x3x5=120) kali eksekusi. Percobaan bagian 3 membutuhkan (2x3x3x5=90) kali eksekusi. Percobaan bagian 4 membutuhkan (2x3x5=30) kali eksekusi. Secara keseluruhan percobaan ini terdiri dari 210 eksekusi untuk enkripsi dan 210 eksekusi untuk dekripsi.

Percobaan ini menggunakan tiga kelompok komputer yaitu:

1 Kelompok 1, terdiri atas empat buah komputer yang digunakan untuk percobaan bagian 1.

2 Kelompok 2, terdiri atas empat buah komputer yang digunakan untuk percobaan bagian 2.

3 Kelompok 3, terdiri atas dua buah komputer yang digunakan untuk percobaan bagian 3 dan 4.

Percobaan ini diawali dengan melakukan pengaturan jaringan dan komputer agar bisa bekerja secara paralel. Langkah-langkah pengaturan jaringan dan komputer dapat dilihat pada Lampiran 5. Bentuk topologi jaringan yang digunakan adalah star-connected network yang dapat dilihat pada

Gambar 22.

Gambar 22 Topologi jaringan star. Langkah selanjutnya adalah dengan menjalankan batch file yang berisi perintah eksekusi percobaan di masing-masing

kelompok komputer. Data hasil percobaan berupa waktu eksekusi tiap jenis eksekusi yang dapat dilihat pada Lampiran 6, 7, 8, 9, 10, dan 11.

Khusus untuk percobaan 3, eksekusi algoritme AES pipeline, ketika proses yang dibangkitkan berjumlah 5, pada eksekusi enkripsi 4 proses pertama berada di PC1 dan 1 proses terakhir ada di PC 2, sedangkan dekripsi kebalikannya. Hal ini dilakukan untuk mencegah terjadinya eror karena

overlapping aliran data.

Analisis Kinerja

Analisis kinerja implementasi algoritme AES sekuensial dan paralel diawali dengan menghitung waktu eksekusi untuk tiap jenis perlakuan dan data yang berbeda. Setelah diketahui waktu eksekusinya, performance

metrics yang lain dapat dihitung. Penghitungan waktu eksekusi dilakukan untuk kedua proses enkripsi dan dekripsi.

Waktu Eksekusi Sekuensial

Waktu eksekusi enkripsi dan dekripsi AES secara sekuensial untuk tiap file disajikan pada Gambar 23.

Gambar 23 Perbandingan waktu eksekusi enkripsi dan dekripsi AES sekuensial.

Gambar tersebut menunjukkan waktu eksekusi dekripsi AES lebih lama dari enkripsi. Hal ini disebabkan tiga komputasi penyusun dekripsi AES, yaitu: InvShiftRows, InvSubstituteBytes, dan InvMixColumns membutuhkan waktu eksekusi yang lebih lama dibanding komputasi-komputasi penyusun enkripsi AES. Waktu eksekusi meningkat seiring meningkatnya ukuran file yang digunakan.

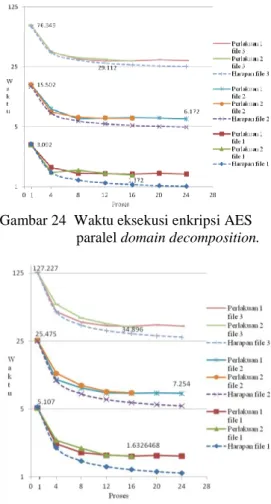

Waktu Eksekusi Paralel

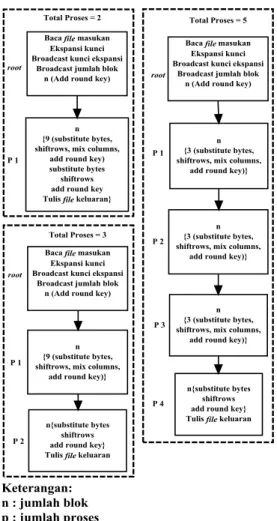

Waktu eksekusi enkripsi dan dekripsi AES secara paralel domain decomposition untuk setiap file disajikan pada Gambar 24 dan 25.

Gambar 24 Waktu eksekusi enkripsi AES paralel domain decomposition.

Gambar 25 Waktu eksekusi dekripsi AES paralel domain decomposition. Terlihat pada kedua gambar tersebut, waktu eksekusi aktual lebih besar dibanding waktu eksekusi yang diharapkan. Beberapa faktor dapat menyebabkan hal ini terjadi, di antaranya adalah: lantensi jaringan yang tidak konstan dan kerja prosesor yang tidak stabil.

Waktu eksekusi secara paralel lebih cepat dibanding waktu eksekusi sekuensial untuk proses enkripsi maupun dekripsi. Namun, penambahan jumlah proses tidak memberikan penurunan waktu eksekusi yang berarti, bahkan ada beberapa yang waktu eksekusinya meningkat. Hal ini terjadi karena waktu komunikasi yang semakin membesar seiring meningkatnya jumlah proses yang dibangkitkan. Algoritme AES paralel domain

decomposition dengan perlakuan 1 secara

umum memiliki waktu eksekusi yang lebih cepat daripada dengan perlakuan 2, walaupun perbedaaan waktu eksekusinya tidak terlalu signifikan.

Waktu eksekusi enkripsi dan dekripsi AES

pipeline untuk setiap file disajikan pada

Gambar 26 Waktu eksekusi enkripsi AES

pipeline.

Gambar 27 Waktu eksekusi dekripsi AES

pipeline.

Terlihat dari kedua gambar tersebut, waktu eksekusi aktual lebih cepat dibanding waktu eksekusi harapan. Penyebab terjadinya hal ini adalah kurang akuratnya pengukuran waktu eksekusi untuk tiap komputasi. Pengukuran menunjukkan D (waktu komputasi SubBytes +ShiftRows + MixColumns + AddRoundKey) sebesar 3.742 µs, namun pengukuran lain menunjukan B (waktu komputasi enkripsi satu blok data) sebesar 10 µs. Berdasarkan struktur komputasinya, seharusnya D sepuluh kali lebih cepat dari B, namun hasil pengukuran menunjukan D tiga kali lebih cepat dari B. Hal ini dapat mengakibatkan estimasi yang berlebihan terhadap waktu eksekusi harapan secara keseluruhan.

Waktu eksekusi enkripsi dan dekripsi AES

pipeline lebih lambat dibandingkan dengan

waktu eksekusi sekuensial pada penggunaan dua atau tiga proses. Waktu eksekusi secara

pipeline baru membaik jika proses yang

dibangkitkan lima. Penyebab terjadinya fenomena ini adalah penggunaan komunikasi

blocking dan pendistribusian beban fungsi

yang tidak merata tiap proses.

Jika proses yang dibangkitkan dua, p1

memiliki beban kerja yang lebih besar dibanding p0. Akibatnya, p1 belum selesai mengeksekusi ketika p0 telah selesai karena

komunikasi yang digunakan adalah

komunikasi blocking. p0 akan menunggu

sampai p1 selesai mengeksekusi baru

mengirim data selanjutnya. Hasilnya adalah

overhead komunikasi yang tinggi. Jika proses

yang dibangkitkan lima, beban fungsi cukup merata tiap proses, sehingga proses-proses tidak akan saling menunggu terlalu lama untuk mengirim atau menerima data.

Speedup

Nilai speedup enkripsi dan dekripsi AES paralel domain decomposition hasil percobaan disajikan pada Gambar 28 dan 29.

Gambar 28 Speedup enkripsi AES paralel

domain decomposition.

Gambar 29 Speedup dekripsi AES paralel

domain decomposition.

Grafik speedup untuk ukuran file

meningkat dan jumlah proses tetap disajikan dalam Gambar 30.

Gambar 30 Speedup enkripsi dan dekripsi AES paralel domain

decomposition dengan jumlah

proses 8 buah.

Berdasarkan Gambar 28 dan 29, nilai

speedup cenderung naik seiring meningkatknya jumlah proses, namun hal ini

hanya berlaku jika jumlah proses kurang dari atau sama dengan jumlah prosesor. Jika jumlah proses lebih besar dari jumlah prosesor, speedup akan konstan dan bahkan bisa turun. Nilai speedup tidak sebanding dengan jumlah proses yang digunakan. Hal ini berkaitan dengan waktu eksekusinya yang tidak terlalu signifikan menurun seiring meningkatnya jumlah proses yang digunakan.

Gambar 30 menunjukkan speedup semakin membesar seiring meningkatnya ukuran file. Fenomena ini sesuai dengan teori yang dikenal dengan nama Amdahl Effect. Speedup perlakuan 1 secara umum lebih baik dibanding perlakuan 2 karena waktu komputasi perlakuan 1 secara umum lebih baik dibanding perlakuan 2.

Nilai speedup enkripsi dan dekripsi AES

pipeline hasil percobaan disajikan pada

Gambar 31.

Gambar 31 Speedup enkripsi dan dekripsi AES pipeline.

Speedup menggunakan dua atau tiga

proses bernilai kurang dari satu menunjukkan bahwa waktu eksekusinya lebih lama dibanding dengan eksekusi secara sekuensial. Sedangkan jika menggunakan lima proses nilai speedup bernilai lebih dari satu karena waktu eksekusinya lebih cepat dibanding dengan eksekusi secara sekuensial.

Efisiensi

Efisiensi enkripsi dan dekripsi AES Paralel

domain decomposition untuk semua proses

dan ukuran file disajikan dalam Gambar 32 dan 33.

Gambar 32 Efisiensi enkripsi AES paralel

domain decomposition.

Gambar 33 Efisiensi dekripsi AES paralel

domain decomposition.

Kedua gambar tersebut menunjukkan semakin banyak jumlah proses yang digunakan, nilai efisiensi akan semakin menurun. Nilai efisiensi yang diperoleh umumnya lebih kecil dari 0.5. Hal ini menunjukkan pemanfaatan prosesor yang rendah. Penambahan jumlah prosesor tidak dapat menurunkan waktu komputasi secara proporsional. Untuk semua jenis file, tidak ada jumlah proses yang nilai efisiensinya mendekati satu, hal ini berarti algoritme AES paralel domain decomposition yang digunakan tidak cost-optimal.

Efisiensi enkripsi dan dekripsi AES

pipeline untuk semua proses dan ukuran file

disajikan dalam Gambar 34.

Gambar 34 Efisiensi enkripsi dan dekripsi AES pipeline.

Gambar 34 menunjukkan pada proses enkripsi, efisiensi semakin menurun seiring meningkatnya jumlah proses yang digunakan, sedangkan pada proses dekripsi terlihat efisiensi awalnya menurun lalu meningkat. Sekalipun waktu eksekusinya lebih buruk dari sekuensial, AES pipeline dengan menggunakan dua proses memiliki efisiensi yang cukup baik jika dibandingkan dengan AES paralel yang menggunakan proses lebih dua. Hal ini disebabkan pada dasarnya efisiensi adalah ukuran pemanfaatan prosesor dalam eksekusi program secara paralel. Untuk semua jenis file, tidak ada jumlah proses yang nilai efisiensinya mendekati satu, hal ini

berarti algoritme AES paralel pipeline yang digunakan tidak cost-optimal.

Cost

Cost enkripsi dan dekripsi AES Paralel domain decomposition untuk semua proses

dan ukuran file disajikan dalam Gambar 35 dan 36.

Gambar 35 Cost enkripsi paralel domain

decomposition.

Gambar 36 Cost dekripsi paralel domain

decomposition

Gambar 35 dan 36 menunjukkan bahwa

cost semakin besar seiring dengan meningkatnya jumlah proses yang digunakan.

Cost yang yang paling mendekati nilai

eksekusi sekuensial adalah yang menggunakan 4 proses untuk setiap file dengan besarnya dua kali waktu eksekusi sekuensialnya. Semakin besar ukuran file, nilai cost juga semakin besar.

Cost enkripsi dan dekripsi AES pipeline

untuk semua proses dan ukuran file disajikan dalam Gambar 37.

Gambar 37 Cost enkripsi dan dekripsi AES

pipeline.

Gambar tersebut menunjukkan bahwa pada proses enkripsi AES pipeline, nilai cost semakin besar seiring meningkatnya jumlah proses yang digunakan, sedangkan pada pada proses dekripsi nilai cost turun ketika proses yang dibangkitkan ada lima. Semakin besar ukuran file, nilai cost juga semakin besar.

Overhead

Overhead enkripsi dan dekripsi AES

Paralel domain decomposition untuk semua proses dan ukuran file disajikan dalam Gambar 38 dan 39.

Gambar 38 Overhead enkripsi AES paralel

domain decomposition.

Gambar 39 Overhead dekripsi AES paralel

domain decomposition.

Terlihat pada kedua gambar tersebut, nilai

overhead pada proses enkripsi lebih kecil

dibandingkan dengan proses dekripsi. Nilai

overhead semakin meningkat seiring dengan

meningkatnya jumlah proses yang digunakan, namun hal ini hanya berlaku jika jumlah proses kurang dari atau sama dengan jumlah prosesor. Nilai overhead yang tidak mendekati nol dan stabil menunjukkan sistem paralel yang digunakan tidak ideal.

Overhead enkripsi dan dekripsi AES pipeline untuk semua proses dan ukuran file

disajikan dalam Gambar 40. Terlihat pada gambar tersebut, nilai overhead menurun pada penggunaan lima proses. Hal ini disebabkan semata-mata karena AES pipeline dengan penggunaan lima proses dapat menurunkan waktu eksekusi sekuensialnya. Untuk semua jenis file, tidak ada jumlah proses yang nilai

overhead nya mendekati nol. Hal ini berarti

AES pipeline juga tidak ideal.

Gambar 40 Overhead enkripsi dan dekripsi AES pipeline.

KESIMPULAN DAN SARAN

Kesimpulan

Kesimpulan dari hasil penelitian ini di antaranya sebagai berikut:

1 Waktu eksekusi algoritme AES secara sekuensial akan semakin meningkat seiring dengan meningkatnya ukuran file yang digunakan. Waktu eksekusi enkripsi dan dekripsi secara sekuensial untuk file 1 (4.762 MB) adalah 3.092 dan 5.107 detik,

file 2 (23.300 MB) 15.502 dan 25.475

detik, dan file 3 (118.522 MB) 76.349 dan 127.227 detik.

2 Algoritme AES paralel domain decomposition dapat menurunkan waktu

komputasi AES sekuensial. Waktu eksekusi enkripsi dan dekripsi secara paralel domain decomposition terendah untuk file 1 adalah 1.372 dan 1.633 detik,

file 2 6.172 dan 7.254 detik, dan file 3

29.112 dan 34.896 detik.

3 Algoritme AES pipeline dapat menurunkan waktu komputasi sekuensial pada penggunaan lima buah proses. Waktu eksekusi enkripsi dan dekripsi secara pipeline terendah untuk file 1 adalah 2.617 dan 3.408 detik, file 2 12.234 dan 16.503 detik, dan file 3 61.271 dan 83.33 detik.

4 Eksekusi AES secara paralel domain

decomposition dengan perlakuan 1 memberikan hasil yang lebih baik dibandingkan dengan perlakuan 2. Selisih perlakuan 1 dengan perlakuan 2 rata-rata sebesar 0.792 detik.

5 Algoritme AES paralel domain decomposition dan algoritme AES

pipeline yang digunakan dalam penelitian

ini tidak cost-optimal.

Saran

Saran untuk penelitian lebih lanjut : 1 Pada penelitian selanjutnya dapat

digunakan library MPI yang lain seperti Open-MP atau gabungan dari library MPI dan Open-MP.

2 Pada penelitian selanjutnya dapat dianalisis kinerja algoritme dengan parameter tambahan lain seperi Amdahl’s

Law, Gustafson-Barsis’s Law, Karp-Flatt Metric, dan Isoefficiency Metric.

3 Pada penelitian selanjutnya dapat dihilangkan batasan jumlah proses yang digunakan pada algoritme AES pipeline

functional decomposition.

DAFTAR PUSTAKA

Ariyus D. 2008, Pengantar Ilmu Kriptografi Teori, Analisis, dan Implementasi. Yogyakarta: Penerbit Andi.

Giri EP. 2004. Analisis Algoritme dan Waktu Enkripsi Versus Dekripsi pada

Advanced Encryption Standard

(AES) [skripsi]. Bogor: Fakultas Matematika dan Ilmu Pengetahuan Alam. Institut Pertanian Bogor. Grama A, Gupta A, Karypis G, Kumar V.

2003. Introduction to Parallel Computing. Ed ke-2. England: Addison-Wesley Publishing Company.

Menezes A, et al. 1996, Handbook of Applied Cryptography, London: CRC Press. Quinn MJ. 2004. Parallel Programming in C

with MPI and OpenMP. San Francisco: Mc Graw Hill.

Stallings W. 2003, Crypthography and

Network Security Principles and Practice. Ed ke-3. London: Prentice

Lampiran 1 Variabel pendukung dan waktu eksekusi yang diharapkan Variabel Nilai λ (lokal) 0.52029 µs λ (jaringan) 112.084539 µs β 100 mbps x1 file 1 3.474 x 103 µs x2 file 1 151.296 x 103 µs x1 file 2 19.343 x 103 µs x2 file 2 743.531 x 103 µs x1 file 3 85.356 x 103 µs x2 file 3 3.856 x 106 µs d 0.726 µs A 4 µs B 10 µs C 17,200 µs D 3.742 µs E 2.960 µs F 6.200 µs G 3.239 µs Proses

Waktu eksekusi AES paralel domain decomposition yang diharapkan

waktu enkripsi waktu dekripsi

file 1 file 2 file 3 file 1 file 3 file 3

1 3.1323 14.7181 74.2317 5.2756 25.2032 127.5666 4 1.4714 7.1998 36.6836 2.0073 9.8211 50.0173 8 1.1947 5.8456 29.7946 1.4626 7.1563 36.4615 12 1.1025 5.3943 27.4983 1.2811 6.2680 31.9429 16 1.0564 5.1686 26.3502 1.1904 5.8239 29.6836 20 1.0288 5.0332 25.6613 1.1360 5.5575 28.3281 24 1.0104 4.9430 25.2021 1.0997 5.3799 27.4244 proses

Waktu eksekusi AES pipeline yang diharapkan

waktu enkripsi waktu dekripsi

file 1 file 2 file 3 file 1 file 3 file 3

1 3.1323 14.7181 74.2317 5.2756 25.2032 127.5666 2 2.1474 10.5077 53.5106 3.0857 15.0980 76.8603 3 2.3281 11.3915 58.0067 3.7564 18.3787 93.5485 5 1.3959 6.8314 34.8104 1.8720 9.1604 46.6576

Lampiran 2 Implementasi AES sekuensial /*

****************************************************************** ** Advanced Encryption Standard implementation in C.

** By Niyaz PK ** E-mail: [email protected] ** Downloaded from Website: www.hoozi.com Modified By Sayed Zulfikar ~ [email protected]

****************************************************************** */

// Include stdio.h for standard input/output. // Used for giving output to the screen. #include<stdio.h>

#include <stdlib.h> #include <mpi.h>

main(int argc, char *argv[]) {

int i, j, c, rank, size, alg, pad=0, sisa, Cpad = 0; unsigned long int ps, k, pk;

double block;

double start, finish, wp; FILE *file, *hasil, *kunci; char character;

unsigned char Kunci[16];

char *file_awal, *file_akhir, *file_kunci, s; //penampung argumen file_kunci = argv[1]; file_awal = argv[2]; file_akhir = argv[3]; alg = atoi(argv[4]);

//penentuan panjang kunci (128 bit) Nr = 128;

// Calculate Nk and Nr from the recieved value. Nk = Nr / 32;

Nr = Nk + 6;

MPI_Init (&argc, &argv);

MPI_Comm_rank(MPI_COMM_WORLD, &rank); MPI_Comm_size(MPI_COMM_WORLD, &size); if ((argc != 5) || (size!=1)) { MPI_Finalize();

if (rank==0) printf("\nTerjadi Kesalahan input data!\n+ Argumen Harus Berjumlah 4!\n\t1. File Eksekusi\n\t2. File Kunci\n\t3. File Input\n\t4. File output\n+ Jumlah Proses yang bisa dibangkitkan hanya 1 saja!\n+ Panjang Kunci Kurang/Lebih dari 16 Karakter!\n\nSilahkan Periksa Kembali");

exit(1); }