Perancangan Kriptografi

Block Cipher 64 Bit

Berbasis Pola Pulau Ambon

Artikel Ilmiah

Peneliti:

Vito Valentino Paseru (672012151)

Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Perancangan Kriptografi

Block Cipher 64 Bit

Berbasis Pola Pulau Ambon

Artikel Ilmiah

Diajukan Kepada

Fakultas Teknologi Informasi

Untuk Memperoleh Gelar Sarjana Komputer

Peneliti:

Vito Valentino Paseru (672012151)

Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Perancangan Kriptografi

Block Cipher 64 Bit

Berbasis Pola Pulau Ambon

VitoValentino Paseru1, Magdalena A. Ineke Pakereng2

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

E-mail: [email protected], [email protected]2

Abstract

Cryptography is one of the most successful evolutions of data security and information that has been highly developed within the last 30 years since its inception. In this research we designed Block Cipher Cryptography 64 bit Pattern Based on Ambon Island to design and develop new cryptographic algorithm. In this cryptographic design there are 20 rounds, where each round consists of 4 processes. In each round there are 4 patterns for the plaintext process and 4 patterns for the key process to get random ciphertext. Testing is also done using Avalanche Effect and Correlation value where the character change reaches 34.5313%, so it can be used as a cryptographic algorithm in securing data.

Keywords: Cryptography, Block Cipher, Ambon Island Pattern, Correlation, Avalanche Effect

Abstrak

Dalam penelitian ini dirancang KriptografiBlock Cipher64bitBerbasis Pola Pulau Ambon untuk merancang dan mengembangkan algoritma kriptografi yang baru. Dalam perancangan kriptografi ini terdapat 20 putaran, dimana setiap putaran terdiri dari 4 proses. Pada setiap putaran terdapat 4 pola untuk proses plaintext dan 4 pola untuk proses kunci untuk mendapatkan ciphertext yang acak. Hasil penelitian menunjukkan bahwa nilai Avalanche Effect mencapai 34,5313%, sehingga dapat digunakan sebagai algoritma kriptografi dalam mengamankan data.

Kata Kunci: Kriptografi, Block Cipher,Pola Pulau Ambon,Korelasi, Avalanche Effect

1Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana Salatiga

1. Pendahuluan

Perkembangan teknologi informasi dan komunikasi sudah menjadi hal biasa pada era globalisasi saat ini. Semua yang dilakukan mulai dari berkomunikasi, berbelanja, belajar, dan kegiatan lainnya sudah menggunakan ranah digital, dimana semua kegiatan tersebut dilakukan tanpa harus berhadapan secara langsung tetapi hanya dengan melalui platform yang memungkinkan untuk digunakan, maka langsung dapat terjalin ke semua kegiatan tersebut. Perkembangan teknologi informasi dan komunikasi juga membawa beberapa kelemahan atau kerugian, salah satunya pada bagian security (keamanan). Semakin maju suatu teknologi maka dibutuhkan keamanan yang lebih tinggi lagi terkhususnya dalam keamanan sebuah data lembaga pemerintahan, perusahaan maupun perseorangan tertentu. Hal ini membuat tantangan bagi para ahli dalam berlomba membuat teknik keamanan data atau yang dikenal dengan istilah kriptografi yang lebih baik lagi. Terkait perihal keamanan data tersebut, maka muncullah ketertarikan untuk merancang dan mengembangkan perancangan kriptografi menggunakan teknik block cipher untuk membuat algoritma kriptografi yang baru.

Berdasarkan hal tersebut, maka dilakukan penelitian yang membahas tentang Perancangan Kriptografi Block Cipher 64 bit Berbasis Pola Pulau Ambon. Sebelumnya penelitian algoritma kriptografi berbasis pola geogarifis suatu wilayah belum banyak dilakukan. Oleh karena itu dibuatlah algoritma berdasarkan gambaran geografi pemetaan pulau Ambon, karena pulau Ambon mempunyai bentuk dan keunikan dari sisi struktur bentuk kepulauannya. Bentuknya yang mirip dengan capit kepiting menjadikan pola pulau Ambon memiliki ciri khas yang unik. Setelah dilihat dari struktur pulau Ambon yang unik tersebut maka sangat menarik untuk dijadikan algoritma kriptografi karena dapat membentuk rangkaian algoritma serta pola kunci yang terbilang sangat acak.

2. Tinjauan Pustaka

Penelitian terkait perancangan kriptografi block ciphertelah banyak dilakukan, di antaranya terdapat penelitian terdahulu yang berjudul Perancangan Kriptografi

Block Cipher 64 bit Berbasis Pola Tarian Kubrosiswo, membahas tentang algoritma baru yang dibuat berdasarkan pola tarian Kubrosiswo dan menggunakan 20 putaran pada kombinasi pola yang didapat dari hasil nilai korelasi terendah dengan nilai rata-rata avalanche effect sebesar 50,390625% [1]. Selanjutnya terdapat penelitihan sebelumnya yang berjudul Perancangan Kriptografi Simetris Block Cipher 256 Bit

Berbasis Tarian Orlapei Maluku, yang menggunakan S-Box dalam perancangannya, dan menghasilkan nilai korelasi lemah yaitu 0.057688307 [2]. Selanjutnya juga terdapat penelitian yang berjudul Perancangan Algoritma Kriptografi Block Cipher

avalanche effect dan korelasi yaitu dengan nilai korelasinya 0,008633063 dan

avalanche effectsebesar 50,78125% [3].

Berdasarkan penelitian sebelumnya terkait perancangan kriptografi baru, maka dilakukan penelitian tentang perancangan kriptografi simetri block cipher 64 bit

berbasis pola pulau Ambon. Dalam perancangan teknik kriptografi block cipher ini, pada proses enkripsi dan dekripsi terdapat 20 putaran, di mana pada setiap putaran terdapat 4 proses berbentuk permutasi.

Pulau Ambon merupakan salah satu pulau terkecil dari deretan pulau yang ada di provinsi Kepulauan Maluku. Gambar peta pulau Ambon menjadi dasar dalam merancang algoritma kriptografi simetris yang dihasilkan dari bentuk pulau yang unik dan berbentuk capit kepiting diharapkan dapat menghasilkan algoritma yang sulit dipecahkan. Pola pulau Ambon yang digunakan sebagai pola plaintextdan pola arah mata angin sebagai pola kunci dalam perancangan algoritma kriptografi. Pola pulau Ambon digunakan berdasarkan pemetaan geografi bentuk pulau tersebut yang dimana dalam pemetaan sebuah pulau selalu ada keterkaitannya dengan navigasi dalam pembutan peta geografi pulau tertentu. Navigasi selalu berkaitan dengan petunjuk arah mata angin untuk menetukan posisi dan keberadaan tiap-tiap wilayah dalam pemetaan sebuah pulau. Keterkaitan penggunaan pola mata angin dikarenakan keberadaannya yang selalu ada untuk melengkapi pemetaan gambar peta pulau apapun itu, termasuk pulau Ambon.

Kelebihan algoritma pola pulau Ambon dibandingkan dengan algoritma kriptografi yang lain adalah pada segi pembuatan pola pemetaan sebuah pulau yang lebih rumit jika dibandingkan dengan pembuatan pola lainnya. Kartografi atau seni membuat peta adalah suatu ilmu yang rumit karena untuk menggambar bentangan alam yang sangat luas ke dalam sebuah kertas yang terbilang kecil merupakan perihal yang harus dilakukan dengan lebih teliti, sehingga semua lekukan bentuk pulau dapat terbentuk dalam penggambaran yang sangat tepat ke dalam kertas peta tersebut. Apabila gambar peta sebuah pulau dimasukkan ke dalam rancangan block cipher, maka bentuk pola tersebut juga akan sangat rumit untuk dibuat dan dapat membentuk pola serta algoritma yang sangat unik dan lebih acak untuk mengamankan data.

Dalam kriptografi terdapat bagian yang berperan penting yaitu algoritma. Algoritma berperan penting karena merupakan otak dari suatu kriptografi selain kerahasian kunci. Algoritma kriptografi berdasarkan kunci terbagi atas 2 (dua), yaitu Algoritma Simetri (konvensional) dan Algoritma Asimetri (kunci-publik). Algoritma dikatakan baik atau kuat dapat dilihat dari nilai Avalanche Effect-nya, semakin tinggi nilai avalanche effect maka semakin baik dan kuat algoritma yang dibuat [4]. Selain nilai avalanche effect, dapat juga dibuktikan algoritma yang baik dan kuat dari nilai korelasi, dimana nilai korelasi adalah berkisar antara 1 samapai -1, dan nilai korelasi terbaik adalah nilai yang mendekati 0 [5].

Gambar 1Skema Proses Kriptografi Simetri

Pada Gambar 1 dijelaskan skema proses kriptografi simetri diamana K merupakan kunci, P merupakan Plaintext dan C merupakan Ciphertext. Proses yang terjadi adalah saat plaintext masuk, digunakan kunci untuk menutup informasi tersebut kemudian dengan kunci yang sama dilakukan proses dekripsi atau pengembalian dariciphertextkeplaintext.

3. Metode Penelitian dan Perancangan Sistem

Penelitian yang dilakukan diselesaikan dalam beberapa tahapan penelitian sebagai berikut, yaitu (1) Pengumpulan Data, (2) Analisa Kebutuhan, (3) Perancangan Algoritma, (4) Pembuatan Kriptografi, (5) Evaluasi, (6) Penulisan Laporan, seperti yang ditunjukkan pada Gambar 2.

Gambar 2Tahapan Penelitian

Tahapan penelitian pada Gambar 2, dapat dijelaskan sebagai berikut :Tahap 1: Tahap pengumpulan data, di mana dilakukan pengumpulan data dari buku, jurnal, dan penelitian sebelumnya terkait pembuatan kriptografi. Terdapat banyak acuan yang dapat digunakan untuk membantu proses perancangan algoritma kriptografi, selain itu

Perancangan Algoritma Pengumpulan Data

Analisa Kebutuhan

Pembuatan Kriptografi

Evaluasi

Penulisan Laporan

Enkripsi Dekripsi

K

P

C

juga dapat membantu dalam menemukan masalah yang terjadi dalam dunia kriptografi. Tahap 2: Tahap analisa kebutuhan, yaitu melihat dan mencari apa saja yang dibutuhkan untuk membuat perancangan algoritma. Dimana yang dibutuhkan saat ini ialah bagaimana terciptanya algoritma baru yang dapat menjadi inovasi di bidang kriptografi dan juga membawa kemajuan bagi kriptografi untuk pengembangannya. Semakin banyak inovasi, maka semakin banyak juga pilihan yang dapat dibuat untuk membuat kriptografi yang lebih baik lagi ke depannya. Dalam tahapan ini diperoleh list apa saja yang dibutuhkan dalam membuat algoritma menggunakan gambar pulau Ambon, yaitu pola kunci dan pola plaintext. Tahap 3: Perancangan agoritma merupakan tahap untuk pembuatan algoritma, Algoritma yang digunakan dalam penelitian ini adalah pola yang diambil dari gambar geografi pulau Ambon, Maluku, di mana dilakukan pemasukan bit ke dalam pola yang sudah ditentukan sebelumnya.Tahap 4:Pembuatan kriptografi, Tahap ini adalah kelanjutan dari tahap sebelumnya yaitu tahap perancangan algoritma. Dalam tahap ini dibutuhkan bukan sekedar algoritma atau pola yang sudah dijelaskan sebelumnya, tetapi dalam tahap ini digabungkan komponen-komponen yang tidak kalah penting lainnya supaya menunjang kerumitan dalam algoritma kriptografi yang dibuat.Tahap 5: Tahap evaluasi atau pengujian, dilakukan proses evaluasi terhadap rancangan algoritma kriptografi yang telah dibuat dalam tahap sebelumnya. Untuk memastikan kriptografi yang sudah dibuat dapat berjalan dengan baik dan jika diperlukan untuk menambahkan kekurangan dari kriptografi tersebut. Dalam tahap ini juga dilakukan pengujian kunci dengan jenis plaintext yang berbeda-beda seperti kombinasi angka dan huruf, kombinasi simbol, dan lain sebagainya, yang bertujuan mencari nilai korelasi. Tahap 6:Tahap Pembuatan Laporan, yaitu tahap untuk mendokumentasikan semua proses ke dalam laporan penelitian mulai dari tahap pertama sampai tahap kelima.

Plaintext Kunci

P1 K1

P2 K2

Ciphertext

P3 K3

P4 K4

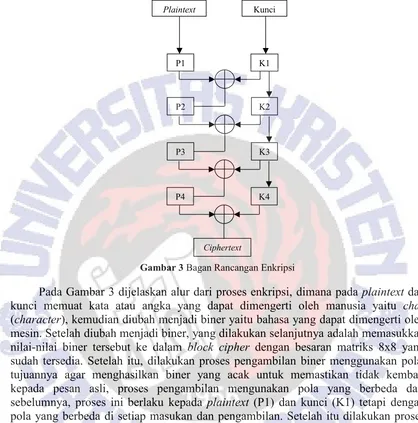

Gambar 3Bagan Rancangan Enkripsi

Pada Gambar 3 dijelaskan alur dari proses enkripsi, dimana pada plaintextdan kunci memuat kata atau angka yang dapat dimengerti oleh manusia yaitu char

Plaintext Cipherteks K4

K3 P3

K2 P2

K1 P1

Gambar 4Bagan Rancangan Dekripsi

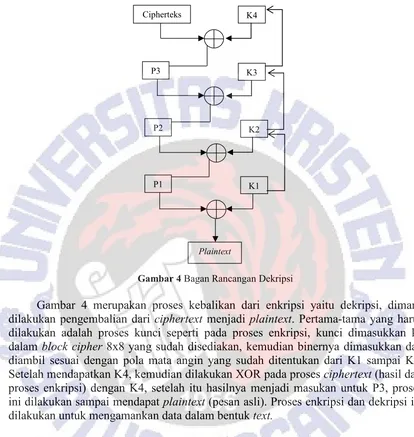

Gambar 4 merupakan proses kebalikan dari enkripsi yaitu dekripsi, dimana dilakukan pengembalian dari ciphertext menjadi plaintext. Pertama-tama yang harus dilakukan adalah proses kunci seperti pada proses enkripsi, kunci dimasukkan ke dalam block cipher 8x8 yang sudah disediakan, kemudian binernya dimasukkan dan diambil sesuai dengan pola mata angin yang sudah ditentukan dari K1 sampai K4. Setelah mendapatkan K4, kemudian dilakukan XOR pada prosesciphertext(hasil dari proses enkripsi) dengan K4, setelah itu hasilnya menjadi masukan untuk P3, proses ini dilakukan sampai mendapatplaintext(pesan asli). Proses enkripsi dan dekripsi ini dilakukan untuk mengamankan data dalam bentuktext.

4. Hasil dan Pembahasan

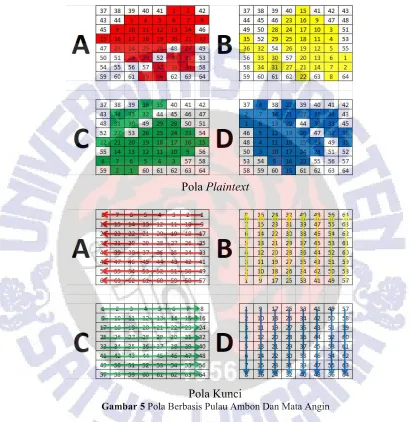

Algoritma yang digunakan dalam penelitian ini membuat pengacakan bit yang sangat berbeda dengan algoritma lainnya. Pola pengacakan bit yang dimaksud sebelumnya diambil dari pola pulau Ambon yang mempunyai bentuk yang unik. Gambar dari pola pulau Ambon yang digunakan untuk algoritma pada kriptografi

PolaPlaintext

Pola Kunci

Gambar 5Pola Berbasis Pulau Ambon Dan Mata Angin

dari Utara ke Selatan. Kedua pola tersebut merupakan pola proses pengambilan bit

padaplaintextdan kunci.

Setelah mendapatkan pola untuk membantu dalam pengacakan bit, selanjutnya yang dilakukan adalah mencari korelasi dari hasil pola yang sudah didapat. Nilai korelasi berkisar 1 sampai -1, dimana jika nilai korelasi mendekati 0 maka plaintext

danciphertexttidak memiliki nilai yang berhubungan, dalam arti hasil pengacakanbit

berhasil dilakukan dengan sangat baik. Rata-rata korelasi dilihat dari 4 (empat) contoh plaintext yang berbeda, di antaranya terdapat kombinasi angka dan huruf, huruf yang mempunyai nilaibitberdekatan, kombinasi simbol, dan huruf seperti pada contoh sebagai berikut :

- VIVA1501 - VWVWVWVW - #0B?$!*;

- MAINEKEP

dengan menggunakan kunci : PASERU94

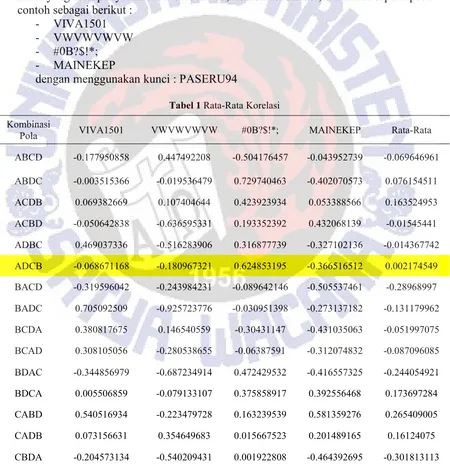

Tabel 1Rata-Rata Korelasi Kombinasi

Pola VIVA1501 VWVWVWVW #0B?$!*; MAINEKEP Rata-Rata

ABCD -0.177950858 0.447492208 -0.504176457 -0.043952739 -0.069646961

Nilai rata-rata korelasi dari ke 4 kombinasi pada Tabel 1 yang mendekati 0 yaitu kombinasi pola ADCB, sebesar 0,002174549. Pola ADCB digunakan lebih lanjut untuk membuat putaran, suapaya nilai pengacakan bit-nya lebih jauh lagi antaraplaintextdanciphertext.

ASCII Biner Proses 1 Proses 1 Biner ASCII

Pemasukan bit 1

Pengambilan bit 1

P1

Pemasukan bit 1

Penambilan bit 1

K1

C1 Proses 2

Pemasukan bit 2

Pengambilan bit 2

P2

Proses 2

Pemasukan bit 2

Pengambilan bit 2

K2

Proses 4

Pemasukan bit 4

Pengambilan bit 4

P4

Proses 4

Pemasukan bit 4

Pengambilan bit 4

K4 C2

C4

Putaran 20

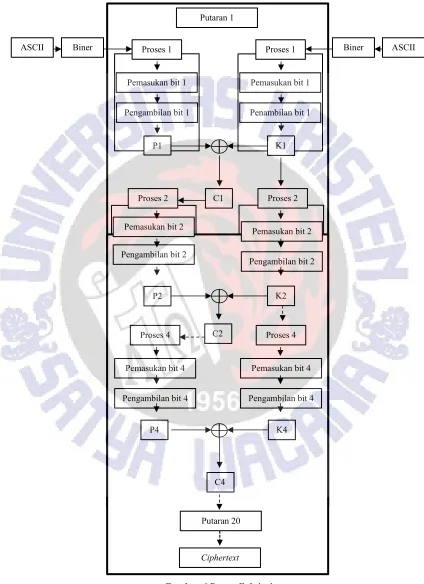

Pada Gambar 6 dijelaskan alur enkripsi bekerja dengan menggunakan dua unsur penting dalam kriptografi yaitu plaintext dan kunci, pertama yang harus dilakukan adalah mengubah nilai charke ASCII, kemudian nilai tersebut diubah lagi ke biner dan dimasukkan ke dalam matriks 8x8 di setiap block yang sudah tersedia, setelah itu dimasukkan ke dalam proses 1 masing-masing pada plaintext maupun kunci. Dalam proses 1 terdapat dua proses yaitu pemasukan dan pengambilanbit.

Pola Masuk Pola Ambil

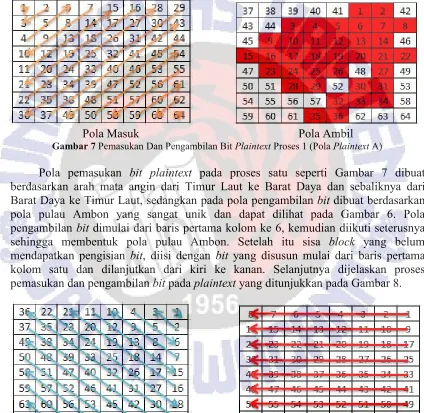

Gambar 7Pemasukan Dan Pengambilan BitPlaintextProses 1 (PolaPlaintextA)

Pola pemasukan bit plaintext pada proses satu seperti Gambar 7 dibuat berdasarkan arah mata angin dari Timur Laut ke Barat Daya dan sebaliknya dari Barat Daya ke Timur Laut, sedangkan pada pola pengambilan bit dibuat berdasarkan pola pulau Ambon yang sangat unik dan dapat dilihat pada Gambar 6. Pola pengambilan bit dimulai dari baris pertama kolom ke 6, kemudian diikuti seterusnya sehingga membentuk pola pulau Ambon. Setelah itu sisa block yang belum mendapatkan pengisian bit, diisi dengan bit yang disusun mulai dari baris pertama kolom satu dan dilanjutkan dari kiri ke kanan. Selanjutnya dijelaskan proses pemasukan dan pengambilanbitpadaplaintextyang ditunjukkan pada Gambar 8.

Pola Masuk Pola Ambil

Gambar 8Pemasukan Dan PengambilanBitKunci Proses 1 (Pola Kunci A)

Laut ke Tenggara. Untuk pola pengambilan dibuat horizontal dari arah angin Timur ke Barat. Setelah pemasukan dan pengambilan bit pada kunci dilakukan, kemudian dilakukan XOR antara hasil pengambilan Plaintext yaitu P1 dengan hasil pengambilan kunci yaitu K1.

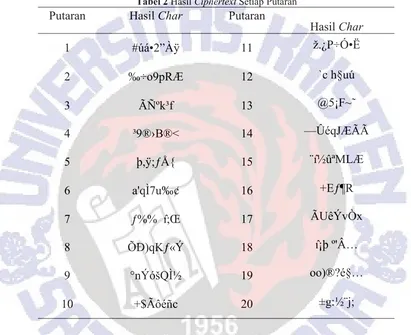

Tabel 2HasilCiphertextSetiap Putaran

Putaran HasilChar Putaran

HasilChar

1 #úá•2”Àÿ 11 ž.¿P÷Ó•Ë

2 ‰÷o9pRÆ 12 `c h§uú

3 ÃѺk³f 13 @5¡F~˜

4 ³9®›B®< 14 —ÛéqJÆÃÃ

5 þ,ÿ;ƒÅ{ 15 ¨î½ûªMLÆ

6 a'qÌ7u‰¢ 16 +Eƒ¶R

7 ƒ%% î;Œ 17 ÃUêÝvÒx

8 ÕÐ)qKƒ«Ý 18 î¡þ º'Â…

9 °nÝóšQ̽ 19 oo)®?駅

10 +$Ãôéñc 20 ±g:½¨j;

Tabel 2 merupakan hasil enkripsi dari setiap putaran. Hasil dari putaran 20 merupakan final ciphertext. Setelah dienkripsi, data menjadi acak dan tidak seperti bentuk semula, tetapi diharuskan untuk dikembalikan data yang acak tersebut menjadi kembali seperti data aslinya (plaintext). Dekripsi merupakan pengembalian data yang sudah dienkripsi menjadi data asli (plaintext).

Tabel 3Algoritma Proses Enkripsi dan Dekripsi

Proses Enkripsi Proses Dekripsi

1. MasukkanPlaintext

2. Plaintextdiubah ke ASCII 3. ASCII diubah keBINER

4. Bit BINER dimasukkan ke

1. Masukkan C4

2. C4 di-XOR dengan K4

menghasilkan P4

pola masukPlaintext

5. Bit P1 ditransposisikan dengan pola Pulau Ambon A

6. P1 di-XOR dengan K1 menghasilkan C1

7. C1 diubah keBINER

8. BINER dimasukkan ke

dalam kolom P2

menggunakan pola masuk

plaintext

9. Bit P2 ditransposisikan dengan pola pulau Ambon D

10. P2 di-XOR dengan K2 menghasilkan C2

11. C2 diubah keBINER

12.BINER dimasukkan ke

dalam kolom P3

menggunakan pola masuk

plaintext

13.Bit P3 ditransposisikan menggunakan pola Pulau Ambon C

14. P4 di-XOR dengan K3 menghasilkan C3

15. C3 diubah keBINER

16.BINER dimasukkan ke

dalam kolom P4

menggunakan pola masuk

plaintext

17.Bit P4 ditransposisikan menggunakan pola Pulau Ambon B

18. P4 di-XOR dengan K4 menghasilkan C4

19. C4 diubah keBINER

20.BINERdiubah ke ASCII 21. ASCII diubah ke CHAR,

sebagaiciphertext.

dan dimasukkan menggunakan

pola masuk plaintext

menghasilkan C3

4. C3 di-XOR dengan K3

menghasilkan P3

5. P3 ditransposisikan terbalik dengan pola Pulau Ambon C dan dimasukkan menggunakan

pola masuk plaintext

menghasilkan C2

6. C2 di-XOR dengan K2

menghasilkan P2

7. P2 ditransposisikan terbalik dengan pola pulau Ambon D dan dimasukkan menggunakan

pola masuk plaintext

menghasilkan C1

8. C1 di-XOR dengan K1

menghasilkan P1

9. P1 ditransposisikan terbalik dengan pola Pulau Ambon A dan dimasukkan menggunakan pola masukPlaintext

10. Hasilnya diubah keBINER

11.BINERdiubah ke ASCII

12. ASCII diubah keCHAR, sebagai

Tabel 3 merupakan alur algoritma proses enkripsi dan dekripsi yang sudah dijelaskan sebelumnya menggunakan bagan. Hasil dari masing-masing proses yaitu untuk enkripsi menghasilkanciphertextsedangkan dekripsi menghasilkanplaintext. Algoritma proses kunci (Key) :

1. Masukkan kunci

2. Kunci diubah ke ASCII 3. ASCII diubah keBINER

4. Bit BINERdimasukkan ke kolom K1 menggunakan pola masuk kunci 5. Bitkunci ditransposisikan dengan pola kunci A

6. Transposisi K1 = K2

7. Bit BINERdimasukkan ke kolom K2 menggunakan pola masukan kunci 8. K2 ditransposisikan menggunakan pola kunci D

9. Transposisi K2 = K3

10.Bit BINERdimasukkan ke kolom K3 menggunakan pola masukan kunci 11. K3 ditransposisikan menggunakan pola kunci C

12. Transposisi K3 = K4

13.Bit BINERdimasukkan ke kolom K2 menggunakan pola masukan kunci 14. K4 ditransposisikan menggunakan pola kunci B

Pseudocodeproses Enkripsi dan Dekripsi, adalah sebagai berikut :

Proses Enkripsi

{Program ini digunakan untuk melakukan proses enkripsi data}

Kamus

DariBINER= kolom matriks P1, masukkanBINER

P1 Transposisi menggunakan pola pulau Ambon A Output P1

InputK

ReadK

K to ASCII ASCII toBINER

K1 Transposisi menggunakan pola kunci A

OutputK1

PrintC1 C1 = P2

C2 <- P2⨁K2

Dari C1 = kolom matriks P2, masukkan C1

P2 Transposisi menggunakan pola pulau Ambon D

OutputP2

Dari K1 = kolom matriks K2, masukkan K1 K2 Transposisi menggunakan pola kunci D

OuputK2

PrintC2 C2 = P3

C3 <- P3⨁K3

Dari C2 = kolom matriks P3, masukkan C2

P3 Transposisi menggunakan pola pulau Ambon C

OutputP3

Dari K2 = kolom matriks K3, masukkan K2 K3 Transposisi menggunakan pola kunci C

OutputK3

PrintC3 C3 = P4 C4 <- P4⨁K4

Dari C3 = kolom matriks P4, masukkan C3

P4 Transposisi menggunakan pola pulau Ambon B

OutputP4

Dari K3 = kolom matriks K4, masukkan K3 K4 Transposisi menggunakan pola kunci B

OuputK4

PrintC4

Repeat

End

Proses Dekripsi

{Program ini digunakan untuk melakukan proses dekripsi data}

Kamus

P,C,K,P1,P2,P3,P4,K1,K2,K3,K4, =integer

Start

K2 <- Traposisi K1

InputK

ReadK

K to ASCII ASCII toBINER

DariBINER= kolom matriks K1, masukkanBINER

K1 Transposisi menggunakan pola kunci B

OutputK2

K3 <- Traposisi K2

K2 Transposisi menggunakan pola kunci C

OutputK3

K4 <- Traposisi K3

K3 Transposisi menggunakan pola kunci D

OutputK4

K4 Transposisi menggunakan pola kunci A

P4 <- Transposisi dari hasil C4⨁K4 C4⨁K4

Transposisi terbalik menggunakan pola pulau Ambon B

PrintP4

P3 <- Transposisi dari hasil C3⨁K3 C3⨁K3

Transposisi terbalik menggunakan pola pulau Ambon C

PrintP3

P2 <- Transposisi dari hasil C2⨁K2 C2⨁K2

Transposisi terbalik menggunakan pola pulau Ambon D

PrintP2

P1<- Transposisi dari hasil C1⨁K1 P2⨁K2

Transposisi terbalik menggunakan pola pulau Ambon A

PrintP1

efektifitasnya adalah menggunakan pengujian nilai korelasi dan perhitungan

avalanche effect. Nilai korelasi merupakan pembuktian bahwa tidak adanya

keterkaitan antara plaintext dan ciphertext, baik pada putaran 1 ciphertext dengan

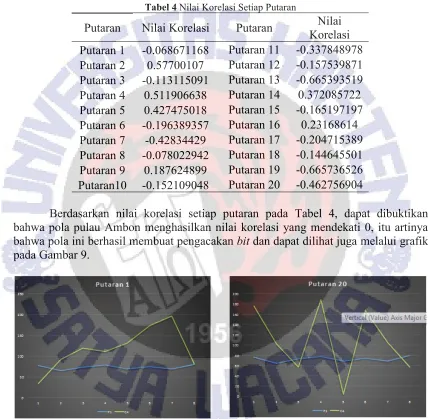

plaintext, maupun denganplaintextpada putaran 1 dan ciphertextpada putaran 20. Tabel 4Nilai Korelasi Setiap Putaran

Putaran Nilai Korelasi Putaran KorelasiNilai Putaran 1 -0.068671168 Putaran 11 -0.337848978 Putaran 2 0.57700107 Putaran 12 -0.157539871 Putaran 3 -0.113115091 Putaran 13 -0.665393519 Putaran 4 0.511906638 Putaran 14 0.372085722 Putaran 5 0.427475018 Putaran 15 -0.165197197 Putaran 6 -0.196389357 Putaran 16 0.23168614 Putaran 7 -0.42834429 Putaran 17 -0.204715389 Putaran 8 -0.078022942 Putaran 18 -0.144645501 Putaran 9 0.187624899 Putaran 19 -0.665736526 Putaran10 -0.152109048 Putaran 20 -0.462756904

Berdasarkan nilai korelasi setiap putaran pada Tabel 4, dapat dibuktikan bahwa pola pulau Ambon menghasilkan nilai korelasi yang mendekati 0, itu artinya bahwa pola ini berhasil membuat pengacakanbitdan dapat dilihat juga melalui grafik pada Gambar 9.

Gambar 9Grafik Perbandingan AntaraPlaintextdanCiphertext

Gambar 9 menunjukkan bahwa antara putaran satu dengan putaran yang lain memiliki perbedaan yang sangat jauh antara plaintext dan ciphertext. Pengujian

Avalanche Effectdilakukan untuk mengetahui perubahanbityang ada ketikaplaintext

diubah. Pengujian dilakukan dengan merubah karakter yang terdapat pada plaintext

Tabel 5Hasil PengujianAvalanche Effect

Putaran Presentase(%) Putaran Presentase(%)

1 34,375 11 34,375

2 34,375 12 34,375

3 34,375 13 34,375

4 35,9375 14 34,375

5 34,375 15 34,375

6 34,375 16 34,375

7 34,375 17 34,375

8 34,375 18 34,375

9 34,375 19 34,375

10 34,375 20 35,9375

Gambar 10GrafikAvalanche Effect

Gambar 10 menunjukkan grafik berdasarkan hasil pengujianAvalanche Effect. Pada penelitian ini, plaintext awal adalah MAINEKEP yang diubah menjadi VITOVLTN. Terjadi perubahan bit pada setiap putarannya, pada putaran ke-4 dan putaran ke-20 perubahan bitnya terjadi cukup besar yaitu 35,9375% dengan arti pada putaran ini terjadi perubahan bityang baik. Pada putaran lainnya memiliki perubahan

5. Simpulan

Berdasarkan penelitian yang dilakukan, dapat disimpulkan bahwa 1) Algoritma kriptografi block cipher yang dirancang berbasis pola pulau Ambon, menghasilkan nilai korelasi yang mendekati 0 yaitu 0.152109048, dimana pola tersebut membuat pengacakan bit yang baik dan kuat setelah memasukkan empat pola yang berbeda menggunakan 20 putaran dari kombinasi pola yang ditentukan, setelah melihat nilai korelasi masing-masing kombinasi pola sebelumnya. Setelah itu dilakukan 20 kali putaran karena titik jenuh pada pengujian korelasi terdapat pada putaran ke-20; dan 2) Hasil pengujian avalanche effect yang dilakukan menunjukkan proses enkripsi di setiap putaran memiliki rata-rata perubahan karakter sebesar 34,5313%, sehingga dapat digunakan sebagai alternatif dalam mengamankan data.

6. Daftar Pustaka

[1] Yudhistira, A., Pakereng, M. A. I., 2017, Perancangan Kriptografi Block Cipher64 bit Berbasis Pola Tarian Kubrosiswo, Salatiga: FTI UKSW

[2] Hetharia, A. C., Manongga, D., 2016, Perancangan Kriptografi Simetris

Block Cipher256BitBerbasis Pola Tarian Orlapei, Salatiga: FTI UKSW [3] Latuperissa, D. A. M., Pakereng, M. A. I., 2016, Perancangan Algoritma

Kriptografi Block Cipher 256 Bit Berbasis Pada Pola Huruf B, M, E, W, Salatiga: FTI UKSW

[4] Ramanujam, S., Karuppiah, M., 2011, IJCSNS International Journal of Computer Science and Network Security, VOL.11 No.1.