Aplikasi

Watermarking

Citra Digital Dengan

Menggunakan Metode

End of File

(EoF)

Artikel Ilmiah

Peneliti :

Shean Moervies Tahalea (672013716)

Prof. Dr. Ir. Eko Sediyono, M.Kom.

Ramos Somya, S.Kom., M.Cs.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Aplikasi

Watermarking

Citra Digital Dengan

Menggunakan Metode

End of File

(EoF)

Artikel Ilmiah

Diajukan kepada

Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Shean Moervies Tahalea (672013716)

Prof. Dr. Ir. Eko Sediyono, M.Kom.

Ramos Somya, S.Kom., M.Cs.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Aplikasi

Watermarking

Citra Digital Dengan

Menggunakan Metode

End of File

(EoF)

1)Shean Moervies Tahalea, 2)Eko Sediyono, 3)Ramos Somya

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Salatiga Jl. Dipenogoro 52-60, Salatiga 50711, Indonesia

Email : 1)[email protected], 2)[email protected], 3)[email protected]

Abstract

Duplication and modification of digital images yields a great damage to the owner as it can be done illegally easy and free. Watermarking is a way to insert data information (marks) to the digital image file as proof of ownership of the copyright of that file. In this research, we focus on watermarking based on End Of File (EoF) method. Watermark and Password is encrypt to plaintext by rijndael encryption and convert to ciphertext by shift cipher (CBC). This ciphertext will be hashed by md5 hash function which produce message digest that used for data integrity check and validate watermark data. The combination of this become pseudo-random number generator (PRNG) to hash value of the image file. The embedding process is done by running EoF method to make watermarked image. Results of this study prove that EoF method does not damage the image file that used to insert data.

Keywords: Watermarking, EoF, Rijndael, CBC, MD5, PRNG.

Abstrak

Penggandaan dan pengolahan atas citra digital sangat merugikan pemegang hak cipta dan hal ini dapat dilakukan dengan begitu mudah dan leluasa secara ilegal.

Watermarking adalah suatu cara untuk menyisipkan data informasi (tanda) ke file citra digital sebagai bukti kepemilikan hak cipta atas file tersebut. Dalam penelitian ini, dibahas watermarking dengan metode End Of File (EoF). Watermark dan Password

dienkripsi dengan algoritma Rijndael ke plaintext dan diubah ke ciphertext dengan shift cipher (CBC). Sementara fungsi hash MD5 menerima masukan ciphertext hasil enkripsi

Rijndael dan menghasilkan message digest yang digunakan untuk pengujian integritas data serta memvalidasi data watermark. Penggabungan algoritma rinjdael dan fungsi hash

MD5 menjadi pembangkit bilangan acak-semu (PRNG) bagi nilai hash file citra. Untuk menghasilkan citra ter-watermark, proses penyisipan watermark pada citra dilakukan dengan metode EoF. Hasil penelitian ini membuktikan bahwa metode EoF tidak merusak

file citra yang digunakan untuk menyisipkan data.

Kata Kunci: Watermarking, EoF, Rijndael, CBC, MD5, PRNG.

1 Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas

Kristen Satya Wacana Salatiga

1 1. Pendahuluan

Pada zaman digital saat ini, kemajuan teknologi dan informasi memberikan pengaruh besar bagi kehidupan manusia. Teknologi digital dan perangkat lainnya berkembang begitu cepat sehingga memberikan banyak kemudahan di bidang multimedia digital yang memberikan keunggulan dibandingkan dengan multimedia konvensional. Salah satu contohnya adalah kemudahan dalam melakukan penyalinan dan penyebaran arsip multimedia digital.

Perkembangan internet sebagai sistem jaringan terluas di dunia menyebabkan hampir segala jenis informasi dapat diperoleh dan disebarluaskan. Penyebaran arsip multimedia digital yang semakin mudah dan cepat lewat media internet ini menjadi alternatif bagi para pemilik produk digital ketika menginginkan untuk mempublikasikan produk digitalnya kepada semua orang dalam waktu yang cepat. Selain memberikan nilai positif, hal ini juga menimbulkan dampak negatif yaitu jika penyalinan dan penyebaran produk digital dilakukan secara illegal, karena mudahnya penyalinan citra digital dari internet sehingga dapat dilakukan penggandaan dan pengolahan atas citra digital. Hasil penggandaan tersebut memiliki kualitas yang sama dengan kualitas citra digital aslinya. Hampir semua produk digital yang tersebar di internet tidak mencantumkan pemiliknya. Ada banyak perangkat lunak untuk rekayasa citra yang memungkinkan untuk dilakukannya berbagai modifikasi terhadap citra digital, maka hak pemilikan suatu citra digital sangatlah rentan terhadap modifikasi oleh pihak yang tidak berhak.

Oleh karena itu dibutuhkan teknik yang dapat menjaga keamanan citra digital tersebut. Teknologi yang sering digunakan untuk menjaga keamanan citra digital adalah dengan menggunakan teknik watermarking. Teknik watermarking ini akan menjaga keamanan citra digital dengan cara menyisipkan suatu watermark ke dalam citra digital tersebut.

Ada beberapa metode watermarking pada citra digital yang telah digunakan, yang memiliki kelebihan dan kelemahan. Pada penelitian ini dikemukakan sebuah metode End of File yang akan digabungkan dengan Algoritma Rijndael dan fungsi hash MD5. Prosedur enkripsi-dekripsi algoritma Rijndael untuk mengenkripsikan watermark dan password menjadi plainteks dan sebaliknya. Sedangkan fungsi hash MD5 untuk pengujian integritas data watermark dan memvalidasi data watermark saat proses extracting. Untuk penyisipan watermark yang telah mengalami enkripsi Rijndael pada citra digital dilakukan dengan metode End Of File. Hasil dari penelitian ini dapat memberikan pengamanan yang berlapis bagi citra digital.

2 membuat dan mengkaji aplikasi watermarking citra digital dengan metode End of File. Kajian ditekankan pada perbandingan nilai hash dan kapasitas citra hasil proses watermarking.

2. Kajian Pustaka

Pada penelitian yang berjudul Studi Dan Implementasi Watermarking Citra Digital Dengan Menggunakan Fungsi Hash, dibahas mengenai teknik penyisipan watermark pada ranah frekuensi. Pengubahan dilakukan pada beberapa koefisien frekuensi menengah. Sebelum disisipkan, citra asli di-hash dengan algoritma MD5. Nilai hash yang dihasilkan dibagi dua kemudian dienkripsi DES dengan bagian pertama sebagai plainteks dan bagian kedua sebagai kunci. 32 bit pertama dari hasil enkripsi ini dijadikan seed untuk pembangkit bilangan acak. Seed dan pola bilangan acak yang dihasilkan ini bergantung pada citra asli. Kesimpulan yang diperoleh adalah ukuran watermark mempengaruhi kualitas citra hasil proses embedding, yaitu semakin besar ukuran watermark, semakin besar perubahan yang terjadi pada citra [1].

Pada penelitian berjudul Metode Least Significant Bit (LSB) Dan End Of File (EoF) Untuk Menyisipkan Teks Ke Dalam Citra Grayscale, dibahas mengenai teknik penyisipan teks ke dalam citra grayscale dengan menggunakan metode LSB dan metode EoF. Pada penelitian tersebut disimpulkan bahwa metode EoF memiliki kelebihan dapat menyisipkan pesan dalam jumlah yang tidak terbatas dan dapat menjaga kualitas citra hasil proses sehingga tidak dapat terdeteksi oleh indra visual manusia [2].

Pada penelitian yang berjudul Implementasi Penggabungan Steganografi, Hash MD5, dan Enkripsi AES Pada File Video MKV, dibahas mengenai teknik penyisipan pesan yang akan disembunyikan dibalik sebuah video. Pada penelitian tersebut disimpulkan bahwa metode EoF dengan cara menambahkan data yang disisipkan pada akhir file video. Sehingga besaran file yang disisipkan tidak terbatas ukurannya, namun menyebabkan ukuran file video yang berubah dari ukuran filevideo asli [3].

Watermarking merupakan suatu cara untuk penyembunyian atau penanaman data/informasi tertentu (baik hanya berupa catatan umum maupun rahasia) ke dalam suatu data digital lainnya, tetapi tidak diketahui kehadirannya oleh indera manusia (indera penglihatan atau indera pendengaran), dan mampu menghadapi proses-proses pengolahan sinyal digital sampai pada tahap tertentu. Istilah watermarking ini muncul dari salah satu cabang ilmu yang disebut Steganography. Steganography adalah ilmu yang mempelajari tentang bagaimana menyembunyikan suatu informasi "rahasia" di dalam suatu informasi lainnya.

3 disembunyikan di belakang sebuah citra. Metode watermarking yang digunakan adalah metode EoF (EndOfFile). Adapun kelebihan dan kekurangan metode EoF dengan metode lainnya (LSB misalnya) dapat dilihat pada Tabel 1.

Tabel 1 Perbandingan Metode EoF dan LSB [2]

Metode Kelebihan Kekurangan - Tidak terjadi perubahan

pada kualitas media file pembawa pesan.

Metode LSB akan mengganti bit terakhir kode biner masing-masing piksel. Kelebihan dari metode ini adalah ukuran media tidak berubah/tetap, sehingga tidak mengakibatkan kecurigaan akan adanya pesan rahasia dalam media. Kekurangan metode ini adalah jumlah karakter pesan yang disisipkan terbatas, sehingga besarnya media harus menyesuaikan besarnya pesan yang dikirim. Metode EoF akan meletakkan pesan di akhir media sehingga ukuran file akan bertambah besar, oleh karena itu pesan berupa watermark yang disisipkan tidak terbatas ukurannya [2].

Metode EoF atau End of File menggunakan cara dengan menyisipkan data pada akhir file. Metode ini dapat digunakan untuk menyisipkan data yang ukurannya sesuai dengan kebutuhan. Ukuran file yang telah disisipkan data sama dengan ukuran file sebelum disisipkan data ditambah dengan ukuran data yang disisipkan ke dalam file tersebut. Metode inilah yang akan digunakan dalam penelitian ini. Dalam metode ini, data disisipkan pada akhir file dengan diberi tanda khusus sebagai pengenal awal dari data dan pengenal akhir dari data tersebut.

Dalam kriptografi, MD5 (Message-Digest algortihm 5) ialah fungsi hash kriptografik yang digunakan secara luas dengan hash value 128-bit. Pada standar Internet (RFC 1321), MD5 telah dimanfaatkan secara bermacam-macam pada aplikasi keamanan, dan MD5 juga umum digunakan untuk melakukan pengujian integritas sebuah file. MD5 didesain oleh Ronald Rivest pada tahun 1991 untuk menggantikan hash function sebelumnya yakni MD4 [2].

4 Pesan ditata sehingga panjang pesan dapat dibagi 512. Penataan bekerja sebagai berikut: bit tunggal pertama, 1, diletakkan pada akhir pesan. Proses ini diikuti dengan serangkaian nol (0) yang diperlukan agar panjang pesan lebih dari 64-bit dan kurang dari kelipatan 512. Bit-bit sisa diisi dengan 64-bit integer untuk menunjukkan panjang pesan yang asli. Sebuah pesan selalu ditata setidaknya dengan 1-bit tunggal, seperti jika panjang pesan adalah kelipatan 512 dikurangi 64-bit untuk informasi panjang (panjang mod(512) = 448), sebuah blok baru dari 512-bit ditambahkan dengan satu bit diikuti dengan 447 bit-bit nol (0) diikuti dengan panjang 64-bit. Algoritma MD5 dapat dilihat pada Gambar 2.

Gambar 2 Algoritma MD5 [6]

Pada Gambar 2 dapat dilihat bahwa satu operasi MD5 terdiri atas 64 operasi, dikelompokkan dalam empat putaran dari 16 operasi. F adalah fungsi nonlinear yakni satu fungsi digunakan pada tiap-tiap putaran. Mi menunjukkan blok 32-bit dari masukan pesan, dan Ki menunjukkan konstanta 32-bit dimana berbeda untuk tiap-tiap operasi.

Algoritma MD5 yang utama beroperasi pada kondisi 128-bit, dibagi menjadi empat word 32-bit, menunjukkan A, B, C dan D. Operasi tersebut diinisialisasi dijaga untuk tetap konstan. Algoritma utama kemudian beroperasi pada masing-masing blok pesan 512-bit, masing-masing blok melakukan pengubahan terhadap kondisi. Pemrosesan blok pesan terdiri atas empat tahap, batasan putaran; tiap putasan membuat 16 operasi serupa berdasar pada fungsi non-linear F, tambahan modular, dan rotasi ke kiri [3]. Pada sistem ini, algoritma MD5 akan digunakan untuk pengujian integritas data watermark sebelum disisipkan dan sesudah diekstrasi serta untuk memvalidasi data watermark pada file citra.

5

Tabel 2 Parameter Algoritma AES [3]

AES

Algorithm (Input/Output Size) Block Size Nb

Key Length Nk

Number of Rounds Nr AES-128 4 words 4 words 10 rounds AES-192 4 words 6 words 12 rounds AES-256 4 words 8 words 14 rounds

Dapat dilihat pada Tabel 2, Setiap rounds berisi empat byte-oriented cryptographictransformation yaitu 1. Byte subtitution; 2.Shifting rows of the state array; 3.Data Mixing antara kolom dengan state array; dan 4. Round key addition pada state array.

Tranformasi pertama pada AES adalah transformasi non-linier byte subtitution yang disebut sebagai tranformasi SubBytes(). SubBytes() beroperasi dengan bebas pada masing-masing byte State menggunakan tabel subtitusi (S-box). Dalam bentuk matriks, elemen S-Box dapat dinyatakan pada Gambar 3.

Gambar 3 S-Box [3]

Sedangkan Gambar 4 menggambarkan efek Subbytes() perubahan bentuk pada State.

Gambar 4 Efek Subbytes [3]

6

Gambar 5 Transformasi Subbytes [3]

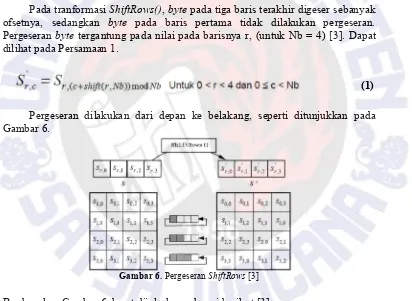

Pada tranformasi ShiftRows(), byte pada tiga baris terakhir digeser sebanyak ofsetnya, sedangkan byte pada baris pertama tidak dilakukan pergeseran. Pergeseran byte tergantung pada nilai pada barisnya r, (untuk Nb = 4) [3]. Dapat dilihat pada Persamaan 1.

(1)

Pergeseran dilakukan dari depan ke belakang, seperti ditunjukkan pada Gambar 6.

Gambar 6. Pergeseran ShiftRows [3]

Berdasarkan Gambar 6 dapat dijelaskan sebagai berikut [3] : - Shift(0,4)=0; bergeser 0 langkah atau tidak bergeser - Shift(1,4)=1; bergeser 1 langkah

- Shift(2,4)=2; bergeser 2 langkah - Shift(3,4)=3; bergeser 3 langkah

7 (2)

(3)

Chaining (CBC), setiap blok cipherteks bergantung tidak hanya pada blok plainteksnya tetapi juga pada seluruh blok plainteks sebelumnya. Dekripsi dilakukan dengan memasukkan blok cipherteks yang current ke fungsi dekripsi, kemudian meng-XOR-kan hasilnya dengan blok cipherteks sebelumnya. Dalam hal ini, blok cipherteks sebelumnya berfungsi sebagai umpan-maju (feedforward) pada akhir proses dekripsi [5].

(a) (b)

Gambar 7. Skema Enkripsi dan Dekripsi dengan Mode CBC[5] (a) Enkripsi, (b) Dekripsi

Secara matematis, skema mode CBC dapat dinyatakan dengan persamaan berikut [5] :

Enkripsi : Ci= EK(PiCi – 1) Dekripsi : Pi= DK(Ci) Ci – 1

Berikut ini proses shift cipher pada mode CBC. Blok plainteks pertama menggunakan C0 sebagai vektor awal (initialization vector atau IV). IV tidak perlu rahasia. Blok-blok plainteks yang identik dienkripsi menjadi blok-blok cipherteks yang berbeda hanya jika blok-blok plainteksnya sebelumnya berbeda. Jika blok-blok plainteks sebelumnya ada yang sama, maka ada kemungkinan cipherteksnya sama. Untuk mencegah hal ini, maka digunakan IV yang merupakan data acak sebagai blok pertama. IV tidak mempunyai makna, ia hanya digunakan untuk membuat tiap blok cipherteks menjadi unik[5].

Contoh 1: Misalkan plainteks (dalam biner) adalah : 10100010001110101001

Bagi plainteks menjadi blok-blok yang berukuran 4 bit : 1010 0010 0011 1010 1001

atau dalam notasi HEX adalah A23A9. Misalkan kunci (K) yang digunakan adalah: (panjangnya juga 4 bit) 1011

atau dalam notasi HEX adalah B.

8 Misalkan fungsi enkripsi E yang sederhana (tetapi lemah) adalah dengan meng-XOR-kan blok plainteks Pi dengan K, kemudian geser secara wrapping bit-bit dari Pi K satu posisi ke kiri.

C1 diperoleh sebagai berikut:

P1C0 = 1010 0000 = 1010

Enkripsikan hasil ini dengan fungsi E sebagai berikut: 1010 K = 1010 1011 = 0001

Geser (wrapping) hasil ini satu bit ke kiri: 0010 Jadi, C1 = 0010 (atau 2 dalam HEX)

C2 diperoleh sebagai berikut:

P2C1 = 0010 0010 = 0000 0000 K = 0000 1011 = 1011

Geser (wrapping) hasil ini satu bit ke kiri: 0111 Jadi, C2 = 0111 (atau 7 dalam HEX)

C3 diperoleh sebagai berikut:

P3C2 = 0011 0111 = 0100 0100 K = 0100 1011 = 1111

Geser (wrapping) hasil ini satu bit ke kiri: 1111 Jadi, C2 = 1111 (atau F dalam HEX)

Demikian seterusnya, sehingga plainteks dan cipherteks hasilnya adalah: Pesan (plainteks) : A23A9

Cipherteks (mode CBC) : 27FDF

Pergabungan algoritma enkripsi AES dan fungsi hash MD5 dapat memberikan keamanan yang berlapis pada sistem watermarking yang diterapkan, karena watermark dan keyword (password) dienkripsi dengan algoritma Rijndael ke plaintext dan diubah ke ciphertext dengan shift cipher (CBC). Sementara fungsi hash md5 menerima masukan ciphertext hasil enkripsi Rijndael dan menghasilkan message digest yang digunakan untuk pengujian integritas data dan memvalidasi data watermark. Untuk menghasilkan citra ter-watermark, proses penyisipan watermark pada citra dilakukan dengan metode End of File. Hasil pengujian menunjukkan bahwa teknik ini memenuhi kriteria security, recovery dan fidelity.

9

Perhitungan nilai PSNR hanya terdefinisi dengan baik pada pengukuran luminance (intensitas cahaya, misalnya pada citra grayscale). Untuk citra berwarna, pendekatan yang dapat dilakukan adalah menghitung nilai PSNR masing-masing kanal dan kemudian menghitung nilai rata-ratanya [1].

Menganalisis galat (error) sangat penting di dalam membandingkan citra hasil proses watermark dengan citra asli. Galat berasosiasi dengan seberapa dekat citra ter-watermark terhadap citra asli. Semakin kecil galatnya, semakin baik citra yang didapatkan. Nilai ukuran citra asli ( true value ) = nilai ukuran citra ter-watermark (aproksimasi) + Galat [7].

Misalkan a adalah nilai ukuran citra ter-watermark terhadap nilai ukuran citra aslinyaa , maka selisih

disebut Galat. Jika tanda Galat ( positif atau negatif ) tidak dipertimbangkan, maka galat mutlak

Ukuran galat kurang bermakna karena tidak menceritakan seberapa besar galat itu dibandingkan dengan nilai ukuran citra asli. Untuk mengatasi interpretasi nilai galat tersebut , maka galat harus dinormalkan terhadap nilai ukuran citra asli. Gagasan ini melahirkan apa yang dinamakan galat relatif.

Galat Relatif didefinisikan sebagai [7]:

Nilai persentase galat relatif akan digunakan untuk mengukur nilai rata-rata rasio selisih ukuran pada citra asli sebelum dan sesudah proses watermark.

10 akan menurunkan kualitas citra, juga PNG diciptakan untuk menggantikan keberadaan GIF karena masalah lisensi. Format PNG dibuat sebagai alternatif lain dari format GIF, dan digunakan untuk menyimpan berkas dengan kedalaman 24 bit serta memiliki kemampuan untuk menghasilkan background transparan dengan pinggiran yang halus. Format PNG menggunakan metode kompresi lossless untuk menampilkan citra 24 bit atau warna-warna. Format ini mendukung transparansi di dalam alpha channel. Format PNG sangat baik digunakan pada dokumen online, dan mempunyai dukungan warna yang lebih baik saat dicetak [8].

3. Metode Penelitian

Metode penelitian yang digunakan dalam aplikasi watermark citra digital dengan metode EoF adalah waterfall model yang merupakan suatu model proses untuk memodelkan suatu sistem perangkat lunak yang dibuat secara terstruktur dan berurutan dimulai dari penentuan masalah, analisa kebutuhan, perancangan implementasi, integrasi, uji coba sistem, serta perawatan sistem [9].

Dalam analisis kebutuhan tentang permasalahan Watermarking metode EoF (End Of File), kriptografi hash MD5 dan enksripsi AES, diadakan pengumpulan data baik dari studi penelitian yang telah dilakukan. Setelah proses penelitian selesai dan sudah mendapatkan semua kebutuhan tentang permasalahan yang dibahas, maka tahap selanjutnya adalah melakukan perancangan sistem yang meliputi perancangan proses dan perancangan antarmuka dari aplikasi. Tahap selanjutnya adalah melakukan implementasi dari rancangan sistem. Implementasi dibuat dengan menggunakan metodeEoF dan enkripsiAESdan fungsi hash MD5 yang kemudian disisipkan ke dalam sebuah citra ber-format PNG. Hasil perancangan akan langsung diuji untuk mengetahui kekurangan atau kesalahan pada sistem yang dibangun. Pada tahapan ini dilakukan pengujian dan analisis pengujian terhadap aplikasi. Integrasi sistem diperlukan supaya sistem dapat berjalan seutuhnya dan dapat segera diuji secara menyeluruh. Tahap terakhir adalah pengoperasian dan perawatan terhadap sistem yang telah dibangun di lingkungannya.

Penentuan Masalah

Dalam penelitian ini akan dicari solusi untuk proses watermarking dengan metode End of File (EoF). Masalah yang akan dibahas dirumuskan sebagai berikut :

a. Bagaimana membangun aplikasi watermarking citra digital dengan metode End of File (EoF) ?

b. Bagaimana pengaruh penyisipan data dengan metode End of File (EoF) terhadap kualitas citra digital ?

c. Berapa kapasitas citra ter-watermark yang dihasilkan oleh aplikasi dengan memanfaatkan metode End of File (EoF) ?

Analisis Kebutuhan dan Pendefenisian

11 Data watermark yang dikriptografikan kemudian disisipkan ke dalam citra berupa data ber-format jpg dan bmp, document (doc/docx),dan textfile (txt).

Kebutuhan perangkat lunak yang digunakan dalam membangun sistem ini adalah sebagai berikut :

- Operation System : Windows 7 Ultimate

- Program Software : Microsoft Visual Studio 2012 Express

Perancangan Sistem

Dalam penelitian ini, penulis telah merancang sebuah proses sistem yang menjadi cara kerja dari aplikasi watermarking. Proses sistem watermarking dengan metode End of File, algoritma AES dan MD5 dapat dijelaskan dengan diagram dalam bentuk flowchart, yang ditunjukkan pada Gambar 7.

(a) (b)

Gambar 7 Sistem Watermarking

12 4. Hasil dan Pembahasan

Pada tahap ini akan membahas tentang implementasi, pengujian, dan analisis hasil implementasi watermarking dalam file citra png dengan menggunakan metode penyisipan End of File (EoF) beserta pengamanan berlapis kriptografi. Gambar 8 menunjukkan tampilan awal sistem yang dibuat. Main_form

ini terdiri dari tiga buah label yang memiliki fungsi untuk memanggil form-form lain yang berhubungan dengan aplikasi ini. Embedding Data Extract Data, button (tombol) yang akan memanggil form Encode dan Decode yang berfungsi untuk meng-encode dan menyisipkan data pada file citra (.png) dan/atau mengambil kembali data yang telah tersimpan pada file citra ter-watermark. About, button yang memanggil form About yang berisi tentang penjelasan singkat jalan kerja aplikasi serta informasi tentang pembuat aplikasi.

Gambar 8 Tampilan Awal Sistem

Gambar 9 Form Embedding

13 Pada Gambar 9 terlihat pemberitahuan atau informasi pada saat file Document akan disisipkan ke dalam file image (.png). Proses diawali dengan enkripsi (memasukkan password) data yang disisipkan dan berlanjut dengan proses embedding. Terdapat run-time program yang menunjukkan run-time program saat proses attach. Hasil file yang telah jadi (marked-image) dapat dilihat pada path pada save result yang telah diisikan. Gambar 10 dapat dilihat proses extracting dengan masukan password untuk dekripsi file yang disisipkan setelah sebelumnya telah terjadi proses extracting.

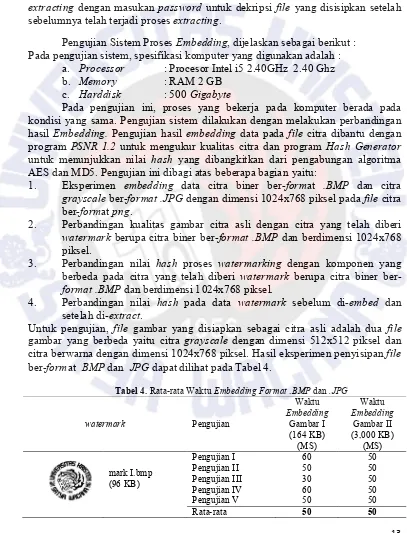

Pengujian Sistem Proses Embedding, dijelaskan sebagai berikut : Pada pengujian sistem, spesifikasi komputer yang digunakan adalah :

a. Processor : Procesor Intel i5 2.40GHz 2.40 Ghz

b. Memory : RAM 2 GB

c. Harddisk : 500 Gigabyte

Pada pengujian ini, proses yang bekerja pada komputer berada pada kondisi yang sama. Pengujian sistem dilakukan dengan melakukan perbandingan hasil Embedding. Pengujian hasil embedding data pada file citra dibantu dengan program PSNR 1.2 untuk mengukur kualitas citra dan program Hash Generator untuk menunjukkan nilai hash yang dibangkitkan dari pengabungan algoritma AES dan MD5. Pengujian ini dibagi atas beberapa bagian yaitu:

1. Eksperimen embedding data citra biner ber-format .BMP dan citra grayscale ber-format .JPG dengan dimensi 1024x768 piksel pada file citra ber-format png.

2. Perbandingan kualitas gambar citra asli dengan citra yang telah diberi watermark berupa citra biner ber-format .BMP dan berdimensi 1024x768 piksel.

3. Perbandingan nilai hash proses watermarking dengan komponen yang berbeda pada citra yang telah diberi watermark berupa citra biner ber-format .BMP dan berdimensi 1024x768 piksel.

4. Perbandingan nilai hash pada data watermark sebelum di-embed dan setelah di-extract.

14

mark II.jpg (111 KB)

Pengujian I 30 50

Pengujian II 50 50

Pengujian III 50 50

Pengujian IV 50 50

Pengujian V 30 50

Rata-rata 42 50

Berdasarkan Tabel 4 didapat nilai rata-rata waktu yang diperlukan pada pengujian mark I untuk Gambar I adalah 50 milisecond sedangkan nilai rata-rata waktu untuk Gambar II adalah 50 milisecond. Nilai rata-rata pada mark II untuk Gambar I adalah 42 milisecond untuk Gambar II rata-rata waktu yang diperlukan adalah 50 milisecond.

Hasil perbandingan kualitas gambar yang diukur dengan nilai PSNR dapat dilihat pada Gambar 11.

(a) (b) (c)

Gambar 11. Perbandingan Kualitas Gambar (a)watermark, (b)citra grayscale, (c)citra berwarna

Berdasarkan Gambar 11, dapat dijelaskan bahwa hasil embedding data watermark pada citra grayscale dan citra berwarna (.png) tidak merubah kualitas gambar citra ter-watermark bila dibandingkan dengan citra asli. Karena semakin besar nilai PSNR maka semakin mirip kualitas gambar citra ter-watermark dengan citra asli. Hasil perbandingan nilai hash hasil embedding menggunakan Gambar I (lena.png) sebagai citra asli (HMD5 = 1d5235be4243c38a643c02e2690bfd1c) dapat dilihat pada Tabel 5.

Tabel 5. Perbandingan Nilai HMD5

No Watermark Password HMD5

1 mark I.bmp password 30600864913c62d25e4a6a8ddd979a55 2 mark I.bmp Password 5415dc769e7a807de66726e3a3dd35b1 3 mark II.jpg password fe1d3d2288185b57ba437d4c85ffbe39 4 mark II.jpg Password f668a11a2b1fde18570150af802f17b6

15

No Nama File Ukuran (KB) MD5 Sebelum Disisipkan MD5 Sesudah Diekstraksi Kesimpulan

1 mark I.bmp 96 cc0081a8d2ab9e43 69753630b2f23fea cc0081a8d2ab9e43 69753630b2f23fea tidak berubah

2 mark II.jpg 111 02a66aaaf55ed9d6 91d5f2bcc8a7a646 02a66aaaf55ed9d6 91d5f2bcc8a7a646 tidak berubah

3 mark III.bmp 256 cd898affc1340eb2 bda8e57bcf9bc96c cd898affc1340eb2 bda8e57bcf9bc96c tidak berubah

4 mark IV.jpg 521 ccd9d56f368aea07 d22c2337f9c63ba2 ccd9d56f368aea07 d22c2337f9c63ba2 tidak berubah

5 mark V.bmp 624 afc7da179ef13100 16d6bf9728ed0136 afc7da179ef13100 16d6bf9728ed0136 tidak berubah

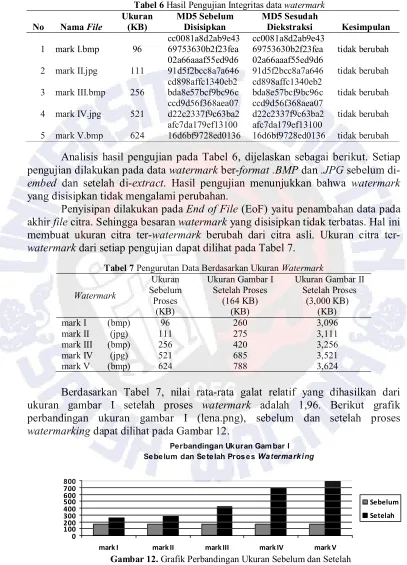

Analisis hasil pengujian pada Tabel 6, dijelaskan sebagai berikut. Setiap pengujian dilakukan pada data watermark ber-format.BMP dan .JPG sebelum di-embed dan setelah di-extract. Hasil pengujian menunjukkan bahwa watermark yang disisipkan tidak mengalami perubahan.

Penyisipan dilakukan pada End of File (EoF) yaitu penambahan data pada akhir file citra. Sehingga besaran watermark yang disisipkan tidak terbatas. Hal ini membuat ukuran citra ter-watermark berubah dari citra asli. Ukuran citra ter-watermark dari setiap pengujian dapat dilihat pada Tabel 7.

Tabel 7 Pengurutan Data Berdasarkan Ukuran Watermark

Watermark

Berdasarkan Tabel 7, nilai rata-rata galat relatif yang dihasilkan dari ukuran gambar I setelah proses watermark adalah 1,96. Berikut grafik perbandingan ukuran gambar I (lena.png), sebelum dan setelah proses watermarking dapat dilihat pada Gambar 12.

16 Sedangkan nilai rata-rata galat relatif yang dihasilkan dari ukuran gambar II setelah proses watermark adalah 0,1. Berikut grafik perbandingan ukuran gambar II (grass.png) sebelum dan setelah proses watermarking dapat dilihat pada Gambar 13.

Gambar 13. Grafik Perbandingan Ukuran Sebelum dan Setelah Proses Watermarking pada Gambar II

Berdasarkan Gambar 12 dan Gambar 13, dapat dijelaskan bahwa gambar II memiliki galat (error) lebih kecil dari gambar I. Selain itu selisih antara ukuran citra ter-watermark dan ukuran citra asli berbanding lurus dengan ukuran watermark. Jadi semakin besar ukuran watermark, maka semakin besar selisih antara ukuran citra ter-watermark dengan ukuran citra asli.

5. Simpulan

Berdasarkan pengujian, pembahasan dan analisis yang telah dilakukan, dapat diambil beberapa kesimpulan sebagai hasil dari Sistem Watermarking Metode End of File (EoF) sebagai berikut: Semua komponen yang dibutuhkan dalam proses watemarking dari citra asli, watermark dan password sangat mempengaruhi nilai hash citra ter-watermark. Maka probabilitas dihasilkan nilai hash yang sama sangatlah kecil, mengingat para pengguna (pemilik hak cipta) memiliki citra asli, watermark, dan password yang berbeda-beda. Penyisipan dilakukan pada End Of File (EoF), dengan cara menambahkan watermark pada akhir file citra. Sehingga besar ukuran watermark tidak terbatas, namun menyebabkan ukuran citra ter-watermark lebih besar dari ukuran citra asli. Selisih ukuran file antara citra asli dengan citra ter-watermark merupakan besar ukuran filewatermark setelah mengalami enkripsi Rijndael. Untuk penelitian selanjutnya, disarankan dibuat sebuah proses kompresi file sehingga ukuran file watermark akan menjadi lebih kecil.

6. Daftar Pustaka

[1] Fahmi. 2007. “Studi Dan Implementasi Watermarking Citra Digital Dengan Menggunakan Fungsi Hash”. Teknik Informatika. ITB Bandung. [2] Krisnawati. 2008. “Metode Least Significant Bit (LSB) dan End of File

17 [3] Nahumury, Astriyer. 2011. “Implementasi penggabungan Steganografi, Hash MD5, danEnkripsi AES pada file video MKV”. Teknik Informatika. Universitas Kristen Satya Wacana Salatiga.

[4] Utami, Ema, & Sukrino.2007. “Implementasi Steganografi dengan Gabungan Enkripsi Rijndael, Shift Cipher dan Fungsi Hash MD5”. Teknik Informatika. STMIK AMIKOM Yogyakarta.

[5] Lung, Chan & Rinaldi Munir. 2004. “Studi dan Implementasi Advanced Encryption Standard dengan Empat Mode Block Cipher”. Departemen Teknik Informatika, Institut Teknologi Bandung.

[6] Avanzi, Roberto & Liam Keliher. 2008. "Selected Areas in Cryptography". Canada : Springer

[7] Talisadika. Metode Numerik. https://talisadikamaifa.files.wordpress.com/ 2012/10/metode-numerik.doc. Diakses tanggal 13 Oktober 2013.

[8] Portable Network Graphics (PNG) Specification (Second Edition): 11.2.2 IHDR Image header. http://www.w3.org/TR/PNG/#11IHDR. Diakses tanggal 10 Oktober 2013.

![Tabel 1 Perbandingan Metode EoF dan LSB [2]](https://thumb-ap.123doks.com/thumbv2/123dok/4016779.1960199/12.612.108.512.163.401/tabel-perbandingan-metode-eof-dan-lsb.webp)

![Gambar 2 Algoritma MD5 [6]](https://thumb-ap.123doks.com/thumbv2/123dok/4016779.1960199/13.612.104.516.230.385/gambar-algoritma-md.webp)

![Gambar 3 S-Box [3]](https://thumb-ap.123doks.com/thumbv2/123dok/4016779.1960199/14.612.102.512.270.593/gambar-s-box.webp)

![Gambar 7. Skema Enkripsi dan Dekripsi dengan Mode CBC [5]](https://thumb-ap.123doks.com/thumbv2/123dok/4016779.1960199/16.612.106.516.189.622/gambar-skema-enkripsi-dan-dekripsi-dengan-mode-cbc.webp)