1

SISTEM KEAMANAN DAN KEHANDALAN JARINGAN

Network Security Assessment

Kelompok 4

Disusun Oleh :

Haidar Afkar A

(4313030009)

M. Abdul Aziz

(4313030013)

Satria Ramadhan

(4313030023)

BM-6A

PROGRAM STUDI BROADBAND MULTIMEDIA

JURUSAN TEKNIK ELEKTRO

POLITEKNIK NEGERI JAKARTA

DEPOK

2

DAFTAR ISI

Halaman Judul ...1

Daftar Isi ...2

1.1 Latar Belakang dan Pembelajaran ...3

1.2 Dasar Teori ...13

1.3 Tujuan Scanning ...15

1.4 Pengerjaan dan Analisa ...15

1.5 Kesimpulan ...24

3

Network Security Assessment

Pengujian Public Network Untuk Website www.pnj.ac.id

1.1Latar Belakang dan Pembelajaran

1.1.1. Keamanan Jaringan

Satu hal yang perlu diingat bahwa tidak ada jaringan yang anti sadap atau tidak ada jaringan komputer yang benar-benar aman. Sifat dari jaringan adalah melakukan komunikasi. Setiap komunikasi dapat jatuh ke tangan orang lain dan disalahgunakan. Sistem keamanan membantu mengamankan jaringan tanpa menghalangi penggunaannya dan menempatkan antisipasi ketika jaringan berhasil ditembus. Selain itu, pastikan bahwa user dalam jaringan memiliki pengetahuan yang cukup mengenai keamanan dan pastikan bahwa mereka menerima dan memahami rencana keamanan yang Anda buat. Jika mereka tidak memahami hal tersebut, maka mereka akan menciptakan lubang (hole) keamanan pada jaringan.

Ada dua elemen utama pembentuk keamanan jaringan :

Tembok pengamanan, baik secara fisik maupun maya, yang ditaruh diantara piranti dan layanan jaringan yang digunakan dan orang-orang yang akan berbuat jahat.

Rencana pengamanan, yang akan diimplementasikan bersama dengan user lainnya, untuk menjaga agar sistem tidak bisa ditembus dari luar.

Segi-segi keamanan didefinisikan dari kelima point ini.

a. Confidentiality Mensyaratkan bahwa informasi (data) hanya bisa diakses oleh pihak yang memiliki wewenang.

b. Integrity Mensyaratkan bahwa informasi hanya dapat diubah oleh pihak yang memiliki wewenang.

c. Availability Mensyaratkan bahwa informasi tersedia untuk pihak yang memiliki wewenang ketika dibutuhkan.

d. Authentication Mensyaratkan bahwa pengirim suatu informasi dapat diidentifikasi dengan benar dan ada jaminan bahwa identitas yang didapat tidak palsu.

4

Serangan (gangguan) terhadap keamanan dapat dikategorikan dalam empat kategori utama : a. Interruption

Suatu aset dari suatu sistem diserang sehingga menjadi tidak tersedia atau tidak dapat dipakai oleh yang berwenang. Contohnya adalah perusakan/modifikasi terhadap piranti keras atau saluran jaringan.

b. Interception

Suatu pihak yang tidak berwenang mendapatkan akses pada suatu aset. Pihak yang dimaksud bisa berupa orang, program, atau sistem yang lain. Contohnya adalah penyadapan terhadap data dalam suatu jaringan.

c. Modification

Suatu pihak yang tidak berwenang dapat melakukan perubahan terhadap suatu aset. Contohnya adalah perubahan nilai pada file data, modifikasi program sehingga berjalan dengan tidak semestinya, dan modifikasi pesan yang sedang ditransmisikan dalam jaringan.

d. Fabrication

Suatu pihak yang tidak berwenang menyisipkan objek palsu ke dalam sistem. Contohnya adalah pengiriman pesan palsu kepada orang lain.

Ada beberapa prinsip yang perlu dihindari dalam menangani masalah keamanan :

diam dan semua akan baik-baik saja

sembunyi dan mereka tidak akan dapat menemukan anda

teknologi yang digunakan kompleks/rumit, artinya aman

1.1.2. Kepedulian Masalah Jaringan

5

Security Policy

Sebelum melanjutkan implementasi ke tingkat yang lebih jauh sebaiknya ditentukan dulu apa yang hendak dilindungi dan dilindungi dari siapa. Beberapa pertanyaan berikut dapat membantu penentuan kebijakan keamanan yang diambil.

1. Informasi apa yang dianggap rahasia atau sensitif ? 2. Anda melindungi sistem anda dari siapa ?

3. Apakah anda membutuhkan akses jarak jauh? 4. Apakah password dan enkripsi cukup melindungi ? 5. Apakah anda butuh akses internet?

6. Tindakan apa yang anda lakukan jika ternyata sistem anda dibobol?

Serta masih banyak pertanyaan lain tergantung bentuk organisasi yang anda kelola.

Kebijaksanaan keamanan tergantung sebesar apa anda percaya orang lain, di dalam ataupun di luar organisasi anda. Kebijakan haruslah merupakan keseimbangan antara mengijinkan user untuk mengakses informasi yang dibutuhkan dengan tetap menjaga keamanan sistem.

Keamanan Secara Fisik

Fisik dalam bagian ini diartikan sebagai situasi di mana seseorang dapat masuk ke dalam ruangan server/jaringan dan dapat mengakses piranti tersebut secara illegal. Orang yang tidak berkepentingan ini bisa saja seorang tamu, staf pembersih, kurir pengantar paket, dan lainnya yang dapat masuk ke ruangan tersebut dan mengutak-atik piranti yang ada. Apabila seseorang memiliki akses terhadap ruangan tersebut, orang tersebut bisa saja memasang program trojan horse di komputer, melakukan booting dari floppy disk, atau mencuri data-data penting (seperti file password) dan membongkarnya di tempat yang lebih aman.

6

BIOS Security

Sebenarnya seorang admin direkomendasikan men-disable boot dari floppy. Atau bisa dilakukan dengan membuat password pada BIOS dan memasang boot password.

Password Attack

Banyak orang menyimpan informasi pentingnya pada komputer dan seringkali sebuah password hal yang mencegah orang lain untuk melihatnya. Untuk menghindari serangan password maka sebaiknya user menggunakan password yang cukup baik. Petunjuk pemilihan password :

Semua password harus terdiri dari paling sedikit 7 karakter.

Masukkan kombinasi huruf, angka, dan tanda baca sebanyak mungkin dengan catatan bahwa password tetap mudah untuk diingat. Salah satu caranya adalah mengkombinasikan kata-kata acak dengan tanda baca atau dengan mengkombinasikan kata-kata dengan angka. Contoh : rasa#melon@manis, komputer0digital1, kurang<lebih>2001

Gunakan huruf pertama frasa yang gampang diingat. Contoh: dilarang parkir antara pukul 7 pagi hingga pukul 8 sore dpap7php8s, tidak ada sistem yang benar-benar aman dalam konteks jaringan tasybbadkj

Gunakan angka atau tanda baca untuk menggantikan huruf di password. Contoh : keberhasilan k3b3rh45!l4n

Gantilah password secara teratur

Malicious Code

Malicious code bisa berupa virus, trojan atau worm, biasanya berupa kode instruksi yang akan memberatkan sistem sehingga performansi sistem menurun. Cara mengantisipasinya bisa dilihat pada 6 contoh berikut :

1. berikan kesadaran pada user tentang ancaman virus.

7

3. ajarkan dan latih user cara menggunakan program anti virus

4. sebagai admin sebaiknya selalu mengupdate program anti-virus dan database virus 5. Biasakan para user untuk TIDAK membuka file attachment email atau file apapun

dari floppy sebelum 110 % yakin atau tidak attachment/file tsb “bersih”. 6. Pastikan kebijakan kemanan anda up to date.

Sniffer

Sniffer adalah sebuah device penyadapan komunikasi jaringan komputer dengan memanfaatkan mode premicious pada ethernet. Karena jaringan komunikasi komputer terdiri dari data biner acak maka sniffer ini biasanya memiliki penganalisis protokol sehingga data biner acak dapat dipecahkan. Fungsi sniffer bagi pengelola bisa untuk pemeliharaan jaringan, bagi orang luar bisa untuk menjebol sistem.

Cara paling mudah untuk mengantisipasi Sniffer adalah menggunakan aplikasi yang secure, misal : ssh, ssl, secureftp dan lain-lain

Scanner

Layanan jaringan (network service) yang berbeda berjalan pada port yang berbeda juga. Tiap layanan jaringan berjalan pada alamat jaringan tertentu (mis. 167.205.48.130) dan mendengarkan (listening) pada satu atau lebih port (antara 0 hingga 65535). Keduanya membentuk apa yang dinamakan socket address yang mengidentifikasikan secara unik suatu layanan dalam jaringan. Port 0 hingga 1023 yang paling umum dipergunakan didefinisikan sebagai well-known number dalam konvensi UNIX dan dideskripsikan dalam RFC 1700.

8

Mirip dengan port scanner pada bagian sebelumnya, network scanner memberikan informasi mengenai sasaran yang dituju, misalnya saja sistem operasi yang dipergunakan, layanan jaringan yang aktif, jenis mesin yang terhubung ke network, serta konfigurasi jaringan. Terkadang, network scanner juga mengintegrasikan port scanner dalam aplikasinya. Tool ini berguna untuk mencari informasi mengenai target sebanyak mungkin sebelum melakukan serangan yang sebenarnya. Dengan mengetahui kondisi dan konfigurasi jaringan, seseorang akan lebih mudah masuk dan merusak sistem.

Contoh scanner : Nmap, Netcat, NetScan Tools Pro 2000, SuperScan

Spoofing

Spoofing (penyamaran) biasa dilakukan oleh pihak yang tidak bertanggungjawab untuk menggunakan fasilitas dan resource sistem. Spoofing adalah teknik melakukan penyamaran sehingga terdeteksi sebagai identitas yang bukan sebenarnya, misal : menyamar sebagai IP tertentu, nama komputer bahkan e-mail address tertentu. Antisipasinya dapat dilakukan dengan menggunakan aplikasi firewall.

Denial of Service

9

Dalam serangan DoS, sesorang dapat melakukan sesuatu yang mengganggu kinerja dan operasi jaringan atau server. Akibat dari serangan ini adalah lambatnya server atau jaringan dalam merespons, atau bahkan bisa menyebabkan crash. Serangan DoS mengganggu user yang sah untuk mendapatkan layanan yang sah, namun tidak memungkinkan cracker masuk ke dalam sistem jaringan yang ada. Namun, serangan semacam ini terhadap server yang menangani kegiatan e-commerce akan dapat berakibat kerugian dalam bentuk finansial.

1.1.3. Enkripsi Untuk Keamanan Data Pada Jaringan

Salah satu hal yang penting dalam komunikasi menggunakan computer untuk menjamin kerahasian data adalah enkripsi. Enkripsi dalah sebuah proses yang melakukan perubahan sebuah kode dari yang bisa dimengerti menjadi sebuah kode yang tidak bisa dimengerti (tidak terbaca). Enkripsi dapat diartikan sebagai kode atau chiper. Sebuah sistem pengkodean menggunakan suatu table atau kamus yang telah didefinisikan untuk mengganti kata dari informasi atau yang merupakan bagian dari informasi yang dikirim. Sebuah chiper menggunakan suatu algoritma yang dapat mengkodekan semua aliran data (stream) bit dari sebuah pesan menjadi cryptogram yang tidak dimengerti (unitelligible). Karena teknik cipher merupakan suatu sistem yang telah siap untuk di automasi, maka teknik ini digunakan dalam sistem keamanan komputer dan network.

Pada bagian selanjutnya kita akan membahas berbagai macam teknik enkripsi yang biasa digunakan dalam sistem sekuriti dari sistem komputer dan network.

A. Enkripsi Konvensional.

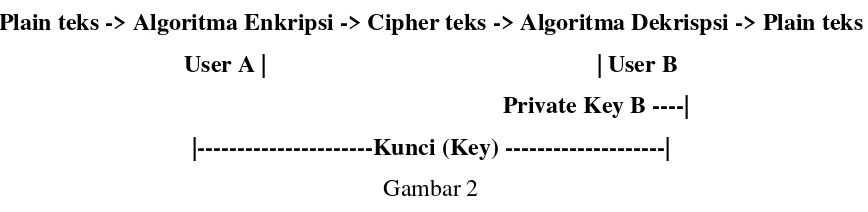

Proses enkripsi ini dapat digambarkan sebagai berikut :

Plain teks -> Algoritma Enkripsi -> Cipher teks ->Algoritma Dekrispsi -> Plain teks User A | | User B

|---Kunci (Key) ---|

Gambar 1

10

disimbolkan dengan cipher teks. Proses enkripsi terdiri dari dua yaitu algoritma dan kunci. Kunci biasanya merupakan suatu string bit yang pendek yang mengontrol algoritma. Algoritma enkripsi akan menghasilkan hasil yang berbeda tergantung pada kunci yang digunakan. Mengubah kunci dari enkripsi akan mengubah output dari algortima enkripsi.

Sekali cipher teks telah dihasilkan, kemudian ditransmisikan. Pada bagian penerima selanjutnya cipher teks yang diterima diubah kembali ke plain teks dengan algoritma dan dan kunci yang sama.

Keamanan dari enkripsi konvensional bergantung pada beberapa faktor. Pertama algoritma enkripsi harus cukup kuat sehingga menjadikan sangat sulit untuk mendekripsi cipher teks dengan dasar cipher teks tersebut. Lebih jauh dari itu keamanan dari algoritma enkripsi konvensional bergantung pada kerahasian dari kuncinya bukan algoritmanya. Yaitu dengan asumsi bahwa adalah sangat tidak praktis untuk mendekripsikan informasi dengan dasar cipher teks dan pengetahuan tentang algoritma diskripsi / enkripsi. Atau dengan kata lain, kita tidak perlu menjaga kerahasiaan dari algoritma tetapi cukup dengan kerahasiaan kuncinya.

Manfaat dari konvensional enkripsi algoritma adalah kemudahan dalam penggunaan secara luas. Dengan kenyataan bahwa algoritma ini tidak perlu dijaga kerahasiaannya dengan maksud bahwa pembuat dapat dan mampu membuat suatu implementasi dalam bentuk chip dengan harga yang murah. Chips ini dapat tersedia secara luas dan disediakan pula untuk beberapa jenis produk. Dengan penggunaan dari enkripsi konvensional, prinsip keamanan adalah menjadi menjaga keamanan dari kunci.

11

B. Enkripsi Public-Key

Salah satu yang menjadi kesulitan utama dari enkripsi konvensional adalah perlunya untuk mendistribusikan kunci yang digunakan dalam keadaan aman. Sebuah cara yang tepat telah diketemukan untuk mengatasi kelemahan ini dengan suatu model enkripsi yang secara mengejutkan tidak memerlukan sebuah kunci untuk didistribusikan. Metode ini dikenal dengan nama enkripsi public-key dan pertama kali diperkenalkan pada tahun 1976.

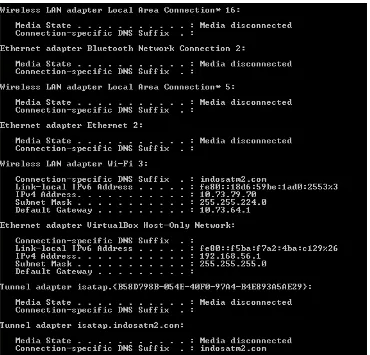

Plain teks -> Algoritma Enkripsi -> Cipher teks -> Algoritma Dekrispsi -> Plain teks

User A | | User B

Private Key B ----|

|---Kunci (Key) ---|

Gambar 2

Algoritma tersebut seperti yang digambarkan pada gambar diatas. Untuk enkripsi konvensional, kunci yang digunakan pada prosen enkripsi dan dekripsi adalah sama. Tetapi ini bukanlah kondisi sesungguhnya yang diperlukan. Namun adalah dimungkinkan untuk membangun suatu algoritma yang menggunakan satu kunci untuk enkripsi dan pasangannya, kunci yang berbeda, untuk dekripsi. Lebih jauh lagi adalah mungkin untuk menciptakan suatu algoritma yang mana pengetahuan tentang algoritma enkripsi ditambah kunci enkripsi tidak cukup untuk menentukan kunci dekrispi. Sehingga teknik berikut ini akan dapat dilakukan :

1. Masing - masing dari sistem dalam network akan menciptakan sepasang kunci yang digunakan untuk enkripsi dan dekripsi dari informasi yang diterima.

2. Masing - masing dari sistem akan menerbitkan kunci enkripsinya ( public key ) dengan memasang dalam register umum atau file, sedang pasangannya tetap dijaga sebagai kunci pribadi ( private key ).

3. Jika A ingin mengisim pesan kepada B, maka A akan mengenkripsi pesannya dengan kunci publik dari B.

12

Seperti yang kita lihat, public-key memecahkan masalah pendistribusian karena tidak diperlukan suatu kunci untuk didistribusikan. Semua partisipan mempunyai akses ke kunci publik ( public key ) dan kunci pribadi dihasilkan secara lokal oleh setiap partisipan sehingga tidak perlu untuk didistribusikan. Selama sistem mengontrol masing - masing private key dengan baik maka komunikasi menjadi komunikasi yang aman. Setiap sistem mengubah private key pasangannya public key akan menggantikan public key yang lama. Yang menjadi kelemahan dari metode enkripsi publik key adalah jika dibandingkan dengan metode enkripsi konvensional algoritma enkripsi ini mempunyai algoritma yang lebih komplek. Sehingga untuk perbandingan ukuran dan harga dari hardware, metode publik key akan menghasilkan performance yang lebih rendah. Tabel berikut ini akan memperlihatkan berbagai aspek penting dari enkripsi konvensional dan public key.

Enkripsi Konvensional

Yang dibutuhkan untuk bekerja :

1. Algoritma yang sama dengan kunci yang sama dapat digunakan untuk proses dekripsi - enkripsi.

2. Pengirim dan penerima harus membagi algoritma dan kunci yang sama.

Yang dibutuhkan untuk keamanan :

1. Kunci harus dirahasiakan.

2. Adalah tidak mungkin atau sangat tidak praktis untuk menerjemahkan informasi yang telah dienkripsi.

3. Pengetahuan tentang algoritma dan sample dari kata yang terenkripsi tidak mencukupi untu menentukan kunc.

Enkripsi Public Key

Yang dibutuhkan untuk bekerja :

1. Algoritma yang digunakan untuk enkripsi dan dekripsi dengan sepasang kunci, satu untuk enkripsi satu untuk dekripsi.

13

Yang dibutuhkan untuk keamanan :

1. Salah satu dari kunci harus dirahasiakan.

2. Adalah tidak mungkin atau sangat tidak praktis untuk menerjemahkan informasi yang telah dienkripsi.

3. Pengetahuan tentang algoritma dan sample dari kata yang terenkripsi tidak mencukupi untu menentukan kunci.

1.2. Dasar Teori

a. Network Scanning

14

b. Port Scanning

Port scanning diklasifikan sebagai suatu tipe serangan karena kadangkala, jika suatu sistem komputer terpengaruh terlalu banyak dengan suatu port scan, seseorang dapat menganggap hal ini bukan sekedar port scan, tapi juga suatu serangan Denial-of-Service, yang dilakukan berulang kali. Port scanning adalah sebuah aktivitas untuk mendapatkan informasi yang menyeluruh mengenai status port (biasanya port TCP) pada sebuah host. Dengan port scanning, seseorang dapat mengetahui port-port mana saja yang terbuka pada sebuah host. Beberapa contoh port scanning yaitu Nmap, maka target akan mengembalikan SYN/ACK paket. Apabila paket RSET atau dalam waktu tertentu tidak diterima jawaban apa-apa, Timeout, maka dapat diambil kesimpulan target port dalam keadaan tertutup. Walaupun sebenarnya, hal ini dapat saja diakibatkan oleh firewall atau filtering lainnya di komputer target. Selanjutnya TCP Syn Scan, Dengan mengirimkan paket RSET sebelum koneksi TCP terjadi, server target tidak sempat mengambil log dari komunikasi waktu scan dilakukan. Apabila port dalam keadaan tertutup, kondisinya sama dengan pada saat TCP Connect Scan. Selanjutnya UDP Scan (ICMP Port Unreach), Metode terakhir di sini adalah dengan menggunakan UDP paket. Port dianggap terbuka apabila tidak ada jawaban dari komputer target. Dan, apabila port dalam keadaan tertutup, maka komputer target akan mengirimkan paket ICMP Port Unreachable, seperti terlihat pada gambar. Hanya saja, di beberapa network yang menggunakan firewall atau filtering lainnya, paket ini tidak diteruskan ke luar network

c. Vulnerability Scanning

15

jaringan menggunakanVulnerability Assessment tool. Hasil Vulnerability Assessment (VA) jauh berbeda dengan pentest blackbox dan greybox. Kedua jenis pentest ini tidak mampu memberikan hasil yang komprehensif karena tidak seluruh potensi kerentanan kritis akan teridentifikasi. Bahkan ditemukan dalam banyak kasus, hasil pentest blackbox melaporkan tidak adanya kelemahan kritis, namun saat dilakukan Vulnerability Assessment (VA) terdapat beberapa kelemahan kritis

1.3. Tujuan Scanning

a. Mempelajari tentang dasar-dasar dari scanning

b. Mempelajari tentang network scanning, port scanning dan vulnerability Scanning c. Mengetahui port yang aktif pada port scanner

d. Mengetahui jalur network yang aktif menuju site tujuan e. Mengetahui vulnerability scanning pada site yang terdeteksi

1.4. Pengerjaan Scanning dan Analisa

Pada pengerjaan scanning kelompok kami melakukan target tujuan site yaitu www.pnj.ac.id dan menggunakan www.google.com sebagai network scanningnya, berikut ini ialah report yang dilakukan.

a. Network Scanning

16

Gambar 1. Nilai Config IP pada Komputer Nilai IPv4 yang digunakan : 10.73.79.70

Hasil Traceroute ke tujuan site www.google.com menggunakan wifi indosat m2.

17

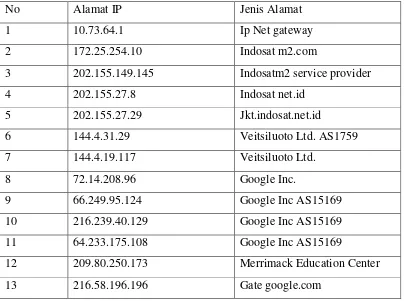

Tabel 1. Traceroute Network Scanning No Alamat IP Jenis Alamat 1 10.73.64.1 Ip Net gateway 2 172.25.254.10 Indosat m2.com

3 202.155.149.145 Indosatm2 service provider 4 202.155.27.8 Indosat net.id

5 202.155.27.29 Jkt.indosat.net.id

6 144.4.31.29 Veitsiluoto Ltd. AS1759 7 144.4.19.117 Veitsiluoto Ltd.

8 72.14.208.96 Google Inc.

9 66.249.95.124 Google Inc AS15169 10 216.239.40.129 Google Inc AS15169 11 64.233.175.108 Google Inc AS15169

12 209.80.250.173 Merrimack Education Center 13 216.58.196.196 Gate google.com

18

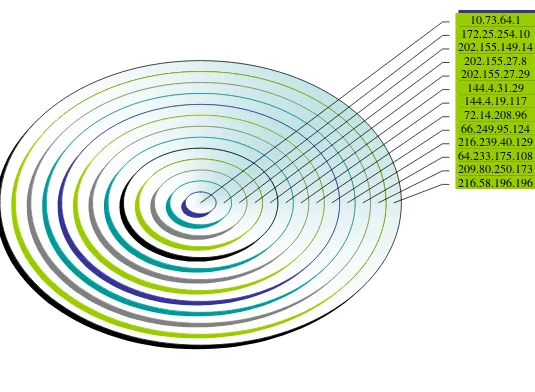

Gambar 3. Desain Topologi Network Scanning Analisa :

Pada pengerjaan network scanning. Site yang ingin diketahui jalur traceroutenya dari hotspot source ialah site: www.google.com (216.58.196.196). Pada pengerjaan network scanning ini menggunakan hotspot indosat.m2 yang sifatnya open free. Awal pengerjaan scanning alamat ip dari laptop yang dilakukan ialah 10.73.79.70.

216.58.196.196 209.80.250.173 64.233.175.108 216.239.40.129 66.249.95.124

72.14.208.96 144.4.19.117 144.4.31.29 202.155.27.29

202.155.27.8 202.155.149.14

19

Setelah itu masuk menuju gerbang ip gateway yaitu 10.73.64.1 selanjutnya masuk menuju indosat m2.com atau jalur indosat yang digunakan sebagai titik hotspot untuk melakukan scanning network yaitu :

2 172.25.254.10 Indosat m2.com

3 202.155.149.145 Indosatm2 service provider 4 202.155.27.8 Indosat net.id

5 202.155.27.29 Jkt.indosat.net.id

Inilah route indosat.m2 (sebagai penyedia provider) yang dilalui oleh network saat melakukan akses (sistem ping) yang saat itu dilakukan. Selanjutnya masuk ke dalam site atau jaringan penghubung dan site dari google.inc itu sendiri yaitu :

6 144.4.31.29 Veitsiluoto Ltd. AS1759 7 144.4.19.117 Veitsiluoto Ltd.

8 72.14.208.96 Google Inc.

9 66.249.95.124 Google Inc AS15169 10 216.239.40.129 Google Inc AS15169 11 64.233.175.108 Google Inc AS15169

Setelah itu masuk ke dalam site yang lain (jalur penghubung) dari pusat ke inti, dan akhirnya menuju gerbang gate google yang terdekat (yang dituju)

12 209.80.250.173 Merrimack Education Center 13 216.58.196.196 Gate google.com

20

b.Port Scanning

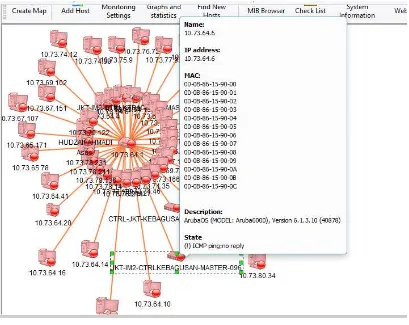

Pada Port Scanning, menggunakan tools NMAP, Lan State, dan cmd. Pada cmd, dengan melakukan proses ping ke alamat ip yang tersedia saat terlihat tabel dan gambarnya pada Link State. Berikut ini ialah hasil gambar report yang dilakukan.

21

Gambar 5. Penggambaran Port melalui NMAP

22

Analisa :

Pada penggambaran port scanning melakukan Lan State, dapat dilihat banyak port yang terdeteksi disekitar dari network tersebut. Beberapa nilai ip dapat tercapture dan didapatkan beberapa deskripsi yang tersedia dan memiliki beberapa penjelasan umum dari nilai ip tersebut.

Gambar 7. Rincian dari salah satu network pada Lan State

Pada bagian ini juga dapat diatur topologi jaringan sekitar yang berada didekat user. Sehingga kita dapat mengetahui dan dapat melakukan cek dengan menggunakan ping pada cmd. c. Vulnerability Scanning

23

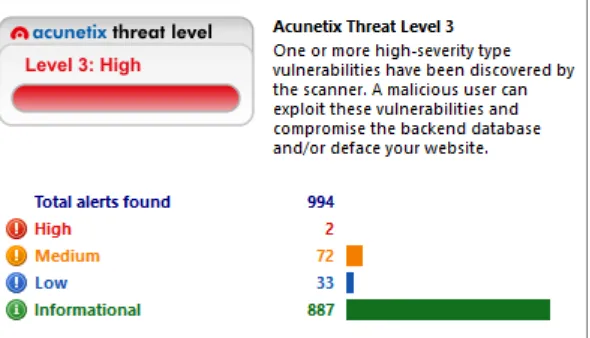

Gambar 8. Analisa Threat level untuk site www.pnj.ac.id

Gambar 9. Hasil data dari Vulnerability

Analisa :

24

Gambar 10. Content dari Vulnerability

Pada gambar tersedia spesifikasi yang dapat dilihat mulai dari sifat HTTP, content type, connection, X-Powered, server yang didapati, sampai dengan nilai dari content length yang tersedia. Pada spesifikasi diatas dapat diketahui bahwa server bersifat baik, menggunakan server cloudflare-nginx dan memiliki content length sebesar 12793. Dapat disimpulkan masih terdapat banyak celah dari sisi network dan vulnerability tetapi untuk keseluruhan server berjalan baik.

Kesimpulan

25

Daftar Pustaka

- http://bgp.he.net/

- http://news.palcomtech.com/wpcontent/uploads/2013/06/Jurnal_Kosari_Desai ndanImplementasi.pdf

- https://www.google.co.id/url?sa=t&rct=j&q=&esrc=s&source=web&cd=3&ca d=rja&uact=8&ved=0ahUKEwj0oP3yvpPNAhULvY8KHeZqA1QQFgg0MA I&url=http%3A%2F%2F222.124.154.59%2Fpolitala%2F1.%2520Jurusan%2 FTeknik%2520Informatika%2F1.%2520Data%2520Dosen%2520dan%2520S taff%2F8.%2520Hendrik%2520S.%2520U%2C%2520ST%2C.MMSI%2FMa teri%2520Kuliah%2FKeamanan%2520Jaringan%2FPraktikum%2Fmodul%25 202%2520Network%2520Scanning%2520Rev.doc&usg=AFQjCNFytLerw7h aNCuHQqLVHm6f0hn0rg&sig2=SZNkcdgESKxa6FnZvBixbQ&bvm=bv.12 3664746,d.c2I

- https://www.google.co.id/webhp?sourceid=chrome-

instant&ion=1&espv=2&ie=UTF-8#q=penjelasan%20tentang%20network%20scanning

- https://www.google.co.id/url?sa=t&rct=j&q=&esrc=s&source=web&cd=2&ca d=rja&uact=8&ved=0ahUKEwja4IqrjJPNAhXMpY8KHQ4bB7YQFggiMAE &url=http%3A%2F%2Fjurisya.staff.gunadarma.ac.id%2FDownloads%2Ffiles