13

LANDASAN TEORI

2.1 Tek nologi Informasi

M enurut Williams dan Sawyer, teknologi informasi adalah setiap teknologi yang membantu, menghasilkan, memanipulasi, menyimpan, berkomunikasi, dan/atau menyebarkan informasi. Dan sisi lain, menurut O’brien (2005), teknologi informasi adalah hardware, software, telekomunikasi, manajemen database, dan teknologi pemrosesan informasi lainnya yang digunakan dalam sistem informasi berbasis komputer.

2.2 In fraks truk tu r Tek nol ogi Informasi

M enurut Williams dan Sawyer ada dua kategori dasar dalam teknologi informasi, yaitu hardware dan software.

2.2.1 Hardware

Hardware adalah semua mesin peralatan di komputer yang juga sering dikenal sebagai sistem komputer. Ada 6 kategori dasar dalam sistem komputer, yaitu :

1. Input. Yang berkaitan dengan peralatan, proses, atau saluran yang dilibatkan dalam pemasukan data ke sistem pemrosesan data. Alat input komputer mencakup keyboard, layar sentuh, pena, mouse, dan lain-lan. Alat –alat tersebut mengonversi data ke dalam bentuk

elektronik dengan entri langsung atau melalui jaringan telekomunikasi ke dalam sistem komputer.

2. Proses. Central processing unit (CPU) adalah komponen pemrosesan utama dari sistem komputer

3. Storage. Fungsi storage dari sistem komputer berada pada sirkuit penyimpanan dari unit penyimpanan primer (primary storage unit) atau memori, yang didukung oleh alat penyimpanan sekunder (secondary storage), seperti disket, magnetis, dan disk drive optical. 4. Output. Berkaitan dengan peralatan, proses, atau saluran yang

dilibatkan dalam transfer data atau informasi ke luar dari sistem pemrosesan informasi. Alat output dari sistem komputer mencakup unit tampilan visual, printer, unit respons audio, dan lain-lain. Alat-alat ini mengubah informasi elektronik yang dihasilkan oleh sistem komputer menjadi bentuk yang dapat dipresentasikan ke pemakai. 5. Komunikasi. Yang berkaitan dengan pengiriman informasi dan

menerima informasi dari orang atau komputer lain dalam satu jaringan. Contohnya, modem.

6. Connecting hardware. Termasuk hal-hal seperti terminal paralel yang menghubungkan printer, kabel penghubung yang menghubungkan printer ke terminal paralel dan peralatan penghubung internal yang sebagian besar termasuk alat pengantar untuk perjalanan informasi dari satu bagian hardware ke bagian lainnya.

2.2.2 S oftware

M enurut Williams and Sawyer, software adalah program yang secara elektronik mengkodekan intruksi yang memberitahukan hardware komputer untuk melakukan tugas. Ada 2 tipe utama dari software, yaitu application software dan system software. Application software manajemen risiko berkaitan dengan potensi kerugian, termasuk kerugian ekonomi, penderitaan manusia, atau yang dapat mencegah organisasi dari yang untuk mencapai tujuannya sedangkan system software memungkinkan perangkat lunak aplikasi untuk berinteraksi dengan komputer dan membantu komputer mengelola sumber daya internal dan eksternal.

System software dibagi menjadi 2 sistem yakni : operating system dan utility software. Operating system software adalah komponen utama dari perangkat lunak sistem dalam sistem komputer, sedangkan Utility software umumnya digunakan untuk mendukung, meningkatkan, atau memperluas program yang ada dalam sistem komputer.

2.2.3 Jarin gan Kompu te r

M enurut Williams and Sawyer, jaringan dapat juga disebut jaringan komunikasi sistem komputer yang saling berhubungan, telepon, atau perangkat komunikasi yang dapat berkomunikasi dengan satu sama lain dan berbagi aplikasi dan data. Jaringan komputer menjadi penting bagi manusia dan organisasinya karena jaringan komputer mempunyai tujuan yang menguntungkan bagi mereka. Beberapa manfaat dari jaringan komputer adalah :

1. Pembagian perangkat periferal: perangkat periferal seperti printer laser, disk driver, dan scanner biasanya sangat mahal. Akibatnya, untuk menjadi dasar pengadaannya, manajemen memaksimalkan penggunaan mereka. Biasanya, cara terbaik untuk melakukan ini adalah menghubungkan ke jaringan peripheral yang melayani beberapa pengguna komputer.

2. Pembagian Program & Data: seluruh program, peralatan dan data yang dapat digunakan oleh setiap orang yang ada dijaringan tanpa dipengaruhi lokasi sumber dan pemakai.

3. komunikasi yang baik: memungkinkan kerjasama antar orang-orang yang saling berjauhan melalui jaringan komputer baik untuk bertukar data maupun berkomunikasi.

4. Keamanan Informasi: sebelum jaringan menjadi hal yang umum, bisa saja sebuah data informasi hanya dimiliki oleh satu karyawan saja, yang disimpan di komputer yang bersangkutan. Apabila karyawan tesebut diberhentikan, atau kantor yang bersangkutan mengalami bencana kebakaran atau banjir, maka kantor tersebut akan kehilangan data informasi tersebut. Sekarang ini data-data tersebut dibuat cadangan atau digandakan pada perangkat penyimpanan jaringan yang dapat diakses oleh karyawan lain.

5. Akses ke dalam database : jaringan memungkinkan pengguna untuk memanfaatkan berbagai database, apapun database perusahaan swasta atau database publik secara online melalui internet tersedia.

Berdasarkan tinjauan dari rentang geografis yang dicakup oleh suatu jaringan, jaringan komputer terbagi menjadi 5 jenis, yaitu : WAN (Wide Area Network), M AN (Metropolitan Area Network), LAN ( Local Area Network), HAN (Home Area Network), PAN ( Personal Area Network).

1. WAN adalah jaringan komunikasi yang mencakup area geografis yang luas. Contohnya jaringan komputer antarwilayah, antarkota, atau bahkan antarnegara. WAN digunakan untuk menghubungkan jaringan lokal yang satu dengan jaringan lokal yang lain sehingga pengguna atau komputer di lokasi yang satu dapat berkomunikasi dengan pengguna dan komputer di lokasi yang lain.

2. MAN adalah jaringan komunikasi yang mencakup sebuah kota atau pinggiran kota. Jangkauan dari M AN ini antara 10 hingga 50 km. MAN ini merupakan jaringan yang tepat untuk membangun jaringan antar kantor-kantor dalam satu kota, antara pabrik/instansi, dan kantor pusat yang berada dalam jangkauannya.

3. LAN adalah menghubungkan komputer dan alat di daerah geografis terbatas. Sebagai contoh, jaringan dalam satu kampus yang terpadu atau di sebuah lokasi perusahaan. LAN pada umumnya menggunakan media transmisi berupa kabel (UTP ataupun serat optik), tetapi ada juga yang tidak menggunakan kabel dan disebut sebagai Wireless LAN (WLAN) atau LAN tanpa kabel. Kecepatan LAN berkisar dari 10 M bps sampai 1 Gbps.

4. HAN adalah koneksi dengan menggunakan kabel, atau tanpa kabel (wireless) yang menghubungkan alat digital rumah tangga.

5. PAN adalah koneksi wireless jangka pendek yang menghubungkan elektronik personal seperti handphone, PDA, mp3 player, laptop, pc, dan printer.

2.2.4 In te rne t, In trane t, dan Ek stranet

M enurut Williams dan Sawyer, Internet adalah jaringan komputer yang tumbuh cepat dan terdiri dari jutaan jaringan perusahaan, pendidikan, serta pemerintah yang menghubungkan ratusan juta komputer serta pemakainya di lebih dari 200 negara.

M enurut Williams dan Sawyer, Intranet adalah sebuah jaringan internal dalam organisasi yang menggunakan infrastruktur dan standar internet.

M enurut M cLeod dan Schell (2007,p.117 ), Ekstranet adalah hubungan jaringan yang menggunakan teknologi internet untuk saling menghubungkan intranet suatu bisnis dengan suatu intranet pelanggannya, pemasok, dan mitra bisnis lainya.

2.3 Topol ogi Jarin gan

M enurut O’Brien (2006, p293), ada beberapa jenis dasar dari topologi atau struktur jaringan dalam jaringan telekomunikasi. Topologi-topologi tersebut di antaranya adalah:

1. Topologi BUS

Topologi jaringan BUS adalah suatu jaringan di mana prosesor lokal menggunakan bus bersama, atau saluran komunikasi bersama.

• Node - node dihubungan secara serial sepanjang kabel, dan pada kedua ujung kabel dittutup dengan terminator

• Sangat sederhana dalam instalasi • Sangat ekonomis dalam biaya

• Paket- paket data saling bersimpangan pada suatu kabel

• Tidak diperlukan hub, yang banyak diperlukan adalah Tconnector pada setiap ethernet card.

• Masalah yang sering terjadi adalah jika salah satu node rusak, maka jaringan keseluruhan dapat down, sehingga node tidak bisa berkomunikasi dalam jaringan tersebut

Gambar 2.1 Topologi Bus 2. Topologi Ring

Topologi jaringan cincin mengikat prosesor komputer lokal dalam cincin dengan dasar yang lebih setara.

Karakteristik Topologi Ring, yaitu :

• Node – node dihubungkan secara serial di sepanjang kabel, dengan bentuk jaringan seperti lingkaran

• Sangat sederhana dalam layout seperti jenis topologi bus

• Paket – paket data dapat mengalit dalam satu arah (kekiri atau kekanan) sehingga collision dapat dihindarkan

• Masalah yang dihadapi sama dengan topologi bus, yaitu jika salah satu node rusak maka seleruh node tidak bisa berkomunikasi dalam jaringan tersebut

• Tipe kabel yang digunakan biasanya kabel UTP atau Patch Cable (IBM tipe)

Gambar 2.2 Topologi Ring 3. Topologi Star

Topologi jaringan bintang mengikat komputer pemakai akhir ke satu komputer pusat. Karakteristik Topologi Star, yaitu:

• Setiap node berkomunikasi langsung dengan konsentrator (HUB) • Bila setiap paket data yang masuk ke consentrator (HUB) kemudian

(misalnya memakai hub 32 port), maka kinerja jaringan akan semakin turun

• Sangat mudah dikembangkan

• Jika salah satu ethernet card rusak, atau salah satu kabel pada terminal putus, maka keseluruhan jaringan masih tetap bisa berkomunikasi atau tidak terjadi down pada jaringan keseluruhan tersebut

• Tipe kabel yang digunakan biasanya jenis UTP

Gambar 2.3 Topologi Star 4. Topologi Mesh

Topologi jaringan Mesh menggunakan saluran komunikasi langsung untuk saling menghubungkan beberapa atau semua komputer dalam cincin.

Karakteristik topologi mesh, yaitu:

• Topologi Mesh memiliki hubungan yang berlebihan antara peralatan – peralatan yang ada

• Susunannya pada setiap peralatan yang ada di dalam jaringan saling terhubung satu sama lain

• Jika jumlah peralatan yang terhubung sangat banyak, akan sangat sulit untuk dikendalikan dibandingkan hanya sedikit peralatan saja yang terhubung

Gambar 2.4 Topologi Mesh 2.4 Kon se p Man ajemen Ri sik o

2.4.1 Pen ge rti an Ri sik o

M enurut Djojosoedarso (2005, p.2), istilah risiko sudah biasa dipakai dalam kehidupan kita sehari-hari, yang umumnya sudah dipahami secara intuitif. Akan tetapi, pengertian secara ilmiah dari risiko sampai saat ini masih tetap beragam, di antaranya :

a. Risiko adalah suatu variasi dari hasil- hasil yang dapat terjadi selama periode tertentu ( Arthur Williams dan Richard, M .H).

b. Risiko adalah ketidakpastian (uncertainty) yang mungkin melahirkan peristiwa kerugian ( loss) ( A.Abas Salim).

Dari definisi tersebut, dapat disimpulkan bahwa risiko selalu dihubungkan dengan kemungkinan terjadinya sesuatu yang merugikan yang tidak diduga/tidak diinginkan.

2.4.1.1 Macam-macam Ri sik o

M enurut Djojosoerdarso (2005, p3), risiko dapat dibedakan dengan berbagai macam, antara lain:

1. M enurut sifat risiko dapat dibedakan ke dalam:

a. Risiko yang tidak disengaja (risiko murni) adalah risiko yang apabila terjadi tentu menimbulkan kerugian dan terjadinya tanpa disengaja. M isalnya risiko terjadi nya kebakaran, bencana alam, pencurian, pengegelapan, pengacauan, dan sebagainya.

b. Risiko yang disengaja (risiko spekulatif) adalah ris iko yang disengaja ditimbulkan oleh yang bersangkutan agar terjadinya ketidakpastian memberikan keuntungan kepadanya. M isalnya, risiko utang-piutang, perjudian, perdagangan berjangka (hedging), dan sebagainya.

c. Risiko fundamental adalah risiko yang tidak dapat dilimpahkan kepada seseorang dan yang menderita tidak hanya satu atau beberapa orang saja, tetapi banyak orang. Seperti banjir, angin topan, dan sebagainya.

d. Risiko khusus adalah risiko yang bersumber pada peristiwa mandiri dan umumnya mudah diketahui penyebabnya, seperti kapal kandas, pesawat jatuh, tabrakan mobil, dan sebagainya. e. Risiko dinamis adalah risiko yang timbul karena perkembangan

dan kemajuan (dinamika) masyarakat di bidang ekonomi, ilmu dan teknologi, seperti risiko keusangan dan risiko penerbangan ruang angkasa. Kebalikannya adalah risiko statis, contohnya seperti risiko hari tua dan juga risiko kematian.

2. Dapat tidaknya risiko tersebut dialihkan kepada pihak lain:

a. Risiko yang dapat dialihkan kepada pihak lain, dengan mempertanggungkan suatu objek yang akan terkena risiko kepada perusahaan asuransi, dengan membayar sejumlah premi asuransi, sehingga semua kerugian menjadi tanggungan (pindah) ke pihak perusahaan asuransi.

b. Risiko yang tidak dapat dialihkan kepada pihak lain (tidak dapat diasuransikan). Umumnya meliputi semua jenis risiko spekulatif. 3. M enurut sumber/penyebab timbulnya:

a. Risiko intern, yaitu risiko yang berasal dari dalam perusahaan itu sendiri, seperti kerusakan aktiva karena ulah karyawan, kecelakaan kerja, kesalahan manajemen, dan sebagainya.

b. Risiko ekstern, yaitu risiko yang berasal dari luar perusahaan, seperti risiko pencurian, penipuan, persaingan, fluktuasi harga, perubahan kebijakan pemerintah, dan sebagainya.

2.4.1.2 Pe nan ggul an gan risi ko

M enurut Djojosoedarso (2005,p4), upaya-upaya untuk menanggulangi risiko harus selalu dilakukan sehingga kerugian dapat dihindari atau diminimumkan sesuai dengan sifat dan objek yang terkena risiko . Ada beberapa cara yang dapat dilakukan organisasi untuk meminimalkan risiko kerugian, antara lain:

1. M elakukan pencegahan dan pengurangan terhadap kemungkinan terjadinya peristiwa yang menimbulkan kerugian

2. M elakukan retensi, artinya mentolerir membiarkan terjadinya kerugian , untuk mencegah terganggunya operasi organisasi akibat kerugian tersebut disediakan sejumlah dana untuk menanggulanginya

3. M elakukan pengendalian terhadap risiko

4. M engalihkan atau memindahkan risiko kepada pihak lain

2.5 Risik o Tek nol ogi Informasi

2.5.1 Kategori Risik o Tek nologi Informasi

M enurut Hughes (2006, p36), kategori risiko teknologi informasi antara kehilangan informasi potensial dan pemulihannya, antara lain:

1. Keamanan

Risiko yang informasinya diubah atau digunakan oleh orang yang tidak berotoritas. Ini merupakan kejahatan komputer, kebocoran internal dan teorisme cyber.

Risiko yang datanya tidak dapat diakses, seperti setelah kegagalan sistem, karena kesalahan manusia, perubahan konfigurasi, kurangnya pengurangan arsiktektur atau akibat lainnya.

3. Daya pulih

Risiko di mana informasi yang diperlukan tidak dapat dipulihkan dalam waktu yang cukup setelah sebah kejadian keamanan atau ketersediaan, seperti kegagalan perangkat lunak atau keras, ancaman eksternal, atau bencana alam.

4. Perfoma

Risiko dimana informasi tidak tersedia saat diperlukan yang diakibatkan oleh arsiktektur terdistribusi, permintaaan yang tinggi, dan topografi informasi teknologi yang beragam.

5. Daya skala

Risiko perkembangan bisnis, peraturan bottleneck, dan bentuk arsiktekturnya membuat tidak mungkin menangani banyak aplikasi baru dan biaya bisnis yang efektif.

6. Ketaatan

Risiko manajemen atau penggunaan informasi melanggar regulasi. Yang dipersalahkan dalam hal ini mencakup regulasi pemerintah, paduan pengaturan korporat dan kebijakan internal.

2.5.2 Kelas – Kel as Risi ko Tek nologi Informasi

M enurut Jordan dan Silcock (2005), risiko – risiko teknologi didefinisikan dalam 7 kelas, di mana pada setiap kasus teknologi informasi dapat

juga melakukan kesalahan, tetapi konsekuensi – konsekuensinya dapat berakibat negatif bagi bisnis. Kelas – kelas risiko:

1. Projects – Failing to deliver

Kelas risiko ini berhubungan dengan proyek TI yang gagal. Tiga hal yang menjadi ukuran dari gagalnya performa, yaitu waktu, kualitas, dan lingkup. Contohnya, proyek terlambat diselesaikan, proyek banyak memakan banyak sumber daya dan dana dibandingkan dengan yang sudah direncanakan, memberikan fungsi yang kurang kepada pengguna dibandingkan dengan yang sudah direncanankan, menggangu bisnis selama proses implementasi, dan lain – lain.

2. IT Service Continuity – When business operations go off the air

Kelas risiko ini berhubungan dengan layanan TI yang tidak berjalan dan ketidakandalan yang menyebabkan gangguan pada bisnis. Itu berhubungan dengan sistem operasional atau produksi dan kemampuan mereka untuk tetap beroperasi dengan andal unutk mendukung kebutuhan pengguna.

3. Information Assets – Failing to protect and preserve

Kelas risiko ini berhubungan secara khusus mengenai kerusakan, kerugian atau eksploitasi asset informasi yang ada dalam sistem TI. Dampak risiko asset informasi ini bisa sangat signitifkan. M isalnya, informasi yang penting mungkin didapatkan kompetitor, detail dari kartu kredit konsumen bisa saja dicuri dan digunakan untuk tujuan yang sifatnya menipu, atau dipublikasikan dan nantinya merusak hubungan dengan pelanggan dan reputasi organisasi.

Layanan vendor dan penyedia memainkan peran yang signifikan dalam proyek TI dan berjalannya sistem dari hari ke hari. Bila mereka gagal dalam menyediakan layanan terbaik bagi organisasi maka akan berdampak pada sistem dan layanan TI dan dampaknya bisa dirasakan dalam jangka panjang. M isalnya, kelemahan pada kemampuan layanan TI bagi pengguna organisasi tersebut.

5. Applications – Flaky systems

Kelas risiko berhubungan dengan kegagalan dalam aplikasi TI. Dampak dari aplikasi yang gagal untuk menjalankan fungsinya sebagaimana diharapkan dan dibutuhkan dapat terhubung dengan banyak system lain di organisasi sehingga dampaknya bisa terjadi pada hal-hal yang terkait.

6. Infrastructure – Shaku foundations

Kelas risiko ini terkait kegagalan dalam infrastruktur TI. Infrastruktur adalah nama yang umum untuk komputer dan jaringan yang tersentralisasi dan terdistribusi di mana aplikasi berjalan. Kegagalan infrastruktur TI dapat menjadi permanen – ketika sebuah komponen terbakar, tercuri, atau terhenti karena perbaikan, maupun ketika pasokan energi tidak ada atau koneksi jaringan putus. Dampak kegagalan tergantung pada tingkat ketahanan dan redudansi pada sistem dan ketersediaan dan kesiapan dari fasilitas yang siap mendukung. Sistem yang sudah tidak cocok sebaiknya diganti oleh organisasi.

7. Strategic and Emergent – Disabled by IT

Kelas risiko ini terkait dengan kemampuan TI untuk mengeksekusi strategi bisnis. Dampaknya tidak segera dirasakan, tetapi akan menjadi

signifikan pada perencanaan bisnis yang akan datang dan seterusnya. Risiko merupakan kemampuan dari organisasi untuk terus bergerak menuju sebuah visi strategis. Untuk tetap kompetitif, penting untuk menjadi terdepan dalam TI dimengerti dan disesuaikan dengan peluang –peluang potensial untuk eksploitasi bisnis organisasi. Saat penjajaran TI dengan strategi bisnis jelas, peluang dapat dieksploitasi lewat integrasi dan adaptasi yang efektif dan tepat waktu.

2.5.3 Lan gkah Peme cah an Ri sik o

M enurut Jordan dan Silcock (2005, p7), langkah – langkah pemecahan risiko teknologi informasi adalah:

1. M enjalankan kepemimpinan dan manajemen terkait Framework teknologi informasi dan tata kelola teknologi informasi.

2. M engintegrasikan penanganan risiko teknologi informasi dengan cara melakukan pendekatan manajemen portofolio risiko teknologi informasi. 3. M engelola kompleksitas dengan cata menangani setiap risiko teknologi

informasi yang berbeda-beda cara penanganannya. 2.6 Man aje men Ri sik o Tekn ol ogi In formasi

2.6.1 Pen ge rti an Man ajeme n risi ko

M enurut Djojosoedarso (2005, p4), manajemen risiko adalah pelaksanaan fungsi-fungsi manajemen dalam penanggulangan risiko, terutama risiko yang dihadapi oleh organisasi/ perusahaan, keluarga dan masyarakat. Jadi mencakup kegiatan merencanakan, mengorganisir, menyusun, memimpin, mengawasi

(termasuk mengevaluasi), dan program penanggulangan risiko. Program manajemen risiko dengan demikian mengcakup tugas-tugas, seperti :

1. M engidentifikasi risiko-risiko yang dihadapi

2. M engukur atau menentukan besarnya risiko tersebut

3. M encari jalan untuk menghadapi atau menanggulangi risiko

4. M enyusun strategi untuk memperkecil atau pun menanggulangi risiko 5. M engkoordinasikan pelaksanaan risiko secara mengevaluasi program

penanggulangan risiko yang telah dibuat.

2.6.2 Fu n gsi - Fun gsi Pok ok Manaje men Risi ko

M enurut Djojosoedarso (2005,p14), fungsi pokok manajemen risiko terdiri dari :

1. M enemukan kerugian potensial

Artinya berupaya untuk menemukan atau mengidentifikasi seluruh risiko murni yang dihadapi perusahaan, yaitu:

a. Kerusakan fisik dari harta kekayaan perusahaan.

b. Kehilangan pendapatan atau kerugian lainnya akibat terganggunya operasi perusahaan.

c. Kerugian akibat adanya tuntutan hukum dari pihak lain.

d. Kerugian-kerugian yang timbul karena penipuan, tindakan-tindakan kriminal lainnya, dan tidak jujurnya karyawan.

e. Kerugian-kerugian yang timbul akibat karyawan kunci (keymen) meninggal dunia, sakit, atau cacat.

Artinya melakukan evaluasi dan penilaian terhadap semua kerugian potensial yang dihadapi oleh perusahaan. Evaluasi dan penilaian ini meliputi perkiraan mengenai :

a. Besarnya kemungkinan frekuensi terjadinya kerugian. Artinya, memperkirakan jumlah kemungkinan terjadinya kerugian selama suatu periode tertentu atau berapa kali terjadinya kerugian selama suatu periode tertentu.

b. Besarnya bahaya yang tiap-tiap kerugian, artinya menilai besarnya kerugian yang diderita, yang biasanya dikaitkan dengan besarnya pengaruh kerugian tersebut, terutama terhadap kondisi finansial organisasi.

3. M emilih teknis/cara yang tepat atau menentukan suatu kombinasi dari teknik-teknik yang tepat guna menanggulangi kerugian. Pada dasarnya, terdiri dari empat cara yang dapat dipakai untuk menanggulangi risiko, yaitu mengurangi kesempatan terjadinya kerugian, meretensi, mengasuransikan, atau menghindari. Tugas dari manajer risiko adalah memilih satu cara yang paling tepat untuk menanggulangi risiko.

2.6.3 Tah apan Man aje men Ri sik o Tekn ol ogi

M enurut Jordan dan Silcock (2005, p62), jalan kehidupan manajemen risiko terdiri dari beberapa tahap berikut, ditempatkan dengan cara yang berbeda untuk jenis risiko yang berbeda :

1. Pengenalan/ penemuan – menaruh risiko teknologi informasi pada radar manajemen.

2. Penilaian/ analisis – mengerti risiko informasi teknologi dalam konteks tas surat keseluruhan risiko informasi teknologi dan menilai kemungkinan munculnya dan pengaruhnya pada bisnis.

3. Perawatan – menentukan pilihan terbaik dari beberapa langkah tindakan yang memungkinkan untuk mengatasi risiko, merencanakan, dan menyelesaikan tindakan yang diperlukan.

4. Pengamatan dan peninjauan – menindaklanjuti untuk memastikan apa yang direncanakan itu dikerjakan dan mengerti perubahan yang ada pada tas surat risiko teknologi informasi.

2.7 Fi rewall

M enurut O’Brien (2007, p.458), firewall adalah sebuah sistem atau perangkat yang mengizinkan pengerakan lalu lintas jaringan yang dianggap aman untuk dilalui dan mencegah lalu lintas jaringan yang tidak aman. M etode penting yang digunakan untuk mengendalikan dan mengamankan Internet dan berbagai macam jaringan merupakan kegunaan dari firewall. Firewall dapat disebut sebagai “gatekeeper” atau penjaga pintu gerbang, yang melindungi akses Internet perusahaan dan jaringan komputer lainnya dari intrusi atau penyusup. Firewall pada umumnya juga digunakan untuk mengontrol akses erhadap siapapun yang memiliki akses terhadap jaringan pribadi dari pihak luar.

2.8 D own Ti me

Downtime merupakan istilah yang merujuk kepada periode di mana sebuah sistem tidak dapat berfungsi, tidak dapat menyediakan, atau tidak dapat

melakukan fungsi utamanya. Sistem tersebut tidak dapat digunakan karena adanya gangguan hardware, software, ataupun komunikasi.

2.9 Vi rus

M enurut O’Brien (2007, p.446), salah satu contoh kejahatan komputer yang paling bersifat merusak adalah virus komputer atau yang biasa desebut dengan worm. Virus adalah istilah yang paling popular. Secara teknis, virus adalah kode program yang tidak dapat bekerja tanpa disertai atau dimasukkan ke dalam program yang lainnya. Worm sendiri merupakan program yang berbeda yang dapat berjalan tanpa bantuan. Dapat disimpulkan, virus adalah program yang bersifat merusak dan akan aktif dengan bantuan orang dan tidak dapat mereplikasi sendiri penyebarannya karena dilakukan oleh orang, seperti copy file, biasanya melalui attachement email, game, program bajakan, dan lain-lain.

2.10 S erver

M enurut O’Brien (2007, p190), server diartikan sebagai komputer yang mendukung aplikasi dan telekomunikasi dalam jaringan, serta pembagian peralatan periferal, software, dan database di antara berbagai terminal kerja dalam jaringan, dan yang kedua diartikan sebagai versi software untuk pemasangan server jaringan yang di desain untuk mengendalikan aplikasi pada mikro komputer klien dalam jaringan.

2.11 S wi tch

Switch adalah sebuah alat jaringan yang melakukan bridging transparan (penghubung segementasi banyak jaringan dengan forwarding berdasarkan alamat M AC). Switch merupakan penghubung beberapa alat unutk membentuk suatu Local Area Network (LAN). Switch jaringan dapat digunakan sebagai penghubung komputer atau router pada satu area yang terbatas, switch juga bekerja pada lapisan data link. Cara kerja switch hampir sama seperti bridge, tetapi Switch memiliki sejumlah port sehingga sering dinamakan multi-port bridge.

2.12 Rou ter

Router adalah sebuah alat yang mengirimkan paket data melalui sebuah jaringan atau Internet menuju tujuannya, melalui sebuah proses yang dikenal sebagai routing. Router berfungsi sebagai penghubung antar dua atau lebih jaringan untuk meneruskan data dari satu jaringan ke jaringan lainnya.

2.13 Prose du r

M enurut O’Brien (2007, p.564), prosedur adalah satu set yang terdiri dari berbagai intruksi yang digunakan oleh orang-orang untuk menyelesaikan suatu tugas. M enurut Steve Flick dalam artikel Writing Policies and Procedures (2011), prosedur adalah proses yang didokumentasikan. Jadi, dapat disimpulakan bahwa prosedur adalah serangkaian aksi yang spesifik, tindakan, atau operasi yang harus dijalankan atau dieksekusi dengan cara yang sama dari keadaan yang

sama. Lebih tepatnya, kata ini bisa mengindikasikan rangkaian aktivitas, tugas-tugas, langkah-langkah, dan proses-proses yang dijalankan.

2.14 D emil i tariz ed Zon e

Demilitarized Zone (DMZ) merupakan mekanisme unutk melindungi sistem internal dari serangan hacker ataupun pihak – pihak lain yang ingin memasuki sistem tanpa mempunyai hak akses. Secara esensial, DM Z melakukan perpindahan semua layanan suatu jaringan ke jaringan lain yang berbeda. DM Z terdiri dari semua port terbuka, yang dapat dilihat oleh pihak luar.

2.15 D omain N ame S ystem

Domain Name System (DNS) adalah sebuah sistem yang menyimpan

informasi tentang nama host maupun nama domain dalam bentuk basis data tersebar (distributed database) di dalam jaringan komputer. DNS menyediakan alamat IP untuk setiap nama host dan mendata setiap server transmisi surat (mail exchange server) yang menerima surel (email) untuk setiap domain.

DNS menyediakan servis yang cukup penting untuk Internet. Bilamana perangkat keras komputer dan jaringan bekerja dengan alamat IP untuk mengerjakan tugas seperti pengalamatan dan penjaluran (routing), manusia pada umumnya lebih memilih untuk menggunakan nama host dan nama domain. Contohnya adalah penunjukan sumber universal (URL) dan alamat surel. Analogi yang umum digunakan untuk menjelaskan fungsinya adalah DNS bisa dianggap seperti buku telepon Internet dimana saat pengguna mengetikkan

www.contoh.com di perambah web maka pengguna akan diarahkan ke alamat IP 192.0.32.10 (IPv4) dan 2620:0:2d0:200:10 (IPv6).

2.16 Proxy S erver

Proxy Server adalah sebuah server (sistem komputer atau aplikasi) yang

bertindak sebagai perantara permintaan dari klien mencari sumber daya dari server lain. Klien A terhubung ke server perantara, meminta beberapa servis, seperti berkas, koneksi, halaman web, atau sumber daya lainnya, yang tersedia dari server yang berbeda. Server perantara mengevaluasi permintaan menurut aturan penyaringan. Sebagai contoh, mungkin filter lalu lintas oleh [alamat [IP]] atau protokol. Jika permintaan divalidasi oleh filter, perantara menyediakan sumber daya dengan menghubungkan ke server yang relevan dan meminta layanan atas nama klien. Sebuah server perantara secara opsional dapat mengubah permohonan klien atau menanggapi di server, dan kadang-kadang mungkin melayani permintaan tanpa menghubungi server yang ditetapkan. Dalam hal ini, tanggapan yang tembolok dari remote server, dan selanjutnya kembali permintaan konten yang sama secara langsung.

2.17 Li gh t W eigh t Di rectoory Acess Protocol (LD AP)

Light Weight Directoory Acess Protocol (LDAP) adalah suatu bentuk protokol client- server yang digunakan untuk mengakses suatu directory service. Pada tahap awalnya, LDAP digunakan sebagai suatu front – end bagi X.500, tetapi juga dapat digunakan bersama directory server yang stand- alone dan juga yang lainnya. LDAP memungkinkan untuk mengembangkan kemampuan yang dapat

digunakan untuk mencari suatu organisasi, mencari suatu individu, dan juga mencari sumber daya yang lainnya, misalnya file maupun alat device di dalam suatu jaringan.

2.18 Me tode Pen gu ku ran Risi ko tek n ologi In formasi

2.18.1 IS O 27005

A. Pe nilaian Ris ik o Keaman an In formasi

Risiko adalah kombinasi dari konsekuensi yang akan mengikuti terjadinya suatu peristiwa yang tidak diinginkan dan kemungkinan terjadinya peristiwa tersebut. Penilaian risiko kuantitatif atau kualitatif yang akan menggambarkan risiko dan memungkinkan manajer untuk memprioritaskan risiko sesuai dengan keseriusan yang mereka rasakan atau ketetapan kriteria lainnya.

Penilaian risiko terdiri dari beberapa kegiatan berikut ini : 1. Analisa Risiko yang mana terdiri dari :

a. Identifikasi Risiko b. Estimasi Risiko 2. Evaluasi Risiko

Penilaian risiko menentukan nilai aset informasi, mengidentifikasi ancaman dan kerentanan yang berlaku yang telah ada (atau bisa ada), mengidentifikasi kontrol yang ada dan efeknya pada risiko yang teridentifikasi, menentukan konsekuensi potensial dan akhirnya memprioritaskan risiko yang

diperoleh dan peringkat mereka terhadap kriteria evaluasi resiko yang ditetapkan dalam pembentukan konteks.

Penilaian risiko sering dilakukan di dua (atau lebih) iterasi. Pertama, penilaian tingkat tinggi dilakukan untuk mengidentifikasi risiko yang berpotensi tinggi serta menjamin penilaian lebih lanjut. Iterasi berikutnya dapat melibatkan pertimbangan lebih lanjut yang mendalam tentang risiko yang berpotensi tinggi dan terungkap dalam iterasi awal. Hal ini menyediakan informasi yang cukup untuk menilai risiko. Kemungkinan, analisis yang lebih lanjut secara rinci dilakukan, yaitu pada bagian-bagian dari total ruang lingkup, dan mungkin menggunakan metode yang berbeda.

1. An alisi s Risi k o

a) Ide n ti fik asi Risi k o

Tujuan dari identifikasi risiko adalah untuk menentukan apa yang bisa terjadi dan yang menyebabkan potensi kerugian, dan untuk mendapatkan wawasan tentang bagaimana, di mana dan mengapa kerugian yang mungkin terjadi.

1. Ide n ti fik asi Ase t

M asukan: Ruang lingkup dan batas-batas untuk penilaian resiko yang akan dilakukan, daftar konstituen dengan pemilik, lokasi, fungsi, dll

Pelaksanaan bimbingan:

Aset adalah segala sesuatu yang memiliki nilai untuk organisasi dan karenanya membutuhkan suatu perlindungan. Untuk identifikasi aset, harus

diingat bahwa sistem informasi terdiri dari lebih dari sekedar hardware dan software.

Identifikasi aset harus dilakukan pada tingkat rincian yang cocok dengan menyediakan informasi yang cukup untuk penilaian risiko. Tingkat detail yang digunakan pada identifikasi aset akan mempengaruhi jumlah keseluruhan informasi yang dikumpulkan selama penilaian risiko. Tingkat detail dapat disempurnakan dalam iterasi yang lebih lanjut dari penilaian risiko.

Seorang pemilik aset harus diidentifikasi untuk setiap asetnya, untuk memberikan tanggung jawab dan akuntabilitas untuk aset tersebut. Pemilik aset mungkin tidak memiliki hak properti untuk aset itu, tetapi memiliki tanggung jawab untuk pengembangan produksi, perawatan penggunaan, yang sesuai keamanan. Pemilik aset adalah orang yang seringkali paling cocok untuk menentukan nilai aset untuk organisasinya

2. Ide n ti fik asi an caman

M asukan : Informasi tentang ancaman yang diperoleh dari tinjauan kejadian, pemilik aset, pengguna dan sumber-sumber lain, termasuk katalog ancaman eksternal.

Pelaksanaan bimbingan:

Ancaman memiliki potensi untuk membahayakan aset, seperti informasi, proses dan sistem, dan juga organisasi itu. Ancaman dapat berasal dari alam atau manusia, dan bisa kebetulan terjadi atau juga disengaja. Sumber ancaman baik disengaja dan tidak disengaja harus diidentifikasi. Ancaman mungkin timbul dari dalam atau dari luar organisasi. Ancaman harus diidentifikasi secara umum dan

menurut jenisnya (tindakan tidak sah misalnya, kerusakan fisik, kegagalan teknis) dan kemudian di mana ancaman individu yang sesuai dalam kelas generik yang diidentifikasi. Ini berarti tidak ada ancaman yang terlupakan, termasuk yang tak terduga, tetapi volume pekerjaan yang dibutuhkan adalah terbatas.

Beberapa ancaman dapat mempengaruhi lebih dari satu aset. Dalam kasus seperti itu, mereka dapat menyebabkan dampak yang berbeda tergantung pada aset yang dipengaruhi.

Input untuk identifikasi ancaman dan perkiraan kemungkinan terjadinya hal tersebut dapat diperoleh dari pemilik aset atau pengguna, dari staf sumber daya manusia, dari manajemen fasilitas dan spesialis informasi keamanan, pakar keamanan fisik, departemen hukum dan organisasi lainnya termasuk badan hukum, otoritas cuaca, perusahaan asuransi dan otoritas pemerintah. Aspek lingkungan dan budaya harus dipertimbangkan ketika mengatasi ancaman.

Pengalaman internal dari insiden dan penilaian ancaman masa lalu harus dipertimbangkan dalam penilaian saat ini. M ungkin ada baiknya untuk berkonsultasi pada katalog ancaman lainnya (mungkin dapat spesifik untuk sebuah organisasi atau bisnis) untuk melengkapi daftar ancaman generik, yang relevan. Katalog ancaman dan statistik telah tersedia dari badan-badan industri, pemerintah, badan hukum, perusahaan asuransi dll.

Bila menggunakan katalog ancaman, atau hasil penilaian ancaman sebelumnya, salah satu harus menyadari bahwa ada perubahan terus-menerus dari ancaman yang relevan, khususnya jika perubahan sistem lingkungan bisnis atau informasi tersebut.

3. Ide n ti fik asi Pen gen dalian yan g ada

M asukan: M engontrol dokumentasi, rencana penanganan resiko implementasi. Pelaksanaan bimbingan:

Identifikasi kontrol yang ada harus dilakukan untuk menghindari pekerjaan atau biaya yang tidak perlu, misalnya penduplikasian kontrol. Selain itu, di saat mengidentifikasi kontrol yang ada, pemeriksaan harus dilakukan untuk memastikan bahwa kontrol bekerja dengan benar. Jika kontrol tidak bekerja seperti yang diharapkan, hal ini dapat menyebabkan kerentanan. Pertimbangan harus diberikan untuk situasi di mana kontrol yang dipilih (atau strategi) yang gagal dalam operasi dan karenanya dibutuhkan pelengkap kontrol untuk mengatasi risiko yang teridentifikasi secara efektif. M enurut ISO / IEC 27001, hal ini didukung oleh pengukuran efektivitas kontrol. Sebuah cara untuk memperkirakan efek dari kontrol adalah untuk melihat bagaimana mengurangi kemungkinan ancaman dan kemudahan mengeksploitasi kerentanan, atau dampak dari insiden tersebut. Ulasan manajemen dan laporan audit juga memberikan informasi tentang efektivitas kontrol yang ada.

Kontrol yang direncanakan akan dilaksanakan sesuai dengan rencana perawatan risiko yang pelaksanaannya harus dipertimbangkan dalam cara yang sama, seperti yang sudah dilaksanakan sebelumnya.

Kontrol yang ada atau direncanakan mungkin diidentifikasi sebagai yang belum efektif, atau belum cukup, atau belum dijalankan. Jika belum dijalankan atau belum efektif, kontrol harus diperiksa untuk menentukan apakah harus ada

yang dihapus, atau diganti dengan yang lain, dengan kontrol yang lebih cocok, atau apakah harus tinggal di tempat, misalnya, untuk alasan biaya.

Untuk identifikasi kontrol yang ada atau direncanakan, kegiatan berikut dapat membantunya :

a. M eninjau dokumen yang berisi informasi tentang kontrol (misalnya, rencana penanganan pelaksanaan resiko), jika proses manajemen keamanan informasi didokumentasikan dengan baik pada semua kontrol yang ada atau telah direncanakan dan status pelaksanaannya pun juga harus tersedia;

b. M emeriksa pada orang yang bertanggung jawab untuk keamanan informasi (informasi dari petugas misalnya keamanan dan sistem keamanan informasi, manajer bangunan atau manajer operasi) dan pengguna untuk yang benar-benar diimplementasikan kontrolnya untuk proses informasi atau sistem informasi yang telah dipertimbangkan; c. M elakukan kajian di lokasi kontrol fisik, membandingkan mereka yang

diimplementasikan dengan daftar kontrol apa yang harus ada, dan memeriksa mereka yang diimplementasikan seperti apakah mereka dapat bekerja dengan benar dan efektif, atau

d. M eninjau hasil audit internal 4. Ide n ti fik asi Ke ren tan an

M asukan: Sebuah daftar ancaman yang diketahui, daftar aset dan kontrol yang ada.

Kerentanan dapat diidentifikasi di daerah berikut : a. Organisasi

b. Proses dan prosedur c. Rutinitas M anajemen d. Personal

e. Lingkungan Fisik

f. Susunan Sistem Informasi

g. Hardware, software atau peralatan berkomunikasi h. Ketergantungan atas pihak eksternal

Kehadiran kerentanan tidak hanya menyebabkan kerugian pada sesuatu hal. Sebuah kerentanan yang telah ada pada ancaman terkait yang tidak mungkin memerlukan pelaksanaan kontrol, tetapi harus diakui dan dipantau untuk perubahannya. Perlu dicatat bahwa pelaksanaan kontrol yang tidak benar atau penyalahgunaan kontrol atau kontrol yang digunakan sendiri secara tidak benar dapat menyebabkan kerentanan. Kontrol bisa efektif atau tidak efektif tergantung pada lingkungan di mana ia beroperasi. Sebaliknya, sebuah ancaman yang tidak memiliki kerentanan tersebut tidak akan mengakibatkan risiko.

Kerentanan dapat berhubungan dengan sifat dari aset yang dapat digunakan dengan cara, atau untuk suatu tujuan, selain dari makna yang terkandung ketika aset tersebut dibeli atau dibuat. Kerentanan yang timbul dari sumber yang berbeda perlu dipertimbangkan, misalnya, unsur intrinsik atau ekstrinsik untuk aset tersebut.

5. Ide n ti fik asi Konse kue nsi

M asukan: Sebuah daftar aset, daftar proses bisnis, dan daftar ancaman dan kerentanan yang tepat, yang terkait dengan aset dan relevansi mereka.

Pelaksanaan bimbingan:

Konsekwensinya dapat kehilangan efektivitas, kondisi operasi yang merugikan, kerugian bisnis, kerusakan reputasi, dll.

Kegiatan ini mengidentifikasi kerusakan atau konsekuensi bagi organisasi yang dapat disebabkan oleh skenario insiden. Sebuah skenario insiden adalah deskripsi ancaman yang memanfaatkan kerentanan tertentu atau serangkaian kerentanan dalam sebuah insiden keamanan informasi. Dampak dari skenario insiden akan ditentukan dengan mempertimbangkan kriteria dampak yang ditentukan selama kegiatan pembentukan konteks. Ini dapat mempengaruhi satu atau lebih aset atau bagian dari aset tersebut. Jadi aset mungkin telah ditetapkan dengan nilai yang baik untuk biaya keuangan dan karena konsekuensi bisnis mereka jika bisnis itu telah rusak atau merugi. Konsekuensi mungkin bersifat sementara atau mungkin permanen seperti dalam kasus perusakan aset.

Organisasi harus mengidentifikasi konsekuensi operasional skenario insiden dalam hal (namun tidak terbatas pada):

a. Waktu investigasi dan perbaikan b. Kehilangan waktu (Kerja) c. Kehilangan peluang

e. Biaya keuangan keterampilan khusus untuk memperbaiki kerusakan tersebut

f. Reputasi dan niat baik pada gambar

b) Es ti masi Ri sik o

1. Me todol ogi Es ti masi Risi ko

Analisis risiko dapat dilakukan dalam berbagai tingkat detail tergantung pada kekritisan aset, tingkat kerentanan yang diketahui, dan insiden sebelumnya yang terjadi di dalam organisasi. Sebuah estimasi metodologi bisa bersifat kualitatif atau kuantitatif, atau gabungan keduanya, tergantung pada keadaannya. Dalam prakteknya, estimasi kualitatif sering digunakan sebagai awalan untuk mendapatkan indikasi umum tingkat risiko dan untuk mengungkapkan risiko utama. Kemudian mungkin perlu untuk melakukan analisis yang lebih spesifik atau kuantitatif pada risiko yang besar karena biasanya hal tersebut kurang kompleks dan lebih mudah untuk kinerja kualitatif daripada analisis kuantitatif. Bentuk analisis harus konsisten dengan kriteria evaluasi risiko yang dikembangkan sebagai bagian dari penentuan konteks.

Rincian lebih lanjut dari metodologi estimasi yang sekarang dapat dijelaskan sebagai berikut :

a. Estimasi Kualitatif

Estimasi kualitatif menggunakan skala kualifikasi atribut untuk menggambarkan besarnya konsekuensi potensial (misalnya Rendah, M enengah dan Tinggi) dan kemungkinan konsekuensi tersebut terjadi. Sebuah keuntungan

dari estimasi kualitatif adalah mudah dipahami oleh semua personil yang relevan, sementara kelemahannya adalah ketergantungan pada skala pilihan subjektif. Skala ini dapat diadaptasi atau disesuaikan dengan keadaan dan deskripsi yang berbeda yang dapat digunakan untuk risiko yang berbeda. Estimasi kualitatif dapat digunakan:

1. Sebagai suatu kegiatan pemeriksaan awal untuk mengidentifikasi risiko yang memerlukan analisis yang lebih rinci.

2. Dimana analisis semacam ini cocok untuk keputusan tersebut

3. Dimana data numerik atau sumber daya yang memadai untuk estimasi kuantitatif

Analisis kualitatif harus menggunakan informasi faktual dan data yang tersedia. b. Estimasi Kuantitatif

Estimasi kuantitatif menggunakan skala dengan nilai-nilai numerik (bukan skala deskriptif yang digunakan di dalam estimasi kualitatif) untuk keduanya yaitu konsekuensi dan kemungkinan, untuk menggunakan data dari berbagai sumber. Kualitas dari analisis tergantung pada keakuratan dan kelengkapan dari nilai-nilai numerik dan validitas model yang digunakan. Estimasi kuantitatif dalam banyak kasus menggunakan data kejadian historis, memberikan keuntungan yang dapat berhubungan langsung dengan tujuan keamanan informasi dan keprihatinan organisasi. Kelemahannya adalah kurangnya data tersebut pada risiko baru atau kelemahan keamanan informasi. Kelemahan dari pendekatan kuantitatif dapat terjadi dimana faktual data yang diaudit tidak tersedia sehingga menciptakan ilusi nilai dan akurasi penilaian risiko.

Cara di mana konsekuensi dan kemungkinan diekspresikan dan cara-cara di mana mereka dikombinasikan untuk memberikan tingkat risiko akan bervariasi sesuai dengan jenis dan tujuan risiko dimana output penilaian risiko yang akan digunakan. Ketidakpastian dan variabilitas dari keduanya yaitu konsekuensi dan kemungkinan harus dipertimbangkan dalam analisis dan dikomunikasikan secara efektif.

2. Pe nilaian k on seku ensi

M asukan: Daftar identifikasi skenario kejadian yang relevan, termasuk identifikasi ancaman, kerentanan, aset yang terkena dampak, konsekuensi untuk aset dan proses bisnis.

Pelaksanaan Bimbingan:

Setelah mengidentifikasi semua aset di dalam tinjauan ini, nilai-nilai ditugaskan untuk aset-aset ini dan harus dipertimbangkan saat menilai konsekuensinya.

Dampak nilai bisnis dapat dinyatakan dalam bentuk kualitatif dan kuantitatif, tetapi setiap metode penugasan nilai moneter pada umumnya dapat memberikan informasi lebih lanjut untuk pengambilan keputusan dan karenanya memfasilitasi proses pembuatan keputusan yang lebih efisien.

Penilaian aset dimulai dengan klasifikasi aset yang sesuai dengan kekritisan mereka, dalam hal pentingnya aset untuk memenuhi tujuan bisnis dari organisasi. Penilaian ini kemudian ditentukan dengan menggunakan dua ukuran, yaitu :

a. Nilai penggantian aset: biaya pembersihan recovery dan penggantian informasi (jika semua itu mungkin), dan

b. Konsekuensi dari bisnis yaitu membahayakan atau kehilangan aset, seperti bisnis potensial yang merugikan dan / atau konsekuensi hukum atau peraturan dari pengungkapan, modifikasi, ketidaktersediaan dan / atau perusakan informasi, dan aset informasi lainnya

Penilaian ini dapat ditentukan dari analisis dampak bisnis. Nilai, ditentukan oleh konsekuensi untuk bisnis, biasanya secara signifikan lebih tinggi daripada biaya penggantian yang sederhana, tergantung pada pentingnya aset bagi organisasi dalam mencapai tujuan bisnisnya.

Penilaian aset merupakan faktor kunci dalam penilaian dampak dari skenario insiden, karena insiden itu dapat mempengaruhi lebih dari satu aset (misalnya aset dependen), atau hanya bagian dari aset. Ancaman dan kerentanan yang berbeda akan memiliki dampak yang berbeda pada aset, seperti hilangnya kerahasiaan, integritas atau ketersediaan. Dengan begitu penilaian konsekuensi terkait dengan penilaian aset yang berdasarkan analisis dampak bisnis.

Konsekuensi atau dampak bisnis dapat ditentukan dengan hasil pemodelan dari suatu peristiwa atau serangkaian peristiwa, atau dengan ekstrapolasi dari studi eksperimental atau data masa lalu.

Konsekuensi dapat dinyatakan dalam kriteria dampak moneter, teknis atau manusia, atau kriteria lain yang relevan untuk organisasi. Dalam beberapa kasus, lebih dari satu nilai numerik yang diperlukan untuk menentukan konsekuensi untuk waktu yang berbeda, tempat, kelompok atau situasinya.

Konsekuensi dalam waktu dan keuangan harus diukur dengan pendekatan yang sama digunakan untuk kemungkinan ancaman dan kerentanan. Konsistensi harus

3. Pe nilaian Kemun gk in an Insi den

M asukan: Daftar identifikasi skenario kejadian yang relevan, termasuk identifikasi ancaman, aset yang terkena dampak, eksploitasi kerentanan dan konsekuensi terhadap aset dan proses bisnis. Selain itu, daftar dari semua kontrol yang ada dan yang telah direncanakan, efektivitas, pelaksanaan dan status penggunaan mereka.

Pelaksanaan bimbingan:

Setelah mengidentifikasi skenario insiden, adalah perlu untuk menilai kemungkinan setiap skenario dan dampak yang terjadi, dengan menggunakan teknik estimasi kualitatif atau kuantitatif. Hal ini harus memperhitungkan seberapa sering ancaman itu terjadi dan bagaimana cara kerentanan yang dapat dieksploitasi, dengan mengingat:

a. Pengalaman dan statistik yang berlaku untuk kemungkinan ancaman b. Untuk sumber ancaman yang disengaja: motivasi dan kemampuan, yang

akan berubah dari waktu ke waktu, dan sumber daya yang tersedia untuk kemungkinan penyerangan, serta daya tarik persepsi dan aset kerentanan untuk kemungkinan seseorang menyerang

c. Untuk sumber ancaman kecelakaan: faktor geografis misalnya berdekatan dengan bahan kimia atau pabrik minyak bumi, kemungkinan kondisi

cuaca yang ekstrim, dan faktor-faktor yang dapat mempengaruhi kesalahan manusia dan kerusakan peralatan

d. Kerentanan, baik secara individu dan dalam pengumpulannya

e. Kontrol yang tersedia dan bagaimana dengan cenderung mereka mengurangi kerentanan tersebut

Sebagai contoh, sebuah sistem informasi mungkin memiliki kerentanan terhadap ancaman yang menyamar sebagai identitas pengguna dan penyalahgunaan sumber daya. Kerentanan yang menyamar pada identitas pengguna mungkin menjadi tinggi karena kurangnya otentikasi pengguna. Di sisi lain, kemungkinan penyalahgunaan sumber daya mungkin menjadi rendah, meskipun kurangnya otentikasi pengguna, karena cara untuk menyalahgunakan sumber daya yang terbatas.

Tergantung pada kebutuhan untuk akurasi, aset dapat dikelompokkan, atau mungkin perlu untuk membagi aset menjadi elemen-elemen mereka dan berhubungan dengan skenario untuk elemen-elemen tersebut. Sebagai contoh, di seluruh lokasi geografis, sifat ancaman terhadap jenis-jenis aset yang sama dan dapat berubah, atau efektivitas pengendalian yang tersedia mungkin bervariasi.

4. Tin gk at Es timasi Risi k o

M asukan: Daftar skenario insiden dengan konsekuensi mereka yang berkaitan dengan aset dan proses bisnis dan kemungkinan mereka lainnya (kuantitatif atau kualitatif).

Estimasi risiko memberikan nilai untuk kemungkinan dan konsekuensi dari risiko. Nilai-nilai ini bisa bersifat kuantitatif atau kualitatif. Estimasi risiko didasarkan pada penilaian konsekuensi dan kemungkinan. Selain itu, dapat mempertimbangkan manfaat biaya, perhatian para stakeholder, dan variabel lainnya, yang sesuai untuk evaluasi risiko. Resiko yang diperkirakan adalah kombinasi dari kemungkinan skenario insiden dan konsekuensinya.

2. Eval u asi Ri sik o

M asukan: Sebuah daftar risiko dengan tingkat nilai yang diberikan dan kriteria evaluasi resiko.

Pelaksanaan bimbingan:

Sifat keputusan terkait evaluasi risiko dan kriteria evaluasi resiko yang akan digunakan untuk membuat keputusan tersebut yang akan diputuskan ketika menetapkan konteksnya. Keputusan-keputusan dan konteks tersebut harus ditinjau kembali secara lebih rinci pada tahap ini ketika hal tersebut lebih dikenal mengenai risiko tertentu yang diidentifikasi. Untuk mengevaluasi resiko, organisasi harus membandingkan estimasi risiko dengan kriteria evaluasi resiko yang telah ditentukan selama pembentukan konteks.

Kriteria evaluasi risiko yang digunakan untuk membuat keputusan yang harus konsisten dengan keamanan informasi eksternal dan internal yang didefinisikan dalam konteks manajemen risiko dan memperhitungkan tujuan organisasi dan pandangan pemangku kepentingan (stakeholder), dll. Keputusan sebagaimana diambil dalam kegiatan evaluasi risiko terutama didasarkan pada tingkat risiko yang dapat diterima. Namun, konsekuensi, kemungkinan, dan

tingkat kepercayaan pada identifikasi dan analisis risiko juga harus dipertimbangkan. Agregasi beberapa risiko yang rendah atau menengah dapat mengakibatkan risiko secara keseluruhan menjadi jauh lebih tinggi dan perlu ditangani sesuai dengan hal tersebut.

Pertimbangan tersebut harus mencakup:

1. Sifat keamanan Informasi: jika salah satu kriteria yang tidak relevan untuk organisasi (misalnya hilangnya kerahasiaan), maka semua risiko yang berdampak pada kriteria ini mungkin menjadi tidak relevan

2. Proses bisnis atau kegiatan kepentingan yang didukung oleh seperangkat aset atau aset tertentu: jika proses ini ditentukan untuk menjadi kepentingan yang rendah, risiko yang terkait dengan itu harus diberikan pertimbangan risiko yang lebih rendah daripada dampak yang lebih tinggi pada proses atau kegiatan kepentingan tersebut.

Evaluasi Risiko yang menggunakan pemahaman risiko diperoleh dengan analisis risiko untuk membuat keputusan tentang tindakan di masa depan. Keputusan itu harus mencakup:

1. Apakah kegiatan yang harus dilakukan

2. Prioritas untuk penanganan risiko dengan mempertimbangkan estimasi tingkat risiko

Selama tahap evaluasi risiko, kontrak, persyaratan dan peraturan hukum merupakan faktor yang harus diperhitungkan selain resiko yang diperkirakan.

2.18.2 O CTAVE - S

M enurut Alberts, Dorofee, Stevens, dan Woody (2005,vol1), OCTAVE-S is a vach tailored to the limited means and unique constraints typically found in small organizations (less than 100 people). Dapat diartikan OCTAVE-S adalah variasi dari pendekatan OCTAVE-S yang dikembangkan untuk kebutuhan organisasi yang kecil (kurang dari 100 orang).

Untuk mengelola risiko terhadap keamanan sistem informasi, maka perlu dilakukan analisa resiko untuk mengurangi kerugian-kerugian yang mungkin terjadi. Salah satu metode analisa risiko untuk keamanan sistem informasi suatu organisasi atau perusahaan adalah metode OCTAVE-S (The Operationally Critical Threat, Asset, and Vulnerability Evaluation) yang mampu mengelola risiko perusahaan dengan mengenali risiko-ris iko yang mungkin terjadi pada perusahaan dan membuat rencana penanggulangan dan mitigasi terhadap masing-masing risiko yang telah diketahui.

Keuntungan M etode-M etode OCTAVE-S adalah :

1. Self – directed : Sekelompok anggota organisasidalam unit-unit bisnis yang bekerja sama dengan divisi IT untuk mengidentifikasikan kebutuhan keamanan dari organisasi.

2. Flexible : Setiap metode dapat diterapkan pada sasaran , keamanan dan lingkungan risiko perusahaan diberbagai level.

3. Evolved : Octave menjalankan operasi berbasis risiko perusahaan pada sisi keamanan dan menempatkan teknologi di bidang bisnis.

2.18.3 FRAP

M enurut Peltier (2001, p69) merupakan suatu proses yang dikembangkan secara efisien dan teratur untuk memastikan keamanan informasi dari proses bisnis yang beresiko dipertimbangkan dan didokumentasikan. Dalam metode ini dapat di analisis system dari perusahaan, aplikasi yang digunakan atau proses bisnis dalam perusahaan. Selama sesi FRAP tim mengidentifikasikan ancaman, kerentanan, dan dampak negative pada integritas data, kerahasiaan dan ketersedian informasi.

1. Keuntungan menggunakan metode FRAP

FRAP menggunakan metodologi formal yang dikembangkan untuk merubah atau memodifikasi proses analisis resiko sebelumnya yang bersifat kualitatif dan kuantitatif yang memenuhi segala persyaratan yang ada pada saat ini. Selain itu FRAP digunakan oleh perusahaan untuk memastikan adanya pengendalian terhadap proses bisnis agar dapat memenuhi tujuan dari perusahaan tersebut. Selain itu juga FRAP focus pada kebutuhan bisnis dan focus dengan waktu yang digunakan untuk menganalisis risiko dalam suatu organisasi atau perusahaan.

Dalam proses analisis resiko dengan menggunakan metode FRAP, akan dihasilkan dokumen-dokumen yang meliputi data ancaman, melakukan prioritas terhadap ancaman serta membuat daftar pengendalian. Selain itu proses FRAP juga bersifat cost-effective yaitu hemat biaya karena FRAP tidak memakan waktu lama dalam pengerjaannya dan menggunakan sumber daya manusia dari dalam perusahaaan yang bersangkutan.

2. Proses Analisis Risiko FRAP

Proses pengukuran risiko dengan menggunakan FRAP, dibagi dalam 4 sesi yang berbeda antara lain :

a. Pre FRAP M eeting b. The FRAP Session

c. FRAP Analysis dan Report Generation d. Post FRAP M eeting

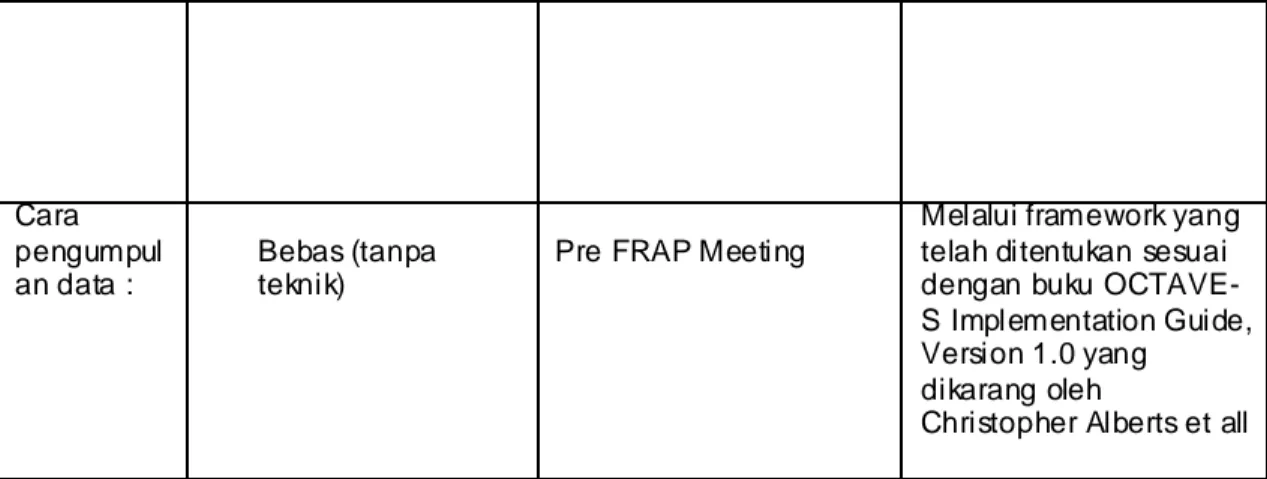

2.18.4 Pe rbe daan an tara IS O 27005, O ctave dan FRAP

Perbedaan ISO 27005 FRAP OCTAVE-S

Tahapan-tahapan : 1. Gambaran umum penilaian risiko keamanan risiko • Analisis Risiko o Pengantar Indentifikas i Risiko o Identifikasi asset o Identifikasi ancaman o Identifikasi control yang ada o Identifikasi ancaman o Identifikasi Konsekuen si • Estimasi Risiko o Metodologi Estimasi Risiko o Penilaian konse kuen si o Penilaian kemungkin an insiden o Tingkat estimasi risiko

a. Pre FRAP Meeting ‐ Scope

Statement ‐ Visual Model ‐ Establish the

FRAP Team b. The FRAP Session

‐ Risk Identified ‐ Risk Prioritized ‐ Control

Identiified c. FRAP Analysis and

Report Generation d. Post FRAP Meeting ‐ Cross Reference Sheet ‐ Action Plan a. Tahap 1 : Build Asset- Based Thread Profile b. Tahap 2: Identify Infrastructure Vulnerabilities c. Tahap 3: Develop Security Strategy And Plans Proses 1 : Identifikasi Informasi Organisasi Proses 2: Membuat Profil Ancaman Proses 3: Memeriksa Perhitungan Infrastruktur yang Berhubungan dengan Aset Kritis

Proses 4: Identifikasi dan Analisa Risiko

Proses 5: Mengembangkan

Startegi Perlindungan dan Rencana Mitigasi - 30 langkah

• Evaluasi risiko 2.Gambaran umum penanganan risiko • Pengurangan risiko • Risiko penyimpanan • Penghindaran risiko • Transfer risiko Keuntunga n - Di dalam pengumpulan datanya tidak diwajibkan menggunakan metode tertentu (contoh:kuisioner,intervi ew,dll) - Merupakan standarisasi internasional - Langkahnya sederhana

- Proses analisis dan evaluasi lebih mudah - Mudah dimengerti 1. Hemat Biaya 2. Tidak memakan waktu lama 3. Tahapan-tahapannya sudah di jelaskan a. Sederhana dan terarah, karena memiliki ketetapan mengenai praktek dan lembar kerja untuk

mendokumentasikan hasil pemodelan.

b. Bersifat objektif, karena risiko didapat dari pihak yang terkait. c. Mendokumentasikan dan mengukur risiko keamanan TI secara ke seluruhan.

d. Pembentukan tim kerja lebih sederhana sehingga lebih tepat waktu.

e. Memiliki Framework sehingga pengukuran se suai dengan detail list yang telah ditentukan. Kelemahan - Tidak mempunyai penjelasan teknik dalam melakukan identifikasi risiko - Cara penanganannya kurang spesifik 1. Untuk menghasilkan data harus se suai dengan tahapan-tahapan.

a. Memakan waktu cukup lama, karena pengukuran risiko TI dilakukan secara ke seluruhan.

b. Adanya probabilitas optional, hal ini dianggap tidak sesuai dengan standar OCTAVE-S. c. Memiliki banyak worksheet dan implementasi. Subtance Estimasi risiko (berupa angka dan huruf)

Post FRAP Meeting : a. Cross-Reference

Sheet b. Action Plan

Tahap 1: Profile aset

Tahap 2: Profile ancaman

Tahap 3: Strategi perlindungan dan rencana mitigasi.

Cara pengumpul an data :

Bebas (tanpa teknik)

Pre FRAP Meeting

Melalui framework yang telah ditentukan sesuai dengan buku OCTAVE-S Implementation Guide, Version 1.0 yang

dikarang oleh

Christopher Alberts et all Tabel 2.1 Perbedaaan ISO 27005, FRAP, OCTAVE-S

Dari pembahasan tabel di atas , dapat disimpulkan bahwa ke tiga metode di atas memiliki kelebihan dan kelemahan masing - masing. M etode ISO 27005 memiliki langkah yang lebih sederhanan dibanding ke – dua metode yang lain, namun , ISO 27005 tidak mempunyai penjelasan teknik dalam melakukan identifikasi risiko dan cara penanganannya kurang spesifik. Sedangkan FRAP dan OCTAVE – S lebih memiliki banyak worksheet dan implementasi, sehingga memakan waktu cukup lama, karena pengukuran risiko TI dilakukan secara keseluruhan.