IMPLEMENTASI KRIPTOGRAFI PADA DIARY BERBASIS MOBILE

ANDROID DENGAN MENGGUNAKAN METODE AES-128 (ADVANCED

ENCRYPTION STANDARD-128) DAN SHA-1 (SECURE HASH

ALGORITHM-1)

Muammar Renaldy

Program Studi Teknik Informatika,Fakultas Teknologi Informasi, Universitas Budi Luhur Jl. Raya Ciledug, Petukangan Utara, Kebayoran Lama, Jakarta Selatan 12260

Telp. (021) 5853753, Fax. (021) 5866369 E-mail :

muammar.renaldy@yahoo.co.id

ABSTRAK

Perkembangan komputer dan perangkat pendukung lainnya yang serba digital telah membuat data digital semakin banyak digunakan. Di zaman yang hampir semua masyarakat sudah menggunakan handphone atau smartphone untuk keperluan sehari-hari, ternyata tidak sedikit juga masyarakat yang masih menggunakan buku sebagai tempat mereka menceritakan kejadian atau pengalaman yang bersifat pribadi atau privasi. Salah satu kekurangan dari masih menggunakan buku sebagai tempat menulis sesuatu yang bersifat privasi adalah kurangnya keamanan privasi kita yang masih bisa dibaca atau dicuri oleh orang lain. Oleh karena itu untuk menjaga keamanan privasi yang ditulis pada diary, penulis mencoba membuat aplikasi untuk menulis diary yang keamanannya dapat dijaga dengan cukup baik dan dapat digunakan dimana saja karena aplikasi ini menggunakan metode AES-128 dan SHA-1 serta dapat dijalankan pada handphone atau smartphone yang sudah sangat banyak digunakan masyarakat secara umum. Kesimpulannya adalah dengan cara mengaplikasikan sistem enkripsi dengan metode AES-128 pada file diary yang akan dibuat dan SHA-1 dalam melindungi password, maka diharapkan file diary kita cukup aman dari terbaca oleh orang lain. Karena untuk membaca informasi pada file diary kita, harus menginput password atau key yang sudah diatur saat menyimpan file diary kita. Jika key yang dimasukkan tidak sesuai dengan key yang ditentukan maka isi dari file tidak dapat dibaca karena karakter yang muncul sudah diubah menjadi pecahan string. Atau dengan kata lain tidak dapat dibaca secara normal.

Kata kunci : Kriptografi, Android, AES-128, SHA-1, diary

1. PENDAHULUAN

Kemajuan ilmu pengetahuan dan teknologi pada era globalisasi saat ini mulai sangat memasyarakat, gaya hidup masyarakat sangat mempengaruhi perkembangan teknologi. Kebutuhan terhadap teknologi menjadi sangat penting, hal ini dapat kita rasakan disegala bidang kehidupan baik di bidang politik, pendidikan, ekonomi, transportasi, perdagangan bahkan kehidupan rumah tangga.

Salah satu contoh perkembangan teknologi informasi di masyarakat yang nyata adalah hampir

semua masyarakat mempunyai handphone atau

smartphone dan bahkan hampir semua kegiatan sehari-hari bergantung dengan smartphone yang dimiliki. Tetapi ada beberapa kegiatan yang masih menggunakan sesuatu yang manual, dan kegiatan ini yang menjadi alasan penulis dalam penulisan kali ini. Yaitu diary, ya aktivitas yang satu ini mungkin sudah tidak asing bagi semua kalangan masyarakat. Biasanya kita menuliskan atau bercerita sesuatu di

suatu buku yang menjadi rahasia kita dari orang lain karena bersifat privasi atau pribadi.

Tetapi ada beberapa kekurangan yang penulis lihat dari kegiatan yang sudah umum ini, yaitu keamanan dari isi cerita kita yang masih bisa dilihat atau dicuri oleh orang lain jika masih menggunakan buku sebagai medianya. Alasan perkembangan teknologi saat inilah yang mendasari penulis untuk membuat suatu aplikasi diary yang menggunakan metode enkripsi dan dapat dijalankan di handphone

2. LANDASAN TEORI

2.1. Definisi Kriptografi

Kriptografi (Cryptography) berasal dari bahasa Yunani, cryptos artinya secret atau rahasia sedangkan graphein berarti writing atau tulisan. Sehingga kriptografi berarti secret writing atau tulisan rahasia. Menurut Bruce Scheiner (1996) : Kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan sedangkan menurut Menezes (1996) : kriptografi adalah ilmu yang mempelajari teknik-teknik matematika yang berhubungan dengan aspek-aspek keamanan informasi seperti kerahasiaan, integritas data, otentikasi dan anti penyangkalan. Kriptografi dapat diartikan sebagai ilmu untuk menjaga kerahasiaan informasi dengan metode dan teknik matematika yang mencakup confidentiality,

integrity, authentication, dan non-repudiation.

2.2. Algoritma AES 128 Bit

AES atau Advanced Encryption Standard

merupakan standar enkripsi kunci simetri yang pada awalnya diterbitkan dengan algoritma Rijndael. Algoritma ini dikembangkan oleh dua kriptografer Belgia, Joan Daemen dan Vincent Rijmen.

Advanced Encryption Standard (AES) dipublikasikan oleh NIST (National Institute of Standard and Technology) pada tahun 2001. AES merupakan blok kode simetris untuk menggantikan DES (Data Encryption Standard).

Algoritma AES merupakan algoritma simetris yaitu menggunakan kunci yang sama untuk proses enkripsi dan dekripsi. Algoritma AES memiliki tiga pilihan kunci yaitu tipe : AES-128, AES-192, dan AES-256. Masing-masing tipe menggunakan kunci internal yang berbeda yaitu round key untuk setiap putaran. Penjelasan skema kerja algoritma AES-128 digambarkan pada gambar 1 di bawah ini.

Gambar 1: Skema Kerja AES-128

2.3. Algoritma SHA-1

SHA adalah fungsi hash satu arah yang dibuat oleh NIST dan digunakan bersama DSS (Digital Signature Standard). Oleh NSA, SHA dinyatakan sebagai standar fungsi hash satu-arah. SHA

didasarkan pada MD 4 yang dibuat oleh Rivest dari MIT. Algoritma ini menerima masukan berupa pesan dengan ukuran maksimum 264 bit dan menghasilkan digest yang panjangnya 160bit yang lebih panjang dari MD5.

SHA (Secure Hash Algorithm) 1 itu sejenis fungsi hash 160 bit yang katanya pengganti md5 (Message Digest) yang hash-nya cuma 128 bit. MD5 itu memang benar di desain oleh RSA, yaitu oleh Ronald Rivest di tahun 1991. Tapi kalo SHA1 itu didesain oleh NSA (National Security Agency). Ada juga yang mengatakan bahwa SHA-1 adalah versi perbaikan dari SHA-0, dan merupakan versi yang paling banyak dipakai saat ini dalam mengamankan transaksi elektronik di Internet, bersama-sama dengan metoda MD5.

SHA1 adalah algoritma yang dipakai untuk mengenkripsi data, biasanya algoritma ini digunakan untuk mengacak password menjadi barusin code-code acak yang tidak dapat dibaca. Alur pembuatan

message digest pada algoritma SHA-1 digambarkan pada gambar 2 di bawah ini.

Gambar 2: Alur Program Pembuatan Message Digest SHA-1

2.4. Android

Menurut Teguh Arifianto (2011, h1) Android adalah sistem operasi untuk telepon seluler yang

berbasis Linux. Android menyediakan platform

2.5. Penelitian Terkait

Menurut Surian (2006) dalam penelitiannya yang berjudul Algoritma Kriptografi Rijndael, mengatakan bahwa Rijndael termasuk dalam jenis algoritma kriptografi yang sifatnya simetri dan cipher

block. Dengan demikian algoritma ini

mempergunakan kunci yang sama saat enkripsi dan dekripsi serta masukan dan keluarannya berupa blok dengan jumlah bit tertentu. Rijndael mendukung berbagai variasi ukuran blok dan kunci yang akan digunakan. Namun Rijndael mempunyai ukuran blok dan kunci yang tetap sebesar 128, 192, 256 bit. Pemilihan ukuran blok data dan kunci akan menentukan jumlah proses yang harus dilalui untuk proses enkripsi dan dekripsi.

Menurut Widodo (2014), dalam penelitiannya yang berjudul Implementasi Algoritma Kriptografi AES 128 bit pada Android, mengatakan bahwa Advanced Encryption Standard (AES) dipublikasikan oleh NIST (National Institute of Standard and Technology) pada tahun 2001. AES merupakan blok kode simetris untuk menggantikan DES (Data Encryption Standard). AES mendukung berbagai variasi blok dan kunci yang akan digunakan. Namun AES mempunyai ukuran blok dan kunci yang tetap sebesar 128, 192, 256 bit. Pemilihan ukuran blok data dan kunci akan menentukan jumlah proses yang harus dilalui untuk proses enkripsi dan dekripsi. Berikut adalah perbandingan jumlah proses yang harus dilalui untuk masing-masing masukan. Blok-blok data masukan dan kunci dioperasikan dalam bentuk array. Setiap anggota array sebelum menghasilkan keluaran ciphertext dinamakan dengan state. Setiap state akan mengalami proses yang secara garis besar terdiri dari empat tahap yaitu, AddRoundKey, SubBytes, ShiftRows, dan MixColumns. Kecuali tahap MixColumns, ketiga tahap lainnya akan diulang pada setiap proses sedangkan tahap MixColumns tidak akan dilakukan pada tahap terakhir. Proses dekripsi adalah kebalikkan dari dekripsi.

Menurut Lusiana (2011), dalam penelitiannya

yang berjudul Implementasi Kriptografi

menggunakan Algoritma AES-128, mengatakan bahwa Penyadapan terhadap pesan atau informasi merupakan hal yang sangat merugikan bagi pengguna jaringan komunikasi saat ini. Dengan adanya kemungkinan penyadapan informasi tersebut, maka aspek keamanan dalam pertukaran informasi menjadi penting. Pada saat ini, pertukaran data atau informasi sangat sering dilakukan sehingga aspek keamanan terhadap isi dokumen perlu untuk mendapat perhatian khusus. Penelitian ini akan mengimplementasikan kriptografi algoritma AES-128 untuk menyandikan file digital, khususnya adalah file dokumen PDF, DOC, dan TXT. Algoritma AES (Advanced Encryption Standard) dipilih karena memiliki tingkat

keamanan yang tinggi, dengan tiga pilihan tipe kunci yaitu AES-128, AES-192 dan AES-256. Penelitian ini secara khusus akan mengamati kebutuhan waktu untuk proses enkripsi dan dekripsi, dan ukuran file yang dihasilkan dari proses tersebut.

Menurut Putra. W (2014), dalam penelitiannya yang berjudul Perancangan dan Implementasi Aplikasi Kriptografi Pada Android dalam Pengamanan File Gambar dengan Menggunakan Algoritma SHA, mengatakan bahwa Algoritma SHA merupakan salah satu dari algoritma dengan menggunakan fungsi hash, dimana yang dimaksud dengan fungsi hash adalah fungsi yang menerima masukan string yang panjangnya sembarang dan mengkonversinya menjadi sting keluarann yang panjangnya tetap (fixed). Dimana pada fungsi hash bila string menyatakan pesan (message), maka sembarang pesan M berukuran sembarang dikompresi oleh fungsi hash H melalui persamaan h = H(M). Hasil keluaran dari fungsi hash disebut nilai hash atau pesan ringkas. Pesan yang diubah menjadi pesan ringkas pada fungsi hash tidak dapat dikembalikan lagi menjadi pesan semula hal ini yang menyebabkan fungsi hash dikatakan bekerja dalam satu arah.

Menurut Sutanto (2011), dalam penelitiannya yang berjudul Algoritma Fungsi Hash Baru dengan

Menggabungkan MD5, SHA-1 dan Penyertaan

panjang Pesan Asli, mengatakan bahwa Fungsi Hash merupakan fungsi yang menerima masukan apapun dan mentransformasikannya menjadi string keluaran yang panjangnya tetap. Panjang string keluaran biasanya berukuran jauh lebih kecil daripada ukuran masukan. Fungsi hash satu arah merupakan fungsi hash yang bekerja satu arah, sekali pesan diubah menjadi message digest, maka tidak dapat lagi dikembalikan menjadi pesan semula.

3. RANCANGAN SISTEM DAN APLIKASI

3.1. Analisa Masalah

Bagi sebagian orang, diary (buku harian) memiliki fungsi tersendiri. Ada yang berfungsi sebagai curahan hati, atau hanya sekedar hobi. Bagi penulis sendiri, menulis sesuatu yang rahasia di diary

seringkali menghadapi permasalahan karena

kurangnya keamanan dari diary tersebut yang mungkin masih bisa dibaca oleh orang lain yang tidak bertanggung jawab disebabkan masih ditulis pada sebuah buku atau selembar kertas.

Di zaman yang sudah semakin canggih ini hampir semua masyarakat dari orang dewasa hingga anak Sekolah Dasar pun sudah memiliki handphone Android atau biasa disebut dengan nama smartphone. Oleh karena itu penulis mencoba membuat Aplikasi

yang telah dibuat agar tidak dapat dibaca atau dicuri oleh orang yang tidak berhak.

3.2. Perancangan Aplikasi

Tahap perancangan aplikasi dilakukan untuk mencari bentuk yang optimal dari aplikasi yang akan

dibuat dengan mempertimbangkan faktor

permasalahan dan kebutuhan yang telah dijelaskan sebelumnya, sehingga diperoleh hasil yang optimal dan mudah untuk diimplementasikan.

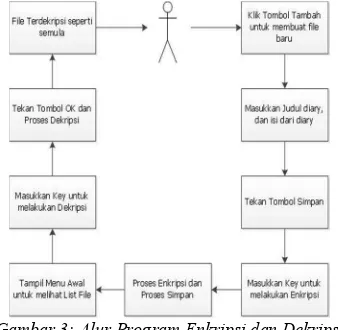

Berdasarkan analisa yang telah dilakukan, untuk melakukan proses enkripsi pada isi dari file

diary, user hanya perlu memasukkan kunci untuk menggunakan fungsi enkripsi pada AES-128 sebelum menyimpannya dan isi dari file diary tersebut sudah terenkripsi. Untuk lebih jelasnya, berikut skema proses enkripsi dan dekripsi rancangan aplikasi diary

yang akan dibuat dapat dilihat pada gambar 3 berikut ini :

Gambar 3: Alur Program Enkripsi dan Dekripsi

3.3. Perilaku State Diagram Aplikasi Diary

State Diagram pada gambar 4 di bawah ini merupakan gambaran tentang perilaku dari aplikasi

diary yang akan dibuat.

Gambar 4: State Diagram Aplikasi Diary

3.4. Rancangan Layar

Rancangan layar sangat penting dalam membuat suatu program. Oleh karena itu rancangan

layar harus mudah dimengerti, dan dipahami oleh

user agar dalam menggunakan program atau aplikasi

user merasa nyaman dan tidak kesulitan dalam menggunakannya. Sehingga rancangan layar tidak membingungkan seorang user dan tidak mengalami kesulitan saat menggunakan aplikasi ini. Rancangan layar yang akan dibangun terdiri dari beberapa form yaitu, Rancangan Layar Menu Utama, Rancangan Layar Menu Editor.

a. Rancangan Layar Menu Utama

Menu Utama merupakan suatu tampilan yang akan muncul saat aplikasi dijalankan. Di dalamnya terdapat dua tombol yaitu tombol List Diary yang jika ditekan oleh user akan berpindah ke FormList Diary dan tombol About

yang jika ditekan oleh user akan muncul form about yang berisi tentang pembuat aplikasi. Rancangan Layar Menu Utama ditunjukkan oleh gambar 5 di bawah ini.

Gambar 5: Rancangan Layar Menu Utama

b. Rancangan Layar Form List Diary

Form List Diary merupakan suatu tampilan yang akan digunakan user untuk memilih apakah ingin membuat file diary baru atau mengubah file diary yang sudah ada. Rancangan Layar Form List Diary ditunjukkan oleh gambar 6 di bawah ini.

Gambar 6: Rancangan Layar Form List Diary

c. Rancangan Layar Dialog Input Key

lama, mengubah file lama dan menyimpan file

diary. Rancangan Layar Dialog Input Key

ditunjukkan oleh gambar 7 di bawah ini.

Gambar 7: Rancangan Layar Dialog Input Key

d. Rancangan Layar Dialog Key Invalid

Dialog Key Invalid merupakan suatu

tampilan yang akan muncul jika key yang diinput oleh user untuk mendekripsi file diary

tidak sesuai dengan key saat mengenkripsi file tersebut. Rancangan Layar Dialog Key Invalid

ditunjukkan oleh gambar 8 di bawah ini.

Gambar 8: Rancangan Layar Dialog Key Invalid

e. Rancangan Layar Dialog Konfirmasi Hapus

Dialog Konfirmasi hapys merupakan suatu tampilan yang akan muncul saat user menekan tombol delete di form edit diary. Untuk

menghapus diary, user harus melakukan

dekripsi file terlebih dahulu. Rancangan Layar Dialog Konfirmasi Hapus ditunjukkan oleh gambar 9 di bawah ini.

Gambar 9: Rancangan Layar Dialog Konfirmasi Hapus

3.5. Flowchart

a. Flowchart Enkripsi

Alur proses pengenkripsian kunci atau key

dan isi diary digambarkan pada flowchart gambar 10 di bawah ini.

Gambar 10: Flowchart Enkripsi

b. Flowchart Dekripsi

Alur proses pendekripsian kunci atau key dan isi diary digambarkan pada flowchart gambar 11 di bawah ini.

Gambar 11: Flowchart Dekripsi

3.6. Algoritma Program

a. Algoritma Enkripsi

1. Start

2. Mengambil Key dan isi Diary yang diinput

user

3. Panggil Algoritma Enkripsi SHA-1 untuk Key

4. Panggil Algoritma Enkripsi AES-128 untuk isi Diary

5. End

b. Algoritma Dekripsi

1. Start

2. Ambil Key yang diinput user 3. Panggil Algoritma Enkripsi SHA-1

4. If Key Encrypt == Key yang di database Then

Edit Diary 7. Else

8. Tampilkan Pesan Error 9. Kembali ke Form List Diary 10.End If

11.Return 12.End

4. IMPLEMENTASI DAN ANALISIS HASIL UJI COBA PROGRAM

4.1. Tampilan Layar

Pada bagian ini, diuraikan mengenai tampilan layar aplikasi kriptografi mulai dari pertama kali dijalankan sampai selesai dijalankan. Berikut ini akan diberikan penjelasan dan gambar mengenai tampilan-tampilan yang ada pada program aplikasi kriptografi ini.

a. Tampilan Layar Dialog Input Key Untuk

Enkripsi

Setelah user menginputkan key, maka proses selanjutnya user dapat menekan tombol OK pada dialog tersebut sehingga file diary berhasil terenkripsi dan disimpan ke dalam database.

Tampilan layar setelah input key untuk enkripsi seperti gambar 12 di samping berikut.

Gambar 12: Tampilan Layar Dialog Input Key Untuk Enkripsi

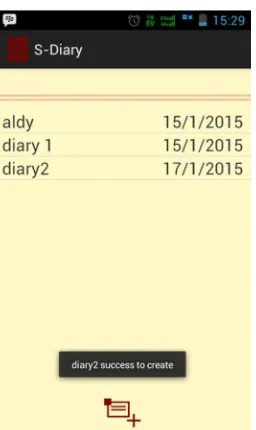

b. Tampilan Layar Success to Create

Setelah user menginput key untuk

mengenkripsi file diary pada dialog input key

tadi, maka proses penyimpanan file diary

tersebut telah selesai diikuti dengan muncul pesan success to create dan kembali ke form list diary seperti gambar 13 di bawah ini.

Gambar 13: Tampilan Layar Success to Create

c. Tampilan Layar Dialog Input Key Untuk

Dekripsi

Langkah pertama jika user ingin mengubah atau menghapus diary yang sudah disimpan adalah dengan memasukkan key dekripsi yang sesuai dengan key enkripsi saat menyimpan

diary tersebut seperti pada gambar 14 di bawah ini.

Gambar 14: Tampilan Layar Dialog Input Key Untuk Dekripsi

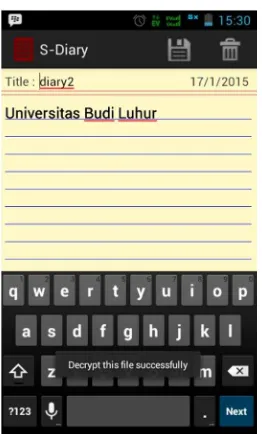

d. Tampilan Layar isi Diary Setelah

Terdekripsi

Gambar 15: Tampilan Layar Isi Diary Setelah Terdekripsi

4.2. Pengujian Program

Untuk memastikan keberhasilan jalannya aplikasi tersebut. Perlu dilakukan pengujian untuk aplikasi yang dibuat. Jika tidak diuji terlebih dahulu bisa saja aplikasi tersebut gagal saat digunakan. Pengujian tersebut untuk mengetahui performance, hasil encrypt diary dengan AES-128, hasil decrypt diary dengan AES-128 dan memastikan semua aplikasi berjalan dengan baik.

a. Pengujian Encrypt Diary

Untuk mengubah isi diary dengan Teknik

Kriptografi menggunakan Metode Advanced

Encryption Standard (AES-128) diperlukan pengujian encrypt diary untuk mengetahui apakah isi diary terenkripsi atau tidak. Berikut ini tabel pengujian encrypt diary:

Isi Diary dan Key sebelum dienkripsi oleh algoritma AES-128 dan SHA-1 ditunjukkan oleh tabel 1 di bawah ini.

Tabel 1 Tabel Isi Diary dan Key Sebelum Dienkripsi

Tabel 2 Tabel Isi Diary dan Key Setelah Dienkripsi

Title Isi Diary Kunci

Diary 1 9d39ceb202d1 4442a12ede93 9ba31e14

829b36babd21b e519fa5f9353da f5dbdb796993e

Diary 2 81a788d3c273 ce34ab86d635 b0e92a56

b1b3773a05c0e d0176787a4f15 74ff0075f7521e

Diary 3 da0566005f2d 8436ba9d236f 1bcfbd75

8cb2237d0679c a88db6464eac6 0da96345513964

Diary 4 9bc7ec45b36d 01e5f72d19c9 6851a276

c934eced6a14e16 3c838b0309bedd9 c0eb624cf6

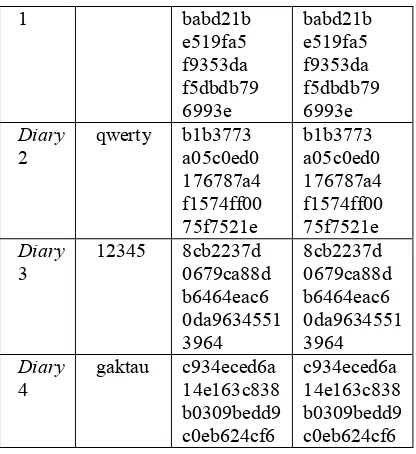

b. Pengujian Decrypt Diary

Setelah kita melakukan pengujian encrypt diary, kita akan melakukan pengujian decrypt diary. Pengujian ini dilakukan untuk membuktikan bahwa hasil dari pengujian

encrypt diary telah berhasil dienkripsi dan dapat

dikembalikan seperti semula dengan

menggunakan dekripsi. Jika tidak maka pada saat dekripsi diary akan muncul pesan bahwa kunci yang kita masukkan untuk dekripsi tidak sesuai dengan kunci yang dimasukkan saat enkripsi.

Isi Diary dan Key sebelum didekripsi oleh algoritma AES-128 dan SHA-1 ditunjukkan oleh tabel 3 di bawah ini.

Tabel 3 : Tabel Isi Diary dan Key Sebelum Didekripsi

Title Isi Diary Kunci

Diary 1 9d39ceb202d1 4442a12ede93 9ba31e14

829b36babd21b e519fa5f9353da f5dbdb796993e

Diary 2 81a788d3c273 ce34ab86d635 b0e92a56

b1b3773a05c0e d0176787a4f15 74ff0075f7521e

Diary 3 da0566005f2d 8436ba9d236f 1bcfbd75

8cb2237d0679c a88db6464eac6 0da96345513964

Diary 4 9bc7ec45b36d 01e5f72d19c9 6851a276

c934eced6a14e16 3c838b0309bedd9 c0eb624cf6

Perbandingan Key untuk dekripsi

ditunjukkan oleh tabel 4 di bawah ini.

1 babd21b

4 gaktau c934eced6a 14e163c838 b0309bedd9

Hasil Dekripsi isi diary ditunjukkan oleh tabel 5 di bawah ini.

Tabel 5 : Tabel Hasil Dekripsi

Title Kunci Isi Diary

Diary 1 829b36babd21b e519fa5f9353da f5dbdb796993e

Ammar

Diary 2 b1b3773a05c0e d0176787a4f15 74ff0075f7521e

Bismillah

Diary 3 8cb2237d0679c a88db6464eac6 0da96345513964

Sukses

Diary 4 c934eced6a14e16 3c838b0309bedd9 c0eb624cf6

Allahu Akbar

4.3. Evaluasi Program

Aplikasi kriptografi ini diimplementasikan pada Fakultas Teknologi Informasi (FTI) Universitas Budi Luhur. Setelah dilakukan analisa dari hasil pengujian aplikasi, dapat ditemukan beberapa kelebihan dan kekurangan dari aplikasi ini, yaitu sebagai berikut:

a. Kelebihan Program

1) Kunci Enkripsi antara diary yang satu dengan yang lain bisa berbeda ataupun sama.

2) Isi diary terenkripsi dengan algoritma AES-128 dan tidak bisa dilihat dari database. 3) Kunci atau key untuk mendekripsi tidak bisa

dilihat di database karena terenkripsi juga

enkripsi dengan tanpa teks

5. KESIMPULAN

5.1. Kesimpulan

Adapun kesimpulan yang diperoleh setelah melewati tahap perancangan, pembuatan, serangkaian uji coba dan analisa program aplikasi S-Diary ini, maka dapat dibuat suatu kesimpulan antara lain :

a. Dengan diterapkan Algoritma AES-128 pada

proses enkripsi dan dekripsi, berjalan dengan baik sehingga isi diary tidak terbaca oleh pihak luar.

b. Dengan diterapkan Algoritma SHA-1 pada proses enkripsi dan dekripsi key, berjalan dengan baik sehingga isi key tidak terbaca di database oleh pihak luar.

c. Dengan menggunakan password atau key

pada proses penyimpanan dan sebelum membuka file diary maka keamanan data isi file diary dapat terjaga dengan aman. d. Dengan adanya aplikasi S-Diary ini dapat

memudahkan untuk melakukan pengamanan pada isi dari file diary tersebut.

5.2. Saran

Dengan keterbatasan aplikasi ini, beberapa saran yang perlu dipertimbangkan guna pengembangan aplikasi lebih lanjut, antara lain:

a. Pengembangan lebih lanjut dapat difokuskan pada penggunaan metode kriptografi dengan kombinasi yang lain untuk meningkatkan keamanan data.

b. Dalam penggembangan lebih lanjut dapat difokuskan pada penambahan fitur diary seperti dapat memasukkan gambar, suara, atau video.

6. DAFTAR PUSTAKA

[1] Arifianto, Teguh, 2011, Membuat Interface Aplikasi Android Lebih Keren dengan LWUIT, Andi, Yogyakarta.

[2] Dwinanto, Arif, 2013, Penerapan Algoritma AES

(Advance Encryption Standard) 128 dan Vigenere Cipher pada Aplikasi Enkripsi Pesan Singkat Berbasis Android, Teknik Infomatika Universitas Negeri Gorontalo.

[3] Kurniawan., 2004, Kriptografi : Keamanan Internet dan Jaringan Komunikasi, Bandung, Informatika.

[4] Lusiana, Veronica, 2011, Implementasi

[5] Menezes, J.A, 1996, Handbook of Applied Crypthography, USA, CRC Press LLC.

[6] Munir, Rinaldi, 2004, Bahan Kuliah IF5054 Kriptografi, Departemen Teknik Informatika, Institut Teknologi Bandung.

[7] Scheiner, Bruce, 1996, Applied Cryptography, Protocols, Algorithms, and Source Code in C, New York, A John Wiley & Sons, Inc.

[8] Sujadi ., 2003, Metodologi Penelitian

Pendidikan,Jakarta, Rineka Cipta.

[9] Surian, Didi, 2006, Algoritma Kriptografi AES Rijndael, Universitas Tarumanegara.

[10] Sutanto, Candra Alim, 2011, Algoritma Fungsi Hash Baru dengan Menggabungkan MD5, SHA-1

dan Penyertaan Panjang Pesan Asli, Bandung, Institut Teknologi Bandung.

[11] Widodo, Joko Tri Susilo, 2014, Implementasi Algoritma Kriptografi AES 128 Bit Sebagai Pengaman SMS Pada Smartphone Berbasis Android, Yogyakarta, Sekolah Tinggi Manajemen

Informatika Dan Komputer AMIKOM

Yogyakarta.

[12] W, I Putu Gede Darpana Putra, 2014,

Perancangan dan Implementasi Aplikasi