BAB 1 PENDAHULUAN 1.1 Latar Belakang

Perkembangan ilmu pengetahuan pada saat ini sudah jauh meningkat perkembangannya jika dibandingkan beberapa tahun terakhir, pemanfaatan teknologi internet dapat memangkas jarak yang dulunya jauh menjadi dekat, teknologi internet semakin luas penggunaannya di berbagai aspek kegiatan, seperti dibidang pemerintahan, bisnis, dan kegiatan sosial. Beberapa pihak sudah memanfaatkan teknologi internet untuk dapat saling terhubung antara sebuah lembaga dengan lembaga yang lain pada jarak yang berjauhan, maupun antara sebuah perusahaan dengan perusahaan lain, sehingga dapat memudahkan lembaga ataupun perusahaan melakukan transaksi dengan pihak konsumen dan mengontrol seluruh kegiatan.

Informasi yang dikirim dan diterima menggunakan jalur transmisi telekomunikasi yang belum tentu dijamin kerahasiaannya, bisa saja informasi yang sedang dikirim melalui media transmisi itu dicuri atau diubah oleh penyadap untuk kepentingan tertentu [2]. Dengan adanya kejahatan-kejahatan ini para pengguna semakin tidak aman dan menjadi intaian para penjahat setiap kali mereka berinternet [3], maka diperlukan solusi yang bisa membantu agar data yang dipertukarkan bisa aman dan sampai ke tujuan yang diinginkan. Salah satu solusi yang ditawarkan adalah dengan metode kriptografi, yaitu suatu metode yang digunakan untuk mengamankan data, dan melakukan pertukaran kunci enkripsi dan dekripsi.

PT. Pupuk Iskandar Muda (PIM) yang terletak di Kota Lhokseumawe, merupakan salah satu perusahaan bergerak dalam bidang industri pupuk serta industri kimia lainnya. Selama ini PT. Pupuk Iskandar Muda dalam melakukan aktifitas dan transaksi penjualan masih menggunakan metode penjualan melalui seksi pemasaran yang melakukan pemesanan melalui jalur telekomunikasi atau pun langsung ke lokasi. Untuk meningkatkan penjualan dan pemasaran dibutuhkan teknologi internet berbasis web yang nantinya dapat mendukung transaksi penjualan sehingga dapat meningkatkan kinerja perusahaan. Untuk menjamin proses transaksi penjualan berjalan dengan aman dibutuhkan sistem keamanan. Sehingga informasi

yang disampaikannya tidak diketahui oleh orang lain ataupun kompetitor

perusahaan. Dengan hadirnya berbagai macam algoritma sistem keamanan yang

berbeda-beda, untuk mengetahui kinerja sebuah algoritma untuk proses enkripsi dan

dekripsi yang akan diterapkan pada website PT. PIM tentunya menjadi dilema tersendiri bagi perusahaan.

Berdasarkan latar belakang di atas penulis mencoba menganalisis dan membandingkan kinerja kriptografi yang sudah diketahui algoritmanya dengan kriptografi yang belum diketahui algoritmanya untuk diaplikasikan pada proses enkripsi dan dekripsi data teks pada website. sehingga akan diketahui seberapa besar keuntungan yang dapat diraih apabila bertransaksi internet tanpa mengetahui algoritmanya, algoritma dapat digunakan tapi algoritmanya tidak diketahui.

Rahmat dkk [5] telah membahas keamanan transaksi e-commerce menggunakan metode cipher pada pertukaran kunci Diffie-Hellman untuk meningkatkan kompleksitas metode yang digunakan pada kanal yang tidak aman, mereka dalam penelitian ini menggunakan kriptografi yang algoritmanya sudah diketahui. Pada penelitian yang dilakukan oleh Nasution dkk [6] telah membahas tentang aplikasi sistem keamanan web service dengan menggunakan algoritma kriptografi tetapi algoritmanya tidak dapat diketahui.

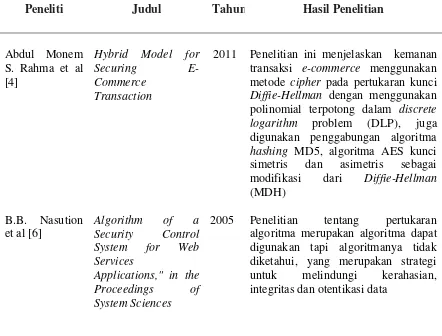

Tabel 1.1 Daftar Penelitian Sistem Keamanan E-Commerce

Peneliti Judul Tahun Hasil Penelitian

Abdul Monem S. Rahma et al [4]

Hybrid Model for Securing E-Commerce

Transaction

2011 Penelitian ini menjelaskan kemanan transaksi e-commerce menggunakan metode cipher pada pertukaran kunci Diffie-Hellman dengan menggunakan polinomial terpotong dalam discrete logarithm problem (DLP), juga digunakan penggabungan algoritma hashing MD5, algoritma AES kunci simetris dan asimetris sebagai modifikasi dari Diffie-Hellman (MDH)

B.B. Nasution et al [6]

Algorithm of a Security Control System for Web Services

Applications," in the Proceedings of System Sciences

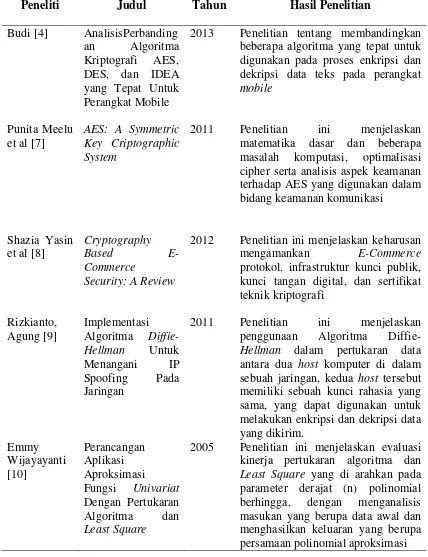

Tabel 1.2. (Sambungan)

Peneliti Judul Tahun Hasil Penelitian

Budi [4] AnalisisPerbanding

an Algoritma Kriptografi AES, DES, dan IDEA yang Tepat Untuk Perangkat Mobile

2013 Penelitian tentang membandingkan beberapa algoritma yang tepat untuk digunakan pada proses enkripsi dan dekripsi data teks pada perangkat mobile

Punita Meelu et al [7]

AES: A Symmetric Key Criptographic System

2011 Penelitian ini menjelaskan matematika dasar dan beberapa masalah komputasi, optimalisasi cipher serta analisis aspek keamanan terhadap AES yang digunakan dalam bidang keamanan komunikasi

Shazia Yasin et al [8]

Cryptography Based E-Commerce

Security: A Review

2012 Penelitian ini menjelaskan keharusan mengamankan E-Commerce protokol, infrastruktur kunci publik, kunci tangan digital, dan sertifikat teknik kriptografi

2011 Penelitian ini menjelaskan penggunaan Algoritma Diffie-Hellman dalam pertukaran data antara dua host komputer di dalam sebuah jaringan, kedua host tersebut memiliki sebuah kunci rahasia yang sama, yang dapat digunakan untuk melakukan enkripsi dan dekripsi data yang dikirim.

Fungsi Univariat Dengan Pertukaran Algoritma dan Least Square

Penelitian lanjutan di bidang ini sangat diperlukan sebagai bentuk peningkatan kinerja sistem keamanan website dengan menerapkan pertukaran algoritma. Hasil dari penelitian ini diharapkan dapat memberikan kontribusi bagi pengembang sistem keamanan dan pendistribusian di website PT. PIM.

Penelitian ini dan penelitian terdahulu mempunyai persamanan yaitu pada pendekatan yang dilakukan. Penelitian tersebut menerapkan pertukaran algoritma seperti yang telah dilakukan oleh peneliti Nasution [6], Wijayanti [10]. Selanjutnya penerapan kriptografi algoritma yang sudah diketahui pada sistem keamanan seperti yang telah dilakukan oleh beberapa Peneliti [5], [4], [7], [8], [9].

Terdapat perbedaan penelitian yang dilakukan dengan penelitian sebelumnya yaitu menganalisa sistem keamanan dengan membandingkan kriptografi yang menggunakan algoritma yang sudah diketahui dan kriptografi yang menggunakan algoritma yang belum diketahui algoritmanya.

1.2 Perumusan Masalah

Berdasarkan pada latar belakang di atas, maka dapat dirumuskan masalah sebagai berikut:

a. Bagaimana bertransaksi internet tanpa mengetahui algoritma, algoritma bisa digunakan tapi algoritma tidak diketahui, masing-masing menggunakan algoritma yang berbeda-beda.

1.3 Batasan Masalah

Dari rumusan masalah yang ada, untuk mengurangi pembahasan yang meluas maka dilakukan pembatasan masalah sebagai berikut:

a. Peneliti menganalisis sistem keamanan metode kriptografi tanpa mengetahui algoritma dan dengan mengetahui algoritma yang digunakan.

b. Menggunakan teknologi pertukaran algoritma dengan pemrograman java.

1.4 Tujuan Penelitian

Tujuan yang ingin dicapai pada penelitian ini yaitu ingin melihat seberapa besar keuntungan yang dapat diraih apabila bertransaksi internet dengan menggunakan kriptografi yang tanpa diketahui algoritmanya dan mengetahui permasalahan yang terjadi apabila menggunakan metode kriptografi yang sudah diketahui algoritmanya.

1.5 Manfaat Penelitian

Melihat tujuan penelitian di atas maka penelitian ini diharapkan dapat memberikan manfaat berupa:

b. Hasil penelitian ini diharapkan dapat memberikan masukan yang bermanfaat pada perusahaan dalam meningkatkan pemasaran dan memudahkan perusahaan memasarkan produknya dengan sistem e-commerce.

1.6 Sistematika Penulisan

Pada tulisan ini disusun sebanyak lima bab yang terdiri dari:

BAB I : PENDAHULUAN, berisi kerangka penelitian yaitu latar belakang, rumusan masalah, tujuan penelitian, batasan masalah, dan metode yang ditempuh;

BAB II : TINJAUAN PUSTAKA, memuat berbagai teori algoritma, kriptografi yang diketahui algoritma dan tanpa diketahui algoritmanya, konsep kriptografi simetris dan asimetris;

BAB III: METODE PENELITIAN, berisi tentang rancangan sistem yang dibangun, pengumpulan data, pemodelan sistem berserta metode-metode yang dilakukan dalam penelitian;

BAB IV : HASIL DAN ANALISA, berisi analisis dari hasil perancangan sistem. Analisis dilakukan dengan pengujian terhadap sistem yang dirancang; BAB V : KESIMPULAN DAN SARAN, berisi hasil kesimpulan dari tulisan dan