Tugas Kuliah

Proteksi Dan Teknik Keamanan Sistem Informasi

Kelompok 101

Abstraksi Dokumen ini berisi Perancangan Keamanan Sistem Informasi Kantor Notaris XYZ sebuah kantor yang bergerak di bidang hukum

Tipe Dokumen Tugas Kuliah

Klasifikasi Dokumen Kuliah

Referensi Mata Kuliah Proteksi dan Teknik Keamanan Sistem Informasi

Status Revisi 4

Tanggal 20 Mei 2005

Disiapkan oleh Sukma Wardhana (7203012254) Michael Edison Nata (7203012181)

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 2 of 23

Daftar Isi

Daftar Isi ...2

Daftar Gambar dan Table...3

Abstrak...4

1. Pendahuluan...5

1.1 Latar Belakang ...5

1.2 Tujuan ...5

1.3 Ruang Lingkup Permasalahan ...5

1.4 Sekilas mengenai Kantor Notaris XYZ ...6

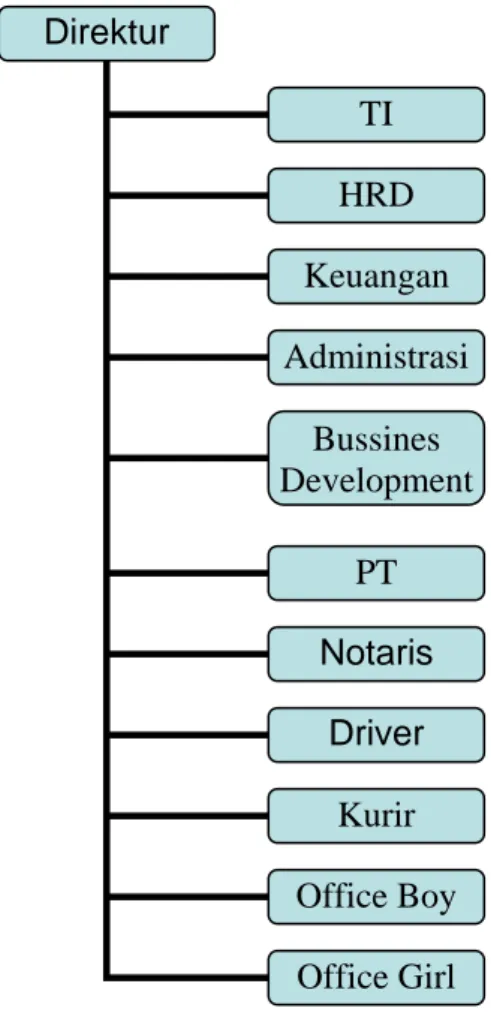

1.4.1. Struktur organisasi ...7

Daftar jabatan dan nama dari staff kantor notaris XYZ...8

Daftar jabatan dan pekerjaan kantor notaris XYZ ...8

Rincian infrastruktur yang digunakan oleh Kantor Notaris XYZ...10

Rincian sistem informasi yang digunakan oleh Kantor Notaris XYZ ...11

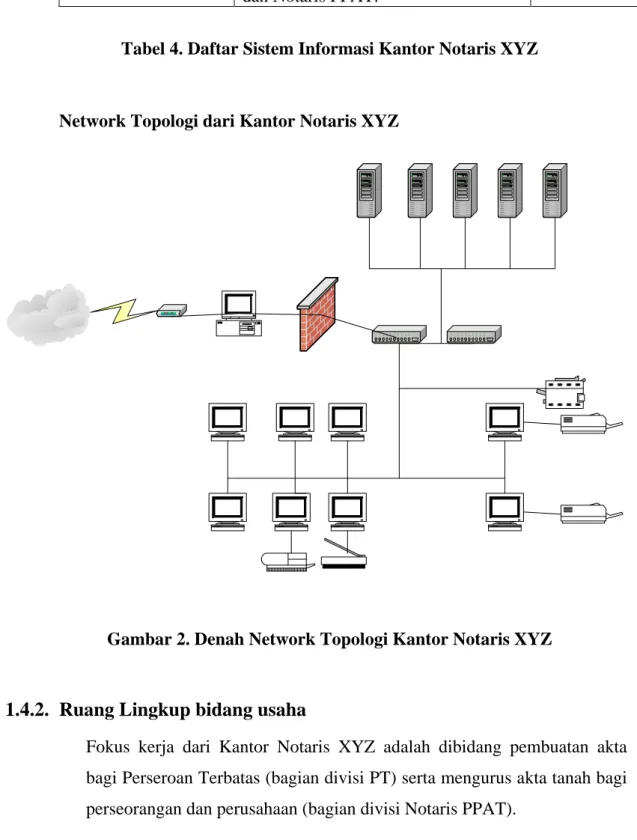

Network Topologi dari Kantor Notaris XYZ...12

1.4.2. Ruang Lingkup bidang usaha...12

1.4.3. Denah Ruangan Kantor...13

2. Pembahasan IT Security Domain...15

2.1. Security Management Practices...15

2.2. Access Control Systems and Methodology ...16

2.3. Telecommunication and Network Security ...17

2.4. Cryptography ...17

2.5. Security Architectures and Model ...17

2.6. Operations Security...18

2.7. Application and Systems Development Security...19

2.8. Disaster Recovery and Business Continuity Plan...19

2.9. Laws, Investigations and Ethics...20

2.10. Physical Security...22

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 3 of 23

Daftar Gambar dan Table

Gambar 1. Struktur Organisasi Kantor Notaris XYZ... 7

Gambar 2. Denah Network Topologi Kantor Notaris XYZ………...…….. 12

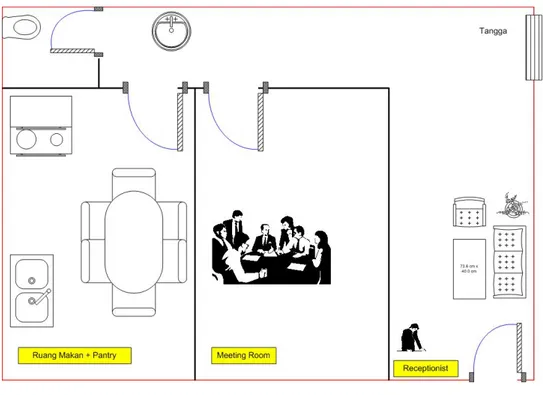

Gambar 3. Denah Ruangan Lantai 1... 13

Gambar 4. Denah Ruangan Lantai 2... 14

Gambar 5. Denah Ruangan Lantai 3... 14

Tabel 1. Komposisi Pegawai Kantor Notaris XYZ... 8

Tabel 2. Komposisi Pegawai dan Deskripsi pekerjaan... 10

Tabel 3. Daftar Infrastruktur Kantor Notaris XYZ... 11

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 4 of 23

Abstrak

Tulisan ini membahas keamanan sistem informasi berdasarkan 10 domain keamanan sistem informasi. Ke-10 domain keamanan sistem informasi yang dijadikan dasar pembahasan merupakan kerangka acuan standar yang digunakan dalam mengaudit suatu sistem informasi. Kerangka acuan tersebut dikembangkan oleh ISACA (Information Systems Audit and

Control Association) dan digunakan secara luas di dunia dalam melakukan

audit terhadap suatu sistem informasi.

Fokus pembahasan ke-10 domain keamanan sistem informasi adalah Sistem Informasi NotarisNet yang dikembangkan dan digunakan oleh Kantor Notaris XYZ. Kantor Notaris XYZ adalah sebuah usaha kecil menengah yang bergerak dibidang jasa pembuatan akta tanah dan Perseroan Terbatas. Kantor Notaris XYZ memiliki karyawan 55 orang dan menempati sebuah ruko di suatu kawasan bisnis di Jakarta. Dalam melakukan kegiatan bisnisnya, Kantor Notaris XYZ telah mengembangkan suatu sistem informasi yang disebut Sistem Informasi NotarisNet yang ditujukan untuk memberikan informasi kepada para calon klien dan klien dari kantor notaris ini mengenai pengumuman, jadwal acara, dan status proyek yang sedang dikerjakan untuk masing-masing klien.

Kantor Notaris XYZ yang menjadi pusat pembahasan dalam tulisan ini adalah sebuah perusahaan fiktif. Bila terdapat kesamaan nama, tempat, situasi, dan hal lainnya dengan dunia nyata, hal itu bukanlah suatu kesengajaan.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 5 of 23

1.

Pendahuluan

1.1 Latar Belakang

Tulisan ini dibuat sebagai bagian dari mata kuliah Proteksi dan Teknik Keamanan Sistem Informasi pada jurusan Manajemen Teknologi Informasi, Fakultas Ilmu Komputer Universitas Indonesia. Dalam mata kuliah Proteksi dan Teknik Keamanan Sistem Informasi dipelajari aspek-aspek yang memegang peran penting dalam menjamin keamanan suatu sistem informasi berdasarkan kerangka acuan yang dikembangkan oleh ISACA (Information Systems Audit and Control Association). Kerangka acuan yang digunakan dalam analisis keamanan sistem informasi dalam tulisan ini merupakan standar yang umum digunakan di dunia dalam melakukan audit sistem informasi.

1.2 Tujuan

Untuk meningkatkan pemahaman mengenai keamanan suatu sistem informasi melalui pengalaman langsung melakukan analisis keamanan sistem informasi berdasarkan 10 domain keamanan.

1.3 Ruang Lingkup Permasalahan

Tulisan ini dipusatkan pada pembahasan 10 domain keamanan sistem informasi berdasarkan kerangka acuan yang dikembangkan oleh ISACA (Information Systems Audit and Control Association). Pembahasan dilakukan terhadap Sistem Informasi KurirNet yang dikembangkan dan digunakan oleh suatu perusahaan fiktif PT. Titipan Kurir Jaya. Penggunaan sistem fiktif dilakukan sesuai dengan prasyarat pembuatan makalah sebagai telah disebutkan pada bagian latar belakang dengan tidak mengurangi nilai dan bobot akademik dari analisis yang dilakukan.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 6 of 23

1.4 Sekilas mengenai Kantor Notaris XYZ

Kantor notaris XYZ adalah merupakan sebuah usaha yang bergerak dalam bidang layanan jasa hukum dimana kantor notaris ini menempati posisi lima besar di Indonesia. Pada saat ini selain melayani dalam bidang hukum, kantor notaris ini berencana untuk mengambil ISO. Kantor notaris XYZ berdiri pada tahun 1979, pada saat ini kantor notaris XYZ memperkerjakan sekitar 55 orang.

Untuk melayani kebutuhan jasa dalam bidang hukum, meningkatkan efesiensi kerja, paperless, dan menyelesaikan proyek tepat pada waktunya maka kantor notaris ini menggunakan sistem komputer yang digunakan untuk perhitungan anggaran, database, penjadwalan proyek dan membuat operasi prosedur. Kantor notaris ini menggunakan kurang lebih 50 komputer dimana sebagian dari jumlah pc ini memiliki fasilitas dual monitor.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 7 of 23

1.4.1. Struktur organisasi

Kantor notaris XYZ didirikan pada tahun 1979 oleh A1 dengan modal awal Rp 300 juta. Hingga kini posisi direktur utama dipegang oleh A1 sekaligus pemilik. Struktur organisasi yang berlaku sampai saat ini adalah sebagai berikut:

Gambar 1. Struktur Organisasi Kantor Notaris XYZ Direktur TI HRD Keuangan Administrasi Bussines Development PT Notaris Driver Kurir Office Boy Office Girl

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 8 of 23

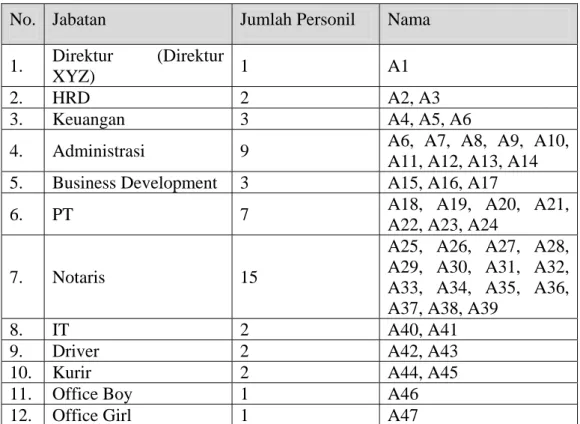

Daftar jabatan dan nama dari staff kantor notaris XYZ

Daftar nama dari staff kantor notaris XYZ dapat dilihat pada tabel berikut ini:

No. Jabatan Jumlah Personil Nama 1. Direktur (Direktur

XYZ) 1 A1

2. HRD 2 A2, A3

3. Keuangan 3 A4, A5, A6

4. Administrasi 9 A6, A7, A8, A9, A10,

A11, A12, A13, A14 5. Business Development 3 A15, A16, A17

6. PT 7 A18, A19, A20, A21,

A22, A23, A24

7. Notaris 15

A25, A26, A27, A28, A29, A30, A31, A32, A33, A34, A35, A36, A37, A38, A39

8. IT 2 A40, A41

9. Driver 2 A42, A43

10. Kurir 2 A44, A45

11. Office Boy 1 A46

12. Office Girl 1 A47

Tabel 1. Komposisi Pegawai Kantor Notaris XYZ

Daftar jabatan dan pekerjaan kantor notaris XYZ

Spesifikasi sistem yang digunakan oleh staff dapat dilihat pada tabel sebagai berikut:

Staff Work

Hour Description Computer

Direktur Pemimpin perusahaan P4 2.8 GB, DDRAM 256 MB, HD 80 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate Edition, Ms Project, monitor 17”.

Staff TI 40 jam per

Membangun aplikasi untuk company web,

P4 2.8 GB, DDRAM 256 MB, HD 80 GB,

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini © 2005 Kelompok 101 IKI-83408 MTI UI Page 9 of 23

minggu sistem absensi dan HRD (pengajian, lembur, bonus, dan prestasi kerja)

Ms W2K Professional Edition, Ms Office XP, Ms Visual Studio .Net, Ms SQL Server, NAV Client Corporate Edition, monitor 17”. Staff HRD 40 jam per minggu Personalia. P4 2.4 GB, DDRAM 256 MB, HD 80 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate

Edition, Printer LaserJet, monitor 17”. Staff Keuangan 40 jam per minggu

Accounting dan Finance 1. Bagian pembelian stok

stationary, pembayaran biaya-biaya

operasional, dll.

2. Bagian penagihan, billing kepada klien, dll.

P4 2.4 GB, DDRAM 256 MB, HD 80 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate Edition, Printer LQ-2180. Staff Administrasi 40 jam per minggu

Bagian front office kantor, resepsionis, operator telepon, penerima tamu, kontak

person, bagian pengurusan surat-surat

dengan pihak luar, dll.

P4 2.0 GB, DDRAM 128 MB, HD 40 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate Edition, Printer LX-300+, monitor 15”. Staff Business Development 40 jam per minggu Menganalisa perkembangan bisnis, menganalisa kebutuhan perusahaan. P4 2.4 GB, DDRAM 256 MB, HD 80 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate Edition, Ms Project. , monitor 17”

Staff PT 40 jam per minggu

Mengurus surat-surat akta untuk klien korporate, termasuk akta pendirian perusahaan, penambahan modal, pembagian deviden, dll. P4 2.4 GB, DDRAM 256 MB, HD 80 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate Edition, Ms Project. , monitor 17”

Staff Notaris 40 jam per minggu

Notaris pembuat akte dan surat tanah, mengurus surat-surat ke badan pertanahan nasional, mengurus jual-beli tanah,

P4 2.4 GB, DDRAM 256 MB, HD 80 GB, Ms W2K Professional Edition, Ms Office XP, NAV Client Corporate

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 10 of 23

pemindahtanganan, warisan, dll. Edition, Ms Project. , monitor 17” Office Boy dan Office Girl 40 jam per minggu Mempesiapkan makan, membersihkan kantor. Driver 40 jam per minggu Sopir. Kurir 40 jam per minggu Mengantar surat, dokumen, menjemput dokumen dari klien, dll.

Tabel 2. Komposisi Pegawai dan Deskripsi pekerjaan di Kantor Notaris XYZ

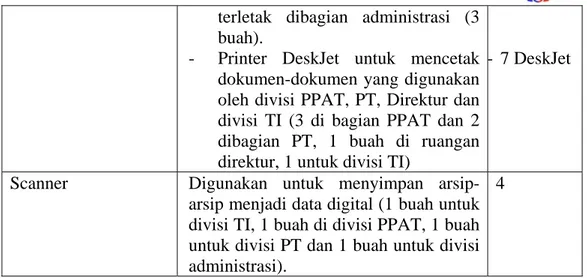

Rincian infrastruktur yang digunakan oleh Kantor Notaris XYZ

Rincian perangkat keras yang telah di implementasikan dikantor notaris XYZ adalah sebagai berikut:

Item Description Total

PC PC yang digunakan oleh staff yang hampir semuanya memiliki fasilitas dual monitor untuk memudahkan komparasi dokumen

42

Server Windows 2000 Server Edition untuk: 1. Project Server

2. Backup Project Server 3. Domain Controller Server 4. Web Server

4

Jaringan komputer TCP/IP, LAN 10/100

Internet ADSL, Cable Modem dari KabelVision sebagai backup

E-Mail hosting None, menggunakan e-mail pribadi, tidak ada corporate e-mail

0 Web hosting Menggunakan web hosting yang free di

geocity untuk menampilkan profil perusahaan, rencananya akan membeli nama domain untuk nama websitenya

1

Printer - Printer LQ-2180 untuk mencetak dokumen-dokumen rangkap dan dokumen yang memiliki ukuran sampai dengan US StanFold yang

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 11 of 23

terletak dibagian administrasi (3 buah).

- Printer DeskJet untuk mencetak dokumen-dokumen yang digunakan oleh divisi PPAT, PT, Direktur dan divisi TI (3 di bagian PPAT dan 2 dibagian PT, 1 buah di ruangan direktur, 1 untuk divisi TI)

- 7 DeskJet

Scanner Digunakan untuk menyimpan arsip-arsip menjadi data digital (1 buah untuk divisi TI, 1 buah di divisi PPAT, 1 buah untuk divisi PT dan 1 buah untuk divisi administrasi).

4

Tabel 3. Daftar Infrastruktur Kantor Notaris XYZ

Rincian sistem informasi yang digunakan oleh Kantor Notaris XYZ

Rincian sistem informasi yang telah di implementasikan dikantor notaris XYZ adalah sebagai berikut:

Item Description Location

Aplikasi HRD Aplikasi pengajian, cuti, honor dan bonus, lembur, serta prestasi kerja

Local Web Server

Aplikasi Absensi Aplikasi absensi karyawan yang bisa di ekstrak datanya sebagai masukan bagi aplikasi HRD

Local Web Server

Aplikasi Keuangan Aplikasi untuk mencatat pemasukan dan pengeluaran bagi keperluan perusahaan.

Local Web Server

Client Billing Application

Aplikasi untuk mencatat tagihan ke klien, melihat aging tagihan untuk klien

Local Web Server

Project Application Aplikasi untuk pengaturan proyek yang ada, penjadwalan, mencatat kemajuan proyek, dll. Project Server dan Backup Server Domain Controller System

Fasilitas dari Windows 2000 Server Edition untuk mengatur otorisasi dari user mengenai akses file (file sharring), akses dokumen, pengamanan jaringan (user login), web akses, dll

Domain Controller Server

Web Application Aplikasi local web untuk pengumuman jadwal proyek, hasil dari

Local Web Server

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 12 of 23

proyek yang dikerjakan bagi klien (client notification), daftar klien, profil perusahaan, pendaftaran online via web yang hasilnya akan ditindak lanjuti oleh bagian administrasi, PT dan Notaris PPAT.

Tabel 4. Daftar Sistem Informasi Kantor Notaris XYZ

Network Topologi dari Kantor Notaris XYZ

Gambar 2. Denah Network Topologi Kantor Notaris XYZ

1.4.2. Ruang Lingkup bidang usaha

Fokus kerja dari Kantor Notaris XYZ adalah dibidang pembuatan akta bagi Perseroan Terbatas (bagian divisi PT) serta mengurus akta tanah bagi perseorangan dan perusahaan (bagian divisi Notaris PPAT).

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 13 of 23

Kantor Notaris XYZ menyediakan layanan jemput antar bagi dokumen dan akta dari klien, klien tidak perlu datang ke Kantor Notaris XYZ untuk mengurus dokumen kecuali untuk beberapa hal yang memerlukan adanya kehadiran dari klien untuk pengurusan data.

1.4.3. Denah Ruangan Kantor

Kantor Notaris XYZ ini berdiri diatas sebidang tanah dengan gedung berbentuk rumah toko (ruko) tiga lantai.

Lantai 1 dari kantor ini digunakan untuk ruang administrasi dan resepsionis, ruang tunggu tamu, ruang pertemuan, ruang makan dan pantry serta kamar mandi.

Selain itu, lantai 1 ini juga digunakan sebagai ruang istirahat bagi office

boy, office girl, kurir serta satpam jaga.

Gambar 3. Denah Ruangan Lantai 1

Lantai 2 digunakan untuk ruang notaris (PPAT), notaris (PT), ruang direksi dan kamar mandi.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 14 of 23

Gambar 4. Denah Ruangan Lantai 2

Lantai 3 digunakan sebagai ruang penyimpanan arsip, ruang server yang menyatu dengan ruangan divisi TI.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 15 of 23

2.

Pembahasan IT Security Domain

2.1. Security Management Practices

Resiko:

Ada sejumlah resiko yang dihadapi oleh Kantor Notaris XYZ terkait dengan berbagai ancaman yang mungkin terjadi seperti:

1. Kerusakan data (destruction)

Kehilangan data-data transaksi atau data pelaporan yang dapat terjadi karena kelalaian manusia, bencana alam , kebakaran, kerusuhan, listrik mati atau serangan virus.

2. Pencurian (theft/disclosure)

Data-data penting yang dapat dicuri dan disalahgunakan .untuk kepentingan pihak lain, contohnya saingan atau pihak-pihak lain yang terkait.

3. Pengubahan (modification)

Pengubahan data-data baik data vital maupun non vital yang ada, pengantian isi surat perjanjian, perubahan nilai kontrak, dll oleh pihak yang tidak bertanggung jawab.

4. Penipuan (fraud)

Menambah atau mengurangi isi data yang ada dengan tujuan untuk memanipulasi nilai, isi maupun tujuan dari data itu sehingga isinya menjadi berbeda dengan isi yang seharusnya.

Tujuan:

Setiap resiko dari ancaman yang sudah diidentifikasikan di atas harus dapat dieliminasi atau diantisipasi dengan serangkaian prosedur yang baku untuk melindungi keamanan informasi.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 16 of 23

2.2. Access Control Systems and Methodology

Resiko:

Unauthorized access untuk data pada sistem pelaporan dan data transaksi.

Tujuan:

Resiko unauthorized access akan dihilangkan dengan penerapan password dan right access secara sederhana dengan memanfaatkan fasilitas yang disediakan oleh operating system atau LAN.

Selain itu tujuan dari pembagian domain ini adalah adanya mekanisme dan metode yang digunakan oleh para administrator/manajer untuk mengontrol apa yang boleh diakses pengguna, termasuk apa yang boleh dilakukan setelah otentikasi dan otorisasi, termasuk pemantauannya.

Secara umum acess control system & methodology di bagi ke dalam tiga cara.

1. Identification

Melakukan identifikasi terhadap pengguna yang akan memasuki resource, dengan menanyakan apa yang diketahui oleh pengguna tersebut.

Misalnya: Password. 2. Authentication

Melakukan autentifikasi terhadap pengguna yang akan memasuki resource, dengan menanyakan apa yang dimiliki oleh pengguna tersebut.

Misalnya: smart card 3. Authorization

Melakukan autorisasi terhadap pengguna yang akan memasuki resource dengan melakukan pengecekan terhadap daftar orang yang memiliki autorisasi.

Access Control System yang sudah dilakukan di Kantor Notaris XYZ adalah:

1. File Sharing dengan melakukan pembatasan melalui login yang diatur secara terpusat lewat Windows Domain Controller.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 17 of 23

2. Pembatasan hak akses untuk aplikasi HRD, Absensi, Keuangan, Client Billing Application melalui otorisasi login yang dilakukan pada saat akan menjalankan aplikasi-aplikasi diatas.

3. Pembatasan akses data yang akan digunakan bersama dan hanya dapat diakses oleh tim yang berkepentingan. Termasuk didalamnya data-data mengenai proyek berjalan yang ditangani oleh masing-masing tim, file dan dokumen yang berkaitan dengan proyek tersebut.

2.3. Telecommunication and Network Security

Resiko:

Kerusakan fisik infrastruktur jaringan LAN (Cabling, ports, UPS dll)

Tujuan:

Resiko ini dapat dieliminasi dengan mempersiapkan program maintenance terjadwal untuk memeriksa kondisi fisik infrastruktur secara periodik.

2.4. Cryptography

Resiko:

Penyadapan data sensitif perusahaan oleh pihak yang tidak berhak.

Tujuan:

Resiko penyadapan data yang tidak disandikan dianggap sebagai resiko yang dapat diabaikan mengingat data tidak ditransmisikan keluar perusahaan.

2.5. Security Architectures and Model

Resiko:

1. Tidak semua staf yang menggunakan computer memiliki pemahaman akan pentingnya adanya tingkat keamanan akan data-data yang mereka gunakan. Hanya beberapa orang saja yang benar-benar perduli akan pentingnya keamanan dari data-data mereka..

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 18 of 23

2. Informasi sensitif yang tidak boleh disebarluaskan kepada seluruh pegawai, seperti data klien, data-data keuangan perusahaan, dan data pegawai.

3. Sistem operasi pada komputer yang mendukung pembatasan akses dengan fasilitas password.

4. Beberapa aplikasi yang digunakan masih beresiko memiliki back door.

Tujuan:

1. Membuat kebijakan keamanan SI/TI yang sederhana dan mudah dipahami, dan tidak terasa menyulitkan pekerjaan dari masing-masing staf.

2. Membatasi proteksi keamanan SI/TI pada tingkat yang mampu dikelola (managable). Sehingga resiko seperti back door pada aplikasi akan tetap terbuka karena tidak tertangani dengan sumber daya yang ada namun cukup bias dikendalikan kebocorannya.

3. Kendali keamanan SI/TI mengikuti kebijakan pada aspek lainnya (seperti kepegawaian dan keuangan) yang mengikuti kebijakan dari direksi Kantor Notaris XYZ. Sehingga kebijakan keamanan tidak dianggap terpisah dari kebijakan lainnya.

2.6. Operations Security

Resiko:

1. Pegawai yang menyalahgunakan hak akses yang diberikan kepadanya untuk kepentingan lain diluar tugas dan kewajibannya.

2. Pembatasan akses akan menyulitkan staf untuk bekerja maksimal sesuai dengan kemampuannya.

Tujuan:

Memberi penugasan kepada pegawai yang efektif, memberikan insentif dan sanksi atas kedisiplinan pegawai.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 19 of 23

2.7. Application and Systems Development Security

Resiko:

Data yang digunakan sebagai data contoh ketika akan mengembangkan suatu aplikasi baru maupun akan melakukan pengembangan / modifikasi pada aplikasi yang sudah berjalan dapat saja diperlukan untuk menyesuaikan dengan bisnis proses perusahaan yang dapat berubah secara dinamis.

Tujuan:

Adanya antisipasi agar proses pengembangan maupun modifikasi dari aplikasi baru maupun aplikasi yang sudah berjalan dapat berjalan dengan lancar dan tidak mengalami hambatan.

2.8. Disaster Recovery and Business Continuity Plan

Resiko:

1. Terputusnya aliran listrik. Listrik yang disuplai oleh PLN tidak selalu ada setiap waktu, terkadang secara terduga aliran listrik itu terputus, hal ini bisa disebabkan oleh karena adanya perawatan jaringan, perbaikan jaringan ataupun juga dapat disebabkan oleh faktor-faktor lain yang tidak terduga.

2. Banjir. Bajir yang terjadi dapat merusak file-file dan dokumen yang ada, terlebih lagi untuk notaris, hampir semua data disimpan dalam bentuk kertas. Banjir yang merendam dapat merusakan semua data-data tersebut.

3. Kelembaban. Hampir sama dengan banjir, kelembaban yang tidak sesuai dengan standar yang ada dapat membuat dokumen menjadi cepat lapuk, kertas-kertas jadi saling menempel, dll. Hal ini dapat merusak dokumen. Selain itu kelembaban juga berpengaruh pada komponen elektronik yang cenderung sesitif pada kelembaban yang tinggi.

4. Kebakaran. Resiko kebakaran terbesar dari kantor ini adalah dari bagian pantry karena adanya kompor untuk memasak / menghangatkan

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 20 of 23

makan. Izin usaha dari pemerintah telah mensyaratkan kelengkapan pemadam kebakaran untuk meminimalisasi resiko tersebut.

5. Tungau, rayap, tikus dan serangga pengganggu lainnya karena bisa merusak dokumen dan perangkat elektronik.

Tujuan:

1. Penanggulangan bencana terhadap aset TI mengikuti kebijakan dari pemerintah secara umum yang memprioritaskan penyelamatan manusia dan aset fisik berupa peralatan dan bangunan ruko tempat kantor tersebut berada.

2. Kelanjutan aktivitas perusahaan pada saat bencana tergantung klasifikasi bencana dan status serta kondisi bangunan.

Rekomendasi:

Walaupun setelah dilihat UKM ini telah memiliki tingkat minimal dari DRP kami melihat masih ada kemungkinan untuk lebih ditingkatkannya UKM ini dalam hal preventif action maupun corrective action dari segi Bisnis Continuity Plan UKM ini, adapun hal hal tersebut diantaranya

1. Diadakannya Sistem Back Up yang lebih terencana dan disiplin, dalam arti dibuat rencana back-up yang lebih teratur dan rinci dari harian, mingguan dan bulanan.

2. Saat ini masih dapat dikatakan UKM tersebut memiliki cold sites dalam hal ini adalah kediaman direktur masih dapat ditingkatkan menjadi warm sites dengan menyiapkan infrastruktur yang lebih memadai di lokasi DRP tersebut.

3. Dilakukan pemeriksaan terhadap alat pemadam kebakaran dan latihan penggunaan alat tersebut bukan hanya terhadap satpam juga terhadap seluruh personil.

2.9. Laws, Investigations and Ethics

Resiko:

1. Melanggar undang-undang mengenai hak cipta akibat dari penggunaan piranti lunak bukan freeware yang tidak memiliki lisensi.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 21 of 23

2. Pencurian informasi secara elektronik yang dimungkinkan dengan belum adanya aturan resmi dan kontrol secara langsung pada piranti keras yang digunakan untuk membatasi keluar masuknya data lewat jalan yang tidak seharusnya, contohnya USB Port yang dapat dengan mudah dihubungkan dengan Pen Drive sehingga transfer data semakin mudah sementara piranti lunak yang digunakan belum mempunyai kemampuan untuk mengontrol pembatasan penggunaan USB Port tersebut lewat login yang digunakan.

Tujuan:

1. Mengurangi resiko pelanggaran undang-undang tentang hak cipta untuk piranti lunak yang digunakan, contohnya berpindah ke aplikasi yang tidak membutuhkan lisensi atau yang open source.

2. Mengurangi resiko bocornya data kepihak-pihak yang tidak berkepentingan oleh karena mudahnya akses keluar masuknya data dari setiap workstation yang ada di kantor notaris ini.

3. Adanya fasilitas untuk mencatat status dan user yang melakukan modifikasi, pembuatan, maupun penghapusan data untuk memudahkan pelacakan jika terjadi hal-hal yang tidak diinginkan.

Rekomendasi:

Saat ini karena berdasarkan nature bisnis UKM adalah badan hukum pada dasarnya UKM ini sudah memahami masalah hukum dalam penggunaan perangkat lunak dan hak cipta, sehingga tingkat kesadaran mereka cukup tinggi terbukti dengan penggunaan sofrware legal dan kesadaran akan pentingnya hakcipta.

Namun dalam hal etika masih dapat kami rekomendasikan seputar penggunaan fasilitas IT di kantor Notaris ini sbb,

1. Masih diperlukan sosialisasi kepada karyawan akan pentingnya efisiensi dan efektifitas dari penggunaann fasilitas IT yang dimiliki UKM ini sehingga tingkat kewaspadaan dan kesadaran dari personelnya tetap tinggi.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 22 of 23

2. Diperlukan suatu sistematika atau prosedur aturan internal dari UKM tentang kebijakan dari penggunaan sumber daya teknologi informasi dan komunikasi yang merupakan aset dari UKM. Sehingga ada semacam aturan tertulis tentang kebijakan penggunaan dan etika dari pemakaian sumber daya Teknologi Informasi dan komunikasi.

2.10. Physical Security

Resiko:

1. Pihak yang tidak berwenang dapat mengakses data rahasia perusahaan yang tersimpan di bagian Administrasi.

2. Aset perangkat TI beresiko dicuri oleh pihak internal maupun eksternal.

3. Notebook pemilik beresiko tinggi dicuri.

4. Pegawai bengkel yang tidak menjaga aset dengan baik, misalnya dengan menukar mouse atau keyboard milik perusahaan.

5. Komputer cepat rusak karena terkena oli, air atau bahan lain yang bersifat merusak. Misalnya penggunanya sering memegang oli.

Tujuan:

Mengurangi resiko kerugian secara nominal.

Rekomendasi:

Tingkat keamanan fisik dari UKM ini masih pada level minimal, terbukti dengan adanya satpam dan mekanisme keamanaan dasar, namun pada dasarnya kami melihat masih dapat di tingkatkanya level keamanan fisik yang dimiliki oleh UKM ini yaitu,

1. Pengoptimalan sistem penguncian pada lantai 3 dimana tidak semua personil bisa masuk ke lantai 3 tempat arsip (hardcopy) dan ruang server dari UKM.

2. Demikian juga dengan optmalisasi dari penguncian di lantai dua yang mana terdapat komputer dari bagian bagain penting UKM ini sehingga kemungkinan kehilangan dapat diperkecil.

Silakan menggandakan bahan ajar ini selama tetap mencantumkan nota hak cipta ini

© 2005 Kelompok 101 IKI-83408 MTI UI Page 23 of 23

2.11. Auditing

Resiko:

Kebocoran keamanan SI/TI yang tidak teridentifikasi dan merugikan perusahaan.

Tujuan:

1. Memeriksa apakah tugas dari masing-masing staf telah dilaksanakan dengan baik.

2. Mengurangi kerugian perusahaan.

Rekomendasi:

Saat ini UKM ini diaudit oleh KAP yang tentunya bukan KAP besar namun, masih sesuai dengan Norma Pemeriksaan Akuntan Publik yang di dalamnya terdapat kaidah pemeriksaan terhadap pengolahan data elektronik, namun tentunya tidak se komprehensif yang terdapat pada COBIT atau GAAP dari AICPA yang sekarang ini menjadi tolok ukur paling komprehensif dibidang IT Audit. Untuk itu kami merekomendasikan

1. Diadakannya pengevaluasian terhadap kinerja dengan mengacu kepada frame work diatas, karena pada dasarnya secara komprehensif nantinya tujuan dari auditing akan menuju pada suatu kesimpulan komprehensif juga.

2. Hal ini akan menguntungkan UKM karena pada dengan demikian UKM akan menyiapkan diri menjadi organisasi bisnis yang lebih kompleks, dalam arti UKM ini nantinya akan siap menjadi organisasi yang lebih profesional termasuk dalm hal pengelolaan divisi IT nya.