BAB 2

LANDASAN TEORI

TEORI UMUM

2.1 Sistem Informasi

2.1.1 Definisi Sistem Informasi

Menurut Kenneth C. Laudon (2003, p7), sistem informasi adalah serangkaian komponen yang saling berhubungan yang dapat mengumpulkan, memproses, menyimpan, dan menyebarkan informasi untuk mendukung pengambilan keputusan, koordinasi dan kontrol di dalam organisasi.

James A. O’Brien (2003, p7) berpendapat bahwa, sistem informasi adalah kombinasi orang, perangkat keras (hardware), perangkat lunak (software),

jaringan komunikasi dan sumber daya data secara terorganisasi untuk mengumpulkan, memindahkan dan menyebarkan informasi di dalam organisasi.

Menurut http://id.wikipedia.org/wiki/Sistem_informasi, sistem informasi adalah sekumpulan perangkat keras (hardware), perangkat lunak (software),

prosedur dan aturan yang diorganisasikan secara integral untuk mengolah data menjadi informasi yang bermanfaat guna memecahkan masalah dan pengambilan keputusan.

Berdasarkan definisi – definisi di atas, penulis dapat menyimpulkan bahwa sistem informasi adalah sekumpulan komponen yang saling berhubungan yang digunakan untuk mengumpulkan, memproses data,

menyimpan, dan menyebarkan informasi yang dibutuhkan untuk pemecahan masalah dan proses pengambilan keputusan.

2.2 Audit Sistem Informasi

2.2.1 Definisi Audit Sistem Informasi

Menurut Weber (1999,p10),”Information systems auditing is the process of collecting and evaluating evidence to determine whether a computer system safeguards assets, maintains data integrity, allows organizational goals to be achieved effectively, and uses resources efficiently”, yang memiliki arti bahwa

audit sistem informasi adalah proses pengumpulan dan pengevaluasian bukti untuk menentukan apakah suatu sistem komputer dapat melindungi aset, memelihara keutuhan data, membuat pencapaian tujuan organisasi menjadi lebih efektif dan telah menggunakan sumber daya secara efisien.

Gondodiyoto (2006,p419) berpendapat bahwa “Audit sistem informasi adalah proses pengumpulan dan penilaian bukti untuk menentukan apakah sistem komputer perusahaan mampu mengamankan harta, memelihara kebenaran data, mampu mencapai tujuan perusahaan secara efektif dan menggunakan aktiva perusahaan secara tepat”.

Oleh karena itu, penulis menyimpulkan bahwa audit sistem informasi adalah proses penelusuran dengan cara mengumpulkan dan mengevaluasi bukti-bukti yang berhubungan untuk menentukan dan memastikan bahwa sistem yang digunakan berfungsi secara efisien dan efektif dalam melindungi aset, memelihara keutuhan data dan laporan yang dihasilkan guna mencapai tujuan organisasi.

2.2.2 Tujuan Audit Sistem Informasi

Tujuan Audit Sistem Informasi menurut Weber (1999,pp11-12) dibagi menjadi empat (4) yaitu:

1. Peningkatan keamanan aset (Asset Safeguarding Objectives)

Aset sistem informasi dalam organisasi meliputi hardware, software,

fasilitas, orang (pengetahuan), file data, sistem dokumentasi, dan

penjualan yang harus dilindungi oleh sebuah sistem pengendalian internal.

2. Meningkatkan integritas data (Data Integrity Objectives)

Integritas data adalah konsep dasar dari audit sistem informasi yang harus memiliki atribut tertentu, yaitu lengkap (completeness), kuat (soundness),

murni (purity), dan ketelitian (veracity).

Tiga (3) faktor utama yang menyebabkan data bernilai bagi organisasi dan pentingnya untuk menjaga integritas data, yaitu:

a. Nilai informasi dari data bagi pengambilan keputusan perorangan. b. Peningkatan data sehingga dapat memberikan informasi bagi para

pengambil keputusan.

c. Nilai data bagi pesaing, jika data tersebut berguna bagi pesaing maka pesaing dapat menggunakan data tersebut untuk mengalahkan organisasi.

3. Meningkatkan efektifitas sistem (System Effectiveness Objectives)

Sebuah sistem informasi dikatakan efektif jika dapat melaksanakan tujuan yang ingin dicapai.

Sistem informasi dapat dikatakan efisien jika sistem informasi dapat memenuhi kebutuhan pengguna dengan sumber daya yang minimum.

INFORMATION SYSTEMS AUDITING

2.2.3 Metode Audit Sistem Informasi

Menurut Weber (1999,pp55-57), metode audit sistem informasi yang dapat digunakan auditor antara lain:

1. Audit Around the Computer

Metode ini melibatkan pendapat auditor dalam memeriksa dan mengevaluasi pengendalian manajemen dan kemudian hanya pada input

dan output dalam sistem aplikasi tanpa memeriksa proses sistem aplikasi

secara langsung.

2. Audit Through the Computer

Dalam metode ini, auditor menggunakan komputer untuk menguji logika proses dan pengendalian yang ada dalam sistem dan catatan yang dihasilkan oleh sistem.

ORGANIZATIONS Improved Safeguarding of Assets Improved Data Integrity Improved System Effectiveness Improved System Efficiency Gambar 2.1 Impact of The Information Systems Audit On Organizations

3. Audit With the Computer

Suatu pendekatan audit dengan menggunakan komputer sendiri (audit software) dalam melaksanakan langkah-langkah audit.

2.2.4 Tahapan Audit Sistem Informasi

Menurut Weber (1999,pp47-54), ada beberapa tahapan di dalam melakukan audit, yaitu:

1. Perencanaan Audit (Planning the Audit)

Sebagai tahap pertama dalam audit, auditor harus menentukan persiapan materi pokok untuk diaudit. Untuk auditor internal dan eksternal berarti memahami tujuan yang harus dipenuhi dalam audit, mendapatkan informasi mengenai latar belakang klien, menempatkan staf yang tepat dan mengidentifikasi area yang beresiko. Selain itu, auditor eksternal juga melakukan survei terhadap klien baru dan lama untuk mengetahui apakah perjanjian audit dapat diterima, mendapatkan surat penugasan, memahami kewajiban hukum klien serta mengusahakan tinjauan prosedur analitis untuk memahami bisnis klien dengan lebih baik.

2. Pengujian Pengendalian dan Transaksi

• Pengujian Pengendalian (Test of Controls)

Pengendalian dengan memfokuskan kembali pada pengendalian manajemen ketika penilaian auditor terhadap resiko pengendalian adalah sangat minim.

• Pengujian Transaksi (Test of Transactions)

Pengujian untuk mengevaluasi apakah terdapat kesalahan atau tidak teraturnya proses transaksi yang mengarah pada kesalahan pernyataan

dalam materi informasi keuangan. Uji transaksi meliputi penelusuran seluruh jurnal sampai ke sumber dokumen, memeriksa informasi harga

property dan tes akurasi komputerisasi.

3. Pengujian saldo atau hasil secara keseluruhan (Test of Balances or Overall Result)

Pengujian untuk memeriksa kebenaran bukti-bukti dalam membuat keputusan akhir supaya dapat mencegah kerugian atau kesalahan akuntansi yang terjadi ketika fungsi sistem informasi gagal untuk menjaga keamanan aset, mempertahankan kesatuan data dan melakukan sistem dengan efektif dan efisien.

4. Penyelesaian Audit (Completion of The Audit)

Pada tahap akhir dari audit, auditor eksternal melakukan beberapa pengujian tambahan untuk mengumpulkan bukti sebagai penyelesaian, sedangkan auditor internal memutuskan apakah terdapat kerugian materi karena fungsi sistem informasi gagal menjalankan sistem secara efektif dan efisien. Ada empat opini yang diberikan terhadap hasil audit oleh auditor eksternal, yaitu:

- Disclaimer of opinion : auditor tidak dapat memberikan opini.

- Adverse opinion : auditor berpendapat bahwa terdapat banyak

kesalahan.

- Qualified opinion : auditor berpendapat bahwa terjadi beberapa

kesalahan tetapi nilainya tidak material.

- Unqualified opinion : auditor berpendapat bahwa tidak terjadi

2.2.5 Jenis – Jenis Audit

Menurut Gondodiyoto dan Hendarti (2006,pp80-81), audit dapat diklasifikasikan dalam beberapa jenis audit, yaitu :

1. Audit keuangan (General Financial Audit)

a. Memeriksa ada / tidaknya salah – saji materialitas terhadap seluruh informasi keuangan perusahaan (Financial Statements), yaitu :

- Posisi harta (neracaatau balance) periode tertentu.

- Laporan laba / rugi (Income Statement)periode tertentu.

- Laporan arus kas (Cash – Flow).

- Laporan perubahan ekuitas atau modal (Retained Earning)

- Catatan tentang laporan keuangan tersebut. b. Kesesuaian dengan Standard Akuntansi Keuangan.

c. Laporan audit bentuk baku dan dengan opini akuntan atau auditor. d. Pemakai laporan dari pihak luar (ekstern) dandalam (intern).

e. Periode audit segera setelah tahun buku berakhir, frekuensi 1 kali/tahun.

f. Untuk perusahaan yang go public (PT. Tbk) ditentukan oleh peraturan.

g. Data aktual umumnya historis ( ada juga yang prospektif ).

h. Umumnya dilakukan oleh akuntan atau auditor eksternal independen. 2. Audit ketaatan ( Compliance Audit )

a. Audit atas kepatuhan terhadap peraturan, penelitian upah untuk menentukan kesesuaiannya dengan peraturan upah minimum, memeriksa surat perjanjian kredit bank dengan nasabahnya, dan sebagainya.

b. Dilakukan oleh orang yang kompeten dan independen.

c. Penilaian terhadap kesesuaian antara pelaksanaan dengan kriteria yang diterapkan.

d. Kesimpulan dan rekomendasi atau saran perbaikan. 3. Audit Operasional ( Operational / Management Audit )

a. Dilakukan oleh orang yang kompeten dan independen terhadap kegiatan operasional divisi tertentu.

b. Efektif, efisien, dan ekonomis tidaknya suatu kegiatan operasional. c. Lebih berorientasi kepada pemeriksaan kinerja.

d. Laporan pemeriksaan tidak baku.

e. Laporan dipakai pihak intern saja, khususnya atasan langsung.

f. Pelaksanaan dan frekuensi tergantung kebutuhan atau kemauan pimpinan organisasi.

g. Kecenderungan atau masalah yang mungkin terjadi.

h. Laporan audit bersifat kesimpulan atau temuan dan rekomendasi atau saran perbaikan.

Sedangkan dilihat dari organisasi audit dapat dikelompokan menjadi : 1. Audit internal

Menurut Gondodiyoto dan Hendarti ( 2006, p48), audit yang dilakukan auditor yang berasal dari lingkungan perusahaan itu sendiri disebut pemeriksaan intern ( internal audit ).

2. Audit eksternal

Menurut HEFCE (Higher Education Funding Council for England, 2003),

keyakinan memadai bahwa laporan keuangan yang telah diaudit dan diterbitkan bebas dari salah saji material dan sesuai dengan standar akuntansi yang legal dan relevan.

http://www.hefce.ac.uk/finance/assurance/intext/external.asp 3. Audit pemerintah

Menurut Gondodiyoto dan Hendarti, audit pemerintah adalah audit intern

yang dilakukan terhadap unit-unit satuan kantor dan proyek-proyek milik pemerintah yang dilakukan oleh BPKP (Badan Pemeriksa Keuangan dan Pembangunan), sedangkan sebagai auditor eksternal independen terhadap pemerintah adalah BPK (Badan Pemeriksa Keuangan).

2.2.6 Standar Audit

ISACA (Information Systems Audit and Control Association) merupakan

sebuah asosiasi profesional dalam audit sistem informasi, pengendalian, keamanan dan governance, mempunyai fungsi sebagai sumber informasi,

pihak yang memberikan panduan-panduan praktek bagi auditor sistem informasi serta menyediakan standar, panduan (guidelines), dan prosedur

dalam hal audit, pengendalian dan keamanan sistem informasi oleh para profesional audit sistem informasi di seluruh dunia.

Berikut ini adalah beberapa isi dari standar profesi ISACA yang digunakan sebagai evaluator:

1. Audit Charter

• Purpose, Responsibility, Authority and Accountability

Definisi dari tujuan, tanggung jawab, otoritas, dan accountability dari

suatu surat perjanjian yang disetujui oleh suatu tingkat yang tepat di organisasi.

2. Independence

• Professional Independence

Dalam permasalahan yang berkaitan dengan audit, auditor sistem informasi harus bersikap independen dalam tingkah laku dan tindakannya.

• Organizational Relationship

Fungsi audit sistem informasi harus berada independen dari area yang diaudit untuk mencapai tujuan objektivitas dari suatu proses audit.

3. Professional Ethics and Standards

• Code of Professional Ethics

Auditor sistem informasi harus menghormati dan menaati etika profesional dari Information System Audit and Control Association

(ISACA) dalam melakukan tugas audit. • Due Professional Care

Auditor sistem informasi harus melakukan ketelitian profesional yang seharusnya termasuk ketaatan standar audit profesional yang dapat dipakai dalam melakukan tugas audit.

4. Professional Competence

• Continuing Professional Education

Auditor sistem informasi harus mampu secara profesional, memiliki keahlian dan pengetahuan untuk melakukan tugas audit.

Auditor sistem informasi harus memelihara kompetensi profesional melalui pendidikan dan pelatihan lanjut yang tepat.

5. Planning

• Audit Planning

Auditor sistem informasi harus merencanakan ulasan sistem informasi untuk menempatkan tujuan audit dan untuk melengkapi hukum yang berlaku dan standar profesional audit.

6. Performance of Audit Work

• Supervision

Staf dari audit sistem informasi harus diawasi untuk menyediakan jaminan yang beralasan bahwa tujuan audit telah dijalankan dan standar profesional auditing dapat terpenuhi.

• Evidence

Selama masa pekerjaan audit, auditor sistem informasi harus mendapatkan bukti yang tepat, dapat dipercaya, relevan dan berguna untuk mencapai tujuan objektif dari suatu audit. Penemuan dan kesimpulan audit didukung dengan analisa dan interpretasi yang tepat atas bukti tersebut.

• Documentation

Proses audit harus didokumentasikan, menggambarkan pelaksanaan kerja audit, dan bukti audit yang mendukung penemuan dan kesimpulan auditor sistem informasi.

• Reporting Content and Form

Auditor sistem informasi harus menyediakan laporan dalam bentuk yang tepat pada saat penyelesaian tugas audit. Laporan audit harus mengidentifikasikan perusahaan, penerima yang dimaksud, dan setiap pembatasan pada peredaran. Laporan audit yang berupa lingkup, tujuan, periode audit, dan lingkungan, waktu, dan isi dari pelaksanaan kerja audit harus mempunyai penemuan, kesimpulan, dan rekomendasi dan setiap pelayanan, kualifikasi atau batasan lingkup yang harus dihormati oleh auditor sistem informasi dalam audit.

Auditor sistem informasi harus memiliki bukti audit yang cukup dan tepat untuk mendukung hasil yang dilaporkan. Ketika dikeluarkan, laporan auditor sistem informasi harus ditandatangani, diberi tanggal, dan didistribusikan berdasarkan bentuk piagam audit atau surat perjanjian. 8. Follow Up Activities

• Follow Up

Setelah melaporkan penemuan dan kesimpulan, auditor sistem informasi harus meminta dan mengevaluasi informasi yang sesuai untuk menyimpulkan apakah tindakan yang tepat telah dilakukan oleh manajemen secara tepat waktu.

9. Irregularities and Illegal Acts

• Untuk mengurangi resiko pada tingkat rendah dalam perencanaan dan pelaksanaan audit, auditor sistem informasi harus mempertimbangkan resiko timbulnya irregularities and illegal acts, dengan memahami

perusahaan dan lingkungannya serta pengendalian internal melalui perolehan bukti audit yang cukup dan tepat.

• Auditor sistem informasi harus merancang dan melaksanakan prosedur untuk menguji pengendalian internal yang tepat dan resiko pengendalian sampingan manajemen.

• Auditor sistem informasi harus mendokumentasikan semua komunikasi, perencanaan, hasil, evaluasi dan kesimpulan yang berhubungan dengan

irregularities and illegal acts. 10.IT Governance

Auditor sistem informasi harus meninjau dan menilai apakah fungsi sistem informasi sesuai dengan visi, misi, nilai, tujuan dan strategi perusahaan. Selain itu juga menilai keefektifan sumber daya sistem informasi dan pelaksanaan proses manajemen, pemenuhan keabsahan, kualitas lingkungan dan informasi, serta kebutuhan penggadaian dan keamanan. Lingkungan pengendalian dan resiko dalam lingkungan sistem informasi pun harus dinilai oleh auditor.

11.Use of Risk Assessment in Audit Planning

Auditor sistem informasi harus menggunakan teknik atau pendekatan penilaian risiko yang tepat dalam pengembangan rencana audit sistem informasi secara keseluruhan, dan menentukan prioritas pembagian sumber daya audit sistem informasi secara efektif.

Auditor sistem informasi harus mempertimbangkan audit secara material dan hubungannya dengan risiko audit ketika menentukan sifat, waktu dan isi dari prosedur audit.

13.Using the Work of Other Experts

Auditor sistem informasi harus mempertimbangkan keterlibatan ahli lain dalam melakukan audit.

14.Audit Evidence

Auditor sistem informasi harus memperoleh bukti audit yang cukup dan tepat untuk membuat kesimpulan yang beralasan sebagai dasar dari laporan audit.

2.3 Sistem Pengendalian Internal (SPI) 2.3.1 Definisi Sistem Pengendalian Internal

Menurut The Information System ControlandAudit Association (ISACA)

yang dikutip dari Cangemi dan Singleton dalam bukunya Managing the Audit Function (2003, p65), “Internal control system is the policies, procedures, practices, and organizational structures, designed to provide reasonable assurance that business objectives will be achieved and that undesired events will be prevented, or detected and corrected,“ yang berarti sistem

pengendalian internal adalah kebijakan–kebijakan, prosedur–prosedur, praktek–praktek, dan struktur organisasi yang dirancang untuk memberikan keyakinan yang memadai (reasonable assurance) agar tujuan bisnis dapat

dicapai dan kejadian–kejadian yang tidak diinginkan dapat dicegah atau dideteksi dan dikoreksi.

Organisasi profesi internasional lainnya, Committee of Sponsoring Organizations of the Treadway Commission (COSO) yang dikutip dari

Cangemi dan Singleton (2003,p65) juga mendefinisikan, “Internal controlas a process, effected by an entity’s board of directors, management and other personnel, designed to provide reasonable assurance regarding the achievement of objectives in (1) the effectiveness and efficiency of operations, (2) the reliability of financial reporting and (3) the compliance of applicable laws and regulations” yang memiliki arti bahwa sistem pengendalian internal

adalah sebuah proses yang dilaksanakan oleh dewan direksi perusahaan, manajemen dan pegawai lainnya yang dirancang untuk memberikan keyakinan yang memadai (reasonable assurance) terkait dengan pencapaian tujuan

dalam hal : (1) Efektifitas dan efisiensi operasi, (2) Keandalan laporan keuangan, (3) Ketaatan terhadap hukum dan peraturan yang berlaku.

Menurut Weber (1999, p35), “A control is a system that prevents, detects, or correct unlawful events” yang berarti pengendalian adalah sistem yang

menjaga, mendeteksi dan mengkoreksi kejadian yang tidak sesuai peraturan. Berdasarkan definisi di atas, maka pengendalian dikelompokkan menjadi tiga bagian, yaitu :

a. Preventive Control

Pengendalian untuk mencegah masalah sebelum masalah tersebut muncul, yang dapat berupa instruksi (perintah) yang ditempatkan pada dokumen sumber untuk mencegah atau menjaga kesalahan dalam pengisiannya.

Pengendalian untuk menemukan masalah segera setelah masalah tersebut timbul seperti program untuk memasukkan data harus dapat mengetahui bila data yang dimasukkan ke dalam sistem adalah data yang tidak benar. c. Corrective Control

Pengendalian untuk memperbaiki masalah yang ditemukan pada pengendalian detektif.

Berdasarkan definisi – definisi di atas, penulis dapat menyimpulkan bahwa sistem pengendalian internal adalah suatu sistem yang dirancang untuk mencegah, mengendalikan dan melindungi seluruh aktivitas organisasi yang dapat merugikan perusahaan sekaligus bertujuan untuk menciptakan laporan keuangan yang handal, meningkatkan efektifitas dan efisiensi operasi perusahaan, dan menjaga aset atau kekayaan organisasi.

2.3.2 Tujuan Sistem Pengendalian Internal

Menurut Gondodiyoto (2006, pp144-145), tujuan dirancangnya sistem pengendalian intern pada hakekatnya adalah untuk melindungi harta milik

perusahaan, memeriksa kecermatan dan kehandalan data akuntansi, meningkatkan efisiensi usaha, dan mendorong ditaatinya kebijakan manajemen yang telah digariskan dan diuraikan sebagai berikut :

1) Menyajikan data yang dapat dipercaya

Pimpinan hendaklah memiliki informasi yang benar dan tepat dalam rangka melaksanakan kegiatannya. Mengingat bahwa berbagai jenis informasi dipergunakan untuk bahan mengambil keputusan sangat penting artinya, maka suatu mekanisme atau sistem yang dapat mendukung penyajian informasi yang akurat sangat diperlukan oleh pimpinan perusahaan.

2) Mengamankan aktiva dan pembukuan

Pengamanan atas berbagai harta benda dan catatan pembukuan menjadi semakin penting dengan adanya komputer. Data atau informasi seperti

magnetic tape, dapat dirusak apabila tidak diperhatikan pengamanannya.

3) Meningkatkan efisiensi operasional

Pengawasan dalam suatu organisasi merupakan alat untuk mencegah penghamburan usaha, menghindarkan pemborosan dalam setiap segi dunia usaha dan mengurangi setiap jenis penggunaan sumber-sumber yang ada secara tidak efisien.

4) Mendorong pelaksanaan kebijakan yang ada

Pimpinan menyusun tata cara dan ketentuan yang dapat dipergunakan untuk mencapai tujuan perusahaan. Sistem pengendalian itu telah dilaksanakan oleh karyawan perusahaan.

2.3.3 Komponen Sistem Pengendalian Internal

Menurut COSO (Committee of Sponsoring Organizations of the Treadway Commission), sistem pengendalian internal memiliki lima (5)

komponen sistem pengendalian internal, seperti yang tertera pula pada buku karangan Weber (1999,p49). Lima (5) komponen sistem pengendalian internal tersebut adalah:

• Lingkungan pengendalian (Control Environment)

Komponen ini mengacu pada faktor-faktor besar yang mengatur jalannya sebuah organisasi, yang mempengaruhi kesadaran pengendalian entitas organisasinya. Faktor-faktor ini meliputi nilai integritas dan etis, filosofi dan gaya pengoperasian manajemen, dan struktur organisasi.

• Penilaian resiko (Risk Assessment)

Komponen ini mengidentifikasi dan menganalisa resiko dari aktivitas suatu entitas atau individu yang berhubungan dengan pencapaian tujuan manajemen dan cara menangani resiko tersebut.

• Aktivitas pengendalian (Control Activities)

Komponen ini terdiri dari kebijakan dan prosedur yang dibuat dan dilaksanakan untuk memastikan bahwa tindakan yang diperlukan untuk penanganan resiko telah dilakukan oleh manajemen sesuai dengan apa yang telah direncanakan.

• Informasi dan Komunikasi (Information and Communication)

Komponen ini mengidentifikasi, memperoleh, dan menukar informasi dalam bentuk dan kerangka waktu yang memungkinkan personil untuk melaksanakan tanggung jawab mereka sebagaimana mestinya. Informasi dibutuhkan pada setiap tingkat sebuah entitas untuk mengidentifikasi, menilai dan menanggapi resiko. Komunikasi yang efektif juga harus muncul untuk menyampaikan sesuatu secara jelas antara lain menyediakan pemahaman mengenai peranan dan tanggung jawab personil.

• Mengawasi (Monitoring)

Komponen ini memastikan keandalan sistem pengendalian internal berjalan baik sepanjang waktu dengan cara melakukan aktivitas pengawasan dan evaluasi secara terpisah.

TEORI KHUSUS

2.4 Jenis Pengendalian Sistem Informasi

Menurut Weber (1999, p38), ada dua jenis pengendalian yang perlu diterapkan pada sistem informasi, yaitu :

2.4.1 Pengendalian Umum (General Controls)

Menurut Gondodiyoto (2007, p298), pengendalian umum adalah sistem pengendalian intern komputer yang berlaku umum meliputi seluruh kegiatan komputerisasi sebuah organisasi secara menyeluruh. Artinya ketentuan – ketentuan yang diatur dalam pengendalian intern tersebut, berlaku untuk seluruh kegiatan komputerisasi pada organisasi atau perusahaan tersebut.

Menurut George H.Bodnar dan William S.Hopwood dalam bukunya yang berjudul Accounting Information System, sixth edition yang diterjemahkan

oleh Amir Abadi Jusuf, Rudi M.Tambunan (2000,p186), pengendalian umum memperhatikan keseluruhan lingkungan pemrosesan transaksi.

Pengendalian umum berdasarkan buku karangan Weber (1999,p39) terdiri dari:

a. Pengendalian Manajemen Puncak (Top Management Controls)

Pengendalian yang dilakukan terhadap top management (manajemen

puncak) perusahaan untuk memastikan bahwa fungsi sistem informasi telah berjalan dengan baik. Tanggung jawab utama mereka adalah untuk membuat keputusan jangka panjang terhadap bagaimana cara pemakaian sistem informasi pada organisasinya.

b. Pengendalian Manajemen Pemrograman (Programming Management Controls)

Pengendalian yang mengontrol pembuatan sistem program baru dan pemeliharaan program lama serta penyediaan software yang mendukung

sistem informasi. Pengendalian ini bertujuan untuk pengembangan software

yang bermutu tinggi, dimulai dari fase program development life cycle

sampai terakhir pada spesial kontrol masalah.

c. Pengendalian Manajemen Pengembangan Sistem (System Development Management Controls)

Pengendalian manajemen pengembangan sistem berfungsi untuk mengontrol alternatif dari model proses pengembangan sistem informasi sehingga dapat digunakan sebagai dasar pengumpulan dan pengevaluasian bukti. Manajemen pengembangan sistem bertanggung jawab dalam perancangan, pengembangan, pengimplementasian dan pemeliharaan sistem aplikasi.

d. Pengendalian Manajemen Sumber Data (Data Resource Management Controls)

Yaitu pengendalian yang dilakukan pada sumber data untuk memastikan independensi data, integritasdata, dan pengendalian akses dapat dikelola dengan lebih baik.

e. Pengendalian Manajemen Jaminan Kualitas (Quality Assurance Management Controls)

Pengendalian manajemen jaminan kualitas bertugas untuk meyakinkan bahwa pengembangan, pelaksanaan, pengoperasian dan pemeliharaan dari sistem informasi sesuai standar kualitas.

Menurut Weber (1999, pp244-274), pengendalian internal terhadap manajemen keamanan dimaksudkan untuk menjamin aset sistem informasi tetap aman dari berbagai ancaman.

Adapun kategori dari ancaman dapat diklasifikasikan sebagai berikut:

− Types of Assets: Aset berwujud (physical assets) dan tidak berwujud

(logical assets).

− Nature of Threat: Disengaja (deliberate) dan tidak disengaja (accidental).

− Source of Threat: Eksternal dan internal perusahaan.

Ancaman utama terhadap keamanan dapat disebabkan karena alam, kelalaian maupun kesengajaan oleh manusia, antara lain:

1. Ancaman kebakaran.

Beberapa pelaksanaan pengamanan untuk ancaman kebakaran:

a) Memiliki alarm kebakaran otomatis yang diletakkan pada tempat dimana aset-aset sistem informasi berada.

b) Memiliki tabung kebakaran yang diletakkan pada lokasi yang mudah diambil.

c) Memiliki tombol power utama (termasuk AC).

d) Gudang tempat penyimpanan aset sistem informasi dibangun dari bahan yang tahan api.

e) Memiliki pintu atau tangga darurat yang diberi tanda dengan jelas sehingga karyawan dapat dengan mudah menggunakannya.

f) Ketika alarm berbunyi, sinyal langsung dikirimkan ke stasiun pengendalian yang selalu dijaga oleh staf.

g) Prosedur pemeliharaan gedung yang baik menjamin tingkat polusi rendah disekitar aset informasi yang bernilai tinggi. Contoh: ruang komputer dibersihkan secara teratur dan kertas untuk printer diletakkan di ruang yang terpisah.

h) Untuk mengantisipasi ancaman kebakaran diperlukan pengawasan rutin dan pengujian terhadap sistem perlindungan kebakaran dan memastikannya dirawat dengan baik.

2. Ancaman banjir

Beberapa pelaksanaan pengamanan untuk ancaman banjir: a) Usahakan memiliki atap, dinding, dan lantai yang tahan air.

b) Menyediakan alarm pada titik strategis dimana material aset sistem informasi diletakkan.

c) Semua material aset sistem informasi diletakkan di tempat yang tinggi.

d) Menutup peralatan hardware dengan bahan yang tahan air sewaktu tidak digunakan.

3. Perubahan tegangan sumber energi

Pelaksanaan pengamanan untuk mengantisipasi perubahan tegangan sumber energi listrik, misalnya menggunakan stabilizer ataupun uninterruptable power supply (UPS) yang memadai yang mampu

mengatasi perubahan tegangan listrik yang tidak teratur dan tiba-tiba. 4. Kerusakan Struktural (Structural Damage)

Kerusakan Struktural terhadap aset sistem informasi dapat terjadi karena adanya gempa, angin, dan salju. Beberapa pelaksanaan pengamanan

untuk mengantisipasi kerusakan struktural, yaitu dengan memilih lokasi perusahaan yang jarang terjadi gempa dan angin ribut.

5. Polusi

Beberapa pelaksanaan pengamanan untuk mengatasi polusi:

a) Situasi kantor yang bebas debu dan tidak memperbolehkan membawa binatang peliharaan.

b) Melarang karyawan membawa atau meletakkan minuman di dekat peralatan komputer.

c) Tong sampah yang dibersihkan secara teratur. 6. Penyusup (Unauthorized Intrusion)

Penyusupan yang dapat dilakukan terdiri dari dua jenis, yaitu :

(1) Secara fisik, langsung masuk ke perusahaan dan mengambil aset sistem informasi atau melakukan pengrusakan.

(2) Tidak masuk secara fisik ke perusahaan tetapi menggunakan cara lain, seperti melakukan penyadapan.

Dalam pelaksanaan pengamanan untuk mengantisipasi penyusup secara fisik dapat dilakukan dengan penempatan penjaga, penggunaan alarm dan menggunakan beberapa macam sistem kartu locking untuk membatasi

masuknya personil yang tidak berotorisasi. Untuk penyusup yang masuk tidak secara fisik dapat diatasi dengan menggunakan password atau ID

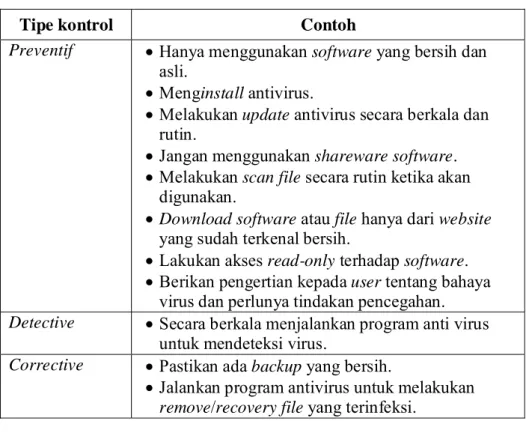

khusus untuk dapat menggunakan sistem. 7. Virus

Tipe kontrol Contoh

Preventif • Hanya menggunakan software yang bersih dan

asli.

• Menginstall antivirus.

• Melakukan update antivirus secara berkala dan

rutin.

• Jangan menggunakan shareware software.

• Melakukan scan file secara rutin ketika akan

digunakan.

• Downloadsoftware atau file hanya dari website

yang sudah terkenal bersih.

• Lakukan akses read-only terhadap software.

• Berikan pengertian kepada user tentang bahaya

virus dan perlunya tindakan pencegahan.

Detective • Secara berkala menjalankan program anti virus

untuk mendeteksi virus.

Corrective • Pastikan ada backup yang bersih.

• Jalankan program antivirus untuk melakukan

remove/recovery file yang terinfeksi.

Tabel 2.3 Tindakan Pengamanan Virus Sumber : Weber (1999, p263) 8. Penyalahgunaan software, data, dan service

Perusahaan dapat menderita kerugian karena software, data dan service

yang dimiliki disalahgunakan.

9. Hacking

Beberapa pelaksanaan pengamanan untuk mengantisipasi hacking:

a) Penggunaan kontrol logika seperti penggunaan puzzel yang sulit

untuk ditebak.

b) Petugas keamanan secara teratur memonitor sistem yang digunakan. Control of Last Resort (Pengendalian Akhir)

Walaupun segala cara telah diterapkan guna mengantisipasi ancaman, tetapi masih ada kemungkinan terjadi bencana. Untuk itulah diperlukan

pengendalian akhir (Controls of Last Resort) guna mengurangi kerugian dan

memulihkan (recover)operasional dengan melakukan:

1) Disaster Recovery Plan (Rencana Pemulihan Bencana)

a) Emergency Plan (Rencana Darurat)

Rencana darurat ini merupakan tindakan khusus yang akan dilakukan segera setelah terjadinya bencana. Rencana ini juga menjelaskan siapa, melakukan apa, dan bagaimana melakukannya.

b) Backup Plan (Rencana Backup)

Rencana yang berisi jangka waktu backup dilakukan, prosedur untuk

melakukan backup, letak perlengkapan backup, karyawan yang

bertanggung jawab untuk melakukan kegiatan backup.

c) Recovery Plan (Rencana Pemulihan)

Rencana pemulihan berisi prosedur apa yang harus dilakukan untuk kembali beroperasi pada keadaan sebelum terjadi kerusakan (tidak mengulang lagi proses yang sudah dikerjakan). Rencana pemulihan merupakan kelanjutan dari rencana backup karena pemulihan adalah

kegiatan yang dilakukan agar sistem informasi dapat berjalan seperti biasa.

d) Test Plan (Rencana Pengujian)

Berfungsi untuk memastikan bahwa ketiga rencana diatas berjalan dengan baik atau layak.

2) Suatu bentuk pengendalian yang dilakukan dengan mengasuransikan aset sistem informasi, sehingga ketika terjadi bencana maka akan membantu meringankan beban perusahaan dalam rangka pengadaan aset sistem

informasi. Biaya dan keuntungan (cost and benefit) dalam memilih

asuransi untuk peralatan, fasilitas, dan elemen sistem informasi yang penting lainnya perlu dipertimbangkan.

g. Pengendalian Manajemen Operasi (Operations Management Controls)

Menurut Weber (1999, p289), manajemen operasi bertanggung jawab atas pemakaian fasilitas hardware dan software sehari-hari sehingga:

a. Sistem aplikasi dapat menyempurnakan kerja mereka.

b. Staf development dapat mendesain, mengimplementasikan, dan

memelihara (maintain)sistem aplikasi.

Menurut Weber (1999, pp289-320), secara garis besar pengendalian operasi bertanggung jawab terhadap hal-hal sebagai berikut:

1. Pengoperasian Komputer (Computer Operations)

Pengendalian pada operasi komputer mengatur aktivitas-aktivitas yang secara langsung mendukung pelaksanaan sehari-hari dari sistem aplikasi pada platformhardware atau software yang tersedia.

Tipe Pengendalian yang harus dilakukan adalah: • Operations control

Menentukan fungsi-fungsi yang harus dilakukan operator komputer maupun fasilitas operasi otomatis.

• Schedulling controls

Menentukan penjadwalan kerja pada pemakaian perangkat keras atau perangkat lunak.

Menentukan perawatan terhadap perangkat keras agar dapat berjalan dengan baik.

2. Pengoperasian Jaringan (Network Operations)

Manajemen operasi bertanggung jawab atas aktivitas operasi jaringan baik jaringan area lokal (Local Area Network) maupun jaringan area luas

(Wide Area Network) yang digunakan perusahaan dalam mendukung

operasional.

Pada pengendalian jaringan area lokal (Local Area Network), sebuah server memegang peranan penting untuk mendukung mekanisme kontrol

akses data. Pada pengendalian jaringan wide area network, yang

terpenting adalah menggunakan network control terminal yang

menyediakan akses kepada sistem software untuk mengelola beberapa

fungsi antara lain memulai dan menghentikan jaringan dan proses serta memonitor aktivitas jaringan.

3. Persiapan dan Pengentrian Data (Preparation and entry data)

Fasilitas-fasilitas yang ada harus dirancang untuk memiliki kecepatan dan keakuratan data serta telah dilakukan pelatihan terhadap pengentri data.

Back up yang sesuai harus ada untuk menginput dan persiapan data serta

perlengkapan pemasukan data.

Faktor-faktor yang harus dipertimbangkan untuk persiapan dan pengentrian data:

• Penerangan pada tempat pengetikan harus memadai.

• Tata ruang dari tempat kerja harus rapi untuk memudahkan arus kerja. o Pengendalian Produksi (Production control)

Pengendalian terhadap pekerjaan operator komputer terdiri dari lima tugas, yaitu:

a. Menerima dan mengirim input dan output. b. Menjadwal pekerjaan.

c. Melakukan perjanjian jasa pelayanan kepada pemakai. d. Menetapkan harga.

e. Memperoleh tambahan pemakaian komputer. 5. Perpustakaan File (File Library)

Fungsi File Library pada bagian operasional adalah untuk mengelola

manajemen penyimpanan data.

• Storage of Storage Media (Penyimpanan Media Penyimpanan)

• Use of Storage Media (Penggunaan Media Penyimpanan)

• Location of Storage Media (Lokasi Media Penyimpanan)

• Maintenance and Disposal of Storage Media (Pemeliharaan dan

Penghentian Pemakaian Dokumen)

6. Dokumentasi dan Perpustakaan Program (Documentation and Program Library)

Dokumentasi librarian bertanggung jawab untuk mengatur dokumentasi yang mendukung fungsi sistem informasi. Fungsi itu meliputi:

a. Memastikan dokumentasi disimpan dengan aman.

c. Memastikan dokumentasi selalu up to date

d. Memastikan jalannya backup cukup untuk dokumentasi.

7. Help Desk/Technical Support

Ada 2 (dua) fungsi utama help desk/technical support:

− Membantu end user dalam menggunakan hardware dan software

seperti microcomputer, dan database.

− Menyediakan technical support untuk menyelesaikan masalah yang

berhubungan dengan hardware, software, dan database.

Beberapa fungsi pendukung teknisnya:

- Menyediakan hardware dan software bagi pemakai akhir.

- Membantu menyelesaikan masalah hardware dan software bagi

pemakai akhir.

- Menjawab pertanyaan pemakai.

- Memonitor perkembangan teknologi dan memberikan informasi kepada pemakai akhir tentang perkembangan tersebut.

8. Perencanaan Kapasitas dan Pengawasan Kinerja (Capacity Planning and Performance Monitoring)

Manajemen operasi harus secara berkelanjutan mengawasi tampilan dari

platform hardware atau software untuk menjamin bahwa sistem

dilaksanakan secara efektif dan waktu respon yang dapat diterima.

Dengan menggunakan perhitungan statistik monitoring kinerja, operasional membuat tiga keputusan:

- Mengevaluasi apakah profil kinerja memperlihatkan adanya kegiatan oleh bagian yang tidak berwenang.

- Memastikan bahwa kinerja sistem dapat diterima oleh pemakai. - Hardware dan software yang diperlukan harus tersedia.

9. Management of Outsourced Operations

Manajemen operasi harus fokus pada 4 jenis pengendalian dalam hal mengawasi kegiatan outsource, yaitu:

• Mengevaluasi outsourcing vendor (dilihat dari segi keuangan).

• Memastikan ketaatan dari kontrak outsourcing.

• Memastikan bahwa operasi dari outsourcing vendor dapat dijalankan.

• Memelihara prosedur-prosedur untuk pemulihan bencana dengan

outsourcing vendor.

2.4.2 Pengendalian Aplikasi (Application Controls)

Pengendalian Aplikasi (Application Controls) menurut Gondodiyoto

(2007p372), adalah sistem pengendalian intern (Internal Control) pada sistem

informasi berbasis teknologi informasi yang berkaitan dengan pekerjaan atau kegiatan atau aplikasi tertentu (setiap aplikasi memiliki karakteristik dan kebutuhan pengendalian yang berbeda).

Pengendalian aplikasi berdasarkan buku karangan Weber (1999,p39), terdiri dari:

A. Pengendalian Batasan (Boundary Controls)

Menurut Weber (1999,p370) “The boundary subsystem establishes the interface between the would be user of a computer system and the computer system itself ”, yang memiliki arti bahwa subsistem batasan

dengan sistem komputer itu sendiri melalui suatu tampilan (interface).

Adapun tujuan dari pengendalian batasan adalah: − Untuk menetapkan identitas dan keaslian user.

− Untuk menetapkan identitas dan kewenangan dari sumber daya komputer yang digunakan.

− Membatasi tindakan-tindakan yang tidak terotorisasi yang dilakukan oleh user dalam menggunakan sumber daya komputer melalui

serangkaian prosedur.

Menurut Weber (1999,pp371-405), pengendalian batasan meliputi beberapa hal yang digunakan dalam membuat batasan (boundary) dari suatu sistem

komputer. Hal-hal tersebut meliputi:

1. Pengendalian Sandi (Cryptographic Controls)

Kriptografi merupakan suatu teknik mentransformasikan data menjadi kode/sandi rahasia (cryptograms) sehingga tidak memiliki arti bagi

orang yang tidak memiliki kemampuan untuk mengubah kembali data tersebut.

2. Pengendalian Akses (Access Controls)

Berfungsi untuk membatasi dan mengatur penggunaan sumber daya sistem informasi dari unauthorized user, membatasi dan memastikan user mendapatkan sumber daya yang dibutuhkannya.

Mekanisme pengendalian akses terdiri dari tiga tahap, yaitu : a. Identifikasi dan Autentikasi (Identification and Authentication)

Suatu mekanisme yang mengharuskan user mengidentifikasi dirinya

kepada sistem sebagai tanda pengenal dengan menginformasikan nama atau nomor account. Informasi identifikasi ini memampukan

mekanisme dapat mencari dari file mereka tentang keotentikan dari pemakai tersebut.

Pemakai dapat menggunakan tiga kelas dari informasi keotentikan, yaitu:

- Informasi yang dapat diingat, contohnya nama, tanggal lahir, password, PIN.

- Objek berwujud, contohnya badge, kartu plastik

- Karakter pribadi, contohnya sidik jari, suara, tanda tangan. b. Object Resources

Sumber daya yang digunakan oleh pemakai berdasarkan sistem informasi berbasis komputer dapat dibagi menjadi hardware, software, komoditi, dan data

c. Action Privileges

Hak istimewa yang memberikan pemakai suatu hak tergantung pada tingkat otoritas dan jenis sumber daya yang diperlukan oleh pemakai.

3. PIN (Personal Identification Numbers)

PIN adalah jenis password yang sederhana yang biasanya berupa nomor

rahasia yang diberikan pada seseorang dengan tujuan untuk memverifikasikan keotentikan seseorang.

Tanda tangan digital berisi kunci-kunci sandi yang menjadi jati diri dari seorang pengguna yang dapat dikenali oleh sistem.

5. Pengendalian Keberadaan (Existence Controls)

Pengendalian untuk melakukan prosedur sign on ulang, bukan untuk

melakukan perbaikan pada kerusakan yang terjadi. B. Pengendalian Masukan (Input Controls)

Menurut Weber (1999,pp417-456), pengendalian masukan (input control) dirancang untuk mendeteksi kesalahan dalam data yang dimasukan

ke dalam sebuah sistem komputer.

Pengendalian terhadap input sangat penting dilakukan karena : a. Subsistem inputmempunyai jumlah pengendalian yang paling banyak. b. Aktivitas subsistem input melibatkan jumlah kegiatan yang besar dan

rutin serta merupakan kegiatan yang monoton, sehingga cenderung menimbulkan kesalahan.

c. Subsistem input seringkali merupakan sasaran dari tindak kejahatan yang meliputi penambahan, penghapusan dan pengubahan transaksi input.

Komponen pada subsistem input bertanggung jawab untuk memasukkan data dan intruksi pada sistem aplikasi. Kedua jenis input tersebut harus divalidasi, setiap kesalahan data harus dapat diketahui dan dikontrol sehinggainput yang dimasukkan akurat, lengkap, unik dan tepat waktu. o Data Input Methods

Ada 3 metode input data yaitu : 1. Keyboarding : personal computer.

2. Direct Reading : mark sensing, image reader, point-of-sale device, ATM.

3. Direct Entry : touch screen, joystick, mouse.

o Source Document Design

Rancangan dokumen sumber yang baik harus memenuhi tujuan berikut ini:

- Harus mengurangi kemungkinan terjadinya kesalahan pencatatan data.

- Harus dapat meningkatkan kecepatan mencatat data. - Merupakan bagian dari kegiatan pengendalian.

- Harus dapat menjembatani kegiatan entry data ke komputer.

- Harus dapat meningkatkan kecepatan dan keakuratan pembacaan data.

- Harus dapat berperan sebagai referensi pengecekan. o Data Entry Screen Design

Rancangan tampilan data entry perlu diperhatikan. Jika data dimasukkan

melalui monitor, maka diperlukan rancangan yang berkualitas terhadap layar tampilan data entry agar mengurangi kemungkinan terjadinya

kesalahan dan agar terjadi efisiensi dan efektifitas data entry pada

subsisteminput. o Data Code Controls

Kode data memiliki dua tujuan, yaitu : - Sebagai identitas yang unik. - Untuk keperluan identifikasi.

Jika kualitas sistem pengkodean data yang digunakan adalah buruk, maka dapat berpengaruh terhadap integritas data dikarenakan proses input dapat menjadi mudah salah dan menjadi tidak efisien dan efektif.

o Checks Digits

Check digits digunakan pada banyak aplikasi untuk mendeteksi error,

seperti pada airline ticketing, proses kartu kredit, proses rekening bank,

dan lain-lain. o Batch Controls

Batching adalah proses pembentukan kelompok suatu transaksi yang

memiliki hubungan satu dengan yang lain untuk melakukan kontrol terhadap entry data.

o Validation of Data Input

Data yang dimasukkan pada aplikasi harus segera divalidasi setelah diinput. Jenis-jenis pengendalian yang termasuk dalam Validation of Data Input:

1. Type of Data Input Validation Checks

Ada 4 jenis data input validasi yang harus diperiksa ketika data dimasukkan pada aplikasi:

a. Field Check

Pengujian validasi yang dilakukan terhadap suatu field tidak

tergantung pada field lain dalam input record atau dalam input record lainnya antara lain menetapkan suatu field harus

mempunyai besar tertentu.

Pengujian validasi yang dilakukan pada field tergantung pada

hubungan logika field itu dengan field yang lain pada record. c. Batch Check

Pengujian validasi dilakukan untuk mengetahui apakah karakteristik dari batch record yang dimasukkan sama dengan

karakteristik yang telah ditetapkan pada batch. d. File Check

Pengujian validasi dilakukan untuk mengetahui apakah karakteristik pada file yang digunakan selama entry data adalah

sama dengan karakteristik data pada file. 2. Reporting Data Input Errors

Kesalahan harus dilaporkan oleh program validasi input sehingga dapat dilakukan perbaikan secara cepat dan tepat atas kesalahan yang terjadi. Kesalahan dapat diberi tanda dengan sebuah buzzer atau bel.

o Existence Controls

Pengendalian terhadap proses data input subsistem merupakan hal yang kritis. Jika master file sistem aplikasi rusak atau corrupted, proses recovery harus dilakukan dengan menggunakan versi sebelumnya dari master file dan proses input harus dilakukan lagi terhadap data yang

hilang.

C. Pengendalian Komunikasi (Communication Controls)

Weber (1999, p474) berpendapat bahwa “The communication subsystem is responsible for transporting data among all the other subsystems within a system and for transporting data to or receiving data

from another system “. Intinya adalah subsistem komunikasi bertanggung

jawab untuk pengiriman data ke subsistem yang lain pada suatu sistem dan untuk pengiriman data ke penerima data dari sistem yang lain.

D. Pengendalian Proses (Processing Controls)

Menurut Gondodiyoto (2003, p144) “Pengendalian proses (process controls) adalah pengendalian intern untuk mendeteksi jangan sampai data

(khususnya data yang sesungguhnya sudah valid) menjadi error karena

adanya kesalahan proses. Kemungkinan penyebab terjadinya error adalah

kesalahan logika program, salah rumus, salah urutan program, ketidakterpaduan antara subsistem ataupun kesalahan teknis lainnya”.

E. Pengendalian Basis Data (Database Controls)

Weber (1999, p563) berpendapat bahwa “The database subsystem provides function to define, create, modify, delete, and read data in an information system”. Artinya adalah bahwa subsistem database

menyediakan fungsi-fungsi untuk mendefinisikan, menciptakan, memodifikasi, menghapus, dan membaca data di dalam suatu sistem informasi.

F. Pengendalian Keluaran (Output Controls)

Menurut Weber (1999,pp615-647), subsistem output menyediakan

fungsi yang menentukan isi dari data yang akan disediakan untuk pengguna, cara suatu data disusun dan ditampilkan kepada pengguna, dan cara data akan disiapkan dan dikirimkan kepada pengguna. Selain itu, pengendalian

output dapat digunakan untuk memastikan data yang diproses tidak diubah

personil yang berwenang saja yang menerima output yang dihasilkan.

Komponen utama dalam sistem keluaran adalah software dan personil yang

menentukan isi, susunan, dan ketepatan waktu disediakannya data kepada pengguna, berbagai perlengkapan hardware yang digunakan untuk

menampilkan susunan keluaran data untuk pengguna (antara lain printer,

terminal, pengumpul suara), dan hardware, software, dan personil yang

mengirimkan output ke pengguna.

Jenis-jenis pengendalian output terdiri dari:

• Inference Controls

Pengendalian untuk menyaring output sesuai dengan pengguna yang

diijinkan untuk melihatnya.

• Batch Output Production and Distribution Controls

Pengendalian ini memastikan bahwa output batch tidak hilang atau rusak

atau kerahasiaan data tidak dilanggar selama persiapan dan pemberitahuan kepada pengguna.

• Batch Report Design Controls

Pengendalian ini memastikan laporan output dirancang sedemikian rupa

agar pengguna dapat mengetahui informasi yang dibutuhkannya secara jelas.

Format yang tepat terdiri dari : a. Judul laporan

c. Banyaknya copy laporan untuk masing-masing pihak yang

berwenang d. Periode laporan

e. Nama program (termasuk versinya yang menghasilkan laporan) f. Nama personil yang bertanggung jawab atas dikeluarkannya laporan

tersebut

g. Masa berlaku laporan h. Nomor halaman i. Tanda akhir halaman • Existence Controls

Pengendalian ini memungkinkan output batch atau online dipulihkan

kembali pada saat terjadinya kehilangan.

2.5 Resiko Audit ( Audit Risks) 2.5.1 Definisi Resiko Audit

Menurut Gondodiyoto (2006, p141), resiko audit adalah resiko bahwa hasil pemeriksaan auditor ternyata belum dapat mencerminkan keadaan yang sesungguhnya.

2.5.2 Jenis – jenis Resiko

Menurut Weber (1999,pp43-45), empat (4) macam risiko dalam model risiko audit, yaitu :

Merupakan suatu penaksiran konsekuensi jangka pendek dan jangka panjang untuk organisasi jika auditor gagal dalam mendeteksi kehilangan material yang nyata atau berpotensi dari pengoperasian yang tidak efektif dan efisien.

b. Inherent Risk

Merupakan pertimbangan terhadap faktor umum seperti dasar organisasi, pengoperasian sebuah industri, karakteristik manajemen dan perhatian mengenai akuntansi dan audit. Kemudian mempertimbangkan hal tersebut dengan beberapa segmen dalam audit (sistem aplikasi, akun laporan keuangan).

c. Control Risk

Merupakan identifikasi dan evaluasi terhadap pengendalian manajemen dan aplikasi dengan adanya kemungkinan bahwa struktur pengendalian cacat karena pengendalian tidak ada atau tidak cukup untuk mencegah atau mendeteksi error pada akun.

d. Detection Risk

Merupakan penggunaan seperangkat prosedur audit untuk mendeteksi kehilangan material atau pernyataan yang salah terhadap akun. Dalam hal ini, risiko yang ada adalah risiko dimana auditor akan melewatkan error

yang tidak terdeteksi atau dicegah oleh struktur pengendalian yang juga tidak dideteksi oleh auditor. Auditor mengatur tingkat detection risk yang

dapat diterima (merencanakan detection risk) yang mempengaruhi tingkat

2.5.3 Penilaian Resiko (Risk Assesment)

Setiap entitas menghadapi berbagai resiko baik eksternal maupun internal yang perlu dikaji. Risk assessment merupakan identifikasi dan analisis

terhadap resiko yang mungkin timbul pada waktu pencapaian tujuan. Oleh karena itu, diperlukan rumusan dasar bagaimana resiko dapat dikelola. Kondisi ekonomi, industri, aturan dan kegiatan operasi secara berkelanjutan akan berubah, diperlukan mekanisme untuk mengidentifikasi dan memperhitungkan resiko–resiko khusus yang berhubungan dengan perubahan.

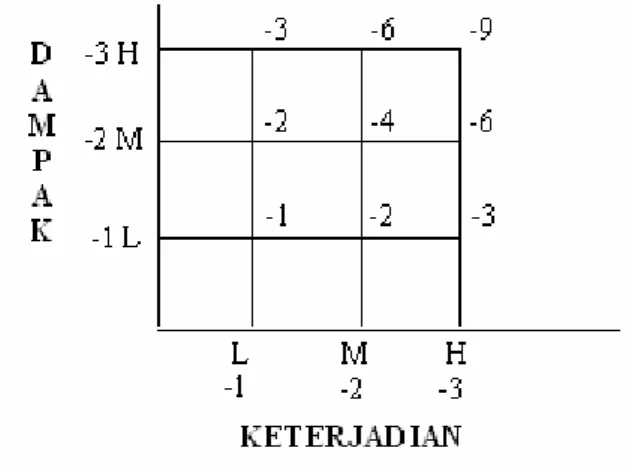

2.5.4 Matriks Penilaian Resiko

Metode Penetapan Penilaian Risiko dan Pengendalian ini didasari oleh teori Pickett yang dinyatakan dalam bukunya yang berjudul The Essential Handbook of Internal Auditor (2005,pp56-60), yang sebagian dari esensi buku

ini juga diperkuat oleh Thomas R. Peltier dalam bukunya yang berjudul

Information Security Risk Analysis (2001,pp60-63).

Matriks penilaian risiko adalah suatu cara untuk menganalisa seberapa besar resiko yang ada dari suatu temuan audit. Hal ini dilakukan dengan cara menganalisa pengaruh dan korelasi antara tingkat impact (dampak) yang

ditimbulkan dari suatu resiko dengan tingkat vulnerability (keterjadian) dari

resiko tersebut. Besarnya tingkatan dampak dan keterjadian, suatu resiko dinyatakan sebagai berikut :

− L atau Low diberi nilai -1

− M atau Medium diberi nilai – 2

Nilai negatif (-) hanya menyimbolkan bahwa nilai tersebut merupakan nilai dari resiko (bukan bilangan aritmatika).

Teknik perhitungan dalam matriks penilaian resiko menggunakan fungsi perkalian antara dampak (impact) dengan keterjadian (likelihood). Adapun

kriteria dari hasil penilaian dari matriks risiko terdiri dari:

a. Resiko kecil (Low) nilainya berkisar antara -1 dan -2, hal ini dihasilkan

dari beberapa kondisi seperti dibawah ini :

− Jika dampak Low (-1) dan keterjadian Low (-1), maka nilai resiko

adalah -1.

− Jika dampak Low (-1) dan keterjadian Medium (-2), maka nilai resiko

adalah -2.

− Jika dampak Medium (-2) dan keterjadian Low (-1), maka nilai resiko

adalah -2. Artinya nilai resiko dari dampak dan keterjadian adalah kecil.

b. Resiko sedang (Medium) nilainya berkisar antara -3 dan -4, hal ini

dihasilkan dari beberapa kondisi seperti dibawah ini :

- Jika dampak Low (-1) dan keterjadian High (-3), maka nilai resiko

adalah -3.

- Jika dampak Medium (-2) dan keterjadian Medium (-2), maka nilai

resiko adalah -4.

- Jika dampak High (-3) dan keterjadian Low (-1), maka nilai resiko

c. Resiko tinggi (High) nilainya berkisar antara -6 dan -9, hal ini dihasilkan

dari beberapa kondisi seperti dibawah ini :

− Jika dampak Medium (-2) dan keterjadian High (-3), maka nilai resiko

adalah -6.

− Jika dampak High (-3) dan keterjadian Medium (-2), maka nilai resiko

adalah -6.

− Jika dampak High (-3) dan keterjadian High (-3), maka nilai resiko

adalah -9. Artinya nilai resiko dari dampak dan keterjadian adalah tinggi.

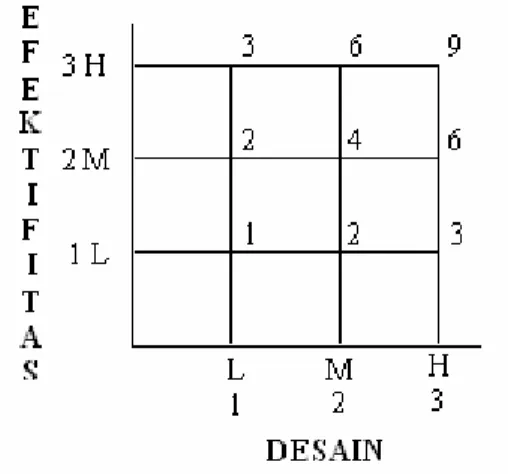

2.5.5 Matriks Penilaian Pengendalian

Matriks penilaian pengendalian adalah suatu cara untuk menganalisa seberapa efektif dan efisiennya suatu pengendalian yang ada dalam menguasai suatu resiko atau ancaman. Hal ini dilakukan dengan cara menganalisa pengaruh dan korelasi antara tingkat efektifitas pengendalian dengan desain dari pengendalian tersebut. Desain pengendalian mencerminkan seberapa

Gambar 2.2 Matriks Penilaian Resiko

baiknya pengendalian yang ada atau yang dimiliki perusahaan dalam mengatasi resiko. Sedangkan untuk efektivitas, mencerminkan seberapa besar tingkat ketaatan atau komitmen karyawan dalam menjalankan pengendalian yang ada. Besarnya tingkatan efektifitas dan desain suatu pengendalian yang dimiliki perusahaan dinyatakan sebagai berikut :

- L atau Low diberi nilai 1

- M atau Medium diberi nilai 2

- H atau High diberi nilai 3

Teknik perhitungan dalam matriks penilaian pengendalian menggunakan fungsi perkalian antara effectiveness (ketaatan penerapan pengendalian)

dengan design (keandalan konsep pengendalian). Adapun kriteria dari hasil

penilaian dalam matriks pengendalian terdiri dari:

a. Pengendalian kecil (Low) nilainya berkisar antara 1 dan 2, hal ini

dihasilkan dari beberapa kondisi seperti dibawah ini:

- Jika efektifitas Low (1) dan desain Low (1), maka nilai pengendalian

adalah 1.

- Jika efektifitas Low (1) dan desain Medium (2), maka nilai

pengendalian adalah 2.

- Jika efektifitas Medium (2) dan desain Low (1), maka nilai

pengendalian adalah 2.

b. Pengendalian sedang (Medium) nilainya berkisar antara 3 dan 4, seperti:

- Jika efektifitas Low (1) dan desain High (3), maka nilai pengendalian

- Jika efektifitas Medium (2) dan desain Medium (2), maka nilai

pengendalian adalah 4.

- Jika efektifitas High (3) dan desain Low (1), maka nilai pengendalian

adalah 3.

c. Pengendalian tinggi (High) nilainya berkisar antara 6 dan 9, seperti:

− Jika efektifitas Medium (2) dan desain High (3), maka nilai

pengendalian adalah 6. Artinya nilai pengendalian dari efektifitas dan desain adalah tinggi.

− Jika efektifitas High (3) dan desain Medium (2), maka nilai

pengendalian adalah -6. Artinya nilai pengendalian dari efektifitas dan desain adalah tinggi.

− Jika efektifitas High (3) dan desain High (3), maka nilai pengendalian

adalah 9. Artinya nilai pengendalian dari efektifitas dan desain adalah tinggi.

Gambar 2.3 Matriks Penilaian Pengendalian

Penetapan tingkat efektifitas pengendalian terhadap resiko adalah sebagai berikut:

- Jika hasil akumulasi antara resiko dan pengendalian adalah 0, maka tingkat pengendalian dan resiko adalah standar, artinya pengendalian yang ada masih dapat diandalkan untuk mengcover resiko, namun perlu dilakukan

pemantauan secara berkelanjutan.

Namun perlu diperhatikan bahwa jika nilai pengendalian terlalu tinggi (di atas +3) maka ada kemungkinan telah terjadi kelebihan pengendalian (over control) yang menyebabkan terjadinya inefisiensi pada operasional.

- Jika hasil akumulasi antara resiko dan pengendalian adalah positif, maka pengendalian adalah baik. Artinya pengendalian yang ada dapat sepenuhnya diandalkan untuk mengcover resiko yang ada. Hasil akumulasi

antara resiko dan pengendalian yang ideal adalah berada pada kisaran +1 s/d +3.

- Jika hasil akumulasi antara resiko dan pengendalian adalah negatif, maka pengendalian adalah buruk. Artinya pengendalian yang ada tidak dapat mengcover resiko sepenuhnya (tidak dapat diandalkan) sehingga perlu

dilakukan perubahan atau peningkatan pengendalian guna mengendalikan dan menghindari resiko yang lebih besar.

• Jika hasil akumulasi antara resiko dan pengendalian berkisar antara -2 s/d 0, maka resiko adalah low risk, Artinya pengendalian yang ada tidak

dapat sepenuhnya mengcover resiko yang ada, namun tingkat resiko

dilakukan pengawasan secara berkelanjutan terhadap pengendalian dan resiko agar tingkat resiko tidak meningkat.

• Jika hasil akumulasi antara resiko dan pengendalian berkisar antara -3 s/d -5, maka resiko adalah medium risk, artinya tingkat resiko cukup

signifikan sehingga sebaiknya perlu dilakukan peningkatan pengendalian (should be implemented).

• Jika hasil akumulasi antara resiko dan pengendalian adalah -6 s/d -9, maka resiko adalah high risk, artinya pengendalian yang ada tidak dapat

diandalkan lagi untuk mengatasi resiko, oleh karena itu pengendalian harus (must be implemented) segera ditingkatkan atau diubah untuk

mengendalikan dan mencegah terjadinya resiko yang lebih besar.

2.6 Aktiva Tetap (Fixed Asset) 2.6.1 Definisi Aktiva Tetap

Berdasarkan Standar Akuntansi Keuangan per 1 Oktober 2004 no.16 (2004, p16.2), aktiva tetap adalah aktiva berwujud yang diperoleh dalam bentuk siap pakai atau dengan dibangun lebih dahulu, yang digunakan dalam operasi perusahaan, tidak dimaksudkan untuk dijual dalam rangka kegiatan normal perusahaan dan mempunyai masa manfaat lebih dari satu tahun.

Menurut Mulyadi (2001, p591), aktiva tetap adalah kekayaan perusahaan yang memiliki wujud, mempunyai manfaat ekonomis lebih dari satu tahun, dan diperoleh perusahaan untuk melaksanakan kegiatan perusahaan, bukan untuk dijual kembali. Karena kekayaan ini mempunyai wujud, seringkali aktiva tetap disebut dengan aktiva tetap berwujud (tangible fixed assets).

Oleh karena itu, penulis menyimpulkan, aktiva tetap adalah aset berwujud perusahaan yang memiliki masa manfaat lebih dari satu tahun dan digunakan untuk kegiatan perusahaan.

2.6.2 Karakteristik Transaksi Aktiva Tetap

Transaksi aktiva tetap memiliki karakteristik sebagai berikut :

1. Frekuensi terjadinya transaksi yang mengubah aktiva tetap relatif sedikit dibandingkan dengan transaksi yang mengubah aktiva lancar, namun umumnya menyangkut jumlah rupiah yang besar.

2. Pengendalian aktiva tetap dilaksanakan pada saat perencanaan perolehan aktiva tetap, sehingga sistem otorisasi perolehan aktiva tetap diterapkan pada saat perencanaan perolehan dan pada saat pelaksanaan rencana perolehan aktiva tetap.

3. Pengeluaran yang bersangkutan dengan aktiva tetap perlu dibedakan menjadi dua macam : pengeluaran pendapatan (revenue expenditure) dan

pengeluaran modal (capital expenditure). Pengeluaran pendapatan

dibebankan sebagai biaya pada periode akuntansi terjadinya, sedangkan pengeluaran modal diperlakukan sebagai tambahan harga pokok aktiva tetap dan dibebankan sebagai biaya dalam periode akuntansi yang menikmati manfaat pengeluaran modal tersebut. Oleh karena itu, manajemen perusahaan perlu merumuskan kebijakan akuntansi untuk membedakan pengeluaran yang berhubungan dengan aktiva tetap ke dalam dua golongan, yaitu pengeluaran pendapatan dan pengeluaran modal.

2.6.3 Penggolongan Aktiva Tetap

Aktiva tetap dalam perusahaan manufaktur umumnya digolongkan sebagai berikut :

1. Tanah dan perbaikan tanah (land and land improvement)

2. Gedung dan perbaikan gedung (building and building improvement)

3. Mesin dan peralatan pabrik 4. Mebel

5. Kendaraan.

2.6.4 Manajemen Aktiva Tetap

Aktiva tetap menuntut pemanfaatan optimum selama taksiran umur ekonomisnya. Perlu dibentuk satu fungsi yang memiliki tanggung jawab untuk mengatur penggunaan, pemindahan, dan pemberian otorisasi penghentian pemakaian aktiva tetap. Jika masing-masing fungsi memiliki wewenang untuk menggunakan, memindahkan, dan menghentikan pemakaian aktiva tetap, penggunaan aktiva tetap tidak akan optimum, karena aktiva tetap yang menganggur di suatu fungsi tidak dapat segera dimanfaatkan oleh fungsi lain. Wewenang yang dimiliki oleh bagian aktiva tetap adalah :

1. Menempatkan aktiva tetap di tangan fungsi pemakai aktiva tetap.

2. Memberikan otorisasi pemindahan aktiva tetap dari satu fungsi ke fungsi lain.

3. Memberikan otorisasi penghentian pemakaian aktiva tetap.

4. Memberikan otorisasi pengiriman aktiva tetap ke pihak luar untuk keperluan reparasi.

2.6.5 Fungsi – fungsi yang Terkait

Fungsi yang terkait dalam transaksi yang mengubah harga pokok aktiva tetap dan akumulasi depresiasi aktiva tetap adalah :

1. Fungsi Pemakai

Dalam sistem akuntansi aktiva tetap, fungsi pemakai bertanggung-jawab mengajukan usulan investasi dalam aktiva tetap dan mengajukan surat permintaan otorisasi investasi untuk merealisasikan perolehan aktiva tetap seperti yang tercantum dalam anggaran investasi yang telah disetujui oleh rapat umum pemegang saham. Unit organisasi pemakai aktiva tetap berfungsi mengelola pemakaian aktiva tetap.

2. Fungsi Riset dan Pengembangan

Fungsi ini bertanggung-jawab mengajukan usulan investasi aktiva tetap yang dimanfaatkan bersama oleh lebih dari satu fungsi. Di samping itu, fungsi ini bertanggung-jawab melakukan studi kelayakan setiap usulan investasi dari berbagai fungsi lain dalam perusahaan.

3. Direktur yang bersangkutan

Pejabat ini berfungsi memberikan persetujuan terhadap usulan investasi dan surat permintaan otorisasi reparasi yang diajukan oleh unit organisasi yang ada di bawah wewenangnya.

4. Direktur Utama

Pejabat ini yang memberikan otorisasi terhadap semua mutasi aktiva tetap. Otorisasi ini dicantumkan dalam formulir surat permintaan otorisasi investasi dan surat permintaan otorisasi reparasi.

Fungsi ini bertanggung jawab memilih pemasok dan menerbitkan surat order pembelian untuk pengadaan aktiva tetap.

6. Fungsi Penerimaan

Fungsi ini bertanggung jawab melakukan pemeriksaan terhadap aktiva tetap yang diterima dari pemasok. Hasil pemeriksaan terhadap aktiva tetap tersebut dicantumkan dalam Laporan Penerimaan Barang.

7. Fungsi Aktiva tetap

Fungsi ini bertanggung jawab atas pengelolaan aktiva tetap perusahaan. Fungsi ini memiliki wewenang dalam penempatan, pemindahan, dan penghentian pemakaian aktiva tetap.

8. Fungsi Akuntansi

Fungsi ini bertanggung jawab dalam pembuatan dokumen sumber (bukti kas keluar dan bukti memorial) untuk pencatatan mutasi aktiva tetap dan penyelenggaraan buku pembantu aktiva tetap. Di samping itu, fungsi akuntansi bertanggung jawab atas penyelenggaraan jurnal yang bersangkutan dengan aktiva tetap (register bukti kas keluar dan jurnal umum).

2.6.6 Dokumen – dokumen yang Digunakan

Dokumen yang digunakan untuk merekam data transaksi yang mengubah harga pokok aktiva tetap dan akumulasi depresiasi aktiva tetap yang bersangkutan adalah :

1. Surat Permintaan Otorisasi Investasi (expenditure authorization request

Dokumen ini digunakan untuk meminta persetujuan pelaksanaan investasi dalam aktiva tetap. Dokumen ini diisi oleh fungsi yang mengusulkan perolehan aktiva tetap dan setelah diotorisasi oleh direktur fungsi yang bersangkutan dimintakan persetujuan dari direktur utama.

2. Surat Permintaan Reparasi (authorization for repair)

Dokumen ini berfungsi sebagai perintah dilakukannya reparasi yang merupakan pengeluaran modal.

3. Surat Permintaan Transfer Aktiva Tetap

Dokumen ini berfungsi sebagai permintaan dan pemberian otorisasi transfer atau pemindahan aktiva tetap.

4. Surat Permintaan Penghentian Pemakaian Aktiva Tetap

Dokumen ini berfungsi sebagai permintaan dan pemberian otorisasi penghentian pemakaian aktiva tetap.

5. Surat Perintah Kerja (work order)

Dokumen ini memiliki dua fungsi: sebagai perintah dilaksanakannya pekerjaan tertentu mengenai aktiva tetap dan sebagai catatan yang dipakai untuk mengumpulkan biaya pembuatan aktiva tetap. Dokumen ini digunakan sebagai perintah kerja pemasangan aktiva tetap yang dibeli, pembongkaran aktiva tetap yang dihentikan pemakaiannya.

6. Surat Order Pembelian

Dokumen ini diterbitkan oleh fungsi pembelian yang merupakan surat untuk memesan aktiva tetap pada pemasok. Untuk pembelian aktiva tetap yang melibatkan jumlah investasi yang besar, umumnya pemilihan pemasok dilakukan melalui proses tender terbuka.

7. Laporan Penerimaan Barang

Dokumen ini diterbitkan oleh fungsi penerimaan setelah fungsi ini melakukan pemeriksaan kualitas, mutu, dan spesifikasi aktiva tetap yang diterima dari pemasok.

8. Faktur dari pemasok

Dokumen ini merupakan tagihan dari pemasok untuk aktiva tetap yang dibeli.

9. Bukti Kas Keluar

Dokumen ini merupakan perintah pengeluaran kas yang dibuat oleh fungsi akuntansi setelah dokumen surat permintaan otorisasi investasi, surat order pembelian, laporan penerimaan barang, dan faktur dari pemasok diterima dan diperiksa oleh fungsi tersebut.

10. Daftar Depresiasi Aktiva Tetap

Daftar ini berisi jumlah biaya depresiasi aktiva tetap yang dibebankan dalam periode akuntansi tertentu. Dokumen ini merupakan dasar untuk pembuatan Bukti Memorial untuk pencatatan biaya depresiasi yang dibebankan dalam periode akuntansi tertentu.

11. Bukti Memorial

Dokumen ini digunakan sebagai dokumen sumber untuk pencatatan transaksi depresiasi aktiva tetap, harga pokok aktiva tetap yang telah selesai dibangun, penghentian pemakaian aktiva tetap, dan pengeluaran modal.

2.6.7 Unsur Pengendalian Internal