Direktorat Komunikasi dan Sistem Informasi Institut Pertanian Bogor Gd. Andi Hakim Nasoetion lt. 2

Tlp. 0251-8623936, 8622642,101,213 Email : [email protected] atau

Grand Design

Teknologi

DAFTAR ISI

DAFTAR ISI I

DAFTAR GAMBAR II

DAFTAR TABEL III

BAB I. ARSITEKTUR SISTEM 1

1. FRAMEWORK ARSITEKTUR ENTERPRISE ... 1

2. ARSITEKTUR SISTEM & TEKNOLOGI INFORMASI IPB ... 1

3. KEBIJAKAN SEKURITI ... 3

4. KEBIJAKAN OPERASIONAL ... 6

5. KONSEP GREEN IT ... 7

BAB II. ARSITEKTUR APLIKASI 10 1. PENGEMBANGAN APLIKASI ... 11

2. KEBIJAKAN OPERASIONAL ... 22

3. KOMPONEN KEAMANAN ... 24

4. MANAJEMEN LAYANAN TIK ... 44

III. ARSITEKTUR DATA & INFORMASI 51 BAB IV. ARSITEKTUR LAYANAN JARINGAN IPB TERINTEGRASI 58 1. ARSITEKTUR JARINGAN IPB ... 59

2. KEBIJAKAN ROUTING... 62

3. ARSITEKTUR DATA CENTER ... 63

DAFTAR GAMBAR

Gambar 1. Perspektif arsitektur enterprise versi TOGAF (Hilliard 2000 & Ruparelia 2010). ... 1

Gambar 2. Arsitektur Teknologi & Sistem Informasi IPB berbasis TOGAF. ... 2

Gambar 3. Penyelarasan Arsitektur TI IPB dengan isu-isu kunci pengembangan IPB 2025. ... 3

Gambar 4. Skope sekuriti sistem informasi. ... 6

Gambar 5. Fokus sasaran kebijakan operasional sistem informasi. ... 7

Gambar 6. Pendekatan holistik Green IT (Murugesan 2008) ... 8

Gambar 7. Topologi Komputasi Grid (http://www.adarshpatil.com/newsite/research.htm) ... 8

Gambar 8. Arsitektur Sistem Informasi Terintegrasi IPB ... 10

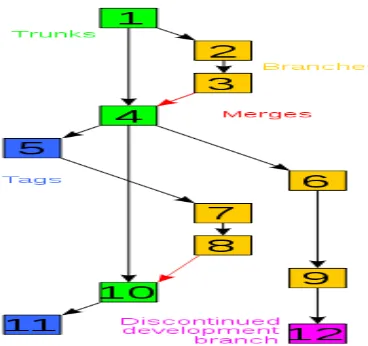

Gambar 9. Contoh pohon historis dari sebuah proyek yang menggunakan pengontrol versi ... 12

Gambar 10. Contoh kolaborasi TFS ... 13

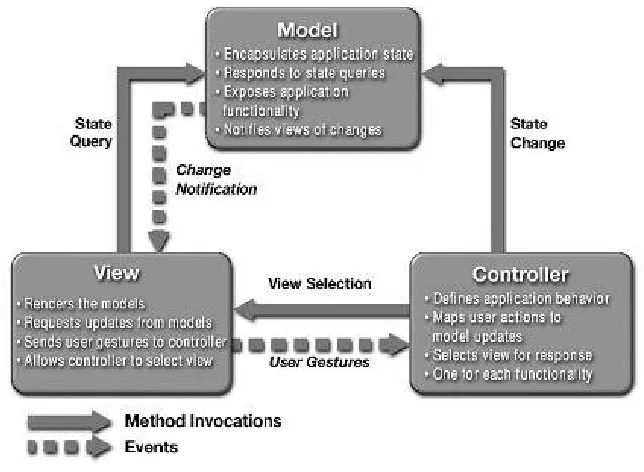

Gambar 11. Komponen yang terdapat dalam pola MVC dan Interaksi yang Terjadi ... 14

Gambar 12. Diagram ASP.NET MVC ... 16

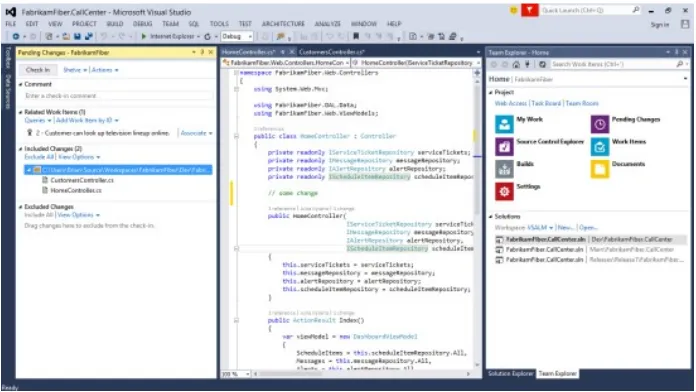

Gambar 13. Visual Studio 2013 ... 18

Gambar 14. Kode Visual Studio 2013 ... 19

Gambar 15. Kode Visual Studio 2013 ... 20

Gambar 16. Figure 1.2: LDAP Directory Tree (Internet Naming) ... 27

Gambar 17. Gambar Cara Kerja Help Desk ... 45

Gambar 18. Peta Besar Data IPB. ... 52

Gambar 19. Lima jenis data kunci IPB ... 53

Gambar 20. Arsitektur Teknologi Data ... 55

Gambar 21. IPB Services Oriented Network Architecture (I-SONA) ... 58

Gambar 22. Topology IPB 2017-2021 ... 59

Gambar 23. Model Hirarki ... 60

Gambar 24. Model Enterprise Gabungan ... 61

Gambar 25. Routing exterior IPB ... 63

Gambar 26. Standard-standard Terkait Pengembangan Data Center ... 64

Gambar 27. Standard-standard Terkait Pengembangan Data Center ... 64

Gambar 28. Data Center; Public and Non-public Access ... 65

Gambar 29. Traditional vs Virtual Architecture ... 65

Gambar 30. Arsitektur Data Center IPB ... 66

Gambar 31. Transformasi Sistem Recovery TIK IPB ... 66

Gambar 32. Model interkoneksi DC-DRC IPB ... 67

DAFTAR TABEL

BAB I. ARSITEKTUR SISTEM

1. FRAMEWORK ARSITEKTUR ENTERPRISE

Merujuk ke standar IEEE 471 (IEEE Computer Society, 2000): “Arsitektur adalah organisasi dasar dari sebuah sistem yang diwujudkan dalam komponen-komponennya, hubungan komponen satu sama lain dan dengan lingkungannya, serta prinsip-prinsip yang mengarahkan desain dan evolusi organisasi " (Jonkers et al 2004). Karena keselarasan bisnis menekankan pada pentingnya hubungan antara komponen atau bagian dari suatu organisasi, maka arsitektur dapat menjadi pendekatan dan sekaligus alat bantu untuk mengelola kompleksitas dari setiap enterprise atau organisasi. Di era digital dan kompetitif ini, pendekatan terpadu untuk bisnis dan teknologi Informasi (TI) dari suatu enterprise sangat vital diperlukan. Terkait dengan Tekonologi Informasi (TI), arsitektur enterprise diperlukan untuk membuat sumberdaya TI responsif untuk mendukung bisnis organisasi yang sukses. Salah satu kerangka kerja baku (standard framework) untuk arsitektur enterprise adalah TOGAF (The Open Group Architecture Framework) yang memandang arsitektur enterprise dari empat perspektif (1) arsitek bisnis, (2) arsitek aplikasi, (3) arsitek data/informasi, dan (4) arsitek teknologi, seperti disajikan pada Gambar 1.

Gambar 1. Perspektif arsitektur enterprise versi TOGAF (Hilliard 2000 & Ruparelia 2010).

2. ARSITEKTUR SISTEM & TEKNOLOGI INFORMASI IPB

pengembangan sumberdaya manusia dan IPTEKS dengan kompetensi utama di bidang pertanian”.

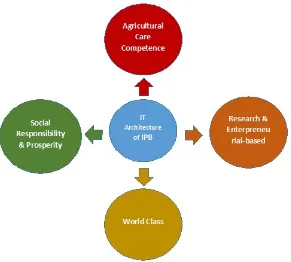

Isu-isu kunci arah pengembangan IPB 2025 mencakup: (1) universitas berbasis riset dan kewirausahaan (research-based & enterpreneurial-based), (2) kompetisi kelas dunia (word class university), (3) kompetensi utama pertanian (agricultural core competence), (4) tanggung jawab sosial dan kesejahteraan (social responsibility & prosperity).

Berdasarkan visi IPB 2025 dikembanglah arsitektur teknologi dan sistem informasi IPB seperti disajikan pada Gambar 2 dan 3.

Gambar 3. Penyelarasan Arsitektur TI IPB dengan isu-isu kunci pengembangan IPB 2025.

3. KEBIJAKAN SEKURITI

3.1. Prinsip-prinsip Sekuriti Sistem Informasi

Tabel 1. Pilar sekuriti sistem informasi pada organisasi (ISACA) Sumber: http://www.isaca.org

3.2. Skope Sekuriti Sistem Informasi

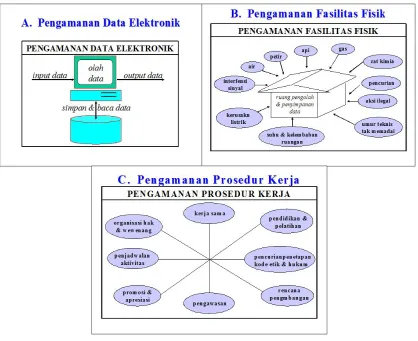

Sistem sekuriti untuk suatu sistem informasi mencakup tiga domain keamanan: domain elektronik, domain fisik, domain prosedur seperti disajikan pada Gambar 4.

a. Domain Keamanan Elektronik mencakup keamanan proses mulai data entri kedalam sistem komputer, pengolahan, penyimpanan, dan penarikan data, dan produksi serta transmisi informasi ke pengguna yang dilakukan secara elektronik. Keamanan ini dominan ditentukan oleh software sistem maupun aplikasi yang digunakan dalam aktivitas/proses entri data sampai ke produksi dan transmisi informasi.

b. Domain Keamanan Fisik mencakup kemanan dari ruangan tempat penyimpanan unit pengolahan (server & clients), perangkat keras pengolahan, unit I/O (I/O devices), unit penyimpanan (memory devices), unit komunikasi (communication devices), dan unit pemasok daya listrik, sistem pasokan listrik, kamera pemantau, sistem grounding dan anti petir, pusat pemulihan bencana (Disaster Recover Center/DRC).

Gambar 4. Skope sekuriti sistem informasi.

4. KEBIJAKAN OPERASIONAL

Gambar 5. Fokus sasaran kebijakan operasional sistem informasi.

Value: perbaikan image branding dari institusi dalam mencapi visi, misi dan tujuan, perubahan positif paradigma dan kultur organisasi yang unggul dan kompetitif, knowledge-sharing & learning, kebersamaan & keterbukaan (togetherness & openness) melalui penyelenggaran sistem informasi.

Productivity: peningkatan jumlah layanan dan produk (services & products) yang bisa disajikan kepada pemangku kepentingan (stakeholders) internal dan eksternal persatuan waktu (perioda) melalui penyelenggaran sistem informasi.

Quality: peningkatan kontrol dan penjaminan mutu layanan dan produk (services & products) kegiatan tridharma Pendidikan Tinggi melalui penyelenggaran sistem informasi.

Simplicity: peningkatan kemudahan, penyederhanaan, keramahan, konsistensi dan kecepatan proses bisnis institusi melalui penyelenggaran sistem informasi.

Efficiency & Effectivity: peningkatan rasio antara output/nilai proses bisnis dengan input sumberdaya yang digunakan serta ketercapaian tujuan fungsional dan non-fungsional yang ditargetkan melalui penyelenggaran sistem informasi. Penajaman rasionalitas dan prioritas pengembangan sistem informasi juga termasuk dalam sasaran ini.

Go Green: mengimplementasikan sistem informasi yang bersahabat dan ramah lingkungan yang mempromosikan reusabilty, sustainaibility, recycling, disposal handling, energy saving, risk-sharing, environmental and life safety

5. KONSEP GREEN IT

lingkungan. Pendekatan holistik dari konsep Green IT mencakup perancangan, penggunaan, disposal dan manufaktur dari sistem Teknologi Informasi, seperti disajikan pada Gambar 6.

Gambar 6. Pendekatan holistik Green IT (Murugesan 2008)

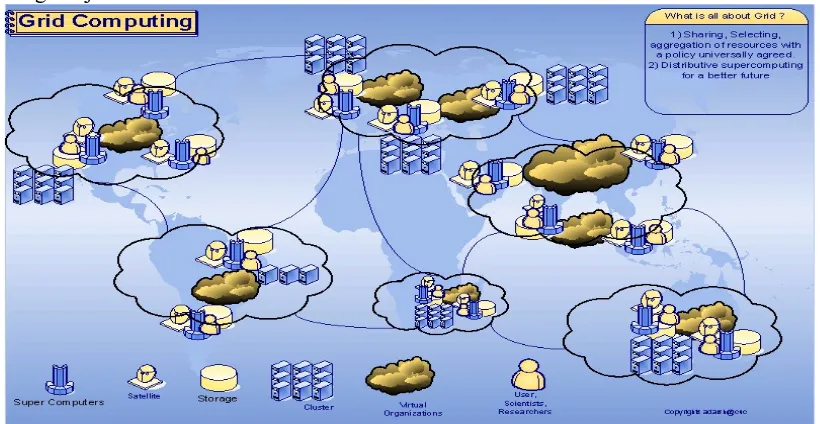

Komputasi grid adalah federasi dari sumber daya komputer dari domain administrasi ganda untuk mencapai tujuan bersama. Grid dapat dianggap sebagai sistem terdistribusi dengan non-interaktif beban kerja yang melibatkan sejumlah besar file. Apa yang membedakan komputasi grid dari konvensional sistem komputasi kinerja tinggi seperti komputasi cluster adalah bahwa grid cenderung lebih longgar digabungkan, heterogen, dan geografis. Meskipun grid tunggal dapat didedikasikan untuk aplikasi tertentu, biasanya grid digunakan untuk berbagai tujuan

Sumber Pustaka

1. Jonkers, H., Lankhorst, M., van Buuren, R., Hoppenbrouwers, S., Bonsangue, M., van der Torre, L. (2004).Concepts for Modelling Enterprise Architectures.

International Journal of Cooperative Information Systems, vol.13, pp.257—287. 2. Hilliard, Rich (2000). Impact Assessment of IEEE 1471 on The Open Group

Architecture Framework.

http://www.enterprise-architecture.info/Images/Documents/IEEE-1471-togaf-impact.pdf.

3. Murugesan, San. (2008). Harnessing Green IT: Principles and Practices. IT Pro January/February 2008, IEEE.

4. Ruparelia, Nayan (2010). Enterprise Architecture Frameworks. http://archreport.wordpress.com/category/office-of-the-cto/

5. http://www.isaca.org/Knowledge-Center/Standards/Documents/Principles-for-Info-Sec-Practitioners-poster.pdf

6. http://www.togaf.biz/TOGAFWebsitefiles/TOGAF%20-%20presentatie.pdf 7. Texas Tech University (2012). IT Operating Policies.

http://www.depts.ttu.edu/infotech/ops/. Diakses pada tanggal 25 Desember 2012. 8. Martin, Alain. (2010). What Is Policy? Strategic and Operational Policies and Good

BAB II. ARSITEKTUR APLIKASI

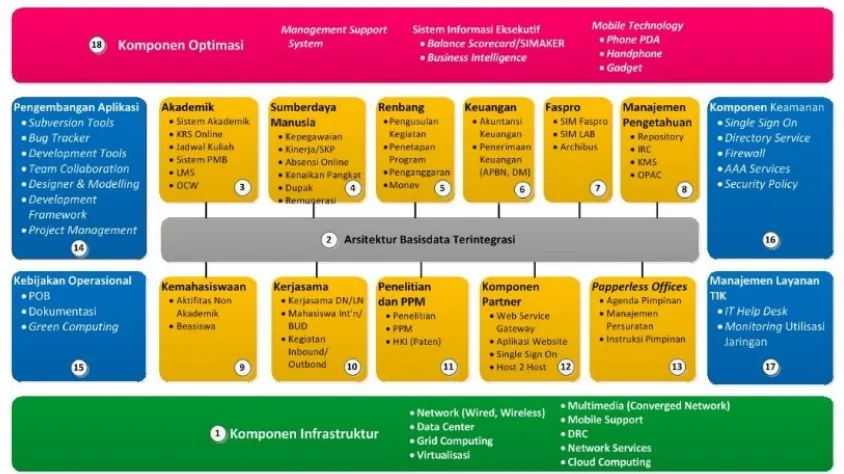

Pengembangan Sistem Informasi IPB Terintegrasi merujuk pada dokumen Grand Design

Teknologi Informasi IPB Perioda 2013-2017; yang di dalamnya terdapat dokumen Arsitektur Sistem Informasi IPB Berbasis Service (IPB Application Services (IAS)).

Arsitektur Sistem Informasi Terintegrasi IPB (Arsitektur SITI) yang digambarkan berikut ini, merupakan pengembangan dari dokumen IAS. Arsitektur SITI perlu menjadi rujukan pengembangan Teknologi Informasi dan Komunikasi (TIK/ICT) di IPB baik dimasa sekarang maupun dimasa yang akan datang agar pengembangan sistem informasi IPB memiliki framework yang jelas.

Gambar 8. Arsitektur Sistem Informasi Terintegrasi IPB

Pada Kerangka Arsitektur SITI terdapat tiga lapisan arsitektur, yaitu:

(2) Lapisan kedua, adalah Lapisan Arsitektur Aplikasi dan Arsitektur Basisdata Terintegrasi. Pada lapisan ini, terdapat 5 (lima) aspek dalam mendukung pengembangan sistem aplikasi, yaitu: (a) perangkat lunak untuk Pengembangan Aplikasi, (b) dokumen-dokumen yang berisi Kebijakan Operasional, (c) perangkat lunak untuk mendukung Komponen Keamanan, (d) perangkat lunak untuk mendukung Manajemen Layanan TIK, dan (e) Arsitektur Basisdata Terintegrasi sebagai basisdata yang menyimpan berbagai data institusi yang dapat diakses dan digunakan oleh berbagai sistem aplikasi yang dikembangkan.

(3) Lapisan ketiga, adalah lapisan Komponen Optimasi. Lapisan ini merupakan lapisan yang berisi berbagai sistem aplikasi seperti: sistem informasi inovasi institusi, sistem informasi eksekutif, Sistem informasi Balanced Scorecard/SIMAKER, sistem informasi Business Intellegence, sistem informasi berbasis teknologi mobile, serta sistem informasi lainnya yang dapat diakses oleh berbagai stake holder dengan menggunakan teknologi internet maupun teknologi mobile.

Penjelasan secara rinci lapisan kedua dari arsitektur SITI diuraikan sebagai berikut ini:

1. PENGEMBANGAN APLIKASI a. Development Environment

Gambar 9. Contoh pohon historis dari sebuah proyek yang menggunakan pengontrol versi Sistem pengontrol versi umumnya merupakan aplikasi mandiri, namun ada pula yang berfungsi sebagai sub modul dalam berbagai jenis aplikasi seperti pengolah kata (misalnya: OpenOffice Writer, Microsoft Word, KOffice), lembar kerja (spreadsheet) (misalnya: OpenOffice Calc, Microsoft Access), dan berbagai macam sistem manajemen konten. Integrasi terhadap pengontrol revisi ini merupakan salah satu fitur penting yang dimiliki perangkat lunak seperti Team Foundation Server.

b. Team Foundation Server

Gambar 10. Contoh kolaborasi TFS

Keuungulan dari TFS Menyimpan dan berkolaborasi pada kode dengan repositori pribadi tak terbatas. Gunakan Git untuk kontrol versi didistribusikan untuk memaksimalkan kolaborasi atau menggunakan Team Foundation version control (TFVC) untuk kontrol versi terpusat. Berkolaborasi pada kode dengan mudah dengan permintaan tarik (pull) dan ulasan kode (code reviews), sementara mendefinisikan dan mengelola hak akses untuk mengamankan repositori masing-masing pengembang.

c. Framework

Framework adalah sekumpulan fungsi, class, dan aturan-aturan. Berbeda dengan library yang sifatnya untuk tujuan tertentu saja, framework bersifat menyeluruh mengatur

bagaimana kita membangun aplikasi. Framework memungkinkan kita membangun

aplikasi dengan lebih cepat karena lebih memfokuskan pada pokok permasalahan sedangkan hal-hal penunjang lainnya seperti koneksi database, form validation, GUI, dan security umumnya telah disediakan oleh framework. Disamping itu dengan aturan-aturan yang jelas dan harus dipatuhi, aplikasi kita lebih solid, more readable, dan kolabarasi dalam tim dapat lebih mudah dilaksanakan.

Model View Controller merupakan suatu konsep yang dalam pembangunan aplikasi web

berbasis framework, berawal pada bahasa pemrograman Small Talk, MVC memisahkan

pengembangan aplikasi berdasarkan komponen utama yang membangun sebuah aplikasi seperti manipulasi data, user interface, dan bagian yang menjadi kontrol aplikasi.

c.1. Penggunaan Framework

- Mempercepat dan mempermudah pembangunan sebuah aplikasi;

- Relatif memudahkan dalam proses maintenance karena sudah ada pola tertentu

- Umumnya framework menyediakan fasilitas-fasilitas yang umum dipakai sehingga kita tidak perlu membangun dari awal (misalnya validasi, ORM, pagination, multiple database, scaffolding, pengaturan session, error handling, dll);

- Lebih bebas dalam pengembangan jika dibandingkan CMS.

c.2 Konsep MVC

- Motivasi

Aplikasi apapun, bagian dalam kode yang sering mengalami perubahan adalah bagian user interface. User interface adalah bagian yang paling terlihat oleh user dan bagaimana ia berinteraksi dengan aplikasi, membuatnya menjadi titik fokus pengubahan berdasar kemudahan penggunaan.

Business-logic yang rumit pada user-interface membuat pengubahan pada user interface menjadi lebih kompleks dan mudah terjadi kesalahan. Perubahan pada satu bagian memiliki potensi keterkaitan dengan keseluruhan aplikasi.

- Solusi

Pola MVC menyediakan sebuah solosi terhadap permasalahan tersebut dengan membagi zaplikasi menjadi bagian-bagian tersendiri, Model, View dan Controller, memisahkan antar bagian tersebut dan membuat tata interaksi diantaranya.

- Model

Pola MVC memiliki layer yang disebut dengan Model yang merepresentasikan data yang digunakan oleh aplikasi sebagaimana proses bisnis yang diasosiasikan terhadapnya. Dengan memilahnya sebagai bagian terpisah, seperti penampungan data, persistence, serta proses manipulasi, terpisah dari bagian lain aplikasi.

Terdapat beberapa kelebihan dalam pendekatan ini. Pertama, membuat detail dari data dan operasinya dapat ditempatkan pada area yang ditentukan (Model) dibanding tersebar dalam keseluruhan lingkup aplikasi. Hal ini memberikan keuntungan dalam proses maintenance aplikasi.

Kedua, dengan pemisahan total antara data dengan implementasi interface, komponen model dapat digunakan kembali oleh aplikasi lain yang memiliki kegunaan yang hampir sama.

- View

Layer ini mengandung keseluruhan detail dari implementasi user interface. Disini, komponen grafis menyediakan representasi proses internal aplikasi dan menuntun alur interaksi user terhadap aplikasi. Tidak ada layer lain yang berinteraksi dengan user, hanya View.

Penggunaan layer View memiliki beberapa kelebihan: Pertama, memudahkan pengabungan divisi desain dalam development team. Divisi desain dapat berkonsentrasi pada style, look & feel, dan sebagainya, dalam aplikasi tanpa harus memperhatikan lebih pada detail yang lain.

Dan juga, memiliki layer View yang terpisah memungkinkan ketersediaan multiple interface dalam aplikasi. Jika inti dari aplikasi terletak pada bagian lain (dalam Model), multiple interfaces dapat dibuat (Swing, Web, Console), secara keseluruhan memiliki tampilan yang berbeda namun mengeksekusi komponen Model sesuai fungsionalitas yang diharapkan.

- Controller

Terakhir, arsitektur MVC memiliki layer Controller. Layer ini menyediakan detail alur program dan transisi layer, dan juga bertanggungjawab akan penampungan events yang dibuat oleh user dari View dan melakukan update terhadap komponen Model menggunakan data yang dimasukkan oleh user.

Kelebihan dalam penggunaan layer Controller secara terpisah, yaitu:

secara terpisah dari yang lain secara simultan. Interaksi antar komponen View terabstraksi dalam Controller.

Kedua, dengan menggunakan layer terpisah yang melakukan update terhadap komponen Model, detail tersebut dihapus dari layer presentasi. Layer presentasi kembali pada fungsi utamanya untuk menampilkan data kepada user. Detail tentang bagaimana data dari user mengubah ketetapan aplikasi disembunyikan oleh Controller. Hal ini memisahkan dengan jelas antara presentation logic dengan business logic.

Tidak dapat disimpulkan bahwa pola MVC hadir dengan kelebihan-kelebihan tanpa ada efek samping. Pembagian aplikasi dalam 3 bagian terpisah meningkatkan kompleksivitas. Pada aplikasi kecil yang tidak membutuhkan loose coupling pada Model, hal ini dapat menjadi blok penghalang dalam penggunaan pola ini. Bagaimanapun, yang terbaik adalah untuk meyakini bahwa sebuah aplikasi umumnya dimulai dari aplikasi sederhana, dan berkembang menjadi sistem yang kompleks, sehingga factor loose coupling harus selalu diutamakan dan diperhatikan. c.3 ASP.NET MVC

ASP.NET MVC adalah implementasi arsitektur MVC ke dalam framework pemrograman ASP.NET. Secara fisik ia berbentuk library yang terdiri atas beberapa assembly yang bisa di install di atas.NET Framework 3.5. Ia dibuat sebagai pilihan bagi developer yang menyukai arsitektur MVC. Ia tidak menggantikan arsitektur Web Form yang selama ini dikenal dan dipakai oleh para developer ASP.NET. Secara diagram, ASP.NET MVC bisa digambarkan sebagai berikut:

Komponen-komponen utama ASP.NET MVC masih sama dengan arsitektur pokok MVC, yaitu Model, View, dan Controller. Beberapa komponen tambahannya adalah web server, Routing, dan dispatcher.

Web server selalu menjembatani interaksi antara user dengan sebuah program web. Kita bisa memakai IIS web server, atau personal web server selama program masih dalam fase pengembangan. Versi IIS yang bisa dipakai beragam dari versi 5 sampai dengan versi 7.

Routing adalah tabel pemetaan antara URL yang diketikkan user dalam web browser dengan Controller yang akan menanganinya. Secara fisik Routing diimplementasikan sebagai assembly System.Web.Routing.dll.

Selain itu ASP.NET MVC juga bergantung kepada assembly

System.Web.Abstractions.dll. Keduanya bisa di-install bersama dengan.NET Framework 3.5 SP1 ataupun di install terpisah dengan cara melakukan registrasi kedua assembly tersebut secara manual ke GAC.

Sedangkan dispatcher adalah sebuah ASP.NET HTTP handler yang fungsinya menginisialisasi dan mengatur Controller mana yang akan diaktifkan berdasarkan URL tertentu. Mekanisme kerja dispatcher ini sama dengan ASP.NETHTTP handler klasik. ASP.NET MVC diimplementasikan dalam bentuk assembly-assembly yang terpisah dari assembly ASP.NET. Kita bisa menginstallnya menggunakan paket installer yang tersedia untuk di-download. Paket installer ini akan meng-install assembly-assembly ASP.NET MVC ke dalam GAC sehingga siap digunakan, sekaligus menginstall ASP.NET MVC project-template ke dalam Visual Studio 2013.

ASP.NET MVC menyediakan base-class untuk Controller dan View, sehingga mekanisme-mekanisme umum untuk keduanya bisa memakai properti maupun method yang didefinisikan dalam base-class tersebut.

Lain halnya Model yang bentuknya bisa bebas tanpa terikat aturan tertentu. Lebih detail tentang Model,View, dan Controller akan dibahas satu per satu secara lebih rinci dalam bab masing-masing.

Dari sisi development tool, Visual Studio 2013 adalah tool yang disarankan untuk mengembangkan program web ASP.NET MVC. Fitur-fitur standard seperti syntax-coloring, intellisense, dan debugging akan sangat membantu produktivitas developer dalam mengembangkan program web ASP.NET MVC. Apalagi dalam beberapa edisi tertentu, Visual Studio 2013 dilengkap dengan kemampuan unit testing yang terpadu sebagai bagian dari program web yang sedang dikembangkan.

sebagai salah satu pilihan disamping model Web Form yang sudah sukses dan teruji selama bertahun-tahun.

d. Tools

d.1 VISUAL STUDIO 2013

Visual Studio 2013 adalah alat untuk para pengembang guna memberi kemudahan dalam merancang aplikasi modern agar dapat terhubung dengan semua platform Microsoft, Mulai dari Windows Azure dan Windows Server 2012 hingga Windows 8.1 dan Office 365. aplikasi Visual Studio 2013 telah dilengkapi dengan beragam alat yang memudahkan penggunanya membangun sebuah aplikasi yang lebih menarik. Visual Studio 2013 mencakup banyak perbaikan user interface berdasarkan umpan balik pelanggan dan prinsip desain inti Microsoft tetap fokus pada konten untuk memberikan pengalaman pengguna yang lebih baik. Anda mungkin melihat lebih dari 400 ikon dimodifikasi dengan diferensiasi yang lebih besar dan peningkatan penggunaan warna, halaman Mulai didesain ulang, dan perubahan desain lainnya halus seluruh Visual Studio. Visual Studio 2013 termasuk sejumlah perbaikan untuk membantu Anda menjadi lebih produktif dan tetap fokus ketika coding. Beberapa fitur pertama kali muncul sebagai percobaan dalam Power Visual Studio Alat ekstensi sebelum disempurnakan dan dimasukkan ke dalam Visual Studio. Fitur produktivitas seperti braket penyelesaian otomatis, kemampuan untuk memindahkan baris kode atau blok menggunakan cara pintas keyboard, dan navigasi in-line sekarang built-in. Selain itu, Visual Studio 2013 termasuk Tim Explorer baru dengan Home page ditingkatkan yang menyediakan navigasi yang lebih mudah kepada tim fitur kolaborasi, termasuk kemampuan untuk undock Tertunda Perubahan dan Membangun ke jendela terpisah.

Ketika Anda bekerja dengan file kode besar akan sulit untuk melacak di mana Anda berada. Dalam Visual Studio 2013, Anda dapat dengan mudah beralih perilaku scroll bar antara dua mode. Dalam mode bar, Anda dapat melihat penjelasan seperti posisi tanda sisipan Anda, mengubah lokasi, dan melacak kesalahan lebih langsung. Dalam mode peta, scroll bar menunjukkan live preview kode sumber serta kemampuan untuk membawa lebih dari kode untuk melihat hal itu lebih detail dalam tooltip. Anda kemudian dapat mengklik pada posisi kode yang tepat yang menavigasi ke lokasi tersebut.

Memahami apa baris kode adalah tugas utama selama pengembangan. Go To Perintah Definisi kini disertai dengan fitur Definisi Peek baru. Dengan Peek Definisi Anda tidak lagi harus meninggalkan konteks baris Anda kode untuk melihat definisi dalam tampilan inline.

Gambar 14. Kode Visual Studio 2013

referensi. Anda juga dapat dengan cepat melompat ke dalam data, seperti changeset terkait atau kode file direferensikan hanya dengan klik.

Gambar 15. Kode Visual Studio 2013

Visual Studio 2013 memperkenalkan pengalaman IDE terhubung, memungkinkan Anda untuk memulai dengan Visual Studio 2013 lebih cepat. Ketika Anda mulai Visual Studio 2013 untuk pertama kalinya, Anda akan diminta untuk sign in menggunakan akun Microsoft Anda, yang mungkin telah Anda gunakan dengan MSDN atau Team Foundation Layanan langganan. Setelah masuk, salinan Visual Studio 2013 akan didaftarkan untuk Anda gunakan tanpa perlu untuk setiap langkah-langkah tambahan. Visual Studio 2013 juga akan secara otomatis melakukan sinkronisasi pengaturan di perangkat Anda memanfaatkan pengalaman IDE Terhubung. Pengaturan Synchronized meliputi kategori seperti cara pintas keyboard, penampilan Visual Studio (tema, font, dll) dan banyak lagi, semua sambil menjaga Anda dalam kendali penuh melalui pilihan Synchronized Pengaturan.

d.2 Kemajuan Web Development

d.3 Debugging dan optimasi Perbaikan

Kinerja baru dan Diagnostik hub di Visual Studio 2013 memberikan pengalaman terpadu untuk berbagai alat yang tersedia dalam Visual Studio. Hub juga memudahkan untuk mengidentifikasi kinerja dan alat diagnostik yang bekerja dengan proyek Bagi pengembang dan memungkinkan Bagi pengembang dengan cepat mulai menggunakan mereka untuk meningkatkan aplikasi Bagi pengembang.

Memory Dump Analyzer di Visual Studio 2013 membuatnya lebih mudah bagi Bagi pengembang untuk mendiagnosa masalah memori dalam lingkungan produksi dengan menganalisis .NET memori tumpukan pembuangan langsung dari Visual Studio. Menggunakan kemampuan analisis memori baru, Bagi pengembang dapat memecahkan kebocoran memori dan penggunaan memori yang tidak efisien dengan melihat ukuran dan jumlah dan apa yang menahan mereka hidup dalam memori. Bagi pengembang juga dapat membandingkan dua dump memori untuk mendapatkan wawasan tentang bagaimana penggunaan memori berubah dari waktu ke waktu. Ketika debugging 64-bit .NET 4.5.1 aplikasi di Visual Studio 2013, Bagi pengembang sekarang dapat " mengedit - dan - terus " seperti yang Bagi pengembang lakukan dengan aplikasi 32-bit. Selain itu, asynchronous debugging ditingkatkan di Visual Basic, Visual C #, Visual C + +, dan JavaScript dalam Visual Studio 2013. Selain dukungan diagnostik, .NET 4.5.1 meliputi perbaikan lain, seperti dukungan untuk pemadatan on-demand dari GC benda besar tumpukan, dan lebih cepat startup aplikasi ketika berjalan pada mesin multicore. Dalam Visual Studio 2013 Ultimate, Bagi pengembang dapat mendiagnosa kesalahan dan masalah kinerja dalam aplikasi dipantau oleh System Center Operations Manager 2012 R2. Bagi pengembang dapat mengimpor pengecualian dan kinerja peristiwa yang IntelliTrace log ( iTrace) Dan menggunakan IntelliTrace dalam Visual Studio untuk melangkah melalui eksekusi kode untuk peristiwa tersebut. Selain fitur yang meningkatkan dukungan untuk C + +11, seperti mendelegasikan konstruktor, string literal baku, operator konversi eksplisit, dan variadic template bersama " hanya kode saya " debugging di Visual Studio 2013 membuat bekerja dengan C + + lebih baik. PGO ( Profil Guided Optimization) adalah Visual C + + runtime optimasi compiler yang memanfaatkan data profil dikumpulkan dari menjalankan skenario pengguna penting atau kinerja - sentris untuk membangun sebuah versi yang dioptimalkan dari aplikasi. Tools Profiling dalam Visual Studio 2013 memberikan wawasan keputusan optimasi PGO, yang membantu Bagi pengembang untuk memahami seberapa baik bahwa data profil sesuai dengan kinerja dunia nyata dengan menunjukkan bagaimana diprofilkan jalur kode panas (skenario pengguna umum) dan jalur kode dingin (skenario pengguna kurang umum) dari aplikasi sesuai dengan apa kode yang dioptimalkan oleh PGO dan bagaimana ukuran atau kecepatannya.

d.4. Kemampuan Expanded ALM

yang bisa Bagi pengembang lakukan secara bertahap untuk memenuhi kebutuhan organisasi Bagi pengembang. Fitur seperti manajemen portofolio tangkas, kamar tim, komentar kode berbasis web pada changesets/komit, dan uji perbaikan manajemen kasus berbasis web merupakan bagian dari solusi terpadu untuk membantu tim Bagi pengembang berkolaborasi lebih baik dan meningkatkan produktivitas. Inti untuk Visual Studio kemampuan ALM disediakan oleh Team Foundation Server, yang dapat diinstal pada server di tempat, atau Team Foundation Service, yang di-host di awan. Jadi apakah tim lebih memilih peningkatan kontrol dan kustomisasi instalasi secara lokal, atau aksesibilitas bebas perawatan awan, ada pilihan yang sesuai dengan kebutuhan tim Bagi pengembang. Dengan Agile Portfolio Management Bagi pengembang dapat mengelola beban kerja yang besar dan kompleks dengan cara yang tangkas. Bagi pengembang dapat menentukan hirarki backlog untuk memahami lingkup pekerjaan di beberapa tim dan melihat bagaimana pekerjaan yang gulungan menjadi inisiatif yang lebih luas.

2. KEBIJAKAN OPERASIONAL a. Dokumentasi

Dokumentasi adalah sebuah cara yang dilakukan untuk menyediaan dokumen-dokumen dengan menggunakan bukti yang akurat dari pencatatan sumber-sumber informasi khusus dari karangan/tulisan, wasiat, buku, undang-undang, dan sebagainya. Dalam artian umum dokumentasi merupakan sebuah pencarian, penyelidikan, pengumpulan, pengawetan, penguasaan, pemakaian dan penyediaan dokumen. Dokumentasi ini digunakan untuk mendapatkan keterangan dan penerangan pengetahuan dan bukti.

b. Green Computing

Green Computing atau Komputasi Hijau yaitu suatu ilmu atau penerapan tentang bagaimana kita menggunakan sumber daya komputer atau perangkat elektronik yang kita miliki secara efisien dan ramah lingkungan. Sasaran utama green computing

adalah bumi ini sendiri, manusia, serta laba/keuntungan. Tujuannya jelas untuk

mengurangi penggunaan bahan-bahan yang berbahaya terhadap lingkungan, mengefisiensi penggunaan energi, menyeimbangkan antara teknologi dan lingkungan agar tercipta suatu teknologi yang ramah lingkungan dan tidak merusak alam atau lingkungan hidup serta menerapkan daur ulang pada bahan-bahan pembuat komputer. Salah satu langkah yang mudah untuk mengefisien kan penggunaan energi adalah penggunaan laptop dari pada komputer pribadi di rumah, secara tidak langsung cara ini dilakukan untuk menghemat energi.

Penerapan Green Computing

dampak pada lingkungan yang hijau. Solusi pada jaringan menurunkan overhead CPU dan meningkatkan pemanfaatan sistem, dengan demikian dampak langsungnya yang dapat dirasakan adalah menurunya tagihan listrik. Contoh pengaplikasian komputasi hijau yang lain adaah penggunaan CPU dan komputer server yang hemat energi.

Green Computing yang juga bertujuan untuk mencapai kelayakan ekonomi melakukan pengembangan-pengembangan terhadap praktek produksi ramah lingkungan , komputer hemat energi dan peningkatan prosedur pembuangan serta daur ulang.

Untuk mempromosikan konsep green computing,maka ada empat pendekatan yang dilakukan :

1. Green use : Meminimalkan konsumsi listrik perangkat komputer dalam cara yang ramah lingkungan.

2. Green disposal : membuat kembali komputer yang sudah ada atau mendaur ulang perangkat elektronik yang tidak digunakan.

3. Green design : Merancang komputer yang hemat energi , server , printer, proyektor dan perangkat digital lainnya.

4. Green Manufactur : Meminimalkan limbah selama proses pembuatan komputer dan mengurangi dampaknya terhadap lingkungan.

Pemerintah dan pihak yang berwenang pun turut aktif memplokamirkan konsep green computing ini dengan melakukan beberapa program serta membuat peraturan-peraturan untuk menegakkannya.

Selain itu ada pula beberapa langkah sederhana agar penggunaan komputer lebih ramah lingkungan dan efisien energi. Diantaranya :

1. Menggunakan mode tidur atau hibernasi ketika tidak menggunakan komputer dalam jangka waktu yang lama.

2. Menggunakan monitor layar datar atau LCD, bukan monitor tabung sinar katoda konvensional CRT.

3. Membeli komputer notebook hemat energi, bukan komputer desktop. 4. Mengaktifkan fitur manajemen daya untuk kendali konsumsi energi. 5. Mematikan komputer pada akhir penggunaan.

6. Mengisi ulang cartridge printer, bukan membeli lagi yang baru.

7. Memperbaiki perangkat yang ada, bukan langsung mengganti dengan

komputer baru.

8. Gunakan metode tanpa kertas untuk berkomunikasi

9. Gunakan komputer yang memenuhi persyaratan energy star 10.Pilih mematikan monitor dari pada menggunakan screen saver 11.Gunakan power saving setting pada laptop

12.Kurangi penggunaan backlight

13.Matikan bluetooth dan wifi ketika tidak digunakan

3. KOMPONEN KEAMANAN a. SINGLE SIGN ON (SSO)

SSO adalah Single Sign On. Misalkan ada 5 sistem besar dan terintegrasikan, untuk bisa mengakses ke lima system tersebut, cukup dengan login di salah satu sistem saja. Contoh web besar yang memakai SSO adalah yahoo dan google. Kita cukup sekali sign untuk masuk ke email, groups, dan lainnya, maksimum akan di minta dua kali password untuk double authentication. Cara Kerja, terdiri dari 2 hal:

1). Authentication

- Userand Password Authetication : Untuk cek autentifikasi user

- Generatingand Retrieving Token Identity : user mendapat seperti tanda pengenal, tanda user sudah login dan dapat masuk ke sistem. Untuk kemungkinan satu user hanya bisa masuk ke beberapa sub sistem saja tergantung hak akses yang di dapat.

2) Authorization

- Group Authorization : memeriksa user punya hak akses (role) apa saja. Nyatakan hak aksesnya dengan grup, sehingga user masuk grup yang mana, selanjutnya grup tersebut mempunyai hak akses apa saja.

- GroupPermission : Pada tahap ini cek halaman apa saja yg bisa diakses user yang logged-in. selanjutnya kalau bisa akses (view), apa saja yang bias dilakukan oleh user tersebut, bisa melakukan edit, delete atau tidak di halaman itu, jika bisa, tombol2 untuk tiap aksi itu akan muncul. tetapi jika tidak pada halaman tersebut cuma terdapat tulisan-tulisan saja untuk dibaca. Jika hak view pun tidak bisa, biasanya, menu untuk mengakses halaman itu jg di hidden.

Contoh Implementasi

Supaya lebih memberi gambaran, disini akan di tulis salah satu contoh implementasi di suatu sistem.. untuk contoh implementasinya beda-beda walaupun kadang konsepnya sama. Berikut ini, akan di jelaskan bagaimana kondisi suatu sistem yang terimplementasi menggunakan SSO.

Ada user X yang kebetulan memiliki keterlibatan di SDM, inventori, dan pengelolaan dokumen.

Selain 4 portal tersebut, implementasi SSO di instansi ini dibantu dengan 1 subsistem lagi yaitu portal 5, yang digunakan untuk autentikasi semua user di instansi tersebut. Portal 5 terhubung ke suatu server LDAP (Lightweight Directory Protocol – smoga nanti ada kesempatan nulis buat ngejelasin khusus LDAP). Portal 5 akan mengirim suatu request ke LDAP ini, dan LDAP mengembalikan nilai tertentu sesuai request yang diminta.

Cara kerja SSO di instansi ini sebagai berikut:

1. pertama-tama, User X ingin masuk ke portal inventori. Dia ketikkan lah alamat portal tersebut. Sistem secara otomatis akan melakukan redirect user X ke portal 5 untuk melakukan login terlebih dahulu.

2. User X memasukkan username dan password miliknya ke halaman autentikasi tersebut.

3. Portal 5 kemudian akan melakukan pengecekan ke LDAP terkait user dan password

user tersebut. Jika LDAP mengembalikan hasil pengecekan ‘OK’, maka kemudian user X akan mendapatkan tiket untuk masuk ke dalam sistem tersebut. Karena sebelumnya user X akan masuk ke portal inventori, maka sistem selanjutnya melakukan redirect ke portal inventori setelah autentikasi di portal 5 tersebut. Pada tiket tersebut tersimpan beberapa informasi meliputi: portal apa yang dituju, id user tersebut, dan hak akses ke portal lainnya.

4. Setelah di-redirect masuk ke portal inventori, portal ini kemudian melakukan pengecekan kembali terhadap user X. Pengecekan dilakukan untuk melihat user X masuk ke dalam grup user apa. Misal user X termasuk dalam grup administrator. Maka portal inventori kemudian menampilkan menu-menu dan aksi (view, add, edit, delete) yang telah terdefinisi untuk grup administrator di portal inventori tersebut. 5. Selanjutnya user X dapat melakukan aksi pada portal inventori tersebut sesuai hak

aksesnya, ia juga dapat mengakses portal lainnya yaitu portal SDM dan pengelolaan dokumen, tapi tidak ke portal yang terkait instansi luar (sesuai pendefinisan hak user X di atas). Perlakuan portal lainnya terhadap user X juga sama dengan portal inventori, setiap masuk user X akan dicek masuk ke grup apa dalam portal tersebut. 6. Jika telah selesai menggunakan suatu portal, maka user X keluar (logout) dari sistem.

Sistem selanjutnya akan menghapus session dan tiket untuk user X. Sehingga jika ingin masuk kembali, user X harus melakukan autentikasi ulang.

DIRECTORY SERVICE

Directory adalah sebuah database spesial yang secara spesifik di desain

untuk searching dan browsing, sebagai tambahan dari fungsi dasar update.

Terkadang directory di definisikan hanyalah sebagai database yang di optimalkan untuk read

Directory biasanya mengandung informasi berbasis atribut yang deskriptif dan memiliki

fungsi filtering yang canggih. Directory pada umumnya tidak mendukung fungsi-fungsi

transaksi yang rumit atau skema roll-back yang bisa kita temukan pada sistem manajemen

database yang di desain untuk menangani update kompleks dengan volume tinggi. Update

pada directory biasanya sangat sederhana jike memang diijinkan. Directory pada umumnya

di stel untuk dapat memberikan respon cepat terhadap operasi-operasi lookup ataupun

pencarian.

A.LDAP

LDAP merupakan singkatan dari Lightweight Directory Access Protocol. Seperti namanya,

LDAP adalah protokol ringan untuk mengakses layanan directory.

Informasi Apa Yang Bisa Disimpan Dalam Directory?

Model informasi LDAP berbasis pada entry. Entry adalah sekumpulan atribut-atribut yang

memiliki Distinguished Name (DN) unik. DN digunakan untuk mengacu pada entri tanpa ada

kerancuan. Setiap atribut-atribut entry memiliki tipe dan satu atau lebih nilai. Tipe biasanya

berbentuk string mnemonic seperti “cn” untuk common name, atau “mail” untuk alamat

email.

Bagaimana Informasi Disusun?

Didalam LDAP, entry-entry disusun dengan struktur pohon hirarki. Pohon hirarki ini bisa

Gambar 16.Figure 1.2: LDAP Directory Tree (Internet Naming)

Sebagai tambahan, LDAP juga menyediakan fitur untuk mengontrol atribut-atribut mana

yang diperlukan dan diijinkan dalam sebuah entry dengan menggunakan spesial attribut yang

disebut objectClass. Nilai dari atribut objectClass menentukan aturan-aturan skema yang

harus dipatuhi oleh sebuah entry.

Bagaimana Mengacu Informasi?

Sebuah entry bisa ditunjuk dengan menggunakan distinguished-name-nya yang disusun dari

nama entry tersebut (yang disebut Relative Distinguished Name atau RDN) kemudian

disambung dengan nama parent dari entrytersebut. Misalnya, entry untuk babs dari contoh

diatas memiliki RDN uid=babs dan DNuid=babs,ou=People,dc=example,dc=com.

Bagaimana Mengakses Informasi?

LDAP mendefinisikan operasi-operasi untuk mengakses dan mengupdate directory.

Operasi-operasi tersebut disediakan untuk menambah atau menghapus sebuah entry dalam directory,

LDAP digunakan untuk melakukan pencarian informasi dalam sebuah directory. Operasi pencarian LDAP memungkinkan untuk mencari sebuah entry pada bagian directory dengan kriteria tertentu.

Bagaimana mengamankan informasi?

Beberapa servis directory tidak menyediakan fitur keamanan, sehingga semua orang dapat mengakses informasi didalamnya. LDAP menyediakan mekanisme bagi klien untuk melakukan autentikasi, atau memberikan identitasnya kepada server directory, sehingga dapat mengamankan informasi dalam server dari akses yang illegal. LDAP juga menyediakan

layanan pengamanan data (integrity dan confidentiality).

Beberapa Contoh Penggunaan LDAP

LDAP menggunakan model client-server. Satu atau lebih LDAP server menyimpan data yang

membentuk Directory Information Tree (DIT). Klien melakukan koneksi ke server dan mengirimkan request informasi kemudian server merespon dengan memberikan informasi

yang diminta atau memberikan pointer kepada server LDAP lain yang menyimpan informasi

yang diminta.

B. FIREWALL

Pengertian Firewall adalah sistem keamanan jaringan komputer yang digunakan untuk melindungi komputer dari beberapa jenis serangan dari komputer luar.

jaringan komputer dengan memberikan informasi rinci tentang pola-pola lalu lintas jaringan. Perangkat ini penting dan sangat diperlukan karena bertindak sebagai gerbang keamanan antara jaring komputer internal dan jaringan komputer eksternal.

Secara umum Firewall digunakan untuk mengontrol akses terhadap siapapun yang memiliki akses terhadap jaringan privat dari pihak luar. Saat ini, pengertian firewall difahami dengan istilah generik yang merujuk pada fungsi firewall sebagai sistem pengatur komunikasi antar dua jaringan yang berlainan. Mengingat sekarang ini banyak perusahaan yang memiliki akses ke Internet maka perlindungan terhadap aset digital perusahaan tersebut dari serangan para hacker, pelaku spionase, ataupun pencuri data lainnya, sehingga fungsi fire-wall menjadi hal yang sangat esensial.”

Fungsi Firewall

Sebelum memahami fungsi firewall mari kita fahami atribut pentingnya sbb:

- Semua jaringan komunikasi melewati fire wall

- Hanya lalu lintas resmi diperbolehkan oleh fire wall

- Memiliki kemampuan untuk menahan serangan Internet

Fungsi firewall sebagai pengontrol, mengawasi arus paket data yang mengalir di jaringan. Fungsi Firewal mengatur, memfilter dan mengontrol lalu lintas data yang diizinkan untuk mengakses jaringan privat yang dilindungi, beberapa kriteria yang dilakukan fire-wall apakah memperbolehkan paket data lewati atau tidak, antara lain :

- Alamat IP dari komputer sumber

- Port TCP/UDP sumber dari sumber.

- Alamat IP dari komputer tujuan.

- Port TCP/UDP tujuan data pada komputer tujuan

- Informasi dari header yang disimpan dalam paket data.

- Fungsi Firewall melakukan autentifikasi terhadap akses kejaringan. Applikasi proxy

Fire-wall mampu memeriksa lebih dari sekedar header dari paket data, kemampuan ini menuntutnya untuk mampu mendeteksi protokol aplikasi tertentu yang spesifikasi.

Manfaat Firewall

Manfaat Firewallsebagai filter juga digunakan untuk mencegah lalu lintas tertentu mengalir ke subnet jaringan. Hal ini mencegah pengguna berbagi file, dan bermain-main di jaringan.Aplikasi jenis ini berguna terutama dalam sektor korporasi.

Manfaat firewalllainnya adalah untuk memodifikasi paket data yang datang di fire-wall. Proses ini disebut Network Address Translation (NAT). Ada jenis NAT disebut NAT dasar, di mana alamat IP (Internet Protocol) pribadi dari jaringan komputer yang tersembunyi di balik satu alamat IP tertentu. Proses ini disebut sebagai IP samaran. Hal ini membantu pengguna dalam sebuah jaringan yang meliputi sistem tanpa nomor IP publik yang beralamat, untuk mengakses Internet.

Akurasi data seperti informasi keuangan, spesifikasi produk, harga produk dll, sangat penting bagi setiap perkembangan bisnis. Jika informasi tersebut diubah oleh sumber eksternal, maka akan memberikan dampak merugikan.Manfaat Firewall disini adalah mencegah modifikasi data yang tidak sah di website .

Jika sistem tidak tersedia bagi pengguna secara tepat waktu, maka halini akan menyebabkan penurunan produktivitas karyawan, kehilangan kepercayaan konsumen, dan publisitas yang buruk. Fire-wall memastikan ketersediaan sistem.

Cara Kerja Firewall

Komputer memiliki ribuan port yang dapat diakses untuk berbagai keperluan. Cara Kerja Firewall dari komputer adalah menutup port kecuali untuk beberapa port tertentu yang perlu tetap terbuka. Firewall di komputer bertindak sebagai garis pertahanan terdepan dalam mencegah semua jenis hacking ke dalam jaringan, karena, setiap hacker yang mencoba untuk menembus ke dalam jaringan komputer akan mencari port yang terbuka yang dapat diaksesnya.

Teknologi firewall saat ini sudah sangat canggih. Sebelumnya, cara kerja firewall dengan menyaring lalu lintas jaringan yang menggunakan alamat IP, nomor port, dan protokol, tapi saat ini fire-wall dapat menyaring data dengan mengidentifikasi pesan konten itu sendiri. Dengan bantuan fire-wall, informasi sensitif atau tidak layak dapat dicegah melalui interface. Pastikan sistem keamanan jaringan di lapisi firewall

Mengatur dan Mengontrol Lalu lintas jaringan

Proses inspeksi Paket

Inspeksi paket (‘packet inspection) merupakan proses yang dilakukan oleh firewall untuk ‘menghadang’ dan memproses data dalam sebuah paket untuk menentukan bahwa paket tersebut diizinkan atau ditolak, berdasarkan kebijakan akses (access policy) yang diterapkan oleh seorang administrator. Firewall, sebelum menentukan keputusan apakah hendak menolak atau menerima komunikasi dari luar, ia harus melakukan inspeksi terhadap setiap paket (baik yang masuk ataupun yang keluar) di setiap antarmuka dan membandingkannya dengan daftar kebijakan akses. Inspeksi paket dapat dilakukan dengan melihat elemen-elemen berikut, ketika menentukan apakah hendak menolak atau menerima komunikasi:

- Alamat IPdari komputer sumber

- Portsumber pada komputer sumber

- Alamat IPdari komputer tujuan

- Porttujuan data pada komputer tujuan

- Protokol IP

- Informasi header-header yang disimpan dalam paket

- Koneksi dan Keadaan Koneksi

Agar dua host TCP/IP dapat saling berkomunikasi, mereka harus saling membuat koneksi antara satu dengan lainnya. Koneksi ini memiliki dua tujuan:

Komputer dapat menggunakan koneksi tersebut untuk mengidentifikasikan dirinya kepada komputer lain, yang meyakinkan bahwa sistem lain yang tidak membuat koneksi tidak dapat mengirimkan data ke komputer tersebut. Firewall juga dapat menggunakan informasi koneksi untuk menentukan koneksi apa yang diizinkan oleh kebijakan akses dan menggunakannya untuk menentukan apakah paket data tersebut akan diterima atau ditolak. Koneksi digunakan untuk menentukan bagaimana cara dua host tersebut akan berkomunikasi antara satu dengan yang lainnya(apakah dengan menggunakan koneksi connection-oriented, atau connectionless).

Ilustrasi mengenai percakapan antara dua buah host

Komunikasi di jaringan juga mengikuti cara yang sama untuk memantau keadaan percakapan komunikasi yang terjadi.

Firewall dapat memantau informasi keadaan koneksi untuk menentukan apakah ia hendak mengizinkan lalu lintas jaringan. Umumnya hal ini dilakukan dengan memelihara sebuah tabel keadaan koneksi (dalam istilah firewall: state table) yang memantau keadaan semua komunikasi yang melewati firewall. Dengan memantau keadaan koneksi ini, firewall dapat menentukan apakah data yang melewati firewall sedang “ditunggu” oleh host yang dituju, dan jika ya, aka mengizinkannya. Jika data yang melewati firewall tidak cocok dengan keadaan koneksi yang didefinisikan oleh tabel keadaan koneksi, maka data tersebut akan ditolak. Hal ini umumnya disebut sebagai Stateful Inspection.

Stateful Packet Inspection

Ketika sebuah firewall menggabungkan stateful inspection dengan packet inspection, maka firewall tersebut dinamakan dengan Stateful Packet Inspection (SPI). SPI merupakan proses inspeksi paket yang tidak dilakukan dengan menggunakan struktur paket dan data yang terkandung dalam paket, tapi juga pada keadaan apa host-host yang saling berkomunikasi tersebut berada. SPI mengizinkan firewall untuk melakukan penapisan tidak hanya berdasarkan isi paket tersebut, tapi juga berdasarkan koneksi atau keadaan koneksi, sehingga dapat mengakibatkan firewall memiliki kemampuan yang lebih fleksibel, mudah diatur, dan memiliki skalabilitas dalam hal penapisan yang tinggi.

Salah satu keunggulan dari SPI dibandingkan dengan inspeksi paket biasa adalah bahwa ketika sebuah koneksi telah dikenali dan diizinkan (tentu saja setelah dilakukan inspeksi), umumnya sebuah kebijakan (policy) tidak dibutuhkan untuk mengizinkan komunikasi balasan karena firewall tahu respons apa yang diharapkan akan diterima. Hal ini memungkinkan inspeksi terhadap data dan perintah yang terkandung dalam sebuah paket data untuk menentukan apakah sebuah koneksi diizinkan atau tidak, lalu firewall akan secara otomatis memantau keadaan percakapan dan secara dinamis mengizinkan lalu lintas yang sesuai dengan keadaan. Ini merupakan peningkatan yang cukup signifikan jika dibandingkan dengan firewall dengan inspeksi paket biasa. Apalagi, proses ini diselesaikan tanpa adanya kebutuhan untuk mendefinisikan sebuah kebijakan untuk mengizinkan respons dan komunikasi selanjutnya. Kebanyakan firewall modern telah mendukung fungsi ini.

Melakukan autentikasi terhadap akses

Fungsi fundamental firewall yang kedua adalah firewall dapat melakukan autentikasi terhadap akses.

kita miliki. Karenanya, firewall dilengkapi dengan fungsi autentikasi dengan menggunakan beberapa mekanisme autentikasi, sebagai berikut:

Firewall dapat meminta input dari pengguna mengenai nama pengguna (user name) serta kata kunci (password). Metode ini sering disebut sebagai extended authentication atau xauth. Menggunakan xauth pengguna yang mencoba untuk membuat sebuah koneksi akan diminta input mengenai nama dan kata kuncinya sebelum akhirnya diizinkan oleh firewall. Umumnya, setelah koneksi diizinkan oleh kebijakan keamanan dalam firewall, firewall pun tidak perlu lagi mengisikan input password dan namanya, kecuali jika koneksi terputus dan pengguna mencoba menghubungkan dirinya kembali.

Metode kedua adalah dengan menggunakan sertifikat digitaldan kunci publik. Keunggulan metode ini dibandingkan dengan metode pertama adalah proses autentikasi dapat terjadi tanpa intervensi pengguna. Selain itu, metode ini lebih cepat dalam rangka melakukan proses autentikasi. Meskipun demikian, metode ini lebih rumit implementasinya karena membutuhkan banyak komponen seperti halnya implementasi infrastruktur kunci publik. Metode selanjutnya adalah dengan menggunakan Pre-Shared Key (PSK) atau kunci yang telah diberitahu kepada pengguna. Jika dibandingkan dengan sertifikat digital, PSK lebih mudah diimplenentasikan karena lebih sederhana, tetapi PSK juga mengizinkan proses autentikasi terjadi tanpa intervensi pengguna. Dengan menggunakan PSK, setiap host akan diberikan sebuah kunci yang telah ditentukan sebelumnya yang kemudian digunakan untuk proses autentikasi. Kelemahan metode ini adalah kunci PSK jarang sekali diperbarui dan banyak organisasi sering sekali menggunakan kunci yang sama untuk melakukan koneksi terhadap host-host yang berada pada jarak jauh, sehingga hal ini sama saja meruntuhkan proses autentikasi. Agar tercapai sebuah derajat keamanan yang tinggi, umumnya beberapa organisasi juga menggunakan gabungan antara metode PSK dengan xauth atau PSK dengan sertifikat digital.

Dengan mengimplementasikan proses autentikasi, firewall dapat menjamin bahwa koneksi dapat diizinkan atau tidak. Meskipun jika paket telah diizinkan dengan menggunakan inspeksi paket (PI) atau berdasarkan keadaan koneksi (SPI), jika host tersebut tidak lolos proses autentikasi, paket tersebut akan dibuang.

Melindungi sumber daya dalam jaringan privat

Jika sebuah host yang menjalankan sistem operasi tertentu yang memiliki lubang keamanan yang belum ditambal dikoneksikan ke Internet, firewall mungkin tidak dapat mencegah dieksploitasinya host tersebut oleh host-host lainnya, khususnya jika exploit tersebut menggunakan lalu lintas yang oleh firewall telah diizinkan (dalam konfigurasinya). Sebagai contoh, jika sebuah packet-inspection firewall mengizinkan lalu lintas HTTP ke sebuah web server yang menjalankan sebuah layanan web yang memiliki lubang keamanan yang belum ditambal, maka seorang pengguna yang “iseng” dapat saja membuat exploit untuk meruntuhkan web server tersebut karena memang web server yang bersangkutan memiliki lubang keamanan yang belum ditambal.

Dalam contoh ini, web server tersebut akhirnya mengakibatkan proteksi yang ditawarkan oleh firewall menjadi tidak berguna. Hal ini disebabkan oleh firewall tidak dapat membedakan antara request HTTP yang mencurigakan atau tidak. Apalagi, jika firewall yang digunakan bukan application proxy. Oleh karena itulah, sumber daya yang dilindungi haruslah dipelihara dengan melakukan penambalan terhadap lubang-lubang keamanan, selain tentunya dilindungi oleh firewall.

Cara Kerja Firewall

Firewall berada di antara kedua jaringan seperti internet dan komputer sehingga firewall berfungsi sebagai pelindung. Tujuan utama adanya firewall adalah untuk user yang tidak menginginkan lalu lintas jaringan yang berusaha masuk ke komputer, namun tidak hanya itu saja yang bisa dilakukan firewall. Firewall juga dapat menganalisis jaringan yang mencoba masuk ke komputer anda, dan dapat melakukan apa yang harus dilakukan ketika jaringan tersebut masuk. Contohnya saja, firewall bisa diatur untuk memblokir beberapa jenis jaringan yang mencoba keluar atau mencatat log lalu lintas jaringan yang mencurigakan. Firewall bisa memiliki berbagai aturan yang dapat anda tambahkan atau hapus untuk menolak jaringan tertentu. Contohnya saja, hanya dapat mengakses alamat IP tertentu atau mengumpulkan semua akses dari tempat lain untuk ke satu tempat yang aman terlebih dahulu

Packet-Filter Firewall

Contoh pengaturan akses (access control) yang diterapkan dalam firewall

Pada bentuknya yang paling sederhana, sebuah firewall adalah sebuah router atau komputer yang dilengkapi dengan dua buah NIC (Network Interface Card, kartu antarmuka jaringan) yang mampu melakukan penapisan atau penyaringan terhadap paket-paket yang masuk. Perangkat jenis ini umumnya disebut dengan packet-filtering router.

sumber paket dan akan menentukan apakah hendak meneruskan atau menolak paket tersebut. Meskipun demikian, packet-filtering router tidak dapat digunakan untuk memberikan akses (atau menolaknya) dengan menggunakan basis hak-hak yang dimiliki oleh pengguna.

Cara kerja packet filter firewall

Packet-filtering router juga dapat dikonfigurasikan agar menghentikan beberapa jenis lalu lintas jaringan dan tentu saja mengizinkannya. Umumnya, hal ini dilakukan dengan mengaktifkan/menonaktifkan port TCP/IP dalam sistem firewall tersebut. Sebagai contoh, port 25 yang digunakan oleh Protokol SMTP (Simple Mail Transfer Protocol) umumnya dibiarkan terbuka oleh beberapa firewall untuk mengizinkan surat elektronik dari Internet masuk ke dalam jaringan privat, sementara port lainnya seperti port 23 yang digunakan oleh Protokol Telnet dapat dinonaktifkan untuk mencegah pengguna Internet untuk mengakses layanan yang terdapat dalam jaringan privat tersebut. Firewall juga dapat memberikan semacam pengecualian (exception) agar beberapa aplikasi dapat melewati firewall tersebut. Dengan menggunakan pendekatan ini, keamanan akan lebih kuat tapi memiliki kelemahan yang signifikan yakni kerumitan konfigurasi terhadap firewall: daftar Access Control List firewall akan membesar seiring dengan banyaknya alamat IP, nama domain, atau port yang dimasukkan ke dalamnya, selain tentunya juga exception yang diberlakukan.

Circuit Level Gateway - Cara kerja circuit level firewall

Firewall jenis lainnya adalah Circuit-Level Gateway, yang umumnya berupa komponen dalam sebuah proxy server. Firewall jenis ini beroperasi pada level yang lebih tinggi dalam model referensi tujuh lapis OSI (bekerja pada lapisan sesi/session layer) daripada Packet Filter Firewall. Modifikasi ini membuat firewall jenis ini berguna dalam rangka menyembunyikan informasi mengenai jaringan terproteksi, meskipun firewall ini tidak melakukan penyaringan terhadap paket-paket individual yang mengalir dalam koneksi. Dengan menggunakan firewall jenis ini, koneksi yang terjadi antara pengguna dan jaringan pun disembunyikan dari pengguna. Pengguna akan dihadapkan secara langsung dengan firewall pada saat proses pembuatan koneksi dan firewall pun akan membentuk koneksi dengan sumber daya jaringan yang hendak diakses oleh pengguna setelah mengubah alamat IP dari paket yang ditransmisikan oleh dua belah pihak. Hal ini mengakibatkan terjadinya sebuah sirkuit virtual (virtual circuit) antara pengguna dan sumber daya jaringan yang ia akses.

Application Level Firewall

Application Level Firewall (disebut juga sebagaiapplication proxy atauapplication level gateway)

Firewall jenis lainnya adalah Application Level Gateway (atau Application-Level Firewall atau sering juga disebut sebagai Proxy Firewall), yang umumnya juga merupakan komponen dari sebuah proxy server. Firewall ini tidak mengizinkan paket yang datang untuk melewati firewall secara langsung. Tetapi, aplikasi proxy yang berjalan dalam komputer yang menjalankan firewall akan meneruskan permintaan tersebut kepada layanan yang tersedia dalam jaringan privat dan kemudian meneruskan respons dari permintaan tersebut kepada komputer yang membuat permintaan pertama kali yang terletak dalam jaringan publik yang tidak aman.

Umumnya, firewall jenis ini akan melakukan autentikasi terlebih dahulu terhadap pengguna sebelum mengizinkan pengguna tersebut untuk mengakses jaringan. Selain itu, firewall ini juga mengimplementasikan mekanisme auditing dan pencatatan (logging) sebagai bagian dari kebijakan keamanan yang diterapkannya. Application Level Firewall juga umumnya mengharuskan beberapa konfigurasi yang diberlakukan pada pengguna untuk mengizinkan mesin klien agar dapat berfungsi. Sebagai contoh, jika sebuah proxy FTPdikonfigurasikan di atas sebuah application layer gateway, proxy tersebut dapat dikonfigurasikan untuk mengizinlan beberapa perintah FTP, dan menolak beberapa perintah lainnya. Jenis ini paling sering diimplementasikan pada proxy SMTP sehingga mereka dapat menerima surat elektronik dari luar (tanpa menampakkan alamat e-mail internal), lalu meneruskan e-mail tersebut kepada e-mail server dalam jaringan. Tetapi, karena adanya pemrosesan yang lebih rumit, firewall jenis ini mengharuskan komputer yang dikonfigurasikan sebagai application gateway memiliki spesifikasi yang tinggi, dan tentu saja jauh lebih lambat dibandingkan dengan packet-filter firewall.

NAT Firewall

NAT (Network Address Translation) Firewall secara otomatis menyediakan proteksi terhadap sistem yang berada di balik firewall karena NAT Firewall hanya mengizinkan koneksi yang datang dari komputer-komputer yang berada di balik firewall. Tujuan dari NAT adalah untuk melakukan multiplexing terhadap lalu lintas dari jaringan internal untuk kemudian menyampaikannya kepada jaringan yang lebih luas (MAN, WAN atau Internet) seolah-olah paket tersebut datang dari sebuah alamat IP atau beberapa alamat IP. NAT Firewall membuat tabel dalam memori yang mengandung informasi mengenai koneksi yang dilihat oleh firewall. Tabel ini akan memetakan alamat jaringan internal ke alamat eksternal. Kemampuan untuk menaruh keseluruhan jaringan di belakang sebuah alamat IP didasarkan terhadap pemetaan terhadap port-port dalam NAT firewall.

Stateful Firewall

Stateful Firewall merupakan sebuah firewall yang menggabungkan keunggulan yang ditawarkan oleh packet-filtering firewall, NAT Firewall, Circuit-Level Firewall dan Proxy Firewall dalam satu sistem. Stateful Firewall dapat melakukan filtering terhadap lalu lintas berdasarkan karakteristik paket, seperti halnya packet-filtering firewall, dan juga memiliki pengecekan terhadap sesi koneksi untuk meyakinkan bahwa sesi koneksi yang terbentuk tersebut diizinlan. Tidak seperti Proxy Firewall atau Circuit Level Firewall, Stateful Firewall umumnya didesain agar lebih transparan (seperti halnya packet-filtering firewall atau NAT firewall). Tetapi, stateful firewall juga mencakup beberapa aspek yang dimiliki oleh application level firewall, sebab ia juga melakukan inspeksi terhadap data yang datang dari lapisan aplikasi (application layer) dengan menggunakan layanan tertentu. Firewall ini hanya tersedia pada beberapa firewall kelas atas, semacam Cisco PIX. Karena menggabungkan keunggulan jenis-jenis firewall lainnya, stateful firewall menjadi lebih kompleks.

Virtual Firewall

Virtual Firewall adalah sebutan untuk beberapa firewall logis yang berada dalam sebuah perangkat fisik (komputer atau perangkat firewall lainnya). Pengaturan ini mengizinkan beberapa jaringan agar dapat diproteksi oleh sebuah firewall yang unik yang menjalankan kebijakan keamanan yang juga unik, cukup dengan menggunakan satu buah perangkat. Dengan menggunakan firewall jenis ini, sebuah ISP (Internet Service Provider) dapat menyediakan layanan firewall kepada para pelanggannya, sehingga mengamankan lalu lintas jaringan mereka, hanya dengan menggunakan satu buah perangkat. Hal ini jelas merupakan penghematan biaya yang signifikan, meski firewall jenis ini hanya tersedia pada firewall kelas atas, seperti Cisco PIX 535.

Transparent Firewall

Transparent Firewall (juga dikenal sebagai bridging firewall) bukanlah sebuah firewall yang murni, tetapi ia hanya berupa turunan dari stateful Firewall. Daripada firewall-firewall lainnya yang beroperasi pada lapisan IP ke atas, transparent firewall bekerja pada lapisan Data-Link Layer, dan kemudian ia memantau lapisan-lapisan yang ada di atasnya. Selain itu, transparent firewall juga dapat melakukan apa yang dapat dilakukan oleh packet-filtering firewall, seperti halnya stateful firewall dan tidak terlihat oleh pengguna (karena itulah, ia disebut sebagai Transparent Firewall).

pengubahan alamat IP pun tidak dibutuhkan. Firewall juga dapat dikonfigurasikan untuk melakukan segmentasi terhadap sebuah subnet jaringan antara jaringan yang memiliki keamanan yang rendah dan keamanan yang tinggi atau dapat juga untuk melindungi sebuah host, jika memang diperlukan.

Kinerja yang tinggi. Hal ini disebabkan oleh firewall yang berjalan dalam lapisan data-link lebih sederhana dibandingkan dengan firewall yang berjalan dalam lapisan yang lebih tinggi. Karena bekerja lebih sederhana, maka kebutuhan pemrosesan pun lebih kecil dibandingkan dengan firewall yang berjalan pada lapisan yang tinggi, dan akhirnya performa yang ditunjukannya pun lebih tinggi.

Tidak terlihat oleh pengguna (stealth). Hal ini memang dikarenakan Transparent Firewall bekerja pada lapisan data-link, dan tidak membutuhkan alamat IP yang ditetapkan untuknya (kecuali untuk melakukan manajemen terhadapnya, jika memang jenisnya managed firewall). Karena itulah, transparent firewall tidak dapat terlihat oleh para penyerang. Karena tidak dapat diraih oleh penyerang (tidak memiliki alamat IP), penyerang pun tidak dapat menyerangnya.

Hybrid Firewalls

Firewall jenis ini menggunakan elemen-elemen dari satu atau lebih tipe firewall. Hybrid firewall sebenarnya bukan sesuatu yang baru. Firewall komersil yang pertama, DEC SEAL, adalah firewall berjenis hybrid, dengan menggunakan proxy pada sebuah bastion hosts (mesin yang dilabeli sebagai gatekeeper pada Gambar 2.25) dan packet filtering pada gateway (gate). Kita bisa saja menambahkan sebuah circuit gateway atau packet filtering pada firewall berjenis application gateway, karena untuk itu hanya diperlukan kode proxy yang baru yang ditulis untuk setiap service baru yang akan disediakan. Kita juga dapat memberikan autentifikasi pengguna yang lebih ketat pada Stateful Packet Filter dengan menambahkan proxy untuk tiap service.

C. AAA (Authentication, Authorization, dan Accounting)

AAA adalah sebuah model akses jaringan yang memisahkan tiga macam fungsi kontrol, yaitu Authentication, Authorization, dan Accounting, untuk diproses secara independen. Model jaringan yang menggunakan konsep AAA diilustrasikan pada gambar 1.

(dalam ukuran bytes) yang diakses oleh user, berapa lama user menggunakan jaringan, dan sebagainya.

Authentication adalah suatu proses dimana user diidentifikasi oleh server AAA sebelum user menggunakan jaringan. Pada proses ini, user meminta hak akses kepada NAS untuk menggunakan suatu jaringan. NAS kemudian menanyakan kepada server AAA apakah user yang bersangkutan berhak untuk menggunakan jaringan atau tidak. Yang dimaksud dengan Authorization adalah pengalokasian layanan apa saja yang berhak diakses oleh user pada jaringan. Authorization dilakukan ketika user telah dinyatakan berhak untuk menggunakan jaringan. Accounting merupakan proses yang dilakukan oleh NAS dan AAA server yang mencatat semua aktivitas user dalam jaringan, seperti kapan user mulai menggunakan jaringan, kapan user mengakhiri koneksinya dengan jaringan, berapa lama user menggunakan jaringan, berapa banyak data yang diakses user dari jaringan, dan lain sebagainya. Informasi yang diperoleh dari proses accounting disimpan pada AAA server, dan dapat digunakan untuk berbagai keperluan seperti billing, auditing, atau manajemen jaringan.

Koneksi antara user dengan NAS dapat melalui jaringan telepon (PSTN / PABX), wireless LAN, VPN, ISDN, PDSN, VoIP, GPRS, dan lain-lain. Koneksi tersebut, seperti telah disebutkan di atas, menggunakan bermacam-macam jaringan akses dengan protokol komunikasi yang berbeda-beda, tergantung device yang digunakan oleh user dan NAS. Koneksi antara NAS dengan server AAA menggunakan beberapa macam protokol yang terstandarisasi seperti RADIUS, TACACS+, dan Kerberos.

Remote Authentication Dial-In User Service (RADIUS)

RADIUS (Remote Authentication Dial-In User Service), adalah suatu metode standar (protokol) yang mengatur komunikasi antara NAS dengan AAA server. Dalam hal ini server AAA yang digunakan dapat juga disebut sebagai server RADIUS, dan paket-paket data yang terlibat dalam komunikasi antara keduanya disebut sebagai paket RADIUS.

Ketika NAS menerima permintaan koneksi dari user, NAS akan mengirimkan informasi yang diperolehnya dari user ke server RADIUS. Berdasarkan informasi tersebut, server RADIUS akan mencari dan mencocokkan informasi mengenai user tersebut pada databasenya, baik internal, eksternal, maupun server RADIUS lain. Jika terdapat informasi yang cocok, server RADIUS akan mengizinkan user tersebut untuk menggunakan jaringan. Jika tidak, maka user tersebut akan ditolak. Berdasarkan informasi ini, NAS memutuskan apakah melanjutkan atau memutuskan koneksi dengan user. Selanjutnya, NAS mengirimkan data ke server RADIUS untuk mencatat semua kegiatan yang dilakukan user dalam jaringan.

Server RADIUS dan NAS berkomunikasi melalui paket-paket RADIUS. Paket-paket RADIUS ini memiliki format sesuai dengan yang ditentukan oleh IETF melalui dokumen

RFC 2865 mengenai RADIUS, dan RFC 2866 mengenai RADIUS accounting. Paket-paket

menerima response dari server atas suatu request, NAS dapat mengirimkan kembali paket request secara periodik sampai dicapai suatu masa timeout tertentu, dimana NAS tidak lagi mengirimkan request kepada server, dan menyatakan bahwa server sedang down/tidak aktif. Setiap paket memiliki fungsi tersendiri, apakah untuk authentication atau untuk accounting. Setiap paket RADIUS dapat menyertakan nilai-nilai tertentu yang disebut atribut (attributes). Atribut-atribut ini bergantung pada jenis paket (authentication atau accounting), dan jenis NAS yang digunakan. Informasi detail mengenai format paket dan nilai-nilai dari masing-masing field dalam paket RADIUS dapat dilihat pada RFC 2865 dan RFC 2866.

Fungsi authentication dilakukan melalui field-field pada paket access-request. Fungsi authorization dilakukan melalui atribut-atribut pada paket access-accept. Fungsi accounting dilakukan melalui atribut-atribut pada paket-paket accounting (paket start, stop, on, off, dll).

Keamanan pada komunikasi antara NAS dengan server RADIUS dijamin dengan digunakannya konsep shared secret. Shared secret merupakan rangkaian karakter alfanumerik unik yang hanya diketahui oleh server RADIUS dan NAS, dan tidak pernah dikirimkan ke jaringan. Shared secret ini digunakan untuk mengenkripsi informasi-informasi kritis seperti user password. Enkripsi dilakukan dengan cara melewatkan shared secret yang diikuti dengan request authenticator (field pada paket access request dari NAS yang menandakan bahwa paket tersebut merupakan paket access request) pada algoritma MD5 satu arah, untuk membuat rangkaian karakter sepanjang 16 oktet, yang kemudian di-XOR-kan dengan password yang dimasukdi-XOR-kan oleh user. Hasil dari operasi ini ditempatdi-XOR-kan pada atribut User-Password pada paket access request. Karena shared secret ini hanya diketahui oleh NAS dan server RADIUS, dan tidak pernah dikirimkan ke jaringan, maka akan sangat sulit untuk mengambil informasi user-password dari paket access request tersebut.

NAS dan server RADIUS terhubung melalui jaringan TCP/IP. Protokol yang digunakan adalah UDP (User Datagram Protocol), dan menggunakan port 1812 untuk authentication, dan port 1813 untuk accounting.

Steel-Belted RADIUS

Steel-Belted RADIUS merupakan implementasi dari server RADIUS, yang dibuat oleh Funk Software (http://www.funk.com). Sebenarnya terdapat banyak implementasi server RADIUS lainnya seperti Cisco CNS Access Registrar (CAR), Freeradius, dan Windows Internet Authentication Service (IAS). Pemilihan software Steel-Belted RADIUS adalah karena software ini banyak digunakan pada jaringan wireless seperti PDSN atau wireless LAN, di samping platform-nya yaitu Windows atau UNIX, sehingga konfigurasi dan maintenance-nya cukup mudah dan intuitif.

Software ini memiliki beberapa feature yaitu :

- Mendukung EAP-PEAP, protokol yang sering digunakan pada jaringan