IMPLEMENTASI STEGANOGRAFI UNTUK MENYISIPKAN PESAN TEKS PADA MEDIA GAMBAR

DENGAN METODE END OF FILE

(Skripsi)

Oleh

AZHARICO DARUSMAN

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS LAMPUNG

ABSTRACT

STEGANOGRAPHY IMPLEMENTATION FOR INSERTING TEXT MESSAGES ON MEDIA IMAGE

USING THE METHOD OF END OF FILE

By

AZHARICO DARUSMAN

Security and confidentiality of data transmission are two important aspects in the era of openness to data access and information. One way to secure the data transmission is using steganography. In this research, the method used is End Of File (EOF) and used image as the medium. The message is hidden by inserting it in the end of the line image file. The media for hiding the message is in the form of .jpg and the output is in the form of .png. Inputting message is done manually. Testing have been conducted on 5 types of images with different resolutions with a number of different messages characters which are 10, 100, and 1000 characters. The results show that the method of End Of File (EOF) successfully used to hide message in the media image and to take back the message that has been inserted. The image size and the number of characters used affects the processing time for embedding and extracting. Cropping, contrasting, and brightness on stego image are conducted to analyze the resilience of the message inserted. The results show that the stego image manipulations are sensitive or resistant to the manipulation that makes the message becomes corrupted and are not recommended in manipulating stego image.

ABSTRAK

IMPLEMENTASI STEGANOGRAFI UNTUK MENYISIPKAN PESAN TEKS PADA MEDIA GAMBAR

DENGAN METODE END OF FILE

Oleh

AZHARICO DARUSMAN

Keamanan dan kerahasiaan data merupakan dua aspek penting di era keterbukaan akses data dan informasi. Solusi dalam pengamanan informasi salah satunya adalah steganografi. Pada penelitian ini, metode yang digunakan adalah metode End Of File (EOF) dan citra sebagai medianya. Metode ini menyembunyikan pesan dengan menyisipkannya pada baris akhir file citra. Media input yang digunakan yakni citra dengan format .jgp dan output dengan format .png. Penginputan pesan yang dilakukan secara manual dengan diketik. Pengujian telah dilakukan pada 5 jenis citra dengan resolusi yang berbeda dengan jumlah karakter pesan berbeda yakni 10, 100, dan 1000 karakter. Hasil pengujian secara fungsional yakni embed dan extract

menunjukkan bahwa metode End Of File (EOF) berhasil digunakan untuk menyembunyikan pesan pada media citra dan mengambil kembali pesan yang telah disisipkan. Ukuran citra dan jumlah karakter yang digunakan mempengaruhi waktu proses embed dan extract. Manipulasi crop, contrast, dan brightness pada stego image dilakukan guna menganalisis ketahanan pesan yang disisipkan. Hasil pengujian manipulasi menunjukkan bahwa stego image yang dihasilkan sensitif atau tidak tahan terhadap manipulasi yang membuat pesan menjadi rusak dan tidak dianjurkan memanipulasi stego image.

IMPLEMENTASI STEGANOGRAFI UNTUK MENYISIPKAN PESAN TEKS PADA MEDIA GAMBAR

DENGAN METODE END OF FILE

Oleh

AZHARICO DARUSMAN

Skripsi

Sebagai Salah Satu Syarat untuk Memperoleh Gelar SARJANA KOMPUTER

Pada

Jurusan Ilmu Komputer

Fakultas Matematika dan Ilmu Pengetahuan Alam

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS LAMPUNG

v

RIWAYAT HIDUP

Penulis dilahirkan di Dayamurni, Kabupaten Tulang Bawang Barat pada tanggal 11 Agustus 1993, sebagai anak kedua dari tiga bersaudara dengan Bapak Haidar Usman dan Ibu Rusdah Indriyani.

Penulis menyelesaikan pendidikan Sekolah Dasar (SD) di SDN 3 Kartaraharja pada tahun 2005, Sekolah Menengah Pertama diselesaikan di SMPN 2 Tumijajar pada tahun 2008, dan Sekolah Menengah Atas diselesaikan di SMAN 1 Tumijajar pada tahun 2011.

vi

PERSEMBAHAN

Kupersembahkan karya ini untuk :

Bapak Haidar Usman dan ibu Rusdah Indriyani tercinta

Kakakku tersayang Heni Meilisa

Adikku tersayang Risky Nindia Putri

viii

SANWACANA

Puji syukur penulis panjatkan kehadirat Allah subhanahu wa ta’ala atas berkat rahmat, hidayah, dan kesehatan yang diberikan kepada penulis sehingga dapat menyelesaikan penulisan skripsi ini.

Skripsi ini disusun sebagai syarat untuk memperoleh gelar Sarjana Komputer di Jurusan Ilmu Komputer Universitas Lampung. Judul dari skripsi ini adalah “Implementasi Steganografi untuk Menyisipkan Pesan Teks pada Media Gambar dengan Metode End Of File”.

Dalam penyusunan skripsi ini, penulis banyak menghadapi kesulitan. Namun, berkat bantuan dan dorongan dari berbagai pihak, akhirnya penulis dapat menyelesaikannya. Untuk itu pada kesempatan ini, penulis mengucapkan terimakasih kepada :

1. Ibu dan Bapak yang telah memberikan doa, dukungan dan semangat serta memfasilitasi kebutuhan untuk menyelesaikan skripsi ini.

2. Ibu Dra. Wamiliana, M.A., Ph.D sebagai pembimbing I penulis, yang telah memberikan ide untuk skripsi dan ditengah-tengah kesibukannya telah membimbing penulis dan memberikan dorongan sehingga skripsi ini dapat diselesaikan.

3. Ibu Astria Hijriani, S.Kom., M.Kom sebagai pembimbing II penulis, yang telah memberikan saran, bantuan, dan membimbing penulis dalam pembuatan skripsi ini.

4. Bapak Rangga Firdaus, S.Kom., M.Kom sebagai pembahas dan pembimbing akademik yang telah memberikan masukan-masukan yang bermanfaat dalam perbaikan skripsi dan bimbingannya selama kuliah.

ix

6. Bapak Ir. Machudor Yusman, M.Kom selaku Ketua Jurusan Ilmu Komputer FMIPA Universitas Lampung.

7. Bapak Dwi Sakethi S.Si., M.Kom selaku Sekretaris Jurusan Ilmu Komputer FMIPA Universitas Lampung.

8. Bapak dan Ibu Dosen Jurusan Ilmu Komputer yang telah memberikan ilmu pengetahuan dan pengalaman dalam hidup untuk menjadi lebih baik.

9. Bapak dan Ibu staf administrasi yang telah membantu segala urusan administrasi selama kuliah.

10.Teman-teman tersayang Ilmu Komputer 2011, terimakasih untuk kisah indah kita selama empat tahun terakhir dan mudah-mudahan ikatan ini akan tetap berlanjut meski kita telah berpisah kelak.

11.Almamater Tercinta.

Penulis menyadari bahwa skripsi ini masih jauh dari kesempurnaan, akan tetapi sedikit harapan semoga skripsi ini bermanfaat bagi perkembangan ilmu pengetahuan terutama bagi rekan-rekan Ilmu Komputer.

Bandar Lampung, 10 Agustus 2015

x

DAFTAR ISI

Halaman

DAFTAR ISI ... x

DAFTAR GAMBAR ... xiii

DAFTAR TABEL ... xv

BAB 1. PENDAHULUAN ... 1

1.1Latar Belakang ... 1

1.2Rumusan Masalah ... 3

1.3Batasan Masalah ... 3

1.4Tujuan ... 3

1.5Manfaat ... 4

BAB 2. TINJAUAN PUSTAKA ... 5

2.1Kriptografi ... 5

2.2Steganografi ... 6

2.2.1 Konsep dan Terminologi ... 6

2.2.2 Pembagian pada Steganografi ... 7

2.2.3 Kriteria Steganografi ... 8

2.2.4 Metode End Of File (EOF) ... 9

2.3Citra Digital ... 11

2.4Histogram ... 13

2.5System Development Life Cycle (SDLC) ... 14

2.5.1 SDLC Model Waterfall ... 15

2.6Metode Berorientasi Objek ... 16

2.7Unified Modelling Languange (UML) ... 17

xi

2.7.2 Activity Diagram ... 20

2.7.3 Sequence Diagram ... 21

BAB 3. METODE PENELITIAN... 23

3.1Waktu dan Tempat ... 23

3.2Metode Pengumpulan Data ... 23

3.3Perangkat ... 23

3.4Tahapan Penelitian ... 24

3.5Analisis Kebutuhan ... 25

3.6Desain ... 26

3.6.1 Use Case Diagram ... 26

3.6.2 Activity Diagram ... 27

3.6.3 Sequence Diagram ... 29

3.6.4 Rancangan Aplikasi ... 31

3.7Implementasi ... 34

3.7.1 Algoritma Pemrograman ... 34

3.7.2 Flowchart ... 35

3.8Skenario Pengujian ... 38

3.8.1 Black Box... 38

3.8.2 Pengujian Ukuran Gambar dan Waktu Proses ... 39

3.8.3 Pengujian Manipulasi Stego Image... 41

3.8.4 Pengujian Histogram ... 44

BAB 4. HASIL DAN PEMBAHASAN ... 45

4.1Implementasi ... 45

4.1.1 Halaman Awal ... 45

4.1.2 Halaman Penyisipan (Embed) ... 46

4.1.3 Halaman Ekstraksi (Extract) ... 46

4.1.4 Halaman Bantuan ... 47

4.1.5 Halaman About ... 48

4.2 Pengujian ... 48

4.2.1 Data Pengujian ... 48

4.2.2 Pengujian Penyisipan ... 50

xii

4.3 Hasil Pengujian ... 57

4.3.1 Pengujian Fungsional ... 57

4.3.2 Pengujian Ukuran Gambar dan Waktu Proses ... 59

4.3.3 Pengujian Manipulasi Gambar ... 62

4.3.4 Pengujian Histogram ... 80

4.4Pembahasan ... 81

4.4.1 Penyisipan dan Pengembalian Pesan ... 81

4.4.2 Pengujian Waktu Proses ... 82

4.4.3 Pengujian Crop, Contrast, dan Brightness ... 82

4.4.4 Pengujian Histogram ... 83

BAB 5. KESIMPULAN DAN SARAN ... 85

5.1 Kesimpulan ... 85

5.2 Saran ... 86

xiii

DAFTAR GAMBAR

Halaman

Gambar 2.1 Konsep dasar steganografi ... 7

Gambar 2.2 Pembagian steganografi ... 7

Gambar 2.3 Pixel pada citra digital ... 11

Gambar 2.4 Histogram citra ... 13

Gambar 2.5 Tahapan model Waterfall ... 15

Gambar 3.1 Tahapan penelitian ... 25

Gambar 3.2 Use case diagram ... 27

Gambar 3.3 Activity diagram proses embedding ... 28

Gambar 3.4 Activity diagram proses extracting ... 29

Gambar 3.5 Sequence diagram embedding ... 30

Gambar 3.6 Sequence diagram extracting ... 30

Gambar 3.7 Rancangan halaman awal ... 31

Gambar 3.8 Rancangan halaman bantuan ... 32

Gambar 3.9 Rancangan halaman About ... 32

Gambar 3.10 Rancangan halaman embedding ... 33

Gambar 3.11 Rancangan halaman extracting... 34

Gambar 3.12 Flowchart embedding ... 36

Gambar 3.13 Flowchart extracting ... 37

Gambar 4.1 Halaman awal ... 45

Gambar 4.2 Halaman penyisipan ... 46

Gambar 4.3 Halaman ekstrak ... 47

Gambar 4.4 Halaman bantuan ... 47

Gambar 4.5 Halaman About ... 48

xiv

Gambar 4.7 Penginputan cover image ... 51

Gambar 4.8 Cover image ... 51

Gambar 4.9 Penyisipan pesan ... 52

Gambar 4.10 Simpan stego image ... 53

Gambar 4.11 Pesan kosong ... 53

Gambar 4.12 Pesan melebihi limit ... 54

Gambar 4.13 Penginputan stego image... 55

Gambar 4.14 Menampilkan stego image ... 55

Gambar 4.15 Hasil penyisipan ... 56

xv

DAFTAR TABEL

Halaman

Tabel 2.1 Simbol-simbol use case diagram ... 19

Tabel 2.2 Simbol-simbol activity diagram ... 20

Tabel 2.3 Simbol-simbol sequence diagram ... 22

Tabel 3.1 Pengujian skenario fungsi ... 38

Tabel 3.2 Perbandingan ukuran dan waktu ... 40

Tabel 3.3 Pengujian Crop ... 41

Tabel 3.4 Pengujian Contrast ... 42

Tabel 3.5 Pengujian Brightness ... 43

Tabel 3.6 Pengujian Histogram ... 44

Tabel 4.1 Citra yang diuji ... 49

Tabel 4.2 Pengujian fungsional ... 58

Tabel 4.3 Perbandingan ukuran dan waktu ... 59

Tabel 4.4 Hasil pengujian crop ... 63

Tabel 4.5 Hasil pengujian contrast ... 66

Tabel 4.6 Hasil manipulasi brightness ... 73

BAB I PENDAHULUAN

1.1 Latar Belakang

Perkembangan teknologi informasi dan komunikasi berperan dalam mempermudah masyarakat untuk saling bertukar informasi. Pada dasarnya pengiriman informasi dilakukan dengan mengirimkan data tanpa melakukan pengamanan terhadap konten yang dikirim. Ketika terkena penyadapan, maka data dapat langsung dibaca oleh penyadap. Informasi penting dari individu atau perusahaan menuntut keamanan dan kerahasiaan sehingga informasi tersebut tidak diketahui oleh pihak yang tidak memiliki hak. Untuk mengatasi permasalahan tersebut, dikembangkan suatu teknik penyandian yang dikenal sebagai ilmu kriptografi. Kriptografi merupakan ilmu dan seni untuk menjaga keamanan pesan (Wirdasari, 2008).

2

penyembunyian data (embedding) pada suatu media dan melalui proses ekstraksi (extracting) akan menampilkan data asli. Steganografi memiliki beberapa metode, salah satunya adalah metode End Of File (EOF).

Sebelumnya, telah dilakukan penelitian oleh Krisnawati (2008) dengan mengimplementasikan steganografi menggunakan metode Least Significant Bit

dan End Of File dengan menyembunyikan teks ke dalam file citra grayscale.

Penelitian yang dilakukan Krisnawati mempunyai kekurangan pada media gambar, dimana media gambar yang digunakan masih bertipe grayscale.

Penelitian lain dilakukan Maryanti (2010) dengan mengimplementasikan teknik steganografi dengan metode Least Significant Bit sebagai hidden message pada media gambar. Penelitian yang dilakukan mampu menyisipkan pesan pada gambar, namun kualitas citra yang dihasilkan bergantung pada besar ukuran citra dan pesan yang disisipkan. Format gambar yang digunakan adalah bmp yang belum umum digunakan.

3

1.2Rumusan Masalah

Berdasarkan latar belakang yang telah dijelaskan sebelumnya, maka yang menjadi rumusan masalah dalam penelitian ini adalah bagaimana mengimplementasikan penyembunyian data berupa pesan teks pada media gambar dengan menggunakan metode End Of File.

1.3Batasan Masalah

Batasan masalah yang menjadi acuan dalam penelitian ini adalah sebagai berikut : 1. Media yang disisipkan pesan adalah file citra dengan format input .jpg dan

format output .png.

2. Pesan disisipkan adalah pesan teks yang diinputkan langsung oleh pengguna dengan diketik.

3. Bahasa pemrograman yang digunakan adalah C#.

1.4Tujuan

Tujuan dari penelitian ini adalah sebagai berikut :

1. Mengimplementasikan metode End Of File untuk menyisipkan pesan teks pada media citra.

2. Menganalisis perbedaan besar ukuran file citra sebelum dan sesudah disisipkan pesan.

3. Menganalisis perbedaan waktu proses penyisipan dan ekstraksi pesan berdasarkan jumlah karakter pesan.

4. Menganalisis ketahanan pesan rahasia pada stego image terhadap manipulasi

4

1.5Manfaat

Manfaat dari penelitian ini adalah sebagai berikut :

1. Manfaat bagi penulis yakni dapat memahami sistem kerja dari proses penyisipan pesan teks ke dalam file citra dengan metode End Of File.

2. Manfaat bagi bidang ilmu :

a. memberikan pengetahuan kelebihan dan kekurangan dari steganografi dengan metode End Of File.

b. sebagai bahan acuan untuk penelitian dibidang keamanan data dan penelitian serupa.

BAB II

TINJAUAN PUSTAKA

2.1 Kriptografi

Kriptografi berasal dari bahasa Yunani “cryptos” artinya rahasia, dan “graphein”

artinya tulisan. Jadi, kriptografi berarti tulisan rahasia. Schneier (1996) menyatakan “cryptography is the art and science of keeping message secure’’.

Kriptografi adalah ilmu sekaligus seni untuk menjaga keamanan pesan (message) dengan cara menyandikan (encrypt) ke dalam bentuk yang tidak dapat dimengerti lagi makna pesannya. Pada kriptografi terdapat dua proses utama yakni encoding

dan decoding. Proses encoding dan decoding diatur oleh satu atau lebih kunci kriptografi (Wirdasari, 2008).

6

2.2 Steganografi

Kata steganografi berasal dari bahasa Yunani “steganos”, yang artinya tersembunyi atau terselubung dan “graphein” artinya menulis. Steganografi merupakan suatu ilmu, teknik, dan seni menyembunyikan data rahasia pada sebuah media sehingga keberadaan data rahasia tersebut tidak diketahui oleh orang lain (Sejati, 2007).

Pada steganografi modern, arti steganografi berkembang menjadi penyembunyian informasi pada media file digital berupa dokumen, citra, audio, dan video. Tujuan dari steganografi adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi (Alatas, 2009).

2.2.1 Konsep dan Terminologi

Pada steganografi menggunakan beberapa istilah penting. Istilah-istilah tersebut adalah sebagai berikut :

hiddentext atau embedded message adalah pesan yang disembunyikan cover image adalah media citra yang digunakan untuk menyembunyikan

embedded message

stego image adalah pesan atau media yang sudah berisi embedded message.

7

Gambar 2.1 Konsep dasar steganografi

2.2.2 Pembagian pada Steganografi

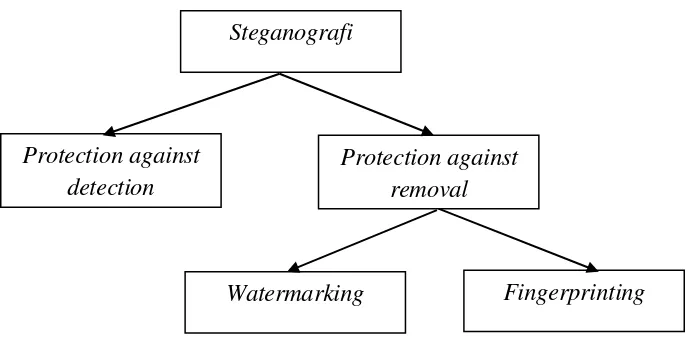

Pada Gambar 2.2 disajikan bahwa proteksi pada steganografi terbagi menjadi dua model atau jenis yaitu :

Gambar 2.2 Pembagian steganografi

1. Protection against detection

Model proteksi ini banyak digunakan dalam dunia maya sebagai security tools dalam pengiriman data atau dokumen melalui internet atau media lainnya. Proteksi ini mempunyai metode agar suatu file/media sampul yang telah disisipi data tidak dapat dideteksi oleh steganalisis, sehingga data yang dikirimkan aman sampai orang yang ditujukan.

Embedding Stegoimage Extracting

Hidden text

Cover image

Hidden text

Steganografi

Protection against detection

Protection against removal

8

2. Protection against removal

Model proteksi ini banyak digunakan dalam media digital security. Biasanya model ini berfungsi sebagai penanda hak cipta (copyright) agar tidak dapat dihilangkan maupun diganti oleh pihak-pihak lain yang tidak bertanggung-jawab. Pada metode ini terdapat dua metode yang digunakan, yaitu watermarking dan finger printing.

Watermarking merupakan suatu bentuk metode dari steganografi dalam mempelajari teknik-teknik bagaimana penyimpanan suatu data digital

kedalam data sampul digital yang lain. Parameter-parameter yang ada dalam penerapan metode watermarking adalah jumlah data yang disembunyikan (bit rate), ketahanan terhadap proses pengolahan sinyal (robustness), tak terlihat atau output tidak berbeda dengan input awal (Sejati, 2007).

2.2.3 Kriteria Steganografi

Kriteria pada penyembunyian pesan menggunakan teknik steganografi sebagai berikut :

1. Fidelity

9

2. Imperectibility

Keberadaan pesan rahasia dalam media penampung tidak dapat dideteksi oleh inderawi. Misalnya, jika media steganografi berupa citra, maka penyisipan pesan membuat citra stegoimage sukar dibedakan oleh mata dengan citra aslinya.

3. Recovery

Data yang disembunyikan harus dapat diungkap kembali. Karena tujuan steganografi adalah data hiding, maka sewaktu-waktu data rahasia dalam citra penampung harus dapat diambil kembali untuk digunakan lebih lanjut (Edisuryana, 2013).

2.2.4 Metode End Of File (EOF)

Metode yang digunakan pada digital watermarking beragam tetapi secara umum metode ini menggunakan redundant bits sebagai tempat menyembunyikan pesan pada saat dilakukan kompresi data. Kemudian menggunakan kelemahan indera manusia yang tidak sensitif sehingga tidak ada perbedaan yang terlihat atau yang terdengar. Metode End Of File merupakan salah satu metode yang digunakan dalam steganografi. Metode ini menggunakan cara dengan menyisipkan data pada akhir file (Sejati, 2007).

10

pada sebuah file, maka sistem akan berhenti melakukan pembacaan pada file

tersebut. Prinsip kerja End Of File menggunakan karakter atau simbol khusus yang diberikan pada setiap akhir file (Anggraini dan Dolly, 2014).

Misalkan pada sebuah citra berukuran 5x5 pixel disisipkan pesan yakni “gajah”. Nilai desimal ASCII dari pesan diberikan sebagai berikut :

103 97 106 97 104

Misalkan matrik nilai desimal dari pixel citra sebagai berikut :

162 78 123 212 110

35 76 191 148 68

221 234 107 56 98

122 76 112 92 107

271 178 154 177 102

Nilai desimal pesan disisipkan pada akhir citra menjadikan nilai berikut :

162 78 123 212 110

35 76 191 148 68

221 234 107 56 98

122 76 112 92 107

271 178 154 177 102

11

2.3 Citra Digital

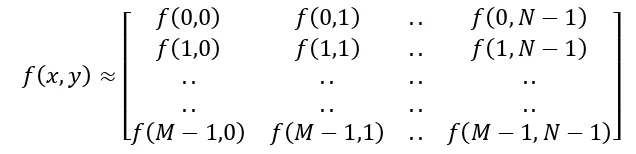

Citra digital adalah data yang ditampilkan dalam bentuk gambar sehingga memiliki arti tertentu. Sebuah citra digital menyimpan data berupa bit yang dapat dimengerti oleh manusia dengan visualisasi bit tertentu pada kanvas menjadi gambar. Pengolahan data yang dapat dilakukan terhadap citra digital antara lain adalah menampilkan bentuk gambar, melakukan perubahan pada gambar, dan mencetak citra digital pada media kertas. Citra digital terdiri dari pixel-pixel

berukuran kecil yang membentuk sebuah gambar yang dapat dilihat oleh mata manusia. Kepadatan pixel-pixel yang ada dalam gambar disebut dengan resolusi. Semakin besar resolusi sebuah citra digital maka kualitas gambar tersebut semakin baik (Anggraini dan Dolly, 2014).

Gambar 2.3 Pixel pada citra digital

Citra digital terdiri dari tiga warna dasar, yaitu merah, hijau, dan biru (RGB). Setiap elemen pada citra digital (elemen matriks) disebut image element dan

12

Ichsan (2011) menerangkan beberapa format citra yang dapat digunakan sebagai media steganografi, yakni :

1. JPG/JPEG (Joint Photograph (Expert) Group)

JPG adalah jenis data yang dikembangkan oleh Joint Photographic Experts Assemble (JPEG) yang banyak digunakan untuk menyimpan gambar-gambar dengan ukuran lebih kecil. Beberapa karakteristik gambar JPEG sebagai berikut.

a. Memiliki ekstensi .jpg atau .jpeg.

b. Mampu menayangkan warna dalam kedalaman 24-bit true color. c. Mengkompresi gambar dengan sifat lossy.

d. Umumnya digunakan untuk menyimpan gambar-gambar hasil foto.

2. PNG (Portable Network Graphics)

PNG adalah salah satu format citra yang menggunakan metode pemadatan yang tidak menghilangkan bagian citra tersebut (lossless compression). PNG dibaca “ping” namun biasanya dieja apa adanya untuk menghindari

kerancuan dengan istilah “ping” pada jaringan komputer. Format PNG

13

solusi kompresi yang powerful dengan warna yang lebih banyak (24 bit RGB + alpha). Kelebihan file PNG adalah adanya warna transparan dan

alpha. Warna alpha memungkinkan sebuah gambar transparan, tetapi gambar tersebut masih dapat dilihat mataseperti samar-samar atau bening.

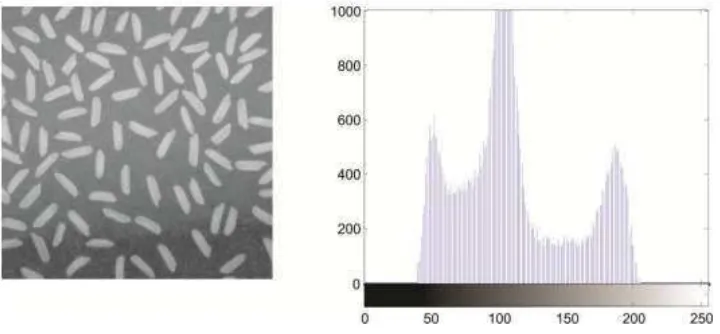

2.4 Histogram

Histogram dalam pengolahan citra merupakan grafik yang menunjukkan distribusi dari intensitas citra. Histogram citra menyatakan frekuensi kemunculan berbagai derajat keabuan dalam citra. Berikut adalah contoh untuk histogram pada citra.

Gambar 2.4 Histogram citra

Histogram memiliki empat proses, yakni :

14

Informasi yang terdapat di dalam histogram, yakni :

1. Puncak histogram yaitu intensitas yang paling menonjol. 2. Lebar puncak yaitu rentang kontras.

3. Citra yang baik mengisi derajat keabuan secara penuh dan merata pada setiap nilai intensitas pixel.

4. Over-exposed (terlalu terang) dan under exposed (terlalu gelap) memiliki rentang kontras sempit (Anggraeni, 2014)

2.5 System Development Life Cycle (SDLC)

Software Development Life Cycle atau System Development life Cycle merupakan serangkaian aktivitas yang digunakan untuk mengatur proses pengembangan sistem. Pada SDLC terdapat dua pendekatan utama, yakni :

1. Pendekatan prediktif

Pendekatan prediktif adalah pendekatan yang dilakukan dengan asumsi dari awal proyek sudah dapat diprediksi dengan baik.

2. Pendektan adaptif

Pendekatan adaptif adalah pendekatan yang lebih fleksibel dengan asumsi proyek tidak dapat direncanakan dari awal secara rinci.

15

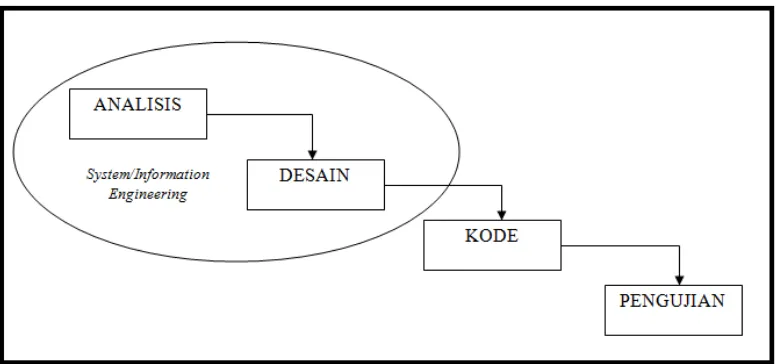

2.5.1 SDLC Model Waterfall

Pressman (2002) menerangkan model waterfall merupakan metode perangkat lunak yang sistematik dan sekuensial yang mulai pada tingkat dan kemajuan sistem sampai pada analisis, desain, pengkodean, dan pengujian. Tahapan model waterfall disajikan pada Gambar 2.5.

Gambar 2.5 Tahapan model Waterfall

1. Analisis

Proses menganalisis dan pengumpulan kebutuhan sistem yang sesuai proses bisnis sistem dan antarmuka (interface) yang diperlukan.

2. Desain

Proses merancang desain dan model sistem yang akan dikembangkan berdasarkan tahap analisis pada tahap sebelumnya.

3. Kode

16

4. Pengujian

Proses pengujian berfokus pada logika internal software, memastikan bahwa semua pernyataan sudah diuji, dan pada eksternal fungsional, yaitu mengarahkan pengujian untuk menemukan kesalahan-kesalahan dan memastikan bahwa input yang dibatasi akan memberikan hasil aktual yang sesuai dengan hasil yang dibutuhkan.

2.6 Metode Berorientasi Objek

Metode berorientasi objek adalah suatu strategi perangkat lunak sebagai kumpulan objek yang berisi data dan operasi yang diberlakukan terhadapnya. Metode berorientasi objek merupakan suatu cara bagaimana sistem perangkat lunak dibangun melalui pendekatan objek secara sistematis. Metode berorientasi objek didasarkan pada penerapan prinsip-prinsip pengelolaan kompleksitas. Metode berorientasi objek meliputi rangkaian aktivitas analisis berorientasi objek, Perancangan berorientasi objek, pemrograman berorientasi objek, dan pengujian berorientasi objek (Satzinger et al, 2007).

Keuntungan menggunakan metodelogi berorientasi objek adalah sebagai berikut :

1. Meningkatkan produktifitas

17

2. Kecepatan pengembangan

Analisis dan perancangan dilakukan dengan baik dan benar agar mengurangi kesalahan pada saat pengkodean sehingga mempercepat pengembangan perangkat lunak.

3. Kemudahan pemeliharaan

Model objek dan pola-pola yang stabil dapat dipisahkan dengan pola-pola yang sering berubah-ubah sehingga memudahkan pemeliharaan.

4. Adanya konsistensi

Notasi pada analisis, perancangan, dan pengkodean digunakan dan diwariskan secara konsisten pada tiap tahapnya.

5. Meningkatkan kualitas

Perangkat lunak dikembangkan dengan pendekatan dunia nyata dan adanya konsistensi pada saat pengembangannya. Perangkat lunak yang dihasilkan akan mampu memenuhi kebutuhan pemakai serta mempunyai sedikit kesalahan sehingga kualitas perangkat lunak baik.

2.7 Unified Modelling Languange (UML)

UML dirilis tahun 1995 sebagai sebuah metode untuk menggambarkan desain

software. UML merupakan metode standar bahasa pemodelan untuk dokumentasi

software berorientasi objek. UML mengedepankan penggunaan diagram untuk menggambarkan aspek dari sistem yang sedang dimodelkan (Sugiarti, 2013).

Keuntungan dari penggunaan UML diantaranya sebagai berikut :

18

2. Karena mendesain terlebih dahulu, maka reusable code dapat dikode dengan tingkat efisiensi yang tinggi.

3. ‘Lubang’dapat ditemukan pada saat penggambaran desain. 4. Dapat melihat gambaran besar dari suatu software.

UML menjanjikan dan menghasilkan hasil dengan biaya rendah, software lebih efisien, lebih dapat dipercaya, dan hubungan antar bagian yang telibat menjadi lebih baik. Terdapat banyak diagram yang dapat digunakan pada UML antara lain

object diagram, class diagram, component diagram, composite structure diagram, package diagram, deployment diagram, use case diagram, activity diagram, state

machine diagram, sequence diagram, communication diagram, timing diagram,

dan interaction overview diagram.

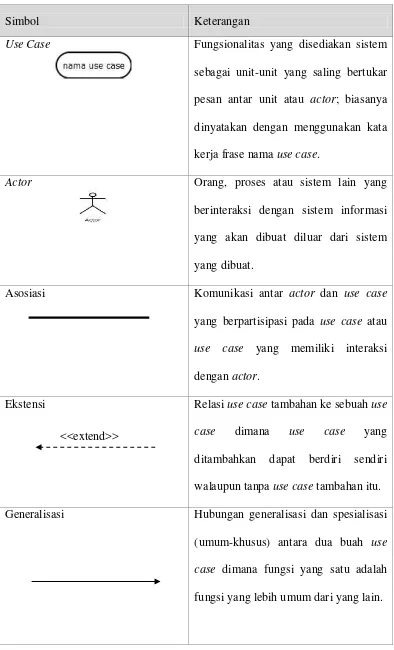

2.7.1 Use Case Diagram

Use case diagram adalah pemodelan untuk tingkah laku (behavior) sistem informasi yang akan dibuat. Use case mendeskripsikan antara satu atau lebih

actor dengan sistem informasi yang akan dibuat. Secara kasar, use case

19

Tabel 2.1 Simbol-simbol use case diagram

Simbol Keterangan

Use Case Fungsionalitas yang disediakan sistem

sebagai unit-unit yang saling bertukar pesan antar unit atau actor; biasanya dinyatakan dengan menggunakan kata kerja frase nama use case.

Actor Orang, proses atau sistem lain yang

berinteraksi dengan sistem informasi yang akan dibuat diluar dari sistem yang dibuat.

Asosiasi Komunikasi antar actor dan use case

yang berpartisipasi pada use case atau

use case yang memiliki interaksi dengan actor.

Ekstensi Relasi use case tambahan ke sebuah use case dimana use case yang ditambahkan dapat berdiri sendiri walaupun tanpa use case tambahan itu. Generalisasi Hubungan generalisasi dan spesialisasi

20

Menggunakan / include / uses Relasi use case tambahan ke sebuah use case yang ditambahkan memerlukan

use case ini untuk menjalankan fungsinya atau sebagai syarat dijalankan use case ini.

2.7.2 Activity Diagram

Activity diagram menggambarkan workflow (aliran kerja) atau aktivitas dari sebuah sistem atau proses bisnis. Perlu diperhatikan bahwa diagram aktivitas menggambarkan aktivitas sistem bukan apa yang dilakukan actor. Berikut merupakan simbol-simbol yang terdapat pada activity diagram (Sugiarti, 2013).

Tabel 2.2 Simbol-simbol activity diagram

Simbol Keterangan

Status awal Status awal aktivitas sistem, sebuah diagram aktivitas memiliki sebuah status awal.

Aktivitas Aktivitas yang dilakukan sistem, aktivitas biasanya diawali dengan kata kerja.

Percabangan Asosiasi percabangan dimana jika ada pilihan aktivitas lebih dari satu.

<<include>

21

Penggabungan/join Asosiasi penggabungan dimana lebih dari satu aktivitas digabungkan menjadi satu.

Status akhir Status akhir yang dilakukan sistem, sebuah diagram aktivitas memiliki sebuah status akhir.

Swimlane Memisahkan organisasi bisnis yang

bertanggung jawab terhadap aktivitas yang terjadi.

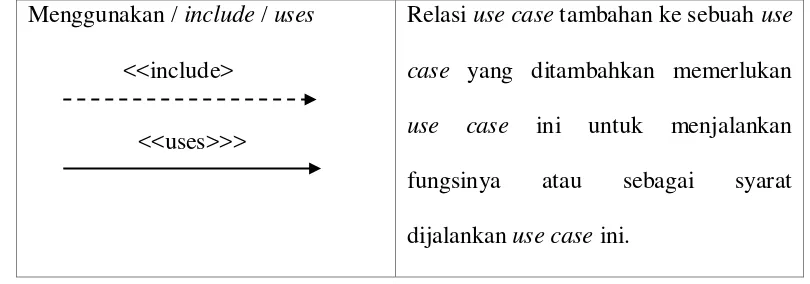

2.7.3 Sequence Diagram

22

Tabel 2.3 Simbol-simbol sequence diagram

Simbol Keterangan

Aktor Menggambarkan orang yang sedang

berinteraksi dengan sistem.

Entity Class Menggambarkan hubungan kegiatan

yang akan dilakukan.

Boundary Class Menggambarkan sebuah penggambaran

dari form.

Control Class Menggambarkan penghubung antara

boundary dengan tabel.

Focus of Control & Life Line Menggambarkan tempat mulai dan berakhirnya sebuah message.

Message Menggambarkan pengiriman pesan.

BAB III

METODE PENELITIAN

3.1 Waktu dan Tempat

Penelitian ini dilakukan di Jurusan Ilmu Komputer Fakultas Matematika dan Ilmu Pengetahuan Alam Universitas Lampung. Waktu penelitian dilakukan pada semester genap tahun ajaran 2014-2015.

3.2 Metode Pengumpulan Data

Pada penelitian ini, diperlukan suatu metode yang menjadi panduan dasar dalam melakukan penelitian. Metode yang digunakan adalah studi literatur. Studi literatur adalah suatu metode penelitian yang mengumpulkan data dan informasi yang berkaitan dengan penelitian melalui buku, jurnal, dan website. Dalam melakukan penelitian penulis mengumpulkan data dan informasi mengenai teknik steganografi menggunakan metode End Of File (EOF), pengolahan citra, dan pemrograman C# untuk mendukung penyelesaian penelitian yang dilakukan.

3.3Perangkat

24

1. Perangkat keras berupa notebook dengan spesifikasi minimal yakni : - prosesor AMD A8 Vision 1,9 GHz,

- RAM 4 GB, dan - hardisk 500 GB.

2. Perangkat lunak yang digunakan yakni : - windows 7 ultimate 64 bit,

- pengkodean (Microsoft Visual Studio 2010 Ultimate), dan

- pengujian (Adobe Photoshop CS6 dan Microsoft Office Picture Manager.

3.4 Tahapan Penelitian

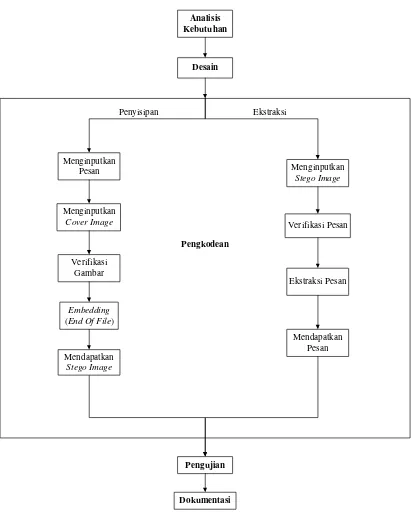

Tahapan yang dilakukan dalam pengembangan aplikasi steganografi ini disajikan pada Gambar 3.1. Tahapan pengembangan disesuaikan dengan metode waterfall

25

Gambar 3.1 Tahapan penelitian

3.5 Analisis Kebutuhan

Analisis kebutuhan yang digunakan dalam penelitian ini sebagai berikut :

a. Dalam melakukan penyisipan pesan pada media gambar dibutuhkan input

26

1. citra dengan format .jpg/jpeg.

2. pesan dinputkan dengan diketik secara manual.

b. Kebutuhan output dari aplikasi yang dibuat yaitu menghasilkan stego image

dengan format .png yang telah disisipkan pesan dan aplikasi mampu mengambil kembali pesan yang disimpan.

c. Aplikasi yang dibuat memiliki fungsi-fungsi sebagai berikut :

1. aplikasi memfasilitasi untuk dapat menginputkan pesan secara manual dengan diketik

2. aplikasi memfasilitasi untuk memilih gambar yang akan dijadikan cover image

3. aplikasi memfasilitasi untuk melakukan embedding dan menyimpannya menjadi stego image

4. aplikasi memfasilitasi untuk mengembalikan pesan dengan mengekstraksi stego image.

3.6 Desain

Desain merupakan proses merancang desain dan model sistem yang akan dikembangkan berdasarkan tahap analisis. Desain pada pengembangan aplikasi ini meliputi use case diagram, activity diagram, sequence diagram dan rancangan tampilan aplikasi.

3.6.1 Use Case Diagram

27

disisipkan. Ketika akan membuka pesan, user harus memasukkan gambar yang telah disisipi pesan.

Gambar 3.2 Use case diagram

3.6.2 Activity Diagram

Activity diagram pada aplikasi ini terbagi menjadi dua activity yakni activity diagram untuk proses penyisipan pesan ke dalam gambar dan proses ektraksi pesan dari gambar yang disisipkan pesan rahasia. Gambar 3.3 merupakan proses embedding pada aplikasi. User melakukan embedding dimulai dengan menginputkan pesan secara manual. Aplikasi menampilkan pesan di kotak pesan rahasia. Kemudian user melakukan proses menginputkan gambar cover

28

menampilkan gambar yang telah disisipkan pesan (stego image). Setelah selesai embedding, user menyimpan stego image yang telah dibuat.

Gambar 3.3 Activity diagram proses embedding

Gambar 3.4 menunjukkan aktivitas yang kedua adalah proses ekstraksi pesan dari gambar, dimulai dengan pengguna menginputkan stego image. Aplikasi menampilkan stego image yang telah berhasil diunggah. Kemudian user

mengeksekusi tombol extract untuk menampilkan pesan yang disisipkan pada gambar.

User System

Memasukkan pesan Menampilkan pesan

Mengeksekusi tombol Open Cover Image

Memilih gambar Menampilkan Cover Image

Mengeksekusi tombol embedd Melakukkan proses penyisipan

Menampilkan Stego Image

29

Gambar 3.4 Activity diagram proses extracting

3.6.3 Sequence Diagram

Sequence Diagram pada aplikasi ini menerangkan dua buah use case yakni

embedding dan extracting.

a. Sequence Diagram Embedding

Sequence diagram proses penyisipan pesan disajikan pada Gambar 3.5.

User System

Mengeksekusi tombol Open Stego Image

Memilih Stego Image Menampilkan Stego Image

Mengeksekusi tombol Extract Melakukan proses ekstraksi

30

Gambar 3.5 Sequence diagram embedding

b. Sequence Diagram Extracting

Sequence diagram pada proses ekstraksi pesan disajikan pada Gambar 3.6.

Gambar 3.6 Sequence diagram extracting

: User

Form System

1 : Memasukkan pesan() 2 : Input Pesan()

3 : Memasukkan Cover Image() 4 : Input Cover Image()

5 : Verifikasi Cover Image() 6 : Embedding EOF() 7 : Mengeluarkan Stego Image()

: User

Form System

1 : Memasukkan Stego Image() 2 : Input Stego Image()

3 : Verifikasi Stego Image()

4 : Ekstaksi Pesan()

31

3.6.4 Rancangan Aplikasi a. Halaman Awal

Gambar 3.7 merupakan halaman awal ketika aplikasi dijalankan. Pada bagian atas adalah title bar yang merupakan proses yang sedang dijalankan. Pada halaman awal terdapat informasi mengenai aplikasi.

APLIKASI STEGANOGRAFI METODE END OF FILE

AZHARICO DARUSMAN 1117032015

JURUSAN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS LAMPUNG

2015 TITLE BAR

HOME EMBEDDING EXTRACTING HELP

X

-ABOUT

Gambar 3.7 Rancangan halaman awal

b. Halaman Bantuan

32

HELP HOME EMBEDDING EXTRACTING HELP

X

-EMBEDDING

EXTRACTING ABOUT

Gambar 3.8 Rancangan halaman bantuan c. Halaman About

Halaman About merupakan halaman yang digunakan user untuk mengetahui informasi terkait mengenai aplikasi disajikan pada Gambar 3.9.

ABOUT HOME EMBEDDING EXTRACTING HELP

X

-Informasi Terkait ABOUT

33

d. Halaman Penyisipan

Gambar 3.10 merupakan halaman yang digunakan user untuk menyisipkan pesan pada gambar. Terdapat kotak pesan yang digunakan user untuk menginputkan pesan dengan diketik. Tombol open cover image dipakai untuk mengambil gambar yang akan digunakan sebagai cover image. Tombol embed

digunakan user untuk menyisipkan pesan pada gambar. Hasil berupa stego image akan ditampilkan pada kotak gambar stego image. Waktu penyisipan pesan ditampilkan dalam berupa teks.

EMBEDDING

Gambar 3.10 Rancangan halaman embedding

e. Halaman Extracting

34

yang ditampilkan pada kotak gambar stego image. Tombol extract digunakan

user untuk melakukan proses ekstraksi. Hasil ekstraksi berupa pesan rahasia ditampilkan pada kotak pesan rahasia.

EXTRACTING

HOME EMBEDDING EXTRACTING HELP

X

-Message Image

Open Stego Image

Stego Image

Picture

Extract ABOUT

Gambar 3.11 Rancangan halaman extracting

3.7 Implementasi

Sub bab implementasi menjelaskan algoritma pemrograman dan kerangka berfikir untuk proses penyisipan dan ekstraksi pesan.

3.7.1 Algoritma Pemrograman a. Algoritma Embedding

Algoritma dalam proses penyisipan pesan sebagai berikut : 1. inputkan pesan rahasia,

2. inputkan cover image,

35

- jika tidak, inputkan ulang cover image, 3. cek, input pesan kosong atau tidak,

- jika kosong, inputkan pesan rahasia, - jika ada pesan, lanjut kelangkah 4, 4. konversi ke bilangan desimal ASCII, 5. buat baris baru pada akhir gambar,

6. tambahkan nilai decimal ASCII hidden text pada baris baru yang dibuat,

7. petakan dengan menjadi stego image dengan format .png.

b. Algoritma Extracting

Algoritma dalam proses extracting sebagai berikut : 1. inputkan stego image,

2. baca nilai pixel pada baris terkahir stego image, 3. cek, terdapat pesan atau tidak pada stego image,

- jika tidak ada pesan, inputkan stego image yang sesuai, - jika ada, lanjut ke langkah 4,

4. ambil hidden text pada stego image , yaitu nilai pixel awal pada baris akhir matriks,

5. konversi nilai hidden text menjadi simbol karakter ASCII, 6. tampilkan pesan asli (plainteks).

3.7.2 Flowchart

Kerangka berfikir dari aplikasi yang alurnya terdiri dari 2 algoritma yakni

36

a. Embedding

Kerangka berfikir dari alur penyisipan pesan disajikan pada Gambar 3.12.

Mulai

Inputkan Pesan

Konversi ke bil. Desimal ASCII

Inputkan Cover Image

Jika format gambar (jpg/jpeg)

Metode End Of File

Selesai Output Stego

Image (png) Ya Tidak

Jika input pesan kosong Ya

Tidak

37

b. Extracting

Kerangka berfikir untuk alur ekstraksi ekstraksi pesan disajikan pada Gambar 3.13.

Mulai

Inputkan Stego Image

Jika ada pesan atau tidak

Baca nilai pixel baris terakhir Stego Image

Ambil nilai pesan pada baris terakhir

Konversi menjadi simbol ASCII

Output Pesan Rahasia

Selesai Ya Tidak

38

3.8 Skenario Pengujian

Skenario pengujian yang akan dilakukan pada aplikasi ini yakni :

3.8.1 Black Box

Pengujian black box dilakukan untuk melihat fungsi-fungsi yang terdapat pada aplikasi. Fungsi yang ada akan dijalankan untuk melihat kesesuaian input pada suatu fungsi telah sesuai tidak dengan output yang dihasilkan. Tabel 3.1 menunjukkan fungsi-fungsi pada aplikasi yang dilakukan pengujian.

Tabel 3.1 Pengujian skenario fungsi

No Kelas Uji Skenario Uji Realisasi yang

diharapkan Hasil

penyisipan pesan Berhasil Klik menu bar

diketik pada kolom pesan Tidak Berhasil Klik tombol open

cover image

Menampilkan open dialog untuk memilih

cover image dengan format jpg

Klik tombol

embed tanpa pesan

Menampilkan pesan alert “ Pesan melebihi

limit pixel gambar, pilih gambar lain !”

Klik tombol save stego image

Memuncukan save dialog

39 dialog untuk memilih

syego image dengan format png

3.8.2 Pengujian ukuran gambar dan waktu proses

Pengujian dilakukan dengan membandingkan ukuran stego image dengan beberapa ukuran pesan yang disisipkan. Pengujian yang dilakukan melihat resolusi/dimensi gambar (pixel) dan ukuran dari gambar (kilobyte). Ukuran yang dibandingkan adalah ukuran cover image dengan stego image

40

Tabel 3.2 Perbandingan ukuran dan waktu

No Cover Image Pesan

Dimension : 600x600

Size : 114 kb

10/100/ 1000

2

Dimension : 800x480

Size : 85 kb

10/100/ 1000

3

Dimension : 1366x768

Size : 136 kb

10/100/ 1000

4

Dimension : 1600x1200

Size : 584 kb

10/100/ 1000

5

Dimension : 2560x1440

Size : 970 kb

41

3.8.3 Pengujian manipulasi stego image

Pengujian manipulasi stego image dilakukan dengan melakukan 3 manipulasi yakni crop, contrast, dan perubahan brightness. Pengujian manipulasi dilakukan untuk melihat ketahanan pesan rahasia yang disisipkan pada stego image terhadap perubahan/manipulasi. Tabel 3.3 menunjukkan hasil manipulasi pada stego image dengan pengujian crop.

Tabel 3.3 Pengujian Crop

No Pengujian Hasil Crop Keterangan

42

Pengujian kontraspada stego image dilakukan untuk menghasilkan gambar yang telah dimanipulasi kontrasnya. Manipulasi kontras yang dilakukan dengan besaran { -50, -40, -30, -20, -10, +10, +20, +30, +40, +50 }. Hasil manipulasi

stego image dengan pengujian kontras disajikan pada Tabel 3.4.

Tabel 3.4 Pengujian Contrast

No Pengujian Hasil Keterangan

1

Gambar 1 dilakukan

perubahan contrast (-50, -40, -30, -20, -10, +10, +20, +30, +40, +50)

2

Gambar 2 dilakukan

perubahan contrast (-50, -40, -30, -20, -10, +10, +20, +30, +40, +50)

3

Gambar 3 dilakukan

perubahan contrast (-50, -40, -30, -20, -10, +10, +20, +30, +40, +50)

4

Gambar 4 dilakukan

perubahan contrast (-50, -40, -30, -20, -10, +10, +20, +30, +40, +50)

5

Gambar 5 dilakukan

43

Pengujian brightness dilakukan dengan merubah brightness stego image

dengan besaran { -100, -80, -60, -40, -20, +20, +40, +60, +80, +100 }. Hasil pengujian perubahan brightness disajikan pada Tabel 3.5.

Tabel 3.5 Perubahan Brightness

No Pengujian Hasil Keterangan

1

Gambar 1 dilakukan

perubahan brightness 100, -80, -60, -40, -20, +20, +40, +60, +80, +100)

2

Gambar 2 dilakukan

perubahan brightness 100, -80, -60, -40, -20, +20, +40, +60, +80, +100)

3

Gambar 3 dilakukan

perubahan brightness 100, -80, -60, -40, -20, +20, +40, +60, +80, +100)

4

Gambar 4 dilakukan

perubahan brightness 100, -80, -60, -40, -20, +20, +40, +60, +80, +100)

5

Gambar 5 dilakukan

44

3.8.4 Pengujian Histogram

Pengujian histogram dilakukan untuk melihat perbedaan distribusi dan intensitas citra sebelum dan sesudah dilakukan penyisipan pesan. Hasil pengujian histogram disajikan pada Tabel 3.6.

Tabel 3.6 Pengujian Histogram

No Gambar Histogram Cover Image Histogram Stego Image

1

2

3

4

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Berdasarkan implementasi steganografi dengan metode End Of File dan beberapa pengujian yang dilakukan, dapat diambil kesimpulan sebagai berikut :

1. Penerapan steganografi dengan metode End Of File dapat digunakan menyembunyikan pesan pada media citra sehingga kerahasiaan suatu pesan dapat terjaga.

2. Steganografi dengan metode End Of File menambah ukuran citra (size) dan ukuran tinggi citra (height).

3. Ukuran pixel citra dan jumlah karakter yang digunakan berpengaruh terhadap lamanya waktu proses embedding dan extracting. Semakin besar ukuran pixel

citra dan jumlah karakter, maka akan semakin lama proses penyisipan dan ekstraksinya.

86

5.2Saran

Selain menarik beberapa kesimpulan, ada beberapa saran yang dapat menjadi bahan pertimbangan dalam pengembangan aplikasi, antara lain sebagai berikut :

1. Aplikasi dapat dikembangkan lebih lanjut dengan menambahkan format gambar lain seperti bitmap (bmp) dan format penampung lain, seperti teks, audio, dan

video.

2. Aplikasi mampu melakukan kompresi, sehingga stego image yang disisipkan dapat diatur ukurannya.

3. Aplikasi mampu mengenkripsi pesan sehingga pesan tidak dapat terbaca langsung tanpa adanya kunci untuk membukanya.

4. Algoritma steganografi pada aplikasi ini dapat dikembangkan lebih lanjut agar tahan terhadap manipulasi yang dilakukan.

DAFTAR PUSTAKA

Anggraeini, Kory. 2014. Histogram Citra, http://www.ilmukomputer.com/ diakses tanggal 14 Mei 2015 pukul 11.37 WIB.

Anggraini, Yayuk dan Dolly Virgian Shaka Yudha Sakti. 2014. Penerapan Steganografi Metode End Of File (EOF) dan Enkripsi Metode Data Encryption Standard (DES) pada Aplikasi Pengamanan Data Gambar Berbasis Java Programming. Konferensi Nasional Sistem Informasi : Hal.1743-1753.

Astuti, Fajar Hermawati. 2013. Pengolahan Citra Digital. Penerbit Andi, Yogyakarta. 290 hlm.

Edisuryana, Mukharrom. 2013. Aplikasi Steganografi pada Citra Berformat Bitmap dengan Menggunakan Metode End Of File. Jurnal Transient : Vol. 2. Hal.734-742.

Ichsan. 2011. Implementasi Teknik Kompresi Gambar Dengan Algoritma Set Partitioning In Hierarchical Trees Pada Perangkat Bergerak. Tugas Akhir. Universitas Sumatera Utara Medan.

Krisnawati. 2008. Metode Least Significant Bit (LSB) dan End of File (EOF) untuk Menyisipkan Teks pada Citra Grayscale. Jurnal STMIK AMIKOM. Vol.1.

Maryanti, Septi. 2010. Metode LSB sebagai Hidden Message pada Media Gambar. Skripsi. Universitas Lampung.

Pressman, Roger S. 2002. Software Engineering A Practitioner’s Approach Fifth

Edition. New York: McGraw-Hill.

Satzinger, John, Robert Jackson, and Stephen Burd. 2007. System Analys and Design in A Changing World Fifth Edition. United State: Thomson Course Technology.

Sejati, Adiputra. 2010. Studi dan Perbandingan Steganografi Metode EOF (End of File) dengan DCS (Dynamic Cell Spreading). Jurnal Ilmu Komputer dan Teknologi Informasi. Institut Teknologi Bandung.

Sugiarti, Yuni. 2013. Analisis dan Perancangan UML (Unified Modeling Language) Generated VB.6. Graha Ilmu, Yogyakarta. 135 hlm.

Wandani, Henny. 2012. Implementasi Sistem Keamanan Data Dengan Menggunakan Teknik Steganografi End Of File (EOF) Dan Rabin Public Key Cryptosystem. Skripsi. Universitas Sumatera Utara.

Wasino, Tri Puji Rahayu, dan Setiawan. 2012. Implementasi Steganografi Teknik End Of File Dengan Enkripsi Rijndael. Seminar Nasional Teknologi Informasi dan Komunikasi (SENTIKA): Hal.150–157.

Wirdasari, Dian. 2008. Prinsip Kerja Kriptografi dalam Mengamankan Informasi.