UNTUK PROTEKSI KOMUNIKASI PADA MEDIA ONLINE

SKRIPSI

Diajukan sebagai salah satu syarat untuk memeroleh Gelar Sarjana Teknik pada Jurusan Teknik Informatika

Fakultas Sains dan Teknologi

Universitas Islam Negri Sunan Gunung Djati Bandung

Oleh : Tri Prasetyo Utomo

207700476

JURUSAN TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGRI SUNAN GUNUNG DJATI

BANDUNG

Oleh:

TRI PRASETYO UTOMO 207700476

Menyetujui:

Pembimbing I,

Agung Wahana, SE., MT. NIP. 197305312009011003 Pembimbing II, Jumadi, ST. NIP. 1978050312007101001 Mengetahui Dekan

Fakultas Sains dan Teknologi,

Dr. H. M. Subandi, Drs., Ir., MP. NIP. 195404241985031004

Ketua Jurusan Teknik Informatika,

H. Cecep Nurul Alam, ST., MT. NIP. 197804172005011005

Skripsi yang berjudul STEGANOGRAFI GAMBAR DENGAN METODE LEAST SIGNIFICANT BIT UNTUK PROTEKSI KOMUNIKASI PADA MEDIA ONLINE dinyatakan sah dan telah disidangkan dalam sidang MUNAQOSYAH Fakultas Sains dan Teknologi, Universitas Islam Negri Sunan Gunung Djati Bandung pada tanggal 20 Juli 2012 oleh Majelis Sidang yang terdiri dari: Ketua Majelis, Dr. M. Agus Salim, Drs., MP. NIP : 196708181993031003 Sekretaris, Ichsan Taufik, MT. NIP : 198009132006041002 Mengetahui Penguji I,

Undang Syaripudin, SH., M.Kom NIP : 197909302029121002

Penguji II,

Mohamad Irfan, ST., M.Kom NIP : 198310232009121005

1989. Penyusun skripsi ini adalah putra ketiga dari tiga bersaudara buah pernikahan dari Bapak Heri Purwanto dan Ibu Sukartik, yang beralamat di Jl. Hasan Saputra no.23, Kel. Turangga, Kec. Lengkong, Kota Bandung, Prov. Jawa Barat. Pendidikan dasarnya ditempuh di SDN Turangga 1 Kota Bandung dan lulus pada tahun 2001. Kemudian melanjutkan ke pendidikan menengah pertama di SMPN 4 Bandung dan lulus pada tahun 2004. Selanjutnya ia melanjutkan pendidikan menengah atas di SMAN 22 Bandung dan lulus pada tahun 2007. Setelah tamat pendidikan menengah atas, kemudian melanjutkan ke Program Strata Satu (S-1) di Universitas Islam Negri Sunan Gunung Djati Bandung pada Fakultas Sains dan Teknologi di Jurusan Teknik Informatika sejak tahun 2007.

Penulis mengikuti program Strata satu (S-1) pada tahun akademik 2007/2008 – 2011/2012. Dalam menyelesaikan tugas akhir, ia menulis skripsi dengan judul : Steganografi Gambar Dengan Metode Least Significant Bit Untuk Proteksi Komunikasi Pada Media Online, dibawah bimbingan Bapak Agung Wahana, SE., MT. dan Bapak Jumadi, ST.

Keberhasilan dari skripsi ini tidak terlepas dari bantuan dan bimbingan dari berbagai pihak, untuk itu penulis dengan tulus dan ikhlas menyampaikan ucapan terima kasih sebesar-besarnya kepada:

1. Allah SWT, karena atas rahmat dan maghfirah-Nya kepada penulis, penulis dapat menyelesaikan skripsi ini.

2. Penghargaan yang setinggi-tingginya kepada Ibunda, Sukartik yang tercinta yang telah banyak mendoakan dan memberikan baik materil, spirituil, motivasi serta harapan-harapannya kepada penulis agar bisa menyelesaikan skripsi ini.

3. Bapak Prof. Dr. Deddy Ismatullah, SH., M.H, selaku Rektor Universitas Islam Negri Sunan Gunung Djati Bandung.

4. Bapak Dr. H. M. Subandi, Drs. Ir., MP, selaku Dekan Fakultas Sains dan Teknologi Universitas Islam Negri Sunan Gunung Djati Bandung. 5. Bapak H. Cecep Nurul Alam, MT, selaku Ketua Jurusan Teknik

Informatika Fakultas Sains dan Teknologi Universitas Islam Negri Sunan Gunung Djati Bandung.

6. Bapak Agung Wahana, SE., MT, selaku dosen pembimbing I, yang telah membimbing, mengarahkan serta memberi saran bagi penulis dalam menyelesaikan skripsi ini.

7. Bapak Jumadi, ST, selaku dosen pembimbing I, yang telah membimbing, mengarahkan serta memberi saran bagi penulis dalam menyelesaikan skripsi ini.

9. Bapak Mohamad Irfan, ST., M.Kom, selaku dosen penguji I, terimakasih telah mengoreksi kekurangan-kekurangan baik dari laporan maupun aplikasinya, sehingga penulis dapat memperbaikinya lagi. 10. Kepada seluruh dosen Teknik Informatika Fakultas Sains dan

Teknologi Universitas Islam Negri Sunan Gunung Djati Bandung. 11. Kepada seluruh staf dan karyawan Fakultas Sains dan Teknologi

Universitas Islam Negri Sunan Gunung Djati Bandung.

12. Kepada kakak-kakakku dan adik-adikku, terimakasih atas doanya kepada penulis.

13. Kepada seluruh rekan-rekan seperjuangan Teknik Informatika D 2007, Universitas Islam Negri Sunan Gunung Djati Bandung, yang telah memberikan dukungan moril kepada penulis.

14. Semua pihak yang telah turut membantu penyelesaian skripsi ini yang tidak mungkin penulis sebutkan satu persatu karena keterbatasan ruang dan waktu.

Akhirul kalam, penulis mengucapkan terima kasih kepada semua pihak yang telah membantu, semoga bantuan tersebut mendapat amal yang berlipat ganda, dan penulis berharap semoga skripsi ini bermanfaat bagi pembaca terutama bagi penulis sendiri. Amin Ya Rabbal Alamin Ya Allah.

i

STEGANOGRAFI GAMBAR

DENGAN METODE LEAST SIGNIFICANT BIT

UNTUK PROTEKSI KOMUNIKASI PADA MEDIA ONLINE Tri Prasetyo Utomo – NIM 207 700 476

Jurusan Teknik Informatika

Informasi adalah sebuah data mentah yang telah dipilah sedemikian rupa sehingga memiliki manfaat informatif bagi sebagian maupun banyak pihak. Di era internet ini, transaksi informasi merupakan hal yang lumrah dilakukan di dunia maya.

Hal yang sering dilupakan oleh para user internet adalah keamanan data dimana informasi di internet bersifat terbuka dengan kemungkinan akses oleh user dari seluruh dunia. Dalam kasus yang sensitif, beberapa informasi ditujukan hanya untuk user atau pihak tertentu, dan dalam hal inilah diperlukan suatu proteksi untuk melindungi informasi dari pihak-pihak yang tidak berhak mengaksesnya.

Steganografi adalah pendekatan proteksi data yang prosesnya adalah penyembunyian pesan dalam media gambar. Dengan steganografi ini proses transaksi data diharapkan akan menjadi lebih aman dari pihak-pihak yang tidak berhak mengaksesnya. Proses ini dilakukan dengan metode Least Significant Bit, yang dikembangkan dengan menggunakan aplikasi Embarcadero Delphi 2010. Kesimpulan yang dapat diambil dari penulisan skripsi ini adalah bahwa: 1) Steganografi dapat melindungi transaksi pengiriman pesan; dan 2) Steganografi menyamarkan pesan di dalam gambar.

Saran untuk penyempurnaan program ini adalah sebagai berikut: 1) Aplikasi steganografi ini sebaiknya dikembangkan menjadi sebuah aplikasi yang lebih kompleks, baik penambahan input type file gambar, output type file gambar, dan fitur-fitur lain yang menunjang aplikasi ini; 2) Penyederhanaan proses penyisipan pesan dan pembacaan pesan rahasia; dan 3) Penambahan pop-up help untuk mempermudah user.

Kata Kunci : Kriptografi, Steganografi, Gambar, Metode Least Significant Bit, Delphi.

ii

Tri Prasetyo Utomo – NIM 207 700 476 Informatics Engineering

Information is a raw data which has been properly selected so that it bore the informative usage for a lot of parties involved. In this Internet era, the information exchange is a common thing to happen in the virtual world.

The thing that is often forgotten by the internet users is the data security, where information is rather openly available with the possibility to be accessed by users all over the world. In a sensitive case, some information are directed to some particular users or specific party, and in this area, the information needs a kind of protection to protect the information from the unauthorized parties.

Steganography is a data protection approach which process is to hide some messages in a picture as a media. By this steganography, the transaction process is expected to be safer from the unauthorized parties. The process was done using Least Significant Bit method which was developed using Embarcadero Delphi 2010 application.

There were two conclusions from the thesis, i.e.: 1) Steganography can protect the message exchange transaction; and 2) Steganography hides the message inside the picture. The suggestions given to perfect the application, were as follows: 1) This steganography application is better to be developed into a more complex application, from the addition of the picture input and output type files up to other features that support this application; 2) Simplification of the message insertion process and the secret message extraction; and 3) The addition of the pop-up help balloon to ease the user.

Keywords: Cryptography, Steganography, Picture, Least Significant Bit method,

iii

Bismillahhirahmannirahim

Puji dan syukur penulis panjatkan ke hadirat Allah SWT, yang telah memberikan rahmat dan karunia-NYA sehingga penulis dapat menyelesaikan Tugas Akhir ini. Tidak lupa shalawat serta salam semoga selalu dicurahkan kepada junjungan kita Nabi Besar Muhammad SAW serta keluarga dan para pengikutnya hingga kita sekalian.

Penulisan Tugas Akhir ini dimaksudkan untuk menyelesaikan program S1 di jurusan Teknik Informatika UIN SGD Bandung. Adapun judul Tugas Akhir yang penulis buat adalah “STEGANOGRAFI GAMBAR DENGAN METODE

LEAST SIGNIFICANT BIT UNTUK PROTEKSI KOMUNIKASI PADA MEDIA ONLINE”.

Penulis telah berusaha semaksimal mungkin dengan kemampuan yang dimiliki oleh penulis untuk membuat Tugas Akhir ini, namun demikian penulis menyadari, karena keterbatasan kemampuan tidak menutup kemungkinan masih ada kekurangan, karena itu saran-saran yang mengarah pada perbaikan akan diterima dengan senang hati.

Merupakan suatu kebahagiaan bagi penulis atas selesainya Tugas Akhir ini dengan berbagai rintangan dan hambatan dalam proses penyusunannya, namun atas pertolongan Allah, penulis diberi kekuatan dan kesabaran untuk menyelesaikan permasalahan ini, serta tidak terlepas dari bantuan, bimbingan dan

iv

Ibu dan Bapak tercinta atas segala bimbingan, arahan serta do’a yang senantiasa tiada henti dengan penuh kasih sayang yang tulus. Bapak Dr. H. M. Subandi, Drs. M.P, Dekan Fakultas Sains dan

Teknologi UIN Sunan Gunung Djati Bandung.

Bapak Cecep Nurul Alam, ST., MT. , Ketua Jurusan Informatika Fakultas Sains dan Teknologi UIN Sunan Gunung Djati Bandung. Bapak Agung Wahana, SE., MT. Dan Bapak Jumadi, ST. Selaku

dosen pembimbing yang dengan tulus hati telah meluangkan waktu untuk memberikan pengarahan dan bimbingan yang berharga dalam menyelesaikan laporan Tugas Akhir ini.

Bapak Aep Saefullah, M.Si, selaku dosen pembimbing akademik yang senantiasa terus memberikan dorongan semangat dan arahan guna terselesaikan laporan ini.

Teman-teman Informatika ’07 yang senantiasa memberikan sumbangan pemikiran dan ide-ide demi terselesaikannya Tugas Akhir ini.

Bandung, 08 Maret 2012

v

ABSTRAK ...i

KATA PENGANTAR ...iii

DAFTAR ISI...v

DAFTAR GAMBAR ...viii

DAFTAR SIMBOL...x

DAFTAR TABEL...xii

DAFTAR RUMUS ...xiii

DAFTAR FORMULA ...xiv

DAFTAR LISTING PROGRAM ...xv

BAB I PENDAHULUAN 1.1. Latar Belakang...1 1.2. Rumusan Masalah...4 1.3. Tujuan ...4 1.4. Batasan Masalah ...4 1.5. Metodologi Penelitian...5 1.6. Sistematika Penelitian...6

BAB II DASAR TEORI 2.1. Rekayasa Perangkat Lunak...8

2.1.1. Tahapan RPL ...10

2.2. Prototype...14

2.2.1. Jenis-jenis Prototype...15

vi

2.3.1. Data Flow Diagram (DFD)...20

2.3.2. DFD Leveling ...22

2.4. Kriptografi ...23

2.5. Steganografi ...26

2.5.1. Metode Steganografi...28

2.5.2. Steganalisis dan Stegosystem ...30

2.6. Metode Least Significant Bit ...33

2.7. Media Online ...36

BAB III ANALISIS DAN PERANCANGAN 3.1. Analisis Sistem ...39

3.1.1. Analisis Permasalahan ...39

3.1.2. Sistem Yang Akan Dibuat ...39

3.2. Analisis Kebutuhan...39

3.2.1. Spesifikasi Rancangan IPOSC...40

3.2.2. Perancangan Input ...40

3.2.3. Perancangan Process...40

3.2.4. Perancangan Output...44

3.2.5. Sasaran Sistem yang Dibutuhkan ...44

3.2.6. Ruang Lingkup Sistem ...45

3.2.7. Evaluasi Kelayakan ...45

3.2.8. Ruang Lingkup Dokumen...46

3.3. Analisis Data...46

3.3.1. Analisis Kebutuhan Input ...46

3.3.2. Analisis Kebutuhan Output...47

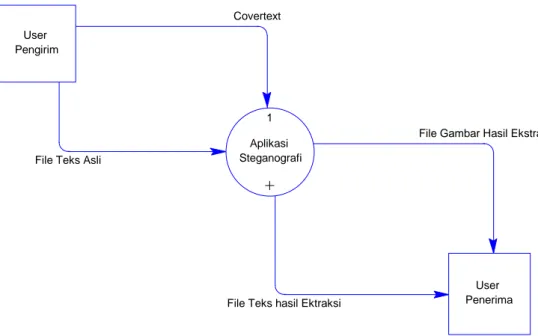

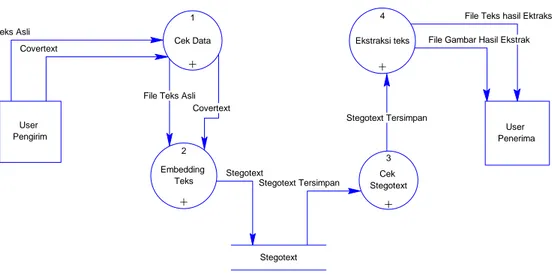

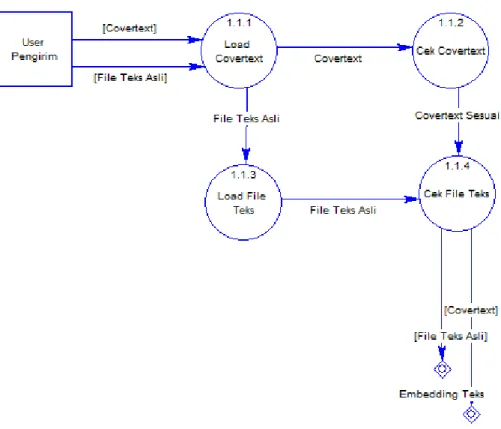

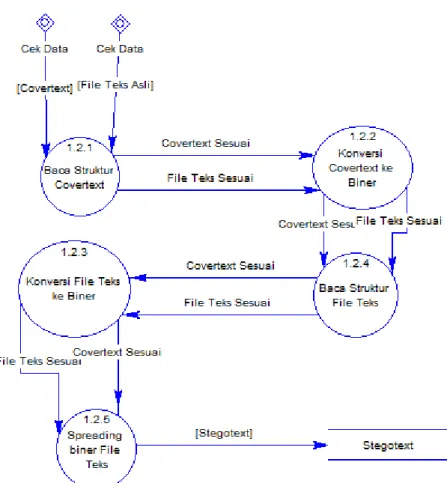

vii 3.5.1. Diagram Konteks (CD)...49 3.5.2. DFD Level 1 ...51 3.5.3. DFD Level 2 ...52 3.7. Perancangan Sistem ...56 3.6.1. Struktur Menu...56

3.6.2. Rancangan Antar Muka (Interface) ...57

BAB IV IMPLEMENTASI DAN PENGUJIAN 4.1. Implementasi Sistem...66

4.1.1. Kebutuhan Perangkat Keras (Hardware) ...66

4.1.2. Kebutuhan Perangkat Lunak (Software) ...66

4.1.3. Implementasi...67

4.1.4. Konfigurasi Perangkat Keras ...67

4.1.5. Konfigurasi Perangkat Lunak ...67

4.2. Pengujian Aplikasi...68

4.2.1. Pelaksanaan Pengujian...68

4.2.2. Pengujian Aplikasi...70

BAB V KESIMPULAN DAN PENUTUP 5.1. Kesimpulan ...79

5.2. Saran ...80

DAFTAR PUSTAKA LAMPIRAN-LAMPIRAN

viii

Gambar 2.2 Tahapan prototype...16

Gambar 2.3 Diagram proses enkripsi dan dekripsi ...25

Gambar 2.4 Deret biner pada pixel berwarna merah murni...34

Gambar 2.5 Deret biner pada pixel berwarna hijau murni...34

Gambar 2.6 Deret biner pada pixel berwarna biru murni ...35

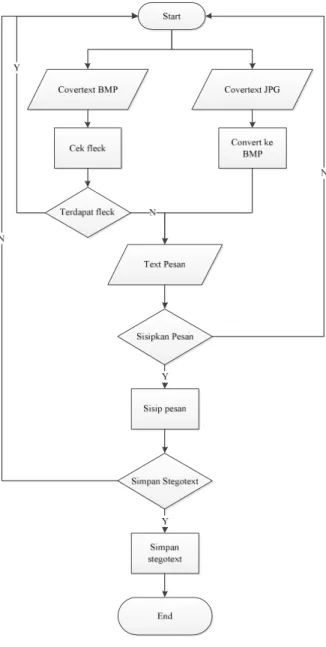

Gambar 3.1 Flow chart proses Embedding Pesan...41

Gambar 3.2 Flow Chart proses Ekstraksi Pesan ...43

Gambar 3.3 Konteks Diagram...50

Gambar 3.4 DFD Level 1 Aplikasi Steganografi...51

Gambar 3.5 DFD Level 2 Proses Cek Data ...52

Gambar 3.6 DFD Level 2 Proses Embedding Teks ...53

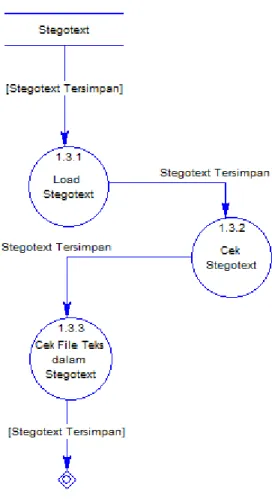

Gambar 3.7 DFD Level 2 Proses Cek Stegotext...54

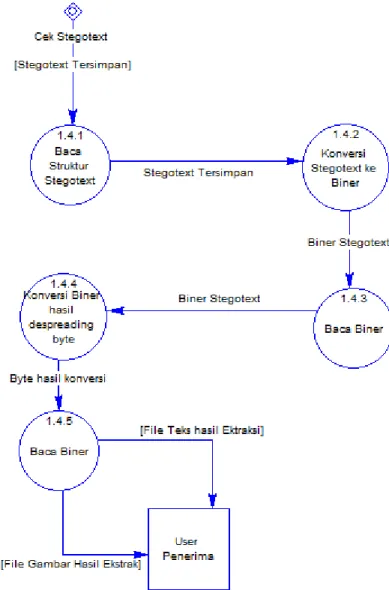

Gambar 3.8 DFD Level 2 Proses Ekstraksi Text ...55

Gambar 3.9 Struktur menu Aplikasi Steganografi ...56

Gambar 3.10 Rancangan interface Menu Utama ...57

Gambar 3.11 Rancangan interface Menu Login ...58

Gambar 3.12 Rancangan interface menu Konfirmasi Exit ...59

Gambar 3.13 Rancangan interface menu Embedding Pesan ...59

Gambar 3.14 Rancangan interface menu Extract Pesan ...63

Gambar 4.1 Menu Utama program ...70

Gambar 4.2 Form Login...70

Gambar 4.3 Form Login setelah menginputkan password...71

Gambar 4.4 Form Login setelah melakukan verifikasi password...71

ix

Gambar 4.7 Form Rubah Password setelah berhasil merubah password...73

Gambar 4.8 Menu Utama program setelah proses rubah password berhasil ...73

Gambar 4.9 Menu Utama program setelah proses login berhasil ...74

Gambar 4.10 Form Tulis Pesan...74

Gambar 4.11 Form Tulis Pesan setelah membuka gambar...75

Gambar 4.12 Tampilan save gambar ...75

Gambar 4.13 Tampilan Form Tulis Pesan setelah berhasil sisip pesan ...76

Gambar 4.14 Form Baca Pesan...77

Gambar 4.15 Form Baca Pesan setelah membuka gambar ...77

x

No Simbol Keterangan

1. Mulai (Start) / Finish (End)

Simbol ini adalah state dimana proses dalam suatu sistem dimulai.

2. Data

Simbol ini menunjukkan data yang terlibat di dalam sistem.

3. Proses

Simbol ini menunjukkan proses yang terjadi di dalam sistem.

4. Decision

Simbol ini digunakan untuk menunjukkan percabangan, yaitu proses yang berkondisi dimana proses tersebut bergantung pada keputusan yang diambil.

xi

No Simbol Keterangan

1. Proses

Simbol ini menggambarkan proses dimana aliran data yang masuk (input) akan diproses menjadi sebuah informasi dalam bentuk keluaran (output).

2. External Entity

Simbol ini menggambarkan batas sistem yang memisahkan suatu sistem dengan lingkungan luarnya, yang akan memberikan atau menerima keluaran (output) dari sistem (proses), biasa disebut entitas eksternal.

3. Flow (aliran data)

Simbol ini menggambarkan aliran data dengan arah tertentu dari tempat asal menuju tujuan dalam bentuk data (input) atau informasi (output) lainnya.

4. Data Store

Simbol ini menggambarkan tempat penyimpanan data. Semua data disimpan atau direferensi oleh suatu proses di dalam sistem.

xiii

Rumus 2.1 ...25 Rumus 2.2 ...25 Rumus 2.3 ...25

xv

Listing Program 3.1 Verifikasi login Form Login ...58

Listing Program 3.2 Cek fleck Tombol Tulis Pesan ...60

Listing Program 3.3 Sisip fleck Tombol Tulis Pesan...61

Listing Program 3.4 Sisip pesan Tombol Tulis Pesan ...62

Listing Program 3.5 Sisip baris Tombol Tulis Pesan...62

Listing Program 3.6 Sisip kolom Tombol Tulis Pesan ...63

Listing Program 3.7 Cek fleck Tombol Extract Pesan...64

Listing Program 3.8 Ambil info baris Tombol Extract Pesan ...64

Listing Program 3.9 Ambil info baris Tombol Extract Pesan ...64

1

1.1 Latar Belakang Masalah

Adalah kodrat manusia untuk saling berinteraksi dan salah satu cara untuk berinteraksi adalah dengan bertukar informasi. Awalnya manusia bertukar informasi dengan cara berbicara, kemudian menggunakan media tulisan berupa surat. Selain dengan media tulisan manusia mengenal media komunikasi berupa gambar. Dengan gambar sebuah informasi dapat disajikan dengan mudah dan berkesan estetik.

Seiring kemajuan zaman, manusia memasuki era internet, dimana perkembangan pertukaran informasi pun berkembang pesat. Kini informasi berupa pesan dan gambar dapat dikirimkan sebagai surat elektronik melalui

e-mail, dipajang di blog pribadi sebagai post berita, maupun yang belakangan ini

populer adalah memajangnya di social networking seperti facebook, friendster, dan twitter.

Dengan adanya layanan untuk bertukar informasi di internet dengan dengan memanfaatkan media online ini, maka dibukalah lembaran baru dalam metode bertukar informasi. Dengan media online ini, dapat dikirimkan pesan berupa tulisan, gambar, bahkan berupa file sisipan yang disertakan dalam pesan.

Dalam perkembangan pertukaran informasi, salah satu kendala yang ditemukan adalah masalah keamanan. Beberapa hal yang harus dipenuhi saat

pesan dikirimkan hingga sampai pada penerima adalah confidentiality, integrity,

availability, authenticity, dan non-repudiation.

Kelima konsep keamanan komputer ini melindungi pesan yang dikirimkan

sender kepada receiver agar pesan yang dikirimkan sampai dengan selamat tanpa

kurang satu bit data pun.

Confidentiality adalah istilah yang digunakan untuk mencegah diaksesnya

informasi oleh individual atau sistem yang tidak berhak. Integrity dalam istilah keamanan informasi berarti data tidak dapat dimodifikasi tanpa terdeteksi.

Availability menjelaskan tujuan dari pesan tersebut, dimana pada saat dibutuhkan

informasi tersebut harus dapat diakses dan tersedia. Authenticity menjelaskan bahwa pesan yang dikirim adalah autentik, serta pengirim dan penerima adalah benar pihak yang benar-benar mengirimkan pesan tersebut. Non-repudiation adalah istilah untuk menjelaskan suatu pihak tidak bisa mengelak telah melakukan suatu transaksi, dalam hal ini mengirimkan pesan.

Melihat dari masalah keamanan di atas, maka itu dikembangkanlah suatu metoda pengamanan pesan elektronik yang dinamakan steganografi (steganography). Steganografi merupakan seni penyembunyian pesan ke dalam pesan lainnya sedemikian rupa sehingga orang lain tidak menyadari ada sesuatu di dalam pesan tersebut. Kata steganografi berasal dari bahasa Yunani yaitu steganos yang artinya tersembunyi atau terselubung dan graphein, yang artinya menulis, sehingga kurang lebih artinya adalah “menulis tulisan yang tersembunyi atau terselubung” (Sellars, 1996).

Pengaplikasian steganografi pada media online adalah dengan menyisipkan pesan pada media gambar. Dengan metode ini pesan akan tersamarkan dengan baik pada file gambar yang dikirimkan, sehingga pengirim dapat dengan nyaman mengirimkan pesan rahasia pada gambar. Dengan cara ini akan sulit sekali untuk membaca secara kasat mata pesan yang disisipkan pada media gambar bila pesan tidak terlebih dahulu di ekstrak dari media gambarnya, dan pesan akan tersimpan dengan aman.

Metode yang digunakan untuk penyembunyian pesan rahasia pada aplikasi yang akan dibuat adalah dengan cara menyisipkan pesan ke dalam bit rendah (LSB - Least Significant Bit) pada data pixel yang menyusun file gambar. Metode penyisipan LSB (Least Significant Bit) ini adalah menyisipi pesan dengan cara mengganti bit ke 8, 16 dan 24 pada representasi biner file gambar dengan representasi biner pesan rahasia yang akan disembunyikan. Dengan demikian pada setiap pixel file gambar BMP 24 bit dapat disisipkan 3 bit pesan (Masaleno, 2006).

Pada kondisi seperti ini, maka diperlukan aplikasi yang dapat menyisipkan pesan pada media gambar, sehingga pesan akan tersamarkan dengan baik, dan pesan dapat dikirimkan dengan aman.

Berdasarkan uraian di atas, akan dilakukan penelitian dan penyusunan tugas akhir yang berjudul “Steganografi Gambar Dengan Metode Least

1.2 Rumusan Masalah

Berdasarkan latar belakang di atas, terdapat masalah yang dapat diidentifikasi, yaitu “Bagaimana cara untuk menyisipkan dan mengekstrak pesan

dari dalam media gambar sesuai dengan pesan yang disisipkan?”.

1.3 Tujuan

Berdasarkan rumusan masalah di atas, dapat disimpulkan bahwa penelitian ini bertujuan untuk : “Membuat sebuah aplikasi steganografi untuk menginput

dan mengekstrak informasi pada media gambar dengan mengaplikasikan metode Least Significant Bit”.

1.4 Batasan Masalah

Permasalahan yang ditemukan selama penelitian ini dibatasi oleh hal-hal yang tercantum berkut ini:

1. Aplikasi yang dibuat mencakup aplikasi steganografi sederhana yang berfungsi untuk menyisipkan dan mengekstak informasi dari media gambar. 2. Informasi yang dimaksud disini dibatasi hanya pada informasi berupa text. 3. Text yang disisipkan pada media gambar menggunakan metode Least

Significant Bit.

1.5 Metodologi Penelitian

Penelitian ini menggunakan metodologi penelitian sebagai berikut: 1. Metode pengembangan perangkat lunak

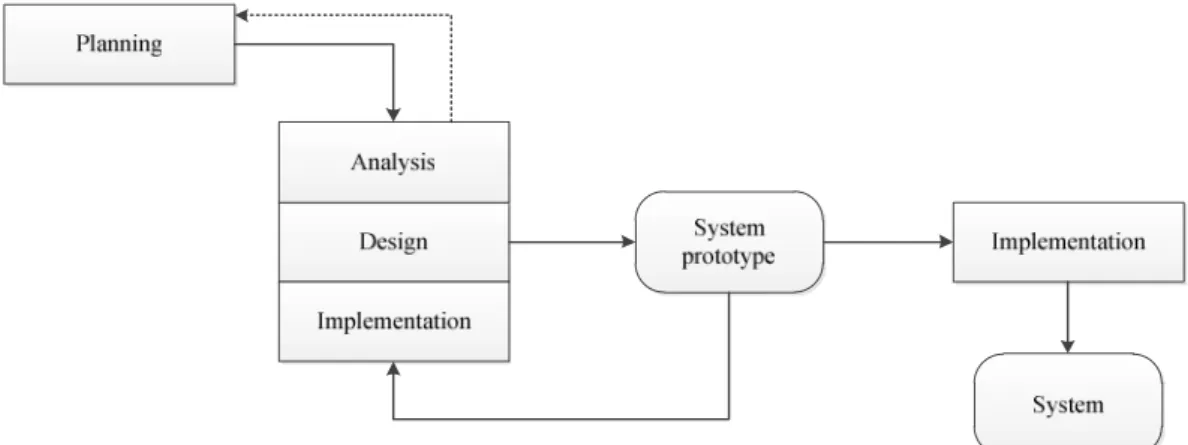

Dalam proses pengembangan perangkat lunak, metode yang digunakan adalah metode pengembangan prototype (Wikipedia, 2011). Metode ini merupakan metode yang cepat dan cocok digunakan untuk aplikasi dengan deadline yang singkat. Prototype diambil karena telah ada penelitian sebelumnya tentang steganografi gambar dengan metode LSB. Langkah-langkah metode prototype yakni:

a. Langkah pertama

Mendefinisikan kebutuhan dan garis besar aplikasi yang akan dirancang.

b. Langkah kedua

Membangun aplikasi yang bersifat sementara namun berdasarkan kebutuhan dan keinginan user.

c. Langkah ketiga

Mengizinkan user menggunakan aplikasi tersebut. User akan memerikan masukan berupa saran atau kritik. Hal ini dimaksudkan untuk mengetahui apakah prototype sudah sesuai keinginan user.

d. Langkah keempat

Mengimplementasikan masukan dari user.Lalu kembali ke langkah ketiga hingga aplikasi sesuai dengan kebutuhan dan keinginan user.

2. Metode pengumpulan data a. Study komparasi b. Study Literatur

1.6 Sistematika Penulisan

BAB I PENDAHULUAN

Bab ini berisi tentang latar belakang, identifikasi masalah yang dihadapi, tujuan penelitian, batasan masalah yang dihadapi, metodologi penelitian, teknik pengumpulan data serta sistematika penulisan.

BAB II LANDASAN TEORI

Menjelaskan tentang teori-teori yang digunakan dalam tugas akhir ini serta untuk menjelaskan dan menyelesaikan permasalahan yang akan dikaji.

BAB III ANALISIS DAN PERANCANGAN

Bab ini membahas tentang rancangan aplikasi yang akan dibangun. BAB IV IMPLEMENTASI DAN PENGUJIAN

Membahas proses implementasi dan pengujian perangkat lunak secara detil. Proses Implementasi meliputi Persiapan software dan hardware, installasi aplikasi, dan tampilan akhir aplikasi.sedangkan pengujian meliputi identifikasi software, rencana pengujian, kasus uji dan hasil uji, evaluasi pengujian.

BAB V PENUTUP

Membahas tentang kesimpulan dan saran yang diperoleh dari penulisan tugas akhir ini.

8

DASAR TEORI

Pada landasan teori ini akan diterangkan teori-teori yang berhubungan dengan penelitian ini.

2.1. Rekayasa Perangkat Lunak

Rekayasa Perangkat Lunak (RPL, atau dalam bahasa Inggris : Software

Engineering atau SE) adalah satu bidang profesi yang mendalami cara-cara

pengembangan perangkat lunak termasuk pembuatan, pemeliharaan, manajemen organisasi pengembanganan perangkat lunak dan manajemen kualitas.

Abram, dkk (2004) di IEEE (Institute of Electrical and Electronics Engineers) Computer Society mendefinisikan Rekayasa Perangkat Lunak sebagai berikut:

Penerapan suatu pendekatan yang sistematis, disiplin dan terkuantifikasi atas pengembangan, penggunaan dan pemeliharaan perangkat lunak, serta studi atas pendekatan-pendekatan ini, yaitu penerapan pendekatan engineering atas perangkat lunak.

Rekayasa Perangkat Lunak telah berkembang sejak pertama kali diciptakan pada tahun 1940-an hingga kini. Fokus utama pengembangannya adalah untuk mengembangkan praktek dan teknologi untuk meningkatkan produktivitas para praktisi pengembang perangkat luank dan kualitas aplikasi yang dapat digunakan oleh pemakai.

Istilah software engineering digunakan pertama kali pada akhir 1950-an dan awal 1960-an. Saat itu, masih terdapat perdebatan tajam mengenai aspek engineering dari pengembangan perangkat lunak. Pada tahun 1968 dan 1969, komite sains NATO mensponsori dua konferensi tentang rekayasa perangkat lunak, yang memberikan dampak kuat terhadap pengembangan rekayasa perangkat lunak. Banyak yang menganggap dua konferensi inilah yang menandai awal resmi profesi rekayasa perangkat lunak.

Istilah Rekayasa Perangkat Lunak (RPL) secara umum disepakati sebagai terjemahan dari istilah Software engineering. Istilah Software Engineering mulai dipopulerkan pada tahun 1968 pada Software Engineering Conference yang diselenggarakan oleh NATO. Sebagian orang mengartikan RPL hanya sebatas pada bagaimana membuat program komputer. Padahal ada perbedaan yang mendasar antara perangkat lunak (software) dan program komputer.

Pressman (2004) mengemukakan bahwa:

Software is: (1) instructions (computer programs) that when executed provide desired features, function and performance; (2) data structures that enable the program to adequately manipulate information, and (3) descriptive information in both hard copy and virtual forms that describes the operation and the use of the programs.

Pengertian RPL sendiri adalah suatu disiplin ilmu yang membahas semua aspek produksi perangkat lunak, mulai dari tahap awal yaitu analisa kebutuhan pengguna, menentukan spesifikasi dari kebutuhan pengguna, disain, pengkodean, pengujian sampai pemeliharaan sistem setelah digunakan. Dari pengertian ini jelaslah bahwa RPL tidak hanya berhubungan dengan cara pembuatan program

komputer. Pernyataan ”semua aspek produksi” pada pengertian di atas, mempunyai arti semnua hal yang berhubungan dengan proses produksi seperti manajemen proyek, penentuan personil, anggaran biaya, metode, jadwal, kualitas sampai dengan pelatihan pengguna merupakan bagian dari RPL.

2.1.1. Tahapan RPL

Meskipun dalam pendekatan berbeda-beda, namun model-model pendekatan memiliki kesamaan, yaitu menggunakan pola tahapan analysis,

design, coding (construction), testing dan maintenance.

1. Analisis sistem

Analisis sistem adalah sebuah teknik pemecahan masalah yang menguraikan sebuah sistem menjadi komponen-komponennya dengan tujuan mempelajari seberapa bagus komponen-komponen tersebut bekerja dan berinteraksi untuk meraih tujuan mereka.

Analisis mungkin adalah bagian terpenting dari proses rekayasa perangkat lunak. Karena semua proses lanjutan akan sangat bergantung pada baik tidaknya hasil analisis. Ada satu bagian penting yang biasanya dilakukan dalam tahapan analisis yaitu pemodelan proses bisnis.

Harris (2003) mengemukakan bahwa:

Model proses adalah model yang memfokuskan pada seluruh proses di dalam sistem yang mentransformasikan data menjadi informasi.

Model proses juga menunjukkan aliran data yang masuk dan keluar pada suatu proses. Biasanya model ini digambarkan dalam bentuk Diagram

Arus Data (Data Flow Diagram / DFD). DFD meyajikan gambaran apa yang manusia, proses dan prosedur lakukan untuk mentransformasi data menjadi informasi.

2. Disain sistem

Whitten, dkk (2004) mengemukakan bahwa:

Desain perangkat lunak adalah tugas, tahapan atau aktivitas yang difokuskan pada spesifikasi detil dari solusi berbasis komputer. Disain

perangkat lunak sering juga disebut sebagai physical design. Jika

tahapan analisis sistem menekankan pada masalah bisnis (business rule), maka sebaliknya disain perangkat lunak fokus pada sisi teknis dan implementasi sebuah perangkat lunak .

Output utama dari tahapan disain perangkat lunak adalah spesifikasi disain. Spesifikasi ini meliputi spesifikasi disain umum yang akan disampaikan kepada stakeholder sistem dan spesifikasi disain rinci yang akan digunakan pada tahap implementasi. Spesifikasi disain umum hanya berisi gambaran umum agar stakeholder sistem mengerti akan seperti apa perangkat lunak yang akan dibangun. Biasanya diagram USD tentang perangkat lunak yang baru merupakan point penting dibagian ini. Spesifikasi disain rinci atau kadang disebut disain arsitektur rinci perangkat lunak diperlukan untuk merancang sistem sehingga memiliki konstruksi yang baik, proses pengolahan data yang tepat dan akurat, bernilai, memiliki aspek user friendly dan memiliki dasar-dasar untuk pengembangan selanjutnya.

Desain arsitektur ini terdiri dari desain database, desain proses, desain

desain hardware, software dan jaringan. Desain proses merupakan kelanjutan dari pemodelan proses yang dilakukan pada tahapan analisis. 3. Konstruksi adalah tahapan menerjemahkan hasil disain logis dan fisik ke

dalam kode-kode program komputer.

4. Pengujian sistem melibatkan semua kelompok pengguna yang telah direncanakan pada tahap sebelumnya. Pengujian tingkat penerimaan terhadap perangkat lunak akan berakhir ketika dirasa semua kelompok pengguna menyatakan bisa menerima perangkat lunak tersebut berdasarkan kriteria-kriteria yang telah ditetapkan.

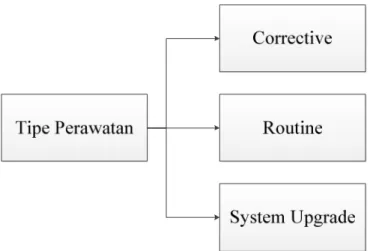

5. Perawatan dan Konfigurasi. Ketika sebuah perangkat lunak telah dianggap layak untuk dijalankan, maka tahapan baru menjadi muncul yaitu perawatan perangkat lunak. Ada beberapa tipe perawatan yang biasa dikenal dalam dunia perangkat lunak seperti terlihat pada diagram di Gambar di bawah ini :

Gambar 2.1 Tipe-tipe perawatan

(Sumber: Rekayasa Perangkat Lunak Jilid 1, 2009, hal. 31)

a. Tipe perawatan corrective dilakukan jika terjadi kesalahan atau biasa

dikenal sebagai bugs. Perawatan bisa dilakukan dengan memperbaiki kode program, menambah bagian yang dirasa perlu atau malah menghilangkan bagian-bagian tertentu.

b. Tipe perawatan routine biasa juga disebut preventive maintenance

dilakukan secara rutin untuk melihat kinerja perangkat lunak ada atau tidak ada kesalahan.

c. Tipe perawatan system upgrade dilakukan jika ada perubahan dari

komponen-komponen yang terlibat dalam perangkat lunak tersebut. Sebagai contoh perubahan platform sistem operasi dari versi lama ke versi baru menyebabkan perangkat lunak harus diupgrade.

2.2. Prototype

Howard (1997) mengemukakan bahwa:

prototyping adalah salah satu pendekatan dalam rekayasa perangkat lunak yang secara langsung mendemonstrasikan bagaimana sebuah perangkat lunak atau komponen-komponen perangkat lunak akan

bekerja dalam lingkungannya sebelum tahapan konstruksi aktual

dilakukan.

Prototyping merupakan salah satu metode pengembangan perangat lunak

yang banyak digunakan. Metode ini akan menghasilkan suatu prototype yaitu rancang bangun sistem yang akan dibuat atau biasa disebut dengan blueprint.

Dalam dunia bisnis yang nyata, Prototype perlu digunakan karena sering terjadinya seorang pelanggan yang hanya mendefinisikan secara umum apa yang dikehendakinya tanpa menyebutkan secara detail output apa saja yang dibutuhkan, pemrosesan dan data-data apa saja yang dibutuhkan. Sebaliknya di sisi pengembang kurang memperhatikan efesiensi algoritma, kemampuan sistem operasi dan interface yang menghubungkan manusia dan komputer.

Untuk dapat mengatasi masalah tersebut di atas, maka harus dibutuhkan suatu prototype sebagai dasar acuan kerja. Dengan demikian pengembang akan mengetahui dengan benar apa yang dikehendaki oleh pelanggan dengan tidak mengesampingkan segi-segi teknis. Pelanggan juga dapat mengetahui proses-proses dalam menyelesaikan sistem yang diinginkan.

Kunci agar model prototype ini berhasil dengan baik adalah dengan mendefinisikan aturan-aturan main pada saat awal, yaitu pelanggan dan

pengembang harus setuju bahwa prototype dibangun untuk mendefinisikan kebutuhan. Prototype akan dihilangkan sebagian atau seluruhnya dan perangkat lunak aktual aktual direkayasa dengan kualitas dan implementasi yang sudah ditentukan.

2.2.1. Jenis-jenis Prototype

1. Reusable prototype : Prototype yang akan ditransformasikan menjadi produk final.

2. Throwaway prototype : Prototype yang akan dibuang begitu selesai menjalankan maksudnya.

3. Input/output prototype : Prototype yang terbatas pada antar muka pengguna (user interface).

4. Processing prototype : Prototype yang meliputi perawatan file dasar dan proses-proses transaksi.

5. System prototype : Prototype yang berupa model lengkap dari perangkat lunak.

2.2.2. Tahapan Prototype

Gambar 2.2 Tahapan prototype (Sumber: http://www.explow.com)

Tahapan-tahapan dalam Prototyping adalah sebagai berikut :

1. Planning

Pelanggan dan pengembang bersama-sama mendefinisikan format seluruh perangkat lunak, mengidentifikasikan semua kebutuhan, dan garis besar sistem yang akan dibuat.

2. Analysis

Pada tahap ini pengembang memilah antara kebutuhan dan keinginan pelanggan, dan mulai mendefinisikan kebutuhan sitem.

3. Design

Membangun prototype dengan membuat perancangan sementara yang berfokus pada penyajian kepada pelanggan (misalnya dengan membuat

input dan format output). Pada tahap ini juga pengembang memulai tahap coding.

4. Implementation (evaluasi prototyping)

Evaluasi ini dilakukan oleh pelanggan apakah prototyping yang sudah dibangun sudah sesuai dengan keinginann pelanggan. Jika sudah sesuai maka langkah 5 akan diambil. Jika tidak prototyping direvisi dengan mengulangi langkah 2, 3 , dan 4.

5. Menguji sistem

Setelah sistem sudah menjadi suatu perangkat lunak yang siap pakai, harus dites dahulu sebelum digunakan. Pengujian ini dilakukan dengan White

Box, Black Box, Basis Path, pengujian arsitektur dan lain-lain.

6. Implementation (evaluasi sistem)

Pelanggan mengevaluasi apakah sistem yang sudah jadi sudah sesuai dengan yang diharapkan. Jika ya, langkah 7 dilakukan; jika tidak, ulangi langkah 4 dan 5.

7. Menggunakan sistem

Perangkat lunak yang telah diuji dan diterima pelanggan siap untuk digunakan.

2.2.3. Penggunaan Prototype

Prototyping bekerja dengan baik pada penerapan-penerapan yang berciri

sebagai berikut :

1. Sitem yang inovatif, yaitu sistem tersebut membutuhkan cara penyelesaian masalah dan penggunaan perangkat keras yang mutakhir

2. Interaksi pemakai penting, yaitu sistem harus menyediakan dialog on-line antara pelanggan dan komputer.

3. Resiko tinggi, yaitu untuk maslaha-masalah yang tidak terstruktur dengan baik, ada perubahan yang besar dari waktu ke waktu, dan adanya persyaratan data yang tidak menentu.

4. Perlunya penyelesaian yang cepat.

5. Perkiraan tahap penggunaan sistem yang pendek 6. Perilaku pemakai yang sulit ditebak.

2.2.4. Keunggulan dan Kelemahan Prototyping

Pendekatan ini memiliki beberapa keuntungan :

1. Pemodelan membutuhkan partisipasi aktif dari end-user. Hal ini akan meningkatkan sikap dan dukungan pengguna untuk pengerjaan proyek. Sikap moral pengguna akan meningkat karena system berhubungan nyata dengan mereka.

2. Perubahan dan iterasi merupakan konsekuensi alami dari pengembangan system-sehingga end user memiliki keinginan untuk merubah pola pikirnya. Prototyping lebih baik menempatkan situasi alamiah ini karena mengasumsikan perubahan model melalui iterasi kedalam system yang dibutuhkan.

3. Prototyping mematahkan folosofi “end user tidak mengetahui secara detail apa yang dibutuhkan sampai mereka melihat implementasinya”

4. Prototyping adalah model aktif, tidak pasif, sehingga end user dapat melihat, merasakan, dan mengalaminya.

5. Kesalahan yang terjadi dalam prototyping dapat dideteksi lebih dini

6. Prototyping dapat meningkatkan kreatifitas karena membolehkan adanya

feedback dari end user. Hal ini akan memberikan solusi yang lebih baik.

7. Prototyping mempercepat beberapa fase hidup dari programmer.

McLeod dan Schell (2001) mengemukakan bahwa alasan-alasan pemakai maupun spesialis informasi menyukai model prototype adalah:

1. Komunikasi antara analis sistem dan pemakai membaik.

2. Analis dapat bekerja dengan lebih baik dalam menemukan kebutuhan pemakai.

3. Pemakai berperan lebih aktif dalam pengembangan sistem.

4. Spesialis informasi dan pemakai menghabiskan lebih sedikit waktu dan usaha dalam mengembangkan sistem.

5. Implementasi menjadi lebih mudah karena pemakai mengetahui sistem

yang diharapkan.

Tetapi, terdapat beberapa kelemahan dari prototyping, kelemahan tersebut antara lain :

1. Prototyping memungkinkan terjadinya pengembalian terhadap kode, implementasi, dan perbaikan siklus hidup yang dugunakan untuk mendominasi sistem informasi.

2. Prototyping tidak menolak kebutuhan dari fase analisis sistem. Prototype hanya dapat memecahkan masalah yang salah dan memberi kesempatan sebagai sistem pengembangan konvensional.

3. Perancangan isu numerik tidak dialamatkan oleh prototyping. Isu tersebut dapat dilupakan jika pengguna tidak berhati-hati.

4. Prototyping dapat mengurangi kreatifitas perancangan.

2.3. Analysis

2.3.1 Data Flow Diagram (DFD)

Data Flow Diagram memodelkan kejadian dan proses (aktifitas yang

mengubah data) dalam sebuah system. Dari DFD dapat terlihat bagaimana data mengalir kedalam, keluar dan didalam system tersebut.

Prinsip dasar DFD :

1. Sistem dapat dipecah menjadi beberapa subsistem, dan subsistem dapat dipecah menjadi subsistem yang levelnya lebih rendah lagi, dan seterusnya. 2. Setiap subsistem mewakili / menggambarkan sebuah proses atau aktifitas

dimana data diproses.

3. Pada level terendah subsistem, proses sudah tidak dapat dipecah lagi. 4. Setiap proses (subsistem/aktifitas) dalam DFD memiliki karakteristik

dasar dari sistem yang dibentuknya.

5. Sebagaimana sebuah sistem harus memiliki input dan output, setiap proses juga harus memiliki input dan output.

6. Data masuk ke dalam sistem dari lingkungan sekitar sistem, data mengalir diantara proses di dalam sistem, dan data dihasilkan sebagai output keluar dari sistem.

Secara singkat, DFD memperlihatkan : 1. Proses di dalam sistem

2. Penyimpanan data (file) yang membantu operasi sistem tersebut 3. Informasi yang mengalir dalam sistem

4. Batasan sistem

5. Interaksi dengan pihak eksternal (External Entity)

Peraturan dasar DFD :

1. Entitas adalah sumber data input atau penampung data output

(Originator or terminator)

2. Data mengalir dari entitas harus mengalir pada proses 3. Data mengalir pada entitas harus mengalir dari proses

4. Proses dan penyimpanan data harus memiliki baik input maupun output (Apa yang masuk harus bisa keluar)

5. Input pada penyimpanan data hanya berasal dari proses 6. Output dari penyimpanan data hanya menuju proses

Notasi DFD :

a. Proses, mengubah atau memanipulasi data. Setiap kotak memiliki nomer unik sebagai pengidentifikasi dan nama yang unik pula.

b. Data flow, menggambarkan data/informasi yang mengalir menuju atau dari sebuah proses. Setiap data flow harus memiliki nama. Penggunaan notasi panah bolak-balik harus diperhatikan secara seksama.

c. Entitas Eksternal, merupakan entitas yang menberikan kontribusi data atau inforamsi pada sistem atau yang menerima data/informasi dari sistem tersebut.

d. Data Storage (Penyimpanan data), merupakan tempat dimana data disimpan secara sementara atau permanen.

2.3.2 DFD Leveling

DFD terdiri atas satu set grafik, yaitu:

1. DFD Level 0, yang disebut juga dengan model sistem fundamentasi atau model konteks (Diagram Konteks), merepresentasikan seluruh elemen sistem sebagai sebuah bubble tunggal dengan data input dan output yang ditunjukan oleh anak panah.

2. Decomposition Diagram, alat untuk menggambarkan dekomposisis (pemecahan) dari system. Memiliki bentuk seperti hierarki organisasi. 3. DFD Level 1, DFD Level 2, …, DFD level 1 menunjukan rincian

dari proses 0 pada Context Diagram (DFD level 0), DFD Level 2 menunjukan salah satu proses pada DFD level 1, dst. Pada DFD level 1 dan seterusnya, mulai muncul notasi penyimpanan data (data storage). Hal ini disebabkan data storage yang perlu didokumentasikan adalah data

storage yang relevan bagi sistem terkait. Strategi kunci dari

penyusunan DFD level 1 dan seterusnya ini adalah jumlah external

entity dan data flow yang terkait dengan external entity tersebut harus

dapat dibuat untuk sebuah system adalah ketika suatu proses sudah tidak dapat di pecah lagi.

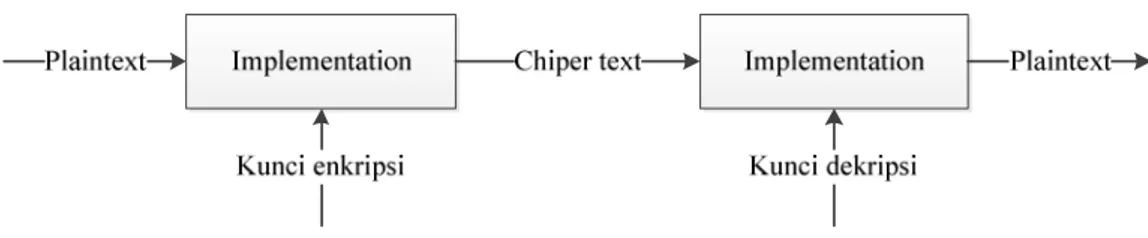

2.4. Kriptografi

Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga.

Schneier (1996) mengemukakan bahwa:

Cryptography is the art and science of keeping messages secure.

Konsep kriptografi sendiri telah lama digunakan oleh manusia misalnya pada peradaban Mesir dan Romawi walau masih sangat sederhana. Prinsip-prinsip yang mendasari kriptografi yakni :

a. Confidentiality (kerahasiaan) yaitu layanan agar isi pesan yang dikirimkan tetap rahasia dan tidak diketahui oleh pihak lain (kecuali pihak pengirim, pihak penerima / pihak-pihak memiliki ijin). Umumnya hal ini dilakukan dengan cara membuat suatu algoritma matematis yang mampu mengubah data hingga menjadi sulit untuk dibaca dan dipahami.

b. Data integrity (keutuhan data) yaitu layanan yang mampu mengenali/mendeteksi adanya manipulasi (penghapusan, pengubahan atau penambahan) data yang tidak sah (oleh pihak lain).

c. Authentication (keotentikan) yaitu layanan yang berhubungan dengan identifikasi. Baik otentikasi pihak-pihak yang terlibat dalam pengiriman data maupun otentikasi keaslian data/informasi.

d. Non-repudiation (anti-penyangkalan) yaitu layanan yang dapat mencegah suatu pihak untuk menyangkal aksi yang dilakukan sebelumnya (menyangkal bahwa pesan tersebut berasal dirinya).

Berbeda dengan kriptografi klasik yang menitikberatkan kekuatan pada kerahasiaan algoritma yang digunakan (yang artinya apabila algoritma yang digunakan telah diketahui maka pesan sudah jelas "bocor" dan dapat diketahui isinya oleh siapa saja yang mengetahui algoritma tersebut), kriptografi modern lebih menitikberatkan pada kerahasiaan kunci yang digunakan pada algoritma tersebut (oleh pemakainya) sehingga algoritma tersebut dapat saja disebarkan ke kalangan masyarakat tanpa takut kehilangan kerahasiaan bagi para pemakainya.

Berikut adalah istilah-istilah yang digunakan dalam bidang kriptografi :

a. Plaintext (M) adalah pesan yang hendak dikirimkan (berisi data asli).

b. Ciphertext (C) adalah pesan ter-enkrip (tersandi) yang merupakan hasil enkripsi. c. Enkripsi (fungsi E) adalah proses pengubahan plaintext menjadi ciphertext. d. Dekripsi (fungsi D) adalah kebalikan dari enkripsi yakni mengubah ciphertext

menjadi plaintext, sehingga berupa data awal/asli.

e. Kunci adalah suatu bilangan yang dirahasiakan yang digunakan dalam proses enkripsi dan dekripsi.

Kriptografi itu sendiri terdiri dari dua proses utama yakni proses enkripsi dan proses dekripsi. Seperti yang telah dijelaskan di atas, proses enkripsi mengubah plaintext menjadi ciphertext (dengan menggunakan kunci tertentu) sehingga isi informasi pada pesan tersebut sukar dimengerti.

Gambar 2.3 Diagram proses enkripsi dan dekripsi (Sumber: Dasar Kriptografi, 2006, Hal. 2)

Peranan kunci sangatlah penting dalam proses enkripsi dan dekripsi (di samping pula algoritma yang digunakan) sehingga kerahasiaannya sangatlah penting, apabila kerahasiaannya terbongkar, maka isi dari pesan dapat diketahui.

Secara matematis, proses enkripsi merupakan pengoperasian fungsi E (enkripsi) menggunakan e (kunci enkripsi) pada M (plaintext) sehingga dihasilkan C

(ciphertext), notasinya :

Ee(M) = C

Rumus 2.1

Sedangkan untuk proses dekripsi, merupakan pengoperasian fungsi D (dekripsi) menggunakan d (kunci dekripsi) pada C (ciphertext) sehingga dihasilkan M (plaintext), notasinya :

Dd(C) = M

Rumus 2.2

Sehingga dari dua hubungan di atas berlaku :

Dd(Ee(M)) = M

2.5. Steganografi

Steganografi adalah seni dan ilmu menulis pesan tersembunyi atau menyembunyikan pesan dengan suatu cara sehingga selain si pengirim dan si penerima, tidak ada seorangpun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia. Sebaliknya, kriptografi menyamarkan arti dari suatu pesan, tapi tidak menyembunyikan bahwa ada suatu pesan. Kata "steganografi" berasal dari bahasa Yunani steganos, yang artinya “tersembunyi atau terselubung”, dan

graphein, “menulis”.

Sellars (1996) mengatakan:

Steganography, from the Greek, means covered, or secret writing.

Kini, istilah steganografi termasuk penyembunyian data digital dalam berkas-berkas (file) komputer. Contohnya, si pengirim mulai dengan berkas gambar biasa, lalu mengatur warna setiap pixel ke-100 untuk menyesuaikan suatu huruf dalam alphabet (perubahannya begitu halus sehingga tidak ada seorangpun yang menyadarinya jika ia tidak benar-benar memperhatikannya).

Pada umumnya, pesan steganografi muncul dengan rupa lain seperti gambar, artikel, daftar belanjaan, atau pesan-pesan lainnya. Pesan yang tertulis ini merupakan tulisan yang menyelubungi atau menutupi. Contohnya, suatu pesan bisa disembunyikan dengan menggunakan tinta yang tidak terlihat di antara garis-garis yang kelihatan.

Teknik steganografi meliputi banyak sekali metode komunikasi untuk menyembunyikan pesan rahasia (teks atau gambar) di dalam berkas-berkas lain yang mengandung teks, image, bahkan audio tanpa menunjukkan ciri-ciri perubahan yang nyata atau terlihat dalam kualitas dan struktur dari berkas semula. Metode ini termasuk tinta yang tidak tampak, microdots, pengaturan kata, tanda tangan digital, jalur tersembunyi dan komunikasi spektrum lebar.

Tujuan dari steganografi adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya, kebanyakan pesan disembunyikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar yang terlihat tidak berbahaya. Perubahan ini bergantung pada kunci (sama pada kriptografi) dan pesan untuk disembunyikan. Orang yang menerima gambar kemudian dapat menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.

Pada metode steganografi cara ini sangat berguna jika digunakan pada cara steganografi komputer karena banyak format berkas digital yang dapat dijadikan media untuk menyembunyikan pesan. Format yang biasa digunakan di antaranya :

a. Format image : bitmap (bmp), gif, pcx, jpeg, dll. b. Format audio : wav, voc, mp3, dll.

Kelebihan steganografi jika dibandingkan dengan kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain. Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganografi dan kriptografi digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.

Sebuah pesan steganografi (plaintext), biasanya pertama-tama dienkripsikan dengan beberapa arti tradisional, yang menghasilkan ciphertext. Kemudian, covertext dimodifikasi dalam beberapa cara sehingga berisi ciphertext, yang menghasilkan stegotext. Contohnya, ukuran huruf, ukuran spasi, jenis huruf, atau karakteristik covertext lainnya dapat dimanipulasi untuk membawa pesan tersembunyi; hanya penerima (yang harus mengetahui teknik yang digunakan) dapat membuka pesan dan mendekripsikannya.

2.5.1. Metode Steganografi

Kebanyakan algoritma steganografi menggunakan sebuah kombinasi dari bidang jenis teknik untuk melakukan sebuah tugas dalam penyelubungan pesan rahasia dalam sebuah selubung berkas. Sebuah program steganografi dibutuhkan untuk melakukan hal-hal berikut (baik implisit melalui suatu perkiraan maupun eksplisit melalui sebuah perhitungan), menemukan kelebihan bits dalam selubung file yang dapat digunakan untuk menyelubungi pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyelubungi data dan penyelubungan data dalam bits dipilih sebelumnya.

Ada empat jenis metode Steganografi, yaitu :

1. Least Significant Bit Insertion (LSB)

Metoda yang digunakan untuk menyembunyikan pesan pada media digital tersebut berbeda-beda. Contohnya, pada berkas image pesan dapat disembunyikan dengan menggunakan cara menyisipkannya pada bit rendah atau bit yang paling kanan (LSB) pada data pixel yang menyusun

file tersebut. Pada berkas bitmap 24 bit, setiap pixel (titik) pada gambar

tersebut terdiri dari susunan tiga warna merah, hijau dan biru (RGB) yang masing-masing disusun oleh bilangan 8 bit (byte) dari 0 sampai 255 atau dengan format biner 00000000 sampai 11111111. Dengan demikian, pada setiap pixel berkas bitmap 24 bit kita dapat menyisipkan 3 bit data.

Kekurangan dari LSB Invertion : Dapat diambil kesimpulan dari contoh 8 bit pixel, menggunakan LSB Insertion dapat secara drastis mengubah unsur pokok warna dari pixel. Ini dapat menunjukkan perbedaan yang nyata dari cover image menjadi stego image, sehingga tanda tersebut menunjukkan keadaan dari steganografi. Variasi warna kurang jelas dengan 24 bit image, bagaimanapun file tersebut sangatlah besar. Antara 8 bit dan 24 bit image mudah diserang dalam pemrosesan image, seperti

cropping (kegagalan) dan compression (pemampatan).

Keuntungan dari LSB Insertion : Keuntungan yang paling besar dari algoritma LSB ini adalah cepat dan mudah. Dan juga algoritma tersebut memiliki software steganografi yang mendukung dengan bekerja di antara unsur pokok warna LSB melalui manipulasi pallete (lukisan).

2. Algorithms and Transformation

Algoritma compression adalah metode steganografi dengan menyembunyikan data dalam fungsi matematika. Dua fungsi tersebut adalah Discrete Cosine Transformation (DCT) dan Wavelet Transformation. Fungsi DCT dan Wavelet yaitu mentransformasi data dari

satu tempat (domain) ke tempat (domain) yang lain. Fungsi DCT yaitu mentransformasi data dari tempat spatial (spatial domain) ke tempat frekuensi (frequency domain).

3. Redundant Pattern Encoding

Redundant Pattern Encoding adalah menggambar pesan kecil pada

kebanyakan gambar. Keuntungan dari metode ini adalah dapat bertahan dari cropping (kegagalan). Kerugiannya yaitu tidak dapat menggambar pesan yang lebih besar.

4. Spread Spectrum method

Spread Spectrum steganografi terpencar-pencar sebagai pesan yang diacak

(encrypted) melalui gambar (tidak seperti dalam LSB). Untuk membaca suatu pesan, penerima memerlukan algoritma yaitu crypto-key dan

stego-key. Metode ini juga masih mudah diserang yaitu penghancuran atau

pengrusakan dari kompresi dan proses image (gambar).

2.5.2. Steganalisis dan Stegosystem

Seperti Kriptografi dan Kriptanalisis, Steganalisis didefinisikan sebagai suatu seni dan ilmu dalam mendeteksi informasi tersembunyi. Sebagai tujuan dari

steganografi adalah untuk merahasiakan keberadaan dari sebuah pesan rahasia, satu keberhasilan penyerangan pada sebuah sistem steganografi terdiri dari pendeteksian bahwa sebuah berkas yang diyakini berisikan data terselubung. Seperti dalam Kriptanalisis, diasumsikan bahwa sistem steganografi telah diketahui oleh si penyerang. Maka dari itu, keamanan dari sistem steganografi bergantung hanya pada fakta bahwa kunci rahasia tidak diketahui oleh si penyerang.

Stegosystem di sini berisi tentang penyerangan-penyerangan yang

dilakukan terhadap suatu sistem steganografi, sebuah perbedaan penting harus dibuat di antara penyerangan-penyerangan pasif di mana penyerang hanya dapat memotong data, dan penyerangan-penyerangan aktif di mana penyerang juga dapat memanipulasi data. Gambar di bawah ini menunjukkan sebuah diagram untuk menjelaskan sistem stego. Lingkaran-lingkaran menunjukkan tempat-tempat penyerang yang berpotensi memiliki jalan masuk ke satu atau lebih dari tempat-tempat tersebut akibat penyerangan-penyerangan yang berbeda jenis, dan juga berfungsi untuk melakukan sebuah penyerangan aktif. Jika lingkaran tidak terisi, penyerang hanya dapat melakukan penyerangan pasif yaitu menghalangi memotong data.

Penyerangan-penyerangan berikut memungkinkan dalam model dari stegosistem ini :

a. Stego-Only-Attack (Penyerangan hanya Stego). Penyerang telah menghalangi stego data dan dapat menganalisisnya.

b. Stego-Attack (Penyerangan Stego). Pengirim telah menggunakan cover yang sama berulangkali untuk data terselubung. Penyerang memiliki berkas stego yang berasal dari cover file yang sama. Dalam setiap berkas stego tersebut, sebuah pesan berbeda disembunyikan.

c. Cover-Stego-Attack (Penyerangan selubung Stego). Penyerang telah menghalangi berkas stego dan mengetahui cover file mana yang digunakan untuk menghasilkan berkas stego ini. Ini menyediakan sebuah keuntungan melalui penyerangan stego-only untuk si penyerang.

d. Manipulating the stego data (Memanipulasi data stego). Penyerang memiliki kemampuan untuk memanipulasi data stego. Jika penyerang hanya ingin menentukan sebuah pesan disembunyikan dalam berkas stego ini, biasanya ini tidak memberikan sebuah keuntungan, tapi memiliki kemampuan dalam memanipulasi data stego yang berarti bahwa si penyerang mampu memindahkan pesan rahasia dalam data stego (jika ada). e. Manipulating the cover data (Memanipulasi data terselubung). Penyerang

dapat memanipulasi data terselubung dan menghalangi hasil data stego. Ini dapat membuat tugas dalam menentukan apakah data stego berisikan sebuah pesan rahasia lebih mudah bagi si penyerang.

2.6. Metode Least Significant Bit

Least significant bit adalah bagian dari barisan data biner (basis dua) yang

mempunyai nilai paling tidak berarti/paling kecil. Letaknya adalah paling kanan dari barisan bit. Sedangkan most significant bit adalah sebaliknya, yaitu angka yang paling berarti/paling besar dan letaknya disebelah paling kiri.

Contohnya adalah bilangan biner dari 255 adalah 11111111 (kadang-kadang diberi huruf b pada akhir bilangan menjadi 1111 1111b). Bilangan tersebut dapat berarti :

Formula 2.1 Formula bilangan biner

Dari barisan angka 1 di atas, angka 1 paling kanan bernilai 1, dan itu adalah yang paling kecil. Bagian tersebut disebut dengan least significant bit (bit yang paling tidak berarti), sedangkan bagian paling kiri bernilai 128 dan disebut dengan most significant bit (bit yang paling berarti).

Least significant bit sering kali digunakan untuk kepentingan penyisipan

data ke dalam suatu media digital lain, salah satu yang memanfaatkan Least N = Σra* 2(a-1) 1111 1111 = (1*27) + (1*26) + (1*25) + (1*24) + (1*23) + (1*22) + (1*21) + (1*20) 1111 1111 = 128 + 64 + 32 + 16 + 8 + 4 + 2 + 1 1111 1111 = 255 Dimana : N = Bilangan Biner

r = Digit bilangan biner ke-a a = ordo biner (1 ke n)

significant bit sebagai metode penyembunyian adalah steganografi audio dan

gambar.

Metode yang digunakan untuk penyembunyian pesan rahasia pada aplikasi ini adalah dengan cara menyisipkan pesan ke dalam bit rendah (least significant

bit) pada data pixel yang menyusun file gambar BMP 24 bit tersebut.

Pada file gambar BMP 24 bit setiap pixel pada gambar terdiri dari susunan tiga warna yaitu merah, hijau, biru (RGB) yang masing-masing disusun oleh bilangan 8 bit (1 byte) dari 0 sampai 255 atau dengan format biner 00000000 sampai 11111111. Sebagai contoh file gambar BMP 24 bit dengan warna merah murni dalam format biner akan terlihat sebagai berikut :

Gambar 2.4 Deret biner pada pixel berwarna merah murni

Sedangkan untuk warna hijau murni dalam format biner akan terlihat sebagai berikut :

Sedangkan untuk warna biru murni dalam format biner akan terlihat sebagai berikut :

Gambar 2.6 Deret biner pada pixel berwarna biru murni

Dari uraian di atas dapat dilihat bahwa informasi dari warna biru berada pada bit pertama sampai bit delapan, dan informasi warna hijau berada pada bit sembilan sampai dengan bit 16, sedangkan informasi warna merah berada pada bit 17 sampai dengan bit 24.

Metode penyisipan LSB (least significant bit) ini adalah menyisipi pesan dengan cara mengganti bit ke 8, 16 dan 24 pada representasi biner file gambar dengan representasi biner pesan rahasia yang akan disembunyikan. Dengan demikian pada setiap pixel file gambar BMP 24 bit dapat disisipkan 3 bit pesan, misalnya terdapat data raster original file gambar adalah sebagai berikut :

00100111 11101001 11001000 00100111 11001000 11101001 11001000 00100111 11101001

Sedangkan representasi biner huruf A adalah 01000001, dengan menyisipkannya ke dalam pixel di atas maka akan dihasilkan

00100110 11101001 11001000 00100110 11001000 11101000 11001000 00100111 11101001

Terlihat pada bit kedelapan, enambelas dan 24 diganti dengan representasi biner huruf A, dan hanya tiga bit rendah yang berubah (cetak tebal), untuk penglihatan mata manusia sangatlah mustahil untuk dapat membedakan warna pada file gambar yang sudah diisi pesan rahasia jika dibandingkan dengan file gambar asli sebelum disisipi dengan pesan rahasia.

2.7. Media Online

Definisi media online menurut BusinessDictionary adalah:

Digital media, which includes photos, video and music, distributed over the Internet, which are either non-copyrighted or copyrighted materials provided either freely or for a fee.

Dari definisi di atas, media online merupakan media digital yang didistribusikan melalui internet. Dimana media digital ini adalah bentuk dari media elektronik yang tersimpan dalam bentuk digital. Media digital ini dapat merujuk pada aspek penyimpanannya dan media transmisi (contohnya hard disk

drive atau jaringan komputer) dari informasi atau menuju “end product”, seperti

video digital, augmented reality, sinyal digital atau seni digital.

Media online atau dapat disebut internet media dapat mengambil berbagai macam bentuk, tetapi secara garis besar dapat digolongkan menjadi tiga kelompok:

a) E-zines or electronic magazines, like Slate and Salon. Often, an E-zine

operates as both a Web site from which content is "pulled" by visitors and as a subscription service through which content is "pushed" to subscribers by regular e-mail, usually on a daily or weekly basis.

b) E-mail newsletters or electronic newsletters. Yahoo! Delivers and

newslinx. E-mail newsletters use only the "push" approach. They can be stand-alone publications or used to promote content on a linked Web site.

c) News sites of traditional "brick-and-mortar" publications or

broadcasters, such as MSNBC.com, CNN.com, NYTimes.com,

WashingtonPost.com and online versions of local newspapers and magazines. Most major media outlets now have a Web presence. Articles that are printed or broadcast off-line sometimes differ from the online versions because different staffs and resources are involved in each, although there have been some staff consolidations in recent months.

Selain dari tiga kategori di atas, terdapat kategori yang berkembang dengan pesat beberapa tahun ini, yang dikenal dengan nama Social Media. Andeas (2010) mengatakan bahwa:

Social media adalah istilah yang digunakan untuk memayungi berbagai aktivitas dan interaksi sosial yang memanfaatkan teknologi internet, khususnya web 2.0.

Social media ini turut serta dalam menyumbang transaksi media online.

Dimana setiap harinya, jutaan user dari social media bertukar informasi berupa teks, gambar, suara dan video. Interaksi antar user inilah yang mendorong semakin berkembangnya media online.

Social media sendiri dapat digolongkan menjadi beberapa kategori :

1) Communication a. Blog b. Microblog c. Social Networking d. Forum 2) Collaboration a. Wiki b. Social Bookmark c. Social News d. Writing 3) Multimedia

a. Image and Photo Sharing b. Video Sharing

c. Audio and Music Sharing d. Design and Contest

4) Lain-lain a. Reviews

b. Question and Answer c. Map and Directory d. Games

Tujuan dari dibuatnya media online ini adalah kemudahan untuk pendistribusiannya, dimana dengan media online ini diharapkan kecepatan dan keamanan pengiriman media dapat tercapai.

39

3. Analisis Sistem 3.1. Analisis Sistem

Analisis sistem ini merupakan penguraian dari suatu sistem pengembangan aplikasi steganografi, dengan maksud untuk mengidentifikasi dan mengevaluasi permasalahan-permasalahan, kesempatan-kesempatan, hambatan-hambatan dan kebutuhan-kebutuhan yang diharapkan.

Tahap analisis ini merupakan tahap uuntuk menganalisis data dengan mengklasifikasi data yang telah di dapat dari tahap sebelumnya.

3.1.1 Analisis Permasalahan

Dalam sistem yang akan dibuat, masalah yang akan dikaji adalah sebagai berikut : “Cara untuk menyisipkan dan mengekstrak pesan dari dalam media

gambar sesuai dengan pesan yang disisipkan”.

3.1.2 Sistem Yang Akan Dibuat

Dalam sistem yang akan dibangun, aplikasi steganografi yang dibuat akan mampu untuk menyisipkan pesan berupa teks dan mengekstraknya kembali sesuai dengan pesan teks yang disisipkan kedalam file gambar.

3.2. Analisis Kebutuhan

Merupakan tahap persiapan, dimana pada tahap ini dilakukan studi literatur dan perbandingan dengan tujuan untuk mengidentifikasi hal-hal yang berkaitan dengan sistem yang akan dikembangkan.

3.2.1 Spesifikasi Rancangan IPOSC

Rancangan IPOSC (Input Process Output Storage Control) merupakan suatu rancangan yang dikemukakan oleh Sandra Donaldson Dewitz dengan tahapan-tahapan sebagai berikut :

3.2.2 Perancangan Input

Masukan merupakan awal dimulainya suatu proses informasi. Bahan mentah dari informasi adalah pesan yang akan dikirimkan user kepada user lain.

Dalam aplikasi ini yang didefinisikan sebagai input dibagi menjadi dua kategori :

1. Input pada Proses Embedding Pesan :

a. File Gambar

b. File Teks yang berisi informasi

2. Input pada Proses Extracting Pesan adalah File Stegotext

3.2.3 Perancangan Process

Rancangan ini menyangkut proses-proses yang terlibat dalam pengembangan aplikasi steganografi, yaitu :

1. Embedding Pesan

Di dalamnya terdapat dua buah proses turunan, yaitu : a. Cek Data

2. Ekstraksi Pesan

Di dalamnya terdapat dua buah proses turunan, yaitu : a. Cek Stegotext

b. Extract Teks

Berikut merupakan flow chart dari rancangan proses Embedding Pesan :

Pada flow chart proses Embedding Pesan, proses dimulai dengan user membuka covertext, yaitu file gambar yang akan digunakan untuk menyembunyikan pesan. Bila file gambar yang digunakan berupa file bitmap (*.bmp) maka akan dilakukan proses cek fleck, yaitu proses untuk mengetahui apakan pada file tersebut sudah terdapat pesan rahasia sebelumnya, bila terdapat

fleck maka file gambar akan ditolak, dan proses dimulai dari awal kembali.

Berbeda dengan file bitmap, bila user membuka file JPG (*.jpg, *.jpeg) maka file akan terlebih dahulu di convert ke file bitmap. Setelah user membuka

file gambar, user dapat mengisi pesan, dan memutuskan apakah proses sisip pesan

akan dijalankan atau tidak. Bila proses sisip pesan dijalankan maka akan ada

dialog simpan gambar, bila disimpan gambar akan tersimpan sebagai stegotext,

Berikut merupakan flow chart dari rancangan proses Ekstraksi Pesan :

Gambar 3.2 Flow chart proses Ekstraksi Pesan

Pada flow chart proses Ekstraksi Pesan, proses dimulai dengan user membuka file gambar yang berisi pesan (stegotext). Proses selanjutnya setelah

stegotext dibuka adalah cek fleck, bila tidak terdapat fleck maka file gambar akan

ditolak. Proses selanjutnya adalah mengkstrak pesan. Setelah pesan di ekstrak maka proses berakhir, dan proses dapat diulang kembali untuk membuka pesan pada stegotext lain.

3.2.4 Perancangan Output

Keluaran atau Output dari sebuah sistem merupakan hal yang penting bagi

user dalam menentukan digunakan tidaknya sistem tersebut. Dalam menentukan

format keluaran diperlukan kecermatan, ketelitian, dan kesabaran dengan harapan keluaran yang dihasilkan merupaka informasi-informasi yang akurat, releval dan mudah dimengerti oleh para pengguna.

Output yang akan dihasilkan dari aplikasi steganografi dibagi menjadi dua

kategori :

1. Output pada Proses Embedding Pesan adalah Stegotext.

2. Output pada Proses Extracting Pesan adalah File Teks dan File

Gambar.

3.2.5 Sasaran Sistem Yang Dibutuhkan

Sasaran dari sistem ini adalah pembuktian metode Least Significant Bit (LSB) dengan mengaplikasikannya kedalam aplikasi steganografi gambar. Sistem yang akan dikembangkan merupakan sebuah aplikasi steganografi gambar yang berfungsi untuk menyembunyikan informasi berupa teks (tulisan) ke dalam sebuah file gambar BMP atau JPG dan kemudian mengekstraknya kembali. Adapun sasaran yang dibutuhkan adalah sebagai berikut :

1. Dapat memberikan kemudahan kepada user untuk menggunakan aplikasi steganografi gambar.

2. Dapat meningkatkan keamanan data dengan cara menyisipkan informasi pada media gambar melalui aplikasi steganografi gambar.

3.2.6 Ruang Lingkup Sistem

Ruang lingkup dari sistem yang akan dibuat ini mencakup :

1. User dapat menggunakan aplikasi ini untuk menyisipkan informasi

berupa teks ke dalam file gambar.

2. User dapat menggunakan aplikasi ini untuk mengekstrak informasi

yang terkandung di dalam file gambar.

3.2.7 Evaluasi Kelayakan

Tujuan dari evaluasi kelayakan yaitu melakukan pengkajian untuk menilai apakah sistem yang dikembangkan akan layak untuk digunakan atau tidak. Evaluasi kelayakan yang akan dilakukan meliputi teknik dan kelayakan operasi sebagai berikut :

1. Kelayakan teknik, yaitu sistem yang akan dibangun harus memiliki kemudahan untuk dioperasikan.

2. Kelayakan operasi yaitu sistem yang akan dibangun harus memiliki kemampuan untuk menghasilkan performa yang baik dan lebih efisien serta tersedianya personil yang mampu untuk mengopersikan sistem tersebut.