ANALISIS KEAMANAN PENERAPAN PROTOKOL

LAYANAN PRIVASI SUARA PADA JARINGAN

PSTN PT TELKOM INDONESIA

IRMA ANGGRAENI

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI TESIS DAN

SUMBER INFORMASI SERTA PELIMPAHAN HAK CIPTA

Dengan ini saya menyatakan bahwa tesis berjudul Analisis Keamanan Penerapan Protokol Layanan Privasi Suara pada Jaringan PSTN PT Telkom adalah benar karya saya dengan arahan dari komisi pembimbing dan belum diajukan dalam bentuk apa pun kepada perguruan tinggi mana pun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir tesis ini.Dengan ini saya melimpahkan hak cipta dari karya tulis saya kepada Institut Pertanian Bogor.

Bogor, September 20152014

RINGKASAN

IRMA ANGGRAENI. Analisis Keamanan Penerapan Protokol Layanan Privasi Suara Pada Jaringan PSTN PT Telkom Indonesia. Dibimbing oleh SUGI GURITMAN, dan HERU SUKOCO.

Perkembangan teknologi informasi dan komunikasi yang semakin pesat adalah tantangan tersendiri bagi perusahaan atau organisasi yang mengandalkan teknologi dalam melakukan kebutuhannya sehari hari. Salah satunya adalah komunikasi yang memiliki dampak besar pada bisnis dan tentunya menginginkan untuk berkomunikasi data dengan keamanan yang tinggi. Keamanan sangat penting bagi personal, organisasi, perusahaan, militer dan lainnya dalam jaringan. Bagi perusahaan atau organisasi jatuhnya informasi ke tangan pihak lain dapat menimbulkan kerugian bagi pemilik informasi. Untuk itu keamanan dari informasi yang digunakan harus terjamin dalam batas yang dapat diterima. Selain dari itu, keamanan informasi harus menjadi perhatian utama bagi pihak yang menyelenggarakan suatu hubungan komunikasi untuk melindungi informasi para pelanggannya. Salah satu pihak ini adalah PT Telkom sebagai pemilik jaringan PSTN di Indonesia. Solusi yang dapat dilakukan adalah dengan menerapkan sebuah layanan privasi suara yang diajukan oleh Sharif dan Wijakesera pada tahun 2003.

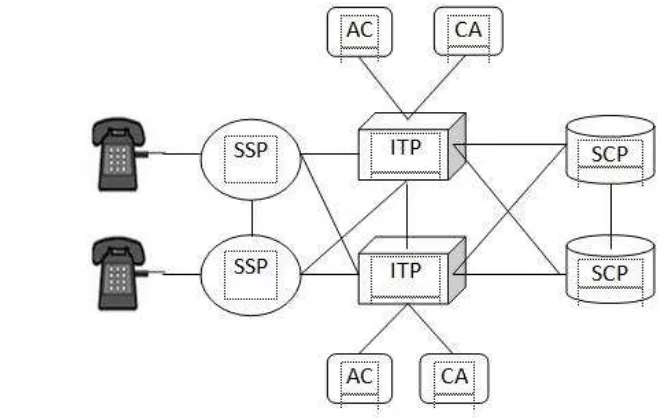

Untuk mencapai implementasi nyata dari suatu layanan maka dibuatlah sebuah protokol. Sebuah desain protokol harus mampu memberikan jaminan keamanan sesuai tujuan, sehingga perlu dilakukan analisis keamanan pada protokol tersebut. Pada penelitian ini dilakukan analisis keamanan dengan menggunakan metode logika Burrow Abadi dan Needham (BAN). Tahapan dalam penelitian ini terdiri atas analisis permasalahan, pembuatan arsitektur, analisis kebutuhan protokol, formalisasi protokol, dan analisis menggunakan logika Burrow Abadi Needham (BAN). Berdasarkan analisis permasalahan diketahui bahwa PT Telkom belum menyediakan layanan privasi suara pada jaringan PSTN yang ada saat ini. Arsitektur yang diajukan adalah dengan memasang certificate authority (CA) dan authentication center (AC) pada sebuah server signalling yang ada pada jaringan Signalling system 7 over Internet Protocol (SS7 oIP) yaitu Internet Transfer Point (ITP) atau pada Signalling Transport Point (STP) pada jaringan SS7 tradisional. Indonesia memiliki 24 node STP/ITP yang beroperasi dalam melayani komunikasi jaringan PSTN, oleh karena itu pada setiap node dipasang dua server tambahan yaitu CA dan AC.

Proses analisis kebutuhan menghasilkan bahwa untuk menerapkan layanan ini PT Telkom harus membuat dan menerbitkan telepon yang memiliki kemampuan kriptografi, menjadi CA, serta membuat layanan Interactive Voice Response (IVR). Algoritme yang diajukan dalam proses otentikasi ini adalah algoritme Rivest Shamir Adleman (RSA) karena dapat digunakan dalam proses enkripsi kunci simetris sekaligus juga digunakan untuk proses penandaan digital pada sertifikat digital. Analisis menggunakan logika BAN memberikan hasil bahwa protokol layananan privasi suara ini dapat memberikan otentikasi telepon, otentikasi pelanggan dan kerahasiaan dalam berkomunikasi.

SUMMARY

IRMA ANGGRAENI. Security Analysis of Voice Privacy Protocol Application On PSTN Network PT Telkom Indonesia. Supervised by SUGI GURITMAN, and HERU SUKOCO

The development of information and communication technology which is increasing rapidly becomes a challenge for companies or organizations that rely on technology to do their daily needs. One of them is communication, which has a huge impact on business. Security is very important for personal, organizational, corporate, military and others in a network. For a company or organization, the falling of information into the hands of others can cause harm to the owner of the information. Therefore, security of the information should be guaranteed within acceptable limits. Security of the information should also be a major concern for those who hold a relationship of communication to protect the information of its customers. One of them is PT Telkom as the owner of the Public Switch Telephone Network (PSTN) in Indonesia. Solutions that can be done is by applying a voice privacy service proposed by Sharif and Wijasekera in 2003.

The aim of this study is to apply the voice privacy services that has been made by Sharif and Wijasekera on the PSTN network of PT Telkom Indonesia. A protocol made in order to achieve real implementation of a service, A protocol design is able to provide security, so it is necessary to analyze the security protocol. In this research, Burrow Abadi and Needham (BAN) logic is used to analyze the security. This study consisted of some steps such as problems analysis, architecture development, protocols requirements analysis, protocol formalization and BAN logic analysis. Based on the analysis of the issue, it is known that PT Telkom has not provided a voice privacy service on current PSTN networks. The proposed architecture is to install a certificate authority (CA) and an authentication center (AC) on a server that exists on the Signalling System 7 over Internet Protocol (SS7 oIP) network, that is the Internet Transfer Point (ITP) or Signalling Transport Point (STP) in traditional SS7 networks. Indonesia has 24 STP/ITP nodes that operates in serving the PSTN communications network, therefore on each node, two additional servers CA and AC, are installed.

© Hak Cipta Milik IPB, Tahun 2011

Hak Cipta Dilindungi Undang-Undang

Dilarang mengutip sebagian atau seluruh karya tulis ini tanpa mencantumkan atau menyebutkan sumbernya. Pengutipan hanya untuk kepentingan pendidikan, penelitian, penulisan karya ilmiah, penyusunan laporan, penulisan kritik, atau tinjauan suatu masalah; dan pengutipan tersebut tidak merugikan kepentingan IPB

Tesis

sebagai salah satu syarat untuk memperoleh gelar Magister Komputer

pada

Program Studi Ilmu Komputer

ANALISIS KEAMANAN PENERAPAN PROTOKOL

LAYANAN PRIVASISUARA PADA JARINGAN

PSTN PT TELKOM INDONESIA

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

BOGOR

2015

PRAKATA

Puji dan syukur penulis panjatkan kepada Allah subhanahu wa ta’ala atas segala karunia-Nya sehingga karya ilmiah ini berhasil diselesaikan. Tema yang dipilih dalam penelitian yang dilaksanakan sejak bulan November 2014 ini ialah sistem pakar, dengan judul Analisis Keamanan Penerapan Protokol Layanan Privasi Suara pada Jaringan PSTN PT Telkom Indonesia.

Terima kasih penulis ucapkan kepada Bapak Dr Sugi Guritman dan DrEng Heru Sukoco, S.Si MT selaku pembimbing yang telah banyak meluangkan waktu untuk membimbing, mengarahkan serta memberi saran kepada penulis sampai selesainya penelitian ini.

Penulis juga mengucapkan terimakasih kepada:

1. Dr Ir Agus Buono, MSi, MKom selaku Ketua Departemen Ilmu Komputer danjuga sebagai penguji luar komisi pada ujian tesis.

2. Dr Eng Wisnu Ananta Kusuma, ST MT selaku Ketua Program Studi MagisterIlmu Komputer.

3. Seluruh dosen dan staf pegawai tata usaha Departemen Ilmu Komputer. 4. Bapak Petrus Heru dari PT Telkom yang telah membantu memberikan

informasi yang dibutuhkan oleh penulis dalam penelitian ini.

5. Kepada kedua orang tua (Mama dan Papa), suami atas cinta kasih dan dukungannya tiada henti kepada penulis, serta seluruh keluarga, atas segala doa dan kasih sayangnya.

6. Laboratorium NCC yang telah menjadi tempat bernaung untuk mengerjakan penelitian ini dan ruang diskusi S2.

7. Rekan NCC dan satu bimbingan, Annisa, Riva, Mulyati, Fuzy, Ibu Puspa serta teman satu angkatan Ilmu Komputer 2013 yang selalu bersama penulis selama dua tahun menimba ilmu di kampus tercinta.

Semoga segala bantuan, bimbingan, dan motivasi yang telah diberikan kepadapenulis senantiasa mendapat balasan dari Allah SWT. Semoga penulisan tesis ini dapat bermanfaat untuk kita semua. Kritik dan saran sangat penulis harapkan demi kesempurnaan karya ini di kemudian hari

DAFTAR ISI

DAFTAR GAMBAR iv

1 PENDAHULUAN 1

Latar Belakang 1

Perumusan Masalah 2

Tujuan Penelitian 2

Manfaat Penelitian 3

Ruang Lingkup Penelitian 3

2 TINJAUAN PUSTAKA 3

Protokol Layanan Privasi Suara 3

Kriptografi kunci publik 6

Certification authority (CA) 6

Kriptografi kunci simetris 7

Mekanisme pembangkitan kunci RSA 7

Signalling system 7 over IP 9

Logika BAN 10

3 METODE 12

Analisis masalah 12

Membuat arsitektur yang diajukan 12

Formalisasi protokol 14

Analisis ancaman dan keamanan 14

4 HASIL DAN PEMBAHASAN 15

Penerapan protokol privasi suara pada jaringan PSTN di Indonesia 15

Formalisasi protokol 17

Analisis menggunakan logika BAN 20

5 SIMPULAN DAN SARAN 30

DAFTAR PUSTAKA 31

DAFTAR GAMBAR

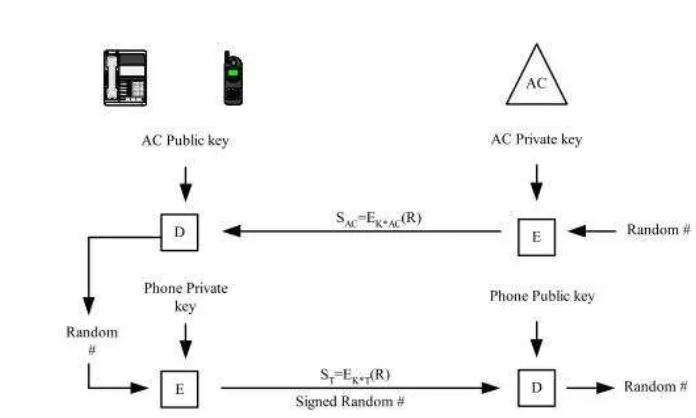

1. skema protokol otentikasi telepon (Sharif dan Wijasekera 2003) 4

2. Skema protokol otentikasi pelanggan (Sharif dan Wijasekera 2003) 5

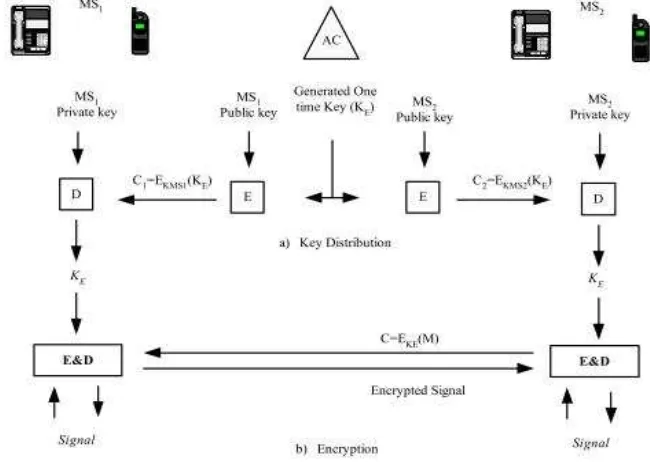

3. Skema pengiriman kunci simetris (Sharif dan Wijasekera 2003) 5

4. Skema kunci publik (Menezes et al 1996) 6

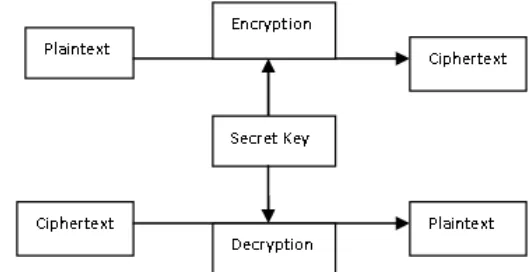

5. Proses enkripsi dekripsi (Kumar dan Thakur 2011) 7

6. Persiapan pembangkitan kunci (Barker.E et al 2009) 8

7. Arsitektur SS7 over IP PT. Telkom (Suhariyanto,Telkom 2015) 9

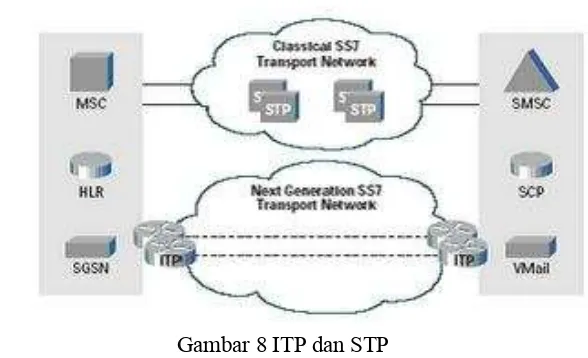

8. ITP dan STP 10

9. Protokol stack SS7 (Suhariyanto, Telkom 2015) 13

10. perbedaan protokol stack SS7 tradisional dan SS7 over IP 13

11. Arsitektur yang diusulkan 15

12. Formalisasi skema protokol otentikasi telepon 18

13. Formalisasi skema protokol otentikasi pelanggan 19

14. Formalisasi protokol penetapan kunci simetris 20

15. Alur postulat pesan (1) 21

16. Alur postulat pesan (2) 22

17. Alur Postulat pesan (3) 23

18. Alur postulat pesan (4) 25

19. Alur postulat pesan (1) 26

20. Alur postulat pesan (2) 27

21. Alur postulat pesan (1) dan (2) 29

1

PENDAHULUAN

Latar Belakang

Perkembangan teknologi informasi dan komunikasi yang semakin pesat adalah tantangan tersendiri bagi perusahaan atau organisasi yang mengandalkan teknologi dalam melakukan kebutuhannya sehari hari. Salah satunya komunikasi yang memiliki dampak besar pada bisnis dan tentunya menginginkan untuk berkomunikasi data dengan keamanan yang tinggi (Subasree dan Sakthivel, 2010). Menurut Daya.B (2013) faktor keamanan sangat penting bagi personal, organisasi, perusahaan, militer dan lainnya dalam jaringan. Bagi perusahaan atau organisasi jatuhnya informasi ketangan pihak lain dapat menimbulkan kerugian bagi pemilik informasi. Untuk itu keamanan dari informasi yang digunakan harus terjamin dalam batas yang dapat diterima. Oleh karena itu keamanan seharusnya menjadi perhatian utama bagi pihak yang menyelenggarakan suatu hubungan komunikasi untuk melindungi informasi para pelanggannya. Di Indonesia sendiri menurut Kepala BIN (Badan Intelijen Indonesia) yang dikutip dari media BBC Indonesia (2013) bahwa penyadapan terhadap Negara Indonesia semenjak tahun 2007 hingga tahun 2009. Hal ini membuktikan bahwa masih kurangnya layanan keamanan yang diberikan oleh penyedia jasa komunikasi kepada pelanggannya. Salah satu solusi yang bisa dilakukan adalah dengan memberikan suatu layanan kerahasiaan yang bersifat end to end bagi penggunanya.

Sebagian besar teknik yang dilakukan untuk mendapatkan jaminan keamanan dilakukan dengan menggunakan teknik kriptografi. Menurut Xi et al (2010) kriptografi merupakan metode konvensional otentikasi pengguna dan melindungi pesan komunikasi dalam jaringan tidak aman. Menurut Menezes et al (1997) kriptografi adalah studi teknik matematik yang berkaitan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data. Untuk mencapai tujuan keamanan tersebut dilakukan berbagai teknik kriptografi seperti enkripsi, dekripsi, digital signature dan lainnya. Salah satu penelitian yang membuat suatu layanan privasi suara bersifat end to end dilakukan oleh Sharif dan Wijasekera (2004). Mereka membuat suatu protokol layanan privasi suara pada SS7 jaringan PSTN dengan menggunakan kunci asimetrik untuk proses otentikasi dan kunci simetris untuk kerahasiaan dengan menambahkan certificate authority (CA) dan authentication center (AC). Protokol ini dapat melakukan proses otentikasi baik pelanggan maupun perangkat telepon yang digunakan serta menghasilkan layanan yang bersifat end to end kepada pelanggannya. Otentikasi pengguna sangatlah penting sebagai bagian dalam keamanan yaitu entitas yang akan saling melakukan komunikasi haruslah sudah terverifikasi sebelum melakukan percakapan (Yeh et al, 2001). Seperti yang dilakukan oleh Hwang dan Shiau (2005) yang membuat protokol otentikasi key agreement pada multi server dengan tujuan untuk menyediakan proses otentikasi bagi entitas penggunanya dengan menggunakan password.

2

(Lorentz et al 2001). Pada kenyataannya SS7 ini tidak banyak menyediakan keamanan dalam proses pensinyalannya (Lorentz et al 2001). Maka dalam penelitian ini mencoba menerapkan protokol yang dilakukan Sharif dan Wijasekera (2003) pada jaringan PSTN di Indonesia. Protokol tersebut adalah sebuah protokol yang mampu melakukan otentikasi pada pelanggan serta perangkat telepon, namun kekurangan dari protokol ini adalah belum dilakukan analisis secara formal terhdap protokol yang telah dibuat. Menurut Burrow et al (1990) suatu protokol otentikasi adalah dasar dalam system distribusi dan sangat penting untuk meyakini bahwa setiap langkah dalam protokol tersebut adalah benar. Sebuah protokol yang dibuat dimaksudkan agar memberikan layanan keamanan namun jika tidak dirancang dengan benar maka akan terjadi kegagalan (Meadows 1995).

Dalam penelitian ini dilakukan analisis keamanan dengan menggunakan logika Burrow Abadi Needham (BAN). Logika BAN merupakan salah satu metode yang digunakan untuk menganalisis protokol autentikasi, dengan membuktikan kebenaran serta mendeteksi adanya redudansi pada protokol (Wen et al, 2005). Logika ini dapat merepresentasikan secara sederhana namun memiliki tool yang sangat kuat untuk menjelaskan dan juga memvalidasi suatu protokol otentikasi (Sierra et al. 2004).

Pada protokol ini akan menambahkan Authentication Center (AC) dan CA pada jaringan SS7. CA sendiri adalah pihak ketiga yang dipercaya, yang memberikan sertifikat digital dan menyediakan keamanan yang dapat dipercaya oleh pengguna dalam melakukan pertukaran informasi secara elektronik dan memenuhi empat aspek keamanan. Dengan menggunakan CA maka setiap entitas yang berkepentingan dapat saling bertukar kunci publik (Singh dan Agarwal 2010). AC adalah pusat otentikasi yang pada jaringan mobile yang dapat melakukan proses otentikasi dan melakukan proses berbagi data secara rahasia (Veerasamy et al. 2001). AC merupakan entitas yang dapat digunakan untuk melakukan pertukaran kunci otentikasi dalam jaringan serta menjadi salah satu solusi dalam permasalahan pertukaran kunci. Maka dalam penelitian ini, akan diajukan suatu CA yang dibuat oleh pihak Telkom selaku pemilik jaringan PSTN di Indonesia dan juga AC berfungsi untuk melakukan proses otentikasi pada perangkat telepon dan pelanggan.

Perumusan Masalah

Permasalahan yang diangkat dalam penelitian ini adalah bagaimana menerapkan layanan privasi suara dan autentikasi pelanggan, serta autentikasi pesawat telepon pada protokol SS7 over IP di Indonesia yang akan dilakukan pada infrastruktur PSTN di Indonesia.

Tujuan Penelitian

3 Manfaat Penelitian

Manfaat dari penelitian ini adalah untuk memberikan ide dasar terciptanya layanan keamanan privasi suara bagi pelanggan pada jaringan telepon publik di Indonesia.

1. Pelanggan (user) mendapatkan keamanan dalam berkomunikasi. 2. Informasi tidak akan mudah disadap oleh orang lain.

3. Adanya autentikasi perangkat telepon dan nomor pelanggan Ruang Lingkup Penelitian

Adapun ruang lingkup dari penelitian ini adalah:

1. Diasumsikan telah tersedia telepon yang mampu menyediakan layanan kriptografi.

2. Arsitektur yang dibangun hanya berupa prototype.

2

TINJAUAN PUSTAKA

Protokol Layanan Privasi Suara

Sebuah protokol kriptografi biasanya melibatkan beberapa algoritme dan protokol yang dibuat haruslah memenuhi layanan keamanan yang sesuai dengan aspek kriptografi yang dibutuhkan (Menezes et al 1996) yaitu kerahasiaan, integritas data, otentikasi (entitas dan data) serta non repudiasi. Pada layanan komunikasi suara Sharif dan Wijasekera membuat suatu protokol layanan yang bersifat end to end utuk menghasilkan tujuan keamanan diatas. Berikut ini adalah protokol yang telah dibuat

Otentikasi telepon

Pada proses ini digunakan untuk mengetahui apakah telepon yang digunakan benar terdaftar sebagai pelnggan dari layanan privasi suara. Tahapan ditunjukkan pada Gambar 1dengan proses sebagai berikut

a. AC membangkitkan bilangan random (R) kemudian mengenkripsi R dengan menggunakan kunci privat AC (K*AC), SAC= EK*AC(R)

b. AC mengirimkan SAC ke telepon

c. Telepon menerima SAC yang berisi R. Untuk mendapatkan nilai R, maka dilakukan dekripsi menggunakan kunci publik AC (KAC) yang ada di telepon masing masing. R= DKAC (SAC), maka didapatlah nilai R.

d. Setelah T1 dan T2 mendapatkan nilai R, maka keduanya mengirimkan kembali bilangan tersebut ke AC dengan mengenkripsi cara seperti bagian a (contoh: ST = EK*T(R))

4

Gambar 1 skema protokol otentikasi telepon (Sharif dan Wijasekera 2003) Proses otentikasi pelanggan

Dalam proses ini pelanggan akan meminta layanan privasi suara, dan pihak Telkom akan mengotentikasi untuk meyakini bahwa pelanggan tersebut benar terdaftar dalam layanan tersebut seperti yang ditunjukan pada Gambar 2. Berikut ini adalah tahapan yang dilakukan yaitu

a. Apabila pelanggan yang telah terdaftar meminta layanan privasi, maka Interactive Voice Response (IVR) akan meminta pelanggan memasukkan ID dan Password (ID/P).

b. Pelanggan memasukkan ID dan password yang diminta.

c. Pada tahap ini telepon mengenkripsi ID dan password dengan menggunakan kunci publik AC yang sudah embedded dengan telepon yaitu KAC, C=EKAC(ID/P), kemudian telepon pelanggan mengirimkan C ke AC

d. AC menerima C, untuk mengetahui ID/P maka AC melakukan dekripsi pada C menggunakan K*AC yaitu kunci privat AC, menjadi ID/P=DK*AC(C).

5

Gambar 2 Skema protokol otentikasi pelanggan (Sharif dan Wijasekera 2003)

Protokol kerahasiaan (berbagi kunci simetris)

Skema pengiriman kunci simetris (Ks) adalah bagian dalam proses enkripsi suara untuk mendapatkan layanan berupa kerahasiaan. Berikut adalah protokol enkripsi suara dimulai dari pengiriman kunci yang ditunjukan pada Gambar 3.

Gambar 3 Skema pengiriman kunci simetris (Sharif dan Wijasekera 2003)

1. Pengiriman kunci pada T1

a. AC akan membangkitkan kunci simetris (KE), dengan menggunakan algoritme E untuk mengenkripsi KE menggunakan kunci publik masing masing telepon yaitu KMS, kemudian mengirimkan kepada MS1 dan MS2, contoh C1=EKMS1(KE), C2=EKMS2(KE),

6

mendapatkan KE, yaitu KE= DK*MS1(C1) untuk telepon 1, KE= DK*MS2(C2) untuk telepon 2. Setelah keduanya memiliki kunci simetris, maka mereka dapat saling berkomunikasi menggunakan kunci tersebut.

Kriptografi kunci publik

Kriptografi kunci publik merupakan suatu teknik yang menggunakan kunci yang berbeda untuk mengenkripsi dan mendekripsi (Marwaha 2010). Pada kriptografi kunci publik siapa saja dapat mengenkripsi pesan menggunakan kunci publik, namun yang dapat melakukan dekripsi hanyalah yang memiliki kunci privat. Apabila tidak memiliki kunci privat maka secara komputasional akan sangat sulit untuk mendapatkan kunci tersebut, dengan banyak komputer kecepatan tinggi juga akan membutuhkan milyaran tahun untuk mendapatkan kunci privat tersebut (Schneier, 1996). Berikut ini adalah skema dari kriptografi kunci publik pada Gambar 4.

Gambar 4 Skema kunci publik (Menezes et al 1996)

Teknik kriptografi ini dapat memberikan tingkat keamanan yang tinggi namun menghabiskan komputasional yang besar, sehingga untuk mengurangi hal tersebut, teknik ini digunakan untuk melakukan kesepakatan kunci simetris antar entitas (Ahmad et al. 2009) Pada kriptografi kunci publik, beberapa contoh algoritme yang digunakan yaitu RSA, EL gamal, Rabin, McElisie, Elliptic Curve.

Certification authority (CA)

7 jawab untuk membangun dan vouching untuk keaslian kunci publik. CA adalah pihak ketiga yang dipercaya, yang memberikan sertifikat digital dan menyediakan keamanan yang dapat dipercaya oleh pengguna dalam melakukan pertukaran informasi secara elektronik dan memenuhi empat aspek keamanan (Ramli et al. 2006). Mekanisme penerbitan digital certificate dan penyelenggara sertifikasi elektronik juga diamanatkan dalam Peraturan Pemerintah (Indonesia 2012). Pada akhir tahun 2014 telah diluncurkan Root CA oleh Dirjen Aptika Kementrian Komunikasi dan Informasi (Kemkominfo) yang merupakan wadah dan fasilitas Public Key Infrastructure (PKI) yang disediakan oleh pemerintah sebagai penyedia layanan bagi pemerintah untuk dapat melakukan pertukaran data ataupun informasi (Kominfo 2014). Root CA berfungsi membawahi CA lain yang telah ada dan digunakan oleh pemerintah. Selain Kemkominfo yang bertugas membuat root CA, lembaga di Indonesia sebagai penyelenggara Otoritas Sertifikasi Digital (OSD) (www.lemsaneg.go.id).

Kriptografi kunci simetris

Pada algoritme kunci simetris digunakan sebuah kunci rahasia yang sama untuk mengenkripsi serta mendekripsi suatu pesan. Skema ini juga dapat disebut single cryptography dimana dalam proses enkripsi pengirim dan penerima sepakat menggunakan kunci rahasia (Kumar dan Thakur 2011). Gambar 5 (Kumar dan Thakur 2011)menunjukkan proses enkripsi dan dekripsi pada kunci simetris. Pada kriptografi ini distribusi kunci rahasia dilakukan sebelum proses enkripsi dan dekripsi informasi kepada setiap entitas yang akan saling berhubungan (Minaam et al, 2010). Pada skema ini, kunci rahasia memiliki peranan penting karena keamanannya bergantung pada panjang kunci dan sifat kunci lainnya (Argawal dan Mishra 2012). Beberapa algoritme kunci simetris yang digunakan seperti DES, AES, 3DES, dan yang lainnya.

Gambar 5 Proses enkripsi dekripsi (Kumar dan Thakur 2011)

Mekanisme pembangkitan kunci RSA

8

nama penemunya yang merupakan algoritme yang dapat melakukan enkripsi dan dekripsi data dan tanda tangan digital yang keamanannya bergantung pada faktorisasi integer (Zhou dan Tang 2011). Untuk menjamin keamanan algoritme ini maka panjang kunci publik/privat yang digunakan lebih dari 1024 bit (Chou dan Fou, 2008). Salah satu hal yang dibutuhkan untk mendapatkan pasangan kunci tersebut melakukan mekanisme pembangkitan kunci. Untuk mekanisme ini digunakan rekomendasi dari Barker.E et al (2009) yang berasal dari Nationat Institute of Standard and Technology (NIST) yang menspesifikasikan skema pembangkitan kunci menggunakan faktorisasi integer. Berikut ini adalah proses yang dilakukan pada pembangkitan pasangan kunci ditunjukkan pada Gambar 6.

Gambar 6 Persiapan pembangkitan kunci (Barker.E et al 2009) Mendapatkan pasangan kunci

Algoritme yang digunakan untuk mendapatkan pasangan kunci adalah algoritme RSA, dengan generator pasangan kunci RSA akan menghasilkan pasangan kunci adalah kunci publik RSA (n,e) dan kunci privat (n,d) secara acak. Generator pasangan kunci memerlukan Random Bit Generator (RGB) dan juga generator bilangan prima.

Jaminan validitas dari pasangan kunci

Setelah proses pembangkitan pasangan kunci proses selanjutnya adalah memvalidasi pasangan kunci tersebut, sebelum dibagikan kepada entitas lain. Proses validasi dilakukan dengan menggunakan beberapa skema pilihan.

9 Signalling system 7 over IP

Signalling system 7 atau yang dikenal dengan SS7 adalah suatu protokol signaling yang bersifat out of band yang menyediakan hubungan bagi jaringan telekomunikasi. Pada jaringan signaling ini terdapat tiga node utama yaitu, Service Switching Point (SSP), Signal Transfer Point (STP), dan Signal Control Point (SCP). Perkembangan SS7 saat ini yang sedang bertransformasi dari layanan tradisional yang bersifat Time Division Multiplexing (TDM) menjadi berbasiskan Internet Protocol (IP) yang dikenal dengan SS7 over IP dengan signaling transport (Sigtran) sebagai sistem signaling protokolnya.Gambar arsitektur sigtran yang digunakan oleh PT. Telkom dilihat pada Gambar 7 (PT. Telkom 2013) di bawah ini.

10

Gambar

ITP merupakan sebuah perangkat (hardware dan software) yang mampu menyalurkan trafik SS7 di atas jaringan IP (SS7

pada Gambar 3. ITP memiliki realibilitas yang tinggi, dengan biaya yang relative terjangkau dapat menjadi sarana untuk memigrasikan

signaling telekomunikasi menuju sistem jaringan pada lingkunga

Logika BAN merupakan salah satu metode yang digunakan untuk menganalisis protokol autentikasi (Wen et al. 2005). BAN adalah gabungan dari nama peneliti yaitu Burrows, Abadi, Needham pada tahun 1989. BAN digunakan untuk membuktikan kebenaran dari suatu protokol yang telah dibuat. Pada logika ini akan dibedakan dalam beberapa objek yaitu principal, kunci enkripsi, dan formula (Burrow et al, 1990). Prinsipal biasa ditulis dalam simbol P dan Q atau A dan B; kunci biasa dituliskan d

dengan simbol X dan Y. Pada metode ini ada beberapa notasi yang digunakan yaitu

a. P believes X: P meyakini X yaitu prinsipal P meyakini formula X maka dituliskan dengan notasi (P

b. P sees X: P melihat formula X, principal P menerima pesan yang memuat X dituliskan (P⊲X).

c. P said X : P berkata X, pada masa yang telah lampau P telah mengirim pesan yang memuat X, dituliskan (P

d. P control X: P mengatur X, P terpercaya sebagai pihak yang berwenang menguasai X, dituliskan (P

e. Fresh (X): X belum pernah dikirim dalam suatu pesan sebelumnya dari suatu protokol, dituliskan #(X).

f. P↔Q, yang berarti bahwa P dan Q berhak menggunakan kunci K. g. →P, yaitu P memiliki kunci publik K, dan untuk kunci privat dituliskan

dengan K-1.

h. { } , yaitu X dienkripsi dengan K

Gambar 8 ITP dan STP

ITP merupakan sebuah perangkat (hardware dan software) yang mampu 7 di atas jaringan IP (SS7 over IP) seperti yang ditunjukan . ITP memiliki realibilitas yang tinggi, dengan biaya yang relative terjangkau dapat menjadi sarana untuk memigrasikan SS7 pada teknologi jaringan signaling telekomunikasi menuju sistem jaringan pada lingkungan berplatform IP

Logika BAN

Logika BAN merupakan salah satu metode yang digunakan untuk menganalisis protokol autentikasi (Wen et al. 2005). BAN adalah gabungan dari nama peneliti yaitu Burrows, Abadi, Needham pada tahun 1989. BAN digunakan ikan kebenaran dari suatu protokol yang telah dibuat. Pada logika ini akan dibedakan dalam beberapa objek yaitu principal, kunci enkripsi, dan formula (Burrow et al, 1990). Prinsipal biasa ditulis dalam simbol P dan Q atau A dan B; kunci biasa dituliskan dengan simbol K, formula/pernyataan dapat ditulis dengan simbol X dan Y. Pada metode ini ada beberapa notasi yang digunakan

X: P meyakini X yaitu prinsipal P meyakini formula X maka dituliskan dengan notasi (Pǀ≡ X)

X: P melihat formula X, principal P menerima pesan yang memuat X : P berkata X, pada masa yang telah lampau P telah mengirim pesan yang memuat X, dituliskan (P~X)

X: P mengatur X, P terpercaya sebagai pihak yang berwenang menguasai X, dituliskan (Pǀ⇒X)

(X): X belum pernah dikirim dalam suatu pesan sebelumnya dari suatu protokol, dituliskan #(X).

Q, yang berarti bahwa P dan Q berhak menggunakan kunci K. P, yaitu P memiliki kunci publik K, dan untuk kunci privat dituliskan

, yaitu X dienkripsi dengan K

ITP merupakan sebuah perangkat (hardware dan software) yang mampu seperti yang ditunjukan . ITP memiliki realibilitas yang tinggi, dengan biaya yang relative SS7 pada teknologi jaringan n berplatform IP.

Logika BAN merupakan salah satu metode yang digunakan untuk menganalisis protokol autentikasi (Wen et al. 2005). BAN adalah gabungan dari nama peneliti yaitu Burrows, Abadi, Needham pada tahun 1989. BAN digunakan ikan kebenaran dari suatu protokol yang telah dibuat. Pada logika ini akan dibedakan dalam beberapa objek yaitu principal, kunci enkripsi, dan formula (Burrow et al, 1990). Prinsipal biasa ditulis dalam simbol P dan Q atau A engan simbol K, formula/pernyataan dapat ditulis dengan simbol X dan Y. Pada metode ini ada beberapa notasi yang digunakan

X: P meyakini X yaitu prinsipal P meyakini formula X maka X: P melihat formula X, principal P menerima pesan yang memuat X : P berkata X, pada masa yang telah lampau P telah mengirim

X: P mengatur X, P terpercaya sebagai pihak yang berwenang (X): X belum pernah dikirim dalam suatu pesan sebelumnya dari

11 i. X,Y yaitu untuk menyatakan “ X dan Y”

j. X,YZ , yaitu untuk menyatakan bahwa Z adalah akibat dari pernyataan X dan Y.

Pada logika ini juga terdapat postulat yang digunakan untuk menganalisis. Berikut ini adalah postulat yang digunakan :

1. (↔), misalkan X adalah syarat untuk mengkontruksi kunci K, dan kita memiliki K, maka kita dapat mendifinisikan K, dan dipostulatkan

Pǀ≡#K, Pǀ≡(Qǀ≡X) Pǀ≡(P↔K Q)

2. (# ( )), P membangkitkan bilangan acak N, dan langsung digunakan dalam protokol, maka dapat disimpulkan bahwa Pǀ≡#(N).

3. (⊲), jika P mengirim pesan (n) yang isinya X, maka disimpulkan bahwa Q melihat X, yaitu

P→ Q :X (n) Q⊲X

4. (,), jika P meyakini X dan Y meyakini Y, dapat disimpulkan bahwa P meyakini (X,Y) yang dinotasikan

Pǀ≡X, Pǀ≡Pǀ Y Pǀ≡(X,Y)

5. Eliminasi (,), terdapat 4 jenis aturan elminasi yaitu : ǀ≡( , )

6. Penggunaan (⊲), ini untuk menunjukkan bagaimana suatu principal menangani pesan terenkripsi dan diberikan 3 jenis aturan penggunaan

( ǀ≡(↔ ), ⊲{ }

7. Aturan promosi (#()) terdapat dua jenis aturan yaitu ǀ≡#( )

ǀ≡#( , )

ǀ≡#( )

ǀ≡#(∝ )

8. Aturan promosi (ǀ⇒), ǀ⇒∝ǀ⇒

9. Aturan arti pesan (meaning rule) ntuk kunci simetrik yaitu (Pǀ≡(P↔K Q), P⊲{X}K

Pǀ≡(Qǀ~X)

Postulat diatas adalah P yakin bahwa ia berbagi kunci K dengan Q, jika P menerima pesan X yang dienkripsi dengan menggunakan kunci K, maka P berhak yakin bahwa Q pernah berkata X.

10. Aturan arti pesan (meaning rule) ntuk kunci publik yaitu (Pǀ≡(↔K Q), P⊲{X}K-1

Pǀ≡(Qǀ~X)

12

11. Aturan verifikasi nonce yaitu

Pǀ≡(X),Pǀ≡(Qǀ~X) Pǀ≡(Qǀ≡X)

Jika P meyakini bahwa X fresh, dan P meyakini bahwa Q pernah berkata X, maka P meyakini bahwa Q meyakini X.

12. Aturan yuridiksi

Pǀ≡(Qǀ⇒X),Pǀ≡(Qǀ≡X) Pǀ≡X

Jika P meyakini bahwa Q mempunyai yuridiksi atas benar tidaknya X, dan P meyakini bahwa Q meyakini X adalah benar, maka P pasti juga yakin bahwa X benar, karena Q memiliki otoritas.

.

3

METODE

Metode penelitian pada penelitian ini terdiri dari beberapa tahap yaitu Analisis masalah

Pada tahap ini dilakukan analisis terhadap permasalahan keamanan pada komunikasi suara pada jaringan PSTN milik PT. TELKOM. Permasalahan yang ada saat ini adalah belum ada jaminan keamanan pada komunikasi suara yang dilakukan oleh PT. TELKOM selaku pemilik jaringan telekomunikasi publik di Indonesia yang bersifat end to end bagi para pelanggannya. Jaminan keamanan tersebut meliputi kerahasiaan, non repudiasi dan autentikasi. Untuk menerapkan protokol layanan privasi suara dibutuhkan suatu pihak ketiga terpercaya yaitu CA serta membutuhkan seperangkat telepon yang telah memiliki kemampuan kriptografi. Namun kondisi saat ini, Indonesia belum memiliki CA sendiri dan belum memproduksi perangkat telepon yang berkemampuan kriptografi. Oleh karena itu, dalam penelitian ini akan diajukan sebuah CA dan juga telepon kriptografi.

Membuat arsitektur yang diajukan

13

Gambar 9 Protokol stack SS7 (Suhariyanto, Telkom 2015)

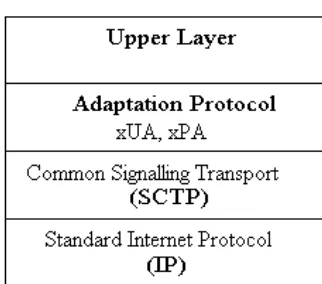

Berdasarkan Gambar 9 di atas, diketahui bahwa perbedaan SS7 tradisional dengan SS7 over IP terletak pada layer paling bawah yaitu layer 3 dan 4, karena pada layer 3 yaitu SCTP merupakan layer adapatasi yang melakukan fungsi pemetaan pada protokol Sigtran. Secara jelas perbedaan protokol stack SS7 over IP dan SS7 tradisional dilihat pada Gambar 10.

Gambar 10 perbedaan protokol stack SS7 tradisional dan SS7 over IP

Pemasangan AC dan CA pada jaringan PSTN menurut Sharif dan Wijasekera (2003) diletakan pada Application Service Element (ASE) yang terletak pada layer aplikasi jaringan SS7. Berdasarkan protokol stack yang digunakan pada jaringan SS7 over IP tersebut, pada level TCAP yang merupakan user part dengan fungsi untuk menerjemahkan sinyal, menentukan urutan aksi berdasarkan pesan sinyal untuk aplikasi tertentu seperti telepon ataupun data. Layer tersebut berada pada arsitektur jaringan PSTN yang disebut IP transfer point (ITP). Maka arsitektur jaringan yang diusulkan yaitu dengan menambahkan server AC dan CA pada IP Transfer Point (ITP).

14

Formalisasi protokol

Formalisasi adalah mengubah bentuk protokol yang berupa kalimat instruksi secara umum menjadi bentuk ideal dari protokol kriptografi. Formalisasi dilakukan untuk memudahkan dalam melakukan proses analisis. Pahap ini protokol otentikasi pelanggan, otentikasi telepon, dan kerahasiaan (berbagi kunci simetris) akan dibuat dalam format yang telah dibakukan.

Analisis ancaman dan keamanan

Pada tahapan ini akan dilakukan analisis keamanan pada protokol yang telah dibangun. Analisis keamanan tersebut meliputi otentikasi, integritas, kerahasiaan dan non repudiasi.

a. Otentikasi dan kerahasiaan

Pada bagian otentikasi akan dilakukan dengan menggunakan logika BAN. Logika BAN digunakan untuk memberikan otentikasi pada protokol ini dengan mengubah format protokol kedalam notasi. Pada analisis ini akan dilakukan tiga tahapan yaitu . Tahapan analisis pada Logika BAN dilakukan dengan tiga tahapan utama yaitu menyatakan asumsi dan tujuan keamanan dengan formula didalam notasi simbolik, mentransformasikan langkah langkah dalam protokol ke dalam notasi simbolik, menerapkan aturan potulat diterapkan pada notasi simbolik tersebut. Analisis ini untuk membuktikan bahwa setiap entitas yang menggunakan layanan adalah benar pelanggan layanan privasi suara milik PT. Telkom dan juga berbagi kunci simetrik untuk dapat saling berkomunikasi secara rahasia. Logika ini akan digunakan pada ketiga protokol yang telah dibuat. Ancaman yang dapat terjadi jika otentikasi tidak berhasil dilakukan adalah penyamaran yang dilakukan oleh pelanggan yang tidak terdaftar sebagai pelanggan layanan privasi suara. Ancaman berikutnya adalah interception yaitu adanya pihak ketiga yang menjadi penyusup

b. Integritas data

Terjaminnya informasi percakapan yang terjadi antara pelangga tidak dapat diganti oleh siapapun. Jika tujuan otentikasi baik pelanggan maupun telepon yang digunakan serta kerhasiaan sudah tercapai, maka integritas data akan terjaga dengan baik, tidak akan ada entitas lain yang dapat merubah isi percakapan yang terjadi diantara kedua pihak.dapat Ancaman yang dapat terjadi adalah modifikasi yaitu mengubah data informasi yang mengalir. Salah satu hal yang bisa terjadi jika penyerang mengubah kunci simetrik yang digunakan pelanggan.

c. Non repudiasi

15

4

HASIL DAN PEMBAHASAN

Pada tahap ini akan dibagi dalam dua bagian yaitu pembahasan penerapan protokol Sharif dan Wijasekera (2003) di Indonesia dan protokol yang dibakukan dalam bahasa formal serta hasil analisis dengan menggunakan logika BAN.

Penerapan protokol privasi suara pada jaringan PSTN di Indonesia Analisis kebutuhan

Indonesia adalah Negara yang menggunakan jaringan SS7 sebagai core network pada jaringan telekomunikasinya termasuk juga pada jaringan PSTN. Namun SS7 yang digunakan di Indonesia sudah berbasiskan IP dengan Signalling Transpport (Sigtran) sebagai protokol yang digunakan. Perbedaan protokol yang digunakan terletak pada layer 3 dan 4 yaitu Stream Control Transmission Protocol (SCTP) dan IP dan hal ini tidak berpengaruh pada layer diatasnya sehingga dapat dikatakan layer 1 dan 2 memiliki fungsi dan format yang sama seperti SS7 tradisional. Untuk menerapkan layanan privasi suara tersebut dibutuhkan dua buah server tambahan yaitu AC dan CA. Untuk memasang dua server tersebut dapat dilakukan pada layer aplikasi pada SS7 oIP, dan kedua server tersebut akan bekerja pada layer Transaction Capabilities Application Part (TCAP) yang berfungsi untuk menerjemahkan sinyal, menentukan urutan aksi berdasarkan pesan sinyal tersebut.

Dalam jaringan PSTN, protokol sigtran ini berada disalah satu node yang disebut ITP, yang pada SS7 dikenal dengan STP. Oleh karena iru pemasangan AC dan CA dilakukan pada perangkat ITP. Berikut ini arsitektur yang diusulkan apabila akan diterapkan pada jaringan PSTN PT Telkom seperti pada Gambar 11.

Gambar 11 Arsitektur yang diusulkan

16

jaringan komunikasi. Untuk menerapkan layanan ini maka setiap node akan dipasang dua server tersebut (AC dan CA). Pemasangan server tambahan pada node ITP hanya dapat digunakan pada jaringan PSTN, apabila pelanggan akan melakukan hubungan komunikasi dari PSTN ke seluler maka hal ini tidak dapat dilakukan. Namun hal ini mungkin saja terjadi jika pada jaringan seluler juga menambahkan server CA pada node Mobile Station Center (MSC) dan telepon seluler yang digunakan juga dapat mengakomodir teknik kriptografi yang digunakan.

Pada layanan privasi suara ini terdapat tiga bagian protokol yaitu protokol otentikasi telepon protokol otentikasi pelanggan dan protokol kerahasiaan untuk menerapkan protokol tersebut beberapa pekerjaan yang harus dilakukan sebagai berikut:

1 Membuat Certificate Authority (CA)

Dalam protokol ini, dibutuhkan CA yang berperan sebagai ketiga untuk membangkitkan pasangan kunci serta menerbitkan sertifikat digital serta memiliki tanggung jawab penuh atas terjaminnya kerahasiaan kunci yang dibuat untuk para pelanggan layanan suara rahasia. Maka penelitian ini mengajukan CA yang dibuat oleh pihak Telkom sendiri selaku pemilik layanan serta jaringan infrastruktur PSTN di Indonesia. Untuk mekanisme penerbitan digital certificate dan penyelenggara sertifikasi elektronik telah diamanatkan dalam Peraturan Pemerintah (Indonesia 2012). Di Indonesia sendiri pada akhir tahun 2014 telah diluncurkan Root CA oleh Dirjen Aptika Kementrian Komunikasi dan Informasi (Kemkominfo) yang merupakan wadah dan fasilitas Public Key Infrastructure (PKI) yang disediakan oleh pemerintah sebagai penyedia layanan bagi pemerintah untuk dapat melakukan pertukaran data ataupun informasi (Detik.com, 2014). Root CA tersebut berfungsi membawahi CA lain yang telah ada dan digunakan oleh pemerintah. Berdasarkan ketentuan tersebut apabila Telkom ingin menjadikan dirinya CA maka harus berada dibawah Root CA milik pemerintah. 2 Telepon berkemampuan kriptografi

17 3 Layanan IVR

Layanan IVR pada protokol ini dibutuhkan untuk membantu proses otentikasi pelanggan, dimana pelanggan akan menyampaikan ID/P melalui aplikasi ini kemudian dikirim ke AC. Jika protokol ini diterapkan maka Telkom selaku pemilik layanan juga harus menyediakan aplikasi ini didalam perangkat telepon yang digunakan. Telkom sendiri memiliki layanan IVR namun masih diperuntukan bagi pelanggan corporate. Artinya jika protokol ini ingin diterapkan Telkom dapat menggunakan IVR pada layanan privasi suara tersebut.

4 Pembangkitan kunci publik/privat

CA adalah pihak ketiga yang dipercaya untuk membangkitkan pasangan kunci privat/publik bagi setiap pelanggan. Pembangkitan pasangan kunci ini dilakukan menggunakan algoritme RSA rekomendasi dari Barker.E et al (2009), dan akan didapatkan pasangan kunci publik (n,e) dan kunci privat (n,d). Setelah selesai CA membangkitkan pasangan kunci, maka langkah selanjutnya adalah memberikan jaminan validitas dari kunci yang dibuat sesuai dengan algoritme yang digunakan, dan terakhir adalah memberikan jaminan kepemilikan atas pasangan kunci tersebut. Maka CA menerbitkan sertifikat digital untuk menyatakan kepemilikan atas kunci dan informasi lainnya. Sertifikat yang dibuat berisi kunci publik pemilik, identitas, nama CA, masa berlaku kunci serta digital signature. Maka pada setiap perangkat telepon pelanggan akan dipasang kunci privat dirinya, kunci publik AC.

Formalisasi protokol

Berikut ini adalah protokol privasi suara yang telah diformalisasikan Protokol otentikasi telepon

Summary: AC mengotentikasi T1 dan T2 Result: otentikasi T1 dan T2

1. Notation

R adalah bilangan random KprivAC adalah kunci privat AC KpubAC adalah kunci publik AC

KprivT1 adalah kunc privat T1 KprivT2 adalah kunci privat T2 2. Set Up

a. KpubAC sudah ada pada telepon yang digunakan.

b. KprivT1 dan KprivT2sudah terpasang pada telepon masing masing. c. AC membangkitkan bilangan random R

18

c. Protocol action:

a. AC membangkitkan bilangan random R, kemudian mengenkripsi R dengan menggunakan kunci privat AC menjadi P, kemudian mengirim P kepada T1 (1).

b. T1 menerima P (1), kemudian mengekstraksi P dengan menggunakan Kunci publik AC yang tertanam pada T1, maka akan didapatkan bilangan R.

c. T1 mengenkripsi R yang diterima dengan menggunakan kunci privat T1 menjadi K1, kemudian mengirim K1 kepada AC(2). d. AC menerima K1 (2), kemudian mengekstraksi K1 untuk

mendapatkan R dengan mendekripsi menggunakan kunci publik T1. Setelah didapat R, maka akan dicek apakah R yang diterima sama dengan R yang dikirim. Jika sama maka dapat dikatakan bahwa T1 telah berhasil diotentikasi telepon oleh AC.

e. AC mengirim P kepada T2 (3).

f. T2 menerima P (3), kemudian mengekstraksi P dengan menggunakan Kunci publik AC yang tertanam pada T1, maka akan didapatkan bilangan R.

g. T2 mengenkripsi R yang diterima dengan menggunakan kunci privat T2 menjadi K2, kemudian mengirim K2 kepada AC(4). h. AC menerima K1 (4), kemudian mengekstraksi K1 untuk

mendapatkan R dengan mendekripsi menggunakan kunci publik T1. Setelah didapat R, maka akan dicek apakah R yang diterima sama dengan R yang dikirim. Jika berhasil maka T2 dapat diotentikasi telepon oleh AC.

Gambar 12 Formalisasi skema protokol otentikasi telepon Protokol otentikasi pelanggan

Summary: AC mengotentikasi ID dan Password T1 dan T2 Result: otentikasi ID/P T1 dan T2

1. Notation

ID/P adalah identitas dan password untuk pelanggan KprivAC adalah kunci privat AC

KpubAC adalah kunci publik AC KprivT1 adalah kunc privat T1 KprivT2 adalah kunci privat T2 2. Set Up

19 c. KprivT1 dan KprivT2 sudah terpasang pada telepon masing masing. d. ID/P sudah tersimpan didatabase di AC.

3. Protocol message:

C1 = KpubAC (ID/PT1); C2= KpubAC (ID/PT2) AC ← T1: C1 (1) AC ← T2: C2 (2) 4. Protocol action:

a. Pelanggan T1 mengirim C1 yang berisi ID dan passwordnya yang sudah dienkripsi dengan menggunakan kunci publik AC (1). b. AC menerima C1 (1) kemudian mengekstraksi C1 untuk

mendapatkan ID dan password dari T1 dengan mendekripsi menggunakan kunci privat AC. Jika ID dan password yang diterima AC benar maka dapat dikatakan proses otentikasi pelanggan T1 berhasil.

c. Pelanggan T2 mengirim C2 yang berisi ID dan passwordnya yang sudah dienkripsi dengan menggunakan kunci publik AC (2). d. AC menerima C2 (2) kemudian mengekstraksi C1 untuk

mendapatkan ID dan password dari T1 dengan mendekripsi menggunakan kunci privat AC. Jika ID dan password yang diterima AC benar maka dapat dikatakan proses otentikasi pelanggan T2 berhasil

Gambar 13 Formalisasi skema protokol otentikasi pelanggan

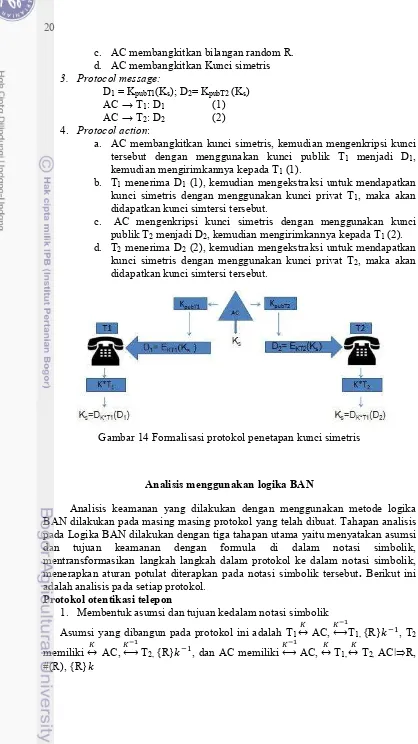

Protokol penetapan kunci simetris

Summary: AC mengirim kunci simetris ke T1 dan T2 Result: T1 dan T2 mendapatkan kunci simetris 1. Notation

Ks adalah kunci simetris KprivAC adalah kunci privat AC KpubAC adalah kunci publik AC KprivT1 adalah kunc privat T1 KprivT2 adalah kunci privat T2 2. Set Up

a. Otentikasi perangkat telepon sudah dilakukan

20

c. AC membangkitkan bilangan random R. d. AC membangkitkan Kunci simetris 3. Protocol message:

D1 = KpubT1(Ks); D2= KpubT2 (Ks) AC → T1: D1 (1) AC → T2: D2 (2) 4. Protocol action:

a. AC membangkitkan kunci simetris, kemudian mengenkripsi kunci tersebut dengan menggunakan kunci publik T1 menjadi D1, kemudian mengirimkannya kepada T1 (1).

b. T1 menerima D1 (1), kemudian mengekstraksi untuk mendapatkan kunci simetris dengan menggunakan kunci privat T1, maka akan didapatkan kunci simtersi tersebut.

c. AC mengenkripsi kunci simetris dengan menggunakan kunci publik T2 menjadi D2, kemudian mengirimkannya kepada T1 (2). d. T2 menerima D2 (2), kemudian mengekstraksi untuk mendapatkan

kunci simetris dengan menggunakan kunci privat T2, maka akan didapatkan kunci simtersi tersebut.

Gambar 14 Formalisasi protokol penetapan kunci simetris

Analisis menggunakan logika BAN

Analisis keamanan yang dilakukan dengan menggunakan metode logika BAN dilakukan pada masing masing protokol yang telah dibuat. Tahapan analisis pada Logika BAN dilakukan dengan tiga tahapan utama yaitu menyatakan asumsi dan tujuan keamanan dengan formula di dalam notasi simbolik, mentransformasikan langkah langkah dalam protokol ke dalam notasi simbolik, menerapkan aturan potulat diterapkan pada notasi simbolik tersebut. Berikut ini adalah analisis pada setiap protokol.

Protokol otentikasi telepon

1. Membentuk asumsi dan tujuan kedalam notasi simbolik

21

Tujuan dari protokol ini adalah otentikasi T1 dan T2 oleh AC yaitu dengan meyakini bahwa R yang dikirim oleh AC sama dengan R yang diterima AC dari entitas T1 dan T2 yang dinotasikan AC ↔ T1, dan AC ↔ T2.

2. Mentransformasikan langkah langkah kedalam notasi simbolik Pesan (1): AC → T1: {R}K-1AC (1)

Pesan (2): T1 → AC: {R}K-1T1 (2) Pesan (3): AC → T2: {R}K-1AC (3) Pesan (4): T2 → AC: {R}K-1T2 (4)

3. Menerapkan aturan postulat pada notasi simbolik

Alur penerapan postulat pada pesan 1 pada protokol terlihat pada Gambar 15.

Gambar 15 Alur postulat pesan (1)

Pada awalnya diasumsikan AC membangkitkan R secara acak, maka berdasarkan postulat 2 dapat disimpulkan yaitu

ACǀ≡ #(R) dan ACǀ⇒R Pada pengiriman pesan (1) diterapkan postulat 3

AC→ T1 :R (D) T1 ⊲R

22

T1 ǀ≡(→k AC), T1 ⊲{R}k-1

T1 ⊲R

Artinya T1 yakin bahwa k adalah kunci publik AC dan T1 melihat pesan R yang dienkripsi kunci privat AC, maka T1 melihat R. Selanjutnya pesan tersebut diterapkan postulat 10, maka didapat

T1ǀ≡(→k AC), T1 ⊲{R}k-1

T1 ǀ≡(ACǀ~R)

Berdasarkan pernyataan diatas dapat disimpulkan bahwa jika T1 yakin bahwa k adalah kunci publik AC dan T1 melihat R yang dienkripsi kunci privat AC, maka T1 meyakini bahwa AC pernah berkata R. Karena R dibangkitkan secara acak oleh AC pernyataan diatas dapat diterapkan postulat 11 yaitu aturan verifikasi nonce sehingga didapatkan

T1 ǀ≡#(R), T1 ǀ≡(ACǀ~R) T1 ǀ≡(ACǀ≡R)

Sehingga pada pesan (1) disimpulkan bahwa T1 meyakini bahwa AC meyakini R.

Pada pesan (2) dapat diterapkan postulat sesuai dengan alur seperti pada Gambar 16.

Gambar 16 Alur postulat pesan (2)

Pada pesan (2) dapat diterapkan postulat 3 T1→ AC :R (M)

23

Pesan diatas menyatakan bahwa T1 mengirim pesan M yang berisi R, maka AC melihat R. kemudian diterapkan postulat 10 yaitu

AC ǀ≡(→k T1), AC ⊲{R}k-1

ACǀ≡(T1ǀ~R)

Pernyataan diatas berarti bahwa jika AC meyakini bahwa k adalah kunci publik milik T1 dan AC melihat R yang dienkripsi menggunakan kunci privat T1, maka dapat disimpulkan bahwa AC meyakini bahwa T1 pernah berkata R. Berdasarkan pernyataan diatas tidak dapat disimpulkan bahwa ACǀ≡ (T1ǀ≡ R) karena AC tidak memiliki bukti bahwa #(R) dari T1. Bisa jadi pesan (2) merupakan pesan dari AC yang diulang oleh T1 dan dikirim kembali kepada AC. Oleh karena itu perlu dibuat asumsi tambahan yaitu ACǀ≡ #(T1ǀ≡ R). Kemudian dapat diterapkan aturan verifikasi nonce sehingga dapat diperoleh

AC ǀ≡#(T1ǀ≡ R) , ACǀ≡(T1ǀ~R) ACǀ≡(T1ǀ≡ R)

Kemudian diterapkan aturan yuridiksi sehingga diperoleh AC ǀ≡(T1ǀ≡ R) , ACǀ≡(T1ǀ⇒R)

ACǀ≡((T1ǀ≡ R)

Berdasarkan pernyataan diatas dapat disimpulkan bahwa AC meyakini bahwa T1 meyakini R.

Penerapan postulat pada pesan (3) dilakukan seperti pesan 1 seperti pada Gambar 17.

Gambar 17 Alur Postulat pesan (3)

24

AC→ T2 :R (D) T2⊲R

Karena pesan R dienkripsi menggunakan kunci privat AC, maka kita menggunakan postulat 6 sehingga dapat ditulis

T2 ǀ≡(→k AC), T2 ⊲{R}k-1

T2 ⊲R

Artinya T2 yakin bahwa k adalah kunci publik AC dan T1 melihat pesan R yang dienkripsi kunci privat AC, maka T1 melihat R. Selanjutnya pesan tersebut diterapkan postulat 10, maka didapat.

T2 ǀ≡ →kAC , T2⊲{R}k 1 T2ǀ≡(ACǀ~R)

Artinya bahwa T2 meyakini bahwa k adalah kunci publik dari AC dan jika T2 menerima pesan R yang dienkripsi menggunakan kunci privat Q yaitu k-1, maka T2 berhak yakin bahwa AC pernah berkata R. Pada aturan pesan (a) dan (c) maka dapat kita terapkan aturan verifikasi nonce sehingga diperoleh

T2 ǀ≡#({R} 1), T2 ǀ≡(ACǀ~{R} 1), T2 ǀ≡(ACǀ≡R)

T2 meyakini bahwa R yang dienkripsi kunci privat AC yaitu k-1adalah fresh, maka T1 meyakini bahwa AC meyakini R yang telah dienkripsi.

Berdasarkan asumsi bahwa

T2ǀ≡ (ACǀ⇒#(R)) Maka dapat diterapkan aturan yuridiksi yaitu

T2 ǀ≡ ACǀ⇒(R) , T2ǀ≡(R) T2 ǀ≡(R)

Dan dapat disimpulkan bahwa

T2 ǀ≡ ACǀ⇒#(R) , T2 ǀ≡#(R) T2ǀ≡# (R)

Berdasarkan asumsi yang telah diformulasikan diatas, maka dapat disimpulkan bahwa T2 meyakini R dan T2 meyakini #(R)

25

Gambar 18 Alur postulat pesan (4) pesan (2) yaitu

T2→ AC :R (M) AC ⊲R

Pernyataan diatas berarti bahwa T2 mengirim pesan M yang berisi R, maka AC melihat R. selanjutnya dilakukan postulat 3,

ACǀ≡(→K T2), AC {R}k-1

AC ǀ≡( T2 ǀ~ R)

Pernyataan diatas berarti bahwa jika AC meyakini bahwa k adalah kunci publik milik T2 dan AC melihat R yang dienkripsi menggunakan kunci privat T2, maka dapat disimpulkan bahwa AC meyakini bahwa T2 pernah berkata R. Berdasarkan pernyataan diatas tidak dapat disimpulkan bahwa ACǀ≡ (T1ǀ≡ R) karena AC tidak memiliki bukti bahwa #(R) dari T2. Bisa jadi pesan (2) merupakan pesan dari AC yang diulang oleh T2 dan dikirim kembali kepada AC. Oleh karena itu perlu dibuat asumsi tambahan yaitu ACǀ≡ #(T2ǀ≡ R). Kemudian dapat diterapkan aturan verifikasi nonce sehingga dapat diperoleh

AC ǀ≡#(T2ǀ≡ R) , ACǀ≡(T2ǀ~R) ACǀ≡(T2ǀ≡ R)

Kemudian diterapkan aturan yuridiksi sehingga diperoleh AC ǀ≡(T2ǀ≡ R) , ACǀ≡(T2ǀ⇒R)

ACǀ≡((T2ǀ≡ R)

26

Protokol otentikasi pelanggan

1. Langkah pertama yaitu mengubah asumsi dan tujuan kedalam notasi simbolik.

Asumsi yang dibangun adalah T1 memiliki kunci publik AC ditulis ⎯ T1, T2 memiliki kunci publik AC ditulis ⎯ T2, dan AC memiliki kunci privat AC diituliskan ⎯1 AC Tujuan dari protokol ini adalah untuk mengotentikasi pelanggan dari ID/P yang diberikan. AC meyakini bahwa ID/P dari T1 dituliskan T1 ID/P AC. dan meyakini ID/P dari T2 ID/P AC.

2. mentransformasikan langkah langkah kedalam notasi simbolik Pesan (1): T1 → AC: {ID/P}KpubAC (A)

Pesan (2): T2 → AC: {ID/P}KpubAC (B) 3. menerapkan aturan postulat

Pada pesan (1) dapat diberikan aturan postulat seperti pada Gambar 19 berikut

Gambar 19 Alur postulat pesan (1) Pada pesan 1 dilakukaan penerapan postulat yaitu

T1→ AC : ID/P(A) AC ⊲ ID/P

Pada pernyataan diatas menyatakan bahwa T1 mengirim pesan A yang berisi ID/P kepada AC, maka AC melihat ID/P tersebut.

AC ǀ≡( k

-1

→ AC), AC ⊲{ID/P}K AC ⊲ ID/P

27

AC ǀ≡(

k-1

→ AC), AC ⊲{ID/P}K AC ǀ~ ID/P

Karena diasumsikan T1 membangkitkan ID/P secara acak dapat ditulis T1#(ID/P) dan T1ǀ⇒ ID/P, maka dapat diterapkan aturan verifikasi nonces yaitu

ACǀ≡ T1ǀ≡ # IDP ,ACǀ≡ (T1ǀ~IDP) ACǀ≡ (T1ǀ≡ (ID/P)

Selanjutnya diterapkan aturan yuridiksi sehingga diperoleh ACǀ≡ T1ǀ≡ IDP ,ACǀ≡ (T1ǀ⇒IDP)

ACǀ≡ (ID/P)

Artinya AC meyakini bahwa T1 meyakini ID/P dan AC meyakini bahwa T1 memiliki kekuasaan atas ID/P dapat disimpulkan bahwa AC meyakini bahwa T1 meyakini ID/P tersebut.

Pesan (2) juga diberikan aturan pesan yang sama seperti pesan (1) seperti pada Gambar 20 berikut ini yaitu

Gambar 20 Alur postulat pesan (2)

Alur penerapan postulat yaitu

T2→ AC : ID/P(B) AC ⊲ ID/P

Pada pernyataan diatas menyatakan bahwa T1 mengirim pesan A yang berisi ID/P kepada AC, maka AC melihat ID/P tersebut. Selanjutnya diterapkan postulat 10 yaitu

AC ǀ≡( k

-1

28

Karena diasumsikan T2 membangkitkan ID/P secara acak dapat ditulis T2#(ID/P) dan T2ǀ⇒ ID/P, maka dapat diterapkan aturan verifikasi nonces yaitu

ACǀ≡ T2ǀ≡ # IDP ,ACǀ≡ (T2ǀ~IDP) ACǀ≡ (T2ǀ≡ (ID/P)

Selanjutnya diterapkan aturan yuridiksi sehingga diperoleh ACǀ≡ T2ǀ≡ IDP ,ACǀ≡ (T2ǀ⇒IDP)

ACǀ≡ (ID/P)

Artinya AC meyakini bahwa T1 meyakini ID/P dan AC meyakini bahwa T1 memiliki kekuasaan atas ID/P dapat disimpulkan bahwa AC meyakini bahwa T1 meyakini ID/P tersebut.

Protokol penetapan kunci simetris

1. Membentuk asumsi dan tujuan kedalam notasi. T1 memiliki kunci privat T1 ditulis ⎯1 T1. T2 memiliki kunci privat miliknya ditulis ⎯1 T2. AC memiliki kunci publik T1 ditulis → T1, memiliki kunci publik T2 ditulis → T2, dan membangkitkan kunci Ks

Tujuan dari protokol ini adalah berbagi kunci simetris kepada entitas T1 dan T2, yaitu T1dan T2 meyakini bahwa mereka berbagi kunci rahasia Ks (T1 T2), kemudian T1 meyakini bahwa T2 meyakini (T1 T2).

2. mentransformasikan langkah langkah kedalam notasi Pesan (1): AC → T1: {Ks}KT1 (F)

Pesan (2): AC → T2: {Ks}KT1 (G)

3. menerapkan aturan postulat pada langkah protokol

29

Gambar 21 Alur postulat pesan (1) dan (2)

AC akan membangkitkan kunci simetris Ks yang akan digunakan bersama oleh T1 dan T2 maka

AC ǀ≡# (ks) AC⇒ ks

kemudian pada pesan (1) dapat diterapkan postulat AC→T1 :ks(F)

T1 ⊲ ks

AC mengirim pesan F kepada T1 yang berisi ks kepada AC, maka AC melihat ks tersebut.

T1 ǀ≡( k

-1

→

T1), AC ⊲{ks}KT1 ks

Artinya T1 meyakini kunci privat dari dirinya, kemudian melihat ks yang dienkripsi menggunakan kunci publik T1, maka T1 melihat ks yang dikirim. Kemudian diterapkan aturan verifikasi nonce yaitu

T1ǀ≡ # (ks), T1 ǀ≡ (ACǀ~ ks) T1 ǀ≡(ACǀ≡ ks)

Karena ks adalah kunci yang akan digunakan bersama oleh T1 dan T2 maka pernyataan diatas dapat ditulis

T1ǀ≡ # T1 →ks T2 , T1 ǀ≡ (ACǀ~ T1 →ks T2) T1 ǀ≡(ACǀ≡ (T1 →ks T2s)

Berdasarkan asumsi bahwa

30

Dapat disimpulkan yaitu

T1ǀ≡ (ACǀ #(T1↔ks T2), T1 ǀ≡ (ACǀ≡# (T1 →ks T2) T1 ǀ≡# (T1 →ks T2s)

Secara sama juga bisa disimpulkan T1ǀ≡ (ACǀ (T1

Maka berdasarkan pernyataan diatas T1 meyakini bahwa AC meyakini T1

T2 dan meyakini #(T1 T2). Proses penerapan postulat juga dilakukan pada pesan (2), karena T2 mendapatkan pesan yang sama dari AC. Maka setelah T1 dan T2 memiliki ks mereka dapat saling berkomunikasi secara rahasia.

Berdasarkan analisis menggunakan logika BAN diketahui bahwa secara keseluruhan protokol yang dibuat tersebut memiliki kemampuan untuk melakukan proses otentikasi dan juga dapat melakukan percakapan secara rahasia. Namun pada logika ini tidak dapat memperhatikan seluruh aspek dari keamanan protokol, karena hanya bekerja pada level abstrak sehingga tidak mempertimbangkan eror ketika implementasi dan juga pesan yang tidak menggunakan kriptografi (Sierra et al 2004), sehingga pada ketiga protokol tersebut juga tidak mempertimbangkan kesalahan pada saat implementasi.

5

SIMPULAN DAN SARAN

Penerapan protokol layanan privasi suara Sharif dan Wijasekera (2003) dapat dilakukan pada jaringan PSTN milik PT Telkom karena memiliki persamaan protokol pensinyalan yang digunakan yaitu SS7. Penerapan protokol tersebut dapat dilakukan dengan membuat CA sendiri serta telepon yang memiliki kemampuan kriptografi yang mampu terjamin keamanan kunci privat pelanggan dan kunci publik AC yang tertanam didalamnya. Layanan IVR dapat dibuat oleh Telkom. Algoritme yang diusulkan untuk membangkitkan pasangan kunci publik/privat dalam penelitian adalah algoritme RSA.

Hasil analisis menggunakan logika BAN berhasil membuktikan bahwa jika kedua entitas (T1 dan T2) diketahui benar sebagai pelanggan dan memiliki hak untuk menggunakan layanan privasi suara, membuktikan bahwa telepon yang digunakan adalah perangkat yang dikeluarkan oleh pihak Telkom serta menjamin bahwa dua entitas yang berkomunikasi mendapatkan kunci simetris yang sama. Keamanan dari protokol diatas didapatkan sebagai berikut

1. Penggunaan R sebagai challenge response untuk memberikan jaminan ketepatan waktu dan mencegah serangan yaitu interleaving dan certain replay

2. Skema kunci asimetris dapat menjamin otentikasi identitas pengguna dan telepon, serta pendistribusian kunci simetris bagi kedua entitas

31 Sehingga dapat disimpulkan bahwa protokol layanan privasi suara secara keseluruhan menjamin otentikasi, kerahasiaan, integritas pesan dan non repudiasi.

DAFTAR PUSTAKA

Ahmad T, Hu J, Han S.2009. Efficient Mobile Voting System Security Scheme based on Elliptic Curve Cryptography, International Workshop on Intelligent Decision Support Systems and Applications in Networked and Distributed Systems, IEEE 3rd International Conference on Network & System Security (NSS09), Gold Coast, Australia,; 19—21

Argawal.M dan Mishra.P.2012. A comparison between Public Key Authority and Certification Authority for distribution of public key. International Journal on Computer Science and Engineering. (IJCSE), ISSN: 0975-3397Vol. 4, No. 05

Barker.E, Chen. L, Regenscheid.A, Smid. M. 2009. Recommendation for Pair Wise Key Establishment Schemes using Integer factorization Cryptohraphy, NIST Special Publication 800-56B

Burrow.M, Abadi.M, Needham.R. 1990. A Logic Authentication, ACM Transactions on Computer Systems, Vol. 8, No. 1,

Cao Y. Fu.C. 2008. An Efficient Implementation of RSA Digital Signature

AlgorithmInternational Conference on Intelligent Computation Technology and Automation,978-0-7695-3357-5/08 $25.00 © 2008 IEEE DOI 10.1109/ICICTA.

Daya B. ,“Network Security: History, Importance, and Future ,”University of Florida DepartmentofElectricalandComputerEngineering,2013.

http://web.mit.edu/~bdaya/www/Network%20Security.pdf

Hwang R.J dan Shiau S.H. 2005, Password Authenticated Key Agreement Protocol for Multi-servers Architecture, Wireless Network, Communication and Mobile Computing, 2005 International Conference, Vol 1, 279 - 284 vol.1, 0-7803-9305-8, IEEE

Marwaha. P, Marwaha.P. 2010. Visual Cryptographic Steganography in Images 2010 Second International conference on Computing, Communication and Networking Technologies. 978-1-4244-6589-7/10/$26.00 ©2010 IEEE. Meadows. C. 1995. Formal verification of Cryptography Protocols Survey.

Springer-Verlag In Advances In Cryptology-Asiacrypt ’94, volume 917 of lecture notes in ComputerScience, pages 133-150.

Menezes A.J, Oorschot, P C Van, Vanstone S.A. 1996. APPLIED CRYPTOGRAPHY

Minaam.D.S.A, Abdual-Kader. H.M, dan Hadhoud.M.M. 2010 . Evaluating the Effects of Symmetric Cryptography Algorithms on Power Consumption for Different Data Types International Journal of Network Security, Vol.11, No.2, PP.78-87.

32

(SEC2003) May 26–28, 2003, Athens, Greece, 10.1007/97(Stu Iii), pp 25– 36.

Sierra, J.M, Hernández J.C, Almudena.A, Torres J.2004. Validating the Use of BAN LOGIC. ICCSA 2004, LNCS 3043, pp. 851–858, 2004. © Springer-Verlag Berlin Heidelberg

Singh.S dan Agarwal.G. 2010. (IJCSIT) International Journal of Computer Science and Information Technologies, Vol. 1 (5) , 2010, 332-336 A

Subakree.S, Sakthivel.N.K. 2010. Design a New Security Protocol Using Hybrid Cryptography Algorithms. IJJRAS 2 (2)

Suhariyanto. 2015. www.telkomidec-media.com. Telkom Indonesia [ diakses pada 28 Agustus 2015].

Thakur.J dan Kumar.N .2011, DES , AES and Blowfish : Symmetric Key Cryptography Algorithms Simulation Based Performance Analysis International Journal of Emerging Technology and Advanced Engineering, ISSN 2250-2459,Volume 1, Issue 2.

Veerasamy et al .2001, Patent No. 6,236,852 B1, [diunduh pada 8 mei 2015] Wen.J et al. 2005. ICEC’05, August 15–17, 2005, Xi’an, China. China. Copyright

2005 ACM 1-59593-112-0/05/08 .

www.lemsaneg.go.id, [diakses pada tanggal 3 April 2015]

Xi.K, Ahmad.T, Han.F, and Hu.J. 2011 “A fingerprint based bio-cryptographic security protocol designed for client/server authentication in mobile computing environment,” Security and Communication Networks, vol. 4, no. 5, pp. 487–499.

Yeh H.T, Sun H.M, Hwang.T, 2001 , Security Analysis of the Generalized Key Agreement and Password Authentication Protocol, IEEE COMMUNICATIONS LETTERS, VOL. 5, NO.11

33