Ahmad Fauzie

FAKULTAS SAINS DAN TEKNOLOGI UNIVERSITAS ISLAM NEGERJ!

SY ARIF HIDAYATULLAH JAKARTA

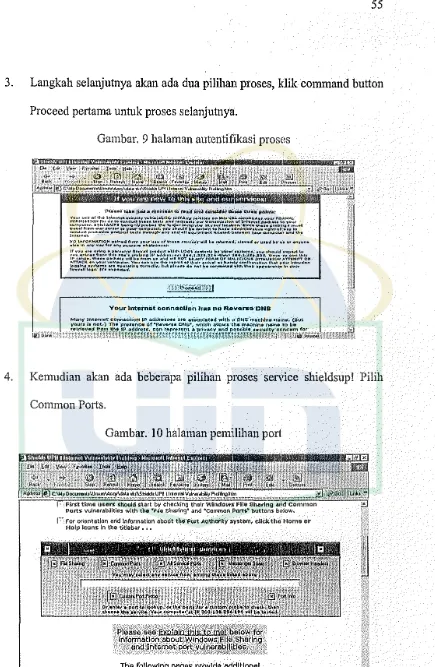

Jawa - Bali (P3B)

Oleh: Ahmad Fauzie

0072020172

Skripsi

Sebagai Salah Satu Syarat untuk Memperoleh Gelar Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri SyarifHidayatullah Jakarta

FAKULTAS SAINS DAN TEKNOLOGI UNIVERSITAS ISLAM NEGERI

SY ARIF HIDAYATULLAH JAKARTA

Skripsi

Sebagai Salah Satu Syarat untuk Memperoleh Gelar Saijana Komputer

Pada Fakultas Sains dan Teknologi

Pembimbing I

oleh Ahmad Fauzie

0072020172

Menyetujui

DR. Syopians ah Jaya Putra, M.Sis

NIP. 150 317 965

Mengetahui, J urusan TI/SI

Dengan ini menyatakan bahwa Skripsi yang ditulis oleh :

Nama Ahmad Fauzie

NIM 0072020172

Program Studi Judul Skripsi

: Teknik lnformatika

Analisis Penerapan Firewall Sebagai Sistem Keamanan Jaringan Pada PT. PLN (Persero) Penyaluran Dan Pusat Pengatur Beban Jawa - Bali (P3B)

Dapat diterima sebagai syarat kelulusan untuk memperoleh gelar Sarjana Komputer .Turusan Teknik lnformatika, Fakultas Sains dan Teknologi UIN Syarif I-Iidayatullah Jakarta.

Jakarta, 16 Juli 2004 Menyetujui,

Dasen Pembimbing

Pembimbing I,

DR Syopi"!' hy' Pom., M

S"

NIP: 150 317 956

Mengetalmi,

Jaya Putra, M.Sis 17 956

Pembimbing II,

H

ᄋᄋᄋᄋ\セN@

··.·,

|セ@

jセ@

f : \ " ' - - ' /

.

.

aュセ。ヲゥャセセG@

ST, M.KomKetua Jurnsan

SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, Juli 2004

DAHLAN).

Teknologi jaringan komputer berkembang dengan sangat pesat, bahkan dengan hadirnya internet yang secara teknis tidak terhalang oleh jarak dan waktu, sehingga proses komunikasi dan pertukaran data dapat dilakukan dengan mudah. Tetapi akibat dari perkembangan teknologi tersebut telah mengarah kepada suatu eksploitasi lubang keamanan sistem jaringan komputer. Hal ini dapat menjadi masalah yang besar apabila tidak ditangani dengan benar, karena dengan tereksploitasinya lubang keamanan, maka pengguna yang tidak berhak dapat dengan mudah melakukan kejahatan-kejahatan dalam dunia cyber yang dikenal dengan sebutan Cyber Crime, seperti snijjing, spoofing, DoS Attack dan lainnya yang dapat dikategorikan sebagai kejahatan dalam dunia maya.

Skripsi ini menitik beratkan permasalahan pada analisa penerapan firewall sebagai sebuah sistem keamanan jaringan komputer pada PT. PLN (Persero) Penyaluran dan Pusat Pengatur Beban Jawa-Bali (P3B) Sub Bidang Tl. Diharapkan dapat memberikan suatu pengettian tentang ーQセイ。ョ。ョ@ firewall dalam mengamankan jaringan lokal terhadap kemungkinan serangan dari pihak-pihak yang tidak bertanggung jawab. Proses analisa dilakukan melalui langkah-langkah yang sistematis dan ada tiga parameter yang menjadi landasan dalam menarik kesimpulan yaitu port dalam keadaan stealth, close dan open. Prosesnya dilakukan melalui situs-situs internet yang menyediakan layanan probing dan scanning port seperti grc.com, Symantec.com dan veniceflorida.com, sehingga dihasilkan suatu analisis yang dapat menggambarkan suatu sistem keamanan komputer secara deskriptif dan menyeluruh.

Basil probing dan scanning yang telah dilakukan didapatkan hasil port-port yang sangat penting dan rawan akan terjadinya penerobosan oleh para cracker berada dalam kondisi stealth, yang bermti bahwa port-port tersebut dalam keadaan sangat baik dan sulit bagi para cracker untuk menembusnya. Dari hasil analisa yang didapat dapat ditarik suatu kesimpulan bahwa dengan menerapkan Iptables sebagai firewall sudah dapat mengamankan sistem jaringan komputer. Tetapi ha! mt juga tergantung dari kecakapan Administrator jaringan dalam mengkonfigurasikan firewall. Untuk lebih meningkatkan keamanan jaringan, sebaiknya Administrator jaringan harus sering memperbaharui sistem keamanan jaringan yang telah ada serta menambahkan beberapa aplilrnsi keamanan jaringan, terus memantau se1ia mencari kelemahan-kelemahan yang terdapat pada' sistem keamanan jaringan yang dikelolanya, sehingga akan didapat sistej11 keamanan

Alhamdulillah atas rahmat dan hidayah-Nya yang telah dilimpahkan sehingga penulis dapat menyelesaikan penulisan skripsi ini.

Penulisan skripsi ini bertujuan untuk memenuhi persyaratan akademik pada Fakultas Sain dan Teknologi Jurusan Teknik Informatika Universitas Islam Negeri Syarif Hidayatullah Jakarta untuk memperoleh gelar sarjana SI pada bidang teknik informatika.

Penulis menyadari bahwa materi maupun cam penyajian penulisan skripsi ini jauh dari sempurna. Oleh karena itu penulis sangat mengharapkan kritik dan saran yang membangun guna memperbaiki kekurangan-kekeurangan yang ada pada penulisan skripsi ini.

Berkenaan dengan selesainya penulisan skripsi ini, malca dengan rasa syukur serta hormat penulis mengucapkan terimakasih pada semua pihak yang telah memberikan bantuan, bimbingan, dan pengarahan se1ta dukungan moril dan materil. Dan dalam kesempatan ini penulis mengucapkan terimakasih yang sebesar-besarnya kepada:

I. Bapak Ir. Bakri Lakatjong, M.T, M.Kom selaku Ketua Jurusan Teknik Informatika Universitas Islam Negeri Syarif Hidayatullah Jakarta.

6. Bapak Ir. Eris, selaku pembimbing dari PT. PLN P3B.

7. Bapak Hasan dan Bapak Didi, terimakasih atas fasilitas yang diberikan. 8. Ayahanda tercinta, Bapak H. Jayadi dan Ibunda tersayang, !bu Hj.

Marwani yang telah memberikan kasih sayang yang tiada hingga dan do'a kan ananda selalu.

9. Kakak-kakakku serta adik-adikku tercinta terimakasih atas segala dukungan dan semangat serta canda yang selalu memberikan inspirasi. I 0. Ka wan karibku Riza, Fachri, Arif dan kawan yang lain yang tidak bisa

saya sebutkan satu persatu, saya ucapkan terimakasih atas segala canda dan tawanya serta saran dan kritiknya.

Akhir kata, penulis berharap penulisan skripsi ini dapat bermanfaat bagi semua pihak terutama kawan-kawan Teknik Informatika UIN Syarif Hidayatullah Jakarta, baik sebagai bahan karya tulis berupa informasi, perbandingan maupun dasar untuk penelitian lebih lanjut.

Jakarta, Juli 2004

KAT A PEN GANT AR ... ii

DAFT AR 181 ... iv

DAFTAR TABEL ... x

DAFTAR GAMBAR ... xi

DAFTAR LAMPIRAN ... xii

BAB I PENDAHULUAN ... 1

1. 1 Latar Belakang Masalah ... 1

1.2 Pernmusan Masalah ... 3

1.3 Pembatasan Masalah ... 4

1.4 Tujuan dan Kegunaan Penulisan ... 4

1.4.1 Tujuan Penulisan ... 4

1.4.2 Kegunaan Penulisan ... 4

1.5 Metodologi Penulisan ... 5

1.6 Sistematika Penulisan ... 6

BAB II TINJAUAN PUSTAKA ... 8

2.1 Teori Sistem Keamanan Jaringan Komputer ... 8

2.1.1 Pengertian sistem keamanan jaringan komputer... 8

2.1.2 Maksud dan tujuan digunakannya networking security .. 8

2.2 Aspek-aspek Dalam Keamanan Komputer ... 9

2.2.5 Access control... 11

2.2.6 Non-repudiation... 11

2.3 Beberapa Cara Pengamanan Jaringan Komputer ... 11

2.3.1 Mengatur akses (access control) ... 11

2.3.2 Menutup servis yang tidak digunakan ... 12

2.3.3 Memasang proteksi ... 12

2.3.4 Pemantau adanya serangan ... : ... 13

2.3.4.1 Perangkat bantu IDS (Intrussion Detection System) ... 13

2.3.5 Penggunaan Enkripsi untuk meningkatkan Kean1anan ... 14

2.4 Klasifikasi Kejahatan Komputer ... , ... 15

2.4.1 Keamanan yang bersifat fisik (physical ウ・」オイゥヲIセ@ ... 15

2.4.2 Keamanan yang berhubungan dengan orang (personel) . 16 2.4.3 Keamanan dari data dan media serta tek:nik komunikasi 16 2.4.4 Keamanan dalam operasi... ... 17

2.5 Contoh Kasus Gangguan Pada Jaringan Komputer... 17

2.6 Masalah Keamanan yang Berhubungan Dengan Indonesia ... 18

2. 7 Teori Tentang Jaringan ... 20

2.7.1 Host-Terminal ... 20

2.7.6 Internet. ... 22

2.7.7 Intranet.. ... 22

2.8 Penamaan Alamat IP (Logical Address) ... 23

2. 8.1 Pembagian kelas IP... 23

2.8.2 Subnetting ... 24

2.9 Model Referensi OSI dan Standarisasi ... ... 25

2.10 Port ... セ@... 26

2. I 0.1 Definisi port... 27

2.10.1. l Definisi port yang diam bi! dari situs http://www.redhat.com ... 27

2.10.1.2 Definisi port berdasarkan situs http://www.securityresponse.symantec.com 28 2.11 Sejarah dan Konsep IPTABLES ... 29

2.11.1 Keunggulan pada IPT ABLES ... 30

BAB III METODOLOGI PENELITIAN ... ... 31

3 .1 Analisa Teknis ... ... 31

3.1.1 Installing Iptables ... 31

3.1.1.4.2 Command ... 36

3.1.1.4.3 Option ... 36

3.1.1.4.4 Generic Matches ... 36

3.1.1.4.5 Implicit Matches ... 36

3.1.1.4.6 TCP Matches ... 37

3.1.1.4.7 UDP Matches ... 37

3.1.1.4.8 ICMP Matches ... 38

3.1.1.4.9 Explicit Matches ... 38

3.1.1.4.9.1 MAC Address ... 39

3.1.1.4.9.2 Multipo11 Matches ... 39

3.1.1.4.9.3 Owner Matches ... 39

3.1.1.4.9.4 State Matches ... 40

3.1.1.4. l 0 Target/Jump ... 40

3.1.1.4.11 ParameterTambahan ... 41

3.1.1.4.11.1 LOG Target. ... 41

3. l.1.4.11.2 REJECT Target... 41

3.1.1.4.11.3 SNAT Target.. ... 42

3.l.l.4.ll.4DNATTarget. ... 42

[image:12.595.66.493.22.701.2]3 .1.4 Analisa Hasil.. ... 45

3.1.5 Usulan Selusi ... 46

3.2 Teknik Analisa Data ... 46

BAB IV ANALISA DAN USULAN SOLUSI SISTEM KEAMANAN JARINGAN ... 48

4.1 Lokasi Penelitian ... 48

4.1.1 Sejarah singkat ... 48

4.1.2 Perkembangan pernsahaan ... 48

4.1.2. l Visi ... 49

4.1.2.2 Misi ... 49

4.1.3 Struktur organisasi .: ... 49

4.2 Karakteristik dan Jenis Firewall yang digunakan ... 52

4.2.1 Karakteristik Firewall ... 52

4.2.2 Jenis Firewall yang digunakan ... 53

4.3 Analisis Efektifitas Penggunaan Iptables sebagai sistem pengamananjaringan komputer ... 53

4.3. l Analisa sistem keamanan jaringan menggunakan webtools.grc.com ... ... ... ... ... 54

BAB V KESIMPULAN DAN SARAN ... 70 5.1 Kesimpnlan ... 70 5.2 Saran ... 70 DAFT AR PUST AKA

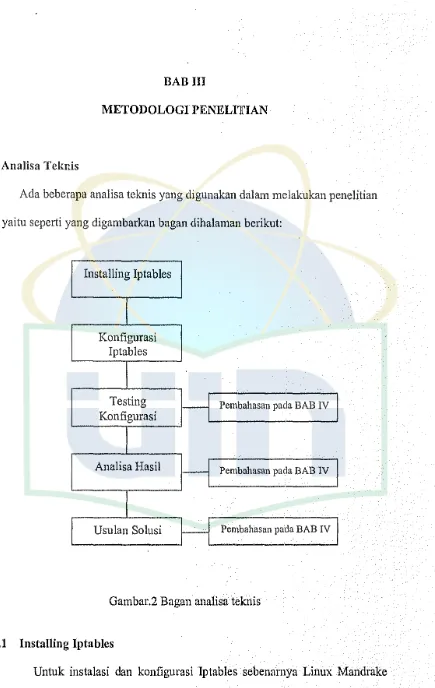

Garnbar 2: Bagan Analisa Teknis ... 31

Garnbar 3: Diagram Rantai Firewall (Firewall Chain) ... 32

Garnbar 4: TCP Matches ... 37

Garnbar 5: UDP Matches ... 38

Gambar 6: ICMP Matches ... 38

Gambar 7: Halaman Muka grc.com ... 54

Gambar 8: Halaman Security Test ... 54

Gambar 9: Halaman Autentifikasi Proses ... 55

Gambar 10: Halaman Pemilihan Port ... : ... 55

Gambar 11: Halaman Hasil Dari Proses Probing ... 56

Gambar 12: Halaman Analisa Keseluruhan Dari Sistem Keamanan Jaringan ... 59

Gambar 13: Halaman Probing Port Symantec.com ... 60

Gambar 14: Halaman Analisa Trojan Horse ... 61

Gambar 15: Halaman Analisa Persentase Kemungkinan Resiko yang Dihasilkan ... 62

[image:16.595.62.491.26.699.2]Lampiran 2: Tabel Badan Pekerja di IEEE ... 76

Lampiran 3: PORT NUMBERS ... 77

Lampiran 4: Tabel Forwaded Packets ... 83

Lampiran 5: Tabel Destination Local Host (our own machine) ... 84

Lampiran 6: Tabel Source local host (our own machine) ... 85

Lampiran 7: Tabel Connnand ... : ... 86

Lampiran 8: Tabel Option ... 88

Lampiran 9: Tabel Generic Matches ... 89

Lampiran 10: Tabel TCP Matches ... 90

Lampiran 11: Tabel Target/Jump ... 92

Lampiran 12: Tabel ICMP Types ... : ... 94

Lampiran 13: Contoh Gambar Proses Firewall ... 95

Lampiran 14: Gambar Diagram Proses Filtering Paket. ... 97

Lampiran 15: Rule Script Konfignrasi Iptables ... 98

Lampiran 16: Gambar Jaringan PT. PLN (Persero) P3B ... 103

Lampiran 17: Gambar Program Aplikasi Antisniff ... 104

1.1 Latar Belakang Masalah

Kehadiran Revolusi Infonnasi sejak dua dasawarsa terakhir yang tidak mengenal batas wilayah kedaulatan suatu negara telah memudahkan kita untuk saling berkomunikasi tanpa halangan apapun. Ditambah lagi dengan telah hadirnya Website-Website yang ikut meramaikan Khazanah teknologi informasi masa kini yang pada gilirannnya dipakai sebagai sarana untuk berkomunikasi, sehingga antar sesama pengguna mungkin tidak menyadari mulai giat melakukan

brain storming dan mulai memahami permasalahan tanpa harus bersikap impulsif,

dan terlalu emosional.

Perkembangan global internet sebagai milik publik menyiratkan adanya harapan-harapan akan te1jadinya perubahan ruang dan jarak. Perkembangan tersebutjuga diramalkan menqju pada terbentuknya entitas dengan sistem tingkah laku tertentu, melalui pola-pola pengujian dengan unsur dominan berupa pengalaman dan budaya dalam penggunaan informa:;i. Oleh karena itu ha! tersebut di atas harus diakui olch semua unsur lapisan atau kalangan di belahan bumi ini, yang tentu saja berbeda-beda impaknya.

keamana.n sistem komputer menyebabkan setiap orang tanpa batas usia dapat mengakses situs-situs terlarang seperti pomografi, kekerasan dengan leluasa. Maka dari itu, sistem keamanan berbasis intemet telah diimplementasikan untuk menanggulangi ha! tersebut.

Penggunaan dan pemanfaatan teknologi informasi berbasis internet

bagi PT. PLN (Persero) Penyaluran dan Pusat Pengatur Beban Jawa - Bali (P3B) Sub Bidang Teknologi Infonnasi merupakan salah satu implementasi produk teknologi yang dijadikan tulang punggung sekaligus urat nadi dalam meningkatkan kine1ja perusahaan.

Dan pada era global serta dinamis ini keamanan sistem infonnasi berbasis intemet mutlak diperlukan agar kelan.caran dan profesionalisme kerja dapat terus dipertahankan dan ditingkatkan, karena jaringan internet yang sifatnya umum dan global dinilai tidak aman dan mudah untuk disusupi oleh user atau oknum yang tidak bertanggung jawab untuk merusak sistem dan mengambil data-data penting perusahaan yang sifatnya sangat rahasia.

situs-situs terlarang, ini merupakan bentuk pencegahan dini untuk meningkatkan kine1ja karyawan perusahaan.

Berdasarkan hal-hal tersebut diatas, maim penulis sangat tertarik untuk mengadakan pembahasan lebih lanjut mengenai masalah tersebut sebagai topik penulisan dengan judul "ANALISIS PENERAPAN FIREWALL SEBAGAI SISTEM KEAMANAN JARINGAN PADA PT. PLN (Persero) Penyaluran dan Pnsat Pengatur Behan Jawa-Bali (P3B)"

1.2 Perumusan Masalah

Sesuai dengan latar belakang dan pembatasan masalah tersebut, maka permasa,lahan yang akan dibahas dalam skripsi ini adalah :

1. Jenis Firewall apakah yang akan dipakai oleh PT. PLN (Persero) Penyaluran dan Pusat Pengatur Behan Jawa - Bali (P3B) Sub Bidang Teknologi Informasi dalam pengamananjaringan berbasis internet.

2. Apakah dengan Firewall yang digunakan dapat mengamankan sistem jaringan komputer di PT. PLN (Persero) Penyaluran dan Pusat Pengatur

Behan Jawa - Bali (P3B)?

3. Apakah ada kemungkinan lubang keamanan walaupun telah mengimplementasikan Firewall sebagai Sistem keamanan jaringan?

1.3 Pembatasan Masalah

Sesuai dengan inti dari penulisan skripsi, maim penulis akan membatasi ruang lingkup pada proses analisa efektifitas penerapan firewall mempergunakan aplikasi Iptables bagi keamanan jaringan komputer yang digunakan di PT. PLN (Persero) Penyaluran dan Pusat Pengatur Beban Jawa -Bali (P3B) Sub Bidang Teknologi Informasi untuk keamanan jaringan komputer dalam mengantisipasi gangguan dari pihak-pihak yang tidak bertanggungjawab.

1.4 Tujuan Dan Kegnnaan Pennlisan

Dalam pembuatan skripsi ini, penulis menguraikan tujuan dan kegunaan dari tulisan yang dibahas, yaitu:

1.4.1 Tnjnan Pennlisan

Untuk mengetahui dan mempelajari peranan serta cara ke1ja dari Iptables terhadap proteksi akses jaringan intenet pada PT. PLN (Persero) Penyaluran dan Pusat Pengatm Beban Jawa - Bali (P3B).

1.4.2 Kegunaan Penulisan

a. Bagi Penulis

2). Menambah wawasan penulis tentang teknologi jaringan komputer,

khususnya sistem keamanan jaringan komputer berbasis internet

dengan aplikasi Iptables pada perusahaan PT. PLN (Persero)

Penyaluran dan Pusat Pengatur Beban Jawa - Bali (P3B) Sub Bidang

TI.

b. Bagi Perusahaan

Dengan Penelitian yang dilakukan, semoga penulisan penelitian ini dapat

memberikan kontribusi pemikiran bagi manajemen perusahaan didalam

mengambil keputusan berkenaan dengan teknologi jaringan komputer khususnya

sistem keamanan jaringan yang digunakannya.

c. Bagi Pembaca

Semoga penulisan ini berguna bagi pihak lain atau pembaca sebagai

informasi, khususnya bagi pembaca yang mempunyai minat yang sama dalam

pengembangan sistem keamanan jaringan !computer.

1.5 Metodologi Penulisan

Dalam penulisan skripsi ini, agar didapatkan data yang akurat, sesuai dan

hasil yang objektif, maka penulis mempergunakan metode-metode:

I . Observasi

Penulis mengamati secara langsung pemakaian aplikasi Iptables dengan

2. Studi Pustaka

Penulis mendapatkan informasi yang menunJang atau mendukung penulisan skripsi dari buku-buku dan situs internet.

3. Analisa teknis penerapan firewall.

Ada beberapa analisa teknis yang digunakan dalarn analisa penerapan firewall ini, yaitu: installing aplikasi Iptables, konfigurasi firewall, testing konfigurasi, analisa firewall dan usulan solusi.

1.6 Sistematika Penulisan

Sistematika penulisan skripsi yang mernpakan laporan analisa hasil penelitian terdiri atas :

BABI PENDAHULUAN

Pada bab ini dibahas tentang latar belakang penulisan, perumusan masalah, batasan masalah, tujuan dan kegunaan penulisan, metodologi penulisan, dan sistematika penulisan.

BAB II TINJAUAN PUSTAKA

Dalam bab ini akan dibahas materi tentang teori tentang sistem keamanan komputer, teori jaringan, Penamaan IP, pemahaman tentang OSI model serta penge1iian Iptables serta konsep dasar dan cara kerja Iptables pada Server Linux Mandrake 8.2.

BAB III METODOLOGI PENELITIAN

BAB IV ANALISA DAN USULAN SOLUSI SISTEM KEAMANAN

JARINGAN

Dalam bab ini diuraikan mengenai lokasi penelitian dan sejarah singkat PT. PLN (P3B), karakteristik dan jenis

Firewall

yang digunakan, analisa efektifitas penggunaan lptables sebagai sebuah sistem keamanan jaringan komputer dengan mengacu kepada hasil probing yang dilakukan oleh http://www.grc.com, http://www.symantec.com, http://www.veniceflorida.com.BAB V KESIMPULAN DAN SARAN

2.1 Teori Sistem Keamanan Jariangan Kompnter

Keamanan jaringan komputer merupakan suatu kebutuhan yang sangat vital untuk diimplementasikan didalam sebuah jaringan komputer, apalagi bila jaringan komputer tersebut terhubung ke jaringan luar, yang secara teknis tentu siapa saja dapat mengakses jaringan milik suatu perusahaan tersebut. Hal ini menjadi kendala apabila user luar yang mengakses, mempunyai suatu niat yang buruk terhadap segala macam komponen jaringan perusahaan, mulai dari data, operating sistem dan lainnya.

2.1.l Pengertian Sistem Keamanan Jaringan Komputer

Sistem keamanan komputer dapat didefinisikan sebagai sebuah integritas sistem yang digunakan untuk memagari dan menjaga semua sumber daya dan unsur-unsur yang terdapat pada suatu jaringan !computer, bentuk pengamanannya bisa berupa hardware maupun software yang telah diberikan fasilitas untuk suatu pengamananjaringan.

2.1.2 Maksud dan tujuan digunakannya

Networking security

kecil suclah mengimplementasikannya. Maksud clan tujuan digunakannya networking security adalah sebagai berikut :

I. Untuk lebih mengoptimalkan kine1ja perusahaan dengan stabilitas komunikasi dan informasi yang baik.

2. Melindungi data-data perusahaan yang sangat vital clan tidak semua orang boleh mengaksesnya, seperti : data-data klien, keuangan dan sebagainya.

3. Sebagai bentuk antisipasi dari serangan cracker yang mencoba masuk kedalam sistem komputer utama.

Dan masih banyak lagi tujuan clan maksud yang lainnya namun tidak disebutkan satu persatu.

2.2 Aspek-aspek dalam keamanan komputer

Keamanan komputer (computer security) melingkupi empat aspek, yaitu privacy, integrity, authentication, dan availability. Se lain ha! di atas, masih ada dua aspek lain yang berkaitan dengan electronic commerce, yaitu access control clan non-repudiation.

2.2.1 Privacy I Confidentiality

sebagai bagian dari pendaftaran sebuah servis) dan hanya diperbolehkan untuk keperluan tertentu tersebut. Usaha-usaha yang dapat dilakukan untuk meningkatkan privacy dan confidentiality adalah dengan menggunakan teknologi kriptografi (dengan enkripsi dan dekripsi).

2.2.2 Integrity

Aspek ini menekankan bahwa informasi tidak boleh diubah tanpa seijin pemilik inforrnasi. Adanya virus, trojan horse, atau pernakai lain yang mengubah informasi tan pa ij in rnerupakan contoh rnasalah yang harus dihadapi. Penggunaan enkripsi dan digital signature, rnisalnya, dapat rnengatasi rnasalah ini.

2.2.3 Authentication

Aspek ini berhubungan dengan metoda untuk rnenyatakan bahwa inforrnasi betul-betul asli, orang yang rnengakses atau memberikan informasi adalah betul-betul orang yang dimaksud, atau server yang kita hubungi adalah betul-betul server yang asli.

2.2.4 Availability

2.2.5 Access Control

Aspek ini berhubungan dengan cara pengaturan akses kepada informasi.

2.2.6 Non-repudiation

· Aspek ini rnenjaga agar seseorang tidak dapat rnenyangkal telah rnelakukan sebuah transaksi.

2.3 Beberapa cara pengamanan jaringan komputer

Pada umunya, pengamanan dapat dikategorikan menjadi dua jenis: pencegahan (preventif! dan pengobatan (recovery). Usaha pencegahan dilakukan agar sistem informasi tidak rnerniliki lubang keamanan, sementara usaha-usaha pengobatan dilakukan apabila lubang keamanan sudah dieksploitasi. Pengamanah sistem infonnasi dapat dilakukan melalui beberapa layer yang berbeda. Misalnya di layer "transport", dapat digunakan "Secure Socket Layer" (SSL). Metoda ini urnum digunakan untuk server web. Secara fisik, sistem anda dapat juga diarnankan dengan rnenggunakan "firewall" yang memisahkan sistem anda dengan Internet. Penggunaan teknik enkripsi dapat dilakukan di tingkat aplikasi sehingga data-data anda atau e-mail anda tidak dapat dibaca oleh orang yang tidak berhak.

2.3.1 Mengatnr akses (Access Control)

dan 'access control'. lmplementasi dari mekanisme ini antara lain dengan menggunakan 'password'. Di sistem UNIX dan Windows NT, untuk menggunakan sebuah sistem atau komputer, pemakai diharuskan melalui proses authentication dengan menuliskan 'userid' dan 'password'. Salah satu cara untuk mempersulit pengacau untuk mendapatkan berkas yang berisi password (meskipun terenkripsi) adalah dengan menggunakan 'shadow password'.

2.3.2 Menutup servis yang tidak digunakan

Seringkali sistem dalam ha! ini perangkat keras dan perangkat lunak diberikan dengan beberapa servis dijalankan secarai default. Untuk mengamankan sistem, servis yang tidak diperlukan dimatikan.

2.3.3 Memasang Proteksi

2.3.4 Pemantau adanya serangan

Sistem pemantau (monitoring system) digunakan untuk mengetahui adanya tamu tak diundang (intruder) atau adanya serangan (attack). Nama lain dari sistem ini adalah "intruder detection system" (JDS). Sistem ini dapat memberitahu administrator melalui e-mail maupun melalui mekanisme lain seperti melalui pager.

2.3.4.1 Perangkat bantn IDS (Intrnssion Detection System)

Berikut adalah beberapa perangkat lunak bantu yang bisa digunakan untuk pendeteksi penyusup :

Portsentry. Sebuah program bantu yang cukup "ringan" dan tidak begitu sulit untuk mengkonfigurasikan dan menggunakannya. Cocok untuk sistemjaringan kecil.

2 Snort. Program bantu ini berfungsi memeriksa data-data yang masuk dan melaporkan ke administrator apabila ada "gerak-gerik" yang mencurigakan. Bekerja dengan prinsip program sniffer yaitu mengawasi paket-paket yang melewati jaringan.

3 LIDS (Linux Intrussiou Detection Sysfom) merupakan salah satu tools IDS yang sangat baik dalam melindungi sistem. Ketika lids aktif, maka bahkan root sekalipun mempunyai akses yang sangat terbatas sekali dalam mengkonfigurasikan sistem.

dipasang di semua server yang berfungsi sebagai tulang-punggung (backbone) Internet yang ada di Amerika. Sehingga secara tidak langsung Amerika telah menyadap semua data yang lewat dari seluruh penjuru dunia. Perlu diketahui bahwa hampir semua server utama atau backbone yang ada di dunia ini berlokasi di Amerika Serikat.

Dan masih banyak tools untuk IDS lainnya yang clapat digunakan untuk lebih meningkatkan keamanan sistem.

2.3.5 Penggunaan Enkripsi untuk meningkatkan keamanan

RSA atau Diffie-Helhnan) sehingga tidak dapat dibaca oleh orang yang tidak berhak.

Selain dari bentuk antisipasi diatas diharap para administrator juga harus melakukan bentuk pengamanan yang lain yaitu dengan memasang pemantau integritas sistem, mengamati berkas-berkas log dan Backup data secara rutin.

Seteleh kita melakukan prosedur-prosedur diatas maka diharapkan sistem keamanan jaringan kita dapat lebih terproteksi dari pihak-pihak yang tidak bertanggung jawab.

2.4 Klasifikasi Kejahatan Komputer

Kejahatan komputer dapat digolongkan kepada yang sangat berbahaya sampai ke yang hanya mengesalkan (annoying). Menurut David !cove berdasarkan lubang keamanan, keamanan dapat diklasifikasikan menjadi empat:

2.4.1 Keamanan yang bersifat fisik (physical security):

dimasukkan ke dalam kelas ini. Denial of service dapat dilakukan misalnya dengan mematikan peralatan atau membanjiri saluran komunikasi dengan pesan-pesan (yang dapat berisi apa saja karena yang diutamakan adalah banyaknya jumlah pesan). Beberapa waktu yang lalu ada lubang keamanan dari implementasi protocol TCP/IP yang dikenal dengan istilah Syn Flood Attack, dimana sistem

(host) yang dituju dibanjiri oleh pennintaan sehingga dia menjadi terlalu sibuk

dan bahkan dapat berakibat macetnya sistem (hang).

2.4.2 Kcamanan yang bcrhnbnngan dengan orang (personcl)

Termasuk identifikasi, dan profit resiko dari orang yang mempunyai akses (pekerja). Seringkali kelemahan keamanan sistem informasi bergantung kepada manusia (pemakai dan pengelola). Ada sebuah teknik yang dikenal dengan istilah "social engineering" yang sering digunakan oleh kriminal untuk berpura-pura sebagai orang yang berhak mengakses informasi. Misalnya kriminal ini berpura-pura sebagai pemakai yang lupa passwordnya dan minta agar diganti menjadi kata lain.

2.4.3 Keamanan dari data clan media serta teknik komunikasi

Yang termasuk di dalam kelas ini adalah kelemahan dalam software yang digunakan untuk mengelola data. Seorang kriminal dapat memasang virus

2.4.4 Keamanan dalam operasi

Tennasuk prosedur yang digunakan untuk mengatur dan mengelola sistem keamanan, dan juga termasuk prosedur setelah serangan (post attack recove1y).

2.5 Contoh Kasus Gangguan Pada jaringan komputer

Jebolnya sistem kemanan tentunya membawa dampak. Ada beberapa contoh akibat dari jebolnya sistem keamanan, antara lain:

• 1988. Keamanan sistem mail sendmail dieksploitasi oleh Robert Tapan Morris sehingga melumpuhkan sistem Internet. Kegiatan ini dapat diklasifikasikan sebagai "denial of service attac/C'. Diperkirakan biaya yang digunakan untuk memperbaiki dan hal-hal lain yang hilang adalah sekitar $100 juta. Di tahun 1990 Morris dihukum (convicted) dan hanya didenda $I 0.000.

• 10 Maret 1997. Seorang hacker dari Massachusetts berhasil mematikan sistem telekomunikasi di sebuah airport lokal (Worcester, Massachusetts) sehingga mematikan komunikasi di control tower dan menghalau pesawat yang hendak mendarat. Dia juga mengacaukan sistem telepon di Rutland, Massachusetts.

Buy.com, eBay, CNN, Amazon.com, ZDNet, E-Trade. FB mengeluarkan tools untuk mencari program TRINOO atau Tribal Flood Net (TFN) yang diduga digunakan untuk melakukan serangan dari berbagai penjurn dunia. • 4 Mei 2001. Situs Gibson Research Corp. (grc.com) diserang Denial of

Service attack oleh anak berusia 13 tahun sehingga bandwidth dari grc.com yang terdiri dari dua (2) Tl connection menjadi habis. Steve Gibson kemudian meneliti software yang digunakan untuk menyerang (DoS bot, SubSeven trojan), channel yang digunakan untuk berkomunikasi (via JRC), dan akhirnya menemukan beberapa ha! tentang DoS attack ini. Informasi lengkapnya ada di situs www.grc.com.

• Juni 200 I. Peneliti di UC Berkeley dan University of Maryland berhasil menyadap data-data yang berada pada jaringan wireless LAN (IEEE 802.11 b) yang mulai marak digunakan oleh perusahaan-perusahaan.

2.6 Masalah keamanan yang berhnbnngan dengan Indou:esia

Meskipun Internet di Indonesia masih dapat tergolong baru, sudah ada beberapa kasus yang berhubungan dengan keamanan di Indonesia. Dibawah ini akan didaftar beberapa contoh masalah atau topik tersebut, yaitu:

18 serangan dilakukan secara serempak dari seluruh penjuru dunia. Akan tetapi berdasarkan pengamatan, domain Timor Timur tersebut dihack dan kemudian ditambahkan sub domain yang bernama "need.Ip". Berdasarkan pengamatan situasi, "need.tp" merupakan sebuah perkataan yang sedang dipopulerkan oleh "Beavis and Bullhead' (sebuah acara TV di MTV). Dengan kata lain, crackers yang melakukan serangan tersebut kemungkinan penggemar (atau paling tidak, pernah nonton) acara Beavis dan Butthead itu. Jadi, kemungkinan dilakukan oleh seseorang dari Amerika Utara.

• Januari 2000. Beberapa situs web Indonesia diacak-acak oleh cracker yang menamakan dirinya "fabianclone" dan "naisenodni" (Indonesian dibalik). Situs yang diserang tennasuk Bursa Efek Jakarta, BCA, Indosatnet. Selain situs yang besar tersebut masih banyak situs lainnya yang tidak dilaporkan. • Seorang cracker Indonesia (yang dikenal dengan nama he) tertangkap di

Singapura ketika mencoba menjebol sebuah perusahaan di Singapura. • September dan Oktober 2000. Setelah berhasil membobol bank Lippo,

kembali Fabian Clone beraksi dengan menjebol web milik Bank Bali. Perlu diketahui bahwa kedua bank ini member[kan layanan Internet banking.

2. 7 Teori Ten tang Jaringan

kompute'i· satu dengan lainnya, sehingga akan menimbulkan suatu effisiensi, sentralisasi dan optimasi kerja. Pada jaringan komputer yang dikomunikasikan adalah data, satu komputer dapat berhubungan dengan komputer lain dan saling berkomunikasi (salah satunya bertukar data) tanpa harus 1m:mbawa disket ke satu komputer ke komputer lainnya seperti yang biasa kita lakukan. Ada beberapajenis jaringan komputer dilihat dari cara pemrosesan data dan pengaksesannya.

2.7.1 Host-Terminal

Dimana terdapat sebuah atau lebih server yang dihubungkan dalam suatu dumb terminal. Karena Dumb Terminal hanyalah sebuah monitor yang dihubungkan dengan menggunakan kabel RS-232, maka pemrosesan data dilakukan di dalam server, oleh karena itu maka suatu s1)rver haruslah sebuah sistem komputer yang memiliki kemampuan pemrosesan data yang tinggi dan penyimpanan data yang sangat besar.

2. 7.2 Client Server

tinggi, dan kapasitas penyimpanan data yang besar karena sernua pernrosesan data

yang rnerupakan permintaan dari client dilakukan di terminal client.

2. 7 .3 Peer to Peer

Dimana terdapat beberapa terminal !computer yang dihubungkan

dengan media kabel. Secara prinsip, hubungan peer to peer ini adalah bahwa

setiap !computer dapat berfungsi serbagai server (penyedia layanan) dan client,

keduanya dapat difungsikan dalam suatu waktu yang bersamaan.

Sedangkan apabila kita lihat dari sisi lingkupan atau jangkauan,

jaringan dapat dibagi menjadi beberapa jenis, yaitu :

2.7.4 LAN (Local Area Network)

Hanya terdapat beberapa server dan ruang lingkupnya hanya terdapat

dalam satu lokasi atau gedung, Hal ini akan mendapat pembahasan tersendiri pada

sub bahasan berikutnya.

2.7.5 WAN (Wide Area Network)

Merupakan gabungan dari LAN, yang ruang lingkupnya dapat saja satu

lokasi, rnisalnya gedung be11ingkat, atau dapat tersebar di beberapa lokasi di

seluruh dunia, jaringan jenis ini rnembutuhkan minimal satu server untuk setiap

LAN, dan membutuhkan minimal dua server yang mempunyai lokasi yang

2.7.6 Intemet

Internet adalah sekumpulan jaringan yang berlokasi terse bar di seluruh dunia yang sating terhubung membentuk satu jaringan besar !computer. Dalam jaringan ini dibatasi layanannya sebagai berikut : FTP, E-Mail, Chat, Telnet, Conference, News Group, Mailing List. Biasanya jaringan ini menggunakan protokol TCP/IP, walaupun ada sebagian kecil yang menggunakan jenis lain (!PX Novell Netware, NetBios, dan lain-lainnya).

2. 7. 7 Intranet

Jenis jaringan ini merupakan gabungan dari LAN/WAN dengan Internet. Apabila kita lihat dari lingkupannya atau jangkauannya maka jaringan ini adalah jenis LAN/WAN yang memberikan layanan seperti layanan internet kepada terminal clientnya. Perbedaan mencolok Intranet dengan Internet adalah Intranet melayani satu organisasi tertentu saja.

2.8 Penamaan Alamat IP (Logical Address)

2.8.1 Pembagian kelas IP

Alamat IP dibagi menjadi kelas-kelas yang masing-masing mempunyai kapasitas jumlah IP yang berbeda-beda. Pada Tabel 1.1 ditampilkan kelas-kelas pengalamatan IP. Pada tabel tersebut x adalah NetlD dan y adalah HostlD

Ke las Fonnat Ki saran Jumlah IP

A Oxxxxxxx. yyyyyyyy. yyyyyyyy. yyyyyyy 0.0.0.0-127.255 .255.255 16.777.214

B I Oxxxxxx.yyyyyyyy. yyyyyyyy. yyyyyyy 128.0.0.0-l ') 1.255.255.255 65.532

c

11 Oxxxxx. yyyyyyyy. yyyyyyyy. yyyyyyy 192.0.0.0 -?.23.255.255 254Tabet 1: Pembagian kelas IP

2.8.2 Subnetting

Subnetting adalah pembagian suatu kelompok alamat IP menjadi bagian-bagian yang lebih kecil lagi. Tujuan dalam melakukan subnetting ini adalah:

I. Membagi suatu kelasjaringan menjadi bagian-bagian yang lebih kecil. 2. Menempatkan suatu host, apakah berada dalam satu jaringan atau

tidak. 3. Keteraturan

Misal suatu jaringan dengan IP jaringan 192.168.10.0 ingin rnernbagi rnenjadi 5 jaringan kecil (rnasing-rnasing 48 host), yang artinya harus dilakukan proses subnetting dalarn jaringan tersebut. Langkah pertarna yang harus kita lakukan adalah rnernbagi IP jaringan tersebut (192.168.10.0 <-kelas C) rnenjadi blok-blok' yang rnasing-masing blok minimal terdiri dari 48 host. Seperti kita telah ketahui bahwa tiap-tiap kelas C mempunyai 255 IP rnaka perhitungannya adalah sebagai berikut:

255/5=51

masing-rnasing subnet rnempunyai 49 alamat IP (masing-masing diarnbil 2 untuk IP broadcast dan IP network).

Berikut adalah pengelornpokan dari jaringan-jaringan tersebut : l. 192.168.10.0 - 192.168. J 0.50 digunakan oleh jaringan I

2. 192.168. l 0.51 - 192.168.10.10 I digunakan oleh jaringan 2 3. 192.168. I 0.102 - 192.168.10.152 digunakan oleh jaringan 3 4. 192.168. l 0.153 - 192.168.10.203 digunakan oleh jaringan 4 5. 192.168.10.204 - 192.168.10.224 digunakan oleh jaringan 5

Untuk pernbagian 51 host : 51 = 00110011 (biner). Nilai 8 bit tertinggi dari subnetting kelas C adalah : 255 = 11111111

00110011

--- (negasi)

2.9 Model rcfercnsi OSI clan Standarisasi

Untuk menyelenggarakan komunikasi berbagai macam vendor komputer diperlukan sebuah aturan baku yang standar dan disetejui berbagai pihak. Seperti halnya dua orang yang berlainan bangsa, maka untuk berkomunikasi memerlukan penerjemah/interpreter atau satu bahasa yang dimengerti kedua belah fihak. Dalarn dunia komputer dan telekomunikasi interpreter identik dengan protokol. Untuk itu maka badan dunia yang menangani rnasalah standarisasi ISO (International Standardization Organization) membuat aturan baku yang dikenal dengan narna model referensi OSI (Open Sistem Interconnection). Dengan demikian diharapkan semua vendor perangkat telekomunikasi haruslah berpedoman dengan model referensi ini dalam rnengembangkan protokolnya.

Model referensi OSI terdiri dari 7 lapisan, mulai dari lapisan fisik sampai dengan aplikasi. Model referensi ini tidak hanya berguna untuk produk-produk LAN saja, tetapi dalam membangung jaringan Internet sekalipun sangat diperlukan. Hubungan antara model referensi OSI dengan protokol Internet bisa dilihat dalam Tabel Hubungan referensi model OSI dengan protokol Internet. (lihat Jampiran).

Enginee1's) dan A TM-Forum di Amerika. Pada prakteknya bahkan vendor-vendor

produk LAN bahkan memakai standar yang dihasilkan IEEE. Kita bisa lihat

misalnya badan pekerja yang dibentuk oleh IEEE yang banyak membuat

standarisasi peralatan telekomunikasi sepe1ii yang t.ertera pada tabel badan pekerja

di IEEE (Lihat lampiran).

2.10 Port

Port sangat penting dalam proses komunikasi data, baik itu melalui

koneksi TCP/IP maupun UDP.

2.10.1 Definisi port

Ada beberapa macam definisi port berdasarkan fisik dan logic tetapi

fungsi yang dihasilkan tetap sama yaittJ, berfungsi sebagai jembatan atau saluran

penghubung antara suatu device ke device yang lainnya atau bisa juga sebagai

logis yang mengidentifikasi suatu protocol komunikasi.

2.10.1.1 Definisi port yang diambil dari situs http://www.redhat.com :

1. Port adalah suatu soket atau st.op kontak yang digunakan untuk

menghubungkan peralatan eksternal seperti keyboard, alat penunjuk,

"A socket used to connect external peripherals such 。セZ@ keyboards, pointing devices, scanners, and printers to computer systems. "1

2. Di dalam suatu jaringan komunikasi, port adalah suatu saluran logis yang rnengidentifikasi suatu protocol komunikasi, seperti po1t 23 untuk koneksi secure shell (ssh)

"ln a communications network, a logical channel which identifies a communications protocol, such as port 23 for Secure Shell (SSHl connections."

2.10.1.2 definisi port berdasarkan situs http ://seen rityresponse.syma ntec.co 111

1. Port adalah suatu penempatan perangkat keras untuk megirim atau melewatkan data keluar atau masuk pada suatu device komputer. Komputer mempunyai beberapa jenis port, termasuk yaitu port internal untuk menghubungkan disk drive, monitor, dan keyboard. Dan sepetti juga halnya pelabuhan eksternal digunakan untuk menghubungkan modem, printer, mouse dan berbagai peralatan lainnya.

"A hardware location for passing data in and out of a computing device. Personal computers have various types of po1ts, including internal ports for

1

connecting disk drives, monitors, and keyboards, as well as external ports, for connecting modems, printers, mouse devices, and other peripheral devices."2

2. Pada jaringan komunikasi TCP/IP dan UDP, port adalah nama yang diberikan kepada suatu titik akhir dari sebuah koneksi logis. Angka-angka port mengidentifikasi jenis port. Sebagai contoh, komunikasi data TCP/IP dan UDP kedua-duanya menggunakan port 80 sebagai transportasi data HTTP. Suatu ancaman keamanan pada jaringan komputer bisa menggunakan port-port te1tentu pada jaringan komunikasi TCP/IP.

"In TCP/IP and UDP networks, port is the name given to an endpoint of a logical connection. Port numbers identify types of ports. For example, both TCP and UDP use port 80 for transporting HTTP data. A threat may attempt to use a particular TCP/IP port."'

Keterangan lengkapnya lihat tabel port pada halaman lampiran.

2.11 Sejarah dan konsep IPTABLES

Ip tables adalah perisian untuk mengawal modul .firewall dalam kernel Linux versi 2.4 keatas yang disebut netfilter. Untuk m<!mahami penggunaan iptables, pemahaman mengenai firewall dan konsep dasar TCP/IP harus sudah

2 htlp://securityresponse.symantec.com/avcenter/refa.htm!#p

dikuasai. Waiau bagairnanapun, ini akan rnenguraikan konsep dasar firewall yang bisa digunakan aplikasi firewall lain.

Pengetahuan dasar mengenai TCP/IP harus sudah dikuasai karena ha! ini rnerupakan dasar dari penggunaan IPTables. Ada banyak resource yang mendokumentasikan konsep dasar tentang TCP/IP, baik itu secara online maupun cetak.

Hal berikutnya yang harus dipersiapkan oleh pengguna adalah sebuah komputer yang terinstall Linux. komputer tersebut sedikitnya memiliki 2 buah network interface card, sebab hal ini bisa menjalankan fungsi packet forwarding. Disarankan seorang user menggunakan linux dengan kernel 2.4 ke atas, karena linux dengan kernel 2.4 ke atas sudah merniliki dukungan Iptables secara default, sehingga tidak perlu rnengkompilasi ulang kernel yang sedang digunakan. Bagi yang menggunakan kernel 2.2 atau sebelumnya, harus melakukan kompilasi kernel untuk memasukkan dukungan Iptables. Dalam penelitian di PT. PLN (Persero) (Persero) P3B kami menggunakan Linux Mandrake Versi 8.0 yang sudah menggunakan kernel 2.4.

2.11.l Keunggulan pada IPTABLES.

Iptables memiliki keunggulan dibanding dengan firewall lain sepe1ii lpchains, antara lain adalah dengan adanya penambahan Table NAT, Mangle, dan Tanda pada setiap paket yang di filter. Linux mandrake versi 8.0 maupun redhat versi 7.1 yang mendukung kernel versi 2.4.x tentu clidalam distribusinya menyertakan paket Iptables. Didalam paket Iptables ini disertakan program-program dasar termasuk file konfigurasi yang siap dipakai.

3.1 Analisa Tekr.is

Ada beberapa analisa teknis yang digunakan dalam melakukan penelitian ini, yaitu seperti yang digambarkan bagan dihalaman berikut:

Installing Iptables

Konfigurasi Iptables

Testing Konfigurasi

Analisa Hasil

Usulan Solusi

Pembahasan pacla BAB IV

I

Pembahasan pada BAB IV

I

[image:48.595.65.500.22.710.2]Pembahasan pada BAB IV

I

Gambar.2 Bagan analisa teknis

3.1.1 Installing lptables

terinstal maka sudah ada aturan-aturan baku yang dapat dijadikan bahan untuk pengembangan lebih lanjut. Skrip dasar ini terdapat pada direktori /etc/rc.d/init.d/iptables.

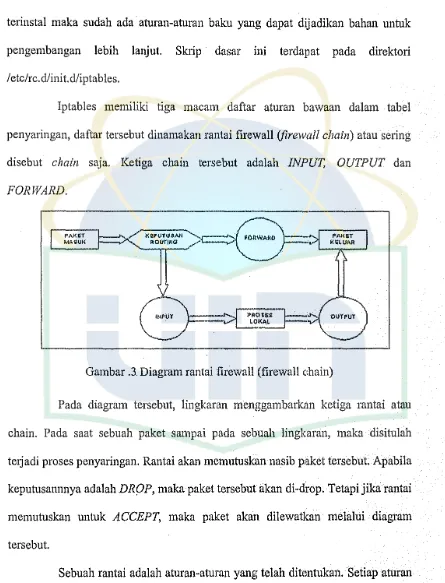

Iptables memiliki tiga macam daftar aturan bawaan dalam tabel penyaringan, daftar terse but dinamakan rantai firewall (firewall chain) a tau sering disebut chain saja. Ketiga chain tersebut adalah INPUT, OUTPUT dan

FORWARD.

セM⦅BGMtセャMZZZZZZZZZ^HRBセBᄃBGセBセBGeGGZZZZ」]セ@

fッ。キセ@

_ maセhik@ j ROUTIUG セ@

INPIJY PftO-:;;;-i__

loセ@

[image:49.595.45.490.99.682.2]l"Al<l.IT J<lit.UAR

Gambar .3. Diagram rantai firewall (firewall c:hain)

Pada diagram tersebut, lingkaran menggambarkan ketiga nmtai atau chain. Pada saat sebuah paket sampai pada sebuah lingkaran, maka disitulah te1jadi proses penyaringan. Rantai akan memutuskan nasib paket tersebut. Apabila keputusammya adalah

DROP,

maka paket tersebut akan di-drop. Tetapi jikarantai memutuskan untuk ACCEPT, maka paket akan dilewatkan melalui diagram terse but.aturan terakhir yang ada, paket tersebut belum memenuhi salah satu aturan, maka kernel akan melihat kebijakan bawaan (default) untuk memutuskan apa yang hams dilakukan kepada paket tersebut. Ada dua kebijakan bawaan yaitu default DROP dan default ACCEPT.

Jalannya sebuah paket melalui diagram tersebut bisa dicontohkan sebagai berikut:

3.1.1.1 Perjalanan paket yang diforward ke host yang lain,

1. Paket berada pada jaringan fisik, contoh internet. 2. Paket masuk ke interface jaringan, contoh ethO.

3. Paket masuk ke chain PREROUTING pada table Mangle. Chain ini berfungsi untuk me-mangle (menghaluskan) paket, seperti mernbah TOS, TTL dan Jain-lain.

4. Paket masuk ke chain PREROUTING pada tabel nat. Chain ini berfungsi utamanya untuk melakukan DNAT (Destination Network Address

Translation).

5. Paket mengalami keputusan routing, apakah akan diproses oleh host lokal atau diternskan ke host Jain.

6. Paket masuk ke chain FORWARD pada tabel filter. Disinlah proses pemfilteran yang utam.a terjadi.

8. Paket keluar menuju inte1face jaringan, contoh elhl.

9. Pak et kembali berada pada jaringan fisik, contoh LA1'1. Libat gambar pada lampiran

3.1.1.2 Pcrjalanau pakct yang ditujukan bagi host Iolrnl

I. Paket berada dalamjaringan fisik, contoh internet. 2. Paket masuk ke inteiface jaringan, contoh ethO.

3. Paket masuk ke chain PREROUTING pada tabel mangle.

4. Paket masuk ke chain PREROUTING pada tabel nat.

5. Paket mengalami kepu.tusan routing.

6. Paket ·masuk ke chain INPUT pada tabel filter untuk mengalami proses penyaringan.

7. Paket akan diterima oleh aplikasi lokal.

3.1.1.3 Pcrjalanan paket yang berasal dari host lokal

I. Aplikasi lokal menghasilkan paket data yang akan dikirimkan melalui jaringan.

2. Paket memasuki chain OUTPUT pada tabel mangle.

3. Paket memasuki chain OUTPUTpada tabel nat.

5. Pake! mengalami keputusan routing, seperti ke mana paket hams pergi dan melalui interface mana.

6. Paket masuk ke chain POSTROUTING pada label NAT.

7. Paket masuk ke inte1face jaringan, contoh ethO.

8. Paket berada padajaringan fisik, contoh internet.

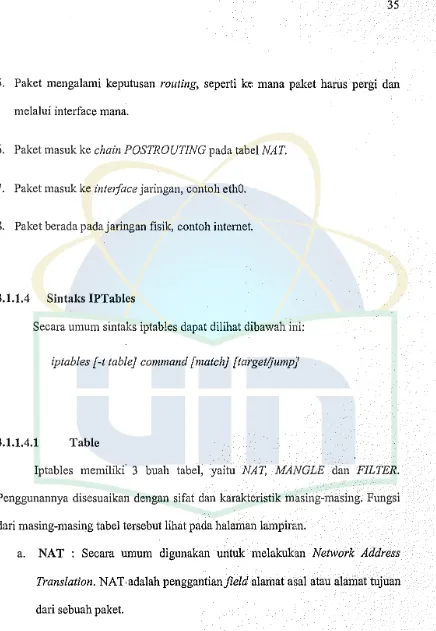

3.1.1.4 Sintaks IPTables

Secara umum sintaks iptables dapat dilihat dibawah ini:

[image:52.595.55.491.34.665.2]iptables {-t table} command {match} [target/jump

J

3.1.1.4.1 Table

Iptables memiliki 3 buah tabel, yaitu NAT, MANGLE dan FILTER. Penggunannya disesuaikan dengan sifat dan karakteristik masing-masing. Fungsi dari masing-masing tabel tersebut lihat pada halaman lampiran.

a. NAT : Secara umum digunakan untuk melaknkan Network Address Translation. NAT·adalah penggantianfield alamat asal atau alaniat tujuan dari sebuah paket.

b. MANGLE : Digunakan untuk melaknkan penghalusan (mangle) paket,

c.

FILTER

:

Secara umum, inilah pemfilteran paket yang sesungguhnya .. Di sini bisa dintukan apakah paket akan di-DROP, LOG, ACCEPT atauREJECT

3.1.1.4.2 Command

Command pada baris perintah IPTables akan memberitahu apa yang harus dilakukan terhadap lanjutan sintaks perintah. Umumnya dilakukan penambahan atau penghapusan sesuatu dari tabel atau yang lain.

3.1.1.4.3 Option

Option digunakan dikombinasikan dengan command tertentu yang akan menghasilkan suatu variasi perintah.

3.1.1.4.4 Generic Matches

Generic Matches arlinya pendefinisian kriteria yang berlaku secara umum. Dengan kata lain, sintaks generic matches akan sarna untuk se:mua protokol. Setelah protokol didefnrisikan, maka baru didefmisikan aturan yang Jebih spesifik yang dimiliki oleh protokol tersebut. Hal ini dilakukan karena tiap-tiap protokol memiliki karakteristik yang berbeda, sehingga memerlukan perlakuan khusus.

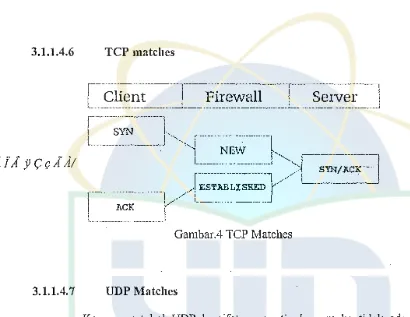

3.1.1.4.5 Implicit Matches

protokol disebutkan. Ada 3 Implicit Match berlaku untuk tigajenis protokol, yaitu TCP matches, UDP matches dan ICMP matches.

3.1.1.4.6 TCP matches

[image:54.595.20.430.154.471.2]Client

Firewall

Server

Gambar.4 TCP Matches

3.1.1.4.7 UDP Matches

Karena protokol UDP bersifat connectionless, maka tidak ada flags yang mendeskripsikan status paket untuk untuk membuka atau menutup koneksi. Paket UDP juga tidak memerlukan acknowledgement. Sehingga Implicit Match untuk protokol UDP lebih sedikit dari pada TCP. Ada dua macam match untuk UDP:

--sport atau --source-port

[Client

セ⦅f⦅ゥ⦅イ・キ。ャ@

__ I _

⦅L⦅⦅ウ⦅・⦅ョ⦅ᄋセ@

Gambar.5 UDP Matches

3.1.1.4.8 ICMP Matches

Paket ICMP digunakan untuk mengirimkan pesan .. pesan kesalahan dan kondisi-kondisi jaringan yang lain. Hanya ada satu

implicit match

untuk tipe protokol ICMP, yaitu :--icmp-type

Client

Firewall

Server

Gambar.6 ICMP Matches

3.1.1.4.9 Explicit Matches

3.1.1.4.9.1 MAC Address

Match jenis ini berguna untuk melakukan pencocokan paket berdasarkan

MAC source address.

Perlu diingat bahwa MAC hanya berfungsi untuk jaringan yang menggunakan teknologiethernet.

iptables -A INPUT -m mac -mac-source 00:00:00:00:00:01

3.1.1.4.9.2 Multiport Matches

Ekstensi

Multiport Matches

digunakan untuk mendefinisikanport

atauport range

lebih dari sati:i, yang berfungsi jika ingin didefinisikan aturan yangsama untuk beberapa port. Tapi hal yang perlu diingat bahwa kita tidak bisa menggunakan

port matching standard

danmultiport matching

dalam waktu yang bersamaan.iptables -A INPUT-p tcp -m multiport --source-port 22,53,80,J I 0

3.1.1.4.9.3 Owner Matches

Penggunaan match ini untuk mencocokkan paket berdasarkan pembuat atau

pemiliklowner

paket terse but. Match ini bekerja dalam chain OUTPUT, akan tetapi penggunaan match ini tidak terlalu luas, sebab ada beberapa proses tidak memiliki owner.Kita juga bisa memfilter berdasarkan group ID de:ngan sintaks --gid-owner. Salah satu penggunannya adalah bisa mencegah user selain yang dikehendaki untuk mengakses internet rnisalnya.

3.1.1.4.9.4 State Matches

Match ini rnendefinisikan state apa saja yang cocok. Ada 4

state

yang berlaku, yaitu NEW, ESTABLISHED, RELATED dan INVALJD. NEW digunakan untuk paket yang akan mernulai koneksi barn. ESTABLISHED digunakan jika koneksi telah tersarnbung dan paket-paketnya rnernpakan bagian dari koneki tersebut. RELATED digunakan untuk paket-paket yang bukan bagian dari koneksi tetapi rnasih berhubungan dengan koneksi tersebut, contolmya adalah FTP data transfer yang menyertai sebuah koneksi TCP atau UDP. INVALID adalah paket yang tidak bisa diidentifikasi, bukan mernpakan bagian dari koneksi yang ada.iptables -A INPUT-rn state --state RELATED,ESTABLISHED

3.1.1.4.10 Target/Jump

bemama tcp _packets. Setelah ditambahkan aturan-aturan ke dalam chain tersebut, kemudian chain tersebut akan direferensi dari chain input.

iptables -A INPUT-p tcp -j tcp _packets

3.l.1.4.11 Parameter Tambahan

Beberapa target yang lain biasanya memerlukan parameter tambahan:

3.1.1.4.11.1 LOG Target

Ada beberapa option yang bisa digunakan bersamaan dengan target ini. Yang pertama adalah yang digunakan untuk menentukan tingkat log. Tingkatan log yang bisa digunakan adalah debug, info, notice, warning, err, crit, alert dan emerg.Yang kedua adalah -j LOG --log-prefix yang digunakan untuk memberikan string yang tertulis pada awalan log, sehingga memudahkan pembacaan log terse but.

iptables -A FORWARD-p tcp-j LOG --log-level debug

iptables-A INPUT-p tcp-j LOG --log-prefix "INPUT Packets"

3.1.1.4.11.2 REJECT Target

pada chain INPUT, OUTPUT dan FORWARD atau pada chain tambahan yang dipanggil dari ketiga chain tersebut.

iptables -A FORWARD -p tcp -dport 22 -j REJECT--reject-with

icmp-host-unreachable

Ada beberapa tipe pesan yang bisa dikirirnkan yaitu icmp-net-unreachable, icmp-host-unreachable, icmp-port-unreachable, icmp-proto-unrachable, icmp-net-prohibited dan icmp-host-prohibited.

3.1.1.4.11.3 SNAT Target

Target ini berguna untuk melakukan perubahan alamat asal dari paket

(Source Network Address Translation). Target ini berlaku untuk tabel nat pada chain POSTROUTING, dan hanya di sinilah SNAT bisa dilakukan. Jika paket pe1tama dari sebuah koneksi mengalami SNAT, maka paket-paket berikutnya dalam koneksi terse but juga akan mengalami ha! yang sama.

iptables -t nat -A POSTROUTING -o ethO -j SNAT --to-source 194.236.50.155-194.236.50.160: 1024-32000

3.1.1.4.11.4 DNAT Target

untuk tabel nat pada chain PREROUTING dan OUTPUT atau chain buatan yang

dipanggil oleh kedua chain tersebut.

iptables -t nat-A PREROUTING-p tcp -d 15.45.23.67 --dport 80-j DNAT--to-destination 192.168. 0.2

3.1.1.4.11.5 MASQUERADE Target

Secara umum, target MASQUERADE beketja dengan cara yang han1pir

sanm seperti target SNAT, tetapi target ini tidak memerlukan option --to-source.

MASQUERADE memang didesain untuk beke1ja pada komputer dengan koneksi

yang tidak tetap seperti dial-up atau DHCP yang akan memberi pada kita nomor IP

yang berubah-ubah. Seperti halnya pada SNAT, target ini hanya bekerja untuk tabel

nat pada chain POSTROUTING.

iptables -t nat -A POSTROUTING-o pppO-j MASQUERADE

3.1.1.4.11.6 REDIRECT Target

Target REDIRECT digunakan untuk mengalihka11 jwusan (redirect) paket

ke mesin itu sendiii. Target ini wnunmya digunakan W1hlk mengarahkan paket yai1g

menuju suatu port tertentu untuk memasuki suatu aplikasi proxy, lebih jauh lagi ha!

ini sangat bergW1a untuk membangW1 sebuah sistem jai'ingart yai1g menggW1akan

transparent prmy. Contolmya kita iI1gin menga!ihkai1 semua koneksi yang menuju

bekerja untuk tabel nat pada chain

PREROUTING

dm1OUTP1JT

atau pada chain buatan yang dipanggil dari kedua chain tersebut.iptables -t nat -A PREROUTING-i ethl -p tcp --dport 80-j REDIRECT--to-port

3128

3.1.2 Konfigurasi Iptables

Konfigurasi lptables terdiri dari tujuh file konfigurasi. Berikut ini adalah konfigurasi lptables sebagai firewall.

File rc.fircwall •• fircwall

#!/bin/bash

BASEDIR=11/root/firewall11

if -f $BASEDIR/config.txt ]; then

. $BASEDIR/config.txt

fi

##########################################ii################ ###########

#

# kernel modules and ip forwarding capability

#

#

$DEPMOD -a

$MODPROBE ip_tables #Panggil modul ip_tables

$MODPROBE ip'_conntrack # Panggil modul ゥー⦅セッョョエイ。」ォ@

$MODPROBE iptable_nat # Panggil modul iptables_nat

$MODPROBE iptable_mangle # Panggil modul iptables_mangle

$MODPROBE ipt_LOG # Panggil modul ipt_LOG

$MODPROBE ipt_mac # Panggil rnodul ipt_mac

$MODPROBE ipt_MASQUERADE # Panggil modul ipt_Ml\SQUERADE

$MODPROBE ipt_REJECT # Panggil modul ipt_FtEJECT

$MODPROBE ipt_state # Panggil modul ipt_state

$MODPROBE ip_nat_ftp # Panggil modul ipt_nat_ftp

$MODPROBE ip_conntr_ftp #Panggil modul ip __ conntr_ftp

$MODPROBE ip_nat_irc # Panggil modul ipt_nat_irc

$MODPROBE ip_conntr_irc # l?anggil modul i1>t_conntr_irc

echo l > /proc/sys/net/ipv4/ip_forward

Konfigurasi Iptables selengkapnya lihat pada lampiran

3.1.3 Testing Konfigurasi

Testing konfigurasi menggunakan webtools grc.com, Symantec.com dan venicejlorida.com. pembahasan secara mendetail disajikan pada Bab IV.

3.1.4 Analisa Basil

3.1.5 Usulan Solusi

Usulan solusi merupakan bagian dari penelitian skripsi ini. Solusi tersebut

、ゥオセ[オャォ。ョ@ sebagai bentuk antisipasi dari serangan-serangan yang dilakukan oleh

pihak-pihak luar. Bahasan selengkapnya pada Bab

IV.

3.3 Telmik Analisa Data

Teknik yang digunakan dalam menganalisis data adalah dengan menguji secara langsung objek yang akan diuji di situs internet

http://www.grc.com dan http://www.symantec.com,

http://www.veniceflorida.com yang menyediakan fasilitas

scan

danprobing port,

parameter yang akan dijadikan acuan berhasil atau tidaknya sistem keamanan jaringan dalam melindungi semua unsur yang terdapat dalam jaringan adalah

sebagai berikut:

1. Hasil yang didapat untuk port 21,23,25,79,80 adalah

stealth

maka firewall dinyatakan tangguh dalam pengertian firewall tersebut dapat melindungi sistem jaringan.2. Hasil yang didapat untuk port 21,23,25,79,80 adalah

close

maka firewall tersebut beresiko mengalami penerobosan olehcracker

yang pintar, tapi kondisinya masih dalam taraf aman.Berikut ini adalah tabel.2 contoh deskripsi basil pengujian yang dilakukan Port Service Acuan status 1 Acuan status 2 Acuan status 3

21 FTP Stealth! Close Open

Baik Kurang Baik I Hati-hati Gaga! I Buruk

23 Telnet Stealth! Close Open

Baik Kurang Baik I Hati-hati Gaga! I Buruk

25

SMTP Stealth! Close OpenBaik Kurang Baik I Hati-hati Gaga! I Burnk

79 Finger Stealth! Close Open

Baik Kurang Baik I Hati-hati Gaga! I Buruk

80

HTTP Stealth! Close OpenBaik Kurang Baik I Hati-hati Gaga! I Burnk

4.1 Lokasi Penelitian

Lokasi penelitian dilakukan pada PT. PLN (Persero) Penyalman dan Pusat Pengatur Beban Jawa-Bali Sub Bidang Teknologi Infommsi yang berkaitan sekali denganjudul yang diambil penulis, yang berlokasi di Cinere Jakarta Selatan.

4.1.1 Sejarah Singkat. ·

Dengan terbitnya Surat Keputusan Direksi PT PLN (Persero) Nomor 257 .K/O I O/DIR/2000 tanggal 2 November 2000, tentang Pembentukan Organisasi dan Tata Kerja Unit Bisnis Strategis Penyalnran dan Pusat Pengatur Beban Jawa Bali, maka PT PLN (Persero) P3B yang merupakan unit pusat laba (profit center) berubah menjadi unit pusat investasi (investment center) dengan nama Penyaluran dan Pusat Pengatur Beban Jawa Bali (P3B).

4.1.2 Perkemba11ga11 Pcrnsabaan.

4.1.2.1

V'isi

Diakui sebagai pengelola transmisi, operasi sistem dan transaksi tenaga listrik dengan kualitas pelayanan setara kelas dunia, yang mampu memenuhi harapan stakeholders, dan memberikan kontribusi dalam peningkatan kesejahteraan masyarakat.

4.l.2.2

Misi

1. Melakukan usaha transmisi tenaga listrik yang efisien, andal, an1an dan ramah lingkungan;

2. Melaksanakan pengelolaan operasi sistem tenaga listrik yang andal, aman, bennutu dan ekonomis;

3. Melaksanakan pengelolaan transaksi tenaga listrik yang transparan dan kredibel;

4. Melaksanakan pengembangan dan pemberdayaan sumberdaya manusia (SDM) yang kompeten dan profesional;

5. Mengembangkan usaha di luar usaha pokok yang dapat memberikm1 konllibusi pada perolehan laba usaha.

4.1.3 STRUKTUR ORGANISASI.

beke1ja secara bersama untuk mencapai suatu tujuan. Jadi struktur organisasi yaitu susunan atau bentuk yang terdiri dari sekumpulan orang yang masing-masing mempunyai tugas dan tanggung jawab berbeda se1ia sating bekerja secara bersama untuk mencapai suatu tujuan.

Struktur organisasi PT. PLN (Persero) P3B merupakan suatu kumpulan unit kegiatan kantor besar, terdiri dari region-region yang masing-masing region didukung pula oleh UPT (Unit Pelayanan Transmisi), UJT (Unit Jasa Teknik) dan sub region saling terkoneksi dengan jaringan internet.

Berikut daftar unit Penyaluran PT PLN (Persero) P3B: I. PT. PLN (Persero) Region Jawa-Banten. 2. PT. PLN (Persero) Region Jawa Baral.

3. PT. PLN (Persero) Region Jawa Tengah dan DIY. 4. PT. PLN (Persero) Region Jawa Timur

5. PT. PLN (Persero) Sub Region Bali

Peranan dan tu gas staf-staf yang terkait secara langsung dan bertanggung jawab dengan pengoperasian dan penggunaan semua fasilitas komputerisasi pada jaringan LAN dan WAN baik itu internet, extranet dan internet di PT. PLN (Persero) P3B dipaparkan sebagai berikut:

);> Sub Bidang Teknologi Infonnasi :

1. Sistem Analyst.

Fungsi dan Tanggungjawab:

+

Merancang ( desain aplikasi) a tau mengimprovisasi : proses sistem yang sedang berjalan sesuai dengan kebutuhan saat ini dan yang akan datang.+

Membuat persiapan untuk spesifikasi kebutuhan sistem pengembangan atau aplikasi sebagai acuan petmtjuk programmer.+

Membuat sistem procedure dan user instructions. 2. Sistem Programmer.Fungsi dan Tanggungjawab:

+

Be1ianggung jawab terhadap pemeliharaan, improvement, dan uji coba dari operating sistem, library software, sistem utilities program.+

Mengkoordinasikan antara operating sistem dan aplikasi.+

Mengawasi hubungan dari aplikasi dan sistem program. 3. Programmer atau programmer aplikasiFungsi dan tanggung jawab :

+

Mengidentifikasi kebutuhan' program yang se:mai dengan sistem desain yang telah ditentukan oleh Sistem Analyst+

Membuat flowchart logic dari sebuah program atau function atau obyek+

Membuat coding dalam suatu progran1 languagt:+

Melakukan· testing dan debug dalam suatu program+

Mempersiapkan dokumentasi program 4. Networking Sistem Administrator+

Melakukan persiapan kebutuhan jaringan dalam suatu aplikasi+

Melakukan studi-studi untuk meningkatkan unjuk kerja jaringan+

Mendesainjaringan data untuk kebutuhan aplikasi+

Melakukan monitoring unjuk ke1ja sistem jaringan 5. WEB AdministratorFungsi dan tanggung j awab

+

Melakukan identifikasi kebutuhan web saat ini dan yang akan dating+

Mengalokasikan web dalam jaringan Intranet, Extranet, Internet+

Melakukan pemeliharaan contents dari web+

Melakukan pengawasan terhadap pemakai jaringan Intranet atau Extranet serta Internet.4.2 Karakteristik dan jenis Firewall yang digunakan

Dalam proses implementasi sistem keamanan jaringan digunakan

firewall yang mempunyai karakteristik dan jenis yang disesuaikan dengan

kebutuhan perusahaan dilihat dari berbagai segi keamanan data perusahaan.

4.2.1 Karakteristik Firewall

Firewall yang digunakan sebagai sistem pengaman jaringan di PT. PLN

1. Firewall ini terdapat pada Linux dengan kernel versi 2.4x 2. Hanya dapat bekerja di sistem operasi linux

3. Firewall ini tidak memerlukan lisensi khusus karena telah terdapat dalam satn paket linux

4. Firewall diletakkan diantara internet dengan jaringan internal 5. Informasi yang keluar atau masuk harus melalui firewall ini

6. Bekerja dengan mengamati paket IP (internet protocol) yang melewatinya

7. · Dapat melakukan fungsifiltering dan fungsi proxy

4.2.2 J enis Firewall yang digunakan

Sesuai dengan sistem operasi yang digunakan sebagai server maka firewall yang digunakan adalah Iptables yang sudah terdapat satn paket dalam Linux dengan kernel versi 2.4x keatas.

4.3 Analisa Efektifitas Penerapan Iptables sebagai Sistem Pengamanan Jaringan Komputer

Pada proses analisa sistem keamanan jaringan, agar mendapatkan hasil yang benar-benar aknrat, metode yang dilakukan adalah dengan melakukan probing dan scanning port melalui webtools yang disediakan oleh sitns-sitns yang menyediakan layanan tersebut.

4.3.1

Analisa sistem keamanan jaringau menggunakan webtools grc.com Langkah-langkah teknis proses analisa yang dilakukan pada situs grc.corn adalah sebagai berikut:I. Pertama masuk kehalaman muka dad situs grc.corn, yang mempunyai alamat: http://www.grc.com/default.htm, kemudian klik ShieldUP!!

Gambar. 7 halaman muka grc.corn

2. Kemudian klik online internet secudty test atau klik shields up. Gambar. 8 halaman secudty test

-.S_pJnBJtc.,.ti.._Q _ _ _ _ . _ . . 1·m_,.,, Pl -<J"<;" ;i.i;um

Th• most trufl•d •nd w:a.1y Ull..0 ... 111\ty thtat wrltton-f<'.it-n\•sS stor•u• d.itta f*C<>ll•rY· セ、@ ャッョ⦅ッセ@

t•ml m•inl•n...,cv. Splnru1a I• mv -•t•<J>l•ce. If you don't •llWfld\I ow_n or know-abQut Spl<'!Rit•, en.ell. (>I.It thH• pagu.,_'Th• fi.>t<.>tw o' Vl>\.Jl'_d.,I• could d<Jpand UJ)O!l 11. ti<Orco 1$ .ilLI. iot!l!RMDclant llUIJJ.l.w; ori:;p1nruu1 ·&.O, and fwrtt Is Maxlm<m PG'!'. f11h 2wrn [!!vl''Ull:.•

Shl.cldaUE.I. _ _ MセゥャNAANエャZQL。G^@ ョ|ャG⦅NLLLLNLNNNNセLNLNMQAAG@

Th• lnt•mot'"f ¢>1d<aH, rf\').Ct-popul•r. Nll41>!,. aod lrust&d, ft\lja 11\to""'t 」uャゥエセM chacl<l>p and onfo,.,...t\Qn s•rvlca,·And now ln Its Po<t A<ithority fidlU<1N, It'• •l•o エィセ@ moilt-pow•rlul and complat.·; check YOUI' synarn horo, ....0 b•l)!n lo•m"'g about ulklg ths Jnt,1m•t·ll•r..ly,

I eukTer;I• __ . . . _ i;;,,ll:ll)fat d<>wn10-.w:l1> J<n•u•• that your-PC' .. pon1on&I flno"'llll c;an not b• <1.unv fo-tiltld by rnalk:lou