DIAJUKAN OLEH : LIDIA PUTRI 205091 000062

PROGRAM STUDI TEKNIK INFORM ATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

Bar ang siapa yang menempuh jalan untuk menuntut ilmu, maka Allah akan memudahkan baginya jalan ke sur ga.

( H.R . Muslim )

Jadikanlah sabar dan sholat sebagai penolongmu, sesung hnya yang demikian itu sungguh ber at, kecuali or ang - or ang yang khusuk.

( QS. Al- Baqar ah: 4 5)

Sesungguhnya setelah kesusahan itu ada kemudahan, maka pabila kamu telah selesai ( dar i ur usan sesuatu) ker jakanlah dengan sungguh - sungguh ( ur usan) yang lain an hanya kepada Tuhanmulah hendaknya kamu menggantungkan penghar apan.

( Al . Ihsyir oh :6 - 8 )

Segala puji dan syukur bagi Allah, Tidak ada Rabb mela nkan Dia, dan Muhammad adalah Rasulullah…

Dengan segenap ker endahan hati kuper sembahkan kebahagian ini bagi Ibunda Rosmanidar dan Ayahanda Sy. Datuak Rajo Endah, kar ena doa, kasih sayang, per hatian, penger tian, kes bar an, kucur an ker ingat ser ta usaha yang telah diber ikan sehingga anakmu bisa mencapai seb hagian keinginan kita ber sama w alaupun untuk itu dibutuhkan banyak per juangan. Semoga Allah member ikan esempatan kepadaku untuk membalas keper cayaan ser ta kebaikan yang telah diber ikan. Selan tnya Lidia juga ber ter ima kasih kepada semua kakak dan keponakan yang telah banyak membantu, sehingga Lidia dapat menyelesaikan pendidikan S1.

Kata Kunci

Jaringan

di SMK Triguna pada saat ini sering terdapat keluhan seperti

penurunan performa jaringan internet yang selanjutnya berimbas ke semua

komputer yang terhubung pada jaringan. IDS (

) yang

bertugas melakukan pengawasan terhadap

jaringan dan kegiatan-kegiatan yang

mencurigakan didalam sebuah sistem jaringan. Metode Penelitian yang penulis gunakan

adalah metode

(SPDLC). Siklus hidup penerapan

sistem jaringan didefinisikan salam sejumlah fase-fase, yaitu:

dan

. Penulis menggunakan Snort, ACID, Ntop pada mesin

sensor IDS yang berbasis Ubuntu. Hasil penelitian skripsi ini menyimpulkan bahwa

sistem IDS yang diterapkan dapat berfungsi mendeteksi intruder atau penyusup

pada mesin sensor IDS, yang ditampilkan berupa ACID (

), Ntop, dan diagram batang (

). Penerapan sistem keamanan jaringan yang

terintegrasi IDS (

) berbasis

.

: Wireless, IDS (

), Snort, ACID,

,

wireless

Intrusion Detection System

traffic

Security Policy Development Life Cycle

analysis, design implement,

enforcement,

enhancement

Analysis Console Intrusion

Database

chart

Intrusion Detection System

open source

1

, segala pu ji bagi Allah SW T, atas segala karu nia dan anugrah nikmatNya y ang tidak terbats, dengan rahmatNya pula akhirnya penulis dapat menyelesaikan penyusunan Skripsi ini d engan baik.Shalawat dan salam semoga terlimpahcurahkan kepad manusia sempurna yaitu Nabi Besar Muhammad SAW , kelu arga, kerabat dan p sahabatnya dan tentu nya kita sebagai umatnya sem oga kelak mendapatkan di hari akhir.

Penu lis menyadari bahwa isi m aupun materi dari skripsi ini masih b anyak kekurangannya, walau pun sudah diup ayakan semaksimal mungkin, d ikarenakan pen galaman dan ilmu pengetahuan yang terbatas. Oleh karen a itu kritik dan saran yan g bersifat membangun guna kesempurnaan dalam penu li n skripsi ini sangat diperlukan.

Kegiatan dan aktifitas penu lis yang dilakukan selama i i adalah pen yusunan sebuah skrip si dengan judul

Oleh karena itu dalam kesempatan yang baik ini penulis ingin menyampai n rasa terim aksih yang sebesar-besarnya kepad a p ihak yang secara langsung ata tidak langsung telah turut membantu dalam penulisan skripsi ini, khususny aa:

Bapak Dr. Ir Syopiansyah Jay a Putra, M.Sis, Selaku Dekan Fakultas Sains

1.

dan Teknologi.

Implementasi Intrusion Detection Sys tem (IDS) M enggunakan Snort Pada Jaringan .

Alhamd ulillahirabbilalamiin

syafaat

2

Pembimbing Skripsi yang dengan sab ar memberikan arahan dan motivasi serta evaluasi untuk semua keb aikan penu lis.

Kedua orang tu a penulis yang tercinta, Ayahanda Syaifullah Dt. Rajo

4.

Endah d an Ibunda Rosmanidar, Kakak-kakaku (uni Net, Ni mur, Da Yos, da Pen , Ni ja, Ni nana), keponakan (Olivia, Riki, Roli Ipup, Yelvi, Ade, Danil,Ilham, Putra, Rian, Naila, Rafil, Rafi, Akhsa, R sa, Nabil), yang telah memb erikan kasih sayang, do'a, dan pengorbanan yang tak terhingga dem i masa depan p enulis

Abang ku Afrinal yang telah memberikan dukungan, do'a, serta setia

5.

men dampingi penu lis b aik suka maupu n duka.

Teman ku amaik serta teman sepejuangan ku TI/A d an TI/B Angkatan

6.

2005, kepada Satria, Hasnul, Firdaus, Husin dan Imam terima kasih atas ban tuannya selama penyu sun skripsi ini.

Harapan penu lis semoga skrip si ini dapat bermanfaat ba penulis khususnya serta para pembaca u mumnya dalam melengkapi lmu p engetahuan yan g berhub ungan dengan Perancangan dan Implem entasi I p ada wireless.

Akhir kata han ya kepada Allah SW T di pan jatkan do'a un membalas segala budi baik untuk semua pihak yang terkait.

1

i iii viii

ix

Latar Belakang 1

1.1

Rumusan Masalah 2

1.2

Batasan Masalah 2

1.3

Tujuan Penelitian 3

1.4

Manfaat Penelitian 3

1.5

1.5.1 Bagi Penulis 3

1.5.2 Bagi SMK Triguna 4

1.5.3 Bagi Institut Perguruan Tinggi 4

Metode Penelitian 4

1.6

1.6.1 Jenis Penelitian 4

1.6.2 Metode Pengu mpulan Data 4

1.6.3 Metode Pengemban gan Sistem 5

Sistematika Penulisan 6

1.7 HALAMAN JUDUL LEMBAR PENGESAHAN

LEMBAR PENGESAHAN UJIAN LEMBAR PERSEMBAHAN LEMBAR PERNYATAAN ABSTRAK

KATA PENGANTAR DAFTAR ISI

DAFTAR GAM BAR DAFTAR TABEL

2

2.2.2 Sejarah dan Standar WLAN 8

2.2.3 Media Transmisi WLAN 9

2.2.3.1 Frekuensi Radio (RF) 10

2.2.3.2 I (IR) 10

2.2.4 Kom ponen W LAN 12

2.2.4.1 Antena 12

2.2.4.2 (AP) 13

2.2.4.3 Extension Poin t 13

2.2.4.4 LAN Card 14

2.2.5 Kelebih an dan Kekurangan Menggunanakan

Jaringan WLAN 15

2.2.6 Standar 16

2.3 Model Referensi TCP/IP 17

2.4 User Daragram Protocol (UDP) 18

2.5 Keamanan Jaringan 18

2.6 Jenis Serangan 19

2.6.1 19

2.6.2 20

2.6.3 21

2.6.4 24

2.6.5 24

2.6.6 UDP 24

2.6.7 25

2.6.8 ICMP 25

2.6.9 26

nfra red Access Point Wireless Wireless Port Scanning Teardrop Spoofing Land attack Smu rf Attack

Flood

3

2.8.3 Jenis-jenis 29

2.8.4 Kon figurasi 30

2.9 IDS ( ) 31

2.9.1 Definisi dan Konsep IDS 31 2.9.2 Jenis Intrusion Detection System (IDS) 32

2.9.2.1 NIDS 32

2.9.2.2 HIDS 32

2.9.3 Keuntungan dan Kerugian IDS 33

2.9.4 Peran IDS ( ) 34

2.10 Perangkat Lun ak dan Perangkat Keras 35

2.10.1 Snort 35

2.10.1.1 Definisi dan Ko nsep Snort 35 2.10.1.2 Komponen-komponen Snort 36 2.10.1.3 Fitur-fitur Sno rt 36 2.10.1.4 Penem patan IDS 38 2.10.1.5 Penem patan Sensor 38

2.10.1.6 m Mengenali

adanyaPenyusup 41

2.10.2 ACID ( ) 42

2.10.3 Ntop 42

2.10.4 Digital Blaster 42

2.10.5 IPTables 43

2.10.6 Nmap 43

2.10.7 Hub 43

2.10.8 Ping Attack 44

Firewall Firewall I ntrusion Detection Sytem

Intrusion Detection Sytem

Intrusion Detectio n Syste

4

2.12.3 Metode Pengemban gan Sistem 47

2.11.3.1 48

2.11.3.2 48

2.11.3.3 48

2.12.3.4 49

2.12.3.5 49

BAB III METODOLOGI PENELITIAN

3.1 Metode Pengu mpulan Data 50

3.1.1 Studi Pustaka 50

3.1.2 Studi Lapangan 50

3.1.3 Studi Literatur 50

3.2 Jenis Penelitian 53

3.2.1 Waktu dan Tempat Penelitian 53 3.2.2 Alat dan Bahan Penelitian 53 3.3 Metode Pengemban gan Sistem 54

3.3.1 54

3.3.2 55

3.3.3 55

3.3.4 55

3.3.5 55

3.4 Alu r Metode Penelitian 56

BAB IV HASIL DAN PEMBAHASAN

4.1 Sejarah Singkat Berdirinya SMK Triguna 57

An alysis Design Implement En forcement En hancement

Analysis Design

5

4.4 Fasilitas SMK 60

4.5 Fasilitas SMA 61

4.6 Struktur Organisasi SMK Triguna 62 4.7 Sistem Jaringan di SMK Triguna 63

4.8 (Analisis) 64

4.9 (Perancangan) 66

4.9.1 Topologi Sebelum diterapkan IDS 66 4.9.2 Perancan gan Topo logi Jaringan Setelah

Diterapkan IDS 67

4.9.3 Perancan gan Sistem 69

4.10 (Implementasi) 70

4.10.1 Implem entasi Topologi Jaringan 70 4.10.2 Implem entasi dan Konfigurasi Mesin Sensort 71 4.10.2.1 Konfigu rasi Sn ort 72 4.10.2.2 Konfigu rasi Barny ard 74 4.10.2.3 Konfigu rasi Adodb 75 4.10.2.4 Konfigu rasi Jpgraph 76 4.10.2.5 Konfigu rasi ACID 76

4.11 78

4.11.1 Pengujian Komponen IDS 79 4.11.1.1 Pengujian Snort 79 4.11.1.2 Pengujian ACID 80 4.11.1.3 Pengujian Fungsionalitas Interkon eksi

IDS

81

Analysis Design

I mplementation

6

4.13 Keuntungan dan Hasil Men ggunakan IDS 90

4.14 Enhancement 91

BAB V KESIMPULAN DAN SARAN

5.1 Kesimp ulan 92

5.2 Saran 94

DAFTAR PUSTAKA LAMPIRAN

Gambar 2.1 Jangkauan area Anten a omnid irection al 12

Gambar 2.2 Access Point 13

Gambar 2.3 Jaringan menggunakan Exten sion Po int 13

Gambar 2.4 WLAN Card 14

Gambar 2.5 NIDS (Network Intrusion Detection Sy stem) 32 Gambar 2.6 Host Intrutio n Detection System 33

Gambar 2.7 (SPDLC) 48

Gambar 3.1 Diagram Metode Penelitian 56

Gambar 4.1 Tata Usaha SMK Triguna 63

Gambar 4.2 Topologi Jaringan Sebelum 66

Gambar 4.3 Topologi Jaringan Setelah diterapkan IDS 67

Gambar 4.4 Tampilan Awal ACID 78

Gambar 4.5 Pengujian Fun gsio nalitas Snort 80 Gambar 4.6 Pengujian Fun gsio nalitas ACID 80

DAFTAR GAMBAR

7

Gambar 4.11 ACID ketika dilakukan Penyerangan 86 Gambar 4.12 Tampilan Daftar Alert pad a Traffic Profile By Protocol 87 Gambar 4.13 Grafik Ntop Setelah terjad i Serangan 88 Gambar 4.14 Memblo k Penyerang d alam melakukan Ping Attack

90

Gambar 4.15 Nmap ketika d ilaku kan pencegahan

8

15

Tabel 2.2 Protokol WLAN 17

Tabel 4.1 Data Karyawan SMK Triguna Utama 59 Tabel 4.2 Spesifikasi Sistem yang akan Dibangun 64

Tabel 4.3 Spesifikasi Software 65

Tabel 4.4 Spesifikasi Hardware 65

Tabel 4.5 Rincian Topologi Fisik 68

Tabel 4.6 Rincian IP Topologi Fisik 69

Tabel 4.8 Kom ponen Pendukung Mesin Sensor IDS 71

Tabel 4.9 Instalsi Snort 72

Tabel 4.10 Instalasi Barnyard 75

Tabel 4.11 Barnyard.conf 75

Tabel 4.12 Instalasi Adodb 76

Tabel 4.13 Instalasi Jpgraph 76

1

Keamanan jaringan komputer sebagai bagian dari sebuah istem sangat penting untuk menjaga validitas d an integritas ata serta menjamin ketersediaan layanan bagi penggunan ya. Sistem harus di indungi dari segala macam serangan d an usaha-u saha penyusup an oleh pihak y ng tidak berhak.

Jaringan di SMK Triguna pada saat ini sering terdap at keluhan sep erti pen uru nan performa jaringan internet y ng selanjutn ya dap at berimb as ke semua komputer yang terhubung pada jaringa tersebut. Akibatnya, mudahnya lalu lintas data atau paket-paket ang berbahaya yang tidak di izinkan masuk ke dalam jarin gan.

Pada SMK Triguna yan g memiliki puluhan komputer yang terhubu ng den gan dan mempu nyai koneksi internet tan pa ada pengamanan atau pendeteksian lalu lintas d ata atau paket-paket yang masuk, atau pihak yang tidak bertanggung jawab dapat mengan alisa l u beru sah a melakukan koreksi melalui aplikasi tertentu. Hal inilah yang mengakibatkan pen uru nan perfo rma jaringan maupun komp uter.

Untuk menanggulangi hal terseb ut, perlu diterap kan metod e pen dektesian terhad ap kasus yang terjadi di d alam lingkungan SMK Trigun a yan g diharapkan dapat membantu admin istrator dalam mem itor kondisi

1.1. Latar Belakang Mas alah

wireless

Network

jaringannya serta men ingkatkan m utu jaringan tersebut.

Dengan didasari oleh latar belakang perm asalahan di atas, m aka permasalahan penelitian yang akan di bah as pada jaringan di SMK Triguna dapat dirumuskan seb agai beriku t:

Bagaimana menerapkan IDS sehingga dapat bekerja dalam elakukan

1.

jaringan dari serangan.

Bagaimana mencegah terjadinya aktivitas intrusi (penyusupan) atau 2.

pen yerangan pada sistem jaringan ko mputer.

Bagaimana kelebihan dari p enerapan IDS pada . 3.

Dengan terbatasnya kemamp uan dan waktu, maka pen ulis m nyadari perlu adanya pembatasan masalah antara lain:

Sistem Operasi yang digunakan pada server menggunakan Ubuntu versi

1.

9.10, yang digunakan untuk memon itoring adalah Snort, ACID,

Ntop . Untu k proses penyerangan aplikasi yan g digun akan ada ah Ping Attack, Nmap , dan Digital Blaster. Untuk pencegahan serangan adalah men ggunakan Iptables.

Sistem pendeteksi intrusi yan g dikembangkan berjenis N S (

). 1.2. Rumus an Masalah

1.3. Batasan Mas alah

wireless

mon itoring

wireless

tools

Netwo rk 2.

Skripsi ini m emiliki beberapa tujuan, antara lain:

Menerapkan, memonitoring keamanan, memahami kelebihan dan

1.

kekurangan IDS pada .

Mengetahui seran gan yang terjadi didalam jaringan sehi gga dapat

2.

melakukan pendeteksian.

Dapat m enerapkan ilmu-ilmu yang diperoleh selam a di bangku

1.

kuliah.

Dapat mem bandingkan antara teo ri dan praktek dalam pembuatan

2.

sebuah hasil karya.

Untuk memperluas wawasan dan memperdalam p engalaman

3.

pen ulis mengenai kon sep d an ben tuk penerapan dari intrusion detection system d alam meningkatkan kualitas aspek kea anan jaringan den gan mend eteksi sekaligus mencegah terjad in a intrusi (penyu sup) peny erangan terhad ap aset/sumber-daya sistem jaringan ko mputer.

Sebagai salah satu syarat kelulusan srata satu (S1) Jurusan Teknik

4.

1.4. Tujuan Penelitian

1.5. Manfaat Penelitian 1.5.1 . Bagi Penulis:

Informatika Fakultas Sains dan Teknologi UIN Syarif Hi ayatullah.

Membantu SMK Triguna dalam men ingkatkan kualitas aspek keaman an jarin gan dengan mendeteksi sekaligus mencegah terjadinya intrusi (penyu sup) penyerangan terhadap sistem jaringan komputer.

Sebagai sarana pengenalan, perkembangan ilmu pengetahuan dan

1.

teknologi khususn ya juru san Teknik Informatika konsentrasi Networking di Universitas Islam Negeri Sy arif Hidayatullah Jakarta. Sebagai bahan masukan dan evaluasi program Teknik Informatika

2.

di Universitas Islam Negeri Syarif Hid ayatullah Jakarta untuk men ghasilkan tenaga-tenaga terampil sesuai dengan kebutuhan Untuk menambah daftar pustaka yang dapat digunakan seb i

3.

referensi penelitian-penelitian selan ju tnya.

Jenis p enelitian yang penulis gunakan dalam skripsi in adalah , kerana jenis penelitian ini sesuai u ntuk merepresentasikan proses pen yelasaian rumusan permasal han dan u ntuk men capai tujuan p enelitian. Penelitian jenis ini meru pakan b ased research, y ang menggunakan laboratorium untuk melakuka simulasi d ari

1.5.2 . BagiSMK Triguna:

1.5.3 . Bagi Ins titus i Perguruan Tinggi:

1.6. Metode Penelitian 1.6.1 . Jenis Penelitian

Penelitian Eksperimental

proses implementasi IDS pada .

Metode pengumpulan data yang penulis gu nakan sebagai l d asan yan g dapat mend ukung kebenaran materi atau uraian teo r pembah asan dalam penelitian skripsi ini ad alah sebagai berikut:

Studi Pustaka

1.

Pengumpulan d ata dilakukan d engan cara membaca sumber-sumber ilmiah d ari buku dan in ternet sebagai referen si untuk men dapatkan informasi yang sesuai dengan topik permasalahan yang dianalisa dan diteliti. Informasi-informasi tersebut untuk selanjutnya akan dijad ikan sebagai landasan teo ritis dalam pemecah n masalah mau pun pen yusunan laporan, agar dap at dipertanggung jawabkan secara

ilmiah.

Studi Lapangan

2.

Langkah ini dilakukan observasi berupa p engamatan langsung terhadap fasilitas dan perangkat yang digu nakan untuk emp eroleh gambaran dalam proses penerapan sistem IDS pada wireless.

Studi Literatur

3.

Studi literatur dilakukan d engan mempelajari dan memba hasil laporan penelitian yang berhub ungan dengan topik penel tian yang berkaitan dengan masalah IDS.

Pada penelitian ini p enulis men ggunakan m etode (SPDLC), m enurut

(2008:1120) tahap-tahap SPDLC adalah sebagai berikut:

Sistematika Penulisan yan g digunakan d alam meny usun sk ip si ini adalah sebagai berikut:

Bab ini dijelaskan m engenai latar belakang permasalahan, rumusan masalah, b atasan masalah, maksud dan tujuan pem buatan sistem , meto dologi, dan sistematika penulisan laporan penelitian skripsi.

Bab ini Bab ini men jelaskan tentang sejumlah teori y ang digu nakan dalam penelitian yan g berfokus pada konsep-konsep

1.6.3 . Metode Pengembangan Sis tem

1.7. Sistematika penulisan

BAB I : PENDAHULUAN

BAB II : LANDASAN TEORI

Security Policy Development Life Cycle Luay A. W ahsheh and Jim Alves-Foss

Ana lysis 1.

Design 2.

Implementa tio n 3.

Enforcement 4.

yan g berhub ungan dengan IDS pada wireless.

Pada b ab ini berisi u raian leb ih rinci tentang meto dol pen elitian yang meliputi metod e pengumpulan data dan m tode pen gembangan sistem.

Bab ini membahas pro ses implementasi, pengujian, perbaikan den gan menggu nakan metode pen gembangan sistem..

Bab ini b erisikan kesim pulan yang berkenaan dengan has l dan pem bahasan dari p rosess pemecahan masalah sebagai solusi rumusan masalah d an seju mlah saran y ang bermanfaat untuk pen gembangan sistem lebih lanjut.

BAB III: METODE PENELITIAN

BAB IV: HASIL DAN PEM BAHASAN

Implem entasi adalah langkah yan g vital d alam p engembangan teknologi in formasi un tu k mendukung karyawan, pelanggan, dan p ihak-pihak yang bekepentingan lainn ya. (O'Brien, 2005:529).

(jaringan Nirkabel) merup akan satu jaringan komun ikas antar komputer dengan menggunakan frekuensi radio. Kad g disebu t juga jaringan W ifi atau WLAN (Sopand i,2008:113).

BAB II LANDASAN TEORI

Pengertian Implementasi 2.1.

Jaringan Wireless 2.2.

LAN disini dapat didefinisikan seb agai sebuah sistem komun ikasi data fleksibel yang dapat digunakan un tuk m nggantikan atau men ambah jaringan LAN yan g sud ah ada untuk memberikan mbahan fungsi dalam konsep jaringan komputer pada umumnya. Fun gsi yang ditawarkan disini dapat berup a konektivitas yang andal sehubung dengan mobilitas (Hantoro, 2009: 2).

Menurut Hantoro (2009:2) prinsip awal komunikasi data men ggunakan jaringan radio bermula sejak perang d unia I oleh tentara Amerika. Merekan mengemban gkan teknolo gi transmisi data dengan med ium radio, dimana data d isini telah teren kripsi den sangat b aik. Hal inilah mendorong para p eneliti dari Universitas Hawai ntuk men gembangkan hal yang sama d imana mereka menciptakan atu jaringan pertama yang menggunakan teknologi komu nikasi rad io yan g mana juga men jadi cikal bakal dari WLAN y aitu ALOHNET pada tahun 1971. WLAN pertama in i terdiri dari 7 komputer yang saling berkom ikasi di dalam topologi jaringan secara .

Tidak lama setelah itu, IBM melakukan percobaan yan g d lakukan pad a akhir 1970 dalam rangka merancang W LAN dengan tek ologi IR (Sinar Infra Merah) dengan tujuan mencari alternatif penggunaan IEEE 802. kegiatan men cari solusi seperti ini diikuti oleh erusahaan lain seperti Hewlett-Packard (HP) menguji W LAN dengan RF (Frekuensi Rad io). Pada

Wireless

user

star full duplex

Ethernet Sejarah dan Standar WLAN

saat kedua perusahaan tersebut terny ata hanya mencapai rekor data 100 Kbp s. Prod uk ini kemudian tidak dikom ersialkan karena elum bias men embus kecepatan yang diinginkan seperti halnya .

Pada tahun 1985 (FCC)

men etapkan p ita frekuensi untu k keperluan Industrial,

(ISM band) y ang sifatnya tidak berlisensi ( ). Setelah keluarnya regulasi ini mulai terlihat aktifitas pengem angan oleh dunia industri.

WLAN menggunakan standar p roto kol

(OSI). OSI memiliki tujuh lapisan d i m ana lapisan pertam a adalah lapisan fisik. Lap isan pertama ini mengatur segala hal yang berhub ungan d engan media transm isi term asu k di dalamny spesifikasi besarnya frekuensi, redaman, besarnya tegan gan dan day , media pen ghubung antar-terminal dan lain-lain. Media transmisi WLAN (Hantoro, 2009:25) adalah sebagai berikut:

Penggunaan RF tidak asin g lagi bagi kita, contoh penggunaanny a adalah p ada stasiun radio , stasiun TV, telepon dll. RF selalu dihadapi o leh masalah spektrum y ang terb atas, sehingga harus dipertimbangkan cara memanfaatkan spektrum secara efis en (Hantoro, 2009:27). WLAN menggunakan RF seb agai media transmisi karen a

rate

Ethernet Federal Communica tion Commission

Scientific and

Medical Unlicen sed

Open System I nterconnectio n

interface

cordless Media Trans misi WLAN

2.2.3.

jangkauannya jauh , dapat menembus tembo k, mendukun g mobilitas yang tinggi, meng- daerah jauh lebih baik dari IR d an dapat digu nakan di luar ruangan. WLAN, di sini, menggunakan pita ISM dan emanfaatkan teknik spread spectrum (DS atau FH).

DS adalah teknik yang memodu lasi sinyal inform asi secara

1.

langsun g dengan kod e-kode tertentu (deretan kod e /PN d engan satuan chip)

FH adalah teknik yang memodulasi sinyal informasi d engan

2.

frekuensi yang loncat-loncat (tidak konstan). Frekuens yang berubah-ubah ini dipilih oleh kode-kode tertentu (PN).

Infrared banyak digunakan p ada komunikasi jarak dekat, contoh paling umu m pemakaian IR adalah (un tuk televisi). Gelombang IR mudah dibuat, harganya murah, lebih bersifat ,

tidak dapat menembus tembo k atau benda gelap, memiliki fluktu asi day a tinggi dan dapat diinterferensi oleh cah aya matahari. engirim dan penerim a IR menggunakan (LED) dan

(PSD). WLAN menggunakan IR sebagai m edia transmisi karena IR dap at men awarkan tinggi (100-an Mbps), konsumsi dayanya kecil dan harganya murah. W LAN dengan IR mem iliki tiga macam tek ik, yaitu

IR (DBIR), IR (DFIR) d an IR (QDIR) (Hanto ro, 2009:26) adalah sebagai berikut:

cover

Pseudonoise

remote control

direction al

Light Emitting Diode Pho to Sensitive Diod e

data rate

Directed Beam Diffused Quasi Diffused

Teknik ini meman faatkan komunikasi melalui

1.

pan tulan. Keun ggulannya adalah tidak memerlukan

(LOS) antara pengirim dan penerima dan menciptakan portabelitas terminal. Kelemahannya adalah membutuh kan day a yan g tinggi, dib atasi oleh , berbahaya untuk m ata telanjang dan resiko interferensi pada kead an simultan adalah tinggi (Hantoro, 2009:26).

Teknik ini menggunakan prinsip LOS, sehingga

2.

arah radiasinya harus diatur. Keunggu lannya adalah kon msi day a rendah, tin ggi d an tidak ada .

Kelemahannya adalah terminalnya harus dan komun ikasinya harus LOS(Han to ro, 2009:26).

Setiap terminal berkomunikasi dengan pemantul,

3.

sehingga pola radiasi haru s terarah. QDIR terletak antara DFIR dan DBIR (konsumsi daya lebih kecil dari DFIR dan jangkaun nya lebih jau h dari DBIR) (Hantoro, 2009:27).

Dalam membentuk suatu jaringan Wifi, maka d iperlukan b berap a perangkat agar ko munikasi antara station dapat dilakukan . Secara u mum, kompo nen itu terdiri atas perangkat sebagai berikut (Hantoro, 2009:19):

DFIR adalah

DBIR adalah

QDIR adalah

Komponen WLAN 2.2.4.

Antena 2.2.4.1.

Line Of Sight

data rate multip ath

data rate multipath

fixed

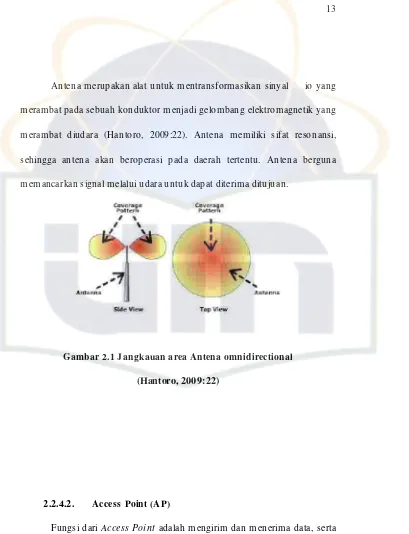

Antena merupakan alat untuk mentransformasikan sinyal io yang merambat pada sebuah kon duktor menjadi gelombang elektromagnetik yang merambat diud ara (Hantoro, 2009:22). Antena memiliki sifat reso nansi, sehingga an tena akan beroperasi pada daerah tertentu. Antena bergun a mem ancarkan signal melalui u dara un tuk dap at diterima ditujuan.

[image:30.612.150.559.64.598.2]Fungsi dari adalah mengirim dan men erima data, serta berfungsi sebagai buffer data antara LAN dengan W ired LAN. Satu dap at melayan i sejumlah (Hantoro, 2009:19). Karen a den gan semakin bany aknya terhub ung ke AP maka kecepatab yang

Gambar 2.1 J angkauan area Antena omnidirectional (Hantoro, 2009:22)

Access Point (AP) 2.2.4.2.

Access Point

Wireless

Access Point user

diperoleh tiap juga akan semakin berkurang.

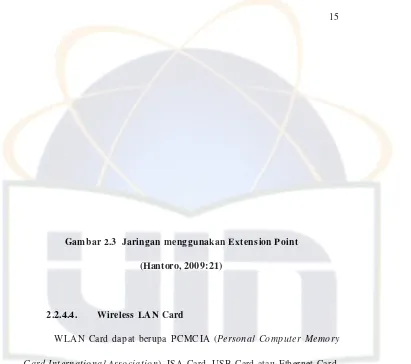

Untuk mengatasi berbagai problem kh usus d alam topologi jaringan, designer dapat men ambah kan untuk memperluas cakupan jaringan. hanya b erfungsi layaknya repeater untuk client di temp at yang lebih jauh (Hantoro, 2009:20). Syarat dari AP yang digunakan sebagai ektension point ini adalah terkait dengan chan el frekuensi yang digu nakan. Antara AP indu k (yang terhubung langsung dengan LAN backbone) dan AP repeaternya harus memiliki freku ensi yang sama.

user

[image:31.612.148.559.55.694.2]extension point Extension point

Gambar 2.2 Access Point (Hantoro, 2009:18) Extension Point

WLAN Card dapat berupa PCMCIA (

[image:32.612.147.558.56.420.2]), ISA Card, USB Card atau Ethernet Card. PCMCIA digunakan u ntuk no tebook, sedangkan yang lainny digunakan pad a komputer desktop (Hantoro, 2009:23). W LAN Card in berfungsi sebagai interface antara sistem operasi jarin gan clien dengan form at interface udara ke AP. Khusus notebook yang keluaran terb aru maka WLAN Cardnya sudah menyatu didalamnya .

Gambar 2.3 Jaringan menggunakan Extens ion Point (Hantoro, 2009:21)

Wireless LAN Card 2.2.4.4.

Menurut Surya (2009: 13) kelebihan dan kekurangan dari WLAN adalah pada table dibawah ini:

Gambar 2.4 WLAN Card (Hantoro, 2009:24)

Kelebihan dan Kelemahan menggunakan Jaringan WLAN 2.2.5.

,

WLAN memungkinkan client

untuk mengakses informasi

secara realtime sepanjang

masih dalam jangkauan

WLAN, sehingga

meningkatkan kualitas

layanan dan produktivitas.

Pengguna bisa melakukan

kerja dimanapun ia berada

asal dilokasi tsb masuk

dalam coverage area WLAN.

, karena

infrastrukturnya tidak

memerlukan kabel maka

instalasi sangat mudah dan

cepat dilaksanakan, tanpa

perlu menarik atau

memasang kabel pada

dinding atau lantai.

, dengan teknologi

WLAN sangat

memungkinkan untuk

membangun jaringan pada

area yang tidak mungkin atau

sulit dijangkau oleh kabel,

misalnya dikota-kota besar,

ditempat yang tidak tersedia

insfrastruktur kabel.

(kelemahan ini

dapat dihilangkan dengan

mengembangkan dan memproduksi

teknologi komponen elektronika

sehingga dapat menekan biaya jaringan),

, adanya masalah

propagasi radio seperti terhalang,

terpantul dan banyak sumber interferensi

(kelemahan ini dapat diatasi dengan

teknik modulasi, teknik antena diversity,

teknik spread spectrum dll),

(pita frekuensi

tidak dapat diperlebar tetapi dapat

dimanfaatkan dengan efisien dengan

bantuan bermacam-macam teknik seperti

spread spectrum/DS-CDMA) dan

keamanan data (kerahasiaan) kurang

terjamin (kelemahan ini dapat diatasi

misalnya dengan teknik spread spectrum).

Mobilitas dan

P roduktivitas Tinggi

K emudahan dan

kecepatan instalasi

Fleksibel

Menurunkan biaya

B iaya peralatan mahal

yang besar

K apasitas jaringan menghadapi keterbatasan spektrum

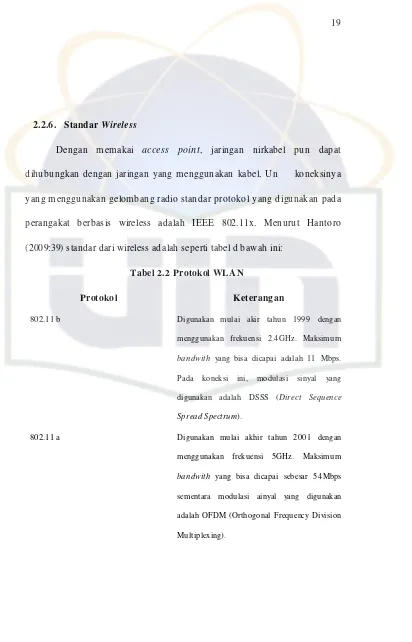

Dengan memakai , jaringan nirkabel pun dap at dihubu ngkan d engan jaringan yang men ggunakan kabel. Un koneksiny a yan g menggunakan gelomban g radio standar protokol yang digunakan pad a perangakat berbasis wireless adalah IEEE 802.11x. Menurut Hantoro (2009:39) standar dari wireless adalah seperti tabel d bawah ini:

802.11 b Digunakan mulai akir tahun 1999 dengan

menggunakan frekuensi 2.4GHz. Maksimum

yang bisa dicapai adalah 11 Mbps.

Pada koneksi ini, modulasi sinyal yang

digunakan adalah DSSS (

).

802.11 a Digunakan mulai akhir tahun 2001 dengan

menggunakan frekuensi 5GHz. Maksimum

yang bisa dicapai sebesar 54Mbps

sementara modulasi ainyal yang digunakan

adalah OFDM (Orthogonal F requency Division

Multiplexing). Standar

[image:36.612.145.557.50.692.2]2.2.6.

Tabel 2.2 Protokol WLAN

Protokol Keterangan

Wireless

access point

bandwith

Direct Sequence Spread Spectrum

802.11 g Digunakan pada pertengahan tahun 2003 dengan

menggunakan frekuensi 2,4GHz. Maksimum

yang bisa dicapai sebesar 54Mbps

sementara modulasi sinyal yang digunakan

adalah OF DM.

802.11a/g Tipe protokol ini mulai diperkenalkan pada

pertengahan tahun 2003 dengan menggunakan

frekuensi 2,4GHz dan 5GHz. Maksimum

yang bisa dicapai adalah 54Mbs

sementara modulasi sinyal yang digunakan

adalah tipe OFDM.

TCP/IP ( / ) adalah

sekumpu lan protocol yang did esain untuk melakukan fungsi-fun gsi komun ikasi data WAN. TCP/IP meru pakan nama jaringan yang universal terutama pada internet, dan mem punyai kemamp jaringan yang sangat b aik, tetapi ini membutuhkan konfigurasi yang cukup sulit. TCP/IP terdiri atas bagian-bagian tertentu dari ko muni si data. Protocol in i merupakan komunikasi utam a dalam in ternet serta intran Protokol ini mem ungkinkan sistem apa p un yang terhubung kedalamnya ias berkomunikasi dengan sistem lain tanpa harus mempeduli n bagaimana

yang lain tersebut bekerja (Sop andi, 2008: 60).

bandwith

bandwith

Transmission Control Protocol In ternet Proto col

p rotoco l

protocol

remote system

Menurut Ariyus (2007: 75). Sebagai tambah dari TCP, te apat satu lain yang u mum digu nakan sebagai bagian dari TCP/IP yang disebu t dengan

(UDP). UDP menyediakan layanan nirkoneksi un tuk prosed rosedur pad a aplikasi. Pada dasarnya UDP merupakan suatu layanan p yan g kuran g bisa diandalkan karena kurang memberikan p indungan dalam pen giriman dan duplikasi data. Datagram merupakan suatu paket ,

sebuah p aket yang terpisah-pisah dari paket lain yang embawa informasi yan g memadai untu k dari Data (DTE) sumber ke DTE tujuan tanpa harus menetapkan koneksi antara DTE dan jaringan.

Jaringan komputer ad alah sekelompok komputer otonom yang saling berhub ungan dengan lainnya menggunakan protokol komun i i melalui med ia komunikasi seh ingga dapat saling berbagi informa , aplikasi, dan perangkat keras secara bersama-sam a. Jaringan komputer dapat diartikan juga seb agai kumpulan sejumlah terminal ko munikasi yan berada di berbagai lokasi yang terdiri lebih dari satu komputer ang saling berhub ungan (Sukmaaji&Rianto, 2008: 1).

Keamanan jaringan secara umu m adalah kompu ter yang terhubung ke , m empunyai ancaman keamanan lebih b esar daripada komp r

Us er Datagram Protocol (UDP) 2.4.

Keamanan Jaringan 2.5.

protocol level transp ort

suite protocol User Datagram Protocol

level

switching

routing Terminal Equipment

yan g tidak terhubun g kemana-mana. Dengan pengend alian yang teliti, resiko tersebut dapat dikurangi. Namun biasan ya b ertentangan den gan , d imana b ila semakin mudah, maka semakin rawan, dan bila semakin baik, sem akin tidak n yaman (Ariyus, 2007: 3).

Menurut Ariyus (2007: 12). Jen is dan serangan yang men ganggu jaringan komputer beraneka macam. Serangan-serangan yang terjadi pad a sistem komputer di antaranya adalah :

: merupakan suatu proses untuk mencari dan mem buka pada suatu jaringan komputer. Dari hasil

akan didap at letak kelemahan sistem terseb ut. Pada das ya sistem mudah untuk dideteksi, tetapi penyerang akan men ggunakan b erbagai metod e untuk menyembu nyikan seran . Sebagai contoh, banyak jaringan tidak membuat file koneksi, sehingga penyerang dapat mengirimkan dengan suatu SYN tetapi tidak ada ACK, dan mendapatkan respons kemb i (selain SYN jika suatu terbuka) dan kemudian berhenti di tersebu t. Hal ini sering disebut d engan SYN atau

Walaup un tidak mendapatkan , seb agai contoh , mungkin akan berakhir sebagai seran gan pada atau

network security network access network access

network security network security

network access

port scann in g

port scanning

log initial packet

port port

scan half open scan. log

denial service attack host device Jenis Serangan

2.6.

lain yang terhubung dengan jaringan atau untuk koneksi terbuka (Ariyus, 2007: 13).

Peny erang akan mengirimkan p aket lain pada yang masih belum ada pada jaringan tersebut tetapi tidak terjadi pons apapu n pad a file , kesalahan file atau lain nya. Beberapa kombin asi dari selain SYN dengan sendirinya dapat di gunakan untuk tujuan . Berbagai kemungkinan yang kadang d isebut dengan (beberapa jaringan menampilkan seperti ) dan null yang akan m emberikan efek kepada jaringan TCP/IP, sehin gga pro tokol TCP/IP akan mengalami (

), banyak yan g ada y ang bisa membuat suatu protokol TCP/IP menjadi atau tidak bisa b erfungsi sebagaimana mestinya (Ariyus, 2007: 13).

: merupakan suatu teknik y ang dikemban gkan dengan men geksploitasi proses paket data. Dalam jaringan intern et seringkali data harus dipotong kecil-kecil u ntuk men jamin reliab ilitas dan proses akses jaringan. Potongan paket data ini kad ang harus dipotong ulang menjadi leb h kecil lagi pad a saat disalu rkan melalui saluran (WAN) agar pad a saat m elalui saluran W AN tidak maka proses pengiriman data itu menjadi . Pada proses pemoton gan data paket yang normal, setiap potongan d iberi info rmasi offset data y ng kira-kira

po rt

port

log device

flag port scanning

Christmas tree decive option

Christmas tree

down o ut of

service tool

cra sh

disassembly-reassembly

multiple

Wide Area Network reliable

berbun yi ”poto ngan paket ini merupakan potongan 600 dari total

800 paket yang dikirim”. Program akan memanipulasi offset potongan data sehingga akhirnya terjadi antara paket yang diterim a d i bagian penerima setelah po tongan-poto ngan

paket ini . Serin gkali ini

men imbulkan sistem y ang dan diujung sebelah sana.

: adalah suatu serangan teknis yang rumit yang terdiri d ri beb erapa komp onen. Ini adalah eksploitasi keaman an yan bekerja den gan menipu komputer, seo lah-olah y ang menggunakan k puter tersebut adalah orang lain. Hal ini terjadi karena (salah rancang). Lubang keamanan yang dapat d ikategorikan ke alam kesalahan d esain adalah desain urutan no mor ( )

dari paket TCP/IP. Kesalahan ini dapat dieksplo itasi s in gga timbul masalah (Ariyus, 2007: 15).

IP melakukan aktivitasnya dengan menulis ke Pro gram dap at mengisi dari suatu paket IP apapun yang diingini. Dalam sistem linux, yang melakukan proses ini memerlukan ijin dari . Karena routing hanya berdasarkan (tujuan), maka

(alamat IP sumber) dapat diganti dengan alam at apa saja. Dalam beb erapa kasus, menggunakan satu IP yang

byte

byte teardro p

overlapping

disa ssembly-reassembly overlapping crash, hang reboot

desig n flaw

sequence numbering

Spo ofin g raw

socket. header field

user root

I P destinatio n address IP source ad dress

attacker source address

spesifik pada semua paket IP yang keluar un tuk memb uat semua pen gembalian paket IP d an ke pemilik

tersebut untuk menyembunyikan lokasi mereka pada jarin an. Pada bah asan : memperlihatkan serangan dengan men ggunakan IP untuk membanjiri korban dengan

.

y ang ditempatkan pad a router dapat mengelimin asi secara efektif IP . Router m encocokkan IP

dari masing-masing paket keluar terhad ap IP yang ditetapkan. Jika IP ditemukan tidak cocok, paket d ihilan gkan. Sebagai contoh, router di MIT, rute paket kelu ar hanya dari IP

dari su bnet 18.0.0.0/8. W alau pun IP adalah suatu senjata bagi untuk melakukan penyerangan, dalam banyak kasus penggunaan IP in i oleh hanya sebatas dalam pem akaian sementara IP address tersebut. Banyak dilib atkan dalam suatu seran gan, m asing-masing operasi dari jarin an yan g berbeda, sehingga kebutuhan IP menjadi berkurang.

dan memb uat seorang lebih sulit melakukan serangan, walau pun cara ini belum men jamin d at men gatasi IP

Sebu ah memalsukan diri seolah-olah menjadi lain den gan membuat paket palsu setelah mengamati urutan paket dari

ICMP message ad dress

Smurf ICMP Flood

spoofing ECHO

REQUEST Filterisasi

Spoofing source ad dress

address source address

source address Spoofing attacker spoofing attacker attacker spoofing

Filterisasi I ngress Egress attacker

spoofing.

yang hendak di seran g. Bahkan dengan mengamati cara men gurutkan no mor paket bisa dikenali sistem yang digunakan. Ada tiga jawaban y ang tidak dipedulikan oleh penyerang pad kasus IP

ke antaran (Ariyus, 2007: 16) adalah sebagai berikut :

Peny erang b isa mengin terupsi jawaban dari komputer yan dituju

1.

: Jika suatu penyerang pada suatu tempat ke antara jaringan yang dituju d engan jaringan yang dipakai penyerang, d engan ini penyerang akan bisa m elihat jawaban yang d ari komunikasi suatu jaringan tanp a diketahui oleh orang lain. Hal ini meru pakan dasar d ari

Peny erang tidak harus melihat jawaban dari komputer yang dituju

2.

: Penyerang kad ang-kadang tidak begitu memperd ulikan jawaban apa yan g diberikan suatu kompu ter korban. Pen yerang bisa membu at perubahan yang diinginkan dari komputer korban tanp a mem perdulikan jawaban atau tanggapan dari jaringan tersebut.

Peny erang tidak ingin jawaban, dan pokok dari suatu serangan

3.

untuk membu at jawab an ke tempat lain : Beberapa serangan bisa mem buat y ang diberikan tidak masuk ke kom puter pen yerang. Hal ini penyerang tidak ingin tahu apa yang diberikan oleh komputer korban . Jadi atau jawaban akan dikirim secara o to matis ke komp uter lain sehin gga penyerang bisa den gan leluasa men jalankan misinya karena p enyerang yang d ikenal

host

spoofing

hijacking attack.

respons

oleh komputer korban adalah kom puter lain.

: merupakan serangan kepada sistem dengan men ggunakan program yang bernama . Apabila serangan yang ditujukan pada sistem Windows , maka sistem yang tidak diproteksi akan menjadi (dan b isa kelu ar layar biru). Demikian pu la apabila serangan diarahkan ke beberapa jenis UNIX versi lama, aka sistem akan . Jika serangan diarahkan ke sistem , maka sistem akan sib uk dengan pen ggunaan CPU mencapai 100% tuk beb erapa saat sehingga sistem seperti macet. Dapat dib angkan apabila hal ini dilakukan secara berulan g-ulang. Seran ini mem butuhkan nomor IP dan nomor dari server yang dituju. Untuk sistem b erbasis , 139 merupakan jalan masuknya serangan (Ariyus, 2007: 17).

: Serangan jenis ini biasanya dilakukan dengan men ggunakan IP , yaitu mengub ah nomor IP dari datangnya . Dengan m enggunakan IP respons dari tadi di alamatkan ke komp uter y ang IP-nya di- . Akibatnya, kompu ter tersebut akan menerima banyak p aket. Hal ini d apat men akib atkan pem borosan penggunaan ( ) jaringan yang menghubu ngkan kompu ter tersebut (Ariy us, 2007: 19).

: Pada dasarnya mengaitkan dua sistem tanpa di sadari. Dengan cara spoofing, (UDP)

2.6.4

2.6.5

2.6.6

Land Attack

Smurf Attack

UDP Flood

land 95

h ang

h ang Windows NT

land p ort

Win dows port

spoofing

request spoofing, ping

spo of

bandwidth

akan menempel pada servis UDP chargen disalah satu mesin, yang untuk keperluan “ perco baan” akan megirimkan sekelompo k karakter ke mesin lain, yang dip rogram untuk meng-echo setiap kiriman karakter yang diterima melalu i servis chargen. Karena aket UDP tersebut di diantara kedua mesin tersebut maka yang terjadi adalah banjir tanpa henti kiriman karakter yang tid ak berguna di antara kedua mesin tersebut. Untuk menanggulangi UDP , dapat men semua servis UDP disemua mesin jaringan, atau yang lebih mudah adalah dengan memfilter pada semua servis UDP yan g masuk (Ariyus, 2007: 20).

: Membaca suatu paket disaat paket terseb ut dalam perjalanan disebut d engan . Ini adalah suatu cara pen yerang untuk mendapatkan informasi yang ada didalam paket tersebut. Ada baiknya suatu paket yang akan d ikirim di enkripsi terlebih dahulu sehingga penyerang mengalami kesulitan untuk mem buka paket tersebut. Untuk dap at membaca suatu p ake yang sedang lewat su atu jaringan, penyerang b erusaha untuk endap atkan paket yang diinginkan d engan berbagai cara. Yang palin mudah bagi pen yerang adalah dengan mendapatkan kon trol lalu-lintas jaringan, bisa dengan menggunakan yang d isediakan untuk melakukan serangan yang banyak tersedia d iinternet. ini akan mencari dan den gan mudah memanfaatkan kelemahan dari protokol yang ada

spoofing

flood disable

firewall

packet sniffing

tool

(Ariyus, 2007: 21).

: Seorang penyerang melakukan eksploitasi sistem den gan tujuan untuk membu at suatu target menjadi , yang disebabkan oleh pengiriman sejum lah paket yang besar ke arah target . sistem ini dilakukan dengan mengirimkan suatu dengan tujuan atau dimana si pen girim dibuat seolah-olah adalah target . Hal in ilah yang mem buat target menjadi dan menurunkan kinerja jaringan. Bahkan hal ini dapat mengakibatkan terjadinya

(Ariyus, 2007: 22)

: Suatu (alat bantu) yang d igunakan untuk mem etakan konfigurasi suatu target adalah dengan menggunakan sebuah sederhana yan g dikenal dengan . Kegunaannya adalah untu k mengirimkan secara serempak s uah urutan paket dengan menambahkan n ilai TTL ( ). Ketika sebuah ro uter lan ju tan menerima seb uah paket teru san m men gurangi nilai TTL sebelum meneruskannya ke router b rikutnya. Pada saat itu jika n ilai TTL pada sebuah paket mencapai nilai nol maka pesan akan dikirim balik ke asal. Dengan men girimkan p aket dengan n ilai TTL 1 akan memperbolehkan router pertama di dalam jalur paket untuk mengembalikan pesan

yang akan mengizinkan penyerang untu k mengetah ui IP

2.6.8

2.6.9

ICMP Flood

Traceroute

host hang

host Exploting

command ping broadca st multicast

host

host h ang

denial of service .

to ol

command traceroute

Time to Live

time exceeded host

ro uter pertama. Paket berikutnya kemudian dikirimkan den gan menambahkan nilai 1 pada TTL, sehin gga penyeran akan men getahui setiap loncatan antara asal dengan target (Ariyus, 2007: 23).

Mengapa IDS ditambahkan untuk meningkatkan keamanan komputer? Kita harus mengetahui tujuan dari keamanan komputer, karena tidak semua dari tujuan keamanan komputer dap at d icap ai d engan metode tradisional. Dewasa ini IDS menjadi solu si untuk mengatasi masalah but (Ariyus, 2007:25).

Pada dasarnya tujuan keamanan kompu ter, yang disingkat dengan CIA, yan g merupakan singkatan dari (Sukmaaji&Rianto, 2 08: 159):

Confidentiality: Merupakan usaha untuk menjaga informasi

1.

daro orang yang tidak berhak m engakses. Confidentiality biasanya berhub ungan dengan in formasi yang diberikan ke pihak lain.

Integrity : Keaslian pesan yang dikirim melalui sebuah

2.

jaringan dan dap at dipastikan bah wa in formasi yang dik rim tidak dimodifikasi oleh oran g yang tidak berhak dalam perjalanan informasi tersebut,

Avaibility: Asp ek avaibility atau ketersed iaan berhubungan

3.

den gan ketersediaan in formasi ketika dibutuh kan.

address

host host

Firewall adalah suatu cara atau mekanisme yang diterap baik terhadap , , ataupun sistem dengan tujuan untuk melindungi. Perlin dungan dapat dilakukan dengan menyaring, membatasi, atau bahkan menolak su atu atau semu a hubungan/kegiatan dari suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupny a. Segmen tersebut d apat merup akan sebuah

, atau (Sukmaaji&Rianto, 2008: 187).

Karakteristik d ari sebuah (Sukmaaji&Rianto, 2008: 188) adalah sebagai berikut:

Selu ruh hubungan/kegiatan dari dalam ke luar, harus

1.

melewati . Hal ini dapat dilakukan dengan cara mem batasi secara fisik semua akses terhadap jaringan local, kecuali melewati .

Hanya kegiatan yan g terdaftar/dikenal yang dapat melewati

2.

atau melakukan hubungan. Hal in i dapat dilakukan d enga men gatur pada konfigurasi keaman an lokal.

harus keb al atau relative kuat terhadap serangan.

3. Definis i Firewall 2.8.

2.8.1. Karakteriks tik Firewall hardware software

workstation, server, router Local Area Network

firewall

firewall

firewall

Empat teknik umu m yang gunakan untuk akses dan melaksanakan Sesu ngguhny a, diutamakan dalam , tetapi telah menyediakan empat dalam

(Sukmaaji&Rianto, 2008: 189):

: Berdasarkan tipe-tipe service yang

1.

digu nakan dan boleh diakses baik un tuk ke dalam ataup un

keluar .

Berdasarkan arah d ari berb agai

2.

permin taan terhadap lay anan yang akan dikendali dan diizinkan melewati ..

Berdasarkan pengguna/user untuk dapat

3.

men jalan kan suatu layanan, artinga ada u ser y ang dapat dan ada yan g tidak dapat menjalankan suatu servis. Hal in i dikarenakan user tersebut tidak diizinkan untuk melewa

.

Berdasarkan seberapa b anyak layanan

4.

itu telah digunakan. Misalnya dapat menfilter e-mail untuk menanggulangi/mencegah spam.

Firewall terbagi menjadi tiga jen is (Sukmaaji&Rianto, 2008: 189), 2.8.2 . Teknik Pengaman

:

:

:

2.8.3 . Jenis -jenis Firewall Firewa ll

Service Control

Direction Co ntrol

User Control

Behavior Control

firewall control

security p olicy. firewa ll focus

service co ntrol firewall service contro l

firewall

firewall

firewall

yakni sebagai berikut :

: Sebuah packet-filtering router

1.

men erapkan aturan ( ) ke setiap paket IP yang masuk atau datang dan kemu dian di atau dib uang paket tersebut. Biasan ya konfigurasi rou ter untuk mem filter aket dikedua arah (dari dan ke jaringan internal).

didasarkan atas informasi yang terdap at dipaket jaringan . :

2.

juga disebu t sebuah , yang bertind ak seb agai

meletakkan dari y ang

men ggunakan apliaksi TCP/IP, seperti atau FTP dan meminta un tu k mengakses y aitu meremote . Bila user d an informasi otentikasi.

dalam dan meletekakan pada bagian segment TCP yang berisi aplikasi data diantara kedua

(titik terakhir).

: Ketiga dari jenis adalah

3.

sistem yang dap at berdiri sendiri atau bisa merupakan su atu fungsi yang

melakukan dengan untuk

aplikasi. pin tu gerbang tid ak men gizin kan end-to-end koneksi TCP, satu diantaranya

Packet-Filtering Router

Application-Level Ga tewa y rule

forward

Filtering rules

Application-level gateway proxy server

application-level gateway Telnet

gateway user

host Application

Gateway remote host

end point

firewall circuit-level gateway. Circuit-level g atewa y

applica tion-level ga tewa y Circuit-level gateway

adalah kum pulan du a koneksi. Satu diantaranya dan sebuah TCP diluar .

Kon figurasi (Sukmaaji&Rian to, 2008: 192) ad alah sebagai

berikut:

Pada konfigurasi ini, fungsi akan dilakukan oleh paket filtering router dan . Konfigurasinya adalah sedemikian rupa, sehingga untuk semua arus data dari internet, hanya paket IP yang men uju yang diizinkan. Sed angkan untuk arus d ata ( )

dari jarin gan internal, hanya paket IP dari y ang diizinkan untuk keluar. Konfigurasi ini mend ukung fleksibilitas alam akses internet secara langsun g.

Pada konfigurasi ini, secara fisik akan terdapat patah /celah d alam jaringan. Kelebihannya ad alah dengan adanya dua jalur ang mem isahkan secara fisik, maka akan lebih meningkatkan eam anan dibanding konfigurasi pertama. Untu k server y ang memerlukan akses langsun g dapat diletakkan di tempat yang lan gsun g berh un gan dengan internet. Hal ini dapat dilakukan dengan cara mengguna dua buah

NIC ( ) pada .

gateway

user ho st

firewa ll

firewall bastion ho st ro uter

bastion host tra ffic

ba stion h ost

Networt Interface Ca rd ba stion host Konfigurasi

( )

1.

( )

2.

Firewall 2.8.4.

Screened Host Firewall System Single-homed bastion

Merupakan ko nfigurasi yang paling tinggi tingkat keamanannya. Setelah mem pelajari konsep teknik dan beberapa tipe-tip e untuk dapat mem bangun sistem perlu memerhatikan tahapan seb agai beriku t:

Mengidentifikasi bentuk jaringan yang dimiliki.

a.

Menentukan atau kebijakan .

b.

Menyiapkan atau yang akan digunakan.

c.

Melakukan tes konfigu rasi.

d.

Menurut Ariyus (2007:27) dap at didefinisikan sebagai tool, metode, sumber daya yang m berikan bantuan untuk melakukan identifikasi, memberikan laporan terhadap aktivitas jaringan kompu ter. (IDS) sebenarnya tidak cocok diberi pengertian tersebut karena IDS tidak mend ksi pen yusupan tetapi hanya mendeteksi aktivitas pad a lalu lintas jaringan yang tidak layak terjadi.

secara khusus berfu ngsi seb agai proteksi secara keseluruhan dari sistem yang telah diinstal IDS IDS tid ak b erdiri sendiri dalam m elindun gi suatu sistem.

.

Screened subnet firewa ll

Intrusion Detection System

Intrusion Detection System 3.

IDS ( )

2.9.

2.9.1 . Definis i dan Kons ep IDS

2.9.2 . Jenis (IDS)

firewall firewall

policy

software hardwa re

Intru sion Detectio n System

Intrusion detection system

Jenis ad a 2 (Junior, 2009: 5) adalah sebagai berikut:

NIDS akan melakukan pemantauan terhadap seluruh bagian pad a jaringan dengan mengumpu lkan paket paket data yang terdapat pad a jaringan tersebu t serta melakukan analisa dan menentuk apakah paket

paket tersebut merupakan paket normal atau paket seran an.

In trusion Detection System

[image:53.612.147.558.58.500.2]2.9.2 .1. NIDS Network Intrus ion Detection System)

Gambar 2. 5 NIDS (Network Intrusion Detection Sys tem) (Ariyus, 20 07)

2.9.2 .2 HIDS ( )

(

Host Intrution Detectio n System

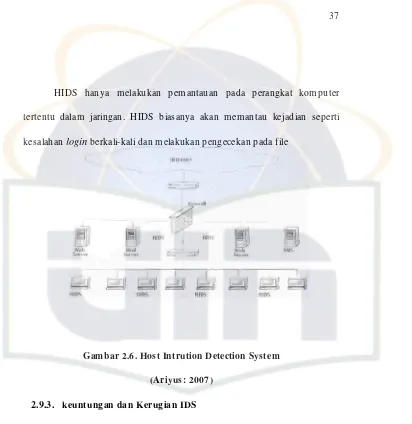

-HIDS han ya melakukan pemantau an pada perangkat kom puter tertentu dalam jaringan. HIDS b iasanya akan memantau kejadian seperti kesalahan berkali-kali dan melakukan pengecekan pada file

Menurut Dwianta (2010) Keuntungan dan kekurangan dari DS adalah:

Keuntungan dari IDS:

1.

Dapat disesuaikan dengan mudah dalam menyediakan

a.

perlindungan untuk keseluruhan jaringan.

Dapat dikelola secara terp usat dalam menan gani seranga

b.

yan g tersebar d an bersama-sama.

Menyediakan pertahanan pad a bagian dalam.

c.

[image:54.612.147.559.57.481.2]login

Gambar 2.6. Hos t Intrution Detection System (Ariyus: 2007)

IDS memonitor Internet untuk mendeteksi serangan.

d.

IDS melacak aktivitas p enggu na dari saat masuk hin gga aat

e.

keluar.

Kekurangan dari IDS

2.

Lebih bereaksi pada serangan daripada mencegahny a.

a.

Mengh asilkan data yang b esar untuk d ianalisis.

b.

IDS hanya melindungi dari karakteristik yang dikenal.

c.

IDS tidak turut bagian dalam kebijakan keamanan yang

d.

efektif, karena d ia haru s diset terlebih dahulu. IDS tidak mengidentifikasikan asal serangan

e.

IDS ( ) juga memiliki peran penting u ntuk men dapatkan arsitektur (pertahanan yang mendalam) den gan melindungi akses jaringan internal, sebagai tam ahan dari parameter

Hal-hal yang dilakukan IDS ( ) pad a jaringan internal adalah sebagai berikut: (Ariyu s, 2007:34).

Memonitor akses database : ketika mempetimbangkan pemi ihan

1.

kandidat un tuk penyimpanan data, suatu perusahaan akan memilih database sebagai solusi untuk menyimpan data-data yan g berharga. Melind ungi e-mail server : IDS ( ) ju ga

2.

berfungsi untuk mendeteksi virus seperti QAZ, ,

Peran IDS( )

2.9.4. Intrusion Detection System intrusion detection system

d efence-in-depth

defence. intrusion detection system

intrusio n detection system

NAVIDAD , dan versi terbaru dari .

Memonitor : jika ada pelanggaran terhadap

maka IDS ( ) akan memberitahu

bah wa telah terjadi sesuatu yang tidak sesuai d engan a yang ada.

Snort merupakan suatu perangkat lunak untuk mendeteksi p enyusup dan mamp u menganalisis paket yang melintasi jaringan s ra

dan logging ke dalam database serta mamp u mend eteksi erbagai serangan yang berasal dari luar jaringan (Ariyus,2007: 45). Snort bisa digu nakan pada platform sistem operasi Linux, BSD, sol s, Windo ws, dan sistem operasi lainnya.

Snort sudah di-d ownload lebih dari 3 juta orang. Hal i i menandakan bah wa snort merupakan suatu yang d ipakai ban yak orang di dunia. Snort bisa di operasikan dengan tiga mod e

(Ariyus,2007:146) yaitu:

: Untuk melih at paket yang lewat di jaringan.

1.

: Untuk mencatat semua paket yang lewat di jaringan

2.

untuk dianalisi di kemudian hari.

Worm ExploreZip

policy security policy

3.

security intrusion d etection system

real time traffic

intrusion detection system Perangkat Lunak dan Perang kal Keras

2.10.

2.10.1. Snort

2.10.1.1. Definisi dan Konsep Snort

, deteksi penyusup pad a : Pada mode ini snort akan

3.

berfungsi untuk mendeteksi serangan yan g dilakukan mel u i jaringan ko mputer.

Menurut Slameto (2007: 7) komponen-komponen sn ort meli uti: Rule Sn ort. Merupakan datab ase yang b erisi pola-p ola s ngan

1.

berupa signature jenis-jenis serangan. Rule Snort IDS ni, harus diupdate secara rutin agar ketika ad a suatu teknik serangan yang baru.

. Merupakan program yang berjalan sebagai proses

2.

yan g selalu bekerja untuk membaca paket data dan kemu d an mem-ban dingkannya dengan rule Sn ort.

. Merupakan catatan serangan pada deteksi penyusupan. ika

3.

snort engine menghukumi paket data yan g lewat sebagai rangan , maka snort engine akan mengirimkan alert berupa log fi e. Untuk kebutuhan analisa, alert dapat disimpan d i d alam datab se, seb agai

con toh ACID ( ) seb agai

modul tambah an pada Snort.

Menurut W ardhani (2007) fitur-fitur snort adalah seb agai beri t: Karena Snort bersifat open source, maka penggunaannya b tu

l-1.

NIDS network

Snort Engine

Alert

Ana lysis Co nsole for I ntrusion Databases 2.10.1.2. Komponen-komponen Snort

betu l gratis. Oleh karena itu, Snort merupakan pilihan yang sangat baik sebagai NIDS ringan yang cost-effective dalam suatu organisasi yang kecil jika organisasi tersebut tidak m pu men ggunakan NIDS commercial yang harganya paling sedik t ribuan dolar US. Dari sisi harga, jelas tidak ada NIDS lain yang mam pu mengalahkan Sno rt.

Karena Snort bersifat open source, maka penggunaannya b tu

l-2.

betu l b ebas sehingga dapat diterapkan dalam lingkungan apa saja. Kod e su mbernya p un bisa didapatkan seh ingga Sno rt bole secara beb as dimodifikasi sen diri sesuai keperluan. Selain itu, karena Snort merupakan software yang bebas, maka telah terbentuk suatu komun itas Snort yang membantu mem berikan berbagai maca duku ngan untuk penggun aan, pengemb angan, p enyempurnaan , dan perawatan software Snort itu.

Snort memiliki bahasa pembuatan rules yang relatif mud h

3.

dipelajari dan fleksibel. Ini berarti bah wa pengguna d at d engan mudah d an cep at membuat berbagai rules baru untu k mend ksi tipe-tip e serangan yang baru. Selain itu, berbagai rul khusus dapat dibuat untuk segala macam situasi.

Snort su dah mem iliki sebuah database untuk berbagai ma m

4.

dideteksi dan dicatat.

Snort merupakan software yang ringkas dan padat, sehin ga tidak

5.

mem akan banyak resources tetapi cukup canggih dan fleksibel untuk digunakan sebagai salah satu bagian dari NIDS ya g terpadu (Integrated NIDS). Selain itu, karena Snort bersifat l ghtweight, maka penerapannya juga m udah dan cepat.

Snort d apat melakukan logging langsu ng ke sistem d atab se

6.

(MySQL).

Snort sebagai NIDS dapat menyembunyikan dirinya dalam

7.

jaringan computer seh ingga keberadaannya tidak bisa terdeteksi oleh komputer mana pun. Ini d isebut sebagai .

pada suatu jaringan, apakah akan dap at bekerja dengan baik, tergantung pada peletakannya. Secara prinsip, pem ahaman p enem patan kompo nen (jaringan, sistem sen sor, , dan desepsi system) akan men ghasilkan IDS y ang benar-benar mud ah untuk diko ntro sehin gga pen gamanan jaringan dari serangan menjadi lebih efisie (Ariyus, 2007: 177).

Sensor merupakan suatu komponen y ang sangat penting dari suatu . Oleh karena itu penempatan nya benar-ben ar harus diperhatikan. Sensor network untuk

stealth mo de

I ntrusio n Detectio n S ystem

intrusio n detection system security scanner agent

intrusion detection system

intrusion d etection system 2.10.1.4. Penempatan

2.10.1.5. Penempatan Sensor

biasanya terinstall pada lokasi berikut (Ariyus, 2007: 177):

Untuk melindungi jaringan dari seran gan eksternal, fun i sensor network san gat penting. Yang pertama d ilakukan adalah enginstalasi sensor network di antara router dengan firewall. Sen sor ini akan mem berikan akses unruk mengontrol semua lalu lintas jaringan (Ariyus, 2007: 177).

2.

Penempatan sensor pad a lokasi ini untuk melindun gi demilitarized zone (DMZ) yang meliputi W eb, FTP dan SMTP server, external DNS server dan host yang d iakses oleh external user. Sensor IDS n rk tidak akan men ganalisis lalu lintas jaringan jika tidak melewati ona yang dikontrol oleh suatu IDS, karena IDS juga mem punyai keterbatasan Oleh karena itu setelah meletakkan sensor pada DMZ agar bisa melin ungi resource seperti e-shop, internet portal, d an sebagainya (Ariyus, 2007: 179).

Sensor network bisa diletakkan di belakang firewall, b ebelahan den gan LAN. Keuntungan dari penempatan in i adalah bahwa semua lalu lintas jaringan biasanya melintasi firewall. Administrator harus men gonfigurasi sensor network dan firewall dengan bena sehingga bisa melindungi jaringan secara maksimal. Sendor network itu harus bisa

Antara Router dan 1.

Sens or Network pada

Sens or 3.

Firewall

Demilitarized Zone

men gontrol konfigurasi secara efisien seh ingga serangan terhadap jaringan bisa dideteksi sebelum dan sesudah firewall (Ariyus, 2007: 179).

Dengan penempatan seperti ini admin istrator bisa mengontro l semua lalu lintas in bound dan outbound pada demilitari ed zone, karena semua lalu lintas jarin gan akan berputar pada segment AN sebagai gateway jaringan.

Pada banyak perusahaan, remote akses server melayani akses bersama-sama ke reso urce. Bila sensor network berada p da lokasi dekat den gan remote access server maka akan mudah un tuk mengontrol serangan yang berasal dari user yang mempunyai akses ke jaringan melalui server (Ariyus, 2007: 180).

Metode ini jarang d igunakan karena administrator b isa endeteksi berasal dari yang mana (siapa yang men ggunakan mod em untuk koneksi). Semua penyusu p p asti akan dicatat p ada .

Network in trusion detection system s bisa menjadi tidak efektif pad a kebanyakan b ackbone pada jaringan yang memiliki p nsip b eda.

firewall

unauthorized activity user

file log

Sens or Network dekat Remote Acces s Server 4.

ATM, frame relay, X 25, d an sebagainya, karena teknologi modem yang mem bangun W ide Area network (WAN), yang meliputi backb e yang tidak mem punyai relasi jaringan untu k multiple acces d dan komun ikasi (Ariyus, 2007: 181).

Jika Gigabit Eth ernet yang digunakan untuk teknologi b kbone, pad a situasi ini hanya untuk meningkatkan akses jaringan. Pada backbane ini lalu lintas jaringan menjadi lebih cepat an transmisi data melebihi kemampu an intrusion d etection systems. Tidak anyak sensor yan g mend ukung Gigabit backbone.

Menurut Thomas (2004, 373) d ilihat dari cara kerja dal m men ganalisa apakah p aket data d ianggap sebagai penyusupan atau bukan, IDS dib agi menjadi 2:

Kno wled ge-based atau misuse detection

1.

Kno wled ge-based IDS dapat mengenali adan ya peny usupan den gan cara menyadap paket data kem udian membandingkan ya den gan database ru le IDS (berisi signature paket seran ). Jika p aket data mempu nyai pola yang sama dengan (setidakny a) salah satu pola di database rule IDS, maka paket tersebut dianggap sebagai serangan, dan dem ikian juga sebaliknya, jika paket data tersebut sam sekali tidak mem punyai pola yan g sama den gan pola di database rule DS, maka

paket data tersebut dianggap bu kan seran gan (Thomas, 2 04: 374). Behavior based (anomaly)

2.

IDS jenis ini dap at mendeteksi adany a penyusupan dengan men gamati ad anya kejanggalan-kejanggalan pada sistem, adanya pen yimpangan-pen yimpangan dari ko ndisi no rmal, sebagai contoh, ad a pen ggunaan memori yang melonjak secara terus menerus atau ada koneksi parallel dari 1 buah IP dalam jumlah b anyak d an dalam waktu yan g bersamaan. Kon disi-ko ndisi d