ABSTRACT

INEZA FEBRIANTY ANSORRY. Digital Legalization Protocol Using MD5 and RSA Algorithms. Supervised by SHELVIE NIDYA NEYMAN.

The need for legalization of certificate diplomas and transcripts to apply for a job is a reasonable requirement, but sometimes the collection deadline given is very short. Noting the need for rapid validation system for the legalization of certificate diplomas and transcripts, a securing system that can legalize and give legitimacy to the diploma and transcript is needed. One of these mechanisms is digital signatures. This research applied MD5 and RSA to create digital signatures of certificate diplomas and transcripts. MD5 is a function that processes an arbitrary length inputs into outputs with a fixed length, ie 128 bits. RSA is an encryption-decryption asymmetric algorithm. The key used to encrypt a plaintext differs from the key used to decrypt the ciphertext into its original plaintext. Digital signatures generated from the plaintext by using the MD5 algorithm is then encrypted using the RSA algorithm. The result of RSA encryption called digital signatures. The implementation of digital signatures can shorten the time digital legalization of certificate diplomas and transcripts and ensure the security and validity of information.

PROTOKOL LEGALISASI DIGITAL MENGGUNAKAN

ALGORITME MD5 DAN RSA

INEZA FEBRIANTY ANSORRY

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

PROTOKOL LEGALISASI DIGITAL MENGGUNAKAN

ALGORITME MD5 DAN RSA

INEZA FEBRIANTY ANSORRY

Skripsi

sebagai salah satu syarat untuk memperoleh gelar

Sarjana Komputer pada

Departemen Ilmu Komputer

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

ABSTRACT

INEZA FEBRIANTY ANSORRY. Digital Legalization Protocol Using MD5 and RSA Algorithms. Supervised by SHELVIE NIDYA NEYMAN.

The need for legalization of certificate diplomas and transcripts to apply for a job is a reasonable requirement, but sometimes the collection deadline given is very short. Noting the need for rapid validation system for the legalization of certificate diplomas and transcripts, a securing system that can legalize and give legitimacy to the diploma and transcript is needed. One of these mechanisms is digital signatures. This research applied MD5 and RSA to create digital signatures of certificate diplomas and transcripts. MD5 is a function that processes an arbitrary length inputs into outputs with a fixed length, ie 128 bits. RSA is an encryption-decryption asymmetric algorithm. The key used to encrypt a plaintext differs from the key used to decrypt the ciphertext into its original plaintext. Digital signatures generated from the plaintext by using the MD5 algorithm is then encrypted using the RSA algorithm. The result of RSA encryption called digital signatures. The implementation of digital signatures can shorten the time digital legalization of certificate diplomas and transcripts and ensure the security and validity of information.

Judul : Protokol Legalisasi Digital Menggunakan Algoritme MD5 dan RSA Nama : Ineza Febrianty Ansorry

NIM : G64061264

Menyetujui: Pembimbing

Shelvie Nidya Neyman, S.Kom, M.Si NIP. 19770206 200501 2 002

Mengetahui:

Ketua Departemen Ilmu Komputer

Dr. Ir. Sri Nurdiati, M.Sc NIP. 19601126 198601 2 001

PRAKATA

Alhamdulillahirobbil’alamin, segala puji syukur penulis panjatkan kepada Allah subhanahu wa ta’ala atas limpahan rahmat dan karunia-Nya sehingga penulis dapat menyelesaikan skripsi yang berjudul Protokol Legalisasi Digital Menggunakan Algoritme MD5 dan RSA.

Pembuatan tulisan ini tentu tidak lepas dari bantuan dan dukungan berbagai pihak. Oleh karena itu penulis ingin mengucapkan terima kasih kepada:

1 Papa, mama, dan kakak tercinta yang senantiasa memberikan kasih sayang, semangat, dukungan, dan doa.

2 Ibu Shelvie Nidya Neyman, S.Kom, M.Si selaku pembimbing atas bimbingan, arahan, dan nasihat yang diberikan selama pengerjaan tugas akhir.

3 Bapak Dr. Sugi Guritman dan Ahmad Ridha, S.Kom, MS selaku penguji atas waktu, masukan, dan koreksi yang telah diberikan.

4 Sigit Pramono yang senantiasa memberikan semangat, doa, dan dukungan kepada penulis. 5 Reddy, Ardhan, Syamsul, Doris, dan Dewi selaku rekan satu bimbingan, juga kepada Luqman

Aziz Febrian Nugraha atas segala bantuan yang telah diberikan.

6 Yuli, Yuchan, serta rekan-rekan Ilkomerz 43 yang telah banyak membantu penulis selama menjalani waktu di Departemen Ilmu Komputer IPB.

7 Anita, Citra, Fani, Lisa, Isterah, Iwana, Rianika, serta teman-teman Pondok Harmoni yang telah memberikan semangat kepada penulis.

8 Seluruh pihak yang telah membantu baik secara langsung maupun tidak langsung dalam pelaksanaan tugas akhir.

Penulis menyadari masih banyak kekurangan dalam penulisan tugas akhir ini. Kritik dan saran yang bersifat membangun sangat penulis harapkan untuk perbaikan di masa mendatang. Semoga tugas akhir ini dapat bermanfaat.

Bogor, Juni 2011

RIWAYAT HIDUP

Penulis dilahirkan pada tanggal 15 Februari 1989 di Tegal, Jawa Tengah. Penulis merupakan anak kedua dari dua bersaudara dari pasangan Bapak Andy Ansorry dan Ibu Liswarti Azwar.

DAFTAR ISI

Halaman

DAFTAR GAMBAR ... vi

PENDAHULUAN ... 1

Latar Belakang ... 1

Tujuan ... 1

Ruang Lingkup ... 1

Manfaat Penelitian ... 1

TINJAUAN PUSTAKA ... 1

Kriptografi ... 1

Protokol ... 2

Penandaan Digital (Digital Signature) ... 2

Message Digest 5 (MD5) ... 3

Algoritme RSA ... 4

Right to Left Exponentiation ... 4

METODE PENELITIAN ... 4

Identifikasi Layanan Keamanan... 4

Penentuan Kebijakan ... 4

Spesifikasi ... 4

Desain ... 5

Implementasi ... 5

HASIL DAN PEMBAHASAN... 5

Identifikasi Layanan Keamanan... 5

Penentuan Kebijakan ... 5

Spesifikasi ... 6

Desain ... 6

Implementasi ... 8

PENUTUP ... 11

Kesimpulan ... 11

Saran ... 11

DAFTAR GAMBAR

Halaman

1 Siklus hidup sistem keamanan ... 2

2 Tahapan metode penelitian ... 5

3 Diagram alur protokol ... 6

4 Diagram alur pembangkitan kunci ... 7

5 Diagram alur penandaan... 7

6 Diagram alur verifikasi ... 8

7 Halaman admin ... 8

8 Form input data mahasiswa ... 9

9 Pembangkitan kunci ... 9

10 Proses penandaan ... 9

11 Proses pengubahan status ... 9

12 Halaman awal peminta verifikasi ... 10

13 Permintaan verifikasi ... 10

14 Pengecekan status verifikasi ... 10

15 Proses verifikasi ... 10

PENDAHULUAN Latar Belakang

Kriptografi atau yang sering dikenal dengan sebutan ilmu penyandian data adalah suatu bidang ilmu dan seni yang bertujuan untuk menjaga kerahasiaan suatu pesan yang berupa data dari pihak lain yang tidak berhak. Seiring dengan pesatnya perkembangan teknologi komputer, terdapat begitu beragam algoritme kriptografi yang berhasil diciptakan. Berdasarkan kesamaan kunci yang digunakan, algoritme kriptografi dapat dibedakan menjadi algoritme kunci simetris dan algoritme kunci asimetris. Contoh dari penggunaan algoritme kunci asimetris adalah penandaan digital.

Penandaan digital bukanlah tulisan penandaan yang didigitisasi (scanning). Penandaan digital adalah nilai kriptografis yang bergantung pada isi pesan dan kunci. Penandaan pada dokumen cetak selalu sama, apapun isi dokumennya, lain halnya dengan penandaan digital. Penandaan digital selalu berbeda-beda antara satu isi dokumen dengan dokumen lain. Penandaan digital merupakan kumpulan karakter yang diperoleh dari hasil pemetaan fungsi hash, kemudian nilai hash tersebut dienkripsi dengan menggunakan algoritme kriptografi kunci asimetris. Contoh penggunaan penandaan digital adalah legalisasi digital.

Persyaratan legalisasi ijazah dan transkrip nilai untuk melamar suatu posisi pada dasarnya merupakan suatu persyaratan yang wajar, namun terkadang tenggat waktu pengumpulan yang diberikan sangat singkat. Memperhatikan perlunya sistem validasi yang cepat untuk proses legalisasi ijazah dan transkrip nilai seseorang, maka diperlukan sebuah sistem keamanan yang dapat melegalisasi dan memberikan keabsahan pada ijazah dan transkrip nilai seseorang.

Husodo (2010) melakukan penelitian tentang penandaan digital dengan menggunakan algoritme SHA-1 dan RSA, sedangkan pada penelitian ini algoritme yang digunakan adalah MD5 dan RSA. Terdapat beberapa perbedaan antara SHA-1 dan MD5, di antaranya adalah ukuran pesan dan ukuran message digest yang dihasilkan. Ukuran maksimum pesan pada algoritme SHA-1 hanya sebesar 264 bit, sedangkan pada algoritme MD5 ukuran pesan dapat melebihi 264 bit. Perbedaan lainnya adalah ukuran message digest yang dihasilkan pada algoritme SHA-1 sebesar 160 bit, sedangkan pada algoritme MD5 message digest yang dihasilkan lebih ringkas, yaitu sebesar 128 bit.

Tujuan

Tujuan dari penelitian ini adalah membangun sebuah protokol legalisasi digital. Protokol ini dapat memberikan penandaan digital pada ijazah digital untuk memeriksa keabsahan suatu ijazah digital menggunakan algoritme fungsi hash dan kunci asimetris. Ruang Lingkup

Ruang lingkup penelitian ini dibatasi pada proses legalisasi digital yang di dalamnya terdapat proses penandaan digital dan pemeriksaan keabsahan ijazah digital. Protokol ini tidak mengubah sistem pembuatan ijazah yang sudah ada sebelumnya, namun hanya menambahkan layanan keamanan dan ijazah dalam bentuk digital.

Manfaat Penelitian

Manfaat dari penelitian ini adalah memberikan alternatif metode untuk penandaan digital dan memeriksa keabsahan ijazah digital. Diharapkan penelitian ini bermanfaat untuk mempermudah proses legalisasi digital.

TINJAUAN PUSTAKA Kriptografi

Menezes et al. (1997) mengemukakan kriptografi adalah studi teknik matematika yang berkaitan dengan aspek-aspek dari keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data. Terdapat empat tujuan keamanan yang mendasari kriptografi, yaitu:

1 Kerahasiaan (Confidentiality)

Suatu layanan keamanan yang digunakan untuk menjaga isi informasi dari semua yang tidak berwenang memilikinya.

2 Integritas Data (Data Integrity)

Suatu layanan keamanan yang menjamin bahwa data yang dikirimkan masih asli atau tidak dimanipulasi oleh pihak-pihak yang tidak berwenang. Manipulasi data diartikan sebagai hal-hal yang berkaitan dengan penghapusan, penyisipan, dan penggantian data.

3 Autentikasi (Authentication)

Kebijakan diterima benar-benar berasal dari pihak pengirim yang seharusnya.

4 Anti Penyangkalan (Non-repudiation) Layanan keamanan anti penyangkalan menjamin pihak pengirim pesan tidak akan melakukan penyangkalan terhadap pesan yang dikirimnya.

Protokol

Protokol adalah serangkaian langkah-langkah yang melibatkan dua pihak atau lebih dan didesain untuk menyelesaikan suatu permasalahan (Schneier 1996). Karakteristik protokol adalah sebagai berikut:

1 Semua pihak yang terlibat dalam suatu protokol harus mengetahui keberadaan protokol tersebut dan setuju untuk mengikuti keseluruhan langkah dalam protokol tersebut.

2 Protokol tidak boleh membingungkan, setiap langkah dideskripsikan dengan jelas agar tidak menimbulkan salah pengertian. 3 Protokol harus lengkap, selalu tersedia suatu

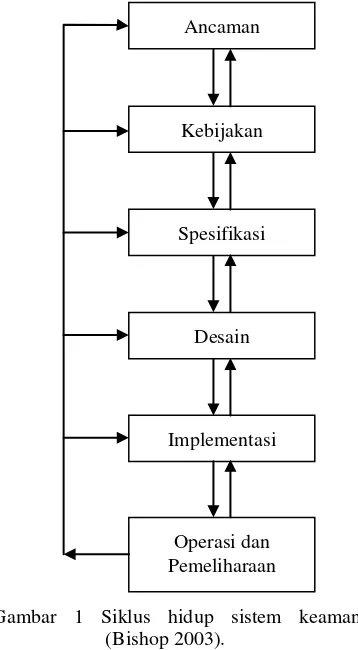

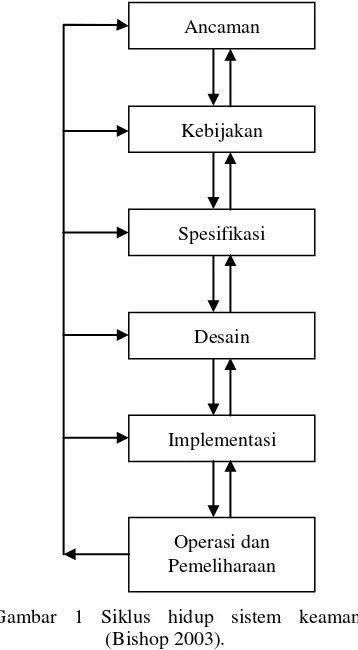

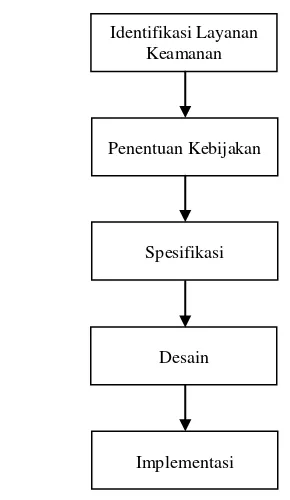

tindakan untuk setiap kemungkinan situasi. Siklus hidup sistem keamanan merupakan salah satu metode yang dapat digunakan untuk pembangunan protokol. Tahapan-tahapan pada siklus ini terdiri atas ancaman, kebijakan, spesifikasi, desain, implementasi, serta operasi dan pemeliharaan. Setiap tahapan dari siklus dapat mundur kembali ke tahapan sebelumnya dan terus mundur sampai ke tahapan awal (Bishop 2003). Siklus hidup sistem keamanan dapat dilihat pada Gambar 1.

1 Ancaman

Ancaman adalah hal-hal yang berpotensi menyebabkan kerusakan. Pengidentifikasian ancaman terhadap protokol merupakan tahap awal dari pembangunan protokol. Hal ini bertujuan agar layanan keamanan dapat dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada protokol.

2 Spesifikasi

Spesifikasi merupakan pernyataan fungsional dari sistem. Pernyataan ini dapat berupa ekspresi matematika atau bahasa lain yang mendeskripsikan metode sistem dalam memberikan layanan keamanan. Bagian utama spesifikasi adalah menentukan serangkaian kebutuhan yang relevan dengan protokol.

3 Desain

Tahapan desain pada siklus hidup sistem keamanan akan menerjemahkan spesifikasi ke dalam bentuk komponen-komponen yang akan diimplementasikan. Desain dikatakan memenuhi spesifikasi jika tidak melanggar semua ketentuan dalam tahapan spesifikasi. 4 Implementasi

Tahapan implementasi menghasilkan aplikasi protokol yang sesuai dengan desain. Apabila desain yang ada telah memenuhi spesifikasi sistem, maka secara tidak langsung aplikasi yang dihasilkan juga memenuhi spesifikasi tersebut.

5 Operasi dan Pemeliharaan

Tahapan operasi dan pemeliharaan menjelaskan hal-hal tentang pengoperasian dan pemeliharaan protokol. Hal-hal tersebut mencakup analisis biaya, analisis resiko, serta masalah hukum dan adat.

Gambar 1 Siklus hidup sistem keamanan (Bishop 2003).

pada dokumen cetak juga diterapkan pada dokumen digital. Karakteristik penandaan digital adalah sebagai berikut (Schneier 1996): 1 Penandaan adalah bukti yang autentik. 2 Penandaan tidak dapat dipalsukan.

3 Penandaan tidak dapat dipindah untuk digunakan kembali.

4 Dokumen yang telah ditandai tidak dapat diubah.

5 Penandaan tidak dapat disangkal.

Message Digest 5 (MD5)

Salah satu dari bagian kriptografi adalah fungsi hash. Fungsi hash adalah fungsi yang mengompresi masukannya (Katz 2010).

Salah satu fungsi hash yang paling banyak untuk mendapatkan kembali pesan semula.

MD5 memproses masukan dengan panjang sembarang. Keluaran yang dihasilkan oleh algoritme MD5 merupakan serangkaian empat buah blok dengan panjang masing-masing blok 32 bit yang disatukan menjadi 128 bit (Schneier 1996). Langkah-langkah pembuatan message digest adalah sebagai berikut:

1 Penambahan bit-bit pengganjal

Pesan ditambah dengan sejumlah bit pengganjal sedemikian sehingga panjang pesan (dalam satuan bit) kongruen dengan 448 modulo 512. Jika panjang pesan 448 bit, maka pesan tersebut ditambah dengan 512 bit menjadi 960 bit. Bit-bit pengganjal terdiri atas sebuah bit 1 diikuti dengan sisanya bit 0.

2 Penambahan nilai panjang pesan semula Pesan yang telah diberi bit-bit pengganjal selanjutnya ditambah lagi dengan 64 bit yang menyatakan panjang pesan semula. Jika panjang pesan lebih dari 264 bit, maka yang diambil adalah panjangnya dalam modulo 264. Setelah ditambah dengan 64 bit, panjang pesan sekarang menjadi kelipatan 512 bit.

3 Inisialisasi penyangga MD

MD5 membutuhkan empat buah penyangga yang masing-masing penyangga panjangnya 32 bit. Keempat penyangga ini menampung hasil antara dan hasil akhir. Keempat penyangga tersebut adalah sebagai berikut:

A = 01234567 B = 89ABCDEF C = FEDCBA98 D = 76543210

4 Pengolahan pesan dalam blok berukuran 512 bit

Pesan dibagi menjadi blok-blok yang masing-masing panjangnya 512 bit. Setiap blok 512 bit diproses bersama dengan penyangga MD. Proses ini terdiri atas empat buah putaran

Operasi dasar MD5 adalah sebagai berikut:

dimana,

= empat buah peubah penyangga 32 bit = salah satu fungsi F, G, H, I

= operasi penjumlahan modulo

Setiap kali selesai melakukan satu operasi dasar, penyangga-penyangga itu digeser secara sirkuler dengan cara pertukaran sebagai berikut:

adalah hasil penyambungan bit-bit di A, B, C, dan D.

Algoritme RSA

Algoritme RSA adalah algoritme yang digunakan untuk mengenkripsi pesan dengan menggunakan kunci privat untuk menghasilkan penandaan digital (Burnett 2001). Algoritme ini pertama kali diperkenalkan pada bulan Agustus 1976. Nama algoritme ini diambil dari nama ketiga penemunya, yaitu Ron Rivest, Adi Shamir, dan Len Adleman.

RSA merupakan algoritme enkripsi-dekripsi asimetris dimana kunci publik dan kunci privat dihasilkan dari olahan dua buah bilangan prima. Langkah-langkah untuk mendapatkan kunci publik dan kunci privat adalah sebagai berikut: 1 Memilih dua bilangan prima dan ,

bilangan ini haruslah memiliki panjang bit yang sama. mengenkripsi , dibutuhkan sebuah kunci privat dan parameter keamanan. Proses enkripsi

menggunakan perhitungan ,

sedangkan untuk mendapatkan nilai kembali perlu dilakukan proses dekripsi dengan menggunakan kunci publik dan parameter keamanan pada cipherteks . Proses dekripsi dilakukan dengan menggunakan perhitungan

.

Keamanan algoritme RSA ini terletak pada sulitnya untuk memfaktorisasi bilangan integer yang besar (Menezes et al. 1996). Hal ini dikarenakan apabila kriptanalis dapat memfaktorkan parameter keamanan atau bilangan modulus RSA menjadi bilangan dan , maka ia dapat membangkitkan kunci privat kriptografi RSA tersebut menggunakan algoritme pembangkitan kunci kriptografi RSA.

Right to Left Exponentiation

Untuk melakukan proses perhitungan modular dengan bilangan besar, maka metode yang dapat digunakan adalah right to left exponentiation. Metode ini menyelesaikan permasalahan dalam bentuk , dengan sebelumnya mengubah nilai b ke dalam bentuk

biner. Algoritme right to left exponentiation adalah sebagai berikut (Cohen et al. 2006): Input : adalah bilangan yang akan

dipangkatkan, adalah pemangkatnya, dan adalah panjang bit dari pemangkatnya.

Output :

METODE PENELITIAN

Legalisasi digital merupakan teori yang mendasari penelitian ini. Oleh karena itu, dilakukan studi pustaka untuk mempelajari teori dasar tersebut. Studi pustaka juga dilakukan untuk memperoleh metode penelitian terbaik yang akan digunakan.

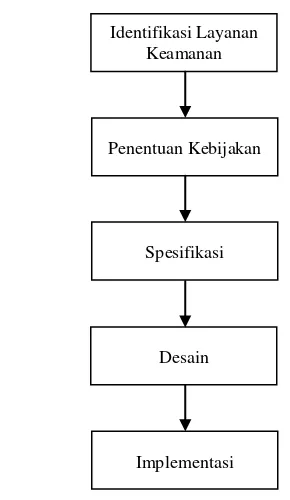

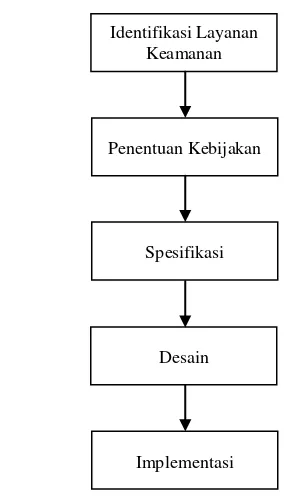

Metode penelitian yang digunakan pada penelitian ini merupakan serangkaian tahapan yang diadaptasikan dari siklus hidup sistem keamanan. Tahapan-tahapan pada penelitian ini adalah identifikasi layanan keamanan, penentuan kebijakan, spesifikasi, desain, implementasi, dan analisis.

Identifikasi Layanan Keamanan

Pada tahapan ini akan diidentifikasikan layanan keamanan apa saja yang akan diberikan oleh protokol. Layanan-layanan tersebut diharapkan dapat mengatasi serangan akibat adanya ancaman yang diperkirakan muncul pada protokol.

Penentuan Kebijakan

Tahapan penentuan kebijakan merupakan suatu tahapan yang menentukan kebijakan-kebijakan yang akan diterapkan pada protokol. Kebijakan-kebijakan tersebut yaitu user policy, IT policy, dan general policy.

Spesifikasi

Desain

Tahapan desain pada penelitian ini berupa perancangan antarmuka sistem dengan pengguna. Tahapan ini juga menjelaskan proses kerja sistem.

Implementasi

Tahapan implementasi mencakup batasan sistem, instalasi perangkat keras dan perangkat lunak, serta pengujian.

Gambar 2 menjelaskan tentang tahapan metode penelitian.

Gambar 2 Tahapan metode penelitian.

HASIL DAN PEMBAHASAN Identifikasi Layanan Keamanan

Serangan adalah tindakan yang muncul akibat adanya ancaman. Jenis-jenis ancaman yang biasanya terjadi adalah pengintaian (snooping), modifikasi (modification), dan pemalsuan (deception). Jenis ancaman yang diidentifikasi dapat menimbulkan serangan pada protokol ini adalah modifikasi dan pemalsuan.

Modifikasi atau pengubahan isi informasi terjadi bila musuh dapat membaca pesan dari pihak pengirim dan mengirimkannya kembali kepada pihak penerima dengan kemungkinan terjadi pengubahan pada isi pesan. Modifikasi bisa terjadi pada file ijazah digital maupun file penandaan digitalnya sehingga informasi yang terdapat di dalamnya tidak sesuai dengan aslinya. Pemalsuan pada protokol ini terjadi jika

ada pihak luar yang bukan alumni suatu instansi pengguna protokol ingin memunyai ijazah digital yang serupa.

Protokol legalisasi digital didesain untuk memberikan layanan keamanan integritas data, autentikasi entitas, autentikasi asal data, dan anti penyangkalan. Pada protokol ini, layanan keamanan integritas data digunakan untuk mengatasi jenis ancaman modifikasi, sedangkan layanan keamanan autentikasi entitas dan asal data digunakan untuk mengatasi jenis ancaman pemalsuan.

Penentuan Kebijakan

Kebijakan keamanan yang diterapkan pada protokol ini adalah sebagai berikut:

a User Policy

Pada protokol ini terdapat dua pengguna yaitu penanda dan peminta verifikasi. Masing-masing pengguna memiliki hak akses yang berbeda. Hak akses untuk penanda adalah sebagai berikut:

Melihat, menambah, dan menghapus data mahasiswa.

Memberikan penandaan digital.

Memeriksa keabsahan ijazah digital dan mengirimkan hasilnya.

Hak akses untuk peminta verifikasi adalah sebagi berikut:

Mengajukan permintaan untuk verifikasi keabsahan ijazah digital.

Memeriksa status proses verifikasi. b IT Policy

Setiap data mahasiswa yang dimasukkan, status penandaan, dan status verifikasi akan disimpan ke dalam database. Proses penyimpanan ini hanya dapat dilakukan oleh penanda.

c General Policy

Jika pada sistem sedang terjadi kerusakan, maka peminta verifikasi dapat melakukan proses verifikasi secara mandiri. Kunci yang dibutuhkan untuk melakukan verifikasi mandiri, file penandaan digital, dan aplikasi yang digunakan untuk melakukan verifikasi mandiri akan diberikan bersamaan dengan ijazah digitalnya.

Lokasi file kunci publik, kunci privat, file ijazah yang telah diberi penandaan, dan file penandaan tidak boleh dipindah.

Nama file kunci publik, kunci privat, file ijazah yang telah diberi penandaan, dan file penandaan tidak boleh diubah.

Satu periode penandaan hanya menggunakan satu file kunci publik dan kunci privat.

Parameter keamanan yang digunakan adalah bilangan yang cukup besar, sesuai dengan standar keamanan yang berlaku.

Jika proses verifikasi dilakukan oleh penanda, maka diasumsikan penanda tidak akan mengelak atas penandaan digital yang telah diberikan pada suatu ijazah digital. Spesifikasi

Pada protokol ini terdapat tiga proses, yaitu pembangkitan kunci, penandaan, dan verifikasi. Tahapan spesifikasi menjelaskan masukan dan keluaran dari masing-masing proses, data yang digunakan, metode verifikasi, serta penyebaran kunci publik.

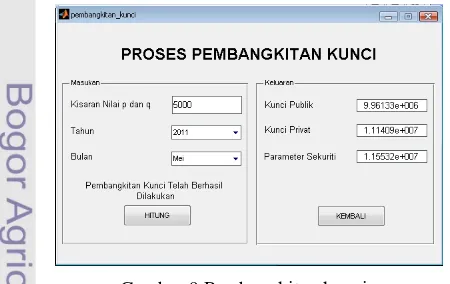

Pada proses pembangkitan kunci, masukan yang diperlukan adalah kisaran nilai p dan q, tahun, dan bulan. Tahun dan bulan yang dimaksud adalah waktu saat pembangkitan kunci dilakukan. Keluaran yang dihasilkan adalah kunci publik, kunci privat, dan parameter keamanan.

Pada proses penandaan, masukan yang diperlukan adalah file ijazah digital dan file kunci privat. File kunci privat didapatkan dari folder yang penamaannya sesuai dengan tahun dan bulan yang terdapat pada ijazah. Keluaran yang dihasilkan berupa file yang berisi penandaan digital dari ijazah.

Pada proses verifikasi, masukan yang diperlukan adalah file ijazah digital dan file kunci publik. File kunci publik didapatkan dari folder yang penamaannya sesuai dengan tahun dan bulan yang terdapat pada ijazah. Keluaran yang dihasilkan berupa informasi mengenai keabsahan ijazah digital tersebut.

Data yang digunakan pada protokol ini berupa file hasil scanning ijazah mahasiswa. Proses verifikasi dapat dilakukan dengan dua cara, yaitu dilakukan mandiri oleh pihak yang bersangkutan atau dengan meminta penanda yang melakukan verifikasi. Kunci publik dan aplikasi untuk proses verifikasi mandiri diberikan kepada mahasiswa yang bersangkutan

bersamaan dengan ijazah asli dan ijazah digitalnya.

Desain

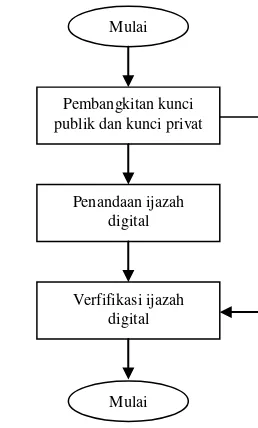

Tahapan desain merupakan suatu proses yang bertujuan untuk merancang pembuatan sistem. Desain protokol ini terdiri atas tiga bagian utama, yaitu pembangkitan kunci, penandaan, dan verifikasi. Desain protokol secara keseluruhan dapat dilihat pada Gambar 3.

Gambar 3 Diagram alur protokol. Proses pembangkitan kunci publik dan kunci privat terdiri atas beberapa tahapan sebagai berikut:

Tahap awal pembangkitan kunci publik dan kunci privat adalah dengan memasukkan tiga buah data, yaitu kisaran nilai p dan q, tahun, dan bulan pembangkitan kunci. Tahun dan bulan digunakan untuk penamaan folder wisuda, folder kunci, file kunci publik, dan file kunci privat. Folder wisuda digunakan untuk menyimpan ijazah digital, penandaan, serta kunci publiknya.

Dari kisaran nilai p dan q yang dimasukkan, maka didapatlah tiga buah nilai, yaitu kunci publik, kunci privat, dan parameter keamanan. Ketiga nilai ini dijadikan ke dalam dua file yang berbeda. File pertama berisi kunci publik dan parameter keamanan, sedangkan file kedua berisi kunci privat dan parameter keamanan.

File kunci publik dan file kunci privat kemudian dipindahkan ke dalam folder kunci yang telah dibuat.

Mulai

Pembangkitan kunci publik dan kunci privat

Penandaan ijazah digital

Verfifikasi ijazah digital

Penghitungan

Pemindahan file ijazah digital dan file penandaan

ke folder ijazah

Pemindahan folder ijazah ke folder wisuda

Pembentukan file kunci publik, kunci privat, dan parameter keamanan

Desain proses pembangkitan kunci dapat dilihat pada Gambar 4.

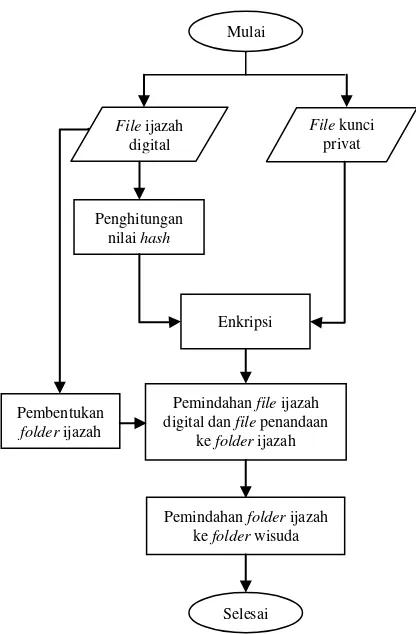

Gambar 4 Diagram alur pembangkitan kunci. Pada proses penandaan terdapat dua masukan yang dibutuhkan, yaitu file ijazah digital dan file kunci privat. Desain proses penandaan dapat dilihat pada Gambar 5.

Protokol legalisasi digital pada proses penandaan meliputi tahapan-tahapan sebagai berikut:

Penanda menyiapkan dua buah masukan, yaitu file ijazah digital dan file kunci privat. File kunci privat didapatkan dari folder yang penamaannya sesuai dengan tahun dan bulan yang terdapat pada ijazah.

File ijazah digital kemudian dihitung nilai hash-nya.

Proses penandaan adalah proses enkripsi dengan menggunakan kunci privat dan parameter keamanan yang diambil dari file kunci privat yang terdapat pada folder kunci. Penamaan untuk folder ijazah sesuai dengan penamaan pada file ijazah digital masukan. File ijazah, file penandaan, dan file kunci publik kemudian dijadikan satu ke dalam folder ijazah. File penandaan dan file kunci publik digunakan pada saat melakukan verifikasi.

Tahap akhir proses penandaan adalah memindahkan folder ijazah ke dalam folder wisuda sesuai dengan waktu penandaannya.

Gambar 5 Diagram alur penandaan. Hasil dari proses penandaan adalah sebuah folder yang berisi file ijazah digital, file penandaan, dan file kunci publik untuk masing-masing mahasiswa. File penandaan dan file kunci publik dapat digunakan untuk proses verifikasi secara mandiri. Ijazah digital, hasil penandaan, dan kunci publik akan diberikan kepada mahasiswa yang bersangkutan bersamaan dengan penyerahan ijazah aslinya.

Proses verifikasi selain dapat dilakukan mandiri juga dapat dilakukan dengan meminta penanda yang memverifikasi.

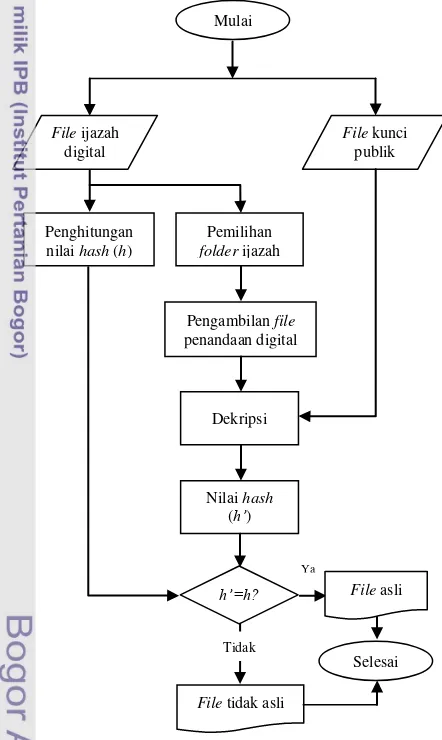

Protokol legalisasi digital pada proses verifikasi meliputi tahapan-tahapan sebagai berikut:

Pemverifikasi menyiapkan dua buah masukan, yaitu file ijazah digital yang akan diverifikasi dan file kunci publik. File kunci publik didapatkan dari folder yang penamaannya sesuai dengan tahun dan bulan yang terdapat pada ijazah.

File ijazah digital kemudian dihitung nilai hash-nya

File kunci

Pemilihan folder ijazah sesuai dengan penamaan file ijazah digital masukan. Penandaan yang didapat dari file penandaan kemudian didekripsi dengan menggunakan kunci publik. Hasil dari proses dekripsi ini adalah nilai hash.

Nilai hash yang didapatkan dari proses dekripsi kemudian dibandingkan dengan nilai hash yang didapatkan dari file ijazah masukan. Jika nilai hash hasil perbandingan adalah sama, maka dapat disimpulkan file ijazah masukan adalah asli.

Desain proses verifikasi yang dilakukan oleh penanda dapat dilihat pada Gambar 6.

Gambar 6 Diagram alur verifikasi. Implementasi

Pada tahapan implementasi dilakukan pengimplementasian desain protokol yang telah dibuat sebelumnya. Tahapan implementasi protokol dimulai dengan penentuan batasan implementasi. Batasan-batasan tersebut di antaranya adalah sebagai berikut:

a Algoritme fungsi hash yang digunakan adalah MD5, dengan panjang keluaran tetap yaitu 128 bit.

b Algoritme penandaan yang digunakan adalah algoritme RSA

c Tipe pesan yang digunakan adalah file berekstensi .jpg yang merupakan hasil scanning ijazah mahasiswa.

Dalam tahap pengimplementasian desain protokol, perangkat yang digunakan adalah laptop dengan spesifikasi sebagai berikut: 1 Perangkat Keras

Prosesor Intel Core Duo 1,66 GHz RAM 512 MB

2 Perangkat Lunak

Sistem operasi Windows XP Matlab versi R2008b Dev C++

Notepad ++ XAMPP Mozilla Firefox

Tahapan implementasi yang akan dijelaskan ini hanya untuk proses verifikasi yang dilakukan oleh penanda. Tahapan implementasi protokol legalisasi digital dimulai dengan memasukkan data oleh pihak penanda pada form yang telah disediakan. Form ini hanya dapat diakses oleh pihak penanda atau admin. Halaman admin dapat dilihat pada Gambar 7.

Gambar 7 Halaman admin.

berhasil dimasukkan dapat dilihat pada Gambar 8.

Gambar 8 Forminput data mahasiswa. Setelah memasukkan data mahasiswa, maka dilakukan proses penandaan. Tahap awal proses penandaan adalah pembangkitan kunci. Proses pembangkitan kunci diimplementasikan pada sistem berbasis desktop dengan bahasa pemrograman Matlab. Masukan yang diperlukan pada proses pembangkitan kunci adalah kisaran nilai p dan q, tahun, dan bulan pembangkitan kunci. Contoh kisaran nilai p dan q pada Gambar 9 menggunakan bilangan yang tidak terlalu besar agar mempercepat proses perhitungan. Tahun dan bulan pembangkitan kunci digunakan untuk menentukan kategori. Pembagian kategorinya adalah sebagai berikut: Wisuda tahap 1 : Agustus – September Wisuda tahap 2 : Oktober – Desember Wisuda tahap 3 : Januari – Februari Wisuda tahap 4 : Maret – Mei Wisuda tahap 5 : Juni – Juli

Keluaran yang dihasilkan adalah kunci publik, kunci privat, dan parameter keamanan. Tampilan proses pembangkitan kunci dapat dilihat pada Gambar 9.

Gambar 9 Pembangkitan kunci. Proses penandaan juga diimplementasikan pada sistem berbasis desktop. Masukan yang diperlukan adalah file ijazah mahasiswa, tahun, dan bulan yang terdapat pada ijazah. Keluaran yang dihasilkan berupa file penandaan digital

dari file ijazah tersebut. Tampilan untuk proses penandaan dapat dilihat pada Gambar 10.

Gambar 10 Proses penandaan.

Setelah melakukan proses penandaan pada Matlab, maka dilakukan proses pengubahan status pada ijazah yang telah diproses. Proses pengubahan status ini dilakukan pada form yang telah disediakan pada tampilan awal, yaitu pada pilihan penandaan. Tampilan untuk proses pengubahan status penandaan ijazah dapat dilihat pada Gambar 11.

Gambar 11 Proses pengubahan status. Proses pengubahan dilakukan dengan

mengklik ‘cek’ pada baris ijazah yang telah ditandai. Status ‘0’ berarti ijazah belum ditandai, sedangkan ‘1’ berarti ijazah sudah

ditandai. Pada form tersebut terdapat tiga pilihan, yaitu SEMUA untuk menampilkan semua data mahasiswa baik yang ijazahnya sudah ditandai maupun yang belum ditandai, SUDAH untuk menampilkan data mahasiswa yang ijazahnya sudah ditandai, dan BELUM untuk menampilkan data mahasiswa yang ijazahnya belum ditandai.

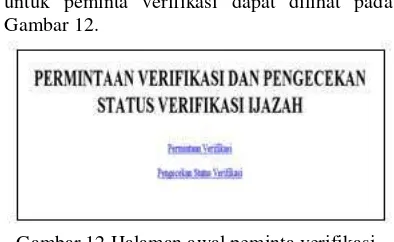

untuk peminta verifikasi dapat dilihat pada Gambar 12.

Gambar 12 Halaman awal peminta verifikasi. Pada halaman awal terdapat dua pilihan, yaitu permintaan verifikasi dan pengecekan status verifikasi. Tampilan untuk form permintaan verifikasi dapat dilihat pada Gambar 13.

Gambar 13 Permintaan verifikasi. Masukan yang diperlukan untuk melakukan permintaan verifikasi ijazah adalah file ijazah yang akan diverifikasi, bulan dan tahun yang terdapat pada ijazah, serta email untuk mengirimkan informasi tentang status verifikasi. Keluaran yang dihasilkan berupa nomor seri. Nomor seri ini harus disimpan agar dapat melakukan pengecekan status verifikasi.

Pada pengecekan status, masukan yang diperlukan adalah nomor seri. Keluaran yang dihasilkan berupa pemberitahuan bahwa ijazah telah diverifikasi atau masih dalam proses. Tampilan form untuk proses pengecekan status verifikasi dapat dilihat pada Gambar 14.

Gambar 14 Pengecekan status verifikasi. Proses verifikasi dilakukan oleh penanda. Proses verifikasi juga diimplementasikan pada sistem berbasis desktop, sama halnya dengan proses pembangkitan kunci dan proses

penandaan. Masukan yang diperlukan pada proses verifikasi adalah file ijazah yang akan diverifikasi serta tahun dan bulan yang terdapat pada ijazah. Keluaran yang dihasilkan berupa informasi mengenai keaslian file ijazah tersebut. Informasi inilah yang kemudian dikirim melalui email kepada pihak yang meminta verifikasi. Tampilan proses verifikasi dapat dilihat pada Gambar 15.

Gambar 15 Proses verifikasi.

Setelah melakukan verifikasi juga perlu dilakukan pengubahan status. Proses pengubahan status dilakukan pada status verifikasi, status ijazah, dan status pengiriman email. Proses pengubahan status juga dilakukan pada sistem berbasis client-server. Tampilan form untuk pengubahan status verifikasi, status ijazah, dan status pengiriman email dapat dilihat pada Gambar 16.

Gambar 16 Pengubahan status verifikasi, ijazah, dan pengiriman email.

Proses pengubahan status dilakukan dengan

mengklik ‘cek’ pada kolom status verifikasi,

status ijazah, dan status email. Pada status

verifikasi ‘0’ berarti ijazah belum diverifikasi, sedangkan ‘1’ berarti ijazah sudah diverifikasi. Pada status ijazah, ‘0’ berarti ijazah palsu,

sedangkan ‘1’ berarti ijazah asli dan pada status email, ‘0’ berarti permintaan belum

PENUTUP Kesimpulan

Protokol legalisasi digital ini memiliki layanan keamanan berupa integritas data, autentikasi entitas, autentikasi asal data, dan anti penyangkalan. Layanan keamanan tersebut bertujuan untuk mengatasi jenis ancaman modifikasi dan pemalsuan ijazah digital.

Kebijakan keamanan menjelaskan tentang pengaturan dalam penggunaan protokol. Kebijakan keamanan yang diterapkan pada protokol ini adalah user policy, IT policy dan general policy.

Terdapat tiga proses utama pada protokol ini, yaitu proses pembangkitan kunci, proses penandaan ijazah digital, dan proses verifikasi ijazah digital. Proses verifikasi dapat dilakukan melalui dua cara, yaitu verifikasi mandiri oleh pihak yang bersangkutan atau dengan meminta pihak penanda yang melakukan verifikasi. Proses pembangkitan kunci, penandaan ijazah digital, dan verifikasi ijazah digital diimplementasikan pada sistem berbasis desktop.

Protokol legalisasi digital selain diimplementasikan pada sistem berbasis desktop, juga diimplementasikan pada sistem berbasis client-server. Proses yang diimplementasikan pada sistem berbasis client-server adalah proses pemasukan data mahasiswa, pengubahan status penandaan, permintaan verifikasi, pengecekan status pengerjaan verifikasi, serta pengubahan status verifikasi, keaslian ijazah, dan pengiriman email.

Saran

Saran yang dapat diberikan untuk pengembangan penelitian ini lebih lanjut adalah dengan membuat protokol legalisasi digital yang berbasis website, sehingga proses verifikasi dapat dilakukan secara online. Pengintegrasian antara Matlabdengan database juga perlu dikembangkan agar ketika suatu proses pada Matlab dilakukan maka database dapat langsung ter-update.

Hasil penandaan ijazah digital pada penelitian ini masih berbentuk file yang terpisah dari ijazah digitalnya. Pada penelitian selanjutnya hasil penandaan ijazah digital dapat disimpan dalam bentuk lain, misalnya dengan menyatukan hasil penandaan dengan ijazah digitalnya.

DAFTAR PUSTAKA

Bishop M. 2003. Computer Security. Boston : Addison-Wesley.

Burnett S, Paine S. 2001. RSA Security’s Official Guide to Cryptography. Osborne : McGraw-Hill Companies.

Cohen H, Frey G, Rosen KH, editor. 2006. Handbook of Elliptic and Hyperelliptic Curve Cryptography. New York : Chapman & Hall/CRC.

Husodo AY. 2010. Penerapan Metode Digital Signature dalam Legalisasi Ijazah dan Transkrip Nilai mahasiswa. Bandung : Institut Teknologi Bandung.

Katz J. 2010. Digital Signatures. New York : Springer.

Menezes A, Oorschot PV, Vanstone S. 1996. Handbook of Applied Cryptography. London : CRC Press.

Penguji: 1. Dr. Sugi Guritman

PENDAHULUAN Latar Belakang

Kriptografi atau yang sering dikenal dengan sebutan ilmu penyandian data adalah suatu bidang ilmu dan seni yang bertujuan untuk menjaga kerahasiaan suatu pesan yang berupa data dari pihak lain yang tidak berhak. Seiring dengan pesatnya perkembangan teknologi komputer, terdapat begitu beragam algoritme kriptografi yang berhasil diciptakan. Berdasarkan kesamaan kunci yang digunakan, algoritme kriptografi dapat dibedakan menjadi algoritme kunci simetris dan algoritme kunci asimetris. Contoh dari penggunaan algoritme kunci asimetris adalah penandaan digital.

Penandaan digital bukanlah tulisan penandaan yang didigitisasi (scanning). Penandaan digital adalah nilai kriptografis yang bergantung pada isi pesan dan kunci. Penandaan pada dokumen cetak selalu sama, apapun isi dokumennya, lain halnya dengan penandaan digital. Penandaan digital selalu berbeda-beda antara satu isi dokumen dengan dokumen lain. Penandaan digital merupakan kumpulan karakter yang diperoleh dari hasil pemetaan fungsi hash, kemudian nilai hash tersebut dienkripsi dengan menggunakan algoritme kriptografi kunci asimetris. Contoh penggunaan penandaan digital adalah legalisasi digital.

Persyaratan legalisasi ijazah dan transkrip nilai untuk melamar suatu posisi pada dasarnya merupakan suatu persyaratan yang wajar, namun terkadang tenggat waktu pengumpulan yang diberikan sangat singkat. Memperhatikan perlunya sistem validasi yang cepat untuk proses legalisasi ijazah dan transkrip nilai seseorang, maka diperlukan sebuah sistem keamanan yang dapat melegalisasi dan memberikan keabsahan pada ijazah dan transkrip nilai seseorang.

Husodo (2010) melakukan penelitian tentang penandaan digital dengan menggunakan algoritme SHA-1 dan RSA, sedangkan pada penelitian ini algoritme yang digunakan adalah MD5 dan RSA. Terdapat beberapa perbedaan antara SHA-1 dan MD5, di antaranya adalah ukuran pesan dan ukuran message digest yang dihasilkan. Ukuran maksimum pesan pada algoritme SHA-1 hanya sebesar 264 bit, sedangkan pada algoritme MD5 ukuran pesan dapat melebihi 264 bit. Perbedaan lainnya adalah ukuran message digest yang dihasilkan pada algoritme SHA-1 sebesar 160 bit, sedangkan pada algoritme MD5 message digest yang dihasilkan lebih ringkas, yaitu sebesar 128 bit.

Tujuan

Tujuan dari penelitian ini adalah membangun sebuah protokol legalisasi digital. Protokol ini dapat memberikan penandaan digital pada ijazah digital untuk memeriksa keabsahan suatu ijazah digital menggunakan algoritme fungsi hash dan kunci asimetris. Ruang Lingkup

Ruang lingkup penelitian ini dibatasi pada proses legalisasi digital yang di dalamnya terdapat proses penandaan digital dan pemeriksaan keabsahan ijazah digital. Protokol ini tidak mengubah sistem pembuatan ijazah yang sudah ada sebelumnya, namun hanya menambahkan layanan keamanan dan ijazah dalam bentuk digital.

Manfaat Penelitian

Manfaat dari penelitian ini adalah memberikan alternatif metode untuk penandaan digital dan memeriksa keabsahan ijazah digital. Diharapkan penelitian ini bermanfaat untuk mempermudah proses legalisasi digital.

TINJAUAN PUSTAKA Kriptografi

Menezes et al. (1997) mengemukakan kriptografi adalah studi teknik matematika yang berkaitan dengan aspek-aspek dari keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data. Terdapat empat tujuan keamanan yang mendasari kriptografi, yaitu:

1 Kerahasiaan (Confidentiality)

Suatu layanan keamanan yang digunakan untuk menjaga isi informasi dari semua yang tidak berwenang memilikinya.

2 Integritas Data (Data Integrity)

Suatu layanan keamanan yang menjamin bahwa data yang dikirimkan masih asli atau tidak dimanipulasi oleh pihak-pihak yang tidak berwenang. Manipulasi data diartikan sebagai hal-hal yang berkaitan dengan penghapusan, penyisipan, dan penggantian data.

3 Autentikasi (Authentication)

PENDAHULUAN Latar Belakang

Kriptografi atau yang sering dikenal dengan sebutan ilmu penyandian data adalah suatu bidang ilmu dan seni yang bertujuan untuk menjaga kerahasiaan suatu pesan yang berupa data dari pihak lain yang tidak berhak. Seiring dengan pesatnya perkembangan teknologi komputer, terdapat begitu beragam algoritme kriptografi yang berhasil diciptakan. Berdasarkan kesamaan kunci yang digunakan, algoritme kriptografi dapat dibedakan menjadi algoritme kunci simetris dan algoritme kunci asimetris. Contoh dari penggunaan algoritme kunci asimetris adalah penandaan digital.

Penandaan digital bukanlah tulisan penandaan yang didigitisasi (scanning). Penandaan digital adalah nilai kriptografis yang bergantung pada isi pesan dan kunci. Penandaan pada dokumen cetak selalu sama, apapun isi dokumennya, lain halnya dengan penandaan digital. Penandaan digital selalu berbeda-beda antara satu isi dokumen dengan dokumen lain. Penandaan digital merupakan kumpulan karakter yang diperoleh dari hasil pemetaan fungsi hash, kemudian nilai hash tersebut dienkripsi dengan menggunakan algoritme kriptografi kunci asimetris. Contoh penggunaan penandaan digital adalah legalisasi digital.

Persyaratan legalisasi ijazah dan transkrip nilai untuk melamar suatu posisi pada dasarnya merupakan suatu persyaratan yang wajar, namun terkadang tenggat waktu pengumpulan yang diberikan sangat singkat. Memperhatikan perlunya sistem validasi yang cepat untuk proses legalisasi ijazah dan transkrip nilai seseorang, maka diperlukan sebuah sistem keamanan yang dapat melegalisasi dan memberikan keabsahan pada ijazah dan transkrip nilai seseorang.

Husodo (2010) melakukan penelitian tentang penandaan digital dengan menggunakan algoritme SHA-1 dan RSA, sedangkan pada penelitian ini algoritme yang digunakan adalah MD5 dan RSA. Terdapat beberapa perbedaan antara SHA-1 dan MD5, di antaranya adalah ukuran pesan dan ukuran message digest yang dihasilkan. Ukuran maksimum pesan pada algoritme SHA-1 hanya sebesar 264 bit, sedangkan pada algoritme MD5 ukuran pesan dapat melebihi 264 bit. Perbedaan lainnya adalah ukuran message digest yang dihasilkan pada algoritme SHA-1 sebesar 160 bit, sedangkan pada algoritme MD5 message digest yang dihasilkan lebih ringkas, yaitu sebesar 128 bit.

Tujuan

Tujuan dari penelitian ini adalah membangun sebuah protokol legalisasi digital. Protokol ini dapat memberikan penandaan digital pada ijazah digital untuk memeriksa keabsahan suatu ijazah digital menggunakan algoritme fungsi hash dan kunci asimetris. Ruang Lingkup

Ruang lingkup penelitian ini dibatasi pada proses legalisasi digital yang di dalamnya terdapat proses penandaan digital dan pemeriksaan keabsahan ijazah digital. Protokol ini tidak mengubah sistem pembuatan ijazah yang sudah ada sebelumnya, namun hanya menambahkan layanan keamanan dan ijazah dalam bentuk digital.

Manfaat Penelitian

Manfaat dari penelitian ini adalah memberikan alternatif metode untuk penandaan digital dan memeriksa keabsahan ijazah digital. Diharapkan penelitian ini bermanfaat untuk mempermudah proses legalisasi digital.

TINJAUAN PUSTAKA Kriptografi

Menezes et al. (1997) mengemukakan kriptografi adalah studi teknik matematika yang berkaitan dengan aspek-aspek dari keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data. Terdapat empat tujuan keamanan yang mendasari kriptografi, yaitu:

1 Kerahasiaan (Confidentiality)

Suatu layanan keamanan yang digunakan untuk menjaga isi informasi dari semua yang tidak berwenang memilikinya.

2 Integritas Data (Data Integrity)

Suatu layanan keamanan yang menjamin bahwa data yang dikirimkan masih asli atau tidak dimanipulasi oleh pihak-pihak yang tidak berwenang. Manipulasi data diartikan sebagai hal-hal yang berkaitan dengan penghapusan, penyisipan, dan penggantian data.

3 Autentikasi (Authentication)

Kebijakan diterima benar-benar berasal dari pihak pengirim yang seharusnya.

4 Anti Penyangkalan (Non-repudiation) Layanan keamanan anti penyangkalan menjamin pihak pengirim pesan tidak akan melakukan penyangkalan terhadap pesan yang dikirimnya.

Protokol

Protokol adalah serangkaian langkah-langkah yang melibatkan dua pihak atau lebih dan didesain untuk menyelesaikan suatu permasalahan (Schneier 1996). Karakteristik protokol adalah sebagai berikut:

1 Semua pihak yang terlibat dalam suatu protokol harus mengetahui keberadaan protokol tersebut dan setuju untuk mengikuti keseluruhan langkah dalam protokol tersebut.

2 Protokol tidak boleh membingungkan, setiap langkah dideskripsikan dengan jelas agar tidak menimbulkan salah pengertian. 3 Protokol harus lengkap, selalu tersedia suatu

tindakan untuk setiap kemungkinan situasi. Siklus hidup sistem keamanan merupakan salah satu metode yang dapat digunakan untuk pembangunan protokol. Tahapan-tahapan pada siklus ini terdiri atas ancaman, kebijakan, spesifikasi, desain, implementasi, serta operasi dan pemeliharaan. Setiap tahapan dari siklus dapat mundur kembali ke tahapan sebelumnya dan terus mundur sampai ke tahapan awal (Bishop 2003). Siklus hidup sistem keamanan dapat dilihat pada Gambar 1.

1 Ancaman

Ancaman adalah hal-hal yang berpotensi menyebabkan kerusakan. Pengidentifikasian ancaman terhadap protokol merupakan tahap awal dari pembangunan protokol. Hal ini bertujuan agar layanan keamanan dapat dipersiapkan untuk mengatasi serangan akibat ancaman-ancaman yang diperkirakan muncul pada protokol.

2 Spesifikasi

Spesifikasi merupakan pernyataan fungsional dari sistem. Pernyataan ini dapat berupa ekspresi matematika atau bahasa lain yang mendeskripsikan metode sistem dalam memberikan layanan keamanan. Bagian utama spesifikasi adalah menentukan serangkaian kebutuhan yang relevan dengan protokol.

3 Desain

Tahapan desain pada siklus hidup sistem keamanan akan menerjemahkan spesifikasi ke dalam bentuk komponen-komponen yang akan diimplementasikan. Desain dikatakan memenuhi spesifikasi jika tidak melanggar semua ketentuan dalam tahapan spesifikasi. 4 Implementasi

Tahapan implementasi menghasilkan aplikasi protokol yang sesuai dengan desain. Apabila desain yang ada telah memenuhi spesifikasi sistem, maka secara tidak langsung aplikasi yang dihasilkan juga memenuhi spesifikasi tersebut.

5 Operasi dan Pemeliharaan

Tahapan operasi dan pemeliharaan menjelaskan hal-hal tentang pengoperasian dan pemeliharaan protokol. Hal-hal tersebut mencakup analisis biaya, analisis resiko, serta masalah hukum dan adat.

Gambar 1 Siklus hidup sistem keamanan (Bishop 2003).

pada dokumen cetak juga diterapkan pada dokumen digital. Karakteristik penandaan digital adalah sebagai berikut (Schneier 1996): 1 Penandaan adalah bukti yang autentik. 2 Penandaan tidak dapat dipalsukan.

3 Penandaan tidak dapat dipindah untuk digunakan kembali.

4 Dokumen yang telah ditandai tidak dapat diubah.

5 Penandaan tidak dapat disangkal.

Message Digest 5 (MD5)

Salah satu dari bagian kriptografi adalah fungsi hash. Fungsi hash adalah fungsi yang mengompresi masukannya (Katz 2010).

Salah satu fungsi hash yang paling banyak untuk mendapatkan kembali pesan semula.

MD5 memproses masukan dengan panjang sembarang. Keluaran yang dihasilkan oleh algoritme MD5 merupakan serangkaian empat buah blok dengan panjang masing-masing blok 32 bit yang disatukan menjadi 128 bit (Schneier 1996). Langkah-langkah pembuatan message digest adalah sebagai berikut:

1 Penambahan bit-bit pengganjal

Pesan ditambah dengan sejumlah bit pengganjal sedemikian sehingga panjang pesan (dalam satuan bit) kongruen dengan 448 modulo 512. Jika panjang pesan 448 bit, maka pesan tersebut ditambah dengan 512 bit menjadi 960 bit. Bit-bit pengganjal terdiri atas sebuah bit 1 diikuti dengan sisanya bit 0.

2 Penambahan nilai panjang pesan semula Pesan yang telah diberi bit-bit pengganjal selanjutnya ditambah lagi dengan 64 bit yang menyatakan panjang pesan semula. Jika panjang pesan lebih dari 264 bit, maka yang diambil adalah panjangnya dalam modulo 264. Setelah ditambah dengan 64 bit, panjang pesan sekarang menjadi kelipatan 512 bit.

3 Inisialisasi penyangga MD

MD5 membutuhkan empat buah penyangga yang masing-masing penyangga panjangnya 32 bit. Keempat penyangga ini menampung hasil antara dan hasil akhir. Keempat penyangga tersebut adalah sebagai berikut:

A = 01234567 B = 89ABCDEF C = FEDCBA98 D = 76543210

4 Pengolahan pesan dalam blok berukuran 512 bit

Pesan dibagi menjadi blok-blok yang masing-masing panjangnya 512 bit. Setiap blok 512 bit diproses bersama dengan penyangga MD. Proses ini terdiri atas empat buah putaran

Operasi dasar MD5 adalah sebagai berikut:

dimana,

= empat buah peubah penyangga 32 bit = salah satu fungsi F, G, H, I

= operasi penjumlahan modulo

Setiap kali selesai melakukan satu operasi dasar, penyangga-penyangga itu digeser secara sirkuler dengan cara pertukaran sebagai berikut:

adalah hasil penyambungan bit-bit di A, B, C, dan D.

Algoritme RSA

Algoritme RSA adalah algoritme yang digunakan untuk mengenkripsi pesan dengan menggunakan kunci privat untuk menghasilkan penandaan digital (Burnett 2001). Algoritme ini pertama kali diperkenalkan pada bulan Agustus 1976. Nama algoritme ini diambil dari nama ketiga penemunya, yaitu Ron Rivest, Adi Shamir, dan Len Adleman.

RSA merupakan algoritme enkripsi-dekripsi asimetris dimana kunci publik dan kunci privat dihasilkan dari olahan dua buah bilangan prima. Langkah-langkah untuk mendapatkan kunci publik dan kunci privat adalah sebagai berikut: 1 Memilih dua bilangan prima dan ,

bilangan ini haruslah memiliki panjang bit yang sama. mengenkripsi , dibutuhkan sebuah kunci privat dan parameter keamanan. Proses enkripsi

menggunakan perhitungan ,

sedangkan untuk mendapatkan nilai kembali perlu dilakukan proses dekripsi dengan menggunakan kunci publik dan parameter keamanan pada cipherteks . Proses dekripsi dilakukan dengan menggunakan perhitungan

.

Keamanan algoritme RSA ini terletak pada sulitnya untuk memfaktorisasi bilangan integer yang besar (Menezes et al. 1996). Hal ini dikarenakan apabila kriptanalis dapat memfaktorkan parameter keamanan atau bilangan modulus RSA menjadi bilangan dan , maka ia dapat membangkitkan kunci privat kriptografi RSA tersebut menggunakan algoritme pembangkitan kunci kriptografi RSA.

Right to Left Exponentiation

Untuk melakukan proses perhitungan modular dengan bilangan besar, maka metode yang dapat digunakan adalah right to left exponentiation. Metode ini menyelesaikan permasalahan dalam bentuk , dengan sebelumnya mengubah nilai b ke dalam bentuk

biner. Algoritme right to left exponentiation adalah sebagai berikut (Cohen et al. 2006): Input : adalah bilangan yang akan

dipangkatkan, adalah pemangkatnya, dan adalah panjang bit dari pemangkatnya.

Output :

METODE PENELITIAN

Legalisasi digital merupakan teori yang mendasari penelitian ini. Oleh karena itu, dilakukan studi pustaka untuk mempelajari teori dasar tersebut. Studi pustaka juga dilakukan untuk memperoleh metode penelitian terbaik yang akan digunakan.

Metode penelitian yang digunakan pada penelitian ini merupakan serangkaian tahapan yang diadaptasikan dari siklus hidup sistem keamanan. Tahapan-tahapan pada penelitian ini adalah identifikasi layanan keamanan, penentuan kebijakan, spesifikasi, desain, implementasi, dan analisis.

Identifikasi Layanan Keamanan

Pada tahapan ini akan diidentifikasikan layanan keamanan apa saja yang akan diberikan oleh protokol. Layanan-layanan tersebut diharapkan dapat mengatasi serangan akibat adanya ancaman yang diperkirakan muncul pada protokol.

Penentuan Kebijakan

Tahapan penentuan kebijakan merupakan suatu tahapan yang menentukan kebijakan-kebijakan yang akan diterapkan pada protokol. Kebijakan-kebijakan tersebut yaitu user policy, IT policy, dan general policy.

Spesifikasi

adalah hasil penyambungan bit-bit di A, B, C, dan D.

Algoritme RSA

Algoritme RSA adalah algoritme yang digunakan untuk mengenkripsi pesan dengan menggunakan kunci privat untuk menghasilkan penandaan digital (Burnett 2001). Algoritme ini pertama kali diperkenalkan pada bulan Agustus 1976. Nama algoritme ini diambil dari nama ketiga penemunya, yaitu Ron Rivest, Adi Shamir, dan Len Adleman.

RSA merupakan algoritme enkripsi-dekripsi asimetris dimana kunci publik dan kunci privat dihasilkan dari olahan dua buah bilangan prima. Langkah-langkah untuk mendapatkan kunci publik dan kunci privat adalah sebagai berikut: 1 Memilih dua bilangan prima dan ,

bilangan ini haruslah memiliki panjang bit yang sama. mengenkripsi , dibutuhkan sebuah kunci privat dan parameter keamanan. Proses enkripsi

menggunakan perhitungan ,

sedangkan untuk mendapatkan nilai kembali perlu dilakukan proses dekripsi dengan menggunakan kunci publik dan parameter keamanan pada cipherteks . Proses dekripsi dilakukan dengan menggunakan perhitungan

.

Keamanan algoritme RSA ini terletak pada sulitnya untuk memfaktorisasi bilangan integer yang besar (Menezes et al. 1996). Hal ini dikarenakan apabila kriptanalis dapat memfaktorkan parameter keamanan atau bilangan modulus RSA menjadi bilangan dan , maka ia dapat membangkitkan kunci privat kriptografi RSA tersebut menggunakan algoritme pembangkitan kunci kriptografi RSA.

Right to Left Exponentiation

Untuk melakukan proses perhitungan modular dengan bilangan besar, maka metode yang dapat digunakan adalah right to left exponentiation. Metode ini menyelesaikan permasalahan dalam bentuk , dengan sebelumnya mengubah nilai b ke dalam bentuk

biner. Algoritme right to left exponentiation adalah sebagai berikut (Cohen et al. 2006): Input : adalah bilangan yang akan

dipangkatkan, adalah pemangkatnya, dan adalah panjang bit dari pemangkatnya.

Output :

METODE PENELITIAN

Legalisasi digital merupakan teori yang mendasari penelitian ini. Oleh karena itu, dilakukan studi pustaka untuk mempelajari teori dasar tersebut. Studi pustaka juga dilakukan untuk memperoleh metode penelitian terbaik yang akan digunakan.

Metode penelitian yang digunakan pada penelitian ini merupakan serangkaian tahapan yang diadaptasikan dari siklus hidup sistem keamanan. Tahapan-tahapan pada penelitian ini adalah identifikasi layanan keamanan, penentuan kebijakan, spesifikasi, desain, implementasi, dan analisis.

Identifikasi Layanan Keamanan

Pada tahapan ini akan diidentifikasikan layanan keamanan apa saja yang akan diberikan oleh protokol. Layanan-layanan tersebut diharapkan dapat mengatasi serangan akibat adanya ancaman yang diperkirakan muncul pada protokol.

Penentuan Kebijakan

Tahapan penentuan kebijakan merupakan suatu tahapan yang menentukan kebijakan-kebijakan yang akan diterapkan pada protokol. Kebijakan-kebijakan tersebut yaitu user policy, IT policy, dan general policy.

Spesifikasi

Desain

Tahapan desain pada penelitian ini berupa perancangan antarmuka sistem dengan pengguna. Tahapan ini juga menjelaskan proses kerja sistem.

Implementasi

Tahapan implementasi mencakup batasan sistem, instalasi perangkat keras dan perangkat lunak, serta pengujian.

Gambar 2 menjelaskan tentang tahapan metode penelitian.

Gambar 2 Tahapan metode penelitian.

HASIL DAN PEMBAHASAN Identifikasi Layanan Keamanan

Serangan adalah tindakan yang muncul akibat adanya ancaman. Jenis-jenis ancaman yang biasanya terjadi adalah pengintaian (snooping), modifikasi (modification), dan pemalsuan (deception). Jenis ancaman yang diidentifikasi dapat menimbulkan serangan pada protokol ini adalah modifikasi dan pemalsuan.

Modifikasi atau pengubahan isi informasi terjadi bila musuh dapat membaca pesan dari pihak pengirim dan mengirimkannya kembali kepada pihak penerima dengan kemungkinan terjadi pengubahan pada isi pesan. Modifikasi bisa terjadi pada file ijazah digital maupun file penandaan digitalnya sehingga informasi yang terdapat di dalamnya tidak sesuai dengan aslinya. Pemalsuan pada protokol ini terjadi jika

ada pihak luar yang bukan alumni suatu instansi pengguna protokol ingin memunyai ijazah digital yang serupa.

Protokol legalisasi digital didesain untuk memberikan layanan keamanan integritas data, autentikasi entitas, autentikasi asal data, dan anti penyangkalan. Pada protokol ini, layanan keamanan integritas data digunakan untuk mengatasi jenis ancaman modifikasi, sedangkan layanan keamanan autentikasi entitas dan asal data digunakan untuk mengatasi jenis ancaman pemalsuan.

Penentuan Kebijakan

Kebijakan keamanan yang diterapkan pada protokol ini adalah sebagai berikut:

a User Policy

Pada protokol ini terdapat dua pengguna yaitu penanda dan peminta verifikasi. Masing-masing pengguna memiliki hak akses yang berbeda. Hak akses untuk penanda adalah sebagai berikut:

Melihat, menambah, dan menghapus data mahasiswa.

Memberikan penandaan digital.

Memeriksa keabsahan ijazah digital dan mengirimkan hasilnya.

Hak akses untuk peminta verifikasi adalah sebagi berikut:

Mengajukan permintaan untuk verifikasi keabsahan ijazah digital.

Memeriksa status proses verifikasi. b IT Policy

Setiap data mahasiswa yang dimasukkan, status penandaan, dan status verifikasi akan disimpan ke dalam database. Proses penyimpanan ini hanya dapat dilakukan oleh penanda.

c General Policy

Jika pada sistem sedang terjadi kerusakan, maka peminta verifikasi dapat melakukan proses verifikasi secara mandiri. Kunci yang dibutuhkan untuk melakukan verifikasi mandiri, file penandaan digital, dan aplikasi yang digunakan untuk melakukan verifikasi mandiri akan diberikan bersamaan dengan ijazah digitalnya.

Desain

Tahapan desain pada penelitian ini berupa perancangan antarmuka sistem dengan pengguna. Tahapan ini juga menjelaskan proses kerja sistem.

Implementasi

Tahapan implementasi mencakup batasan sistem, instalasi perangkat keras dan perangkat lunak, serta pengujian.

Gambar 2 menjelaskan tentang tahapan metode penelitian.

Gambar 2 Tahapan metode penelitian.

HASIL DAN PEMBAHASAN Identifikasi Layanan Keamanan

Serangan adalah tindakan yang muncul akibat adanya ancaman. Jenis-jenis ancaman yang biasanya terjadi adalah pengintaian (snooping), modifikasi (modification), dan pemalsuan (deception). Jenis ancaman yang diidentifikasi dapat menimbulkan serangan pada protokol ini adalah modifikasi dan pemalsuan.

Modifikasi atau pengubahan isi informasi terjadi bila musuh dapat membaca pesan dari pihak pengirim dan mengirimkannya kembali kepada pihak penerima dengan kemungkinan terjadi pengubahan pada isi pesan. Modifikasi bisa terjadi pada file ijazah digital maupun file penandaan digitalnya sehingga informasi yang terdapat di dalamnya tidak sesuai dengan aslinya. Pemalsuan pada protokol ini terjadi jika

ada pihak luar yang bukan alumni suatu instansi pengguna protokol ingin memunyai ijazah digital yang serupa.

Protokol legalisasi digital didesain untuk memberikan layanan keamanan integritas data, autentikasi entitas, autentikasi asal data, dan anti penyangkalan. Pada protokol ini, layanan keamanan integritas data digunakan untuk mengatasi jenis ancaman modifikasi, sedangkan layanan keamanan autentikasi entitas dan asal data digunakan untuk mengatasi jenis ancaman pemalsuan.

Penentuan Kebijakan

Kebijakan keamanan yang diterapkan pada protokol ini adalah sebagai berikut:

a User Policy

Pada protokol ini terdapat dua pengguna yaitu penanda dan peminta verifikasi. Masing-masing pengguna memiliki hak akses yang berbeda. Hak akses untuk penanda adalah sebagai berikut:

Melihat, menambah, dan menghapus data mahasiswa.

Memberikan penandaan digital.

Memeriksa keabsahan ijazah digital dan mengirimkan hasilnya.

Hak akses untuk peminta verifikasi adalah sebagi berikut:

Mengajukan permintaan untuk verifikasi keabsahan ijazah digital.

Memeriksa status proses verifikasi. b IT Policy

Setiap data mahasiswa yang dimasukkan, status penandaan, dan status verifikasi akan disimpan ke dalam database. Proses penyimpanan ini hanya dapat dilakukan oleh penanda.

c General Policy

Jika pada sistem sedang terjadi kerusakan, maka peminta verifikasi dapat melakukan proses verifikasi secara mandiri. Kunci yang dibutuhkan untuk melakukan verifikasi mandiri, file penandaan digital, dan aplikasi yang digunakan untuk melakukan verifikasi mandiri akan diberikan bersamaan dengan ijazah digitalnya.

Lokasi file kunci publik, kunci privat, file ijazah yang telah diberi penandaan, dan file penandaan tidak boleh dipindah.

Nama file kunci publik, kunci privat, file ijazah yang telah diberi penandaan, dan file penandaan tidak boleh diubah.

Satu periode penandaan hanya menggunakan satu file kunci publik dan kunci privat.

Parameter keamanan yang digunakan adalah bilangan yang cukup besar, sesuai dengan standar keamanan yang berlaku.

Jika proses verifikasi dilakukan oleh penanda, maka diasumsikan penanda tidak akan mengelak atas penandaan digital yang telah diberikan pada suatu ijazah digital. Spesifikasi

Pada protokol ini terdapat tiga proses, yaitu pembangkitan kunci, penandaan, dan verifikasi. Tahapan spesifikasi menjelaskan masukan dan keluaran dari masing-masing proses, data yang digunakan, metode verifikasi, serta penyebaran kunci publik.

Pada proses pembangkitan kunci, masukan yang diperlukan adalah kisaran nilai p dan q, tahun, dan bulan. Tahun dan bulan yang dimaksud adalah waktu saat pembangkitan kunci dilakukan. Keluaran yang dihasilkan adalah kunci publik, kunci privat, dan parameter keamanan.

Pada proses penandaan, masukan yang diperlukan adalah file ijazah digital dan file kunci privat. File kunci privat didapatkan dari folder yang penamaannya sesuai dengan tahun dan bulan yang terdapat pada ijazah. Keluaran yang dihasilkan berupa file yang berisi penandaan digital dari ijazah.

Pada proses verifikasi, masukan yang diperlukan adalah file ijazah digital dan file kunci publik. File kunci publik didapatkan dari folder yang penamaannya sesuai dengan tahun dan bulan yang terdapat pada ijazah. Keluaran yang dihasilkan berupa informasi mengenai keabsahan ijazah digital tersebut.

Data yang digunakan pada protokol ini berupa file hasil scanning ijazah mahasiswa. Proses verifikasi dapat dilakukan dengan dua cara, yaitu dilakukan mandiri oleh pihak yang bersangkutan atau dengan meminta penanda yang melakukan verifikasi. Kunci publik dan aplikasi untuk proses verifikasi mandiri diberikan kepada mahasiswa yang bersangkutan

bersamaan dengan ijazah asli dan ijazah digitalnya.

Desain

Tahapan desain merupakan suatu proses yang bertujuan untuk merancang pembuatan sistem. Desain protokol ini terdiri atas tiga bagian utama, yaitu pembangkitan kunci, penandaan, dan verifikasi. Desain protokol secara keseluruhan dapat dilihat pada Gambar 3.

Gambar 3 Diagram alur protokol. Proses pembangkitan kunci publik dan kunci privat terdiri atas beberapa tahapan sebagai berikut:

Tahap awal pembangkitan kunci publik dan kunci privat adalah dengan memasukkan tiga buah data, yaitu kisaran nilai p dan q, tahun, dan bulan pembangkitan kunci. Tahun dan bulan digunakan untuk penamaan folder wisuda, folder kunci, file kunci publik, dan file kunci privat. Folder wisuda digunakan untuk menyimpan ijazah digital, penandaan, serta kunci publiknya.

Dari kisaran nilai p dan q yang dimasukkan, maka didapatlah tiga buah nilai, yaitu kunci publik, kunci privat, dan parameter keamanan. Ketiga nilai ini dijadikan ke dalam dua file yang berbeda. File pertama berisi kunci publik dan parameter keamanan, sedangkan file kedua berisi kunci privat dan parameter keamanan.

File kunci publik dan file kunci privat kemudian dipindahkan ke dalam folder kunci yang telah dibuat.

Mulai

Pembangkitan kunci publik dan kunci privat

Penandaan ijazah digital

Verfifikasi ijazah digital