EVALUASI

INTEGRATED TOLL COLLECTION SYSTEM

DENGAN MENGGUNAKAN

FRAMEWORK COBIT

BOYKE NURHIDAYAT

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI TESIS DAN

SUMBER INFORMASI

Dengan ini saya menyatakan bahwa tesis Evaluasi Integrated Toll Collection System dengan Menggunakan Framework COBIT adalah karya saya dengan arahan dari komisi pembimbing dan belum diajukan dalam bentuk apapun kepada perguruan tinggi manapun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun yang tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam daftar pustaka di bagian akhir tesis ini.

Bogor, Juli 2011

ABSTRACT

BOYKE NURHIDAYAT. Evaluation of the Integrated Toll Collection System Using The COBIT Framework. Supervised by KUDANG BORO SEMINAR and FIRMAN ARDIANSYAH.

This research is evaluate the Integrated Toll Collection System. Toll road industry is an industry that requires substantial investment. Business owners give priority to use equipment and integrated information systems to ensure the received revenue accordance with the number of transactions. This research conducted an evaluation of the Integrated Toll Collection System using the COBIT framework. This research use the domain Deliver and Support to evaluate the of ITCS which is provided by the service provider. This research carried out by processing data from the questionnaire using Likert scale towards the respondents involved in the use of ITCS. The questionnaire refers to the control objective of each attribute Deliver and Support domain. The data is processed to determine the level of Maturity Index Attributes. Maturity index was then calculated to get the Attribute value Maturity Index. The calculation result is represented as a Maturity Index Levels. Maturity level of each control objective has its own meaning, refers to the concentration of each control objective. The results obtained the conclusion, the whole process on the domain Deliver and Service provided by ITCS services provider to the PT. JKL generally been ad hoc at the maturity level, there is evidence that the company is aware of the problems to be overcome, but there is no standard process, but using ad hoc approaches that tend to be treated individually or per case. In general the approach to the management process is not organized.

RINGKASAN

BOYKE NURHIDAYAT. Tesis Evaluasi Integrated Toll Collection System dengan Menggunakan Framework COBIT. Dibimbing oleh KUDANG BORO SEMINAR dan FIRMAN ARDIANSYAH

PT. JKL sebagai investor dan operator jalan tol menggunakan Integrated Toll Collection System (ITCS) sebagai sarana untuk menghilangkan potensi kerugian yang diakibatkan oleh transaksi di gardu tol yang tidak tepat. Front end system terdiri dari proses pencatatan transaksi yang dilakukan oleh petugas pengumpul yang bertugas di gardu tol, melalui sebuah TCT (Toll Collector Terminal) yang terhubung ke LCS (Lane Computer System). LCS adalah sebuah control box penerima perintah dari TCT untuk mengendalikan kinerja dari beberapa peralatan mekanis yang mendukung transaksi di gerbang tol, termasuk salah satunya fungsi post audit.

Tujuan penelitian ini adalah melakukan suatu pengukuran terhadap system informasi peralatan tol yang saat ini digunakan dengan menggunakan framework CobIT. Dengan pengukuran tersebut diharapkan hasil dari penelitian ini adalah sebuah kesimpulan dan rekomendasi untuk peningkatan efisiensi dan efektifitas IT yang selaras dengan bisnis, dapat menjawab kebutuhan bisnis dan dapat membantu eksekutif untuk memahami dan mengelola investasi IT.

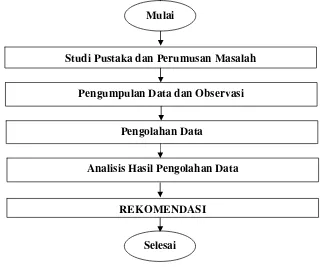

Pada penelitian ini dilakukan evaluasi terhadap Integrated Toll Collection System dengan menggunakan framework COBIT. Penelitian ini menggunakan domain Deliver and Support untuk melakukan evaluasi terhadap ITCS yang disediakan oleh penyedia jasa. Penelitian dilakukan dengan pengolahan data dari kuesioner dengan menggunakan skala sikap Likert terhadap responden yang terlibat dalam penggunaan ITCS. Kuesioner mengacu pada control objective dari setiap atribut domain Deliver and Support. Data tersebut diolah untuk menentukan tingkat Indeks Kematangan Atribut. Indeks Kematangan Atribut kemudian dihitung untuk mendapatkan nilai Indeks Kematangan. Hasil perhitungan Indeks Kematangan direpresentasikan sebagai Tingkat Kematangan. Tingkat Kematangan masing-masing control objective memiliki makna tersendiri, mengacu pada konsentrasi masing-masing control objective.

Dari hasil penelitian diperoleh simpulan, seluruh proses pada domain Deliver and Service yang diberikan oleh penyedia jasa ITCS kepada PT. JKL secara umum berada pada tingkat kematangan ad hoc, yaitu terdapat bukti bahwa perusahaan mengetahui adanya permasalahan yang harus diatasi, namun tidak terdapat proses standar, melainkan menggunakan pendekatan ad hoc yang cenderung diperlakukan secara individu atau per kasus. Secara umum pendekatan kepada pengelolaan proses tidak terorganisasi.

© Hak Cipta milik IPB, tahun 2011

Hak Cipta dilindungi Undang-Undang

Dilarang mengutip sebagian atau seluruh karya tulis tanpa mencantumkan atau menyebutkan sumbernya. Pengutipan hanya untuk kepentingan pendidikan, penelitian, penulisan karya ilmiyah, penyusunan laporan, penulisan kritik, atau tinjauan suatu masalah; dan pengutipan tersebut tidak merugikan kepentingan yang wajar IPB.

BOYKE NURHIDAYAT

Tesis

Sebagai salah satu syarat untuk memperoleh gelar Magister Sains pada

Program Studi Ilmu Komputer

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

Judul Penelitian : EVALUASI INTEGRATED TOLL COLLECTION SYSTEM DENGAN MENGGUNAKAN FRAMEWORK

COBIT

Nama : Boyke Nurhidayat NRP : G651080184 Program Studi : Ilmu Komputer

Disetujui, Komisi Pembimbing

Prof. Dr. Ir. Kudang Boro Seminar, M.Sc Firman Ardiansyah, S.Kom, M.Si

Ketua Anggota

Diketahui

Ketua Program Studi Dekan Sekolah

Ilmu Komputer Pascasarjana

Dr. Ir. Agus Buono, M.Si, M.Komp Dr.Ir. Dahrul Syah, M.Sc. Agr

Puji dan syukur penulis panjatkan kepada Allah SWT atas segala karunia-Nya sehingga karya ilmiah dengan judul Evaluasi Integrated Toll Collection System dengan Menggunakan Framework COBIT, dapat diselesaikan. Oleh

karena itu penulis menyampaikan terima kasih yang setinggi-tingginya kepada : 1. Tim komisi pembimbing Bapak Prof.Dr. Ir. Kudang Boro Seminar, M.Sc

dan Bapak Firman Ardiansyah, S.Kom., M.Si, selaku pembimbing yang telah memberikan bimbingan, arahan, saran, dan motivasi.

2. Bapak Rindang Karyadin, ST., M.Kom, atas waktu dan kesediaannya menjadi penguji di luar komisi.

3. Bapak Dr. Ir. Agus Buono, M.Si, M.Kom, atas perhatian, bimbingan, arahan serta motivasi yang telah diberikan kepada penulis.

4. Staf dosen di program studi Ilmu Komputer, Institut Pertanian Bogor, atas segala pengetahuan, bimbingan dan motivasinya selama proses perkuliahan, dan terimakasih kepada bapak Ruchyan beserta staf Tata Usaha atas bantuan dan dukungannya.

5. Rekan-rekan mahasiswa program Magister Ilmu Komputer IPB, atas motivasi, kebersamaan dan persahabatannya.

6. Chief Executive Officer, Chief Finance Officer, Chief Operation Officer dan Chief Commercial Officer serta seluruh manajemen di institusi tempat penulis bekerja yang telah memberikan ijin dan bantuan untuk penelitian ini.

7. Ayahanda H. Djoni Djanaka, AAAIK, DR. H. Jon Sudiono, MES (alm), Ibunda Hj. Tien Kartini, Hj. Kom Harkomah, kakak-kakak dan adik-adik atas segala doa, dukungan dan motivasinya.

Wido Aryo Andhika dan Faisal Muzaddiq atas kebersamaan dan kekompakkan kita selama ini.

10.Rekan Christian Ade Riano, Atep Hilman, Lillyan Hadjaratie, Dede Juliandar, Anugerah Nhu Ramadhan, atas kebaikan, motivasi dan bantuannya dalam pelaksanaan dan penyusunan tesis hingga proses penyelesaian studi penulis.

11.Deden Kuswanda, Helmi Wahyudi, Hendra Setyawan, Faisal Muharam, Faris Priyanto, Febry Ramdani, serta keluarga besar Winaya Lokatmala, atas pengertian serta dukungan moril yang telah diberikan kepada penulis. Terima kasih pula kepada rekan-rekan yang tidak disebutkan satu persatu dan kepada semua pihak, atas segala bantuan dan kerjasamanya selama ini, semoga Allah membalasnya lebih baik.

Akhirnya, penulis menyadari bahwa tulisan ini masih belum sempurna, oleh karena itu kritik dan saran yang membangun sangat diperlukan. Semoga karya ilmiah ini bermanfaat dan memberikan tambahan informasi di bidang ilmu komputer.

Bogor, Juli 2011

Penulis dilahirkan di Bogor pada tanggal 13 Juni 1975 sebagai anak pertama dua bersaudara dari pasangan Djoni Djanaka, AAAIK dan Tien Kartini. Penulis menikah dengan Ir. Nora Karolina.

Penulis menamatkan pendidikan menengah pada Sekolah Menengah Atas Negeri 5 Bogor tahun 1994. Pendidikan sarjana ditempuh di Fakultas Teknik Industri Jurusan Teknik Informatika Universitas Gunadarma, lulus pada tahun 1999.

Halaman

DAFTAR ISI ... xii DAFTAR TABEL ... xiv DAFTAR GAMBAR ... xviii DAFTAR ISTILAH ... xix

I. PENDAHULUAN ... 1 1.1. Latar Belakang ... 1 1.2. Tujuan Penelitian ... 4 1.3. Perumusan Masalah ... 4 1.4. Ruang Lingkup ... 4 1.5. Manfaat Penelitian ... 5 1.6. Sistematikan Penulisan ... 5 II. TINJAUAN PUSTAKA ... 7 2.1. Sistem Informasi Manajemen ... 7 2.2. Audit Tools ... 8 2.3. IT Governance ... 13 2.4. Cobit Framework ... 15 2.5. Domain dari Delivery and Support ... 19 2.6. Control Objective dari Domain Delivery and Support... 22 2.7. Maturity Model dari Domain Delivery and Support …. 42 2.8. Sejarah Industri Jalan Tol di Indonesia ... 66 2.9. Profil PT. JKL ... 67 2.10. Integrated Toll Collection System (ITCS) ... 68 2.11. Pengadaan dan Pemeliharaan ITCS ... 70 2.12. Penelitian Sebelumnya ... 72 III.METODOLOGI PENELITIAN ... 77

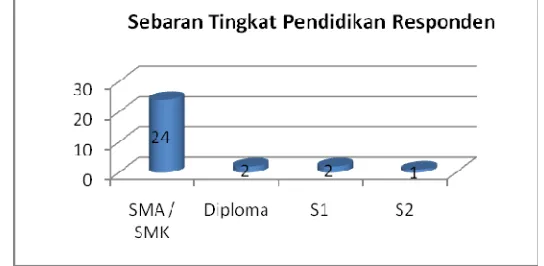

3.5. Teknik Pengolahan dan Analisa Data ………. 79 IV.HASIL DAN PEMBAHASAN ………... 83 4.1. Profil Responden ……… 83 4.2. Karakteristik Demografi Responden ……….. 83 4.3. Pengolahan Data Kuisioner ……… 86 4.4. Hasil Evaluasi Maturity Level ……… 131 4.5. Analisa Kesenjangan ..……… 133 4.6. Implikasi Manajemen ………. 134 V. SIMPULAN DAN SARAN ……… 153

5.1. Simpulan ……….. 153

Halaman

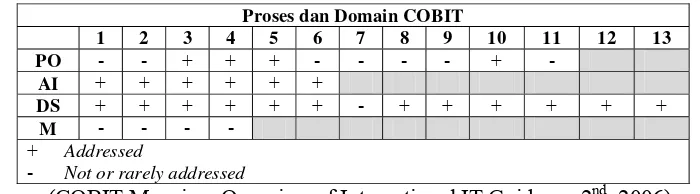

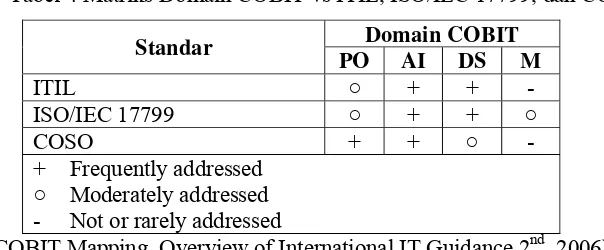

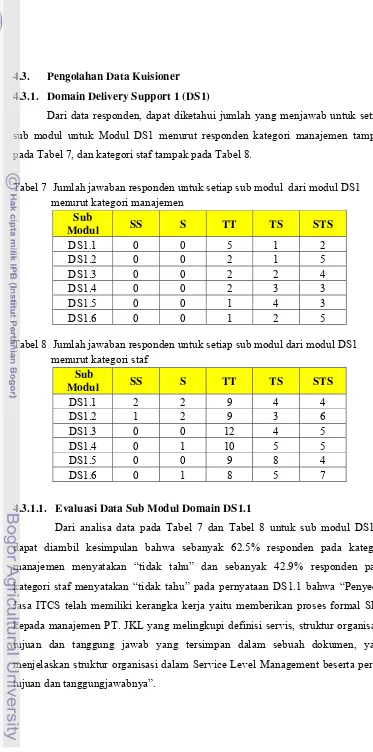

1. Matriks proses COBIT vs standar ITIL ... 11 2. Matriks proses COBIT vs standar ISO/IEC 17799 ... 12 3. Matriks proses COBIT vs standar COSO ... 12 4. Matriks domain COBIT vs ITIL, ISO/IEC 17799, dan COSO ... 13 5. Tingkat kedewasaan umum dalam COBIT ... 17 6. Representasi tingkat kematangan cobit ... 81 7. Jumlah jawaban responden untuk setiap submodul dari modul DS1

menurut kategori manajemen ... 86 8. Jumlah jawaban responden untuk setiap submodul dari modul DS1

Menurut kategori staff ... 86 9. Penghitungan score tingkat kematangan domain DS1 pada kategori

responden manajemen ... 88 10.Penghitungan score tingkat kematangan domain DS1 pada kategori

responden staff ... 89

11.Jumlah jawaban responden untuk setiap submodul dari modul DS2 menurut kategori manajemen ... 90

12.Jumlah jawaban responden untuk setiap submodul dari modul DS2 menurut kategori staff ... 90

13.Penghitungan score tingkat kematangan domain DS2 pada kategori

responden manajemen ... 91 14.Penghitungan score tingkat kematangan domain DS2 pada kategori

responden staff ... 92

15.Jumlah jawaban responden untuk setiap submodul dari modul DS3 menurut kategori manajemen ... 93

16.Jumlah jawaban responden untuk setiap submodul dari modul DS3 menurut kategori staff ... 93

17.Penghitungan score tingkat kematangan domain DS3 pada kategori

19.Jumlah jawaban responden untuk setiap submodul dari modul DS4 menurut kategori manajemen ... 97

20.Jumlah jawaban responden untuk setiap submodul dari modul DS4 menurut kategori staff ... 97

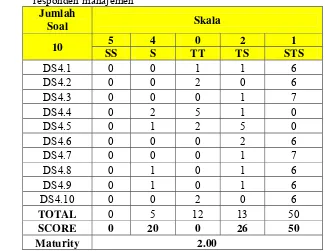

21.Penghitungan score tingkat kematangan domain DS4 pada kategori

responden manajemen ... 101 22.Penghitungan score tingkat kematangan domain DS4 pada kategori

responden staff ... 102

23.Jumlah jawaban responden untuk setiap submodul dari modul DS5 menurut kategori manajemen ... 103

24.Jumlah jawaban responden untuk setiap submodul dari modul DS5 menurut kategori staff ... 105

25.Penghitungan score tingkat kematangan domain DS5 pada kategori

responden manajemen ... 107 26.Penghitungan score tingkat kematangan domain DS5 pada kategori

responden staff ... 108

27.Jumlah jawaban responden untuk setiap submodul dari modul DS7 menurut kategori manajemen ... 109

28.Jumlah jawaban responden untuk setiap submodul dari modul DS7 menurut kategori staff ... 109

29.Penghitungan score tingkat kematangan domain DS7 pada kategori

responden manajemen ... 111 30.Penghitungan score tingkat kematangan domain DS7 pada kategori

responden staff ... 112

31.Jumlah jawaban responden untuk setiap submodul dari modul DS8 menurut kategori manajemen ... 112

32.Jumlah jawaban responden untuk setiap submodul dari modul DS8 menurut kategori staff ... 113

33.Penghitungan tingkat kematangan DS8 kategori responden

35.Jumlah jawaban responden untuk setiap submodul dari modul DS10 menurut kategori manajemen ... 116 36.Jumlah jawaban responden untuk setiap submodul dari modul DS10

menurut kategori staff ... 116 37.Penghitungan score tingkat kematangan domain DS10 pada kategori

responden manajemen ... 118 38.Penghitungan score tingkat kematangan domain DS10 pada kategori

responden staff ... 119 39.Jumlah jawaban responden untuk setiap submodul dari modul DS11

menurut kategori manajemen ... 120 40.Jumlah jawaban responden untuk setiap submodul dari modul DS11

menurut kategori staff ... 120 41.Penghitungan score tingkat kematangan domain DS11 pada kategori

responden manajemen ... 122 42.Penghitungan score tingkat kematangan domain DS11 pada kategori

responden staff ... 123

43.Jumlah jawaban responden untuk setiap submodul dari modul DS12 menurut kategori manajemen ... 124

44.Jumlah jawaban responden untuk setiap submodul dari modul DS12 menurut kategori staff ... 124

45.Penghitungan score tingkat kematangan domain DS12 pada kategori

responden manajemen ... 126 46.Penghitungan score tingkat kematangan domain DS12 pada kategori

responden staff ... 126

47.Jumlah jawaban responden untuk setiap submodul dari modul DS13 menurut kategori manajemen ... 127

48.Jumlah jawaban responden untuk setiap submodul dari modul DS13 menurut kategori staff ... 127

51.Maturity level ITCS PT. JKL menurut responden kategori manajemen. 131 52.Maturity level ITCS PT. JKL menurut responden kategori staff ... 131 53.Rata-rata maturity ITCS PT. JKL untuk setiap modul DS menurut

responden kategori staff dan kategori manajemen ... 132 54.Nilai maturity ITCS PT. JKL menurut responden kategori staff dan

1.1Latar Belakang

Perkembangan infrastruktur transportasi jalan tol di Indonesia saat ini menjadi lebih berkembang, setelah diijinkannya perusahaan swasta atau badan usaha jalan tol untuk turut serta dalam pembangunan dan pengoperasian jalan tol selain yang dikerjakan sendiri oleh pemerintah. Badan Pengatur Jalan Tol (BPJT) adalah badan yang berwenang untuk melaksanakan sebagian penyelenggaraan jalan tol meliputi pengaturan, pengusahaan dan pengawasan Badan Usaha Jalan Tol. Keberadaan BPJT diamanatkan oleh Undang-undang No. 38 tahun 2004 tentang Jalan, diatur dalam Peraturan Pemerintah No. 15 tahun 2005 tentang Jalan Tol dan ditetapkan melalui Peraturan Menteri Pekerjaan Umum No.295/PRT/M/2005 tentang Badan Pengatur Jalan Tol. Terkait dengan wewenang pengusahaan, BPJT berusaha mendorong keterlibatan Badan Usaha dan Pemerintah Daerah dalam percepatan pembangunan jalan tol.

Peluang bisnis yang sarat dengan modal ini rupanya tidak membuat perusahaan swasta mundur karena mahalnya investasi, namun justru bersaing ketat, salah satunya adalah PT. JKL sebagai Badan Usaha Jalan Tol yang menguasai konsesi enam ruas tol di pulau jawa dengan total panjang ruas tol sekitar 300 kilometer. Perusahaan yang memiliki visi menjadi pengembang infrastruktur jalan tol terpadu yang pertama dan terbaik di Indonesia ini memiliki hak konsesi selama 35 tahun.

Sebagai kompensasi atas hak konsesi yang didapat oleh PT. JKL, pada saat pengoperasian telah berjalan 35 tahun, maka PT. JKL harus menyerahkan asset dan pengelolaan kepada pemerintah, atau hal ini lebih dikenal dengan istilah BOT (Build, Operate, Transfer). Perusahaan ini memiliki misi untuk membangun jalan tol terbaik melalui penerapan teknologi yang inovatif, serta memadukannya dengan pengembangan wilayah di sekitarnya sehingga terjadi proses sinergi yang maksimal.

terdiri dari berbagai komponen sumber daya informasi yang terintegrasi untuk menyajikan informasi guna mendukung operasi dan pengambilan keputusan manajemen dalam organisasi. Masih menurut Gondodiyoto (2007), sumber daya informasi terdiri dari hardware, software, facilities, database, information, information system expert dan user.

Sebagai perusahaan swasta yang memiliki hak konsesi hanya 35 tahun, PT. JKL memperhitungkan untung dan rugi di dalam proyeksi investasi, biaya pembangunan, maupun biaya pengoperasiannya. Untuk menjaga agar tidak terjadi loss pada saat fase operasional PT. JKL menginvestasikan nilai yang cukup besar untuk sebuah sistem informasi peralatan tol.

Pada umumnya transaksi pembayaran di gerbang tol dilakukan dengan cara konvensional, yaitu petugas di gardu gerbang tol atau yang dikenal dengan petugas pengumpul tol akan mentransaksikan kendaraan yang bertransaksi sesuai dengan pengamatan visual saja. Dengan metode ini terbuka peluang terjadinya human error pada saat pengamatan visual sehingga kendaraan yang bertransaksi melakukan pembayaran yang tidak seharusnya.

Untuk pertama kalinya di bidang transaksi tol di Indonesia, PT. JKL mengimplementasikan peralatan transaksi tol yang dapat melakukan pengklasifikasian secara otomatis terhadap kendaraan yang melakukan transaksi pembayaran di gardu gerbang tol yaitu dengan menggunakan alat yang dikenal dengan istilah AVC (Automatic Vehicle Classification). Dengan menggunakan AVC klasifikasi kendaraan yang bertransaksi serta tarif yang dikenakan saat transaksi akan diverifikasi dengan menggunakan komputer. Sehingga apabila terdapat human error maka akan dapat segera diketahui¸ petugas pengumpul tol tersebut dapat dimintai pertanggungjawabannya dan kerugian selanjutnya dapat dicegah.

Equipment lain yang telah diinvestasikan untuk memperkecil potential loss selain menggunakan AVC, PT. JKL juga mengimplementasikan ALB

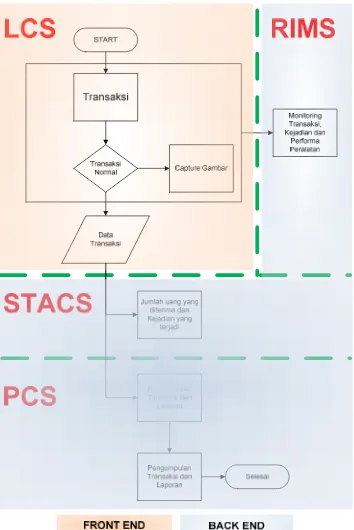

Secara garis besar bisnis proses dari Integrated Toll Collection System yang digunakan di PT. JKL terdiri dari front end dan back end. Front end terdiri dari proses pencatatan transaksi yang dilakukan oleh petugas pengumpul tol yang bertugas di Gardu Tol, yang diproses di sebuah TCT (Toll Collector Terminal) yang terhubung ke LCS (Lane Computer System). Sementara back end terdiri dari proses reporting yang ditangani oleh PCS (Plaza Computer System), proses monitoring transaksi dan monitoring peralatan dilakukan di sebuah komputer yang disebut RIMS (Realtime Information Monitoring System), dan proses pelaporan pertanggungjawaban transaksi dan catatan kejadian selama petugas pengumpul tol bertugas di gardu tol dilakukan di sebuah komputer yang disebut STACS (Staf Computer System).

Untuk menjamin bahwa sistem informasi telah telah berjalan, diperlukan suatu pengukuran yang efektif dan efisien terhadap peningkatan bisnis perusahaan melalui struktur yang mengkolaborasikan proses-proses IT, sumberdaya IT dan informasi ke arah dan tujuan perusahaan, yaitu yang dikenal dengan IT governance. IT Governance memadukan best practices dari proses perencanaan, pengelolaan, penerapan, pelaksanaan, dan pendukung serta pengawasan kinerja TI, untuk memastikan informasi dan teknologi yang terkait lainnya benar-benar menjadi pendukung bagi pencapaian sasaran perusahaan (Gondodiyoto 2007).

Dengan adanya IT governance proses bisnis perusahaan akan menjadi transparan, dapat dipertanggungjawabkan, dan akuntabilitas setiap fungsi atau individu menjadi semakin jelas. IT governance bukan hanya penting bagi personil IT saja, namun juga terutama untuk mereka pengambil keputusan yang bertanggung jawab dalam penentuan investasi dan pengelolaan resiko perusahaan (Gondodiyoto 2007).

Untuk mengetahui kondisi tersebut maka diperlukan suatu uji terhadap IT environment yang sudah berjalan di PT. JKL. Di dalam dunia IT terdapat berbagai tools yang sudah siap digunakan saat ini. Tools tersebut dikembangkan dan

1.2Tujuan Penelitian

Berdasarkan pada latar belakang, tujuan penelitian ini adalah melakukan suatu pengukuran terhadap sistem informasi peralatan tol yang saat ini digunakan dengan menggunakan framework COBIT. Dengan pengukuran tersebut diharapkan hasil dari penelitian ini adalah sebuah kesimpulan dan rekomendasi untuk peningkatan efisiensi dan efektifitas IT yang selaras dengan bisnis, dapat menjawab kebutuhan bisnis dan dapat membantu eksekutif untuk memahami dan mengelola investasi IT.

1.3Perumusan Masalah

Sesuai dengan rencana pembangunan dan pengoperasian ruas tol PT. JKL, antara tahun 2011 sampai dengan 2015, menurut rencana ada tiga ruas tol yang akan beroperasi lagi. Untuk kemudahan dalam proses manajemen informasi ke-empat ruas tol tersebut, harus diimplementasikan sistem informasi peralatan tol yang terintegrasi. Sistem informasi ruas tol yang saat ini telah digunakan, akan digunakan kembali untuk tiga ruas tol baru tersebut. Namun sebelum hal ini diputuskan, diperlukan suatu kajian mendalam mengenai : kesesuaian layanan IT yang tersedia dengan prioritas bisnis, optimalisasi pembiayaan IT dan penelitian untuk membuktikan bahwa sistem yang tersedia telah dapat digunakan oleh karyawan secara produktif. Oleh karena itu diperlukan pengukuran terhadap kinerja IT untuk mendeteksi permasalahan sebelum menjadi meluas dan membesar. Pengawasan internal oleh manajemen terhadap IT harus berjalan secara efektif dan efisien, keterkaitan kinerja IT dengan tujuan bisnis, kerahasiaan, integritas dan ketersediaan informasi dapat terjamin.

1.4Ruang Lingkup

Agar penelitian ini lebih fokus, penelitian dibatasi dengan cakupan sebagai berikut :

1. Evaluasi dilakukan hanya kepada sistem informasi peralatan tol yang telah digunakan oleh PT. JKL di salah satu ruas jalan tol yang telah beroperasi. 2. Untuk mendapatkan rekomendasi dan saran atas hasil evaluasi tersebut, maka

1.5Manfaat Penelitian

Penelitian ini diharapkan dapat memberikan penilaian terhadap sistem informasi peralatan tol yang telah digunakan di PT. JKL, agar dapat diambil suatu tindakan koreksi atas kesimpulan dan rekomendasi yang dihasilkan dalam penelitian ini yang bertujuan untuk meningkatkan efisiensi dan efektifitas IT agar selaras dengan bisnis, dapat menjawab kebutuhan bisnis dan membantu eksekutif untuk memahami dan mengelola investasi IT.

Secara umum penelitian ini diharapkan dapat memberikan sumbangan bagi pengembangan dan penerapan IT governance di Indonesia dan dapat digunakan sebagai percontohan evaluasi sistem informasi peralatan tol di ruas tol lainnya.

1.6Sistematika Penulisan

Sistematika penelitian ini adalah sebagai berikut :

I PENDAHULUAN, yang berisi latar belakang, tujuan penelitian, perumusan masalah, ruang lingkup, manfaat penelitian, dan sistematika penulisan. II TINJAUAN PUSTAKA, yang akan membahas teori yang digunakan

sebagai dasar penelitian ini.

III METODOLOGI PENELITIAN, mencakup kerangka penelitian, prosedur penelitian, alat bantu, serta data yang dibutuhkan.

IV HASIL dan PEMBAHASAN, menguraikan tahapan-tahapan pelaksanaan evaluasi terhadap sistem informasi peralatan tol.

2.1 Sistem Informasi Manajemen

Perkembangan sistem informasi manajemen telah menyebabkan terjadinya perubahan yang cukup signifikan dalam pola pengambilan keputusan yang dilakukan oleh manajemen baik pada tingkat operasional (pelaksana teknis) maupun pimpinan pada semua jenjang. Perkembangan ini juga telah menyebabkan perubahan-perubahan peran dari para manajer dalam pengambilan keputusan, mereka dituntut untuk selalu dapat memperoleh informasi yang paling akurat dan terkini yang dapat digunakannya dalam proses pengambilan keputusan. Meningkatnya penggunaan teknologi informasi, khususnya internet, telah membawa setiap orang dapat melaksanakan berbagai aktivitas dengan lebih akurat, berkualitas, dan tepat waktu.

Informasi harus dikelola dengan baik dan memadai agar memberikan manfaat yang maksimal. Penerapan sistem informasi di dalam suatu organisasi dimaksudkan untuk memberikan dukungan informasi yang dibutuhkan, khususnya oleh para pengguna informasi dari berbagai tingkatan manajemen. Sistem informasi yang digunakan oleh para pengguna dari berbagai tingkatan manajemen ini biasa disebut sebagai: Sistem Informasi Manajemen (Sutono 2007).

Kristanto (2003) menjelaskan bahwa sistem informasi manajemen merupakan suatu sistem yang biasanya diterapkan dalam suatu organisasi untuk mendukung pengambilan keputusan dan informasi yang dihasilkan dibutuhkan oleh semua tingkatan manajemen atau dengan kata lain teknik pengelolan informasi dalam suatu organisasi.

2.2 Audit Tools

Di dalam dunia IT terdapat berbagai audit tools yang sudah siap digunakan saat ini. Berikut ini adalah sebagian dari standard tools/framework yang banyak digunakan di dunia:

1. COBIT® (Control Objectives for Information and related Technology) 2. COSO (Committee of Sponsoring Organisations of the Treadway

Commission) Internal Control—Integrated Framework

3. ISO/IEC 17799:2005 Code of Practice for Information Security Management

4. ITIL (Information Technology Infrastructure Library)

Pada tahun 1998 ITGI (IT Governance Institute) didirikan dengan tujuan untuk untuk memajukan pemikiran dan standar internasional dalam memimpin dan mengendalikan teknologi informasi dalam sebuah perusahaan. IT yang efektif dapat membantu memastikan bahwa TI mendukung tujuan bisnis, mengoptimalkan bisnis melalui investasi di IT, dan mengelola resiko dan peluang yang berkaitan dengan IT. ITGI menawarkan penelitian, sumber daya elektronik dan studi kasus untuk membantu para pemimpin perusahaan dan dewan direksi di dalam tata kelola IT mereka. ITGI telah merancang dan menciptakan sebuah publikasi berjudul COBIT (Control Objectives for Information and related Technology) sebagai sarana dan sumber daya edukasi untuk Chief Information Officer (CIO), manajemen senior, manajemen TI dan para profesional yang bertugas melakukan kendali (ITGI, 2007). COBIT dikembangkan oleh IT Governance Institute, yang merupakan bagian dari Information Systems Audit and

Control Association (ISACA).

Tema utama dari COBIT adalah orientasi bisnis. COBIT dirancang untuk digunakan tidak hanya oleh pengguna dan auditor, tetapi juga, dan yang lebih penting, sebagai pedoman yang komprehensif bagi manajemen dan pemilik business process. Semakin praktik bisnis melibatkan pemberdayaan yang penuh

untuk mencapai tujuannya, sumber daya TI harus dikelola oleh serangkaian proses alami yang telah dikelompokkan (ITGI and OGC 2005). Pedoman tata kelola IT juga disediakan di dalam framework Cobit. Tata kelola IT menyediakan struktur yang menghubungkan proses TI, sumber daya TI dan informasi untuk strategi dan tujuan perusahaan. Tata kelola TI mengintegrasikan cara yang optimal dari : planning and organizing, acquiring and implementing, delivering and supporting¸ serta monitoring and evaluating dari kinerja TI. Tata kelola TI memungkinkan perusahaan untuk mengambil keuntungan penuh dari informasi yang dimilikinya, sehingga memaksimalkan keuntungan, memanfaatkan peluang dan mendapatkan keuntungan kompetitif (ITGI and OGC 2005).

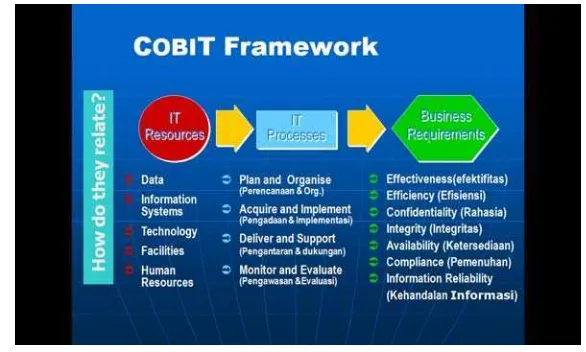

Sementara itu, menurut Gondodiyoto (2007), Control Objectives for Information and related Technology (COBIT) adalah sekumpulan dokumentasi best practices untuk IT governance yang dapat membantu auditor, manajemen dan pengguna (user) untuk menjembatani kesenjangan antara risiko bisnis, kebutuhan kontrol dan permasalahan-permasalahan teknis (Gambar 1)

Gambar 1 COBIT Framework.

ITIL bukan merupakan standar dalam audit TI. ITIL lebih merupakan framework/best practice bagi IT service management untuk menciptakan layanan

o Software Asset Management o Service Support

o Service Delivery

o Planning to Implement Service Management o ICT Infrastructure Management

o Application Management o Security Management o Business Perspective

ISO/IEC 17799:2005 Code of Practice for Information Security Management adalah standar internasional. Tujuan utama dari penyusunan standar ini adalah penerapan keamanan informasi dalam organisasi. Framework ini diarahkan untuk mengembangkan dan memelihara standar keamanan dan praktek manajemen dalam organisasi untuk meningkatkan ketahanan (reliability) bagi keamanan informasi dalam hubungan antar organisasi. Dalam framework ini didefinisikan 11 (sebelas) bagian besar yang dibagi dalam 132 (seratus tigapuluh dua) strategi kontrol keamanan. Standar ini lebih menekankan pada pentingnya manajemen resiko dan tidak menuntut penerapan pada setiap komponen tapi dapat memilih pada bagian-bagian yang terkait saja ((ITGI, 2006).

Edisi pertama dari ISO/IEC 17799:2005 Code of Practice for Information Security Management diterbitkan pada tahun 2000 dan edisi keduanya terbit pada tahun 2005. Sejak edisi kedua tersebut ISO/IEC 17799:2005 Code of Practice for Information Security Management menjadi standar resmi ISO yang berdampak

pada diperlukannya revisi dan pemutakhiran setiap tiga hingga lima tahun sekali. Pada bulan April 2007, ISO memasukkan framework ini ke dalam ISO 2700x series, Information Security Management System sebagai ISO 27002. Standar tersebut dapat digolongkan dalam best practice termutakhir dalam lingkup sistem manajemen keamanan informasi ((ITGI, 2006).

perusahaan/organisasi dalam beberapan langkah. Hal ini diarahkan untuk memberikan para pemegang kebijakan di organisasi dapat melakukan pengawasan internal dalam pelaksanaan tugas kepada para eksekutif, mencapai laba yang menguntungkan serta mengelola resiko-resiko yang timbul. Internal Control – Integrated Framework yang disusun oleh COSO diterbitkan pertama kali pada tahun 1992 dan masih diperbarui hingga saat ini. Hingga saat ini COSO maupun organisasi lainnya tidak melakukan/menerbitkan sertifikasi keahlian/profesional bagi framework ini (ITGI, 2006).

Lingkup kriteria informasi yang sering menjadi perhatian dalam Internal Control – Integrated Framework COSO adalah:

o Effectiveness

Jika dilihat dari lingkup kriteria informasi di atas maka dapat dilihat bahwa komponen-komponen yang menjadi perhatian dalam Internal Control – Integrated Framework COSO identik dengan COBIT. Sedangkan fokus terhadap pengelolaan sumber daya teknologi informasi pun dalam Internal Control – Integrated Framework COSO identik dengan COBIT.

Tabel 1 menunjukkan bahwa ITIL sangat fokus kepada proses desain dan implementasi TI, serta pelayanan pelanggan (customer service), hal ini diperlihatkan bahwa hampir seluruh proses pada domain AI dan DS COBIT dilakukan.

Tabel 1 Matriks Proses COBIT vs Standar ITIL Proses dan Domain COBIT

1 2 3 4 5 6 7 8 9 10 11 12 13

- Not or rarely addressed

Sebagian proses PO dilakukan, ini menunjukkan bahwa ITIL tidak terlalu fokus pada proses penyelarasan strategi perusahaan dengan pengelolaan TI. Proses pada domain M sama sekali tidak dilakukan oleh ITIL, hal ini menunjukkan ITIL tidak melakukan pengawasan yang akan memastikan kesesuaian pengelolaan TI dengan keadaan perusahaan di masa yang akan datang.

Tabel 2 menunjukkan bahwa ISO/IEC 17799 melakukan sebagian proses-proses pada seluruh domain COBIT.

Tabel 2 Matriks Proses COBIT vs Standar ISO/IEC 17799 Proses dan Domain COBIT

1 2 3 4 5 6 7 8 9 10 11 12 13

- Not or rarely addressed

(COBIT Mapping, Overview of International IT Guidance 2nd, 2006)

Hal ini menunjukkan ISO/IEC 17799 mempunyai spektrum yang luas dalam hal pengelolaan TI sebagaimana halnya COBIT, namun ISO/IEC 17799 tidak sedalam COBIT dalam hal detail proses-proses yang dilakukan dalam domain-domain tersebut.

Tabel 3 menunjukkan bahwa COSO melakukan sebagian proses di domain PO, AI, dan DS, namun tidak satupun proses pada domain M dilakukan. Hal ini menunjukkan bahwa COSO fokus kepada proses penyelarasan TI dengan strategi perusahaan, dan sangat fokus dalam hal desain dan implementasi TI.

Tabel 3 Matriks Proses COBIT vs Standar COSO Proses dan Domain COBIT

1 2 3 4 5 6 7 8 9 10 11 12 13

- Not or rarely addressed

Tabel 4 memperlihatkan bahwa model-model standar selain COBIT tidak mempunyai range spektrum yang seluas COBIT. Model-model tersebut hanya melakukan sebagian dari proses-proses pengelolaan yang ada di dalam COBIT

Tabel 4 Matriks Domain COBIT vs ITIL, ISO/IEC 17799, dan COSO

Standar Domain COBIT

PO AI DS M

ITIL ○ + + -

ISO/IEC 17799 ○ + + ○

COSO + + ○ -

+ Frequently addressed ○ Moderately addressed - Not or rarely addressed

(COBIT Mapping, Overview of International IT Guidance 2nd, 2006)

2.3 IT Governance

Bagi banyak perusahaan, teknologi informasi adalah pendukung utama yang paling berharga mereka, namun sangat sedikit yang menyadari dan memahami hal ini. Perusahaan yang sukses menyadari manfaat dari teknologi informasi dan akan menggunakannya agar mereka mendapatkan nilai. Kebutuhan kepastian tentang nilai TI, manajemen risiko terkait TI dan persyaratan peningkatan kontrol atas informasi sekarang dipahami sebagai elemen kunci dari tata kelola perusahaan. Nilai, resiko dan kontrol merupakan inti dari tata kelola IT (IT Governance).

Untuk mencapai keberhasilan, manajemen harus mendefinisikan sebuah strategi dan menyediakan tata kelola perusahaan yang efektif. Strategi didefinisikan sebagai “sebuah penyesuaian perilaku atau struktur dengan rencana kerja yang rumit dan sistematis”. Tata kelola perusahaan dapat diartikan sebagai “perilaku etis para eksekutif perusahaan terhadap pemegang saham dan para pemangku kepentingan untuk memaksimalkan pengembalian investasi keuangan”. (Cannon et al. 2006)

governance. IT Governance memadukan best practices dari proses perencanaan, pengelolaan, penerapan, pelaksanaan, dan pendukung serta pengawasan kinerja TI, untuk memastikan informasi dan teknologi yang terkait lainnya benar-benar menjadi pendukung bagi pencapaian sasaran perusahaan (Gondodiyoto 2007).

Tata kelola TI adalah tanggung jawab dari eksekutif dan Board of Director, yang terdiri dari kepemimpinan, struktur organisasi dan proses – proses yang memastikan bahwa IT di sebuah perusahaan menopang dan memperluas strategi dan tujuan organisasi.Tata kelola IT mengintegrasikan best practices untuk memastikan bahwa IT sebuah perusahaan mendukung kepada tujuan bisnis. Tata kelola TI memungkinkan perusahaan untuk mengambil keuntungan penuh dari informasi yang dimilikinya, sehingga memaksimalkan keuntungan, memanfaatkan peluang dan mendapatkan keuntungan kompetitif. (ITGI 2007)

Lemahnya sistem informasi (SI) tidak memungkinkan terjadinya deteksi dini (warning sign) atas kecurangan kecil yang mulanya dilakukan secara coba-coba. Kecurangan kecil meningkat menjadi kecurangan besar karena pelaku mempunyai kesempatan dan mengetahui kelemahan sistem pengendalian intern yang ada dalam organisasi,disamping faktor keserakahan.

Menurut Fox dan Zonneveld (2003), membangun kontrol internal yang kuat dalam TI dapat membantu organisasi untuk meningkatkan pemahaman tentang TI di kalangan eksekutif, membuat keputusan bisnis yang lebih baik dalam kualitas yang lebih tinggi dan informasi lebih tepat waktu, menyelaraskan berbagai inisiatif proyek dengan kebutuhan bisnis, mencegah hilangnya sumber daya dan kemungkinan pelanggaran sistem. Kontrol internal dalam IT juga dapat membantu organisasi untuk meningkatkan pemahaman tentang TI mengenai berkontribusi pada kepatuhan persyaratan peraturan lainnya, seperti untuk privasi, mendapatkan keuntungan kompetitif melalui operasi yang lebih efisien dan efektif, mengoptimalkan operasi dengan pendekatan terpadu untuk integritas keamanan, ketersediaan, dan pengolahan, meningkatkan kompetensi manajemen risiko dan prioritas inisiatif.

IT saja, namun juga terutama untuk mereka pengambil keputusan yang bertanggung jawab dalam penentuan investasi dan pengelolaan resiko perusahaan (Gondodiyoto 2007).

Weill dan Ross (2004) mendefinisikan IT governance sebagai aktifitas menetapkan hak pengambilan keputusan dan kerangka kerja yang dapat dipertanggungjawabkan (accountability framework) untuk mendorong perilaku pengunaan TI yang diharapkan.

Dalam hal ini dapat disimpulkan dalam tatakelola yang baik, peranan IT Governance (tatakelola TI) merupakan hal yang sangat penting, dalam konteks organisasi bisnis yang berkembang kebutuhan akan TI bukan merupakan barang yang langka.

2.4 COBIT Framework

COBIT (Control Objectives for Information and Related Technology) merupakan sebuah model framework tata kelola yang representatif dan menyeluruh yang merupakan salah satu standar dunia dalam pengelolaan IT. COBIT mencakup kepada masalah perencanaan, implementasi, operasional dan pengawasan terhadap seluruh proses TI yang dikembangkan oleh IT Governance Institute (ITGI) yang berbasis di Amerika Serikat. .

COBIT dapat digunakan sebagai tools yang digunakan untuk mengefektifkan implementasi IT Governance, yakni sebagai management guideline dengan menerapkan seluruh domain yang terdapat dalam COBIT.

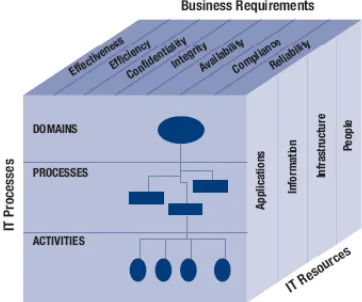

Prinsip dasar framework secara ringkas adalah: IT resources dikelola oleh IT processes untuk mencapai IT goals yang menjawab persyaratan bisnis. Di dalam kerangka kerja COBIT terdapat tujuh persyaratan atau kriteria informasi bisnis, yaitu: effectiveness, efficiency, confidentiality, integrity, availability, compliance, dan reliability. COBIT kemudian menjelaskan bahwa sumber daya IT yang harus disediakan untuk memberikan kebutuhan bisnis oleh proses bisnis, yaitu: applications, information, infrastructure dan people seperti tampak dalam Gambar 2.

COBIT mendefinisikan aktivitas individual di dalam lingkungan IT ke dalam 34 proses dan kemudian mengelompokkan proses tersebut menjadi empat domain seperti tampak dalam Gambar 3. Keempat domain tersebut adalah: Planning and Organization (10 proses), Acquisition and Implementation (7 proses), Delivery and Support (13 proses), dan Monitoring and Evaluation (4 proses).

Framework COBIT disusun dengan karakteristik berfokus pada bisnis (business-focused), berorientasi pada proses (process-oriented), berbasis pada pengendalian (controls-based) dan terarah kepada pengukuran (measurement-driven). Model Kematangan (Maturity Models) adalah alat bantu yang dapat

digunakan untuk melakukan benchmarking dan self-assessment oleh manajemen TI untuk menilai kematangan proses TI.

Dengan Model Kematangan, manajemen bisa mengidentifikasi: 1. Kinerja aktual dari perusahaan – di mana posisi perusahaan saat ini. 2. Status industri saat ini – perbandingan.

3. Target perbaikan bagi perusahaan – ke mana perusahaan ingin dibawa. 4. Jalur pertumbuhan yang diperlukan antara “as-is” dan “to-be”.

Secara umum, tingkat kematangan proses TI dibagi menjadi enam tingkat, mulai dari tingkat kematangan 0 sampai dengan tingkat kematangan 5 (Tabel 5).

Selain keenam tingkat tersebut, Tingkat Kedewasaan disusun oleh atribut-atribut sebagai berikut:

4. Skills and Expertise (SE)

5. Responsibility and Accountability (RA) 6. Goal Setting and Measurement (GSM)

Gambar 3 Domain dalam COBIT (ITGI 2007)

Tabel 5 Tingkat Kedewasaan Umum dalam COBIT

Level Kriteria Kedewasaan

0 Non Existent Perusahaan bahkan tidak mengetahui bahwa terdapat permasalahan yang harus diatasi.

1 Initial / Ad Hoc

Tidak terdapat proses standar, namun menggunakan pendekatan ad hoc yang cenderung diperlakukan secara individu atau per kasus.

2 Repeatable but Intituitive

Proses dikembangkan ke dalam tahapan dimana prosedur yang serupa diikuti oleh pihak-pihak yang berbeda untuk pekerjaan yang sama.

3 Defined Prosedur distandarisasi dan didokumentasikan kemudian dikomunikasikan melalui pelatihan.

4 Managed and Measurable

Manajemen mengawasi dan mengukur kepatutan terhadap prosedur dan mengambil tindakan jika proses tidak dapat dikerjakan secara efektif.

5 Optimised Proses telah dipilih ke dalam tingkat praktek yang baik, berdasarkan hasil dari perbaikan berkelanjutan dan permodelan kedewasaan dengan perusahaan lain.

Sumber: ITGI (2007)

2.4.1. Plan and Organize

Domain ini melingkupi area strategi, taktik dan memberikan perhatian dalam mengidentifikasi bagaiamana IT dapat memberikan kontribusi terbaik kepada tujuan bisnis. Realisasi dari strategi harus direncanakan, dikomunikasikan dan di atur dalam perspektif yang berbeda. Domain ini memiliki pertanyaan dalam perspektif manajemen yaitu :

b. Apakah pencapaian perusahaan sudah optimal dengan menggunakan sumberdaya yang ada ?

c. Apakah semua karyawan di dalam perusahaan sudah memahami tujuan dari IT ?

d. Apakah resiko IT sudah dipahami dan dikelola ?

e. Apakah kualitas dari sistem IT sesuai dengan kebutuhan bisnis ?

2.4.2. Acquire and Implement

Untuk mewujudkan strategi IT, solusi IT harus diidentifikasi, dibangun atau dimiliki sebaik mungkin, untuk diimplementasikan dan diintegrasikan dalam proses bisnis. Selain itu, perubahan dan pemeliharaan sistem yang telah ada dan digunakan, merupakan hal yang diperhatikan di dalam domain ini. Domain ini memiliki pertanyaan dalam perspektif manajemen yaitu :

a. Apakah proyek memberikan solusi yang memenuhi kebutuhan bisnis? b. Apakah proyek baru dapat diselesaikan tepat waktu sesuai budget ? c. Apakah sistem baru dapat bekerja sempurna setelah

diimplementasikan ?

d. Apakah perubahan dapat dilakukan tanpa mengganggu operasional bisnis yang sudah berjalan ?

2.4.3. Deliver and Support

Domain ini memiliki topik mengenai layanan yang diberikan dibandingkan merujuk kepada layanan yang diminta, termasuk pengaturan security, layanan support untuk pengguna, pemantauan internal control, dan pengelolaan data termasuk fasilitas operasional. Biasanya domain ini membahas mengenai pertanyaan manajemen :

a. Apakah layanan IT yang diberikan selaras dengan prioritas bisnis ? b. Apakah biaya IT sudah optimal ?

c. Apakah para pekerja mampu untuk menggunakan sistem IT secara produktif dan aman ?

2.4.4. Monitor and Evaluate

Domain ini memiliki topik mengenai perlunya proses IT untuk dinilai kualitasnya dan sesuai dengan persyaratan yang dikontrol secara berkala dari waktu ke waktu. Selain itu dinilai pula kualitas kinerja manajemen, pemantauan dari internal control serta kepatuhan terhadap peraturan dan tata kelola. Biasanya domain ini membahas mengenai pertanyaan manajemen : a. Apakah kinerja IT dapat diukur untuk mendeteksi masalah sebelum

terlambat ?

b. Apakah manajemen telah memastikan bahwa pengawasan internal efektif dan efisien

c. Dapatkah kinerja IT dihubungkan dengan dengan tujuan bisnis ? d. Apakah keamanan, integritas dan ketersediaan sudah pada tempatnya ?

2.5 Domain dari Delivery and Support

2.5.1. DS1 – Define and Manage Service Levels

Komunikasi yang efektif antara manajemen TI dan bisnis pelanggan mengenai layanan yang diminta diaktifkan oleh agreement IT mengenai layanan IT dan service level yang telah didokumentasikan. Proses ini juga termasuk pemonitoran dan laporan secara berkala kepada pemegang saham untuk pencapaian service level Proses ini memungkinkan keselarasan antara layanan TI dan persyaratan bisnis yang terkait.

2.5.2. DS2 – Manage Third-Party Services

2.5.3. DS3 – Manage Performance and Capacity

Kebutuhan untuk mengelola kinerja dan kapasitas dari sumberdaya IT membutuhkan sebuah proses yang secara berkala meninjau kinerja dan kapasitas dari sumberdaya IT. Proses ini termasuk peramalan akan kebutuhan beban kerja, penyimpanan dan persyaratan kondisi kontingensi. Proses ini menyediakan kepastian bahwa sumberdaya informasi yang mendukung permintaan bisnis tersedia secara terus menerus.

2.5.4. DS4 – Ensure Continuous Services

Menyediakan layanan IT yang berkesinambungan membutuhkan pengembangan, pemeliharaan, dan pengujian rencana kontinuitas IT, pemanfaatan cadangan penyimpanan offsite, dan menyediakan pelatihan rencana berkesinambungan secara berkala. Layanan yang berkelanjutan yang efektif meminimalkan kemungkinan dan efek samping dari gangguan layanan IT berskala besar dalam fungsi dan proses yang utama dari bisnis.

2.5.5. DS5 – Ensure Systems Security

Kebutuhan untuk memelihara integritas dari informasi dan melindungi asset IT membutuhkan sebuah proses pengelolaan security. Proses ini termasuk di dalamnya membuat dan memelihara peraturan mengenai IT security, tanggungjawab, kebijakan, standarisasi dan prosedur. Manajemen security juga termasuk di dalamnya pemantauan security dan uji security secara berkala dan melakukan perbaikan atas kelemahan security. Manajemen security yang efektif akan melindungi semua asset IT dan meminimalkan dampak kepada bisnis karena disebabkan kerentanan dan insiden yang terjadi.

2.5.6. DS7 – Educate and Train Users

untuk setiap kelompok pengguna layanan IT. Selain untuk mengidentifikasi kebutuhan, didalam proses ini juga termasuk mendefinisikan dan mengeksekusi strategi training yang efektif dan dapat diukur hasilnya. Sebuah program training yang efektif akan meningkatkan penggunaan teknologi yang efektif dengan mengurangi kesalahan penggunaan oleh pengguna layanan IT, meningkatkan produktifitas dan kepatuhan terhadap key control seperti langkah-langkah keamanan dalam penggunaan layanan IT.

2.5.7. DS8 – Manage Service Desk and Incidents

Respon yang tepat waktu dan efektif terhadap pertanyaan dan masalah yang dihadapi oleh pengguna layanan IT memerlukan sebuah service desk dan manajemen insiden yang di desain dan dilaksanakan dengan baik. Termasuk di dalamnya pengaturan fungsi service desk seperti pendaftaran komplain, eskalasi, analisa kecenderungan dan akar permasalahan dan pemecahannya. Bisnis diuntungkan juga dengan peningkatan produktivitas melalui respon yang cepat terhadap permasalahan di pengguna layanan IT.

2.5.8. DS10 – Manage Problems

Pengelolaan problem yang efektif membutuhkan identifikasi dan klasifikasi dari permasalahannya, analisa penyebab dan penyelesaian dari masalah. Pengelolaan masalah juga termasuk formulasi dan rekomendasi untuk pernyempurnaan, pemeliharaan dari pencatatan masalah, dan review status tindakan perbaikan. Proses pengelolaan permasalahan yang efektif akan memaksimalkan ketersediaan sistem, penyempurnaan service level, penghematan biaya dan peningkatan kenyamanan dan kepuasan pengguna layanan IT.

2.5.9. DS11 – Manage Data

prosedur yang efektif untuk mengelola media library, backup dan pemulihan/pengembalian data serta penghancuran media yang tepat. Manajemen data yang efektif membantu untuk menjamin kualitas, ketepatan waktu dan ketersediaan data bisnis.

2.5.10.DS12 – Manage the Physical Environment

Perlindungan terhadap peralatan komputer dan personel memerlukan fasilitas fisik yang didesain dan dikelola dengan baik. Proses dari pengelolaan fisik lingkungan termasuk mendefinisikan persyaratan fisik site, memilih fasilitas yang sesuai dan mendisain proses yang efektif untuk pemantauan faktor lingkungan dan pengelolaan akses fisik. Pengelolaan yang efektif dari fisik lingkungan akan mengurangi gangguan terhadap bisnis dari kerusakan komputer maupun personel.

2.5.11.DS13 – Manage Operations

Pemrosesan data yang lengkap dan akurat memerlukan prosedur pengelolaan pemrosesan data yang efektif dan pemeliharaan perangkat keras yang teratur. Proses ini termasuk di dalamnya pendefinisian kebijakan dan prosedur pengoperasian untuk pengelolaan pemrosesan yang sudah dijadwalkan yang efektif, perlindungan output yang sensitif, pemantauan kinerja infrastruktur dan memastikan pemeliharaan perangkat keras secara preventif. Pengelolaan operasi yang efektif membantu pemeliharaan integritas data dan mengurangi keterlambatan bisnis dan biaya operasional IT.

2.6 Control Objective dari Domain Delivery and Support 2.6.1. DS1 – Define and Manage Service Levels

2.6.1.1. DS1.1 - Service Level Management Framework (Kerangka Service level Management)

Merupakan sebuah kerangka kerja yang memberikan proses

formal dari sebuah manajeman layanan (service level

management) antara pelanggan dengan provider layanan.

berkesinambungan serta sejajar antara kepentingan bisnis

dengan prioritas, serta memfasilitasi pemahaman umum

(common understanding) antara pelanggan dengan provider.

Kerangka kerja ini juga harus mencakup proses pembuatan

keperluan layanan (service requirement), definisi servis,

Service Level Agreement (SLA), Operational Level

Agreement (OLA) dan sumber pendanaan.

Perangkat-perangkat tersebut harus tersusun rapi dalam sebuah katalog

pelayanan. Kerangka kerja harus menjelaskan mengenai

struktur organisasi dalam service level management beserta

peranannya masing-masing, tujuan dan tanggung jawab, baik

internal maupun eksternal antara pelanggan dengan provider.

2.6.1.2. DS1.2 – Definition of Services

Definisi dasar dari servis IT dalam karakteristik servis dan

keperluan bisnis. Hal tersebut harus dipastikan terorganisir

dan tersimpan secara sentral lewat implementasi katalog

servis dengan pendekatan portofolio.

2.6.1.3. DS1.3 – Service Level Agreement

Service Level Agreement untuk semua pelayanan IT, ditetapkan dan disepakati berdasarkan kebutuhan pelanggan

dan kemampuan IT. Hal ini harus meliputi komitmen

pelanggan; kebutuhan pendukung layanan; ukuran kualitatif

dan kuantitatif untuk mengukur service signed off on oleh

para stakeholder; pendanaan dan aturan komersial, jika dapat

diterapkan; serta peranan dan tanggungjawab, termasuk

oversight dari SLA. Item-item lain yang harus

dipertimbangkan meliputi availabilitas, reliabilitas (masuk

akal), performa, kapasitas, kekuatan pendukung, perencanaan

yang kontinu, keamanan dan kendala permintaan ( demand

2.6.1.4. DS1.4 – Operating Level Agreements

Menentukan Operating Level Agreements yang menjelaskan

bagaimana servis yang secara teknis akan mendukung SLA

secara optimal. OLA harus merinci proses teknis secara

bermakna pada provider, dan dapat mendukung beberapa

SLA

2.6.1.5. Monitoring and Reporting of Service Level Agreements

Secara kontinu mengawasi kriteria tertentu dari performa

service level (service level performa). Pelaporan hasil harus

dilakukan dalam format yang dapat dimengerti oleh

stakeholder. Statistik pemonitoran harus dianalisa dan

ditindaklanjuti segera untuk mengidentifikasi tren positif dan

negatif, baik dalam servis individu maupun secara

keseluruhan.

2.6.1.6. Review of Service Level Agreements and Contracts

Secara teratur mengulas SLA dan underpinning contracts

(UC) dengan provider internal dan external untuk

memastikan keefektifan serta selalu diperbarui sesuai

kebutuhan.

2.6.2. DS2 – Manage Third Party Services

2.6.2.1. DS2.1 – Identification of All Supplier Relationship

a.Mengidentifikasi semua layanan supplier dan

mengkategorikan mereka menurut jenis supplier,

signifkansi dan kritis.

b. Menjaga dokumentasi formal dari hubungan teknis dan

organisasi yang meliputi peranan serta tanggungjawab,

tujuan, pemberian layanan yang diharapkan (expected

deliverables), dan credentials of representatives dari

2.6.2.2. DS2.2 – Supplier Relationship Management

Memformalkan proses manajemen hubungan supplier untuk

tiap-tiap supplier. Pemilik hubungan harus mewakili isu

mengenai pelanggan dan supplier, dan memastikan bahwa

kualitas hubungan tersebut berdasarkan pada kepercayaan

dan transparansi (misalnya melalui SLA).

2.6.2.3. DS2.3 – Supplier Risk Management

Mengidentifikasi dan mengurangi resiko yang berkaitan

dengan kemampuan supplier untuk menjalankan servis

efektif dengan cara yang aman dan efisien secara terus

menerus. Memastikan bahwa kontrak-kontrak yang ada

sesuai dengan standar bisnis universal, ditinjau dari hukum

dan peraturan yang berlaku

Manajemen resiko juga harus mempertimbangkan lebih

lanjut mengenai. Non-disclosure agreements (NDAs), surat

wasiat (escrow contracts), kelangsungan supplier di masa

depan, kesesuaian dengan kebutuhan keamanan, supplier

alternatif, sanksi dan penghargaan.

2.6.2.4. DS2.4 – Supplier Performance Monitoring

Membangun sebuah proses untuk mengawasi pemberian

pelayanan untuk memastikan bahwa supplier memperoleh

kebutuhan bisnis serta selalu mematuhi kesepakatan kontrak

dan SLA, dan bahwa performa supplier kompetitif dengan

supplier lain serta kondisi pasar.

2.6.3. DS3 – Manage Performance and Capacity

2.6.3.1. DS3.1 – Performance and Capacity Planning

Menyusun perencanaan proses untuk mengulas performa dan

kapasitas dari sumber IT untk memastikan bahwa kapasitas

kerja yang sudah disepakati dan ditentukan oleh SLA.

Perencanaan kapasitas dan performa harus meliputi teknik

model yang tepat untuk menghasilkan bentuk performa saat

ini dan di masa datang, kapasitas dan throughput dari

sumber-sumber IT.

2.6.3.2. DS3.2 – Current Performance and Capacity

Menilai performa dan kapasitas yang sedang berjalan dari

sumber IT untuk menentukan apakah kapasitas dan performa

yang ada sudah layak dan sesuai dengan tingkat pelayanan

yang disepakati.

2.6.3.3. DS3.3 – Future Performance and Capacity

Memperkirakan performa dan kapasitas dari sumber IT

dengan interval yang teratur untuk meminimalisir resiko

gangguan layanan akibat kapasitas yang tidak memadai atau

penurunan performa, dan mengidentifikasi kelebihan

kapasitas untuk mencari kemungkinan penarikan kembali.

Mengidentifikasi tren beban kerja dan menentukan

kemungkinan yang akan dijadikan perencanaan performa dan

kapasitas.

2.6.3.4. DS3.4 – Resources Availability

Menyediakan kapasitas dan performa yang diperlukan,

mempertimbangkan aspek-aspek seperti beban kerja normal,

contingencies, kebutuhan penyimpanan dan siklus sumber IT.

Ketentuan-ketentuan seperti memprioritaskan pekerjaan,

mekanisme toleransi kesalahan dan alokasi sumber harus

dibuat. Manajemen harus memastikan bahwa rencana

kontinyensi megarah pada ketersediaan, kapasitas dan

2.6.3.5. DS3.5 – Monitoring and Reporting

Pengawasan performa dan kapasitas sumber IT secara

berkesinambungan. Data yang dikumpulkan harus mencakup

dua tujuan :

• Untuk menjaga performa IT yang sedang berjalan dan

mengarahkan isu seperti ketahanan, kontinyensi, beban

kerja yang sedang berjalan dan sudah diarahkan,

rencana penyimpanan, dan sumber akuisisi.

• Untuk melaporkan ketersediaan layanan yang diberikan,

seperti yang diminta oleh SLA. Bersama dengan semua

laporan pengecualian dengan rekomendasi untuk

koreksi.

2.6.4. DS4 – Ensure Continuous Service

2.6.4.1. DS4.1 – IT Continuity Framework (Kerangka Kerja IT Jangka Panjang)

Melakukan pengembangan kerangka untuk keberlanjutan IT untuk mendukung keberlanjutan manajemen enterprisewide business menggunakan sebuah proses yang konsisten.

Objektifitas dari kerangka kerja harus bisa membantu

menentukan ketahanan infrastruktur yang diperlukan, dan

untuk mengendalikan perkembangan dari pemulihan

kerusakan dan rencana kontinjensi IT. Kerangka kerja harus

mengarahkan struktur organisasi untuk kelanjutan

manajemen, melindungi peran, tujuan dan tanggung jawab

dari provider layanan internal dan eksternal, manajemen dan

pelanggan mereka, serta proses perencanaan yang membuat

peraturan dan struktur kedalam dokumen, menguji dan

melaksanakan pemulihan (recovery) kerusakan serta rencana

kontinjensi IT. Rencana tersebut juga harus mengarahkan

item-item seperti identifikasi dari sumber-sumber yang

pelaporan ketersediaan sumber sumber penting, proses

alternatif, dan prinsip-prinsip backup dan recovery

(pemulihan).

2.6.4.2. DS4.2 – IT Continuity Plans

Mengembangkan rencana IT secara kontinu berdasarkan

kerangka kerja dan dirancang untuk mengurangi dampak

gangguan besar pada fungsi kunci bisnis serta proses.

Rencana tersebut harus berdasarkan pada pemahaman

terhadap resiko dari dampak bisnis potensial dan

mengarahkan kebutuhan pada ketahanan, proses alternatif

dan kemampuan pemulihan dari semua layanan IT yang

penting. Rencana rencana tersebut juga harus meliputi

penggunaan panduan, peranan dan tanggungjawab, prosedur,

proses komunikasi dan tes.

2.6.4.3. DS4.3 – Critical IT Resources

Memusatkan perhatian pada item-item yang dispesifikasikan

sebagai item paling penting dalam rencana kesinambungan

IT untuk membangun ketahanan dan menetapkan prioritas

dalam pemulihan situasi. Hindari gangguan dalam pemulihan

item-item yang tidak terlalu penting dan memastikan respon

serta pemulihan sejalan dengan prioritas kebutuhan dalam

bisnis, sambil memastikan biaya tetap dapat diterima, dan

sesuai dengan peraturan dan kontrak serta

mempertimbangkan ketahanan, respon dan pemulihan untuk

tingkatan yang berbeda-beda, misalnya 1-4 jam, 4-24 jam,

lebih dari 24 jam, dan periode-periode penting dalam

2.6.4.4. DS4.4 – Maintenance of The IT Continuity Plan

Mendorong manajemen IT untuk menetapkan dan

melaksanakan perubahan prosedur kontrol, untuk

memastikan bahwa rencana IT yang berkelanjutan tetap up to

date dan secara terus menerus merefleksikan keperluan bisnis

yang sebenarnya dan mengkomunikasikan perubahan

prosedur dan tanggung jawab secara jelas dan berkala.

2.6.4.5. DS4.5 – Testing of The IT Continuity Plan

Menguji rencana IT secara teratur untuk memastikan bahwa

sistem IT dapat dipulihkan secara efektif, kekurangan/

kritikan diarahkan dan rencana tetap relevan. Hal ini

memerlukan persiapan yang lebih hati-hati, dokumentasi,

pelaporan hasil tes, dan berdasarkan pada hasil, implementasi

dari pelaksanaan rencana. Mempertimbangkan jangkauan uji

pemulihan dari aplikasi tunggal untuk mengintegrasikan

skenario test hingga end-to-end testing dan uji vendor yang

terintegrasi.

2.6.4.6. DS4.6 – IT Continuity Plan Training

Memberikan pelatihan teratur kepada semua pihak terkait,

mengenai prosedur, peranan dan tanggung jawab jika terjadi

insiden, kerusakan atau bencana. Verifikasi dan menambah

pelatihan berdasarkan hasil dari uji kontinjensi.

2.6.4.7. DS4.7 –Distribution of The IT Continuity Plan

Terdapat sebuah strategi distribusi yang telah ditentukan dan

diatur untuk memastikan bahwa rencana-rencana yang ada

layak dan terdistribusi secara aman, serta tersedia secara

sesuai kapan dan di mana pun diperlukan oleh pihak-pihak

yang berkepentingan. Perhatian harus diberikan agar rencana

2.6.4.8. DS4.8 – IT Services Recovery and Resumption

Melakukan penyusunan rencana tindakan yang akan diambil

selama layanan IT dipulihkan sampai dilaksanakan kembali.

Ini dapat meliputi aktivasi backup sites, insisiasi proses

alternatif, komunikasi pelanggan dan stakeholder, serta

melaksanakan kembali prosedur. Memastikan bahwa bisnis

dapat memahami waktu yang diperlukan untuk pemulihan IT,

dan perangkat teknologi yang diperlukan untuk mendukung

pemulihan bisnis dan keperluan untuk memulai kembali.

2.6.4.9. DS4.9 – Offsite Backup Storage (Tempat Penyimpanan Cadangan)

a.Menyimpan offsite dari semua backup media yang penting,

dokumentasi dan sumber IT lain yang diperlukan untuk

pemulihan IT dan rencana bisnis yang berkelanjutan.

b. Menentukan isi dari penyimpanan backup, dengan

kolaborasi antara pemilik proses bisnis dan personel IT.

Manajemen fasilitas penyimpanan offsite harus merespon

kebijakan klasifikasi data dan the enterprise’s media

storage practices. Manajemen IT harus memastikan

bahwa pengaturan offsite dinilai secara periodic,

setidaknya tiap tahun, dalam hal isi, perlindungan

terhadap lingkungan dan keamanan.

c.Memastikan kesesuaian antara hardware dan software

untuk menyimpan data, dan secara periodik menguji dan

memperbaharui (refresh) data.

2.6.4.10.DS4.10 – Post-Resumption Review

Menjelaskan apakah manajemen IT telah membuat prosedur

untuk menilai apakah rencana untuk melanjutkan kembali

fungsi IT setelah bencana sudah memadai, serta

2.6.5. DS5 – Ensure Systems Security

2.6.5.1. DS5.1 – Management of IT Security

Mengatur keamanan IT dan menempatkannya di posisi yang cukup tinggi dalam organisasi, sehingga pelaksananaan manajemen keamanan ini sejalan dengan kepentingan bisnis.

2.6.5.2. DS5.2 –IT Security Plan

Menerjemahkan bisnis, resiko dan pemenuhan kepentingan

kedalam rencana keamanan IT secara keseluruhan,

mempertimbangkan infrastruktur IT dan kultur keamanan.

Memastikan bahwa rencana diimplementasikan ke dalam

kebijakan keamanan dan prosedur bersama dengan

penyediaan perlengkapan layanan, personil, hardware dan

software secara tepat. Mengkomunikasikan kebijakan

keamanan dan prosedur kepada stakeholder dan user.

2.6.5.3. DS5.3 – Identity Management

a.Memastikan bahwa semua user (internal, external dan

sementara) dan aktivitasnya dalam sistem IT (aplikasi

bisnis, lingkungan IT, sistem operasi, perkembangan dan

pemeliharaan) dapat diidentifikasi. Menampilkan

identitas user lewat mekanisme pembuktian.

b. Mengkonfirmasi bahwa hak user untuk mengakses sistem

dan data sejalan dengan keperluan bisnis yang telah

ditentukan dan didokumentasikan, dan pekerjaan tersebut

tercantum dalam identitas user.

c.Memastikan bahwa hak user diatur oleh manajeman,

diterima oleh pemilik sistem, dan diterapkan oleh orang

yang bertanggung jawab terhadap keamanan.

d. Menjaga identitas user dan hak akses di tempat

e.Menerapkan teknik efektif biaya dan langkah langkah

procedural, dan menjaga agar tetap diperlukan

identifikasi user, menerapkan otentifikasi, dan

menegakkan hak akses.

2.6.5.4. DS5.4 – User Account Management

Permintaan alamat, membuat, mengeluarkan, penangguhan,

modifikasi dan penutupan akun user dan haknya dapat

dilakukan dengan perangkat manajemen akun user. Meliputi

sebuah prosedur penguraian data yang bisa diterima atau

pemilik sistem yang memberi hak akses. Prosedur tersebut

harus diaplikasikan pada semua user, baik administrator

maupun user internal dan eksernal, pada kondisi normal

mapun darurat. Hak dan obligasi yang berkaitan dengan

akses ke sistem perusahaan serta informasi, harus diatur

dalam kontrak untuk semua jenis pengguna. Melakukan

ulasan manajemen secara teratur untuk semua akun dan

hak-hak terkait.

2.6.5.5. DS5.5 – Security Testing, Surveillance and Monitoring

Menguji dan mengawasai pelaksanaan keamanan IT secara

proaktif. Keamanan IT harus di akreditasi ulang secara

berkala untuk memastikan bahwa informasi perusahaan tetap

terjaga. Fungsi pendataan dan pengawasan dapat menjadi

cara pencegahan awal dan/atau deteksi dan pelaporan bila

terjadi aktifitas yang tidak biasa yang mungkin ditemukan.

2.6.5.6. DS5.6 – Security Incident Definition

Secara jelas mendefinisikan dan mengkomunikasikan

karakteristik dari hal-hal yang potensial menimbulkan insiden

ditindaklanjuti berdasarkan manajemen proses insiden dan

masalah.

2.6.5.7. DS5.7 – Protection of Security Technology

Membuat teknologi yang berkaitan dengan keamanan tahan

terhadap ganguan, dan tidak membocorkan dokumentasi

keamanan jika tidak diperlukan.

2.6.5.8. DS5.8 – Cryptographic Key Management

Menetapkan kebijakan dan prosedur pada tempatnya untuk

mengatur kelompok, merubah, membatalkan, kerusakan,

distribusi, sertifikasi, penyimpanan, memasukkan dan

mengarsipkan Cryptographic Key untuk memastikan

perlindungan kunci terhadap modifikasi dan kebocoran oleh

pihak yang tidak berwenang.

2.6.5.9. DS5.9 – Malicious Software Prevention, Detection and Correction

Meletakkan tindakan preventif, detektif dan korektif pada

tempatnya (terutama pola kemanan yang up to date dan

kontrol virus) dalam organisasi, untuk melindungi sistem

informasi dan teknologi dari malware (misal virus, worms,

spyware, spam)

2.6.5.10.DS5.10 – Network Security

Menggunakan teknik keamanan dan prosedur keamanan yang

terkait (misal firewalls, aplikasi sekuriti, segmentasi jaringan

deteksi gangguan) untuk memberi akses dan mengkontrol

aliran informasi dari dan ke jaringan.

2.6.5.11.DS5.11 – Exchange of SensitiveData

Pertukaran transaksi data positif hanya melalui jalur atau