IMPLEMENTASI FINGERPRINT RECOGNITION PADA KEAMANAN FOLDER

SKRIPSI

DIAN RAHMAD DERMAWAN 101402069

PROGRAM STUDI S1 TEKNOLOGI INFORMASI

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

IMPLEMENTASI FINGERPRINT RECOGNITION PADA KEAMANAN FOLDER

SKRIPSI

Diajukan untuk melengkapi tugas dan memenuhi syarat memperoleh ijazah Sarjana Teknologi Informasi

DIAN RAHMAD DERMAWAN 101402069

PROGRAM STUDI S1 TEKNOLOGI INFORMASI

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

PERSETUJUAN

Judul : IMPLEMENTASI FINGERPRINT RECOGNITION

PADA KEAMANAN FOLDER

Kategori : SKRIPSI

Nama : DIAN RAHMAD DERMAWAN

Nomor Induk Mahasiswa : 101402069

Program Studi : SARJANA (S1) TEKNOLOGI INFORMASI

Fakultas : ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA Komisi Pembimbing :

Pembimbing 2 Pembimbing 1

Dr. Sawaluddin M.IT Dr. Erna Budhiarti Nababan M.IT NIP. 19591231199802 1 001 NIDN. 9901114784

Diketahui/disetujui oleh

Program Studi S1 Teknologi Informasi Ketua,

iii

PERNYATAAN

IMPLEMENTASI FINGERPRINT RECOGNITION PADA KEAMANAN FOLDER

SKRIPSI

Saya mengakui bahwa skripsi ini adalah hasil karya saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing telah disebutkan sumbernya.

Medan, 2 Februari 2016

UCAPAN TERIMA KASIH

Puji dan syukur penulis panjatkan kepada Allah SWT yang telah memberikan rahmat serta restu-Nya sehingga penulis dapat menyelesaikan skripsi ini sebagai syarat untuk memperoleh gelar Sarjana Teknologi Informasi, Program Studi (S-1) Teknologi Informasi, Fakultas Ilmu Komputer dan Teknologi Informasi, Universitas Sumatera Utara.

Penulis mempersembahkan skripsi ini kepada kedua orang tua dan keluarga penulis yang telah memberikan dukungan dan motivasi. Terima kasih kepada ayah saya, Bapak Sunardi, SH. dan mamak saya, Ibu Susyana Ishak yang selalu mendoakan, menyayangi, memotivasi dan mendidik penulis. Untuk kakak dan adik penulis, Disi Aisa Fitri dan Ikhsan Dian Nugraha yang selalu mendukung dan menyemangati penulis dalam pengerjaan skripsi ini.

Ucapan terima kasih penulis sampaikan kepada Ibu Dr. Erna Budhiarti Nababan M.IT selaku pembimbing I dan Bapak Dr. Sawaluddin M.IT selaku pembimbing II yang telah banyak meluangkan waktunya dalam memberikan arahan dalam proses pengerjaan skripsi ini. Ucapan terima kasih juga ditujukan kepada Bapak Muhammad Anggia Muchtar ST.,MM.IT dan Bapak Romi Fadillah Rahmat, B.Comp.Sc., M.Sc yang telah bersedia menjadi dosen penguji dan memberikan kritik dan saran dalam penyempurnaan skripsi ini. Ucapan terima kasih juga ditujukan kepada Ketua Program Studi S1 Teknologi Informasi, Bapak Muhammad Anggia Muchtar, S.T., MM.IT. dan Sekretaris Program Studi S1 Teknologi Informasi Bapak Mohammad Fadly Syahputra, B.Sc., M.Sc.IT. Terima kasih juga kepada Seluruh Dosen Program Studi S1 Teknologi Informasi yang telah memberikan ilmu yang bermanfaat bagi penulis dari awal hingga akhir perkuliahan.

v

Puspitasari Sebayang, Desi Afri Yanti, Joko Ali Permady (Masjap), M. Heri Mustaqim, Chairul Saleh Nasution (tici).

Ucapan terima kasih juga penulis ucapkan untuk para sahabat, Ismail, Ikhsan Dian Nugraha, Roland Bijaksono, Herlambang Putra H yang selalu memberi semangat dan dukungan tiada henti kepada penulis. Serta Teman-teman penulis di Teknologi Informasi USU angkatan 2010 yang telah memberikan bantuan, semangat dan menjadi teman diskusi penulis dalam menyelesaikan skripsi ini. Sekali lagi penulis mengucapkan terima kasih kepada semua pihak yang membantu dalam penyelesaian skripsi ini yang tidak dapat disebutkan satu-persatu. Semoga Allah SWT yang akan membalasnya.

Abstrak

Keamanan folder merupakan suatu hal yang penting bagi banyak orang untuk mengamankan data pribadi yang dianggap penting sehingga orang lain tidak dapat mengakses data tersebut. Ada beberapa cara untuk meningkatkan keamanan suatu folder, salah satunya adalah dengan menggunakan password yang berupa teks. Akan tetapi apabila password yang digunakan diketahui user lain maka folder tersebut dapat diakses oleh user tersebut. Oleh karena itu dibutuhkan suatu pendekatan yang dapat meningkatkan keamanan folder tersebut sehingga tidak dapat diakses oleh orang lain. Salah satunya dengan menggunakan sidik jari dan password. Dengan menggunakan sidik jari dan password akan meningkatkan keamanan dari folder tersebut. Sehingga hanya dapat diakses oleh user tersebut dan tidak dapat diakses oleh orang lain. Dalam membangun aplikasi ini peneliti menggunakan metode Euclidean distance dan data encryption standard. Euclidean distance yaitu metode untuk mengukur kesamaan citra dengan memperkirakan jarak antara citra yang diinput dengan citra yang ada di database. Data Encryption Standard (DES) merupakan algoritma enkripsi yang terbagi menjadi tiga kelompok, yaitu pemrosesan kunci, enkripsi data 64 bit dan dekripsi data 64 bit, dimana satu kelompok saling berinteraksi satu dengan yang lainnya. Hasil dari penelitian ini didapatkan suatu aplikasi yang dapat meningkatkan keamanan folder. Pada penelitian implementasi fingerprint recognition pada keamanan folder diperolehlah hasil pengenalan sidik jari dengan akurasi 80,9 %. Hal ini dikarenakan aplikasi yang dibangun masih sederhana dan sidik jari yang akan dideteksi dipengaruhi oleh beberapa faktor diantaranya, sidik jari yang tidak jelas, posisi jari pada saat di-capture, dan sidik jari yang tidak memenuhi kotak capture pada saat login.

vii

IMPLEMENTATION OF FINGERPRINT RECOGNITION IN FOLDERS’ SECURITY

Abstract

Folder’s security is an important thing for people to protecttheir important personal data that the other can not access the data. There are several ways to protect the folder, one of them is using passwords in text. If the password is known the folder can be accessed by other user. Therefore, it needs an approach to improve the folder’s security that it can not be accessed by others. One of the approach is using fingerprint and password. Using fingerprint and password will improve the folder’s security. The folder can be accessed by the user and can not be accessed by others. The method implemented to develop the application is euclidean distance and data encryption standard. Euclidean distance is a method to measure image similarity by estimating the distance between the input images and the images of database. Data Encryption Standard (DES) is an encryption algorithm that is divided into three blocks, the blokcs are the key processing, 64-bit data encryption and decryption of data 64 bits, the blocks interact with each other. The results of this is getting study an application which can be used for improve the security folder. In this study, fingerprint recognition result is got by 80,9% accuration. It is caused by the application built still simple and the fingerprint’s recognition is affected by some factors such as unclear fingerprint, position of fingerprint and incomplete fingerprint when login.

ix

3.1.2.1 Mengambil Nilai RGB dari Citra Sidik Jari 19 3.1.2.2 Perhitungan Citra Grayscale 20 3.1.2.3 Perhitungan Nilai Biner Citra Sidik Jari 21

3.1.3 Proses Pengenalan Sidik Jari 22

3.1.4 Melakukan Kunci/Buka kunci Folder Menggunakan

Algoritma Data Encryption Standard (DES) 23

3.1.4.1Proses Enkripsi 23

3.1.4.1.1 InitialPermutation (Permutasi

Awal) 23

3.1.4.1.2 Pembangkitan Kunci Internal 24 3.1.4.1.3 Permutasi Terakhir(InversPermutation) 29

3.1.4.2Proses Dekripsi 30

3.1.5 Arsitektur Umum 31

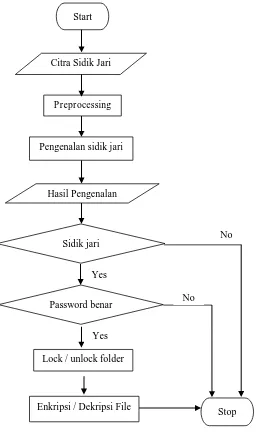

3.1.6 Flowchart System 32

3.1.7 Flowchart Pendaftaran Sidik Jari 33

3.1.8 Flowchart Pengenalan Sidik Jari 34

3.1.9 Flowchart Kunci/Buka Folder 35

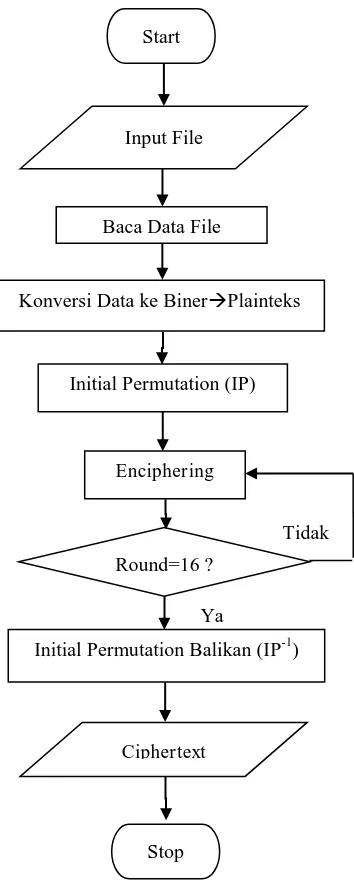

3.1.10 Flowchart Enkripsi File 36

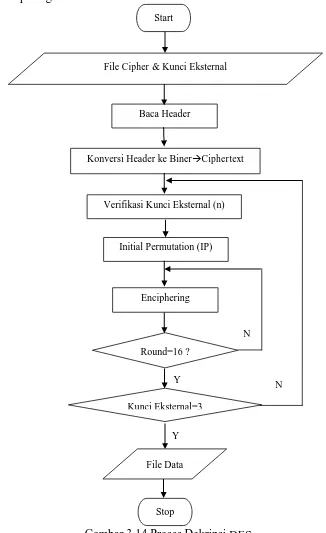

3.1.11 Flowchart Dekripsi File 37

3.2 Perancangan 38

3.2.1 Perancangan Database 38

3.2.1.1 Tabel tUser 39

3.2.1.2 Tabel tSidik 39

3.2.1.4 Relasi Antar Tabel 40

3.2.2 Perancangan User Interface 40

3.2.2.1 Rancangan Home 40

3.2.2.2 Rancangan Login 41

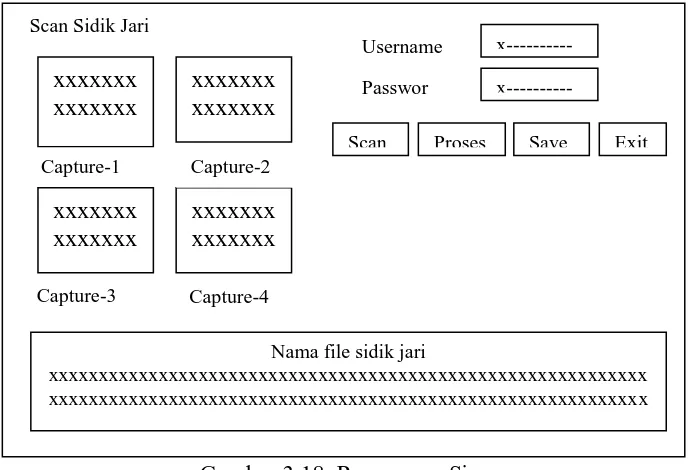

3.2.2.3 Rancangan Signup 41

3.2.2.4 Rancangan Kunci/Buka Folder 42

3.2.2.5 Rancangan Help 42

3.2.2.6 Rancangan About 43

BAB 4 IMPLEMENTASI DAN PENGUJIAN 44

4.1 Implementasi 44

4.1.1 Spesifikasi hardware dan software 44

4.1.2 Tampilan Implementasi Sistem 44

4.2 Pengujian 57

4.2.1 Pengujian Pengenalan Sidik Jari 57

4.2.1.1Pengujian Pertama 57

4.2.1.2Pengujian Kedua 58

4.2.1.3Pengujian Ketiga 58

4.2.2 Pengujian Keamanan Folder 59

BAB 5 KESIMPULAN DAN SARAN 61

5.1 Kesimpulan 61

5.2 Saran 61

xi

DAFTAR TABEL

Hal.

Tabel 2.1 Penelitian Terdahulu 15

Tabel 2.2 Penelitian Terdahulu (Lanjutan) 15

Tabel 3.1 Matriks Citra RGB 20

Tabel 3.2 Matriks Permutasi Awal 23

Tabel 3.3 Matriks Kompresi PC-1 24

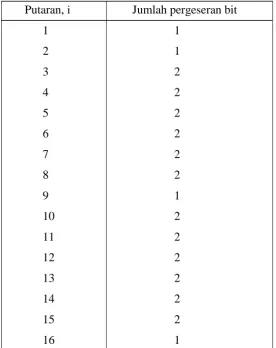

Tabel 3.4 Jumlah pergeseran bit pada setiap putaran 25

Tabel 3.5 Matriks Kompresi PC-2 25

Tabel 3.6 Matriks Permutasi Ekspansi 27

Tabel 3.7 Matriks Permutasi P (P-Box) 29

Tabel 3.8 Matriks Permutasi Awal Balikan (inverse initial permutation

atau IP-1) 29

Tabel 3.9 Tabel tUser 39

Tabel 3.10 Tabel tSidik 39

Tabel 3.11 Tabel Folder 39

Tabel 4.1 Tabel pengujian keamanan login 61

DAFTAR GAMBAR

Hal.

Gambar 2.1 Ridge dan valley dalam sidik jari 7

Gambar 2.2 Sidik jari (a) arch, (b) loop, (c) whorl 8 Gambar 2.3 Proses Konversi Citra RGB Menjadi Grayscale 10

Gambar 2.4 Proses Umum Dalam Kriptografi 12

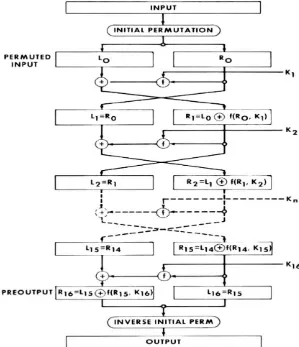

Gambar 2.5 Proses Pembangkitan Kunci Internal DES 13

Gambar 2.6 Proses Pembangkitan Kunci-kunci Internal DES 14

Gambar 3.1 Sistem Keamanan Folder 18

Gambar 3.2 Citra Sidik Jari 18

Gambar 3.3 Data Digital Citra Sidik Jari 19

Gambar 3.4 Matriks Nilai Grayscale Citra 21

Gambar 3.5 Matriks biner pada citra sidik jari 21

Gambar 3.6 Rincian komputasi fungsi f 26

Gambar 3.7 Skema perolehan Ri 29

Gambar 3.8 Arsitektur Umum sistem 31

Gambar 3.9 Sistem Keamanan Folder 32

Gambar 3.10 Pendaftaran Sidik Jari 33

Gambar 3.11 Pengenalan Sidik Jari 34

Gambar 3.12 Kunci / Buka Folder 35

Gambar 3.13 Proses Enkripsi 36

Gambar 3.14 Proses Dekripsi DES 37

Gambar 3.15 Relasi Antar tabel 40

Gambar 3.16 Rancangan Home 40

Gambar 3.17 Rancangan Login 41

Gambar 3.18 Rancangan Signup 41

Gambar 3.19 Rancangan Keamanan Folder 42

Gambar 3.20 Rancangan Help 43

xiii

Gambar 4.1 Tampilan Menu Utama 45

Gambar 4.2 Tampilan Menu Signup 46

Gambar 4.3 Tampilan capture pertama 46

Gambar 4.4 Tampilan capture kedua 47

Gambar 4.5 Tampilan capture ketiga 47

Gambar 4.6 Tampilan capture keempat 48

Gambar 4.7 Tampilan setelah mengisi data user 48

Gambar 4.8 Tampilan setelah mengisi dan menyimpan data 49

Gambar 4.9 Tampilan awal login 49

Gambar 4.10 Tampilan pada saat capture sidik jari 50 Gambar 4.11 Tampilan setelah sidik jari terdeteksi 50

Gambar 4.12 Tampilan pada saat mengisi password 51

Gambar 4.13 Tampilan setelah berhasil login 52

Gambar 4.14 Tampilan jika sidik jari tidak dikenali 52

Gambar 4.15 Tampilan awal keamanan folder 53

Gambar 4.16 Tampilan pada saat memilih folder 54

Gambar 4.17 Tampilan pada saat proses mengunci folder berhasil 55 Gambar 4.18 Tampilan pada saat membuka folder tanpa aplikasi 56 Gambar 4.19 Tampilan sistem setelah proses buka kunci folder berhasil 56 Gambar 4.20 Tampilan saat login menggunakan username DIAN 57 Gambar 4.21 Tampilan saat login menggunakan username DISI 58

Gambar 4.22 Sidik jari yang tidak jelas 59

Abstrak

Keamanan folder merupakan suatu hal yang penting bagi banyak orang untuk mengamankan data pribadi yang dianggap penting sehingga orang lain tidak dapat mengakses data tersebut. Ada beberapa cara untuk meningkatkan keamanan suatu folder, salah satunya adalah dengan menggunakan password yang berupa teks. Akan tetapi apabila password yang digunakan diketahui user lain maka folder tersebut dapat diakses oleh user tersebut. Oleh karena itu dibutuhkan suatu pendekatan yang dapat meningkatkan keamanan folder tersebut sehingga tidak dapat diakses oleh orang lain. Salah satunya dengan menggunakan sidik jari dan password. Dengan menggunakan sidik jari dan password akan meningkatkan keamanan dari folder tersebut. Sehingga hanya dapat diakses oleh user tersebut dan tidak dapat diakses oleh orang lain. Dalam membangun aplikasi ini peneliti menggunakan metode Euclidean distance dan data encryption standard. Euclidean distance yaitu metode untuk mengukur kesamaan citra dengan memperkirakan jarak antara citra yang diinput dengan citra yang ada di database. Data Encryption Standard (DES) merupakan algoritma enkripsi yang terbagi menjadi tiga kelompok, yaitu pemrosesan kunci, enkripsi data 64 bit dan dekripsi data 64 bit, dimana satu kelompok saling berinteraksi satu dengan yang lainnya. Hasil dari penelitian ini didapatkan suatu aplikasi yang dapat meningkatkan keamanan folder. Pada penelitian implementasi fingerprint recognition pada keamanan folder diperolehlah hasil pengenalan sidik jari dengan akurasi 80,9 %. Hal ini dikarenakan aplikasi yang dibangun masih sederhana dan sidik jari yang akan dideteksi dipengaruhi oleh beberapa faktor diantaranya, sidik jari yang tidak jelas, posisi jari pada saat di-capture, dan sidik jari yang tidak memenuhi kotak capture pada saat login.

vii

IMPLEMENTATION OF FINGERPRINT RECOGNITION IN FOLDERS’ SECURITY

Abstract

Folder’s security is an important thing for people to protecttheir important personal data that the other can not access the data. There are several ways to protect the folder, one of them is using passwords in text. If the password is known the folder can be accessed by other user. Therefore, it needs an approach to improve the folder’s security that it can not be accessed by others. One of the approach is using fingerprint and password. Using fingerprint and password will improve the folder’s security. The folder can be accessed by the user and can not be accessed by others. The method implemented to develop the application is euclidean distance and data encryption standard. Euclidean distance is a method to measure image similarity by estimating the distance between the input images and the images of database. Data Encryption Standard (DES) is an encryption algorithm that is divided into three blocks, the blokcs are the key processing, 64-bit data encryption and decryption of data 64 bits, the blocks interact with each other. The results of this is getting study an application which can be used for improve the security folder. In this study, fingerprint recognition result is got by 80,9% accuration. It is caused by the application built still simple and the fingerprint’s recognition is affected by some factors such as unclear fingerprint, position of fingerprint and incomplete fingerprint when login.

BAB 1

PENDAHULUAN

1.1Latar Belakang

Pada saat ini, penyimpanan informasi pada media digital sudah banyak dilakukan oleh orang. Dimulai dengan menyimpan sebuah file atau gabungan beberapa file yang disimpan di dalam suatu folder. Folder adalah ruangan-ruangan pada komputer yang berfungsi sebagai tempat penyimpanan file. Terkadang folder berisikan file-file yang bersifat rahasia dan pribadi. Untuk itu dibutuhkan suatu cara untuk mengamankan folder tersebut.

Keamanan folder merupakan suatu hal yang penting bagi banyak orang untuk mengamankan data pribadi yang dianggap penting sehingga orang lain tidak dapat mengakses data tersebut. Ada beberapa cara untuk menjaga keamanan suatu folder, salah satunya adalah dengan menggunakan password yang berupa teks. Akan tetapi apabila password yang digunakan diketahui user lain maka folder tersebut dapat diakses oleh user tersebut. Oleh karena itu dibutuhkan suatu pendekatan yang dapat menjaga keamanan folder tersebut sehingga tidak dapat diakses oleh orang lain.

Pada penelitian ini penulis menggunakan dua lapis pengamanan dengan menerapkan fingerprint recognition dan kriptografi. Sistem keamanan folder menggunakan fingerprint recognition dan kriptografi sehingga dapat memberikan keamanan yang lebih spesifik dikarenakan hanya bisa diakses oleh user tersebut. User lain tidak dapat mengakses data yang berada di dalam folder tersebut.

2

dan otentifikasi. Kriptografi digunakan untuk menjaga kerahasiaan data dari orang lain Ada beberapa penelitian sebelumnya mengenai cara mengamankan folder yaitu seperti yang dilakukan (Madaharsa, Bernardino. 2011) yang didapatkan hasil berupa folder yang dapat dikunci dan hanya dapat diakses oleh orang yang mengetahui key yang digunakan akan tetapi apabila key tersebut diketahui orang lain maka data akan dapat diakses oleh orang lain. Penelitian selanjutnya yaitu Penerapan Face Recognition pada Keamanan Folder (Febrina, H. 2014) yang didapatkan hasil berupa folder tersebut dapat dikunci di windows akan tetapi masih dapat diakses melalui Ubuntu dan mac. Selain penelitian itu, ada penelitian lain yaitu Untuk itu penulis melakukan penilitian ini dengan menggabungkan fingerprint recognition dan kriptografi sehingga didapatkan suatu aplikasi yang dapat mengamankan folder tersebut dengan baik di windows, Ubuntu maupun di operating system lainnya. Pada penilitian ini, penulis menggunakan Euclidean distance sebagai fingerprint recognition dan Data Encryption Standard (DES) sebagai kriptografi dari folder yang akan diamankan.

Euclidean distance merupakan metode untuk mengukur kesamaan citra dengan memperkirakan jarak antara jarak antara citra yang diinput dengan citra yang ada di database. Setelah mengetahui jarak Euclidean distance citra yang terdekat, maka dapat dikatakan bahwa citra tersebut cocok (match). Euclidean distance digunakan untuk menentukan tingkat kesamaan atau ketidaksamaan dua fitur. Dengan menggunakan metode Euclidean distance kecocokan citra ini akan lebih efisien, cepat dan tepat bila penentuan ciri dari obyek masukan (input) yang sesuai. Metode ini juga dapat sesuai dengan citra yang berwarna, dimana masing-masing warna dikodekan sebagai integer.

1.2Rumusan Masalah

Keamanan folder merupakan suatu hal yang penting agar pihak yang tidak bertanggung jawab tidak dapat mengakses data tersebut. Ada beberapa cara untuk mengamankan sebuah folder dari orang lain, salah satunya adalah dengan menggunakan password yang berupa teks. Akan tetapi apabila password yang digunakan diketahui orang lain maka folder tersebut dapat diakses oleh orang tersebut. Oleh karena itu dibutuhkan suatu pendekatan yang dapat meningkatkan keamanan folder supaya tidak dapat diakses oleh pihak lain.

1.3Batasan Masalah

Untuk memfokuskan pembahasan dan agar lebih terarah maka dibuat batasan masalah, yang meliputi :

a. Data sidik jari yang akan digunakan diambil dari beberapa sampel random. b. Data sidik jari diambil menggunakan fingerprint scanner.

c. Sidik jari yang akan diuji berekstensi .bmp.

d. Aplikasi hanya digunakan untuk mengamankan folder

1.4Tujuan

Adapun tujuan dari penelitian ini adalah untuk meningkatkan keamanan folder sehingga tidak dapat diakses oleh orang lain.

1.5Manfaat Penelitian

Adapun manfaat penelitian ini adalah sebagai berikut:

a. Dihasilkan suatu aplikasi yang dapat menjaga keamanan folder sehingga tidak dapat diakses oleh pihak lain.

b. Dihasilkan suatu aplikasi yang dapat mengenali sidik jari seseorang.

c. Dapat dijadikan bahan referensi mengenai Euclidean distance pada penelitian selanjutnya.

4

1.6Metodologi Penelitian

Metodologi penelitian yang digunakan pada penelitian ini adalah : a. Studi Literatur

Pada tahap ini dilakukan pengumpulan bahan referensi yang berkaitan dengan algoritma Euclidean distance dari buku, artikel, paper, jurnal, makalah dan sumber lainnya. Juga mengumpulkan bahan referensi mengenai Data Encryption Standard (DES)dari buku, artikel, paper, jurnal, makalah dan sumber lainnya.

b. Analisis

Pada tahap ini dilakukan analisis terhadap hasil studi literatur untuk mendapatkan pemahaman mengenai algoritma Euclidean distance pada pengenalan sidik jari. Selain itu dilakukan juga analisis mengenai keamanan folder menggunakan Data Encryption Standard (DES).

c. Perancangan

Pada tahap ini dilakukan perancangan perangkat lunak yang dibangun, seperti perancangan proses dan antarmuka.

d. Implementasi

Pada tahap ini dilakukan pengkodean perangkat lunak sesuai dengan spesifikasi yang ditentukan.

e. Pengujian

Pada tahap ini dilakukan pengujian terhadap perangkat lunak yang dibangun, dan apakah sudah sesuai dengan harapan penulis.

f. Penyusunan Laporan

1.7. Sistematika Penulisan

Sistematika penulisan dari skripsi ini terdiri dari lima bagian utama sebagai berikut: BAB 1 : PENDAHULUAN

Bab ini berisi latar belakang, rumusan masalah, batasan masalah, tujuan penelitian, manfaat penelitian, metodologi penelitian dan sistematika penulisan.

BAB 2: LANDASAN TEORI

Bab ini akan membahas teori-teori yang berhubungan dengan pokok pembahasan dalam penelitian ini.Pada bab ini akan dijelaskan mengenai landasan teori tentang citra digital, Euclidean distance pada pengenalan sidik jari, kriptografi mengenai Data Encryption Standard (DES) serta penelitian terdahulu.

BAB 3: ANALISIS DAN PERANCANGAN

Bab ini akan membahas pengenalan sidik jari menggunakan algoritma GRAPH Matching, pengamanan folder menggunakan Data Encyrption Standard (DES), flowchart sistem serta perancangan antar muka aplikasi.

BAB 4 : IMPLEMENTASI DAN PENGUJIAN

Bab ini berisi pembahasan tentang implementasi dari analisis dan perancangan sistem dan pengujian terhadap sistem yang dibangun.

BAB 5 : KESIMPULAN DAN SARAN

BAB 2

LANDASAN TEORI

2.1Pengertian Folder

Sebuah directory (folder) adalah seperti ruangan-ruangan (kamar-kamar) pada sebuah komputer yang berfungsi sebagai tempat penyimpanan dari berkas-berkas (file). Sedangkan file adalah kumpulan data-data baik berupa teks, angka, gambar, video, slide, program, dan lain-lain yang diberi nama tertentu secara digital (Daniel. C dan Angkasa. W. P. 2009). Biasanya folder dapat diakses oleh seluruh user dari komputer tersebut. Oleh karena itu tingkat keamanan suatu folder masih belum terjamin.

2.2Keamanan Folder

Keamanan folder merupakan salah satu cara untuk memberikan suatu keamanan pada folder yang di dalam folder tersebut terdapat data atau file yang bersifat rahasia dan penting sehingga tidak dapat diakses oleh pihak lain. Dalam penerapannya, telah banyak cara untuk memberikan sistem keamanan terhadap folder, diantaranya dengan memberikan password berupa huruf/ angka, atau dengan menyembunyikan folder tersebut sehingga tidak kelihatan oleh orang lain (Daniel. C, et al. 2009).

Bagi orang yang sering menggunakan komputer khususnya windows, tentu telah mengetahui bahwa Folder (directory) memiliki beberapa attribute. Attribute itu dapat dilihat dengan cara klik kanan pada salah satu folder kemudian pilih properties, maka akan terlihat attribute Folder Read-Only, Archive, & Hidden. Namun, tidak semua orang mengtahui bahwa Windows memiliki attribute lain yang tidak ditampilkan. Salah satunya adalah attribute System (kadang disebut juga sebagai SuperHidden) yang biasa digunakan Windows untuk menyembunyikan komponen komponen folder yang penting bagi Windows. Pada pembuatan Folder Lock ini, attribute System juga akan diberikan, sehingga folder yang telah dikunci tidak dapat dilihat oleh user lain

2.3Sidik jari

Fingerprint (sidik jari) merupakan pola-pola guratan pada jari manusia yang dapat digunakan sebagai salah satu identitas diri. Sidik jari seseorang merupakan hal yang unik karena sidik jari yang dimiliki seseorang tidak akan sama dengan orang lain bahkan untuk dua orang yang kembar identik. Pada saat ini, sidik jari dapat digunakan untuk pembuktian atas identitas seseorang. Kualitas sidik jari yang baik yaitu jika memiliki kontras, dapat menggambarkan struktur pola bukit (ridge) dan lembah (valley) (Salahuddin, et al. 2013), seperti pada Gambar 2.1 di bawah ini.

Gambar 2.1 Ridge dan valley dalam sidik jari

Adapun klasifikasi sidik jari antara lain :

8

2) Loop adalah garisnya memasuki pokok lukisan dari sisi yang searah dengan keliling, melengkung ditengah pokok lukisan dan kembali atau cenderung kembali ke arah sisi semula pola loop seperti pada gambar 2.2 (b).

3) Whorl (lingkaran) adalah bentuk pokok sidik jari, mempunyai dua delta dan sedikitnya satu garis melingkar di dalam pola area, berjalan didepan kedua delta pola whorl seperti pada Gambar 2.2 (c).

(a) (b) (c)

Gambar 2.2 Sidik jari (a) arch, (b) loop, (c) whorl (Kurniawan, 2011)

2.4Fingerprint Recognition

Fingerprint recognition merupakan salah satu dari sistem biometrika. Fingerprint recognition merupakan suatu cara untuk mengidentifikasi sidik jari seseorang. Fingerprint recognition mengidentifikasi sidik jari seseorang dengan melihat pola guratan yang ada pada sidik jari seseorang. Penggunaan biometrik untuk sistem pengenalan memiliki beberapa keunggulan dibanding sistem konvensional (penggunaan password, PIN, kartu, dan kunci), di antaranya (Putra, D. 2009):

1) Non-repudation : suatu sistem yang menggunakan teknologi biometrik untuk melakukan suatu akses, penggunaanya tidak akan menyangkal bahwa bukan dia yang melakukan akses atau transaksi. Hal ini berbeda dengan penggunaan password atau PIN. Pengguna masih dapat menyangkal atas transaksi yang dilakukanya, karena PIN atau password bisa dipakai bersama-sama.

2) Keamanan (security) : sistem berbasis password dapat diserang menggunakan metode atau algoritma brute force, sedangkan sistem biometrik tidak dapat diserang dengan cara ini, karena sistem biometrika membutuhkan kehadiran pengguna secara langsung pada proses pengenalan.

seseorang kesistem, perlu dipastikan terlebih dahulu bahwa identitas orang tersebut belum terdaftar sebelumnya. Untuk mengatasi masalah tersebut maka diperlukan proses penyaringan identitas yang mana sistem konvensional tidak dapat melakukanya. Biometrika mampu menghasilkan atau menyaring beberapa informasi sidik jari yang mirip dengan sidik jari atau wajah yang dicari.

2.5Pengenalan sidik jari

Proses pencocokan (matching) dilakukan dengan membandingkan tingkat kesamaan antara fitur citra sidik jari pengujian dengan fitur citra sidik jari yang telah tersimpan di dalam database menggunakan jarak euclidean. Jarak euclidean merupakan tahap yang sering digunakan untuk menghitung / menentukan perbedaan antara 2 vektor pada proses pencocokan sidik jari. Dalam proses pengenalan sidik jari ini pencarian citra sidik jari yang digunakan adalah metode content-based image retrieval (CBIR) dimana citra input akan dibandingkan dengan citra yang telah ada di database.

Proses pengenalan sidik jari adalah sebagai berikut: 1. Pengambilan citra sidik jari

Pengambilan citra sidik jari adalah proses pengambilan citra sidik jari menggunakan scanner sidik jari. Pada penelitian ini, penulis menggunakan scanner digital persona u are u 4500. Alat ini digunakan untuk mengambil citra sidik jari yang akan digunakan sebagai kunci untuk mengakses folder yang telah dikunci.

Pengambilan citra sidik jari dilakukan sebanyak empat kali pada proses sign up dan sekali pada proses login. Citra yang di-input akan dibandingkan dengan citra yang telah ada di database dan jika citra sidik jari yang di-input dengan citra sidik jari yang di database sama maka folder dapat dibuka.

2. Normalisasicitra input

10

3. Grayscalling

Pada proses ini, warna citra input sidik jari akan diubah menjadi grayscale. Pada tahapan ini, gambar yang telah diseragamkan ukurannya akan diubah warnanya menjadi grayscale. Hal ini dilakukan untuk mempermudah proses pengenalan sidik jari.

Citra RGB (Red Green Blue) dapat diubah menjadi citra grayscale dengan menghitung rata-rata elemen warna Red (Merah), Green (Hijau) dan Blue (Biru). Secara matematis perhitungan sebagai berikut (Sutoyo, 2010): Fo (x, y) = (2.1)

Fo = nilai grayscale

fi = nilai piksel ke i

x,y = adalah kordinat piksel pada posisi x,y

Berikut gambar contoh proses perhitungan konversi citra RGB menjadi grayscale.

Pada gambar 2.3 merupakan tahap konversi citra RGB menjadi citra grayscale, dimana dalam proses ini adalah proses pengambilan nilai grayscale pada citra sidik jari.

4. Thresholding

Thresholding adalah proses mengubah citra berderajat keabuan menjadi cirtra biner atau hitam putih sehingga dapat diketahui daerah mana yang termasuk obyek dan daerah mana yang termasuk background. Proses Thresholding akan menghasilkan citra biner yaitu citra yang memiliki dua nilai tingkat keabuan yaitu hitam dan putih. Secara umum proses thresholding citra grayscale untuk menghasilkan citra biner adalah sebagai berikut :

g(x,y) ={

} (2.2)

Dengan g(x,y) adalah citra biner dari citra grayscale f(x,y), dan T menyatakan nilai ambang. Nilai T memegang peranan yang sangat penting dalam proses pengambangan. Kualitas citra biner sangat tergantung terhadap nilai T yang digunakan. Pada penilitian ini, penulis menggunakan nilai 128. Jika nilai grayscale < 128 maka nilai binernya adalah 0, sedangkan jika nilai grayscale >= 128 maka nilai binernya adalah 1.

5. Proses pencocokan dengan euclidean distance

12

2.6Kriptografi

Pengamanan komunikasi untuk mencegah pihak-pihak yang tidak berwenang dalam melakukan tindakan penyadapan terhadap data dan informasi yang dirasa sensitif, saat ini tidak hanya merupakan kebutuhan dari institusi militer ataupun pemerintah. Sektor bisnis dan bidang lainnya juga merasakan kebutuhan dalam bidang ini. Data yang sifatnya rahasia, otentifikasi informasi, dan keamanan file adalah beberapa elemen yang membutuhkan pengamanan pada komputer dan sistem komunikasi.

Teknik untuk membuat pesan menjadi tidak dapat dibaca disebut sebagai enkripsi. Pesan yang tidak dapat dibaca tersebut disebut sebagai ciphertext. Proses yang merupakan kebalikan dari enkripsi disebut sebagai dekripsi. Jadi, enkripsi merupakan proses untuk mengubah pesan yang dapat dibaca (plaintext) menjadi suatu pesan yang tidak dapat dibaca (ciphertext). Sedangkan deskripsi merupakan suatu proses untuk mengembalikan pesan yang tidak dapat dibaca tadi (ciphertext), menjadi dapat dibaca kembali (plaintext). Secara matematis, proses umum enkripsi dijelaskan sebagai berikut:

E (P) = C (2.4)

Jadi, proses enkripsi (E) plaintext (P) akan menghasilkan ciphertext C. Sedangkan proses umum deskripsi adalah sebagai berikut:

D (C) = P (2.5)

Proses dekripsi (D) ciphertext (C), akan menghasilkan plaintext (P). Bagan dibawah ini akan menggambarkan lebih jelas lagi mengenai proses umum yang terjadi di dalam kriptografi:

Plaintext Cipher text Plaintext

Gambar 2.4 Proses Umum Dalam Kriptografi

2.7Data Encryption Standard

DES beroperasi pada ukuran blok 64-bit. DES mengenkripsikan 64-bit plainteks menjadi 64-bit cipherteks dengan menggunakan 56-bit kunci internal yang dibangkitkan dari kunci eksternal yang panjangnya 64-bit.

2.7.1 Proses Kunci

Kunci eksternal yang diinputkan akan diproses untuk mendapatkan 16 kunci internal. Pertama, Kunci eksternal yang panjangnya 64-bit disubstitusikan pada matriks permutasi kompresi PC-1. Dalam permutasi ini, setiap bit kedelapan (parity bit) dari delapan byte diabaikan. Hasil permutasi panjangnya menjadi 56-bit, yang kemudian dibagi menjadi dua bagian, yaitu kiri (C0) dan kanan (D0) masing-masing panjangnya 28-bit. Kemudian, bagian kiri dan kanan melakukan pergeseran bit pada setiap putaran sebanyak satu atau dua bit tergantung pada tiap putaran. Pada proses enkripsi, bit bergeser kesebelah kiri (left shift). Sedangkan untuk proses dekripsi, bit bergeser kesebelah kanan (right shift). Setelah mengalami pegeseran bit, Ci dan Di digabungkan dan disubstitusikan pada matriks permutasi kompresi dengan menggunakan matriks PC-2, sehingga panjangnya menjadi 48-bit. Proses tersebut dilakukan sebanyak 16 kali secara berulang-ulang.

14

2.7.2 Proses Enkripsi

Plainteks yang diinputkan pertama akan disubstitusikan pada matriks permutasi awal (initial permutation) atau IP panjangnya 64-bit. Kemudian dibagi menjadi dua bagian, yaitu kiri (L) dan kanan (R) masing-masing panjangnya menjadi 32-bit. Kedua bagian ini masuk ke dalam 16 putaran DES. Satu putaran DES merupakan model jaringan Feistel, secara matematis jaringan Feistel dinyatakan sebagai berikut:

Li = Ri-1; 1 ≤ i ≤ 16 (2.6)

Ri = Li-1 ϴ f(Ri-1, ki) (2.7)

Proses Pembangkitan Kunci-kunci Internal DES dapat dilihat seperti pada Gambar 2.6.

dikelompokkan menjadi 8 kelompok, masing-masing 6-bit hasilnya menjadi 4-bit. Kelompok 6-bit pertama menggunakan S1, kelompok 6-bit kedua menggunakan S2, dan seterusnya. Setelah proses S-box tersebut panjangnya menjadi 32-bit. Kemudian disubstitusikan lagi pada matriks permutasi P-box, kemudian di-XOR-kan dengan bagian L. Hasil dari XOR tersebut disimpan untuk bagian R selanjutnya. Sedangkan untuk bagian L diperoleh dari bagian R yang sebelumnya. Proses tersebut dilakukan 16 kali. Setelah 16 putaran selesai, bagian Ldan R digabungkan dan disubstitusikan pada matriks permutasi awal balikan (invers initial permutation) atau IP-1, hasilnya merupakan cipherteks 64-bit.

2.7.3 Proses Dekripsi

Proses dekripsi terhadap cipherteks merupakan kebalikan dari proses enkripsi. DES menggunakan algoritma yang sama untuk proses enkripsi dan dekripsi. Jika pada proses enkripsi urutan kunci internal yang digunakan adalah k1, k2, ..., k16 maka pada proses dekripsi urutan kunci internal yang digunakan adalah k16, k15, ..., k1.

Pada algoritma DES proses dekripsi dan enkripsinya menggunakan kunci yang sama. Proses dekripsi pada ciphertext merupakan proses kebalikan dari proses enkripsi. Jika pada proses enkripsi urutan kunci yang digunakan adalah K1, K2, …, K16, maka untuk proses dekripsi urutan kunci yang digunakan adalah K16, K15, …, K1. Masukkan awalnya adalah R16 dan L16 untuk deciphering. Blok R16 dan L16 diperoleh dengan mempermutasikan ciphertext dengan matriks permutasi IP-1.

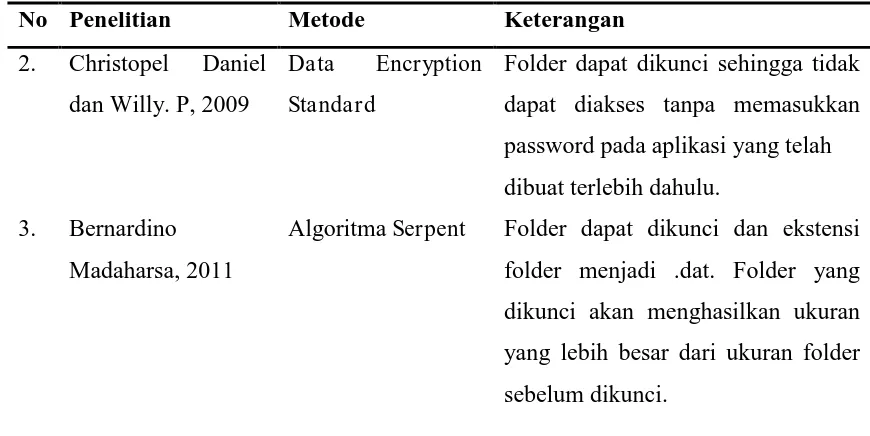

2.8Penelitian Terdahulu

Penulis memiliki beberapa referensi dari beberapa penelitian terdahulu, mengenai pengenalan sidik jari maupun keamanan folder untuk membangun aplikasi Keamanan Folder pada penelitian ini dapat dilihat pada tabel 2.1.

Tabel 2.1 Penelitian Terdahulu

No Penelitian Metode Keterangan

1. Hani Febrina, 2014 Algoritma Eigenface

16

Tabel 2.2 Penelitian Terdahulu (Lanjutan)

No Penelitian Metode Keterangan

2. Christopel Daniel dan Willy. P, 2009

Data Encryption Standard

Folder dapat dikunci sehingga tidak dapat diakses tanpa memasukkan password pada aplikasi yang telah dibuat terlebih dahulu.

3. Bernardino Madaharsa, 2011

BAB 3

ANALISIS DAN PERANCANGAN SISTEM

Pada bab ini akan dibahas analisis dan perancangan sistem pengamanan folder yaitu pengenalan sidik jari dan enkripsi/dekripsi folder. Pada pengenalan sidik jari akan digunakan algoritma graph matching dan pada enkripsi/dekripsi folder menggunakan algoritma Data Encryption Standard (DES).

3.1Analisis

Pada penelitian ini akan dilakukan pengamanan folder menggunakan fingerprint recognition serta melakukan enkripsi/dekripsi folder. Sebelum proses enkripsi/dekripsi dilakukan, proses yang akan dilakukan terlebih dahulu adalah proses pengenalan sidik jari menggunakan Euclidean distance untuk mengetahui apakah user memiliki otoritas untuk mengenkripsi/dekripsi folder. Pada proses pengenalan citra sidik jari akan dilakukan beberapa langkah, seperti berikut ini:

1. Citra sidik jari akan di-capture menggunakan scanner kemudian menghasilkan citra sidik jari yang berformat BMP.

2. Citra sidik jari kemudian akan di-resize dengan ukuran 130 x 160 piksel. 3. Dari citra sidik jari akan diambil nilai red, green dan blue (RGB). 4. Menampilkan matriks RGB dari citra sidik jari yang sudah diinput. 5. Menghitung nilai grayscale dari citra sidik jari yang sudah diinputkan.

6. Setelah melalui proses penghitungan nilai grayscale maka akan dihitung nilai biner dari citra sidik jari.

18

Adapun Tahapan pengamanan folder dapat dilihat pada gambar 3.1.

Gambar 3.1 Sistem Keamanan Folder 3.1.1 Citra Sidik Jari

Langkah awal pada pengenalan sidik jari adalah mengambil citra sidik jari dengan menggunkan scanner sidik jari. Citra sidik jari yang di-capture dari scanner berekstensi .bmp. Contoh citra sidik jari dapat dilihat pada Gambar 3.2.

Gambar 3.2 Citra Sidik Jari

Stop Start

Citra Sidik Jari

Preprocessing

Lock / unlock folder

Enkripsi / Dekripsi File Hasil Pengenalan Pengenalan sidik jari

Sidik jari

Password benar

Yes Yes

No

3.1.2 Preprocessing

Setelah citra sidik jari di-capture menggunakan scanner maka akan didapat file citra berekstensi .bmp. Kemudian citra akan di-resize menjadi ukuran 130 x 180 pixel. Setelah citra di-resize, akan diambil nilai RGB (Red, Green, Blue) dari citra tersebut. Kemudian citra akan di-grayscalling sehingga menghasilkan citra keabuan. Setelah proses grayscalling, akan diambil nilai biner dari citra tersebut menggunakan thresholding apabila nilai grayscale dari citra tersebut < 128 maka akan diberi nilai 0 sedangkan apabila nilai grayscale > 128 maka akan diberi nilai 1.

3.1.2.1Mengambil Nilai RGB dari Citra Sidik jari

Pembacaan citra dilakukan dengan membaca seluruh pixel citra sidik jari untuk mendapatkan nilai RGB. Nilai pixel citra sidik jari berada dibawah data bitmap yang terdiri dari bilangan hexadecimal (0 sampai F). Selanjutnya nilai pixel tersebut diubah ke dalam bilangan biner. Perhitungan nilai RGB dilakukan dengan rumus:

Nilai R = c and 255 (3.1) Nilai G = (c and 65,280)/256 (3.2) Nilai B = ((c and 16,711,680)/256)/256 (3.3)

Sebagai contoh sebuah citra digital sidik jari yang akan di olah seperti pada Gambar 3.3.

Gambar 3.3 Data Digital Citra Sidik Jari

20

Pixel (0,3) = {227,227,227}

Langkah di atas dilakukan sampai pixel (3,3) dan nilai RBG dimasukkan ke dalam matriks RGB citra seperti pada Tabel 3.1.

Tabel 3.1 Matriks Citra RGB

(x,y) 0 1 2 3

0 213,213, 213 100,100,100 191, 191,191 227,227,227 1 245,245, 245 218,218,218 81,81,81 214,214, 214 2 211,211,211 76,76,76 59,59,59 235,235,235 3 223,223, 223 242,242,242 224,224,224 250,250,250

3.1.2.2Perhitungan Citra Grayscale

Perhitungan Citra Grayscale adalah menghitung nilai rata-rata RGB citra sidik jari dari matriks citra pada Tabel 3.1 menggunakan persamaan 3.4 sebagai berikut.

f0 (x,y) = (3.4)

Menghitung nilai grayscale piksel (0,0) sampai piksel (3,3) dengan menggunakan persamaan (3.4) adalah:

f(2,1) = = 76 f(2,2) = = 59 f(2,3) = = 235 f(3,0) = = 223 f(3,1) = = 242 f(3,2) = = 224 f(3,3) = = 250

Hasil perhitungan nilai grayscale di atas dimasukkan ke dalam matriks seperti pada Gambar 3.4.

213 100 191 227 245 218 81 214 211 76 59 235 223 242 224 250

Gambar 3.4 Matriks Nilai Grayscale Citra

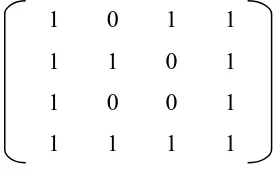

3.1.2.3Perhitungan Nilai Biner Citra Sidik Jari

Perhitungan nilai biner citra sidik jari dari nilai grayscale secara matematis penghitungannya adalah dengan nilai threshold sebagai berikut. Jika nilai Gray < 128 maka nilai Threshold = 0, dan jika nilai Gray >= 128, maka nilai Threshold = 255. Apabila nilai threshold = 0 maka nilai binernya adalah 0. Apabila nila threshold = 255 maka nilai binernya adalah 1. Nilai biner dapat dilihat pada matriks Gambar 3.5.

1 0 1 1

1 1 0 1

1 0 0 1

1 1 1 1

22

3.1.3 Proses Pengenalan Sidik Jari

Proses pencocokan (matching) dilakukan dengan membandingkan tingkat kesamaan antara fitur citra sidik jari pengujian dengan fitur citra sidik jari yang telah tersimpan di dalam database menggunakan jarak euclidean. Jarak euclidean merupakan tahap yang sering digunakan untuk menghitung / menentukan perbedaan antara 2 vektor region pada proses pencocokan sidik jari.

Berikut rumus jarak euclidean yang telah dipaparkan dalam bab 2 :

̅(u, v) = ∑ ̅ ̅

(3.5) dengan :

̅(u, v) = Jarak antara objek u dan v

= Koordinat dari obyek i pada piksel ke-t = Koordinat dari obyek j pada piksel ke-t

Misalkan terdapat 2 fitur, fitur A dan fitur B sebagai berikut : A = [ 1, 1, 0, 1 ]

B = [ 1, 0, 1, 1 ]

Jarak euclidean ternormalisasi antara A dan vektor regon B adalah :

̅ √

= √ =√

= 1.414

Jadi, jarak euclidean antara A dan B adalah 1.414. Jika jarak antara kedua fitur semakin kecil maka semakin mirip kecocokan antara kedua fitur tersebut. Sebaliknya, apabila jarak antara kedua fitur semakin besar maka akan semakin jauh kesamaan/kemiripan antara kedua vektor tersebut.

3.1.4 Melakukan Kunci / Buka kunci Folder Menggunakan Algoritma Data Encryption Standard (DES)

Setelah sidik jari dikenali, maka proses berikutnya adalah proses lock/unlock menggunakan algoritma Data Encryption Standard (DES). Sebelum proses enkripsi/dekripsi file, maka akan dilihat permission yang ada pada folder untuk mengetahui apakah folder telah dikunciatau belum.

3.1.4.1Proses Enkripsi

Proses enkripsi adalah proses mengamankan suatu informasi dengan membuat informasi tersebut tidak dapat dibaca tanpa bantuan pengetahuan khusus. Proses enkripsi file terdiri dari beberapa langkah yaitu:

1 Melakukan permutasi awal 2 Pembangkitan kunci internal 3 Permutasi terakhir

3.1.4.1.1 Initial Permutation (Permutasi Awal)

Sebelum putaran pertama, terhadap blok plainteks dilakukan permutasi awal (initial permutation atau IP). Tujuan permutasi awal adalah mengacak plainteks sehingga urutan bit-bit di dalamnya berubah. Pengacakan dilakukan dengan menggunakan matriks permutasi awal seperti pada contoh data nilai piksel pada tabel 3.2 berikut ini:

Tabel 3.2 Matriks Permutasi Awal

58 50 42 34 26 18 10 2 60 52 44 36 28 20 12 4 62 54 46 38 30 22 14 6 64 56 48 40 32 24 16 8 57 49 41 33 25 17 9 1 59 51 43 35 27 19 11 3 61 53 45 37 29 21 13 5 63 55 47 39 31 23 15 7

24

3.1.4.1.2 Pembangkitan Kunci Internal

Karena ada 16 putaran, maka dibutuhkan kunci internal sebanyak 16 buah, yaitu K1,

K2, …, K16. Kunci-kunci internal ini dapat dibangkitkan sebelum proses enkripsi atau

bersamaan dengan proses enkripsi. Kunci internal dibangkitkan dari kunci eksternal yang diberikan oleh pengguna. Kunci eksternal panjangnya 64 bit atau 8 karakter. Misalkan kunci eksternal yang tersusun dari 64 bit adalah K. Kunci eksternal ini menjadi masukan untuk permutasi dengan menggunakan matriks permutasi kompresi PC-1 seperti pada Tabel 3.3. diabaikan. Hasil permutasinya adalah sepanjang 56 bit, sehingga dapat dikatakan panjang kunci DES adalah 56 bit. Selanjutnya, 56 bit ini dibagi menjadi 2 bagian, kiri dan kanan, yang masing-masing panjangnya 28 bit, yang masing-masing disimpan di dalam C0 dan D0:

Tabel 3.4 Jumlah pergeseran bit pada setiap putaran Putaran, i Jumlah pergeseran bit

1 1 mengalami permutasi kompresi dengan menggunakan matriks PC-2 seperti pada Tabel 3.5.

Dengan permutasi ini, kunci internal Ki diturunkan dari (Ci, Di) yang dalam hal ini Ki merupakan penggabungan bit-bit Ci pada posisi:

26

dengan bit-bit Di pada posisi:

41, 52, 31, 37, 47, 55, 30, 40, 51, 45, 33, 48 44, 49, 39, 56, 34, 53, 46, 42, 50, 36, 29, 32

Jadi, setiap kunci internal Ki mempunyai panjang 48 bit. Bila jumlah pergeseran bit-bit pada Tabel 3.3 dijumlahkan semuanya, maka jumlah seluruhnya sama dengan 28, yang sama dengan jumlah bit pada Cidan Di. Karena itu, setelah putaran ke-16 akan didapatkan kembali C16 = C0 dan D16 = D0. Pada proses

enchipering akan dilakukan proses pemutaran sebanyak 16 kali, oleh karena itu dibutuhkan 16 buah kunci. 16 buah kunci tersebut dibangkitkan dari kunci eksternal. Masukan kunci (input key) K dispesifikasikan sebagai 64-bit kunci (key), kunci eksternal ini akan menjadi masukan untuk permutasi dengan menggunakan matriks permutasi choice one (PC-1). Proses pembangkitan kunci-kunci internal ditunjukkan pada Gambar 2.5.

Proses enciphering terhadap blok plainteks dilakukan setelah permutasi awal dimana setiap blok plainteks mengalami 16 kali putaran enciphering. Setiap putaran enciphering merupakan jaringan Feistel yang secara matematis dinyatakan sebagai:

Li= Ri – 1

Ri= Li – 1f(Ri – 1, Ki)

Diagram komputasi fungsi f diperlihatkan pada Gambar 3.6.

Ri-1

E adalah fungsi ekspansi yang memperluas blok Ri– 1 yang panjangnya 32-bit

menjadi blok 48 bit. Fungsi ekspansi direalisasikan dengan matriks permutasi ekspansi seperti pada Tabel 3.6.

Tabel 3.6 Matriks Permutasi Ekspansi

32 1 2 3 4 5 4 5 6 7 8 9

8 9 10 11 12 13 12 13 14 15 16 17 16 17 18 19 20 21 20 21 22 23 24 25 24 25 26 27 28 29 28 29 30 31 32 1

Selanjutnya, hasil ekspansi, yaitu E(Ri– 1),yang panjangnya 48 bit di-XOR-kan

dengan Ki yang panjangnya 48 bit menghasilkan vektor A yang panjangnya 48-bit: E(Ri – 1) Ki = A

Vektor A dikelompokkan menjadi 8 kelompok, masing-masing 6 bit, dan menjadi masukan bagi proses substitusi. Proses substitusi dilakukan dengan menggunakan delapan buah kotak-S (S-box), S1 sampai S8. Setiap kotak S menerima

masukan 6 bit dan menghasilkan keluaran 4 bit. Kelompok 6-bit pertama menggunakan S1, kelompok 6-bit kedua menggunakan S2, dan seterusnya.

28

hasil proses substitusi kotak-S. Permutasi dilakukan dengan menggunakan matriks permutasi P (P-box) seperti pada Tabel 3.7.

Tabel 3.7 Matriks Permutasi P (P-Box)

16 7 20 21 29 12 28 17 1 15 23 26 5 8 31 10 2 8 24 14 32 27 3 9 19 13 30 6 22 11 4 25

Bit-bit P(B) merupakan keluaran dari fungsi f.

Akhirnya, bit-bit P(B) di-XOR-kan dengan Li –1 untuk mendapatkan Ri .

Ri= Li – 1P(B)

Jadi, keluaran dari putaran ke-i adalah (Li, Ri) = (Ri – 1 , Li – 1P(B))

Gambar 3.7 Skema perolehan Ri 3.1.4.1.3 Permutasi Terakhir (Invers Initial Permutation)

Permutasi terakhir dilakukan setelah 16 kali putaran terhadap gabungan blok kiri dan blok kanan. Proses permutasi menggunakan matriks permutasi awal balikan (inverse initial permutation atau IP-1 ) seperti pada Tabel 3.8

Tabel 3.8 Matriks Permutasi Awal Balikan (inverse initial permutation atau IP-1) 40 8 48 16 56 24 64 32 39 7 47 15 55 23 63 31 38 6 46 14 54 22 62 30 37 5 45 13 53 21 61 29 36 4 44 12 52 20 60 28 35 3 43 11 51 19 59 27 34 2 42 10 50 18 58 26 33 1 41 9 49 17 57 25

f

Li-1

Ri

32 bit

30

3.1.4.2Proses dekripsi

Proses dekripsi terhadap cipherteks merupakan kebalikan dari proses enkripsi. DES menggunakan kunci yang sama untuk proses enkripsi dan dekripsi. Jika pada proses enkripsi urutan kunci internal yang digunakan adalah K1, K2, …, K16, maka pada

proses dekripsi urutan kunci yang digunakan adalah K16, K15, …, K1.

Untuk tiap putaran 16, 15, …, 1, keluaran pada setiap putaran deciphering adalah Li= Ri – 1

Ri= Li – 1f(Ri – 1, Ki)

Yang dalam hal ini, (R16, L16) adalah blok masukan awal untuk deciphering. Blok

(R16, L16) diperoleh dengan mempermutasikan cipherteks dengan matriks permutasi

IP-1. Pra-keluaran dari deciphering adalah adalah (L0, R0). Dengan permutasi awal IP

akan didapatkan kembali blok plainteks semula. Pada proses pembangkitan kunci internal, selama deciphering, K16 dihasilkan dari (C16, D16) dengan permutasi PC-2.

Tentu saja (C16, D16) tidak dapat diperoleh langsung pada permulaan deciphering.

Tetapi karena (C16, D16) = (C0, D0), maka K16 dapat dihasilkan dari (C0, D0) tanpa

perlu lagi melakukan pergeseran bit. (C0, D0) yang merupakan bit-bit dari kunci

eksternal K yang diberikan pengguna pada waktu dekripsi. Selanjutnya, K15 dihasilkan

dari (C15, D15) yang mana (C15, D15) diperoleh dengan menggeser C16 (yang sama

dengan C0) dan D16 (yang sama dengan C0) satu bit ke kanan. Sisanya, K14 sampai K1

dihasilkan dari (C14, D14) sampai (C1, D1). Catatlah bahwa (Ci– 1, Di– 1) diperoleh

3.1.5 Arsitektur Umum

Arsitektur umum sistem keamanan folder dapat dilihat pada gambar 3.9

Gambar 3.8 Arsitektur Umum sistem

32

yang ada di database dan dilanjutkan dengan proses keamanan folder dimana folder yang telah dipilih akan dikunci.

3.1.6 Flowchart Sistem

Flowchart sistem keamanan folder dapat dilihat seperti pada Gambar 3.9.

Gambar 3.9 Sistem Keamanan Folder

Pada Gambar 3.9 di atas, pada citra sidik jari dilakukan pengolahan dengan beberapa proses yaitu me-resize ukuran citra menjadi 130 x 180 kemudian proses grayscalling, setelah grayscalling citrasidik jari akan di-thresholding yang kemudian menghasilkan matriks biner dari citra sidik jari tersebut. Matriks biner kemudian dicocokkan dengan region graf lain dari citra sidik jari yang ada di database dan dilanjutkan dengan proses lock atau unlock folder serta enkripsi / dekripsi file.

Stop Start

Citra Sidik Jari

Preprocessing

Lock / unlock folder

Enkripsi / Dekripsi File Hasil Pengenalan Pengenalan sidik jari

Sidik jari

Password benar

Yes Yes

No

3.1.7 Flowchart Pendaftaran Sidik Jari

Flowchart pendaftaran sidik jari dapat dilihat seperti pada Gambar 3.10

Gambar 3.10 Pendaftaran Sidik Jari

Pada Gambar 3.10 di atas, input citra merupakan citra sidik jari yang telah di-capture dengan scanner sidik jari. Capture dilakukan sebanyak 4 kali untuk setiap user dan selanjutnya sidik jari dilakukan pengolahan antara lain di-resize dengan ukuran 130 x 180 piksel, perhitungan nilai RGB kemudian melakukan reduksi noise serta perhitungan nilai biner pada citra sidik jari. Hasil pengolahan dikonversikan dalam bilangan heksadesimal dan disimpan ke dalam database beserta identitasnya.

Start

Capture Sidik Jari , input username dan Password

Resize citra

Hitung nilai RGB citra

Hitung nilai biner

Simpan ke database

Stop

Input Citra Sidik Jari lagi ?

Ya

34

3.1.8 Flowchart Pengenalan Sidik Jari

Flowchart pengenalan sidik jari dapat dilihat seperti pada Gambar 3.11.

Gambar 3.11 Pengenalan Sidik Jari

Pada Gambar 3.11 di atas, input citra berupa citra sidik jari pencarian yang di-capture dengan scanner sidik jari. Capture dilakukan sebanyak sekali pada sidik jari dan kemudian pada sidik jari dilakukan pengolahan citra antara lain di-resize dengan ukuran 130 x 180 piksel, perhitungan nilai RGB, grayscalling, serta perhitungan nilai biner. Selanjutnya sistem akan membaca citra yang ada di database untuk dilakukan

Start

Capture Sidik Jari dan Identitas

Hitung nilai RGB

Hitung nilai biner

Cari Region Citra

Stop

Akhir Database?

Ya Tidak

Hitung jarak euclidean Baca Database

pencocokan dengan menghitung jaraknya dengan citra input. Hasil pencocokan ditampilkan dengan informasi identitasnya.

3.1.9 Flowchart Kunci / Buka Folder

Flowchart kunci / buka Folder dapat dilihat seperti pada Gambar 3.12

Gambar 3.12 Kunci / Buka Folder

36

3.1.10 Flowchart Enkripsi File

Flowchart enkripsi file adalah flowchart yang menggambarkan proses enkripsi file menjadi ciphertext dengan algoritma DES. Flowchart enkripsi file dapat dilihat pada gambar 3.13.

Gambar 3.13 Proses Enkripsi

Proses enkripsi file dengan algoritma DES terdiri dari proses-proses: a. Konversikan header file menjadi plainteks

b. Blok plainteks dipermutasi dengan matriks permutasi awal (initial permutation/IP). c. Hasil permutasi awal kemudian di-enciphering sebanyak 16 kali putaran dimana

setiap putaran menggunakan kunci internal yang berbeda. Start

Input File

Baca Data File

Konversi Data ke BinerPlainteks

Initial Permutation (IP)

Enciphering

Tidak

Round=16 ?

Ya

Initial Permutation Balikan (IP-1)

d. Hasil enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers initial permutation/IP-1) menjadi blok cipherteks.

3.1.11 Flowchart Proses Dekripsi File

Flowchart Proses Dekripsi file cipher adalah merupakan detil proses dekripsi yang ditunjukkan pada gambar 3.14.

Gambar 3.14 Proses Dekripsi DES Kunci Eksternal=3

Round=16 ?

Y

Stop

N

Y

File Data Initial Permutation (IP)

Enciphering

N Verifikasi Kunci Eksternal (n)

Start

File Cipher & Kunci Eksternal

Baca Header

38

Proses dekripsi file data dengan algoritma DES terdiri dari beberapa proses, yaitu: a. Konversikan nilai header file menjadi ciphertext.

b. Input kunci eksternal (n).

c. Blok ciphertext dipermutasi dengan matriks permutasi awal (initial permutation/IP) menggunakan kunci eksternal pertama.

d. Hasil permutasi awal kemudian di-enciphering sebanyak 16 kali putaran yang setiap putaran menggunakan kunci internal yang berbeda.

e. Hasil enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers initial permutation/IP-1) menjadi blok pra-plaintext-1.

f. Blok pra-plaintext-1 dipermutasi dengan matriks permutasi awal (initial permutation/IP) menggunakan kunci eksternal kedua.

g. Hasil permutasi awal kemudian di-enciphering sebanyak 16 kali putaran yang setiap putaran menggunakan kunci internal yang berbeda.

h. Hasil enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers initial permutation/IP-1) menjadi blok pra-plaintext-2.

i. Blok pra-plaintext-2 dipermutasi dengan matriks permutasi awal (initial permutation/IP) menggunakan kunci eksternal.

j. Hasil permutasi awal kemudian di-enciphering sebanyak 16 kali putaran yang setiap putaran menggunakan kunci internal yang berbeda.

k. Hasil enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers initial permutation/IP-1) menjadi blok plaintext berupa file asli.

3.2Perancangan

Dalam membangun sebuah aplikasi dibutuhkan perancangan interface sistem yang berguna untuk memudahkan dalam pembuatan perangkat lunak. Berikut ini beberapa perancangan yang akan dibangun antara lain perancangan database serta perancangan user interface.

3.2.1 Perancangan database

3.2.1.1Tabel tUser

Tabel ini berisikan informasi UserId, Username dan Password yang akan digunakan pada program Login. Berikut perancangan tabel tUser dapat dilihat pada tabel 3.9 sebagai berikut :

Tabel 3.9 Tabel tUser

FildName DataType Keterangan

UserID Integer Nomor urut user

Username Text(10) Nama pengguna

Password Text(10) Kata sandi

3.2.1.2Tabel tSidik

Tabel ini berisikan informasi tentang atribut sidik jari pengguna yang dapat dilihat pada tabel 3.10 sebagai berikut :

Tabel 3.10 Tabel tSidik

FildName DataType Keterangan

IDSidik Integer Nomor urut sidik jari

UserID Integer Nomor urut user

NmFile Text (50) Nama file sidik jari

Biner Memo Nilai piksel sidik jari dalam biner

3.2.1.3Tabel Folder

Tabel ini berisikan informasi tentang atribut sidik jari pengguna yang dapat dilihat pada tabel 3.10 sebagai berikut :

Tabel 3.11 Tabel Folder

FildName DataType Keterangan

ID Integer Nomor urut folder yang dikunci

UserID Integer Nomor urut user

40

3.2.1.4Relasi Antar tabel

Dari beberapa tabel yang dibangun oleh penulis, maka dapat dibentuk hubungan relasi antar tabel beberapa tabel tersebut, dapat dilihat pada Gambar 3.15 berikut ini.

Gambar 3.15 Relasi Antar tabel

3.2.2 Perancangan User Interface

Perancangan User Interface adalah perancangan program sebagai penghubung antara komputer dengan manusia (user). Rancangan User Interface meliputi perancangan menu Home serta program pendukung lainnya.

3.2.2.1 Rancangan Home

Rancangan Home yang dibangun terdiri dari beberapa tombol menu yaitu Login, SignUp, Help, About serta Keluar. Perancangan Home dapat dilihat pada gambar 3.16 sebagai berikut.

Gambar 3.16 Rancangan Home Login SignUp

3.2.2.2Rancangan Login

Rancangan Login berfungsi sebagai otorisasi pengguna sistem atau pengaman hak akses bagi pengguna (user) yang ingin melakukan pengamanan folder. Rancangan Login dapat dilihat pada gambar 3.17.

Gambar 3.17 Rancangan Login

Pada gambar 3.17, terdapat tombol Scan berfungsi untuk mengaktifkan sensor pemindai sidik jari. Tombol ok berfungsi untuk menghitung nilai piksel untuk setiap citra hasil scan serta membandingkannya dengan citra sidik jari yang ada di database untuk menentukan kemiripan serta melakukan verifikasi identitas user ke dalam database. Tombol Cancel berfungsi untuk menutup form Login.

3.2.2.3Rancangan Signup

Rancangan Signup digunakan menginput data sidik jari dan informasi user. Rancangan Signup dapat dilihat pada Gambar 3.18.

42

Pada gambar 3.18 di atas, terdapat tombol Scan yang berfungsi untuk mengaktifkan sensor pemindai sidik jari sebanyak empat kali. Tombol Proses berfungsi untuk menghitung nilai piksel pada setiap citra sidik jari hasil dari scanner. Tombol Save berfungsi untuk menyimpan nilai piksel setiap sidik jari dan identitas user ke dalam database. Tombol Exit berfungsi untuk menutup form Signup.

3.2.2.4Rancangan Kunci / Buka Folder

Rancangan Kunci/buka Folder berfungsi untuk melakukan pengamanan folder oleh user dengan algoritma DES. Rancangan kunci / buka Folder dapat dilihat pada Gambar 3.19.

Gambar 3.19 Rancangan Keamanan Folder

3.2.2.5Rancangan Help

Rancangan Help adalah tampilan sederhana yang hanya memiliki satu tombol yaitu tombol Keluar. Rancangan ini berguna untuk menampilkan informasi tentang cara pengoperasian aplikasi yang dijelaskan tahap demi tahap. Untuk lebih jelasnya rancangan Help dapat dilihat pada Gambar 3.20.

Gambar 3.20 Rancangan Help

3.2.2.6Rancangan About

Rancangan About ini berfungsi menampilkan informasi tentang profil penulis. Profil penulis meliputi biodata penulis serta data akademik. Rancangan About dapat dilihat seperti pada Gambar 3.21.

Logo USU

Gambar 3.21 Rancangan About Tatacara pengoperasian Aplikasi

SignUp

x---x x---x x---x

Login

x---x x---x x---x

Judul Skripsi

x---x Nama Penulis x---x

NIM Penulis x---x

BAB 4

IMPLEMENTASI DAN PENGUJIAN

Pada Bab ini akan dijelaskan mengenai implementasi dan pengujian pada sistem yang telah dibuat. Tahapan ini dilakukan untuk mengetahui hasil dari sistem yang telah dibuat, apakah sistem tersebut berhasil atau tidak.

4.1 Implementasi

Sesuai dengan hasil analisis dan perancangan sistem yang telah dibuat, dilakukanlah implementasi perancangan sehingga mendapatkan aplikasi keamanan folder untuk menjaga keamanan pada saat mengakses folder dengan metode graph matching.

4.1.1 Spesifikasi Hardware dan Software

Dalam pembuatan sistem ini digunakan perangkat keras (hardware) dengan spesifikasi berikut ini:

1. Processor Intel® Core™ i5-460M CPU @ 2.50Ghz , 2.50 Ghz 2. RAM 2 GB

3. Harddisk 500 GB

4. Scanner sidik jari digital persona U Are U 4500

Perangkat lunak (software) yang digunakan adalah sebagai berikut : 1. Windows 7 Ultimate 64bit

2. Microsoft Visual Studio 2010

4.1.2 Tampilan Implementasi Sistem

Tampilan hasil implementasi dapat dilihat dengan penjelasan berikut ini : 1. Tampilan Menu Utama

Gambar 4.1 Tampilan Menu Utama

Pada menu utama, ada beberapa tombol seperti login, sign up, about, dan help. Tombol login berfungsi untuk melanjutkan ke form login. Tombol sign up berfungsi untuk melanjutkan ke form sign up dimana form sign up digunakan untuk mengisi data user seperti capture sidik jari, username, dan password. Menu about berfungsi menampilkan tampilan about dimana tampilan about berisi tentang data pribadi peneliti. Menu help berfungsi menampilkan help dimana help berisi tentang cara pengoperasian sistem.

2. Tampilan Sign Up

46

Gambar 4.2 Tampilan Menu Signup

Gambar 4.2 merupakan tampilan menu signup. Pada menu signup terdapat beberapa tombol yaitu scan, proses, save, dan exit. Tombol scan berfungsi untuk mengaktifkan scanner sidik jari, sehingga sidik jari dapat di-capture. Tombol proses dan save hanya aktif apabila user telah melakukan proses capture sidik jari. Tombol proses berfungsi untuk melakukan proses pengolahan pada citra sidik jari. Tombol save berfungsi untuk menyimpan data user dan data digital dari sidik jari. Pada menu ini akan dilakukan 4 kali capture sidik jari.

Tampilan capture pertama

Gambar 4.3 merupakan tampilan proses pada saat capture pertama sidik jari dilakukan. Pada proses ini user diminta untuk meletakkan ibu jari diatas scanner sidik jari.

Tampilan capture kedua

Gambar 4.4 Tampilan capture kedua

Gambar 4.4 merupakan tampilan proses pada saat capture kedua sidik jari dilakukan. Pada saat capture kedua ini, posisi jari user akan berbeda dengan posisi jari pada saat capture pertama sehingga diharapkan dapat diambil perbedaan antara capture pertama dan capture kedua.

Tampilan capture ketiga

Gambar 4.5 Tampilan capture ketiga

48

dengan posisi jari pada saat capture pertama dan kedua sehingga diharapkan dapat diambil perbedaan antara capture pertama, capture kedua, dan capture ketiga.

Tampilan capture keempat

Gambar 4.6 Tampilan capture keempat

Gambar 4.6 merupakan tampilan proses pada saat capture keempat sidik jari dilakukan. Capture keempat merupakan proses terakhir pada saat pengambilan citra sidik jari user. Setelah proses capture keempat telah dilakukan maka tombol proses akan aktif. Tombol proses berfungsi untuk mengambil data dari citra sidik jari.

Tampilan mengisi data diri pada formsign up

Gambar 4.7 merupakan tampilan proses pada saat mengisi data user. Setelah data user diisi dengan lengkap maka tombol save akan aktif. Tombol save digunakan untuk menyimpan data digital sidik jari dan data user.

Tampilan setelah mengisi form dan menyimpan data user

Gambar 4.8 Tampilan setelah mengisi dan menyimpan data

Gambar 4.8 merupakan tampilan sistem setelah melakukan capture sidik jari dan mengisi data user. Kemudian data tersebut akan disimpan ke dalam database.

3. Tampilan Login

Tampilan awal login

50

Gambar 4.9 merupakan tampilan awal login dimana tombol yang aktif hanya capture dan cancel. Tombol capture berfungsi untuk mengambil citra sidik jari. Tombol cancel berfungsi untuk keluar dari form login. Tampilan capture sidik jari

Gambar 4.10 Tampilan pada saat capture sidik jari

Gambar 4.10 merupakan tampilan sistem pada saat meng-capture sidik jari. Tombol ok hanya akan aktif apabila sidik jari telah di-capture.

Tampilan setelah sidik jari terdeteksi

Gambar 4.11 merupakan tampilan setelah tombol ok di-klik. Setelah tombol ok di-klik sistem akan mengambil data digital dari sidik jari yang telah di-capture kemudian membandingkan sidik jari tersebut dengan data sidik jari yang ada di dalam database. Apabila sidik jari yang di-input dengan sidik jari yang ada di dalam database sama maka sistem akan melanjutkannya ke form selanjutnya yaitu form password. Pada gambar 4.11 user dikenali sebagai dian dengan jarak 42,009. Jarak yang dimaksud pada gambar 4.11 merupakan jarak kemiripan antara sidik jari yang di-input dengan sidik jari di dalam database. Semakin kecil nilai jarak maka semakin mirip sidik jari yang di-input dengan sidik jari yang ada di dalam database.

Tampilan mengisi password

Gambar 4.12 Tampilan pada saat mengisi password

52

Tampilan setelah berhasil login

Gambar 4.13 Tampilan setelah berhasil login

Gambar 4.13 merupakan tampilan sistem pada saat user berhasil login. User berhasil login apabila sidik jari dengan password yang di-input user cocok.

Tampilan login apabila user tidak dikenal

Gambar 4.14 merupakan tampilan sistem pada saat sidik jari tidak dikenali. Hal ini terjadi apabila sidik jari yang di-input dengan sidik jari yang di database tidak cocok.Apabila hal ini terjadi, user diminta untuk melakukan proses sign up terlebih dahulu.

4. Tampilan form keamanan folder Tampilan awal keamanan folder

Gambar 4.15 Tampilan awal keamanan folder

54

pada folder, tombol buka kunci juga berfungsi untuk melakukan dekripsi pada file yang terdapat di dalama folder tersebut. Tombol exit berfungsi untuk keluar dari halaman kunci folder dan kembali ke halaman utama. Tampilan memilih folder yang akan dikunci

Gambar 4.16 Tampilan pada saat memilih folder

Tampilan setelah mengunci folder