Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

TEKNIK KEAMANAN VOICE OVER WLANs 802.11

SKRIPSI

SANY ROSSADHI S.

041401063

PROGRAM STUDI S 1 ILMU KOMPUTER

DEPARTEMEN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

UNIVERSITAS SUMATERA UTARA

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

PERSETUJUAN

Judul : TEKNIK KEAMANAN VOICE OVER WLANs

802.11

Kategori : SKRIPSI

Nama : SANY ROSSADHI S.

Nomor Induk Mahasiswa : 041401063

Program Studi : SARJANA (S1) ILMU KOMPUTER

Departemen : ILMU KOMPUTER

Fakultas : MATEMATIKA DAN ILMU PENGETAHUAN

ALAM (FMIPA) UNIVERSITAS SUMATERA UTARA

Diluluskan di

Medan, Maret 2009

Komisi Pembimbing :

Pembimbing 2 Pembimbing 1

Drs. Agus Salim Harahap, M.Si Drs. Sawaluddin, MIT

NIP 130 936 279 NIP 132 206 398

Diketahui/Disetujui oleh

Departemen Ilmu Komputer FMIPA USU Ketua,

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

NIP 131 570 434

PERNYATAAN

TEKNIK KEAMANAN VOICE OVER WLANs 802.11

SKRIPSI

Saya mengakui bahwa skripsi ini adalah hasil karya saya sendiri, kecuali beberapa

kutipan dan ringkasan yang masing-masing disebutkan sumbernya.

Medan, Maret 2009

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

PENGHARGAAN

Puji dan syukur penulis panjatkan kehadirat Allah SWT, atas berkat, rahmat dan

karunia yang diberikan-Nya kepada penulis, sehingga penulis dapat menyelesaikan

Tugas Akhir ini.

Ucapan terima kasih yang setulus-tulusnya saya sampaikan kepada Drs.

Sawaluddin, MIT selaku pembimbing pertama dan Drs. Agus Salim Harahap, M.Si selaku pembimbing kedua pada penyelesaian skripsi ini yang telah memberikan

panduan dan penuh kepercayaan kepada saya untuk menyempurnakan kajian ini.

Panduan ringkas dan padat dan profesional telah diberikan kepada saya agar dapat

menyelesaikan tugas ini.

Ucapan terima kasih yang sebesar-besarnya juga ditujukan kepada Ketua dan

Sekretaris Departemen S1 Ilmu Komputer Prof. Dr. Muhammad Zarlis M.Kom dan

Syahriol Sitorus, S.Si, MIT yang memfasilitasi dan memotivasi saya dalam

menyelesaikan studi.

Ucapan terima kasih yang setinggi-tingginya saya sampaikan untuk Bapak

Dekan dan Pembantu Dekan Fakultas Matematika dan Ilmu Pengetahuan Alam

Universitas Sumatera Utara, beserta semua dosen yang memungkinkan saya menimba ilmu pada Departemen Ilmu Komputer FMIPA USU.

Rasa hormat dan terima kasih juga saya sampaikan pada seluruh pegawai di

FMIPA USU dan rekan-rekan kuliah yang telah banyak membantu saya dalam

menyelesaikan studi di Departemen Ilmu Komputer FMIPA USU.

Akhirnya tak terlupakan rasa terima kasih yang sedalam-dalamnya untuk Papa

dan Mama dan semua ahli keluarga yang selama ini memberikan doa, bantuan dan

dorongan yang diperlukan.

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

ABSTRAK

Kebutuhan akan komunikasi yang murah dan efisien menjadikan VoIP salah satu

aplikasi yang diminati oleh banyak orang. Internet telah menjadi salah satu alat

komunikasi yang telah digunakan oleh masyarakat luas berbasiskan VoIP. Teknologi

VoIP semakin banyak digunakan, akan tetapi teknik keamanan yang digunakan untuk

melindungi data hanya beberapa. VPN mempunyai dua metode dalam pengamanan

data yakni IPSec dan Crypto IP Encapsulation (CIPE). Dalam penggunaan IPSec

akan dijelaskan proses pengamanannya terhadap VoIP dan juga aliran data yang

dikirim. Sebuah kasus panggilan telepon antara Bob dan Alice akan dibahas dalam

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

SECURITY TECHNIQUE On VOICE OVER WLANs 802.11

ABSTRACT

The needs of cheap and efficient communication tend the VoIP as an application

proclivity most people to be used. Internet is one of the communication tools widely

used based on VoIP application. VoIP technology increasingly to be used but there are

only some security technologies to be used in protecting datas. VPN have two

methods in securing data, they are IPSec and Crypto IP Encapsulation (CIPE). It will

be described, secure procedures for VoIP and including sending datas flow in using

IPSec. One case of telephone call between Bob and Alice will be discussed in this

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009.

3.6 Pengamanan Data pada Desain Jaringan dan Pengimplementasiannya ... 38

4.4 Kelebihan dan Kekurangan Symmetric Key Cryptography 55 4.5 Hybrid Cipher ... 55

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Halaman

Bab 5 Kesimpulan dan Saran

5.1 Kesimpulan ... 58 5.2 Saran ... 58

Daftar Pustaka

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

DAFTAR TABEL

Halaman

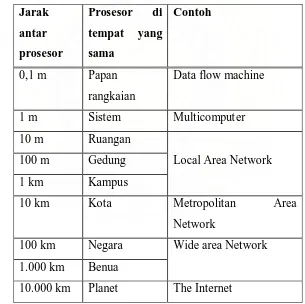

Tabel 2.1 Klasifikasi prosesor interkoneksi berdasarkan jarak ... 6

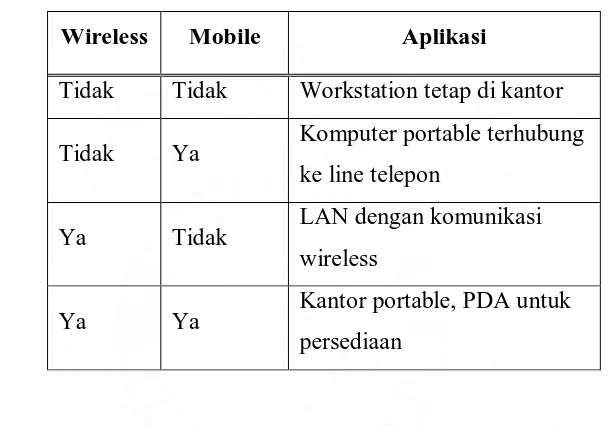

Tabel 2.2 Kombinasi jaringan tanpa kabel dan komputasi mobile ... 13

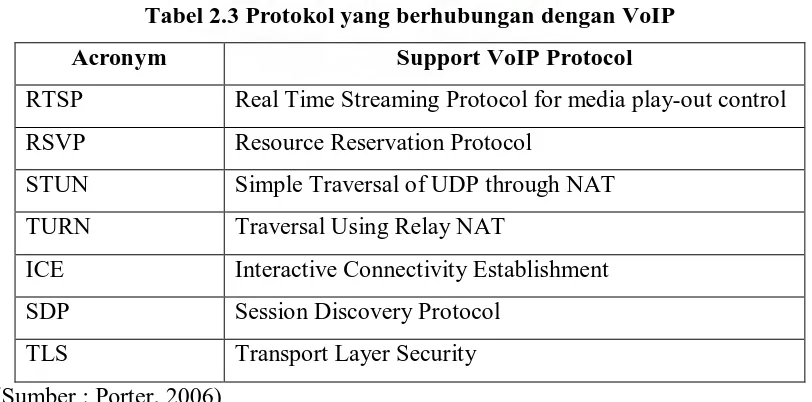

Tabel 2.3Protokol yang berhubungan dengan VoIP ... 20

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

DAFTAR GAMBAR

Halaman

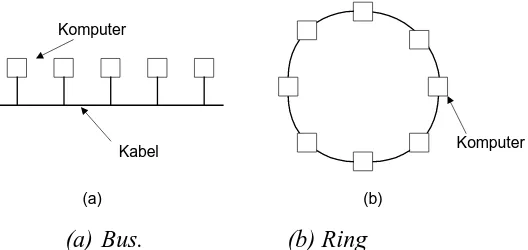

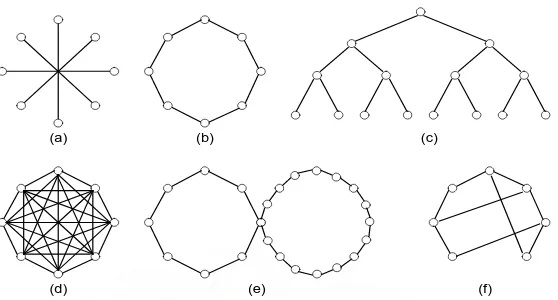

Gambar 2.1 Dua jenis jaringan broadcast ... 8

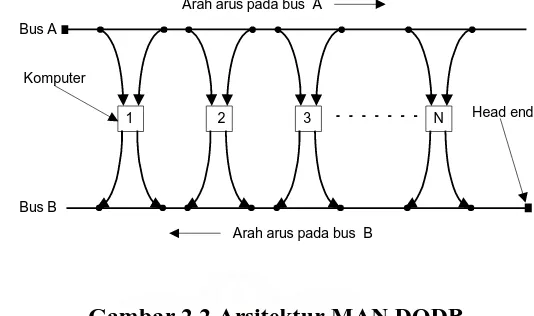

Gambar 2.2 Arsitektur MAN DQDB ... 10

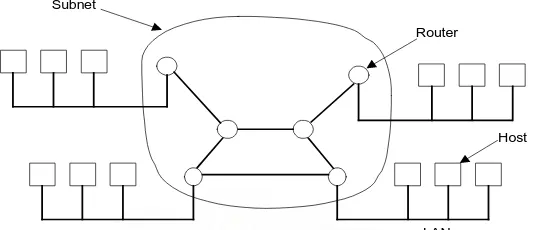

Gambar 2.3 Hubungan antara host-host dengan subnet ... 11

Gambar 2.4 Bebarapa topologi subnet untuk point-to-point ... 12

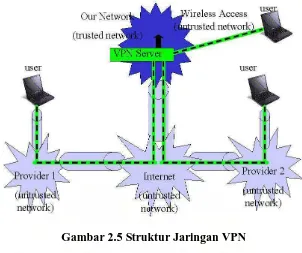

Gambar 2.5 Struktur Jaringan VPN ... 22

Gambar 3.1 Struktur Key pada IPSec ... 28

Gambar 3.2 Melindungi SIP dengan Menggunakan IPSec... 32

Gambar 3.3 Proses Enkripsi dan Dekripsi ... 34

Gambar 3.4 Stream cipher model ... 36

Gambar 3.5 Metodologi Keamanan Jaringan ... 39

Gambar 3.6 Proses Pengiriman Pesan S/MIME... 44

Gambar 3.7 Autentikasi Header : Mode Transport dan Mode Kanal... 46

Gambar 3.8 ESP Header : Mode Transport dan Mode Kanal... 48

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

BAB 1

PENDAHULUAN

1.1.Latar Belakang

Kebutuhan akan komunikasi yang murah dan efisien menjadikan VoIP salah satu

aplikasi yang diminati oleh banyak orang. Dimana internet telah menjadi salah satu

alat komunikasi yang telah digunakan oleh masyarakat luas berbasiskan VoIP.

Perkembangan teknologi komunikasi dan teknologi komputer yang

berkembang pesat pada saat ini, dimana setiap aspek kehidupan telah menggunakan

jasa-jasanya mulai dari perkantoran, pendidikan, rumah tangga, hingga pekerjaan

professional yang memggunakan teknologinya. Meningkatnya kualitas komunikasi

tersebut dapat dilihat dari terciptanya telepon pada pertama kalinya, hingga sekarang

berkembang menjadi telepon seluler (telepon genggam) hingga Internet Telephony. Ini

dikarenakan teknologi komunikasi telah menjadi trend bagi masyarakat pada

umumnya.

Voice over Internet Protocol (VoIP) sebagai aplikasi WLAN didefinisikan

sebagai sebuah program yang memperkenankan transmisi suara secara langsung

melalui internet dengan menggunakan protokol TCP/IP. VoIP (Voice over Internet

Protocol) merupakan suara yang dikirim melalui Internet Protokol. Secara umum

berarti mengirimkan informasi suara secara digital dalam bentuk paket data

dibandingkan secara tradisional melalui saluran analog PSTN (Public Switching

Telephone Network). Pengertian dari Public Switching Telephone Network (PSTN)

terdiri dari tiga macam komponen penting seperti: access, switching, dan transport.

Access (Akses) menjelaskan bagaimana pengguna mengakses jaringan, Switching

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

melalui jaringan, dan transport (transportasi) menjelaskan bagaimana sebuah

panggilan berjalan atau juga diangkut melalui jaringan (Fung, 2004).

1.2 Perumusan Masalah

Teknologi VoIP semakin banyak digunakan, tetapi teknik keamanan yang digunakan

untuk melindungi data hanya beberapa. Macam-macam gangguan (threats) data yang

lewat pada suatu jaringan seperti dapat disalah gunakan (abuse), dapat dibajak isi data

tersebut (sniffing), dan tidak dapat mengakses server dikarenakan server yang

kelebihan muatan (Denial of Services).

Ada beberapa cara untuk mengamankan komunikasi data VoIP, antara lain:

dengan mengamankan jalur yang digunakan pengguna untuk melakukan komunikasi

VoIP dengan menggunakan metode VPN (Virtual Private Network) dan juga dapat

dilakukan suatu metode kriptografi pada aplikasi VoIP tersebut sehingga data yang

dikirimkan dapat dilindungi dengan baik.

VPN adalah teknik pengaman jaringan yang bekerja dengan cara membuat

suatu tunnel sehingga jaringan yang dipercaya dapat menghubungkan jaringan yang

ada di luar melalui internet. Titik akhir dari VPN adalah tersambungnya Virtual

Channels (VCs) dengan cara pemisahan. Kenyataannya koneksi sebuah end-to-end

VPN tergantung dari sebuah nilai dari hubungan daripada titik-titiknya. VPN

mempunyai dua metode dalam pengamanan yakni IPSec dan Crypto IP Encapsulation

(CIPE).

Selain dari pada itu dapat dipergunakan teknik Kriptografi (cryptography)

yang merupakan ilmu dan seni penyimpanan pesan, data, atau informasi secara aman.

Kriptografi (Cryptography) berasal dari bahasa Yunani yaitu dari kata Crypto dan

Graphia yang berarti penulisan rahasia. Kriptografi adalah suatu ilmu yang

mempelajari penulisan secara rahasia. Kriptografi merupakan bagian dari suatu

cabang ilmu matematika yang disebut Cryptology. Kriptografi bertujuan menjaga

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

dapat diketahui oleh pihak yang tidak sah. Kriptografi mempunyai 3 teknik standar

enkripsi yakni DES, AES, dan BLOWFISH (Sukaridhoto et al., 2007).

Bagaimana teknik keamanan yang digunakan pada aplikasi teknologi VoIP

telah digunakan secara luas oleh masyarakat, terutama dalam WLAN. Tetapi teknik

keamanan yang digunakan untuk melindungi data untuk dibahas lebih lanjut adalah

penggunaan metode VPN (Virtual Private Network).

1.3 Rumusan Masalah

Bagaimana teknik keamanan pada aplikasi teknologi VoIP yang telah digunakan

secara luas oleh masyarakat, terutama dalam WLAN. Dan teknik penggunaan metode

VPN (Virtual Private Network).

1.4 Batasan Masalah

Dalam tugas akhir ini akan difokuskan pada mekanisme keamanan VoIP dengan

menggunakan teknik VPN yakni IPSec.

1.5 Manfaat Penelitian

Untuk membahas keamanan komunikasi jaringan dengan menggunakan metode VPN

(Virtual Private Network) dalam komunikasi menggunakan Voice over WLAN

802.11.

1.6 Tujuan Penelitian

Untuk membahas keamanan komunikasi jaringan dengan menggunakan metode VPN

(Virtual Private Network) dalam komunikasi menggunakan Voice over WLAN

802.11.

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Pendekatan Pembahasan:

a. Sistem keamanan: dari beberapa cara pengamanan yang ada, dalam tulisan ini

akan dibahas mengenai dengan mempergunakan sistem VPN yang berkaitan

dengan Kriptografi

b. Mekanisme pengamanan: dari beberapa cara pengamanan VPN yang akan

dibahas pada tulisan ini adalah IPSec.

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

BAB 2

TINJAUAN TEORITIS

2.1 Dasar Jaringan

Didalam bentuk yang dasar, sebuah jaringan komputer tidak lebih dari dua atau lebih

komputer yang terhubung bersama melalui sebuah media yang dapat memindahkan

data. Jaringan yang sekarang ini dibuat untuk memperbolehkan jasa berbagi dari

hardware dan software. Jaringan memperbolehkan untuk mengakses aplikasi pada

remote server, untuk mengirim file, untuk mengeprint, dan masih banyak yang

lainnya. Lebih sering, ketika kita berfikir tentang jaringan, kita dapati local area

network (LAN) atau wide area network (WAN). Walaupun masih banyak lagi tipe

dari “area network” (jaringan area). (Brenton dan Hunt, 2005)

2.2 Jaringan Komputer

Dalam mempelajari macam-macam jaringan komputer terdapat dua klasifikasi yang

sangat penting yaitu teknologi transmisi dan jarak. Secara garis besar, terdapat dua

jenis teknologi transmisi yaitu jaringan broadcast dan jaringan point-to-point.

Jaringan broadcast memiliki saluran komunikasi tunggal yang dipakai bersama-sama

oleh semua mesin yang ada pada jaringan.

Pesan-pesan berukuran kecil, disebut paket, yang dikirimkan oleh suatu mesin

akan diterima oleh mesin-mesin lainnya. Field alamat pada sebuah paket berisi

keterangan tentang kepada siapa paket tersebut ditujukan. Saat menerima paket, mesin

akan mencek field alamat. Bila paket tersebut ditujukan untuk dirinya, maka mesin

akan memproses paket itu , bila paket ditujukan untuk mesin lainnya, mesin tersebut

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Jaringan point-to-point terdiri dari beberapa koneksi pasangan individu dari

mesin-mesin. Untuk mengirim paket dari sumber ke suatu tujuan, sebuah paket pada

jaringan jenis ini mungkin harus melalui satu atau lebih mesin-mesin perantara.

Seringkali harus melalui banyak rute yang mungkin berbeda jaraknya. Karena itu

algoritma route memegang peranan penting pada jaringan point-to-point.

Pada umumnya jaringan yang lebih kecil dan terlokalisasi secara geografis

cenderung memakai broadcasting, sedangkan jaringan yang lebih besar menggunakan

point-to-point. Kriteria alternatif untuk mengklasifikasikan jaringan adalah didasarkan

pada jaraknya. Tabel berikut ini menampilkan klasifikasi sistem multiprosesor

berdasarkan ukuran-ukuran fisiknya.

Tabel 2.1 Klasifikasi prosesor interkoneksi berdasarkan jarak Jarak

10 km Kota Metropolitan Area

Network

100 km Negara Wide area Network

1.000 km Benua

10.000 km Planet The Internet

Dari tabel di atas terlihat pada bagian paling atas adalah data flow machine,

komputer-komputer yang sangat paralel yang memiliki beberapa unit fungsi yang

semuanya bekerja untuk program yang sama. Kemudian multicomputer, sistem yang

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

cepat. Setelah kelas multicomputer adalah jaringan sejati, komputer-komputer yang

berkomunikasi dengan cara bertukar data/pesan melalui kabel yang lebih panjang.

Jaringan seperti ini dapat dibagi menjadi local area network (LAN), metropolitan area

network (MAN), dan wide area network (WAN). Akhirnya, koneksi antara dua

jaringan atau lebih disebut internetwork. Internet merupakan salah satu contoh yang

terkenal dari suatu internetwork. (Sarosa dan Anggoro, 2000)

2.2.1 Local Area Network

Local Area Network (LAN) merupakan jaringan milik pribadi di dalam sebuah

gedung atau kampus yang berukuran sampai beberapa kilometer.

LAN seringkali digunakan untuk menghubungkan komputer-komputer pribadi

dan workstation dalam kantor perusahaan atau pabrik-pabrik untuk memakai bersama

resource (misalnya, printer, scanner) dan saling bertukar informasi. LAN dapat

dibedakan dari jenis jaringan lainnya berdasarkan tiga karakteristik: ukuran, teknologi

transmisi dan topologinya.

LAN mempunyai ukuran yang terbatas, yang berarti bahwa waktu transmisi

pada keadaan terburuknya terbatas dan dapat diketahui sebelumnya. Dengan

mengetahui keterbatasannya, menyebabkan adanya kemungkinan untuk menggunakan

jenis desain tertentu. Hal ini juga memudahkan manajemen jaringan.

LAN seringkali menggunakan teknologi transmisi kabel tunggal. LAN

tradisional beroperasi pada kecepatan mulai 10 sampai 100 Mbps (mega bit/detik)

dengan delay rendah (puluhan mikro second) dan mempunyai faktor kesalahan yang

kecil. LAN-LAN modern dapat beroperasi pada kecepatan yang lebih tinggi, sampai

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009.

Gambar 2.1 Dua jenis jaringan broadcast.

Terdapat beberapa macam topologi yang dapat digunakan pada LAN

broadcast. Gambar 2.1 menggambarkan dua diantara topologi-topologi yang ada.

Pada jaringan bus, pada suatu saat sebuah mesin bertindak sebagai master dan

diijinkan untuk mengirim paket. Mesin-mesin lainnya perlu menahan diri untuk tidak

mengirimkan apapun. Maka untuk mencegah terjadinya konflik, ketika dua mesin atau

lebih ingin mengirimkan secara bersamaan, maka mekanisme pengatur diperlukan.

Mekanisme pengatur dapat berbentuk tersentralisasi atau terdistribusi. IEEE 802.3

yang populer disebut Ethernet merupakan jaringan broadcast bus dengan pengendali

terdesentralisasi yang beroperasi pada kecepatan 10 s.d. 100 Mbps.

Komputer-komputer pada Ethernet dapat mengirim kapan saja mereka inginkan, bila dua buah

paket atau lebih bertabrakan, maka masing-masing komputer cukup menunggu dengan

waktu tunggu yang acak sebelum mengulangi lagi pengiriman.

Sistem broadcast yang lain adalah ring, pada topologi ini setiap bit dikirim ke

daerah sekitarnya tanpa menunggu paket lengkap diterima. Biasanya setiap bit

mengelilingi ring dalam waktu yang dibutuhkan untuk mengirimkan beberapa bit,

bahkan seringkali sebelum paket lengkap dikirim seluruhnya. Seperti sistem broadcast

lainnya, beberapa aturan harus dipenuhi untuk mengendalikan access simultan ke ring.

IEEE 802.5 (token ring) merupakan LAN ring yang populer yang beroperasi pada

kecepatan antara 4 s.d 16 Mbps.

Berdasarkan alokasi channelnya, jaringan broadcast dapat dibagi menjadi dua,

interval-Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

interval diskrit dan algoritma Round-Robin, yang mengijinkan setiap mesin untuk

melakukan broadcast hanya bila slot waktunya sudah diterima. Alokasi statik sering

menyia-nyiakan kapasitas channel bila sebuah mesin tidak punya lagi yang perlu

dikerjakan pada saat slot alokasinya diterima. Karena itu sebagian besar sistem

cenderung mengalokasi kanalnya secara dinamik (yaitu berdasarkan kebutuhan).

Metoda alokasi dinamik bagi suatu channel dapat tersentralisasi ataupun

terdesentralisasi. Pada metoda alokasi channel tersentralisasi terdapat sebuah entity

tunggal, misalnya unit bus pengatur, yang menentukan siapa giliran berikutnya.

Pengiriman paket ini bisa dilakukan setelah menerima giliran dan membuat keputusan

yang berkaitan dengan algoritma internal. Pada metoda alokasi channel

terdesentralisasi, tidak terdapat entity sentral, setiap mesin harus dapat menentukan

dirinya sendiri kapan bisa atau tidaknya mengirim. (Sarosa dan Anggoro, 2000)

2.2.2 Metropolitan Area Network

Metropolitan Area Network (MAN) pada dasarnya merupakan versi LAN yang

berukuran lebih besar dan biasanya memakai teknologi yang sama dengan LAN.

MAN dapat mencakup kantor-kantor perusahaan yang berdekatan dan dapat

dimanfaatkan untuk keperluan pribadi (swasta) atau umum. MAN biasanya mampu

menunjang data dan suara, dan bahkan dapat berhubungan dengan jaringan televisi

kabel. MAN hanya memiliki sebuah atau dua buah kabel dan tidak mempunyai

elemen switching, yang berfungsi untuk mengatur paket melalui beberapa output

kabel. Adanya elemen switching membuat rancangan menjadi lebih sederhana.

Alasan utama memisahkan MAN sebagai kategori khusus adalah telah

ditentukannya standart untuk MAN, dan standart ini sekarang sedang

diimplementasikan. Standart tersebut disebut DQDB (Distributed Queue Dual Bus)

atau 802.6 menurut standart IEEE. DQDB terdiri dari dua buah kabel unidirectional

dimana semua komputer dihubungkan, seperti ditunjukkan pada gambar 2.2. Setiap

bus mempunyai sebuah head–end, perangkat untuk memulai aktivitas transmisi.

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

menggunakan bus bagian atas. Lalulintas ke arah kiri menggunakan bus yang berada

di bawah. (Sarosa dan Anggoro, 2000)

Bus B

Gambar 2.2 Arsitektur MAN DQDB

2.2.3 Wide Area Network

Wide Area Network (WAN) mencakup daerah geografis yang luas, seringkali

mencakup sebuah negara atau benua. WAN terdiri dari kumpulan mesin yang

bertujuan untuk mejalankan program-program aplikasi.

Kita akan mengikuti penggunaan tradisional dan menyebut mesin-mesin ini

sebagai host. Istilah End System kadang-kadang juga digunakan dalam literatur. Host

dihubungkan dengan sebuah subnet komunikasi, atau cukup disebut subnet. Tugas

subnet adalah membawa pesan dari host ke host lainnya, seperti halnya sistem telepon

yang membawa isi pembicaraan dari pembicara ke pendengar. Dengan memisahkan

aspek komunikasi murni sebuah jaringan (subnet) dari aspek-aspek aplikasi (host),

rancangan jaringan lengkap menjadi jauh lebih sederhana.

Pada sebagian besar WAN, subnet terdiri dari dua komponen, yaitu kabel

transmisi dan elemen switching. Kabel transmisi (disebut juga sirkuit, channel, atau

trunk) memindahkan bit-bit dari satu mesin ke mesin lainnya.

Element switching adalah komputer khusus yang dipakai untuk

menghubungkan dua kabel transmisi atau lebih. Saat data sampai ke kabel penerima,

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

tersebut. Sayangnya tidak ada terminologi standart dalam menamakan komputer

seperti ini. Namanya sangat bervariasi disebut paket switching node, intermediate

system, data switching exchange dan sebagainya.

Host Router

LAN Subnet

Gambar 2.3 Hubungan antara host-host dengan subnet

Sebagai istilah generik bagi komputer switching, kita akan menggunakan

istilah router. Tapi perlu diketahui terlebih dahulu bahwa tidak ada konsensus dalam

penggunaan terminologi ini. Dalam model ini, seperti ditunjukkan oleh gambar 2.3

setiap host dihubungkan ke LAN tempat dimana terdapat sebuah router, walaupun

dalam beberapa keadaan tertentu sebuah host dapat dihubungkan langsung ke sebuah

router. Kumpulan saluran komunikasi dan router (tapi bukan host) akan membentuk

subnet.

Istilah subnet sangat penting, tadinya subnet berarti kumpulan kumpulan

router-router dan saluran-sakuran komunikasi yang memindahkan paket dari host host

tujuan. Akan tetapi, beberapa tahun kemudian subnet mendapatkan arti lainnya

sehubungan dengan pengalamatan jaringan.

Pada sebagian besar WAN, jaringan terdiri dari sejumlah banyak kabel atau

saluran telepon yang menghubungkan sepasang router. Bila dua router yang tidak

mengandung kabel yang sama akan melakukan komunikasi, keduanya harus

berkomunikasi secara tak langsung melalui router lainnya. ketika sebuah paket

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

maka paket akan diterima router dalam keadaan lengkap, disimpan sampai saluran

output menjadi bebas, dan kemudian baru diteruskan.

(a) (b) (c)

(d) (e) (f)

(a)Bintang (b)Cincin (c)Pohon (d)Lengkap (e) Cincin berinteraksi (f)Sembarang.

Gambar 2.4 bebarapa topologi subnet untuk poin-to-point .

Subnet yang mengandung prinsip seperti ini disebut subnet point-to-point,

store-and-forward, atau packet-switched. Hampir semua WAN (kecuali yang

menggunakan satelit) memiliki subnet store-and-forward.

Di dalam menggunakan subnet point-to-point, masalah rancangan yang

penting adalah pemilihan jenis topologi interkoneksi router. Gambar 1.5 menjelaskan

beberapa kemungkinan topologi. LAN biasanya berbentuk topologi simetris,

sebaliknya WAN umumnya bertopologi tak menentu. (Sarosa dan Anggoro, 2000)

2.2.4 Jaringan Tanpa Kabel

Komputer mobile seperti komputer notebook dan personal digital assistant (PDA),

merupakan cabang industri komputer yang paling cepat pertumbuhannya. Banyak

pemilik jenis komputer tersebut yang sebenarnya telah memiliki mesin-mesin desktop

yang terpasang pada LAN atau WAN tetapi karena koneksi kabel tidaklah mungkin

dibuat di dalam mobil atau pesawat terbang, maka banyak yang tertarik untuk

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Jaringan tanpa kabel mempunyai berbagai manfaat, yang telah umum dikenal

adalah kantor portable. Orang yang sedang dalam perjalanan seringkali ingin

menggunakan peralatan elektronik portable-nya untuk mengirim atau menerima

telepon, fax, e-mail, membaca fail jarak jauh login ke mesin jarak jauh, dan

sebagainya dan juga ingin melakukan hal-hal tersebut dimana saja, darat, laut, udara.

Jaringan tanpa kabel sangat bermanfaat untuk mengatasi masalah-masalah di atas.

Tabel 2.2 Kombinasi jaringan tanpa kabel dan komputasi mobile Wireless Mobile Aplikasi

Tidak Tidak Workstation tetap di kantor

Tidak Ya Komputer portable terhubung

ke line telepon

Ya Tidak LAN dengan komunikasi

wireless

Ya Ya Kantor portable, PDA untuk

persediaan

Walaupun jaringan tanpa kabel dan sistem komputasi yang dapat

berpindah-pindah sering kali berkaitan erat, sebenarnya tidaklah sama, seperti yang tampak pada

tabel 2.2. Komputer portabel kadang-kadang menggunakan kabel juga, yaitu disaat

seseorang yang sedang dalam perjalanan menyambungkan komputer portable-nya ke

jack telepon di sebuah hotel, maka kita mempunyai mobilitas yang bukan jaringan

tanpa kabel. Sebaliknya, ada juga komputer-komputer yang menggunakan jaringan

tanpa kabel tetapi bukan portabel, hal ini dapat terjadi disaat komputer-komputer

tersebut terhubung pada LAN yang menggunakan fasilitas komunikasi wireless

(radio).

Meskipun jaringan tanpa kabel ini cukup mudah untuk di pasang, tetapi

jaringan macam ini memiliki banyak kekurangan. Biasanya jaringan tanpa kabel

mempunyai kemampuan 1-2 Mbps, yang mana jauh lebih rendah dibandingkan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

dari komputer yang berbeda dapat mengganggu satu sama lain. (Sarosa dan Anggoro,

2000)

Konfigurasi WLAN akan bisa menjadi sangat mudah atau sangat rumit. Pada

beberapa tipe konfigurasi WLAN yang biasa digunakan, sebuah penerima (alat radio

pemancar) yang disebut Wireless Access Point (WAP) atau mudahnya Access Point

(AP), juga bisa disebut hotspot, yang menghubungkan ke jaringan kabel yang telah

ditentukan. AP bertanggung jawab untuk menghubungkan dengan stasiun client

melalui stasiun client lainnya yang menggunakan 802.11 Network Interface Card

(SSID). Semua alat wireless didalam jaringan harus menggunakan SSID yang sama.

AP yang bertanggung jawab atas hubungan antar WLAN, dan jaringan yang

berkabel dan server dan sumber aplikasi yang berada pada jaringan yang berkabel.

Setiap AP dapat mendukung secara bersamaan, banyak pengguna. Menambahkan AP

ekstra sangat efektif untuk menambahkan jangkauandari WLAN. Jumlah AP yang

dipasangkan pada WLAN adalah fungsi dari jangkauan daerah yang diperlukan,

sebagaimana dari jumlah dan tipe pengguna yang akan dilayani. WLAN biasanya

murah untuk dipasang dan dirawat daripada yang berkabel, dan tawaran dari

keuntungan dari perluasan daerah yang lebih murah.

Berikut ini adalah beberapa keuntungan dari WLAN dari pandangan

pengguna:

a. WLAN membolehkan pengguna untuk menjelajah dalam jaringan wireless.

b. Kebanyakan WLAN juga dapat kemampuan untuk menjadi jembatan dan

menjelajah.

c. WLAN membuat penjelajahan tanpa lipatan dari sel ke sel.

d. AP WLAN juga menyediakan kesanggupan untuk berpindah. (Fung, 2004,

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

2.2.4.1 Client Stations

Setiap stasiun client seperti sebuah PDA atau Laptop yang dilengkapi dengan

802.11-enabled NIC. Juga secara normal dapat membantu tumpukan protokol dengan

higher-layer, sebagaimana jaringan dan sistem-sistem aplikasi untuk menjalankan aplikasi

yang penting. (Fung, 2004)

2.2.4.2 APs

Sebuah access point pada WLAN pada stasiun penyedia jaringan yang memancarkan

dan menerima data (yang biasanya disebut sebagai transceiver). Dalam bentuk dari

sebuah WLAN pada satu sisi dan terhubungi ke jaringan kabel atau yang lainnya.

Setiap akses point dapat melayani banyak penguna pada jangkauan area jaringan, dan

jika orang bergerak dari batas jangkauan dari sebuah akses point, mereka akan

otomatis dipindahkan ke yang lainnya. Sebuah WLAN yang kecil mungkin akan

membutuhkan hanya sebuah akses point, dan jumlah yang dibutuhkan akan bertambah

jika pertambahan dari jumlah pengguna jaringan dan besar fisik dari jaringan. (Fung,

2004)

2.2.4.3 Ethernet Switches

Switch ethernet berkabel digunakan dalam mengamankan dinding kabel, dimana

setiap 100m dari setiap AP. Dan menyediakan kumpulan AP yang efektif dan VLAN

berbasis pemisahan pada setaip layer dalam arsitektur. Switch ethernet dan router

berpartisipasi dalam menangani quality-of-service (QoS), teknologi ethernet dapat

menghantarkan Power (daya listrik), dan memastikan komunikasi pengguna yang

sering berpindah-pindah dilarang kecuali kalau disahkan oleh Security Switch (switch

keamanan) WLAN (Fung, 2004).

2.3 Voice over Internet Protocol

Voice-over-Internet Protocol (VoIP) adalah mengoptimalkan transmisi suara melalui

Internet atau packet-switched networks. VoIP biasanya diartikan kepada transmisi

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Konsep tersebut diartikan sebagai IP telephony, Internet telephony, voice over

broadband, broadband telephony atau broadband phone.

Penyedia layanan VoIP telah dilihat sebagai realisasi dari eksperimen Network

Voice Protocol (1973) yang ditemukan oleh penyedia layanan ARPANET. Biaya yang

harus disediakan untuk memanfaatkan sebuah jaringan tunggal untuk membawa suara

dan data, dan khususnya jika pengguna tidak mengerti tentang kekuatan jaringan

dalam melakukan VoIP tanpa adanya biaya tambahan. Panggilan telepon antara VoIP

ke VoIP beberapa kali adalah gratis, ketika panggilan VoIP memanggil ke Public

Switch Telephone Networks (VoIP-to-PSTN) akan dapat dikenakan biaya

Sistem VoIP telah membawa sinyal telepon sebagai digital audio, terutama

dalam mengurangi kecepatan data menggunakan teknik speech data compression,

yakni pengkapsulan paket-data stream lewat IP.

Ada dua macam tipe dari servis PSTN-ke-VoIP : Direct inward dialing (DID)

dan access numbers (Nomor telepon). DID akan menghubungi langsung ke pengguna

VoIP, ketika access numbers membutuhkan penelepon untuk mempunyai nomor

ekstra untuk menghubungi pengguna VoIP.

Perbedaan yang lain daripada VoIP dan protokol biasa lainnya bahwa seluruh

VoIP protokol utama memisahkan sinyal dan media pada chanel yang berbeda.

Chanel-chanel ini bekerja melalui kombinasi IP address/port yang dinamis. “Ini

mengimplikasikan security secara nyata yang secara detail dibahas dibuku ini.” Bila

sinyal terpisah dan data chanel dikombinasikan yang dalam kenyataannya pemakai

secara alamiah menharapkan dapat secara mudah membuat panggilan inbound dan

outbound sekaligus, kemudian menyadari bahwa VoIP lebih menantang dalam

mengamankan secara teknis daripada protokol biasa yang dimulai dengan peermintaan

outbound pelanggan. (Porter, 2006, Doherty, 2006, Thermos, 2008, Ohrtman, 2004)

2.3.1 Gangguan VoIP (Threats)

Istilah “threat” adalah pengenalan terbaik pada terminologi (penamaan) yang

sehubungan seperti isu-isu mengenai teknikal dan social security disekitar VoIP.

Porter T. telah mengklasifikasikan secara simpel VoIP spesific threats sebagai VoIP

Data and Service Disruption (gangguan) dan VoIP Data and Service Theft (pencurian)

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

2.3.1.1 VoIP Data dan Service Disruption

a. VoIP Control Packet Flood

b. VoIP Call Data Flood

c. TCP/UDP/ICMP Packet Flood

d. VoIP Implementation DoS Exploit

e. OS/Protocol Implementation DoS Exploit

f. VoIP Protocol DoS Exploit

g. Wireless DoS Attack

h. Network Service DoS Attacks

i. VoIP Application Dos Attacks

j. VoIP Endpoint PIN Change

k. VoIP Packet Replay

l. VoIP Packet Injection

m. VoIP Packet Modification

n. QoS Modification

o. VLAN Modification

2.3.1.2 VoIP Data dan Service Theft

a. VoIP Social Engineering

b. Rogue VoIP Device Connection

c. ARP Cache Poisoning

d. VoIP Call Hijacking

e. Network Eavesdropping

f. VoIP Application Data Theft

g. Address Spoofing

h. VoIP Call Eavesdropping

i. VoIP Control Eavesdropping

j. VoIP Toll Fraud

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

2.3.3. Protokol VoIP

Sekarang ini VoIP dan multimedia suites didominasi oleh dua protocol utama yaitu

H.323 dan SIP. Voice media transport hampir selalu dilakukan melalui/oleh RTP dan

RTCP, walaupun SCTP (Stream Control Transmission Protocol) juga diajukan dan

diratifikasi oleh IETF (dan dipergunakan untuk IP versi SS7 dikenal sebagai

SIGTRAN). Transport VoIP juga memerlukan sejumlah besar protokol pendukung

yang dipergunakan untuk memastikan kwalitas service, menyediakan name resolution,

mengizinkan upgrading firmware dan software, mensinkronisasikan networks clocks,

mengefisienkan route calls, perfoma monitor dan mengizinkan firewall traversal.

(Porter, 2006, Doherty, 2006, Thermos, 2008)

2.3.3.1. H.323

H.323 adalah kumpulan protokol yang direkomendasi oleh ITU-T dan telah secara

luas digunakan di dalam lingkungan perusahaan dikarenakan mudahnya

penggabungan dengan PTSN. Pertarungan untuk teknologi yang sering dipakai dalam

VoIP muncul diantara H.323 dan SIP. H.323 seperti payung dengan spesifikasi dan

mengandung dari nilai protokol sinyal dengan tujuan yang berbeda dan pilihan dari

protokol media. H.323 adalah protokol binary, dimana hampir sama dengan logika

bisnis PSTN. H.323 menggunakan transportasi yang dipercaya (TCP) secara luas

dalam sinyal dan oleh karena itu repustasi yang buruk dalam mengkonsumsi banyak

sumber dari jasa Internet.

2.3.3.2. SIP

Session Initiation Protocol (SIP) sekarang dipertimbangkan sebagai protokol standard

untuk sinyal multimedia, dan hasilnya adalah protokol yang sangat mendasar. SIP

ditetapkan oleh IETF dalam RFC 3261. Dari pandangan struktural, SIP adalah

protokol berbasis teks yang sangat mirip dengan HTTP dipergunakan pada Web

servis. SIP dapat mentransfer tipe-tipe yang berbeda dari payload dengan encoding

yang berbeda. SIP adalah suatu protokol stateful yang didukung oleh Oleh UDP dan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

SIP dan kebanyakan protokol sinyal lainnya sangat mirip dengan FTP, tetapi tanpa

manfaat dari “passive mode”. Ini berarti bahwa SIP mengatasi pasangan dynamic

UDP port pada kedua ujungnya untuk RTP media streams. Disamping signaling, SIP

juga dipergunakan untuk pesan instan.

Berlawanan dengan banyak protokol IP tradisional, pengimplementasian VoIP

dibutuhkan untuk mengimplementasi kedua fungsi server dan klien. Pada SIP, setiap

SIP dimungkinkan dapat menginisiasi dan menghentikan sesi SIP. Hal ini terbangun

dengan pemisahan SIP dalam dua bagian : Server (UAS) dan

User-Agent-Client (UAC). UAC menginisiasi sesi dengan mengirim sinyal pesan SIP ke server

side implementation UAS. UAC selalu mendengarkan pada sambungan SIP yang baru

masuk.

2.3.3.3. RTSP

Real Time Streaming Protocol (RSTP) ditentukan oleh IETF da;am RFC 2326. RSTP

membangun dan mengontrol aliran media sperti video dan audio. PSTP adalah

protokol yang berbasis teks yang mirip HTTP. RSTP tanpa hubungan, walaupun dapat

memakai aliran TCP untuk mengirimkan pesan dalam sebuah atau beberapa

sambungan. Aliran media menggunakan RTP, tetapi dapat juga melalui aliran-aliran

lain. Server media mengurusi status RTPS. RTPS adalah protokol dua arah, dimana

yang berarti kedua belah pihak dan server dapat mengirimkan pesan ke setiap orang.

2.3.3.4. SRTP: Voice/Video Packet Security

SRTP, khususnya dalam RTF 3711, dijelaskan bagaimana mengenkripsi dalam

melindungi media telepon dari muatan paket RTP, untuk outentikasi dari semua paket

RTP, dan melindungi paket balasan:

1. Kerahasiaan paket RTP melindungi isi muatan paket dari membaca isi paket

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

2. Otentikasi pesan paket RTP melindungi integritas paket dari pemalsuan,

pengubahan, dan penggantian.

3. Perlindungan kembali memastikan bahwa alamat sesi (alamat IP, port User

Datagram Protocol (UDP), dan Synchronization Source RC (SSRC)) tidak

mengalami serangan DoS.

Protokol yang terletak diantara aplikasi RTP dan layer transportasi RTP,

terletak seperti “tonjolan di tumpukan”. Mengamankan kerahasiaan dari isi muatan

RTP dan integriti dari semua paket RTP yang mengadaptasi AES menggunakan kunci

kriptografi symmetric. Isi muatan dari aplikasi RTP telah dienkripsi dan dikapsulkan

menjadi paket SRTP.

Persoalan yang sensitive menggunakan SRTP adalah bagaimana kunci rahasia

yang bagi diantara dua buah titik berkomunikasi secara rahasia. Kunci dari semua

proses di assosiasikan dengan tiga kali aliran <alamat IP, port UDP, SSRC> dan

disebut juga SRTP cryptografic context.

2.3.4. VoIP-Related Protocols

Sekarang ini banyak protokol terkini terdapat pada lingkungan VoIP seperti tertera pada

tabel 2.3

Tabel 2.3 Protokol yang berhubungan denganVoIP Acronym Support VoIP Protocol

RTSP Real Time Streaming Protocol for media play-out control

RSVP Resource Reservation Protocol

STUN Simple Traversal of UDP through NAT

TURN Traversal Using Relay NAT

ICE Interactive Connectivity Establishment

SDP Session Discovery Protocol

TLS Transport Layer Security

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

2.3.5 Keuntungan penggunaan VoIP

Apa yang dapat dijanjikan dengan penyatuan suara (voice) dengan data sekaligus pada

suatu infrastruktur yang sama adalah :

Pertama, secara keseluruhan akan menurunkan biaya-biaya dengan penggunaan satu

jaringan dibandingkan dengan penggunaan dua jaringan, Pengorganisasian juga akan

menghemat biaya penggunaan (toll bypass, local toll) dan biaya semua ekstra servis

yang dibebankan POTS provides (Porter, 2006)

2.4 VPN

Sebuah session Virtual Private Network adalah sebuah kanal (channel) komunikasi

yang terotentikasi dan terenkripsi melalui suatu bentuk network publik, seperti

Internet. Karena network publik dianggap tidak aman, maka enkripsi dan otentikasi

digunakan untuk melindungi data pada saat data dikirimkan. Biasanya, sebuah VPN

bersifat service independent, atau tidak bergantung pada jenis servis yang

menggunakan, yang berarti bahwa semua pertukaran informasi di antara dua host

(Web, FTP [File Transport Protokol], SMTP [Simple Mail Transport Protokol]. Dan

lain sebagainya) akan dikirimkan melalui tunel yang ter-enkripsi ini.

Dalam membangun sebuah VPN, kedua network harus memperhatikan hal-hal

berikut:

a. Menyiapkan sebuah alat yang mempunyai kemampuan VPN di parameter

network tersebut.

b. Mengetahui alamat subnet IP yang digunakan oleh lokasi lain.

c. Menyetujui sebuah metode otentikasi dan mempertukarkan certifikate digital

jika diperlukan.

d. Menyetujui sebuah metode enkripsi dan mempertukarkan key enkripsi sesuai

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

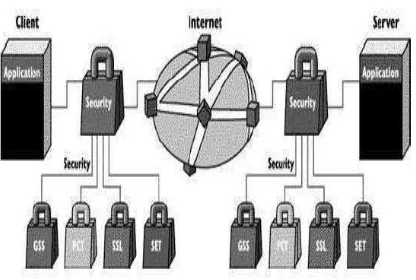

Gambar 2.5 Struktur Jaringan VPN

Sebuah VPN hanya melindungi sesi komunikasi di antara dua domain enkripsi.

Meskipun dimungkinkan untuk mempersiapkan beberapa VPN, maka harus

mendefinisikan domain-domain enkripsi tersebut.

Dengan dikonfigurasikannya VPN, sebuah network analyzer yang ditempatkan

di antara kedua router akan menampilkan semua paket yang lewat dengan

menggunakan alamat IP source dan destinasi yang digunakan oleh interface-interface

pada kedua router tersebut. Dalam prosesnya kita tidak dapat melihat alamat IP dari

host yang melakukan pengiriman data, atau melihat alamat IP dari host destinasi.

Informasi alamat IP ini sudah terenkripsi bersama dengan data aktual di dalam paket

yang asli. Setelah paket yang asli di-enkripsi, router akan melakukan enkapsulasi

terhadap ciphertext ini di dalam sebuah paket IP baru dengan menggunakan alamat

IP-nya sendiri sebagai alamat IP source dan alamat IP router di remote sebagai alamat IP

destinasi. Dimana proses ini disebut Tunneling.

Tunneling membantu untuk memastikan agar seseorang penyerang yang

berhasil melakukan penyusupan kedalam network tidak akan bisa menebak lalu lintas

di-Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

crack karena semua paket yang lewat di VPN akan menggunakan alamat-alamat IP

dari kedua router di kedua ujung VPN tersebut.(Sukaridotho, 2005, Snader, 2005)

2.5 Kriptografi

Kriptography merupakan bidang yang luas namun demikian pengertian tentang

dasar-dasar dan seluk beluk kriptography perlu dimengerti seperti berikut ini.

1. Encryption/decryption

2. Message authentication

Seperti terlihat, ada dua tipe utama cipher yang dipergunakan untuk enkripsi,

symmetric dan asymmetric. Kedua tipe ini secara umum melayani tujuan-tujuan yang

berbeda tetapi bekerja bersama dalam menyediakan solusi secara menyeluruh.

Symmetric cipher dibagi lagi dalam dua kelas utama : blok dan stream. Kedua kelas

mempunyai kebaikan dan kelemahan masing-masing seprti yang kita telusuri lebih

lanjut.

Dalam menjaga kerahasiaan data, kriptografi mentransformasikan data jelas

(plaintext) ke dalam bentuk data sandi (ciphertext) yang tidak dapat dikenali.

Ciphertext inilah yang kemudian dikirimkan oleh pengirim (sender) kepada penerima

(receiver). Setelah sampai di penerima, ciphertext tersebut ditranformasikan kembali

ke dalam bentuk plaintext agar dapat dikenali.

Proses tranformasi dari plaintext menjadi ciphertext disebut proses

Encipherment atau enkripsi (encryption), sedangkan proses mentransformasikan

kembali ciphertext menjadi plaintext disebut proses dekripsi (decryption).

Untuk mengenkripsi dan mendekripsi data, kriptografi menggunakan suatu

algoritma (cipher) dan kunci (key). Cipher adalah fungsi matematika yang digunakan

untuk mengenkripsi dan mendekripsi. Sedangkan kunci merupakan sederetan bit yang

diperlukan untuk mengenkripsi dan mendekripsi data. (Sukaridotho, et. al, 2005 dan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

BAB 3

PENGAMANAN DATA

3.1 Elemen Dasar Keamanan Jaringan

Tujuan utama pengamanan data adalah untuk memastikan bahwa mempertahankan

aplikasi dan informasi yang dipergunakan sebagai masukan (input) dan memacu

keluaran (output) dengan aplikasi ini dan tidak dapat dikompromikan dengan

kebencian atau mendobrak keamanan tanpa tujuan.

Sebagai hasilnya memungkinkan untuk mendefinisikan dasar keamanan

jaringan sebagai elemen utama fungsional yang dibutuhkan dalam membangun suatu

sistem security network. Mereka adalah kerahasiaan (confidentiality), keaslian

(authentication), kewenangan (authorization), keintegritasan pesan (message

integrity), dan pengirim asli (non-repudiation).

Dibawah ini adalah lima dasar fungsi elemen dari keamanan jaringan yang

terdefinisi sebagai :

a. Kerahasiaan (Confidentiality) : Kerahasiaan atau privasi memastikan isi

(content) suatu pesan (message) tidak akan terbaca oleh orang diluar penerima

yang dituju atau yang mempunyai kewenangan unuk menerimanya.

b. Keaslian (Authentication) : Keaslian memastikan integritas identitas

pengguna melalui identifikasi kesahan pengguna. Pengguna yang sah

dibolehkan memproses pekerjaannya sampai pada suatu tingkat, sampai suatu

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

c. Kewenangan (Authorization) : Kewenangan adalah kontrol akses ke sumber

jaringan atau sistem sehingga hanya pengguna asli dapat masuk keakses

sumber-sumber tertentu.

d. Keintegritasan pesan (Message integrity) : Keintegritasan pesan ditunjukkan

dengan kondisi data-data yang diterima tidak berobah dibandingkan dengan

data asli yang dikirimkan.

e. Tidak menyangkal (Non-repudiation) : Non-repudiation menjamin pengirim

adalah pengirim asli data yang diterima. Ini juga berlaku untuk penerima.

Kelima elemen pengamanan fungsi jaringan diimplikasikan pada hardware dan

software didalam peralatan jaringan seperti routers dan servers, yang ditemukan dan

ditempatkan pada ujung-ujung saluran connection diantara dua titik ujung komunikasi

( biasanya komputer klien dan server atau host).

Kerahasiaan atau privasi memastikan isi data tidak terbaca orang-orang diluar

penerima yang dituju atau berwenang. Walaupun sewaktu sesi tunggal diantara dua

data sebagian bertukar tempat, potensial untuk dapat menjadi sejumlah tipe data yang

berbeda yang memerlukan kerahasiaan. Termasuk original sensitive data, passwords,

kunci rahasia atau kunci pribadi yang diperlukan untuk mengenkripsi dan dekripsi

data sensitif dan dapat juga ketika dimana kedua belah pihak setuju pada sebuah sesi

dengan tujuan kriptografi dalam pengiriman data/file yang besar. .(Fung, 2004 dan

Thalhammer, 2002)

3.2 Otentikasi dan Enkripsi

Otentikasi dan enkripsi adalah dua teknologi yang saling terkait yang membantu untuk

memastikan bahwa data tetap aman. Otentikasi (authentication) adalah proses untuk

memastikan bahwa kedua ujung koneksi dalam kenyataannya benar seperti yang

“diakui”. Hal ini berlaku tidak hanya untuk unsur-unsur yang mengakses sebuah

servis tetapi juga untuk unsur-unsur yang menyediakan servis tersebut. Enkripsi

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

tidak di akses oleh orang lain. Akses ini tidak mencakup membaca informasi di dalam

sebuah arus data, tetapi juga merubahnya.

Hingga saat ini, kebutuhan untuk memiliki otentifikasi yang baik seharusnya

sudah jelas tujuannya. Sebuah servis yang mengirimkan informasi login dalam bentuk

teks yang telah jelas adalah jauh lebih mudah dipantau. Otentikasi yang baik adalah

lebih baik dari sekedar melakukan validasi terhadap source yang mencoba untuk

mengakses sebuah servis selama proses login awal. Dan juga seharusnya untuk

melakukan validasi bahwa source tersebut tidak diganti oleh sebuah host penyerang

selama berlangsungnya session komunikasi.

Kebutuhan untuk melakukan otentikasi terhadap source, baik sebelum maupun

selama sebuah session kominikasi, adalah sebuah hal yang mudah dimengerti. Apa

yang mungkin tidak mudah dimengerti adalah kebutuhan untuk melakukan verifikasi

terhadap server. Banyak orang yang mengabaikan hal ini, selama mereka masih bisa

terkoneksi ke server yagn diinginkan atau selama mereka masih menerima suatu

bentuk pesan “host unreachable” (host tidak bisa dihubungi). Yang mungkin tidak

terpikirkan oleh mereka adalah bahwa apa yang mereka asumsikan sebagai server

mungkin sebenarnya adalah seorang penyerang yang sedang mencoba menyerang

jaringan mereka. (Brenton dan Hunt, 2005)

3.3 Mekanisme pengamanan data

Beberapa cara dalam mekanisme pengamanan data yang digunakan yakni:

3.3.1 VPN

VPN adalah suatu jaringan penutup terbentuk dari tunel-tunel dengan muatan enkripsi

dan autentikasi. Dimana enkripsi dan autitentikasi (keaslian) yang baik diperdapat,

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

disediakan oleh jaringan sewaan, sehingga definisi ini lebih konsisten, lebih ketat dari

pada untuk Multi Protocol Label Switching (MPLS) VPN.

3.3.1.1 Standar dan Protokol Tunel VPN

Beberapa protokol telah diperkenalkan untuk mengakomodasi teknologi VPN,

termasuk hal-hal seperti berikut:

a. Secure Sockets Layer (SSL)

b. Public Key Infrastructure (PKI)

c. SecureID

d. Internet Protocol Security (IPSec)

e. Layer 2 Forwarding (L2F)

f. Point-to-Point Tunneling Protocol (PPTP)

g. Layer 2 Tunneling Protocol (L2TP)

h. Generic Routing Encapsulation (GRE)

(Edwards, Bramante dan Martin, 2006)

3.3.2 IPSec

IPSec adalah suatu algoritma keamanan yang memberikan mekanisme authentifikasi, kerahasiaan data, dan menggunakan suatu management key. Key yang dapat

digunakan dapat dilihat pada gambar 3.1.

Setelah diberikan key data yang dikirimkan melalui internet di enkripsi

terlebih dahulu dengan menggunakan key , pada sisi penerima data di dekripsi terlebih

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Gambar 3.1 Struktur Key pada IPSec

IPSec didisain untuk menunjang suatu sekuriti komunikasi berbasis kriptografi

untuk aplikasi IPv4 dan Ipv6 yang dapat dikendalikan, berkualitas tinggi. IPSec

menyediakan sekuriti servis pada IP layer dengan memungkinkan suatu sistem untuk

memilih sekuriti protokol menentukan algoritma yang dipergunakan dan meletakkan pada tempatnya setiap kriptografi key yang dibutuhkan seperti yang dimintakan.

IPSec dapat dipergunakan untuk melindungi satu atau lebih jalur diantara pasangan

host, diantara pasangan sekuriti gateway atau diantara sekuriti gateway dan host.

(Istilah sekur iti gateway dipergunakan diseluruh IPSec dokumen untuk

menghubungkan pada sistem intermediate yang mengimplementasikan IPSec

protokol. Sebagai contoh, router atau firewall mengimplementasikan IPSec sebagai

sekuriti gateway).

Kumpulan sekuriti servis adalah IPSec dapat menyediakan termasuk akses kontrol, connectionless intregrity, keotentikkan data asal, penolakan replayed paket

(suatu bentuk dari partial sequence integrity), kerahasiaan (enkripsi), dan aliran

terbatas trafik kerahasiaan. Oleh karena servis ini tersedia pada IP layer, mereka dapat

dipergunakan oleh setiap layer protokol yang lebih tinggi seperti TCP, UDP, ICMP,

BGP dan lain-lain.

IPSec mendukung negosiasi IP kompresi, memotivasi sebagian dengan

observasi bahwa bila enkripsi dipergunakan diantara IPSec, akan mempertahankan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

IPSec terdiri dari tiga protokol utama :

a. AH (Authentication Header)

Sebuah protokol yang menyediakan data asal keasliannya, data yang

terintegritas, dan pencegahan perulangan.

b. ESP (Encapsulating Security Payload)

sebuah protokol yang menyediakan servis yang sama seperti AH tetapi juga

menawarkan privasi data melalui penggunaan enkripsi

c. IKE (Internet Key Exchange)

sebuah protokol yang menyediakan fungsi manajemen kunci semua yang

penting. Alternatif ke IKE adalah kunci manual, dimana didukung juga oleh

IPSec.

AH dan ESP dapat beroperasi menjadi satu dari kedua mode. Dari pandangan

implementasi. Mode ini sudah menentukan enkapsulasi seperti apa. Kedua mode itu

adalah:

1. Transport mode

Suatu metode penyediaan pengamanan sampai pada lapis atas protokol IP

datagram.

2. Tunnel mode

Suatu metode penyelidikan pengamanan keseluruhan IP datagram

Sepintas lalu sulit untuk dilihat mengapa mereka mempunyai dua mode

daripada satu atau bila lebih dipergunakan satu daripada yang lainnya.

Banyak kefleksibelan IPSec muncul dari kesanggupan untuk

mengkombinasikan AH dan ESP dalam berbagai cara dan memilih tipe encapsulation.

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

dengan pertama mengaplikasikan ESP pada datagram dan kemudian mengaplikasikan

AH kepada hasilnya (Fung, 2004, Doraswamy, 2003).

3.3.2.1. Tinjauan bagaimana IPSec bekerja

Dalam istilah sederhana, IPSec menyediakan kanal pengaman diantara dua peer,

seperti dua router. Penentuan paket yang dipertimbangkan sensitif dan harus dikirim

melalui kanal pengaman ini, dan penentuan parameter yang harus dipergunakan untuk

memproteksi paket sensitif ini dengan spesifik karakteristik dari kanal. Kemudian, bila

IPSec peer menjumpai paket yang sensitif seperti itu, kanal pengaman yang tepat

dipersiapkan dan mengirimkan paket itu melalui kanal ke remote peer. Penggunaan

istilah “kanal” disini bukan berkenaan dengan penggunaan IPSec dalam mode kanal

(tunnel mode).

Lebih tepat, kanal ini adalah kumpulan asosiasi security/pengaman yang

terbentuk diantara dua IPSec peer. Asosiasi security/pengaman menetapkan protokol

dan algoritma mana yang harus dipergunakan pada sensitif paket, dan juga

menentukan bahan kunci yang dipergunakan kedua peer. Asosiasi security/pengaman

adalah satu arah dan dibentuk pada setiap protokol pengaman (AH atau ESP).

Dengan IPSec ditentukan jalur mana yang harus diproteksi diantara dua IPSec

peer dengan membuat daftar konfigurasi jalan masuk/akses dan mengaplikasikan

daftar jalan masuk/akses pada interfaces melalui crypto map sets. Oleh karenanya,

jalur dapat dipilih berdasarkan pada source (sumber) dan alamat tujuan, dan pilihan

Layer 4 protokol dan port. Sama dengan CET, daftar akses yang dipergunakan untuk

IPSec hanya dipergunakan untuk menentukan jalur mana yang akan diproteksi IPSec,

bukan jalur mana yang akan diblok atau diteruskan melalui interface. Daftar jalan

masuk lainnya menentukan penahanan atau penerusan pada interface.

Kumpulan peta kripto dapat berisi banyak jalan masuk (entries),

masing-masing dengan daftar akses yang berbeda. Jalan masuk peta kripto ditelusuri dengan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

ditentukan didalam jalan masuknya. Bila suatu paket sesuai dengan jalan masuk yang

diperbolehkan dalam daftar akses khusus, dan peta jalan masuk kripto yang

bersangkutan disebut sebagai cisco, kemudian CET terpicu, dan hubungan terbangun

bila diperlukan.

Bila peta jalan masuk kripto disebut sebagai ipsec-isakmp, IPSec terpicu. Bila

asosiasi skuriti tidak muncul, IPSec dapat dipergunakan untuk memproteksi jalur ke

peer, IPSec mempergunakan IKE untuk bernegosiasi dengan remote peer untuk

menyusun asosiasi IPSec sekuriti yang diperlukan sebagai data flow. Negosiasi

mempergunakan informasi yang telah ditentukan didalam peta jalan masuk kripto

seperti juga informasi data flow dari daftar jalan masuk akses spesifik.

Bila peta jalan masuk kripto disebut sebagai ipsec-manual, IPSec terpicu. Bila

asosiasi skuriti tidak muncul, IPSec dapat dipergunakan untuk memproteksi jalur ke

peer, jalur akan terhenti. (Pada kasus ini, asosiasi sekuriti diinstal melalui konfigurasi

tanpa intervensi IKE. Bila asosiasi sekuriti tidak muncul, IPSec tidak mempunyai

konfigurasi semua pieces yang diperlukan.)

Serupa dengan CET, router akan membuang paket apabila tidak ada hubungan

atau asosiasi sekuriti tidak muncul. Sekali telah terbangun, kumpulan asosiasi sekuriti

(outbound, to the peer) kemudian diaplikasikan untuk memicu paket seperti juga paket

yang dapat diaplikasi selanjutnya seperti paket-paket yang keluar dari router. Paket

yang “dapat diaplikasikan” adalah paket yang cocok dengan kriteria daftar akses yang

sama dengan paket yang asli. Sebagai contoh, seluruh paket yang dapat diaplikasikan

dapat dienkrip sebelum kemudian diajukan pada remote peer. Asosiasi sekuriti yang

berhubungan dengan inbound dipergunakan dalam proses trafik yang datang dari peer.

Bila IKE dipergunakan dalam membangun asosiasi sekuriti, asosiasi sekuriti

akan bekerja selamanya sehingga sesewaktu akan kadaluwarsa dan memerlukan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Kanal berganda IPSec ada diantara dua peer untuk mengamankan aliran data

yang berbeda, dan setiap kanal mempergunakan asosiasi sekuriti yang terpisah.

Sebagai contoh, arus beberapa data mungkin hanya diotentikasi sementara data

lainnya di-enkrip dan otentikasi sekaligus. Daftar akses yang berhubungan dengan

peta jalan masuk IPSec kripto juga menggambarkan jalur mana yang diinginkan router

untuk diproteksi oleh IPSec. Jalur yang berhubungan juga diproses disesuaikan

dengan peta masuk kripto bila suatu paket sesuai dengan jalan masuk yang dibolehkan

dalam daftar akses tertyentu yang berhubungan dengan peta masuk kripto IPSec, paket

itu dihentikan oleh karena tidak dikirim sebagai paket IPSec terproteksi.

3.3.2.2. Implementasi IPSec

IPSec telah dibuktikan dan telah banyak digunakan untuk protokol keamanan dan

menyediakan pengamanan ke aplikasi yang menggunakan UDP atau TCP sebagai

transportasi. IPSec dapat digunakan dalam mode transport atau mode kanal untuk

melindungi muatan. Oleh karena IPSec menyediakan kerahasiaan, integritas, dan

otentikasi untuk pensinyalan dan media pesan dengan membentuk kanal keamanan

diantara titik akhir. Gambar 3.2 menunjukan penggunaan IPSec pada suatu lingkungan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Gambar 3.2 Melindungi SIP dengan menggunakan IPSec

Dalam contoh ini, Bob melakukan percobaan untuk menelepon Alice. Untuk

melindungi sinyal SIP dengan menggunakan IPSec, telepon Bob harus membentuk

kanal IPSec dengan proxy SIP yang cocok (domain A). Ketika kanal terbentuk, proxy

SIP menerima pesan dan meneruskannya ke tujuan yang tepat. Sebelum mengirimkan

pesan, kanal IPSec yang lain juga harus dibentuk dengan proxy SIP yang

bersangkutan (domain B). Ketika kanal telah siap, proxy SIP Alice menerima pesan

dan meneruskannya ke telepon Alice.

Pembentukan tiga buah kanal IPSec yang berbeda akan membutuhkan ~2.7

detik untuk setiap IPSec membentuk satu asosiasi (kira-kira 5 sampai 6 detik untuk

semua kanal IPSec). Penelitian yang dilakukan oleh Telcordia Technologies untuk

kepentingan NIST menunjukan bahwa dibutuhkan ~20 detik untuk menyusun

panggilan (dari Bob ke Alice dan kembali lagi) bila IPSec end-to-end digunakan. Ini

tidak dapat diterima karena dalam industri, waktu yang diperlukan yang dapat

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

lain pihak, pada jalur media (RTP) disusun secara langsung di antara dua buah titik

akhir, dan memakai rata-rata ~10 mili detik, dimana dapat diabaikan.

Hal ini menunjukan tidak mungkin menggunakan IPSec untuk alokasi sesi

dinamik dikarenakan waktu yang diperlukan untuk mensinyalkan pesan sewaktu

melewati jarak hop lebih besar daripada waktu rata-rata pengguna untuk mentoleransi

waktu menunggu sampai panggilan tersambung. Ketika gabungan IPSec telah selesai

terhubung, dimana hampir tidak ada delay jika bergabung dengan routing signaling

message, hal ini menunjukan bahwa VoIP melalui VPN IPSec adalah mungkin.

Dalam beberapa contoh, kanal IPSec perlu dibentuk ulang dikarenakan oleh kerusakan

jaringan, kerusakan software atau hardware, tidak dapat aktif, atau kunci yang

di-negosiasi ulang yang dapat merusak panggilan. Secara umum, bagaimanapun, IPSec

dapat melindungi secara tepat VoIP traffic diantara jaringan dimana kanal IPSec

sudah dibangun sebelumnya.

Secara khusus, kanal IPSec diantara tempat remote tetap stabil oleh karena

disana selalu ada trafik melaluinya dan kanal tidak akan kedaluarsa bila tidak aktif.

Adalah tidak benar pada telepon VoIP dapat mempergunakan IPSec untuk

memproteksi sinyal dan media pesan. Mengatasi hal ini, implementasi selalu

mengirimkan pesan-pesan registrasi kepada registrar lokalnya untuk mempertahankan

kanal IPSec.

3.4 Kriptografi

Dalam menjaga kerahasiaan data, kriptografi mentransformasikan data jelas

(plaintext) ke dalam bentuk data sandi (ciphertext) yang tidak dapat dikenali.

Ciphertext inilah yang kemudian dikirimkan oleh pengirim (sender) kepada penerima

(receiver). Setelah sampai di penerima, ciphertext tersebut ditranformasikan kembali

ke dalam bentuk plaintext agar dapat dikenali.

Proses tranformasi dari plaintext menjadi ciphertext disebut proses

Encipherment atau enkripsi (encryption), sedangkan proses mentransformasikan

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Untuk mengenkripsi dan mendekripsi data, kriptografi menggunakan suatu

algoritma (cipher) dan kunci (key). Cipher adalah fungsi matematika yang digunakan

untuk mengenkripsi dan mendekripsi. Sedangkan kunci merupakan sederetan bit yang

diperlukan untuk mengenkripsi dan mendekripsi data. (Sukaridotho, 2005)

Enkripsi Dekripsi

Plaintext Ciphertext Plaintext

Key Key

Gambar 1.3 Proses Enkripsi dan Dekripsi

3.4.1 Kriptografi Symmetric Key

Kunci symetric kriptografi yang utama adalah mengenkripsi dan deskripsikan kunci

yang sama yang dipergunakan. Kedua belah pihak harus setuju dengan kuncinya

sebelum data itu dienkripsi dan diubah. Ini dapat dicapai, sebagai contoh melewati

sebuah protokol yang membolehkan untuk membuat sebuah kunci pada tunnel yang

tidak aman. Ketika, kunci telah diketahui oleh kedua belah pihak, pengirim dapat

memulai untuk mengenkripsi pesan dan mengirimkannya ke tujuan. Penerima yang

dapat mengdeskripsikan pesan dikarenakan juga telah mengetahui kuncinya. Chiper

yang aman mempunyai karakteristik dengan fakta semua keamanan terdapat dalam

kunci itu, tidak di dalam algoritma. Dalam kasus ini pengetahuan dari algoritma ini

tidak signifikan. Yang lebih penting bagaimana kunci yang dipakai susah untuk di

tebak. Oleh karena itu sebuah kunci memerlukan tempat yang luas. Sebagai contoh

untuk kunci cipher simetrik adalah 3DES, Blowfish, dan IDEA. (Thalhammer, 2002).

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Stream cipher mengenkripsikan karakter individu (biasanya nilai biner) dari sebuah

pesan plaintext pada suatu waktu, sementara grup block ciphers encrypt dengan

beberapa karakter pada satu step. Diimplementasikan pada hardware, stream ciphers

cenderung lebih cepat daripada block ciphers. Jenis ciphers yang lebih cocok

tergantung pada jenis aplikasinya. Stream ciphers lebih disukai, bila buffering terbatas

atau penerimaan karakter harus segera diproses. Keuntungan lain penggunaan stream

ciphers adalah mereka tidak mempunyai atau pembatasan error propagation yang

berguna sekali bila transmisi errors kemungkinannya tinggi sekali.

Suatu stream cipher menghasilkan apa yang disebut key stream (sekuens dari

bit yang dipergunakan sebagai suatu key). Enkripsi menyempurnakan dengan

mengkombinasikan keystream dengan plaintext, biasanya dengan bitwise XOR

operation. Generasi key stream dapat terbebas dari plaintext dan ciphertext. Sebagai

hasilnya apa yang disebut dengan synchronous stream cipher. Bila key stream

bergantung kepada data itu sendiri dan enskripsi stream cipher disebut dengan self

synchronizing. Kebanyakan desain stream cipher adalah untuk synchronous stream

ciphers. (Thalhammer, 2002).

,p

3.4.1.2 Model Synchronous Stream Cipher

Pada gambar 3.4 terlihat mode dari stream cipher. Plaintext P ditranformasikan

kepada ciphertext C melalui aplikasi fungsi yang bergantung pada beberapa key.

Tranformasi merupakan suatu bit wise xorfunction.

Block yang menegaskan key-bit adalah finite state machine. Key 1 and key 2

merubah tata kerja dari state machine. Output difilter dengan terlibatnya key 3. State

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

Gambar 3.4 Stream cipher model

Kesalahan-kesalahan pada suatu bit dalam stream, tanpa memperhatikan

apakah keystream atau cipher text stream tidak mempengaruhi bit selanjutnya oleh

karena setiap bit dikomputasikan sendiri-sendiri. Dua contoh stream ciphers adalah

RC4 yang asalnya merupakan paten dari RSA Security dan software-optimized

encryption algorithm (SEAL).

SEAL diperkenalkan pada tahun 1993. Tujuan spesifik SEAL adalah efisiensi

implementasi software, utamanya untuk 32-bit parosesor. SEAL adalah suatu binary

additive stream cipher yang keystream, plaintext dan ciphertext adalah binary digits.

(Thalhammer, 2002).

3.5 Security Servers

Authentication (keaslian), authorization (kewenangan), dan auditing (keauditan) atau

di singkat AAA di dalam security servers di dalam susunan referensi yang tersatu dari

semua fungsi dari pengamanan jaringan dan aplikasinya, dimana akses kontrol untuk

keamanan jaringan:

a. Dapat mendukung AAA dan pengamanan yang sangat berat dalam bentuk

enskripsi, firewalls, dan manajemen kunci, dan mengadaptasi keamanan yang

Sany Rossadhi S. : Teknik Keamanan Voice Over WLANs 802.11, 2009. USU Repository © 2009

b. Nilai mutlak untuk IP mobility, yang menyediakan bantuan untuk menjelajah

melewati subnets untuk enterprisewide mobility dan seamleas mobility.

c. Interface dari layer ke empat dalam arsitektur mengkompreskan enterprise

directories, policy servers, dan management systems.

d. Harus dapat mengamankan tamu dan akses kontak menggunakan combinasi

dari teknologi keamanan jaringan seperti DMZ (demilitarized zone), firewalls,

dan VPNs.

e. Interfase dengan manajemen kebijaksanan, dimana harus dipastikan parameter

keamanan yang di set konstan melewati beberapa titik dan kebijakan-kebijakan

untuk administasi domain yang lain menggambarkan kebijakan enterpisewide,

konsistensi antar domain, dan lain-lain. Manajemen kebijakan mengalamatkan

ke seluruh komponen dari keamanan – firewalls, teknik keaslian, dan masih

banyak lagi sepanjang dengan luas sistem yang dilihat dari lingkungan

jaringan yang dapat ditemukan seperti data center, remote office, WLAN, dan

kampus.

f. Dapat membantu interface dengan sistem manajemen jaringan (network

management (NM)) untuk macam-macam NM yang memiliki operasi yang

sama seperti jasa Web Portal untuk presentasi pada halaman log-in, password

generation, dapat menambah dan menangani dari database pengguna, dan

sebagainya. (Fung, 2004)

3.6 Pengamanan Data pada Desain Jaringan dan Pengimplementasiannya.

Pengamanan jaringan pada lingkungan perusahaan berhubungan pada semua

tindakan dan implementasi software dan hardware seperti juga personel bersangkutan,

dokumentasi dan proses didalam infrastruktur jaringan perusahaan yang secara